SRX300 서비스 게이트웨이에서 인터넷에 대한 액티브/스탠바이 연결로 SD-WAN 구성

요구 사항

이 예에서는 다음과 같은 하드웨어 및 소프트웨어 구성 요소를 사용합니다.

SRX300 시리즈 디바이스 1개(320, 340, 345, 380)

SRX300 시리즈용 Wi-Fi MPIM 1개

SRX300 시리즈용 LTE MPIM 1개

데이터 서비스 구독이 가능한 SIM 카드 1개

Junos OS 19.4R1

개요

이 예에서는 브랜치 SRX320 시리즈 디바이스를 설정하여 현장의 직원에게 유무선 인터넷과 인트라넷 액세스를 제공하고 게스트 디바이스에도 무선 인터넷 액세스를 제공합니다. 기본 인터넷 링크는 이더넷을 통하고 백업 연결은 LTE 네트워크를 통해 이루어집니다. 두 링크는 액티브/스탠바이 모드로 구성되므로 기본 링크가 다운되지 않는 한 LTE 모뎀을 통해 트래픽이 라우팅되지 않습니다.

토폴로지

예

예

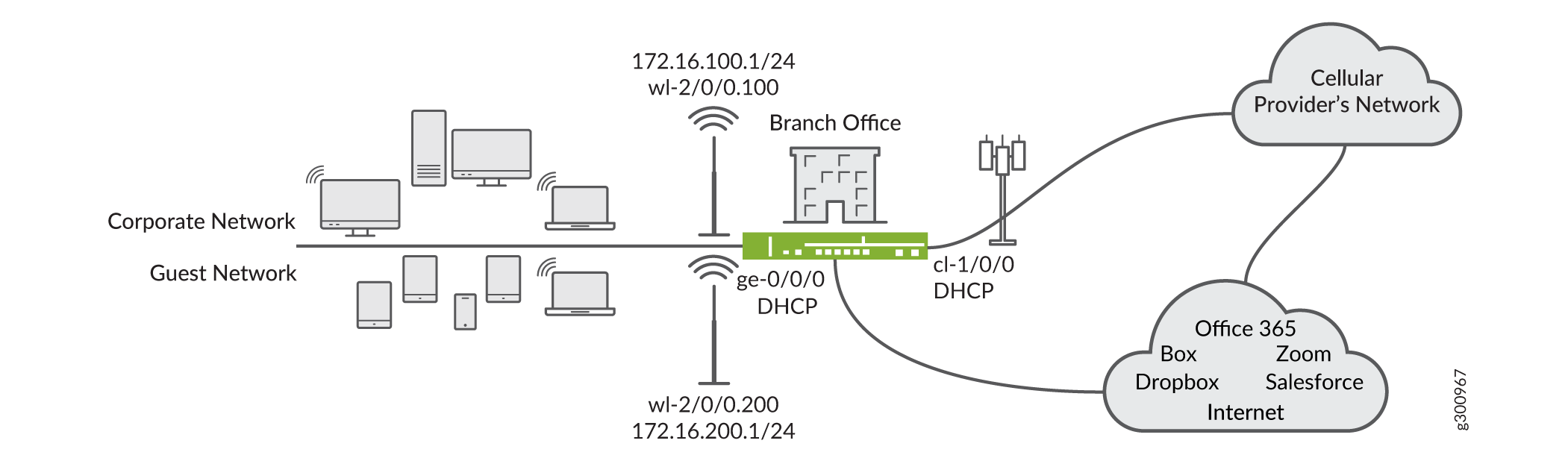

예제의 토폴로지는 그림 1에 나와 있습니다. LTE Mini-PIM은 슬롯 1에 설치됩니다. WI-FI Mini-PIM은 슬롯 2에 설치됩니다. SIM 카드는 LTE 모듈의 슬롯 1에 설치됩니다. 기본 링크는 인터페이스 ge-0/0/0에 연결되며, 연결된 디바이스로부터 IP 주소, 네트워크 마스크, 기본 게이트웨이 및 DNS 서버를 수신합니다. 모뎀의 인터페이스 cl-1/0/0이 있습니다.

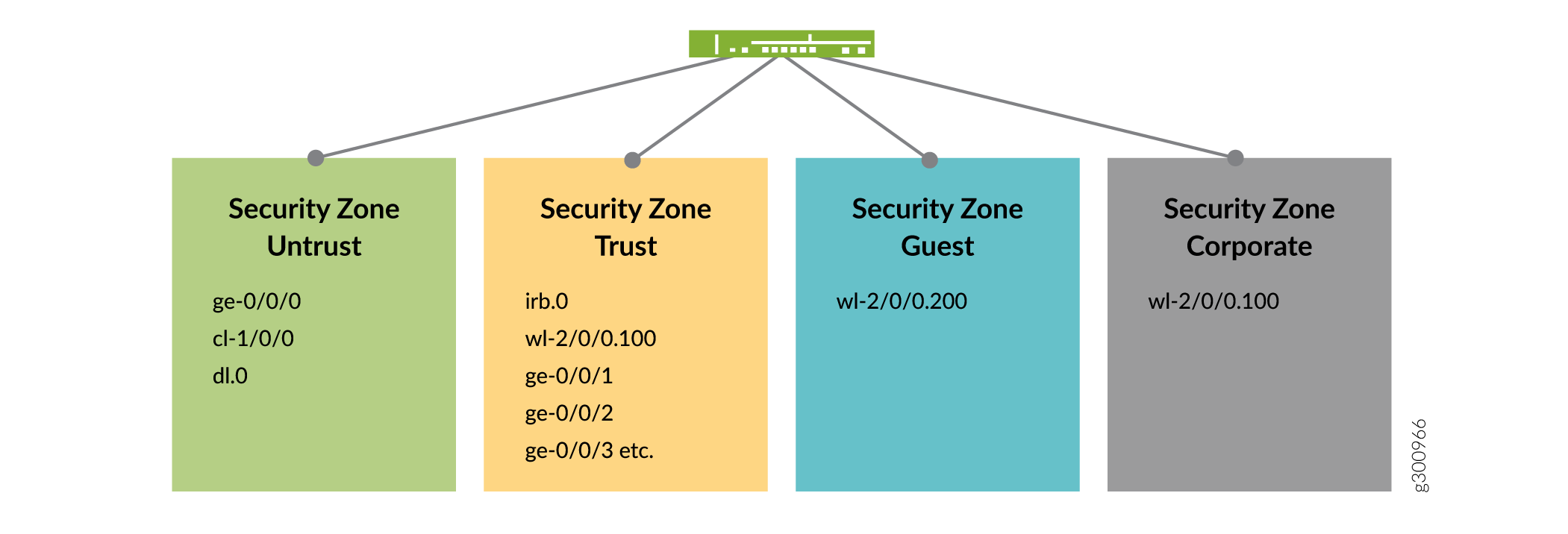

PDP 컨텍스트는 인터페이스 dl.0에서 종료되며, ge-0/0/0과 유사하게 IP 주소, 네트워크 마스크 및 기본 게이트웨이는 GGSN/PGW에 의해 할당됩니다. Wi-Fi 인터페이스는 wl-2/0/0.200이 게스트 네트워크에 서비스를 제공하고 인터페이스 wl-2/0/0.100은 기업 네트워크에 사용됩니다. 보안 영역과 각 영역의 인터페이스 목록은 그림 2에 나와 있습니다.

SRX300 시리즈 디바이스에는 4개의 보안 영역, 특히 Untrust, Trust, Corporate 및 Guest가 구성되어 있습니다. 인터페이스를 보안 영역으로 분리하면 트래픽을 분리할 수 있고 회사 인트라넷이 노출되는 위험을 완화할 수 있으며 보안 정책을 명확하고 간단하게 구현할 수 있는 수단으로 사용됩니다. Zone Untrust는 인터넷에 액세스할 수 있는 인터페이스를 호스팅합니다.

회사 인트라넷의 내부 인터페이스는 영역 트러스트에 있습니다. 조직 무선 장치는 회사 영역에서 로밍됩니다. 인터넷 액세스만 허용된 개인 모바일 장치는 게스트 영역에 있습니다.

표 1 에는 영역 간 트래픽에 대한 보안 정책의 원하는 동작이 나와 있습니다.

From-To |

Untrust |

Trust |

Corporate |

Guest |

|---|---|---|---|---|

Untrust |

아니요 |

트러스트 시작만 |

기업 시작 전용 |

게스트 시작 전용 |

Trust |

예 |

예 |

기업 시작 전용 |

아니요 |

Corporate |

예 |

예 |

예 |

아니요 |

Guest |

예 |

아니요 |

아니요 |

아니요 |

인터페이스에 대한 VLAN 정보 및 IP 주소 정보는 표 2에 요약되어 있습니다.

Interface |

VLAN |

IP Adress |

Netmask |

|---|---|---|---|

wl-2/0/0.100 |

100 |

172.16.100.1 |

255.255.255.0 |

wl-2/0/0.200 |

200 |

192.16.200.1 |

255.255.255.0 |

dl.0 |

3 |

Dhcp |

- |

ge-0/0/0 |

3 |

Dhcp |

- |

Irb.0 |

3 |

192.168.1.1 |

255.255.255.0 |

구성 및 검증

구성

단계별 절차

이 구성의 단계는 논리적으로 하위 계층에서 상위 계층으로 구축됩니다.

게스트 디바이스에 대한 VLAN을 생성합니다.

set vlans guest-ap vlan-id 200 set vlans guest-ap description "VLAN that hosts the guest devices in the Guest security zone"

회사 디바이스에 대한 VLAN을 생성합니다.

set vlans corporate vlan-id 100 set vlans corporate description "VLAN that hosts the corporate devices in the Trust security zone"

액세스 포인트를 만듭니다.

set wlan access-point branch-ap interface wl-2/0/0 set wlan access-point branch-ap location "TME Lab, Sunnyvale, CA"

장치가 설치된 국가를 설정합니다. 국가마다 일반적으로 사용할 수 있는 802.11 스펙트럼이 다릅니다.

set wlan access-point branch-ap access-point-options country US

액세스 포인트의 5GHz 무선 인터페이스를 구성합니다. 모드, 작동할 채널 번호 및 사용할 대역폭을 설정합니다. 또한 5GHz 무선 인터페이스의 전송 전력(%)을 설정합니다.

set wlan access-point branch-ap radio 1 radio-options mode acn set wlan access-point branch-ap radio 1 radio-options channel number 100 set wlan access-point branch-ap radio 1 radio-options channel bandwidth 40 set wlan access-point branch-ap radio 1 radio-options transmit-power 100

5GHz 게스트 네트워크에 대한 VAP(가상 액세스 포인트)를 생성합니다. Mini-PIM은 무선 인터페이스당 최대 8개의 가상 액세스 포인트를 지원합니다.

set wlan access-point branch-ap radio 1 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 1 virtual-access-point 0 vlan 200

VAP에 대한 보안을 로

wpa-personal구성합니다. 암호 그룹, 키 유형 및 사전 공유 키를 설정합니다.set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 0 security wpa-personal key Juniper123

액세스 포인트의 2.4GHz 무선 인터페이스를 구성합니다. 모드, 작동할 채널 번호 및 사용할 대역폭을 설정합니다. 또한 무선 인터페이스의 전송 전력(%)을 설정합니다.

set wlan access-point branch-ap radio 2 radio-options mode gn set wlan access-point branch-ap radio 2 radio-options channel number 6 set wlan access-point branch-ap radio 2 radio-options channel bandwidth 20 set wlan access-point branch-ap radio 2 radio-options transmit-power 100

2.4GHz 게스트 네트워크에서 VAP를 구성합니다.

set wlan access-point branch-ap radio 2 virtual-access-point 0 description Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 ssid Guest set wlan access-point branch-ap radio 2 virtual-access-point 0 vlan 200

VAP에 대한 보안을 로

wpa-personal구성합니다. 암호 그룹, 키 유형 및 사전 공유 키를 설정합니다.set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 0 security wpa-personal key Juniper123

5GHz 회사 네트워크에서 VAP를 구성합니다.

set wlan access-point branch-ap radio 1 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 1 virtual-access-point 1 vlan 100

VAP에 대한 보안을 로

wpa-personal구성합니다. 암호 그룹, 키 유형 및 사전 공유 키를 설정합니다.set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 1 virtual-access-point 1 security wpa-personal key corpKey123

2.4GHz 회사 네트워크에서 VAP를 구성합니다.

set wlan access-point branch-ap radio 2 virtual-access-point 1 description Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 ssid Corporate set wlan access-point branch-ap radio 2 virtual-access-point 1 vlan 100

VAP에 대한 보안을 로

wpa-personal구성합니다. 암호 그룹, 키 유형 및 사전 공유 키를 설정합니다.set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal wpa-version v2 set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal cipher-suites ccmp set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key-type ascii set wlan access-point branch-ap radio 2 virtual-access-point 1 security wpa-personal key corpKey123

게스트 VAP의 디바이스에 대한 기본 게이트웨이 역할을 할 IP 인터페이스를 만듭니다(하나의 VAP는 5GHz에서 작동하고 다른 하나는 2.4GHz에서 작동함).

set interfaces wl-2/0/0 unit 200 vlan-id 200 set interfaces wl-2/0/0 unit 200 family inet address 172.16.200.1/24

회사 VAP에서 디바이스의 기본 게이트웨이 역할을 할 IP 인터페이스를 만듭니다(하나의 VAP는 5GHz에서 작동하고 다른 하나는 2.4GHz에서 작동함).

set interfaces wl-2/0/0 unit 200 vlan-id 100 set interfaces wl-2/0/0 unit 200 family inet address 172.16.100.1/24

게스트 디바이스에 대한 보안 영역을 만들고 DHCP 및 기타 필요한 모든 프로토콜을 허용합니다. 적절한 wl 인터페이스도 영역에 추가되었는지 확인합니다.

set security zones security-zone guest host-inbound-traffic system-services dhcp set security zones security-zone guest host-inbound-traffic system-services all set security zones security-zone guest host-inbound-traffic protocols all set security zones security-zone guest interfaces wl-2/0/0.200

회사 장치에 대한 보안 영역을 만들고 DHCP 및 기타 필요한 모든 프로토콜을 허용합니다. 적절한 wl 인터페이스도 영역에 추가되었는지 확인합니다.

set security zones security-zone corporate host-inbound-traffic system-services dhcp set security zones security-zone corporate host-inbound-traffic system-services all set security zones security-zone corporate host-inbound-traffic protocols all set security zones security-zone corporate interfaces wl-2/0/0.100

게스트 VAP에 대해 고유한 DHCP 서버 그룹을 만듭니다(두 게스트 VAP에 대해 하나의 서버 그룹만 필요).

set system services dhcp-local-server group jdhcp-guest-group interface wl-2/0/0.200

회사 VAP에 대한 고유한 DHCP 서버 그룹을 만듭니다.

set system services dhcp-local-server group jdhcp-corporate-group interface wl-2/0/0.100

디바이스에 할당할 IP 주소 풀을 생성하고 게스트 VAP에서 로밍합니다. 이 풀의 디바이스, DNS 서버 및 풀에 대한 기본 게이트웨이의 IP 주소에 할당할 가장 낮은 IP 주소와 가장 높은 IP 주소를 설정합니다.

set access address-assignment pool junosDHCPPoolGuest family inet network 172.16.200.0/24 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest low 172.16.200.10 set access address-assignment pool junosDHCPPoolGuest family inet range junosRangeGuest high 172.16.200.200 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.200.1

디바이스에 할당할 IP 주소 풀을 생성하고 회사 VAP에서 로밍합니다. 이 풀의 디바이스, DNS 서버 및 풀에 대한 기본 게이트웨이의 IP 주소에 할당할 가장 낮은 IP 주소와 가장 높은 IP 주소를 설정합니다.

set access address-assignment pool junosDHCPPoolCorporate family inet network 172.16.100.0/24 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate low 172.16.100.10 set access address-assignment pool junosDHCPPoolCorporate family inet range junosRangeCorporate high 172.16.100.200 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPoolCorporate family inet dhcp-attributes name-server 1.1.1.1 set access address-assignment pool junosDHCPPoolGuest family inet dhcp-attributes router 172.16.100.1

소스 NAT를 생성하여 게스트 영역의 디바이스에 NAT를 외부 인터페이스에 적용합니다.

set security nat source rule-set guest-to-untrust from zone guest set security nat source rule-set guest-to-untrust to zone untrust set security nat source rule-set guest-to-untrust rule r1 match source-address 0.0.0.0/0 set security nat source rule-set guest-to-untrust rule r1 then source-nat interface

소스 NAT를 생성하여 기업 영역의 디바이스에 대한 NAT를 외부 인터페이스에 적용합니다.

set security nat source rule-set corporate-to-untrust from zone corporate set security nat source rule-set corporate-to-untrust to zone untrust set security nat source rule-set corporate-to-untrust rule r-c2u-1 match source-address 0.0.0.0/0 set security nat source rule-set corporate-to-untrust rule r-c2u-1 then source-nat interface

게스트 영역과 신뢰할 수 없는 영역 간의 트래픽을 허용하는 보안 정책을 생성합니다. 원하는 네트워크 세그먼트 및/또는 애플리케이션이 정책에 포함되어 있는지 확인합니다.

set security policies from-zone guest to-zone untrust policy allow-in-zone match source-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone guest to-zone untrust policy allow-in-zone match application any set security policies from-zone guest to-zone guest policy allow-in-zone then permit

Corporate 영역과 Untrust 영역 간의 트래픽을 허용하는 보안 정책을 생성합니다. 이 단계에서는 NAT가 적용된 트래픽이 영역 간에 흐를 수 있도록 합니다.

set security policies from-zone corporate to-zone untrust policy internet-acces match source-address any set security policies from-zone corporate to-zone untrust policy internet-acces match destination-address any set security policies from-zone corporate to-zone untrust policy internet-acces match application any set security policies from-zone corporate to-zone untrust policy internet-acces then permit

기업 영역과 트러스트 영역 간의 트래픽을 허용하고 NAT가 적용된 트래픽이 영역 간의 흐름을 허용하도록 하는 보안 정책을 생성합니다.

set security policies from-zone corporate to-zone trust policy internet-acces match source-address any set security policies from-zone corporate to-zone trust policy internet-acces match destination-address any set security policies from-zone corporate to-zone trust policy internet-acces match application any set security policies from-zone corporate to-zone trust policy internet-acces then permit

기본 인터넷 링크의 인터페이스에 대한 설명을 설정합니다. DHCP 프로토콜을 통해 구성을 가져오도록 인터페이스를 설정합니다. LTE 인터페이스가 인터넷 링크의 백업으로 설정되어 있는지 확인하십시오.

set interfaces ge-0/0/0 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/0 unit 0 family inet dhcp vendor-id Juniper-srx320 set interfaces ge-0/0/0 unit 0 backup-options interface dl0.0

모뎀 인터페이스를 구성합니다. SIM 카드가 포함된 SIM 슬롯이 활성으로 설정되어 있는지 확인합니다.

set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

다이얼러 인터페이스를 구성합니다.

set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#"

태그 없는 VLAN 패킷을 허용하도록 무선 인터페이스를 구성합니다.

set interfaces wl-2/0/0 flexible-vlan-tagging

모뎀에 있는 SIM의 액세스 포인트 이름을 설정합니다.

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

구성 커밋

유효성 검사

단계별 절차

인터페이스가 가동되어 실행 중인지 확인합니다.

> show interfaces terse wl-2/0/0 up up wl-2/0/0.100 up up inet 172.16.100.1/24 wl-2/0/0.200 up up inet 172.16.200.1/24 wl-2/0/0.32767 up up

액세스 포인트의 상태를 확인하고 무선 인터페이스의 상태가 ON인지, 작동하는 채널 및 대역폭이 구성된 대로인지 확인합니다.

> show wlan access-points branch-ap detail Active access point detail information Access Point : branch-ap Type : Internal Location : TME Lab, Sunnyvale, CA Serial Number : EV2619AF0051 Firmware Version : v1.2.8 Alternate Version : v1.1.0 Country : US Access Interface : wl-2/0/0 System Time : Mon Mar 23 22:36:43 UTC 2020 Packet Capture : Off Ethernet Port: MAC Address : 0c:81:26:58:04:26 Radio1: Status : On MAC Address : 0c:81:26:58:04:28 Temperature : 50 Mode : IEEE 802.11a/n/ac Channel : 108 Bandwidth : 40 Transmit Power : 100 Radio2: Status : On MAC Address : 0c:81:26:58:04:27 Temperature : 52 Mode : IEEE 802.11g/n Channel : 6 Bandwidth : 20 Transmit Power : 100모든 VAP의 상태를 확인합니다. SSID 및 보안 설정이 구성된 대로인지 확인합니다.

> show wlan access-points branch-ap virtual-access-points all detail Virtual access points information Access point name: branch-ap Radio1: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 79470 Output Bytes : 99937 Input Packets : 479 Output Packets : 498 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:28 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2495033 Output Bytes : 3480274 Input Packets : 30241 Output Packets : 29412 Radio2: VAP0: SSID : Guest Description : Guest MAC Address : 0c:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 200 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 2025 Output Bytes : 2603 Input Packets : 15 Output Packets : 19 VAP1: SSID : Corporate Description : Corporate MAC Address : 16:81:26:58:04:27 Maximum Station : 127 Broadcast SSID : Enable Station Isolation : Disable Upload Limit : Disable Download Limit : Disable VLAN ID : 100 Station MAC Filter : Disable VAP Security : wpa-personal WPA Version: WPA2 : Enable WPA : Disable Ciper-Suites: CCMP : Enable TKIP : Disable Traffic Statistics: Input Bytes : 75308 Output Bytes : 70057 Input Packets : 498 Output Packets : 389액세스 포인트의 각 무선에서 클라이언트 연결에 대한 요약을 확인합니다. 이 명령은 각 라디오 인터페이스에 연결된 사용자의 수를 표시합니다.

> show wlan access-points branch-ap radio 1 client-associations Access point client associations summary Access point: branch-ap Client number on radio 1 (5.0 GHz) : 1

액세스 포인트의 각 무선에서 클라이언트 연결에 대한 세부 정보를 확인합니다. 사용자의 MAC 주소가 트래픽 통계와 함께 출력에 표시됩니다.

> show wlan access-points branch-ap radio 1 client-associations detail Access point client associations information Access point: branch-ap VAP Client MAC Address Auth Packets Rx/Tx Bytes Rx/Tx Radio1:Corporate 24:77:03:80:52:68 OK 42501/25026 2579601/2742637

Mini-PIM 모듈이 Junos에 의해 감지되는지 확인합니다.

> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE FPC 2 REV 03 650-096889 EV2619AF0051 FPC PIC 0 WAP for WW mPIM Power Supply 0

Mini-PIM의 펌웨어 버전을 확인하고 필요한 경우 업데이트합니다.

> show system firmware Part Type Tag Current Available Status version version FPC 1 PIC 0 MLTE_FW 1 17.1.80 0 OK FPC 2 PIC 0 MWAP_FW 1 1.2.8 0 OK Routing Engine 0 RE BIOS 0 3.0 3.6 OK Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OK문제 해결을 위해 VAP에서 패킷 캡처를 가져옵니다.

> request wlan access-point packet-capture start branch-ap promiscuous size 4096 duration 120 filename wlan-cap.pcap interface Radio1VAP0 Starting packet capture Capture interface: Radio1VAP0 File : wlan-cap.pcap Duration : 120 seconds File size max : 4096 kilobytes

파일은 /var/tmp에 저장됩니다. 파일을 다운로드하고 WIreshark와 같은 패킷 추적 애플리케이션으로 열 수 있습니다.