EVPN 멀티호밍으로 컬랩스드 스파인을 구성하는 방법

요구 사항

이 예에서는 별도의 네트워크를 가진 두 개의 데이터 센터(DC1 및 DC2)가 있다고 가정합니다. 이 예에서 사용되는 디바이스 및 소프트웨어는 다음과 같습니다.

DC1:

스파인 스위치 2개: 릴리스 18.4R2-S1.4 Junos OS 실행되는 QFX5120-48Y

ToR 스위치 2개: Junos OS 릴리스 18.1R3-S6.1을 실행하는 EX4300-48T

보안 디바이스 2개: Junos OS 릴리스 18.2R3.4(선택적 추가 기능 구성)를 실행하는 SRX345 디바이스

서버 4개

DC2:

스파인 스위치 2개: 릴리스 18.4R2-S1.4 Junos OS 실행되는 QFX5120-48Y

ToR 스위치 2개: Junos OS 릴리스 18.1R3-S6.1을 실행하는 EX4300-48T

서버 2개

각 ToR 스위치 쌍은 이미 Virtual Chassis로 구성되어 있어야 합니다. EX4300 스위치로 Virtual Chassis를 구성하는 방법에 대한 자세한 내용은 EX 시리즈 Virtual Chassis 이해 하기를 참조하십시오. 이 예제 구성에서는 Virtual Chassis의 한 멤버에 있는 두 개의 스파인 디바이스와 ToR Virtual Chassis 간의 멀티호밍 어그리게이션 이더넷 링크를 사용합니다. 가능하면 복원력 향상을 위해 다른 Virtual Chassis 멤버의 인터페이스를 사용하여 Virtual Chassis와 스파인 디바이스 간의 멀티호밍 어그리게이션 이더넷 링크를 연결할 수 있습니다.

개요

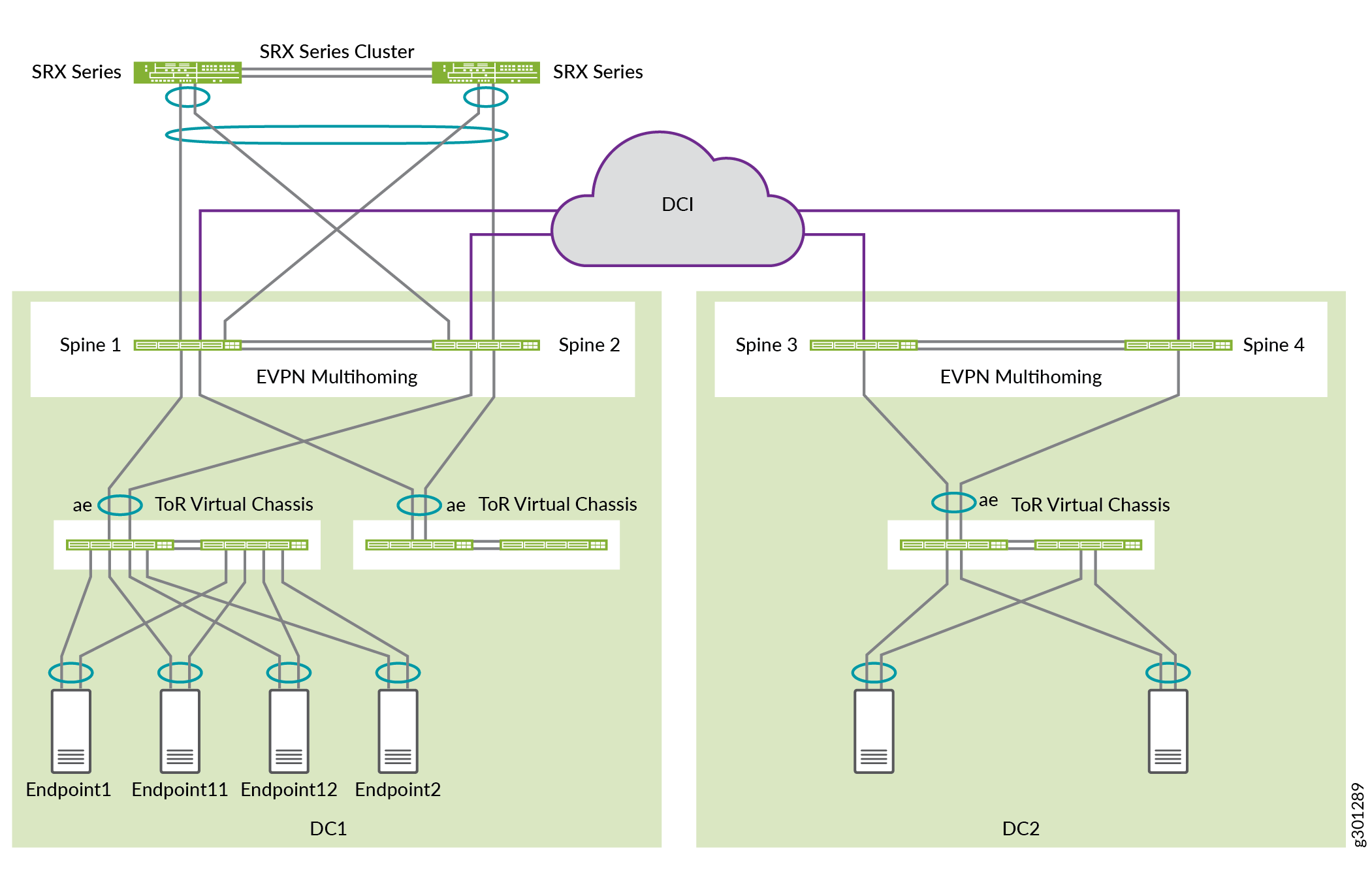

이 예에서는 ToR 스위치의 EVPN 멀티호밍으로 축소된 스파인 아키텍처를 구성할 수 있습니다. 주니퍼는 DCI(Data Center Interconnect) 구성(선택 사항), 보안 강화를 위한 SRX 클러스터 옵션 및 DHCP 릴레이 구성(선택 사항)을 갖춘 두 개의 데이터센터를 보유하고 있습니다. 이 구성 예에서는 DC1에서 이 아키텍처를 구성하는 방법을 보여 줍니다. DC2에서도 유사한 구성을 사용할 수 있습니다.

위상수학

이 배포에는 DC1과 DC2라는 두 개의 데이터 센터가 있습니다. 데이터센터 네트워크는 QFX5120를 스파인 스위치로 사용하는 컬랩스드 스파인 아키텍처로 구성됩니다. 이 경우 EVPN-VXLAN 패브릭을 로컬 데이터센터로 제한하는 것이 좋습니다.

언더레이에서 레이어 3 DCI를 사용하여 데이터센터를 선택적으로 연결할 수 있습니다. 이 사용 사례에서는 데이터센터 간 레이어 2 확장이 필요하지 않습니다. 데이터센터 간 트래픽은 레이어 3 전용이며 고급 검사를 위해 DC1의 SRX 클러스터를 통해 라우팅됩니다.

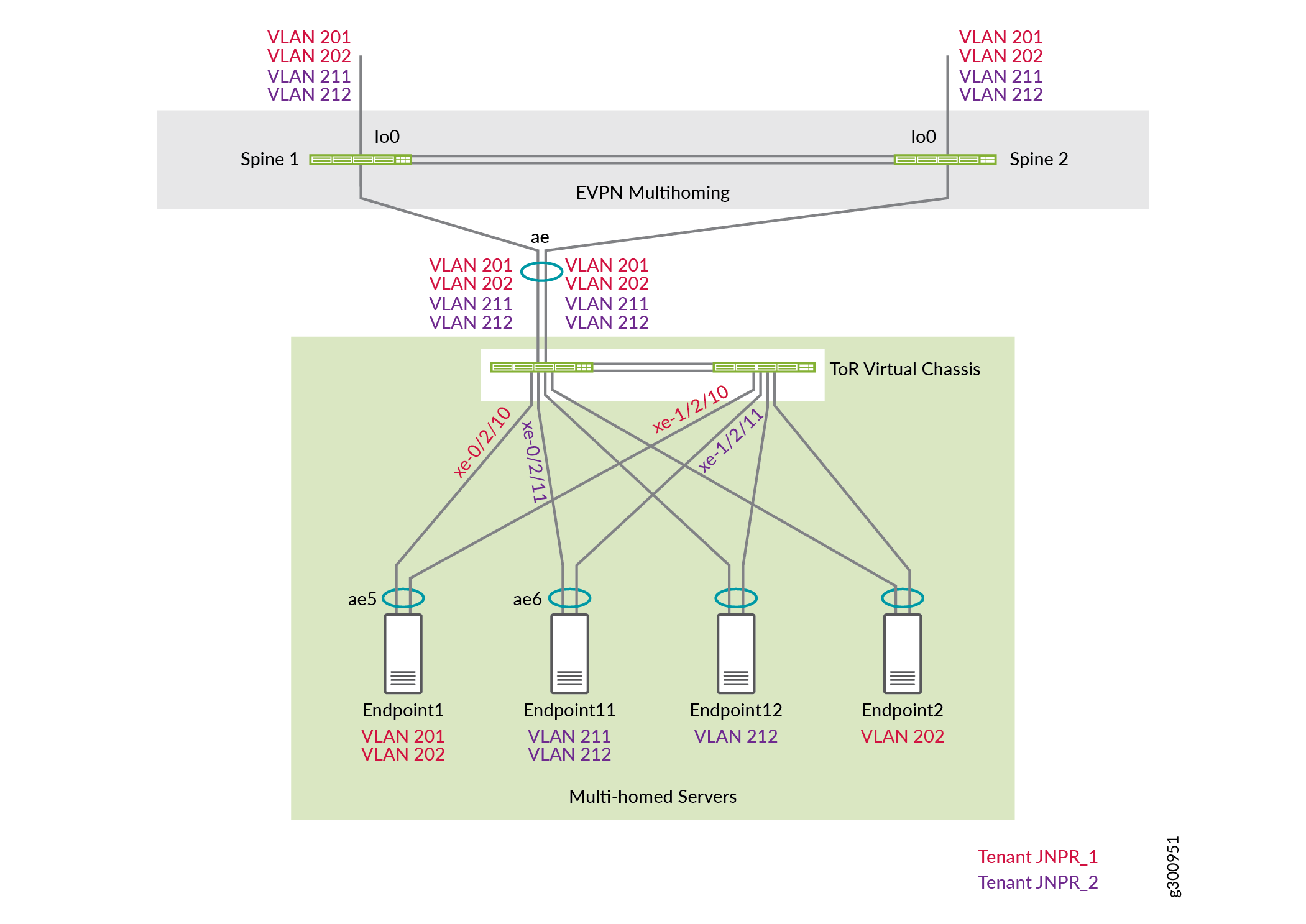

그림 1 은 이 NCE에 사용되는 구성 요소 간의 논리적 연결을 보여 줍니다.

DC1에는 JNPR1과 JNPR2라는 두 개의 테넌트가 있습니다. DC1에서 JNPR1과 JNPR2 사이의 모든 테넌트 간 트래픽은 보안을 위해 SRX 방화벽 클러스터를 통해 라우팅됩니다.

DC1:

VLAN 201 및 202는 JNPR1에 속합니다.

VLAN 211 및 212는 JNPR2에 속합니다.

DC1에는 VLAN 201, 202, 211 및 212에 서버가 있습니다.

DC2:

VLAN 221 및 222는 기본 라우팅 인스턴스와 동일한 기본 테넌트에 속합니다.

DC2에는 VLAN 221 및 222에 서버가 있습니다.

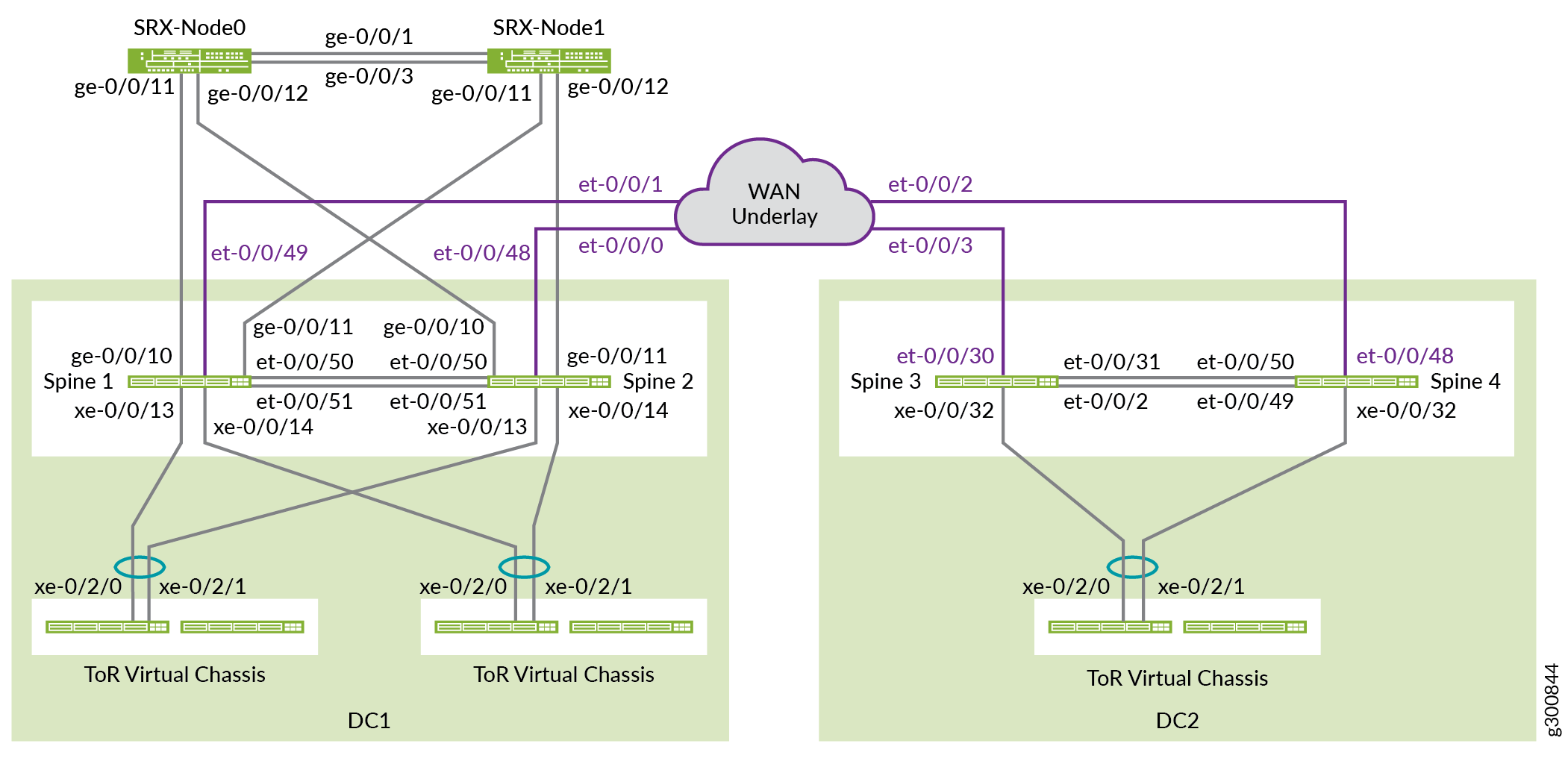

그림 2 는 이 NCE에 사용되는 구성 요소 간의 물리적 연결을 보여 줍니다.

시작하기 전에

패브릭을 구성하기 전에 디바이스에 몇 가지 기본 구성을 구현해야 합니다.

절차

단계별 절차

기본적으로 어그리게이션 이더넷 인터페이스는 생성되지 않습니다. 어그리게이션 이더넷 인터페이스를 구성하기 전에 먼저 그 수를 설정해야 합니다. 디바이스 수를 설정하면, 시스템은 각각 전역적으로 고유한 MAC 주소 를 가진 빈 어그리게이션 이더넷 인터페이스를 개수만큼 생성합니다. 디바이스에 필요한 ESI-LAG 인터페이스 수로 디바이스 수를 늘려 더 많은 어그리게이션 이더넷 인터페이스를 생성할 수 있습니다.

모든 스파인 스위치 및 ToR 스위치에서 어그리게이션 이더넷 인터페이스의 수를 설정합니다.

set chassis aggregated-devices ethernet device-count 15

QFX5120-48Y의 포트 0에서 47은 기본적으로 10기가비트 포트로 작동합니다. SRX 디바이스는 1기가비트만 지원합니다. SRX 시리즈 방화벽에 연결된 스파인 1 및 스파인 2의 포트를 1기가비트 포트로 구성합니다. 이 경우 이러한 포트는 ge-0/0/10 및 ge-0/0/11입니다. 이 포트에서 1기가비트를 활성화하려면 쿼드의 첫 번째 포트 속도(이 경우 ge-0/0/8)를 구성합니다.

스파인 1 및 스파인 2에서 다음 문을 사용합니다.

set chassis fpc 0 pic 0 port 8 speed 1G

메모:1기가비트 및 25기가비트 포트 속도는 개별적으로 구성할 수 없는 쿼드(4개 포트 그룹) 별로만 구성할 수 있습니다. 모든 포트는 쿼드 내에서 단일 속도로 작동합니다. 예를 들어, 포트 8에서 11이 1기가비트 이더넷 포트로 작동하도록 구성하고 포트 10에 10기가비트 SFP+ 트랜시버를 삽입하면 이 포트에 대한 인터페이스가 생성되지 않습니다.

자동 속도 감지 모드는 100기가비트 이더넷 인터페이스와 40기가비트 이더넷 인터페이스를 감지하여 자동으로 채널화합니다. 자동 채널화 및 속도 감지는 기본적으로 활성화됩니다. 이 예에서 자동 채널화는 각 40기가비트 이더넷 인터페이스를 4개의 10기가비트 이더넷 인터페이스로 나눕니다.

스파인 3의 포트 et-0/0/2 및 et-0/0/31과 스파인 4의 포트 et-0/0/49 및 et-0/0/50에서 자동 채널화를 비활성화하여 40기가비트 이더넷 인터페이스를 유지합니다.

척추 3:

set chassis fpc 0 pic 0 port 2 channel-speed disable-auto-speed-detection set chassis fpc 0 pic 0 port 31 channel-speed disable-auto-speed-detection

척추 4:

set chassis fpc 0 pic 0 port 49 channel-speed disable-auto-speed-detection set chassis fpc 0 pic 0 port 50 channel-speed disable-auto-speed-detection

언더레이 구성

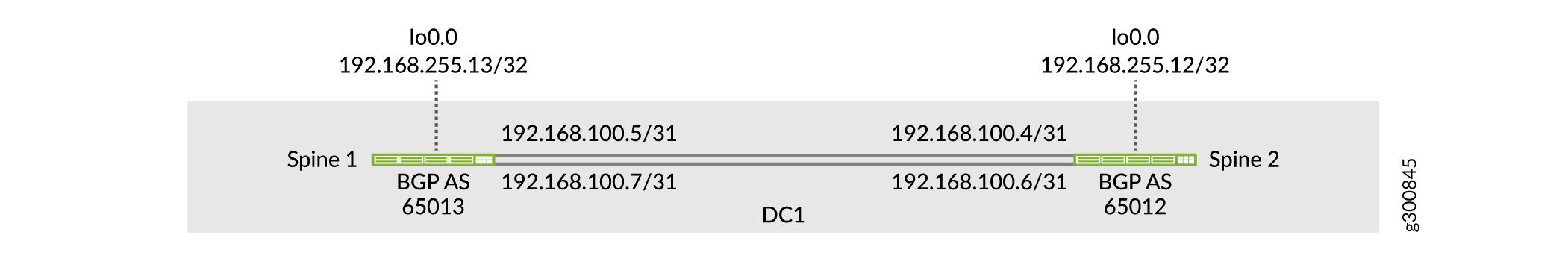

이 토폴로지에서 IP 패브릭은 그림 3과 같이 두 스파인 스위치 사이에만 있습니다. 두 스파인 스위치는 포인트 투 포인트 링크를 통해 EBGP 피어링을 설정하여 루프백 주소를 서로 교환합니다.

스파인 1 구성

단계별 절차

스파인 1에서 인터페이스를 구성합니다.

set interfaces et-0/0/50 description "* connected to DC1-Spine2" set interfaces et-0/0/50 traps set interfaces et-0/0/50 mtu 9216 set interfaces et-0/0/50 unit 0 family inet address 192.168.100.5/31 set interfaces et-0/0/51 description "* connected to DC1-Spine2" set interfaces et-0/0/51 traps set interfaces et-0/0/51 mtu 9216 set interfaces et-0/0/51 unit 0 family inet address 192.168.100.7/31 set interfaces lo0 unit 0 description "** DC1 Spine1 Loopback" set interfaces lo0 unit 0 family inet address 192.168.255.13/32

EBGP 언더레이를 구성합니다.

set protocols bgp log-updown set protocols bgp graceful-restart restart-time 30 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY description "Connection to EBGP UNDERLAY" set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY authentication-key "$ABC123" set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65013 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY neighbor 192.168.100.4 peer-as 65012 set protocols bgp group UNDERLAY neighbor 192.168.100.6 peer-as 65012

가져오기 및 내보내기 정책을 구성합니다.

set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject

ECMP 및 ECMP Fast Reroute 보호를 활성화합니다. 키워드로 수행하는 per-flow 로드 밸런싱을 활성화합니다

per-packet.set policy-options policy-statement ECMP-POLICY then load-balance per-packet set routing-options forwarding-table export ECMP-POLICY

링크가 다운되면 ECMP는 Fast Reroute 보호를 사용하여 패킷 전달을 운영 링크로 이동하므로 패킷 손실이 줄어듭니다. Fast Reroute 보호는 경로 테이블이 업데이트될 때까지 기다릴 필요 없이 인터페이스에 대한 ECMP 세트를 업데이트합니다. 다음 경로 테이블 업데이트가 발생하면 더 적은 수의 링크로 새 ECMP 세트를 추가하거나 경로가 단일 다음 홉을 가리킬 수 있습니다.

set routing-options forwarding-table ecmp-fast-reroute

기본적으로 ARP 에이징 타이머는 20분으로 설정되고 MAC 에이징 타이머는 5분으로 설정됩니다. EVPN-VXLAN 환경에서 MAC 및 MAC-IP 바인딩 항목의 동기화 문제를 방지하려면 ARP 에이징이 MAC 에이징보다 빠르도록 구성합니다.

set system arp aging-timer 5 set protocols l2-learning global-mac-ip-table-aging-time 300 set protocols l2-learning global-mac-table-aging-time 600

스파인 2 구성

단계별 절차

스파인 2의 스파인 1에서 구성을 반복합니다.

스파인 2에서 인터페이스를 구성합니다.

set interfaces et-0/0/50 description "* connected to DC1-Spine1" set interfaces et-0/0/50 traps set interfaces et-0/0/50 mtu 9216 set interfaces et-0/0/50 unit 0 family inet address 192.168.100.4/31 set interfaces et-0/0/51 description "* connected to DC1-Spine1" set interfaces et-0/0/51 traps set interfaces et-0/0/51 mtu 9216 set interfaces et-0/0/51 unit 0 family inet address 192.168.100.6/31 set interfaces lo0 unit 0 description "** DC1 Spine2 Loopback" set interfaces lo0 unit 0 family inet address 192.168.255.12/32

EBGP 언더레이를 구성합니다.

set protocols bgp log-updown set protocols bgp graceful-restart restart-time 30 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY description "EBGP UNDERLAY" set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY authentication-key "$ABC123" set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65012 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY neighbor 192.168.100.5 peer-as 65013 set protocols bgp group UNDERLAY neighbor 192.168.100.7 peer-as 65013

가져오기 및 내보내기 정책을 구성합니다.

set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 192.168.255.0/24 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject

ECMP 및 ECMP Fast Reroute 보호를 활성화합니다.

set policy-options policy-statement ECMP-POLICY then load-balance per-packet set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute

EVPN-VXLAN 환경에서 MAC 및 MAC-IP 바인딩 항목의 동기화 문제를 방지하려면 ARP 에이징이 MAC 에이징보다 빠르도록 구성합니다.

set system arp aging-timer 5 set protocols l2-learning global-mac-ip-table-aging-time 300 set protocols l2-learning global-mac-table-aging-time 600

언더레이 확인

단계별 절차

두 BGP 인접 세션 모두 스파인 1에 설정되었는지 확인합니다.

user@spine1> show bgp neighbor 192.168.100.4 Peer: 192.168.100.4+179 AS 65012 Local: 192.168.100.5+51424 AS 65013 Description: Connection to EBGP UNDERLAY Group: UNDERLAY Routing-Instance: master Forwarding routing-instance: master Type: External State: Established Flags: <Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: Cease Export: [ UNDERLAY-EXPORT ] Import: [ UNDERLAY-IMPORT ] . . .

user@spine1> show bgp neighbor 192.168.100.6 Peer: 192.168.100.6+59705 AS 65012 Local: 192.168.100.7+179 AS 65013 Description: Connection to EBGP UNDERLAY Group: UNDERLAY Routing-Instance: master Forwarding routing-instance: master Type: External State: Established Flags: <Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: Cease Export: [ UNDERLAY-EXPORT ] Import: [ UNDERLAY-IMPORT ] . . .

스파인 2(192.168.255.12)의 루프백 주소가 두 BGP 인접 세션의 스파인 1에 의해 수신되는지 확인합니다.

user@spine1> show route receive-protocol bgp 192.168.100.4 inet.0: 17 destinations, 25 routes (17 active, 0 holddown, 0 hidden) Restart Complete Prefix Nexthop MED Lclpref AS path * 192.168.255.12/32 192.168.100.4 65012 I . . .

user@spine1> show route receive-protocol bgp 192.168.100.6 inet.0: 17 destinations, 25 routes (17 active, 0 holddown, 0 hidden) Restart Complete Prefix Nexthop MED Lclpref AS path 192.168.255.12/32 192.168.100.6 65012 I

user@spine1> show route 192.168.255.12 inet.0: 17 destinations, 25 routes (17 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 192.168.255.12/32 *[BGP/170] 00:39:43, localpref 100, from 192.168.100.4 AS path: 65012 I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0 [BGP/170] 00:39:43, localpref 100 AS path: 65012 I, validation-state: unverified > to 192.168.100.6 via et-0/0/51.0스파인 1에서 다른 스파인 디바이스의 루프백을 ping합니다.

user@spine1> ping 192.168.255.12 source 192.168.255.13 PING 192.168.255.12 (192.168.255.12): 56 data bytes 64 bytes from 192.168.255.12: icmp_seq=0 ttl=64 time=0.746 ms 64 bytes from 192.168.255.12: icmp_seq=1 ttl=64 time=0.699 ms 64 bytes from 192.168.255.12: icmp_seq=2 ttl=64 time=0.784 ms

오버레이 구성

이 섹션은 오버레이를 구성하는 방법을 보여줍니다. 여기에는 IBGP 피어링 및 가상 네트워크에 대한 VLAN-VXLAN 매핑이 포함됩니다.

스파인 1 구성

단계별 절차

스파인 1과 스파인 2 루프백 주소 간에 IBGP 피어링을 구성합니다.

set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 192.168.255.13 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC authentication-key "$ABC123" set protocols bgp group EVPN_FABRIC local-as 65100 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 192.168.255.12 set protocols bgp group EVPN_FABRIC vpn-apply-export

VLAN 및 VLAN-VXLAN 매핑을 구성합니다.

set vlans VLAN-201 description "jnpr_1 - bridge domain id 201" set vlans VLAN-201 vlan-id 201 set vlans VLAN-201 vxlan vni 5201 set vlans VLAN-202 description "jnpr_1 - bridge domain id 202" set vlans VLAN-202 vlan-id 202 set vlans VLAN-202 vxlan vni 5202 set vlans VLAN-211 description "jnpr_2 - bridge domain id 211" set vlans VLAN-211 vlan-id 211 set vlans VLAN-211 vxlan vni 5211 set vlans VLAN-212 description "jnpr_2 - bridge domain id 212" set vlans VLAN-212 vlan-id 212 set vlans VLAN-212 vxlan vni 5212

다음 스위치 옵션을 구성합니다.

VTEP(가상 터널 엔드포인트) 소스 인터페이스입니다. 스파인 1의 루프백 주소입니다.

이 디바이스에서 생성된 경로에 대한 경로 식별자입니다.

경로 대상입니다.

set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.255.13:1 set switch-options vrf-target target:1:999 set switch-options vrf-target auto

아래에

vrf-target구성된 경로 대상은 유형 1 EVPN 경로에서 사용됩니다. Type 2 및 Type 3 EVPN 경로는 내보내기 및 가져오기를 위해 자동 파생된 VNI당 경로 대상을 사용합니다.EVPN 프로토콜을 구성합니다. 먼저, VXLAN을 EVPN의 데이터 플레인 캡슐화로 구성합니다.

set protocols evpn encapsulation vxlan

그런 다음 이 EVPN-VXLAN MP-BGP 도메인의 일부인 VNI를 구성합니다. 을(를) 사용하여

set protocols evpn extended-vni-list all모든 VNI를 구성하거나 아래와 같이 각 VNI를 개별적으로 구성합니다.set protocols evpn extended-vni-list 5201 set protocols evpn extended-vni-list 5202 set protocols evpn extended-vni-list 5211 set protocols evpn extended-vni-list 5212

데이터센터에 BGP 인접 세션 만 있는 스파인 스위치가 두 개뿐인 경우 두 스파인 스위치 모두에서 코어 격리를 비활성화해야 합니다. 그렇지 않고 스파인 스위치가 작동 중단되면 다른 스파인 스위치는 모든 BGP 인접 세션을 잃게 되며, 이로 인해 ToR 대면 포트가 LACP 대기 모드로 전환되고 트래픽이 완전히 손실됩니다. 자세한 내용은 분할 브레인 상태 및 EVPN-VXLAN 코어 격리 비활성화 시점 이해 하기를 참조하십시오.

set protocols evpn no-core-isolation

스파인 2 구성

단계별 절차

EVPN-VXLAN 환경에서 MAC 및 MAC-IP 바인딩 항목의 동기화 문제를 방지하려면 ARP 에이징이 MAC 에이징보다 빠르도록 구성합니다.

set system arp aging-timer 5 set protocols l2-learning global-mac-ip-table-aging-time 300 set protocols l2-learning global-mac-table-aging-time 600

IBGP 피어링을 구성합니다.

set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 192.168.255.12 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC authentication-key "$ABC123" set protocols bgp group EVPN_FABRIC local-as 65100 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 192.168.255.13 set protocols bgp group EVPN_FABRIC vpn-apply-export

VLAN 및 VLAN-VXLAN 매핑을 구성합니다.

set vlans VLAN-201 description "jnpr_1 - bridge domain id 201" set vlans VLAN-201 vlan-id 201 set vlans VLAN-201 vxlan vni 5201 set vlans VLAN-202 description "jnpr_1 - bridge domain id 202" set vlans VLAN-202 vlan-id 202 set vlans VLAN-202 vxlan vni 5202 set vlans VLAN-211 description "jnpr_2 - bridge domain id 211" set vlans VLAN-211 vlan-id 211 set vlans VLAN-211 vxlan vni 5211 set vlans VLAN-212 description "jnpr_2 - bridge domain id 212" set vlans VLAN-212 vlan-id 212 set vlans VLAN-212 vxlan vni 5212

다음 스위치 옵션을 구성합니다.

set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 192.168.255.12:1 set switch-options vrf-target target:1:999 set switch-options vrf-target auto

EVPN 프로토콜을 구성합니다.

set protocols evpn encapsulation vxlan

그런 다음 이 EVPN-VXLAN MP-BGP 도메인의 일부인 VNI를 구성합니다. 을(를) 사용하여

set protocols evpn extended-vni-list all모든 VNI를 구성하거나 아래와 같이 각 VNI를 개별적으로 구성합니다.set protocols evpn extended-vni-list 5201 set protocols evpn extended-vni-list 5202 set protocols evpn extended-vni-list 5211 set protocols evpn extended-vni-list 5212

데이터센터에 서로 간에 BGP 인접 세션만 있는 스파인 스위치가 두 개만 있는 경우 두 스파인 스위치 모두에서 코어 격리를 비활성화해야 합니다.

set protocols evpn no-core-isolation

오버레이 확인

단계별 절차

스파인 1과 스파인 2 간의 IBGP 피어링이 설정되었는지 확인합니다.

user@spine1> show bgp neighbor 192.168.255.12 Peer: 192.168.255.12+179 AS 65100 Local: 192.168.255.13+62666 AS 65100 Description: Overlay neighbor with peer Group: EVPN_FABRIC Routing-Instance: master Forwarding routing-instance: master Type: Internal State: Established Flags:<Sync> Last State: OpenConfirm Last Event: RecvKeepAlive Last Error: Hold Timer Expired Error Options: <Preference LocalAddress HoldTime AuthKey GracefulRestart LogUpDown AddressFamily Multipath LocalAS Rib-group Refresh> Authentication key is configured Address families configured: evpn

EVPN 도메인에 대한 소스 VTEP를 확인합니다.

user@spine1> show ethernet-switching vxlan-tunnel-end-point source Logical System Name Id SVTEP-IP IFL L3-Idx SVTEP-Mode <default> 0 192.168.255.13 lo0.0 0 L2-RTT Bridge Domain VNID MC-Group-IP default-switch VLAN-201+201 5201 0.0.0.0 default-switch VLAN-202+202 5202 0.0.0.0 default-switch VLAN-211+211 5211 0.0.0.0 default-switch VLAN-212+212 5212 0.0.0.0모든 소스 VTEP 및 원격 VTEP를 확인합니다.

user@spine1> show interfaces vtep Physical interface: vtep, Enabled, Physical link is Up Interface index: 641, SNMP ifIndex: 506 Type: Software-Pseudo, Link-level type: VxLAN-Tunnel-Endpoint, MTU: Unlimited, Speed: Unlimited Device flags : Present Running Link type : Full-Duplex Link flags : None Last flapped : Never Input packets : 0 Output packets: 0 Logical interface vtep.32768 (Index 545) (SNMP ifIndex 548) Flags: Up SNMP-Traps 0x4000 Encapsulation: ENET2 VXLAN Endpoint Type: Source, VXLAN Endpoint Address: 192.168.255.13, L2 Routing Instance: default-switch, L3 Routing Instance: default Input packets : 0 Output packets: 0 Logical interface vtep.32769 (Index 560) (SNMP ifIndex 550) Flags: Up SNMP-Traps Encapsulation: ENET2 VXLAN Endpoint Type: Remote, VXLAN Endpoint Address: 192.168.255.12, L2 Routing Instance: default-switch, L3 Routing Instance: default Input packets : 9140 Output packets: 0 Protocol eth-switch, MTU: Unlimited Flags: Trunk-Mode

레이어 3 구성 및 세그먼트 분할

스파인 1 구성

단계별 절차

라우팅 및 포워딩 옵션을 구성합니다.

메모:,

overlay-ecmp또는chained-composite-next-hop같은next-hop라우팅 및 포워딩 옵션을 변경하면 패킷 포워딩 엔진이 재시작되어 모든 포워딩 작업이 중단됩니다.다음 홉의 수를 오버레이의 예상되는 ARP 항목 수 이상으로 설정합니다. 구성

vxlan-routing next-hop에 대한 자세한 내용은 다음 홉(VXLAN 라우팅)을 참조하십시오.문을 사용하여 2-level equal-cost multipath 다음 홉을 활성화합니다

overlay-ecmp. 이 명령문은 순수 유형 5 라우팅도 구성할 때 레이어 3 EVPN-VXLAN 오버레이 네트워크에 필요합니다. 순수 Type 5 경로가 활성화된 경우 이 명령문을 구성하실 것을 강력히 권장합니다.VXLAN 캡슐화를 사용하는 EVPN pure Type 5를 위한 구성은

chained-composite-next-hop필수입니다. 이것이 없으면 PFE는 터널 다음 홉을 구성하지 않습니다.라우터 ID를 VTEP 소스 및 오버레이 BGP 로컬 주소로 사용되는 루프백 IP 주소와 동일하게 구성합니다.

set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set routing-options forwarding-table chained-composite-next-hop ingress evpn set routing-options router-id 192.168.255.13

기본 게이트웨이 기능을 활성화하려면 애니캐스트 IP 주소여야 하는 고유한 IP 주소와 가상 게이트웨이 주소(VGA)를 각각 가진 IRB 인터페이스를 구성합니다. VGA에 대한 IPv4 주소를 지정하면 레이어 3 VXLAN 게이트웨이가 자동으로 00:00:5e:00:01:01을 MAC 주소로 생성합니다. 이 예에서는 가상 게이트웨이 MAC 주소를 수동으로 구성하는 방법을 보여 줍니다. 주어진 IRB에 대해 두 스파인 디바이스에서 동일한 가상 게이트웨이 MAC 주소를 구성합니다.

메모:VGA IP 주소가 IRB IP 주소보다 낮은 경우 이 예에 표시된 대로 IRB 구성에서 옵션을 사용해야

preferred합니다.set interfaces irb unit 201 virtual-gateway-accept-data set interfaces irb unit 201 description "** L3 interface for VLAN-201 in jnpr_1" set interfaces irb unit 201 family inet address 192.168.201.3/24 virtual-gateway-address 192.168.201.1 set interfaces irb unit 201 family inet address 192.168.201.3/24 preferred set interfaces irb unit 201 virtual-gateway-v4-mac 3c:8c:93:2e:20:01 set vlans VLAN-201 l3-interface irb.201 set interfaces irb unit 202 virtual-gateway-accept-data set interfaces irb unit 202 description "** L3 interface for VLAN-202 in jnpr_1" set interfaces irb unit 202 family inet address 192.168.202.3/24 virtual-gateway-address 192.168.202.1 set interfaces irb unit 202 family inet address 192.168.202.3/24 preferred set interfaces irb unit 202 virtual-gateway-v4-mac 3c:8c:93:2e:20:02 set vlans VLAN-202 l3-interface irb.202 set interfaces irb unit 211 virtual-gateway-accept-data set interfaces irb unit 211 description "** L3 interface for VLAN-211 in jnpr_2" set interfaces irb unit 211 family inet address 192.168.211.3/24 virtual-gateway-address 192.168.211.1 set interfaces irb unit 211 family inet address 192.168.211.3/24 preferred set interfaces irb unit 211 virtual-gateway-v4-mac 3c:8c:93:2e:21:11 set vlans VLAN-211 l3-interface irb.211 set interfaces irb unit 212 virtual-gateway-accept-data set interfaces irb unit 212 description "** L3 interface for VLAN-212 in jnpr_2" set interfaces irb unit 212 family inet address 192.168.212.3/24 virtual-gateway-address 192.168.212.1 set interfaces irb unit 212 family inet address 192.168.212.3/24 preferred set interfaces irb unit 212 virtual-gateway-v4-mac 3c:8c:93:2e:21:12 set vlans VLAN-212 l3-interface irb.212

각 스파인 디바이스의 IRB 인터페이스에 동일한 애니캐스트 IRB IP 및 MAC 주소를 구성합니다. 스파인 디바이스는 축소된 스파인 아키텍처에서 스파인 및 리프 디바이스 역할을 모두 하기 때문에 IRB 인터페이스에 대해 알아야 하는 유일한 디바이스입니다. 다른 디바이스에 대한 IRB 인터페이스 보급을 비활성화합니다.

set protocols evpn default-gateway do-not-advertise

서로 다른 테넌트에 속하는 IRB를 해당 라우팅 인스턴스에 배치합니다. 이를 통해 동일한 라우팅 인스턴스의 IRB가 라우팅 테이블을 공유할 수 있습니다. 그 결과, 라우팅 인스턴스의 IRB는 서로 라우팅할 수 있습니다. 서로 다른 라우팅 인스턴스의 IRB는 SRX 방화벽과 같은 외부 보안 정책 집행자를 통해 또는 라우팅 인스턴스 간에 경로를 명시적으로 유출하는 경우 서로 통신할 수 있습니다.

set routing-instances JNPR_1_VRF description "VRF for tenant jnpr_1" set routing-instances JNPR_1_VRF instance-type vrf set routing-instances JNPR_1_VRF interface irb.201 set routing-instances JNPR_1_VRF interface irb.202 set routing-instances JNPR_1_VRF vrf-table-label set routing-instances JNPR_1_VRF routing-options multipath set routing-instances JNPR_2_VRF description "VRF for tenant jnpr_2" set routing-instances JNPR_2_VRF instance-type vrf set routing-instances JNPR_2_VRF interface irb.211 set routing-instances JNPR_2_VRF interface irb.212 set routing-instances JNPR_2_VRF vrf-table-label set routing-instances JNPR_2_VRF routing-options multipath

라우팅 인스턴스에 대해 유형 5 VNI를 구성합니다. EVPN-VXLAN을 위한 라우팅 인스턴스를 설정할 때 루프백 인터페이스와 해당 IP 주소를 포함해야 합니다. 루프백 인터페이스 및 관련 IP 주소를 생략하면 EVPN 제어 패킷을 처리할 수 없습니다.

set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes vni 1101 set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes vni 1102 set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes export T5_EXPORT set interfaces lo0 unit 1 description "Tenant 1 T5 Loopback" set interfaces lo0 unit 1 family inet address 192.168.255.21/32 set routing-instances JNPR_1_VRF interface lo0.1 set interfaces lo0 unit 2 description "Tenant 2 T5 Loopback" set interfaces lo0 unit 2 family inet address 192.168.255.22/32 set routing-instances JNPR_2_VRF interface lo0.2 set policy-options policy-statement T5_EXPORT term 1 from protocol direct set policy-options policy-statement T5_EXPORT term 1 then accept set policy-options policy-statement T5_EXPORT term 2 from protocol bgp set policy-options policy-statement T5_EXPORT term 2 then accept

스파인 2 구성

단계별 절차

라우팅 및 포워딩 옵션을 구성합니다.

메모:,

overlay-ecmp또는chained-composite-next-hop같은next-hop라우팅 및 포워딩 옵션을 변경하면 패킷 포워딩 엔진이 재시작되어 모든 포워딩 작업이 중단됩니다.set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set routing-options forwarding-table chained-composite-next-hop ingress evpn set routing-options router-id 192.168.255.12

IRB를 구성합니다.

set interfaces irb unit 201 virtual-gateway-accept-data set interfaces irb unit 201 description "** L3 interface for VLAN-201 in jnpr_1" set interfaces irb unit 201 family inet address 192.168.201.2/24 virtual-gateway-address 192.168.201.1 set interfaces irb unit 201 family inet address 192.168.201.2/24 preferred set interfaces irb unit 201 virtual-gateway-v4-mac 3c:8c:93:2e:20:01 set vlans VLAN-201 l3-interface irb.201 set interfaces irb unit 202 virtual-gateway-accept-data set interfaces irb unit 202 description "** L3 interface for VLAN-202 in jnpr_1" set interfaces irb unit 202 family inet address 192.168.202.2/24 virtual-gateway-address 192.168.202.1 set interfaces irb unit 202 family inet address 192.168.202.2/24 preferred set interfaces irb unit 202 virtual-gateway-v4-mac 3c:8c:93:2e:20:02 set vlans VLAN-202 l3-interface irb.202 set interfaces irb unit 211 virtual-gateway-accept-data set interfaces irb unit 211 description "** L3 interface for VLAN-211 in jnpr_2" set interfaces irb unit 211 family inet address 192.168.211.2/24 virtual-gateway-address 192.168.211.1 set interfaces irb unit 211 family inet address 192.168.211.2/24 preferred set interfaces irb unit 211 virtual-gateway-v4-mac 3c:8c:93:2e:21:11 set vlans VLAN-211 l3-interface irb.211 set interfaces irb unit 212 virtual-gateway-accept-data set interfaces irb unit 212 description "** L3 interface for VLAN-212 in jnpr_2" set interfaces irb unit 212 family inet address 192.168.212.2/24 virtual-gateway-address 192.168.212.1 set interfaces irb unit 212 family inet address 192.168.212.2/24 preferred set interfaces irb unit 212 virtual-gateway-v4-mac 3c:8c:93:2e:21:12 set vlans VLAN-212 l3-interface irb.212

두 스파인 스위치의 IRB 인터페이스에 동일한 애니캐스트 IRB IP 및 MAC 주소를 구성했으므로 다른 디바이스에 대한 IRB 인터페이스 보급을 비활성화합니다.

set protocols evpn default-gateway do-not-advertise

서로 다른 테넌트에 속하는 IRB를 해당 라우팅 인스턴스에 배치합니다.

set routing-instances JNPR_1_VRF description "VRF for tenant jnpr_1" set routing-instances JNPR_1_VRF instance-type vrf set routing-instances JNPR_1_VRF interface irb.201 set routing-instances JNPR_1_VRF interface irb.202 set routing-instances JNPR_1_VRF vrf-table-label set routing-instances JNPR_1_VRF routing-options multipath set routing-instances JNPR_2_VRF description "VRF for tenant jnpr_2" set routing-instances JNPR_2_VRF instance-type vrf set routing-instances JNPR_2_VRF interface irb.211 set routing-instances JNPR_2_VRF interface irb.212 set routing-instances JNPR_2_VRF vrf-table-label set routing-instances JNPR_2_VRF routing-options multipath

라우팅 인스턴스에 대해 유형 5 VNI를 구성합니다.

set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes vni 1101 set routing-instances JNPR_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes vni 1102 set routing-instances JNPR_2_VRF protocols evpn ip-prefix-routes export T5_EXPORT set interfaces lo0 unit 101 description "Tenant 1 T5 Loopback" set interfaces lo0 unit 101 family inet address 192.168.255.31/32 set routing-instances JNPR_1_VRF interface lo0.101 set interfaces lo0 unit 102 description "Tenant 2 T5 Loopback" set interfaces lo0 unit 102 family inet address 192.168.255.32/32 set routing-instances JNPR_2_VRF interface lo0.102 set policy-options policy-statement T5_EXPORT term 1 from protocol direct set policy-options policy-statement T5_EXPORT term 1 then accept set policy-options policy-statement T5_EXPORT term 2 from protocol bgp set policy-options policy-statement T5_EXPORT term 2 then accept

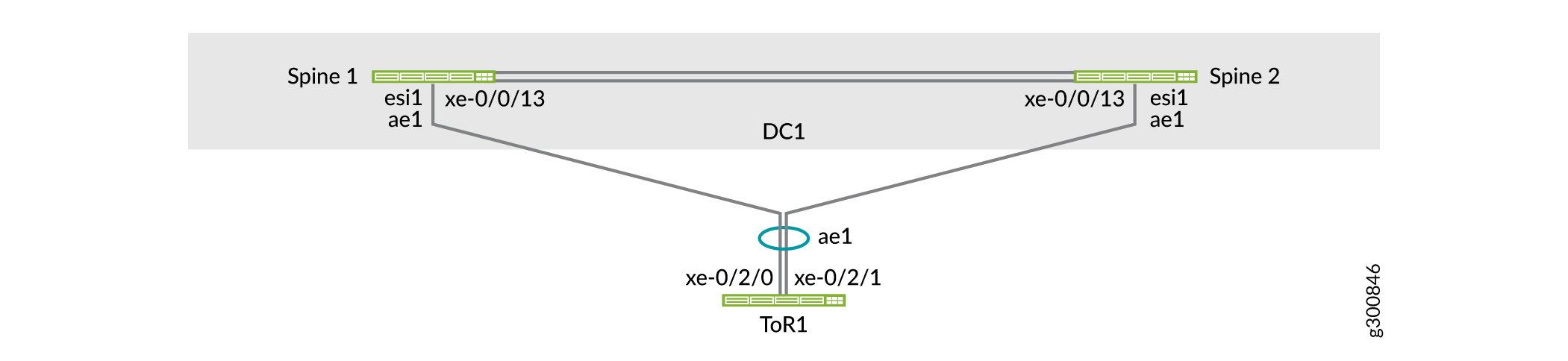

ToR 스위치를 위한 EVPN 멀티호밍 구성

EVPN 멀티호밍은 ESI를 사용합니다. ESI는 EVPN LAG 서버 멀티호밍을 활성화하는 필수 속성입니다. ESI 값은 10바이트 정수로 인코딩되며 멀티호밍 세그먼트를 식별하는 데 사용됩니다. ToR 스위치에 연결된 모든 스파인 스위치에서 활성화된 동일한 ESI 값이 EVPN LAG를 형성합니다. 이 EVPN LAG는 ToR 스위치를 향한 액티브-액티브 멀티호밍을 지원합니다.

ToR 스위치(이 예에서는 ToR Virtual Chassis로 구현됨)는 LAG를 사용하여 두 개의 스파인 스위치에 연결합니다. 그림 4에 표시된 대로 ToR1은 LAG ae1을 사용하여 스파인 스위치에 연결됩니다. 스파인 스위치의 이 LAG는 EVPN 멀티호밍 기능을 통해 활성화됩니다.

스파인 1 구성

단계별 절차

기본적으로 어그리게이션 이더넷 인터페이스는 생성되지 않습니다. 구성하기 전에 스위치에서 어그리게이션 이더넷 인터페이스 수를 설정해야 합니다.

set chassis aggregated-devices ethernet device-count 15 set interfaces ae1 description "to ToR1" set interfaces ae1 mtu 9216

ESI를 구성합니다. 두 스파인 스위치에서 동일하게 설정합니다. 모든 활성 모드를 활성화합니다.

set interfaces ae1 esi 00:00:00:00:00:00:00:00:01:01 set interfaces ae1 esi all-active set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 aggregated-ether-options lacp periodic fast

메모:ESI를 자동으로 파생할 수도 있습니다. 이 예에서는 ESI를 수동으로 구성합니다.

LACP 시스템 ID를 구성합니다. 두 스파인 스위치에 대해 동일하게 설정하여 두 스파인 스위치에 대한 업링크가 동일한 LAG 번들에 속함을 ToR 스위치에 나타냅니다. 그 결과, ToR 스위치는 업링크를 동일한 LAG 번들의 두 스파인 스위치에 배치하고 멤버 링크 전반에 걸쳐 트래픽을 공유합니다.

set interfaces ae1 aggregated-ether-options lacp system-id 00:00:00:00:01:01 set interfaces ae1 unit 0 family ethernet-switching interface-mode trunk set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-202 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-212

ae1 LAG의 멤버로 ToR 1에 연결된 스파인 1의 물리적 인터페이스를 구성합니다.

set interfaces xe-0/0/13 ether-options 802.3ad ae1

스파인 2 구성

단계별 절차

스위치에서 어그리게이션 이더넷 인터페이스의 수를 설정합니다.

set chassis aggregated-devices ethernet device-count 15 set interfaces ae1 description "to ToR1" set interfaces ae1 mtu 9216

ESI를 구성합니다. 두 스파인 스위치에서 동일하게 설정합니다. 모든 활성 모드를 활성화합니다.

set interfaces ae1 esi 00:00:00:00:00:00:00:00:01:01 set interfaces ae1 esi all-active set interfaces ae1 aggregated-ether-options link-speed 10g set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 aggregated-ether-options lacp periodic fast

LACP 시스템 ID를 구성합니다. 두 스파인 스위치에서 동일하게 설정합니다.

set interfaces ae1 aggregated-ether-options lacp system-id 00:00:00:00:01:01 set interfaces ae1 unit 0 family ethernet-switching interface-mode trunk set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-202 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-212

ae1 LAG의 멤버로 ToR 1에 연결된 스파인 2의 물리적 인터페이스를 구성합니다.

set interfaces xe-0/0/13 ether-options 802.3ad ae1

ToR 1 구성

단계별 절차

기본적으로 어그리게이션 이더넷 인터페이스는 생성되지 않습니다. 구성하기 전에 스위치에서 어그리게이션 이더넷 인터페이스 수를 설정해야 합니다.

set chassis aggregated-devices ethernet device-count 4

어그리게이션 이더넷 인터페이스를 구성합니다.

set interfaces xe-0/2/0 ether-options 802.3ad ae1 set interfaces xe-0/2/1 ether-options 802.3ad ae1 set interfaces ae1 aggregated-ether-options lacp active set interfaces ae1 unit 0 family ethernet-switching interface-mode trunk set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-202 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae1 unit 0 family ethernet-switching vlan members VLAN-212

VLAN을 구성합니다.

set vlans VLAN-201 vlan-id 201 set vlans VLAN-202 vlan-id 202 set vlans VLAN-211 vlan-id 211 set vlans VLAN-212 vlan-id 212

EVPN 멀티호밍 확인

단계별 절차

LAG와 연결된 ae1 및 ESI의 상태를 확인합니다.

user@spine1> show interfaces ae1 Physical interface: ae1, Enabled, Physical link is Up Interface index: 689, SNMP ifIndex: 552 Description: to ToR1 Link-level type: Ethernet, MTU: 9216, Speed: 10Gbps, BPDU Error: None, Ethernet-Switching Error: None, MAC-REWRITE Error: None, Loopback: Disabled, Source filtering: Disabled, Flow control: Disabled, Minimum links needed: 1, Minimum bandwidth needed: 1bps Device flags : Present Running Interface flags: SNMP-Traps Internal: 0x4000 Current address: 3c:8c:93:2e:a9:80, Hardware address: 3c:8c:93:2e:a9:80 Ethernet segment value: 00:00:00:00:00:00:00:00:01:01, Mode: all-active Last flapped : 2019-11-10 14:50:49 PST (00:26:56 ago) Input rate : 624 bps (0 pps) Output rate : 936 bps (1 pps) ...

ae1의 구성원이 수집 및 배포하고 있는지 확인합니다.

user@spine1> show lacp interfaces ae1 Aggregated interface: ae1 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity xe-0/0/13 Actor No No Yes Yes Yes Yes Fast Active xe-0/0/13 Partner No No Yes Yes Yes Yes Fast Active LACP protocol: Receive State Transmit State Mux State xe-0/0/13 Current Fast periodic Collecting distributingEVPN 인스턴스의 EVPN 멀티호밍 상태가 스파인 1에 있는지

Resolved확인합니다. 또한 어떤 스파인 스위치가 BUM 트래픽의 지정된 전달자인지도 확인할 수 있습니다.user@spine1> show evpn instance extensive Instance: __default_evpn__ Route Distinguisher: 192.168.255.13:0 Number of bridge domains: 0 Number of neighbors: 1 Address MAC MAC+IP AD IM ES Leaf-label 192.168.255.12 0 0 0 0 2 Instance: default-switch Route Distinguisher: 192.168.255.13:1 Encapsulation type: VXLAN Duplicate MAC detection threshold: 5 Duplicate MAC detection window: 180 MAC database status Local Remote MAC advertisements: 6 10 MAC+IP advertisements: 10 10 Default gateway MAC advertisements: 8 0 Number of local interfaces: 5 (3 up) Interface name ESI Mode Status AC-Role .local..6 00:00:00:00:00:00:00:00:00:00 single-homed Up Root ae1.0 00:00:00:00:00:00:00:00:01:01 all-active Up Root ... Number of neighbors: 1 Address MAC MAC+IP AD IM ES Leaf-label 192.168.255.12 10 10 8 4 0 Number of ethernet segments: 10 ESI: 00:00:00:00:00:00:00:00:01:01 Status: Resolved by IFL ae1.0 Local interface: ae1.0, Status: Up/Forwarding Number of remote PEs connected: 1 Remote PE MAC label Aliasing label Mode 192.168.255.12 5212 0 all-active DF Election Algorithm: MOD based Designated forwarder: 192.168.255.13 Backup forwarder: 192.168.255.12 Last designated forwarder update: Nov 10 14:50:49ae1 인터페이스의 모든 멤버 링크가 ToR 1에서 수집 및 배포되고 있는지 확인합니다.

user@tor1> show lacp interfaces Aggregated interface: ae1 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity xe-0/2/0 Actor No No Yes Yes Yes Yes Fast Active xe-0/2/0 Partner No No Yes Yes Yes Yes Fast Active xe-0/2/1 Actor No No Yes Yes Yes Yes Fast Active xe-0/2/1 Partner No No Yes Yes Yes Yes Fast Active LACP protocol: Receive State Transmit State Mux State xe-0/2/0 Current Fast periodic Collecting distributing xe-0/2/1 Current Fast periodic Collecting distributing

서버에 대한 멀티호밍 구성

이중화 및 로드 공유를 위해 서버를 ToR Virtual Chassis에 멀티호밍합니다. 서버는 LAG를 사용하여 두 개의 ToR Virtual Chassis 멤버 스위치에 연결합니다.

그림 5에서 볼 수 있듯이 엔드포인트 1은 LAG ae5를 통해 ToR Virtual Chassis에 연결되고 JNPR_1 테넌트에 속합니다. 엔드포인트 11은 LAG ae6을 통해 ToR Virtual Chassis에 연결되고 JNPR_2 테넌트에 속합니다.

ToR 1 구성

단계별 절차

ToR 스위치는 Virtual Chassis에서 구성되므로 기본 스위치에서 구성만 커밋하면 됩니다. 이 예에서 ToR 1은 기본 스위치입니다.

엔드포인트 1에 연결된 인터페이스(ToR 1의 인터페이스 xe-0/2/10 및 ToR 2의 인터페이스 xe-1/2/10)에서 LAG를 구성합니다. 엔드포인트 1은 VLAN 201 및 202에 속합니다.

set interfaces xe-0/2/10 ether-options 802.3ad ae5 set interfaces xe-1/2/10 ether-options 802.3ad ae5 set interfaces ae5 aggregated-ether-options lacp active set interfaces ae5 description "Connected to Endpoint1" set interfaces ae5 unit 0 family ethernet-switching interface-mode trunk set interfaces ae5 unit 0 family ethernet-switching vlan members VLAN-201 set interfaces ae5 unit 0 family ethernet-switching vlan members VLAN-202

엔드포인트 11에 연결된 인터페이스에 LAG를 구성합니다. 엔드포인트 11은 VLAN 211 및 212에 속합니다.

set interfaces xe-0/2/11 ether-options 802.3ad ae6 set interfaces xe-1/2/11 ether-options 802.3ad ae6 set interfaces ae6 aggregated-ether-options lacp active set interfaces ae6 description "Connected to Endpoint11" set interfaces ae6 unit 0 family ethernet-switching interface-mode trunk set interfaces ae6 unit 0 family ethernet-switching vlan members VLAN-211 set interfaces ae6 unit 0 family ethernet-switching vlan members VLAN-212

서버 연결 확인

이 섹션을 사용하여 서버가 ToR 및 스파인 스위치를 통해 서로 연결되어 있는지 확인합니다. 이 작업을 수행하는 방법은 동일한 VLAN의 일부인지 아니면 두 개의 서로 다른 VLAN에 속하는지에 따라 달라집니다.

이전 섹션에서 설명한 대로 중복 및 로드 공유를 위해 서버를 ToR 스위치로 멀티호밍하는 것이 좋습니다. 이 섹션에서는 편의상 단일 홈 서버를 보여 줍니다.

VLAN 내 서버 연결 확인

단계별 절차

두 엔드포인트의 MAC 주소가 두 ToR 스위치의 이더넷 스위칭 테이블에 나타나는지 확인합니다.

user@tor1> show ethernet-switching table MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Age Logical NH RTR name address flags interface Index ID VLAN-201 f4:b5:2f:40:9f:01 D - ae1.0 0 0 VLAN-202 00:10:94:00:01:01 D - xe-0/2/2.0 0 0 VLAN-202 00:10:94:00:01:02 D - ae1.0 0 0 VLAN-202 3c:8c:93:2e:a8:c0 D - ae1.0 0 0user@tor2> show ethernet-switching table MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static, C - Control MAC SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Age Logical NH RTR name address flags interface Index ID VLAN-201 f4:b5:2f:40:9f:01 D - ae1.0 0 0 VLAN-202 00:10:94:00:01:01 D - xe-0/2/2.0 0 0 VLAN-202 00:10:94:00:01:02 D - ae1.0 0 0 VLAN-202 3c:8c:93:2e:a8:c0 D - ae1.0 0 0두 MAC 주소가 두 스파인 스위치의 이더넷 스위칭 테이블에 나타나는지 확인합니다. 두 개의 MAC 주소는 각 ToR 스위치에 연결된 LAG(ae1 및 ae2)를 통해 ToR 스위치에서 학습됩니다. MAC 플래그,

DRDLR및DL은(는) MAC 주소에 대한 트래픽이 스파인 스위치, 원격 스파인 스위치 또는 두 스파인 스위치 모두에 의해 로컬로 학습되었는지 여부를 나타냅니다.user@spine1> show ethernet-switching table vlan-id 202 MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Logical Active name address flags interface source VLAN-202 00:00:5e:00:01:01 DR esi.1723 05:00:00:fe:4c:00:00:14:52:00 VLAN-202 00:10:94:00:01:01 DR ae1.0 VLAN-202 00:10:94:00:01:02 DL ae2.0 VLAN-202 3c:8c:93:2e:da:c0 D vtep.32769 192.168.255.12user@spine2> show ethernet-switching table vlan-id 202 MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC) Ethernet switching table : 4 entries, 4 learned Routing instance : default-switch Vlan MAC MAC Logical Active name address flags interface source VLAN-202 00:00:5e:00:01:01 DR esi.1723 05:00:00:fe:4c:00:00:14:52:00 VLAN-202 00:10:94:00:01:01 DR ae1.0 VLAN-202 00:10:94:00:01:02 DL ae2.0 VLAN-202 3c:8c:93:2e:da:c0 D vtep.32769 192.168.255.12첫 번째 MAC 주소가 스파인 1의 EVPN 데이터베이스에 있는지 확인합니다. 이 출력은 ESI 00:00:00:00:00:00:00:00:01:02 및 LAG ae2를 통해 이 스파인 스위치가 MAC 주소 로컬을 학습했음을 나타냅니다. 이 MAC 주소는 EVPN에서 다른 스파인 스위치에 보급됩니다.

user@spine1> show evpn database mac-address 00:10:94:00:01:02 extensive Instance: default-switch VN Identifier: 5202, MAC address: 00:10:94:00:01:02 State: 0x0 Source: 00:00:00:00:00:00:00:00:01:02, Rank: 1, Status: Active Local origin: ae2.0 Mobility sequence number: 0 (minimum origin address 192.168.255.13) Timestamp: Nov 10 16:48:41 (0x5dc8afe9) State: <Local-MAC-Only Local-To-Remote-Adv-Allowed> MAC advertisement route status: Created History db: Time Event Nov 10 16:48:41 2019 Updating output state (change flags 0x20 <ESI-Added>) Nov 10 16:48:41 2019 Active ESI changing (not assigned -> 00:00:00:00:00:00:00:00:01:02) Nov 10 16:48:41 2019 Creating all output state Nov 10 16:48:41 2019 Creating MAC advertisement route Nov 10 16:48:41 2019 Adding to instance ESI list Nov 10 16:48:41 2019 Clearing change flags <ESI-Added> Nov 10 16:48:41 2019 Clearing change flags <Intf ESI-Local-State> Nov 10 16:48:42 2019 Updating output state (change flags 0x0) Nov 10 16:48:42 2019 Active ESI unchanged (00:00:00:00:00:00:00:00:01:02) Nov 10 16:48:42 2019 Updating output state (change flags 0x0)두 번째 MAC 주소가 스파인 1의 EVPN 데이터베이스에 있는지 확인합니다. 이 MAC 주소는 원격 스파인 스위치에 의해 학습되고 EVPN을 통해 로컬 스파인 스위치에 보급되었습니다. 또한 이 출력은 이 MAC 주소가 ESI 00:00:00:00:00:00:00:00:01:01에 매핑되어 있음을 보여줍니다. 이 MAC 주소로 향하는 트래픽은 동일한 이더넷 세그먼트를 사용하여 ToR 1로 로컬로 스위칭될 수 있습니다.

user@spine1> show evpn database mac-address 00:10:94:00:01:01 extensive Instance: default-switch VN Identifier: 5202, MAC address: 00:10:94:00:01:01 State: 0x0 Source: 00:00:00:00:00:00:00:00:01:01, Rank: 1, Status: Active Remote origin: 192.168.255.12 Mobility sequence number: 0 (minimum origin address 192.168.255.12) Timestamp: Nov 10 16:48:41 (0x5dc8afe9) State: <Remote-To-Local-Adv-Done> MAC advertisement route status: Not created (no local state present) History db: Time Event Nov 10 16:48:41 2019 Adding to instance ESI list Nov 10 16:48:41 2019 Clearing change flags <ESI-Added> Nov 10 16:48:41 2019 Clearing change flags <ESI-Peer-Added ESI-Remote-Peer-Com-Chg> Nov 10 16:48:42 2019 Updating output state (change flags 0x0) Nov 10 16:48:42 2019 Active ESI unchanged (00:00:00:00:00:00:00:00:01:01) Nov 10 16:48:42 2019 Updating output state (change flags 0x0) Nov 10 16:48:42 2019 Advertisement route cannot be created (no local state present) Nov 10 16:48:42 2019 ESI 00:00:00:00:00:00:00:00:01:01, peer 192.168.255.12 per-ES AD route not rcvd, remote peer found Nov 10 16:48:42 2019 Sent MAC add with NH 0, interface ae1.0 (index 0), RTT 6, remote addr 192.168.255.12, ESI 0101, VLAN 0, VNI 5202, flags 0x0, timestamp 0x5dc8afe9 to L2ALD Nov 10 16:48:42 2019 Sent peer 192.168.255.12 record created스파인 1에서 EVPN 경로를 확인합니다. 이 출력은 이러한 MAC 주소가 스파인 스위치에 의해 BGP 경로로 보급됨을 보여줍니다.

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:01 bgp.evpn.0: 75 destinations, 75 routes (75 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:01/304 MAC/IP *[EVPN/170] 00:01:52 Indirect user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:02 bgp.evpn.0: 75 destinations, 75 routes (75 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:02/304 MAC/IP *[EVPN/170] 00:02:02 Indirect스파인 2에서 EVPN 경로를 확인합니다. 이 출력은 스파인 1과의 IBGP 피어링을 수신한 BGP 경로를 보여줍니다. 이러한 경로를 자세히 살펴 보겠습니다.

user@spine2> show route receive-protocol bgp 192.168.255.13 inet.0: 13 destinations, 14 routes (13 active, 0 holddown, 0 hidden) Restart Complete JNPR_1_VRF.inet.0: 9 destinations, 11 routes (9 active, 0 holddown, 0 hidden) :vxlan.inet.0: 9 destinations, 9 routes (9 active, 0 holddown, 0 hidden) Restart Complete JNPR_2_VRF.inet.0: 9 destinations, 11 routes (9 active, 0 holddown, 0 hidden) mpls.0: 2 destinations, 2 routes (2 active, 0 holddown, 0 hidden) Restart Complete inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) Restart Complete JNPR_1_VRF.inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) JNPR_2_VRF.inet6.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) bgp.evpn.0: 75 destinations, 75 routes (75 active, 0 holddown, 0 hidden) Restart Complete Prefix Nexthop MED Lclpref AS path 1:192.168.255.13:0::0101::FFFF:FFFF/192 AD/ESI * 192.168.255.13 100 I 1:192.168.255.13:0::0102::FFFF:FFFF/192 AD/ESI * 192.168.255.13 100 I ... 1:192.168.255.13:0::050000fe4c0000145c00::FFFF:FFFF/192 AD/ESI * 192.168.255.13 100 I 1:192.168.255.13:1::0101::0/192 AD/EVI * 192.168.255.13 100 I 1:192.168.255.13:1::0102::0/192 AD/EVI * 192.168.255.13 100 I ...

위에서 강조한 두 개의 Type 1 경로는 스파인 1이 두 개의 이더넷 세그먼트(ES)에 연결되어 있음을 보여줍니다. ESI 번호는 0101 및 0102입니다.

... 2:192.168.255.13:1::5202::00:00:5e:00:01:01/304 MAC/IP * 192.168.255.13 100 I 2:192.168.255.13:1::5202::00:10:94:00:01:01/304 MAC/IP * 192.168.255.13 100 I 2:192.168.255.13:1::5202::00:10:94:00:01:02/304 MAC/IP * 192.168.255.13 100 I ...

이 두 경로는 위에 표시된 유형 2 경로이며 스파인 1에서 보급됩니다. 이는 두 MAC 주소가 스파인 1에서 연결할 수 있음을 보여줍니다.

스파인 1에서 다음 MAC 주소에 대한 컨트롤 플레인을 확인합니다.

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:01 bgp.evpn.0: 78 destinations, 78 routes (78 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:01/304 MAC/IP *[EVPN/170] 00:11:49 Indirectuser@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:02 bgp.evpn.0: 78 destinations, 78 routes (78 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.13:1::5202::00:10:94:00:01:02/304 MAC/IP *[EVPN/170] 00:11:52 Indirect스파인 1에서 이러한 MAC 주소에 대한 포워딩 테이블 항목을 확인합니다. 다음 출력은 로컬 어그리게이션 이더넷 인터페이스가 이러한 MAC 주소로 향하는 트래픽을 스위칭하는 데 사용된다는 것을 보여줍니다.

user@spine1> show route forwarding-table destination 00:10:94:00:01:01 Routing table: default-switch.bridge Bridging domain: VLAN-202.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:01:01/48 user 0 ucst 1710 7 ae1.0

user@spine1> show route forwarding-table destination 00:10:94:00:01:02 Routing table: default-switch.bridge Bridging domain: VLAN-202.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:01:02/48 user 0 ucst 1754 9 ae2.0

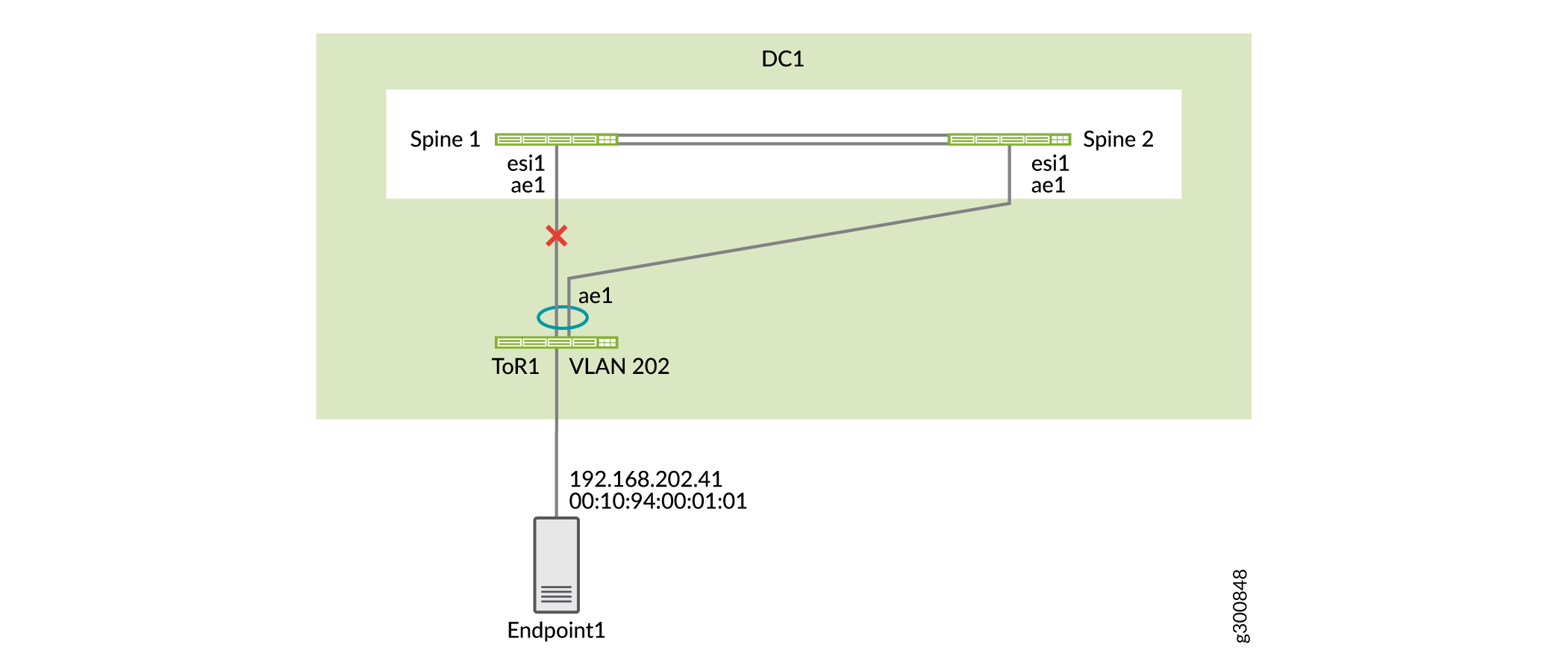

업링크에 장애가 발생하면 어떤 일이 발생하는지 테스트합니다. ToR 1의 업링크가 실패하면 출력은 해당 인터페이스의 상태가 임을

Detached보여줍니다.user@spine1> show lacp interfaces ae1 Aggregated interface: ae1 LACP state: Role Exp Def Dist Col Syn Aggr Timeout Activity xe-0/0/13 Actor No Yes No No No Yes Fast Active xe-0/0/13 Partner No Yes No No No Yes Fast Passive LACP protocol: Receive State Transmit State Mux State xe-0/0/13 Port disabled No periodic Detached그림 6 은 스파인 1에서 ToR 1에 연결된 인터페이스가 중단된 경우의 토폴로지를 보여줍니다.

그림 6: 업링크 실패 시 토폴로지

시 토폴로지

스파인 1은 ToR 1에 직접 연결되어 있지 않으므로 스파인 1이 스파인 2에서 이 MAC 주소 학습하고 있는지 확인합니다.

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:01:01 bgp.evpn.0: 76 destinations, 76 routes (76 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.12:1::5202::00:10:94:00:01:01/304 MAC/IP *[BGP/170] 00:01:05, localpref 100, from 192.168.255.12 AS path: I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0스파인 1의 포워딩 테이블 세부 정보는 이 MAC 주소로 향하는 트래픽이 스파인 2로 전송된다는 것을 보여줍니다.

user@spine1> show route forwarding-table destination 00:10:94:00:01:01 extensive Routing table: default-switch.bridge [Index 6] Bridging domain: VLAN-202.bridge [Index 6] VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination: 00:10:94:00:01:01/48 Learn VLAN: 0 Route type: user Route reference: 0 Route interface-index: 560 Multicast RPF nh index: 0 P2mpidx: 0 IFL generation: 514 Epoch: 0 Sequence Number: 0 Learn Mask: 0x4000000000000000010000000000000000000000 L2 Flags: control_dyn Flags: sent to PFE Nexthop: Next-hop type: composite Index: 1724 Reference: 26 Next-hop type: indirect Index: 524289 Reference: 3 Next-hop type: unilist Index: 524288 Reference: 6 Nexthop: 192.168.100.4 Next-hop type: unicast Index: 1708 Reference: 4 Next-hop interface: et-0/0/50.0 Weight: 0x0 Nexthop: 192.168.100.6 Next-hop type: unicast Index: 1709 Reference: 4 Next-hop interface: et-0/0/51.0 Weight: 0x0

VLAN 간 서버 연결 확인

단계별 절차

스파인 1에서 두 MAC 주소가 서로 다른 VLAN에 있는지 확인합니다.

user@spine1> show ethernet-switching table | match 00:10:94:00:11:11 VLAN-201 00:10:94:00:11:11 DLR ae1.0

user@spine1> show ethernet-switching table | match 00:10:94:00:01:02 VLAN-202 00:10:94:00:01:02 DL ae2.0

스파인 1에서 두 엔드포인트에 대한 ARP 해상도를 확인합니다.

user@spine1> show arp no-resolve | match 00:10:94:00:11:11 00:10:94:00:11:11 192.168.201.41 irb.201 [ae1.0] permanent remote

user@spine1> show arp no-resolve | match 00:10:94:00:01:02 00:10:94:00:01:02 192.168.202.42 irb.202 [ae2.0] permanent remote

스파인 1에서 MAC 주소 00:10:94:00:11:11에 대한 컨트롤 플레인 학습을 확인합니다. MAC 주소에 대한 MAC 경로와 이 MAC 주소에 대한 MAC/IP 경로가 있음을 알 수 있습니다.

user@spine1> show route table bgp.evpn.0 evpn-mac-address 00:10:94:00:11:11 bgp.evpn.0: 82 destinations, 82 routes (82 active, 0 holddown, 0 hidden) Restart Complete + = Active Route, - = Last Active, * = Both 2:192.168.255.12:1::5201::00:10:94:00:11:11/304 MAC/IP *[BGP/170] 00:08:43, localpref 100, from 192.168.255.12 AS path: I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0 2:192.168.255.13:1::5201::00:10:94:00:11:11/304 MAC/IP *[EVPN/170] 00:09:01 Indirect 2:192.168.255.12:1::5201::00:10:94:00:11:11::192.168.201.41/304 MAC/IP *[BGP/170] 00:08:43, localpref 100, from 192.168.255.12 AS path: I, validation-state: unverified to 192.168.100.4 via et-0/0/50.0 > to 192.168.100.6 via et-0/0/51.0 2:192.168.255.13:1::5201::00:10:94:00:11:11::192.168.201.41/304 MAC/IP *[EVPN/170] 00:09:01 Indirect이러한 MAC 주소에 대한 포워딩 테이블 항목을 확인합니다. 스파인 1은 두 ToR 스위치 모두에 로컬로 연결되므로 트래픽은 스파인 1의 해당 ToR 스위치로 로컬로 스위칭됩니다.

user@spine1> show route forwarding-table destination 00:10:94:00:11:11 Routing table: default-switch.bridge Bridging domain: VLAN-201.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:11:11/48 user 0 ucst 1710 8 ae1.0

user@spine1> show route forwarding-table destination 00:10:94:00:01:02 Routing table: default-switch.bridge Bridging domain: VLAN-202.bridge VPLS: Enabled protocols: Bridging, ACKed by all peers, Destination Type RtRef Next hop Type Index NhRef Netif 00:10:94:00:01:02/48 user 0 ucst 1754 10 ae2.0

다음은 뭘까요

첫 번째 데이터센터에 대해 축소된 스파인 아키텍처를 구성하고 확인했습니다. 필요한 경우 보조 데이터센터의 디바이스에서 구성을 반복합니다.

다음 페이지로 이동하여 고급 보안 구성 및 데이터센터 연결.

스플릿 브레인 상태

스플릿 브레인 상태를 방지하는 방법

문제

스파인 스위치 간의 링크가 중단되어 BGP 피어링이 중단되면 두 스파인 스위치 모두 활성 상태이며 포워딩 상태입니다. 다운스트림 어그리게이션 이더넷 인터페이스는 활성 상태이며 포워딩 상태입니다. 이 시나리오를 분할 브레인 상태라고 하며 여러 문제를 일으킬 수 있습니다.

용액

이 문제가 발생하지 않도록 하려면 스탠바이 스위치로 사용할 스파인 스위치 하나를 선택합니다.

또한 다음을 권장합니다.

-

스파인 스위치 사이에 두 개 이상의 링크 사용. 이렇게 하면 스파인 스위치 간의 모든 링크가 중단될 가능성이 줄어듭니다.

-

모든 서버 멀티호밍. 스파인 스위치 중 하나에 단일 홈 서버가 있는 경우 서버에 연결하지 못할 수 있습니다.

다음은 뭘까요

첫 번째 데이터센터에 대해 축소된 스파인 아키텍처를 구성하고 확인했습니다. 필요한 경우 보조 데이터센터의 디바이스에서 구성을 반복합니다.

다음 페이지로 이동하여 고급 보안 구성 및 데이터센터 연결.