기술 개요

EX 시리즈 스위치는 802.1X 포트 기반 네트워크 액세스 제어 표준을 통해 엔드포인트 액세스 제어를 지원합니다. 포트에서 802.1X 인증이 활성화되면 스위치(인증자라고 함)는 요청자의 자격 증명이 제시되고 인증 서버에서 일치할 때까지 최종 디바이스(인증자라고 함)와의 모든 트래픽을 차단합니다. 인증 서버는 일반적으로 RADIUS 서버 또는 RADIUS 서버 역할을 하는 Aruba ClearPass Policy Manager와 같은 정책 관리자입니다. 요청자가 인증된 후 스위치는 요청자에 대한 포트를 엽니다.

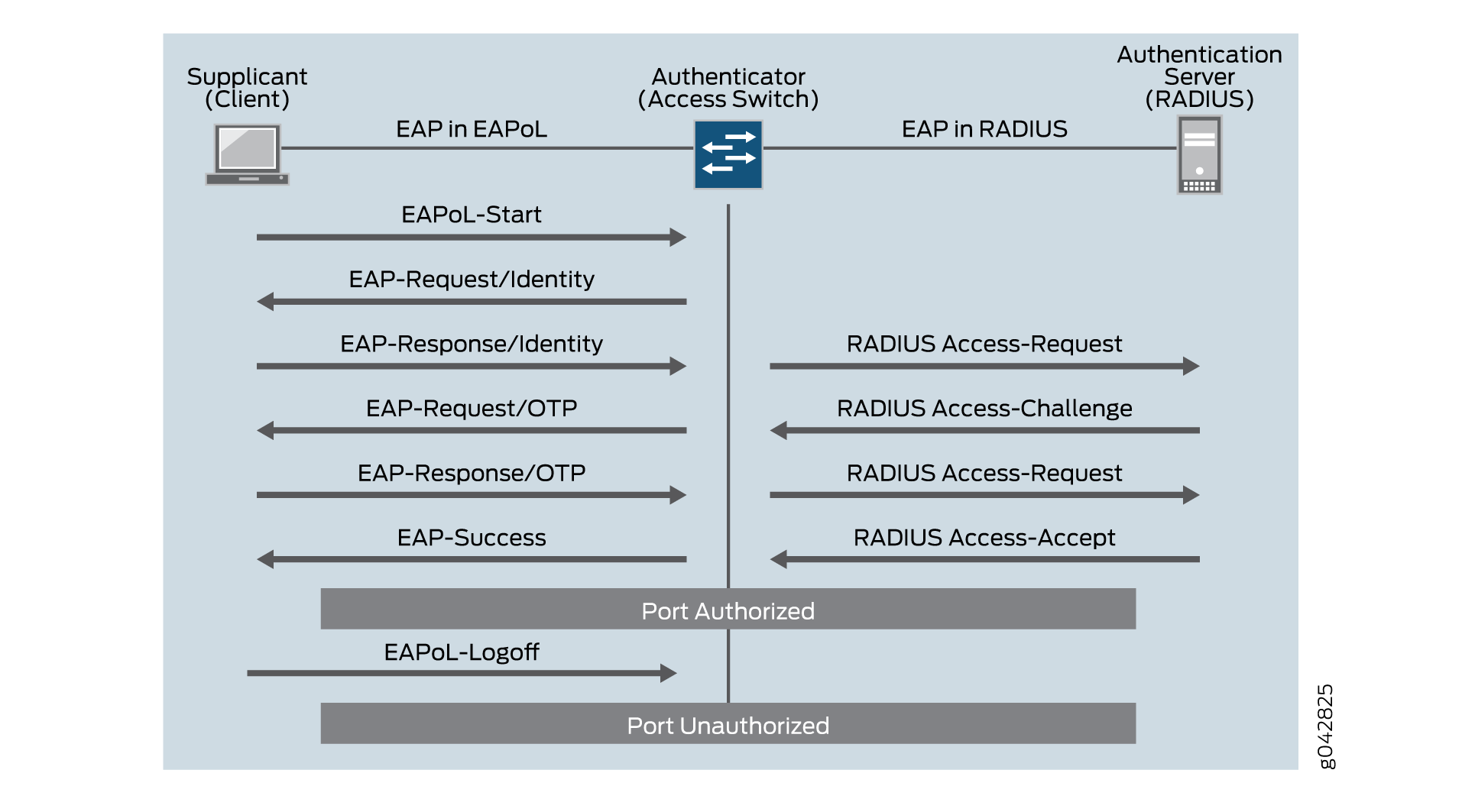

그림 1 은 인증 프로세스를 보여줍니다. 신청자와 인증자는 802.1X 프로토콜이 전달하는 EAPoL(Extensible Authentication Protocol over LAN) 패킷을 교환하여 서로 통신합니다. 인증자와 RADIUS 서버는 RADIUS 프로토콜이 전달하는 EAP 패킷을 교환하여 통신합니다.

802.1X 프로토콜은 다양한 버전의 EAP 프로토콜을 지원합니다. 이 구성 예에서는 PEAP를 사용합니다. PEAP는 암호화되고 인증된 TLS(전송 레이어 보안) 터널 내에서 EAP 패킷을 캡슐화합니다. 터널을 설정하고 엔드포인트 인증에 직접 관여하지 않기 때문에 외부 인증 프로토콜이라고 합니다. PEAP는 일반적으로 끝점을 인증하는 내부 인증 프로토콜과 쌍을 이룹니다. 가장 일반적으로 사용되는 내부 인증 프로토콜은 MS-CHAPv2(Microsoft Challenge Handshake Authentication Protocol 버전 2)입니다. MS-CHAPv2를 사용하면 Microsoft Active Directory와 같이 MS-CHAPv2 형식을 지원하는 데이터베이스에 대한 인증을 받을 수 있습니다.

모든 엔드포인트가 802.1X 요청자를 사용하거나 지원하는 것은 아닙니다. 802.1X를 사용하지 않는 엔드포인트는 MAC RADIUS 인증을 사용하여 인증할 수 있습니다. MAC RADIUS 인증을 사용하면 스위치가 엔드포인트의 MAC 주소를 RADIUS 서버로 전달하고, RADIUS 서버는 이 MAC 주소와 데이터베이스의 MAC 주소 목록을 일치시키려고 합니다. 엔드포인트의 MAC 주소가 목록의 주소와 일치하면 엔드포인트가 인증됩니다.

인터페이스에서 802.1X 및 MAC RADIUS 인증 방법을 모두 구성할 수 있습니다. 이 경우 스위치는 먼저 802.1X를 사용하여 인증을 시도하고, 해당 방법이 실패하면 MAC RADIUS 인증을 사용하여 최종 디바이스 인증을 시도합니다. 802.1X가 활성화되지 않은 엔드포인트만 인터페이스에 연결된다는 것을 알고 있는 경우, 옵션을 구성하여 스위치가 엔드 디바이스가 802.1X를 지원하지 않는다고 결정하는 동안 발생하는 지연을 mac-radius restrict 제거할 수 있습니다. 이 옵션을 구성하면 스위치는 802.1X 인증을 통해 엔드포인트 인증을 시도하지 않고 대신 엔드포인트의 MAC 주소 인증 요청을 즉시 RADIUS 서버로 보냅니다.

EX 시리즈 스위치는 동적 VLAN 및 방화벽 필터도 지원합니다. 인증 프로세스의 일부로, RADIUS 서버는 VLAN 및 방화벽 필터 정보를 제공하는 스위치에 IETF 정의 속성을 반환할 수 있습니다. 예를 들어, Aruba ClearPass와 같은 정책 관리자를 구성하여 다른 사용자, 엔드포인트 유형, 인증 방법 등에 대해 정의한 정책을 기반으로 다른 RADIUS 속성을 스위치로 다시 전달할 수 있습니다. 스위치는 수신하는 RADIUS 속성에 따라 포트에 할당된 VLAN 또는 방화벽 필터를 동적으로 변경합니다.