J-Web 통합 콘텐츠 보안 웹 필터링을 사용하여 웹 사이트 허용 또는 차단

웹 필터링 및 J-Web을 사용하여 컨텐츠 보안 지원 SRX 시리즈 방화벽에서 URL을 필터링하는 방법에 대해 알아보십시오. 웹 필터링은 웹에 대한 액세스를 허용하거나 차단하고 네트워크 트래픽을 모니터링하는 데 도움이 됩니다.

컨텐츠 보안 URL 필터링 개요

오늘날 우리 대부분은 웹에서 많은 시간을 보냅니다. 즐겨 찾는 사이트를 서핑하고, 전자 메일을 통해 보내진 흥미로운 링크를 따라가고, 사무실 네트워크에 다양한 웹 기반 응용 프로그램을 사용합니다. 이렇게 네트워크를 사용하는 횟수가 늘어나면서 개인적으로나 직업적으로나 도움이 되었습니다. 그러나 잠재적인 데이터 손실, 규정 준수 부족 및 맬웨어, 바이러스 등과 같은 위협과 같은 다양한 보안 및 비즈니스 위험에 조직을 노출하기도 합니다. 이처럼 위험이 증가하는 환경에서는 기업이 웹 또는 URL 필터를 구현하여 네트워크 위협을 제어하는 것이 현명합니다. 웹 또는 URL 필터를 사용하여 인터넷의 웹 사이트를 분류하고 사용자 액세스를 허용하거나 차단할 수 있습니다.

다음은 사무실 네트워크 사용자가 차단된 웹 사이트에 액세스할 수 있는 일반적인 상황의 예입니다.

웹 브라우저에서 사용자는 인기 있는 게임 사이트 를 입력합니다 www.game.co.uk. 사용자는 또는 과 같은 Access Denied 메시지를 수신합니다 The Website is blocked. 이러한 메시지가 표시되면 조직에서 게임 웹 사이트에 대한 필터를 삽입했으며 회사에서 사이트에 액세스할 수 없음을 의미합니다.

Juniper 웹(J-Web) 장치 관리자는 SRX 시리즈 방화벽에서 콘텐츠 보안 웹 필터링을 지원합니다.

Junos OS 22.2R1부터 시작합니다.

-

J-Web GUI에서 UTM(Unified Threat Management) 용어는 컨텐츠 보안으로 대체되었습니다.

-

Junos CLI 명령에서는 컨텐츠 보안을 위해 UTM(Unified Threat Management)이라는 레거시 용어를 계속 사용합니다.

J-Web에서 웹 필터링 프로필은 웹 사이트 범주에 의해 사전 정의된 웹 연결을 기반으로 일련의 권한 및 작업을 정의합니다. 웹 필터링 프로필에 대한 사용자 지정 URL 범주 및 URL 패턴 목록을 만들 수도 있습니다.

J-Web Content Security 웹 필터링을 사용하여 이메일 내의 URL을 검사할 수 없습니다.

컨텐트 보안 웹 필터링의 이점

-

로컬 웹 필터링:

-

라이센스가 필요하지 않습니다.

-

정책을 적용할 허용된 사이트(허용 목록) 또는 차단된 사이트(차단 목록)의 자체 목록을 정의할 수 있습니다.

-

-

강화된 웹 필터링:

-

가장 강력한 통합 필터링 방법이며 세분화된 URL 카테고리 목록, Google 세이프 서치 지원 및 평판 엔진을 포함합니다.

-

추가 서버 구성 요소가 필요하지 않습니다.

-

각 URL에 대한 실시간 위협 점수를 제공합니다.

-

단순히 차단된 URL에 대한 사용자 액세스를 방지하는 것이 아니라 차단된 URL에서 사용자 정의 URL로 사용자를 리디렉션할 수 있습니다.

-

-

리디렉션 웹 필터링:

-

모든 쿼리를 로컬에서 추적하므로 인터넷 연결이 필요하지 않습니다.

-

독립 실행형 Websense 솔루션의 로깅 및 보고 기능을 사용합니다.

-

웹 필터링 워크플로우

범위

이 예제에서는 다음을 수행합니다.

-

사용자 지정 URL 패턴 목록 및 URL 범주를 직접 만들 수 있습니다.

-

로컬 엔진 유형을 사용하여 웹 필터링 프로필을 만듭니다. 여기서는 SRX 시리즈 방화벽에서 평가되는 허용된 사이트(허용 목록) 또는 차단된 사이트(차단 목록)가 될 수 있는 고유한 URL 범주를 정의합니다. 차단된 사이트에 대해 추가된 모든 URL은 거부되지만 허용된 사이트에 대해 추가된 모든 URL은 허용됩니다.

-

부적절한 게임 웹 사이트를 차단하고 적합한 웹 사이트( 예: www.juniper.net)를 허용합니다.

-

사용자가 게임 웹 사이트에 액세스하려고 할 때 표시할 사용자 지정 메시지를 정의합니다.

-

웹 필터링 프로필을 Content Security 정책에 적용합니다.

-

보안 정책 규칙에 Content Security 정책을 할당합니다.

웹 필터링과 URL 필터링은 같은 의미입니다. 예제에서는 웹 필터링 이라는 용어를 사용합니다.

시작하기 전에

-

디바이스가 기본 구성으로 설정되어 있다고 가정합니다. 그렇지 않은 경우 설정 마법사 구성을 참조하십시오.

-

로컬 엔진 유형을 사용하는 경우 웹 필터링 프로필을 구성하기 위한 라이선스가 필요하지 않습니다. 이는 사용자가 고유한 URL 패턴 목록 및 URL 범주를 정의해야 하기 때문입니다.

-

웹 필터링 프로필에 Juniper Enhanced 엔진 유형을 사용하려면 유효한 라이선스(wf_key_websense_ewf)가 필요합니다. 리디렉션 웹 필터링은 라이선스가 필요하지 않습니다.

-

이 예에서 사용하는 SRX 시리즈 방화벽이 Junos OS 릴리스 22.2R1 이상을 실행하는지 확인하십시오.

메모:Junos OS 22.2R1부터 시작합니다.

-

J-Web GUI에서 콘텐츠 보안 용어는 콘텐츠 보안으로 대체되었습니다.

-

Junos CLI 명령에서는 콘텐츠 보안을 위해 레거시 용어인 콘텐츠 보안을 계속 사용합니다.

-

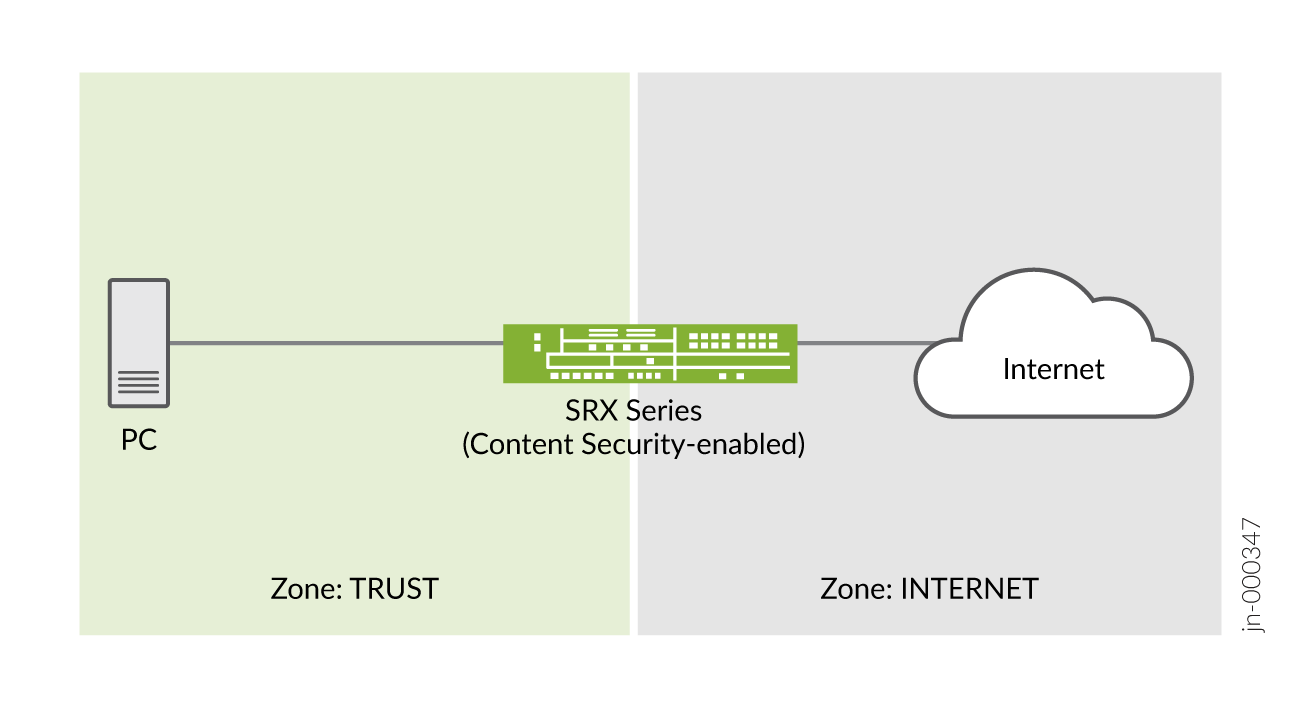

위상수학

이 토폴로지에서는 인터넷에 액세스할 수 있는 Content Security 지원 SRX 시리즈 방화벽에 연결된 PC가 있습니다. J-Web을 사용하여 이 간단한 설정을 사용하여 인터넷으로 전송되는 HTTP/HTTPS 요청을 필터링해 보겠습니다.

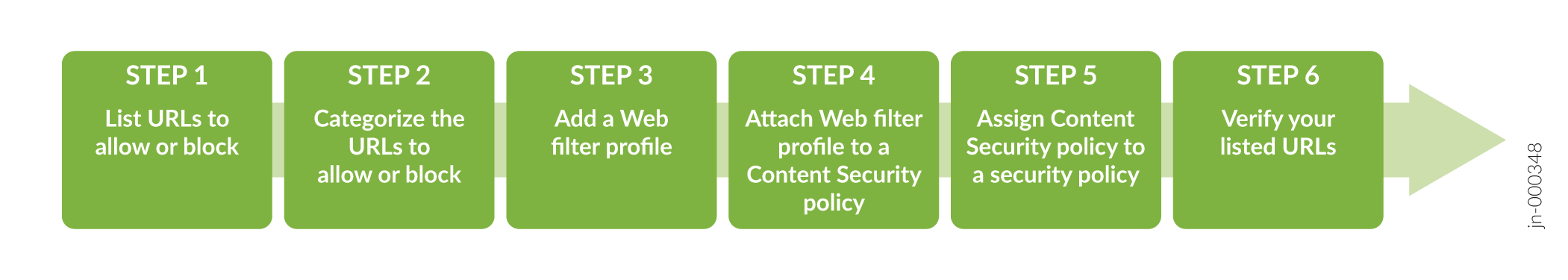

살짝 엿보기 – J-Web 콘텐츠 보안 웹 필터링 단계

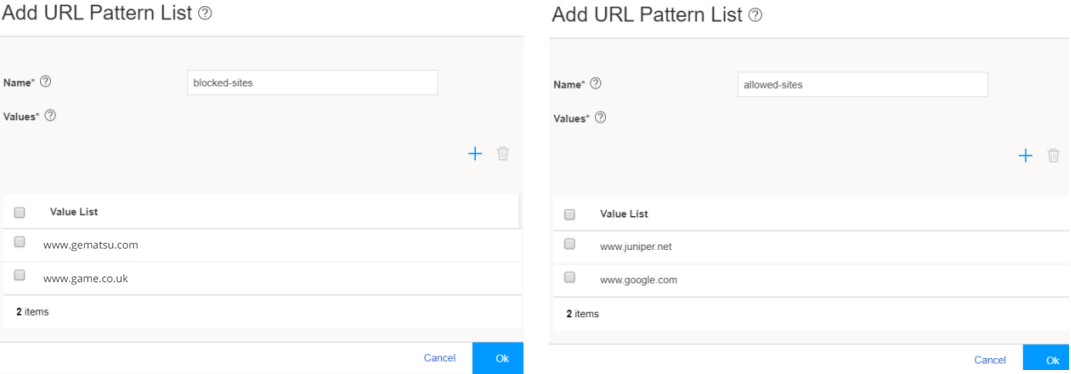

1단계: 허용하거나 차단할 URL 나열하기

이 단계에서는 허용하거나 차단하려는 URL을 처리하기 위해 사용자 지정 개체(URL 및 패턴)를 정의합니다.

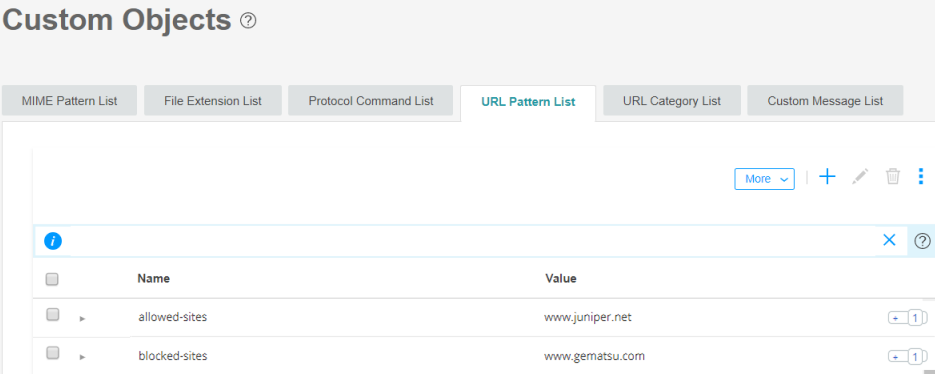

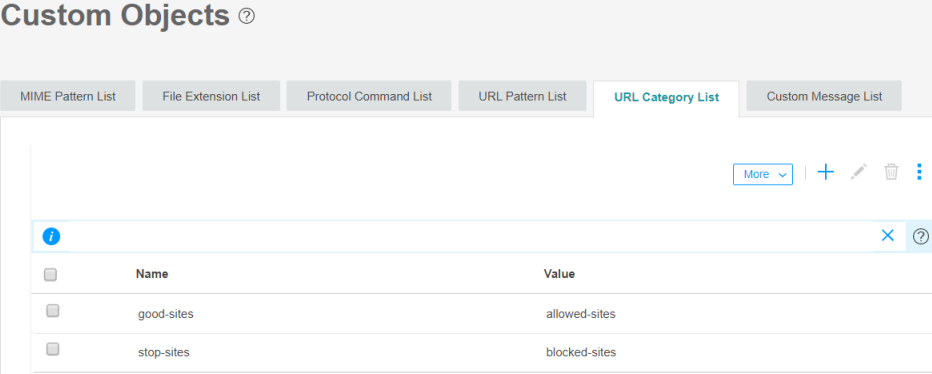

현재 위치(J-Web UI): Security Services>Content Security>Custom Objects.

URL을 나열하려면 다음을 수행합니다.

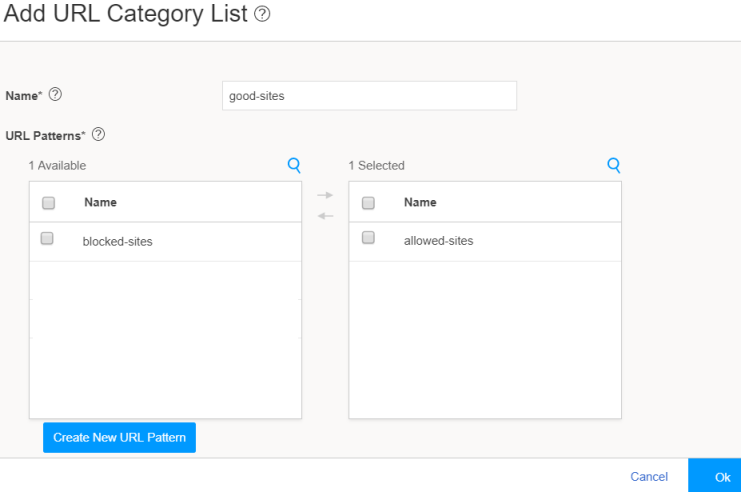

2단계: 허용하거나 차단할 URL 분류하기

이제 생성된 URL 패턴을 URL 범주 목록에 할당합니다. 범주 목록은 연결된 URL과 연결된 작업을 정의합니다. 예를 들어 도박 카테고리를 차단해야 합니다.

현재 위치: 보안 서비스>콘텐츠 보안>사용자 정의 개체.

URL을 분류하려면 다음을 수행합니다.

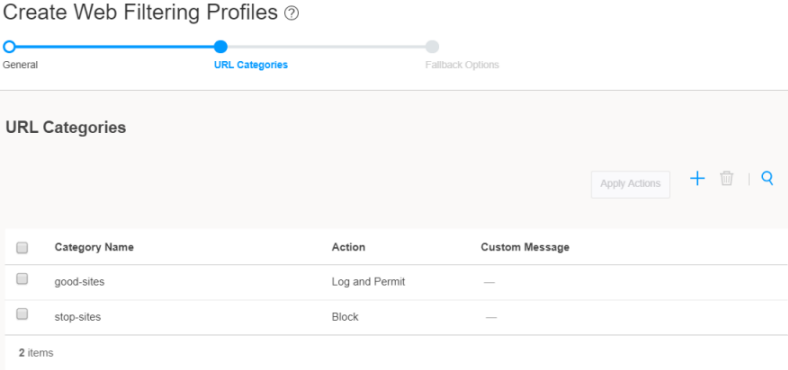

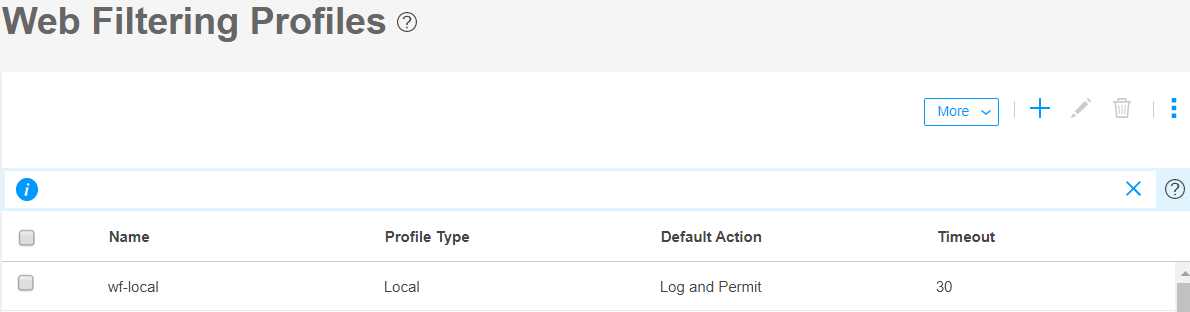

3단계: 웹 필터링 프로필 추가

이제 생성된 URL 개체(패턴 및 범주)를 Content Security 웹 필터링 프로필에 연결해 보겠습니다. 이 매핑을 사용하면 필터링 동작에 대해 다른 값을 설정할 수 있습니다.

현재 위치: 보안 서비스>콘텐츠 보안>웹 필터링 프로필.

웹 필터링 프로필을 만들려면:

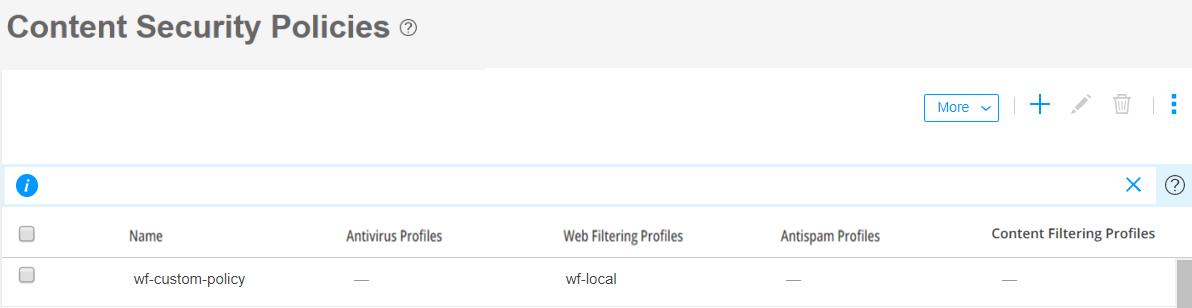

4단계:콘텐츠 보안 정책에서 웹 필터링 프로필 참조

이제 보안 정책에 적용할 수 있는 Content Security 정책에 웹 필터링 프로필(wf-local)을 할당해야 합니다.

현재 위치: 보안 서비스>콘텐츠 보안>콘텐츠 보안 정책.

컨텐츠 보안 정책을 생성하려면 다음을 수행합니다.

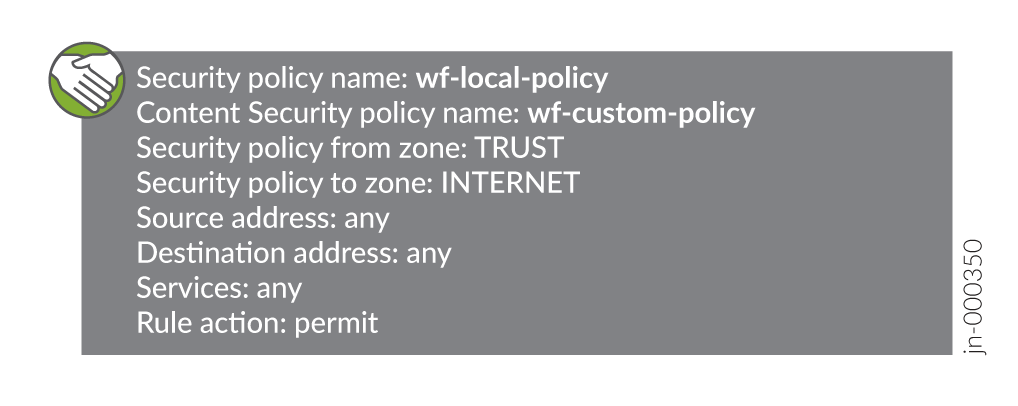

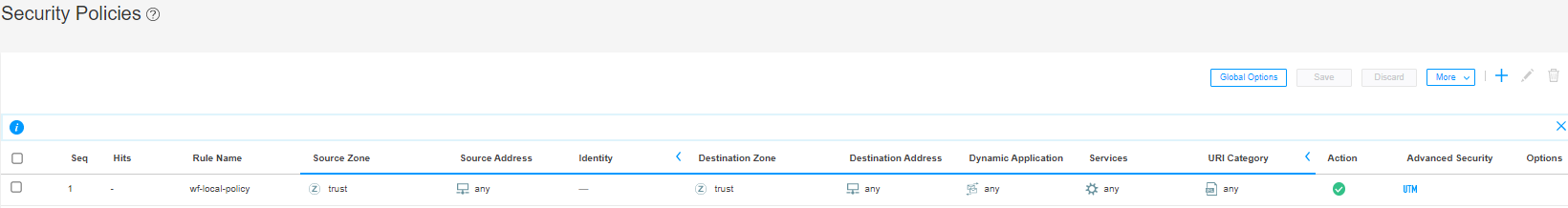

5단계: 보안 정책에 콘텐츠 보안 정책 할당

TRUST 영역에서 INTERNET 영역으로 보안 정책에 Content Security 구성을 아직 할당하지 않았습니다. 필터링 작업은 일치 기준으로 작용하는 보안 정책 규칙에 Content Security 정책을 할당한 후에만 수행됩니다.

보안 정책 규칙이 허용되는 경우, SRX 시리즈 방화벽은 다음과 같은 이점을 제공합니다.

-

HTTP/HTTPS 연결을 가로채고 각 URL(HTTP/HTTPS 요청에서) 또는 IP 주소를 추출합니다.

메모:HTTPS 연결의 경우 SSL 포워드 프록시를 통해 웹 필터링이 지원됩니다.

-

웹 필터링(보안 서비스>콘텐츠 보안>기본 구성) 아래의 사용자 구성 차단 목록 또는 허용 목록에서 URL을 검색합니다. 그런 다음 URL이 다음 위치에 있는 경우:

-

사용자가 구성한 차단 목록, 디바이스가 URL을 차단합니다.

-

사용자 구성 허용 목록, 디바이스는 URL을 허용합니다.

-

-

사용자 정의 범주를 확인하고 범주에 대한 사용자 지정 작업에 따라 URL을 차단하거나 허용합니다.

-

웹 필터링 프로필에 구성된 기본 작업에 따라 URL(범주가 구성되지 않은 경우)을 허용하거나 차단합니다.

현재 위치: 보안 정책 및 개체>보안 정책.

Content Security 정책에 대한 보안 정책 규칙을 만들려면 다음을 수행합니다.

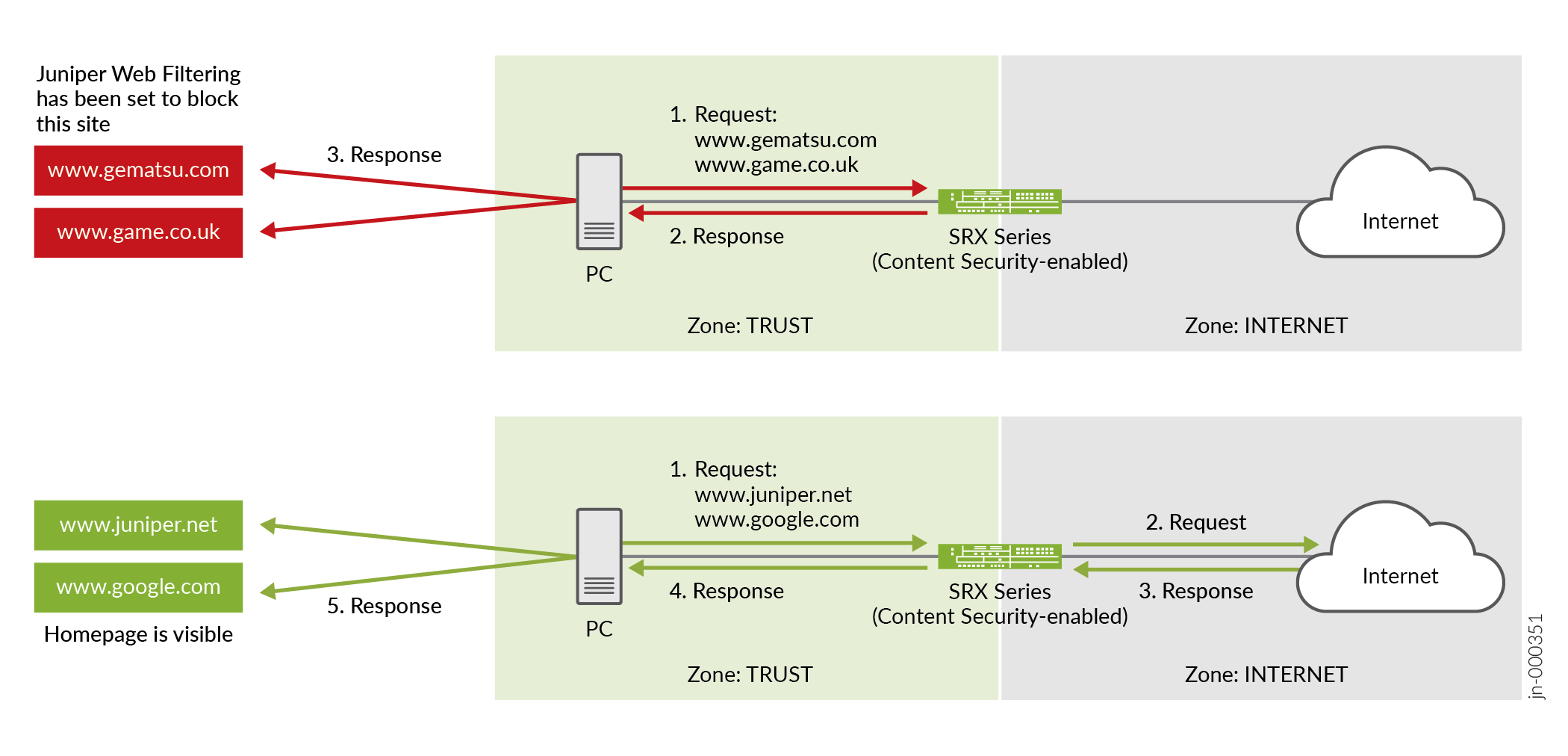

6단계: 서버에서 URL이 허용되거나 차단되는지 확인

구성 및 보안 정책이 토폴로지에서 정의된 URL과 잘 작동하는지 확인하겠습니다.

-

www.gematsu.com 및 www.game.co.uk 를 입력하면 SRX 시리즈 방화벽이 URL을 차단하고 구성된 차단된 사이트 메시지를 보내야 합니다.

메모:대부분의 사이트는 HTTPS를 사용합니다. 차단된 사이트 메시지는 HTTP 사이트에서만 볼 수 있습니다. HTTPS의 경우 다음과 같은

An error occurred during a connection to <blocked-siteurl> PR_CONNECT_RESET_ERROR보안 연결 실패 오류 메시지를 예상할 수 있습니다. -

www.juniper.net 및 www.google.com 를 입력하면 SRX 시리즈 방화벽이 홈페이지가 표시된 URL을 허용해야 합니다.

다음은 뭘까요

| 무엇을해야합니까? |

어디? |

|---|---|

| 컨텐츠 보안 웹 필터링 정보 및 통계를 모니터링합니다. |

J-Web에서 Monitor>Security Services>Content Security>Web Filtering으로 이동합니다. |

| 허용 및 차단된 URL에 대한 보고서를 생성하고 볼 수 있습니다. |

J-Web에서 보고서로 이동합니다. Webfilter 로그를 통해 위협 평가 보고서 및 상위 차단 애플리케이션에 대한 보고서를 생성합니다. |

| 콘텐츠 보안 기능에 대해 자세히 알아보십시오. |

샘플 구성 출력

이 섹션에서는 이 예에 정의된 웹 사이트를 허용하고 차단하는 구성 샘플을 제공합니다.

계층 수준에서 다음 Content Security 구성을 [edit security utm] 구성합니다.

사용자 지정 개체 만들기:

custom-objects {

url-pattern {

blocked-sites {

value [ http://*.gematsu..com http://*.game.co.uk];

}

allowed-sites {

value [ http://*.juniper.net http://*.google.com];

}

}

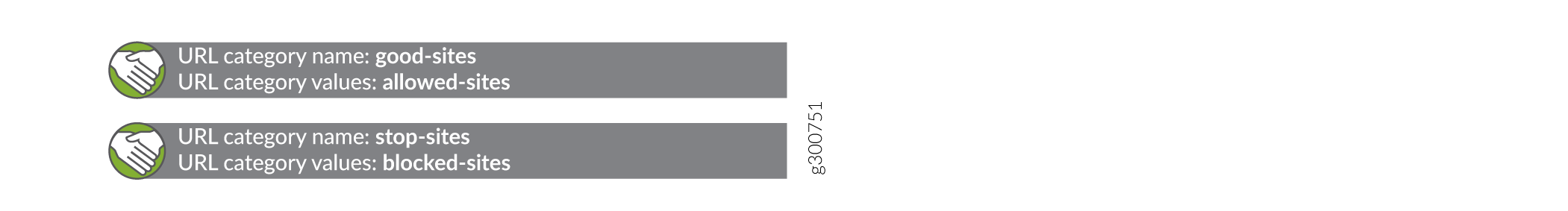

custom-url-category {

good-sites {

value allowed-sites;

}

stop-sites {

value blocked-sites;

}

}

}

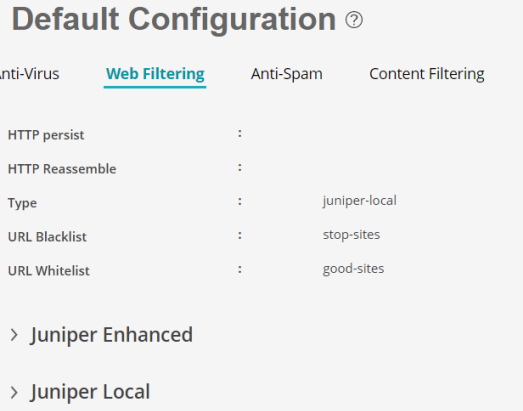

웹 필터링 프로필 생성:

default-configuration {

web-filtering {

url-whitelist good-sites;

url-blacklist stop-sites;

type juniper-local;

juniper-local {

default block;

custom-block-message "Juniper Web Filtering has been set to block this site.";

fallback-settings {

default log-and-permit;

server-connectivity log-and-permit;

timeout log-and-permit;

too-many-requests log-and-permit;

}

}

}

}

feature-profile {

web-filtering {

juniper-local {

profile wf-local {

category {

stop-sites {

action block;

}

good-sites {

action log-and-permit;

}

}

timeout 30;

}

}

}

}

컨텐츠 보안 정책 생성:

utm-policy wf-custom-policy {

web-filtering {

http-profile wf-local;

}

}

보안 정책 규칙은 [edit security policies] 계층 수준에서 구성합니다.

보안 정책에 대한 규칙 생성:

from-zone trust to-zone internet {

policy wf-local-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

utm-policy wf-custom-policy;

}

}

}

}

}