섀시 클러스터가 있는 IPsec VPN 터널

SRX 시리즈 방화벽은 섀시 클러스터 설정에서 IPsec VPN 터널을 지원합니다. 액티브/패시브 섀시 클러스터에서는 모든 VPN 터널이 동일한 노드에서 종료됩니다. 액티브/액티브 섀시 클러스터에서 VPN 터널은 두 노드 중 하나에서 종료될 수 있습니다.

듀얼 액티브-백업 IPsec VPN 섀시 클러스터 이해

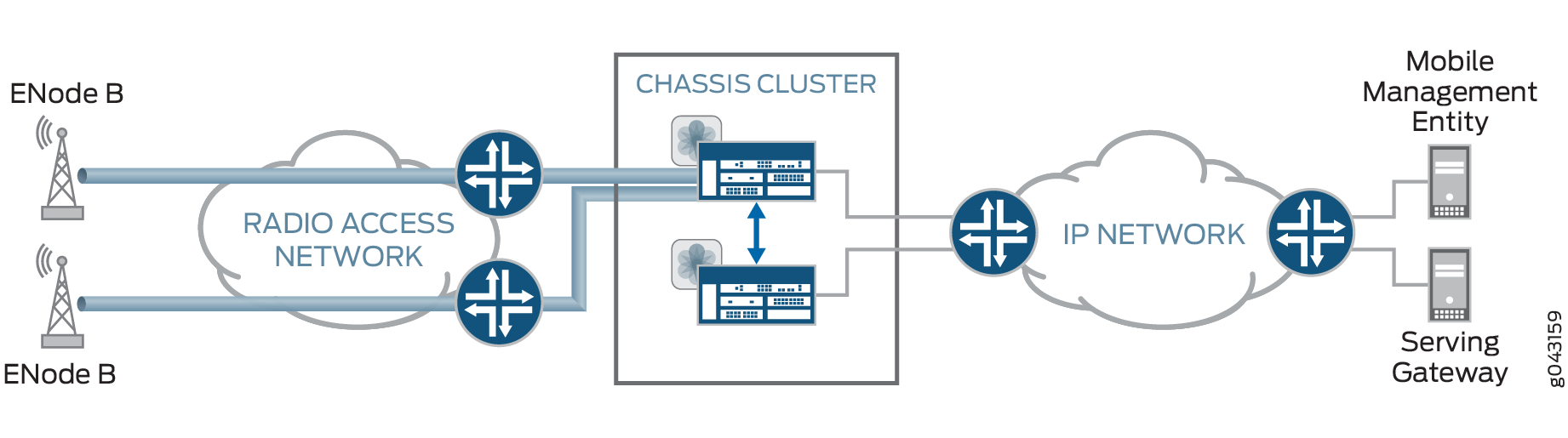

액티브/패시브 섀시 클러스터에서 모든 VPN 터널은 에 그림 1표시된 대로 동일한 노드에서 종료됩니다.

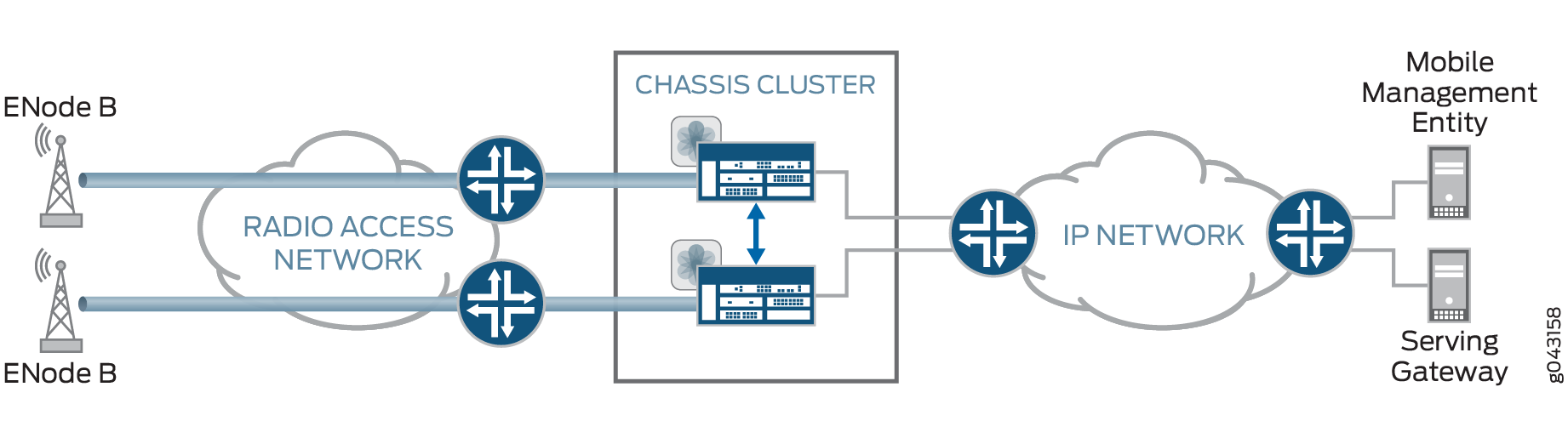

액티브/액티브 섀시 클러스터에서 VPN 터널은 두 노드 중 하나에서 종료될 수 있습니다. 에 표시된 그림 2것처럼 섀시 클러스터의 두 노드는 동시에 두 노드의 VPN 터널을 통해 트래픽을 능동적으로 전달할 수 있습니다. 이 구축을 듀얼 액티브-백업 IPsec VPN 섀시 클러스터라고 합니다.

듀얼 액티브-백업 IPsec VPN 섀시 클러스터에서 지원되는 기능은 다음과 같습니다.

경로 기반 VPN만 해당됩니다. 정책 기반 VPN은 지원되지 않습니다.

IKEv1 및 IKEv2.

디지털 인증서 또는 사전 공유 키 인증.

가상 라우터의 IKE(Internet Key Exchange) 및 보안 터널 인터페이스(st0).

네트워크 주소 변환-통과(NAT-T).

VPN 모니터링

Dead Peer Detection(데드 피어 탐지).

ISSU(In-Service Software Upgrade).

기존 VPN 터널의 트래픽을 방해하지 않고 섀시 클러스터 디바이스에 SPC(Services Processing Card)를 삽입합니다. 서비스 처리 카드 삽입을 위한 VPN 지원의 내용을 참조하십시오.

동적 라우팅 프로토콜.

point-to-multipoint 모드에서 구성된 보안 터널 인터페이스(st0).

st0을 사용하는 AutoVPN은 트래픽 선택기와 포인트 투 포인트 모드로 인터페이스합니다.

IPv4-in-IPv4, IPv6-in-IPv4, IPv6-in-IPv6 및 IPv4-in-IPv6 터널 모드.

단편화된 트래픽.

루프백 인터페이스는 VPN의 외부 인터페이스로 구성될 수 있습니다.

듀얼 액티브-백업 IPsec VPN 섀시 클러스터는 Z 모드 흐름으로 구성할 수 없습니다. Z 모드 흐름은 트래픽이 섀시 클러스터 노드의 인터페이스에 들어가 패브릭 링크를 통과하고 다른 클러스터 노드의 인터페이스를 통해 나갈 때 발생합니다.

참조

예: 루프백 인터페이스를 위한 이중화 그룹 구성

이 예에서는 VPN 실패를 방지하기 위해 루프백 인터페이스에 대한 RG(Redundancy Group)를 구성하는 방법을 보여줍니다. 중복 그룹은 섀시 클러스터 설정에서 페일오버를 위해 인터페이스를 그룹으로 묶는 데 사용됩니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어는 다음과 같습니다.

한 쌍의 지원되는 섀시 클러스터 SRX 시리즈 방화벽

SSG140 장치 또는 동급

스위치 2개

SRX 시리즈 방화벽용 Junos OS 릴리스 12.1X44-D10 이상

시작하기 전에:

섀시 클러스터 중복 이더넷 인터페이스를 이해합니다. SRX 시리즈 디바이스에 대한 섀시 클러스터 사용자 가이드를 참조하십시오.

개요

IKE(Internet Key Exchange) 게이트웨이는 피어 디바이스와 통신하기 위해 외부 인터페이스가 필요합니다. 섀시 클러스터 설정에서 외부 인터페이스가 활성화된 노드는 VPN 터널을 지원하기 위해 SPU(Services Processing Unit)를 선택합니다. IKE(Internet Key Exchange) 및 IPsec 패킷은 해당 SPU에서 처리됩니다. 따라서 활성 외부 인터페이스가 앵커 SPU를 결정합니다.

섀시 클러스터 설정에서 외부 인터페이스는 중복 이더넷 인터페이스입니다. 중복 이더넷 인터페이스는 물리적(자식) 인터페이스가 다운될 때 다운될 수 있습니다. 루프백 인터페이스를 피어 게이트웨이에 도달하기 위한 대체 물리적 인터페이스로 구성할 수 있습니다. 루프백 인터페이스는 모든 중복 그룹에서 구성할 수 있습니다. VPN 패킷만 활성 인터페이스를 통해 앵커 SPU를 찾아야 하기 때문에 이 중복 그룹 구성은 VPN 패킷에 대해서만 확인됩니다.

lo0.0이 기본 가상 라우터에 있고 가상 라우터에서 하나의 루프백 인터페이스만 허용되므로 사용자 지정 가상 라우터에서 lo0.x를 구성해야 합니다.

그림 3 은 루프백 섀시 클러스터 VPN 토폴로지의 예를 보여줍니다. 이 토폴로지에서 SRX 시리즈 방화벽 섀시 클러스터 디바이스는 캘리포니아주 서니베일에 있습니다. SRX 시리즈 방화벽 섀시 클러스터 디바이스는 이 설정에서 단일 게이트웨이로 작동합니다. SSG 시리즈 디바이스(또는 타사 디바이스)는 일리노이주 시카고에 있습니다. 이 디바이스는 SRX 섀시 클러스터에 대한 피어 디바이스 역할을 하며 VPN 터널을 구축하는 데 도움이 됩니다.

구성

절차

CLI 빠른 구성

이 예의 섹션을 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고 계층 수준에서 [edit] 명령을 복사하여 CLI로 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces lo0 redundant-pseudo-interface-options redundancy-group 1 set interfaces lo0 unit 1 family inet address 10.3.3.3/30 set routing-instances vr1 instance-type virtual-router set routing-instances vr1 interface lo0.1 set routing-instances vr1 interface reth0.0 set routing-instances vr1 interface reth1.0 set routing-instances vr1 interface st0.0 set routing-instances vr1 routing-options static route 192.168.168.1/24 next-hop st0.0 set security ike policy ike-policy1 mode main set security ike policy ike-policy1 proposal-set standard set security ike policy ike-policy1 pre-shared-key ascii-text "$ABC123" set security ike gateway t-ike-gate ike-policy ike-policy1 set security ike gateway t-ike-gate address 10.2.2.2 set security ike gateway t-ike-gate external-interface lo0.1 set security ipsec proposal p2-std-p1 authentication-algorithm hmac-sha1-96 set security ipsec proposal p2-std-p1 encryption-algorithm 3des-cbc set security ipsec proposal p2-std-p1 lifetime-seconds 180 set security ipsec proposal p2-std-p2 authentication-algorithm hmac-sha1-96 set security ipsec proposal p2-std-p2 encryption-algorithm aes-128-cbc set security ipsec proposal p2-std-p2 lifetime-seconds 180 set security ipsec policy vpn-policy1 perfect-forward-secrecy keys group2 set security ipsec policy vpn-policy1 proposals p2-std-p1 set security ipsec policy vpn-policy1 proposals p2-std-p2 set security ipsec vpn t-ike-vpn bind-interface st0.0 set security ipsec vpn t-ike-vpn ike gateway t-ike-gate set security ipsec vpn t-ike-vpn ike proxy-identity local 10.10.10.1/24 set security ipsec vpn t-ike-vpn ike proxy-identity remote 192.168.168.1/24 set security ipsec vpn t-ike-vpn ike ipsec-policy vpn-policy1

단계별 절차

루프백 인터페이스에 대한 중복 그룹을 구성하려면 다음을 수행합니다.

하나의 중복 그룹에서 루프백 인터페이스를 구성합니다.

[edit interfaces] user@host# set lo0 redundant-pseudo-interface-options redundancy-group 1

루프백 인터페이스의 IP 주소를 구성합니다.

[edit interfaces] user@host# set lo0 unit 1 family inet address 10.3.3.3/30

라우팅 옵션을 구성합니다.

[edit routing-instances] user@host# set vr1 instance-type virtual-router user@host# set vr1 interface lo0.1 user@host# set vr1 interface reth0.0 user@host# set vr1 interface reth1.0 user@host# set vr1 interface st0.0 user@host# set vr1 routing-options static route 192.168.168.1/24 next-hop st0.0

루프백 인터페이스를 IKE(Internet Key Exchange) 게이트웨이의 외부 인터페이스로 구성합니다.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposal-set standard user@host# set policy ike-policy1 pre-shared-key ascii-text "$ABC123" user@host# set gateway t-ike-gate ike-policy ike-policy1 user@host# set gateway t-ike-gate address 10.2.2.2 user@host# set gateway t-ike-gate external-interface lo0.1

IPsec 제안을 구성합니다.

[edit security ipsec] user@host# set proposal p2-std-p1 authentication-algorithm hmac-sha1-96 user@host# set proposal p2-std-p1 encryption-algorithm 3des-cbc user@host# set proposal p2-std-p1 lifetime-seconds 180 user@host# set proposal p2-std-p2 authentication-algorithm hmac-sha1-96 user@host# set proposal p2-std-p2 encryption-algorithm aes-128-cbc user@host# set proposal p2-std-p2 lifetime-seconds 180 user@host# set policy vpn-policy1 perfect-forward-secrecy keys group2 user@host# set policy vpn-policy1 proposals p2-std-p1 user@host# set policy vpn-policy1 proposals p2-std-p2 user@host# set vpn t-ike-vpn bind-interface st0.0 user@host# set vpn t-ike-vpn ike gateway t-ike-gate user@host# set vpn t-ike-vpn ike proxy-identity local 10.10.10.1/24 user@host# set vpn t-ike-vpn ike proxy-identity remote 192.168.168.1/24 user@host# set vpn t-ike-vpn ike ipsec-policy vpn-policy1

결과

구성 모드에서 show interfaces lo0, show routing-instances, show security ike 및 show security ipsec 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces lo0

unit 1 {

family inet {

address 10.3.3.3/30;

}

}

redundant-pseudo-interface-options {

redundancy-group 1;

}

[edit]

user@host# show routing-instances

vr1 {

instance-type virtual-router;

interface lo0.1;

interface reth0.0;

interface reth1.0;

interface st0.0;

routing-options {

static {

route 192.168.168.1/24 next-hop st0.0;

}

}

}

[edit]

user@host# show security ike

policy ike-policy1 {

mode main;

proposal-set standard;

pre-shared-key ascii-text "$ABC123";

}

gateway t-ike-gate {

ike-policy ike-policy1;

address 10.2.2.2;

external-interface lo0.1;

}

[edit]

user@host# show security ipsec

proposal p2-std-p1 {

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

lifetime-seconds 180;

}

proposal p2-std-p2 {

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

lifetime-seconds 180;

}

policy vpn-policy1 {

perfect-forward-secrecy {

keys group2;

}

proposals [ p2-std-p1 p2-std-p2 ];

}

policy vpn-policy2 {

perfect-forward-secrecy {

keys group2;

}

proposals [ p2-std-p1 p2-std-p2 ];

}

vpn t-ike-vpn {

bind-interface st0.0;

ike {

gateway t-ike-gate;

proxy-identity {

local 10.10.10.1/24;

remote 192.168.168.1/24;

}

ipsec-policy vpn-policy1;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성 확인

목적

루프백 인터페이스의 이중화 그룹 구성이 올바른지 확인합니다.

작업

운영 모드에서 show chassis cluster interfaces 명령을 입력합니다.

user@host> show chassis cluster interfaces

Control link status: Up

Control interfaces:

Index Interface Status

0 em0 Up

1 em1 Down

Fabric link status: Up

Fabric interfaces:

Name Child-interface Status

fab0 ge-0/0/7 Up / Up

fab0

fab1 ge-13/0/7 Up / Up

fab1

Redundant-ethernet Information:

Name Status Redundancy-group

reth0 Up 1

reth1 Up 1

reth2 Up 1

reth3 Down Not configured

reth4 Down Not configured

Redundant-pseudo-interface Information:

Name Status Redundancy-group

lo0 Up 1

의미

명령은 show chassis cluster interfaces 섀시 클러스터 인터페이스 정보를 표시합니다. Redundant-pseudo-interface Information 필드의 상태가 Up으로 lo0 인터페이스를 표시하고 Redundant-ethernet Information 필드의 상태가 reth0, reth1 및 reth2 필드를 Up으로 표시하면 구성이 올바른 것입니다.