예: 정책 기반 VPN 구성

이 예에서는 두 사이트 간에 데이터를 안전하게 전송할 수 있도록 정책 기반 IPsec VPN을 구성하는 방법을 보여줍니다.

요구 사항

이 예는 다음 하드웨어를 사용합니다.

-

모든 SRX 시리즈 방화벽

- Junos OS 릴리스 20.4R1에서 vSRX 가상 방화벽을 사용하여 업데이트 및 재검증되었습니다.

이 가이드에서 다루는 주제 및 운영에 대한 실습 경험을 얻는 데 관심이 있습니까? 주니퍼 네트웍스 가상 랩의 IPsec 정책 기반 데모를 방문하고 오늘 무료 샌드박스를 예약하십시오! 보안 카테고리에서 IPSec VPN 정책 기반 샌드박스를 찾을 수 있습니다.

시작하기 전에 IPsec 개요을(를) 읽으십시오.

개요

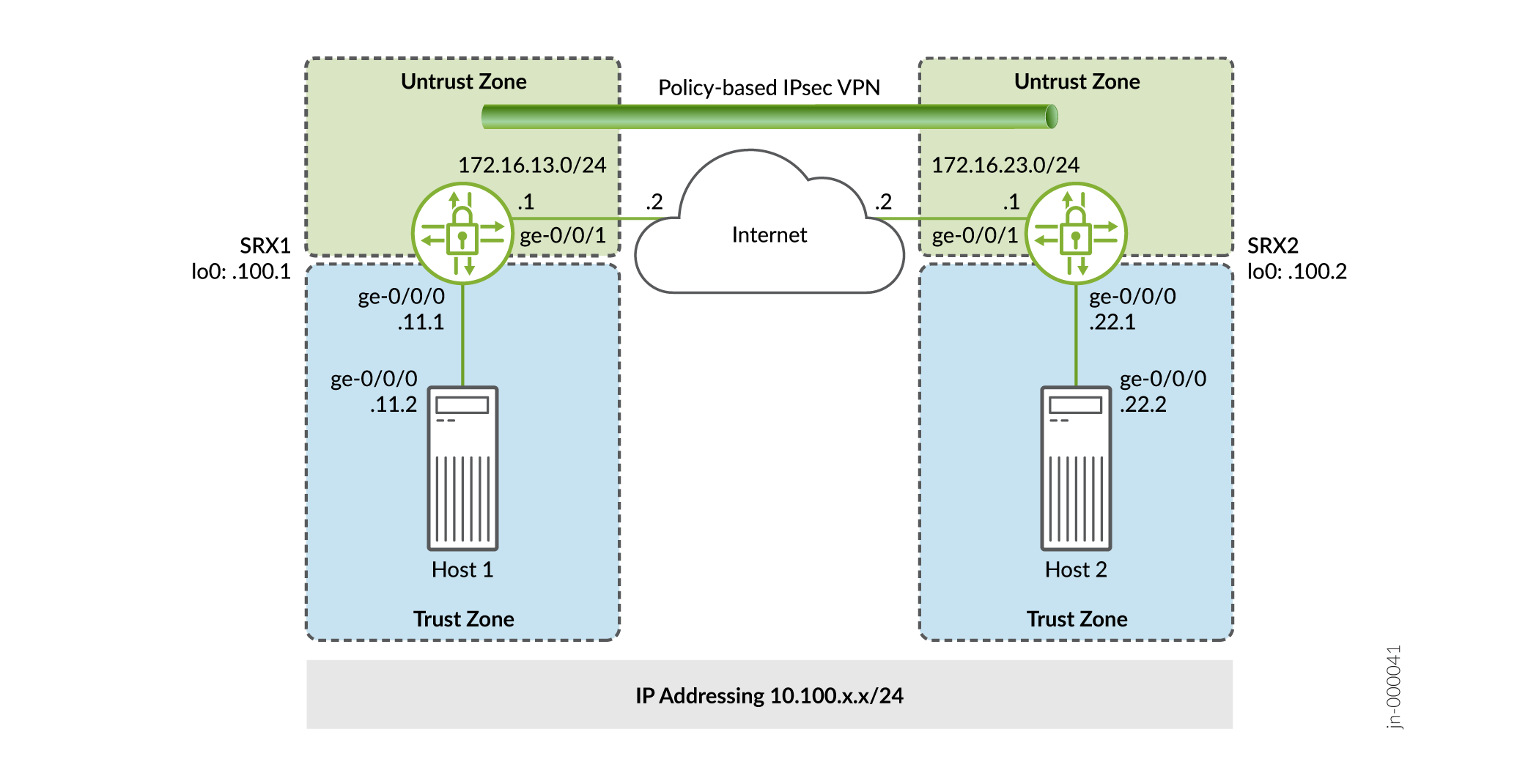

이 예에서는 SRX1 및 SRX2에서 정책 기반 VPN을 구성합니다. Host1 및 Host2는 VPN을 사용하여 두 호스트 사이의 인터넷에서 트래픽을 안전하게 전송합니다.

그림 1 은(는) 정책 기반 VPN 토폴로지의 예를 보여줍니다.

IKE(Internet Key Exchange) IPsec 터널 협상은 두 단계로 진행됩니다. 1단계에서 참가자는 IPsec 보안 연관(SA)을 협상할 보안 채널을 설정합니다. 2단계에서 참가자는 터널을 통해 흐르는 트래픽을 인증하기 위해 IPsec SA를 협상합니다. 터널 협상에 두 단계가 있는 것처럼 터널 구성에도 두 단계가 있습니다.

이 예에서 인터페이스, IPv4 기본 경로 및 보안 영역을 구성합니다. 그런 다음 IKE(Internet Key Exchange) 1단계, IPsec 2단계, 보안 정책 및 TCP-MSS 매개 변수를 구성합니다. 꿰뚫어 본다.표 1표 5

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

인터페이스 |

ge-0/0/0.0 |

10.100.11.1/24 |

|

ge-0/0/1.0 |

172.16.13.1/24 |

|

|

보안 존 |

신뢰 |

|

|

untrust |

|

|

|

정적 라우팅 |

0.0.0.0/0 |

|

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

제안 |

표준 |

|

|

정책 |

IKE-POL |

|

|

게이트웨이 |

IKE-GW |

|

|

기능 |

이름 |

구성 매개 변수 |

|---|---|---|

|

제안 |

표준 |

|

|

정책 |

IPSEC-POL |

|

|

VPN |

VPN 에서 호스트2로 |

|

|

목적 |

이름 |

구성 매개 변수 |

|---|---|---|

|

이 보안 정책은 트러스트 영역에서 언트러스트 영역으로 트래픽을 허용합니다. |

VPN-OUT |

|

|

이 보안 정책은 언트러스트 영역에서 트러스트 영역으로 트래픽을 허용합니다. |

VPN-IN |

|

|

이 보안 정책은 트러스트 영역에서 언트러스트 영역으로 모든 트래픽을 허용합니다. VPN-OUT 정책을 default-permit 보안 정책 앞에 배치해야 합니다. Junos OS는 목록의 맨 위부터 보안 정책 조회를 수행합니다. default-permit 정책이 VPN-OUT 정책 앞에 오는 경우, 트러스트 존의 모든 트래픽이 default-permit 정책과 일치하며 허용됩니다. 따라서 VPN-OUT 정책과 일치하는 트래픽은 없습니다. |

기본값 허용 |

|

|

목적 |

구성 매개 변수 |

|---|---|

|

TCP-MSS는 TCP 3방향 핸드셰이크의 일부로 협상되며 TCP 세그먼트의 최대 크기를 제한하여 네트워크의 최대 전송 단위(MTU) 제한에 더 잘 맞도록 합니다. IPsec 캡슐화 오버헤드는 IP 및 프레임 오버헤드와 함께 결과 ESP(Encapsulating Security Payload) 패킷이 물리적 인터페이스의 MTU를 초과하여 단편화를 유발할 수 있으므로 VPN 트래픽에 특히 중요합니다. 단편화로 인해 대역폭과 디바이스 리소스 사용이 증가합니다. 1500 이상의 최대 전송 단위(MTU)를 가진 대부분의 이더넷 기반 네트워크의 시작 지점으로 1350의 값을 권장합니다. 최적의 성능을 얻기 위해서는 다양한 TCP-MSS 값의 실험이 필요할 수 있습니다. 예를 들어, 경로의 디바이스가 낮은 최대 전송 단위(MTU)를 가졌거나 PPP 또는 프레임 릴레이와 같은 추가 오버헤드가 있는 경우 값을 변경해야 할 수도 있습니다. |

MSS 값: 1350 |

구성

기본 네트워크 및 보안 영역 정보 구성

CLI 빠른 구성

SRX1에 대해 이 예를 빠르게 구성하려면, 다음 명령을 복사하여 텍스트 파일에 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 복사하여 CLI 에 붙여넣은 다음, 구성 모드에서 을 입력합니다 .[edit]commit

set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.1/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이 작업을 수행하는 방법에 대한 지침은 CLI 사용자 가이드를 참조하십시오.https://www.juniper.net/documentation/en_US/junos/information-products/pathway-pages/junos-cli/junos-cli.html

인터페이스, 정적 경로 및 보안 영역 정보 구성:

-

인터페이스를 구성합니다.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 user@SRX1# set interfaces lo0 unit 0 family inet address 10.100.100.1/32

-

고정 경로를 구성합니다.

[edit] user@SRX1# set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2

-

신뢰할 수 없는 보안 영역에 인터넷 연결 인터페이스를 할당합니다.

[edit security zones security-zone untrust] user@SRX1# set interfaces ge-0/0/1.0

-

신뢰할 수 없는 보안 영역을 위한 허용된 시스템 서비스를 지정합니다.

[edit security zones security-zone untrust] user@SRX1# set host-inbound-traffic system-services ike user@SRX1# set host-inbound-traffic system-services ping

-

신뢰할 수 있는 보안 영역에 Host1 연결 인터페이스를 할당합니다.

[edit security zones security-zone trust] user@SRX1# set interfaces ge-0/0/0.0

-

신뢰할 수 있는 보안 영역을 위한 허용된 시스템 서비스를 지정합니다.

[edit security zones security-zone trust] user@SRX1# set host-inbound-traffic system-services all

결과

구성 모드에서 show interfaces, show routing-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.100.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.13.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.100.100.1/32;

}

}

}

[edit]

user@SRX1# show routing-options

static {

route 0.0.0.0/0 next-hop 172.16.13.2;

}

[edit]

user@SRX1# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

IKE(Internet Key Exchange) 구성

CLI 빠른 구성

SRX1에 대해 이 예를 빠르게 구성하려면, 다음 명령을 복사하여 텍스트 파일에 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 복사하여 CLI 에 붙여넣은 다음, 구성 모드에서 을 입력합니다 .[edit]commit

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.23.1 set security ike gateway IKE-GW external-interface ge-0/0/1

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 CLI 사용자 가이드를 참조하십시오.

IKE(Internet Key Exchange) 구성:

-

IKE(Internet Key Exchange) 제안을 생성합니다.

[edit security ike] user@SRX1# set proposal standard

-

IKE(Internet Key Exchange) 제안 인증 방법을 정의합니다.

[edit security ike proposal standard] user@SRX1# set authentication-method pre-shared-keys

-

IKE(Internet Key Exchange) 정책을 생성합니다.

[edit security ike] user@SRX1# set policy IKE-POL

-

IKE(Internet Key Exchange) 정책 모드를 설정합니다.

[edit security ike policy IKE-POL] user@SRX1# set mode main

-

IKE(Internet Key Exchange) 제안에 대한 참조를 지정합니다.

[edit security ike policy IKE-POL] user@SRX1# set proposals standard

-

IKE(Internet Key Exchange) 정책 인증 방법을 정의합니다.

[edit security ike policy IKE-POL] user@SRX1# set pre-shared-key ascii-text $ABC123

-

IKE(Internet Key Exchange) 게이트웨이를 생성하고 외부 인터페이스를 정의합니다.

[edit security ike gateway IKE-GW] user@SRX1# set external-interface ge-0/0/1.0

-

IKE(Internet Key Exchange) 게이트웨이 주소를 정의합니다.

[edit security ike gateway IKE-GW] user@SRX1# address 172.16.23.1

-

IKE(Internet Key Exchange) 정책 참조를 정의합니다.

[edit security ike gateway IKE-GW] user@SRX1# set ike-policy IKE-POL

결과

구성 모드에서 show security ike 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security ike

proposal standard {

authentication-method pre-shared-keys;

}

policy IKE-POL {

mode main;

proposals standard;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway IKE-GW {

ike-policy IKE-POL;

address 172.16.23.1;

external-interface ge-0/0/1;

}

IPsec 구성

CLI 빠른 구성

SRX1에 대해 이 예를 빠르게 구성하려면, 다음 명령을 복사하여 텍스트 파일에 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 복사하여 CLI 에 붙여넣은 다음, 구성 모드에서 을 입력합니다 .[edit]commit

set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host2 ike gateway IKE-GW set security ipsec vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host2 establish-tunnels immediately

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 CLI 사용자 가이드를 참조하십시오.

IPsec 구성:

-

IPsec 제안을 생성합니다.

[edit] user@SRX1# set security ipsec proposal standard

-

IPsec 정책을 생성합니다.

[edit security ipsec] user@SRX1# set policy IPSEC-POL

-

IPsec 제안 참조를 지정합니다.

[edit security ipsec policy IPSEC-POL] user@SRX1# set proposals standard

-

IKE(Internet Key Exchange) 게이트웨이를 지정합니다.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike gateway IKE-GW

-

IPsec 정책을 지정합니다.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL

-

즉시 구축하기 위해 터널을 구성합니다.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 establish-tunnels immediately

결과

구성 모드에서 show security ipsec 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@SRX1# show security ipsec

proposal standard;

policy IPSEC-POL {

proposals standard;

}

vpn VPN-to-Host2 {

ike {

gateway IKE-GW;

ipsec-policy IPSEC-POL;

}

establish-tunnels immediately;

}

보안 정책 구성

CLI 빠른 구성

SRX1에 대해 이 예를 빠르게 구성하려면, 다음 명령을 복사하여 텍스트 파일에 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 복사하여 CLI 에 붙여넣은 다음, 구성 모드에서 을 입력합니다 .[edit]commit

set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone trust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone untrust set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 CLI 사용자 가이드를 참조하십시오.

보안 정책 구성:

-

보안 정책에 사용될 네트워크에 대한 주소록 항목을 생성합니다.

[edit] user@SRX1# set security address-book Host1 address Host1-Net 10.100.11.0/24 user@SRX1# set security address-book Host1 attach zone trust user@SRX1# set security address-book Host2 address Host2-Net 10.100.22.0/24 user@SRX1# set security address-book Host2 attach zone untrust

-

트러스트 영역의 Host1에서 언트러스트 영역의 Host2로의 트래픽에 일치하는 보안 정책을 생성합니다.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy VPN-OUT match source-address Host1-Net user@SRX1# set policy VPN-OUT match destination-address Host2-Net user@SRX1# set policy VPN-OUT match application any user@SRX1# set policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2

-

트러스트 영역에서 언트러스트 영역으로 인터넷으로의 다른 모든 트래픽을 허용하는 보안 정책을 생성합니다.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy default-permit match source-address any user@SRX1# set policy default-permit match destination-address any user@SRX1# set policy default-permit match application any user@SRX1# set policy default-permit then permit

-

언트러스트(untrust) 영역의 Host2에서 트러스트 영역의 Host1로 트래픽을 허용하는 보안 정책을 생성합니다.

[edit security policies from-zone untrust to-zone trust] user@SRX1# set policy VPN-IN match source-address Host2-Net user@SRX1# set policy VPN-IN match destination-address Host1-Net user@SRX1# set policy VPN-IN match application any user@SRX1# set policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

결과

구성 모드에서 show security policies 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@SRX1# show security policies

from-zone trust to-zone untrust {

policy VPN-OUT {

match {

source-address Host1-Net;

destination-address Host2-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy VPN-IN {

match {

source-address Host2-Net;

destination-address Host1-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

}

TCP-MSS 구성

CLI 빠른 구성

SRX1에 대해 이 예를 빠르게 구성하려면, 다음 명령을 복사하여 텍스트 파일에 붙여 넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 복사하여 CLI 에 붙여넣은 다음, 구성 모드에서 을 입력합니다 .[edit]commit

set security flow tcp-mss ipsec-vpn mss 1350

단계별 절차

TCP-MSS 정보 구성:

-

TCP-MSS 정보를 구성합니다.

[edit] user@SRX1# set security flow tcp-mss ipsec-vpn mss 1350

결과

구성 모드에서 show security flow 명령을 입력하여 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@SRX1# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을 입력합니다.

SRX2 구성

CLI 빠른 구성

참고로 SRX2의 구성이 제공됩니다.

이 예의 섹션을 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고 계층 수준에서 [edit] 명령을 복사하여 CLI로 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.13.1 set security ike gateway IKE-GW external-interface ge-0/0/1 set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host1 ike gateway IKE-GW set security ipsec vpn VPN-to-Host1 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host1 establish-tunnels immediately set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone untrust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone trust set security flow tcp-mss ipsec-vpn mss 1350 set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host1 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.23.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.2/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.23.2

검증

구성이 제대로 작동하는지 확인하려면 다음의 작업을 수행하십시오:

IKE(Internet Key Exchange) 상태 확인

목적

IKE 상태를 확인합니다.

작업

운영 모드에서 show security ike security-associations 명령을 입력합니다. 명령에서 인덱스 번호를 얻은 후 show security ike security-associations index index_number detail 명령을 사용하십시오.

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 1859361 UP 9788fa59c3ee2e2a 0b17e52f34b83aba Main 172.16.23.1

user@SRX1> show security ike security-associations index 1859361 detail

IKE peer 172.16.23.1, Index 1859361, Gateway Name: IKE-GW

Role: Responder, State: UP

Initiator cookie: 9788fa59c3ee2e2a, Responder cookie: 0b17e52f34b83aba

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Lifetime: Expires in 17567 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 172.16.23.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1740

Output bytes : 1132

Input packets: 15

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 4 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Local identity: 172.16.13.1

Remote identity: 172.16.23.1

Flags: IKE SA is created

의미

명령은 모든 활성 IKE(Internet Key Exchange) 1단계 보안 연결(SA)을 나열합니다.show security ike security-associations SA가 나열되어 있지 않은 경우, 1단계 설정에 문제가 있는 것입니다. 구성에서 IKE(Internet Key Exchange) 정책 매개 변수 및 외부 인터페이스 설정을 확인합니다.

SA가 나열되어 있는 경우 다음 정보를 검토합니다.

-

인덱스 - 이 값은 각 IKE(Internet Key Exchange)에 대해 고유한 값이며 SA에 대한 자세한 정보를 얻기 위해

show security ike security-associations index detail명령을 사용할 수 있습니다. -

원격 주소 - 원격 IP 주소가 올바른지 확인합니다.

-

주

-

UP—1단계 SA가 설정되었습니다.

-

DOWN—1단계 SA를 설정하는 데 문제가 있었습니다.

-

-

모드 - 올바른 모드가 사용되고 있는지 확인합니다.

구성에서 다음 사항이 올바른지 확인합니다.

-

외부 인터페이스(인터페이스는 IKE 패킷을 수신해야 합니다)

-

IKE(Internet Key Exchange) 정책 매개 변수

-

사전 공유 키 정보

-

1단계 제안 매개 변수(두 피어 모두에서 일치해야 합니다)

show security ike security-associations index 1859361 detail 명령은 인덱스 번호 1859361과의 보안 연결에 대한 추가 정보를 나열합니다.

-

사용된 인증 및 암호화 알고리즘

-

1단계 수명

-

트래픽 통계(트래픽이 양방향으로 올바르게 흐르고 있는지 확인하는 데 사용할 수 있습니다)

-

개시자 및 응답자 역할 정보

문제 해결은 응답자 역할을 사용하여 피어에서 가장 잘 수행됩니다.

-

생성된 IPsec SA의 수

-

진행 중인 2단계 협상 수

IPsec 2단계 상태 확인

목적

IPsec 2단계 상태를 확인합니다.

작업

운영 모드에서 show security ipsec security-associations 명령을 입력합니다. 명령에서 인덱스 번호를 얻은 후 show security ipsec security-associations index index_number detail 명령을 사용하십시오.

user@SRX1 show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <2 ESP:3des/sha1 ae5afc5a 921/ unlim - root 500 172.16.23.1 >2 ESP:3des/sha1 6388a743 921/ unlim - root 500 172.16.23.1

user@SRX1> show security ipsec security-associations index 2 detail

ID: 2 Virtual-system: root, VPN Name: VPN-to-Host2

Local Gateway: 172.16.13.1, Remote Gateway: 172.16.23.1

Local Identity: ipv4_subnet(any:0,[0..7]=10.100.11.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=10.100.22.0/24)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled , Policy-name: VPN-OUT

Port: 500, Nego#: 30, Fail#: 0, Def-Del#: 0 Flag: 0x600829

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Thu Jul 29 2021 14:29:22 -0700: IPSec SA negotiation successfully completed (29 times)

Thu Jul 29 2021 12:00:30 -0700: IKE SA negotiation successfully completed (4 times)

Wed Jul 28 2021 15:20:58

: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Wed Jul 28 2021 15:05:13 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Jul 28 2021 15:05:13

: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's address received. Information updated (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's zone received. Information updated (1 times)

Wed Jul 28 2021 11:17:38

: Negotiation failed with error code NO_PROPOSAL_CHOSEN received from peer (1 times)

Wed Jul 28 2021 09:27:11 -0700: IKE SA negotiation successfully completed (19 times)

Thu Jul 22 2021 16:34:17 -0700: Negotiation failed with INVALID_SYNTAX error (3 times)

Thu Jul 22 2021 10:34:55 -0700: IKE SA negotiation successfully completed (1 times)

Thu Jul 22 2021 10:34:46 -0700: No response from peer. Negotiation failed (16 times)

Direction: inbound, SPI: ae5afc5a, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 6388a743, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

의미

show security ipsec security-associations 명령의 출력은 다음 정보를 나열합니다.

-

ID 번호는 2입니다. 이 특정 SA에 대한 자세한 정보를 얻으려면 명령과 함께 이 값을 사용합니다.

show security ipsec security-associations index -

포트 500을 사용하는 하나의 IPsec SA 쌍이 있으며, 이것은 NAT-Traversal이 구현되지 않는다는 의미입니다. (NAT-traversal은 포트 4500 또는 다른 임의의 큰 수의 포트를 사용합니다.)

-

SPI, 수명(초 단위) 및 사용 제한(또는 KB의 실물 크기)이 양방향으로 표시됩니다. 921/unlim 값은 2단계 수명이 921초 후에 만료되고 수명 크기가 지정되지 않았음을 나타내며, 이는 무제한임을 나타냅니다. 2단계 수명은 VPN이 up된 후 1단계에 종속되지 않기 때문에 1단계 수명과 다를 수 있습니다.

-

VPN 모니터링은 Mon 열에서 하이픈으로 표시되므로, 이 SA에서 가능하지 않습니다. VPN 모니터링이 활성화된 경우, U(up) 또는 D(down)가 나열됩니다.

-

가상 시스템(vsys)은 루트 시스템으로 항상 0을 나열합니다.

show security ipsec security-associations index 2 detail 명령의 출력은 다음 정보를 나열합니다.

-

로컬 ID 및 원격 ID는 SA의 프록시 ID를 구성합니다.

프록시 ID 불일치는 2단계 실패의 가장 일반적인 이유 중 하나입니다. 정책 기반 VPN의 경우 프록시 ID는 보안 정책에서 파생됩니다. 로컬 주소 및 원격 주소는 주소록 항목에서 파생되며 서비스는 정책에 대해 구성된 응용 프로그램에서 파생됩니다. 프록시 ID 불일치로 인해 2단계가 실패할 경우 정책을 사용하여 어떤 주소록 항목이 구성되었는지 확인할 수 있습니다. 주소가 전송되는 정보와 일치하는지 확인합니다. 서비스를 확인하여 포트가 전송되는 정보와 일치하는지 확인합니다.

VPN 전반의 트래픽 플로우 테스트

목적

VPN 전반의 트래픽 플로우를 확인합니다.

작업

Host1 디바이스의 ping 명령을 사용하여 Host2로의 트래픽 플로우를 테스트합니다.

user@Host1> ping 10.100.22.1 rapid count 100 PING 10.100.22.1 (10.100.22.1): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! --- 10.100.22.1 ping statistics --- 100 packets transmitted, 100 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.300/3.936/8.562/0.720 ms

의미

Host1에서 ping 명령이 실패하는 경우, 라우팅, 보안 정책, 종료 호스트 또는 ESP 패킷의 암호화 및 복호화에 문제가 있을 수 있습니다.

IPsec 보안 연결에 대한 통계 및 오류 검토

목적

IPsec 보안 연결에 대한 ESP 및 인증 헤더 카운터 및 오류를 검토합니다.

작업

작동 모드에서 통계를 보고 싶은 VPN의 색인 번호를 사용하여 show security ipsec statistics index index_number 명령을 입력하십시오.

user@SRX1> show security ipsec statistics index 2 ESP Statistics: Encrypted bytes: 13600 Decrypted bytes: 8400 Encrypted packets: 100 Decrypted packets: 100 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

또한 모든 SA의 통계 및 오류를 검토하는 show security ipsec statistics 명령을 사용할 수 있습니다.

모든 IPsec 통계를 지우려면, clear security ipsec statistics 명령을 사용합니다.

의미

VPN 전반에 걸쳐 패킷 손실 문제가 있는 경우, 명령을 여러 번 실행하여 암호화 및 복호화된 패킷 카운터가 증가하는지 확인할 수 있습니다.show security ipsec statistics 또한 다른 오류 카운터가 증가하는지 확인해야 합니다.