인라인 IPsec

SRX 시리즈 방화벽의 인라인 IPsec에 관해 알아보려면 이 주제를 읽어보십시오.

개요

인라인 IPsec은 IPsec 트래픽 처리를 CPU에서 주니퍼 네트웍스 디바이스의 패킷 포워딩 엔진으로 오프로드하는 Junos OS 기능입니다. 이 기능은 패킷 포워딩 엔진 ASIC 내부에서 IPsec 트래픽을 안전하게 암호화하고 해독합니다. 이 기능을 통해 CPU는 QAT(Quick Assist Technology)를 사용하는 PMI(PowerMode IPsec) 또는 IPsec VPN만 관리합니다.

인라인 IPsec이 도입되기 전에 방화벽은 CPU에서 IPsec 작업을 수행했으며, Intel QAT와 같은 하드웨어 가속 또는 PMI와 같은 소프트웨어 최적화의 이점을 활용했습니다. 인라인 IPsec을 통해 SRX 시리즈 방화벽은 패킷 포워딩 엔진 ASIC를 사용하여 IPsec 성능을 향상시킬 수 있습니다. IPsec 암호화 및 복호화를 ASIC에 오프로드하면 처리량이 높아집니다. 인라인 IPsec은 다음과 같은 다른 작업을 위해 방화벽 CPU를 확보합니다.

-

사전 공유 키(PSK)에 대한 IKEv2(Internet Key Exchange version 2) 협상

-

포스트 양자 사전 공유 키(PPK)

-

PKI(Public-Key Infrastructure) 인증서 키 협상

-

인라인 IPsec에 사용되는 다양한 암호화 및 해시 함수

방화벽에서 인라인 IPsec 기능을 사용하려면 유효한 라이선스가 필요합니다. 이 라이센스를 사용하면 이 기능은 방화벽에서 기본적으로 활성화됩니다.

이점

-

VPN 성능: 암호화 및 복호화를 ASIC에 오프로드하여 터널 성능을 개선하고 더 높은 처리량을 달성합니다.

-

CPU 최적화: ASIC 내의 터널을 관리하여 CPU 리소스를 확보함으로써 CPU가 다른 중요한 작업을 관리할 수 있도록 하고 전반적인 방화벽 성능을 향상시킵니다.

-

VPN 보안: 하드웨어 오프로드 터널에 AES-GCM(Advanced Encryption Standard–Galois/Counter Mode) 암호화 알고리즘을 사용하여 보안을 강화하고 성능 저하 없이 강력한 암호화 표준을 보장합니다.

-

전개: 섀시당 많은 수의 IPsec 터널을 지원하여 대규모 구축에 적합합니다.

-

기민성: 패킷 포워딩 엔진 외부의 몇 개의 터널을 관리하는 기능을 지원합니다.

인라인 IPsec의 작동 방식

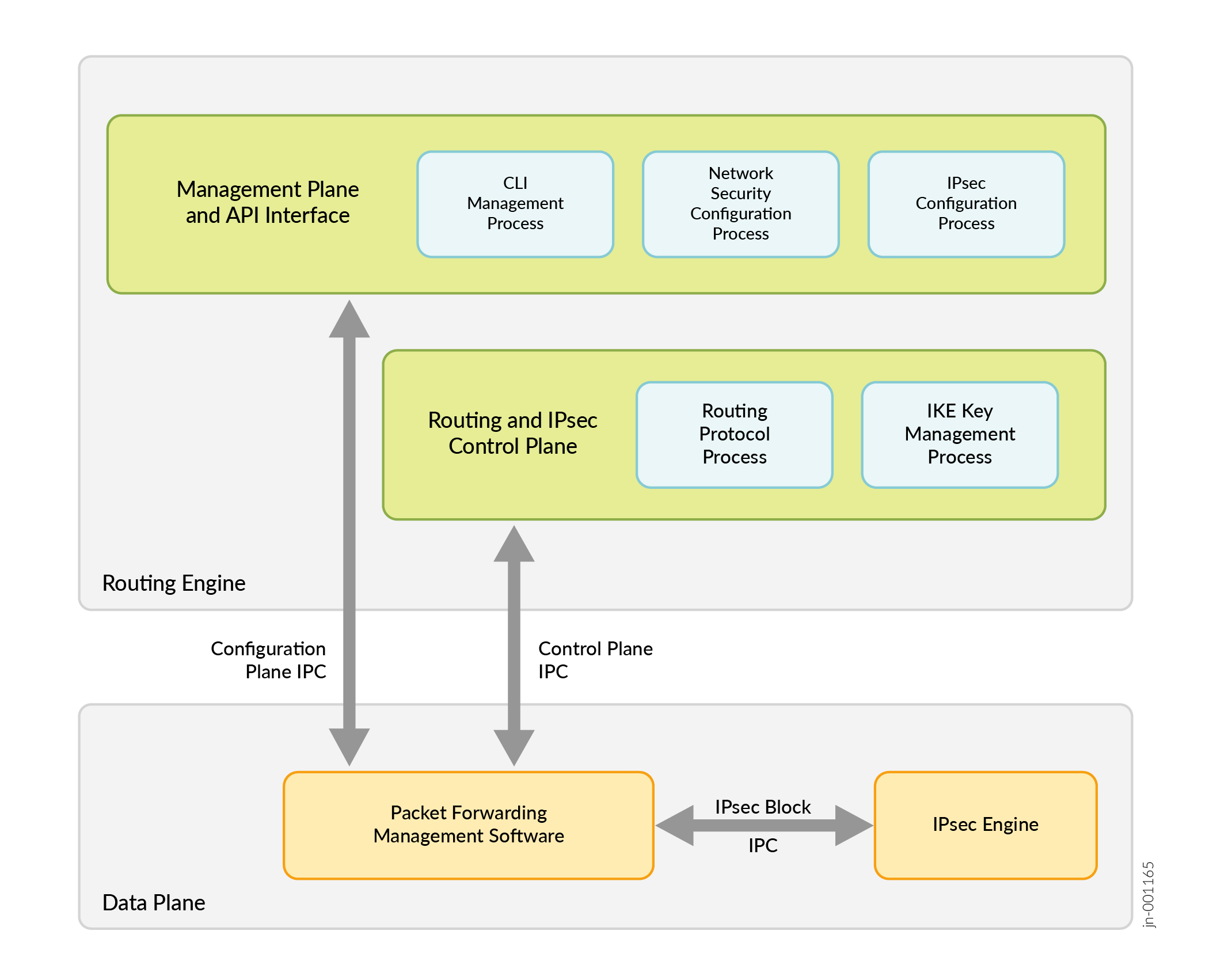

그림 1 은(는) 인라인 IPsec 데이터 플레인의 아키텍처와 제어 및 관리 플레인과의 인터페이스를 보여줍니다. 인라인 IPsec 아키텍처에는 IPsec 작업을 처리하는 IPsec 엔진이 포함되어 있습니다. 패킷 포워딩 엔진이 CPU 사이클에 의존하지 않고 IPsec 트래픽을 암호화하거나 해독함에 따라 인라인 IPsec은 처리량을 크게 향상시키고 방화벽 성능을 최적화합니다.

SRX 시리즈 방화벽에서 인라인 IPsec의 다음과 같은 동작을 이해합니다.

-

IPsec 개시자, 응답자 중 하나 또는 둘 다 이 기능을 사용할 수 있습니다.

-

방화벽은 내장된 ASIC에서 IPsec ESP(Encapsulating Security Payload) 패킷 암호화 및 복호화를 수행합니다.

-

인증 및 키 교환에 사용되는 IKE(Internet Key Exchange) 프로토콜은 CPU에서 실행됩니다.

-

IKE 협상 후 iked 프로세스는 패킷 포워딩 엔진으로의 터널 배포를 관리합니다.

-

방화벽은 다음을 지원합니다.

-

IPv4 및 IPv6 주소 모두를 기반으로 하는 인라인 IPsec 프로토콜.

-

IKEv1 및 IKEv2 프로토콜 모두에 대한 인라인 IPsec.

-

인라인 IPsec을 사용하는 방화벽에서 다음 작업을 확인할 수 있습니다.

-

iked 프로세스는 세션 플로우에서 하드웨어 오프로딩을 위해 인라인 IPsec 터널을 표시합니다. 이 작업을 수행하면 터널이 IPsec 암호화 및 암호 해독 작업에 CPU를 사용할 수 없습니다.

-

명령

show security ipsec security association의 출력은 다음을 표시합니다.-

Hardware Offloaded: Yes- 인라인 IPsec VPN 터널의 경우. -

Hardware Offloaded: NoCPU가 터널을 처리할 때.

-

-

flowd 프로세스는 IPSec VPN 트래픽 flow에 대한 수신 및 발신 패킷을 보여줍니다.

패킷 포워딩 엔진 ASIC에서 IPsec 터널 처리의 인라인 IPsec 하드웨어 오프로딩을 전반적으로 비활성화하려면,

-

명령을

set security ipsec hw-offload-disable사용합니다.이 명령문을 구성하면 방화벽은 패킷 포워딩 엔진 ASIC 대신 CPU에서 모든 IPsec 터널을 처리합니다. ipsec(보안)을 참조하십시오.

인라인 IPsec에 대한 기능 지원

방화벽이 인라인 IPsec 기능을 사용하여 IPsec 터널을 구축하려면 특정 기준을 충족해야 합니다. 표 1 에서는 인라인 IPsec에 대한 기능 지원 정보를 제공하며, 해당 기능의 터널 적합성을 결정하는 기준을 간략하게 설명합니다. CPU는 인라인 IPsec에서 지원하지 않는 기능을 관리하여 방화벽 성능을 최적화합니다.

| 지원되는 기능 | 지원되지 않는 기능 |

|---|---|

|

YT ASIC 프로세스의 패킷 포워딩 엔진 IPsec VPN |

CPU 프로세스 PMI(PowerMode IPsec) 및 QAT(Quick Assist Technology)를 사용하는 IPsec VPN |

|

ESP(Encapsulating Security Payload)를 사용하는 터널 모드 |

인증 헤더(AH)를 사용하는 터널 모드 |

| 암호화 알고리즘 AES-GCM(128비트 키 또는 256비트 키 포함) |

128비트 키 또는 256비트 키가 있는 AES-GCM을 제외한 모든 암호화 알고리즘 |

|

사이트 간 IPsec VPN을 지원하는 구축 모드 |

P2MP(Point-to-multipoint) VPN, 그룹 VPN, 고가용성(HA) 링크 암호화, ADVPN(Auto Discovery VPN)을 지원하는 구축 모드 |

|

안티리플레이 창 크기 최대 4096 |

안티리플레이 창 크기가 4096보다 큼 |

|

최대 4,000개의 SA(Security Association) 또는 2,000개의 터널 |

4,000개 이상 또는 여러 개의 SA(하위 SA라고도 함) |

|

NAT-T(네트워크 주소 변환-Traversal) 터널 |

옵션 구성이 있는 |

인라인 IPsec에는 다음과 같은 제한 사항이 있습니다.

-

활성 오프로드 터널에 대해 DF(Don't Fragment) 비트를 설정하면 키 재생성 후 구성이 적용됩니다.

-

활성 오프로드 터널에 대해 DSCP(Differentiated Services Code Point) 복사본을 구성할 때 키 재생성 후 구성이 적용됩니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.