구성 암호화를 위한 마스터 암호

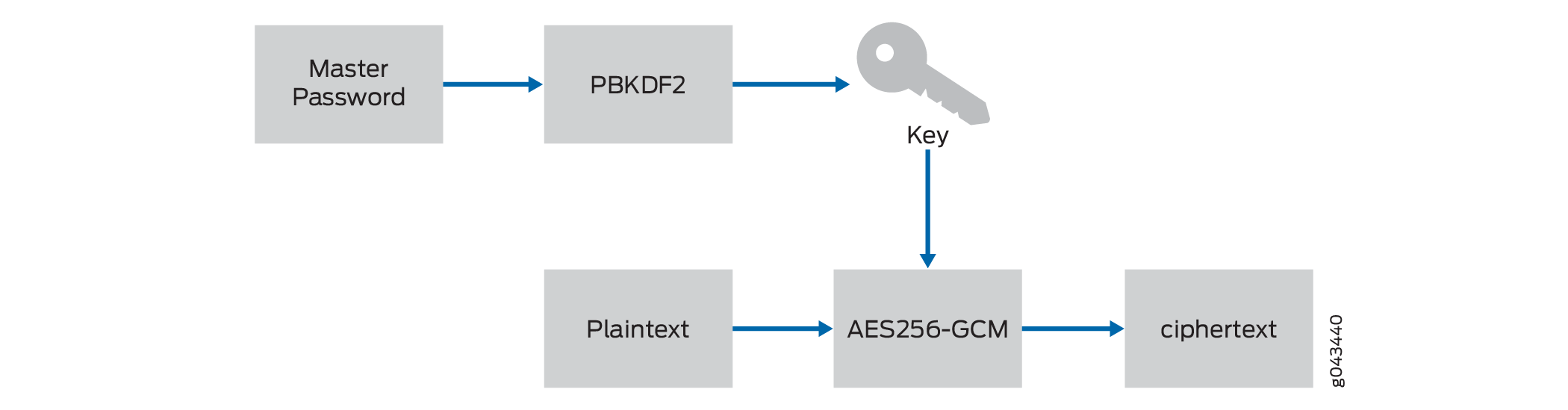

Junos OS 및 Junos OS Evolved는 마스터 암호를 사용하여 구성 암호에 대한 암호화 방법을 지원합니다. 마스터 암호는 AES256-GCM을 사용하여 AES256 암호화 형식으로 저장하여 개인 키, 시스템 마스터 암호 및 기타 민감한 데이터와 같은 특정 비밀을 보호하는 암호화 키를 파생합니다. 자세한 내용은 이 주제를 읽어보십시오.

마스터 암호는 디바이스의 루트 암호와 별개입니다.

Trusted Platform Module을 사용하여 SRX 시리즈 디바이스의 암호 바인딩

SRX 시리즈 방화벽에서 TPM(Trusted Platform Module)을 활성화함으로써 소프트웨어 계층은 기본 TPM 칩의 사용을 활용합니다. TPM은 민감한 데이터를 일반 텍스트 형식으로 저장하는 대신 AES256 암호화 형식으로 저장하여 개인 키, 시스템 기본 암호 및 기타 민감한 데이터와 같은 특정 미사용 비밀을 보호하는 특수 칩입니다. 또한 디바이스는 관리자가 구성을 커밋할 때마다 구성의 새로운 SHA256 해시를 생성합니다. 이 해시는 시스템이 부팅될 때마다 확인됩니다. 구성이 변조된 경우 확인이 실패하고 디바이스가 계속 부팅되지 않습니다. 암호화된 데이터와 구성 해시는 모두 마스터 암호화 암호를 사용하여 TPM 모듈에 의해 보호됩니다.

해시 유효성 검사는 이전 커밋에서 저장된 해시에 대해 구성 파일의 유효성 검사를 수행하여 커밋 작업 중에 수행됩니다. 섀시 클러스터 시스템에서 해시는 커밋 프로세스의 일부로 백업 시스템에서 독립적으로 생성됩니다. 모든 모드의 커밋, 즉, batch-config, dynamic-configexclusive-config, 또는 private config 무결성 해시를 생성합니다.

해시는 현재 구성에 대해서만 저장되며 롤백 구성에 대해서는 저장되지 않습니다. 디바이스를 재부팅하거나 종료하는 동안 해시가 생성되지 않습니다.

TPM은 다음 비밀을 암호화합니다.

-

구성의 SHA256 해시SHA256 hash of the configuration

-

디바이스 기본 암호

-

디바이스의 모든 키 쌍

TPM 칩은 SRX300, SRX320, SRX340, SRX345, SRX380 SRX5400, SRX5600 및 SRX5800 디바이스에서 사용할 수 있습니다. SRX5400, SRX5600 및 SRX5800 디바이스에서 TPM은 SRX5K-RE3-128G 라우팅 엔진(RE3)에서만 지원됩니다.

TPM 칩은 TPM 기능을 사용하기 위해 기본적으로 사용하도록 설정되어 있습니다. PKI 키 쌍 및 구성 해시를 암호화하려면 마스터 암호화 암호를 구성해야 합니다. 마스터 암호화 암호를 구성하려면 을 참조하십시오 마스터 암호화 암호 구성.

제한

TPM을 사용하는 구성 파일 무결성 기능에는 다음과 같은 제한 사항 및 예외가 적용됩니다.

-

이 기능은 SRX300, SRX320, SRX340, SRX345, SRX380, SRX5400, SRX5600 및 SRX5800 디바이스에서만 지원됩니다. SRX5400, SRX5600 및 SRX5800 디바이스에서 TPM은 RE3에서만 지원됩니다.

-

마스터 암호화 암호가 설정되지 않은 경우 데이터는 암호화되지 않은 상태로 저장됩니다.

-

파일 무결성 기능은 EEPROM에 저장된 키를 사용하는 구성 파일 암호화 기능과 함께 지원되지 않습니다. 한 번에 하나의 기능만 활성화할 수 있습니다.

-

섀시 클러스터에서 두 노드의 TPM 설정이 동일해야 합니다. 즉, 섀시 클러스터의 두 노드 모두에서 TPM이 활성화되어 있거나 섀시 클러스터의 두 노드 모두에서 TPM이 비활성화되어 있어야 합니다. 섀시 클러스터에는 한 노드가 TPM 활성화로 설정되고 다른 노드는 TPM 비활성화로 설정되어서는 안 됩니다.

마스터 암호화 키(MEK)를 구성하고 운영한 후에는 TPM 기능을 지원하지 않는 Junos 버전으로 다운그레이드하는 것은 권장되지 않습니다. 이는 디바이스가 TPM이 아닌 케이블 버전으로 다시 부팅된 후 TPM을 지원하지 않는 이미지가 TPM으로 암호화된 비밀의 암호를 해독할 수 없기 때문입니다.

TPM을 지원하지 않는 이미지로 다운그레이드해야 하는 경우 먼저 디바이스를 초기화해야 합니다. 영점 조정 프로세스는 디바이스에 비밀이 포함되지 않도록 하고 모든 키를 제거합니다. 영점 조정 후 디바이스는 원하는 비 TPM 지원 이미지로 다운그레이드됩니다.

마스터 암호화 암호 구성

마스터 암호화 암호를 구성하기 전에 특정 중요한 데이터가 TPM에 의해 보호되지 않도록 구성 set system master-password plain-text-password 했는지 확인합니다.

다음 CLI 명령을 사용하여 마스터 암호화 암호를 설정합니다.

request security tpm master-encryption-password set plain-text-password

이러한 암호가 일치하는지 확인하기 위해 마스터 암호화 암호를 두 번 입력하라는 메시지가 표시됩니다. 마스터 암호화 암호는 필요한 암호 강도에 대해 검증됩니다.

마스터 암호화 암호가 설정된 후 시스템은 TPM 칩이 소유하고 보호하는 마스터 바인딩 키로 암호화된 마스터 암호화 암호로 중요한 데이터를 암호화합니다.

마스터 암호화 암호를 설정하는 데 문제가 있는 경우 콘솔에 중요한 오류 메시지가 기록되고 프로세스가 종료됩니다.

TPM의 상태 확인

명령을 사용하여 show security tpm status TPM의 상태를 확인할 수 있습니다. 다음 정보가 표시됩니다.

-

TPM 활성화/비활성화

-

TPM 소유권

-

TPM의 마스터 바인딩 키 상태(생성됨 또는 생성되지 않음)

-

마스터 암호화 암호 상태(설정 또는 설정되지 않음)

Junos OS 릴리스 15.1X49-D120 및 Junos OS 릴리스 17.4R1부터 TPM(Trusted Platform Module) 펌웨어가 업데이트되었습니다. 업그레이드된 펌웨어 버전은 추가적인 보안 암호화를 제공하고 보안을 향상시킵니다. 업데이트된 TPM 펌웨어는 Junos OS 패키지와 함께 사용할 수 있습니다. TPM 펌웨어 업데이트에 대한 자세한 내용은 SRX-Devices에서 TPM 펌웨어 업그레이드를 참조하십시오. TPM 펌웨어 버전을 확인하려면 명령을 사용합니다 show security tpm status . TPM Family 및 TPM Firmware version 출력 필드가 도입됩니다.

마스터 암호화 암호 변경

마스터 암호화 비밀번호 변경은 CLI를 사용하여 수행됩니다.

마스터 암호화 암호를 변경하려면 운영 모드에서 다음 명령을 입력합니다.

request security tpm master-encryption-password set plain-text-password

마스터 암호화 암호를 변경하는 동안에는 구성을 변경하지 않는 것이 좋습니다.

시스템은 마스터 암호화 암호가 이미 구성되어 있는지 확인합니다. 마스터 암호화 암호가 구성된 경우 현재 마스터 암호화 암호를 입력하라는 메시지가 표시됩니다.

입력한 마스터 암호화 암호는 현재 마스터 암호화 암호와 비교하여 검증되어 이러한 마스터 암호화 암호가 일치하는지 확인합니다. 유효성 검사에 성공하면 새 마스터 암호화 암호를 일반 텍스트로 입력하라는 메시지가 표시됩니다. 암호의 유효성을 검사하기 위해 키를 두 번 입력하라는 메시지가 표시됩니다.

그런 다음 시스템은 새로운 마스터 암호화 암호를 사용하여 중요한 데이터를 다시 암호화합니다. 마스터 암호화 암호를 다시 변경하기 전에 이 재암호화 프로세스가 완료될 때까지 기다려야 합니다.

어떤 이유로 암호화된 마스터 암호화 암호 파일이 손실되거나 손상된 경우 시스템은 중요한 데이터의 암호를 해독할 수 없습니다. 시스템은 민감한 데이터를 일반 텍스트로 다시 가져와서 다시 암호화해야만 복구할 수 있습니다.

시스템이 손상된 경우 관리자는 다음 방법을 사용하여 시스템을 복구할 수 있습니다.

-

u-boot에서 TPM 소유권을 지운 다음 TFTP 또는 USB를 사용하여 부트 로더에 이미지를 설치합니다(USB 포트가 제한되지 않은 경우).

설치된 소프트웨어 버전이 Junos OS 릴리스 15.1X49-D110보다 이전 버전이고 마스터 암호화 암호가 활성화된 경우, Junos OS 릴리스 15.1X49-D110 설치가 실패합니다. 구성, 인증서, 키 쌍 및 기타 암호를 백업하고 TFTP/USB 설치 절차를 사용해야 합니다.

MX 시리즈 디바이스에서 Trusted Platform Module 사용

TPM(Trusted Platform Module) 1.2는 MX240, MX480, MX960, MX2010, MX2020 및 MX10003 디바이스에서 지원됩니다. 마스터 암호는 디바이스에 저장된 구성 파일을 암호화하는 데 사용됩니다.

마스터 암호화 암호를 변경하려면 운영 모드에서 다음 명령을 입력합니다.

request security tpm master-encryption-password set plain-text-password

TPM은 시스템의 마스터 비밀번호와 같은 민감한 데이터를 암호화하여 보호하는 데 사용됩니다. TPM은 키를 사용하여 데이터를 암호화하고 암호 해독하는 것을 지원합니다. 암호화된 구성 암호를 해독하려면 마스터 암호를 삭제해야 합니다.

옵션을 사용하여 protect 마스터 비밀번호를 삭제하거나 변경하는 것을 방지할 수 있습니다. 마스터 비밀번호가 보호되면 마스터 비밀번호를 삭제하거나 변경하는 옵션을 적용 unprotect 해야 합니다. 다음 단계로 실행합니다.

-

시스템 마스터 암호를 구성합니다.

user@host#

set system master-password plain-text-passwordMaster password: Repeat master password: user@host#commit -

시스템 마스터 암호가 삭제되지 않도록 보호하도록 구성합니다.

user@host#

protect system master-passworduser@host#commituser@host#show systemhost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } } protect: master-password { password-configured; }시스템 마스터 암호는 보호됩니다. 마스터 암호의 보호를 해제하여 마스터 암호를 삭제할 수 있습니다.

-

올바른 마스터 암호를 입력하여 마스터 암호의 보호를 해제하도록 구성합니다.

user@host #

unprotect system master-passwordEnter current master-password: user@host #commithost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } } master-password { password-configured; } -

마스터 암호가 보호 해제되면 시스템에서 마스터 암호를 삭제하거나 변경할 수 있습니다.

user@host #

delete system master-passworduser@host #commituser@host #show systemhost-name device1; kernel-replication { traceoptions { file kernel_traces.log; flag all; } } ports { console log-out-on-disconnect; } syslog { file messages { daemon any; } }

제한

-

MEK(마스터 암호화 키)를 삭제하면 데이터를 해독할 수 없습니다. MEK를 삭제하려면 디바이스를 제로화해야 합니다.

-

라우팅 엔진을 다운그레이드하려면 라우팅 엔진을 제로화해야 합니다. 장치가 영점 조정되면 이 기능을 지원하지 않는 이미지로 안전하게 다운그레이드할 수 있습니다.

-

듀얼 라우팅 엔진 구성에서 MEK 불일치로 인해 백업 라우팅 엔진을 복구해야 하는 경우 GRES를 비활성화하고 백업 라우팅 엔진을 제로화해야 합니다. 백업 루틴 엔진이 작동하면 마스터 RE에서 명령을 사용하여

request security tpm master-encryption-password set plain-text-passwordMEK를 구성합니다. -

듀얼 라우팅 엔진 구성에서 백업 라우팅 엔진을 교체해야 하는 경우 듀얼 라우팅 엔진 구성을 추가하기 전에 먼저 새 백업 라우팅 엔진을 제로화해야 하며, GRES를 비활성화하고 명령을 사용하여

request security tpm master-encryption-password set plain-text-password마스터 RE에서 MEK를 재구성해야 합니다. -

디바이스에서 OSPF, IS-IS, MACsec, BGP 및 VRRP를 구성하고 마스터 암호를 재설정하면 routing/dot1x 서브시스템이 활성화되기까지 시간(초) 지연이 발생합니다.

-

디바이스에서 마스터 암호, MEK, OSPF, IS-IS, MACsec, BGP 및 VRRP를 구성하고 디바이스를 재부팅하면 routing/dot1x 서브시스템이 활성화되는 데 시간(초) 지연이 발생합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.

show security tpm status . TPM Family 및 TPM Firmware version 출력 필드가 도입됩니다.