이 페이지에서

원격 액세스 개요

네트워크 관리자는 DHCP, Finger, FTP, rlogin, SSH 및 Telnet 서비스와 같은 서비스를 사용해 라우터, 스위치 또는 보안 디바이스에 원격으로 액세스할 수 있습니다. 이 항목은 Telnet, SSH, FTP 및 Finger 서비스를 사용해 원격 액세스를 구성하는 방법을 보여줍니다.

시스템 서비스 개요

보안상의 이유로, 라우터에 대한 원격 액세스가 기본적으로 비활성화되어 있습니다. 원격 시스템의 사용자가 액세스할 수 있도록 라우터를 명시적으로 구성해야 합니다. 사용자는 DHCP, 손가락, FTP, rlogin, SSH 및 Telnet 서비스를 통해 원격 시스템에서 라우터에 액세스할 수 있습니다. 또한 Junos XML 프로토콜 클라이언트 애플리케이션은 다른 서비스 중에서 SSL(Secure Socket Layer) 또는 Junos XML 프로토콜별 일반 텍스트 서비스를 사용할 수 있습니다.

시스템 리소스를 보호하기 위해 서비스가 수용하는 동시 연결 수와 단일 사용자가 소유하는 프로세스 수를 제한할 수 있습니다. 어느 한쪽의 제한 수가 초과하면 연결 시도가 실패합니다.

라우터 또는 스위치에 대한 원격 액세스를 위한 텔넷 서비스 구성

텔넷을 액세스 서비스로 수락하도록 라우터 또는 스위치를 구성하려면 [edit system services] 계층 수준에서 telnet문을 포함합니다.

[edit system services] telnet { connection-limit limit; rate-limit limit; }

기본적으로 라우터 또는 스위치는 분당 제한된 수의 동시 텔넷 세션 및 연결 시도를 지원합니다.

선택적으로 다음 문 중 하나 또는 둘 다를 포함하여 기본값을 변경할 수 있습니다.

-

connection-limit limit—프로토콜당 최대 동시 연결 수(IPv4 및 IPv6) 범위는 1~250입니다. 기본값은 75입니다. 연결 제한을 구성할 때 이 제한은 프로토콜(IPv4 및 IPv6)당 텔넷 세션 수에 적용됩니다. 예를 들어 연결 제한을 10으로 설정하면 10개의 IPv6 텔넷 세션과 10개의 IPv4 텔넷 세션이 허용됩니다. -

rate-limit limit—분당 허용되는 최대 연결 시도 횟수(1~250회) 기본값은 150입니다. 속도 제한을 구성할 때 제한은 프로토콜 당 연결 시도 수에 적용됩니다(IPv4 및 IPv6). 예를 들어 속도 제한을 10으로 설정하면 분당 10번의 IPv6 텔넷 세션 연결 시도와 분당 10번의 IPv4 텔넷 세션 연결 시도가 허용됩니다.

Junos-FIPS 소프트웨어를 실행하는 디바이스에는 telnet문을 포함할 수 없습니다. 공통 기준 환경에서는 텔넷을 사용하지 않는 것이 좋습니다.

라우터 또는 스위치에 대한 원격 액세스를 위한 FTP 서비스 구성

FTP를 액세스 서비스로 허용하도록 디바이스를 구성하려면 [edit system services] 계층 수준에 ftp 문을 포함합니다.

[edit system services] ftp { connection-limit limit; rate-limit limit; }

기본적으로 라우터 또는 스위치는 분당 제한된 수의 동시 FTP 세션 및 연결 시도를 지원합니다. 다음 문 중 하나 또는 두 가지 모두를 포함하여 기본값을 변경할 수 있습니다.

-

connection-limit limit—프로토콜당 최대 동시 연결 수(IPv4 및 IPv6) 범위는 1에서 250까지의 값입니다. 기본값은 75입니다. 연결 제한을 구성할 때 이 제한은 프로토콜(IPv4 및 IPv6)당 세션 수에 적용됩니다. 예를 들어, 연결 제한이 10이면 각 10개의 IPv6 FTP 세션과 IPv4 FTP 세션을 허용합니다. -

rate-limit limit- 분당 허용되는 최대 연결 시도 수(1에서 250까지의 값). 기본값은 150입니다. 속도 제한을 구성할 때 제한은 프로토콜 당 연결 시도 수에 적용됩니다(IPv4 및 IPv6). 예를 들어, 속도 제한이 10이면 각 10개의 IPv6 FTP 세션 연결 시도 횟수와 IPv4 FTP 세션 연결 시도 횟수를 허용합니다.

Passive FTP를 사용하여 수동 FTP 서비스만 허용하는 디바이스에 액세스할 수 있습니다. FTP를 사용하는 모든 명령과 문 또한 passive FTP를 허용합니다. [edit system services] 계층 수준에서 ftp 문을 포함하여 active FTP나 passive FTP를 사용할 수 있습니다.

Passive FTP 세션을 시작하려면 표준 FTP 형식(ftp://destination)으로 ftp 대신 pasvftp을(를) 사용합니다. 몇 가지 예를 들면 다음과 같습니다.

request system software add pasvftp://name.com/jinstall.tgz

Junos-FIPS 소프트웨어를 실행하는 라우터나 스위치에서는 ftp 문을 포함할 수 없습니다. 일반 기준 환경에서는 FTP 서비스를 사용하지 않는 것이 좋습니다.

라우터에 대한 원격 액세스를 위한 핑거 서비스 구성

핑거를 액세스 서비스로 사용하도록 라우터를 구성하려면 [edit system services] 계층 수준에서 finger문을 포함합니다.

[edit system services] finger { connection-limit limit; rate-limit limit; }

기본적으로 라우터는 분당 제한된 수의 동시 핑거 세션 및 연결 시도를 지원합니다. 선택적으로 다음 문 중 하나 또는 둘 다를 포함하여 기본값을 변경할 수 있습니다.

-

connection-limit limit- 프로토콜 당 최대 동시 연결 수(IPv4 및 IPv6). 범위는 1에서 250까지의 값입니다. 기본값은 75입니다. 연결 제한을 구성할 때 이 제한은 프로토콜(IPv4 및 IPv6)당 세션 수에 적용됩니다. 예를 들어 10개의 연결 제한은 10개의 IPv6 일반 텍스트 서비스 세션과 10개의 IPv4 일반 텍스트 서비스 세션을 허용합니다. -

rate-limit limit- 분당 허용되는 최대 연결 시도 수(1에서 250까지의 값). 기본값은 150입니다. 속도 제한을 구성할 때 제한은 프로토콜 당 연결 시도 수에 적용됩니다(IPv4 및 IPv6). 예를 들어 속도 제한을 10으로 설정하면 분당 10번의 IPv6 세션 연결 시도와 분당 10번의 IPv4 세션 연결 시도가 허용됩니다.

Junos-FIPS 소프트웨어를 실행하는 라우터에서는 finger문을 포함할 수 없습니다. 공통 기준 환경에서는 핑거 서비스를 사용하지 않는 것이 좋습니다.

라우터 또는 스위치에 대한 원격 액세스를 위한 SSH 서비스 구성

SSH를 액세스 서비스로 받아들이도록 라우터 또는 스위치를 구성하기 위해 [edit system services]계층 수준에서 ssh문을 포함합니다.

[edit system services] ssh { authentication-order [method 1 method2...]; authorized-keys-command authorized-keys-command; authorized-keys-command-user authorized-keys-command-user; authorized-principals-file filename authorized-principals-command program-path ciphers [ cipher-1 cipher-2 cipher-3 ...]; client-alive-count-max number; client-alive-interval seconds; connection-limit limit; fingerprint-hash (md5 | sha2-256); host-certificate-file filename hostkey-algorithm (algorithm | no-algorithm); key-exchange [algorithm1 algorithm2...]; log-key-changes log-key-changes; macs [algorithm1 algorithm2...]; max-pre-authentication-packets number; max-sessions-per-connection number; no-challenge-response; no-password-authentication; no-passwords; no-public-keys; no-tcp-forwarding; port port-number; protocol-version [v2]; rate-limit number; rekey { data-limit bytes; time-limit minutes; } root-login (allow | deny | deny-password); sftp-server; tcp-forwarding; trusted-user-ca-key-file filename }

기본적으로 라우터 또는 스위치는 분당 제한된 수의 동시 SSH 세션 및 연결 시도를 지원합니다. 다음 문을 사용하여 기본값을 변경합니다.

-

connection-limit limit- 프로토콜 당 최대 동시 연결 수(IPv4 및 IPv6). 범위는 1에서 250까지의 값입니다. 기본값은 75입니다. 연결 제한을 구성할 때 제한은 프로토콜 당 SSH 세션 수에 적용됩니다(IPv4 and IPv6). 예를 들어, 연결 제한을 10으로 하면 각 10개의 IPv6 SSH 세션 및 IPv4 세션이 허용합니다. -

max-sessions-per-connection number- 단일 SSH 연결 당 허용되는 최대 SSH 세션의 수를 지정하기 위해 이 문을 포함합니다. 이를 통해 단일 SSH 연결 내에서 터널링된 복제 세션 수를 제한합니다. 기본값은 10입니다. -

rate-limit limit- 분당 허용되는 최대 연결 시도 수(1에서 250까지의 값). 기본값은 150입니다. 속도 제한을 구성할 때 제한은 프로토콜 당 연결 시도 수에 적용됩니다(IPv4 및 IPv6). 예를 들어, 속도 제한을 10으로 하면 분당 각 10번의 IPv6 SSH 세션 연결 시도 및 IPv4 세션 연결 시도가 허용됩니다. -

data-limit- 세션 키 재협상 전 데이터 한도(바이트) -

time-limit- 세션 키 재협상 전 시간 제한(분)

Junos OS 릴리스 19.4R1 및 Junos OS 릴리스 17.4R3부터는 [edit system services ssh] 계층 수준에서 no-password-authentication및 no-challenge-response옵션을 사용해 SSH 로그인 암호 또는 시도 응답 인증을 비활성화할 수 있습니다.

기본적으로 사용자는 SSH를 통해 Junos OS를 실행하는 라우터에 대한 CLI 세션을 통해 SSH 터널을 만들 수 있습니다. 이 유형의 터널은 모든 방화벽 필터 또는 액세스 제어 목록을 우회하여 TCP 트래픽을 포워딩하는 데 사용될 수 있습니다. 방화벽 필터 또는 액세스 제어 목록을 우회함으로써 이 유형의 터널을 통해 라우터 외부의 리소스에 액세스할 수 있습니다. no-tcp-forwarding 옵션을 사용하여 사용자가 SSH를 통해 라우터에 SSH 터널을 만드는 것을 방지합니다.

다른 구성 설정에 대한 자세한 내용은 다음 항목을 참조하십시오.

SSH를 통한 루트 로그인 구성

기본적으로 사용자는 인증 방법이 암호를 요구하지 않을 때 라우터에 로그인하거나 SSH를 통해 root로 스위치할 수 있습니다. SSH를 통한 사용자 액세스를 제어하려면 [edit systems services ssh]계층 수준에서 root-login문을 포함합니다.

[edit system services ssh] root-login (allow | deny | deny-password);

allow - 사용자가 라우터에 로그인하거나 SSH를 통해 루트로 스위치할 수 있습니다.

deny - 사용자가 라우터에 로그인하거나 SSH를 통해 루트로 스위치하는 것을 비활성화합니다.

deny-password - 인증 방법에 암호가 필요하지 않는 경우(예: RSA) 사용자가 라우터에 로그인하거나 루트로 스위치할 수 있습니다.

기본값은 deny-password입니다.

들어오는 SFTP 연결 구성

SFTP(SSH File Transfer Protoco)은 신뢰할 수 있는 데이터 스트림을 통해 파일 액세스, 파일 이동 및 관리를 제공하는 네트워크 프로토콜입니다. Junos OS 릴리스 19.1R1부터는 기본적으로 들어오는 SFTP 연결을 전반적으로 비활성화했습니다. 원하는 경우 [edit system services ssh]계층 수준에서 sftp-server문을 구성하여 들어오는 SFTP 연결을 전반적으로 활성화할 수 있습니다. Junos OS 릴리스 19.1R1 이전에는 기본적으로 들어오는 SFTP 연결이 전반적으로 활성화되었습니다.

들어오는 SFTP 연결만 기본적으로 비활성화됩니다. 예를 들어, 디바이스 A와 B(디바이스 A가 19.1R1를 실행 중임)를 감안할 때 기본적으로 B에서 A로 SFTP를 통해 연결할 수 없습니다. 그러나 디바이스 A에서 sftp-server을(를) 구성하면 디바이스 B에서 A로 SFTP를 통해 연결할 수 있습니다.

들어오는 SFTP 연결은 기본적으로 비활성화됩니다. 들어오는 SFTP 연결을 활성화하기 위해 다음을 수행합니다.

SSH 프로토콜 버전 구성

기본적으로 SSH 프로토콜의 버전 2만 활성화됩니다.

SSH 프로토콜의 버전 2를 사용하기 위해 라우터 또는 스위치를 구성하기 위해 protocol-version문을 포함하고 [edit system services ssh]계층 수준에서 을(를) v2지정합니다.

[edit system services ssh] protocol-version [ v2 ];

FIPS 모드의 시스템은 항상 SSH 프로토콜 버전 v2을(를) 사용합니다.

클라이언트 얼라이브 메커니즘 구성

클라이언트 얼라이브 메커니즘은 클라이언트 또는 서버가 연결이 비활성된 시점을 아느냐에 따라 달라집니다. 클라이언트 활성 메시지가 암호화된 채널을 통해 전송되기 때문에 표준 킵얼라이브 메커니즘과 다릅니다. 클라이언트 얼라이브 메커니즘은 기본적으로 활성화되지 않습니다. 이를 활성화하기 위해 client-alive-count-max 및 client-alive-interval 문을 구성합니다. 이 옵션은 SSH 프로토콜 버전 2에만 적용됩니다.

다음 예에서는 응답하지 않는 SSH 클라이언트의 연결이 약 100초(20x5) 후에 끊어집니다.

[edit system ssh] client-alive-count-max 5; client-alive-interval 20;

SSH 지문 해시 알고리즘 구성

SSH 서버가 키 지문을 표시할 때 사용하는 해시 알고리즘을 구성하려면 문을 포함하고 fingerprint-hash 계층 수준에서 또는 sha2-256 을[edit system services ssh](를) 지정합니다md5.

[edit system services ssh] fingerprint-hash (md5 | sha2-256);

해시 알고리즘은 md5 FIPS 모드의 시스템에서 사용할 수 없습니다.

SSH 인증서 기반 인증 개요

Junos OS 및 Junos OS Evolved 릴리스 22.4R1부터는 사용자와 호스트를 위해 SSH 인증서 기반의 인증을 구성할 수 있습니다. 이 기능을 사용하면 키 지문을 확인하지 않고 사용자 및 신뢰할 수 있는 호스트에 대해 암호 없는 SSH 액세스를 설정할 수 있습니다.

SSH 인증서 기반 인증의 이점

-

SSH 인증서 기반 인증을 사용하면 사용자가 암호를 기억하고 입력할 필요가 없어 로그인 프로세스가 간소화됩니다.

-

기존의 암호 기반 접근 방식에 비해 SSH 인증서는 더 강력한 보안을 제공합니다. 추측하거나 해독할 암호가 없기 때문에 위반하기가 더 어렵습니다.

-

SSH 인증서는 인증 키 관리를 단순화합니다. 관리자는 각 사용자 및 호스트에 대한 개별 키를 관리하는 대신 중앙 집중식 인증 기관에서 인증서를 발급하고 취소할 수 있습니다.

서명 키 생성

서명 키는 SSH 인증서 기반 인증에 사용되는 특수 암호화 키입니다. SSH 인증서 기반 인증을 구성하는 첫 번째 단계는 서명 키를 생성하는 것입니다. 모든 Linux/FreeBSD 시스템에서 서명 키를 생성할 수 있습니다. SSH 인증서 기반 인증을 위한 서명 키를 생성하려면 다음 단계를 수행합니다.

다음 명령을 실행합니다.

ssh-keygen -f <filename_ca>. 이렇게 하면 라는<filename_ca>개인 키와 라는<filename_ca.pub>해당 공개 키가 생성됩니다.주니퍼 디바이스에 로그인하고 다음 명령을 실행하여 SSH 신뢰할 수 있는 사용자 CA(Certificate Authority) 키 파일을 구성합니다.

set system services ssh trusted-user-ca-key-file <path-to-public-key>그런 다음 구성을 커밋합니다.각 사용자는 다음 CLI 명령을 사용하여 자신의 사용자 키를 생성할 수 있습니다.

ssh-keygen -t <rsa|ecdsa|ed25519>.사용자가 만든 공개 키를 사용자 인증서

<filename_ca>및<filename_ca.pub>.파일의 사용자 공개 키에 서명합니다

<filename_ca.pub>.

구성

SSH 인증서 기반의 인증을 구성하려면 다음과 같은 CLI 구성 명령문을 사용하십시오.

-

[system services ssh trusted-user-ca-key-file filename]- SSH 인증서의 공개 키가 들어 있는 /etc/ssh/sshd_config에TrustedUserCAKey파일을 구성합니다. -

[system services ssh host-certificate-file filename]- 서명된 호스트 인증서가 들어 있는 /etc/ssh/sshd_config에HostCertificate파일을 구성합니다. -

[system services ssh authorized-principals-file filename]- 이름 목록이(그중 하나는 인증 수락을 위해 인증서에 표시되어야 함) 들어 있는 /var/etc에AuthorizedPrincipals파일을 구성합니다. -

[system services ssh authorized-principals-command program-path]-AuthorizedPrincipals파일에 나와 있는 허용된 인증서 주체의 목록을 생성하는 데 사용할 프로그램을 지정합니다.

SSH 비활성화

SSH를 활성화한 후 비활성화하려면, [edit system services] 계층 수준에서 ssh 명령문을 제거하십시오.

외부 SSH만 비활성화하려면, [edit system services ssh] 계층 수준에서 access-disable-external 명령문을 사용하십시오.

Junos OS Release 21.4R1부터 VM 호스트가 설치된 Junos 플랫폼은 기본적으로 SSH를 활성화합니다.

SSH가 기본적으로 활성화되면, 일반적인 경우처럼 [edit system services] 계층을 통해 비활성화할 수 없습니다. 대신 SSH 액세스를 거부하도록 방화벽 필터를 구성할 수 있습니다.

set firewall family inet filter SSH-FILTER term 1 from protocol tcp set firewall family inet filter SSH-FILTER term 1 from port ssh set firewall family inet filter SSH-FILTER term 1 from interface fxp0 set firewall family inet filter SSH-FILTER term 1 then discard set firewall family inet filter SSH-FILTER term 2 then accept

단계별 절차

SSH 액세스를 거부하도록 방화벽 필터를 구성하려면 다음 단계를 따르십시오.

-

필터 용어 1을(를) 정의합니다. 이 용어는 SSH의 TCP 트래픽을 거부합니다.

[edit] user@R1# set firewall family inet filter SSH-FILTER term 1 from protocol tcp user@R1# set firewall family inet filter SSH-FILTER term 1 from port ssh user@R1# set firewall family inet filter SSH-FILTER term 1 from interface fxp0 user@R1# set firewall family inet filter SSH-FILTER term 1 then discard

-

필터 용어 2을(를) 정의합니다. 이 용어는 필터 용어 1이(가) 거부하지 않는 모든 트래픽을 허용합니다.

[edit] user@R1# set firewall family inet filter SSH-FILTER term 2 then accept

방화벽 필터를 사용하여 SSH를 비활성화하는 방법에 대한 자세한 내용은 을(를) 참조하십시오. 예: Telnet 및 SSH 액세스를 차단하는 필터 구성하기.

텔넷 명령

CLI telnet 명령을 사용하여 원격 디바이스에 대한 텔넷 세션을 열 수 있습니다.

user@host> telnet host <8bit> <bypass-routing> <inet> <interface interface-name> <no-resolve> <port port> <routing-instance routing-instance-name> <source address>

SRX100, SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345 및 SRX1500 디바이스에서 최대 동시 텔넷 세션 수는 다음 표에 나와 있습니다. 플랫폼 지원은 설치한 Junos OS 릴리스에 따라 다릅니다.

|

SRX100 |

SRX210SRX220 |

SRX240 |

SRX300SRX320SRX340 |

SRX345 |

SRX1500 |

|---|---|---|---|---|---|

|

3 |

3 |

5 |

3 |

5 |

5 |

텔넷 세션을 종료하고 텔넷 명령 프롬프트로 돌아가려면 Ctrl-]를 누릅니다.

텔넷 세션을 종료하고 CLI 명령 프롬프트로 돌아가려면 quit을(를) 입력합니다.

|

옵션 |

설명 |

|---|---|

|

|

8비트 데이터 경로를 사용하십시오. |

|

|

라우팅 테이블을 무시하고 직접 연결된 인터페이스의 호스트에 대해서만 텔넷 세션을 엽니다. 호스트가 직접 연결된 인터페이스에 없는 경우 오류 메시지가 반환됩니다. |

|

|

지정한 호스트 이름 또는 IP 주소에 대한 텔넷 세션을 엽니다. |

|

|

IPv4 대상에 텔넷 세션을 강제 적용합니다. |

|

|

지정한 인터페이스의 호스트에 대한 텔넷 세션을 엽니다. 이 옵션을 포함하지 않으면 모든 인터페이스가 사용됩니다. |

|

|

기호 이름을 표시하지 않습니다. |

|

|

호스트의 포트 번호 또는 서비스 이름을 지정합니다. |

|

|

텔넷 세션에 대해 지정된 라우팅 인스턴스를 사용합니다. |

|

|

텔넷 세션에 대해 지정한 원본 주소를 사용합니다. |

ssh 명령

CLI ssh 명령을 사용하여 보안 셸(SSH) 프로그램으로 원격 디바이스에 대한 연결을 열 수 있습니다.

user@host> ssh host <bypass-routing> <inet> <interface interface-name> <routing-instance routing-instance-name> <source address> <v1> <v2>

SRX100, SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX1500 디바이스에서 최대 동시 SSH 세션 수는 다음 표에 제시되어 있습니다. 플랫폼 지원은 설치한 Junos OS 릴리스에 따라 다릅니다.

|

SRX100 |

SRX210SRX220 |

SRX240 |

SRX300SRX320SRX340 |

SRX345 |

SRX1500 |

|---|---|---|---|---|---|

|

3 |

3 |

5 |

3 |

5 |

5 |

표 2에는 ssh 명령 옵션에 대한 설명이 나와 있습니다.

|

옵션 |

설명 |

|---|---|

|

|

라우팅 테이블을 우회하고 직접 연결된 인터페이스의 호스트에 대해서만 SSH 연결을 엽니다. 호스트가 직접 연결된 인터페이스에 없는 경우 오류 메시지가 반환됩니다. |

|

|

지정된 호스트 이름 또는 IP 주소에 대한 SSH 연결을 엽니다. |

|

|

IPv4 대상에 SSH 연결을 강제 적용합니다. |

|

|

지정된 인터페이스의 호스트에 대한 SSH 연결을 엽니다. 이 옵션을 포함하지 않으면 모든 인터페이스가 사용됩니다. |

|

|

SSH 연결에 대해 지정된 라우팅 인스턴스를 사용합니다. |

|

|

SSH 연결에 대해 지정된 소스 주소를 사용합니다. |

|

|

SSH가 연결에 버전 1을 사용하도록 강제 적용합니다. |

|

|

SSH가 연결에 버전 2를 사용하도록 강제 적용합니다. |

안전한 데이터 복사를 위해 SSH 식별된 호스트 키 구성

보안 쉘(SSH)은 암호화 알고리즘을 사용하여 안전한 데이터 전송을 보장하는 호스트, 서버 및 세션 키 시스템을 생성합니다. SSH 호스트 키를 구성하여 구성 아카이브 및 이벤트 로그와 같은 데이터의 배경 전송을 위한 FTP 대안으로서 안전한 사본(SCP)을 지원할 수 있습니다. SCP를 위해 SSH 지원을 구성하려면 다음 작업을 완료해야 합니다.

-

라우팅 엔진 구성 계층에 호스트 이름 및 호스트 키 정보를 포함하여 SSH 식별 호스트를 지정합니다.

-

SCP URL을 설정하여 데이터를 수신할 호스트를 지정합니다. 이 속성을 설정하면 SCP 서버에서 SSH 호스트 키를 자동으로 검색합니다.

-

호스트 키가 진정한 키인지 확인합니다.

-

안전한 연결을 수락합니다. 이 연결을 수락하면 호스트 키 정보를 로컬 호스트 키 데이터베이스에 자동으로 저장됩니다. 호스트 키 정보를 구성 계층에 저장하면 안전한 핸드셰이크가 자동화되고 SCP를 사용하여 배경 데이터 전송을 허용합니다.

데이터의 안전한 복사를 위해 SSH 호스트 키를 구성하는 작업은 다음과 같습니다.

SSH 식별 호스트 구성

SSH 식별 호스트를 구성하려면 host문을 포함하고 [edit security ssh-known-hosts] 계층 수준에서 신뢰하는 서버에 대한 호스트 이름과 호스트 키 옵션을 지정합니다.

[edit security ssh-known-hosts]

host corporate-archive-server {

dsa-key key;

}

host archive-server-url {

rsa-key key;

}

host server-with-ssh-version-1 {

rsa1-key key;

}

호스트 키는 다음 중 하나입니다.

-

dsa-key key- SSH 버전 2에 대한 Base64 부호화 디짙털 서명 알고리즘(DSA) 키. -

ecdsa-sha2-nistp256-keykey - Base64 부호화 ECDSA-SHA2-NIST256 키. -

ecdsa-sha2-nistp384-keykey - Base64 부호화 ECDSA-SHA2-NIST384 키. -

ecdsa-sha2-nistp521-keykey - Base64 부호화 ECDSA-SHA2-NIST521 키. -

ed25519-keykey - Base64 부호화 ED25519 키. -

rsa-key key- SSH 버전 1 및 SSH 버전 2에 대한 암호화 및 디지털 서명을 지원하는 Base64 부호화 공개 키 알고리즘. -

rsa1-key key- SSH 버전 1에 대한 암호화 및 디지털 서명을 지원하는 Base64 부호화 RSA 공개 키 알고리즘.

SCP 파일 전송을 위한 구성 지원

식별된 호스트를 구성하여 배경 SCP 파일 전송을 지원하려면 [edit system archival configuration]계층 수준에서 archive-sites문을 포함시켜야 합니다.

[edit system archival configuration]

archive-sites {

scp://username<:password>@host<:port>/url-path;

}

IPv6 호스트 주소를 사용하여 Junos OS 문에 URL을 지정할 때 전체 URL을 따옴표(" ")로 표시하고 IPv6 호스트 주소를 괄호([ ])로 표시해야 합니다. 예를 들면 “scp://username<:password>@[host]<:port>/url-path”;입니다.

SCP URL을 지시하도록 archive-sites 문을 설정하면 자동 호스트 키가 검색되기 시작합니다. 이 시점에서, Junos OS이(가) SCP 호스트에 연결되어 SSH 공개 키를 가져오고 호스트 키 메시지 다이제스트 또는 지문을 콘솔의 출력으로 표시하며 서버에 대한 연결을 종료합니다.

user@host# set system archival configuration archive-sites “<scp-url-path>” The authenticity of host <my-archive-server (<server-ip-address>)> can’t be established. RSA key fingerprint is <ascii-text key>. Are you sure you want to continue connecting (yes/no)?

호스트 키가 진정한 키인지 확인하려면 이 지문을 신뢰한 소스를 사용하여 동일한 호스트로부터 얻은 지문과 비교해야 합니다. 지문이 동일할 경우, 프롬프트 메시지에 yes을(를) 입력함으로써 호스트 키를 수락합니다. 그런 다음 호스트 키 정보가 라우팅 엔진 구성에 저장되며 SCP를 사용하여 배경 데이터 전송을 지원합니다.

SSH 호스트 키 정보 업데이트

일반적으로, [edit system]계층 수준에서 archival configuration archive-sites문을 사용하여 SCP에 대한 URL 속성을 설정할 때 SSH 호스트 키 정보가 자동으로 검색됩니다. 그러나 호스트 키 데이터베이스를 수동으로 업데이트해야 하는 경우, 다음 방법 중 하나를 사용해야 합니다.

호스트 키 정보 수동 검색

SSH 공개 호스트 키 정보를 수동으로 검색하려면, [edit security ssh-known-hosts]계층 수준에서 fetch-from-server옵션을 구성해야 합니다. SSH 공개 키를 검색할 호스트를 지정해야 합니다.

user@host# set security ssh-known-hosts fetch-from-server <hostname>

파일에서 호스트 키 정보 가져오기

파일에서 SSH 호스트 키 known_hosts정보를 수동으로 가져오려면 [edit security ssh-known-hosts]계층 수준에서 load-key-file옵션을 포함시켜야 합니다. 호스트 키 정보를 가져올 파일에 대한 경로를 지정해야 합니다.

user@host# set security ssh-known-hosts load-key-file /var/tmp/known-hosts

레거시 암호화 지원을 위한 SSH 서비스 구성

레거시 암호화 암호 및 키 교환 방법을 지원하도록Junos OS 구성할 수 있습니다.

디바이스의 레거시 암호화에 대한 지원 부족으로 Junos Space 디바이스 검색에 실패할 수 있습니다. 이 문제를 해결하려면 3des-cbc 또는 blowfish-cbc 암호, 또는 두 가지 모두와 dh-group1-sha1 키 교환 방법을 지원하도록 디바이스를 구성합니다. 이 문제는 업그레이드된 FreeBSD로 Junos OS를 실행하는 디바이스에 영향을 미치지 않습니다.

Junos OS는 기본적으로 다음과 같은 암호 집합을 지원합니다.

-

chacha20-poly1305@openssh.com -

aes128-ctr -

aes192-ctr -

aes256-ctr -

aes128-gcm@openssh.com -

aes256-gcm@openssh.com

Junos OS에서 다음 암호는 기본적으로 지원되지 않지만 이를 지원하도록 디바이스를 구성할 수 있습니다. 가정 안전한 것부터 가장 덜 안전한 것까지 나열됩니다.

-

aes256-cbc -

aes192-cbc -

aes128-cbc -

3des-cbc

Junos OS는 기본적으로 다음과 같은 키 교환 방법을 지원합니다.

-

curve25519-sha256 -

ecdh-sha2-nistp256 -

ecdh-sha2-nistp384 -

ecdh-sha2-nistp521 -

group-exchange-sha2 -

dh-group14-sha1

Junos OS에서 다음 키 교환 방법은 기본적으로 지원되지 않지만 이를 지원하도록 디바이스를 구성할 수 있습니다.

-

group-exchange-sha1 -

dh-group1-sha1

레거시 암호화를 지원하도록 SSH 서비스를 구성하는 방법:

암호, 키 교환 방법 또는 MAC(메시지 인증 코드)의 정렬된 집합을 구성하면 새롭게 정의된 집합이 서버와 클라이언트 명령 모두에 적용됩니다. 기본값을 변경하면 SPC(Secure Copy Protocol)를 사용할 때 file copy 명령에 영향을 미칩니다.

참조

아웃바운드 SSH 서비스 구성

클라이언트 관리 애플리케이션과의 TCP/IP 연결을 시작하도록 Junos OS을(를) 실행하는 디바이스를 구성할 수 있습니다. 관리 응용 프로그램이 Juniper Networks 디바이스(예: 방화벽인 디바이스)에 연결되지 않는 경우 이 경우 주니퍼 네트워크 디바이스에 outbound-ssh을(를) 구성할 수 있습니다. outbound-ssh 구성은 서버에서 클라이언트로, 관리 응용 프로그램으로 역방향 SSH 연결을 시작합니다. 이 아웃바운드 SSH 연결은 디바이스에서 구성을 제거한 후에만 닫힙니다.

아웃바운드 SSH를 사용하는 초기화 명령이 없습니다. 아웃바운드 SSH를 구성하고 커밋하면 디바이스가 커밋된 구성을 기반으로 아웃바운드 SSH 연결을 시작합니다. 디바이스는 성공할 때까지 이 연결을 반복적으로 시도합니다. 디바이스와 클라이언트 관리 응용 프로그램 간의 연결이 끊어지면 디바이스는 성공할 때까지 새 아웃바운드 SSH 연결을 다시 생성하려고 시도합니다. 이 연결은 아웃바운드 SSH 스탠자가 구성에서 제거될 때까지 유지됩니다.

아웃바운드 SSH 연결을 위한 디바이스를 구성하려면 [edit system services]계층 수준에서 outbound-ssh문을 포함합니다.

[edit system services outbound-ssh]

다음 항목에서는 아웃바운드 SSH 서비스를 구성하기 위한 작업에 대해 설명합니다.

- 아웃바운드 SSH 클라이언트에 공용 SSH 호스트 키 보내기

- 아웃바운드 SSH 연결에 대한 킵얼라이브 메시지 구성

- 새 아웃바운드 SSH 연결 구성

- NETCONF를 사용 가능한 서비스로 수락하도록 아웃바운드 SSH 클라이언트 구성

- 아웃바운드 SSH 클라이언트 구성

- 아웃바운드 SSH 클라이언트에 대한 라우팅 인스턴스 구성

아웃바운드 SSH 클라이언트에 공용 SSH 호스트 키 보내기

라우터 또는 스위치가 아웃바운드 SSH 연결을 설정할 때마다 먼저 관리 클라이언트에 시작 시퀀스를 보냅니다. 이 시퀀스는 관리 클라이언트에 대한 라우터 또는 스위치를 식별합니다. 이 변속기 내에는 device-id 값이 있습니다.

라우터 또는 스위치의 디바이스 식별자를 구성하려면 [edit system services outbound-ssh client client-id]계층 수준에서 device-id문을 포함합니다.

[edit system services outbound-ssh client client-id] device-id device-id;

secret이(가) 구성되지 않은 경우의 시작 시퀀스:

MSG-ID: DEVICE-CONN-INFO\r\n MSG-VER: V1\r\n DEVICE-ID: <device-id>\r\n

SSH 연결을 초기화하는 동안 클라이언트는 디바이스의 공용 SSH 호스트 키를 사용하여 디바이스의 ID를 인증합니다. 따라서 클라이언트가 SSH 시퀀스를 시작하기 전에 클라이언트는 디바이스의 공용 SSH 키가 필요합니다. secret문을 구성하면 디바이스가 아웃바운드 SSH 연결 시작 시퀀스의 일부로 공용 SSH 키를 전달합니다.

secret문이 설정되고 디바이스가 아웃바운드 SSH 연결을 설정하면 디바이스는 디바이스 ID, 공용 SSH 키 및 secret문에서 부분적으로 파생된 SHA1 해시를 통신합니다. secret문의 값은 디바이스와 관리 클라이언트 간에 공유됩니다. 클라이언트는 공유 비밀을 사용하여 수신 중인 공용 SSH 호스트 키를 인증하여 공용 키가 device-id문으로 식별된 디바이스의 것인지 여부를 확인합니다.

secret문을 사용하여 공용 SSH 호스트 키를 전송하는 것은 선택 사항입니다. 공개 키를 수동으로 전송하고 클라이언트 시스템에 설치할 수 있습니다.

secret문을 포함하는 것은 디바이스가 클라이언트에 연결을 설정할 때마다 공용 SSH 호스트 키를 전송한다는 것을 의미합니다. 그런 다음 클라이언트에 해당 디바이스에 대한 SSH 키가 이미 있는 경우 SSH 호스트 키로 수행할 작업을 결정하는 것은 클라이언트의 몫입니다. 클라이언트의 SSH 호스트 키 복사본을 새 키로 바꾸는 것이 좋습니다. 호스트 키는 다양한 이유로 변경될 수 있습니다. 연결이 설정될 때마다 키를 교체하면 클라이언트에 최신 키가 있는지 확인할 수 있습니다.

디바이스가 클라이언트에 연결될 때 라우터 또는 스위치의 공용 SSH 호스트 키를 보내려면 [edit system services outbound-ssh client client-id]계층 수준에서 secret문을 포함합니다.

[edit system services outbound-ssh client client-id] secret password;

secret 속성이 구성되면 디바이스에서 다음 메시지가 전송됩니다.

MSG-ID: DEVICE-CONN-INFO\r\n MSG-VER: V1\r\n DEVICE-ID: <device-id>\r\n HOST-KEY: <public-host-key>\r\n HMAC:<HMAC(pub-SSH-host-key, <secret>>)>\r\n

아웃바운드 SSH 연결에 대한 킵얼라이브 메시지 구성

클라이언트 응용 프로그램이 라우터 또는 스위치의 공용 SSH 호스트 키를 갖게 되면 마치 TCP/IP 연결을 만든 것처럼 SSH 시퀀스를 시작할 수 있습니다. 그런 다음 클라이언트는 라우터 또는 스위치의 공용 호스트 SSH 키 복사본을 해당 시퀀스의 일부로 사용하여 디바이스를 인증할 수 있습니다. 디바이스는 Junos OS(RSA/DSA 공용 문자열 또는 암호 인증)에서 지원되는 메커니즘을 통해 클라이언트 사용자를 인증합니다.

디바이스가 클라이언트 애플리케이션에 SSH 프로토콜 킵얼라이브 메시지를 전송할 수 있도록 하려면 keep-alive문을 [edit system services outbound-ssh client client-id] 계층 수준에서 구성합니다.

[edit system services outbound-ssh client client-id]

keep-alive {

retry number;

timeout seconds;

}

새 아웃바운드 SSH 연결 구성

연결이 끊어지면 디바이스가 새 아웃바운드 SSH 연결을 시작합니다. 연결이 끊긴 후 디바이스가 서버에 다시 연결하는 방법을 지정하려면 [edit system services outbound-ssh client client-id]계층 수준에서 reconnect-strategy문을 포함합니다.

[edit system services outbound-ssh client-id] reconnect-strategy (sticky | in-order);

재시도 횟수를 지정하고 다시 연결 시도가 중지될 때까지의 시간을 설정할 수도 있습니다. 아웃바운드 SSH 연결에 대한 킵얼라이브 메시지 구성을(를) 참조하세요.

NETCONF를 사용 가능한 서비스로 수락하도록 아웃바운드 SSH 클라이언트 구성

NETCONF를 사용 가능한 서비스로 받아들이도록 애플리케이션을 구성하려면 [edit system services outbound-ssh client client-id]계층 수준에서 services netconf문을 포함하십시오.

[edit system services outbound-ssh client client-id]

services {

netconf;

}

아웃바운드 SSH 클라이언트 구성

이 아웃바운드 SSH 연결에 사용할 수 있는 클라이언트를 구성하려면 각 클라이언트를 [edit system services outbound-ssh client client-id] 계층 수준의 별도 주소 문과 함께 나열하십시오.

[edit system services outbound-ssh client client-id]

address address {

retry number;

timeout seconds;

port port-number;

}

아웃바운드 SSH 연결은 IPv4 및 IPv6 주소 형식을 지원합니다.

아웃바운드 SSH 클라이언트에 대한 라우팅 인스턴스 구성

관리 라우팅 인스턴스를 사용하려면 먼저 set system management-instance명령을 사용하여 mgmt_junos라우팅 인스턴스를 사용하도록 설정합니다.

다른 라우팅 인스턴스를 사용하려면 먼저 [edit routing-instances] 계층에서 라우팅 인스턴스를 구성합니다.

라우팅 인스턴스를 지정하지 않으면 디바이스가 기본 라우팅 테이블을 사용하여 아웃바운드 SSH 연결을 설정합니다.

지정된 TCP 포트에서 NETCONF-Over-SSH 연결 구성

Junos OS을(를) 통해 방화벽을 구성하지 않고 지정된 TCP 포트에 수신되는 NETCONF 연결을 제한할 수 있습니다. NETCONF-over-SSH 연결에 사용하는 TCP 포트를 구성하려면 [edit system services netconf ssh] 계층 수준에서 port 문을 포함해야 합니다. 구성된 포트는 NETCONF-over-SSH 세션만 허용합니다. 이 포트에 대한 정기적 SSH 세션 요청은 거부됩니다.

보안 셸(SSH)1에서 NETCONF 구성 프로토콜을 사용하는 RFC 4742에 명시된 바와 같이 SSH에서 NETCONF 연결을 위해 기본 포트 830을 구성하거나 1에서 65535까지 포트를 구성할 수 있습니다.

-

기본 SSH 포트(22)는 구성된 NETCONF 서버 포트에서도 NETCONF 세션을 계속 수용합니다. 수락하는 NETCONF 세션에서 SSH 포트를 비활성화하려면 로그인 이벤트 스크립트에서 이를 지정해야 합니다.

-

NETCONF-over-SSH 연결을 구성하기 위해 FTP(21) 및 Telnet(23) 서비스에 대한 기본 포트를 구성하는 것은 권장되지 않습니다.

Telnet 및 SSH 액세스에 대한 암호 재시도 제한 구성

억지 기법 및 사전 단어 공격을 방지하기 위해 디바이스는 기본적으로 Telnet 또는 SSH 세션에 대해 다음과 같은 행동을 수행합니다.

최대 10회 연속으로 암호를 재시도한 후 세션의 연결을 끊습니다.

두 번째 암호 재시도 후에는 후속 암호 재시도 사이에 5초의 배수의 지연이 도입됩니다.

예를 들어, 디바이스는 세 번째와 네 번째 암호 재시도 사이의 5초 지연을 진행하며 네 번째와 다섯 번째 암호 재시도 사이에는 10초 지연을 진행합니다.

세션 연결을 끊을 수 없는 최소 세션 시간을 20초로 적용합니다. 최소 세션 시간을 구성하면 암호 재시도 지연이 시작되기 전에 악의적 사용자가 세션의 연결을 끊는 것을 방지할 수 있습니다. 또한 여러 번의 로그인으로 인한 억지 기법 및 사전 단어 공격을 방지할 수 있습니다.

Telnet 및 SSH 액세스에 대한 암호 재시도 제한을 설정할 수 있습니다. 이 예에서 Telnet 및 SSH 세션에 대한 다음 행동을 취할 디바이스를 구성합니다.

세션의 연결을 끊기 전에 최대 4회의 연속 암호 재시도를 허용합니다.

두 번째 암호 재시도 후 발생하는 암호 재시도 간격을 5초의 배수로 도입합니다.

세션 연결을 끊을 수 없는 최소 세션 시간을 40초로 적용합니다.

Telnet 및 SSH 액세스에 대한 암호 재시도 제한을 구성하기 위해 다음을 수행합니다.

예: Block Telnet 및 SSH 액세스에 대한 필터 구성

요구 사항

공유 네트워크 링크가 있는 Junos OS을(를) 실행하는 두 개의 디바이스가 필요합니다. 이 예제를 구성하기 전에 기본 디바이스 초기화(관리 인터페이스, 원격 액세스, 사용자 로그인 계정 등) 그 이상의 특별한 구성이 필요하지 않습니다. 엄격한 요구 사항은 아니지만 R2 디바이스에 대한 콘솔 액세스를 권장합니다.

당사 콘텐츠 테스트 팀은 이 예제를 검증하고 업데이트했습니다.

개요 및 토폴로지

이 예제에서는, 패킷이 192.168.1.0/30서브넷에서 유래되지 않는 한 로컬 라우팅 엔진으로 전송된 Telnet 또는 SSH 패킷을 기록 및 거부하는 IPv4 무상태 방화벽 필터를 생성합니다. 로컬 디바이스로 대상이 지정된 트래픽만 영향을 받도록 하기 위해 이 필터가 루프백 인터페이스에 적용됩니다. 입력 방향으로 필터를 적용합니다. 출력 필터는 사용되지 않습니다. 결과적으로, 로컬에서 생성된 모든 트래픽이 허용됩니다.

-

특정 서브넷 또는 IP 접두사에서 유래한 패킷을 일치시키려면 입력 방향에 적용된

source-addressIPv4 일치 조건을 사용해야 합니다. -

Telnet 포트 및 SSH 포트에 대상이 지정된 패킷을 일치시키려면 입력 방향에 적용된

port telnet및port sshIPv4 일치 조건과 함께protocol tcp일치 조건을 사용해야 합니다.

예제 토폴로지

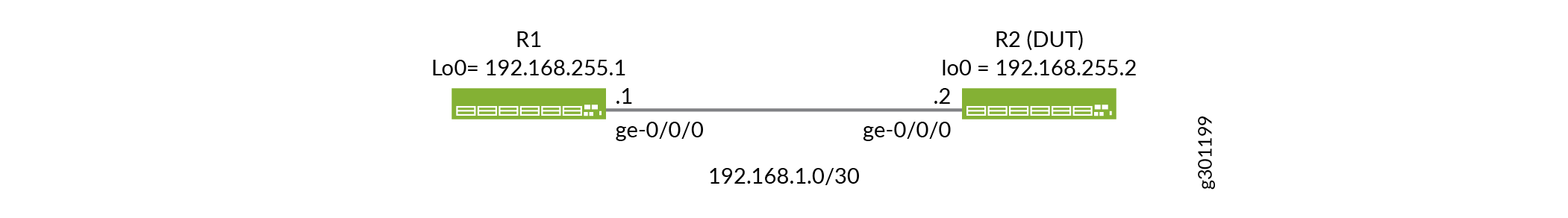

그림 1에는 이 예제에 대한 테스트 토폴로지가 제시되어 있습니다. 방화벽 필터는 R2 디바이스에 적용되어 테스트 대상 디바이스(DUT)를 만듭니다. R1 및 R2 디바이스는 192.168.1.0/30의 서브넷을 할당한 링크를 공유합니다. 두 디바이스에는 /32 서브넷 마스크를 사용하여 192.168.255.0/30 접두사에서 할당된 루프백 주소가 있습니다. 이 기본 예제에서 내부 게이트웨이 프로토콜을 구성하지 않으므로 정적 경로가 루프백 주소 사이에 도달 가능성을 제공합니다.

구성

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. CLI 탐색에 대한 정보는 구성 모드에서 CLI 편집기 사용을 참조하십시오.

설계상 R1의 공유 서브넷에서 유래되지 않는 한 샘플 필터가 R2에 대한 Telnet 및 SSH 액세스를 제한합니다. SSH 또는 Telnet을 사용하여 R2 디바이스에 직접 액세스하면 필터를 적용할 때 연결을 잃게 됩니다. 이 예제를 구성할 때 콘솔 액세스를 갖추는 것을 권장합니다. 필요할 경우, 필터를 적용한 후 점프 호스트로 R1 디바이스를 사용하여 R2에 대한 SSH 세션을 시작할 수 있습니다. 또한, 샘플 필터를 수정하여 R2 디바이스에 액세스하는 데 사용하는 시스템에 할당된 IP 서브넷을 허용하는 것을 고려하십시오.

이 예제를 구성하려면 다음 작업을 수행해야 합니다.

CLI 빠른 구성

R1 디바이스에 대한 빠른 구성

R1 디바이스를 빠르게 구성하려면 필요할 경우 다음 명령을 편집하고 [edit] 계층 수준의 CLI에 붙여넣어야 합니다. 구성 모드에서 commit 을(를) 발행하여 변경 사항을 활성화해야 합니다.

set system host-name R1 set system services ssh root-login allow set interfaces ge-0/0/0 description "Link from R1 to R2" set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/30 set interfaces lo0 unit 0 family inet address 192.168.255.1/32 set routing-options static route 192.168.255.2/32 next-hop 192.168.1.2

R2 디바이스에 대한 빠른 구성

R2 디바이스를 빠르게 구성하려면 필요할 경우 다음 명령을 편집하고 [edit] 계층 수준의 CLI에 붙여넣어야 합니다. 구성 모드에서 commit을(를) 발행하여 변경 사항을 활성화해야 합니다.

디바이스의 원격 액세스에 영향을 미칠 수 있는 변경 사항을 적용할 때 commit-confirmed을(를) 사용하는 것을 고려하십시오. Junos OS 구성 활성화 및 확인 필요

set system host-name R2 set system services ssh root-login allow set system services telnet set interfaces ge-0/0/0 description "Link from R2 to R1" set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/30 set interfaces lo0 unit 0 family inet filter input local_acl set interfaces lo0 unit 0 family inet address 192.168.255.2/32 set firewall family inet filter local_acl term terminal_access from source-address 192.168.1.0/30 set firewall family inet filter local_acl term terminal_access from protocol tcp set firewall family inet filter local_acl term terminal_access from port ssh set firewall family inet filter local_acl term terminal_access from port telnet set firewall family inet filter local_acl term terminal_access then accept set firewall family inet filter local_acl term terminal_access_denied from protocol tcp set firewall family inet filter local_acl term terminal_access_denied from port ssh set firewall family inet filter local_acl term terminal_access_denied from port telnet set firewall family inet filter local_acl term terminal_access_denied then log set firewall family inet filter local_acl term terminal_access_denied then reject set firewall family inet filter local_acl term tcp-estab from protocol tcp set firewall family inet filter local_acl term tcp-estab from tcp-established set firewall family inet filter local_acl term tcp-estab then accept set firewall family inet filter local_acl term default-term then accept set routing-options static route 192.168.255.1/32 next-hop 192.168.1.1

R1 디바이스 구성

단계별 절차

R1 디바이스를 구성하려면 다음 단계를 따르십시오.

-

인터페이스를 구성합니다.

[edit] user@R1# set interfaces ge-0/0/0 description "Link from R1 to R2" user@R1# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.1/30 user@R1# set interfaces lo0 unit 0 family inet address 192.168.255.1/32

-

R2 디바이스의 루프백 주소에 대한 호스트 이름과 정적 경로를 구성합니다. Telnet 및 SSH 액세스를 구성합니다.

[edit] user@R1# set system host-name R1 user@R1# set system services ssh root-login allow user@R1# set system services telnet user@R1# set routing-options static route 192.168.255.2/32 next-hop 192.168.1.2

R1 디바이스에서 구성 확인 및 커밋

단계별 절차

R1 디바이스에서 후보 구성을 확인하고 커밋하려면 다음 단계를 완료하십시오.

-

show interfaces구성 모드 명령을 사용하여 인터페이스 구성을 확인합니다. 명령 출력에 의도한 구성이 표시되지 않으면 이 예제에 제공된 지침을 반복하여 구성을 수정하십시오.[edit] user@R1# show interfaces ge-0/0/0 { description "Link from R1 to R2"; unit 0 { family inet { address 192.168.1.1/30; } } } lo0 { unit 0 { family inet { address 192.168.255.1/32; } } } -

R2 디바이스의 루프백 주소에 도달하는 데 사용하는 정적 경로를 확인하고 SSH 및 Telnet 액세스가 활성화되어 있는지 확인합니다.

show routing-options및show system services구성 모드 명령을 사용합니다. 명령 출력에 의도한 구성이 표시되지 않으면 이 예제에 제공된 지침을 반복하여 구성을 수정하십시오.[edit] user@R1# show routing-options static { route 192.168.255.2/32 next-hop 192.168.1.2; } user@R1# show system services ssh { root-login allow; } telnet; -

R1 디바이스에 대한 구성이 만족스러우면 후보 구성을 커밋합니다.

[edit] user@R1# commit

R2 디바이스 구성

단계별 절차

R2 디바이스를 구성하려면 다음 단계를 완료하십시오. Telnet 및 SSH 액세스를 선택적으로 차단하는 무상태 방화벽 필터를 정의합니다.

-

edit firewall family inet filterlocal_acl 계층으로 이동합니다.[edit] user@R2# edit firewall family inet filter local_acl

-

필터 용어 terminal_access을(를) 정의합니다. 이 용어는 지정된 소스 접두사에서 Telnet 및 SSH를 허용합니다.

[edit firewall family inet filter local_acl] user@R2# set term terminal_access from source-address 192.168.1.0/30 user@R2# set term terminal_access from protocol tcp user@R2# set term terminal_access from port ssh user@R2# set term terminal_access from port telnet user@R2# set term terminal_access then accept

-

필터 용어 terminal_access_denied을(를) 정의합니다. 이 용어는 기타 모든 소스 주소에서 SSH 및 Telnet을 거부합니다. 이 용어는 용어와 일치하는 항목을 기록하고 패킷 소스에 대한 명시적 ICMP(Internet Control Message Protocol) 대상 도달 불가 응답을 다시 생성하기 위해 구성합니다. 필터 로깅 옵션에 대한 자세한 내용은 방화벽 필터 로깅 동작을 참조하십시오.

팁:discard동작을 사용하여 소스 측에 ICMP 오류 메시지가 다시 생성되는 것을 억제할 수 있습니다. 자세한 내용은 방화벽 필터 종료 동작을 참조하십시오.[edit firewall family inet filter local_acl] user@R2# set term terminal_access_denied from protocol tcp user@R2# set term terminal_access_denied from port ssh user@R2# set term terminal_access_denied from port telnet user@R2# set term terminal_access_denied then log user@R2# set term terminal_access_denied then reject user@R2# set term default-term then accept

- 선택 사항.

필터 용어 tcp-estab을(를) 정의합니다. 이 용어는 인터넷에 대한 아웃바운드 액세스를 허용하여 Juniper Mist Cloud에 대한 연결을 지원합니다(tcp-established은(는) 비트 필드 일치 조건 tcp-flags "(ack | rst)"입니다. 이는 첫 번째 TCP 연결 패킷이 아닌 수립된 TCP 세션을 나타냅니다.).

[edit firewall family inet filter local_acl] user@R2# set term tcp-estab from protocol tcp user@R2# set term tcp-estab from tcp-established user@R2# set term tcp-estab then accept

-

필터 용어 default-term을(를) 정의합니다. 이 용어는 기타 모든 트래픽을 허용합니다. Junos OS 무상태 필터 끝에는 암묵적인 거부 용어가 있습니다. default-term은(는) 명료한 수락 동작을 통해 필터를 종료함으로써 이러한 동작을 오버라이드합니다. 필터가 종료되면 필터에 의해 기타 모든 트래픽이 수락됩니다.

주:이 예제에서는 기타 모든 트래픽을 허용하지만 네트워크의 경우, 라우팅 엔진을 보호해야 할 수도 있습니다. 자세한 내용은 라우팅 엔진 보호하기를 참조하십시오.

[edit firewall family inet filter local_acl] user@R2# set term default-term then accept

-

루프백 인터페이스를 구성하고 입력 방향으로 필터를 적용합니다.

[edit] user@R2# set interfaces lo0 unit 0 family inet filter input local_acl user@R2# set interfaces lo0 unit 0 family inet address 192.168.255.2/32

-

R1 디바이스의 루프백 주소에 대한 호스트 이름, ge-0/0/0 인터페이스, 정적 경로를 구성하고 SSH 및 Telnet을 통해 원격 액세스를 활성화합니다.

[edit] user@R2# set system host-name R2 user@R2# set system services ssh root-login allow user@R2# set system services telnet user@R2# set interfaces ge-0/0/0 description "Link from R2 to R1" user@R2# set interfaces ge-0/0/0 unit 0 family inet address 192.168.1.2/30 user@R2# set routing-options static route 192.168.255.1/32 next-hop 192.168.1.1

디바이스 R2의 구성 확인 및 커밋

단계별 절차

R2 디바이스에서 후보 구성을 확인하고 커밋하려면 다음 단계를 완료하십시오.

-

show firewall구성 모드 명령을 사용하여 무상태 방화벽 필터의 구성을 확인합니다. 명령 출력에 의도한 구성이 표시되지 않으면 이 예제에 제공된 지침을 반복하여 구성을 수정하십시오.[edit] user@R2# show firewall family inet { filter local_acl { term terminal_access { from { source-address { 192.168.1.0/30; } protocol tcp; port [ssh telnet]; } then accept; } term terminal_access_denied { from { protocol tcp; port [ssh telnet]; } then { log; reject; } } term default-term { then accept; } } } -

show interfaces구성 모드 명령을 사용하여 인터페이스 구성 및 필터 애플리케이션을 확인합니다. 명령 출력에 의도한 구성이 표시되지 않으면 이 예제에 제공된 지침을 반복하여 구성을 수정하십시오.[edit] user@R2# show interfaces ge-0/0/0 { description "Link from R2 to R1"; unit 0 { family inet { address 192.168.1.2/30; } } } lo0 { unit 0 { family inet { filter { input local_acl; } address 192.168.255.2/32; } } } -

R1 디바이스에 대한 루프백 주소에 도달하는 데 사용하는 정적 경로를 확인하고 Telnet 및 SSH 액세스가 활성화되어 있는지 확인합니다.

show routing-options및show system services구성 모드 명령을 사용합니다. 명령 출력에 의도한 구성이 표시되지 않으면 이 예제에 제공된 지침을 반복하여 구성을 수정하십시오.[edit] user@R2# show routing-options static { route 192.168.255.1/32 next-hop 192.168.1.1; } user@R2# show system services ssh { root-login allow; } telnet; -

R2 디바이스에 대한 구성이 만족스러우면 후보 구성을 커밋합니다.

팁:디바이스의 원격 액세스에 영향을 미칠 수 있는 변경 사항을 적용할 때

commit-confirmed을(를) 사용하는 것을 고려하십시오.[edit] user@R2# commit

무상태 방화벽 필터 확인

Telnet 및 SSH 액세스를 제한하는 방화벽 필터가 적절히 작동하고 있는지 확인합니다.

수락된 패킷 확인

목적

트래픽이 192.168.1.0/30 서브넷에서 유래될 때 방화벽 필터가 SSH 및 Telnet을 적절히 허용하는지 확인합니다.

작업

-

라우터 또는 스위치에서 방화벽 로그를 삭제합니다.

user@R2> clear firewall log

-

192.168.1.0/30 서브넷 내 IP 주소의 호스트에서 허용된 소스 주소의 SSH를 사용하여 디바이스에 로그인할 수 있는지 확인하려면

ssh 192.168.255.2명령을 사용해야 합니다. 이 패킷이 수락되어야 하지만 이 패킷의 패킷 헤더 정보는 패킷 전달 엔진의 방화벽 필터 로그 버퍼에 기록되지 않아야 합니다. 이것이 디바이스 간의 첫 번째 SSH 로그인이 user인 경우 SSH 호스트 키를 저장하라는 메시지가 표시됩니다.주:기본적으로 R1 디바이스는 대상에 도달하는 데 사용하는 송신 인터페이스에서 SSH 트래픽을 조달합니다. 결과적으로, 이 트래픽은 R1 디바이스의 ge-0/0/0 인터페이스에 할당된 192.168.1.1 주소에서 조달됩니다.

user@R1>ssh 192.168.255.2 Password: Last login: Wed Aug 19 09:23:58 2020 from 192.168.1.1 --- JUNOS 20.2R1.10 Kernel 64-bit JNPR-11.0-20200608.0016468_buil user@R2>

-

SSH 세션을 닫으려면 R2 디바이스의 CLI에서 로그아웃하십시오.

user@R2> exit logout Connection to 192.168.255.2 closed. user@R1>

-

192.168.1.0/30서브넷 내 IP 주소의 호스트에서, 허용된 소스 주소에서 Telnet을 사용하여 라우터 또는 스위치에 로그인할 수 있는지 확인하려면

telnet 192.168.255.2명령을 사용해야 합니다. 이 패킷이 수락되어야 하지만 이 패킷의 패킷 헤더 정보는 패킷 전달 엔진의 방화벽 필터 로그 버퍼에 기록되지 않아야 합니다.user@host-A> telnet 192.168.255.2 Trying 192.168.255.2... Connected to 192.168.255.2. Escape character is '^]'. login: user Password: --- JUNOS 20.2R1.10 Kernel 64-bit JNPR-11.0-20200608.0016468_buil user@R2>

-

R2 디바이스에 대한 Telnet 세션을 닫으려면 CLI에서 로그아웃하십시오.

user@R2:~ # exit Connection closed by foreign host. root@R1>

-

show firewall log명령을 사용하여 R2 디바이스의 패킷 전달 엔진(PIFE) 방화벽 로그 버퍼에 192.168.1.0/30 서브넷 소스 주소를 갖는 입력 항목이 포함되어 있지 않은지 확인하십시오.user@R2> show firewall log

기록 및 거부된 패킷 확인

목적

방화벽 필터가 192.168.1.0/30 서브넷에서 유래하지 않은 SSH 및 Telnet 트래픽을 적절히 거부하는지 확인합니다.

작업

-

라우터 또는 스위치에서 방화벽 로그를 삭제합니다.

user@R2> clear firewall log

-

R1 디바이스의 루프백 주소에서 조달된 SSH 트래픽을 생성합니다. 이 트래픽의 소스 주소는 허용된 192.168.1.0/30 서브넷 범위를 벗어나 있습니다. 이 소스 주소에서 SSH를 사용하여 디바이스에 로그인할 수 없는지 확인하려면

ssh 192.168.255.2 source 192.168.255.1명령을 사용해야 합니다. 이 패킷이 거부되어야 하며 패킷 헤더 정보는 방화벽 필터 로그 버퍼에 기록되어야 합니다.user@R1 ssh 192.168.255.2 source 192.168.255.1 ssh: connect to host 192.168.255.2 port 22: Connection refused root@R1>

출력은 SSH 연결이 거부되어 있음을 나타냅니다. 이 출력은 필터가 ICMP 오류 메시지 를 생성하고 허용되지 않은 소스 주소에서 전송될 경우 SSH 트래픽을 적절히 차단함을 확인합니다.

-

R1 디바이스의 루프백 주소에서 조달된 Telnet 트래픽을 생성합니다. 이 트래픽의 소스 주소는 허용된 192.168.1.0/30 서브넷 범위를 벗어나 있습니다. 이 소스 주소에서 Telnet을 사용하여 디바이스에 로그인할 수 없는지 확인하려면

telnet 192.168.255.2 source 192.168.255.1명령을 사용해야 합니다. 이 패킷이 거부되어야 하며 이 패킷에 대한 패킷 헤더 정보는 PFE의 방화벽 필터 로그 버퍼에 기록되어야 합니다.user@R1> telnet 192.168.255.2 source 192.168.255.1 Trying 192.168.255.2... telnet: connect to address 192.168.255.2: Connection refused telnet: Unable to connect to remote host

출력은 Telnet 연결이 거부되어 있음을 나타냅니다. 이 출력은 필터가 ICMP 오류 메시지를 생성하고 허용되지 않은 소스 주소에서 전송될 경우 Telnet 트래픽을 적절히 차단함을 확인합니다.

-

R2 디바이스의 방화벽 로그 버퍼가 192.168.255.1 소스 주소를 갖는 패킷이 거부되었음을 나타내는 입력 항목을 포함하는지 확인하려면

show firewall log명령을 사용해야 합니다.user@R2> show firewall log Log : Time Filter Action Interface Protocol Src Addr Dest Addr 15:17:11 pfe R ge-0/0/0.0 TCP 192.168.255.1 192.168.255.2 15:12:04 pfe R ge-0/0/0.0 TCP 192.168.255.1 192.168.255.2

출력은 192.168.255.1 소스 주소의 트래픽이 필터의 terminal_access_denied 용어와 일치함을 확인합니다.

Action열은 이러한 패킷이 거부되었음을 나타내는R을(를) 표시합니다. 인터페이스, 전송 프로토콜 그리고 소스 및 대상 주소도 나열되어 있습니다. 이러한 결과는 방화벽 필터가 이 예제에서 적절히 작동하고 있음을 확인합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.

edit system services ssh] 계층 수준에서 no-password-authentication및 no-challenge-response옵션을 사용해 SSH 로그인 암호 또는 시도 응답 인증을 비활성화할 수 있습니다.[edit system services ssh]계층 수준에서 sftp-server문을 구성하여 들어오는 SFTP 연결을 전반적으로 활성화할 수 있습니다.ssh-dss 및 ssh-dsa 호스트 키 알고리즘이 역 호환성을 제공하고 구성이 새로운 구성과 호환되도록 즉시 제거되기 보다 더 이상 사용되지 않습니다.routing-instance문을 [edit system services outbound-ssh] 계층 수준에 포함시켜 아웃바운드 SSH 연결을 설정해야 하는 라우팅 인스턴스의 이름을 지정할 수 있습니다.