사용자 액세스 권한

시스템 관리자는 사용자에게 명령 및 구성 계층 수준과 문에 대한 액세스 또는 권한을 부여합니다. 사용자는 해당 명령만 실행할 수 있으며, 액세스 권한이 있는 명령문만 보고 구성할 수 있습니다. 또한 확장된 정규식을 사용해 사용자에게 허용되거나 거부되는 운영 모드 명령, 구성 문 및 계층을 지정할 수 있습니다. 이는 권한이 없는 사용자가 중요한 명령을 실행하거나 네트워크에 손상을 줄 수 있는 문을 구성하는 것을 방지합니다.

액세스 권한 수준 개요

각 최상위 CLI 명령 및 구성 문은 관련 액세스 권한 레벨을 갖습니다. 사용자는 이러한 명령만 실행하고 액세스 권한이 있는 경우에만 문만 구성하고 볼 수 있습니다. 하나 이상의 권한 플래그는 각 로그인 클래스에 대한 액세스 권한을 정의합니다.

각 로그인 클래스의 경우, 운영 모드 명령 및 구성 모드 명령과 문 계층 사용 여부를 명백히 허용하거나 거부할 수 있으며 그렇지 않은 경우 이는 permissions 문에 지정된 권한 수준에 따라 허용되거나 거부될 수 있습니다.

로그인 클래스 권한 플래그

권한 플래그를 사용하여 사용자에게 운영 모드 명령 및 구성 계층 수준과 문에 대한 액세스 권한을 부여할 수 있습니다. [edit system login class] 계층 수준에서 사용자의 로그인 클래스에 대한 권한 플래그를 구성합니다. 특정 권한 플래그 지정 시, 사용자는 명령 및 플래그에 해당하는 구성 계층 수준과 문에 대한 액세스 권한을 갖습니다. 모든 명령 및 구성 문에 대한 액세스를 부여하려면 all 권한 플래그를 사용해야 합니다.

나열된 각 명령은 명령과 모든 하위 명령에 접두어로 명령이 있음을 나타냅니다. 나열된 각 구성 문은 해당 플래그가 액세스를 부여하는 구성 계층의 상단을 나타냅니다.

permissions 문은 표 1에 나열된 하나 이상의 권한 플래그를 지정합니다. 권한 플래그는 누적되지 않습니다. 각 클래스의 경우 정보를 표시하는 view와(과) 구성 모드를 입력하는 configure을(를) 포함하여 필요한 모든 권한 플래그를 나열해야 합니다. 두 가지 형태의 권한이 구성의 개별 부분에 대한 사용자의 액세스를 제어합니다.

-

"일반" 형태 - 권한 유형에 대한 읽기 전용 기능을 제공합니다.

interface을(를) 예로 들 수 있습니다. -

-control형태 - 해당 권한 유형에 대한 읽기 및 쓰기 기능을 제공합니다.interface-control을(를) 예로 들 수 있습니다.

구성 계층 수준과 문에 대한 액세스를 부여하는 권한 플래그의 경우, 일반 형태 플래그가 해당 구성에 대한 읽기 전용 권한을 부여합니다. 예를 들어, interface 권한 플래그는 [edit interfaces] 계층 수준에 대한 읽기 전용 액세스 권한을 부여합니다. -control 플래그 형태는 해당 구성에 대한 읽기 쓰기 액세스 권한을 부여합니다. 예를 들어, interface-control 플래그는 [edit interfaces] 계층 수준에 대한 읽기 쓰기 액세스 권한을 부여합니다.

표 1에는 [edit system login class class-name]계층 수준에서 permissions문을 포함하여 구성 가능한 로그인 클래스 권한 플래그가 나열되어 있습니다.

권한 플래그는 특정한 세트의 액세스 권한을 부여합니다. 각 권한 플래그는 운영 모드 또는 구성 모드 명령 그리고 플래그가 액세스 권한을 부여하는 구성 계층 수준과 문과 함께 나열됩니다.

|

권한 플래그 |

설명 |

|---|---|

|

운영 모드 또는 구성 모드에서 액세스 구성을 볼 수 있습니다. |

|

|

|

|

|

운영 모드 또는 구성 모드에서 사용자 계정 정보를 볼 수 있습니다. |

|

|

사용자 계정 정보를 보고 |

|

|

모든 운영 모드 명령 및 구성 모드 명령에 액세스할 수 있습니다. 모든 구성 계층 수준에서 구성을 수정할 수 있습니다. |

|

|

디바이스가 네트워크에서 학습하고 다양한 네트워크 데이터베이스에 저장하는 정보를 제거(삭제)할 수 있습니다( |

|

|

구성 모드를 입력( |

|

|

모든 제어 수준 동작 즉, |

|

|

필드 디버그 명령을 볼 수 있습니다. 디버깅 지원을 위해 예약되었습니다. |

|

|

운영 모드 또는 구성 모드에서 방화벽 필터 구성을 볼 수 있습니다. |

|

|

|

|

|

이동식 미디어 측에서 읽고 쓸 수 있습니다. |

|

|

운영 모드 또는 구성 모드에서 플로우 탭 구성을 볼 수 있습니다. |

|

|

|

|

|

라우터 또는 스위치에 대한 플로우 탭을 요청할 수 있습니다. 예를 들어, DTCP(Dynamic Tasking Control Protocol) 클라이언트는 관리 사용자로 Junos OS자신을 인증할 수 있는 주:

|

|

|

프로파일러 데이터를 볼 수 있습니다. |

|

|

운영 모드 또는 구성 모드에서 인터페이스 구성을 볼 수 있습니다. |

|

|

섀시, CoS(Class of Service), 그룹, 포워딩 옵션 및 인터페이스 구성 정보를 볼 수 있습니다. 다음 계층 수준에서 구성을 수정할 수 있습니다.

|

|

|

디바이스의 로컬 쉘을 시작하고 쉘에서 슈퍼유저가 되고( |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

구성 모드 및 운영 모드에서 일반적인 라우팅, 라우팅 프로토콜 및 라우팅 정책 구성 정보를 볼 수 있습니다. |

|

|

|

|

|

구성에서 비밀번호 및 기타 인증 키를 볼 수 있습니다. |

|

|

구성의 비밀번호 및 기타 인증 키를 보고 수정할 수 있습니다. |

|

|

운영 모드 및 구성 모드에서 보안 구성 정보를 볼 수 있습니다. |

|

|

|

|

|

|

|

|

운영 모드 또는 구성 모드에서 SNMP(Simple Network Management Protocol) 구성 정보를 볼 수 있습니다. |

|

|

|

|

|

|

|

|

|

|

|

운영 모드 또는 구성 모드에서 시스템 수준의 정보를 볼 수 있습니다. |

|

|

|

|

|

추적 파일 설정을 보고 추적 파일 속성을 구성할 수 있습니다. |

|

|

추적 파일 설정을 수정하고 추적 파일 속성을 구성할 수 있습니다. |

|

|

|

|

|

|

|

|

다양한 명령을 사용해 현재 시스템 전체, 라우팅 테이블 및 프로토콜 특정 값 및 통계를 표시할 수 있습니다. 비밀 구성을 볼 수 없습니다. |

|

|

비밀, 시스템 스크립트 및 이벤트 옵션을 제외한 모든 구성을 볼 수 있습니다. 주:

|

로그인 클래스에 대한 개별 명령과 문 계층 허용 및 거부

기본적으로, 모든 상위 수준의 CLI 명령 및 구성 계층 수준은 관련 액세스 권한 수준을 갖습니다. 사용자는 해당 명령만 실행할 수 있으며, 액세스 권한이 있는 명령문만 보고 구성할 수 있습니다. 각 로그인 클래스의 경우, 운영 모드 및 구성 모드 명령과 permissions 문에 지정된 권한 수준에 의해 별도로 허용 또는 거부될 수 있는 문 계층 사용 여부를 명시적으로 허용하고 거부할 수 있습니다.

권한 플래그는 운영 모드 및 구성 모드 명령과 구성 계층 수준 및 문에 대한 사용자 액세스 권한을 부여합니다. [edit system login class] 계층 수준에서 사용자의 로그인 클래스에 대한 특정 권한 플래그를 지정함으로써, 해당 명령 그리고 구성 계층 수준 및 문에 대한 사용자 액세스 권한을 부여할 수 있습니다. 모든 명령 및 구성 문에 대한 액세스를 부여하려면 all 권한 플래그를 사용해야 합니다.

로그인 클래스에 대한 allow-commands, deny-commands, allow-configuration 및 deny-configuration 문을 구성하여 명령과 문의 사용 여부를 명시적으로 허용하거나 거부할 수 있습니다. 문에서 확장 정규 표현을 사용하여 클래스에 할당된 사용자를 위해 어떤 명령과 문을 허용하거나 거부할지 여부를 지정할 수 있습니다.

예: 액세스 권한 수준으로 사용자 권한 구성

이 예제에서는 로그인 클래스의 사용자 권한을 구성합니다. 로그인 클래스의 사용자 권한을 구성하여 사용자가 무단 네트워크 동작을 하지 못하도록 합니다. 사용자는 이러한 명령만 실행하고 액세스 권한이 있는 이러한 문만 보고 수정할 수 있습니다. 이러한 제약으로 인해 무단 사용자가 네트워크에 피해를 줄 수 있는 민감한 명령을 실행하거나 메시지를 구성하지 못하도록 방지합니다.

요구 사항

이 예를 구성하기 전에 디바이스 초기화를 제외한 특별한 구성은 필요하지 않습니다.

개요

각 최상위 수준의 CLI 명령과 각 구성 문은 이와 관련된 액세스 권한 수준을 갖습니다. 로그인 클래스를 구성할 때 운영 모드 및 구성 모드 명령과 구성 문 사용 여부를 명시적으로 허용하거나 거부할 수 있습니다. 사용자는 해당 명령만 실행할 수 있으며, 액세스 권한이 있는 명령문만 보고 구성할 수 있습니다.

permissions 문에서 하나 이상의 권한 플래그를 지정함으로써 각 로그인 클래스에 대한 액세스 권한을 정의합니다. 권한 플래그는 명령, 문 및 계층에 대한 사용자 액세스 권한을 부여합니다. 권한 플래그는 누적되지 않습니다. 각 로그인 클래스의 경우 정보를 표시하는 view와(과) 구성 모드를 입력하는 configure을(를) 포함하여 필요한 모든 권한 플래그를 나열해야 합니다. 사용자의 로그인 클래스에 특정 권한 플래그를 지정함으로써 해당 명령, 문 및 계층에 대한 사용자 액세스 권한을 부여할 수 있습니다. 모든 명령 및 구성 문에 대한 액세스를 부여하려면 all 권한 플래그를 사용해야 합니다. 권한 플래그는 권한 유형에 대해 읽기 전용("일반" 형식) 및 읽고 쓰기(-control로 끝나는 형식)를 제공합니다.

사용자가 rollback 권한 플래그가 활성화되어 있는 rollback 명령을 사용할 때 all 로그인 클래스 권한 비트는 확장 정규 표현보다 우선시됩니다.

로그인 클래스에 대한 사용자 액세스 권한 수준을 구성하려면 [edit system login class class-name] 계층 수준에서 permissions 문을 포함시켜야 합니다. 그 다음에 권한 플래그가 표시됩니다. 공백으로 분리된 목록(대괄호로 표시)으로 여러 권한을 구성합니다.

[edit system login] user@host# set class class-name permissions permission-flag user@host# set class class-name permissions [flag1 flag2 flag3]

사용 가능한 권한을 보려면 CLI의 컨텍스트에 민감한 도움말을 사용하고 permissions 문 다음에 물음표(?)를 입력해야 합니다.

[edit system login] user@host# set class class-name permissions ?

구성

이 예제에서는 snmp-admin 로그인 클래스를 구성합니다. 이 로그인 클래스 사용자는 SNMP 매개 변수만 구성하고 볼 수 있습니다.

액세스 권한 수준으로 사용자 권한 구성

단계별 절차

로그인 클래스에 대한 액세스 권한 구성 방법:

-

configure,snmp및snmp-control권한 플래그를 사용하여snmp-admin로그인 클래스를 구성합니다.[edit system login] user@host# set class snmp-admin permissions [configure snmp snmp-control]

구성된 권한 플래그는 SNMP에 대한 읽기(snmp)와 읽고 쓰기(snmp-control) 기능을 모두 제공하며 이는 이 로그인 클래스에 대해 허용된 유일한 액세스 권한입니다. 다른 모든 액세스 권한이 거부됩니다.

-

snmp-admin로그인 클래스에 할당된 사용자 계정을 생성합니다.[edit system login] user@host# set user snmpuser class snmp-admin authentication plain-text-password New password: Retype new password:

결과

구성 모드에서 show system login 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show system login

class snmp-admin {

permissions [ configure snmp snmp-control ];

}

user snmpuser {

class snmp-admin;

authentication {

encrypted-password "$ABC123"; ## SECRET-DATA

}

}

디바이스를 구성한 후 구성 모드에서 commit을(를) 입력하십시오.

검증

새 로그인 클래스에 할당된 사용자 이름을 사용하여 로그인하고 구성이 제대로 작동하는지 확인합니다.

SNMP 구성 확인

목적

snmp-admin 로그인 클래스의 사용자가 SNMP를 구성할 수 있는지 확인합니다.

작업

구성 모드에서, [edit snmp] 계층 수준에 SNMP 문을 구성합니다.

[edit snmp] user@host# set name device1 user@host# set description switch1 user@host# set location Lab1 user@host# set contact example.com user@host# commit

의미

snmp-admin 로그인 클래스의 사용자는 SNMP 매개 변수를 구성할 수 있습니다. 사용자는 이러한 매개 변수를 구성할 수 있습니다. 이 클래스에 지정된 권한 플래그가 snmp(읽기 기능) 및 snmp-control(읽고 쓰기 기능) 권한 비트를 모두 포함하기 때문입니다.

비-SNMP 구성 확인

목적

snmp-admin 로그인 클래스의 사용자가 비-SNMP 구성 문을 수정할 수 없는지 확인합니다.

작업

구성 모드에서, interfaces 계층에 문과 같은 비-SNMP 문을 구성하려고 시도합니다.

[edit] user@host# edit interfaces Syntax error, expecting <statement> or <identifier>.

의미

snmp-admin 로그인 클래스의 사용자는 [edit interfaces] 계층을 구성할 수 없습니다. 이 클래스에 대해 지정된 권한 플래그가 이를 허용하지 않기 때문입니다. 이 경우, CLI은 오류 메시지를 발행합니다.

작동 모드 명령, 구성 명령문 및 계층을 허용하거나 거부하는 정규 표현식

이러한 주제에는 다음 섹션이 포함됩니다.

- 허용 및 거부 명령문에 대한 이해

- 혀용 및 거부 명령문 구문에 대한 이해

- 허용 및 거부 명령문 우선 순위 및 매치에 대한 이해

- 허용 및 거부 명령문의 규칙에 대한 이해

- *-regexps 명령문의 차이점에 대한 이해

- 원격 인증 서버에서 정규 표현식 사용

- 정규 표현식 지정

- 정규 표현식 연산자

- 정규 표현식 예

허용 및 거부 명령문에 대한 이해

각 최상위 수준 CLI 명령과 각 구성 명령문 계층 구조는 이와 관련된 액세스 권한 수준을 갖습니다. 각 로그인 클래스는 운영 모드 및 구성 모드 명령과 구성 계층 및 명령문의 사용을 명시적으로 허용하거나 거부할 수 있습니다. 사용자는 해당 명령만 실행할 수 있으며, 액세스 권한이 있는 명령문만 보고 구성할 수 있습니다.

각 로그인 클래스에 대한 액세스 권한은 [edit system login class class-name]계층 수준에서 permissions명령문에 지정된 하나 이상의 권한 플래그로 정의됩니다. 또한 확장된 정규 표현식을 정의하여 특정 명령 및 구성 계층 구조의 사용을 허용하거나 거부할 수 있습니다. 로그인 클래스에 대해 다음 명령문을 구성하여 정규 표현식을 지정할 수 있습니다.

-

allow-commands및deny-commands- 작동 모드 및 구성 모드 명령에 대한 액세스를 허용하거나 거부합니다. -

allow-configuration및deny-configuration- 특정 구성 계층에 대한 액세스를 허용하거나 거부합니다.주:이러한 명령문은 특히 와일드카드 매치에서 보다 유연하고 보다 느린 매치를 수행합니다. 그러나 다수의 전체 경로 정규 표현식이나 와일드카드 표현식이 구성된 경우, 가능한 모든 명령문을 평가하는 데 매우 오랜 시간이 소요되어 성능에 부정적인 영향을 미칠 수 있습니다.

-

allow-commands-regexps및deny-commands-regexps- 정규 표현식 문자열을 사용하여 특정 명령에 대한 액세스를 허용하거나 거부합니다. -

allow-configuration-regexps및deny-configuration-regexps- 정규 표현식 문자열을 사용하여 특정 구성 계층에 대한 액세스를 허용하거나 거부합니다.

기존 구성에서 allow/deny-commands 또는 allow/deny-configuration 명령문을 사용하는 경우, allow/deny-commands-regexps 또는 allow/deny-configuration-regexps 명령문과 함께 동일한 구성 옵션을 사용하면 동일한 결과가 생성되지 않을 수 있습니다. 검색 및 매치 방법은 이러한 명령문의 두 가지 형식에서 다릅니다.

allow/deny-* 명령문을 사용하여 명령 및 구성 문 계층 구조를 명시적으로 허용하면, permissions 명령문이 이미 정의한 권한에 추가됩니다. 마찬가지로, allow/deny-* 명령문을 사용하여 명령 및 구성 명령문 계층 구조를 명시적으로 거부하면 permissions 명령문이 이미 정의한 권한이 제거됩니다.

예를 들어, 다음 구성에서 configure 권한이 있으면 로그인 클래스의 사용자가 구성 모드로 들어갈 수 있습니다. 또한, allow-configuration 식을 사용하면 [edit system services] 계층 수준에서 구성을 수정하고 커밋할 수 있습니다.

[edit system login class test] user@host# set permissions configure allow-configuration "system services"

마찬가지로, 다음 구성에서 로그인 클래스 사용자는 all 권한 플래그가 허용하는 모든 작업을 수행할 수 있습니다. 단, 사용자가 [edit system services] 계층 수준에서 구성을 보거나 수정할 수 없다는 점은 예외입니다.

[edit system login class test] user@host# set permissions all deny-configuration "system services"

혀용 및 거부 명령문 구문에 대한 이해

각 로그인 클래스에서 한 번만 allow/deny-* 명령문을 구성할 수 있습니다. 명령문을 구성할 때:

-

필요한 만큼 정규 표현식을 구성할 수 있습니다.

-

정규 표현식은 대소문자를 구분하지 않음

allow/deny-commands 명령문은 allow/deny-commands-regexps 명령문과 상호 배타적이며, allow/deny-configuration 명령문은 allow/deny-configuration-regexps 명령문과 상호 배타적입니다. 예를 들어, 동일한 로그인 클래스에서 allow-configuration 및 allow-configuration-regexps를 모두 구성할 수 없습니다.

명령에 대한 액세스 권한을 정의하려면, allow-commands 및 deny-commands 명령문을 사용하여 확장된 정규 표현식을 지정합니다. 각각의 완전한 독립형 식을 괄호( )로 묶고 파이프( | ) 기호를 사용하여 식을 구분합니다. 파이프 기호로 연결된 정규 표현식 사이에는 공백을 사용하지 않습니다. 완전한 표현식은 큰따옴표로 묶입니다.

allow-commands "(cmd1)|(cmd2)|(cmdn)" allow-configuration "(config1)|(config2)|(confign)"

몇 가지 예를 들면 다음과 같습니다.

[edit system login class test] user@host# set allow-commands "(ping .*)|(traceroute .*)|(show .*)|(configure .*)|(edit)|(exit)|(commit)|(rollback .*)"

allow-commands 명령문으로 복잡한 정규 표현식을 지정할 때는 앵커를 사용해야 합니다. 몇 가지 예를 들면 다음과 같습니다.

[edit system login] user@host# set class test allow-commands "(^monitor)|(^ping)|(^show)|(^exit)"

구성 계층의 일부에 대한 액세스 권한을 정의하려면, allow-configuration 및 deny-configuration 명령문에 확장 정규 표현식을 지정합니다. 전체 경로를 괄호( )로 묶고 파이프( | ) 기호를 사용하여 식을 구분합니다. 파이프 기호로 연결된 정규 표현식 사이에는 공백을 사용하지 않습니다. 완전한 표현식은 큰따옴표로 묶입니다.

allow-configuration "(config1)|(config2)|(confign)"

몇 가지 예를 들면 다음과 같습니다.

[edit system login class test] user@host# set deny-configuration "(system login class)|(system services)"

allow/deny-commands-regexps 또는 allow/deny-configuration-regexps 명령문을 사용하여 확장 정규 표현식을 지정하는 경우, 각 식을 따옴표(" ")로 묶고 공백을 사용하여 식을 구분합니다. 여러 식은 대괄호 [ ]로 묶습니다. 몇 가지 예를 들면 다음과 같습니다.

[edit system login class test] user@host# set allow-configuration-regexps ["interfaces .* description .*" "interfaces .* unit .* description .*" “interfaces .* unit .* family inet address .*" "interfaces.* disable"]

set, log, count 등의 수정자는 매치시킬 정규 표현식 문자열 내에서 지원되지 않습니다. 수정자를 사용하면 아무 것도 매치되지 않습니다.

올바른 구성:

[edit system login class test] user@host# set deny-commands protocols

잘못된 구성:

[edit system login class test] user@host# set deny-commands "set protocols"

허용 및 거부 명령문 우선 순위 및 매치에 대한 이해

기본적으로, allow-commands 및 allow-configuration 정규 표현식은 deny-commands 및 deny-configuration 식보다 우선합니다. 따라서, allow-commands 및 deny-commands 명령문 모두에 대해 동일한 명령을 구성하면 허용 작업이 거부 작업보다 우선합니다. 마찬가지로 allow-configuration와(과) deny-configuration 명령문 모두에 대해 동일한 명령문을 구성하는 경우, 허용 작업이 거부 작업보다 우선합니다.

예를 들어, 다음 구성을 사용하면 명령문에 동일한 명령이 포함되어 deny-commands있어도 test로그인 클래스의 사용자가 request system software add명령을 사용하여 소프트웨어를 설치할 수 있습니다.

[edit system login class test] user@host# set allow-commands "request system software add" user@host# set deny-commands "request system software add"

마찬가지로 다음 구성을 사용하면, test로그인 클래스 테스트의 사용자가 deny-configuration명령문에 동일한 계층이 포함되어 있어도 [edit system services]구성 계층을 보고 수정할 수 있습니다.

[edit system login class test] user@host# set allow-configuration "system services" user@host# set deny-configuration "system services"

allow-commands 및 deny-commands 명령문에 명령의 두 가지 변형이 있는 경우, 가장 긴 매치 항목이 항상 실행됩니다. 다음 구성에서는 test 로그인 클래스의 사용자가 commit synchronize 명령을 실행할 수 있지만, commit 명령은 실행할 수 없습니다. 이는 commit synchronize가 commit와 commit synchronize 간의 가장 긴 매치 항목이고 allow-commands에 대해 지정되기 때문입니다.

[edit system login class test] user@host# set allow-commands "commit synchronize" user@host# set deny-commands commit

다음 구성에서는 test 로그인 클래스의 사용자가 commit 명령을 실행할 수 있지만, commit synchronize 명령은 실행할 수 없습니다. 이는 commit synchronize가 commit와 commit synchronize 간의 가장 긴 매치 항목이고 deny-commands에 대해 지정되기 때문입니다.

[edit system login class test] user@host# set allow-commands commit user@host# set deny-commands "commit synchronize"

다른 명령문과 달리, *-regexps 명령문의 기본 동작은 deny-commands-regexps 및 deny-configuration-regexps 정규 표현식이 allow-commands-regexps 및 allow-configuration-regexps 표현식보다 우선한다는 것입니다. 정규 표현식이 deny-configuration-regexps명령문보다 우선하도록 allow-configuration-regexps계층 [edit system]구조 수준에서 regex-additive-logic명령문을 구성할 수 있습니다. 명령문을 구성하면 더 높은 수준의 구성 계층을 거부한 다음 특정 하위 계층에 대한 사용자 액세스만 허용할 수 있습니다.

허용 및 거부 명령문의 규칙에 대한 이해

allow/deny-commands, allow/deny-configuration, allow/deny-commands-regexps 및 allow/deny-configuration-regexps 명령문은 로그인 클래스 권한보다 우선합니다. 이러한 명령문을 구성할 때 다음 규칙이 적용됩니다.

-

allow-commands및deny-commands명령문의 정규 표현식에는commit,load,rollback,save,status및update명령도 포함될 수 있습니다. -

rollback사용자가rollback권한 플래그가 활성화되어 있는 명령을 사용할 때,all로그인 클래스 권한 비트는 확장 정규 표현보다 우선시됩니다. -

사용자는 확장 정규 표현식을 지정할 때

load override명령을 실행할 수 없습니다. 사용자는merge,replace및patch구성 명령만 실행할 수 있습니다. -

정규 표현식을 나타낼 때 * 와일드카드 문자를 사용할 수 있습니다. 그러나 이는 정규 표현식의 일부로 사용해야 합니다.

[ * ]또는[ .* ]을(를) 유일한 표현으로 사용할 수 없습니다. 또한 와(과) 같은(interfaces (description (|.*))식으로allow-configuration명령문을 구성할 수는 없습니다. 이는 (으)로 평가되기allow-configuration .*때문입니다.

*-regexps 명령문의 차이점에 대한 이해

본 섹션에서는 allow/deny-configuration 명령문과 allow/deny-configuration-regexps 명령문 사이의 차이점을 설명합니다.

allow/deny-configuration-regexps 명령문은 정규 표현식을 토큰으로 분할하고 각 조각을 지정된 구성의 전체 경로의 각 부분과 매치시키는 반면, allow/deny-configuration 명령문은 전체 문자열과 매치시킵니다. allow/deny-configuration-regexps 명령문의 경우, 각 문자열이 문자열 용어 사이에 공백이 있는 정규 표현식인 일련의 문자열을 구성합니다. 이러한 구문은 매우 빠른 매치를 제공하지만, 유연성이 떨어집니다. 와일드카드 표현식을 지정하려면 매치시키려는 공백으로 구분된 문자열의 각 토큰에 대해 와일드카드를 설정해야 합니다. 그러면 이러한 명령문에 와일드카드 표현식을 사용하기가 더 어려워집니다.

몇 가지 예를 들면 다음과 같습니다.

-

allow-configuration-regexps를 사용하여 하나의 토큰과 매치되는 정규 표현식

해당 예는

options이(가) 명령문의 첫 번째 토큰과 매치되는 유일한 표현식임을 보여줍니다.[edit system] login { class test { permissions configure; allow-configuration-regexps .*options; } }앞의 구성은 다음 명령문과 매치됩니다.

-

set policy-options condition condition dynamic-db

-

set routing-options static route static-route next-hop next-hop

-

set event-options generate-event event time-interval seconds

앞의 구성은 다음 명령문과 매치되지 않습니다.

-

system host-name host-options

-

interfaces interface-name description options

-

-

allow-configuration-regexps를 사용하여 3개의 토큰과 매치되는 정규 표현식

이 예는

ssh이(가) 명령문의 세 번째 토큰과 매치되는 유일한 표현식임을 보여줍니다.[edit system] login { class test { permissions configure; allow-configuration-regexps ".* .* .*ssh"; } }앞선 예에서, 세 개의 토큰에는 각각

.*,.*및.*ssh이(가) 포함됩니다.앞의 구성은 다음 명령문과 매치됩니다.

-

system host-name hostname-ssh

-

system services ssh

-

system services outbound-ssh

앞의 구성은 다음 명령문과 매치되지 않습니다.

-

interfaces interface-name description ssh

-

명령문을 deny-configuration-regexps사용하는 것보다 deny-configuration명령문을 사용하여 구성 액세스를 제한하는 것이 더 쉽습니다. 은(는) 특정 구성에 대한 액세스를 제한하는 동일한 결과를 얻기 위해 서로 다른 구성에서 및 deny-configuration-regexps명령문을 deny-configuration모두 사용하는 것을 표 2보여줍니다.

|

구성 거부됨 |

사용: |

사용: |

결과 |

|

|

[edit system]

login {

class test {

permissions configure;

allow-configuration .*;

deny-configuration .*xnm-ssl;

}

}

|

[edit system]

login {

class test {

permissions configure;

allow-configuration .*;

deny-configuration-regexps ".* .* .*-ssl"";

}

}

|

다음 구성 명령문은 거부됩니다.

|

|

|

[edit system]

login {

class test {

permissions configure;

allow-configuration .*;

deny-configuration ".*ssh";

}

}

|

[edit system]

login {

class test {

permissions configure;

allow-configuration .*;

deny-configuration-regexps ".*ssh";

deny-configuration-regexps ".* .*ssh";

deny-configuration-regexps ".* .* .*ssh";

}

}

|

다음 구성 명령문들은 거부됩니다.

|

간단한 구성을 원할 때 allow/deny-configuration 명령문도 유용하지만, allow/deny-configuration-regexps 명령문은 더 나은 성능을 제공하고 allow/deny-configuration 명령문에서 식을 결합할 때 존재하는 모호성을 극복하게 합니다.

원격 인증 서버에서 정규 표현식 사용

확장 정규 표현식을 사용하여, 특정 사용자에 대해 허용되거나 거부되는 작동 모드 및 구성 모드 명령과 구성 명령문 및 계층을 지정할 수 있습니다. 계층 [edit system login class class-name]구조 수준에서 , , allow/deny-commands-regexps및 allow/deny-configuration-regexps명령문에 allow/deny-commandsallow/deny-configuration이러한 정규 표현식을 로컬로 지정합니다. 인증 서버 구성에서 주니퍼 네트웍스 벤더별 TACACS+ 또는 RADIUS 속성을 지정하여 이러한 정규 표현식을 원격으로 지정합니다. 로컬 및 원격으로 권한 부여 매개 변수를 구성하면 TACACS+ 또는 RADIUS 권한 부여 중에 수신된 정규식이 로컬 디바이스에 정의된 정규식과 병합됩니다.

Junos OS 릴리스 18.1부터 TACACS+ 인증에 대해 allow-commands-regexps 및 deny-commands-regexps 명령문이 지원됩니다.

allow-commands, deny-commands, allow-configuration 또는 deny-configuration을(를) 사용하여 로컬 구성에서 여러 정규 표현식을 지정하는 경우 7개 문장의 경우 괄호 안에 정규 표현식을 구성하고 파이프 기호를 사용하여 구분합니다. 완전한 식은 큰따옴표로 묶습니다. 예를 들어, 다음 구문을 사용하여 여러 allow-commands 매개 변수를 지정할 수 있습니다.

allow-commands "(cmd1)|(cmd2)|(cmdn)"

RADIUS 인증 서버는 다음 속성과 구문을 사용합니다.

Juniper-Allow-Commands += "(cmd1)|(cmd2)|(cmd3)", Juniper-Deny-Commands += "(cmd1)|(cmd2)", Juniper-Allow-Configuration += "(config1)|(config2)", Juniper-Deny-Configuration += "(config1)|(config2)",

TACACS+ 인증 서버는 다음 속성과 구문을 사용합니다.

allow-commands = "(cmd1)|(cmd2)|(cmdn)" deny-commands = "(cmd1)|(cmd2)|(cmdn)" allow-configuration = "(config1)|(config2)|(confign)" deny-configuration = "(config1)|(config2)|(confign)"

allow-commands-regexps, deny-commands-regexps, allow-configuration-regexps 또는 deny-configuration-regexps을(를) 사용하여 로컬 구성에서 여러 정규 표현식을 지정하는 경우, 큰따옴표 안에 정규 표현식을 구성하고 공백 연산자를 사용하여 구분합니다. 완전한 표현식을 대괄호로 묶습니다. 예를 들어, 다음 구문을 사용하여 여러 allow-commands 매개 변수를 지정할 수 있습니다.

allow-commands-regexps [ "cmd1" "cmd2" "cmdn" ]

RADIUS 인증 서버는 다음 속성과 구문을 사용합니다.

Juniper-Allow-Configuration-Regexps += "(config1)|(config2)|(confign)", Juniper-Deny-Configuration-Regexps += "(config1)|(config2)|(confign)",

TACACS+ 인증 서버는 다음 속성과 구문을 사용합니다.

allow-commands-regexps = "(cmd1)|(cmd2)|(cmdn)" deny-commands-regexps = "(cmd1)|(cmd2)|(cmdn)" allow-configuration-regexps = "(config1)|(config2)|(confign)" deny-configuration-regexps = "(config1)|(config2)|(confign)"

RADIUS 및 TACACS+ 서버는 별도의 줄에 각 개별 표현식을 지정하는 Simplified 구문도 지원합니다. 예를 들어, RADIUS 서버의 Simplified 구문은 다음과 같습니다.

Juniper-Allow-Commands += "cmd1", Juniper-Allow-Commands += "cmd2", Juniper-Allow-Commands += "cmdn",

마찬가지로 TACACS+ 서버 Simplified 구문은 다음과 같습니다.

allow-commands-regexps1 = "cmd1" allow-commands-regexps2 = "cmd2" allow-commands-regexpsn = "cmdn"

표 3 정규 표현식을 사용하여 로컬 인증 구성과 TACACS+ 서버 인증 구성을 구분합니다.

|

로컬 구성 |

원격 TACACS+ 구성 |

|---|---|

login {

class local {

permissions configure;

allow-commands "(ping .*)|(traceroute .*)|(show .*)|(configure .*)|(edit)|(exit)|(commit)|(rollback .*)";

deny-commands .*;

allow-configuration "(interfaces .* unit 0 family ethernet-switching vlan mem.* .*)|(interfaces .* native.* .*)|(interfaces .* unit 0 family ethernet-switching interface-mo.* .*)|(interfaces .* unit .*)|(interfaces .* disable)|(interfaces .* description .*)|(vlans .* vlan-.* .*)"

deny-configuration .*;

}

}

|

user = remote {

login = username

service = junos-exec {

allow-commands1 = "ping .*"

allow-commands2 = "traceroute .*"

allow-commands3 = "show .*"

allow-commands4 = "configure"

allow-commands5 = "edit"

allow-commands6 = "exit"

allow-commands7 = "commit"

allow-commands8 = ".*xml-mode"

allow-commands9 = ".*netconf.*"

allow-commands10 = ".*need-trailer"

allow-commands11 = "rollback.*"

allow-commands12 = "junoscript"

deny-commands1 = ".*"

allow-configuration1 = "interfaces .* unit 0 family ethernet-switching vlan mem.* .*"

allow-configuration2 = "interfaces .* native.* .*"

allow-configuration3 = "interfaces .* unit 0 family ethernet-switching interface-mo.* .*"

allow-configuration4 = "interfaces .* unit .*"

allow-configuration5 = "interfaces .* disable"

allow-configuration6 = "interfaces .* description .*"

allow-configuration7 = "interfaces .*"

allow-configuration8 = "vlans .* vlan-.* .*"

deny-configuration1 = ".*"

local-user-name = local-username

user-permissions = "configure"

}

}

|

-

다음 세 가지 명령을 실행하여 로컬 또는 원격에서 NETCONF 모드에 대한 액세스를 명시적으로 허용해야 합니다.

xml-mode,netconf,need-trailer목적으로 사용할 수 있습니다. -

deny-configuration = ".*"명령문을 사용할 때는allow-configuration명령문을 사용하여 원하는 구성을 모두 허용해야 합니다. 그러나 이 구성은allow-configuration명령문에 대해 허용되는 정규 표현식 버퍼 제한에 영향을 줄 수 있습니다. 이 제한을 초과하면 허용된 구성이 작동하지 않을 수 있습니다.

정규 표현식 지정

명령 및 구성 명령문에 대한 정규 표현식을 지정할 때 다음 예와 같이 주의를 기울이십시오. 구문이 잘못된 정규 표현식은 구성이 오류 없이 커밋되더라도 원하는 결과를 생성하지 못할 수 있습니다.

전체 명령 또는 명령문을 실행하는 것과 동일한 방식으로 명령 및 구성 명령문에 대한 정규 표현식을 지정해야 합니다. 표 4은(는) [edit interfaces] 및 [edit vlans] 명령문 계층 에 대한 액세스 권한을 구성하기 위한 정규 표현식을 나열합니다.

|

명령문 |

정규 표현식 |

구성 참고 사항 |

|---|---|---|

|

[edit interfaces]

[edit] user@host# set interfaces interface-name unit interface-unit-number |

결과적으로, [edit system login class class-name] user@host# set permissions configure user@host# set deny-configuration "interfaces .* unit .*" |

|

|

[edit vlans] VLANs에 대한 [edit] user@host# set vlans vlan-name vlan-id vlan-id |

여기서 결과적으로, [edit system login class class-name] user@host# set permissions configure user@host# set allow-configuration "vlans .* vlan-id .*" |

|

정규 표현식 연산자

표 5 작동 및 구성 모드를 허용하거나 거부하는 데 사용하는 일반적인 정규 표현식 연산자를 나열합니다.

명령 정규 표현식은 POSIX 1003.2에 정의된 대로 확장된(최신) 정규 표현식을 구현합니다.

|

연산자 |

매치 |

예 |

|---|---|---|

|

| |

파이프로 구분된 둘 이상의 용어 중 하나입니다. 각 용어는 괄호( )로 묶인 완전한 독립형 표현식이어야 하며, 파이프와 인접한 괄호 사이에 공백이 없어야 합니다. |

[edit system login class test] user@host# set permissions configure user@host# set allow-commands "(ping)|(traceroute)|(show system alarms)|(show system software)" user@host# set deny-configuration "(access)|(access-profile)|(accounting-options)|(applications)|(apply-groups)|(bridge-domains)|(chassis)|(class-of-service)" 이전 구성에서 테스트 로그인 클래스에 할당된 사용자는 |

|

^ |

식의 시작 부분에서 명령이 시작되는 위치를 나타내는 데 사용되며 모호성이 있을 수 있습니다. |

[edit system login class test] user@host# set permissions interface user@host# set permissions interface-control user@host# set allow-commands "(^show) (log|interfaces|policer))|(^monitor)" 이전 구성에서 테스트 로그인 클래스에 할당된 사용자는 인터페이스 구성을 보고 구성할 수 있습니다. 첫 번째 필터의 경우, 지정된 명령에는 |

|

$ |

명령 끝에 있는 문자. 해당 지점까지 정확히 매치해야 하는 명령을 나타내는 데 사용됩니다. |

[edit system login class test] user@host# set permissions interface user@host# set allow-commands "(show interfaces$)" 이전 구성에서 테스트 로그인 클래스에 할당된 사용자는 구성 모드에서 인터페이스 구성을 볼 수 있습니다. 사용자는 |

|

[ ] |

문자 또는 숫자의 범위. 범위의 시작과 끝을 구분하려면 하이픈( - |

[edit system login class test] user@host# set permissions clear user@host# set permissions configure user@host# set permissions network user@host# set permissions trace user@host# set permissions view user@host# set allow-configuration-regexps [ "interfaces [gx]e-.* unit [0-9]* description .*" ] 이전 구성에서 테스트 로그인 클래스에 할당된 사용자는 운영자 수준의 사용자 권한을 가집니다. 또한 이러한 사용자는 인터페이스 이름 및 장치 번호(0~9)의 지정된 범위 내에서 인터페이스를 구성하는 액세스 권한을 가집니다. |

|

( ) |

평가할 완전한 독립 실행형 표현식을 나타내는 명령 그룹입니다. 그런 다음 결과는 전체 표현식의 일부로 평가됩니다. 설명된 대로 괄호는 파이프 연산자와 함께 사용해야 합니다. |

[edit system login class test] user@host# set permissions all user@host# set allow-commands "(clear)|(configure)" user@host# deny-commands "(mtrace)|(start)|(delete)" 위의 구성에서 테스트 로그인 클래스에 할당된 사용자는 수퍼유저 수준의 권한을 가지며, |

|

* |

0개 이상의 용어. |

[edit system login class test] user@host# set permissions configure user@host# set deny-configuration "(system login class m*)" 위 구성에서 로그인 사용자 이름이 |

|

+ |

1개 이상의 용어. |

[edit system login class test] user@host# set permissions configure user@host# set deny-configuration "(system login class m+)" 위 구성에서 로그인 사용자 이름이 |

|

. |

공백 " "을 제외한 모든 문자. |

[edit system login class test] user@host# set permissions configure user@host# set deny-configuration "(system login class m.)" 위 구성에서 로그인 사용자 이름이 |

|

. * |

지정된 지점 이후의 모든 것. |

[edit system login class test] user@host# set permissions configure user@host# set deny-configuration "(system login class m .*)" 위 구성에서 로그인 사용자 이름이 마찬가지로 주:

|

! 정규 표현식 연산자는 지원되지 않습니다.

정규 표현식 예

표 6은(는) 정규 표현식을 지정하기 위한 예로, [edit system ntp server]와 [edit protocols rip]의 두 구성 계층에서 구성 옵션을 허용하는 데 사용되는 정규 표현식을 나열합니다.

표 6은(는) 모든 구성 명령문 및 계층에 대한 모든 정규 표현식 및 키워드의 포괄적인 목록을 제공하지 않습니다. 표에 나열된 정규 표현식은 [edit system ntp server] 및 [edit protocols rip] 명령문 계층에 대해서만 유효성이 검사됩니다.

|

명령문 계층 |

정규 표현식 |

허용되는 구성 |

거부된 구성 |

|---|---|---|---|

|

|

|||

|

키 key-number |

[edit system login class test] set permissions configure set allow-configuration-regexps [ "system ntp server .*" "system ntp server .* key .*" ] set deny-configuration-regexps [ "system ntp server .* version .*" "system ntp server .* prefer" ] |

|

|

|

버전 version-number |

[edit system login class test] set permissions configure set allow-configuration-regexps [ "system ntp server .*" "system ntp server .* version .*" ] set deny-configuration-regexps [ "system ntp server .* key .*" "system ntp server .* prefer" ] |

|

|

|

선호 |

[edit system login class test] set permissions configure set allow-configuration-regexps [ "system ntp server .*" "system ntp server .* prefer" ]; set deny-configuration-regexps [ "system ntp server .* key .*" "system ntp server .* version .*" ] |

|

|

|

|

|||

|

메시지 크기 message-size |

[edit system login class test] set permissions configure set allow-configuration-regexps "protocols rip message-size .*" set deny-configuration-regexps [ "protocols rip metric-in .*" "protocols rip route-timeout .*" "protocols rip update-interval .*" ] |

|

|

|

메트릭 인 metric-in |

[edit system login class test] set permissions configure set allow-configuration-regexps "protocols rip metric-in .*" set deny-configuration-regexps [ "protocols rip message-size .*" "protocols rip route-timeout .*" "protocols rip update-interval .*" ] |

|

|

|

루트 타임아웃 route-timeout |

[edit system login class test] set permissions configure set allow-configuration-regexps "protocols rip route-timeout .*" set deny-configuration-regexps [ "protocols rip metric-in .*" "protocols rip message-size .*" "protocols rip update-interval .*" ] |

|

|

|

업데이트 간격 update-interval |

[edit system login class test] set permissions configure set allow-configuration-regexps "protocols rip update-interval .*" set deny-configuration-regexps [ "protocols rip metric-in .*" "protocols rip route-timeout .*" "protocols rip message-size .*" ] |

|

|

allow-configuration 및 deny-configuration 문을 사용하여 액세스 권한을 정의하는 방법

다음 유형의 문을 조합하여 구성 문 계층에 대한 액세스 권한을 정의할 수 있습니다.

권한 플래그

allow-configuration및deny-configuration문

권한 플래그는 사용자나 로그인 클래스가 액세스하고 제어할 수 있는 항목의 더 큰 경계를 정의합니다. allow-configuration 및 deny-configuration 문에는 하나 이상의 정규식이 포함되어 있어 특정 구성 계층 및 문을 허용하거나 거부합니다. allow-configuration 및 deny-configuration 문은 권한 플래그보다 우선하며, 관리자로 하여금 사용자가 보고 구성할 수 있는 계층과 문을 정확하게 제어할 수 있도록 합니다.

이 주제에서는 이러한 문을 사용하는 로그인 클래스 구성의 예시를 보여주면서 allow-configuration 및 deny-configuration 문을 사용하여 액세스 권한을 정의하는 방법에 대해 설명합니다. 예시 1~3은 deny-configuration 문에 정의된 항목을 제외한 모든 명령과 문에 대해 사용자 액세스를 허용하는 로그인 클래스를 생성합니다.

권한 비트 및 권한 플래그는 같은 의미로 사용됩니다.

예시 1

사용자가 모든 명령을 실행하고 텔넷 매개 변수를 제외한 모든 항목을 구성할 수 있는 로그인 클래스를 생성하려면 다음 단계를 따르십시오.

예시 2

사용자가 모든 명령을 실행하고 이름이 'm'으로 시작하는 로그인 클래스 내의 문을 제외한 모든 항목을 구성할 수 있는 로그인 클래스를 생성하려면 다음 단계를 따르십시오.

-

사용자의 로그인 클래스 권한을

all로 설정합니다.[edit system login] user@host# set class all-except-login-class-m permissions all

-

다음

deny-configuration문을 포함합니다.[edit system login class all-except-login-class-m] user@host# set deny-configuration "system login class m.*"

예시 3

사용자가 모든 명령을 실행하고 [edit system login class] 또는 계층 [edit system services] 수준을 제외한 모든 항목을 구성할 수 있는 로그인 클래스를 생성하려면 다음 단계를 따르십시오.

-

사용자의 로그인 클래스 권한을

all로 설정합니다.[edit system login] user@host# set class all-except-login-class-or-system-services permissions all

-

다음

deny-configuration문을 포함합니다.[edit system login class all-except-login-class-or-system-services] user@host# set deny-configuration "(system login class) | (system services)"

다음 예시는 allow-configuration 및 deny-configuration 문을 사용하여 [edit system services] 계층 수준에 대해 서로 반대되는 권한을 결정하는 방법을 보여줍니다.

예시 4

사용자가 [edit system services] 계층 수준에서만 전체 구성 권한을 갖도록 허용하는 로그인 클래스를 생성하려면 다음 단계를 따르십시오.

-

사용자의 로그인 클래스 권한을

configure로 설정합니다.[edit system login] user@host# set class configure-only-system-services permissions configure

-

다음

allow-configuration문을 포함합니다.[edit system login class configure-only-system-services] user@host# set allow-configuration "system services"

예시 5

사용자가 [edit system services] 계층 수준을 제외한 모든 명령과 모든 구성 계층에 대해 전체 권한을 갖도록 허용하는 로그인 클래스를 생성하려면 다음 단계를 따르십시오.

-

사용자의 로그인 클래스 권한을

all로 설정합니다.[edit system login] user@host# set class all-except-system-services permissions all

-

다음

deny-configuration문을 포함합니다.[edit system login class all-except-system-services] user@host# set deny-configuration "system services"

예: 정규식과 함께 추가 논리를 사용하여 액세스 권한 지정

이 예에서는 정규식을 사용하여 구성 액세스 권한을 설정할 때 추가 논리를 사용하는 방법을 보여 줍니다.

요구 사항

이 예에서는 Junos OS 릴리스 16.1 이상을 실행하는 장치를 사용합니다.

개요

구성을 변경할 수 있는 사용자와 변경할 수 있는 항목을 제어하기 위해 정규식을 정의할 수 있습니다. 이러한 정규식은 로그인 클래스의 사용자가 액세스할 수 있는 특정 구성 계층을 나타냅니다. 예를 들어 사용자가 라우팅 인스턴스 그룹을 수정할 수 있는 정규식을 정의하고 사용자가 다른 라우팅 인스턴스 또는 다른 구성 수준을 변경하지 못하도록 하는 정규식을 정의할 수 있습니다. 로그인 클래스에 대해 allow-configuration-regexps 및 deny-configuration-regexps문을 구성하여 정규식을 정의합니다.

기본적으로 deny-configuration-regexps문이 allow-configuration-regexps문보다 우선합니다. 로그인 클래스에 대한 deny-configuration-regexps문에 구성 계층이 나타나면 allow-configuration-regexps문의 내용에 관계없이 해당 클래스의 사용자에게 보이지 않습니다. deny-configuration-regexps문에 구성 계층이 나타나지 않는 경우, allow-configuration-regexps문에 구성 계층이 나타나면 해당 클래스의 사용자가 볼 수 있습니다.

*-configuration-regexps문에 대한 가산 논리를 활성화하여 이 기본 동작을 변경할 수 있습니다. 덧셈 논리를 사용하도록 설정하면 allow-configuration-regexps문이 deny-configuration-regexps문보다 우선합니다.

따라서 deny-configuration-regexps문이 주어진 수준(protocols.*)에서 모든 구성 계층에 대한 액세스를 거부하지만, allow-configuration-regexps문이 하나의 하위 계층(protocols bgp.*)에 대한 액세스를 허용한다면, 장치는 기본적으로 deny-configuration-regexps문이 우선하므로 해당 로그인 클래스의 사용자에 대한 계층에 대한 액세스를 거부합니다. 그러나 추가 논리를 사용하도록 설정하면 allow-configuration-regexps이(가) 이 경우 우선하므로 장치는 해당 로그인 클래스의 사용자에 대해 지정된 하위 계층에 대한 액세스를 허용합니다.

구성

단계별 절차

지정된 로그인 클래스의 사용자가 하나 이상의 개별 구성 계층에 대한 액세스를 명시적으로 허용하는 추가 논리를 사용하려면,

-

deny-configuration-regexps문을 포함하고, 구성 계층에 대한 액세스를 명시적으로 거부합니다.[edit system login class class-name] user@host# set deny-configuration-regexps ["regular expression 1" "regular expression 2" "regular expression 3"]

몇 가지 예를 들면 다음과 같습니다.

[edit system login class class-name] user@host# set deny-configuration-regexps "protocols .*"

-

allow-configuration-regexps문을 포함하고, 특정 계층에 허용할 정규식을 정의합니다.[edit system login class class-name] user@host# set allow-configuration-regexps ["regular expression 1" "regular expression 2" "regular expression 3"]

몇 가지 예를 들면 다음과 같습니다.

[edit system login class class-name] user@host# set allow-configuration-regexps ["protocols bgp .*" "protocols ospf .*"]

-

allow-configuration-regexps과deny-configuration-regexps정규 표현식에 대한 덧셈 논리를 사용합니다.[edit system] user@host# set regex-additive-logic

-

로그인 클래스를 한 명 이상의 사용자에게 할당합니다.

[edit system login] user@host# set user username class class-name

-

변경 내용을 커밋합니다.

이 로그인 클래스에 할당된 사용자는

allow-configuration-regexps문에 포함된 구성 계층에 액세스할 수 있지만deny-configuration-regexps문에 지정된 다른 계층에는 액세스할 수 없습니다.

regex-additive-logic문을 구성하면 모든 로그인 클래스에 있는 allow-configuration-regexps과 deny-configuration-regexps문 모두에 동작 변경이 적용됩니다. 추가 논리를 사용하는 경우 기존 문에 미치는 영향을 평가하고 해당 문의 정규식을 적절하게 업데이트해야 합니다.

예

추가 논리와 함께 정규식 사용

목적

이 절에서는 시스템에 적합한 구성을 만들기 위한 아이디어를 제공하기 위해 추가 논리를 사용하는 정규식의 예를 제공합니다.

특정 라우팅 인스턴스 허용

다음 로그인 클래스 예제에는 이름이 CUST-VRF-(으)로 시작하는 라우팅 인스턴스의 구성을 허용하는 정규 표현식이 포함되어 있습니다. 예를 들어 CUST-VRF-1, CUST-VRF-25, CUST-VRF-100등입니다. 이 예에는 라우팅 인스턴스의 구성을 금지하는 정규식도 포함되어 있습니다.

[edit system login class class-name] user@host# set permissions [configure routing-control view view-configuration] user@host# set deny-configuration-regexps "routing-instances .*" user@host# set allow-configuration-regexps "routing-instances CUST-VRF-.* .*"

기본적으로 deny-configuration-regexps문이 우선하며, 이전 구성에서는 이름에 관계없이 로그인 클래스의 사용자가 라우팅 인스턴스를 구성할 수 없습니다.

그러나 다음 문을 구성하면 allow-configuration-regexps문이 우선합니다. 따라서 사용자는 이름이 CUST-VRF-(으)로 시작하는 라우팅 인스턴스를 구성할 수 있지만 다른 라우팅 인스턴스는 구성할 수 없습니다.

[edit system] user@host# set regex-additive-logic

BGP 피어 구성만 허용

다음 로그인 클래스 예제에는 [edit protocols] 계층 수준에서는 구성을 금지하지만 BGP 피어는 구성할 수 있는 정규식이 포함되어 있습니다.

[edit system login class class-name] user@host# set permissions [configure routing-control view view-configuration] user@host# set deny-configuration-regexps "protocols .*" user@host# set allow-configuration-regexps "protocols bgp group .*"

[edit protocols]에서 기본적으로 이전 구성은 로그인 클래스의 사용자가 아래의 계층을 변경하는 것을 방지합니다.

그러나 다음 문을 구성하는 경우 로그인 클래스의 사용자는 BGP 피어를 변경할 수 있지만 허용된 계층 수준을 벗어난 다른 프로토콜 또는 기타 BGP 문을 구성할 수 없습니다.

[edit system] user@host# set regex-additive-logic

검증

액세스 권한을 올바르게 설정했는지 확인하려면,

-

로그인 클래스를 구성하고 변경 내용을 커밋합니다.

-

로그인 클래스를 username에 할당합니다.

-

새로운 로그인 클래스와 함께 할당된 username(으)로 로그인합니다.

-

허용되는 계층 수준을 구성하려고 합니다.

-

허용된 계층 수준에서 문을 구성할 수 있어야 합니다.

-

거부된 계층 수준은 표시되지 않아야 합니다.

-

허용되거나 거부된 표현식은

permissions문에 부여된 모든 권한보다 우선해야 합니다.

-

예: 운영 모드 명령에 대한 액세스 권한으로 사용자 권한 구성

이 예는 사용자 정의 로그인 클래스 구성 및 운영 모드 명령에 대한 액세스 권한 할당 방법을 보여줍니다. 로그인 클래스의 사용자는 액세스 권한이 있는 명령만 실행할 수 있습니다. 이를 통해 권한이 없는 사용자가 네트워크에 손상을 줄 수 있는 중요한 명령을 실행하는 것을 방지합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

주니퍼 네트웍스 디바이스 1개

-

TACACS+(또는 RADIUS) 서버 1개

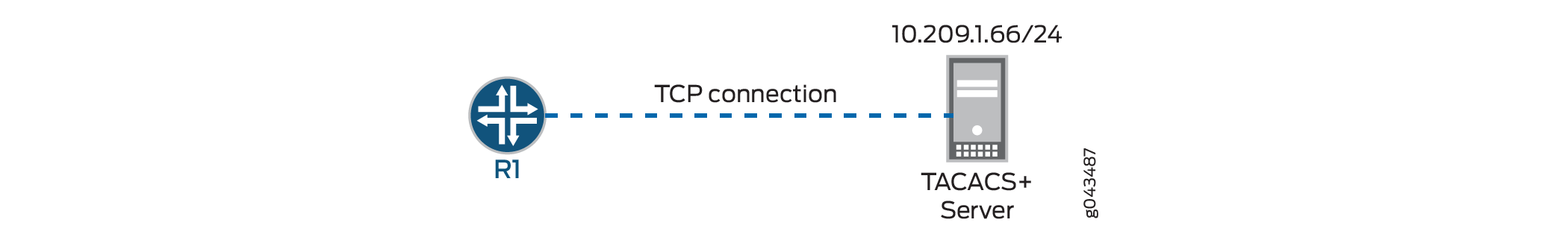

시작하기 전에 디바이스 및 TACACS+ 서버 간에 TCP 연결을 설정하십시오. RADIUS 서버의 경우 디바이스 및 RADIUS 서버 간에 UDP 연결을 설정합니다.

개요 및 토폴로지

그림 1은(는) 라우터 R1이 주니퍼 네트웍스 디바이스이며 TACACS+ 서버와 TCP 연결이 설정된 간단한 토폴로지를 보여줍니다.

이 예는 사용자 정의된 로그인 클래스 3개로 R1을 구성합니다. 클래스 1, 클래스 2, 클래스 3. 각 클래스는 permissions문을 구성하고 allow-commands 및 deny-commands문을 사용해 확장된 정규 표현을 정의함으로써 사용자에 대한 액세스 권한을 정의합니다.

각 로그인 클래스의 목적은 다음과 같습니다.

-

Class1 -

allow-commands문으로만 사용자에 대한 액세스 권한을 정의합니다. 이 로그인 클래스는 디바이스 재부팅하기 위한 운영자 수준의 사용자 승인 및 권한을 제공합니다. -

Class2 -

deny-commands문으로만 사용자에 대한 액세스 권한을 정의합니다. 이 로그인 클래스는 운영자 수준의 사용자 허가를 제공하고set명령에 대한 액세스를 거부합니다. -

Class3 -

allow-commands및deny-commands문을 모두 사용해 사용자에 대한 액세스 권한을 정의합니다. 이 로그인 클래스는 인터페이스에 액세스하고 디바이스 정보를 볼 수 있는 슈퍼유저 수준의 승인 및 권한을 제공합니다. 또한edit및configure명령에 대한 액세스를 거부합니다.

라우터 R1에는 Class1, Class2, Class3 로그인 클래스에 할당된 User1, User2, User3의 3개의 다른 사용자가 있습니다.

구성

- CLI 빠른 구성

- 라우터 R1에 대한 인증 매개 변수 구성

- allow-commands 문(Class1)을 사용하여 액세스 권한 구성

- dene-commands 문(Class2)을 사용하여 액세스 권한 구성

- allow-commands 및 dene-commands 문(Class3)을 모두 사용하여 액세스 권한 구성

- 결과

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit]계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

R1

set system authentication-order tacplus set system authentication-order radius set system authentication-order password set system radius-server 10.209.1.66 secret "$ABC123" set system tacplus-server 10.209.1.66 secret "$ABC123" set system radius-options enhanced-accounting set system tacplus-options enhanced-accounting set system accounting events login set system accounting events change-log set system accounting events interactive-commands set system accounting traceoptions file auditlog set system accounting traceoptions flag all set system accounting destination tacplus server 10.209.1.66 secret "$ABC123" set system login class Class1 permissions clear set system login class Class1 permissions network set system login class Class1 permissions reset set system login class Class1 permissions trace set system login class Class1 permissions view set system login class Class1 allow-commands "request system reboot" set system login class Class2 permissions clear set system login class Class2 permissions network set system login class Class2 permissions reset set system login class Class2 permissions trace set system login class Class2 permissions view set system login class Class2 deny-commands set set system login class Class3 permissions all set system login class Class3 allow-commands configure set system login class Class3 deny-commands .* set system login user User1 uid 2001 set system login user User1 class Class1 set system login user User1 authentication encrypted-password "$ABC123" set system login user User2 uid 2002 set system login user User2 class Class2 set system login user User2 authentication encrypted-password "$ABC123" set system login user User3 uid 2003 set system login user User3 class Class3 set system login user User3 authentication encrypted-password "$ABC123" set system syslog file messages any any

라우터 R1에 대한 인증 매개 변수 구성

단계별 절차

라우터 R1 인증 구성을 위해 다음을 수행합니다.

-

R1 사용자 인증을 시도하는 순서를 구성합니다. 이 예에서는 먼저 TACACS+ 서버 인증을 사용한 다음 RADIUS 서버 인증을, 그리고 그다음으로 로컬 암호를 사용합니다.

[edit system] user@R1# set authentication-order tacplus user@R1# set authentication-order radius user@R1# set authentication-order password

-

TACACS+ 서버를 구성합니다.

[edit system] user@R1# set tacplus-server 10.209.1.66 secret "$ABC123" user@R1# set tacplus-options enhanced-accounting user@R1# set accounting destination tacplus server 10.209.1.66 secret "$ABC123"

-

RADIUS 서버를 구성합니다.

[edit system] user@R1# set radius-server 10.209.1.66 secret "$ABC123" user@R1# set radius-options enhanced-accounting

-

R1 계정 매개 변수를 구성합니다.

[edit system] user@R1# set accounting events login user@R1# set accounting events change-log user@R1# set accounting events interactive-commands user@R1# set accounting traceoptions file auditlog user@R1# set accounting traceoptions flag all

allow-commands 문(Class1)을 사용하여 액세스 권한 구성

단계별 절차

allow-commands 문을 사용하여 정규식을 지정하기 위해 다음을 수행합니다.

-

Class1 로그인 클래스를 구성하고 운영자 수준의 사용자 승인을 할당합니다.

[edit system login] user@R1# set class Class1 permissions [clear network reset trace view]

-

클래스의 사용자가 디바이스를 재부팅할 수 있도록

allow-commands정규식을 구성합니다.[edit system login] user@R1# set class Class1 allow-commands "request system reboot"

-

Class1 로그인 클래스에 대한 사용자 계정을 구성합니다.

[edit system login] user@R1# set user User1 uid 2001 user@R1# set user User1 class Class1 user@R1# set user User1 authentication encrypted-password "$ABC123"

dene-commands 문(Class2)을 사용하여 액세스 권한 구성

단계별 절차

deny-commands 문을 사용하여 정규식을 지정하기 위해 다음을 수행합니다.

-

Class2 로그인 클래스를 구성하고 운영자 수준의 사용자 승인을 할당합니다.

[edit system login] user@R1# set class Class1 permissions [clear network reset trace view]

-

클래스 사용자가

set명령을 실행하는 것을 방지하기 위해deny-commands정규식을 구성합니다.[edit system login] user@R1# set class Class1 deny-commands "set"

-

Class2 로그인 클래스에 대한 사용자 계정을 구성합니다.

[edit system login] user@R1# set user User2 uid 2002 user@R1# set user User2 class Class2 user@R1# set user User2 authentication encrypted-password "$ABC123"

allow-commands 및 dene-commands 문(Class3)을 모두 사용하여 액세스 권한 구성

단계별 절차

allow-commands 및 deny-commands 문을 모두 사용하여 정규식을 지정하기 위해 다음을 수행합니다.

-

Class3 로그인 클래스를 구성하고 슈퍼유저 수준의 승인을 할당합니다.

[edit system login] user@R1# set class Class3 permissions all

-

클래스 사용자가 모든 명령을 실행하는 것을 방지하기 위해

deny-commands정규식을 구성합니다.[edit system login] user@R1# set class Class3 deny-commands ".*"

-

allow-commands정규식을 구성해 사용자가 구성 모드를 입력할 수 있도록 합니다.[edit system login] user@R1# set class Class3 allow-commands configure

-

Class3 로그인 클래스에 대한 사용자 계정을 구성합니다.

[edit system login] user@R1# set user User3 uid 2003 user@R1# set user User3 class Class3 user@R1# set user User3 authentication encrypted-password "$ABC123"

결과

구성 모드에서 show system 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@R1# show system

authentication-order [ tacplus radius password ];

radius-server {

10.209.1.66 secret "$ABC123";

}

tacplus-server {

10.209.1.66 secret "$ABC123";

}

radius-options {

enhanced-accounting;

}

tacplus-options {

enhanced-accounting;

}

accounting {

events [ login change-log interactive-commands ];

traceoptions {

file auditlog;

flag all;

}

destination {

tacplus {

server {

10.209.1.66 secret "$ABC123";

}

}

}

}

login {

class Class1 {

permissions [ clear network reset trace view ];

allow-commands "request system reboot";

}

class Class2 {

permissions [ clear network reset trace view ];

deny-commands set;

}

class Class3 {

permissions all;

allow-commands configure;

deny-commands .*;

}

user User1 {

uid 2001;

class Class1;

authentication {

encrypted-password "$ABC123";

}

}

user User2 {

uid 2002;

class Class2;

authentication {

encrypted-password "$ABC123";

}

}

user User3 {

uid 2003;

class Class3;

authentication {

encrypted-password “$ABC123”;

}

}

}

syslog {

file messages {

any any;

}

}

검증

새로운 로그인 클래스에 할당된 사용자 이름으로 로그인하고 구성이 제대로 작동하는지 확인합니다.

Class1 구성 확인

목적

Class1 로그인 클래스에서 허용된 사용 승인 및 명령이 작동하는지 확인합니다.

작업

운영 모드에서 show system users 명령을 실행합니다.

User1@R1> show system users 12:39PM up 6 days, 23 mins, 6 users, load averages: 0.00, 0.01, 0.00 USER TTY FROM LOGIN@ IDLE WHAT User1 p0 abc.example.net 12:34AM 12:04 cli User2 p1 abc.example.net 12:36AM 12:02 -cli (cli) User3 p2 abc.example.net 10:41AM 11 -cli (cli)

운영 모드에서 request system reboot 명령을 실행합니다.

User1@R1> request system ? Possible completions: reboot Reboot the system

의미

User1이 할당된 Class1 로그인 클래스는 운영자 수준의 사용자 승인을 보유하고 있으며 클래스 사용자가 request system reboot 명령을 실행할 수 있습니다.

사전 정의된 운영자 로그인 클래스는 다음과 같은 승인 플래그가 지정되어 있습니다.

clear -

clear명령을 사용해 디바이스가 네트워크로부터 학습한 정보를 지우고 다양한 네트워크 데이터베이스에 저장할 수 있습니다.network -

ping,ssh,telnet, 및traceroute명령을 사용해 네트워크에 액세스할 수 있습니다.reset -

restart명령을 사용하여 소프트웨어 프로세스를 다시 시작할 수 있습니다.trace - 추적 파일 설정을 보고 추적 파일 속성을 구성할 수 있습니다.

view - 다양한 명령을 사용해 현재 시스템 전체, 라우팅 테이블 및 프로토콜 특정 값 및 통계를 표시할 수 있습니다. 비밀 구성을 볼 수 없습니다.

Class1 로그인 클래스의 경우 위에서 언급한 사용자 승인 외에도 User1은 request system reboot 명령을 실행할 수 있습니다. 첫 번째 출력은 운영자로서의 뷰 승인을 표시하고 두 번째 출력은 User1이 운영자로 실행할 수 있는 유일한 request system 명령어가 request system reboot 명령어임을 보여줍니다.

Class2 구성 확인

목적

Class2 로그인 클래스에서 허용된 사용 승인 및 명령이 작동하는지 확인합니다.

작업

운영 모드에서 ping 명령을 실행합니다.

User2@R1> ping 10.209.1.66 ping 10.209.1.66 PING 10.209.1.66 (10.209.1.66): 56 data bytes 64 bytes from 10.209.1.66: icmp_seq=0 ttl=52 time=212.521 ms 64 bytes from 10.209.1.66: icmp_seq=1 ttl=52 time=212.844 ms 64 bytes from 10.209.1.66: icmp_seq=2 ttl=52 time=211.304 ms 64 bytes from 10.209.1.66: icmp_seq=3 ttl=52 time=210.963 ms ^C --- 10.209.1.66 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 210.963/211.908/212.844/0.792 ms

CLI 프롬프트에서 사용 가능한 명령을 확인합니다.

User2@R1> ? Possible completions: clear Clear information in the system file Perform file operations help Provide help information load Load information from file monitor Show real-time debugging information mtrace Trace multicast path from source to receiver op Invoke an operation script ping Ping remote target quit Exit the management session request Make system-level requests restart Restart software process save Save information to file show Show system information ssh Start secure shell on another host start Start shell telnet Telnet to another host test Perform diagnostic debugging traceroute Trace route to remote host

CLI 프롬프트에서 모든 집합 명령을 실행합니다.

User2@R1> set

^

unknown command.의미

User2가 할당된 Class2 로그인 클래스는 운영자 수준의 사용자 승인을 보유하고 있으며 모든 set 명령에 대한 액세스를 거부합니다.

사전 정의된 운영자 로그인 클래스에 지정된 승인 플래그는 Class1에 대한 지정된 것과 동일합니다.

Class3 구성 확인

목적

Class3 로그인 클래스에서 허용된 사용 승인 및 명령이 작동하는지 확인합니다.

작업

운영 모드에서 사용 가능한 명령을 확인합니다.

User3@R1> ? Possible completions: configure Manipulate software configuration information

구성 모드로 진입합니다.

User3@R1> configure Entering configuration mode [edit] User3@R1#

의미

User3이 할당된 Class3 로그인 클래스는 슈퍼유저(모든) 승인을 가지고 있지만 이 클래스는 사용자가 configure 명령만 실행할 수 있도록 합니다. 클래스는 모든 다른 운영 모드 명령에 대한 액세스를 거부합니다. allow/deny-commands 문에 지정된 정규식이 사용자 승인보다 우선시되므로 R1의 User3은 구성 모드에만 액세스할 수 있으며 다른 모든 운영 모드 명령에 대한 액세스가 거부됩니다.

예: 구성 문 및 계층에 대한 액세스 권한으로 사용자 권한 구성

이 예에서는 사용자 정의 로그인 클래스를 구성하고 특정 구성 계층에 액세스 권한을 할당하는 방법을 보여 줍니다. 로그인 클래스의 사용자는 액세스 권한이 있는 구성 문 및 계층만 보고 수정할 수 있습니다. 이렇게 하면 권한 없는 사용자가 네트워크에 손상을 줄 수 있는 디바이스 구성을 수정할 수 없습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

주니퍼 네트웍스 디바이스 1개

-

TACACS+(또는 RADIUS) 서버 1개

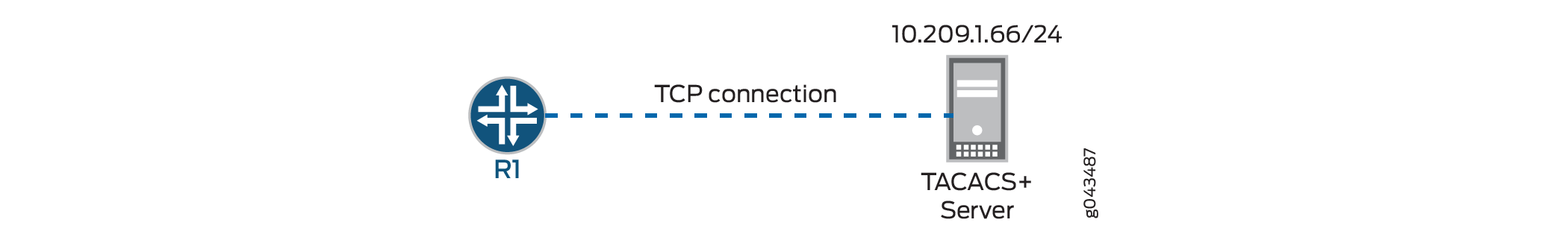

시작하기 전에 디바이스 및 TACACS+ 서버 간에 TCP 연결을 설정하십시오. RADIUS 서버의 경우 디바이스 및 RADIUS 서버 간에 UDP 연결을 설정합니다.

개요 및 토폴로지

그림 2은(는) 라우터 R1이 주니퍼 네트웍스 디바이스이며 TACACS+ 서버와 TCP 연결이 설정된 간단한 토폴로지를 보여줍니다.

이 예에서는 사용자 정의된 두 개의 로그인 클래스로 R1을 구성합니다. 클래스 1 및 클래스 2. 각 클래스는 permissions문을 구성하고 allow-configuration, deny-configuration, allow-configuration-regexps 및 deny-configuration-regexps문을 사용해 확장된 정규 표현을 정의함으로써 사용자에 대한 액세스 권한을 정의합니다.

각 로그인 클래스의 목적은 다음과 같습니다.

-

Class1—

allow-configuration및deny-configuration문으로 사용자에 대한 접근 권한을 정의합니다. 이 로그인 클래스는[edit interfaces]계층만 구성할 수 있는 액세스 권한을 제공하며 디바이스의 다른 모든 액세스는 거부합니다. 이를 위해 사용자 권한에는 구성 액세스를 제공하는configure이(가) 포함됩니다. 또한allow-configuration문은 인터페이스 구성에 대한 액세스를 허용하고,deny-configuration문은 다른 모든 구성 계층에 대한 액세스를 거부합니다. 허용문은 거부문보다 우선하므로 Class1 로그인 클래스에 할당된 사용자는[edit interfaces]계층 수준에만 액세스할 수 있습니다. -

Class2—

allow-configuration-regexps및deny-configuration-regexps문으로 사용자에 대한 접근 권한을 정의합니다. 이 로그인 클래스는 슈퍼 사용자 수준의 사용자 권한을 제공하며 인터페이스에 대해 여러 계층 수준에서 구성을 명시적으로 허용합니다. 또한[edit system]및[edit protocols]계층 수준에 대한 액세스를 거부합니다.

라우터 R1에는 Class1과 Class2 로그인 클래스에 각각 할당된 User1과 User2라는 두 명의 사용자가 있습니다.

구성

- CLI 빠른 구성

- 라우터 R1에 대한 인증 매개 변수 구성

- allow-configuration 및 deny-configuration문(Class1)을 사용하여 액세스 권한 구성

- allow-configuration-regexps 및 deny-configuration-regexps문(클래스 2)을 사용하여 액세스 권한 구성

- 결과

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit]계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

R1

set system authentication-order tacplus set system authentication-order radius set system authentication-order password set system radius-server 10.209.1.66 secret "$ABC123" set system tacplus-server 10.209.1.66 secret "$ABC123" set system radius-options enhanced-accounting set system tacplus-options enhanced-accounting set system accounting events login set system accounting events change-log set system accounting events interactive-commands set system accounting traceoptions file auditlog set system accounting traceoptions flag all set system accounting destination tacplus server 10.209.1.66 secret "$ABC123" set system login class Class1 permissions configure set system login class Class1 allow-configuration "interfaces .* unit .*" set system login class Class1 deny-configuration .* set system login class Class2 permissions all set system login class Class2 allow-configuration-regexps [ "interfaces .* description .*" "interfaces .* unit .* description .*" "interfaces .* unit .* family inet address .*" "interfaces.* disable" ] set system login class Class2 deny-configuration-regexps [ "system" "protocols" ] set system login user User1 uid 2004 set system login user User1 class Class1 set system login user User1 authentication encrypted-password "$ABC123" set system login user User2 uid 2006 set system login user User2 class Class2 set system login user User2 authentication encrypted-password "$ABC123" set system syslog file messages any any

라우터 R1에 대한 인증 매개 변수 구성

단계별 절차

라우터 R1 인증 구성을 위해 다음을 수행합니다.

-

R1 사용자 인증을 시도하는 순서를 구성합니다. 이 예에서는 먼저 TACACS+ 서버 인증을 사용한 다음 RADIUS 서버 인증을, 그리고 그다음으로 로컬 암호를 사용합니다.

[edit system] user@R1# set authentication-order tacplus user@R1# set authentication-order radius user@R1# set authentication-order password

-

TACACS+ 서버를 구성합니다.

[edit system] user@R1# set tacplus-server 10.209.1.66 secret "$ABC123" user@R1# set tacplus-options enhanced-accounting user@R1# set accounting destination tacplus server 10.209.1.66 secret "$ABC123"

-

RADIUS 서버를 구성합니다.

[edit system] user@R1# set radius-server 10.209.1.66 secret "$ABC123" user@R1# set radius-options enhanced-accounting

-

R1 계정 매개 변수를 구성합니다.

[edit system] user@R1# set accounting events login user@R1# set accounting events change-log user@R1# set accounting events interactive-commands user@R1# set accounting traceoptions file auditlog user@R1# set accounting traceoptions flag all

allow-configuration 및 deny-configuration문(Class1)을 사용하여 액세스 권한 구성

단계별 절차

allow-configuration 및 deny-configuration문을 사용하여 정규 표현식을 지정하려면,

-

Class1 로그인 클래스를

configure권한으로 구성합니다.[edit system login] user@R1# set class Class1 permissions configure

-

클래스의 사용자가

[edit interfaces]계층 수준의 일부를 보고 수정할 수 있도록allow-configuration정규식을 구성합니다.[edit system login] user@R1# set class Class1 allow-configuration "interfaces .* unit .*"

-

모든 구성 계층에 대한 액세스를 거부하도록

deny-configuration정규식을 구성합니다.[edit system login] user@R1# set class Class1 deny-configuration .*

-

Class1 로그인 클래스에 대한 사용자 계정을 구성합니다.

[edit system login] user@R1# set user User1 uid 2004 user@R1# set user User1 class Class1 user@R1# set user User1 authentication encrypted-password "$ABC123"

allow-configuration-regexps 및 deny-configuration-regexps문(클래스 2)을 사용하여 액세스 권한 구성

단계별 절차

allow-configuration-regexps 및 deny-configuration-regexps문을 사용하여 정규 표현식을 지정하려면,

-

Class2 로그인 클래스를 구성하고 슈퍼 사용자(모든) 권한을 할당합니다.

[edit system login] user@R1# set class Class2 permissions all

-

클래스의 사용자가

[edit interfaces]계층 수준에서 여러 계층에 액세스할 수 있도록allow-configuration-regexps정규식을 구성합니다.[edit system login] user@R1# set class Class2 allow-configuration-regexps [ "interfaces .* description .*" "interfaces .* unit .* description .*" "interfaces .* unit .* family inet address .*" "interfaces.* disable" ]

-

deny-configuration-regexps정규 표현식을 구성하여 클래스의 사용자가[edit system]및[edit protocols]계층 수준에서 구성을 보거나 수정할 수 없도록 합니다.[edit system login] user@R1# set class Class2 deny-configuration-regexps [ "system" "protocols" ]

-

Class2 로그인 클래스에 대한 사용자 계정을 구성합니다.

[edit system login] user@R1# set user User2 uid 2006 user@R1# set user User2 class Class2 user@R1# set user User2 authentication encrypted-password "$ABC123"

결과

구성 모드에서 show system 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@R1# show system

authentication-order [ tacplus radius password ];

radius-server {

10.209.1.66 secret "$ABC123";

}

tacplus-server {

10.209.1.66 secret "$ABC123";

}

radius-options {

enhanced-accounting;

}

tacplus-options {

enhanced-accounting;

}

accounting {

events [ login change-log interactive-commands ];

traceoptions {

file auditlog;

flag all;

}

destination {

tacplus {

server {

10.209.1.66 secret "$ABC123";

}

}

}

}

login {

class Class1 {

permissions configure;

allow-configuration "interfaces .* unit .*";

deny-configuration .*;

}

class Class2 {

permissions all;

allow-configuration-regexps [ "interfaces .* description .*" "interfaces .* unit .* description .*" "interfaces .* unit .* family inet address .*" "interfaces.* disable" ];

deny-configuration-regexps [ "system" "protocols" ];

}

user User1 {

uid 2001;

class Class1;

authentication {

encrypted-password "$ABC123";

}

}

user User2 {

uid 2002;

class Class2;

authentication {

encrypted-password "$ABC123";

}

}

}

syslog {

file messages {

any any;

}

}

검증

새로운 로그인 클래스에 할당된 사용자 이름으로 로그인하고 구성이 제대로 작동하는지 확인합니다.

Class1 구성 확인

목적

Class1 로그인 클래스에 허용된 사용 권한이 작동하는지 확인합니다.

작업

운영 모드에서 사용 가능한 명령을 확인합니다.

User1@R1> ? Possible completions: clear Clear information in the system configure Manipulate software configuration information file Perform file operations help Provide help information load Load information from file op Invoke an operation script quit Exit the management session request Make system-level requests save Save information to file set Set CLI properties, date/time, craft interface message start Start shell test Perform diagnostic debugging

구성 모드에서 사용 가능한 구성 사용 권한을 확인합니다.

User1@R1# edit ? Possible completions: > interfaces Interface configuration

의미

User1은 첫 번째 출력에서 보듯이 configure 사용자 권한을 가지고 있습니다. 또한 구성 모드에서 User1은 interfaces 계층 수준에 액세스할 수 있지만, 두 번째 출력에서 볼 수 있듯이 해당 계층 수준에만 액세스할 수 있습니다.

Class2 구성 확인

목적

Class2 구성이 예상대로 작동하는지 확인합니다.

작업

구성 모드에서 interfaces 구성에 접근합니다.

[edit interfaces] User2@R1# set ? Possible completions: <interface-name> Interface name + apply-groups Groups from which to inherit configuration data + apply-groups-except Don't inherit configuration data from these groups ge-0/0/3 Interface name > interface-range Interface ranges configuration > interface-set Logical interface set configuration > traceoptions Interface trace options

구성 모드에서 system 및 protocols 구성 계층 구조에 접근합니다.

User2@R1# edit system

^

Syntax error, expecting <statement> or <identifier>.

User2@R1# edit protocols

^

Syntax error, expecting <statement> or <identifier>.의미

사용자2는 R1에서 인터페이스를 구성할 수 있는 권한이 있지만 [edit system] 또는 [edit protocols] 계층 수준을 보거나 수정할 수 있는 권한이 없습니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.

allow-commands-regexps 및 deny-commands-regexps 명령문이 지원됩니다.