이 페이지의 내용

보안 정책 구성

네트워크를 안전하게 보호하려면 네트워크 관리자는 해당 비즈니스 내의 모든 네트워크 리소스와 해당 리소스에 필요한 보안 수준을 설명하는 보안 정책을 만들어야 합니다. Junos OS를 사용하면 보안 정책을 구성할 수 있습니다. 보안 정책은 방화벽을 통과할 수 있는 트래픽과 방화벽을 통과할 때 트래픽에 대해 수행해야 하는 작업과 관련하여 전송 트래픽에 대한 규칙을 적용합니다.

보안 정책 요소 이해

보안 정책은 지정된 서비스를 사용하여 지정된 소스에서 지정된 대상으로의 트래픽을 제어하는 일련의 문입니다. 정책은 지정된 유형의 트래픽을 두 지점 간에 단방향으로 허용, 거부 또는 터널링합니다.

각 정책은 다음으로 구성됩니다.

정책의 고유한 이름입니다.

A

from-zone및 ato-zone의 예: user@host#set security policies from-zone untrust to-zone untrust정책 규칙을 적용하기 위해 충족해야 하는 조건을 정의하는 일치 기준 집합입니다. 일치 기준은 소스 IP 주소, 대상 IP 주소 및 애플리케이션을 기반으로 합니다. 사용자 ID 방화벽은 정책 명령문의 일부로 추가 튜플인 source-identity를 포함하여 보다 세분화된 기능을 제공합니다.

일치 시 수행할 일련의 작업(허용, 거부 또는 거부).

회계 및 감사 요소 - 카운팅, 로깅 또는 구조화된 시스템 로깅.

디바이스가 이러한 사양과 일치하는 패킷을 수신하면 정책에 지정된 작업을 수행합니다.

보안 정책은 전송 트래픽에 대한 일련의 규칙을 적용하여 방화벽을 통과할 수 있는 트래픽과 트래픽이 방화벽을 통과할 때 트래픽에 대해 수행되는 작업을 식별합니다. 지정된 기준과 일치하는 트래픽에 대한 작업에는 허용, 거부, 거부, 로그 또는 개수가 포함됩니다.

보안 정책 규칙 이해

보안 정책은 보안 규칙을 컨텍스트(from-zone to to-zone) 내의 전송 트래픽에 적용합니다. 각 정책은 해당 이름으로 고유하게 식별됩니다. 트래픽은 소스 및 대상 영역, 소스 및 대상 주소, 트래픽이 프로토콜 헤더에 전달하는 애플리케이션을 데이터 플레인의 정책 데이터베이스와 일치시켜 분류됩니다.

각 정책은 다음 특성과 관련이 있습니다.

소스 영역

대상 영역

하나 이상의 소스 주소 이름 또는 주소 집합 이름

하나 이상의 대상 주소 이름 또는 주소 집합 이름

하나 이상의 애플리케이션 이름 또는 애플리케이션 세트 이름

이러한 특성을 일치 기준이라고 합니다. 각 정책에는 허용, 거부, 거부, 카운트, 로그, VPN 터널과 같은 작업도 있습니다. 정책, 소스 주소, 대상 주소 및 애플리케이션 이름을 구성할 때 일치 조건 인수를 지정해야 합니다.

와일드카드 항목을 any사용하여 IPv4 또는 IPv6 주소로 정책을 구성하도록 지정할 수 있습니다. IPv6 트래픽에 대해 플로우 지원이 활성화되지 않은 경우, any IPv4 주소와 일치합니다. IPv6 트래픽에 대해 플로우 지원이 활성화되면 IPv4 any 및 IPv6 주소가 모두 일치합니다. IPv6 트래픽에 대해 플로우 기반 포워딩을 활성화하려면 다음 set security forwarding-options family inet6 mode flow-based 명령을 사용합니다. 또한 와일드카드 any-ipv4 또는 any-ipv6 소스 및 대상 주소 일치 기준에 대해 각각 IPv4 또는 IPv6 주소만 포함하도록 지정할 수 있습니다.

IPv6 트래픽에 대한 플로우 지원이 활성화되면 보안 정책에서 구성할 수 있는 최대 IPv4 또는 IPv6 주소 수는 다음 일치 기준을 기반으로 합니다.

Number_of_src_IPv4_addresses + number_of_src_IPv6_addresses * 4 <= 1024

Number_of_dst_IPv4_addresses + number_of_dst_IPv6_addresses * 4 <= 1024

일치 기준의 이유는 IPv6 주소가 IPv4 주소가 사용하는 메모리 공간의 4배를 사용하기 때문입니다.

디바이스에서 IPv6 트래픽에 대한 플로우 지원이 활성화된 경우에만 IPv6 주소로 보안 정책을 구성할 수 있습니다.

특정 애플리케이션을 지정하지 않으려면 기본 애플리케이션으로 입력합니다 any . 기본 애플리케이션을 조회하려면 구성 모드에서 을 입력합니다 show groups junos-defaults | find applications (predefined applications). 예를 들어, 애플리케이션 이름을 제공하지 않으면 정책이 애플리케이션과 함께 와일드카드(기본값)로 설치됩니다. 따라서 주어진 정책의 나머지 매개 변수와 일치하는 모든 데이터 트래픽은 데이터 트래픽의 애플리케이션 유형에 관계없이 정책과 일치합니다.

정책이 여러 애플리케이션으로 구성되고 둘 이상의 애플리케이션이 트래픽과 일치하는 경우 일치 기준을 가장 잘 충족하는 애플리케이션이 선택됩니다.

트래픽이 일치하는 첫 번째 정책의 작업이 패킷에 적용됩니다. 일치하는 정책이 없으면 패킷이 삭제됩니다. 정책은 위에서 아래로 검색되므로 더 구체적인 정책을 목록의 맨 위에 배치하는 것이 좋습니다. 또한 IPSec VPN 터널 정책을 맨 위에 배치해야 합니다. 특정 사용자가 모든 인터넷 응용 프로그램에 액세스할 수 있도록 허용하는 정책과 같은 보다 일반적인 정책을 목록 맨 아래에 배치합니다. 예를 들어, 이전에 모든 특정 정책을 구문 분석하고 합법적인 트래픽이 허용/카운트/로깅된 후 모두 거부 또는 모두 거부 정책을 맨 아래에 배치합니다.

IPv6 주소에 대한 지원은 Junos OS 릴리스 10.2에 추가되었습니다. 액티브/액티브 섀시 클러스터 구성의 IPv6 주소에 대한 지원(액티브/패시브 섀시 클러스터 구성의 기존 지원 외에도)이 Junos OS 릴리스 10.4에 추가되었습니다.

정책 조회는 대상 영역, 대상 주소 및 송신 인터페이스를 결정합니다.

정책을 생성할 때 다음 정책 규칙이 적용됩니다.

보안 정책은 to

to-zone방향으로from-zone구성됩니다. 특정 영역 방향에 따라 각 보안 정책에는 이름, 일치 기준, 작업 및 기타 옵션이 포함됩니다.정책 이름, 일치 기준 및 작업이 필요합니다.

정책 이름은 키워드입니다.

일치 기준의 소스 주소는 에 있는 하나 이상의 주소 이름 또는 주소 집합 이름으로 구성됩니다.

from-zone일치 기준의 대상 주소는 에 있는 하나 이상의 주소 이름 또는 주소 집합 이름으로 구성됩니다.

to-zone일치 기준의 애플리케이션 이름은 하나 이상의 애플리케이션 또는 애플리케이션 세트의 이름으로 구성됩니다.

허용, 거부 또는 거부 작업 중 하나가 필요합니다.

회계 및 감사 요소(count 및 log)를 지정할 수 있습니다.

명령을 사용하여 세션이 끝날 때 또는 명령을 사용하여

session-close세션이 시작될 때 로깅을 활성화할 수 있습니다.session-init카운트 알람이 켜져 있으면 알람 임계값을 초당 바이트 또는 분당 킬로바이트로 지정합니다.

다음 조건에서는 또는

from-zoneto-zoneexcept 중 하나로 지정할global수 없습니다.전역 영역으로 구성된

to-zone모든 정책에는 정적 네트워크 주소 변환(NAT) 또는 수신 네트워크 주소 변환(NAT)이 정책에 구성되었음을 나타내는 단일 대상 주소가 있어야 합니다.네트워크 주소 변환(NAT)을 사용하는 정책 허용 옵션이 단순화됩니다. 각 정책은 선택적으로 NAT 변환을 허용하는지, NAT 변환을 허용하지 않는지 또는 신경 쓰지 않는지 여부를 나타냅니다.

주소 이름은 다음 예약된 접두사로 시작할 수 없습니다. 이는 주소 NAT 구성에만 사용됩니다.

static_nat_incoming_nat_junos_

애플리케이션 이름은 예약된 접두사로

junos_시작할 수 없습니다.

와일드카드 주소 이해

소스 및 대상 주소는 보안 정책에서 구성해야 하는 5가지 일치 기준 중 두 가지입니다. 이제 보안 정책에서 소스 및 대상 주소 일치 기준에 대한 와일드카드 주소를 구성할 수 있습니다. 와일드카드 주소는 A.B.C.D/wildcard-mask로 표시됩니다. 와일드카드 마스크는 보안 정책 일치 기준에 의해 IP 주소 A.B.C.D의 어떤 비트가 무시되어야 하는지를 결정합니다. 예를 들어, 보안 정책의 소스 IP 주소 192.168.0.11/255.255.0.255는 보안 정책 일치 기준이 IP 주소의 세 번째 옥텟(192.168.*.11로 상징적으로 표시됨)을 폐기할 수 있음을 의미합니다. 따라서 192.168.1.11 및 192.168.22.11과 같은 소스 IP 주소를 가진 패킷은 일치 기준을 충족합니다. 그러나 192.168.0.1 및 192.168.1.21과 같은 소스 IP 주소를 가진 패킷은 일치 기준을 충족하지 않습니다.

와일드카드 주소 사용은 전체 옥텟으로만 제한되지 않습니다. 임의의 와일드카드 주소를 구성할 수 있습니다. 예를 들어, 와일드카드 주소 192.168입니다. 7.1/255.255.7.255는 정책을 일치시키는 동안 와일드카드 주소의 세 번째 옥텟의 처음 5비트만 무시해야 함을 의미합니다. 와일드카드 주소 사용이 전체 옥텟으로만 제한되는 경우 4개의 옥텟 각각에서 0 또는 255가 있는 와일드카드 마스크만 허용됩니다.

와일드카드 마스크의 첫 번째 8진수는 128보다 커야 합니다. 예를 들어, 0.255.0.255 또는 1.255.0.255로 표시되는 와일드카드 마스크는 유효하지 않습니다.

와일드카드 보안 정책은 한 보안 영역에서 다른 보안 영역으로 이동하려는 트래픽을 허용, 거부 및 거부할 수 있는 간단한 방화벽 정책입니다. Content 보안과 같은 서비스에 대해 와일드카드 주소를 사용하여 보안 정책 규칙을 구성해서는 안 됩니다.

IPv6 세션에 대한 콘텐츠 보안은 지원되지 않습니다. 현재 보안 정책에서 IP 주소 와일드카드 any가 있는 규칙을 사용하고 컨텐츠 보안 기능이 활성화되어 있는 경우 컨텐츠 보안 기능이 아직 IPv6 주소를 지원하지 않기 때문에 구성 커밋 오류가 발생합니다. 오류를 해결하려면 any-ipv4 와일드카드가 사용되도록 오류를 반환하는 규칙을 수정합니다. 컨텐츠 보안 기능을 포함하지 않는 IPv6 트래픽에 대해 별도의 규칙을 만듭니다.

디바이스에서 와일드카드 보안 정책을 구성하면 from-zone 및 to-zone 컨텍스트당 구성된 와일드카드 정책 수에 따라 성능 및 메모리 사용량에 영향을 미칩니다. 따라서 특정 from-zone 및 to-zone 컨텍스트에 대해 최대 480개의 와일드카드 정책만 구성할 수 있습니다.

또한보십시오

정책 구성 동기화 개선 사항

향상된 정책 구성 동기화 메커니즘은 라우팅 엔진(RE)과 패킷 포워딩 엔진(PFE) 간에 정책 구성이 동기화되는 방식을 개선하여 시스템 신뢰성과 보안을 강화합니다. 이 메커니즘을 통해 정책이 자동으로 정확하게 동기화됩니다. 또한 시스템은 보안 정책 구성 변경 프로세스 중 플로우 드롭을 효과적으로 방지합니다.

파일 직렬화

파일 직렬화를 사용하여 정책 변경 전파를 데이터 플레인으로 수행합니다. 시스템은 정책 구성을 파일로 직렬화함으로써 제어되고 안정적인 방식으로 PFE에서 정책 구성을 읽고 적용하도록 보장합니다. 이러한 직렬화된 파일은 지정된 디렉토리에 저장되며 성공적인 적용 후 자동으로 삭제되므로 보다 효율적이고 대역폭 친화적인 동기화 방법을 제공합니다. 이 파일 기반 접근 방식은 보안 정책 불일치의 위험을 줄이고 시스템 안정성을 향상시킵니다.

기본적으로 파일 기반 serialization이 활성화되어 있습니다. 다음 문을 사용하여 파일 직렬화를 비활성화할 수 있습니다.

[edit] user@host# set security policies no-file-serialization

파일 직렬화 기능을 다시 활성화하려면 다음 문을 사용합니다.

[edit] user@host# delete security policies no-file-serialization

또는 다음 문을 사용하십시오.

[edit] user@host# set security policies file-serialization

정책 구성 변경 중 플로우 세션 중단 방지

보안 정책 구성 변경 커밋 중에 플로우 세션 중단을 방지할 수 있습니다. 정책 일치 조건 또는 작업 변경, 정책 추가 또는 삭제, 정책 스왑 또는 정책 순서 변경과 같은 구성 변경은 플로우 세션을 중단합니다. 이러한 변경 사항은 PFE 구성 데이터에 영향을 미쳐 잠재적으로 진행 중인 정책 검색에 영향을 미치고 부정확하거나 기본 정책 선택으로 이어질 수 있습니다. 즉, 이전 정책에서 새 정책으로 잠시 전환하는 동안 세션이 부분적으로 생성된 데이터 구조와 일치하여 잘못된 정책 일치가 발생할 수 있습니다.

보안 정책 변경으로 인한 중단을 피하려면 다음 문을 사용할 수 있습니다.

[edit] user@host# set security policies lookup-intact-on-commit

옵션을 구성할 lookup-intact-on-commit 때, 디바이스 또는 섀시 클러스터 설정에서 포워딩 플레인을 다시 시작합니다.

옵션을 활성화 lookup-intact-on-commit 하기 전에 다음 명령을 사용하여 디바이스의 상태와 적격성을 확인하십시오.

[edit] user@host> show security policies lookup-intact-on-commit

옵션이 디바이스에 이미 구성되어 있는지 명령 lookup-intact-on-commit 출력이 표시되고 옵션 활성화에 사용 가능한 메모리 스토리지 측면에서 디바이스의 적격성을 표시합니다.lookup-intact-on-commit

메모리 및 오류 처리

이러한 새로운 동기화 메커니즘을 구현하려면 시스템이 특정 메모리 요구 사항을 충족해야 합니다. 특히 커밋 시 조회 기능을 사용하려면 최소 5%의 사용 가능한 커널 힙과 1%의 사용 가능한 사용자 힙이 필요합니다. 이렇게 하면 파일 기반 동기화 및 이중 메모리 작업에 사용할 수 있는 메모리가 충분합니다. 동기화가 실패할 경우 시스템은 자동으로 기존 방법으로 되돌아가도록 설계되었습니다.

이 명령을 사용하여 show security policies lookup-intact-on-commit eligibilityFPC당 시스템의 메모리 가용성을 확인할 수 있습니다. 이 출력은 특정 FPC가 구성을 구성할 수 있는지 여부를 나타냅니다.set security policies lookup-intact-on-commit

논리적 시스템 및 테넌트 시스템 지원

루트 논리적 시스템(시스템 수준)에서만 and file-serialization 를 구성할 lookup-intact-on-commit 수 있습니다. 논리 시스템 및 테넌트 시스템 수준의 구성은 지원되지 않습니다. 그러나 루트 수준에서 이러한 설정을 구성하는 경우 구성은 논리 시스템 및 테넌트 시스템 수준에서 구성된 정책도 최적화합니다.

자체 트래픽에 대한 보안 정책 이해

디바이스를 통해 흐르는 트래픽에 서비스를 적용하도록 디바이스에 보안 정책이 구성됩니다. 예를 들어, UAC 및 콘텐츠 보안 정책은 일시적인 트래픽에 서비스를 적용하도록 구성됩니다.

자체 트래픽 또는 호스트 트래픽은 호스트 인바운드 트래픽입니다. 즉, 디바이스에서 종료되는 트래픽 또는 디바이스에서 발생하는 트래픽인 호스트 아웃바운드 트래픽입니다. 이제 자체 트래픽에 서비스를 적용하도록 정책을 구성할 수 있습니다. 원격 디바이스에서 SSL 연결을 종료하고 해당 트래픽에 대해 일부 처리를 수행해야 하는 SSL 스택 서비스, 호스트-인바운드 트래픽에 대한 IDP 서비스 또는 호스트-아웃바운드 트래픽에 대한 IPsec 암호화와 같은 서비스는 자체 트래픽에 구성된 보안 정책을 통해 적용되어야 합니다.

셀프 트래픽에 대한 보안 정책을 구성할 때, 디바이스를 통해 흐르는 트래픽이 먼저 정책에 대해 확인된 다음 영역에 바인딩된 인터페이스에 대해 구성된 옵션에 대해 host-inbound-traffic 확인됩니다.

셀프 트래픽에 대한 보안 정책을 구성하여 셀프 트래픽에 서비스를 적용할 수 있습니다. 호스트-아웃바운드 정책은 호스트 디바이스에서 시작된 패킷이 흐름을 통과하고 이 패킷의 수신 인터페이스가 로컬로 설정된 경우에만 작동합니다.

자체 트래픽을 사용하면 다음과 같은 이점이 있습니다.

전송 트래픽에 사용되는 대부분의 기존 정책 또는 플로우 인프라를 활용할 수 있습니다.

서비스를 활성화하기 위해 별도의 IP 주소가 필요하지 않습니다.

디바이스에 있는 모든 인터페이스의 대상 IP 주소를 사용하여 모든 호스트 인바운드 트래픽에 서비스 또는 정책을 적용할 수 있습니다.

기본 보안 정책 규칙은 자체 트래픽에 영향을 주지 않습니다.

관련 서비스에서만 자체 트래픽에 대한 보안 정책을 구성할 수 있습니다. 예를 들어, host-outbound 트래픽에 fwauth 서비스를 구성하는 것은 관련이 없으며 gprs-gtp 서비스는 자체 트래픽에 대한 보안 정책과 관련이 없습니다.

자체 트래픽에 대한 보안 정책은 zone이라는 새로운 기본 보안 영역에서 구성됩니다. junos-host junos-host 영역은 junos-defaults 구성의 일부가 되므로 사용자는 삭제할 수 없습니다. interfaces, screen, tcp-rst, host-inbound-traffic 옵션과 같은 기존 영역 구성은 junos-host 영역에 의미가 없습니다. 따라서 junos-host 영역에 대한 전용 구성은 없습니다.

host-inbound-traffic을 사용하여 디바이스에 들어오는 연결을 제어할 수 있습니다. 그러나 디바이스 밖으로 나가는 트래픽을 제한하지는 않습니다. 반면 junos-host-zone을 사용하면 원하는 애플리케이션을 선택하고 나가는 트래픽을 제한할 수도 있습니다. 예를 들어, 이제 junos-host-zone을 사용하여 디바이스로 들어오거나 나가는 트래픽에 대해 NAT, IDP, 콘텐츠 보안 등과 같은 서비스를 사용할 수 있습니다.

보안 정책 구성 개요

보안 정책을 생성하려면 다음 작업을 완료해야 합니다.

영역을 만듭니다. 예: 보안 영역 생성을 참조하십시오.

정책에 대한 주소가 포함된 주소록을 구성합니다. 예: 주소록 및 주소 집합 구성을 참조하십시오.

정책이 해당 유형의 트래픽에 적용됨을 나타내는 애플리케이션(또는 애플리케이션 세트)을 생성합니다. 예: 보안 정책 애플리케이션 및 애플리케이션 세트 구성을 참조하십시오.

정책을 만듭니다. 예: 모든 트래픽을 허용하거나 거부하도록 보안 정책 구성, 예: 선택한 트래픽을 허용하거나 거부하도록 보안 정책 구성 및 예: 와일드카드 주소 트래픽을 허용하거나 거부하도록 보안 정책 구성을 참조하십시오.

정책에 사용하려는 경우 스케줄러를 만듭니다. 예: 하루를 제외한 일일 일정에 대한 스케줄러 구성을 참조하십시오.

방화벽 정책 마법사를 사용하여 기본 보안 정책 구성을 수행할 수 있습니다. 보다 고급 구성의 경우 J-Web 인터페이스 또는 CLI를 사용하십시오.

또한보십시오

정책 정의 모범 사례

보안 네트워크는 비즈니스에 필수적입니다. 네트워크를 안전하게 보호하려면 네트워크 관리자는 해당 비즈니스 내의 모든 네트워크 리소스와 해당 리소스에 필요한 보안 수준을 설명하는 보안 정책을 만들어야 합니다. 보안 정책은 컨텍스트 내의 전송 트래픽(from-zone에서 to-zone으로)에 보안 규칙을 적용하며 각 정책은 이름으로 고유하게 식별됩니다. 트래픽은 소스 및 대상 영역, 소스 및 대상 주소, 트래픽이 프로토콜 헤더에 전달하는 애플리케이션을 데이터 플레인의 정책 데이터베이스와 일치시켜 분류됩니다.

플랫폼 지원은 설치한 Junos OS 릴리스에 따라 다릅니다.

각 규칙의 주소 및 애플리케이션 수가 증가함에 따라 정책 정의에서 사용하는 메모리 양이 증가하고 때로는 80,000개 미만의 정책으로 시스템에서 메모리가 부족해집니다.

패킷 포워딩 엔진(PFE) 및 라우팅 엔진(RE)에서 정책의 실제 메모리 사용률을 얻으려면 메모리 트리의 다양한 구성 요소를 고려해야 합니다. 메모리 트리에는 다음 두 가지 구성 요소가 포함됩니다.

정책 컨텍스트 - 이 컨텍스트에서 모든 정책을 구성하는 데 사용됩니다. 정책 컨텍스트에는 소스 및 대상 영역과 같은 변수가 포함됩니다.

정책 엔터티–정책 데이터를 보관하는 데 사용됩니다. 정책 엔티티는 정책 이름, IP 주소, 주소 수, 애플리케이션, 방화벽 인증, WebAuth, IPsec, 개수, 애플리케이션 서비스 및 JSF(Junos Services Framework)와 같은 매개 변수를 사용하여 메모리를 계산합니다.

또한 정책, 규칙 세트 및 기타 구성 요소를 저장하는 데 사용되는 데이터 구조는 패킷 포워딩 엔진과 라우팅 엔진에서 서로 다른 메모리를 사용합니다. 예를 들어, 정책의 각 주소에 대한 주소 이름은 라우팅 엔진에 저장되지만 패킷 포워딩 엔진 수준에서는 메모리가 할당되지 않습니다. 마찬가지로 포트 범위는 접두사 및 마스크 쌍으로 확장되고 패킷 포워딩 엔진에 저장되지만 이러한 메모리는 라우팅 엔진에 할당되지 않습니다.

따라서 정책 구성에 따라 라우팅 엔진에 대한 정책 기여자는 패킷 포워딩 엔진에 대한 정책 기여자와 다르며 메모리는 동적으로 할당됩니다.

메모리는 "지연된 삭제" 상태에서도 사용됩니다. 지연된 삭제 상태에서는 디바이스가 정책 변경을 적용할 때 이전 정책과 새 정책이 모두 존재하는 일시적인 최대 사용량이 있습니다. 따라서 짧은 기간 동안 이전 정책과 새 정책이 모두 패킷 포워딩 엔진에 존재하여 메모리 요구 사항의 두 배를 차지합니다.

따라서 메모리 요구 사항은 정책의 특정 구성에 따라 달라지고 메모리는 동적으로 할당되기 때문에 주어진 시점에서 구성 요소(패킷 포워딩 엔진 또는 라우팅 엔진)가 사용하는 메모리의 양을 명확하게 추론할 수 있는 결정적인 방법은 없습니다.

정책 구현을 위한 다음 모범 사례를 사용하면 시스템 메모리를 더 잘 사용하고 정책 구성을 최적화할 수 있습니다.

소스 및 대상 주소에 단일 접두사를 사용합니다. 예를 들어 /32 주소를 사용하고 각 주소를 별도로 추가하는 대신 필요한 대부분의 IP 주소를 포함하는 큰 서브넷을 사용합니다.

가능하면 애플리케이션 '모든'을 사용하십시오. 정책에서 개별 애플리케이션을 정의할 때마다 추가로 52바이트를 사용할 수 있습니다.

IPv6 주소는 더 많은 메모리를 사용하기 때문에 더 적은 수의 IPv6 주소를 사용합니다.

정책 구성에서 더 적은 수의 영역 쌍을 사용합니다. 각 원본 또는 대상 영역은 약 16,048바이트의 메모리를 사용합니다.

다음 매개 변수는 지정된 대로 바이트가 메모리를 소비하는 방식을 변경할 수 있습니다.

방화벽 인증 - 약 16바이트 이상(고정되지 않음)

웹 인증 – 약 16바이트 이상(고정되지 않음)

IPsec–12바이트

애플리케이션 서비스–28바이트

개수–64바이트

정책 컴파일 전후에 메모리 사용률을 확인합니다.

참고:각 디바이스의 메모리 요구 사항은 다릅니다. 일부 디바이스는 기본적으로 512,000개의 세션을 지원하며 부팅 메모리는 일반적으로 72-73%입니다. 다른 디바이스는 최대 1백만 개의 세션을 가질 수 있으며 부팅 메모리는 최대 83-84%가 될 수 있습니다. 최악의 시나리오에서 SPU에서 약 80,000개의 정책을 지원하려면 SPU가 최대 82%의 플로우 커널 메모리 소비와 최소 170MB의 사용 가능한 메모리로 부팅되어야 합니다.

또한보십시오

방화벽 마법사를 사용하여 정책 구성

방화벽 정책 마법사를 사용하여 기본 보안 정책 구성을 수행할 수 있습니다. 보다 고급 구성의 경우 J-Web 인터페이스 또는 CLI를 사용하십시오.

방화벽 정책 마법사를 사용하여 정책을 구성하려면 다음을 수행합니다.

- J-Web 인터페이스에서 을 선택합니다

Configure>Tasks>Configure FW Policy. - 방화벽 정책 마법사 시작 버튼을 클릭하여 마법사를 시작합니다.

- 마법사의 프롬프트를 따릅니다.

마법사 페이지의 왼쪽 상단 영역은 구성 프로세스에 있는 위치를 나타냅니다. 페이지의 왼쪽 하단 영역은 필드에 민감한 도움말을 표시합니다. 리소스 제목 아래 링크 클릭하면 브라우저에서 문서가 열립니다. 새로운 탭에서 문서가 열리면 문서를 닫을 때 탭(브라우저 창이 아님)만 닫아야 합니다.

예: 모든 트래픽을 허용하거나 거부하도록 보안 정책 구성

이 예는 모든 트래픽을 허용하거나 거부하도록 보안 정책을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

영역을 만듭니다. 예: 보안 영역 생성을 참조하십시오.

주소록을 구성하고 정책에 사용할 주소를 생성합니다. 예: 주소록 및 주소 집합 구성을 참조하십시오.

정책이 해당 유형의 트래픽에 적용됨을 나타내는 애플리케이션(또는 애플리케이션 세트)을 생성합니다. 예: 보안 정책 애플리케이션 및 애플리케이션 세트 구성을 참조하십시오.

개요

Junos OS에서 보안 정책은 디바이스를 통과할 수 있는 트래픽과 디바이스를 통과할 때 트래픽에 대해 수행해야 하는 작업과 관련하여 전송 트래픽에 대한 규칙을 시행합니다. 보안 정책의 관점에서 트래픽은 하나의 보안 영역에 들어오고 다른 보안 영역을 나갑니다. 이 예에서는 신뢰 및 언트러스트 인터페이스, ge-0/0/2 및 ge-0/0/1을 구성합니다. 그림 1을 참조하십시오.

허용

허용

이 구성 예는 다음 방법을 보여줍니다.

트러스트 영역에서 언트러스트(untrust) 영역으로의 모든 트래픽을 허용하거나 거부하되, 언트러스트(untrust) 영역에서 트러스트 영역으로의 모든 트래픽은 차단합니다.

특정 시간에 신뢰할 수 있는 영역의 호스트에서 신뢰할 수 없는 영역의 서버로 선택한 트래픽을 허용하거나 거부합니다.

토폴로지

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security policies from-zone trust to-zone untrust policy permit-all match source-address any set security policies from-zone trust to-zone untrust policy permit-all match destination-address any set security policies from-zone trust to-zone untrust policy permit-all match application any set security policies from-zone trust to-zone untrust policy permit-all then permit set security policies from-zone untrust to-zone trust policy deny-all match source-address any set security policies from-zone untrust to-zone trust policy deny-all match destination-address any set security policies from-zone untrust to-zone trust policy deny-all match application any set security policies from-zone untrust to-zone trust policy deny-all then deny

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

모든 트래픽을 허용하거나 거부하는 보안 정책을 구성하려면 다음을 수행합니다.

인터페이스 및 보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 생성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-all match source-address any user@host# set policy permit-all match destination-address any user@host# set policy permit-all match application any user@host# set policy permit-all then permit

신뢰할 수 없는 영역에서 신뢰할 수 있는 영역으로의 트래픽을 거부하는 보안 정책을 생성합니다.

[edit security policies from-zone untrust to-zone trust] user@host# set policy deny-all match source-address any user@host# set policy deny-all match destination-address any user@host# set policy deny-all match application any user@host# set policy deny-all then deny

결과

구성 모드에서 and show security zones 명령을 입력 show security policies 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

구성 예는 trust 영역에서 untrust 영역까지의 기본 permit-all입니다.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-all {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy deny-all {

match {

source-address any;

destination-address any;

application any;

}

then {

deny;

}

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

예: 선택한 트래픽을 허용하거나 거부하도록 보안 정책 구성

이 예는 선택한 트래픽을 허용하거나 거부하도록 보안 정책을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

영역을 만듭니다. 예: 보안 영역 생성을 참조하십시오.

주소록을 구성하고 정책에 사용할 주소를 생성합니다. 예: 주소록 및 주소 집합 구성을 참조하십시오.

정책이 해당 유형의 트래픽에 적용됨을 나타내는 애플리케이션(또는 애플리케이션 세트)을 생성합니다. 예: 보안 정책 애플리케이션 및 애플리케이션 세트 구성을 참조하십시오.

신뢰할 수 있는 영역과 신뢰할 수 없는 영역으로 들어오고 나가는 트래픽을 허용합니다. 예: 모든 트래픽을 허용하거나 거부하도록 보안 정책 구성을 참조하십시오.

개요

Junos OS에서 보안 정책은 디바이스를 통과할 수 있는 트래픽과 디바이스를 통과할 때 트래픽에 대해 수행해야 하는 작업과 관련하여 전송 트래픽에 대한 규칙을 적용합니다. 보안 정책의 관점에서 트래픽은 하나의 보안 영역에 들어오고 다른 보안 영역을 나갑니다. 이 예에서는 신뢰할 수 있는 영역의 호스트에서 신뢰할 수 없는 영역의 서버로의 이메일 트래픽만 허용하도록 특정 보안 정책을 구성합니다. 다른 트래픽은 허용되지 않습니다. 그림 2를 참조하십시오.

허용

허용

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address mail-untrust 203.0.113.14/24 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1/32 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

선택한 트래픽을 허용하도록 보안 정책을 구성하려면 다음을 수행합니다.

인터페이스 및 보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

클라이언트와 서버 모두에 대한 주소록 항목을 만듭니다. 또한 주소록에 보안 영역을 연결합니다.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.14/24 user@host# set attach zone untrust

[edit security address-book book2] user@host# set address mail-trust 192.168.1.1/32 user@host# set attach zone trust

메일 트래픽을 허용하는 정책을 정의합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

결과

구성 모드에서 and show security zones 명령을 입력 show security policies 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

interfaces {

ge-0/0/2 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

security-zone untrust {

interfaces {

ge-0/0/1 {

host-inbound-traffic {

system-services {

all;

}

}

}

}

}

user@host# show security address-book

book1 {

address mail-untrust 203.0.113.14/24;

attach {

zone untrust;

}

}

book2 {

address mail-trust 192.168.1.1/32;

attach {

zone trust;

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

예: 와일드카드 주소 트래픽을 허용하거나 거부하는 보안 정책 구성

이 예에서는 와일드카드 주소 트래픽을 허용하거나 거부하는 보안 정책을 구성하는 방법을 보여 줍니다.

요구 사항

시작하기 전에:

와일드카드 주소를 이해합니다. 보안 정책 규칙 이해를 참조하십시오.

영역을 만듭니다. 예: 보안 영역 생성을 참조하십시오.

주소록을 구성하고 정책에 사용할 주소를 생성합니다. 예: 주소록 및 주소 집합 구성을 참조하십시오.

정책이 해당 유형의 트래픽에 적용됨을 나타내는 애플리케이션(또는 애플리케이션 세트)을 생성합니다. 예: 보안 정책 애플리케이션 및 애플리케이션 세트 구성을 참조하십시오.

신뢰할 수 있는 영역과 신뢰할 수 없는 영역으로 들어오고 나가는 트래픽을 허용합니다. 예: 모든 트래픽을 허용하거나 거부하도록 보안 정책 구성을 참조하십시오.

신뢰할 수 있는 영역과 신뢰할 수 없는 영역으로 들어오고 나가는 전자 메일 트래픽을 허용합니다. 예: 선택한 트래픽 허용 또는 거부에 대한 보안 정책 구성을 참조하십시오

개요

Junos 운영체제(Junos OS)에서 보안 정책은 디바이스를 통과할 수 있는 트래픽과 디바이스를 통과할 때 트래픽에 대해 수행해야 하는 작업과 관련하여 전송 트래픽에 대한 규칙을 시행합니다. 보안 정책의 관점에서 트래픽은 하나의 보안 영역에 들어오고 다른 보안 영역을 나갑니다. 이 예에서는 신뢰할 수 있는 영역의 호스트에서 신뢰할 수 없는 영역으로의 와일드카드 주소 트래픽만 허용하도록 특정 보안을 구성합니다. 다른 트래픽은 허용되지 않습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드로 들어갑니다 commit .

set security zones security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all set security address-book book1 address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 set security address-book book1 attach zone trust set security policies from-zone trust to-zone untrust policy permit-wildcard match source-address wildcard-trust set security policies from-zone trust to-zone untrust policy permit-wildcard match destination-address any set security policies from-zone trust to-zone untrust policy permit-wildcard match application any set security policies from-zone trust to-zone untrust policy permit-wildcard then permit

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

선택한 트래픽을 허용하도록 보안 정책을 구성하려면 다음을 수행합니다.

인터페이스 및 보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/2 host-inbound-traffic system-services all user@host# set security-zone untrust interfaces ge-0/0/1 host-inbound-traffic system-services all

호스트에 대한 주소록 항목을 생성하고 주소록을 영역에 연결합니다.

[edit security address-book book1] user@host# set address wildcard-trust wildcard-address 192.168.0.11/255.255.0.255 user@host# set attach zone trust

와일드카드 주소 트래픽을 허용하는 정책을 정의합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-wildcard match source-address wildcard-trust user@host# set policy permit-wildcard match destination-address any user@host# set policy permit-wildcard match application any user@host# set policy permit-wildcard then permit

결과

구성 모드에서 and show security zones 명령을 입력 show security policies 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-wildcard {

match {

source-address wildcard-trust;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@host#show security zonessecurity-zone trust { host-inbound-traffic { system-services { all; } interfaces { ge-0/0/2 { host-inbound-traffic { system-services { all; } } } } } } security-zone untrust { interfaces { ge-0/0/1 { host-inbound-traffic { system-services { all; } } } } } user@host#show security address-bookbook1 { address wildcard-trust { wildcard-address 192.168.0.11/255.255.0.255; } attach { zone trust; } }

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

예: 트래픽 로그를 외부 시스템 로그 서버로 리디렉션하도록 보안 정책 구성

이 예는 디바이스에서 생성된 트래픽 로그를 외부 시스템 로그 서버로 전송하도록 보안 정책을 구성하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

인터페이스 ge-4/0/5에서 SRX5600 디바이스에 연결된 클라이언트

인터페이스 ge-4/0/1에서 SRX5600 디바이스에 연결된 서버

SRX5600 디바이스에서 생성된 로그는 Linux 기반 시스템 로그 서버에 저장됩니다.

인터페이스 ge-4/0/4에서 Linux 기반 서버에 연결된 SRX5600 디바이스

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 데이터 전송 중 디바이스에서 생성된 트래픽 로그를 Linux 기반 서버로 전송하도록 SRX5600 디바이스에 보안 정책을 구성합니다. 트래픽 로그는 모든 세션의 세부 정보를 기록합니다. 로그는 SRX5600 디바이스에 연결된 소스 디바이스와 대상 디바이스 간의 세션 설정 및 종료 중에 생성됩니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드로 들어갑니다 commit .

set security log source-address 127.0.0.1 set security log stream trafficlogs severity debug set security log stream trafficlogs host 203.0.113.2 set security zones security-zone client host-inbound-traffic system-services all set security zones security-zone client host-inbound-traffic protocols all set security zones security-zone client interfaces ge-4/0/5.0 set security zones security-zone server host-inbound-traffic system-services all set security zones security-zone server interfaces ge-4/0/4.0 set security zones security-zone server interfaces ge-4/0/1.0 set security policies from-zone client to-zone server policy policy-1 match source-address any set security policies from-zone client to-zone server policy policy-1 match destination-address any set security policies from-zone client to-zone server policy policy-1 match application any set security policies from-zone client to-zone server policy policy-1 then permit set security policies from-zone client to-zone server policy policy-1 then log session-init set security policies from-zone client to-zone server policy policy-1 then log session-close

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

트래픽 로그를 외부 시스템 로그 서버로 전송하도록 보안 정책을 구성하려면 다음을 수행합니다.

보안 로그를 구성하여 SRX5600 디바이스에서 생성된 트래픽 로그를 IP 주소가 203.0.113.2인 외부 시스템 로그 서버로 전송합니다. IP 주소 127.0.0.1은 SRX5600 디바이스의 루프백 주소입니다.

[edit security log] user@host# set source-address 127.0.0.1 user@host# set stream trafficlogs severity debug user@host# set stream trafficlogs host 203.0.113.2

보안 영역을 구성하고 SRX5600 디바이스의 인터페이스 ge-4/0/5.0에서 허용되는 트래픽 및 프로토콜 유형을 지정합니다.

[edit security zones] user@host# set security-zone client host-inbound-traffic system-services all user@host# set security-zone client host-inbound-traffic protocols all user@host# set security-zone client interfaces ge-4/0/5.0

다른 보안 영역을 구성하고 SRX5600 디바이스의 ge-4/0/4.0 및 ge-4/0/1.0 인터페이스에서 허용되는 트래픽 유형을 지정합니다.

[edit security zones] user@host# set security-zone server host-inbound-traffic system-services all user@host# set security-zone server interfaces ge-4/0/4.0 user@host# set security-zone server interfaces ge-4/0/1.0

정책을 생성하고 해당 정책에 대한 일치 기준을 지정합니다. 일치 기준은 디바이스가 모든 소스, 모든 대상 및 모든 애플리케이션에서 트래픽을 허용할 수 있음을 지정합니다.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 match source-address any user@host# set policy policy-1 match destination-address any user@host# set policy policy-1 match application any user@host# set policy policy-1 match then permit

세션 시작과 끝 시 트래픽 세부 정보를 기록하도록 정책을 활성화합니다.

[edit security policies from-zone client to-zone server] user@host# set policy policy-1 then log session-init user@host# set policy policy-1 then log session-close

결과

구성 모드에서 명령을 입력하여 구성을 확인합니다. show security log 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security log

format syslog;

source-address 127.0.0.1;

stream trafficlogs {

severity debug;

host {

203.0.113.2;

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

보안 영역 및 정책을 위한 TAP 모드

보안 영역 및 정책에 대한 TAP(터미널 액세스 포인트) 모드를 사용하면 스위치 SPAN 또는 미러 포트를 통해 네트워크 전체의 트래픽 흐름을 수동적으로 모니터링할 수 있습니다.

보안 영역 및 정책에 대한 TAP 모드 지원 이해

터미널 액세스 포인트(TAP) 모드는 스위치를 통해 미러링된 트래픽을 확인하는 대기 디바이스입니다. 보안 영역 및 정책이 구성된 경우, TAP 모드는 TAP 인터페이스를 구성하고 탐지된 위협 수와 사용자 사용량을 표시하는 보안 로그 보고서를 생성하여 들어오고 나가는 트래픽을 검사합니다. 일부 패킷이 탭 인터페이스에서 손실되면 보안 영역 및 정책이 연결을 종료하므로 이 연결에 대한 보고서가 생성되지 않습니다. 보안 영역 및 정책 구성은 비 TAP 모드와 동일하게 유지됩니다.

디바이스를 TAP 모드에서 작동하도록 구성하면 디바이스가 보안 로그 정보를 생성하여 탐지된 위협, 애플리케이션 사용 및 사용자 세부 정보에 대한 정보를 표시합니다. 디바이스가 TAP 모드에서 작동하도록 구성된 경우, 디바이스는 구성된 TAP 인터페이스에서만 패킷을 수신합니다. 구성된 TAP 인터페이스를 제외하고, 다른 인터페이스는 관리 인터페이스로 사용되거나 외부 서버에 연결된 일반 인터페이스로 구성됩니다. 디바이스는 수신 트래픽에 따라 보안 보고서 또는 로그를 생성합니다.

보안 영역 및 기본 보안 정책은 TAP 인터페이스가 구성된 후에 구성됩니다. 필요한 경우 다른 영역 또는 정책을 구성할 수 있습니다. 하나의 인터페이스를 사용하여 서버를 연결하는 경우 IP 주소, 라우팅 인터페이스 및 보안 구성도 구성해야 합니다.

TAP 모드에서 디바이스를 작동할 때 하나의 TAP 인터페이스만 구성할 수 있습니다.

예: TAP 모드에서 보안 영역 및 정책 구성

이 예는 SRX 방화벽이 TAP(터미널 액세스 포인트) 모드에서 구성된 경우 보안 영역 및 정책을 구성하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX 방화벽

Junos OS 릴리스 19.1R1

개요

이 예에서는 SRX 방화벽이 TAP 모드에서 작동하도록 구성합니다. SRX 방화벽이 TAP 모드에서 작동하도록 구성하면 디바이스가 보안 로그 정보를 생성하여 탐지된 위협, 애플리케이션 사용 및 사용자 세부 정보에 대한 정보를 표시합니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 commit을 입력합니다.

set security zones security-zone tap-zone interfaces ge-0/0/0.0 set security zones security-zone tap-zone application-tracking set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

절차

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

TAP 모드에서 영역을 구성하려면:

보안 영역 tap-zone 인터페이스를 구성합니다.

user@host# set security zones security-zone tap-zone interfaces ge-0/0/0.0

보안 영역 구성 tap-zone application-tracking.

user@host# set security zones security-zone tap-zone application-tracking

zone tap-zone에서 zone tap-zone policy 탭으로 트래픽을 허용하는 보안 정책을 구성하고 일치 조건을 구성합니다.

user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match source-address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match destination -address any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy match application any user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then permit user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-init user@host# set security policies from-zone tap-zone to-zone tap-zone policy tap-policy then log session-close

결과

구성 모드에서 and show security policies 명령을 입력 show security zones 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

[edit]

user@host#show security zones

security-zone tap-zone {

interfaces {

ge-0/0/0.0;

}

application-tracking;

}

[edit]

user@host#show security policies

from-zone tap-zone to-zone tap-zone {

policy tap-policy {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-init;

session-close;

}

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

TAP 모드에서 정책 구성 확인

목적

보안 정책에 대한 정보를 확인합니다.

작업

운영 모드에서 명령을 입력합니다.show security policies detail

user@host> show security policies detail

node0:

--------------------------------------------------------------------------

Default policy: permit-all

Pre ID default policy: permit-all

Policy: Trust_to_Untrust, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: izone, To zone: ozone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

Policy: Untrust_to_Trust, action-type: permit, State: enabled, Index: 5, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: ozone, To zone: izone

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: any

IP protocol: 0, ALG: 0, Inactivity timeout: 0

Source port range: [0-0]

Destination port range: [0-0]

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Session log: at-create, at-close

의미

TAP 모드의 디바이스에 구성된 모든 보안 정책의 요약을 표시합니다.

보안 정책의 동적 주소 그룹

정책에 주소 항목을 수동으로 추가하는 것은 시간이 많이 소요될 수 있습니다. 특정 목적(예: 차단 목록) 또는 공통 속성(예: 위협을 가할 수 있는 특정 위치 또는 동작)을 갖는 IP 주소 목록을 제공하는 외부 소스가 있습니다. 외부 소스를 사용하여 IP 주소로 위협 소스를 식별한 다음 해당 주소를 동적 주소 항목으로 그룹화하고 보안 정책에서 해당 항목을 참조할 수 있습니다. 따라서 해당 주소에서 들어오고 나가는 트래픽을 제어할 수 있습니다. 이러한 각 IP 주소 그룹을 동적 주소 항목이라고 합니다.

지원되는 IP 주소 유형은 다음과 같습니다.

-

단일 IP. 예: 192.0.2.0

-

IP 범위. 예: 192.0.2.0- 192.0.2.10

-

CIDR입니다. 예: 192.0.2.0/24

각 항목은 한 줄을 차지합니다. Junos OS 릴리스 19.3R1부터는 IP 주소 범위를 오름차순으로 정렬할 필요가 없으며 동일한 피드 파일에서 IP 항목의 값이 겹칠 수 있습니다. 19.3R1 이전의 Junos OS 릴리스에서는 IP 주소 범위를 오름차순으로 정렬해야 하며 동일한 피드 파일에서 IP 항목의 값이 겹칠 수 없습니다.

동적 주소 항목은 단일 IP 접두사가 아닌 IP 주소 그룹입니다. 동적 주소 항목은 주소록 및 주소 항목 주소의 보안 주소 개념과 다릅니다.

보안 정책에 동적 주소 항목을 배포하면 다음과 같은 이점이 있습니다.

-

네트워크 관리자는 IP 주소 그룹에서 들어오고 나가는 트래픽을 더 잘 제어할 수 있습니다.

-

외부 서버는 업데이트된 IP 주소 피드를 SRX 방화벽에 제공합니다.

-

관리자의 노력이 크게 줄어듭니다. 예를 들어, 레거시 보안 정책 구성에서 참조할 정책에 1000개의 주소 항목을 추가하려면 약 2000줄의 구성이 필요합니다. 동적 주소 항목을 정의하고 보안 정책에서 참조하면 추가적인 구성 작업 없이 최대 수백만 개의 항목이 SRX 방화벽으로 유입될 수 있습니다.

-

새 주소를 추가하는 데 커밋 프로세스가 필요하지 않습니다. 레거시 방법을 통해 구성에 수천 개의 주소를 추가하면 커밋하는 데 시간이 오래 걸립니다. 또는 동적 주소 항목의 IP 주소는 외부 피드에서 제공되므로 항목의 주소가 변경될 때 커밋 프로세스가 필요하지 않습니다.

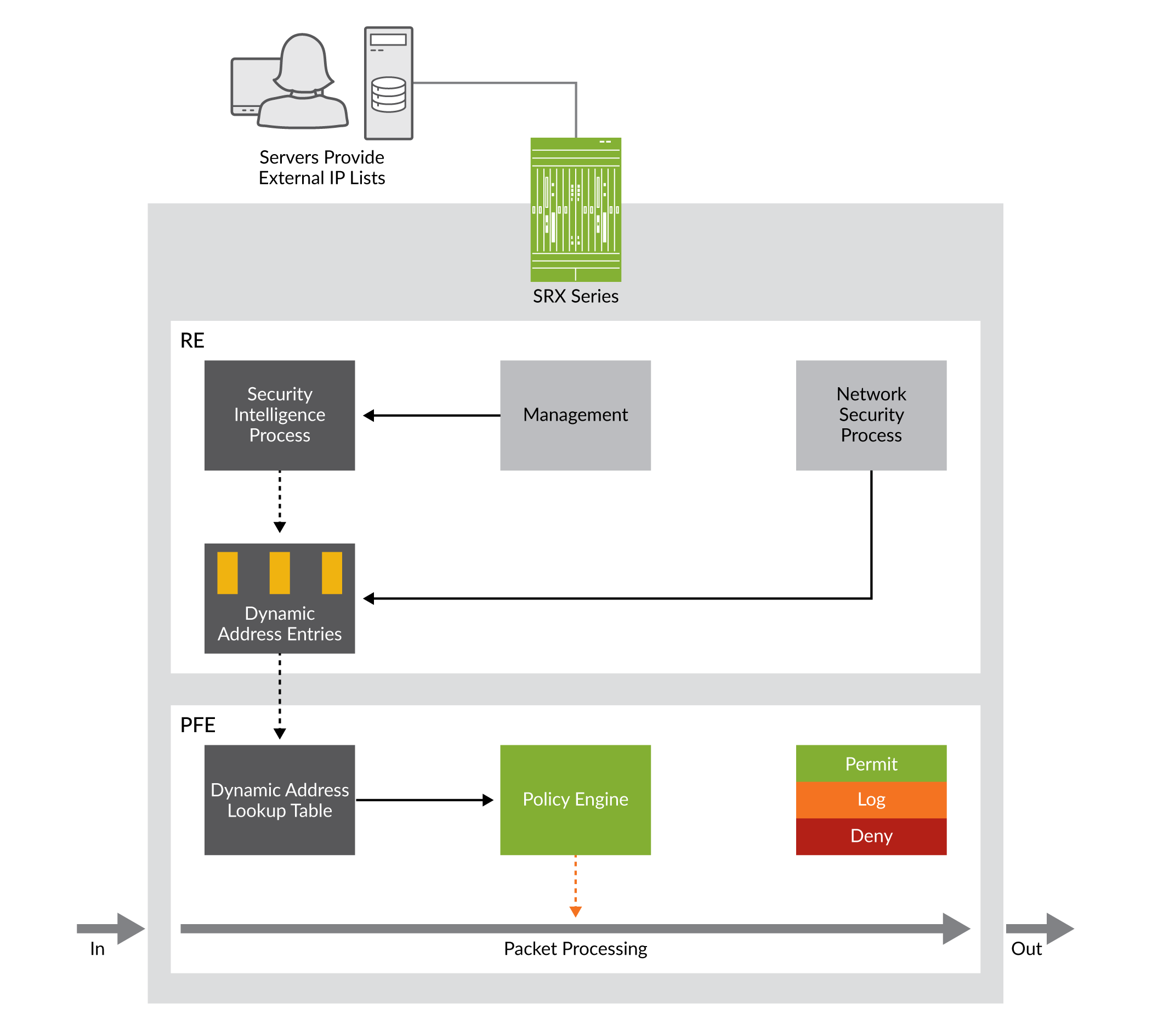

그림 3은 보안 정책의 동적 주소 항목이 어떻게 작동하는지에 대한 기능 개요를 보여줍니다.

보안 정책은 소스 주소 또는 대상 주소 필드의 동적 주소 항목을 참조합니다(보안 정책이 레거시 주소 항목을 참조하는 것과 거의 동일한 방식으로).

그림 4는 목적지 주소 필드의 동적 주소 항목을 사용하는 정책을 보여줍니다.

의 동적 주소 항목

의 동적 주소 항목

그림 4에서 정책 1은 레거시 보안 주소 항목인 대상 주소 10.10.1.1을 사용합니다. 정책 2는 네트워크 관리자가 명명한 동적 주소 항목인 대상 주소 벤더 차단 목록을 사용합니다. 해당 내용은 외부 피드 파일에서 검색된 IP 주소 목록입니다. 다섯 가지 기준(신뢰할 수 없는 원본 영역, 지정된 원본 영역 엔지니어, 모든 소스 주소, 벤더 차단 목록 동적 주소 항목에 속하는 대상 IP 주소 및 메일 애플리케이션)과 모두 일치하는 패킷은 패킷을 거부하고 기록하는 정책 작업에 따라 처리됩니다.

동적 주소 항목 이름은 레거시 보안 주소 항목과 동일한 이름 공간을 공유하므로 둘 이상의 항목에 동일한 이름을 사용하지 마십시오. Junos OS 커밋 프로세스는 충돌을 피하기 위해 이름이 중복되지 않았는지 확인합니다.

동적 주소 그룹은 다음 데이터 피드를 지원합니다.

-

사용자 지정 목록(허용 목록 및 차단 목록)

-

지오IP

피드 서버

-

피드 서버에는 피드 파일에 동적 주소 항목이 포함되어 있습니다. 로컬 또는 원격일 수 있는 사용자 지정 피드를 만들 수 있습니다. 사용자 지정 피드 만들기는 사용자 지정 피드 만들기를 참조하십시오

-

피드 사용을 위해 SRX 방화벽을 구성합니다. SRX 방화벽을 구성하려면 피드 서버를 참조하십시오.

번들 피드

동적 주소 항목에 포함된 IP 주소, IP 접두사 또는 IP 범위는 외부 피드를 다운로드하여 주기적으로 업데이트할 수 있습니다. SRX 방화벽은 주기적으로 피드 서버에 대한 연결을 시작하여 업데이트된 동적 주소가 포함된 IP 목록을 다운로드하고 업데이트합니다.

Junos OS 릴리스 19.3R1부터는 서버에서 단일 tgz 파일을 다운로드하여 여러 하위 피드 파일로 추출할 수 있습니다. 각 개별 파일은 하나의 피드에 해당합니다. 개별 동적 주소가 번들 파일 내의 피드를 참조하도록 합니다. 번들 파일은 여러 하위 피드가 하나의 .tgz 파일로 압축되는 피드가 너무 많이 구성된 경우 CPU 오버헤드를 줄여줍니다

지원되는 번들 피드 모드는 다음과 같습니다.

아카이브 모드

아카이브 모드에서는 SRX 방화벽의 모든 피드 파일을 하나의 tgz 파일로 압축해야 합니다. SRX 방화벽은 이 파일을 다운로드하고 추출 후 모든 피드를 추출합니다. 이 프로세스는 아래에 설명되어 있습니다.

-

피드 서버의 URL이 폴더의 원래 URL 대신 접미사 .tgz 가 붙은 파일의 URL인 경우, 이는 이 서버가 단일 파일을 사용하여 SRX 방화벽 동적 주소 구축을 위한 모든 피드를 전달한다는 것을 의미합니다. 이 경우 이 서버 아래의 피드는 서버에서 update-interval 또는 hold-interval을 상속합니다. 이 피드에 대한 update-interval 또는 hold-interval의 모든 사용자 구성은 무시됩니다.

-

이 변경 후에는 아래 단계에 따라 아래 예와 같이 서버 피드를 유지 관리합니다.

아래 예는 서버 피드를 유지 관리하는 데 필요한 단계를 보여줍니다.

-

SRX 방화벽에 대한 모든 피드 파일을 feeds-4-srx 폴더 아래에 배치합니다

-

모든 피드 파일 생성 fd1 fd2 fd3 .. feeds-4-srx 폴더의 fdN

-

피드에서 IP 범위 추가 또는 제거

-

다음 명령을

cd feeds-4-srx;tar -zcvf ../feeds-4-srx.tgz *;cd-실행하여 파일에 액세스합니다.

-

-

4단계 이후, feeds-4-srx.tgz 파일이 들어 있는 동일한 폴더가 포함된 SRX 방화벽에서 feeds-4-srx.tgz 파일을 다운로드할 준비가 되었습니다. 다운로드 후 추출된 파일은 feeds-4-srx.tgz와 동일한 폴더에 배치됩니다. 다음 예는 SRX 방화벽의 samle 구성을 보여줍니다.

[edit]set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.tgzset security dynamic-address feed-server server-4-srx feed-name feed1 path fd1set security dynamic-address feed-server server-4-srx feed-name feed2 path fd2set security dynamic-address feed-server server-4-srx feed-name feed3 path fdN

path 매개 변수에는 번들 아카이브 내부의 피드의 상대 경로가 필요합니다.

-

tar -zxf feeds-4-srx.tgz 파일이 feeds-4-srx 폴더를 생성하고 이 폴더에 피드 파일 fd1이 있는 경우 다음 명령을 사용하여 피드를 구성합니다.

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path feeds-4-srx/fd1 -

tar -zxf feeds-4-srx.tgz 파일이 fd1 파일을 직접 추출하는 경우 다음 명령을 사용하여 피드를 구성합니다.

[edit]set security dynamic-address feed-server server-4-srx feed fd1 path fd1 -

피드를 vSRX 3.0으로 다운로드하기 전에 및

password옵션을 사용하여username동적 주소 피드 서버를 인증할 수 있습니다. 이러한 새로운 인증 옵션을 사용하면 로컬 또는 원격 웹 서버에서 피드를 안전하게 얻을 수 있으므로 비즈니스 운영 및 레이어 7 서비스의 자동 확장이 용이해집니다.이 구성을 통해 방화벽은 동적 주소 피드를 다운로드하기 전에 지정된 피드 서버를 인증하여 피드 데이터를 보호하고 네트워크 무결성을 유지합니다.

이 명령을 사용하면 필요한 자격 증명과 함께 서버 이름을 지정하여 인증된 서버만 허용되도록 할 수 있습니다.

set security dynamic-address feed-server <feed-server> user-name <user-name>set security dynamic-address feed-server <feed-server> passowrd <password>참고:사용자 이름은 최소 3자에서 최대 32자, 패스워드는 최소 6자에서 최대 32자까지 가능하며 소문자(a-z), 대문자(A-Z) 및 숫자(0-9)만 포함해야 합니다.

플랫 파일 모드

플랫 파일 모드는 기존 피드 파일 형식에 하나의 구문 변경을 도입하여 사용자에게 최고의 단순성을 제공합니다. 모든 피드 파일의 콘텐츠는 접미사로 .bundle 을 사용하여 단일 파일로 컴파일됩니다. 이를 통해 단일 파일을 관리할 수 있습니다. SRX 방화벽은 이 번들 파일의 IP 범위를 수많은 피드 파일로 분류합니다. 전송을 위해 대역폭을 절약할 수 있는 경우 이 파일을 .bundle.gz gzip으로 압축할 수 있습니다. 앞에서 정의한 파일 형식 외에도 대문자 태그 FEED: 뒤에 피드 이름이 도입됩니다. 이 태그 아래의 줄은 피드에 속하는 IP 범위로 간주됩니다. 파일 형식 모양의 예는 다음과 같습니다.

root>cat feeds-4-srx.bundle

FEED:fd1

12.1.1.1-12.1.1.2

11.1.1.1-11.1.1.2

FEED:fd2

14.1.1.1-14.1.1.2

SRX 방화벽의 구성은 아카이브 모드와 유사하며 아래에 나와 있습니다.

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

플랫 모드와 아카이브 모드의 차이점은 파일의 접미사와 파일 내부의 레이아웃입니다. 가장 편리한 모드를 선택할 수 있습니다.

피드 파일은 일반 텍스트 형식이므로 gzip을 사용하면 파일 크기를 줄일 수 있습니다. 서버와 SRX 방화벽 사이에 WAN 링크가 있는 경우 네트워크에서 전송할 더 작은 크기의 파일을 사용합니다(이 경우 번들 파일을 gzip으로 압축하고 다음 명령을 구성합니다).

[edit]

set security dynamic-address feed-server server-4-srx url 10.170.40.50/feeds-4-srx.bundle.gz

set security dynamic-address feed-server server-4-srx feed-name fd1 path fd1

set security dynamic-address feed-server server-4-srx feed-name fd2 path fd2

플랫폼별 보안 정책 동작

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오.

다음 표를 사용하여 플랫폼의 플랫폼별 동작을 검토하십시오.

플랫폼별 보안 정책 지원

| 플랫폼 |

차이 |

|---|---|

| SRX 시리즈 |

SRX5400 디바이스에 대한 보안 정책 수 및 컨텍스트당 최대 정책 수는 100,000개입니다. |

플랫폼별 보안 정책 구성 동작

| 플랫폼 |

차이 |

|---|---|

| SRX 시리즈 |

|

| vSRX 3.0 가상 방화벽 |

|

플랫폼별 정책 구성 동기화 동작

| 플랫폼 |

차이 |

|---|---|

| SRX 시리즈 및 vSRX 3.0 가상 방화벽 |

|

플랫폼별 IDP 지원 동작

| 플랫폼 |

차이 |

|---|---|

| SRX 시리즈 |

|

플랫폼별 방화벽 정책 마법사 지원 동작

| 플랫폼 |

차이 |

|---|---|

| SRX 시리즈 |

|

추가 플랫폼 정보

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오. 추가 플랫폼도 지원될 수 있습니다.

| 파일 피드 서버를 지원하는 SRX 방화벽 및 vSRX 3.0 가상 방화벽은 다음을 지원합니다. |

SRX300, SRX320, SRX340, SRX345, SRX550, and SRX550M |

SRX1500 |

SRX4100, SRX4200, SRX4600, SRX5400 디바이스 및 vSRX 3.0 |

SRX4700 |

|---|---|---|---|---|

| 최대 피드 서버 수 |

10 |

40 |

100 |

5000 |

| 최대 피드 수 |

500 |

200 |

5000 |

5000 |

| 동적 주소 항목의 최대 수 |

500 |

200 |

5000 |

5000 |

| 정책 개체를 지원하는 SRX 방화벽은 다음을 지원합니다. |

SRX300 및 SRX320 |

SRX340 |

SRX345 및 SRX380 |

SRX550M |

SRX1500, SRX1600, and SRX4100 |

SRX4200 및 SRX4300 |

SRX4600 |

SRX4700, SRX5400, SRX5600 및 SRX5800 |

|---|---|---|---|---|---|---|---|---|

| 주소 객체 |

2048 |

2048 |

2048 |

2048 |

4096 |

4096 |

4096 |

16384 |

| 애플리케이션 객체 |

128 |

128 |

128 |

128 |

3072 |

3072 |

3072 |

3072 |

| 보안 정책 |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| 정책 컨텍스트(영역 쌍) |

256 |

512 |

1024 |

2048 |

4096 |

4096 |

8192 |

8192 |

| 컨텍스트별 정책 |

1024 |

2048 |

4096 |

10240 |

16000 |

60000 |

80000 |

100000 |

| 카운팅이 활성화된 정책 |

256 |

256 |

256 |

10240 |

1024 |

1024 |

1024 |

1024 |

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.