통합 보안 정책

통합 정책은 동적 애플리케이션을 기존 5-튜플 또는 6-튜플(사용자 방화벽이 있는 5-튜플) 일치 조건의 일부로 사용하여 시간 경과에 따른 애플리케이션 변화를 감지할 수 있도록 하는 보안 정책입니다.

통합 정책 개요

통합 정책은 동적 애플리케이션을 기존 5-튜플 또는 6-튜플(사용자 방화벽이 있는 5-튜플) 일치 조건의 일부로 사용하여 시간 경과에 따른 애플리케이션 변화를 감지할 수 있도록 하는 보안 정책입니다. 트래픽이 보안 정책 규칙과 일치하는 경우 정책에 정의된 하나 이상의 작업이 트래픽에 적용됩니다.

일치 기준에 동적 애플리케이션을 추가하면 레이어 7 애플리케이션 검사 결과에 따라 데이터 트래픽이 분류됩니다. AppID는 동적 또는 실시간 레이어 4에서 레이어 7 애플리케이션을 식별합니다. 특정 애플리케이션이 식별되고 일치하는 정책이 발견되면 정책에 따라 작업이 적용됩니다.

보안 정책에서 동적 애플리케이션을 일치 기준으로 구성하는 것은 의무 사항이 아닙니다.

보안 정책 내에서 동적 애플리케이션을 일치 조건으로 구성하는 예는 다음과 같습니다.

set security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:FTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:HTTPset security policies from-zone z1 to-zone z2 policy p1 match dynamic-application junos:GOOGLE

보안 정책 내에서 동적 애플리케이션 그룹을 일치 조건으로 구성하는 예는 다음과 같습니다.

set security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:p2pset security policies from-zone trust to-zone untrust policy p1 match dynamic-application junos:web:shopping

혜택

레이어 7에서 애플리케이션 기반 보안 정책 관리를 간소화합니다.

디바이스가 네트워크의 동적 트래픽 변화에 적응할 수 있도록 합니다.

동적 애플리케이션 트래픽을 기존 보안 정책보다 더 뛰어난 제어 기능과 확장성으로 관리할 수 있습니다.

SRX 방화벽에서 통합 정책을 사용하기 전에

Junos OS 릴리스 18.2에 통합 정책이 도입됨에 따라 일부 명령은 이전 버전과의 호환성을 제공하기 위해 즉시 제거되지 않고 더 이상 사용되지 않습니다. 이렇게 하면 이전 구성을 새 구성과 호환할 수 있습니다.

Junos OS 릴리스 19.4R3 또는 20.2R3으로 업그레이드하면 더 이상 사용되지 않는 명령이 포함된 구성을 커밋하려고 할 때 보안 디바이스에 다음 경고가 표시됩니다.

#show security

appliction-firewall {## warning: 'application-firewall' is deprecated

통합 정책으로 마이그레이션하여 지원되는 기능으로 구성을 최신 상태로 유지하는 것이 좋습니다.

다음 섹션에서는 이전 릴리스에서 지원되지 않는 구성과 새 릴리스에서 이를 활성화하는 방법에 대한 세부 정보를 제공합니다.

애플리케이션 보안

| Junos OS 릴리스 15.1X49 | 통합 정책(Junos OS 릴리스 18.2 이후) |

|---|---|

| 응용 프로그램에 따라 트래픽을 허용 또는 거부하도록 개별 응용 프로그램 방화벽 규칙을 구성합니다.

|

동적 애플리케이션을 일치 기준으로 보안 정책을 생성하여 애플리케이션 방화벽과 동일한 기능을 확보합니다.

|

본보기: 다음 샘플은 통합 정책에서 15.1X49의 애플리케이션 방화벽 구성과 19.4R3-S1의 구성의 차이를 보여줍니다. Facebook 응용 프로그램을 차단하기 위해 응용 프로그램 방화벽 규칙을 설정하는 예를 사용하고 있습니다.

업그레이드 전

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

업그레이드 후

set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1

침입 탐지 및 방지(IDP) 정책

| Junos OS 릴리스 15.1X49 | 통합 정책(Junos OS 릴리스 18.2 이후) |

|---|---|

| 침입 탐지 및 방지를 수행하기 위해 침입 탐지 및 방지를 수행하기 위해 침입 탐지 및 방지를 수행하기 위해 침입 탐지 및 방지를 수행하기 위해 침입 및 차단 작업을 수행하기 위해 침입 및 차단 작업을 수행하기 위해 침입 및 차단 및 침입 탐지 및 방지를 수행합니다. |

여러 침입 탐지 및 방지(IDP) 정책을 구성하여 보안 정책에 적용합니다. 침입 탐지 및 방지(IDP) 정책 중 하나를 기본 정책으로 정의할 수도 있습니다. |

|

방화벽 규칙당 여러 침입 탐지 및 방지(IDP) 정책 지정:

|

본보기: 다음 샘플은 통합 정책에서 15.1X49의 침입 탐지 및 방지(IDP) 구성과 19.4R3의 구성의 차이를 보여줍니다. 통합 정책에서는 여러 IDP 정책을 구성할 수 있는 유연성이 있습니다.

업그레이드 전

set security idp active-policy recommended set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match source-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match destination-address any set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 match application junos:GMAIL set security policies from-zone Zone1 to-zone Zone2 policy idp-app-policy-1 then permit application-services idp

업그레이드 후

set security idp idp-policy recommended set security idp idp-policy idpengine set security idp default-policy recommended set from-zone trust to-zone untrust policy P2 match source-address any set from-zone trust to-zone untrust policy P2 match destination-address any set from-zone trust to-zone untrust policy P2 match application junos-defaults set from-zone trust to-zone untrust policy P2 match dynamic-application junos:GMAIL set from-zone trust to-zone untrust policy P1 then permit application-services idp-policy recommended set from-zone trust to-zone untrust policy P2 then permit application-services idp-policy idpengine

컨텐트 보안

| Junos OS 릴리스 15.1X49 | 통합 정책(Junos OS 릴리스 18.2 이후) |

|---|---|

| 각 피쳐 프로파일에서 Content Security 피쳐 매개변수를 구성합니다.

|

기본 구성에서 Content Security 기능을 구성합니다. Content Security 기본 구성은 특정 Content Security 기능에 대해 구성하지 않았을 수 있는 매개 변수를 적용합니다.

|

본보기: 다음 샘플은 통합 정책에서 15.1X49의 Content Security 구성과 19.4R3-S1의 구성의 차이를 보여줍니다. 보안 장치에서 Sophos 바이러스 차단을 구성하는 예를 사용하고 있습니다.

업그레이드 전

edit security utm feature-profile anti-virus mime-whitelist edit security utm feature-profile anti-virus url-whitelist edit security utm feature-profile anti-virus sophos-engine

업그레이드 후

edit security utm default-configuration anti-virus mime-whitelist edit security utm default-configuration anti-virus url-whitelist edit security utm default-configuration anti-virus sophos-engine

통합 정책 구성 개요

다음 섹션에서는 통합 정책에 대한 자세한 정보를 제공합니다.

- 동적 응용 프로그램 구성 옵션

- 애플리케이션 매칭 기준으로서의 기본 포트 및 프로토콜

- 사전 ID 기본 정책

- 동적 애플리케이션 식별 전의 기본 정책 작업

- 통합 정책으로 글로벌 정책 활용도

- 통합 정책 작업

- 거부 작업에 대한 리디렉션 프로파일

- 거부 작업을 위한 SSL 프록시 프로파일

- 통합 정책에 대한 일치 기준 및 규칙

- 통합 정책 구성의 제한 사항

동적 응용 프로그램 구성 옵션

표 1 에는 동적 애플리케이션으로 통합 정책을 구성하기 위한 옵션이 나와 있습니다.

| 동적 응용 프로그램 구성 옵션 |

묘사 |

|---|---|

| 동적 응용 프로그램 또는 응용 프로그램 그룹 |

동적 응용 프로그램 또는 동적 응용 프로그램 그룹을 지정합니다. 예를 들면 다음과 같습니다.

|

| 어떤 |

동적 애플리케이션을 로 |

| 없음 |

동적 애플리케이션을 로 Junos OS 릴리스(동적 애플리케이션이 지원되지 않는 경우)를 업그레이드할 때 기존의 모든 정책은 동적 애플리케이션이 (으)로 |

| 동적 응용 프로그램이 구성되지 않음 |

보안 정책 내에 동적 애플리케이션이 구성되지 않은 경우 해당 정책은 기존 보안 정책으로 간주됩니다. 이 정책은 동적 애플리케이션이 (으)로 구성된 정책과 유사합니다 |

Junos OS 릴리스 19.4R1 및 20.1R1부터 보안 정책은 동적 애플리케이션 일치 기준으로 다음 애플리케이션을 사용하는 것을 지원하지 않습니다.

-

junos:HTTPS

-

junos:POP3S

-

junos:IMAPS

-

junos:SMTPS

Junos OS 릴리스 19.4R1 및 20.1R1 이상 릴리스로의 소프트웨어 업그레이드는 junos:HTTPS, junos:POP3S, junos:IMAPS, junos:SMTPS를 일치 기준으로 dynamic-applications로 junos:SMTPS로 구성된 경우 검증 중에 실패합니다.

위에서 언급한 릴리스로 업그레이드하기 전에 옵션을 사용하는request system software validate package-name 것이 좋습니다.

보안 정책에서 일치 기준으로 동적 애플리케이션 junos:HTTPS, junos:IMAPS, junos:SMTPS 또는 junos:POP3S를 포함하는 모든 구성을 제거하는 것이 좋습니다.

애플리케이션 매칭 기준으로서의 기본 포트 및 프로토콜

Junos OS 릴리스 18.2R1 junos-defaults 부터 이 옵션은 애플리케이션 일치 기준으로 보안 정책 구성에 도입됩니다. 그룹에는 junos-defaults 공통 애플리케이션에 대한 사전 정의된 값을 포함하는 사전 구성된 문이 포함되어 있습니다. 기본 프로토콜 및 포트는 에서 상속 junos-defaults되므로 포트 및 프로토콜을 명시적으로 구성할 필요가 없으므로 보안 정책 구성이 간소화됩니다.

다음 예에서 보안 정책 L7-test-policy는 을(를) 동적 애플리케이션으로 사용하고 junos:HTTP 대상 TCP 포트(애플리케이션 일치 기준)로 80, 3128, 8000 및 8080을 상속합니다.

set security policies from-zone trust to-zone untrust policy L7-test-policy match application junos-defaults dynamic-application junos:HTTP

응용 프로그램에 기본 포트와 프로토콜이 없는 경우 응용 프로그램은 종속 응용 프로그램의 기본 포트와 프로토콜을 사용합니다. 예를 들어, junos:FACEBOOK-CHAT은 HTTP2, HTTPS 및 SPDY의 기본 프로토콜과 포트를 사용합니다.

옵션은 junos-defaults 동적 응용 프로그램과 함께 구성해야 합니다. 동적 애플리케이션을 지정하지 않고 옵션을 구성 junos-defaults 하면 오류 메시지가 표시되고 구성 커밋이 실패합니다. show security policies detail 명령을 사용하여 옵션의 유효성을 검사합니다 junos-defaults .

사전 ID 기본 정책

통합 정책은 AppID의 정보를 활용하여 애플리케이션과 일치시키고 정책에 지정된 대로 작업을 수행합니다. 최종 응용 프로그램을 식별하기 전에는 정책을 정확하게 일치시킬 수 없습니다.

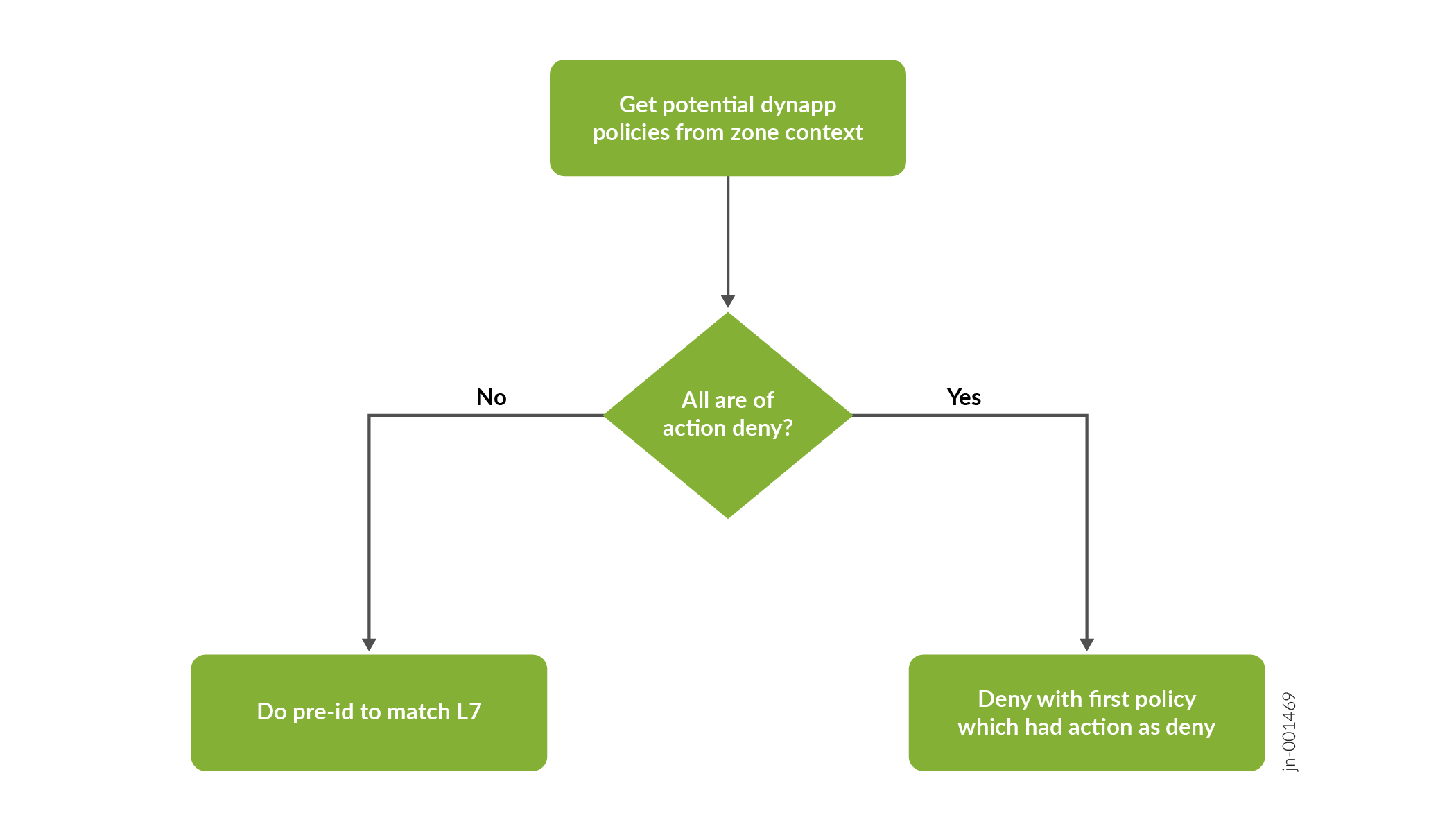

Junos OS 릴리스 23.4R1부터 플로우 프로세스는 모든 잠재적 정책(기본 정책 포함)이 트래픽을 거부할 때 트래픽(AppID 없이)을 거부하도록 최적화됩니다.

흐름은 Pre-ID 기본 정책 pre-id-default-policy)으로 진행되지 않고 대신 기본 정책 또는 통합 정책의 최상위 규칙에 의해 거부됩니다. AppID(애플리케이션 ID)를 수행하기 전에 잠재적인 허용 정책이 없는 경우 Pre-Id 기본 정책과 일치하는 세션이 거부됩니다.

디바이스가 트래픽 흐름의 첫 번째 패킷을 수신하면 기본 5-튜플 매칭을 수행하고 정의된 잠재적 정책을 확인하여 패킷 처리 방법을 결정합니다. 모든 잠재적 정책에 작업이 "거부"로 있고 기본 정책 작업도 "거부"로 설정된 경우 디바이스는 트래픽을 거부하고 애플리케이션 식별(AppID)을 수행하지 않습니다.

정책에 "거부" 이외의 작업이 있는 경우 디바이스는 DPI를 수행하여 애플리케이션을 식별합니다.

디바이스는 영역 컨텍스트와 글로벌 컨텍스트 모두에서 잠재적 정책을 확인합니다.

동적 애플리케이션 식별 전의 기본 정책 작업

AppID pre-id-default-policy (Application Identification)로 응용 프로그램을 식별하기 전에 옵션이 세션에 적용됩니다. 세션 시간 제한 값은 필요한 세션 로깅 모드와 함께 구성에 pre-id-default-policy 따라 적용됩니다. 스탠자 내에 pre-id-default-policy 구성이 없는 경우, 기본 세션 제한시간 값이 세션에 적용되고 에 대한 pre-id-default-policy로그가 생성되지 않습니다.

고객은 아래와 같이 자체 환경에서 구성을 구현하는 set security policies pre-id-default-policy then log session-close 것이 좋습니다.

# show security policies pre-id-default-policy

then {

log {

session-close;

}

}

이 구성을 사용하면 플로우가 에서 벗어날 pre-id-default-policy수 없는 경우 SRX 방화벽에서 보안 로그가 생성됩니다. 이러한 이벤트는 일반적으로 JDPI가 트래픽을 제대로 분류할 수 없기 때문에 발생하지만 APPID 엔진을 회피하려는 잠재적인 시도를 나타낼 수도 있습니다.

최신 버전의 Junos OS에서는 SRX 방화벽의 초기 구성에 이 구성이 session-close 포함됩니다.

에 pre-id-default-policy 대한 session-init 로깅을 구성하면 많은 양의 로그가 생성될 수 있습니다. 처음에 pre-id-default-policy와 일치하는 SRX 방화벽에 들어가는 각 세션은 이벤트를 생성합니다. 이 옵션은 문제 해결 목적으로만 사용하는 것이 좋습니다.

통합 정책으로 글로벌 정책 활용도

영역 기반 보안 정책은 정책 조회가 구현될 때 글로벌 정책보다 우선 순위가 지정됩니다.

세션이 영역 수준 또는 글로벌 수준에서 통합 정책과 일치하면 정책이 잠재적 정책 일치 목록에 추가됩니다. 세션이 영역 수준의 정책과 일치하지 않으면 다음 정책 일치는 전역 수준에서 발생합니다. 글로벌 수준 정책은 다른 보안 정책과 동일한 일치 기준을 갖습니다(예: 원본 주소, 대상 주소, 애플리케이션, 동적 애플리케이션 등).

통합 정책 작업

통합 정책 구성에서 다음 작업 중 하나를 지정합니다.

-

Permit(허용) - 트래픽을 허용합니다.

-

Deny(거부) - 트래픽을 삭제하고 세션을 닫습니다.

-

Reject(거부) - 클라이언트에 알리고, 트래픽을 삭제하고, 세션을 닫습니다.

거부 작업에 대한 리디렉션 프로파일

통합 정책은 작업 로그, 삭제 및 거부 작업을 기록합니다. 통합 정책은 연결된 클라이언트에 삭제 및 거부 작업을 알리지 않습니다. 클라이언트는 웹 페이지에 액세스할 수 없다는 것을 인식하지 못하며 웹 페이지에 액세스하려는 시도를 계속할 수 있습니다.

Junos OS 릴리스 18.2R1부터는 통합 정책 내에서 리디렉션 프로필을 구성할 수 있습니다. 정책이 거부 또는 거부 작업으로 HTTP 또는 HTTPS 트래픽을 차단하는 경우 통합 정책에서 응답을 정의하여 연결된 클라이언트에 알릴 수 있습니다.

작업에 대한 설명을 제공하거나 클라이언트를 정보 웹 페이지로 리디렉션하려면 통합 정책 구성에서 [edit security dynamic-application profile name] 거부 또는 거부 작업과 함께 계층 수준에서 옵션을 사용하여 redirect-message 사용자 지정 메시지를 표시합니다.

리디렉션 옵션을 구성할 때 클라이언트가 리디렉션되는 URL 또는 사용자 지정 메시지를 지정할 수 있습니다.

통합 정책에서 리디렉션 프로파일 구성에 대한 제한 사항

통합 정책에서 리디렉션 프로필을 구성하는 데는 제한이 있습니다. 여기에는 다음이 포함됩니다.

-

리디렉션 URL이 있는 차단 메시지에 대한 리디렉션 작업에 대한 지원은 HTTP가 아니거나 HTTPS가 아닌 응용 프로그램에서는 사용할 수 없습니다.

-

통합 정책은 사용자가 구성한 리디렉션 URL의 유효성과 접근성을 확인하지 않습니다.

-

일반 텍스트 처리, 순서가 잘못된 HTTP 패킷 또는 세그먼트화된 HTTP 요청의 경우 사용 가능한 정책 작업은 거부 또는 거부입니다. 리디렉션 프로파일을 사용할 수 없습니다.

-

리디렉션 프로필은 통합 정책에만 적용할 수 있습니다. 기존 보안 정책에 대한 거부 작업은 차단 메시지 프로필 또는 리디렉션 URL을 사용한 리디렉션 작업을 지원하지 않습니다.

거부 작업을 위한 SSL 프록시 프로파일

Junos OS 릴리스 18.2R1부터는 통합 정책 내에서 리디렉션 프로필을 구성할 수 있습니다. 정책이 거부 또는 거부 작업으로 HTTP 또는 HTTPS 트래픽을 차단하는 경우 SSL 프록시 프로파일을 트래픽에 적용할 수 있습니다. SSL 프록시는 트래픽을 복호화하고 애플리케이션 식별 기능은 애플리케이션을 식별합니다. 다음으로, 구성에 따라 트래픽을 리디렉션하거나 삭제하는 조치를 취할 수 있습니다.

다음 예제를 참조하세요.

이 예에서는 정책 'policy-1'에서 채팅, Farmville 등과 같은 일부 Facebook 애플리케이션을 거부합니다. Facebook은 암호화된 애플리케이션이므로 먼저 트래픽을 해독하려면 SSL 프록시가 필요합니다.

policy policy-1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE junos:FACEBOOK-MOBILE-CHAT junos:FACEBOOK-SUPERPOKE junos:FACEBOOK-WINDOWSLIVEMESSENGER junos:FACEBOOK-VIDEO ];

}

then {

reject {

ssl-proxy {

profile-name test;

}

}

log {

session-init;

session-close;

}

}

}

이 예에서 정책은 암호화된 Facebook 트래픽을 거부하고 구성된 SSL 프록시 프로파일을 적용합니다. SSL 프록시는 트래픽을 복호화하고 JDPI는 애플리케이션을 식별합니다.

이제 정책은 구성에 따라 다음 작업을 수행합니다.

-

클라이언트 액세스를 다른 URL로 리디렉션하고 원래 세션을 닫습니다.

-

미리 정의된 문자 메시지로 클라이언트에 알리고 세션을 닫습니다

-

세션만 닫습니다. 이 예에서 정책은 세션을 닫습니다.

통합 정책에 대한 일치 기준 및 규칙

통합 정책 암시적 및 명시적 일치

Junos OS 릴리스 18.2R1부터 계층 수준에서 명령이 unified-policy-explicit-match 도입됩니다 [edit security policies] . 이 명령은 명시적 및 암시적 정책 일치 동작을 정의하며 기본적으로 비활성화됩니다.

-

명시적 일치 - 종속 애플리케이션에 일치하는 정책이 없는 경우, 명시적 일치가 활성화된 경우 트래픽이 삭제됩니다. 응용 프로그램에 대해 명시적으로 구성된 보안 정책만 적용됩니다.

-

암시적 일치 - 종속 애플리케이션에 일치하는 정책이 없는 경우 기본 애플리케이션에 대해 구성된 보안 정책이 적용됩니다.

기본적으로 통합 정책은 종속 응용 프로그램에 암묵적 규칙을 적용합니다.

표 2에 표시된 예에서 통합 정책 P3은 FACEBOOK-ACCESS 트래픽에 대해 구성됩니다. HTTP는 FACEBOOK-ACCESS의 종속 애플리케이션이며 명시적으로 구성된 보안 정책이 없습니다.

| 동적 응용 프로그램 |

구성된 정책 |

|---|---|

| HTTP |

없음 |

| 페이스 북 액세스 |

|

암시적 및 명시적 일치 동작에 대한 결과가 표 3에 나와 있습니다.

| 확인된 응용 프로그램 |

정책 일치 |

명시적 또는 암시적 규칙 유형 |

결과 |

|---|---|---|---|

| 없음 |

P3 |

암시적(명시적)(Explicit is not Enabled) |

식별된 애플리케이션은 HTTP입니다. HTTP에 대해 구성된 일치하는 보안 정책이 없습니다. 명시적 일치가 활성화되지 않았으므로(암시적 일치) FACEBOOK-ACCESS가 식별될 때까지 트래픽이 추가로 처리됩니다. FACEBOOK-ACCESS에 대해 구성된 보안 정책(정책 P3)이 적용됩니다. |

| HTTP |

|||

| 페이스 북 액세스 |

|||

| HTTP |

없음 |

명시적 |

식별된 애플리케이션은 HTTP입니다. HTTP에 사용할 수 있는 일치 정책이 없습니다. 명시적 일치가 활성화되므로 이 경우에는 보안 정책이 적용되지 않습니다. |

레이어 7 서비스에 대한 프로파일 오버랩

통합 정책을 사용하는 동안 AppID 결과가 아직 최종 애플리케이션을 식별하지 못한 경우 정책 검색에서 고정 정책 대신 정책 목록을 반환할 수 있습니다. 이러한 정책을 잠재적 동영상 일치 정책이라고 합니다. 최종 애플리케이션이 식별되기 전에 여러 정책 일치로 인해 충돌이 발생할 수 있습니다.

이 경우 AppQoS, SSL 프록시, Content Security 및 IDP와 같은 서비스에 대해 적절한 프로필 또는 기본 프로필이 적용됩니다.

정책 재대결

policy rematch 옵션이 활성화되면 통합 정책을 통해 연결된 보안 정책이 수정될 때 디바이스가 활성 세션을 재평가할 수 있습니다.

처음에 세션을 허용한 정책과 계속 일치하면 세션이 열린 상태로 유지됩니다. 연결된 정책의 이름이 바뀌거나, 비활성화되거나, 삭제되면 세션이 닫힙니다. extensive 연결된 보안 정책의 이름이 바뀌거나 비활성화되거나 삭제될 때 활성 세션을 재평가하려면 옵션을 사용합니다.

정책 재일치가 최종 일치 전에 통합 정책에 구성된 경우, 재일치 동작으로 인해 세션이 종료될 수 있습니다. 최종 일치 후 정책 재일치는 6-튜플 일치 기준과 최종적으로 식별된 애플리케이션을 기반으로 또 다른 정책 조회를 트리거합니다.

계층 수준에서 및 policy-rematch extensive 옵션을 [edit security policies] 구성합니다policy-rematch.

통합 정책 구성의 제한 사항

통합 정책을 구성하는 데는 한계가 있습니다. 여기에는 다음이 포함됩니다.

-

다음과 같은 경우 기존 세션이 닫힐 수 있습니다.

-

정책의 최종 일치에 변경이 있는 경우.

-

기존 정책 내에 새 정책이 삽입되고 이 새 정책이 새 서비스로 구성된 경우.

-

세션이 생성된 후 최종 일치 전에 최종 일치 정책에 따라 새 서비스가 활성화되는 경우.

-

-

정책 기반 VPN은 통합 정책에 지원되지 않으며 기존 정책에만 적용할 수 있습니다.

- 통합 정책의 ALG 트래픽 처리에는 ALG 기능이 적용되지 않습니다.

- ALG는 기존 보안 정책과 일치시킬 때 적용됩니다.

- 의

dynamic-application as none일치 조건을 사용하는 정책은 기존 정책으로 처리됩니다.

- 의

- FTP는 Content Security Antivirus에 대한 FTP 파일 검사를 허용하는 통합 정책에서 ALG 지원의 예외입니다.

- 또는

dynamic-application junos:FTP의dynamic-application any사용이 필요합니다. - FTP 바이러스 차단 검사 활성화(CLI 절차)를 참조하십시오

- 또는

-

정책이 잠재적 일치 목록의 일부인 경우 GPRS로 구성된 보안 정책이 작동하지 않을 수 있습니다.

-

그룹 VPN 및 사용자 방화벽 인증은 기존 보안 정책에 적용할 수 있습니다.

-

동적 애플리케이션을 활용하는 정책의 경우 session-init 로그 내에서 최종 정책 일치 정보를 사용하지 못할 수 있습니다.

참조

예: 리디렉션 메시지 프로필을 사용하여 통합 정책 구성

이 예에서는 리디렉션 메시지 프로필로 통합 정책을 구성하는 방법을 설명합니다. 이 예에서 리디렉션 URL을 사용하여 리디렉션 프로필을 구성합니다. 리디렉션 프로필을 동적 애플리케이션 GMAIL 및 FACEBOOK-CHAT의 트래픽에 대한 정책에서 차단 메시지로 사용합니다. 동시에 동적 애플리케이션의 기본 포트 및 프로토콜이 현재 정책의 대상 포트 및 프로토콜 일치 기준으로 상속되도록 애플리케이션을 junos-defaults 구성합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 18.2R1을 실행하는 SRX 방화벽. 이 구성 예는 Junos OS 릴리스 18.2R1에서 테스트되었습니다.

시작하기 전에 보안 영역을 구성합니다. 예: 보안 영역 생성을 참조하십시오.

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 정책이 거부 또는 거부 작업으로 HTTP 또는 HTTPS 트래픽을 차단할 때 리디렉션 프로필을 응답으로 정의합니다. 리디렉션 프로필을 통해 작업에 대한 설명을 제공하거나 거부 또는 거부 작업이 보안 정책에 적용될 때 클라이언트 요청을 정보 웹 페이지로 리디렉션합니다.

이러한 목표를 달성하려면 다음 작업을 수행합니다.

리디렉션 URL로 리디렉션 프로필을 구성하고 정책에서 이를 블록 메시지로 사용합니다.

보안 정책 일치 기준을

source-address구성하고destination-address값을any사용합니다.기본 포트와 프로토콜

dynamic-application이 현재 정책의 대상 포트 및 프로토콜 일치 기준으로 상속되도록 (으)로junos-defaults애플리케이션을 구성합니다.정책이 애플리케이션에 메시지 차단 프로필을 적용할 수 있도록 을(를

[junos:GMAIL, junos:FACEBOOK-CHAT]) 구성합니다dynamic-application.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set security zones security-zone trust set security zones security-zone untrust set security dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

절차

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

리디렉션 메시지 프로필로 통합 정책 구성하기:

보안 영역을 구성합니다.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

리디렉션 메시지에 대한 프로필을 만듭니다.

[edit security] user@host# set dynamic-application profile profile1 redirect-message type redirect-url content http://abc.company.com/information/block-message

동적 애플리케이션을 일치 기준으로 하여 보안 정책을 생성합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

정책 작업을 정의합니다.

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

결과

구성 모드에서 및 show security dynamic-application 명령을 입력하여 show security policies 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; } then { reject { profile profile1; } } } }

[edit]user@host#show security dynamic-application profile profile1 { redirect-message { type { redirect-url { content http://abc.company.com/information/block-message; } } } }

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

통합 정책 구성 확인

목적

통합 정책 구성이 올바른지 확인합니다.

행동

작동 모드에서 명령을 입력하여 show security policies 디바이스의 모든 보안 정책 요약을 표시합니다.

user@host> show security policies

Default policy: deny-all

Pre ID default policy: permit-all

From zone: trust, To zone: untrust

Policy: p2, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:GMAIL, junos:FACEBOOK-CHAT

dynapp-redir-profile: profile1

작동 모드에서 명령을 입력하여 show security policies detail 디바이스의 모든 보안 정책에 대한 자세한 요약을 표시합니다.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: p2, action-type: reject, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [443-443]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [5432-5432]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [80-80]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [3128-3128]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8000-8000]

IP protocol: 6, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination port range: [8080-8080]

IP protocol: 17, ALG: 0, Inactivity timeout: 60

Source port range: [0-0]

Destination port range: [1-65535]

Dynamic Application:

junos:GMAIL: 51

dynapp-redir-profile: profile1

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No의미

출력은 디바이스에서 현재 활성 상태인 모든 보안 세션에 대한 정보를 표시합니다. 다음 정보를 확인합니다:

구성된 정책 이름

소스 및 대상 주소

구성된 응용 프로그램

구성된 동적 애플리케이션

정책 거부 조치

통합 정책으로 URL 범주 구성

통합 정책이 있는 URL 범주 이해

Junos OS 릴리스 18.4R1부터 URL 범주를 웹 필터링 범주에 대한 일치 기준으로 포함하도록 통합 정책 기능이 향상되었습니다. URL 범주는 동적 애플리케이션을 적용하거나 적용하지 않은 통합 정책으로 구성할 수 있습니다. .

URL 범주가 정책에 대해 url-category any 구성된 경우 정책은 통합 정책에 구성된 모든 트래픽 범주와 일치합니다.

정책에 대해 url-category none URL 범주가 구성된 경우 URL 범주는 정책 조회에 사용되지 않습니다. 으로 url-category none 구성된 통합 정책은 트래픽에 대한 정책 일치에 가장 높은 우선 순위로 간주됩니다. 정책에 대한 URL 범주가 구성되지 않았거나 디바이스를 이전 릴리스에서 최신 릴리스로 업그레이드하는 경우 모든 정책의 URL 범주는 로 url-category none간주됩니다.

통합 정책이 있는 URL 범주의 제한 사항

통합 정책에서 URL 범주를 사용하면 다음과 같은 제한이 있습니다.

HTTP 및 HTTPs 트래픽과 같이 일반적으로 사용되는 포트만 .

url-category따라서 정책 조회는 HTTP 및 HTTPs 트래픽을 지원합니다.

예: URL 범주를 사용하여 통합 정책 구성

이 예에서는 URL 범주를 사용하여 통합 정책을 구성하는 방법을 설명합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 18.4R1을 실행하는 SRX 방화벽. 이 구성 예는 Junos OS 릴리스 18.4R1에서 테스트되었습니다.

시작하기 전에 보안 영역을 구성합니다. 예: 보안 영역 생성을 참조하십시오.

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 URL 범주가 웹 필터링 범주에 대한 일치 기준으로 보안 정책에 추가됩니다.

이러한 목표를 달성하려면 다음 작업을 수행합니다.

보안 정책 일치 기준을

source-address구성하고destination-address값을any사용합니다.기본 포트와 프로토콜

dynamic-application이 현재 정책의 대상 포트 및 프로토콜 일치 기준으로 상속되도록 (으)로junos-defaults애플리케이션을 구성합니다.정책이 애플리케이션에 메시지 차단 프로필을 적용할 수 있도록 을(를

[junos:GMAIL, junos:FACEBOOK-CHAT]) 구성합니다dynamic-application.을 웹 필터링 범주에 대한 일치 기준으로 구성합니다

url-categoryEnhanced_News_and_Media.

구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

CLI 빠른 구성

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application junos-defaults set security policies from-zone trust to-zone untrust policy p2 match dynamic-application [junos:GMAIL, junos:FACEBOOK-CHAT] set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

단계별 절차

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

리디렉션 메시지 프로필로 통합 정책 구성하기:

보안 영역을 구성합니다.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

URL 범주를 일치 기준으로 하여 보안 정책을 생성합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p2 match source-address any user@host# set from-zone trust to-zone untrust policy p2 match destination-address any user@host# set from-zone trust to-zone untrust policy p2 match application junos-defaults user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:GMAIL user@host# set security policies from-zone trust to-zone untrust policy p2 match url-category Enhanced_News_and_Media user@host# set from-zone trust to-zone untrust policy p2 match dynamic-application junos:FACEBOOK-CHAT

정책 작업을 정의합니다.

[edit security policies] user@host# set security policies from-zone trust to-zone untrust policy p2 then reject profile profile1

결과

구성 모드에서 및 show security dynamic-application 명령을 입력하여 show security policies 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p2 { match { source-address any; destination-address any; application junos-defaults; dynamic-application [ junos:GMAIL, junos:FACEBOOK-CHAT ]; url-category Enhanced_News_and_Media; } then { reject { profile profile1; } } } }

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

통합 정책 구성 확인

목적

통합 정책 구성이 올바른지 확인합니다.

행동

작동 모드에서 명령을 입력하여 show security policies 디바이스의 모든 보안 정책 요약을 표시합니다.

user@host> show security policies

Default policy: permit-all

Pre ID default policy: permit-all

From zone: untrust, To zone: internet

Policy: ip1, State: enabled, Index: 6, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-dns-udp, junos-dns-tcp

Action: permit, log

Policy: ip2, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 2

Source addresses: any

Destination addresses: any

Applications: junos-ping, junos-pingv6, junos-telnet, junos-dns-udp, junos-dns-tcp, junos-ftp, junos-http, junos-https

Action: permit, log

From zone: untrust, To zone: trust

Policy: up3, State: enabled, Index: 5, Scope Policy: 0, Sequence number: 1

Source addresses: H1, H1_v6

Destination addresses: H0, H0_v6

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:HTTP, junos:GOOGLE-GEN, junos:YAHOO, junos:SSL

Url-category: Enhanced_Search_Engines_and_Portals, cust_white

Action: permit, log

Policy: up4, State: enabled, Index: 9, Scope Policy: 0, Sequence number: 2

Source addresses: as1

Destination addresses: as0

Applications: junos-ping, junos-telnet, junos-ftp, junos-http, junos-https, my_app_udp, my_app_tcp

Dynamic Applications: junos:web, junos:FTP

Url-category: Enhanced_Private_IP_Addresses, cust_white

Action: permit, log

의미

출력은 디바이스에서 현재 활성 상태인 모든 보안 세션에 대한 정보를 표시합니다. 다음 정보를 확인합니다:

구성된 정책 이름

소스 및 대상 주소

구성된 응용 프로그램

구성된 동적 애플리케이션

구성된 URL 범주

정책 거부 조치

통합 정책에서 애플리케이션 구성

통합 정책의 애플리케이션

Junos OS 릴리스 19.1R1부터 문이 동일한 계층 수준에서 구성되는 경우 계층 수준에서 문을 [edit security policies from-zone zone-name to-zone zone-name policy policy-name match] 구성하는 application 것은 dynamic-application 선택 사항입니다.

Junos OS 릴리스 19.1R1 이전 릴리스에서는 문이 구성된 경우에도 dynamic-application 문을 구성해야 application 합니다.

application옵션이 정의되면 정의된 응용 프로그램이 사용됩니다.application옵션이 정의되어 있지 않고dynamic-application옵션이 (으)로any정의되면 응용 프로그램이any암시적으로 추가됩니다.application옵션이 정의되지 않고dynamic-application옵션이 정의되면(그리고 으로any구성되지 않은 경우), 응용 프로그램이junos-defaults암시적으로 추가됩니다.

예: 동적 애플리케이션을 사용하여 통합 정책 구성

이 예에서는 동적 애플리케이션을 사용하여 통합 정책을 구성하는 방법을 설명합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 19.1R1을 실행하는 SRX 방화벽. 이 구성 예는 Junos OS 릴리스 19.1R1에서 테스트되었습니다.

시작하기 전에 보안 영역을 구성합니다. 예: 보안 영역 생성을 참조하십시오.

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 동적 애플리케이션이 일치 기준으로 보안 정책에 추가됩니다.

이러한 목표를 달성하려면 다음 작업을 수행합니다.

보안 정책 일치 기준을

source-address구성하고destination-address값을any사용합니다.정책이 junos:CNN 및 junos:BBC 애플리케이션을 허용할 수 있도록 을(를

[junos:CNN, junos:BBC]) 구성합니다dynamic-application.

구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

CLI 빠른 구성

set security zones security-zone trust set security zones security-zone untrust set security policies from-zone trust to-zone untrust policy p3 match source-address any set security policies from-zone trust to-zone untrust policy p3 match destination-address any set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN set security policies from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC set security policies from-zone trust to-zone untrust policy p3 then permit

단계별 절차

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

동적 애플리케이션을 사용하여 통합 정책을 구성하려면 다음을 수행합니다.

보안 영역을 구성합니다.

[edit security] user@host# set security-zone trust user@host# set security-zone untrust

동적 애플리케이션을 일치 기준으로 하여 보안 정책을 생성합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 match source-address any user@host# set from-zone trust to-zone untrust policy p3 match destination-address any user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:CNN user@host# set from-zone trust to-zone untrust policy p3 match dynamic-application junos:BBC

정책 작업을 정의합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p3 then permit

결과

구성 모드에서 명령을 입력하여 show security policies 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]user@host#show security policies from-zone trust to-zone untrust { policy p3 { match { source-address any; destination-address any; dynamic-application [ junos:CNN junos:BBC ]; } then { permit; } } }

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

통합 정책 구성 확인

목적

통합 정책 구성이 올바른지 확인합니다.

행동

작동 모드에서 명령을 입력하여 show security policies 디바이스의 모든 보안 정책 요약을 표시합니다.

user@host> show security policies

Policy: p3, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-defaults

Dynamic Applications: junos:CNN, junos:BBC

Action: permit작동 모드에서 명령을 입력하여 show security policies detail 디바이스의 모든 보안 정책에 대한 자세한 요약을 표시합니다.

user@host> show security policies detail

Default policy: permit-all

Pre ID default policy: permit-all

Policy: p3, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Destination addresses:

any-ipv4(global): 0.0.0.0/0

any-ipv6(global): ::/0

Application: junos-defaults

IP protocol: TCP, ALG: 0, Inactivity timeout: 1800

Destination ports: 80, 443, 3128, 8000, 8080

Dynamic Application:

junos:BBC: 1754

junos:CNN: 988

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No의미

출력은 디바이스에서 현재 활성 상태인 모든 보안 세션에 대한 정보를 표시합니다. 다음 정보를 확인합니다:

구성된 정책 이름

소스 및 대상 주소

구성된 응용 프로그램

메모:필드가

Applications자동으로 채워지고 해당 값이junos-defaults암시적으로 추가됩니다.구성된 동적 애플리케이션

정책 작업

통합 정책에서 마이크로 애플리케이션 구성

Junos OS 릴리스 19.2R1부터는 통합 정책에서 마이크로 애플리케이션을 구성할 수 있습니다. 마이크로 응용 프로그램은 응용 프로그램의 하위 기능입니다. 마이크로 응용 프로그램을 사용하면 전체 응용 프로그램을 차단하거나 허용하는 대신 하위 기능 수준에서 응용 프로그램을 세부적으로 제어할 수 있습니다. 기본적으로 마이크로 애플리케이션 감지는 비활성화되어 있습니다.

AppID(애플리케이션 식별) 모듈은 네트워크의 하위 기능 수준에서 애플리케이션을 감지합니다. 보안 정책은 AppID 모듈에서 결정한 애플리케이션 ID 정보를 활용합니다. 특정 애플리케이션이 식별되면 디바이스에 구성된 정책에 따라 허용, 거부, 거부 또는 리디렉션과 같은 작업이 트래픽에 적용됩니다. 보안 정책에서 사용하려면 마이크로 애플리케이션 탐지를 활성화해야 합니다. Micro-Applications Detection 활성화 및 비활성화를 참조하십시오.

정책 조회 수 제한

정책을 처리하려면 정책 조회가 응용 프로그램의 최종 일치 상태를 반환해야 합니다. 마이크로 애플리케이션을 사용할 때 마이크로 애플리케이션이 세션에 대해 지속적으로 변경되기 때문에 애플리케이션 분류가 최종 일치 상태에 도달하지 않습니다. 마이크로 애플리케이션이 한 트랜잭션에서 다른 트랜잭션으로 변경되기 때문에 정책 조회가 무제한으로 시도됩니다.

unified-policy max-lookups 정책 조회 수를 제한하려면 계층 수준에서 명령문을 [edit security policies] 사용합니다.

마이크로 애플리케이션 구성

기본 수준 애플리케이션과 모든 종속 마이크로 애플리케이션을 허용하려면 기본 수준 애플리케이션을 일치 기준으로 지정하여 통합 정책을 구성할 수 있습니다. 각 종속 응용 프로그램을 정책의 일치 조건으로 명시적으로 지정할 필요는 없습니다. 예를 들어 기본 수준 애플리케이션을 junos-MODBUS 통합 정책에서 일치 기준으로 지정하는 경우 애플리케이션의 마이크로 애플리케이션junos-MODBUS(junos:MODBUS-READ-COILSjunos:MODBUS-WRITE-SINGLE-COIL및)을 정책 일치 기준으로 구성할 필요가 없습니다.

세분화된 수준 제어를 위한 통합 정책을 정의하려면 기본 수준 애플리케이션의 마이크로 애플리케이션을 정책 일치 기준으로 지정해야 합니다. 정책에서 기본 수준 애플리케이션을 일치 기준으로 정의해서는 안 됩니다. 보다 세분화된 수준의 정책 구성을 위해 통합 정책에서 일치 기준으로 을(를) 지정 junos:MODBUS-READ-COILS 하십시오. 기본 수준 애플리케이션이 junos:MODBUS 동일한 통합 정책에서 일치하는 기준으로 정의되지 않았는지 확인합니다.

마이크로 애플리케이션을 사용한 정책 조회

마이크로 애플리케이션 감지는 기본적으로 비활성화되어 있습니다. 마이크로 애플리케이션을 정책 조회의 일치 기준으로 사용하려면 마이크로 애플리케이션 탐지를 활성화한 다음 통합 정책의 일치 기준으로 지정해야 합니다. 마이크로 애플리케이션 탐지를 활성화하지 않은 경우 AppID(Application Identification) 모듈은 마이크로 애플리케이션을 탐지하지 않고 기본 수준 애플리케이션을 최종 일치 기준으로 간주합니다. 예를 들어, 두 개의 마이크로 응용 프로그램과 junos:MODBUS-READ-COILS 가 있는 기본 수준 응용 프로그램을 junos-:MODBUS 고려하십시오.junos:MODBUS-WRITE-SINGLE-COIL

마이크로 애플리케이션 탐지를 활성화하지 않은 경우 이 junos:MODBUS AppID 분류의 최종 일치 상태로 간주됩니다. 마이크로 애플리케이션을 활성화하면 사전 정의된 다른 동적 애플리케이션과 마찬가지로 통합 정책에서 구성할 수 있습니다. 이 마이크로 애플리케이션은 정책 조회에 사용됩니다.

마이크로 애플리케이션 탐지를 활성화한 경우 AppID 모듈은 junos:MODBUS 일치 전 상태로 간주합니다. AppID 모듈이 또는 junos:MODBUS-WRITE-SINGLE-COIL을 감지 junos:MODBUS-READ-COILS 하면 AppID는 이 결과를 최종 일치 상태로 간주하고 이 일치 기준을 사용하여 정책 조회를 진행합니다.