이 페이지의 내용

예: PTX 라우터에서 로컬 포트 미러링 구성

이 예는 Junos Evolved를 실행하는 PTX 플랫폼에서 로컬 포트 미러링을 구성하고 확인하는 방법을 보여줍니다. PTX 플랫폼에는 PTX10004, PTX10008 및 PTX10016 섀시의 PTX10001-36MR, LC1201 및 LC1202가 포함됩니다

시작하기 전에

| 하드웨어 및 소프트웨어 요구 사항 | Junos OS Evolved 릴리스 22.2R1.12-EVO 이상. PTX10001-36MR 지원되는 플랫폼 및 Junos OS 버전의 전체 목록은 기능 탐색기를 참조하십시오. |

| 예상 읽기 시간 |

15분. |

| 예상 구성 시간 |

30분 |

| 비즈니스 영향 |

이 구성 예를 사용하여 로컬 포트 미러링 기능을 구성할 수 있습니다. 포트 미러링은 디버깅 및 보안 관련 작업에 중요한 도구입니다. 미러링 트래픽은 프로토콜 상호 작용을 확인하거나 이상 징후 탐지를 위해 다양한 도구를 사용하여 오프라인에서 분석할 수 있습니다. |

| 자세히 알아보기 |

포트 미러링을 더 잘 이해하려면 포트 미러링 및 분석기를 참조하십시오 |

| 더 알아보세요 |

학습 포털 |

기능 개요

표 1 은 이 예에 구축된 프로토콜 및 기술에 대한 간략한 요약을 제공합니다.

| 라우팅 및 신호 전송 프로토콜 |

|

| OSPF 및 OSPF3 |

모든 라우터는 OSPF 및 OSPF3를 IGP로 실행합니다. 모든 라우터는 영역 0(백본 영역이라고도 함)에 속합니다. OSPF/OSPF3 라우팅 도메인은 토폴로지의 모든 네트워크와 인터페이스에 내부 도달 가능성을 제공합니다. 이 예에서 CE 및 PE/P 디바이스는 동일한 IGP 라우팅 도메인의 일부입니다. 그 결과, 코어를 통해 CE 트래픽을 전송하기 위해 PE 디바이스 사이에 터널이 필요하지 않습니다. 또한 이는 로컬 미러 사용 사례이기 때문에 미러링된 트래픽을 모니터링 스테이션으로 전송할 때 GRE 캡슐화가 필요하지 않습니다. |

| 라우팅 프로토콜 |

|

| IPv4 및 IPv6 |

모든 디바이스는 IPv4와 IPv6의 라우팅을 모두 지원하도록 구성됩니다. |

| 분석기(모니터링 스테이션) |

|

| Centos 및 Wireshark |

분석기는 Wireshark의 GUI 버전과 함께 Centos 7.x를 실행합니다. |

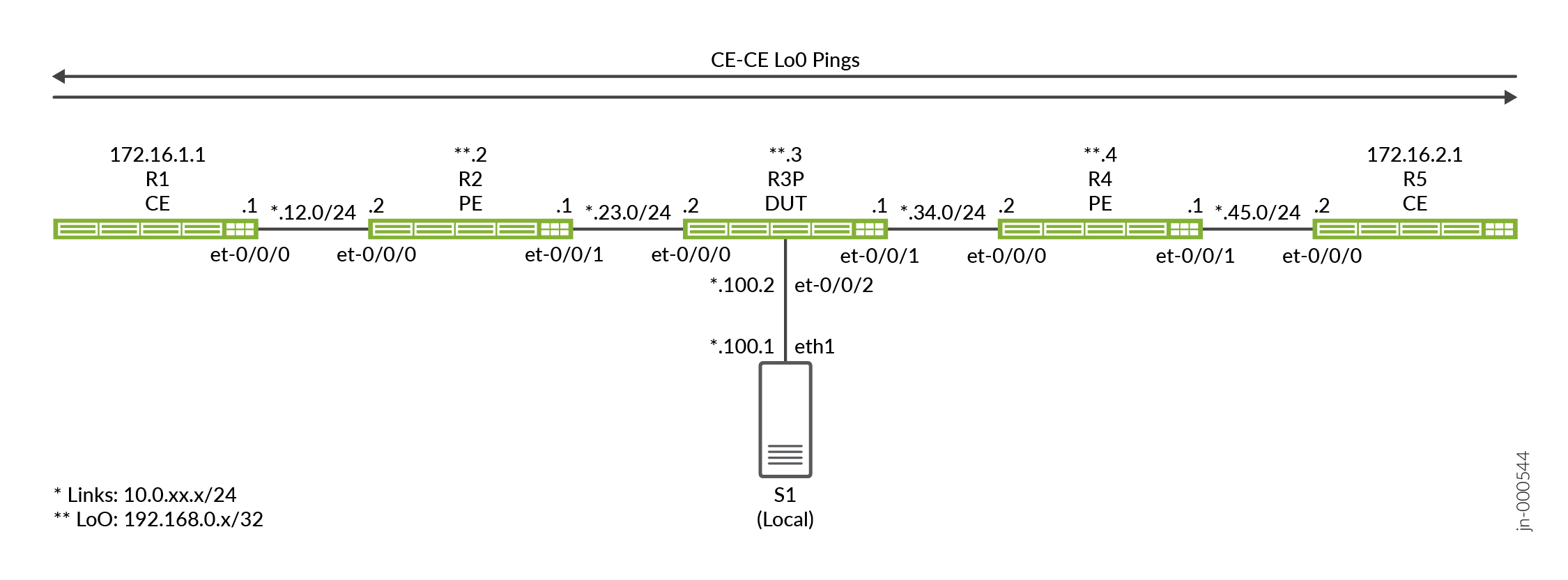

토폴로지 개요

이 예에서 R3 디바이스는 포트 미러링이 구성된 곳이므로 테스트 대상 디바이스(DUT)로 작동합니다. 디바이스는 방화벽 필터를 사용하여 CE 디바이스와 연결된 IP 주소를 일치시켜 포트 미러 작업을 트리거합니다. 수신 및 송신 필터의 조합은 CE 디바이스(R1 및 R5) 사이의 요청 및 응답 트래픽 흐름을 모두 미러링하는 데 사용됩니다.

패킷 샘플링을 유발하는 방화벽 필터는 R3 디바이스의 하나 이상의 전송 인터페이스에 적용됩니다.

| 디바이스 이름 | 역할 |

기능 |

| CE | 샘플링이 제대로 작동하는지 확인하기 위해 테스트 트래픽을 전송하는 고객 에지(CE) 디바이스. | 이러한 디바이스는 CE 디바이스로 지정됩니다. 대부분의 경우 CE 디바이스는 VPN 서비스의 일부입니다. 여기서는 CE가 기본 인스턴스 IP 연결을 제공하기 위해 공급자 장치와 동일한 최단 경로 우선(OSPF) 영역 0을 공유하도록 합니다. |

| PE | CE에 연결된 프로바이더 에지(PE) 디바이스. | 프로바이더 네트워크 에지에 있는 디바이스. PE는 OSPF만 실행합니다. BGP 및 VPN이 구축되지 않습니다. |

| P | 프로바이더(P) 코어 라우터. | P 라우터에서 포트 미러링을 시연하기로 했습니다. 필요에 따라 모든 프로바이더 디바이스에서 포트 미러링을 구성할 수 있습니다. |

| 분석기 | 분석기 디바이스는 저장 및 분석을 위해 미러링 트래픽을 수신했습니다. | 분석기의 세부 사항은 이 문서의 범위를 벗어납니다. 다양한 오픈 소스 및 상업용 옵션을 사용할 수 있습니다. 분석기는 GUIO 버전의 Wireshark를 지원하는 Gnome 데스크톱과 함께 Centos 7.x를 실행하고 있습니다. |

토폴로지 일러스트레이션

R3 구성 단계

CLI 탐색에 대한 정보는 구성 모드에서 CLI 편집기 사용을 참조하십시오

모든 디바이스에 대한 전체 구성은 다음을 참조하십시오. 부록 2: 모든 디바이스에서 명령 설정

이 섹션에서는 DUT를 구성하는 데 필요한 주요 구성 작업을 중점적으로 다룹니다. 이 예에서는 P 디바이스(R3)입니다. 샘플링에 사용되는 세부 사항을 제외하고 모든 디바이스는 기본 인스턴스 IPv6 및 IPv4 연결을 지원하는 유사한 기준 구성을 갖습니다.

-

IPv4 및 IPv6 라우팅 기준을 구성합니다. 여기에는 IPv4와 IPv6 모두에 대한 루프백 및 코어 페이싱 인터페이스에 번호를 매기는 작업이 포함됩니다. 또한 모든 네트워크 인터페이스 간의 도달 가능성을 제공하기 위해 OSPF 및 OSPFv3 라우팅 프로토콜을 정의합니다.

패시브 IGP 인스턴스는 분석기에 연결된 인터페이스에 대해 프로비저닝됩니다. 이는 인터페이스에서 Hello 패킷을 생성하지 않고도 진단 목적으로 도달 가능성을 제공합니다. OSPF 인접성은 분석기 디바이스에 필요하지 않습니다

[edit] set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:100::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set routing-options router-id 192.168.0.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0 interface et-0/0/2.0 passive

참고: 로컬 미러 사용 사례의 경우 IP 연결은 분석기와 포트 미러링을 수행하는 디바이스 간에만 필요합니다. 이 예에서는 분석기에 연결된 인터페이스에서 패시브 IGP를 실행합니다. 또한 분석기와 다른 장치 간의 IP 연결을 제공하기 위해 분석기에 기본 경로를 구성합니다. 이를 통해 분석기와 다른 모든 장치 간의 연결을 테스트할 수 있습니다. 토폴로지에서.이 기능은 샘플링 디바이스와 분석기 간의 레이어 3 도달성이 필요한 원격 포트 미러링 사례에서 가장 유용합니다.

- 샘플링 속도를 구성합니다. 속도 1을 사용하여 일치하는 모든 패킷을 선택하고 샘플링합니다. 일치하는 모든 트래픽이 이미 샘플링된 경우 기본값

run-length인 0은 그대로 유지됩니다. 또한 미러링된 트래픽이 전송되는 송신 인터페이스와 다음 홉 주소를 지정해야 합니다. 이 로컬 포트 미러링 예에서 지정된 인터페이스 및 다음 홉 주소는 DUT에 직접 연결된다는 점에 유의해야 합니다. 따라서 미러링된 트래픽을 분석기로 보낼 때 터널이 필요하지 않거나 사용되지 않습니다.[edit] set forwarding-options port-mirroring input rate 1 set forwarding-options port-mirroring family inet output interface et-0/0/2.0 next-hop 10.0.100.1 set forwarding-options port-mirroring family inet6 output interface et-0/0/2.0 next-hop 2001:db8:10:0:100::1

참고:이 구성은 분석기가 MAC 주소 확인을 위해 DUT에서 보낸 ARP 및 ND 요청에 응답한다고 가정합니다. 그렇지 않거나 ARP 트래픽이 패킷 캡처의 일부가 되지 않기를 원할 경우, 정적 ARP 항목을 구성해야 합니다. DUT에 연결된 분석기 디바이스의 인터페이스에 대한 올바른 MAC 주소를 지정해야 합니다.

-

IPv4 패킷에서 일치시킬 방화벽 필터를 정의한 다음 미러링합니다. 필터의 동작은 포트 미러링 동작을 지정합니다. 이 작업은 이전에 구성한 포트 미러링 인스턴스로 일치하는 트래픽을 지시합니다. CE1과 CE2의 소스 및 대상 주소에 대해 각각 하나씩 두 개의 필터가 정의됩니다. 필터에는 적절한 작동 확인을 지원하는 카운트 기능이 포함되어 있습니다.

Junos 방화벽 필터의 기본

deny-all작업을 재정의하는 마지막accept-all용어를 간과하지 마십시오![edit] set firewall filter mirror_ce1 term term1 from source-address 172.16.1.1/32 set firewall filter mirror_ce1 term term1 from destination-address 172.16.2.1/32 set firewall filter mirror_ce1 term term1 then count mirror_ce1 set firewall filter mirror_ce1 term term1 then port-mirror set firewall filter mirror_ce1 term term1 then accept set firewall filter mirror_ce1 term accept-all then accept set firewall filter mirror_ce2 term term1 from source-address 172.16.2.1/32 set firewall filter mirror_ce2 term term1 from destination-address 172.16.1.1/32 set firewall filter mirror_ce2 term term1 then count mirror_ce2 set firewall filter mirror_ce2 term term1 then port-mirror set firewall filter mirror_ce2 term term1 then accept set firewall filter mirror_ce2 term accept-all then accept

-

IPv6 패킷을 일치시키고 미러링하도록 방화벽 필터를 정의합니다.

[edit] set firewall family inet6 filter ce1_v6 term 1 from source-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce1_v6 term 1 from destination-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce1_v6 term 1 then count ce1_v6 set firewall family inet6 filter ce1_v6 term 1 then port-mirror set firewall family inet6 filter ce1_v6 term 1 then accept set firewall family inet6 filter ce1_v6 term accept-all then accept set firewall family inet6 filter ce2_v6 term 1 from source-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce2_v6 term 1 from destination-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce2_v6 term 1 then count ce2_v6 set firewall family inet6 filter ce2_v6 term 1 then port-mirror set firewall family inet6 filter ce2_v6 term 1 then accept set firewall family inet6 filter ce2_v6 term accept-all then accept

-

원하는 인터페이스에 IPv4 및 IPv6 필터를 적용합니다. 이 예에서는 두 필터를 et-0/0/0 인터페이스에 모두 적용합니다. 필터 애플리케이션의 방향성을 확인합니다. 각 CE 트래픽 플로우(IPv4 또는 IPv6)에 대해 하나의 필터를 수신으로 적용하고 다른 필터를 송신으로 적용합니다. 이 적용 방법은 트래픽의 주소 할당 및 방향성이 주어지면 필터가 작성되는 방식과 호환됩니다.

[edit] set interfaces et-0/0/0 unit 0 family inet filter input mirror_ce1 set interfaces et-0/0/0 unit 0 family inet filter output mirror_ce2 set interfaces et-0/0/0 unit 0 family inet6 filter input ce1_v6 set interfaces et-0/0/0 unit 0 family inet6 filter output ce2_v6

검증

-

모든 루프백 주소에 대한 OSPF 및 OSPF3 이웃과 경로를 확인합니다.

user@r3-ptx> show ospf neighbor Address Interface State ID Pri Dead 10.0.23.1 et-0/0/0.0 Full 192.168.0.2 128 31 10.0.34.2 et-0/0/1.0 Full 192.168.0.4 128 38 user@r3-ptx> show ospf3 neighbor ID Interface State Pri Dead 192.168.0.2 et-0/0/0.0 Full 128 30 Neighbor-address fe80::c6ba:25ff:fe48:9 192.168.0.4 et-0/0/1.0 Full 128 32 Neighbor-address fe80::6204:30ff:fe6e:ffff regress@r3-ptx> show route protocol ospf | match /32 172.16.1.1/32 *[OSPF/10] 01:04:02, metric 2 172.16.2.1/32 *[OSPF/10] 6d 00:47:07, metric 2 192.168.0.2/32 *[OSPF/10] 01:04:02, metric 1 192.168.0.4/32 *[OSPF/10] 6d 00:47:12, metric 1 224.0.0.5/32 *[OSPF/10] 6d 00:48:28, metric 1 224.0.0.6/32 *[OSPF/10] 6d 00:48:28, metric 1 regress@r3-ptx> show route protocol ospf3 | match /128 2001:db8:172:16:1::1/128 2001:db8:172:16:2::1/128 2001:db8:192:168::2/128*[OSPF3/10] 01:04:09, metric 1 2001:db8:192:168::4/128*[OSPF3/10] 6d 00:47:15, metric 1 ff02::5/128 *[OSPF3/10] 6d 00:48:35, metric 1 ff02::6/128 *[OSPF3/10] 6d 00:48:35, metric 1

-

R3에서 포트 미러링 인스턴스를 확인합니다. 포트 미러링 상태가 미러링 인터페이스에 대한 것인지

up확인합니다. IPv4 및 IPv6 패밀리의 상태를 모두 확인해야up합니다. 이 동안 DUT와 분석기 간의 IP 연결을 확인하는 것이 좋습니다. 설정에서는 네트워크의 모든 지점에서 ping 테스트를 허용하도록 분석기에 기본 경로가 구성됩니다. 기술적으로 분석기는 로컬 포트 미러링의 예이므로 DUT(R3)에서만 연결할 수 있어야 합니다.user@r3-ptx> show forwarding-options port-mirroring Instance Name: &global_instance Instance Id: 1 Input parameters: Rate : 1 Run-length : 0 Maximum-packet-length : 0 Output parameters: Family State Destination Next-hop inet up et-0/0/2.0 10.0.100.1 inet6 up et-0/0/2.0 2001:db8:10:0:100::1 -

R3에서 방화벽 카운터 및 인터페이스 통계를 삭제합니다. 그런 다음, CE 디바이스 간에 IPv4 및 IPv6 테스트 트래픽을 생성하고 R3에 방화벽 카운터를 표시합니다. R3에 적용된 필터가 테스트 트래픽을 올바르게 반영하는지 확인합니다.

user@r3-ptx> clear firewall all user@r3-ptx> clear interfaces statistics all

user@r1-ptx> ping 172.16.2.1 source 172.16.1.1 count 10 rapid PING 172.16.2.1 (172.16.2.1) from 172.16.1.1 : 56(84) bytes of data. --- 172.16.2.1 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 711ms rtt min/avg/max/mdev = 11.161/72.078/364.497/121.714 ms, ipg/ewma 78.945/100.962 ms user@r1-ptx> ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 10 rapid ping 2001:db8:172:16:2::1 source 2001:db8:172:16:1::1 count 10 rapid PING 2001:db8:172:16:2::1(2001:db8:172:16:2::1) from 2001:db8:172:16:1::1 : 56 data bytes --- 2001:db8:172:16:2::1 ping statistics --- 10 packets transmitted, 10 received, 0% packet loss, time 2436ms rtt min/avg/max/mdev = 11.363/247.188/518.314/226.132 ms, pipe 2, ipg/ewma 270.652/201.439 ms

-

R3에 방화벽 카운터를 표시합니다. R3에 적용된 필터가 생성한 테스트 트래픽을 올바르게 반영하는지 확인합니다.

user@r3-ptx> show firewall Filter: mirror_ce1 Counters: Name Bytes Packets mirror_ce1 840 10 Filter: mirror_ce2 Counters: Name Bytes Packets mirror_ce2 840 10 Filter: ce1_v6 Counters: Name Bytes Packets ce1_v6 1040 10 Filter: ce2_v6 Counters: Name Bytes Packets ce2_v6 1040 10

-

분석기에 연결된 R3의 et-0/0/2.0 인터페이스에 대한 인터페이스 통계를 표시합니다. 목표는 생성된 테스트 트래픽과 상관 관계가 있는 출력 트래픽 카운터를 확인하는 것입니다. IPv4와 IPv6 모두에 대해 10개의 ping을 사용하고 요청과 응답을 모두 미러링한다는 점을 감안할 때 약 40개의 출력 패킷을 볼 수 있습니다.

user@r3-ptx> show interfaces et-0/0/2.0 detail Logical interface et-0/0/2.0 (Index 1017) (SNMP ifIndex 541) (Generation 704374637676) Flags: Up SNMP-Traps Encapsulation: ENET2 Traffic statistics: Input bytes : 0 Output bytes : 3760 Input packets: 0 Output packets: 40 Local statistics: Input bytes : 0 Output bytes : 0 Input packets: 0 Output packets: 0 Transit statistics: Input bytes : 0 0 bps Output bytes : 3760 0 bps Input packets: 0 0 pps Output packets: 40 0 pps -

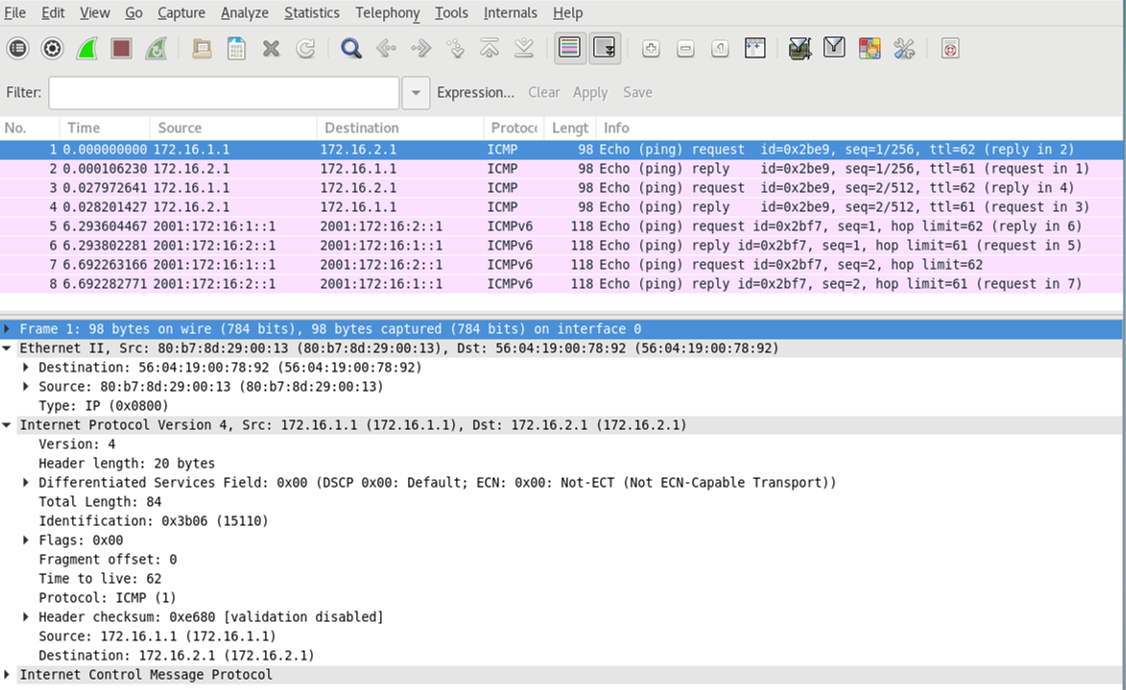

모니터링 스테이션에서 tcpdump 또는 선택한 분석 애플리케이션을 실행하여 미러링된 테스트 트래픽의 수신 및 처리를 확인합니다. 캡처 크기를 더 작게 유지하기 위해 각 IPv4 및 IPv6에 대해 두 개의 ping 요청만 사용하여 새 테스트 트래픽을 생성했습니다. 캡처 및 디코딩은 방화벽 필터 일치를 기반으로 IPv4 및 IPv6의 포트 미러링이 예상대로 작동하고 있음을 확인합니다. 요청 및 응답 트래픽이 모두 표시됩니다.

또한 캡처에서는 레이어 3 트래픽만 미러링됩니다. 표시된 레이어 2 캡슐화는 미러링된 트래픽을 분석기로 전달할 때 DUT(R3)에 의해 생성됩니다. 원래의 레이어 2 프레임을 보존해야 하는 경우 이더넷 스위칭 또는 VXLAN과 같은 레이어 2 서비스에 대한 포트 미러링을 구성할 수 있습니다.

부록: 모든 장치에서 명령 설정

이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여 넣고 줄 바꿈을 제거한 다음 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여넣습니다.

R1(CE)

set system host-name r1-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.12.1/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::1/64 set interfaces lo0 unit 0 family inet address 172.16.1.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:1::1/128 set routing-options router-id 172.16.1.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R2(PE)

set system host-name r2-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.12.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:12::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.23.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:23::1/64 set interfaces et-0/0/2 unit 0 family inet tunnel-termination set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces lo0 unit 0 family inet address 192.168.0.2/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::2/128 set routing-options router-id 192.168.0.2 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R3(DUT)

set system host-name r3-ptx set interfaces et-0/0/0 unit 0 family inet filter input mirror_ce1 set interfaces et-0/0/0 unit 0 family inet filter output mirror_ce2 set interfaces et-0/0/0 unit 0 family inet address 10.0.23.2/24 set interfaces et-0/0/0 unit 0 family inet6 filter input ce1_v6 set interfaces et-0/0/0 unit 0 family inet6 filter output ce2_v6 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:23::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.34.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:34::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.100.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:100::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.3/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::3/128 set forwarding-options port-mirroring input rate 1 set forwarding-options port-mirroring input run-length 0 set forwarding-options port-mirroring family inet output interface et-0/0/2.0 next-hop 10.0.100.1 set forwarding-options port-mirroring family inet6 output interface et-0/0/2.0 next-hop 2001:db8:10:0:100::1 set firewall family inet6 filter ce1_v6 term 1 from source-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce1_v6 term 1 from destination-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce1_v6 term 1 then count ce1_v6 set firewall family inet6 filter ce1_v6 term 1 then port-mirror set firewall family inet6 filter ce1_v6 term 1 then accept set firewall family inet6 filter ce1_v6 term accept-all then accept set firewall family inet6 filter ce2_v6 term 1 from source-address 2001:db8:172:16:2::1/128 set firewall family inet6 filter ce2_v6 term 1 from destination-address 2001:db8:172:16:1::1/128 set firewall family inet6 filter ce2_v6 term 1 then count ce2_v6 set firewall family inet6 filter ce2_v6 term 1 then port-mirror set firewall family inet6 filter ce2_v6 term 1 then accept set firewall family inet6 filter ce2_v6 term accept-all then accept set firewall filter mirror_ce1 term 1 from source-address 172.16.1.1/32 set firewall filter mirror_ce1 term 1 from destination-address 172.16.2.1/32 set firewall filter mirror_ce1 term 1 then count mirror_ce1 set firewall filter mirror_ce1 term 1 then port-mirror set firewall filter mirror_ce1 term 1 then accept set firewall filter mirror_ce1 term accept-all then accept set firewall filter mirror_ce2 term term1 from source-address 172.16.2.1/32 set firewall filter mirror_ce2 term 1 from destination-address 172.16.1.1/32 set firewall filter mirror_ce2 term 1 then count mirror_ce2 set firewall filter mirror_ce2 term 1 then port-mirror set firewall filter mirror_ce2 term 1 then accept set firewall filter mirror_ce2 term accept-all then accept set routing-options router-id 192.168.0.3 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf area 0.0.0.0 interface et-0/0/2.0 passive set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface et-0/0/2.0 passive

R4(PE)

set system host-name r4-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.34.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:34::2/64 set interfaces et-0/0/1 unit 0 family inet address 10.0.45.1/24 set interfaces et-0/0/1 unit 0 family inet6 address 2001:db8:10:0:45::1/64 set interfaces et-0/0/2 unit 0 family inet address 10.0.200.2/24 set interfaces et-0/0/2 unit 0 family inet6 address 2001:db8:10:0:200::2/64 set interfaces lo0 unit 0 family inet address 192.168.0.4/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:192:168:0::4/128 set routing-options router-id 192.168.0.4 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable

R5(CE)

set system host-name r5-ptx set interfaces et-0/0/0 unit 0 family inet address 10.0.45.2/24 set interfaces et-0/0/0 unit 0 family inet6 address 2001:db8:10:0:45::2/64 set interfaces lo0 unit 0 family inet address 172.16.2.1/32 set interfaces lo0 unit 0 family inet6 address 2001:db8:172:16:2::1/128 set routing-options router-id 172.16.2.1 set protocols ospf area 0.0.0.0 interface all set protocols ospf area 0.0.0.0 interface fxp0.0 disable set protocols ospf3 area 0.0.0.0 interface all set protocols ospf3 area 0.0.0.0 interface fxp0.0 disable