이 페이지에서

TLS를 통한 Syslog 구성

TLS(전송 계층 보안) 프로토콜을 통해 시스템 로그 메시지(syslog 메시지라고도 함)를 안전하게 전송하도록 디바이스를 구성하는 방법을 알아봅니다.

컨트롤 플레인 로그

syslog statement at the [system]

hierarchy level.예: TLS를 통한 Syslog 구성

이 예는 TLS를 통해 syslog 메시지(컨트롤 플레인 로그)를 안전하게 전송하도록 주니퍼 네트웍스 디바이스를 구성하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

Junos OS 릴리스 21.2R1 이상

-

Junos OS Evolved 릴리스 23.4R1 이상

-

Junos OS 또는 Junos OS Evolved를 실행하는 디바이스(syslog 클라이언트)

-

Syslog 서버

개요

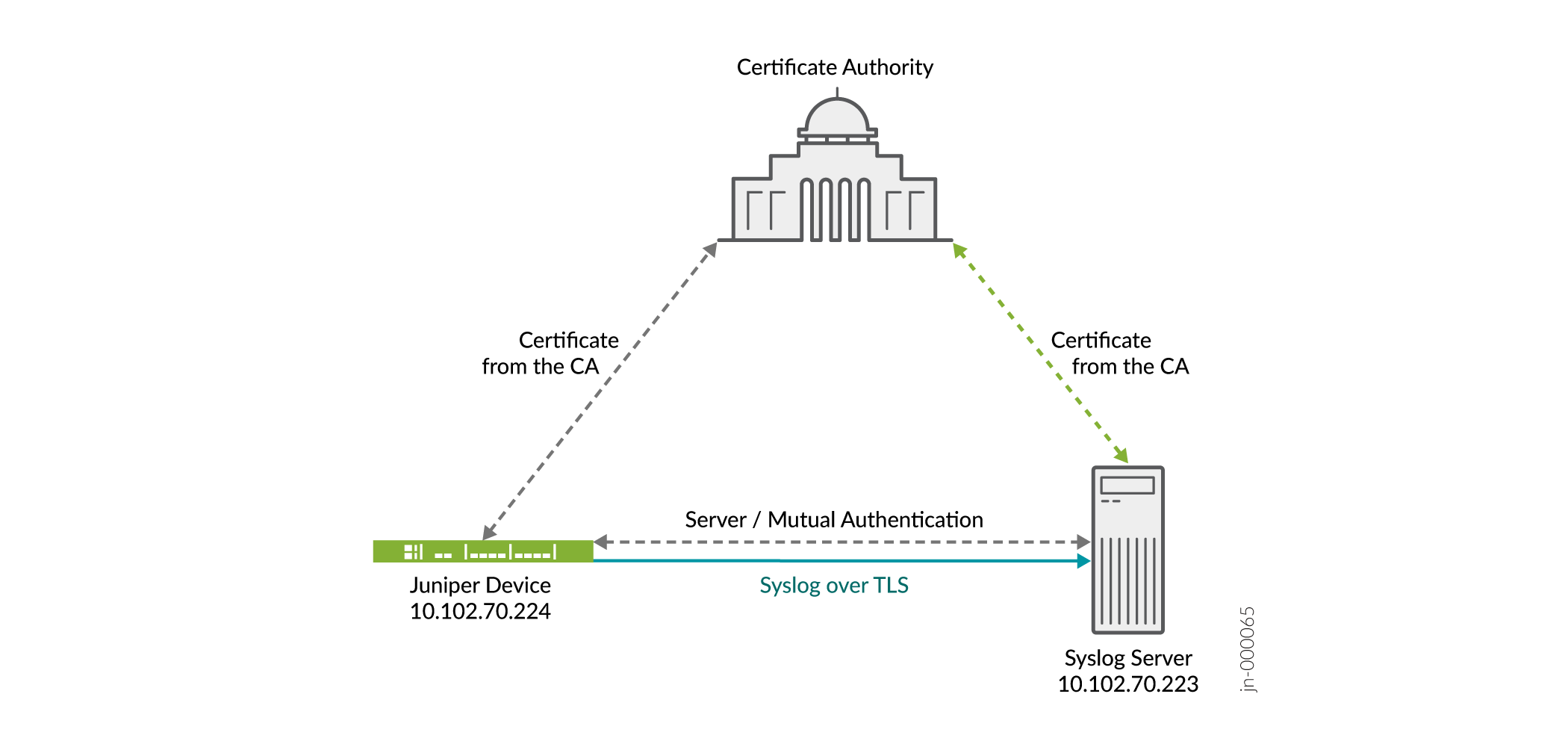

TLS 프로토콜을 사용하여 syslog 클라이언트에서 syslog 서버로 시스템 로그 메시지(컨트롤 플레인 로그)를 안전하게 전송할 수 있습니다. TLS는 인증서를 사용하여 통신을 인증하고 암호화합니다.

TLS를 통한 Syslog는 RFC 5425에 정의된 최종 엔터티 인증서 기반 권한 부여 정책을 지원하지만 주체 이름 권한 부여 정책은 지원하지 않습니다.

- 서버 인증(또는 단방향 TLS) - 클라이언트가 서버의 ID를 확인하고 서버를 신뢰합니다.

- 상호 인증 - 서버와 클라이언트 모두 서로를 신뢰합니다.

네트워크에 따라 서버 인증 또는 상호 인증을 선택할 수 있습니다. 필요한 정보에 빠르게 액세스하려면 표 1의 링크를 클릭하십시오.

|

인증 모드 |

절차 |

정보가 있는 섹션 |

|---|---|---|

|

서버 인증 |

PKI 구성 디바이스 구성 |

구성

다음 예에서는 TLS 프로토콜을 사용하여 주니퍼 디바이스에서 원격 syslog 서버로 syslog 메시지(컨트롤 플레인 로그)를 안전하게 전송합니다. 그림 1 은 이 예에서 사용된 기본 토폴로지를 보여줍니다.

디바이스에서 PKI를 구성하려면 Junos OS에서 PKI 구성을 참조하십시오.

디바이스에서 서버 인증 구성

단계별 절차

다음 절차에서는 구성 계층의 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 정보는 구성 모드에서 CLI 편집기 사용을 참조하십시오.

디바이스를 구성하려면 다음을 수행합니다.

-

시스템 로그 메시지를 수신하는 syslog 서버를 지정합니다. syslog 서버의 IP 주소 또는 정규화된 호스트 이름을 지정할 수 있습니다. 이 예에서는 10.102.70.233을 syslog 서버의 IP 주소로 사용합니다.

[edit] user@host# set system syslog host 10.102.70.223 any any

-

syslog 서버의 포트 번호를 지정합니다.

[edit] user@host# set system syslog host 10.102.70.223 port 10514

-

디바이스에 대한 syslog 전송 프로토콜을 지정합니다. 이 예제에서는 TLS를 전송 프로토콜로 사용합니다.

[edit] user@host# set system syslog host 10.102.70.223 transport tls

-

신뢰할 수 있는 인증 기관(CA) 그룹의 이름을 지정하거나 사용할 CA 프로파일의 이름을 지정하십시오. 이 예에서는 example-ca를 CA 프로필로 사용합니다.

[edit] user@host# set system syslog host 10.102.70.223 tlsdetails trusted-ca-group trusted-ca-group-name ca-profiles example-ca

-

모든 로그 메시지를 보내도록 디바이스를 구성합니다.

[edit] user@host# set system syslog file messages any any

-

구성을 커밋합니다.

[edit] user@host# commit

결과

구성 모드에서 show system syslog 명령을 사용하여 구성을 확인합니다.

[edit]

user@host# show system syslog

host 10.102.70.223 {

any any;

port 10514;

transport tls;

tlsdetails {

trusted-ca-group trusted-ca-group-name {

ca-profiles example-ca;

}

}

}

검증

구성이 제대로 작동하는지 확인하려면 syslog 서버에서 명령을 입력합니다 show log .

참조

데이터 플레인 로그

예: SRX 시리즈 방화벽에서 TLS Syslog 프로토콜 구성

이 예에서는 TLS syslog 이벤트 전달을 지원하는 네트워크 디바이스로부터 암호화된 syslog 이벤트를 수신하도록 SRX 시리즈 방화벽에서 TLS(Transport Layer Security) syslog 프로토콜을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에 서버 인증서 확인 및 암호화 또는 암호 해독 기능을 사용하도록 설정합니다.

개요

TLS syslog 프로토콜을 사용하면 로그 소스가 TLS syslog 이벤트 전달을 지원하는 네트워크 디바이스로부터 암호화된 syslog 이벤트를 수신할 수 있습니다. 로그 소스는 수신 포트를 생성합니다 들어오는 TLS syslog 이벤트에 대해 네트워크 디바이스에 대한 인증서 파일을 생성합니다.

이 예에서는 하나의 SSL-I 프로파일과 연결된 syslog 수집기를 구성합니다. 각 SSL-I 프로필을 통해 사용자는 기본 암호 제품군 및 신뢰할 수 있는 CA 인증서와 같은 항목을 지정할 수 있습니다. 여러 SSL-I 프로파일을 구성하고 프로파일을 다른 콜렉터 서버와 연관시킬 수 있습니다.

구성

절차

CLI 빠른 구성

이 예의 섹션을 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성과 일치시키는 데 필요한 세부 사항을 변경하고 계층 수준에서 [edit] 명령을 복사하여 CLI로 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set security log mode stream set security log format sd-syslog set security log source-interface ge-0/0/1.0 set security log transport protocol tls set security log transport tls-profile ssl-i-tls set security log stream server1 format sd-syslog set security log stream server1 category all set security log stream server1 host 192.0.2.100 set services ssl initiation profile ssl-i-tls protocol-version all set services ssl initiation profile ssl-i-tls trusted-ca all set services ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

TLS syslog 프로토콜을 구성하려면 다음을 수행합니다.

-

로그 모드를 스트리밍으로 설정합니다.

[edit security] user@host# set log mode stream

-

원격 보안 메시지 로깅을 위한 구조화된 시스템 로그(sd-syslog) 형식을 지정합니다.

[edit security] user@host# set log format sd-syslog

-

호스트 소스 인터페이스 번호를 설정합니다.

[edit security] user@host# set log source-interface ge-0/0/1.0

-

데이터를 기록하는 데 사용할 보안 로그 전송 프로토콜로 TLS를 지정합니다.

[edit security] user@host# set log transport protocol tls

-

TLS 프로파일 이름을 지정하십시오.

[edit security] user@host# set log transport tls-profile ssl-i-tls

-

서버 1에 로그를 전송하기 위해 구조화된 syslog 형식을 사용하도록 로그 스트림을 설정합니다.

[edit security] user@host# set log stream server1 format sd-syslog

-

서버 1 로깅의 범주를 모두로 설정합니다.

[edit security] user@host# set log stream server1 category all

-

서버 이름 또는 IP 주소를 입력하여 서버 호스트 매개 변수를 지정합니다.

[edit security] user@host# set log stream server1 host 192.0.2.100

-

SSL 시작 액세스 프로파일에 대한 프로토콜 버전 모두를 정의합니다.

[edit services] user@host# set ssl initiation profile ssl-i-tls protocol-version all

-

피어에서 인증서를 요청할 때 사용할 SSL 시작 프로필에 모든 CA 프로필 그룹을 연결합니다.

[edit services] user@host# set ssl initiation profile ssl-i-tls trusted-ca all

-

서버 인증 실패를 무시하도록 SSL 시작 액세스 프로필을 구성합니다.

[edit services] user@host# set ssl initiation profile ssl-i-tls actions ignore-server-auth-failure

결과

구성 모드에서 명령을 사용하여 show security log 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security log

mode stream;

format sd-syslog;

source-interface ge-0/0/1.0;

transport {

protocol tls;

tls-profile ssl-i-tls;

}

stream server1 {

format sd-syslog;

category all;

host {

192.0.2.100;

}

}

}

[edit]

user@host# run show configuration services ssl initiation

profile ssl-i-tls {

protocol-version all;

trusted-ca all;

actions {

ignore-server-auth-failure;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 제대로 작동하는지 확인하려면 syslog 서버에서 명령을 입력합니다 show log .