이 페이지의 내용

소스 NAT

소스 NAT는 호스트와 통신하기 위해 프라이빗 IP 주소를 라우팅 가능한 퍼블릭 주소로 변환하는 데 가장 일반적으로 사용됩니다. 소스 NAT는 라우터를 통과하는 패킷의 소스 주소를 변경합니다. 네트워크 주소 변환(NAT) 풀은 클라이언트 IP 주소를 대체하도록 설계된 주소 집합입니다. 자세한 내용은 다음 항목을 참조하십시오.

소스 NAT 이해

소스 NAT는 주니퍼 네트웍스 디바이스를 떠나는 패킷의 소스 IP 주소의 변환입니다. 소스 NAT는 프라이빗 IP 주소를 가진 호스트가 공용 네트워크에 액세스할 수 있도록 허용하는 데 사용됩니다.

소스 NAT를 사용하면 나가는 네트워크 연결(예: 개인 네트워크에서 인터넷으로)에 대해서만 연결을 시작할 수 있습니다. 소스 NAT는 일반적으로 다음 변환을 수행하는 데 사용됩니다.

-

단일 IP 주소를 다른 주소로 변환합니다(예: 개인 네트워크의 단일 디바이스에 인터넷 액세스 권한을 제공하기 위해).

-

연속된 주소 블록을 동일한 크기의 다른 주소 블록으로 변환합니다.

-

연속된 주소 블록을 더 작은 크기의 다른 주소 블록으로 변환합니다.

-

포트 변환을 사용하여 연속된 주소 블록을 단일 IP 주소 또는 더 작은 주소 블록으로 변환합니다.

-

연속된 주소 블록을 송신 인터페이스의 주소로 변환합니다.

송신 인터페이스의 주소로의 변환에는 주소 풀이 필요하지 않습니다. 다른 모든 소스 NAT 변환에는 주소 풀의 구성이 필요합니다. 동일한 크기의 주소 블록에 대한 일대일 및 다대다 변환은 변환될 모든 주소에 대해 풀에 사용 가능한 주소가 있기 때문에 포트 변환이 필요하지 않습니다.

주소 풀의 크기가 변환될 주소 수보다 작은 경우, 변환할 수 있는 동시 주소의 총수는 주소 풀의 크기에 따라 제한되거나 포트 변환을 사용해야 합니다. 예를 들어, 253개 주소의 블록이 10개 주소의 주소 풀로 변환되는 경우, 포트 변환을 사용하지 않는 한 최대 10개의 디바이스를 동시에 연결할 수 있습니다.

지원되는 소스 NAT 유형은 다음과 같습니다.

-

원래 소스 IP 주소를 송신 인터페이스의 IP 주소(인터페이스 NAT라고도 함)로 변환합니다. 포트 주소 변환은 항상 수행됩니다.

-

포트 주소 변환 없이 원래 소스 IP 주소를 사용자 정의 주소 풀의 IP 주소로 변환합니다. 원래 소스 IP 주소와 변환된 소스 IP 주소 간의 연결은 동적입니다. 그러나 일단 연결이 이루어지면 동일한 네트워크 주소 변환(NAT) 규칙과 일치하는 새 트래픽에 대해 동일한 원래 소스 IP 주소에 동일한 연결이 사용됩니다.

-

포트 주소 변환을 사용하여 원래 소스 IP 주소를 사용자 정의 주소 풀의 IP 주소로 변환합니다. 원래 소스 IP 주소와 변환된 소스 IP 주소 간의 연결은 동적입니다. 연결이 존재하더라도 동일한 원래 소스 IP 주소가 동일한 NAT 규칙과 일치하는 새 트래픽에 대해 다른 주소로 변환될 수 있습니다.

-

IP 주소를 이동하여 원래 소스 IP 주소를 사용자 정의 주소 풀의 IP 주소로 변환합니다. 이러한 유형의 변환은 일대일, 정적이며 포트 주소 변환이 없습니다. 원래 소스 IP 주소 범위가 사용자 정의 풀의 IP 주소 범위보다 크면 변환되지 않은 패킷은 삭제됩니다.

MX 시리즈 디바이스에서 통합 멀티서비스(AMS) 인터페이스에서 소스 NAT를 사용하는 경우. 이 명령은 service set 각 AMS 인터페이스에 대해 별도의 항목을 생성합니다. 따라서 메모리 사용률이 고갈되고 추가 AMS 인터페이스를 구성하면 구성 커밋 오류가 발생합니다.

가입자 포트 사용률 알람

CGNAT(서비스 프로바이더급 네트워크 주소 변환)를 사용하여 포트 활용도를 모니터링하고 관리할 수 있습니다. 포트 또는 포트 블록 사용량이 구성된 임계값을 초과할 때 알림을 받도록 임계값 제한을 구성하려면 을 set secuirty nat source subscriber-pool-utilization-alarm 사용합니다.

풀이 PBA(포트 블록 할당)로 구성되고 가입자가 임계값보다 더 많은 포트 블록을 사용하면 알림이 생성됩니다.

DETNAT(Deterministic NAT) 풀의 경우, 가입자가 할당된 블록의 임계값보다 더 많은 포트를 사용하면 알림이 생성됩니다.

감쇠 간격

구성된 임계값 제한을 초과하면 시스템은 RAISE_ALARM 전송한 후 억제 기간이 이어지며, 이 기간 동안에는 더 이상 알람이 전송되지 않습니다.

구성 가능한 타이머를 사용하여 시스템 로그 또는 SNMP 서버가 at [set secuirty nat source subscriber-pool-utilization-alarm] 계층을 사용하는 dampening-interval 빈번한 알람 알림으로 플러딩되는 것을 방지합니다.

CLEAR_ALARM가 트리거되지 않으면 억제 기간이 계속됩니다. 억제 기간 내에 CLEAR_ALARM가 수신되면 시스템 로그가 타이머에서 제거되고 CLEAR_ALARM가 전송됩니다.

자세한 내용은 가입자 풀 활용 경보 및 보안 네트워크 주소 변환(NAT) 소스 포트 블록 표시를 참조하십시오.

NAT를 위한 중앙 지점 아키텍처 개선 사항 이해

시스템 세션 용량 및 세션 램프업 속도는 중앙 지점 메모리 용량과 CPU 용량에 의해 제한됩니다. 다음 목록에서는 성능 향상을 위한 NAT 개선 사항에 대해 설명합니다.

중앙 지점 아키텍처는 더 이상 중앙 지점 세션을 지원하지 않습니다. 따라서 NAT는 IP 주소 또는 포트 할당 및 사용을 추적하기 위해 NAT 추적기를 유지해야 합니다. 네트워크 주소 변환(NAT) 추적기는 네트워크 주소 변환(NAT) 리소스를 관리하는 데 사용되는 네트워크 주소 변환(NAT) IP 또는 포트 매핑에 대한 SPU 세션 ID의 글로벌 배열입니다.

기본적으로 네트워크 주소 변환(NAT) 규칙 알람 및 트랩 통계 카운터 업데이트 메시지는 중앙 지점 시스템의 각 세션 트리거에 기반하여 통계를 업데이트하는 대신 서비스 처리 유닛(SPU)에서 1초 간격으로 중앙 지점으로 전송됩니다.

NAT 이후의 5-튜플 해시가 NAT 이전의 원래 5-튜플 해시와 동일하도록 할당된 특정 NAT IP 주소 또는 포트를 지원하려면, 특정 계산에 의해 원래 해시와 동일한 해시가 되는 NAT 포트를 선택합니다. 따라서 전달 세션이 감소합니다. 네트워크 주소 변환(NAT)을 사용하면 리버스 윙이 다른 SPU에 해시됩니다. 역방향 트래픽을 세션 SPU로 포워딩하려면 포워드 세션을 설치해야 합니다. NAT는 해시 알고리즘에서 사용할 수 있는 포트를 선택하여 역방향 윙이 초기 윙과 동일한 SPU에 해시되도록 합니다. 따라서 이 접근 방식을 사용하면 NAT 성능과 처리량이 모두 향상됩니다.

네트워크 주소 변환(NAT) 성능을 향상시키기 위해 IP 이동 풀(비 PAT 풀) 관리는 중앙 지점에서 SPU로 이동하여 해당 풀에 대한 모든 로컬 네트워크 주소 변환(NAT) 리소스가 중앙 지점으로 전송되는 대신 로컬에서 관리됩니다. 따라서 초당 IP 주소 이동 NAT 풀 연결과 처리량이 향상됩니다.

포트 오버플로우 버스트 모드

포트 오버플로우 버스트 모드를 사용하면 할당된 포트 블록 이외의 포트를 사용할 수 있습니다. 버스팅을 위해 예약할 IP 주소의 포트 범위를 사용하여 버스트 풀을 구성할 수 있습니다.

기본 풀 유형과 버스트 풀 유형이 있으며, 가입자가 기본 풀에 구성된 한도에 도달하면 디바이스는 버스트 풀을 사용합니다.

브루스트 모드는 다음에서 지원됩니다.

PBA 유형 버스트 풀이 있는 확정적 NAT 소스 NAT 풀.

동적 NAPT(Network Address Port Translation) 유형 버스트 풀을 사용하는 결정적 NAT 소스 NAT 풀.

PBA 유형의 버스트 풀이 있는 일반 PBA 소스 NAT 풀입니다.

동적 NAPT 유형 버스트 풀이 있는 일반 PBA 소스 NAT 풀.

| NAT 유형 |

구성된 포트 차단 제한을 초과하지 않기 전에는 |

구성된 포트 차단 제한을 초과하지 않는 경우 |

|---|---|---|

| PBA 유형의 버스트 풀이 있는 확정적 네트워크 주소 변환(NAT) 소스 NAT 풀 |

기본 DetNAT 풀의 포트 블록이 사용됩니다. |

PBA에 구성된 버스트 풀의 포트 블록입니다. |

| 동적 NAPT(Network Address Port Translation) 유형 버스트 풀을 사용하는 확정적 네트워크 주소 변환(NAT) 소스 NAT 풀 |

기본 DetNAT 풀의 포트 블록이 사용됩니다. |

동적 NAPT에서 구성된 버스트 풀의 포트 블록입니다. |

| PBA 유형 버스트 풀이 있는 일반 PBA 소스 NAT 풀 |

기본 PBA 풀의 포트 블록이 사용됩니다. |

PBA에 구성된 버스트 풀의 포트 블록입니다. |

| 동적 NAPT 유형 버스트 풀이 있는 일반 PBA 소스 NAT 풀 |

기본 PBA 풀의 포트 블록이 사용됩니다. |

동적 NAPT에서 구성된 버스트 풀의 포트 블록입니다. |

PBA 버스트 유형 방법 - PBA는 APP 및 비 APP 작업 모드를 지원합니다.

-

APP 모드 - 포트는 기본 풀에서 할당됩니다. 기본 풀에서 가입자 제한을 초과할 때 버스트 풀에서 동일한 IP 주소에 대해 사용 가능한 포트가 있으면 새 세션이 생성됩니다.

-

비APP 모드 - 포트는 기본 풀에서 할당됩니다. 기본 풀에서 가입자 제한을 초과하면 사용 가능한 IP 주소 및 포트를 사용하여 버스트 풀에서 새 세션이 생성됩니다.

DetNAT 버스트 유형 방법 - 포트는 기본 풀에서 할당됩니다. 버스트 풀의 동일한 IP 주소 또는 사용 가능한 모든 포트를 동일한 IP 주소에서 사용할 수 없는 경우 다른 IP 주소로 새 세션이 생성됩니다. 버스트 풀이 기본 풀과 다른 IP로 구성된 경우, 버스트 풀의 다른 IP를 사용합니다.

소스 NAT 성능 최적화

소스 NAT는 기능 및 성능 요구 사항에 따라 최적화할 수 있습니다.

포트 임의 모드 (기본값)

풀 기반 소스 NAT 및 인터페이스 NAT의 경우, 포트 임의화 모드가 기본적으로 활성화되고 사용됩니다.

이 모드에서 디바이스는 라운드 로빈 기반으로 IP 주소를 선택하며 포트 선택은 무작위입니다. 즉, 디바이스가 NAT 변환을 수행할 때 먼저 라운드 로빈으로 IP 주소를 선택한 다음 무작위로 해당 IP 주소에 사용되는 포트를 선택합니다.

임의 포트 번호 할당은 DNS 포이즌 공격과 같은 보안 위협으로부터 보호할 수 있지만 관련된 계산 및 NAT 테이블 리소스로 인해 성능 및 메모리 사용량에도 영향을 미칠 수 있습니다.

라운드 로빈 모드

리소스 집약도가 낮은 NAT 변환 방법은 라운드 로빈 할당 방법만 사용하는 것입니다. 무작위화에는 할당된 각 포트에 대한 계산 작업이 필요한 반면, 라운드 로빈 방법은 단순히 포트를 순차적으로 선택합니다.

이 모드에서 디바이스는 라운드 로빈 기반으로 IP 주소와 포트를 모두 선택합니다. 즉, 디바이스가 NAT 변환을 수행할 때 먼저 라운드 로빈으로 IP 주소를 선택한 다음 라운드 로빈으로 해당 IP 주소에 사용되는 포트를 선택합니다.

예를 들어 소스 풀에 IP 주소가 하나만 포함된 경우:

플로우의 첫 번째 패킷이 도착하면(세션 생성), IP1, 포트 N으로 변환됩니다. 해당 플로우의 후속 패킷은 동일한 IP/포트에 할당됩니다.

새 흐름의 첫 번째 패킷이 도착하면 IP1, 포트 N+1 등으로 변환됩니다.

소스 풀에 두 개의 IP 주소가 포함된 경우:

플로우의 첫 번째 패킷이 도착하면(세션 생성), IP1, 포트 X로 변환됩니다. 해당 플로우의 후속 패킷은 동일한 IP/포트에 할당됩니다.

두 번째 플로우의 첫 번째 패킷이 도착하면 IP2, 포트 X로 변환됩니다.

세 번째 플로우의 첫 번째 패킷이 도착하면 IP1, 포트 X+1로 변환됩니다.

네 번째 플로우의 첫 번째 패킷이 도착하면 IP2, 포트 X+1 등으로 변환됩니다.

구성

라운드 로빈 모드는 기본적으로 활성화되지만, 포트 임의 모드(또한 활성화됨)가 더 높은 우선 순위를 갖습니다. 라운드 로빈 모드를 사용하려면 다음과 같이 우선 순위가 높은 포트 무작위화 모드를 비활성화합니다.

user@host# set security nat source port-randomization disable

라운드 로빈 모드를 비활성화하고 포트 무작위화를 다시 활성화하려면 다음과 같이 구성 문을 삭제합니다.

user@host# delete security nat source port-randomization disable

세션 선호도 모드

위에서 언급한 모드에서는 주어진 세션이 5-튜플(원본 IP, 대상 IP, 원본 포트, 대상 포트, 프로토콜) 해시를 기반으로 인바운드 SPU에 의해 처리됩니다. NAT가 관련된 경우 세션의 아웃바운드 부분과 세션의 반환 부분에 대해 5-튜플 해시가 다릅니다. 따라서, 아웃바운드 네트워크 주소 변환(NAT) 세션 정보는 하나의 SPU에 위치할 수 있는 반면, 반환(역방향) 네트워크 주소 변환(NAT) 세션 정보는 다른 SPU에 위치할 수 있습니다. 세션 선호도 모드의 목표는 동일한 SPU에서 아웃바운드 및 리턴 트래픽 모두에 대한 포워딩 세션 정보를 유지하는 것입니다.

이 모드에서 디바이스는 IP 및 포트 선택에 "역방향 NAT 향상" 변환 알고리즘을 사용하여 NAT 세션 및 처리량의 성능을 개선합니다. 네트워크 주소 변환(NAT) 모듈은 아웃바운드 및 리턴 플로우 요소에 대해 선택한 SPU가 동일할 수 있도록 해시 알고리즘과 함께 사용할 수 있는 IP 주소 및 포트를 선택하려고 시도합니다.

구성

세션 선호도 모드는 기본적으로 활성화되지만, 포트 무작위화 및 라운드 로빈 모드(역시 활성화됨) 모두 우선 순위가 높습니다. 세션 선호도 모드를 사용하려면 다음과 같이 포트 임의화 및 라운드 로빈 모드를 모두 비활성화합니다.

user@host# set security nat source port-randomization disable user@host# set security nat source port-round-robin disable

세션 선호도 모드를 비활성화하고 라운드 로빈 또는 포트 무작위화 모드를 다시 활성화하려면 다음과 같이 구성 문 중 하나 또는 둘 다를 삭제합니다.

user@host# delete security nat source port-round-robin disable user@host# delete security nat source port-randomization disable

사용법 참고 사항

세션 선호도 모드에 대한 참고 사항 및 지침은 다음과 같습니다.

가능하면 큰 네트워크 주소 변환(NAT) 포트 풀을 사용합니다(아래 보안 고려 사항 참조).

알고리즘은 구성된 포트 범위 내에서 포트를 선택합니다. 사용 가능한 포트가 없는 경우 네트워크 주소 변환(NAT) 포트는 무작위 선택에 따라 할당됩니다.

정적 네트워크 주소 변환(NAT) 및 대상 NAT는 선호도 모드를 사용할 수 없습니다.

보안 고려 사항

세션 선호도는 포워딩 세션을 통합하여 성능을 향상시키지만 알고리즘이 순수한 무작위화 대신 특정 매개 변수를 가진 사전 정의된 알고리즘을 기반으로 IP 주소와 포트를 선택하기 때문에 어느 정도 보안을 저하시킵니다. 즉, 일반적으로 알고리즘이 선택할 수 있는 적격 포트가 여러 개 있으므로 여전히 어느 정도의 무작위화가 있습니다.

보안 위험을 완화하는 가장 좋은 방법은 사용되는 소스 포트 번호를 예측하기 어렵게 하는 것입니다. 즉, 임시 포트가 선택되는 NAT 풀 리소스 범위가 클수록 공격자가 선택한 포트 번호를 추측할 가능성이 작아집니다. 이를 감안할 때, 가능하면 대규모 네트워크 주소 변환(NAT) 포트 풀을 구성하는 것이 좋습니다.

소스 NAT 정보 모니터링

목적

소스 네트워크 주소 변환(NAT) 규칙, 풀, 영구 NAT 및 페어링된 주소에 대한 구성된 정보를 표시합니다.

작업

J-Web 사용자 인터페이스에서 Monitor>NAT>Source NAT 를 선택하거나 다음 CLI 명령을 입력합니다.

show security nat source summary

보안 NAT 소스 풀 표시 pool-name

보안 네트워크 주소 변환(NAT) 소스 persistent-nat-table 표시

보안 네트워크 주소 변환(NAT) 소스 쌍 주소 표시

표 2 에는 소스 NAT 모니터링에 사용할 수 있는 옵션이 나와 있습니다.

필드 |

설명 |

작업 |

|---|---|---|

| 규칙 | ||

규칙 집합 이름 |

규칙 세트의 이름입니다. |

목록에서 표시할 모든 규칙 세트 또는 특정 규칙 세트를 선택합니다. |

총 규칙 |

구성된 규칙 수입니다. |

– |

아이디 |

규칙 ID 번호입니다. |

– |

이름 |

규칙 이름입니다. |

– |

보낸 사람 |

패킷이 흐르는 라우팅 인스턴스/영역/인터페이스의 이름입니다. |

– |

받는 사람 |

패킷이 흐르는 라우팅 인스턴스/영역/인터페이스의 이름입니다. |

– |

소스 주소 범위 |

소스 풀의 소스 IP 주소 범위입니다. |

– |

대상 주소 범위 |

소스 풀의 대상 IP 주소 범위입니다. |

– |

소스 포트 |

소스 포트 번호입니다. |

– |

IP 프로토콜 |

IP 프로토콜. |

– |

작업 |

규칙과 일치하는 패킷에 대해 수행된 작업입니다. |

– |

영구 NAT 유형 |

영구 NAT 유형입니다. |

– |

비활성 시간 제한 |

영구 네트워크 주소 변환(NAT) 바인딩에 대한 비활성 시간 제한 간격입니다. |

– |

알람 임계값 |

사용률 알람 임계값입니다. |

|

최대 세션 수 |

최대 세션 수입니다. |

– |

세션(성공/실패/현재) |

성공, 실패 및 현재 세션.

|

– |

번역 히트 |

변환 테이블의 변환이 소스 NAT 규칙에 사용되는 횟수입니다. |

– |

| 수영장 | ||

풀 이름 |

풀의 이름입니다. |

목록에서 표시할 모든 풀 또는 특정 풀을 선택합니다. |

총 풀 수 |

추가된 총 풀입니다. |

– |

아이디 |

풀의 ID입니다. |

– |

이름 |

소스 풀의 이름입니다. |

– |

주소 범위 |

소스 풀의 IP 주소 범위입니다. |

– |

싱글/트윈 포트 |

할당된 단일 및 트윈 포트 수입니다. |

– |

포트 |

풀의 소스 포트 번호입니다. |

– |

주소 할당 |

주소 할당 유형을 표시합니다. |

– |

알람 임계값 |

사용률 알람 임계값입니다. |

– |

포트 오버로드 계수 |

포트 오버로드 용량. |

– |

라우팅 인스턴스 |

라우팅 인스턴스의 이름입니다. |

– |

총 주소 수 |

총 IP 주소, IP 주소 집합 또는 주소록 항목입니다. |

– |

호스트 주소 기반 |

원래 소스 IP 주소 범위의 호스트 기본 주소입니다. |

– |

번역 히트 |

변환 테이블의 변환이 소스 NAT에 사용되는 횟수입니다. |

– |

| 상위 10개 번역 히트작 | ||

그래프 |

상위 10개의 번역 히트 그래프를 표시합니다. |

– |

| 영구 NAT | ||

| 영구 NAT 테이블 통계 | ||

바인딩 합계 |

FPC에 대한 영구 NAT 바인딩의 총 수를 표시합니다. |

– |

사용 중인 바인딩 |

FPC에 사용 중인 영구 네트워크 주소 변환(NAT) 바인딩 수입니다. |

– |

eNode 합계 |

FPC에 대한 총 영구 네트워크 주소 변환(NAT) enode 수입니다. |

– |

사용 중인 eNode |

FPC에 사용 중인 영구 네트워크 주소 변환(NAT) enode의 수입니다. |

– |

| 영구 NAT 테이블 | ||

소스 NAT 풀 |

풀의 이름입니다. |

목록에서 표시할 모든 풀 또는 특정 풀을 선택합니다. |

내부 IP |

내부 IP 주소입니다. |

목록에서 표시할 모든 IP 주소 또는 특정 IP 주소를 선택합니다. |

내부 포트 |

시스템에 구성된 내부 포트를 표시합니다. |

목록에서 표시할 포트를 선택합니다. |

내부 프로토콜 |

내부 프로토콜 . |

목록에서 표시할 모든 프로토콜 또는 특정 프로토콜을 선택합니다. |

내부 IP |

내부에서 외부로 나가는 세션의 내부 전송 IP 주소입니다. |

– |

내부 포트 |

내부에서 외부로 나가는 세션의 내부 전송 포트 번호입니다. |

– |

내부 프로토콜 |

내부에서 외부로 나가는 세션의 내부 프로토콜입니다. |

– |

반사 IP |

소스 IP 주소의 변환된 IP 주소입니다. |

– |

반사 포트 |

포트의 변환된 번호를 표시합니다. |

– |

반사 프로토콜 |

번역된 프로토콜. |

– |

소스 NAT 풀 |

영구 NAT가 사용되는 소스 NAT 풀의 이름입니다. |

– |

유형 |

영구 NAT 유형입니다. |

– |

남은 시간/회의 시간 |

남아 있는 비활성 시간 제한 기간과 구성된 시간 제한 값입니다. |

– |

현재 세션 번호/최대 세션 번호 |

영구 네트워크 주소 변환(NAT) 바인딩과 연관된 현재 세션 수 및 최대 세션 수입니다. |

– |

소스 NAT 규칙 |

이 영구 NAT 바인딩이 적용되는 소스 NAT 규칙의 이름입니다. |

– |

| 외부 노드 테이블 | ||

내부 IP |

내부에서 외부로 나가는 세션의 내부 전송 IP 주소입니다. |

– |

내부 포트 |

내부에서 외부로 나가는 세션의 내부 포트 번호입니다. |

– |

외부 IP |

내부에서 외부로 나가는 세션의 외부 IP 주소입니다. |

– |

외부 포트 |

내부에서 외부로 나가는 세션의 외부 포트입니다. |

– |

영역 |

내부에서 외부로 나가는 세션의 외부 영역입니다. |

– |

| 페어링된 주소 | ||

풀 이름 |

풀의 이름입니다. |

목록에서 표시할 모든 풀 또는 특정 풀을 선택합니다. |

지정된 주소 |

IP 주소입니다. |

모든 주소를 선택하거나 표시할 내부 또는 외부 IP 주소를 선택하고 IP 주소를 입력합니다. |

풀 이름 |

선택한 풀을 표시합니다. |

– |

내부 주소 |

내부 IP 주소를 표시합니다. |

– |

외부 주소 |

외부 IP 주소를 표시합니다. |

– |

| 리소스 사용량 | ||

| 모든 소스 풀의 사용률 | ||

풀 이름 |

풀의 이름입니다. |

PAT(포트 주소 변환) 풀에 대한 추가 사용 정보를 보려면 풀 이름을 선택합니다. 이 정보는 지정된 풀에 대한 상세 포트 사용률 아래에 표시됩니다. |

풀 유형 |

풀 유형: PAT 또는 비 PAT. |

– |

포트 오버로드 계수 |

PAT 풀에 대한 포트 오버로드 용량입니다. |

– |

주소 |

풀의 주소입니다. |

– |

중고 |

풀에서 사용된 리소스 수입니다. 비 PAT 풀의 경우 사용된 IP 주소 수가 표시됩니다. PAT 풀의 경우, 사용된 포트 수가 표시됩니다. |

– |

사용 가능 |

풀에서 사용 가능한 리소스 수입니다. 비 PAT 풀의 경우, 사용 가능한 IP 주소의 수가 표시됩니다. PAT 풀의 경우, 사용 가능한 포트 수가 표시됩니다. |

– |

합계 |

풀에서 사용되었고 사용 가능한 리소스 수입니다. 비 PAT 풀의 경우, 사용 및 사용 가능한 IP 주소의 총 수가 표시됩니다. PAT 풀의 경우, 사용 및 사용 가능한 포트의 총 수가 표시됩니다. |

– |

용법 |

사용된 리소스의 비율입니다. 비 PAT 풀의 경우, 사용된 IP 주소의 백분율이 표시됩니다. PAT 풀의 경우, 단일 및 트윈 포트를 포함한 포트의 백분율이 표시됩니다. |

– |

피크 사용량 |

피크 날짜 및 시간 동안 사용된 리소스의 백분율입니다. |

– |

| 지정된 풀에 대한 상세 포트 사용률 | ||

주소 이름 |

PAT 풀의 IP 주소입니다. |

자세한 사용 정보를 표시할 IP 주소를 선택합니다. |

요인 인덱스 |

인덱스 번호입니다. |

– |

포트 범위 |

한 번에 할당된 포트 수를 표시합니다. |

– |

중고 |

사용된 포트 수를 표시합니다. |

– |

사용 가능 |

사용 가능한 포트 수를 표시합니다. |

– |

합계 |

사용 및 사용 가능한 포트 수를 표시합니다. |

– |

용법 |

피크 날짜 및 시간 동안 사용된 포트의 백분율을 표시합니다. |

– |

서비스 프로바이더급 NAT를 사용하여 가입자 포트 사용률 모니터링

시작하기 전에:

-

가입자 포트 활용도를 모니터링하기 위한 지침을 이해합니다. 포트 블록 할당 크기 구성을 읽어봅니다.

포트 또는 포트 블록 사용량이 초과될 때 알림을 수신하여 포트 활용도를 모니터링하기 위한 임계값 제한을 구성할 수 있습니다. PBA(Port Block Allocation) 및 DetNAT(DetNAT) 구축 모드가 모두 지원됩니다.

SNMP MIB 개체는 다음과 같습니다.

-

jnxJsSrcNatSubThresholdStatus–소스 NAT 가입자 임계값 상태 트랩입니다

-

jnxJsNatSubscriberIp–가입자 IP 주소

-

jnxJsNAT–NAT MIB

시스템 로그 메시지는 다음과 같습니다.

- RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_RAISE: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 90%, current: 100% - RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_CLEAR: Subscriber ip: 10.0.0.1, Source NAT pool: pool-name, Pool type: PBA, threshold: 50%, current: 25% - RT_SRC_NAT_SUBS_POOL_ALARM_RAISE

RT_NAT: RT_SRC_NAT_SUBS_POOL_ALARM_DAMPENING: Subscriber IP: 10.1.1.2, NAT pool: pool-name, threshold alarm [raise, clear] suppressed for 2 times in last 10 seconds

소스 NAT 구성 개요

소스 NAT의 주요 구성 작업은 다음과 같습니다.

예: 송신 인터페이스 변환을 위한 소스 NAT 구성

이 예에서는 개인 주소의 소스 NAT 매핑을 송신 인터페이스의 공용 주소로 구성하는 방법을 설명합니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

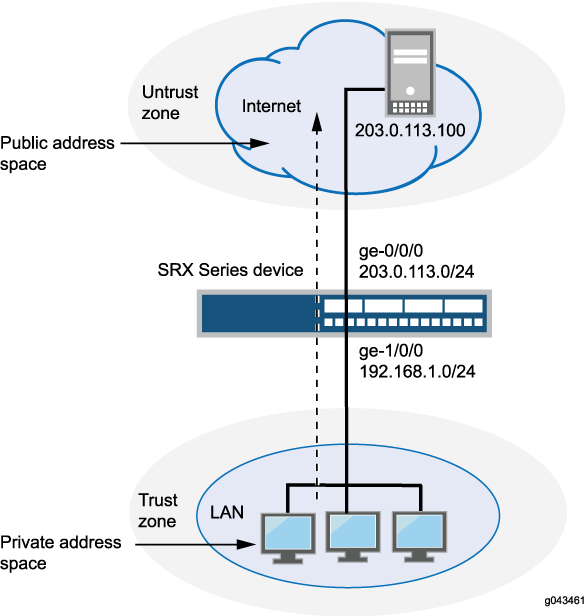

이 예에서는 프라이빗 주소 공간에 대해 신뢰 보안 영역을 사용하고 공용 주소 공간에 대해 신뢰할 수 없는 보안 영역을 사용합니다. 그림 1에서 신뢰할 수 있는 영역에 프라이빗 주소를 가진 디바이스는 송신 인터페이스 ge-0/0/0을 통해 공용 네트워크에 액세스합니다. 신뢰할 수 없는 영역의 대상 주소를 가진 신뢰할 수 있는 영역에서 주니퍼 네트웍스 보안 디바이스로 들어오는 패킷의 경우 소스 IP 주소는 송신 인터페이스의 IP 주소로 변환됩니다.

송신 인터페이스를 사용하는 소스 NAT에는 소스 NAT 풀이 필요하지 않습니다. 송신 인터페이스에 대해 프록시 ARP를 구성할 필요가 없습니다.

이 예에서는 다음 구성을 설명합니다.

신뢰할 수 있는 영역의 모든 패킷을 신뢰할 수 없는 영역으로 일치시키는 규칙

r1으로 설정된rs1소스 NAT 규칙입니다. 패킷이 일치하는 경우, 소스 주소는 송신 인터페이스의 IP 주소로 변환됩니다.신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 트래픽을 허용하는 보안 정책입니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat interface set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

송신 인터페이스에 대한 소스 NAT 변환을 구성하려면 다음을 수행합니다.

소스 NAT 규칙 세트를 생성합니다.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

패킷을 일치시키고 소스 주소를 송신 인터페이스의 주소로 변환하는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat interface

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

결과

구성 모드에서 and show security policies 명령을 입력 show security nat 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security nat

source {

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

interface;

}

}

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

소스 NAT 규칙 사용 확인

목적

소스 NAT 규칙과 일치하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source rule all Translation hits 필드를 보고 규칙과 일치하는 트래픽을 확인합니다.

예: 단일 주소 변환을 위한 소스 NAT 구성

이 예에서는 단일 프라이빗 주소와 공용 주소의 소스 NAT 매핑을 구성하는 방법을 설명합니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

이 예에서는 프라이빗 주소 공간에 대해 신뢰 보안 영역을 사용하고 공용 주소 공간에 대해 신뢰할 수 없는 보안 영역을 사용합니다. 그림 2에서는 트러스트 영역에서 프라이빗 주소가 192.168.1.200인 디바이스가 공용 네트워크에 액세스합니다. 디바이스가 신뢰할 수 없는 영역의 대상 주소로 전송한 패킷의 경우, 주니퍼 네트웍스 보안 디바이스는 소스 IP 주소를 공용 IP 주소 203.0.113.200/32로 변환합니다.

이 예에서는 다음 구성을 설명합니다.

IP 주소 203.0.113.200/32를 포함하는 소스 NAT 풀

src-nat-pool-1입니다.소스 IP 주소가 192.168.1.200/32인 신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 패킷을 일치시키는 규칙

r1이 포함된 소스 NAT 규칙rs1입니다. 패킷이 일치하는 경우, 소스 주소는 풀의src-nat-pool-1IP 주소로 변환됩니다.인터페이스 ge-0/0/0.0에서 주소 203.0.113.200에 대한 프록시 ARP입니다. 이를 통해 주니퍼 네트웍스 보안 디바이스는 해당 주소에 대한 인터페이스에서 수신된 ARP 요청에 응답할 수 있습니다.

신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 트래픽을 허용하는 보안 정책입니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security nat source pool src-nat-pool-1 address 203.0.113.200/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.200/32 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.200/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

단일 IP 주소에 대한 소스 NAT 변환을 구성하려면 다음을 수행합니다.

소스 NAT 풀을 만듭니다.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.200/32

소스 NAT 규칙 세트를 생성합니다.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

패킷을 일치시키고 소스 주소를 풀의 주소로 변환하는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.200/32 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

프록시 ARP를 구성합니다.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.200

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

결과

구성 모드에서 and show security policies 명령을 입력 show security nat 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.200/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.200/32;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.200/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

소스 NAT 풀 사용량 확인

목적

소스 NAT 풀의 IP 주소를 사용하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source pool all 변환 적중 필드를 보고 풀의 IP 주소를 사용하는 트래픽을 확인합니다.

소스 NAT 규칙 사용 확인

목적

소스 NAT 규칙과 일치하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source rule all Translation hits 필드를 보고 규칙과 일치하는 트래픽을 확인합니다.

예: SRX 시리즈 방화벽에서 MAP-E 구성

이 구성 예를 사용하여 SRX 시리즈 방화벽에서 캡슐화를 통한 주소 및 포트 매핑(MAP-E) 기능을 구성할 수 있습니다.

| 읽기 시간 |

한 시간도 채 안 되어 |

| 구성 시간 |

한 시간도 채 안 되어 |

- 사전 요구 사항 예

- 시작하기 전에

- 기능 개요

- 토폴로지 개요

- 토폴로지 일러스트레이션

- MAP-E CE 디바이스로 SRX 시리즈 방화벽의 단계별 구성

- BR 디바이스로 MX 시리즈 디바이스의 단계별 구성

- 검증

- 부록 1: 모든 디바이스에서 명령 설정

- 부록 2: 모든 디바이스에서 구성 출력 표시

사전 요구 사항 예

| 하드웨어 요구 사항 |

주니퍼 네트웍스® SRX1500 방화벽 이하 디바이스 모델 또는 주니퍼 네트웍스® vSRX 가상 방화벽(vSRX3.0) |

| 소프트웨어 요구 사항 |

Junos OS 릴리스 19.4R1 이상. |

시작하기 전에

| 이점 |

|

| 자세히 알아보기 |

캡슐화를 통한 주소 및 포트 매핑 이해(MAP-E) |

| 실습 경험 |

vLab 샌드박스: NAT - 소스 및 대상 |

| 더 알아보세요 |

NFX 시리즈 디바이스 에서 MAP-E 구성캡슐화를 통한 주소 및 포트 매핑 이해(MAP-E)차세대 서비스를 위한 MAP-E(Mapping of Address and Port with Encapsulation) |

기능 개요

MAP-E는 IPv6 네트워크를 통해 IPv4 패킷을 전송합니다. MAP-E 네트워크에는 두 가지 유형의 디바이스가 포함되어 있습니다.

-

MAP-E 고객 에지(CE): 이러한 듀얼 스택 CE 디바이스는 IPv4와 IPv6를 모두 지원합니다. 또한 NAPT(네트워크 주소 포트 변환)를 수행할 수도 있습니다.

-

MAP-E 경계 릴레이(BR): CE 디바이스는 IPv6 전용 네트워크 도메인을 통해 프라이빗 IPv4 호스트와 BR 디바이스를 연결합니다.

표 6 은 이 예에 구축된 구성 요소에 대한 간략한 요약을 제공합니다.

| 사용된 기술 |

|

| 기본 검증 작업 |

SRX 시리즈 방화벽에서 MAP-E 구성을 완료한 후 MAP-E 구성의 상태를 확인할 수 있습니다. |

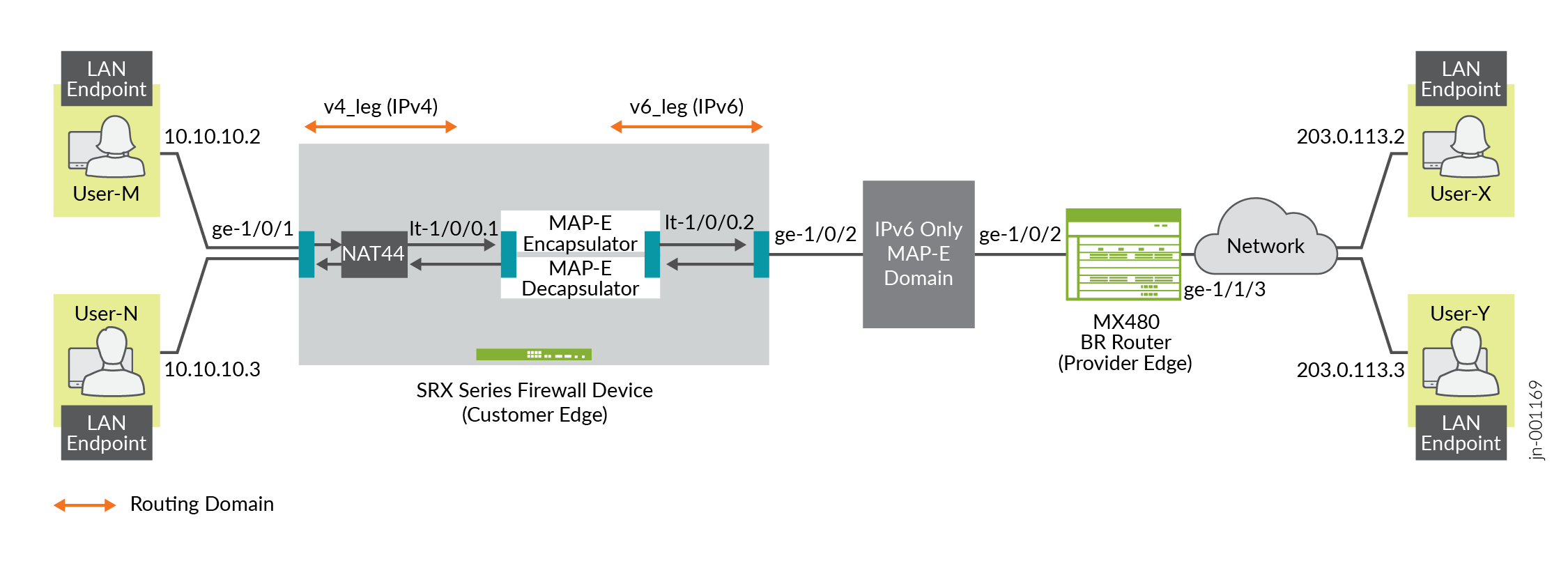

토폴로지 개요

이 토폴로지는 SRX 시리즈 방화벽 디바이스의 MAP-E CE 기능을 위한 구성 프로세스를 보여줍니다. 또한 MAP-E CE 디바이스에서 발생하는 IPv4 패킷의 캡슐화 및 전송에 대해 설명합니다. 구성은 이러한 패킷을 IPv4-over-IPv6 터널을 통해 MAP-E PE 및 BR 디바이스로 이동합니다. 그런 다음 패킷은 추가 처리를 위해 IPv6 라우팅 토폴로지에서 디터널링을 거칩니다. 공용 IPv4 네트워크와 IPv6 MAP-E 네트워크 모두에 연결된 듀얼 스택 MX 시리즈 디바이스는 MAP-E BR 디바이스 역할을 합니다.

| 호스트 이름 |

역할 |

기능 |

|---|---|---|

| LAN 엔드포인트 |

최종 사용자 네트워크 디바이스. |

IPv4 네트워크에 연결합니다. |

| SRX 시리즈 방화벽 |

BR 라우터와 최종 사용자 네트워크 디바이스를 연결합니다. |

ISP IPv6 액세스 네트워크를 통해 다수의 IPv4 가입자에 대한 연결을 지원합니다. |

| BR 라우터 |

IPv4 네트워크와 SRX 시리즈 방화벽 디바이스를 연결합니다. |

BR 디바이스에는 최소한 IPv6 지원 인터페이스와 네이티브 IPv4 네트워크에 연결된 IPv4 인터페이스가 있습니다. |

토폴로지 일러스트레이션

에서의 MAP-E 구축

에서의 MAP-E 구축

MAP-E CE 디바이스로 SRX 시리즈 방화벽의 단계별 구성

DUT에 대한 전체 샘플 구성은 다음을 참조하십시오.

BR 디바이스로 MX 시리즈 디바이스의 단계별 구성

MX 시리즈 디바이스를 BR 디바이스로 구성하는 방법:

검증

이 섹션에서는 이 예에서 기능을 확인하는 데 사용할 수 있는 show 명령 목록을 제공합니다.

CLI 출력을 생성하려면 최종 디바이스에서 SSH 세션을 CLI 설정해야 합니다.

| 명령 |

검증 작업 |

|---|---|

show security flow session |

|

show security softwires map-e domain mapce1 |

MAP-E 도메인 확인 |

show security nat source rule all |

|

show security nat source pool all |

|

show security nat source summary |

|

show security nat source persistent-nat-table all |

|

show services inline softwire statistics mape |

- 플로우 세션 확인

- MAP-E 도메인 확인

- 네트워크 주소 변환(NAT) 소스 규칙 확인

- 네트워크 주소 변환(NAT) 소스 풀 확인

- NAT 소스 요약 확인

- 영구 NAT 테이블 확인

- MX 시리즈 디바이스에서 소프트와이어 통계 확인

플로우 세션 확인

목적

패킷 플로우 세션을 확인합니다.

작업

운영 모드에서 명령을 입력 show security flow session 하여 패킷 플로우를 확인합니다.

user@srx> show security flow session Session ID: 134218806, Policy name: my_ce/4, Timeout: 1800, Valid In: 10.10.10.2/57630 --> 203.0.113.2/22;tcp, Conn Tag: 0x0, If: ge-1/0/1.0, Pkts: 50, Bytes: 5797, Out: 203.0.113.2/22 --> 192.0.2.18/20691;tcp, Conn Tag: 0x0, If: lt-1/0/0.1, Pkts: 33, Bytes: 5697, Session ID: 134218807, Policy name: my_ce/4, Timeout: 1800, Valid In: 2001:db8:12:3400:c0:2:1200:3400/1 --> 2001:db8::a/1;ipip, Conn Tag: 0x0, If: lt-1/0/0.2, Pkts: 50, Bytes: 7797, Out: 2001:db8::a/1 --> 2001:db8:12:3400:c0:2:1200:3400/1;ipip, Conn Tag: 0x0, If: ge-1/0/2.0, Pkts: 33, Bytes: 7017, Total sessions: 2

의미

샘플 출력은 패킷 플로우 세션이 작동 중임을 확인합니다.

MAP-E 도메인 확인

목적

IPv4 및 IPv6 주소가 올바르게 구성되었는지 확인합니다.

작업

운영 모드에서 명령을 입력하여 show security softwires map-e domain mapce1 IPv4 및 IPv6 주소를 확인합니다.

user@srx> show security softwires map-e domain mapce1

Role : CE

Version : 3

Domain Name : mapce1

BR Address : 2001:db8::a/128

End User Ipv6 prefix : 2001:db8:12:3400::/56

BMR Mapping Rule :

Rule Name : bmr

Rule Ipv4 Prefix : 192.0.2.0/24

Rule Ipv6 Prefix : 2001:db8::/40

PSID offset : 6

PSID length : 8

EA bit length : 16

Port SetID : 0x34

MAP-E Ipv4 address : 192.0.2.18/32

MAP-E Ipv6 address : 2001:db8:12:3400:c0:2:1200:3400

의미

샘플 출력에는 구성된 IPv4 및 IPv6 주소가 표시됩니다.

네트워크 주소 변환(NAT) 소스 규칙 확인

목적

네트워크 주소 변환(NAT) 소스 규칙의 세부 정보를 확인합니다.

작업

운영 모드에서 명령을 입력하여 네트워크 주소 변환(NAT) show security nat source rule all 소스 규칙을 확인합니다.

user@srx> show security nat source rule all

Total rules: 1

Total referenced IPv4/IPv6 ip-prefixes: 5/0

source NAT rule: r1

Rule-set : mape

Rule-Id : 1

Rule position : 1

From zone : v4zone

To interface : lt-1/0/0.1

: ge-1/0/1.0

Match

Source addresses : 10.10.10.0 - 10.10.10.255

Destination addresses : 10.10.10.0 - 10.10.10.255

198.51.100.0 - 198.51.100.255

203.0.113.0 - 203.0.113.255

192.0.2.0 - 192.0.2.255

Action : my_mape

Persistent NAT type : any-remote-host

Persistent NAT mapping type : address-port-mapping

Inactivity timeout : 300

Max session number : 30

Translation hits : 1

Successful sessions : 1

Failed sessions : 0

Number of sessions : 1

의미

샘플 출력에는 구성된 네트워크 주소 변환(NAT) 소스 규칙이 표시됩니다.

네트워크 주소 변환(NAT) 소스 풀 확인

목적

네트워크 주소 변환(NAT) 소스 풀의 세부 정보를 확인합니다.

작업

운영 모드에서 명령을 입력하여 네트워크 주소 변환(NAT) show security nat source pool all 소스 풀을 확인합니다.

user@srx> show security nat source pool all

Total pools: 1

Pool name : my_mape

Pool id : 4

Routing instance : default

Host address base : 0.0.0.0

Map-e domain name : mapce1

Map-e rule name : bmr

PSID offset : 6

PSID length : 8

PSID : 0x34

Port overloading : 1

Address assignment : no-paired

Total addresses : 1

Translation hits : 1

Address range Single Ports Twin Ports

192.0.2.18 - 192.0.2.18 1 0

Total used ports : 1 0

의미

샘플 출력에는 구성된 네트워크 주소 변환(NAT) 소스 풀이 표시됩니다.

NAT 소스 요약 확인

목적

네트워크 주소 변환(NAT) 소스 요약을 봅니다.

작업

운영 모드에서 명령을 입력하여 show security nat source summary NAT 소스 세부 정보를 확인합니다.

user@srx> show security nat source summary

show security nat source summary

Total port number usage for port translation pool: 252

Maximum port number for port translation pool: 134217728

Total pools: 1

Pool Address Routing PAT Total

Name Range Instance Address

my_mape 192.0.2.18-192.0.2.18 default yes 1

Total rules: 1

Rule name : r1

Rule set : mape

Action : my_mape

From : v4zone To : lt-0/0/0.1

Rule name : r1

To : ge-0/0/7.0

의미

샘플 출력에는 구성된 네트워크 주소 변환(NAT) 소스 세부 정보가 표시됩니다.

영구 NAT 테이블 확인

목적

영구 NAT 테이블을 확인합니다.

작업

운영 모드에서 명령을 입력하여 show security nat source persistent-nat-table all 영구 NAT 테이블을 확인합니다.

user@srx> show security nat source persistent-nat-table all Internal Reflective Source Type Left_time/ Curr_Sess_Num/ Source In_IP In_Port I_Proto Ref_IP Ref_Port R_Proto NAT Pool Conf_time Max_Sess_Num NAT Rule 10.10.10.2 57630 tcp 192.0.2.18 20691 tcp my_mape any-remote-host -/300 1/30 r1

의미

샘플 출력에는 영구 네트워크 주소 변환(NAT) 테이블이 표시됩니다.

MX 시리즈 디바이스에서 소프트와이어 통계 확인

목적

MX 시리즈 디바이스에서 소프트와이어 통계를 봅니다.

작업

운영 모드에서 명령을 입력하여 show services inline softwire statistics mape MX 시리즈 디바이스의 소프트와이어 통계를 확인합니다.

user@host> show services inline softwire statistics mape

Service PIC Name si-1/0/0

Control Plane Statistics

MAPE ICMPv6 echo requests to softwire concentrator 0

MAPE ICMPv6 echo responses from softwire concentrator 0

MAPE Dropped ICMPv6 packets to softwire concentrator 0

Data Plane Statistics (v6-to-v4) Packets Bytes

MAPE decaps 15034 1388760

MAPE ICMP decap errors 0 0

MAPE decap spoof errors 0 0

MAPE v6 reassembled 0 0

MAPE dropped v6 fragments 0 0

MAPE v6 unsupp protocol drops 0 0

Data Plane Statistics (v4-to-v6) Packets Bytes

MAPE encaps 149544 223527457

MAPE ICMP encap errors 0 0

MAPE v6 mtu errors 0 0

MAPE v4 reassembled 0 0

MAPE dropped v4 fragments 0 0

의미

샘플 출력은 MX 시리즈 디바이스의 소프트와이어 통계를 표시합니다.

부록 1: 모든 디바이스에서 명령 설정

모든 디바이스에서 명령 출력을 설정합니다.

MAP-E CE 디바이스에서 명령 설정

set security policies global policy my_ce match source-address any set security policies global policy my_ce match destination-address any set security policies global policy my_ce match application any set security policies global policy my_ce then permit set security policies default-policy permit-all set security zones security-zone v4zone host-inbound-traffic system-services all set security zones security-zone v4zone host-inbound-traffic protocols all set security zones security-zone v4zone interfaces ge-1/0/1.0 set security zones security-zone v4zone interfaces lt-1/0/0.1 set security zones security-zone v6zone host-inbound-traffic system-services all set security zones security-zone v6zone host-inbound-traffic protocols all set security zones security-zone v6zone interfaces ge-1/0/2.0 set security zones security-zone v6zone interfaces lt-1/0/0.2 set interfaces ge-1/0/1 unit 0 family inet address 10.10.10.1/24 set interfaces ge-1/0/2 mtu 9192 set interfaces ge-1/0/2 unit 0 family inet6 address 2001:db8:ffff::1/64 set interfaces lt-1/0/0 mtu 9192 set interfaces lt-1/0/0 unit 1 encapsulation ethernet set interfaces lt-1/0/0 unit 1 peer-unit 2 set interfaces lt-1/0/0 unit 1 family inet address 172.16.100.1/24 set interfaces lt-1/0/0 unit 1 family inet6 address 2001:db8:fffe::1/64 set interfaces lt-1/0/0 unit 2 encapsulation ethernet set interfaces lt-1/0/0 unit 2 peer-unit 1 set interfaces lt-1/0/0 unit 2 family inet address 172.16.100.2/24 set interfaces lt-1/0/0 unit 2 family inet6 address 2001:db8:fffe::2/64 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 198.51.100.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 203.0.113.0/24 next-hop 172.16.100.2 set routing-instances v4_leg routing-options rib v4_leg.inet.0 static route 192.0.2.0/24 next-hop 172.16.100.2 set routing-instances v4_leg instance-type virtual-router set routing-instances v4_leg interface lt-1/0/0.1 set routing-instances v4_leg interface ge-1/0/1.0 set routing-instances v6_leg routing-options rib v6_leg.inet.0 static route 10.10.10.0/24 next-hop 172.16.100.1 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8::a/128 next-hop 2001:db8:ffff::9 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-instances v6_leg routing-options rib v6_leg.inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1 set routing-instances v6_leg instance-type virtual-router set routing-instances v6_leg interface lt-1/0/0.2 set routing-instances v6_leg interface ge-1/0/2.0 set security softwires map-e mapce1 br-address 2001:db8::a/128 set security softwires map-e mapce1 end-user-prefix 2001:db8:0012:3400::/56 set security softwires map-e mapce1 rule bmr rule-type BMR set security softwires map-e mapce1 rule bmr ipv4-prefix 192.0.2.0/24 set security softwires map-e mapce1 rule bmr ipv6-prefix 2001:db8::/40 set security softwires map-e mapce1 rule bmr ea-bits-length 16 set security softwires map-e mapce1 rule bmr psid-offset 6 set security softwires map-e mapce1 role CE set security softwires map-e mapce1 version 3 set security nat source pool my_mape allocation-domain mapce1 set security nat source pool my_mape allocation-domain allocation-rule bmr set security nat source rule-set mape from zone v4zone set security nat source rule-set mape to interface lt-1/0/0.1 set security nat source rule-set mape to interface ge-1/0/1.0 set security nat source rule-set mape rule r1 match source-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 10.10.10.0/24 set security nat source rule-set mape rule r1 match destination-address 198.51.100.0/24 set security nat source rule-set mape rule r1 match destination-address 203.0.113.0/24 set security nat source rule-set mape rule r1 match destination-address 192.0.2.0/24 set security nat source rule-set mape rule r1 then source-nat pool my_mape set security nat source rule-set mape rule r1 then source-nat pool persistent-nat permit any-remote-host

BR 디바이스에서 명령 설정

set services service-set ss1 softwire-rules sw-rule1 set services service-set ss1 next-hop-service inside-service-interface si-1/0/0.1 set services service-set ss1 next-hop-service outside-service-interface si-1/0/0.2 set services softwire softwire-concentrator map-e mape-domain-1 softwire-address 2001:db8::a set services softwire softwire-concentrator map-e mape-domain-1 ipv4-prefix 192.0.2.0/24 set services softwire softwire-concentrator map-e mape-domain-1 mape-prefix 2001:db8::/40 set services softwire softwire-concentrator map-e mape-domain-1 ea-bits-len 16 set services softwire softwire-concentrator map-e mape-domain-1 psid-offset 6 set services softwire softwire-concentrator map-e mape-domain-1 psid-length 8 set services softwire softwire-concentrator map-e mape-domain-1 mtu-v6 9192 set services softwire softwire-concentrator map-e mape-domain-1 version-03 set services softwire softwire-concentrator map-e mape-domain-1 v4-reassembly set services softwire softwire-concentrator map-e mape-domain-1 v6-reassembly set services softwire softwire-concentrator map-e mape-domain-1 disable-auto-route set services softwire rule sw-rule1 match-direction input set services softwire rule sw-rule1 term t1 then map-e mape-domain-1 set interfaces si-1/0/0 unit 1 family inet6 set interfaces si-1/0/0 unit 1 service-domain inside set interfaces si-1/0/0 unit 2 family inet set interfaces si-1/0/0 unit 2 service-domain outside set interfaces ge-1/1/2 mtu 9192 set interfaces ge-1/1/2 unit 0 family inet6 address 2001:db8:ffff::9/64 set interfaces ge-1/1/3 unit 0 family inet address 203.0.113.1/24 set routing-options rib inet6.0 static route 2001:db8::/40 next-hop si-1/0/0.1 set routing-options rib inet6.0 static route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1 set routing-options rib inet6.0 static route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2 set routing-options static route 192.0.2.0/24 next-hop si-1/0/0.2 set routing-options static route 198.51.100.0/24 next-hop si-1/0/0.2 set routing-options static route 203.0.113.0/24 next-hop si-1/0/0.2

부록 2: 모든 디바이스에서 구성 출력 표시

모든 디바이스에서 명령 출력을 표시합니다.

MAP-E CE 디바이스의 표시 명령

구성 모드에서 , show security zones, show security softwiresshow interfacesshow routing-instances및 show security nat source 명령을 show security policies입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@srx# show security policies

global {

policy my_ce {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@srx# show security zones

security-zone v4zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

lt-1/0/0.1;

}

}

security-zone v6zone {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/2.0;

lt-1/0/0.2;

}

}

user@srx# show interfaces

lt-1/0/0 {

mtu 9192;

unit 1 {

encapsulation ethernet;

peer-unit 2;

family inet {

address 172.16.100.1/24;

}

family inet6 {

address 2001:db8:fffe::1/64;

}

}

unit 2 {

encapsulation ethernet;

peer-unit 1;

family inet {

address 172.16.100.2/24;

}

family inet6 {

address 2001:db8:fffe::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 10.10.10.1/24;

}

}

}

ge-1/0/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::1/64;

}

}

}

user@srx# show routing-instances

v4_leg {

instance-type virtual-router;

routing-options {

rib v4_leg.inet.0 {

static {

route 192.0.2.0/24 next-hop 172.16.100.2;

route 198.51.100.0/24 next-hop 172.16.100.2;

route 203.0.113.0/24 next-hop 172.16.100.2;

}

}

}

interface lt-1/0/0.1;

interface ge-1/0/1.0;

}

v6_leg {

instance-type virtual-router;

routing-options {

rib v6_leg.inet.0 {

static {

route 10.10.10.0/24 next-hop 172.16.100.1;

}

}

rib v6_leg.inet6.0 {

static {

route 2001:db8::a/128 next-hop 2001:db8:ffff::9;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:fffe::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

}

interface lt-1/0/0.2;

interface ge-1/0/2.0;

}

user@srx# show security softwires

map-e mapce1 {

br-address "$9$AodDuIEhSrlvWB1Yg4aiH.P5T/CEcyeWLz3EcyrvMaZGU.P"; ## SECRET-DATA

end-user-prefix {

2001:db8:0012:3400::/56;

}

rule bmr {

rule-type BMR;

ipv4-prefix "$9$WVnL-VJGDH.PY2P5z6CAvW8xdbwYgDikY2QF"; ## SECRET-DATA

ipv6-prefix "$9$O4LbISrlKMWX7hcaZGDmPTz3np0rev87-hcs2g4ZG"; ## SECRET-DATA

ea-bits-length 16; ## SECRET-DATA

psid-offset "$9$y8NeLx"; ## SECRET-DATA

}

role CE;

version 3;

}

user@srx# show security nat source

pool my_mape {

allocation-domain mapce1 allocation-rule bmr;

}

rule-set mape {

from zone v4zone;

to interface [ lt-1/0/0.1 ge-1/0/1.0 ];

rule r1 {

match {

source-address 10.10.10.0/24;

destination-address [ 10.10.10.0/24 198.51.100.0/24 203.0.113.0/24 192.0.2.0/24 ];

}

then {

source-nat {

pool {

my_mape;

persistent-nat {

permit any-remote-host;

}

}

}

}

}

}

BR 디바이스의 show 명령

구성 모드에서 , show interfaces및 show routing-options 명령을 show services입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@router# show services

service-set ss1 {

softwire-rules sw-rule1;

next-hop-service {

inside-service-interface si-1/0/0.1;

outside-service-interface si-1/0/0.2;

}

}

softwire {

softwire-concentrator {

map-e mape-domain-1 {

softwire-address 2001:db8::a;

ipv4-prefix 192.0.2.0/24;

mape-prefix 2001:db8::/40;

ea-bits-len 16;

psid-offset 6;

psid-length 8;

mtu-v6 9192;

version-03;

v4-reassembly;

v6-reassembly;

disable-auto-route;

}

}

rule sw-rule1 {

match-direction input;

term t1 {

then {

map-e mape-domain-1;

}

}

}

}

user@router# show interfaces

lt-0/0/10 {

unit 0 {

encapsulation vlan-bridge;

vlan-id 10;

peer-unit 1;

}

}

si-1/0/0 {

unit 1 {

family inet6;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

ge-1/1/2 {

mtu 9192;

unit 0 {

family inet6 {

address 2001:db8:ffff::9/64;

}

}

}

ge-1/1/3 {

unit 0 {

family inet {

address 203.0.113.1/24;

}

}

}

ge-1/3/11 {

unit 0 {

family inet {

address 10.0.1.2/30;

}

family mpls;

}

}

irb {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

lo0 {

apply-groups-except global;

unit 0 {

family inet {

address 10.255.0.2/32;

}

}

}

user@router# show routing-options

rib inet6.0 {

static {

route 2001:db8::/40 next-hop si-1/0/0.1;

route 2001:db8:0012:3400::/56 next-hop 2001:db8:ffff::1;

route 2001:db8:0012:3500::/56 next-hop 2001:db8:ffff::2;

}

}

router-id 10.255.0.2;

autonomous-system 100;

static {

route 0.0.0.0/0 next-hop [ 10.102.70.254 10.10.0.0 ];

route 192.0.2.0/24 next-hop si-1/0/0.2;

route 198.51.100.0/24 next-hop si-1/0/0.2;

route 203.0.113.0/24 next-hop si-1/0/0.2;

}

forwarding-table {

chained-composite-next-hop {

ingress {

evpn;

}

}

}

예: 소스 및 대상 NAT 변환 구성

이 예에서는 소스 및 대상 NAT 매핑을 모두 구성하는 방법을 설명합니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

이 예에서는 프라이빗 주소 공간에 대해 신뢰 보안 영역을 사용하고 공용 주소 공간에 대해 신뢰할 수 없는 보안 영역을 사용합니다. 그림 4에서는 주니퍼 네트웍스 보안 디바이스에서 다음과 같은 변환이 수행됩니다.

신뢰할 수 있는 영역의 프라이빗 주소가 192.168.1.200인 디바이스가 신뢰할 수 없는 영역의 모든 주소로 보낸 패킷의 소스 IP 주소는 203.0.113.10에서 203.0.113.14 사이의 공용 주소로 변환됩니다.

트러스트 영역에서 언트러스트(untrust) 영역으로 전송된 패킷의 대상 IP 주소 203.0.113.100/32는 주소 10.1.1.200/32로 변환됩니다.

이 예에서는 다음 구성을 설명합니다.

IP 주소 범위 203.0.113.10에서 203.0.113.14까지 포함하는 소스 네트워크 주소 변환(NAT) 풀

src-nat-pool-1입니다.신뢰할 수 있는 영역의 모든 패킷을 신뢰할 수 없는 영역으로 일치시키는 규칙

r1과 함께 설정된rs1소스 NAT 규칙입니다. 패킷이 일치하는 경우, 소스 주소는 풀의 IP 주소로 변환됩니다.src-nat-pool-1IP 주소 10.1.1.200/32를 포함하는 대상 네트워크 주소 변환(NAT) 풀

dst-nat-pool-1입니다.신뢰할 수 있는 영역의 패킷을 대상 IP 주소 203.0.113.100과 일치시키는 규칙

r1으로 설정된rs1대상 NAT 규칙입니다. 패킷이 일치하는 경우, 대상 주소는 풀의 IP 주소로 변환됩니다.dst-nat-pool-1인터페이스 ge-0/0/0.0에서 주소 203.0.113.10에서 203.0.113.14 및 203.0.113.100/32에 대한 프록시 ARP. 이를 통해 주니퍼 네트웍스 보안 디바이스는 해당 주소에 대한 인터페이스에서 수신된 ARP 요청에 응답할 수 있습니다.

신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 트래픽을 허용하는 보안 정책입니다.

신뢰할 수 없는 영역에서 신뢰할 수 있는 영역의 변환된 대상 IP 주소로 트래픽을 허용하는 보안 정책입니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security nat source pool src-nat-pool-1 address 203.0.113.10/32 to 203.0.113.14/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat destination pool dst-nat-pool-1 address 10.1.1.200/32 set security nat destination rule-set rs1 from zone untrust set security nat destination rule-set rs1 rule r1 match destination-address 203.0.113.100/32 set security nat destination rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.10/32 to 203.0.113.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.100/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit set security address-book global address dst-nat-pool-1 10.1.1.200/32 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match source-address any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match destination-address dst-nat-pool-1 set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access match application any set security policies from-zone untrust to-zone trust policy dst-nat-pool-1-access then permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

소스 및 대상 NAT 변환을 구성하려면 다음을 수행합니다.

소스 NAT 풀을 만듭니다.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.10 to 203.0.113.14

소스 NAT 규칙 세트를 생성합니다.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

패킷을 일치시키고 소스 주소를 소스 NAT 풀의 주소로 변환하는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

대상 NAT 풀을 생성합니다.

[edit security nat destination] user@host# set pool dst-nat-pool-1 address 10.1.1.200/32

대상 NAT 규칙 세트를 생성합니다.

[edit security nat destination] user@host# set rule-set rs1 from zone untrust

패킷을 일치시키고 대상 주소를 대상 NAT 풀의 주소로 변환하는 규칙을 구성합니다.

[edit security nat destination] user@host# set rule-set rs1 rule r1 match destination-address 203.0.113.100/32 user@host# set rule-set rs1 rule r1 then destination-nat pool dst-nat-pool-1

프록시 ARP를 구성합니다.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.10 to 203.0.113.14 user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.100

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

전체 주소록에서 주소를 구성합니다.

[edit security address-book global] user@host# set address dst-nat-pool-1 10.1.1.200/32

언트러스트(untrust) 영역에서 트러스트 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone untrust to-zone trust] user@host# set policy dst-nat-pool-1-access match source-address any destination-address dst-nat-pool-1 application any user@host# set policy dst-nat-pool-1-access then permit

결과

구성 모드에서 and show security policies 명령을 입력 show security nat 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.10/32 to 203.0.113.14/32;

}

}

rule-set rs1 {

to zone untrust;

rule r1 {

match {

source-address 0.0.0.0/0;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

destination {

pool dst-nat-pool-1 {

address 10.1.1.200/32;

}

rule-set rs1 {

from zone untrust;

rule r1 {

match {

destination-address 203.0.113.100/32;

}

then {

destination-nat pool dst-nat-pool-1;

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.10/32 to 203.0.113.14/32;

203.0.113.100/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

}

policy internet-access {

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy dst-nat-pool-1-access {

match {

source-address any;

destination-address dst-nat-pool-1;

application any;

}

then {

permit;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

소스 NAT 풀 사용량 확인

목적

소스 NAT 풀의 IP 주소를 사용하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source pool all 변환 적중 필드를 보고 풀의 IP 주소를 사용하는 트래픽을 확인합니다.

소스 NAT 규칙 사용 확인

목적

소스 NAT 규칙과 일치하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source rule all Translation hits 필드를 보고 규칙과 일치하는 트래픽을 확인합니다.

대상 NAT 풀 사용량 확인

목적

대상 NAT 풀의 IP 주소를 사용하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat destination pool all 변환 적중 필드를 보고 풀의 IP 주소를 사용하는 트래픽을 확인합니다.

대상 NAT 규칙 사용 확인

목적

대상 NAT 규칙과 일치하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat destination rule all Translation hits 필드를 보고 규칙과 일치하는 트래픽을 확인합니다.

소스 NAT 규칙 이해

소스 NAT 규칙은 두 계층의 일치 조건을 지정합니다.

트래픽 방향 - ,

from zone, 또는from routing-instanceto interface및 ,to zone, 또는to routing-instance의from interface조합을 지정할 수 있습니다. 서로 다른 규칙 집합에 대해 동일한from및to컨텍스트를 구성할 수 없습니다.패킷 정보 - 소스 및 대상 IP 주소 또는 서브넷, 소스 포트 번호 또는 포트 범위, 대상 포트 번호 또는 포트 범위, 프로토콜 또는 애플리케이션일 수 있습니다.

FTP를 제외한 모든 ALG 트래픽의 경우 규칙 옵션을 사용하지 source-port 않는 것이 좋습니다. 이 옵션을 사용하면 IP 주소와 소스 포트 값(임의 값)이 규칙과 일치하지 않을 수 있으므로 데이터 세션 생성이 실패할 수 있습니다.

또한 옵션이나 destination-port application 옵션을 ALG 트래픽의 일치 조건으로 사용하지 않는 것이 좋습니다. 이러한 옵션을 사용하면 애플리케이션 페이로드의 포트 값이 IP 주소의 포트 값과 일치하지 않을 수 있으므로 변환이 실패할 수 있습니다.

일치 조건에서 여러 소스 NAT 규칙이 겹치는 경우 가장 구체적인 규칙이 선택됩니다. 예를 들어 규칙 A와 B가 동일한 소스 및 대상 IP 주소를 지정하지만 규칙 A가 영역 1에서 영역 2로의 트래픽을 지정하고 규칙 B가 영역 1에서 인터페이스 ge-0/0/0으로의 트래픽을 지정하는 경우 규칙 B는 소스 NAT를 수행하는 데 사용됩니다. 인터페이스 일치는 라우팅 인스턴스 일치보다 더 구체적인 영역 일치보다 더 구체적인 것으로 간주됩니다.

소스 NAT 규칙에 대해 지정할 수 있는 작업은 다음과 같습니다.

off - 소스 NAT를 수행하지 않습니다.

pool - 지정된 사용자 정의 주소 풀을 사용하여 소스 NAT를 수행합니다.

interface - 송신 인터페이스의 IP 주소를 사용하여 소스 NAT를 수행합니다.

소스 NAT 규칙은 플로우에 대해 처리되는 첫 번째 패킷 또는 ALG의 빠른 경로의 트래픽에 적용됩니다. 소스 NAT 규칙은 정적 NAT 규칙, 대상 NAT 규칙, 정적 NAT 규칙의 역방향 매핑 이후와 경로 및 보안 정책 조회 후에 처리됩니다.

영역이 규칙 집합에 따라 구성되지 않고 활성 소스 NAT가 누락된 필수 문 "from"으로 구성된 경우 "Missing mandatory statement: 'from' error: configuration check-out failed" 커밋을 수행할 때 다음 메시지가 표시되고 구성 체크아웃이 실패합니다.

예: 여러 규칙으로 소스 NAT 구성

이 예에서는 여러 규칙으로 소스 NAT 매핑을 구성하는 방법을 설명합니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

이 예에서는 프라이빗 주소 공간에 대해 신뢰 보안 영역을 사용하고 공용 주소 공간에 대해 신뢰할 수 없는 보안 영역을 사용합니다. 그림 5에서는 신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로의 트래픽에 대한 소스 NAT 매핑을 위해 주니퍼 네트웍스 보안 디바이스에서 다음과 같은 변환이 수행됩니다.

10.1.1.0/24 및 10.1.2.0/24 서브넷이 신뢰할 수 없는 영역의 모든 주소로 보낸 패킷의 소스 IP 주소는 포트 변환을 통해 192.0.2.1에서 192.0.2.24 사이의 공용 주소로 변환됩니다.

192.168.1.0/24 서브넷이 언트러스트(untrust) 영역의 주소로 전송한 패킷의 소스 IP 주소는 포트 변환 없이 192.0.2.100에서 192.0.2.249 사이의 공용 주소로 변환됩니다.

192.168.1.250/32 호스트 디바이스에서 전송된 패킷의 소스 IP 주소는 변환되지 않습니다.

이 있는 소스 NAT

이 있는 소스 NAT

이 예에서는 다음 구성을 설명합니다.

IP 주소 범위 192.0.2.1에서 192.0.2.24까지 포함하는 소스 NAT 풀

src-nat-pool-1입니다.IP 주소 범위 192.0.2.100에서 192.0.2.249를 포함하는 소스 네트워크 주소 변환(NAT) 풀

src-nat-pool-2이며 포트 주소 변환이 비활성화됩니다.포트 주소 변환이 비활성화되면 옵션이 활성화되지 않는 한

address-shared소스 NAT 풀이 동시에 지원할 수 있는 변환 수는 풀의 주소 수로 제한됩니다. 소스 NAT 풀에 사용할 수 있는 주소가 없으면 패킷이 누락됩니다. 원래의 소스 네트워크 주소 변환(NAT) 풀에 사용할 수 있는 주소가 없을 때 IP 주소와 포트 번호가 할당되는 오버플로우 풀을 선택적으로 지정할 수 있습니다.신뢰할 수 있는 영역의 패킷을 신뢰할 수 없는 영역으로 일치시키기 위한 소스 NAT 규칙 집합

rs1입니다. 규칙 집합rs1에는 여러 규칙이 포함되어 있습니다.패킷을 10.1.1.0/24 또는 10.1.2.0/24 서브넷의 소스 IP 주소와 일치시키는 규칙

r1입니다. 패킷이 일치하는 경우, 소스 주소는 풀의 IP 주소로 변환됩니다.src-nat-pool-1소스 IP 주소 192.168.1.250/32와 패킷을 일치시키는 규칙

r2입니다. 일치하는 패킷의 경우, 네트워크 주소 변환(NAT) 변환이 수행되지 않습니다.패킷을 192.168.1.0/24 서브넷의 소스 IP 주소와 일치시키는 규칙

r3입니다. 패킷이 일치하는 경우, 소스 주소는 풀의 IP 주소로 변환됩니다.src-nat-pool-2트래픽과 일치하는 규칙 세트의 첫 번째 규칙이 사용되므로 규칙 세트의 규칙 순서가 중요합니다. 따라서 디바이스가 위치한 서브넷과 일치하는 규칙

r3앞에 특정 IP 주소를 일치시키는 규칙r2을 배치해야 합니다.

인터페이스 ge-0/0/0.0에서 주소 192.0.2.1부터 192.0.2.24까지, 192.0.2.100부터 192.0.2.249까지에 대한 프록시 ARP입니다. 이를 통해 주니퍼 네트웍스 보안 디바이스는 해당 주소에 대한 인터페이스에서 수신된 ARP 요청에 응답할 수 있습니다.

신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 트래픽을 허용하는 보안 정책입니다.

규칙 이름 또는 풀 이름을 인터페이스 또는 서비스 집합으로 사용하여 소스 NAT 규칙 또는 풀을 구성하면 다음과 같은 오류 메시지가 표시됩니다. 구문 오류, <데이터>를 예상합니다.

라는 소스

interfaceNAT 규칙이 있는 경우, 명령을 사용하여show security nat source rule interface규칙을 볼 수 없습니다.라는 소스

service-setNAT 규칙이 있는 경우, 명령을 사용하여show security nat source rule service-set규칙을 볼 수 없습니다.라는 소스

interface네트워크 주소 변환(NAT) 풀이 있는 경우 명령을 사용하여show security nat source pool interface풀을 볼 수 없습니다.라는 소스

service-set네트워크 주소 변환(NAT) 풀이 있는 경우 명령을 사용하여show security nat source pool service-set풀을 볼 수 없습니다.라는 소스

interface네트워크 주소 변환(NAT) 풀이 있는 경우, 명령을 사용하여show security nat source paired-address pool-name interface페어링된 주소를 볼 수 없습니다.라는 소스

service-set네트워크 주소 변환(NAT) 풀이 있는 경우, 명령을 사용하여show security nat source paired-address pool-name service-set페어링된 주소를 볼 수 없습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security nat source pool src-nat-pool-1 address 192.0.2.1/32 to 192.0.2.24/32 set security nat source pool src-nat-pool-2 address 192.0.2.100/32 to 192.0.2.249/32 set security nat source pool src-nat-pool-2 port no-translation set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 10.1.1.0/24 set security nat source rule-set rs1 rule r1 match source-address 10.1.2.0/24 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat source rule-set rs1 rule r2 match source-address 192.168.1.250/32 set security nat source rule-set rs1 rule r2 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r2 then source-nat off set security nat source rule-set rs1 rule r3 match source-address 192.168.1.0/24 set security nat source rule-set rs1 rule r3 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r3 then source-nat pool src-nat-pool-2 set security nat proxy-arp interface ge-0/0/0.0 address 192.0.2.1/32 to 192.0.2.24/32 set security nat proxy-arp interface ge-0/0/0.0 address 192.0.2.100/32 to 192.0.2.249/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

규칙 집합에서 여러 소스 NAT 규칙을 구성하려면 다음을 수행합니다.

소스 NAT 풀을 만듭니다.

[edit security nat source] user@host# set pool src-nat-pool-1 address 192.0.2.1 to 192.0.2.24

포트 변환 없이 소스 NAT 풀을 생성합니다.

[edit security nat source] user@host# set pool src-nat-pool-2 address 192.0.2.100 to 192.0.2.249 user@host# set pool src-nat-pool-2 port no-translation

송신 인터페이스를 사용하기 위한

src-nat-pool-2오버플로우 풀 구성:[edit security nat source] user@host# set pool src-nat-pool-2 overflow-pool interface

소스 NAT 규칙 세트를 생성합니다.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

패킷을 일치시키고 소스 주소를 풀의 주소로 변환하는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address [10.1.1.0/24 10.1.2.0/24] user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

소스 주소가 변환되지 않는 패킷을 일치시키는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r2 match source-address 192.168.1.250/32 user@host# set rule-set rs1 rule r2 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r2 then source-nat off

패킷을 일치시키고 소스 주소를 포트 변환 없이 풀의 주소로 변환하도록 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r3 match source-address 192.168.1.0/24 user@host# set rule-set rs1 rule r3 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r3 then source-nat pool src-nat-pool-2

프록시 ARP를 구성합니다.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 192.0.2.1 to 192.0.2.24 user@host# set proxy-arp interface ge-0/0/0.0 address 192.0.2.100 to 192.0.2.249

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

결과

구성 모드에서 and show security policies 명령을 입력 show security nat 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

192.0.2.1/32 to 192.0.2.24/32;

}

}

pool src-nat-pool-2 {

address {

192.0.2.100/32 to 192.0.2.249/32;

}

port no-translation;

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address [ 10.1.1.0/24 10.1.2.0/24 ];

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

rule r2 {

match {

source-address 192.168.1.250/32;

destination-address 0.0.0.0/0;

}

then {

source-nat {

off;

}

}

}

rule r3 {

match {

source-address 192.168.1.0/24;

destination-address 0.0.0.0/0;

}

then {

source-nat {

pool {

src-nat-pool-2;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

192.0.2.1/32 to 192.0.2.24/32;

192.0.2.100/32 to 192.0.2.249/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

소스 NAT 풀 사용량 확인

목적

소스 NAT 풀의 IP 주소를 사용하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source pool all 변환 적중 필드를 보고 풀의 IP 주소를 사용하는 트래픽을 확인합니다.

소스 NAT 규칙 사용 확인

목적

소스 NAT 규칙과 일치하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source rule all Translation hits 필드를 보고 규칙과 일치하는 트래픽을 확인합니다.

소스 NAT 풀 이해

네트워크 주소 변환(NAT) 풀은 변환에 사용되는 사용자 정의 IP 주소 집합입니다. 한 방향의 대상 IP 주소 변환과 반대 방향의 소스 IP 주소 변환을 포함하는 일대일 매핑이 있는 정적 네트워크 주소 변환(NAT)과 달리, 소스 네트워크 주소 변환(NAT)을 사용하면 원래 소스 IP 주소를 주소 풀의 IP 주소로 변환합니다.

소스 네트워크 주소 변환(NAT) 주소 풀의 경우 다음을 지정합니다.

소스 네트워크 주소 변환(NAT) 주소 풀의 이름입니다.

-

최대 64개의 주소 범위.

하나의 라우팅 인스턴스 내에서 소스 NAT, 대상 NAT 및 정적 NAT에 대한 NAT 주소를 겹치지 마십시오.

라우팅 인스턴스 - 풀이 속한 라우팅 인스턴스입니다(기본값은 기본 inet.0 라우팅 인스턴스).

Port - 소스 풀에 대한 포트 주소 변환(PAT)입니다. 기본적으로 PAT는 소스 NAT로 수행됩니다. no-translation 옵션을 지정하는 경우, 소스 네트워크 주소 변환(NAT) 풀이 지원할 수 있는 호스트 수는 풀의 주소 수로 제한됩니다. 를 지정

block-allocation하면 개별 포트가 할당되는 대신 포트 블록이 변환을 위해 할당됩니다. 를 지정deterministic하는 경우, 수신(소스) IP 주소 및 포트는 사전 정의된 결정론적 네트워크 주소 변환(NAT) 알고리즘을 기반으로 항상 특정 대상 주소 및 포트 블록에 매핑됩니다. 를 지정port-overloading하면 소스 NAT에서 포트 오버로드 용량을 구성할 수 있습니다. 를 지정range하면 풀의 각 주소에 연결된 포트 번호 범위와 소스 NAT 풀에 대한 트윈 포트 범위를 제공할 수 있습니다.오버플로우 풀(선택 사항) - 지정된 소스 NAT 풀에 사용 가능한 주소가 없을 경우 패킷이 삭제됩니다. 포트 no-translation 옵션이 구성될 때 이러한 일이 발생하지 않도록 하려면 오버플로우 풀을 지정할 수 있습니다. 원래 소스 NAT 풀의 주소가 소진되면 오버플로 풀에서 IP 주소와 포트 번호가 할당됩니다. 사용자 정의 소스 네트워크 주소 변환(NAT) 풀 또는 송신 인터페이스를 오버플로우 풀로 사용할 수 있습니다. (오버플로우 풀이 사용되는 경우, 풀 ID가 주소와 함께 반환됩니다.)

IP 주소 이동(선택 사항) - IP 주소를 이동하여 원래 소스 IP 주소의 범위를 다른 IP 주소 범위 또는 단일 IP 주소에 매핑할 수 있습니다. 원래 소스 IP 주소 범위의 기본 주소를 사용하여 host-address-base 옵션을 지정합니다.

주소 공유 (옵션) - 여러 내부 IP 주소를 동일한 외부 IP 주소에 매핑할 수 있습니다. 이 옵션은 소스 네트워크 주소 변환(NAT) 풀이 포트 변환 없이 구성된 경우에만 사용할 수 있습니다. 소스 NAT 풀에 사용 가능한 외부 IP 주소가 거의 없거나 외부 IP 주소가 하나만 있는 경우 옵션을 지정합니다

address-shared. 다대일 매핑에서 이 옵션을 사용하면 네트워크 주소 변환(NAT) 리소스가 증가하고 트래픽이 개선됩니다.주소 풀링(옵션) - 주소 풀링은 페어링 또는 비페어링으로 구성할 수 있습니다. 세션 기간 동안 하나의 내부 IP 주소와 연관된 모든 세션을 동일한 외부 IP 주소에 매핑해야 하는 애플리케이션에 대해 지정합니다

address-pooling paired. 이는 동일한 내부 주소가 매번 동일한 외부 주소로 변환되는 옵션과persistent-address다릅니다. 라운드 로빈 방식으로 IP 주소를 할당할 수 있는 애플리케이션을 지정합니다address-pooling no-paired. 또는address-pooling no-paired중 하나address-pooling paired가 PAT를 사용하는 소스 네트워크 주소 변환(NAT) 풀에 대해 구성된 경우, 영구 주소 옵션은 비활성화됩니다. PATpersistent-address를 사용하지 않고 소스 NAT 풀에 구성된 경우address-shared옵션이 활성화됩니다. 둘 다address-sharedaddress-pooling pairedPAT없이 동일한 소스 NAT 풀에서 구성할 수 있습니다.풀 사용률 알람(선택 사항) - 소스 NAT에 대해 raise-threshold 옵션이 구성된 경우 소스 NAT 풀 사용률이 이 임계값 이상으로 올라가면 SNMP 트랩이 트리거됩니다. 선택적 clear-threshold 옵션이 구성된 경우 소스 NAT 풀 사용률이 이 임계값 아래로 떨어지면 SNMP 트랩이 트리거됩니다. clear-threshold 가 구성되지 않은 경우, 기본값은 raise-threshold 값의 80%로 설정됩니다.

show security nat resource usage source pool 명령을 사용하여 PAT가 없는 소스 네트워크 주소 변환(NAT) 풀의 주소 사용을 보고 PAT가 있는 소스 네트워크 주소 변환(NAT) 풀의 포트 사용을 볼 수 있습니다.

소스 NAT 풀 용량 이해

구성의 풀 수를 늘리거나 풀당 용량 또는 IP 주소를 늘려 소스 NAT에 사용되는 IP 주소의 총 수를 늘리면 포트 할당에 필요한 메모리가 소모됩니다. 소스 NAT 풀 및 IP 주소 제한에 도달하면 포트 범위를 다시 할당해야 합니다. 즉, IP 주소 및 소스 NAT 풀 수가 늘어날 때 각 IP 주소의 포트 수를 줄여야 합니다. 이렇게 하면 NAT가 너무 많은 메모리를 소비하지 않습니다.

자세한 정보는 추가 플랫폼 정보 섹션을 참조하십시오.

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인하십시오. 추가 플랫폼도 지원될 수 있습니다.

계층 수준에서 [edit security nat source pool port] 및 range twin-port 옵션을 range 사용하여 특정 풀에 대한 새 포트 범위 또는 트윈 포트 범위를 할당합니다. 계층 수준에서 [edit security nat source] 및 pool-default-port-range pool-default-twin-port-range 옵션을 사용하여 모든 소스 NAT 풀에 대한 글로벌 기본 포트 범위 또는 트윈 포트 범위를 지정할 수 있습니다.

소스 NAT 풀이 증가할 때도 포트 오버로드 구성을 신중하게 수행해야 합니다.

범위(63,488에서 65,535)에 PAT가 있는 소스 풀의 경우 SIP, H.323 및 RTSP와 같은 RTP/RTCP 애플리케이션에 대해 한 번에 두 개의 포트가 할당됩니다. 이러한 시나리오에서 각 IP 주소는 ALG 모듈 사용을 위해 2048개 포트(63,488개에서 65,535개)를 차지하는 PAT를 지원합니다.

소스 NAT 풀에 대한 영구 주소 이해

기본적으로 포트 주소 변환은 소스 NAT로 수행됩니다. 그러나 동일한 호스트에서 발생하는 다른 트래픽에 대해서는 원래 소스 주소가 동일한 IP 주소로 변환되지 않을 수 있습니다. 소스 NAT address-persistent 옵션은 여러 동시 세션을 위해 소스 NAT 풀에서 특정 호스트에 동일한 IP 주소가 할당되도록 합니다.

이 옵션은 주소 풀링 페어링 옵션과 다르며, 내부 주소는 선착순으로 풀 내의 외부 주소에 매핑되며, 각 세션에 대해 다른 외부 주소에 매핑될 수 있습니다.

예: PAT를 사용하여 소스 NAT 풀의 용량 구성

이 예에서는 기본 포트 범위가 설정되지 않았거나 이를 재정의하려는 경우 PAT(Port Address Translation)를 사용하여 소스 NAT 풀의 용량을 구성하는 방법을 설명합니다. 변환은 각 IP 주소에 대해 설정됩니다. 소스 풀이 늘어날 때 현재 포트 번호가 제한을 초과하면 포트를 재할당해야 합니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

이 예는 각 IP 주소에 대해 32,000개의 포트를 가진 2048개 IP 주소의 PAT 풀을 구성하는 방법을 보여줍니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

[edit security nat source] set pool src-nat-pat-addr address 192.168.0.0/32 to 192.168.3.255/32 set pool src-nat-pat-addr address 192.168.4.0/32 to 192.168.7.255/32 set pool-default-port-range 2001 set pool-default-port-range to 32720

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

PAT를 사용하여 소스 NAT 풀의 용량을 구성하려면 다음을 수행합니다.

PAT 및 IP 주소 범위를 사용하여 소스 NAT 풀을 지정합니다.

[edit security nat source] user@host# set pool src-nat-pat-addr address 192.168.0.0/32 to 192.168.3.255/32 user@host#set pool src-nat-pat-addr address 192.168.4.0/32 to 192.168.7.255/32

소스 풀의 기본 포트 범위를 지정합니다.

[edit security nat source] user@host# set pool-default-port-range 2001 user@host# set pool-default-port-range to 32720

결과

구성 모드에서 명령을 입력하여 구성을 확인합니다. show security nat-source-summary 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@host> run show security nat source summary Total port number usage for port translation pool: 16515072 Maximum port number for port translation pool: 134217728 Total pools: 1 Pool Address Routing PAT Total Name Range Instance Address pool2 203.0.113.1 - 203.0.113.3 default yes 2048 Name Range Instance Address pool1 198.51.100.0 - 198.51.100.255 default yes 256 Total rules: 1 Rule name Rule set From To Action rule 1 ruleset1 ge-2/2/2.0 ge-2/2/3.0 pool1 rule 1 ge-2/2/4.0 ge-2/2/5.0

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

주소 풀링이 있는 소스 NAT 풀 이해

호스트가 네트워크 주소 변환(NAT)이 필요한 정책과 일치하는 여러 세션을 시작하고 포트 주소 변환이 활성화된 소스 풀에서 IP 주소를 할당받으면 각 세션에 대해 다른 소스 IP 주소가 사용됩니다.

일부 애플리케이션은 각 세션에 대해 동일한 소스 IP 주소를 필요로 하므로 이 기능을 사용하여 address-pooling paired 하나의 내부 IP 주소와 연결된 모든 세션이 세션 기간 동안 동일한 외부 IP 주소에 매핑되도록 설정할 수 있습니다. 세션이 종료되면 내부 IP 주소와 외부 IP 주소 간의 매핑이 중단됩니다. 다음에 호스트가 세션을 시작할 때 풀의 다른 IP 주소가 호스트에 할당될 수 있습니다.

이는 매핑을 정적으로 유지하는 소스 NAT address-persistent 기능과 다릅니다. 동일한 내부 IP 주소가 매번 동일한 외부 IP 주소에 매핑됩니다. 또한 특정 풀에 대해 구성된 기능 address-pooling paired 과는 address-persistent 다릅니다. 이 address-persistent 기능은 모든 소스 풀에 적용되는 전역 구성입니다.

주소 이동을 통한 소스 NAT 풀 이해

소스 NAT 규칙 세트의 일치 조건으로 인해 주소 범위를 지정할 수 없습니다. 규칙에는 주소 접두사만 지정할 수 있습니다. 소스 네트워크 주소 변환(NAT) 풀을 구성할 때 옵션을 지정할 수 있습니다. host-base-address 이 옵션은 원래 소스 IP 주소 범위가 시작되는 IP 주소를 지정합니다.

변환되는 원래 소스 IP 주소의 범위는 소스 네트워크 주소 변환(NAT) 풀의 주소 수에 따라 결정됩니다. 예를 들어 소스 NAT 풀에 10개의 IP 주소 범위가 포함된 경우 지정된 기본 주소로 시작하여 최대 10개의 원래 소스 IP 주소를 변환할 수 있습니다. 이러한 유형의 변환은 일대일, 정적이며 포트 주소 변환이 없습니다.

소스 NAT 규칙의 일치 조건은 소스 NAT 풀에 지정된 것보다 더 큰 주소 범위를 정의할 수 있습니다. 예를 들어, 일치 조건은 256개의 주소를 포함하는 주소 접두사를 지정할 수 있지만 소스 NAT 풀에는 몇 개의 IP 주소 또는 단 하나의 IP 주소만 포함될 수 있습니다. 패킷의 소스 IP 주소는 소스 NAT 규칙과 일치할 수 있지만 소스 IP 주소가 소스 NAT 풀에 지정된 주소 범위 내에 있지 않으면 소스 IP 주소가 변환되지 않습니다.

예: 주소 이동을 통한 소스 NAT 풀 구성

이 예에서는 선택적 주소 이동을 사용하여 프라이빗 주소 범위에서 퍼블릭 주소로의 소스 NAT 매핑을 구성하는 방법을 설명합니다. 이 매핑은 원래 소스 IP 주소와 변환된 IP 주소 간에 일대일로 이루어집니다.

소스 NAT 규칙 세트의 일치 조건으로 인해 주소 범위를 지정할 수 없습니다. 규칙에는 주소 접두사만 지정할 수 있습니다. 소스 NAT 풀을 구성할 때 옵션을 지정할 host-base-address 수 있습니다. 이 옵션은 원래 소스 IP 주소 범위가 시작되는 IP 주소를 지정하고 포트 변환을 비활성화합니다.

변환되는 원래 소스 IP 주소의 범위는 소스 네트워크 주소 변환(NAT) 풀의 주소 수에 따라 결정됩니다. 예를 들어 소스 NAT 풀에 10개의 IP 주소 범위가 포함된 경우 지정된 기본 주소로 시작하여 최대 10개의 원래 소스 IP 주소를 변환할 수 있습니다.

소스 NAT 규칙의 일치 조건은 소스 NAT 풀에 지정된 것보다 더 큰 주소 범위를 정의할 수 있습니다. 예를 들어, 일치 조건은 256개의 주소를 포함하는 주소 접두사를 지정할 수 있지만 소스 네트워크 주소 변환(NAT) 풀에는 10개의 IP 주소 범위만 포함되어 있습니다. 패킷의 소스 IP 주소는 소스 NAT 규칙과 일치할 수 있지만 소스 IP 주소가 소스 NAT 풀에 지정된 주소 범위 내에 있지 않으면 소스 IP 주소가 변환되지 않습니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

이 예에서는 프라이빗 주소 공간에 대해 신뢰 보안 영역을 사용하고 공용 주소 공간에 대해 신뢰할 수 없는 보안 영역을 사용합니다. 그림 6에서는 신뢰 영역의 프라이빗 주소 범위가 신뢰할 수 없는 영역의 퍼블릭 주소 범위에 매핑되어 있습니다. 트러스트 영역에서 언트러스트(untrust) 영역으로 전송되는 패킷의 경우, 192.168.1.10/32에서 192.168.1.20/32 범위의 소스 IP 주소는 203.0.113.30/32에서 203.0.113.40/32 사이의 공용 주소로 변환됩니다.

이 있는 소스 NAT

이 있는 소스 NAT

이 예에서는 다음 구성을 설명합니다.

IP 주소 범위 203.0.113.30/32에서 203.0.113.40/32까지 포함하는 소스 NAT 풀

src-nat-pool-1입니다. 이 풀의 경우, 원래 소스 IP 주소 범위의 시작은 192.168.1.10/32이며 옵션으로 지정됩니다.host-address-base신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 패킷을 192.168.1.0/24 서브넷의 소스 IP 주소로 일치시키는 규칙

r1이 있는 소스 NAT 규칙rs1입니다. 구성으로src-nat-pool-1지정된 소스 IP 주소 범위에 속하는 일치하는 패킷의 경우, 소스 주소는 풀의src-nat-pool-1IP 주소로 변환됩니다.인터페이스 ge-0/0/0.0에서 주소 203.0.113.30/32에서 203.0.113.40/32에 대한 프록시 ARP. 이를 통해 주니퍼 네트웍스 보안 디바이스는 해당 주소에 대한 인터페이스에서 수신된 ARP 요청에 응답할 수 있습니다.

신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 트래픽을 허용하는 보안 정책입니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security nat source pool src-nat-pool-1 address 203.0.113.30/32 to 203.0.113.40/32 set security nat source pool src-nat-pool-1 host-address-base 192.168.1.10/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 192.168.1.0/24 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.30/32 to 203.0.113.40/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

주소 이동을 통해 소스 NAT 매핑을 구성하려면 다음을 수행합니다.

소스 NAT 풀을 만듭니다.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.30/32 to 203.0.113.40/32

원래 소스 IP 주소 범위의 시작을 지정합니다.

[edit security nat source] user@host# set pool src-nat-pool-1 host-address-base 192.168.1.10/32

소스 NAT 규칙 세트를 생성합니다.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

패킷을 일치시키고 소스 주소를 풀의 주소로 변환하는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address 192.168.1.0/24 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

프록시 ARP를 구성합니다.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.30/32 to 203.0.113.40/32

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

결과

구성 모드에서 and show security policies 명령을 입력 show security nat 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.30/32 to 203.0.113.40/32;

}

host-address-base 192.168.1.10/32;

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {

match {

source-address 192.168.1.0/24;

}

then {

source-nat {

pool {

src-nat-pool-1;

}

}

}

}

}

}

proxy-arp {

interface ge-0/0/0.0 {

address {

203.0.113.30/32 to 203.0.113.40/32;

}

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy internet-access {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 다음 작업을 수행하십시오.

소스 NAT 풀 사용량 확인

목적

소스 NAT 풀의 IP 주소를 사용하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source pool all 변환 적중 필드를 보고 풀의 IP 주소를 사용하는 트래픽을 확인합니다.

소스 NAT 규칙 사용 확인

목적

소스 NAT 규칙과 일치하는 트래픽이 있는지 확인합니다.

작업

운영 모드에서 명령을 입력합니다. show security nat source rule all Translation hits 필드를 보고 규칙과 일치하는 트래픽을 확인합니다.

PAT를 사용한 소스 NAT 풀 이해

Junos OS는 PAT(Port Address Translation)와 함께 소스 풀을 사용하여 패킷의 소스 IP 주소와 포트 번호를 모두 변환합니다. PAT를 사용하면 여러 호스트가 동일한 IP 주소를 공유할 수 있습니다.

Junos OS는 어떤 세션이 어떤 호스트에 속하는지 구별하기 위해 할당된 포트 번호 목록을 유지합니다. PAT를 사용하도록 설정하면 최대 63,488개의 호스트가 단일 IP 주소를 공유할 수 있습니다. 각 소스 풀에는 여러 IP 주소, 여러 IP 주소 범위 또는 둘 다가 포함될 수 있습니다. PAT가 있는 소스 풀의 경우, 소스 풀이나 Junos OS에 영구 주소 기능이나 페어링된 주소 풀링 기능이 활성화되어 있지 않는 한 Junos OS는 다른 동시 세션에 대해 단일 호스트에 다른 주소를 할당할 수 있습니다.

인터페이스 소스 풀 및 PAT를 사용하는 소스 풀의 경우, IP 주소당 포트 번호 매핑에 범위(1024, 65535)를 사용할 수 있습니다. 범위(1024, 63487) 내에서는 한 번에 하나의 포트가 할당되어 총 62,464개의 포트가 할당됩니다. 범위(63488, 65535)에서는 SIP, H.323, RTSP와 같은 RTP/RTCP 애플리케이션에 대해 총 2,048개의 포트를 위해 한 번에 두 개의 포트가 할당됩니다.

호스트가 네트워크 주소 변환이 필요한 정책과 일치하는 여러 세션을 시작하고 PAT가 활성화된 소스 풀의 주소를 할당받으면 디바이스는 각 세션에 대해 다른 소스 IP 주소를 할당합니다. 이러한 임의 주소 할당은 각 세션에 대해 동일한 소스 IP 주소를 필요로 하는 여러 세션을 생성하는 서비스에서 문제가 될 수 있습니다. 예를 들어, AOL 인스턴트 메시지(AIM) 클라이언트를 사용할 때 여러 세션에 대해 동일한 IP 주소를 사용하는 것이 중요합니다.

라우터가 여러 동시 세션을 위해 소스 풀에서 호스트로 동일한 IP 주소를 할당하도록 하려면 라우터당 영구 IP 주소를 사용하도록 설정할 수 있습니다. 디바이스가 단일 세션 동안 소스 풀에서 호스트에 동일한 IP 주소를 할당하도록 하려면 페어링된 주소 풀링을 사용하도록 설정할 수 있습니다.

예: PAT를 사용하여 여러 주소에 대한 소스 NAT 구성

이 예에서는 포트 주소 변환을 사용하여 프라이빗 주소 블록의 소스 NAT 매핑을 더 작은 퍼블릭 주소 블록으로 구성하는 방법을 설명합니다.

요구 사항

시작하기 전에:

디바이스에서 네트워크 인터페이스를 구성합니다. 보안 디바이스에 대한 인터페이스 사용자 가이드를 참조하십시오.

보안 영역을 생성하고 인터페이스를 할당합니다. 보안 영역 이해를 참조하십시오.

개요

이 예에서는 프라이빗 주소 공간에 대해 신뢰 보안 영역을 사용하고 공용 주소 공간에 대해 신뢰할 수 없는 보안 영역을 사용합니다. 그림 7에서는 트러스트 영역에서 언트러스트 영역으로 전송된 패킷의 소스 IP 주소는 203.0.113.1/32에서 203.0.113.24/32 사이의 작은 퍼블릭 주소 블록에 매핑됩니다. 소스 네트워크 주소 변환(NAT) 주소 풀의 크기가 변환해야 할 수 있는 잠재적 주소 수보다 작기 때문에 포트 주소 변환이 사용됩니다.

포트 주소 변환에는 소스 IP 주소 매핑과 함께 소스 포트 번호가 포함됩니다. 이를 통해 프라이빗 네트워크의 여러 주소가 더 적은 수의 공용 IP 주소에 매핑될 수 있습니다. 포트 주소 변환은 소스 NAT 풀에 대해 기본적으로 활성화됩니다.

를 사용하는 소스 NAT 다중 주소

를 사용하는 소스 NAT 다중 주소

이 예에서는 다음 구성을 설명합니다.

IP 주소 범위 203.0.113.1/32에서 203.0.113.24/32까지 포함하는 소스 네트워크 주소 변환(NAT) 풀

src-nat-pool-1입니다.신뢰할 수 있는 영역의 모든 패킷을 신뢰할 수 없는 영역으로 일치시키도록 설정된

rs1소스 NAT 규칙입니다. 패킷이 일치하는 경우, 소스 IP 주소는 풀의 IP 주소로 변환됩니다.src-nat-pool-1인터페이스 ge-0/0/0.0에서 주소 203.0.113.1/32부터 203.0.113.24/32까지의 프록시 ARP입니다. 이를 통해 주니퍼 네트웍스 보안 디바이스는 해당 주소에 대한 인터페이스에서 수신된 ARP 요청에 응답할 수 있습니다.

신뢰할 수 있는 영역에서 신뢰할 수 없는 영역으로 트래픽을 허용하는 보안 정책입니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set security nat source pool src-nat-pool-1 address 203.0.113.1/32 to 203.0.113.24/32 set security nat source rule-set rs1 from zone trust set security nat source rule-set rs1 to zone untrust set security nat source rule-set rs1 rule r1 match source-address 10.1.1.0/24 set security nat source rule-set rs1 rule r1 match source-address 10.1.2.0/24 set security nat source rule-set rs1 rule r1 match source-address 192.168.1.0/24 set security nat source rule-set rs1 rule r1 match destination-address 0.0.0.0/0 set security nat source rule-set rs1 rule r1 then source-nat pool src-nat-pool-1 set security nat proxy-arp interface ge-0/0/0.0 address 203.0.113.1/32 to 203.0.113.24/32 set security policies from-zone trust to-zone untrust policy internet-access match source-address any set security policies from-zone trust to-zone untrust policy internet-access match destination-address any set security policies from-zone trust to-zone untrust policy internet-access match application any set security policies from-zone trust to-zone untrust policy internet-access then permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

PAT를 사용하여 프라이빗 주소 블록에서 더 작은 퍼블릭 주소 블록으로의 소스 NAT 매핑을 구성하려면 다음을 수행합니다.

소스 NAT 풀을 만듭니다.

[edit security nat source] user@host# set pool src-nat-pool-1 address 203.0.113.1 to 203.0.113.24

소스 NAT 규칙 세트를 생성합니다.

[edit security nat source] user@host# set rule-set rs1 from zone trust user@host# set rule-set rs1 to zone untrust

패킷을 일치시키고 소스 주소를 풀의 주소로 변환하는 규칙을 구성합니다.

[edit security nat source] user@host# set rule-set rs1 rule r1 match source-address [10.1.1.0/24 10.1.2.0/24 192.168.1.0/24] user@host# set rule-set rs1 rule r1 match destination-address 0.0.0.0/0 user@host# set rule-set rs1 rule r1 then source-nat pool src-nat-pool-1

프록시 ARP를 구성합니다.

[edit security nat] user@host# set proxy-arp interface ge-0/0/0.0 address 203.0.113.1 to 203.0.113.24

트러스트 영역에서 언트러스트(untrust) 영역으로 트래픽을 허용하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy internet-access match source-address any destination-address any application any user@host# set policy internet-access then permit

결과

구성 모드에서 and show security policies 명령을 입력 show security nat 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security nat

source {

pool src-nat-pool-1 {

address {

203.0.113.1/32 to 203.0.113.24/32;

}

}

rule-set rs1 {

from zone trust;

to zone untrust;

rule r1 {