테넌트 시스템에 대한 방화벽 인증

방화벽 인증 기능은 주니퍼 SRX 시리즈 방화벽의 Junos OS 릴리스 18.3R1에서 테넌트 시스템에 도입되어 사용자를 개별적으로 또는 그룹으로 제한하거나 허용할 수 있습니다. 인증 요청은 정책에 정의된 대상 주소를 기반으로 시작됩니다.

테넌트 시스템 방화벽 인증 이해

방화벽 사용자는 방화벽을 통해 연결을 시작할 때 인증을 위한 사용자 이름과 암호를 제공해야 하는 네트워크 사용자입니다.

방화벽 인증은 사용자가 HTTP, FTP 또는 Telnet 트래픽을 통해 인증 요청을 시작해야 하는 정책 기반 인증 방법입니다.

Junos OS를 통해 관리자는 방화벽 사용자가 소스 IP 주소 및 기타 자격 증명을 기반으로 방화벽 뒤에서 보호된 리소스에 액세스하도록 제한하고 허용할 수 있습니다.

주 관리자는 다음을 구성합니다.

테넌트 시스템에서 방화벽 인증 세션의 최대 및 예약된 수입니다.

모든 테넌트 시스템에서 사용할 수 있는 계층에서

[edit access]프로필 구성 명령을 사용하여 프로필에 액세스합니다.

액세스 프로필을 통해 다음을 수행할 수 있습니다.

사용자의 사용자 이름과 비밀번호를 저장하거나 이러한 정보가 저장되는 외부 인증 서버를 가리킵니다.

인증 방법의 순서, LDAP 또는 RADIUS 서버 옵션, 세션 옵션을 포함합니다.

테넌트 시스템의 보안 정책과 연결합니다.

방화벽 사용자를 정의한 후, 사용자가 표 1에 정의된 인증 모드 중 하나를 통해 인증하도록 요구하는 정책을 생성합니다.

인증 옵션 |

설명 |

지원되는 프로토콜 |

지원되는 백엔드 |

|---|---|---|---|

웹 인증 |

사용자는 HTTP를 사용하여 웹 인증이 활성화된 디바이스의 IP 주소에 연결하고 사용자 이름과 비밀번호를 입력하라는 메시지가 표시됩니다. 사용자 또는 호스트에서 보호된 리소스로의 후속 트래픽은 이 인증의 결과에 따라 허용되거나 거부됩니다. |

HTTP HTTPS (영어) |

로컬 LDAP RADIUS 보안 ID |

패스스루(pass-through) |

한 영역의 호스트 또는 사용자에 대한 인라인 인증은 다른 영역의 리소스에 액세스를 시도합니다. 디바이스는 지원되는 프로토콜을 사용하여 사용자 이름과 비밀번호 정보를 수집하며, 이 인증 결과에 따라 사용자 또는 호스트의 후속 트래픽이 허용되거나 거부됩니다. |

HTTP HTTPS (영어) 텔넷 FTP |

로컬 LDAP RADIUS 보안 ID |

웹 리디렉션 |

인증(http 또는 https)을 위해 클라이언트를 WebAuth 페이지로 자동 리디렉션 |

HTTP HTTPS (영어) |

로컬 LDAP RADIUS 보안 ID |

통합 사용자 방화벽 |

SRX 시리즈 디바이스는 AD에 WMI 클라이언트(WMIC) 요청을 사용하여 보안 이벤트 로그에서 IP 주소-사용자 매핑 정보를 가져옵니다. |

없음 |

Active Directory |

사용자 방화벽 |

패스스루와 동일하지만 사용자 정보는 인증 테이블로 이동하기 위해 USERID 프로세스로 전달됩니다. |

HTTP HTTPS (영어) |

로컬 LDAP RADIUS 보안 ID |

테넌트 시스템 관리자는 테넌트 시스템에서 방화벽 인증에 대해 다음 속성을 구성합니다.

일치하는 트래픽에 대한 방화벽 인증을 지정하는 보안 정책입니다. 방화벽 인증은 계층 수준에서 방화벽 인증 구성 문을 사용하여 지정됩니다

[edit security policies from-zone zone-name to-zone zone-name policy policy-name then permit]. 액세스 프로필에서 사용자 또는 사용자 그룹은 정책에 의해 액세스를 허용할 수 있으며, 선택적으로 client-match 구성 문으로 지정할 수 있습니다. 사용자 또는 사용자 그룹이 지정되지 않은 경우 성공적으로 인증된 모든 사용자에게 액세스가 허용됩니다.FTP, Telnet 또는 HTTP 세션에 대한 인증 유형(통과 또는 웹 인증), 기본 액세스 프로필 및 성공 배너입니다. 이러한 속성은 계층에서 방화벽 인증 구성 문을 사용하여 구성됩니다.

[edit access]호스트 인바운드 트래픽. 프로토콜, 서비스 또는 둘 다 테넌트 시스템에 액세스할 수 있습니다. 트래픽 유형은 OR

[edit security zones security-zone zone-name interfaces interface-name]계층의[edit security zones security-zone zone-name]구성 문으로host-inbound-traffic구성됩니다.

테넌트 시스템에 대한 방화벽 인증 구성

이 예는 패스스루, 웹 리디렉션을 사용한 패스스루 및 웹 인증의 세 가지 인증 모드를 사용하여 하나의 테넌트 시스템에서 클라이언트에서 서버로 서로 다른 방화벽 인증 트래픽을 보내는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

SRX4100 디바이스

-

Junos OS 릴리스 18.3R1 이상

-

Telnet 또는 HTTP

-

외부 인증 서버는 RADIUS, LDAP 및 SecurID입니다.

클라이언트에서 서버로 방화벽 인증 트래픽을 전송하도록 다음을 구성해야 합니다.

-

테넌트 시스템에 대한 보안 영역 구성

-

주 관리자가 만든 인터페이스를 구성합니다

개요

방화벽 사용자가 다른 영역의 리소스에 액세스하기 위해 Telnet, HTTP 또는 HTTPS 세션을 시작하려고 할 때, SRX 시리즈 방화벽은 사용자가 방화벽 뒤의 Telnet, HTTP 또는 HTTPS 서버에 액세스하도록 허용하기 전에 방화벽 사용자를 인증하는 프록시 역할을 합니다.

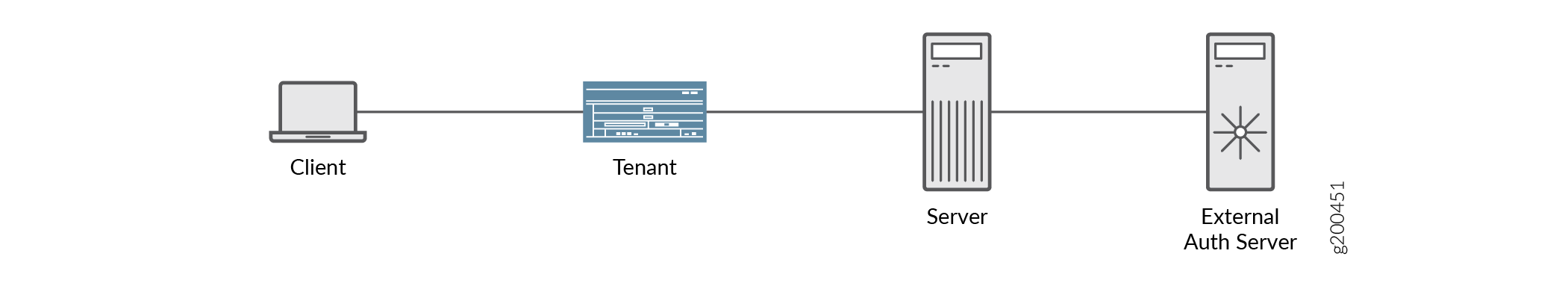

이 예에서는 테넌트 시스템을 구성하고 보안 정책을 바인딩할 수 있습니다. 그림 1에서 참조한 대로 클라이언트에서 서버로 트래픽이 전송되면 사용자는 보안 정책에 정의된 인증 프로세스에 따라 인증됩니다.

주 관리자는 테넌트를 생성하고 routing-instances, routing-instances의 인터페이스, 보안 프로필과 같은 시스템 리소스를 테넌트 시스템에 할당할 책임이 있습니다.

| 특징 |

이름 |

설명 |

|---|---|---|

| 보안 프로필 |

tn1_pf |

보안 프로필의 이름입니다. 이 프로필은 보안 프로필이 바인딩된 테넌트 시스템에 할당할 리소스를 지정합니다. |

| 인터페이스 |

xe-0/0/1 xe-0/0/2 |

인터페이스의 이름입니다. 인터페이스는 트래픽 연결을 제공합니다. |

| 액세스 프로필 |

local_pf radius_pf securid_pf |

액세스 프로필의 이름입니다. 이러한 프로필은 사용자 및 비밀번호를 정의하고 사용자의 액세스 권한에 대한 권한 부여 정보를 얻는 데 사용됩니다. |

| SSL 종료 프로파일 |

fwauthhttpspf |

프로필 이름입니다. 이 프로필은 SSL 종료 서비스에 사용됩니다. |

| 라우팅 인스턴스 |

VR1 |

가상 라우팅 인스턴스로서의 인스턴스 유형. |

| 보안 정책 |

7쪽 |

정책의 이름입니다. 이 정책은 fwauthhttpspf SSL 종료 프로파일을 사용하여 패스스루 방화벽 인증을 구성하는 데 사용됩니다. |

| 1쪽 |

정책의 이름입니다. 이 정책은 local_pf 액세스 프로필을 사용하여 패스스루 방화벽 인증를 구성하는 데 사용됩니다. |

|

| 4쪽 |

정책의 이름입니다. 이 정책은 radius_pf를 사용하여 패스스루 웹 리디렉션 방화벽 인증를 구성하는 데 사용됩니다. |

|

| 3쪽 |

정책의 이름입니다. 이 정책은 웹 인증 방화벽 인증을 구성하는 데 사용됩니다. |

토폴로지

그림 1 은 이 구성 예에서 사용되는 토폴로지를 보여줍니다. 이 토폴로지에 표시된 테넌트는 여러 테넌트로 분할된 SRX 시리즈 방화벽입니다. 지원되는 외부 서버는 RADIUS, LDAP 및 SecurID입니다. 클라이언트에서 테넌트로의 통신은 xe-0/0/1 인터페이스를 통해 이루어지며, 테넌트에서 서버로의 통신은 xe-0/0/2 인터페이스를 통해 이루어집니다.

토폴로지

토폴로지

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 commit을 입력합니다.

set system security-profile tn1_pf policy maximum 500 set system security-profile tn1_pf policy reserved 100 set system security-profile tn1_pf zone maximum 50 set system security-profile tn1_pf zone reserved 10 set tenants tn1 security-profile tn1_pf set services ssl termination profile fwauthhttpspf server-certificate device set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.0/24 set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.254/16 web-authentication http set interfaces xe-0/0/2 unit 0 family inet address 198.51.100.0/24 web-authentication http set access profile local_pf client test firewall-user password "$ABC123" set access profile local_pf client test1 client-group local-group1 set access profile local_pf client test1 client-group local-group2 set access profile local_pf client test1 firewall-user password "$BCD678" set access profile local_pf client test2 client-group local-group2 set access profile local_pf client test2 firewall-user password "$DEF234" set access profile local_pf client test3 client-group local-group3 set access profile local_pf client test3 firewall-user password "$DBC123" set access profile local_pf client test4 client-group local-group4 set access profile local_pf client test4 firewall-user password "$FAB123" set access profile radius_pf authentication-order radius set access profile radius_pf radius-server 203.0.113.1 secret "$AFD123" set access profile securid_pf authentication-order securid set tenants tn1 routing-instances vr1 instance-type virtual-router set tenants tn1 routing-instances vr1 interface xe-0/0/1.0 set tenants tn1 routing-instances vr1 interface xe-0/0/2.0 set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 match application junos-telnet set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p1 then permit firewall-authentication pass-through access-profile local_pf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 match application any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through access-profile local_pf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through ssl-termination-profile fwauthhttpspf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 match application junos-http set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through access-profile radius_pf set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through web-redirect set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 match source-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 match destination-address any set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 match application junos-http set tenants tn1 security policies from-zone tn1_trust to-zone tn1_untrust policy p3 then permit firewall-authentication web-authentication set tenants tn1 security policies policy-rematch set tenants tn1 security zones security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic system-services all set tenants tn1 security zones security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic protocols all set tenants tn1 security zones security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic system-services all set tenants tn1 security zones security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic protocols all set tenants tn1 access firewall-authentication pass-through default-profile local_pf set tenants tn1 access firewall-authentication pass-through telnet banner login ****tenant1_telnet_login_banner set tenants tn1 access firewall-authentication pass-through telnet banner success ****tenant1_telnet_success_banner set tenants tn1 access firewall-authentication pass-through telnet banner fail ****tenant1_telnet_fail_banner set tenants tn1 access firewall-authentication web-authentication default-profile securid_pf set tenants tn1 access firewall-authentication web-authentication banner success ****tenant1_webauth_success_banner

액세스 프로필 및 방화벽 인증 구성

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

-

보안 프로필 tn1_pf 구성하고 테넌트 시스템에 바인딩합니다.

[edit system security-profile] user@host# set tn1_pf policy maximum 500 user@host# set tn1_pf policy reserved 100 user@host# set tn1_pf zone maximum 50 user@host# set tn1_pf zone reserved 10

-

테넌트 시스템 tn1을 생성하고 보안 프로파일 tn1_pf을 테넌트 시스템에 바인딩합니다.

[edit tenants] user@host# set tn1 security-profile tn1_pf

-

HTTPS 트래픽에 대한 SSL 종료 서비스에 사용되는 액세스 프로필을 정의하여 통과 인증을 트리거합니다.

[edit services] user@host# set ssl termination profile fwauthhttpspf server-certificate device

-

인터페이스를 구성하고 IP 주소를 할당합니다. xe-0/0/1 인터페이스에서 웹 인증 활성화.

[edit interfaces] user@host# set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.0/24 user@host# set interfaces xe-0/0/1 unit 0 family inet address 192.0.2.254/24 web-authentication http user@host# set interfaces xe-0/0/2 unit 0 family inet address 198.51.100.0/24 web-authentication http

-

라우팅 인스턴스를 구성하고 인터페이스를 추가합니다.

[edit tenants tn1 routing-instances] user@host# set vr1 instance-type virtual-router user@host# set vr1 interface xe-0/0/1.0 user@host# set vr1 interface xe-0/0/2.0

단계별 절차

주 관리자는 테넌트 시스템에서 액세스 프로필을 구성할 책임이 있습니다. 액세스 프로필 구성하기:

-

방화벽 인증에 사용할 액세스 프로필을 생성합니다. 액세스 프로필은 클라이언트를 방화벽 사용자로 정의하고 방화벽 인증에 대한 액세스를 제공하는 비밀번호로 정의합니다. 방화벽 인증에 인증되지 않은 트래픽 인증이 허용되면, 사용자는 이 명령에 구성된 액세스 프로필을 기반으로 인증됩니다.

[edit access profile] user@host# set local_pf client test firewall-user password "$ABC123" user@host# set local_pf client test1 client-group local-group1 user@host# set local_pf client test1 client-group local-group2 user@host# set local_pf client test1 firewall-user password "$BCD678" user@host# set local_pf client test2 client-group local-group2 user@host# set local_pf client test2 firewall-user password "$DEF234" user@host# set local_pf client test3 client-group local-group3 user@host# set local_pf client test3 firewall-user password "$DBC123" user@host# set local_pf client test4 client-group local-group4 user@host# set local_pf client test4 firewall-user password "$FAB123"

-

액세스 프로필을 생성하여 RADIUS 서버를 구성합니다.

[edit access profile] user@host# set radius_pf authentication-order radius user@host# set radius_pf radius-server 203.0.113.1 secret "$AFD123"

-

액세스 프로필을 생성하여 SecurID를 외부 인증에 사용할 서버로 구성합니다.

[edit access profile] user@host# set securid_pf authentication-order securid

단계별 절차

테넌트 시스템에서 패스스루(직접 및 웹 리디렉션) 및 웹 인증 모드를 사용하여 영역 간에 HTTP, HTTPS 및 인증 트래픽을 허용하는 다양한 보안 정책을 구성합니다.

-

Telnet 트래픽에 대한 패스스루 인증에 대한 정책 p1을 구성합니다.

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 match source-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 match application junos-telnet user@host# set from-zone tn1_trust to-zone tn1_untrust policy p1 then permit firewall-authentication pass-through access-profile local_pf

-

HTTPS 트래픽에 대한 통과 인증에 대한 정책 p7을 구성합니다.

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 match source-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 match application junos-https user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through access-profile local_pf user@host# set from-zone tn1_trust to-zone tn1_untrust policy p7 then permit firewall-authentication pass-through ssl-termination-profile fwauthhttpspf

-

HTTP 트래픽에 대해 웹 리디렉션을 사용하여 통과 인증에 대한 정책 p4를 구성합니다.

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 match source-address ipv6_addr1 user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 match application junos-http user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through access-profile radius_pf user@host# set from-zone tn1_trust to-zone tn1_untrust policy p4 then permit firewall-authentication pass-through web-redirect

-

HTTP 트래픽에 대한 웹 인증에 대한 정책 p3을 구성합니다.

[edit tenants tn1 security policies] user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 match source-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 match destination-address any user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 match application junos-http user@host# set from-zone tn1_trust to-zone tn1_untrust policy p3 then permit firewall-authentication web-authentication user@host# set policy-rematch

-

테넌트 시스템의 각 영역에 영역을 구성하고 인터페이스를 할당합니다.

[edit tenants tn1 security zones] user@host# set security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic system-services all user@host# set security-zone tn1_trust interfaces xe-0/0/1.0 host-inbound-traffic protocols all user@host# set security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic system-services all user@host# set security-zone tn1_untrust interfaces xe-0/0/2.0 host-inbound-traffic protocols all

-

텔넷 세션에 대한 성공 배너를 정의합니다. 테넌트 시스템의 애플리케이션에 대한 방화벽 인증 패스스루 및 웹 인증 배너를 구성합니다.

[edit tenants tn1 access firewall-authentication] user@host# set pass-through default-profile local_pf user@host# set pass-through telnet banner login ****tenant1_telnet_login_banner user@host# set pass-through telnet banner success ****tenant1_telnet_success_banner user@host# set pass-through telnet banner fail ****tenant1_telnet_fail_banner user@host# set web-authentication default-profile securid_pf user@host# set web-authentication banner success ****tenant1_webauth_success_banner

결과

구성 모드에서 , show interfaces, show access, show tenants및 show services ssl termination 명령을 show system security-profile입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show interfaces

xe-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24;

address 192.0.2.254/24 {

web-authentication {

http;

https;

}

}

}

}

}

xe-0/0/2 {

unit 0 {

family inet {

address 198.51.100.0/24;

}

}

}

user@host#show services ssl termination

profile fwauthhttpspf {

server-certificate device;

}

user@host#show access

profile local_pf {

client test {

firewall-user {

password "$ABC123"; ## SECRET-DATA

}

}

client test1 {

client-group [ local-group1 local-group2 ];

firewall-user {

password "$BCD678"; ## SECRET-DATA

}

}

client test2 {

client-group local-group2;

firewall-user {

password "$DEF234"; ## SECRET-DATA

}

}

client test3 {

client-group local-group3;

firewall-user {

password "$DBC123"; ## SECRET-DATA

}

}

client test4 {

client-group local-group4;

firewall-user {

password "$FAB123"; ## SECRET-DATA

}

}

session-options {

client-session-timeout 3;

}

}

profile radius_pf {

authentication-order radius;

session-options {

client-session-timeout 3;

}

radius-server {

203.0.113.1 secret "$AFD123"; ## SECRET-DATA

}

}

user@host# show system security-profile

tn1_pf {

policy {

maximum 500;

reserved 100;

}

zone {

maximum 50;

reserved 10;

}

}

user@host# show tenants

tn1 {

routing-instances {

vr1 {

instance-type virtual-router;

interface xe-0/0/1.0;

interface xe-0/0/2.0;

}

}

security-profile {

tn1_pf;

}

security {

policies {

from-zone tn1_trust to-zone tn1_untrust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

firewall-authentication {

pass-through {

access-profile ldap_pf;

}

}

}

}

}

}

}

zones {

security-zone tn1_trust {

interfaces {

xe-0/0/1.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone tn1_untrust {

interfaces {

xe-0/0/2.0 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

}

}

access {

firewall-authentication {

pass-through {

default-profile local_pf;

telnet {

banner {

login ****tenant1_telnet_login_banner;

success ****tenant1_telnet_success_banner;

fail ****tenant1_telnet_fail_banner;

}

}

}

web-authentication {

default-profile radius_pf;

banner {

success ****tenant1_webauth_success_banner;

}

}

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit.

검증

방화벽 사용자 인증 확인 및 인증 테이블의 사용자 및 IP 주소 모니터링

목적

테넌트 시스템의 관리자는 또는 show security firewall-authentication history commands 을 show security firewall-authentication users 사용하여 테넌트 시스템의 방화벽 사용자 및 기록에 대한 정보를 볼 수 있습니다. 테넌트 시스템의 관리자는 동일한 명령을 사용하여 모든 테넌트 시스템에 대한 정보를 볼 수 있습니다.

작업

운영 모드에서 다음 show 명령을 입력합니다.

user@host> show security firewall-authentication history tenant tn1 identifier 10

Username: test

Source IP: 10.12.12.10Authentication state: Success

Authentication method: Pass-through using HTTP

Access start date: 2018-05-31

Access start time: 17:07:38

Duration of user access: 0:10:01

Lsys: root-logical-system

Tenant: tn1

Source zone: trust-tn1

Destination zone: untrust-tn1

Access profile: test

Bytes sent by this user: 380

Bytes received by this user: 0

user@host> show security firewall-authentication history tenant tn1

History of firewall authentication data:

Authentications: 2

Id Source Ip Date Time Duration Status User

1 203.0.113.10 2018-05-27 09:33:05 0:01:44 Success test

2 203.0.113.10 2018-05-27 10:01:09 0:10:02 Success test

user@host> show security firewall-authentication users tenant tn1

Firewall authentication data:

Total users in table: 1

Id Source Ip Src zone Dst zone Profile Age Status User

2 203.0.113.10 N/A N/A test 1 Success test

의미

출력에는 인증된 방화벽 사용자와 테넌트 시스템에 대한 사용자의 방화벽 인증 기록이 표시됩니다

테넌트 시스템에서 통합 사용자 방화벽 지원 이해

테넌트 시스템은 공유 및 활성 모드에서 사용자 방화벽 인증을 지원합니다.

Junos OS 릴리스 19.1R1부터는 공유 모델을 사용하는 테넌트 시스템에서 사용자 방화벽 인증이 지원됩니다. 이 모델에서 기본 논리적 시스템은 테넌트 시스템과 사용자 방화벽 구성 및 인증 항목을 공유합니다. 기본 논리적 시스템은 로컬 인증, Active Directory(AD) 인증, 방화벽 인증ft, 주니퍼 Identity Management Service(JIMS) 및 ClearPass 인증에서 수집된 인증 데이터를 테넌트 시스템과 공유합니다.

공유 모델에서 사용자 방화벽 관련 구성은 인증 소스, 인증 소스 우선 순위, 인증 항목 시간 초과, IP 쿼리 또는 개별 쿼리 등과 같은 인증 논리적 시스템 아래에 구성됩니다. 사용자 방화벽은 정책 및 로깅과 같은 SRX 시리즈 방화벽의 애플리케이션에 대한 사용자 정보 서비스를 제공합니다. 테넌트 시스템의 트래픽은 기본 논리적 시스템의 인증 테이블을 쿼리합니다.

인증 테이블은 기본 논리적 시스템에 의해 관리됩니다. 테넌트 시스템은 인증 테이블을 공유합니다. 기본 논리적 시스템과 테넌트 시스템의 트래픽은 동일한 인증 테이블을 쿼리합니다. 테넌트 시스템을 사용하면 보안 정책에서 소스 ID를 사용할 수 있습니다.

예를 들어, 기본 논리적 시스템이 employee 로 구성되고 테넌트 시스템이 source-identity manager로 구성된 경우, 이 인증 항목의 참조 그룹에는 employee 와 manager가 포함됩니다. 이 참조 그룹에는 기본 논리적 시스템 및 테넌트 시스템의 동일한 인증 항목이 포함됩니다.

Junos OS 릴리스 19.3R1부터는 활성 모드의 통합 JIMS를 통해 사용자 지정 모델을 사용하여 사용자 방화벽 인증에 대한 지원이 향상되었습니다. 이 모델에서 테넌트 시스템은 루트 수준에서 인증 항목을 추출합니다. 기본 논리적 시스템은 논리적 시스템 및 테넌트 시스템 이름을 기반으로 JIMS 서버에 구성됩니다. 활성 모드에서 SRX 시리즈 방화벽은 HTTPs 프로토콜을 통해 JIMS 서버에서 수신한 인증 항목을 능동적으로 쿼리합니다. 데이터 교환을 줄이기 위해 방화벽 필터가 적용됩니다.

사용자 방화벽은 테넌트 시스템 이름을 구분 요소로 사용하며 JIMS 서버와 SRX 시리즈 방화벽 간에 일관성을 유지합니다. JIMS 서버는 인증 항목에 포함된 차별점을 보냅니다. 인증 항목은 차별도자가 기본 논리적 시스템에 대한 기본값으로 설정된 경우 루트 논리적 시스템으로 배포됩니다.

사용자 방화벽이 Junos OS 릴리스 19.2R1부터 내부 데이터베이스 테이블 형식을 변경함에 따라 사용자 방화벽은 테넌트 시스템에 대한 ISSU(In-service Software Upgrade)를 지원합니다. Junos OS 릴리스 19.2R1 이전에는 테넌트 시스템에 대해 ISSU가 지원되지 않습니다.

Junos OS 릴리스 20.2R1부터 논리적 시스템 및 테넌트 시스템은 UAC(Unified 액세스 제어)를 통한 사용자 방화벽 인증을 지원합니다.

테넌트 시스템에서 사용자 방화벽 인증 사용 제한

테넌트 시스템에서 사용자 방화벽 인증을 사용하면 다음과 같은 제한이 있습니다.

서로 다른 테넌트 시스템 아래의 IP 주소는 겹치지 않아야 합니다. 주소가 겹치는 경우, 다른 사용자가 다른 테넌트 시스템에서 로그인할 때 인증 항목이 변경됩니다.

테넌트 시스템의 사용자 지정 모델에서 사용자 방화벽 인증 사용 제한

테넌트 시스템의 사용자 지정 모델에서 사용자 방화벽 인증을 사용하면 다음과 같은 제한이 있습니다.

루트 논리적 시스템 아래에서 구성할 JIMS 서버 구성.

테넌트 시스템 이름은 JIMS 서버와 SRX 시리즈 방화벽 간에 일관되고 고유해야 합니다.

또한보십시오

예: 테넌트 시스템에 대한 통합 사용자 방화벽 식별 관리 구성

이 예는 테넌트 시스템의 소스 ID와 일치하도록 주니퍼 JIMS(주니퍼 Identity Management Service) 및 보안 정책에서 사용자 ID 정보를 얻기 위한 SRX 시리즈 방화벽의 고급 쿼리 기능을 구성하는 방법을 보여줍니다. 기본 논리적 시스템에서 사용자 방화벽은 JIMS로 구성되며, 기본 논리적 시스템은 JIMS에서 오는 모든 인증 항목을 관리합니다. 이 예에서 기본 논리적 시스템은 테넌트 시스템과 인증 항목을 공유합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

섀시 클러스터링에서 작동하는 SRX1500 디바이스

JIMS 서버

Junos OS 릴리스 19.1 R1

개요

이 예에서는 포트 443에서 HTTPs 연결로 JIMS를 구성하고 기본 논리 시스템에서 IPv4 주소를 가진 기본 서버, 테넌트 시스템 TN1에서 dc0 도메인의 소스 ID "group1"이 있는 정책 p1, 테넌트 시스템 TN2에서 dc0 도메인의 소스 ID "group1"가 있는 정책 p1, 테넌트 시스템 TN1에서 테넌트 시스템 TN2로 트래픽을 전송할 수 있습니다. 기본 노드를 재부팅한 후에도 기본 논리적 시스템 및 테넌트 시스템(TN1 및 TN2)에서 인증 항목을 볼 수 있습니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match destination-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match application any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-identity "example.com\group1" set tenants TN1 security policies from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 then permit set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match source-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match destination-address any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match application any set tenants TN1 security policies from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 then permit set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match source-address any set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match destination-address any set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match application any set tenants TN1 security policies from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 then permit set tenants TN1 security policies policy-rematch set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-address any set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match destination-address any set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match application any set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-identity "example.com\group2" set tenants TN2 security policies from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 then permit set tenants TN2 security policies policy-rematch set services user-identification identity-management connection connect-method https set services user-identification identity-management connection port 443 set services user-identification identity-management connection primary address 192.0.2.5 set services user-identification identity-management connection primary client-id otest set services user-identification identity-management connection primary client-secret "$ABC123" set security policies from-zone root_trust to-zone root_trust policy root_policy1 match source-address any set security policies from-zone root_trust to-zone root_trust policy root_policy1 match destination-address any set security policies from-zone root_trust to-zone root_trust policy root_policy1 match application any set security policies from-zone root_trust to-zone root_trust policy root_policy1 then permit set security policies policy-rematch set security zones security-zone root_trust interfaces reth1.0 host-inbound-traffic system-services all set security zones security-zone root_trust interfaces reth1.0 host-inbound-traffic protocols all set security zones security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic system-services all set security zones security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic protocols all set firewall family inet filter impair-ldap term allow_all then accept

사용자 방화벽 식별 관리 구성

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

사용자 방화벽 식별 관리를 구성하려면 다음을 수행합니다.

기본 논리적 시스템에 기본 관리자로 로그인하고 구성 모드로 들어갑니다.

user@host> configure user@host#

테넌트 시스템을 생성합니다.

[edit tenants] user@host#set TN1 user@host#set TN2

TN1_trust에서 TN1_trust로의 트래픽을 허용하는 테넌트 시스템 TN1에서 source-identity group1로 보안 정책 TN1_policy1 구성합니다.

[edit security policies] user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-address any user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match destination-address any user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match application any user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 match source-identity "example.com\group1" user@host#set from-zone TN1_trust to-zone TN1_trust policy TN1_policy1 then permit

TN1_trust에서 TN1_untrust로의 트래픽을 허용하는 보안 정책 TN1_policy2 구성합니다.

[edit security policies] user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match source-address any user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match destination-address any user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 match application any user@host#set from-zone TN1_trust to-zone TN1_untrust policy TN1_policy2 then permit

TN1_untrust에서 TN1_trust으로 트래픽을 허용하는 보안 정책 TN1_policy3 구성합니다.

[edit security policies] user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match source-address any user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match destination-address any user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 match application any user@host#set from-zone TN1_untrust to-zone TN1_trust policy TN1_policy3 then permit user@host#set policy-rematch

보안 영역을 구성하고 각 영역에 인터페이스를 할당합니다.

[edit security zones] user@host#set security-zone TN1_trust interfaces reth2.0 host-inbound-traffic system-services all user@host#set security-zone TN1_trust interfaces reth2.0 host-inbound-traffic protocols all user@host#set security-zone TN1_trust interfaces lt-0/0/0.11 host-inbound-traffic system-services all user@host#set security-zone TN1_trust interfaces lt-0/0/0.11 host-inbound-traffic protocols all user@host#set security-zone TN1_untrust interfaces reth3.0 host-inbound-traffic system-services all user@host#set security-zone TN1_untrust interfaces reth3.0 host-inbound-traffic protocols all

TN2에서 TN2_untrust에서 TN2_untrust로의 트래픽을 허용하는 source-identity group1로 보안 정책 TN2_policy1 구성합니다.

[edit security policies] user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-address any user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match destination-address any user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match application any user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 match source-identity "example.com\group2" user@host#set from-zone TN2_untrust to-zone TN2_untrust policy TN2_policy1 then permit user@host#set policy-rematch

보안 영역을 구성하고 TN2의 각 영역에 인터페이스를 할당합니다.

[edit security zones] user@host#set security-zone TN2_untrust interfaces reth4.0 host-inbound-traffic system-services all user@host#set security-zone TN2_untrust interfaces reth4.0 host-inbound-traffic protocols all user@host#set security-zone TN2_untrust interfaces lt-0/0/0.21 host-inbound-traffic system-services all user@host#set security-zone TN2_untrust interfaces lt-0/0/0.21 host-inbound-traffic protocols all

-

기본 주소를 사용하여 JIMS를 고급 쿼리 요청에 대한 인증 소스로 구성합니다. SRX 시리즈 방화벽은 서버에 연결하기 위해 이 정보가 필요합니다.

[edit services user-identification identity-management] user@host#set connection port 443 user@host#set connection connect-method https user@host#set connection primary address 192.0.2.5 user@host#set connection primary client-id otest user@host#set connection primary client-secret test user@host#set authentication-entry-timeout 0

기본 논리적 시스템에서 보안 정책 및 영역을 구성합니다.

[edit security policies] user@host#set from-zone root_trust to-zone root_trust policy root_policy1 match source-address any user@host#set from-zone root_trust to-zone root_trust policy root_policy1 match destination-address any user@host#set from-zone root_trust to-zone root_trust policy root_policy1 match application any user@host#set from-zone root_trust to-zone root_trust policy root_policy1 then permit user@host#set policy-rematch

보안 영역을 구성하고 기본 논리적 시스템의 각 영역에 인터페이스를 할당합니다.

[edit security zones] user@host#set security-zone root_trust interfaces reth1.0 host-inbound-traffic system-services all user@host#set security-zone root_trust interfaces reth1.0 host-inbound-traffic protocols all user@host#set security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic system-services all user@host#set security-zone root_trust interfaces lt-0/0/0.1 host-inbound-traffic protocols all user@host#set firewall family inet filter impair-ldap term allow_all then accept

결과

구성 모드에서 명령을 입력하여 구성을 확인합니다. show services user-identification identity-management show chassis cluster 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show services user-identification identity-management

connection {

connect-method https;

port 443;

primary {

address 192.0.2.5;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

user@host# show chassis cluster

reth-count 5;

control-ports {

fpc 3 port 0;

fpc 9 port 0;

}

redundancy-group 0 {

node 0 priority 200;

node 1 priority 1;

}

redundancy-group 1 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 2 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 3 {

node 0 priority 100;

node 1 priority 1;

}

redundancy-group 4 {

node 0 priority 100;

node 1 priority 1;

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 아래 작업을 수행하십시오.

섀시 클러스터 상태 및 인증 항목 확인

목적

테넌트 시스템에서 인증 항목을 확인합니다.

작업

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다.show services user-identification authentication-table authentication-source identity-management tenant TN1

user@host> show services user-identification authentication-table authentication-source identity-management tenant TN1

node0:

--------------------------------------------------------------------------

Logical System: root-logical-system

Domain: ad2012.jims.com

Total entries: 3

Source IP Username groups(Ref by policy) state

2001:db8:aaaa: N/A Valid

2001:db8:aaaa: administrator Valid

203.0.113.50 administrator Valid

node1:

--------------------------------------------------------------------------

Logical System: root-logical-system

Domain: ad2012.jims.com

Total entries: 3

Source IP Username groups(Ref by policy) state

2001:db8:aaaa: N/A Valid

2001:db8:aaaa: administrator Valid

203.0.113.50 administrator Valid

의미

출력에는 기본 논리적 시스템에서 테넌트 시스템으로 공유되는 인증 항목이 표시됩니다.

섀시 클러스터 상태 확인

목적

기본 노드를 재부팅한 후 섀시 클러스터 상태를 확인합니다.

작업

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다.show chassis cluster status

user@host> show chassis cluster status

Monitor Failure codes:

CS Cold Sync monitoring FL Fabric Connection monitoring

GR GRES monitoring HW Hardware monitoring

IF Interface monitoring IP IP monitoring

LB Loopback monitoring MB Mbuf monitoring

NH Nexthop monitoring NP NPC monitoring

SP SPU monitoring SM Schedule monitoring

CF Config Sync monitoring RE Relinquish monitoring

Cluster ID: 6

Node Priority Status Preempt Manual Monitor-failures

Redundancy group: 0 , Failover count: 0

node0 200 hold no no None

node1 1 secondary no no None

Redundancy group: 1 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None

Redundancy group: 2 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None

Redundancy group: 3 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None

Redundancy group: 4 , Failover count: 0

node0 0 hold no no CS

node1 1 secondary no no None의미

기본 노드를 재부팅한 후 출력에 TN1 및 TN2에 존재하는 사용자 식별 관리 세션이 표시됩니다.

예: 테넌트 시스템에 대한 맞춤형 모델에서 통합 사용자 방화벽 구성

이 예는 테넌트 시스템에 대한 활성 모드의 JIMS(주니퍼 Identity Management Service) 서버를 통해 사용자 지정 모델을 사용하여 통합 사용자 방화벽을 구성하는 방법을 보여줍니다. 기본 논리적 시스템은 테넌트 시스템과 인증 항목을 공유하지 않습니다. SRX 시리즈 방화벽은 활성 모드에서 HTTPs 프로토콜을 통해 JIMS 서버에서 수신한 인증 항목을 쿼리합니다.

이 예에서는 다음과 같은 구성이 수행됩니다.

-

활성 JIMS 서버 구성

-

테넌트 시스템 IP 쿼리 구성

-

테넌트 시스템 인증 항목 구성

-

테넌트 시스템 보안 정책 구성

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

JIMS 서버 버전 2.0

-

Junos OS 릴리스 19.3R1

시작하기 전에 다음 정보가 있는지 확인하십시오.

-

JIMS 서버의 IP 주소입니다.

-

HTTP 요청을 수신하기 위한 JIMS 서버의 포트 번호입니다.

-

활성 쿼리 서버에 대한 JIMS 서버의 클라이언트 ID입니다.

-

활성 쿼리 서버에 대한 JIMS 서버의 클라이언트 암호입니다.

개요

이 예에서는 포트 443에서 HTTPs 연결로 JIMS를 구성하고 기본 논리적 시스템에서 IPv4 주소를 사용하는 기본 서버, 테넌트 시스템에서 TSYS1소스 ID group1 를 사용하여 정책 p2를 구성할 수 있습니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 commit을 입력합니다.

set services user-identification logical-domain-identity-management active query-server jims1 connection connect-method https set services user-identification logical-domain-identity-management active query-server jims1 connection port 443 set services user-identification logical-domain-identity-management active query-server jims1 connection primary address 192.0.2.5 set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-id otest set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-secret "$ABC123" set tenants TSYS1 services user-identification logical-domain-identity-management active ip-query query-delay-time 30 set tenants TSYS1 services user-identification logical-domain-identity-management active invalid-authentication-entry-timeout 1 set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-address any set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match destination-address any set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match application any set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-identity "example.com\group1" set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 then permit

맞춤형 모델에서 통합 사용자 방화벽 구성:

단계별 절차

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

맞춤형 모델에서 통합 사용자 방화벽을 구성하려면 다음을 수행합니다.

-

기본 주소를 사용하여 JIMS를 고급 쿼리 요청에 대한 인증 소스로 구성합니다. SRX 시리즈 방화벽은 서버에 연결하기 위해 이 정보가 필요합니다.

user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection connect-method https user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection port 443 user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection primary address 192.0.2.5 user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-id otest user@host# set services user-identification logical-domain-identity-management active query-server jims1 connection primary client-secret "$ABC123"

-

TSYS1에 대한 IP 쿼리 지연 시간을 구성합니다.

user@host# set tenants TSYS1 services user-identification logical-domain-identity-management active ip-query query-delay-time 30

-

TSYS1에 대한 인증 항목 속성을 구성합니다.

user@host# set tenants TSYS1 services user-identification logical-domain-identity-management active invalid-authentication-entry-timeout 1

-

TSYS1에 대한 영역 언트러스트에서 존 트러스트로 트래픽을 허용하는 보안 정책 p2를 구성합니다.

user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-address any user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match destination-address any user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match application any user@host# set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 match source-identity "example.com\group1" user@host#set tenants TSYS1 security policies from-zone untrust to-zone trust policy p2 then permit

결과

구성 모드에서 and show tenants TSYS1 명령을 입력 show services user-identification logical-domain-identity-management 하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show services user-identification logical-domain-identity-management

active {

query-server jims1 {

connection {

connect-method https;

port 443;

primary {

address 10.1.1.1;

client-id otest;

client-secret "$ABC123"; ## SECRET-DATA

}

}

}

}

user@host# show tenants TSYS1

security {

policies {

from-zone untrust to-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

source-identity "example.com\group1";

}

then {

permit;

}

}

}

}

}

services {

user-identification {

logical-domain-identity-management {

active {

invalid-authentication-entry-timeout 1;

ip-query {

query-delay-time 30;

}

}

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

검증

구성이 제대로 작동하는지 확인하려면 아래 작업을 수행하십시오.

사용자 식별 확인 ID 관리 상태

목적

인증 소스로 identity-management에 대한 사용자 식별 상태를 확인합니다.

작업

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다.show services user-identification logical-domain-identity-management status

user@host>show services user-identification logical-domain-identity-management status

node0:

--------------------------------------------------------------------------

Query server name :jims1

Primary server :

Address : 10.1.1.1

Port : 443

Connection method : HTTPS

Connection status : Online

Last received status message : OK (200)

Access token : isdHIbl8BXwxFftMRubGVsELRukYXtW3rtKmHiL

Token expire time : 2017-11-27 23:45:22

Secondary server :

Address : Not configured

의미

출력에는 고급 사용자 쿼리 기능, 일괄 쿼리 및 IP 쿼리에 대한 통계 데이터가 표시되거나 주니퍼 Identity Management Service 서버의 상태가 표시됩니다.

사용자 식별 확인 ID 관리 상태 카운터

목적

ID 관리를 위한 사용자 식별 카운터를 인증 소스로 확인합니다.

작업

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다.show services user-identification logical-domain-identity-management counters

user@host>show services user-identification logical-domain-identity-management counters

node0:

--------------------------------------------------------------------------

Query server name :jims1

Primary server :

Address : 10.208.137.208

Batch query sent number : 65381

Batch query total response number : 64930

Batch query error response number : 38

Batch query last response time : 2018-08-14 15:10:52

IP query sent number : 10

IP query total response number : 10

IP query error response number : 0

IP query last response time : 2018-08-13 12:41:56

Secondary server :

Address : Not configured

의미

출력에는 고급 사용자 쿼리 기능 일괄 쿼리 및 IP 쿼리에 대한 통계 데이터가 표시되거나 주니퍼 Identity Management Service 서버의 카운터가 표시됩니다.

사용자 식별 인증 테이블 확인

목적

지정된 인증 소스에 대한 사용자 ID 정보 인증 테이블 항목을 확인합니다.

작업

구성이 제대로 작동하는지 확인하려면 명령을 입력합니다.show services user-identification authentication-table authentication-source all tenant TSYS1

user@host>show services user-identification authentication-table authentication-source all tenant TSYS1

node0:

--------------------------------------------------------------------------

Tenant System: TSYS1

Domain: ad03.net

Total entries: 4

Source IP Username groups(Ref by policy) state

10.12.0.2 administrator posture-healthy Valid

10.12.0.15 administrator posture-healthy Valid

2001:db8:3000::5 N/A posture-healthy Valid

fe80::342c:302b N/A posture-healthy Valid

의미

출력에는 지정된 인증 소스의 인증 테이블 또는 사용자 이름을 기반으로 하는 특정 도메인, 그룹 또는 사용자의 전체 콘텐츠가 표시됩니다. 사용자 디바이스의 IP 주소를 기반으로 사용자의 ID 정보를 표시합니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.