MS-MIC 및 MS-MPC를 위한 섀시 간 고가용성(릴리스 15.1 이하)

이 주제는 Junos OS 릴리스 15.1 및 이전 버전에 적용됩니다. (Junos OS 릴리스 16.1 이상의 경우, 장기 네트워크 주소 변환(NAT) 및 스테이트풀 방화벽 플로우를 위한 섀시 간 스테이트풀 동기화(MS-MPC, MS-MIC) 개요(릴리스 16.1 이상)를 참조하십시오.)

섀시 간 고가용성은 다른 섀시의 백업 서비스 PIC로의 전환을 사용하여 서비스의 스테이트풀 동기화를 지원합니다. 이 주제는 Junos OS 릴리스 15.1 및 이전 버전에 적용됩니다. (Junos OS 릴리스 16.1 이상의 경우, 장기 네트워크 주소 변환(NAT) 및 스테이트풀 방화벽 플로우를 위한 섀시 간 스테이트풀 동기화(MS-MPC, MS-MIC) 개요(릴리스 16.1 이상)를 참조하십시오.) 이 기능은 다음 주제에서 설명됩니다.

스테이트풀 방화벽 및 NAPT44를 위한 섀시 간 고가용성 개요(MS-MIC, MS-MPC)

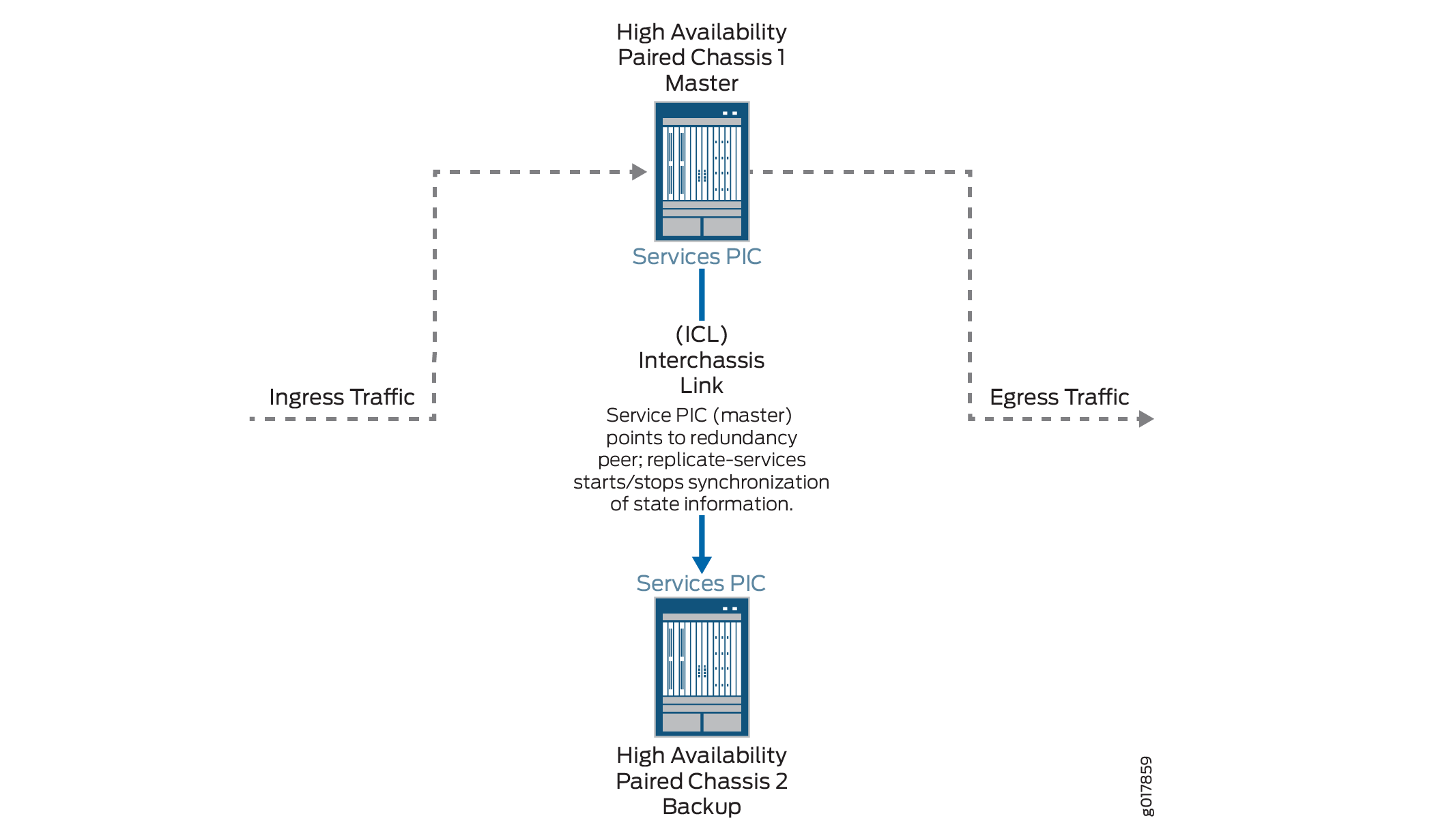

캐리어급 NAT(CGN) 구축은 듀얼 섀시 구현을 사용하여 라우터의 주요 구성 요소에 대한 중복 데이터 경로 및 중복을 제공할 수 있습니다. 섀시 내 고가용성은 듀얼 섀시 환경에서 사용할 수 있지만 서비스 PIC 장애에만 적용됩니다. 라우터의 다른 장애로 인해 트래픽이 백업 라우터로 전환되면 상태가 손실됩니다. 섀시 간 고가용성은 상태를 보존하고 섀시 내 고가용성보다 적은 수의 서비스 PIC를 사용하여 중복을 제공합니다. 고가용성 쌍에서 기본 섀시와 백업 섀시 간에 수명이 긴 플로우만 동기화됩니다. 서비스 PIC는 상태 복제를 시작하거나 중지하기 위해 명시적인 CLI 명령 request services redundancy (synchronize | no-synchronize)이 실행될 때까지 상태를 복제하지 않습니다. 스테이트풀 방화벽, NAPT44 및 APP 상태 정보를 동기화할 수 있습니다.

기본 및 백업 PIC가 모두 작동하면 발행 request services redundancy command 될 때 복제가 즉시 시작됩니다.

섀시 간 고가용성을 사용하려면 다음 홉 서비스 인터페이스에 대해 구성된 서비스 세트를 사용해야 합니다. 섀시 간 고가용성은 MS-MIC 또는 MS-MPC 인터페이스 카드에 구성된 MS- 서비스 인터페이스에서 작동합니다. 유닛 0 이외의 유닛은 옵션으로 ip-address-owner service-plane 구성해야 합니다.

다음과 같은 제한 사항이 적용됩니다.

NAPT44는 지원되는 유일한 번역 유형입니다.

검사점은 ALG, PBA 포트 블록 할당(PBA), 엔드포인트 독립 매핑(EIM) 또는 엔드포인트 독립 필터(EIF)에 대해 지원되지 않습니다.

그림 1 은 섀시 간 고가용성 토폴로지를 보여줍니다.

스테이트풀 방화벽 및 NAPT44(MS-MPC, MS-MIC)를 위한 섀시 간 고가용성 구성

MS-MIC 또는 MS-MPC 서비스 PIC에서 스테이트풀 방화벽 및 NAPT44에 대한 섀시 간 가용성을 구성하기 위해 고가용성 쌍의 각 섀시에서 다음 구성 단계를 수행합니다.

예: 네트워크 주소 변환(NAT) 및 스테이트풀 스테이트풀 방화벽(MS-MIC, MS-MPC)을 위한 섀시 간 스테이트풀 고가용성

이 예는 스테이트풀 방화벽 및 네트워크 주소 변환(NAT) 서비스에 대해 섀시 간 고가용성을 구성하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

MS-MPC 라인 카드가 있는 MX480 라우터 2개

Junos OS 릴리스 13.3 이상

개요

섀시 장애 시 방화벽 및 NAT 서비스에 대한 스테이트풀 페일오버를 용이하게 하도록 2개의 MX 3D 라우터가 동일하게 구성됩니다.

구성

이 예에서 섀시 간 고가용성을 구성하려면 다음 작업을 수행하십시오.

- CLI 빠른 구성

- 섀시 1에 대한 인터페이스 구성.

- 섀시 1에 대한 라우팅 정보 구성

- 섀시 1에 대한 네트워크 주소 변환(NAT) 및 스테이트풀 방화벽 구성

- 서비스 집합 구성

- 섀시 2에 대한 인터페이스 구성

- 섀시 2에 대한 라우팅 정보 구성

CLI 빠른 구성

라우터에서 이 예를 빠르게 구성하려면 줄 바꿈을 제거하고 사이트와 관련된 인터페이스 정보를 대체한 후 다음 명령을 복사하여 라우터 터미널 창에 붙여넣습니다.

다음 구성은 섀시 1용입니다.

[edit] set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set policy-options policy-statement dummy term 1 then reject set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

다음 구성은 섀시 2에 대한 것입니다. NAT, 스테이트풀 방화벽 및 서비스 집합 정보는 섀시 1과 2에 대해 동일해야 합니다.

set interfaces ms-4/0/0 redundancy-options routing-instance HA set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 set interfaces ms-4/0/0 unit 20 family inet set interfaces ms-4/0/0 unit 20 service-domain inside set interfaces ms-4/0/0 unit 30 family inet set interfaces ms-4/0/0 unit 30 service-domain outside set interfaces ge-2/0/0 vlan-tagging set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24 set routing-instances HA instance-type vrf set routing-instances HA interface ge-2/0/0.0 set routing-instances HA interface ms-4/0/0.10 set routing-instances HA route-distinguisher 1:1 set routing-instances HA vrf-import dummy set routing-instances HA vrf-export dummy set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1 set services nat pool p2 address 32.0.0.0/24 set services nat pool p2 port automatic random-allocation set services nat pool p2 address-allocation round-robin set services nat rule r2 match-direction input set services nat rule r2 term t1 from source-address 129.0.0.0/8 set services nat rule r2 term t1 from source-address 128.0.0.0/8 set services nat rule r2 term t1 then translated source-pool p2 set services nat rule r2 term t1 then translated translation-type napt-44 set services nat rule r2 term t1 then translated address-pooling paired set services nat rule r2 term t1 then syslog set services stateful-firewall rule r2 match-direction input set services stateful-firewall rule r2 term t1 from source-address any-unicast set services stateful-firewall rule r2 term t1 then accept set services stateful-firewall rule r2 term t1 then syslog set services service-set ss2 replicate-services replication-threshold 180 set services service-set ss2 replicate-services stateful-firewall set services service-set ss2 replicate-services nat set services service-set ss2 stateful-firewall-rules r2 set services service-set ss2 nat-rules r2 set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30 set services service-set ss2 syslog host local class session-logs set services service-set ss2 syslog host local class stateful-firewall-logs set services service-set ss2 syslog host local class nat-logs

섀시 1에 대한 인터페이스 구성.

단계별 절차

각 HA 라우터 쌍의 인터페이스는 다음 서비스 PIC 옵션을 제외하고는 동일하게 구성됩니다.

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address address옵션을 포함하는ip-address-owner service-plane0 이외의 단위

인터페이스 구성 방법:

섀시 1에서 중복 서비스 PIC를 구성합니다.

[edit interfaces} user@host# set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.2 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.1/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

동기화 트래픽을 위한 섀시 간 링크로 사용되는 섀시 1의 인터페이스를 구성합니다.

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.1/24

필요에 따라 나머지 인터페이스를 구성합니다.

결과

user@host# show interfaces

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.1/24;

}

}

}

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.2;

}

routing-instance HA;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.1/32;

}

}

unit 20 {

family inet;

family inet6;

service-domain inside;

}

unit 30 {

family inet;

family inet6;

service-domain outside;

}

}

}

섀시 1에 대한 라우팅 정보 구성

단계별 절차

이 예에는 자세한 라우팅 구성이 포함되지 않습니다. 라우팅 인스턴스는 다음과 같이 섀시 간의 HA 동기화 트래픽에 필요합니다.

섀시 1에 대한 라우팅 인스턴스를 구성합니다.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route route 5.5.5.1/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route route 5.5.5.2/32 next-hop 20.1.1.2

결과

user@host# show routing-instances

HA {

instance-type vrf;

interface ge-2/0/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.1/32 next-hop ms-4/0/0.10;

route 5.5.5.2/32 next-hop 20.1.1.2;

}

}

}

섀시 1에 대한 네트워크 주소 변환(NAT) 및 스테이트풀 방화벽 구성

단계별 절차

두 라우터 모두에서 NAT 및 스테이트풀 방화벽을 동일하게 구성합니다. 네트워크 주소 변환(NAT) 및 스테이트풀 방화벽을 구성하려면 다음을 수행합니다.

필요에 따라 네트워크 주소 변환(NAT)을 구성합니다.

user@host# set services nat pool p2 address 32.0.0.0/24 user@host# set services nat pool p2 port automatic random-allocation user@host# set services nat pool p2 address-allocation round-robin user@host# set services nat rule r2 match-direction input user@host# set services nat rule r2 term t1 from source-address 129.0.0.0/8 user@host# set services nat rule r2 term t1 from source-address 128.0.0.0/8 user@host# set services nat rule r2 term t1 then translated source-pool p2 user@host# set services nat rule r2 term t1 then translated translation-type napt-44 user@host# set services nat rule r2 term t1 then translated address-pooling paired user@host# set services nat rule r2 term t1 then syslog

필요에 따라 스테이트풀 방화벽을 구성합니다.

user@host# set services stateful-firewall rule r2 match-direction input user@host# set services stateful-firewall rule r2 term t1 from source-address any-unicast user@host# set services stateful-firewall rule r2 term t1 then accept user@host# set services stateful-firewall rule r2 term t1 then syslog

결과

user@host# show services nat

nat {

pool p2 {

address 32.0.0.0/24;

port {

automatic {

random-allocation;

}

}

address-allocation round-robin;

}

rule r2 {

match-direction input;

term t1 {

from {

source-address {

129.0.0.0/8;

128.0.0.0/8;

}

}

then {

translated {

source-pool p2;

translation-type {

napt-44;

}

address-pooling paired;

}

syslog;

}

}

}

}

}

user@host show services stateful-firewell

rule r2 {

match-direction input;

term t1 {

from {

source-address {

any-unicast;

}

}

then {

accept;

syslog;

}

}

}

서비스 집합 구성

단계별 절차

두 라우터에서 서비스 세트를 동일하게 구성합니다. 서비스 집합을 구성하려면 다음을 수행합니다.

서비스 집합 복제 옵션을 구성합니다.

user@host# set services service-set ss2 replicate-services replication-threshold 180 user@host# set services service-set ss2 replicate-services stateful-firewall user@host# set services service-set ss2 replicate-services nat

서비스 집합에 대한 NAT 및 스테이트풀 방화벽 규칙에 대한 참조를 구성합니다.

user@host# set services service-set ss2 stateful-firewall-rules r2 user@host# set services service-set ss2 nat-rules r2

MS-PIC에서 다음 홉 서비스 인터페이스를 구성합니다.

user@host# set services service-set ss2 next-hop-service inside-service-interface ms-4/0/0.20 user@host# set services service-set ss2 next-hop-service outside-service-interface ms-4/0/0.30

원하는 로깅 옵션을 구성합니다.

user@host# set services service-set ss2 syslog host local class session-logs user@host# set services service-set ss2 syslog host local class stateful-firewall-logs user@host# set services service-set ss2 syslog host local class nat-logs

결과

user@host# show services service-set ss2

syslog {

host local {

class {

session-logs;

inactive: stateful-firewall-logs;

nat-logs;

}

}

}

replicate-services {

replication-threshold 180;

stateful-firewall;

nat;

}

stateful-firewall-rules r2;

inactive: nat-rules r2;

next-hop-service {

inside-service-interface ms-3/0/0.20;

outside-service-interface ms-3/0/0.30;

}

}

섀시 2에 대한 인터페이스 구성

단계별 절차

각 HA 라우터 쌍의 인터페이스는 다음 서비스 PIC 옵션을 제외하고는 동일하게 구성됩니다.

redundancy-options redundancy-peer ipaddress addressunit unit-number family inet address address옵션을 포함하는ip-address-owner service-plane0 이외의 단위

섀시 2에서 중복 서비스 PIC를 구성합니다.

명령

redundancy-peer ipaddress문이 포함된 섀시 1의 섀시에 있는 ms-4/0/0에 있는 유닛(유닛 10)의 주소를 가리킵니다ip-address-owner service-plane.[edit interfaces} set interfaces ms-4/0/0 redundancy-options redundancy-peer ipaddress 5.5.5.1 user@host# set interfaces ms-4/0/0 redundancy-options routing-instance HA user@host# set interfaces ms-4/0/0 unit 10 ip-address-owner service-plane user@host# set interfaces ms-4/0/0 unit 10 family inet address 5.5.5.2/32 user@host# set interfaces ms-4/0/0 unit 20 family inet user@host# set interfaces ms-4/0/0 unit 20 service-domain inside user@host# set interfaces ms-4/0/0 unit 30 family inet user@host# set interfaces ms-4/0/0 unit 30 service-domain outside

동기화 트래픽을 위한 섀시 간 링크로 사용되는 섀시 2의 인터페이스를 구성합니다

user@host# set interfaces ge-2/0/0 vlan-tagging user@host# set interfaces ge-2/0/0 unit 0 vlan-id 100 family inet address 20.1.1.2/24

필요에 따라 섀시 2에 대한 나머지 인터페이스를 구성합니다.

결과

user@host# show interfaces

ms-4/0/0 {

redundancy-options {

redundancy-peer {

ipaddress 5.5.5.1;

}

routing-instance HA;

}

unit 0 {

family inet;

}

unit 10 {

ip-address-owner service-plane;

family inet {

address 5.5.5.2/32;

}

}

ge-2/0/0 {

vlan-tagging;

unit 0 {

vlan-id 100;

family inet {

address 20.1.1.2/24;

}

}

unit 10 {

vlan-id 10;

family inet {

address 2.10.1.2/24;

}

섀시 2에 대한 라우팅 정보 구성

단계별 절차

이 예에는 자세한 라우팅 구성이 포함되지 않습니다. 라우팅 인스턴스는 두 섀시 간의 HA 동기화 트래픽에 필요하며 여기에 포함됩니다.

섀시 2에 대한 라우팅 인스턴스를 구성합니다.

user@host# set routing-instances HA instance-type vrf user@host# set routing-instances HA interface ge-2/0/0.0 user@host# set routing-instances HA interface ms-4/0/0.10 user@host# set routing-instances HA route-distinguisher 1:1 user@host# set policy-options policy-statement dummy term 1 then reject user@host# set routing-instances HA vrf-import dummy user@host# set routing-instances HA vrf-export dummy user@host# set routing-instances HA routing-options static route 5.5.5.2/32 next-hop ms-4/0/0.10 user@host# set routing-instances HA routing-options static route 5.5.5.1/32 next-hop 20.1.1.1

참고:다음 구성 단계는 섀시 1에 표시된 단계와 동일 합니다.

네트워크 주소 변환(NAT) 및 스테이트풀 방화벽 구성

서비스 집합 구성

결과

user@host# show services routing-instances

HA {

instance-type vrf;

interface xe-2/2/0.0;

interface ms-4/0/0.10;

route-distinguisher 1:1;

vrf-import dummy;

vrf-export dummy;

routing-options {

static {

route 5.5.5.2/32 next-hop ms-4/0/0.10;

route 5.5.5.1/32 next-hop 20.1.1.1;

}

}