SRX 방화벽 사용자

인증 방법에 대해 알아보십시오. 패스스루 인증, 캡티브 포털 인증, 웹 리디렉션 인증를 사용한 패스스루 또는 SRX 캡티브 포털용 상호 TLS(mTLS) 인증.

SRX 방화벽 사용자는 방화벽을 통해 연결을 시작할 때 인증을 위한 사용자 이름과 비밀번호를 제공해야 하는 네트워크 사용자입니다. 여러 사용자 계정을 함께 모아 사용자 그룹을 구성할 수 있습니다. 이러한 사용자 그룹은 로컬 데이터베이스나 RADIUS 또는 LDAP 서버에 저장할 수 있습니다. 정책에서 인증 사용자 그룹 및 외부 인증 서버를 참조할 때 정책과 일치하는 트래픽이 인증 검사를 트리거합니다.

방화벽 사용자를 정의할 때 사용자가 패스스루 인증, 캡티브 포털 인증 또는 웹 리디렉션 인증를 사용한 패스스루 중 하나의 인증 방법을 통해 자신을 인증하도록 요구하는 정책을 생성할 수 있습니다.

패스스루 인증

패스스루 인증이란?

통과 인증은 현재 로그인한 Windows 시스템 사용자 이름과 암호를 사용하여 자신을 자동으로 인증하는 데 도움이 됩니다. 로그인하기 위해 Windows 자격 증명을 수동으로 입력할 필요가 없습니다.

패스스루 인증은 어떻게 작동합니까?

한 영역의 사용자가 다른 영역의 리소스에 액세스하려고 시도합니다. 통과 인증이 호출될 때 사용자에게 사용자 이름과 비밀번호를 입력하라는 메시지가 표시됩니다. 사용자의 ID가 확인되면 사용자는 방화벽을 통과하여 보호된 리소스의 IP 주소에 액세스할 수 있습니다.

디바이스는 FTP, Telnet, HTTP 또는 HTTPS를 사용하여 사용자 이름과 비밀번호 정보를 수집합니다. 그런 다음 디바이스는 요청을 가로채고 사용자에게 사용자 이름과 비밀번호를 입력하라는 메시지를 표시합니다. 디바이스는 로컬 데이터베이스 또는 외부 인증 서버에 저장된 사용자 이름과 비밀번호를 확인하여 유효성을 검사합니다.

에 대한 정책 조회

에 대한 정책 조회

-

클라이언트 사용자가 FTP, HTTP, HTTPS 또는 텔넷 패킷을 198.51.100.9로 보냅니다.

- 디바이스는 패킷을 가로채고, 해당 정책에 로컬 데이터베이스 또는 외부 인증 서버의 인증이 필요하다는 점을 기록하고 패킷을 버퍼링합니다.

- 디바이스는 사용자에게 FTP, HTTP, HTTPS 또는 Telnet을 통해 로그인 정보를 입력하라는 메시지를 표시합니다.

- 사용자는 사용자 이름과 비밀번호로 회신합니다.

- 디바이스는 로컬 데이터베이스에서 인증 사용자 계정을 확인하거나 정책에 지정된 대로 로그인 정보를 외부 인증 서버로 보냅니다.

- 유효한 일치 항목을 찾거나 외부 인증 서버로부터 그러한 일치에 대한 알림을 받으면 디바이스는 사용자에게 로그인에 성공했음을 알립니다.

- HTTP, HTTPS 또는 Telnet 트래픽의 경우, 디바이스는 버퍼에서 대상 IP 주소 198.51.100.9/24로 패킷을 전달합니다. 그러나 FTP 트래픽의 경우 인증에 성공한 후 디바이스가 세션을 닫고 사용자는 IP 주소 198.51.100.9/24의 FTP 서버에 다시 연결해야 합니다.

이점

-

더 나은 보안.

-

더 쉬운 구축.

-

고가용성.

-

원활한 사용자 경험.

캡티브 포털 인증

캡티브 캡티브 포털 인증이란 무엇입니까?

캡티브 포털은 공용 네트워크 사용자가 네트워크에 액세스하기 전에 보고 상호 작용하는 웹 페이지입니다. 또한 웹 페이지는 사용자에게 사용 정책 및 약관을 인증하거나 동의하라는 메시지를 표시합니다. 캡티브 포털 웹 로그인 페이지는 내부 또는 외부 서버에서 호스팅됩니다.

방화벽 사용자는 인증에 성공한 후 캡티브 포털 웹 로그인 페이지를 열어 두어야 합니다. 로그인 페이지가 닫히면 시스템은 사용자를 캡티브 포털에서 자동으로 로그아웃합니다.

캡티브 캡티브 포털 인증은 어떻게 작동하나요?

사용자는 HTTP 또는 HTTPS를 사용하여 캡티브 포털 인증이 활성화된 디바이스의 IP 주소에 연결을 시도합니다. 사용자는 보호된 리소스의 IP 주소에 액세스할 수 없습니다. 그러면 디바이스에서 캡티브 포털 인증 기능을 호스팅하는 IP 주소에 대한 HTTP 세션이 시작됩니다. 그런 다음 디바이스는 사용자 이름과 비밀번호를 입력하라는 메시지를 표시하고 결과를 디바이스에 캐시합니다. 사용자에서 보호된 리소스로의 후속 트래픽은 이 인증 결과에 따라 허용되거나 거부됩니다.

-

기본 캡티브 포털 인증 프로필은 사용자가 로컬 데이터베이스 또는 외부 인증 서버를 사용하여 인증하는지 여부를 결정합니다. 액세스 프로필은 사용자의 사용자 이름과 비밀번호를 저장하거나 이러한 정보가 저장되는 외부 인증 서버를 가리킵니다.

-

캡티브 포털 인증 주소는 호스팅하는 데 사용하려는 인터페이스와 동일한 서브넷에 있어야 합니다. 예를 들어, 사용자가 IP 주소 203.0.113.1/24를 갖는 ethernet3을 통해 캡티브 포털 인증를 사용하여 연결하도록 인증 경우 203.0.113.0/24 서브넷의 IP 주소인증 캡티브 포털 할당할 수 있습니다.

-

캡티브 포털 인증 주소를 물리적 인터페이스 또는 가상 보안 인터페이스(VSI)의 IP 주소와 동일한 서브넷에 배치할 수 있습니다.

-

여러 인터페이스에 캡티브 포털 인증 주소를 배치할 수 있습니다.

-

디바이스가 특정 소스 IP 주소에서 사용자를 인증한 후 정책에 지정된 대로 트래픽을 허용합니다. 이를 위해서는 동일한 주소에 있는 다른 사용자의 인증 스루스루가 필요합니다. 사용자가 모든 원래 소스 주소를 변환된 단일 주소로 변경하는 NAT 디바이스 뒤에서 트래픽을 생성하는 경우에 해당할 수 있습니다.

-

캡티브 포털 인증이 활성화된 경우 IP 주소에 대한 모든 HTTP 트래픽은 관리자 로그인 페이지 대신 캡티브 포털 인증 로그인 페이지를 가져옵니다. 이 옵션을 비활성화하면 관리자 로그인 페이지가 표시됩니다([시스템 서비스 웹 관리 HTTP]가 활성화되어 있다고 가정).

-

주소가 인증에 사용되는 경우 별도의 기본 또는 선호 IP 주소를 캡티브 포털 사용하는 것이 좋습니다.

이점

-

인터넷에 액세스하는 더 간단한 방법.

-

추가 보안 레이어를 추가합니다.

-

마케팅 및 비즈니스 인정.

웹 리디렉션 인증을 통한 패스스루

웹 리디렉션 인증을 통한 패스스루란 무엇인가요?

웹 리디렉션 인증이 포함된 패스스루는 HTTP 또는 HTTPS 클라이언트 요청에 사용할 수 있습니다. HTTP 및 HTTPs 클라이언트 요청에 패스스루 인증(pass-through authentication)을 사용하도록 방화벽 인증을 구성할 경우, 웹 리디렉션 기능을 사용하여 사용자의 요청을 디바이스의 내부 웹 서버로 보낼 수 있습니다. 웹 서버는 클라이언트 시스템에 리디렉션 HTTP 또는 HTTPS 응답을 전송하여 사용자 인증을 위해 웹 서버에 다시 연결하도록 지시합니다. 클라이언트의 요청이 도착하는 인터페이스는 리디렉션 응답이 전송되는 인터페이스입니다.

사용자가 인증된 후 사용자 IP 주소의 트래픽은 웹 리디렉션 방법을 통해 전송될 수 있습니다. 사용자에게 성공적인 인증에 대해 알리는 메시지가 표시됩니다. 인증에 성공한 후 브라우저는 URL을 다시 입력할 필요 없이 사용자의 원래 대상 URL을 시작합니다.

이점

-

더욱 풍부한 사용자 로그인 환경 - 사용자에게 사용자 이름과 비밀번호를 입력하라는 팝업 프롬프트 대신 브라우저에 로그인 페이지가 표시됩니다.

-

원활한 인증 경험 - 사용자는 캡티브 포털 인증 소스의 IP 주소를 알 필요가 없으며 액세스하려는 리소스의 IP 주소만 알 수 있습니다.

인증되지 않은 브라우저를 위한 캡티브 포털

방화벽은 인증되지 않은 사용자를 인증을 위해 캡티브 포털로 리디렉션합니다. 캡티브 포털로 리디렉션하는 동안 Microsoft 업데이트와 같은 백그라운드 프로세스는 HTTP/HTTPS 브라우저 기반 사용자 액세스를 트리거하기 전에 캡티브 포털을 트리거합니다. 이렇게 하면 브라우저가 인증 포털을 표시하지 않고 "401 권한 없음" 페이지를 표시합니다. auth-only-browser 및 auth-user-agent 매개 변수를 사용하면 HTTP/HTTPS 트래픽 처리를 제어할 수 있습니다.

서비스는 브라우저에 알리지 않고 페이지를 삭제했으며 브라우저 사용자에게는 인증 포털이 표시되지 않았습니다. 방화벽은 서로 다른 SPU에서 동일한 소스(IP 주소)로부터의 동시 인증을 지원하지 않았습니다.

방화벽은 웹 리디렉션 인증 지원을 포함하여 여러 SPU에서 동시 HTTP/HTTPS 패스스루 인증을 지원합니다. SPU가 CP를 쿼리하는 동안 HTTP/HTTPS 패킷이 도착하면 방화벽은 나중에 처리할 패킷을 대기열에 넣습니다.

또한 다음 두 매개 변수를 사용하여 HTTP/HTTPS 트래픽 처리 방법을 보다 효과적으로 제어할 수 있습니다.

-

auth-only-browser—브라우저 트래픽만 인증합니다. 이 매개 변수를 지정하면 방화벽이 HTTP/HTTPS 브라우저 트래픽을 다른 HTTP/HTTPS 트래픽과 구별합니다. 방화벽은 브라우저가 아닌 트래픽에 응답하지 않습니다. 이 컨트롤과 함께 auth-user-agent 매개 변수를 사용하여 HTTP 트래픽이 브라우저에서 오는지 확인할 수 있습니다.

-

auth-user-agent—HTTP/HTTPS 브라우저 헤더의 User-Agent 필드를 기반으로 HTTP/HTTPS 트래픽을 인증합니다. 구성당 하나의 사용자-에이전트 값을 지정할 수 있습니다. 방화벽은 트래픽이 HTTP/HTTPS 브라우저 기반인지 확인하기 위해 HTTP/HTTPS 브라우저 헤더의 User-Agent 필드에 대해 지정한 user-agent 값을 확인합니다.

이 매개 변수를 auth-only-browser 매개 변수와 함께 사용하거나 패스스루 및 사용자 방화벽 방화벽 인증 모두에 단독으로 사용할 수 있습니다.

auth-user-agent의 값으로 하나의 문자열만 지정할 수 있습니다. 공백을 포함해서는 안 되며 따옴표로 묶을 필요도 없습니다.

인증되지 않은 브라우저에 대한 캡티브 캡티브 포털을 구성하는 방법에 대한 자세한 내용은 인증되지 않은 브라우저에 대한 캡티브 포털 구성을 참조하십시오.

통합 정책

통합 정책을 사용하면 사용자가 방화벽 뒤의 네트워크 리소스에 액세스하기 전에 사용자를 인증할 수 있습니다. 통합 정책으로 SRX 방화벽 사용자를 활성화하면 사용자는 방화벽을 통해 연결을 시작할 때 인증을 위한 사용자 이름과 암호를 제공해야 합니다.

통합 정책을 구성하는 방법에 대한 자세한 내용은 예: 통합 정책 구성을 참조하십시오.

| 워크플로우 | 를 사용하는 SRX 방화벽 사용자 |

|---|---|

| 기존 보안 정책과 통합 정책을 사용한 패스스루 인증 |

|

| 기존 보안 정책을 사용하는 패스스루 인증과 동적 애플리케이션을 "모든"으로 사용하는 통합 정책을 사용합니다. |

|

| 통합 정책을 사용한 캡티브 포털 인증 |

|

외부 인증 서버

외부 인증 서버는 인증을 위해 외부 서버에서 사용자의 자격 증명을 수집하는 데 인증됩니다.

인증, 권한 부여 및 어카운팅(AAA) 서버는 다음과 같은 방법으로 사용자 액세스에 대한 추가 수준의 보호 및 제어를 제공합니다.

- 인증에 따라 방화벽 사용자가 결정됩니다.

- 권한 부여는 방화벽 사용자가 수행할 수 있는 작업을 결정합니다.

- 어카운팅은 방화벽 사용자가 네트워크에서 수행한 작업을 결정합니다.

인증은 단독으로 사용하거나 권한 부여 및 어카운팅과 함께 사용할 수 있습니다. 권한 부여를 위해서는 항상 사용자를 먼저 인증해야 합니다. 어카운팅을 단독으로 사용하거나 인증 및 권한 부여와 함께 사용할 수 있습니다.

사용자의 자격 증명이 수집되면 다음 유형의 서버를 지원하는 SRX 방화벽 사용자 인증을 사용하여 처리됩니다.

-

로컬 인증 및 권한 부여.

-

RADIUS 인증 및 권한 부여.

-

LDAP 인증.

클라이언트 그룹

여러 SRX 방화벽 사용자를 관리하기 위해 사용자 또는 클라이언트 그룹을 만들고 로컬 주니퍼 네트웍스 디바이스나 외부 RADIUS 또는 LDAP 서버에 정보를 저장할 수 있습니다.

클라이언트 그룹은 클라이언트가 속한 그룹의 목록입니다. 클라이언트 유휴 시간 초과와 마찬가지로, 클라이언트 그룹은 외부 인증 서버가 응답에 값을 반환하지 않는 경우에만 사용됩니다. (예를 들어, LDAP 서버는 이러한 정보를 반환하지 않습니다.) RADIUS 서버는 주니퍼 VSA(46)를 사용하여 클라이언트의 그룹 정보를 주니퍼 네트웍스 디바이스로 보냅니다. 정책의 client-match 부분은 클라이언트가 속한 사용자 이름 또는 그룹 이름이 될 수 있는 문자열을 허용합니다.

다양한 유형의 클라이언트(관리자 제외)에 대해 단일 데이터베이스를 보유하는 이유는 단일 클라이언트가 여러 유형일 수 있다는 가정에 기반합니다. 예를 들어, 방화벽 사용자 클라이언트는 L2TP 클라이언트일 수도 있습니다.

배너 사용자 정의

배너는 인증의 성공 또는 실패 여부를 사용자에게 나타내기 위해 만들 수 있는 사용자 지정 메시지입니다. 배너는 로그인 유형에 따라 모니터의 다른 위치에 나타나는 메시지입니다.

사용자 지정

사용자 지정

- 그림 3과 같이 사용자가 캡티브 포털 인증 주소에 로그인한 후 브라우저 화면 상단에 표시됩니다.

- 사용자에 대한 텔넷, FTP, HTTP 또는 HTTPS 로그인 프롬프트, 성공 메시지 및 실패 메시지 전후.

SRX 캡티브 포털에 대한 상호 TLS(mTLS) 인증

mTLS 인증이란 무엇입니까?

상호 전송 레이어 보안(mTLS)은 공개/개인 키 쌍 및 TLS 인증서를 사용하여 클라이언트와 서버 간에 보안 연결을 설정합니다. 클라이언트와 서버는 각각 키 쌍과 TLS 인증서를 소유하고 서로를 인증합니다.

mTLS와 달리 TLS(전송 레이어 보안)는 서버에 TLS 인증서와 공개/비공개 키 쌍만 있으면 됩니다. 클라이언트는 안전한 연결을 위해 서버의 인증서를 확인합니다.

클라이언트와 서버 모두의 인증으로 인해 제로 트러스트 보안 프레임워크 내에서 mTLS를 구현하여 암호 없이 조직의 사용자, 디바이스 및 서버를 인증할 수 있습니다. 또한 mTLS를 사용하여 API 보안을 강화할 수도 있습니다.

SRX 캡티브 포털에 대한 상호 TLS(mTLS) 인증 구성하는 방법에 대한 자세한 내용은 예: 상호 TLS(mTLS) 인증 구성을 참조하십시오.

mTLS 인증 작동 방식

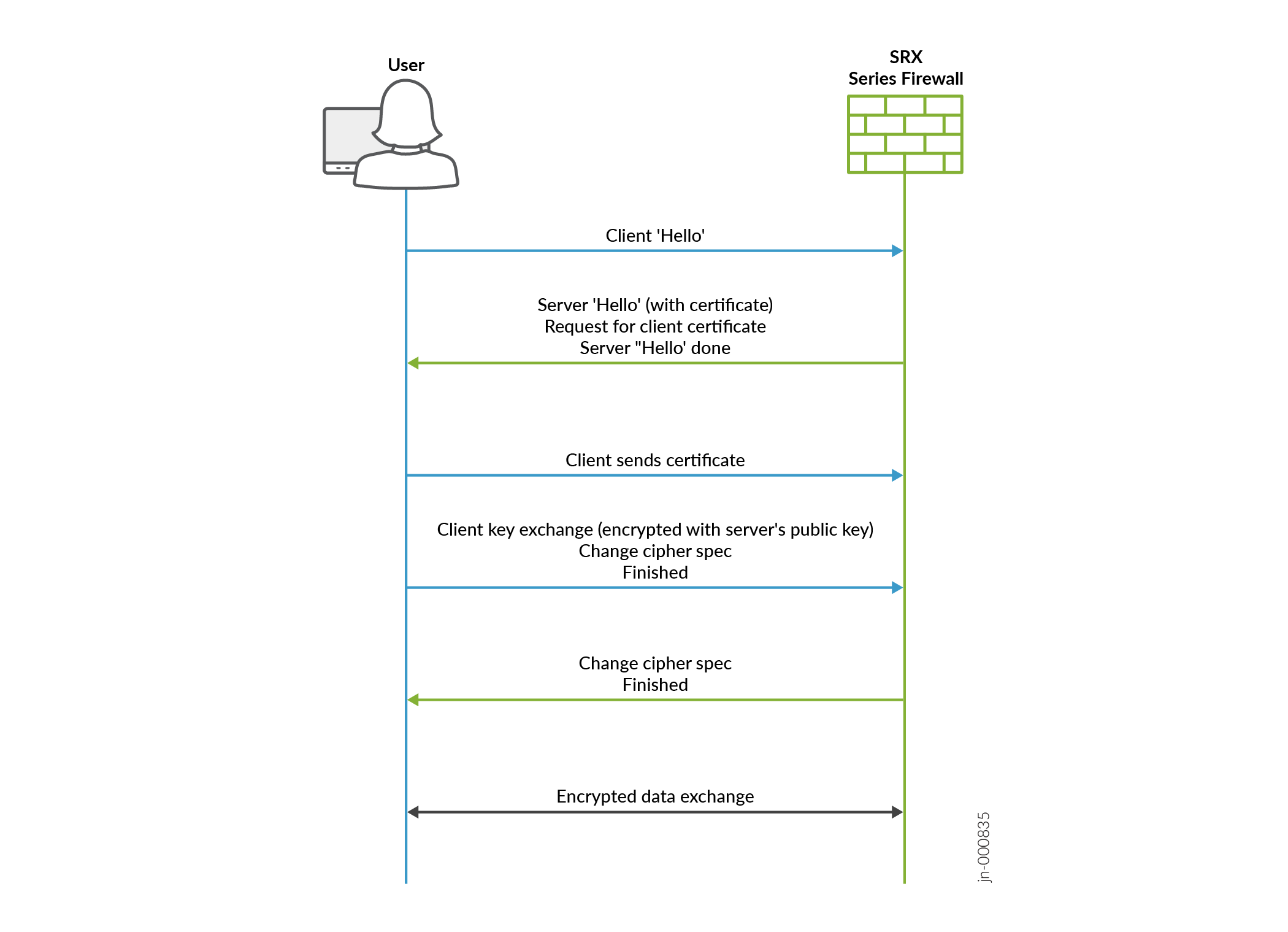

그림 4는 클라이언트 디바이스와 방화벽 간에 mTLS 인증이 작동하는 방식을 설명합니다. 상호 TLS는 다음 단계에 따라 클라이언트와 방화벽 간의 트래픽을 보호합니다.

-

사용자가 방화벽에 연결하고 "Hello" 메시지를 보냅니다.

-

방화벽은 인증서 체인 및 공개 키와 함께 "Hello" 메시지와 TLS 인증서를 사용자에게 보냅니다.

-

사용자 인증서에 대한 방화벽 요청.

-

사용자가 방화벽 인증서를 확인합니다.

-

사용자가 인증서 체인 및 공개 키와 함께 TLS 인증서를 방화벽으로 보냅니다.

-

방화벽이 사용자 인증서를 확인합니다.

-

방화벽은 사용자에게 액세스 권한을 부여합니다.

-

사용자와 방화벽은 암호화된 mTLS 연결을 통해 정보를 교환합니다.

방식

방식

이점

-

공격에 대한 복원력 향상 - mTLS 인증으로 스터핑 및 피싱 공격을 차단합니다.

-

향상된 인증 - API 요청은 인증된 사용자에서만 오도록 합니다.