SCTP 개요

SCTP(Stream Control Transmission Protocol)는 안정적인 순차적 데이터 전송을 보장하는 전송 계층 프로토콜입니다. SCTP는 연결의 하나 또는 두 엔드포인트가 둘 이상의 IP 주소로 구성될 수 있는 멀티호밍 지원을 제공합니다. 이를 통해 중복 네트워크 경로 간에 투명한 장애 조치(failover)가 가능합니다.

스트림 제어 전송 프로토콜 이해

SCTP(Stream Control Transmission Protocol)는 UDP 및 TCP와 함께 작동하는 인터넷 프로토콜 제품군 내의 강력한 전송 계층 프로토콜입니다. 다양한 인터넷 응용 프로그램에 대해 신뢰할 수 있는 연결 지향 전송을 제공하도록 설계되었습니다. SCTP의 주요 기능은 다음과 같습니다.

멀티스트림 프로토콜: SCTP는 각 엔드포인트에 대해 여러 메시지 스트림을 지원하여 서로 다른 메시지 우선 순위와 스트림 내의 엄격한 순서가 필요한 애플리케이션을 지원합니다.

사용자 데이터 단편화: 경로의 최대 전송 단위(MTU)를 초과하는 메시지를 처리하기 위해 SCTP는 데이터를 청크로 조각화하여 특정 플래그로 마지막 청크를 표시합니다. 수신자 측은 전체 메시지를 상위 계층 프로토콜에 전달하기 전에 이러한 청크를 다시 어셈블합니다.

청크 번들링:

SCTP를 사용하면 여러 메시지의 청크를 단일 SCTP 패킷으로 묶을 수 있어 효율적인 데이터 전송이 용이합니다. 수신기는 이러한 청크를 상위 계층 프로토콜에 전달하기 전에 분해합니다.패킷 검증:

SCTP는 연결 세션을 고유하게 식별하기 위해 헤더에 확인 태그를 포함합니다. 이 태그는 가장 공격으로부터 보호하고 이전 연결의 오래된 SCTP 패킷 처리를 방지하는 데 도움이 됩니다.멀티호밍 지원:

SCTP를 사용하면 엔드포인트가 연결 설정 중에 로컬 전송 주소 목록을 지정할 수 있으므로 각 대상 주소에 대한 경로를 설정하여 데이터 전송의 고가용성을 높일 수 있습니다.

또한 SCTP는 중복 네트워크 경로 간에 투명한 페일오버를 제공하므로 안정적인 순차적 데이터 전송이 필요한 애플리케이션에 이상적입니다. IP와 같은 무연결 패킷 네트워크 위에서 작동하며 단일 또는 다중 IP 시나리오를 지원합니다.

또한 SCTP는 M3UA, M2UA 또는 SUA와 같은 프로토콜을 통해 3G 모바일 네트워크에 대한 신호 메시지를 전송하는 응용 프로그램을 찾습니다. 트래픽이 많을 때 멀티스레드 인프라 문제를 방지하고, 연결 검색 속도를 향상시키며, 재전송 사례에 대한 FSM(Finite State Machine)을 개선하도록 최적화되었습니다.

SCTP는 모니터링 및 세션 손실 감지가 필요한 애플리케이션에 특히 적합합니다. 하트비트 메커니즘은 세션 연결을 모니터링하여 네트워크 장애 발생 시 종단 간 지연을 최소화하고 페일오버 시간을 단축하면서 안정적이고 안전한 전송을 보장합니다.

- SCTP 서비스

- SCTP 제한 사항 및 제약 조건

- SCTP 기능 개요

- SCTP에 대한 Central Point 아키텍처 지원 이해

- VRF(Virtual Routing and Forwarding)에 대한 SCTP 지원

- SCTP 일대다 스타일 소켓

SCTP 서비스

SCTP는 다음과 같은 서비스를 제공합니다.

-

ASAP(Aggregate Server Access Protocol)

-

BICC(Bearer-independent Call Control)

-

직접 데이터 배치 세그먼트 청크(DDP 세그먼트)

-

직접 데이터 배치 스트림 세션 제어(DDP-stream)

-

DTLS/SCTP DATA 청크의 지름(Diameter-DTLS)

-

SCTP DATA 청크의 지름(Diameter-SCTP)

-

IUA 프로토콜(DUA)에 대한 DPNSS/DASS 2 확장

-

엔드포인트 핸들스케이프 이중화 프로토콜(ENRP)

-

H.248 프로토콜(H248)

-

H.323 프로토콜(H323)

-

ISDN 사용자 적응 계층(IUA)

-

MTP2 M2PA(User Peer-to-Peer Adaptation Layer)

-

MTP2 사용자 적응 레이어(M2UA)

-

MTP3 사용자 적응 레이어(M3UA)

-

지정되지 않은 기타 구성된 SCTP 페이로드 프로토콜(기타)

-

Q.IPC

-

예약

-

S1AP(S1 애플리케이션 프로토콜)

-

SIMCO(Simple Middlebox Configuration)

-

SCCP SUA(사용자 적응 계층)

-

TALI(전송 어댑터 계층 인터페이스)

-

V5.2 사용자 적응 계층(V5UA)

-

X2AP(X2 애플리케이션 프로토콜)

SCTP 제한 사항 및 제약 조건

SCTP에는 다음과 같은 제한 및 제약 조건이 있습니다.

-

IP 주소

-

고정 IP NAT만 지원됩니다. 들어오는 인터페이스 패킷(한 쪽에서: 클라이언트 또는 서버)은 동일한 영역에 속해야 합니다.

-

-

정책

-

동적 정책은 지원되지 않습니다. SCTP 세션에 대한 모든 정책을 구성해야 합니다.

-

정책이 삭제되면 관련 세션 및 연결이 지워집니다.

-

모든 클라이언트 IP에서 모든 서버 IP로의 SCTP 트래픽을 허용하는 정책과 서버 IP에서 클라이언트 IP로의 SCTP 트래픽을 허용하는 다른 정책을 구성합니다. 한 정책에 SCTP 프로필이 있는 경우 역방향 정책에 동일한 SCTP 프로필이 필요합니다.

-

하나의 연결에 속하는 각 세션에 대해 서로 다른 정책을 구성하는 경우, 하나의 연결과 관련된 여러 정책이 존재하며, SCTP 패킷 관리(드롭, 속도 제한 등)는 처리 SCTP 세션의 정책에 첨부된 프로필을 사용합니다.

-

SCTP ALG 트래픽을 허용하기 위해 보안 정책에 사용되는 애플리케이션은 옵션을 사용하여

application-protocol ignore구성할 수 없습니다. 이 조건은 SCTP ALG 검사가 구성되지 않은 경우에도 적용됩니다.

-

-

SCTP 활성화/비활성화는 SCTP 프로필이 구성되어 있는지 여부에 따라 제어됩니다.

-

정책에 연결된 프로필이 없는 경우 SCTP 패킷은 검사 없이 전달됩니다.

-

옵션이 있는

nat-only프로필이 정책에 연결된 경우 정책과 일치하는 SCTP 패킷에서 NAT 변환만 수행됩니다. 프로필에 옵션 세트가nat-only없는 경우 정책과 일치하는 각 SCTP 패킷에 대해 NAT 변환 및 SCTP 검사가 모두 수행됩니다. -

SCTP를 비활성화하면 모든 연결이 삭제되고 후속 SCTP 패킷은 정책에 따라 전달되거나 삭제됩니다.

-

SCTP를 활성화하면 기존의 모든 SCTP 세션을 지워야 하며, 그렇지 않으면 SCTP 모듈의 검사 없이 이전 세션과 일치하는 트래픽이 전달됩니다.

SCTP를 다시 활성화하려는 경우 연결이 없기 때문에 실행 중인 모든 SCTP 통신이 삭제됩니다. 새 SCTP 통신은 연결을 설정하고 검사를 수행할 수 있습니다.

참고:SCTP가 다시 활성화되면 이전 SCTP 세션을 지웁니다. 이렇게 하면 이전 SCTP 세션이 새 SCTP 통신에 미치는 영향을 방지할 수 있습니다.

-

기존 정책에 SCTP 프로필을 추가하는 경우 관련 세션을 지우거나 이전 정책을 제거하고 새 정책을 만드는 방법 중 하나를 수행해야 합니다.

-

SCTP 프로필에서 타임아웃 값을 변경하는 경우, 구성된 핸드셰이크와 기존 연결의 타임아웃 값은 변경되지 않습니다.

-

-

SCTP 속도 제한

-

속도 제한 구성의 변경은 기존 연결의 후속 트래픽에 영향을 미치지 않습니다. 새로 설립 된 협회에 적용됩니다.

-

지원되는 프로토콜 10진수 값은 0에서 63 사이입니다. 이 값에는 48개의 IANA 할당 프로토콜과 16개의 할당되지 않은 프로토콜이 포함됩니다.

-

하나의 프로필에서 최대 80개의 주소의 속도가 제한됩니다.

-

하나의 프로필에서 하나의 주소에 대해 최대 10개의 프로토콜 속도가 제한됩니다.

-

지원되는 속도 제한 값은 1에서 12000 사이입니다.

-

-

SCTP 페이로드 프로토콜 차단

-

프로토콜 차단 구성의 변경은 기존 연결의 후속 트래픽에 즉시 영향을 미칩니다.

-

지원되는 프로토콜 10진수 값은 0에서 63 사이입니다. 이 값에는 48개의 IANA 할당 프로토콜과 16개의 할당되지 않은 프로토콜이 포함됩니다.

-

-

또한 SCTP 엔드포인트는 IPv4 주소 형식에서 IPv6 주소 형식으로 또는 그 반대로 NAT-PT를 지원합니다. SCTP 모듈은 IPv4 또는 IPv6 혼합 멀티호밍 및 IPv4 또는 IPv6 혼합 NAT-PT를 지원하지 않습니다.

-

정적 네트워크 주소 변환(NAT)이 작동하려면 들어오는 인터페이스 패킷(한 쪽에서: 클라이언트 또는 서버 쪽)이 동일한 영역에 속해야 합니다.

-

멀티홈 케이스의 경우 INIT 또는 INIT_ACK의 IPv4 주소 매개 변수만 지원됩니다.

-

SCTP에는 정적 NAT만 지원됩니다.

-

설정된 SCTP 연결만 피어 세션에 동기화됩니다.

-

SCTP 세션은 연결과 함께 삭제되지 않습니다. 기본값인 30분 후에 시간 초과됩니다. 시간 제한 값은 구성 가능하며 변경할 수 있습니다.

-

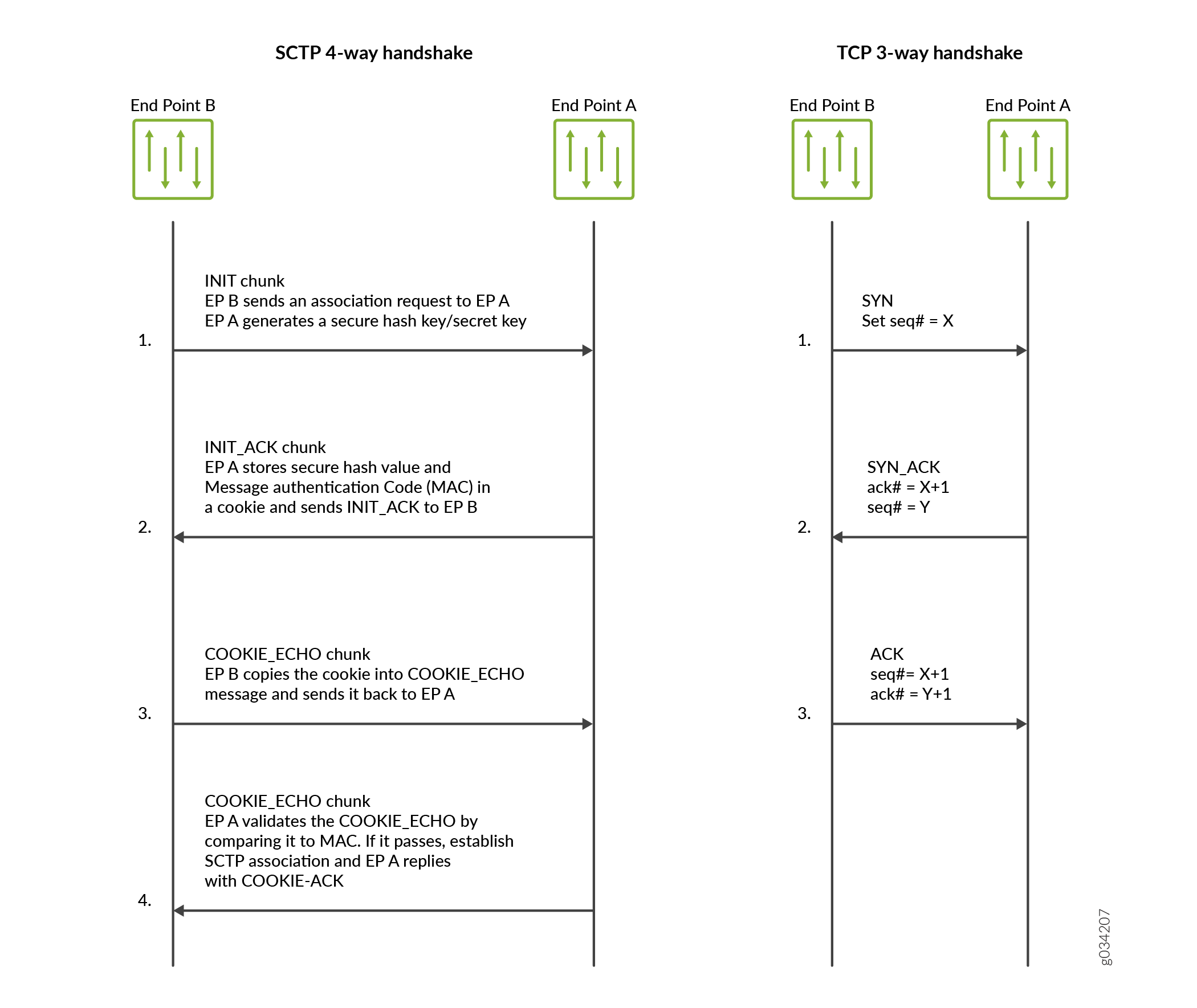

4방향 핸드셰이크 프로세스가 한 노드에서 처리되지 않고 대신 두 노드에서 처리되는 경우(예: 활성/활성 모드의 두 노드에서 두 세션) 또는 4방향 핸드셰이크가 완료되기 전에 클러스터가 장애 조치(failover) 상태인 경우 연결이 성공적으로 설정되지 않습니다.

-

이전 Junos OS 릴리스로의 통합 ISSU(in-service software upgrade)는 지원되지 않습니다.

-

M3UA/SCCP 메시지 구문 분석이 확인되지만 M3UA/SCCP 상태 저장 검사는 확인되지 않습니다.

-

ITU-T Rec. Q.711-Q.714(07/96) 표준만 지원됩니다. ANSI, ETSI, 중국 및 기타 표준은 지원되지 않습니다.

-

RFC 4960만 지원됩니다.

-

VPN 세션 선호도는 GPRS 터널링 프로토콜(GTP) 및 스트림 제어 전송 프로토콜(SCTP)을 지원하지 않습니다.

SCTP 기능 개요

다음은 SCTP의 중요한 기능입니다.

-

연결의 하나 또는 두 끝점이 둘 이상의 IP 주소로 구성될 수 있는 멀티호밍 지원. 이를 통해 중복 네트워크 경로 간에 투명한 장애 조치(failover)가 가능합니다.

-

독립적인 스트림 내에서 청크로 데이터를 전달하면 불필요한 HOL(head-of-line) 차단이 제거됩니다.

-

경로 선택 및 모니터링 기능을 사용하여 기본 데이터 전송 경로를 선택하고 전송 경로의 연결을 테스트합니다.

-

검증 및 승인 메커니즘은 플러딩 공격으로부터 보호하고 중복되거나 누락된 데이터 청크에 대한 알림을 제공합니다.

-

점보 이더넷 프레임에 적합한 향상된 오류 감지 기능.

SCTP에 대한 Central Point 아키텍처 지원 이해

SCTP(Stream Control Transmission Protocol) 연결은 두 SCTP 엔드포인트 간의 연결입니다. 각 SCTP 엔드포인트는 태그와의 연결을 식별합니다. SCTP 연결 설정 중에 두 SCTP 엔드포인트는 패킷을 수신하기 위해 자체 태그를 교환합니다. 두 SCTP 엔드포인트 간에 패킷을 교환하는 동안 소스 주소와 대상 주소 모두 연결 수명 주기에서 변경될 수 있습니다.

SCTP 플로우 세션은 연결 태그를 활용하여 SCTP ALG를 지원하는 SRX1500, SRX4100, SRX4200, SRX5400, SRX5600 및 SRX5800 디바이스의 SPU에 SCTP 트래픽을 보다 정밀하게 분산합니다. 연결 태그는 SCTP vtag에서 디코딩됩니다. 처음 세 개의 패킷 각각, 즉 INIT, INIT-ACK 및 COOKIE-ECO에 대해 각각 하나의 세션에 대해 별도의 SCTP 세션이 생성됩니다. 역방향 트래픽에는 자체 세션이 있기 때문에 세션은 더 이상 기존 순방향 세션과 일치할 수 없으며 자동으로 통과할 수 없습니다. 따라서 순방향 정책과 유사하게, 역방향 SCTP 트래픽을 승인하기 위해서는 명시적인 정책이 필요합니다. 이 시나리오에서 SCTP 플로우 세션은 기본 연결에 대해서도 양방향 정책 구성을 설정해야 합니다.

VRF(Virtual Routing and Forwarding)에 대한 SCTP 지원

VRF(Virtual Routing and Forwarding) 기능을 사용하면 원격 IP 주소를 관리할 수 있습니다. SCTP 클라이언트는 새 SCTP 연결을 시작하기 전에 경로 테이블 인덱스/VRF 인덱스에 대한 소켓 옵션을 설정해야 하며, VRF 내부에 구성된 SCTP 서버에 대한 송신 인터페이스가 있는 경우 SCTP 클라이언트가 연결 설정을 위해 기본/글로벌 라우팅 인스턴스를 사용하므로 다른 현명한 연결이 설정되지 않습니다. SCTP 서버 측에서 VRF 인덱스 소켓 옵션이 수신 소켓에 설정되지 않은 경우 모든 VRF에서 수신된 연결 요청이 재생되지만 VRF 인덱스 소켓 옵션이 수신 소켓에 설정된 경우 해당 특정 VRF에 대한 연결 설정 요청만 수신됩니다.

애플리케이션은 사용자 지정 플래그로 소켓 옵션을 설정하여 SCTP에 경로 테이블 인덱스를 제공하여 VRF 기반 SCTP 연결을 처리하거나, 해당 특정 연결에 연결을 배치하거나, SCTP 커널이 수신 인터페이스가 구성된 VRF를 기반으로 4방향 핸드셰이크 프로세스에서 설정하는 동안 연결을 위해 VRF를 선택하도록 할 수 있습니다.

VRF 인스턴스를 통해 SCTP 연결이 설정되면 커널은 SCTP에서 사용되는 기존 4-튜플(원본 IP, 원본 포트, 대상 IP, 대상 포트)을 사용하여 고유한 연결을 조회할 때 추가 매개 변수인 고유한 VRF ID를 고려해야 합니다.

- VRF를 통한 인바운드 SCTP 패킷:

SCTP 패킷이 수신 인터페이스에 도착하면 커널에 기존 SCTP 연결이 있는지 확인하기 위해 5-튜플(원본 IP, 원본 포트, 대상 IP, 대상 포트 및 '패킷이 수신된 VRF ID')을 사용하여 조회가 수행됩니다.

- VRF를 통한 아웃바운드 SCTP 패킷:

커널에서 전송되는 모든 SCTP 패킷에 대해 해당 VRF ID는 5-튜플(소스 IP, 소스 포트, 대상 IP, 대상 포트 및 '패킷이 전송될 VRF ID')을 사용하여 연결 데이터에서 가져옵니다.

SCTP 일대다 스타일 소켓

SCTP는 1 대 1 (TCP와 비교 가능) 및 1 대 다 (단일 소켓에서 여러 활성 연결 허용)의 두 가지 소켓 스타일을 지원합니다. 후자는 연결 식별자(assoc-id)를 사용하여 여러 피어 엔드포인트를 구별하여 동시에 여러 피어 엔드포인트와의 통신을 용이하게 합니다.

아래 시스템 API는 SCTP 1:1 또는 1:N 스타일 소켓을 사용하는 애플리케이션에서 사용됩니다.

시스템에서 1:1 스타일 소켓을 요구합니다.

-

서버 역할: socket(), bind(), listen(), accept(), write()/read(), close()

-

클라이언트 역할: socket(), connect(), write()/read(), close()

시스템에서 1 대 다 스타일 소켓을 요구합니다.

-

서버 역할: socket(), bind(), listen(), recvmsg(), sendmsg(), close()

-

클라이언트 역할: socket(), sendmsg(), recvmsg(), close()

또한보십시오

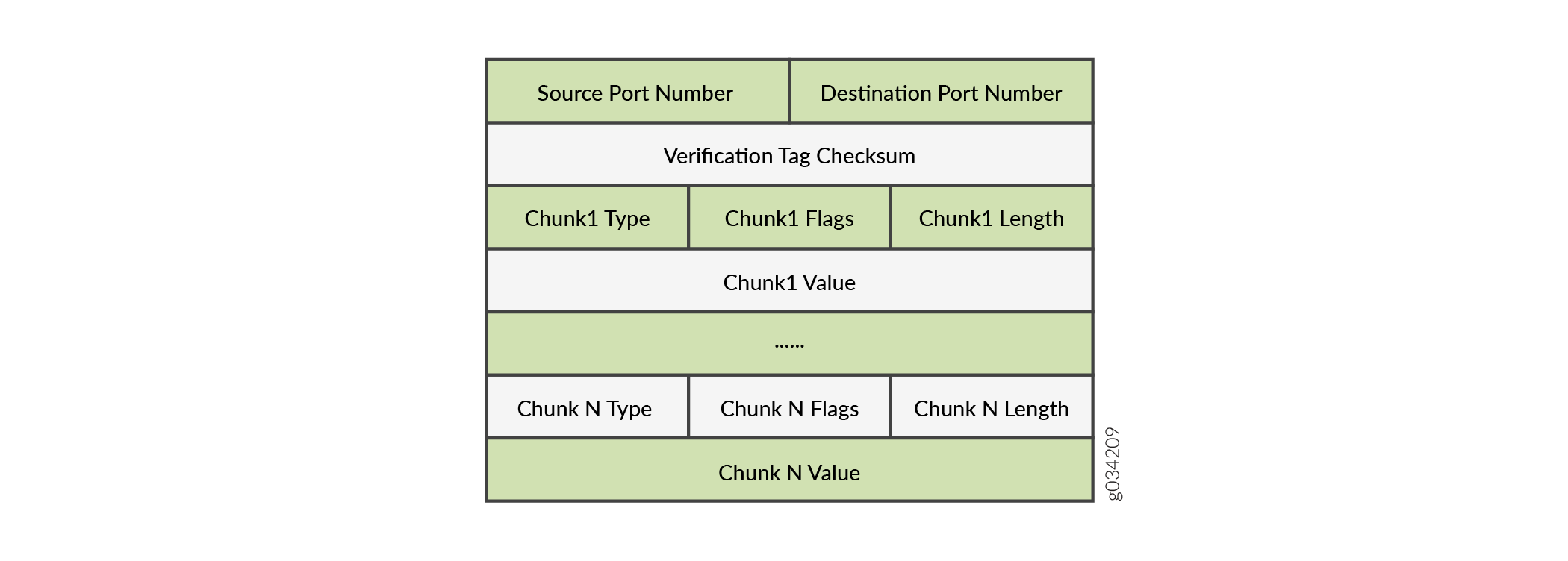

SCTP 패킷 구조 개요

SCTP 패킷은 다음과 같은 섹션으로 구성됩니다.

그림 2 는 SCTP 패킷의 구조를 보여줍니다.

공통 헤더 섹션

모든 SCTP 패킷에는 공통 헤더 섹션이 필요합니다. 이 섹션은 패킷의 처음 12바이트를 차지합니다. 표 1 은 공통 헤더 섹션의 필드를 설명합니다.

필드 |

설명 |

|---|---|

소스 포트 번호 |

송신 포트를 식별합니다. |

대상 포트 번호 |

수신 포트를 식별합니다. 호스트는 대상 포트 번호를 사용하여 패킷을 적절한 대상 또는 애플리케이션으로 라우팅합니다. |

확인 태그 |

오래된 패킷을 이전 연결과 구분합니다. 초기화 중에 생성된 32비트 임의 값입니다. |

체크섬 |

순환 중복 검사(CRC32) 알고리즘을 사용하여 데이터 전송 중에 발생할 수 있는 오류를 감지합니다. |

데이터 청크 섹션

데이터 청크 섹션 - 이 섹션은 패킷의 나머지 부분을 차지합니다. 표 2 는 데이터 청크 섹션의 필드를 설명합니다.

필드 |

설명 |

|---|---|

청크 유형 |

청크 값 필드의 내용을 식별합니다. 이것은 1바이트 길이입니다. |

청크 플래그 |

청크 유형에 따라 정의가 달라지는 8개의 플래그 비트로 구성됩니다. 기본값은 0입니다. 이는 데이터의 상위 계층에서 응용 프로그램 식별자를 지정하지 않았음을 나타냅니다. |

청크 길이 |

청크의 총 길이(바이트)를 지정합니다. 이 필드의 길이는 2바이트입니다. 청크가 4바이트의 배수를 형성하지 않으면(즉, 길이가 4의 배수가 아님) 청크 길이에 포함되지 않은 0으로 암시적으로 채워집니다. |

청크 값 |

범용 데이터 필드입니다. |

리소스 관리자(RM)는 SCTP 통신 중에 8개의 소스 IP 주소와 8개의 대상 IP 주소를 허용합니다.

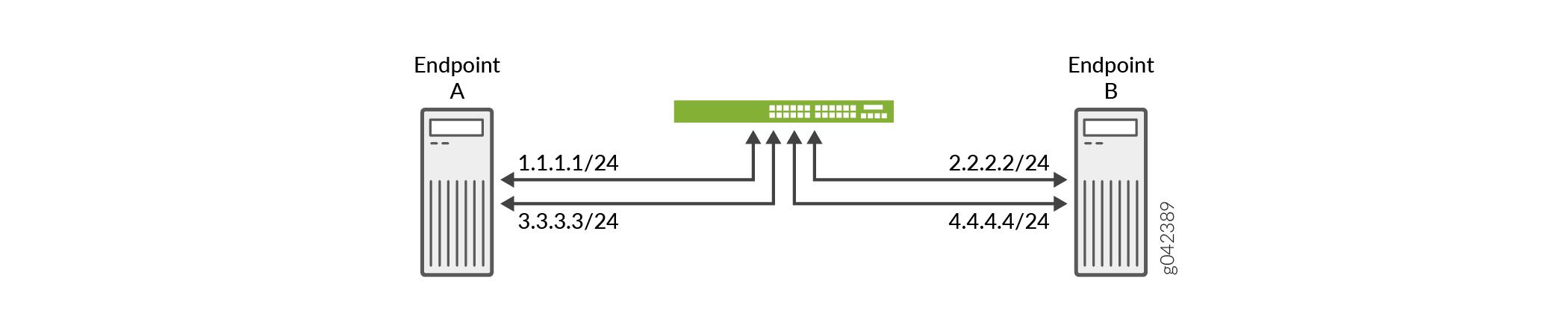

SCTP 멀티호밍 이해하기

SCTP(Stream Control Transmission Protocol) 엔드포인트는 모든 IPv4 주소 또는 모든 IPv6 주소가 있는 멀티홈 호스트일 수 있습니다. 그림 3에서 엔드포인트 A는 두 개의 IPv4 주소를 가진 SRX 시리즈 방화벽에 연결되어 있고, 엔드포인트 B는 두 개의 IPv4 주소를 가진 SRX 시리즈 방화벽에 연결되어 있습니다. 따라서 엔드포인트 A와 엔드포인트 B는 4개의 서로 다른 IP 주소 쌍을 사용하여 연결을 설정할 수 있으므로 4개의 유효한 통신 경로를 만들 수 있습니다.

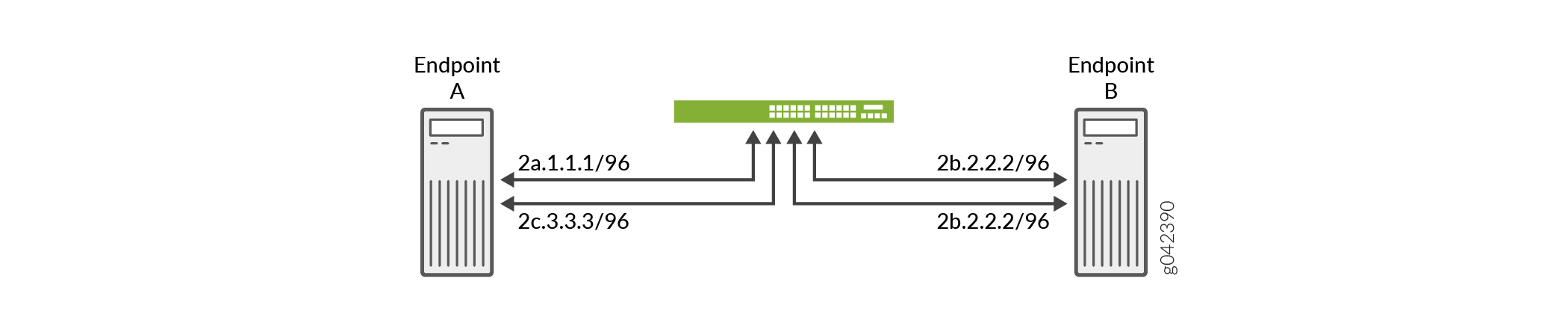

그림 4에서 엔드포인트 A는 두 개의 IPv6 주소를 가진 SRX 시리즈 방화벽에 연결되어 있고, 엔드포인트 B는 두 개의 IPv6 주소를 가진 SRX 시리즈 방화벽에 연결되어 있습니다. 따라서 엔드포인트 A와 엔드포인트 B는 4개의 서로 다른 IP 주소 쌍을 사용하여 연결을 설정할 수 있으므로 4개의 유효한 통신 경로를 만들 수 있습니다.

SCTP 멀티청크 검사 이해하기

SCTP(Stream Control Transmission Protocol) 방화벽은 메시지의 모든 청크를 확인한 다음 정책에 따라 패킷을 허용하거나 삭제합니다. set security gprs sctp multichunk-inspection enable 명령을 사용하여 SCTP 멀티청크 검사를 활성화하여 메시지의 모든 청크를 검사합니다. delete security gprs sctp multichunk-inspection enable 또는 set security gprs sctp multichunk-inspection disable 명령을 사용하여 SCTP 멀티청크 검사를 비활성화하여 첫 번째 청크만 검사합니다.

SCTP 멀티청크 검사를 활성화한 후, SCTP 방화벽은 메시지의 모든 청크를 검사하고 패킷을 허용하거나 삭제합니다. SCTP 방화벽은 다음과 같은 경우 패킷을 삭제합니다.

SCTP 청크의 레이아웃은 RFC 4960을 따르지 않습니다.

제어 청크는 SCTP FSM(Finite State Machine) 검사 또는 온전성 검사를 통과할 수 없습니다.

SCTP FSM 또는 온전성 검사로 인해 데이터 청크가 SCTP 프로필을 통과할 수 없습니다.

프로토콜 차단 또는 속도 제한 때문에 데이터 청크가 SCTP 프로필을 통과하는 것이 허용되지 않습니다. SCTP 방화벽은 이 청크를 null 프로토콜 데이터 유닛(PDU)으로 재설정하고 다음 청크를 계속 확인합니다. 데이터 청크는 다음 규칙에 따라 null PDU로 설정됩니다.

명령을 사용하여

set security gprs sctp nullpdu protocol ID-0xFFFFnull PDU 값을0xFFFF설정하면 페이로드 프로토콜 식별자 값이 로0xFFFF대체되고 사용자 데이터 필드가 수정되지 않습니다.명령을 사용하여

set security gprs sctp nullpdu protocol ID-0x0000null PDU 값을0x0000설정하면 페이로드 프로토콜 식별자 값이 로0x0000대체되고 사용자 데이터 필드의 처음 4바이트가 0으로 대체됩니다.

패킷의 모든 청크가 null PDU인 경우 SCTP 방화벽은 패킷을 삭제합니다.

섀시 클러스터의 SCTP 동작 이해

섀시 클러스터 구성 모드에서는 SCTP 구성과 설정된 SCTP 연결이 피어 디바이스와 동기화됩니다. SCTP 모듈은 액티브-액티브 및 액티브-패시브 모드를 모두 지원합니다.

설정된 SCTP 연결은 활성 디바이스에서 연결이 생성되거나 삭제될 때마다 피어에 생성 또는 삭제 메시지를 보냅니다. 보조 디바이스는 설정된 SCTP 연결로부터 메시지를 수신하면 각각 연결을 추가하거나 삭제합니다. 그런 다음 SCTP 모듈은 해당 콜백 함수를 등록하여 이 메시지를 수신하고 처리합니다. 두 연결 간에는 지속적인 타이머 동기화가 없습니다.

SCTP 모듈은 보조 디바이스가 클러스터에 가입하거나 재부팅될 때 콜드 스타트 동기화 기능을 등록합니다. SCTP 콜드 스타트 기능은 피어 디바이스와 모든 SCTP 연결을 동시에 동기화하기 위해 호출됩니다.

전환 후에도 기존 SCTP 협회는 계속 작동하지만 설립 진행 중인 협회는 손실되고 설립 절차를 다시 시작해야 합니다. 또한 해체 진행 중인 연결이 ack 메시지를 놓치고 방화벽에 설정되지 않은 SCTP 연결을 남길 수도 있습니다. 이러한 연결은 연결에서 활동이 없기 때문에 타이머가 만료되면(기본적으로 5시간) 정리됩니다.

필요한 SCTP 세션에 대한 모든 정책을 구성해야 합니다. 예를 들어, 엔드포인트 A와 B가 있다고 가정해봅시다. 엔드포인트 A는 x개의 IP(IP_a1, IP_a2, IP_a3... IP_ax). 엔드포인트 B에는 y개의 IP(IP_b1, IP_b2, IP_b3... IP_by.) 보안 디바이스의 정책은 양방향으로 가능한 모든 x*y 경로를 허용해야 합니다.

SCTP 연결이 제거되어도 관련 SCTP 세션은 여전히 존재하며 자체적으로 시간 초과됩니다.