SRX 시리즈 디바이스에 의한 EVPN-VXLAN에 대한 터널 검사

요약 임베디드 보안을 제공하기 위해 EVPN-VXLAN에 대한 터널 검사를 수행하도록 보안 디바이스를 설정하는 방법을 이해하려면 이 주제를 읽어보십시오.

개요

(이더넷 VPN) EVPN-VXLAN(Virtual Extensible LAN)은 기업에 캠퍼스 및 데이터센터 네트워크 관리에 사용되는 공통 프레임워크를 제공합니다.

모바일 및 IoT 디바이스의 사용량이 급격히 증가함에 따라 네트워크에 많은 엔드포인트가 추가됩니다. 최신 엔터프라이즈 네트워크는 디바이스에 대한 즉각적인 액세스를 제공하고 이러한 엔드포인트에 대한 보안 및 제어를 확장하기 위해 빠르게 확장되어야 합니다.

엔드포인트 유연성을 제공하기 위해 EVPN-VXLAN은 오버레이 네트워크(가상 토폴로지)에서 언더레이 네트워크(물리적 토폴로지)를 분리합니다. 오버레이를 사용하면 일관된 언더레이 아키텍처를 유지하면서 캠퍼스와 데이터센터 전반의 엔드포인트 간에 레이어 2/레이어 3 연결을 제공하는 유연성을 얻을 수 있습니다.

EVPN-VXLAN 솔루션에서 SRX 시리즈 방화벽을 사용하여 캠퍼스, 데이터센터, 브랜치 및 퍼블릭 클라우드 환경의 엔드포인트를 연결하는 동시에 임베디드 보안 기능을 제공할 수 있습니다.

Junos OS 릴리스 21.1R1부터 SRX 시리즈 방화벽은 EVPN-VXLAN 터널 트래픽에 다음과 같은 레이어 4/레이어 7 보안 서비스를 적용할 수도 있습니다.

애플리케이션 식별

침입 탐지 및 방지(ID

주니퍼 ATP(구 ATP 클라우드)

컨텐트 보안

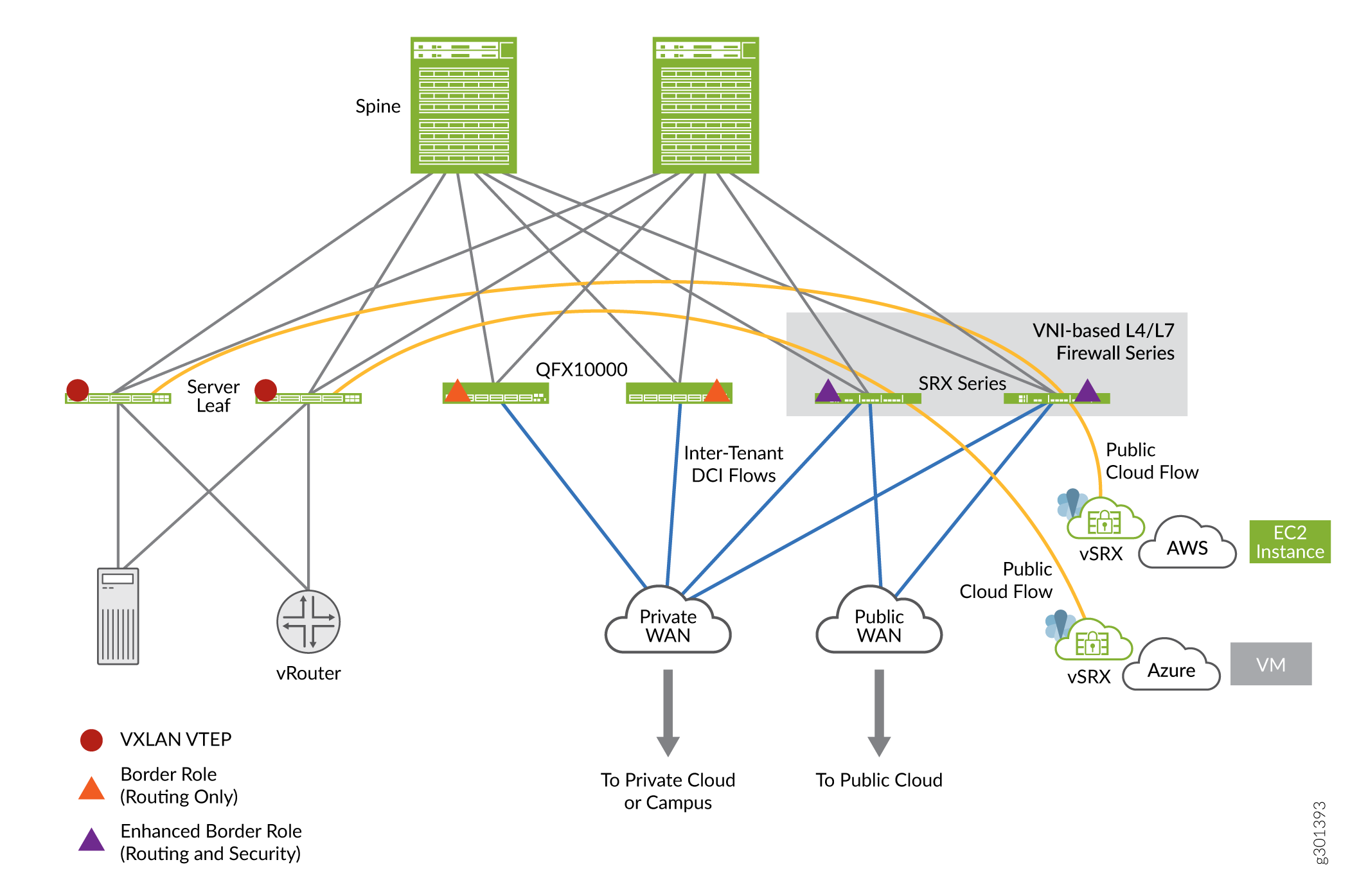

그림 1 은 EBL(Enhanced Border Leaf) 역할로 작동하는 SRX 시리즈 방화벽이 포함된 ERB(Edge-Routed Bridging)를 기반으로 하는 EVPN-VXLAN 패브릭의 일반적인 구축 시나리오를 보여줍니다. EBL은 VXLAN 터널에서 트래픽 검사를 수행할 수 있는 기능을 통해 경계 리프의 기존 역할을 강화합니다.

사용한 EVPN-VXLAN 아키텍처

사용한 EVPN-VXLAN 아키텍처

그림에서 리프 1 디바이스에서 시작되는 VXLAN 트래픽은 EBL로 작동하는 SRX 시리즈 방화벽을 통과합니다. 이 사용 사례에서 SRX 시리즈 방화벽은 캠퍼스 또는 데이터센터의 경계, 즉 입구 및 출구 지점에 배치되어 방화벽을 통과하는 VXLAN 캡슐화 패킷에 스테이트풀 검사를 제공합니다.

아키텍처 다이어그램에서 SRX 시리즈 방화벽은 두 개의 VTEP 디바이스(네트워크 트래픽에 대해 VXLAN 캡슐화 및 디캡슐화를 수행하는 디바이스) 사이에 배치되어 있음을 확인할 수 있습니다. SRX 시리즈 방화벽은 적절한 보안 정책으로 터널 검사 기능을 활성화하면 상태 저장 검사를 수행합니다.

혜택

EVPN VXLAN에 SRX 시리즈 방화벽을 추가하면 다음과 같은 이점이 있습니다.

- EVPN-VXLAN 오버레이의 엔터프라이즈급 방화벽 기능으로 보안을 강화했습니다.

- 레이어 4/레이어 7 보안 서비스를 통해 VXLAN 캡슐화 트래픽에 대한 터널 검사 기능을 개선했습니다.

예 - EVPN-VXLAN 터널 검사를 위한 보안 정책 구성

이 예제를 사용하여 SRX 시리즈 방화벽에서 EVPN EVPN-VXLAN 터널 트래픽을 검사할 수 있는 보안 정책을 구성할 수 있습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

- SRX 시리즈 방화벽 또는 vSRX 가상 방화벽

- Junos OS 릴리스 20.4R1

이 예에서는 EVPN-VXLAN 기반 네트워크가 이미 있고 SRX 시리즈 방화벽에서 터널 검사를 활성화하려고 한다고 가정합니다.

시작하기 전에

- SRX 시리즈 방화벽에 유효한 애플리케이션 식별 기능 라이선스가 있고 디바이스에 애플리케이션 서명 팩이 설치되어 있는지 확인합니다.

- EVPN과 VXLAN의 작동 방식을 이해해야 합니다. EVPN-VXLAN에 대한 자세한 이해는 EVPN-VXLAN 캠퍼스 아키텍처를 참조하십시오.

이 예에서는 EVPN-VXLAN 기반 네트워크 패브릭이 이미 있고 SRX 시리즈 방화벽에서 터널 검사를 활성화하려고 한다고 가정합니다. 전체 디바이스 구성에서 이 예에 사용된 리프 및 스파인 디바이스의 샘플 구성을 볼 수 있습니다.

개요

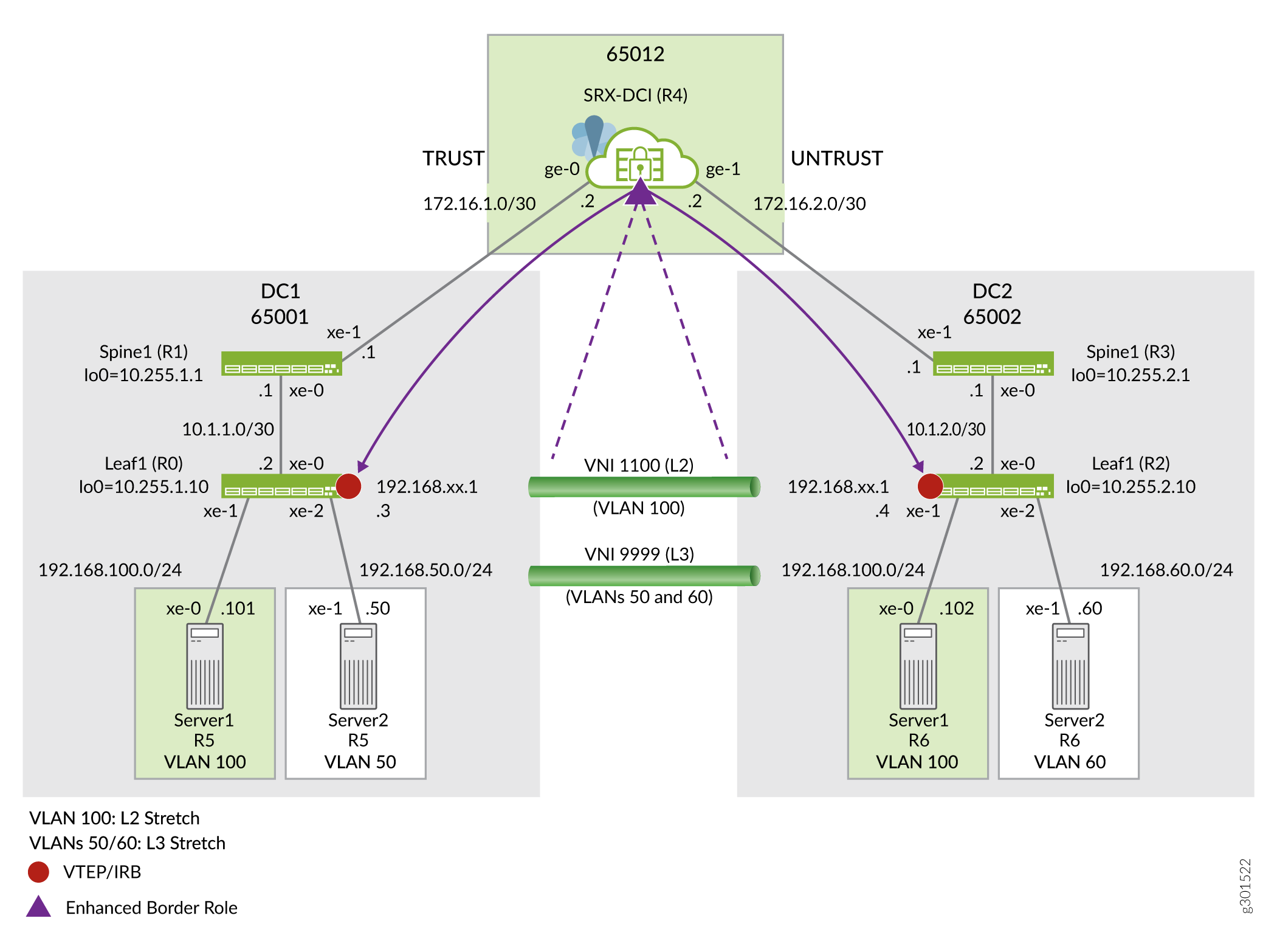

이 예에서는 각각 IP 패브릭을 갖춘 두 개의 DC 위치로 구성된 작동 중인 EVPN-VXLAN 네트워크의 일부인 SRX 시리즈 방화벽을 구성하는 데 중점을 둡니다. SRX 시리즈 방화벽은 두 DC 사이의 DCI(Data Center Interconnect) 역할에 배치됩니다. 이 구성에서 SRX 시리즈 방화벽은 터널 검사를 활성화할 때 DC 사이를 흐르는 VXLAN 캡슐화 트래픽의 상태 저장 검사를 수행합니다.

여기서는 그림 2 에 표시된 토폴로지를 사용하고 있습니다.

위한 토폴로지

위한 토폴로지

토폴로지에 명시된 바와 같이, SRX 시리즈 방화벽은 DC-1 및 DC-2 데이터센터의 리프에 있는 VXLAN 터널 엔드포인트(VTEP)로부터의 전송 VLAN 캡슐화 트래픽을 검사합니다. 레이어 2 또는 레이어 3 VXLAN 게이트웨이 역할을 하는 물리적 및 가상 주니퍼 네트웍스 디바이스는 캡슐화 및 캡슐화 해제를 수행하는 VTEP 디바이스 역할을 할 수 있습니다.

서버 1에서 레이어 2 또는 레이어 3 데이터 패킷을 수신하면 리프 1 VTEP는 적절한 VXLAN 헤더를 추가한 다음 패킷을 IPv4 외부 헤더로 캡슐화하여 IPv4 언더레이 네트워크를 통한 패킷 터널링을 용이하게 합니다. 그런 다음 리프 2의 원격 VTEP는 트래픽 캡슐화를 해제하고 원래 패킷을 대상 호스트로 전달합니다. Junos 소프트웨어 릴리스 20.4를 통해 SRX 시리즈 방화벽은 이를 통과하는 VXLAN 캡슐화 오버레이 트래픽에 대한 터널 검사를 수행할 수 있습니다.

이 예에서는 VXLAN 터널에 캡슐화된 트래픽에 대한 검사를 활성화하는 보안 정책을 생성합니다. 이 예에서는 표 1 에 설명된 매개 변수를 사용합니다.

| 매개 변수 | 설명 | 매개 변수 이름 |

|---|---|---|

| 보안 정책 | VXLAN 오버레이 트래픽에 의해 트리거되는 플로우 세션을 생성하기 위한 정책입니다. 이 정책은 외부 IP 소스 및 대상 주소를 참조합니다. 즉, 소스 및 대상 VTEP의 IP 주소입니다. 이 예에서 이것은 리프의 루프백 주소입니다. | P1 |

| 정책 세트 | 내부 트래픽 검사를 위한 정책입니다. 이 정책은 일치하는 VXLAN 터널 트래픽의 내용에 대해 작동합니다. | PSET-1 |

| 터널 검사 프로파일 | VXLAN 터널에서 보안 검사를 위한 매개 변수를 지정합니다. | 티피-1 |

| VXLAN 네트워크 식별자(VNI) 목록 또는 범위의 이름 | VXLAN 터널 ID의 목록 또는 범위를 고유하게 식별하는 데 사용됩니다. | VLAN-100 |

| VXLAN 터널 식별자 이름입니다. | 터널 검사 프로파일에서 VXLAN 터널을 상징적으로 명명하는 데 사용됩니다. | VNI-1100〈블랙〉 |

SRX 시리즈 방화벽에서 터널 검사 보안 정책을 구성하면 패킷이 보안 정책과 일치할 때 패킷이 내부 헤더에 액세스하기 위해 패킷의 캡슐화를 해제합니다. 그런 다음 터널 검사 프로필을 적용하여 내부 트래픽이 허용되는지 여부를 결정합니다. 보안 디바이스는 내부 패킷 콘텐츠와 적용된 터널 검사 프로필 매개 변수를 사용하여 정책 조회를 수행한 다음 내부 세션에 대한 스테이트풀 검사를 수행합니다.

구성

이 예에서는 SRX 시리즈 방화벽에서 다음 기능을 구성합니다.

- 모든 호스트 트래픽을 허용하도록 트러스트 및 언트러스트 영역을 정의합니다. 이는 스파인 디바이스에 대한 BGP 세션을 지원하고 두 영역(DC)에서 SSH 등을 허용합니다.

- 192.168.100.0/24 서브넷의 모든 호스트에 대해 VNI 1100(VLAN 100에 대해 확장된 레이어 2)의 DC1에서 DC2로 흐르는 트래픽을 검사합니다. 정책은 ping을 허용하지만 다른 모든 트래픽은 거부해야 합니다.

- 터널 검사 없이 DC2에서 DC1로의 모든 반환 트래픽을 허용합니다.

- DC1에서 DC2로 VXLAN 터널 검사 없이 다른 모든 언더레이 및 오버레이 트래픽을 허용합니다.

VXLAN-EVPN 환경에서 보안 디바이스에 대한 터널 검사를 활성화하려면 다음 단계를 사용하십시오.

이 예에 사용된 모든 장치에 대한 완전한 기능 구성에는 판독기가 이 예를 테스트하는 데 도움이 되는 전체 장치 구성이 제공됩니다.

이 예에서는 VXLAN 터널 검사 기능을 활성화하고 검증하는 데 필요한 구성 단계에 초점을 맞춥니다. SRX 시리즈 방화벽은 DCI 역할을 지원하기 위해 인터페이스 주소 지정, BGP 피어링 및 정책으로 구성된 것으로 추정됩니다.

CLI 빠른 구성

SRX 시리즈 방화벽에서 이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음, 명령을 복사하여 [edit] 계층 수준에서 CLI에 붙여넣습니다.

SRX 시리즈 디바이스의 구성

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC1 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description "Link to DC2 Spine 1" set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30

단계별 절차

- 보안 영역, 인터페이스 및 주소록을 구성합니다.

[edit] user@@r4-dci-ebr# set security zones security-zone trust user@@r4-dci-ebr# set security zones security-zone untrust user@@r4-dci-ebr# set interfaces ge-0/0/0 description "Link to DC1 Spine 1" user@@r4-dci-ebr# set interfaces ge-0/0/0 mtu 9000 user@@r4-dci-ebr# set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 user@@r4-dci-ebr# set interfaces ge-0/0/1 description "Link to DC2 Spine 1" user@@r4-dci-ebr# set interfaces ge-0/0/1 mtu 9000 user@@r4-dci-ebr# set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 user@@r4-dci-ebr# set security zones security-zone trust host-inbound-traffic system-services all user@@r4-dci-ebr# set security zones security-zone trust host-inbound-traffic protocols all user@@r4-dci-ebr# set security zones security-zone trust interfaces ge-0/0/0.0 user@@r4-dci-ebr# set security zones security-zone untrust host-inbound-traffic system-services all user@@r4-dci-ebr# set security zones security-zone untrust host-inbound-traffic protocols all user@@r4-dci-ebr# set security zones security-zone untrust interfaces ge-0/0/1.0 user@@r4-dci-ebr# set security address-book global address vtep-untrust 10.255.2.0/24 user@@r4-dci-ebr# set security address-book global address vtep-trust 10.255.1.0/24 user@@r4-dci-ebr# set security address-book global address vlan100 192.168.100.0/24

터널 검사 프로필을 정의합니다. 검사해야 하는 VNI의 범위 또는 목록을 지정할 수 있습니다.

[edit] user@@r4-dci-ebr# set security tunnel-inspection vni VLAN-100 vni-id 1100 user@@r4-dci-ebr# set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 user@@r4-dci-ebr# set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1

이 예에서는 하나의 VNI만 필요하므로

터널 검사 프로필은 VNI 목록/범위뿐만 아니라 일치하는 VNI가 있는 VXLAN 터널에 적용해야 하는 관련 정책에 연결됩니다.vni-id옵션 대신 키워드가vni-range사용됩니다.- 외부 세션에서 일치시킬 보안 정책을 생성합니다.

[edit] user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1

TP-1터널 검사 프로파일로 전달됩니다. 이 예제의 목표는 DC1에서 시작하여 DC2에서 종료되는 VXLAN 터널을 검사하는 것입니다. 따라서 반환 트래픽(DC2 리프 1, 소스 VTEP 포함)에서 일치하는 두 번째 정책이 필요하지 않습니다. 내부 세션에 대한 정책 세트를 생성합니다.

[edit] user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all user@@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit

이 정책은 일치하는 VXLAN 트래픽의 페이로드에 대해 보안 검사를 수행합니다. 이 예제에서는 DC1의 VLAN 100에 있는 서버 1에서 DC2의 서버 1로 전송된 트래픽입니다. 일치 조건을 지정하면

junos-icmp-allping 요청과 회신이 모두 서버 1 이온 DC1에서 DC2의 서버 1로 전달될 수 있습니다. 지정하면junos-icmp-pingDC1에서 시작된 ping만 허용됩니다.이 예제에서는 결과 기능을 쉽게 테스트할 수 있도록 ping만 허용됩니다. 모든 트래픽을 허용하도록 일치

application any시키거나 특정 보안 요구 사항에 맞게 일치 기준을 변경할 수 있습니다.터널 검사 없이 데이터센터 간의 다른 모든 트래픽을 수락하는 데 필요한 정책을 정의합니다.

[edit] user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match source-address any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest match application any user@@r4-dci-ebr# set security policies from-zone trust to-zone untrust policy accept-rest then permit user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any user@@r4-dci-ebr# set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit

결과

구성 모드에서 명령을 입력하여 show security 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security

address-book {

global {

address vtep-untrust 10.255.2.0/24;

address vtep-trust 10.255.1.0/24;

address vlan100 192.168.100.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy P1 {

match {

source-address vtep-trust;

destination-address vtep-untrust;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

TP-1;

}

}

}

}

policy accept-rest {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy accept-all-dc2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

policy-set PSET-1 {

policy PSET-1-P1 {

match {

source-address vlan100;

destination-address vlan100;

application junos-icmp-all;

}

then {

permit;

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

tunnel-inspection {

inspection-profile TP-1 {

vxlan VNI-1100 {

policy-set PSET-1;

vni VLAN-100;

}

}

vni VLAN-100 {

vni-id 1100;

}

}

디바이스에서 기능 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

확인

이때 DC1의 서버 1과 DC2의 서버 1 간에 ping 트래픽을 생성해야 합니다. ping이 성공해야 합니다. 확인 작업을 완료하는 동안 이 테스트 트래픽이 백그라운드에서 실행되도록 허용합니다.

r5-dc1_server1> ping 192.168.100.102 PING 192.168.100.102 (192.168.100.102): 56 data bytes 64 bytes from 192.168.100.102: icmp_seq=0 ttl=64 time=565.451 ms 64 bytes from 192.168.100.102: icmp_seq=1 ttl=64 time=541.035 ms 64 bytes from 192.168.100.102: icmp_seq=2 ttl=64 time=651.420 ms 64 bytes from 192.168.100.102: icmp_seq=3 ttl=64 time=303.533 ms . . .

내부 정책 세부 정보 확인

Purpose

내부 세션에 적용된 정책의 세부 정보를 확인합니다.

Action

운영 모드에서 명령을 입력합니다 show security policies policy-set PSET-1 .

From zone: PSET-1, To zone: PSET-1

Policy: PSET-1-P1, State: enabled, Index: 7, Scope Policy: 0, Sequence number: 1, Log Profile ID: 0

From zones: any

To zones: any

Source vrf group: any

Destination vrf group: any

Source addresses: vlan100

Destination addresses: vlan100

Applications: junos-icmp-all

Source identity feeds: any

Destination identity feeds: any

Action: permit

터널 검사 트래픽 확인

Purpose

터널 검사 트래픽 세부 정보를 표시합니다.

Action

운영 모드에서 명령을 입력합니다 show security flow tunnel-inspection statistics .

Flow Tunnel-inspection statistics:

Tunnel-inspection type VXLAN:

overlay session active: 4

overlay session create: 289

overlay session close: 285

underlay session active: 3

underlay session create: 31

underlay session close: 28

input packets: 607

input bytes: 171835

output packets: 418

output bytes: 75627

bypass packets: 0

bypass bytes: 0

터널 검사 프로파일 및 VNI 확인

Purpose

터널 검사 프로파일 및 VNI 세부 정보를 표시합니다.

Action

운영 모드에서 명령을 입력합니다 show security tunnel-inspection profiles .

Logical system: root-logical-system

Profile count: 1

Profile: TP-1

Type: VXLAN

Vxlan count: 1

Vxlan name: VXT-1

VNI count: 1

VNI:VNI-1

Policy set: PSET-1

Inspection level: 1

운영 모드에서 명령을 입력합니다 show security tunnel-inspection vnis .

Logical system: root-logical-system

VNI count: 2

VNI name: VLAN-100

VNI id count: 1

[1100 - 1100]

VNI name: VNI-1

VNI id count: 1

[1100 - 1100]

보안 흐름 확인

Purpose

SRX에 VXLAN 보안 플로우 정보를 표시하여 VXLAN 터널 검사가 작동하는지 확인합니다.

Action

운영 모드에서 명령을 입력합니다 show security flow session vxlan-vni 1100 .

Session ID: 3811, Policy name: PSET-1-P1/7, State: Stand-alone, Timeout: 2, Valid In: 192.168.100.101/47883 --> 192.168.100.102/82;icmp, Conn Tag: 0xfcd, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, Type: VXLAN, VNI: 1100, Tunnel Session ID: 2193 Out: 192.168.100.102/82 --> 192.168.100.101/47883;icmp, Conn Tag: 0xfcd, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Type: VXLAN, VNI: 0, Tunnel Session ID: 0 Session ID: 3812, Policy name: PSET-1-P1/7, State: Stand-alone, Timeout: 2, Valid In: 192.168.100.101/47883 --> 192.168.100.102/83;icmp, Conn Tag: 0xfcd, If: ge-0/0/0.0, Pkts: 1, Bytes: 84, Type: VXLAN, VNI: 1100, Tunnel Session ID: 2193 Out: 192.168.100.102/83 --> 192.168.100.101/47883;icmp, Conn Tag: 0xfcd, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Type: VXLAN, VNI: 0, Tunnel Session ID: 0 . . .

SSH가 차단되었는지 확인

Purpose

DC1의 서버 1과 DC2의 서버 2 간에 SSH 세션을 설정해 보세요. ping 트래픽만 허용하는 정책에 따라 SRX에서 이 세션을 차단해야 합니다.

Action

운영 모드에서 명령을 입력합니다 show security flow session vxlan-vni 1100 .

r5-dc1_server1> ssh 192.168.100.102 ssh: connect to host 192.168.100.102 port 22: Operation timed out r5_dc1_server1>

구역 수준 검사, 침입 탐지 및 방지, 콘텐츠 보안 및 터널 검사를 위한 고급 안티 멀웨어를 위한 구성

영역 수준 검사를 구성하고 침입 탐지 및 방지(IDP), 주니퍼 ATP, 콘텐츠 보안 및 고급 맬웨어 방지 프로그램과 같은 레이어 7 서비스를 터널 트래픽에 적용하려면 이 단계를 사용합니다. 이 기능은 Junos OS 릴리스 21.1R1부터 지원됩니다.

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

- SRX 시리즈 방화벽 또는 vSRX 가상 방화벽

- Junos OS 릴리스 21.1R1

구성에서 생성한 것과 동일한 외부 세션용 주소록, 보안 영역, 인터페이스, 터널 검사 프로파일 및 보안 정책 구성을 사용하고 있습니다

이 단계에서는 SRX 시리즈 방화벽을 주니퍼 ATP에 등록했다고 가정합니다. SRX 시리즈 방화벽을 등록하는 방법에 대한 자세한 내용은 주니퍼 ATP(Advanced Threat Prevention) 클라우드에 SRX 시리즈 디바이스 등록을 참조하십시오.

이 구성에서는 내부 세션에 대한 정책 세트를 생성하고 침입 탐지 및 방지(IDP), 콘텐츠 보안, 고급 맬웨어 방지 프로그램을 터널 트래픽에 적용합니다.

CLI 빠른 구성

SRX 시리즈 방화벽에서 이 예제를 빠르게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경한 다음, 명령을 복사하여 [edit] 계층 수준에서 CLI에 붙여넣습니다.

SRX 시리즈 디바이스의 구성

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone untrust to-zone trust policy accept-all-dc2 match source-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match destination-address any set security policies from-zone untrust to-zone trust policy accept-all-dc2 match application any set security policies from-zone untrust to-zone trust policy accept-all-dc2 then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC1 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 description "Link to DC2 Spine 1" set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30

터널 검사를 위한 구역 수준 검사 생성

내부 트래픽에 대한 EVPN-VXLAN 터널 검사를 위한 영역 수준 정책 제어를 추가할 수 있습니다. 이 정책은 일치하는 VXLAN 트래픽의 페이로드에 대해 보안 검사를 수행합니다. 다음 단계에서는 트래픽에 대해 from-zone 및 to-zone을 지정합니다.

-

[edit] user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit

터널 검사를 위한 IDP, 콘텐츠 보안 및 고급 안티 멀웨어 생성

내부 트래픽에 대한 EVPN-VXLAN 터널 검사를 위해 IDP, 고급 aniti-malware, Content Security, SSL 프록시와 같은 보안 서비스를 추가할 수 있습니다. 이 정책은 일치하는 VXLAN 트래픽의 페이로드에 대해 보안 검사를 수행합니다.

다음 단계에서는 트래픽이 정책 규칙과 일치할 때 보안 정책 허용 작업에서 IDP, 콘텐츠 보안, SSL 프록시, 보안 인텔리전스, 고급 맬웨어 방지 서비스와 같은 서비스를 사용하도록 설정합니다.

-

[edit] user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 match application any user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name ssl-inspect-profile-1 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy secintel1 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy P3 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy idp123 user@r4-dci-ebr# set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy P1

다음 단계에서는 콘텐츠 보안, 침입 탐지 및 방지(IDP) 및 고급 맬웨어 방지 정책의 구성 조각을 한 눈에 보여줍니다.

고급 맬웨어 방지 정책을 구성합니다.

[edit] user@r4-dci-ebr# set services advanced-anti-malware policy P3 http inspection-profile scripts user@r4-dci-ebr# set services advanced-anti-malware policy P3 http action block user@r4-dci-ebr# set services advanced-anti-malware policy P3 http notification log user@r4-dci-ebr# set services advanced-anti-malware policy P3 http client-notify message "AAMW Blocked!" user@r4-dci-ebr# set services advanced-anti-malware policy P3 verdict-threshold recommended user@r4-dci-ebr# set services advanced-anti-malware policy P3 fallback-options action permit user@r4-dci-ebr# set services advanced-anti-malware policy P3 fallback-options notification log

보안 인텔리전스 프로파일을 구성합니다.

[edit] user@r4-dci-ebr# set services security-intelligence url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml user@r4-dci-ebr# set services security-intelligence authentication tls-profile aamw-ssl user@r4-dci-ebr# set services security-intelligence profile cc_profile category CC user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 1 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 2 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 4 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 5 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 6 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 7 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 8 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 9 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule match threat-level 10 user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule then action block close user@r4-dci-ebr# set services security-intelligence profile cc_profile rule cc_rule then log user@r4-dci-ebr# set services security-intelligence profile ih_profile category Infected-Hosts user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 7 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 8 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 9 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule match threat-level 10 user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule then action block close http message "Blocked!" user@r4-dci-ebr# set services security-intelligence profile ih_profile rule ih_rule then log user@r4-dci-ebr# set services security-intelligence policy secintel1 CC cc_profile user@r4-dci-ebr# set services security-intelligence policy secintel1 Infected-Hosts ih_profile

침입 탐지 및 방지(IDP) 정책을 구성합니다.

[edit] user@r4-dci-ebr# set security idp idp-policy idp123 rulebase-ips rule rule1 match application junos-icmp-all user@r4-dci-ebr# set security idp idp-policy idp123 rulebase-ips rule rule1 then action no-action

Content Security 정책을 구성합니다.

[edit] user@r4-dci-ebr# set security utm default-configuration anti-virus type sophos-engine user@r4-dci-ebr## set security utm utm-policy P1 anti-virus http-profile junos-sophos-av-defaults

SSL 프로필을 구성합니다.

[edit] user@r4-dci-ebr# set services ssl initiation profile aamw-ssl user@r4-dci-ebr# set services ssl proxy profile ssl-inspect-profile-1 root-ca VJSA

결과

구성 모드에서 명령을 입력하여 show security 구성을 확인합니다. 출력이 의도한 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security

address-book {

global {

address vtep-untrust 10.255.2.0/24;

address vtep-trust 10.255.1.0/24;

address vlan100 192.168.100.0/24;

}

}

policies {

from-zone trust to-zone untrust {

policy P1 {

match {

source-address vtep-trust;

destination-address vtep-untrust;

application junos-vxlan;

}

then {

permit {

tunnel-inspection {

TP-1;

}

}

}

}

policy accept-rest {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy accept-all-dc2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

policy-set PSET-1 {

policy PSET-1-P1 {

match {

source-address vlan100;

destination-address vlan100;

application junos-icmp-all;

dynamic-application any;

url-category any;

from-zone trust;

to-zone untrust;

}

then {

permit {

application-services {

idp-policy idp123;

ssl-proxy {

profile-name ssl-inspect-profile-1;

}

utm-policy P1;

security-intelligence-policy secintel1;

advanced-anti-malware-policy P3;

}

}

}

}

}

}

}

zones {

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

}

tunnel-inspection {

inspection-profile TP-1 {

vxlan VNI-1100 {

policy-set PSET-1;

vni VLAN-100;

}

}

vni VLAN-100 {

vni-id 1100;

}

}

[edit]

user@host# show services

application-identification;

ssl {

initiation {

profile aamw-ssl;

}

proxy {

profile ssl-inspect-profile-1 {

root-ca VJSA;

}

}

}

advanced-anti-malware {

policy P3 {

http {

inspection-profile scripts;

action block;

client-notify {

message "AAMW Blocked!";

}

notification {

log;

}

}

verdict-threshold recommended;

fallback-options {

action permit;

notification {

log;

}

}

}

}

security-intelligence {

url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml;

authentication {

tls-profile aamw-ssl;

}

profile cc_profile {

category CC;

rule cc_rule {

match {

threat-level [ 1 2 4 5 6 7 8 9 10 ];

}

then {

action {

block {

close;

}

}

log;

}

}

}

profile ih_profile {

category Infected-Hosts;

rule ih_rule {

match {

threat-level [ 7 8 9 10 ];

}

then {

action {

block {

close {

http {

message "Blocked!";

}

}

}

}

log;

}

}

}

policy secintel1 {

CC {

cc_profile;

}

Infected-Hosts {

ih_profile;

}

}

}

디바이스에서 기능 구성을 마쳤으면 구성 모드에서 을 입력합니다 commit .

전체 장치 구성

이 구성을 참조하여 이 예제의 컨텍스트를 더 잘 이해하거나 다시 만듭니다. 여기에는 DC 패브릭을 구성하는 QFX 시리즈 스위치를 위한 완전한 ERB 기반 EVPN-VXLAN 구성과 기본 및 고급 VXLAN 터널 검사 예시 모두에 대한 SRX 시리즈 방화벽의 종료 상태가 포함됩니다.

제공된 구성은 위치에 따라 다르기 때문에 사용자 로그인, 시스템 로깅 또는 관리 관련 구성을 표시하지 않으며, 이는 VXLAN 터널 검사 기능과 관련이 없습니다.

EVPN-VXLAN 구성에 대한 자세한 내용과 예제는 ERB를 사용하는 캠퍼스 네트워크를 위한 EVPN-VXLAN 패브릭 구성의 네트워크 구성 예를 참조하십시오.

- 리프 1 디바이스의 구성

- 스파인 1 디바이스의 구성

- 리프 2 디바이스의 구성

- 스파인 2 디바이스 구성

- SRX 시리즈 디바이스의 기본 터널 검사 구성

- 레이어 7 보안 서비스가 포함된 SRX 시리즈 디바이스의 터널 검사 구성

리프 1 디바이스의 구성

set system host-name r0_dc1_leaf1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members v100 set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members v50 set interfaces irb unit 50 virtual-gateway-accept-data set interfaces irb unit 50 family inet address 192.168.50.3/24 preferred set interfaces irb unit 50 family inet address 192.168.50.3/24 virtual-gateway-address 192.168.50.1 set interfaces irb unit 100 virtual-gateway-accept-data set interfaces irb unit 100 family inet address 192.168.100.3/24 preferred set interfaces irb unit 100 family inet address 192.168.100.3/24 virtual-gateway-address 192.168.100.1 set interfaces lo0 unit 0 family inet address 10.255.1.10/32 set interfaces lo0 unit 1 family inet address 10.255.10.10/32 set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community comm_pod1 members target:65001:1 set policy-options community comm_pod2 members target:65002:2 set policy-options community shared_100_fm_pod1 members target:65001:100 set policy-options community shared_100_fm_pod2 members target:65002:100 set policy-options community target_t5_pod1 members target:65001:9999 set policy-options community target_t5_pod2 members target:65002:9999 set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.50 set routing-instances TENANT_1_VRF interface irb.100 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.255.1.10:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-table-label set routing-options router-id 10.255.1.10 set routing-options autonomous-system 65001 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set routing-options forwarding-table chained-composite-next-hop ingress evpn set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.1.10 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.1.1 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export FROM_Lo0 set protocols bgp group UNDERLAY local-as 65510 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.1.1 peer-as 65511 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn vni-options vni 150 vrf-target target:65001:150 set protocols evpn vni-options vni 1100 vrf-target target:65001:100 set protocols evpn extended-vni-list 1100 set protocols evpn extended-vni-list 150 set protocols lldp interface all set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.255.1.10:1 set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:65001:1 set vlans v100 vlan-id 100 set vlans v100 l3-interface irb.100 set vlans v100 vxlan vni 1100 set vlans v50 vlan-id 50 set vlans v50 l3-interface irb.50 set vlans v50 vxlan vni 150

스파인 1 디바이스의 구성

set system host-name r1_dc1_spine11 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.1.1/30 set interfaces xe-0/0/1 mtu 9000 set interfaces xe-0/0/1 unit 0 family inet address 172.16.1.1/30 set interfaces lo0 unit 0 family inet address 10.255.1.1/32 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject set routing-options autonomous-system 65001 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.1.1 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC cluster 10.255.1.1 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.1.10 set protocols bgp group EVPN_FABRIC vpn-apply-export set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65511 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.1.2 peer-as 65510 set protocols bgp group UNDERLAY neighbor 172.16.1.2 peer-as 65012 set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.255.1.1 set protocols bgp group OVERLAY_INTERDC family evpn signaling set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.255.2.1 peer-as 65002 set protocols lldp interface all

리프 2 디바이스의 구성

set system host-name r2_dc2_leaf1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.2.2/30 set interfaces xe-0/0/1 unit 0 family ethernet-switching vlan members v100 set interfaces xe-0/0/2 unit 0 family ethernet-switching vlan members v60 set interfaces irb unit 60 virtual-gateway-accept-data set interfaces irb unit 60 family inet address 192.168.60.3/24 preferred set interfaces irb unit 60 family inet address 192.168.60.3/24 virtual-gateway-address 192.168.60.1 set interfaces irb unit 100 virtual-gateway-accept-data set interfaces irb unit 100 family inet address 192.168.100.4/24 preferred set interfaces irb unit 100 family inet address 192.168.100.4/24 virtual-gateway-address 192.168.100.1 set interfaces lo0 unit 0 family inet address 10.255.2.10/32 set interfaces lo0 unit 1 family inet address 10.255.20.10/32 set forwarding-options vxlan-routing next-hop 32768 set forwarding-options vxlan-routing overlay-ecmp set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_100_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community comm_pod1 members target:65001:1 set policy-options community comm_pod2 members target:65002:2 set policy-options community shared_100_fm_pod1 members target:65001:100 set policy-options community shared_100_fm_pod2 members target:65002:100 set policy-options community target_t5_pod1 members target:65001:9999 set policy-options community target_t5_pod2 members target:65002:9999 set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.60 set routing-instances TENANT_1_VRF interface irb.100 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.255.1.2:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-table-label set routing-options router-id 10.255.2.10 set routing-options autonomous-system 65002 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set routing-options forwarding-table chained-composite-next-hop ingress evpn set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.2.10 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.2.1 set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export FROM_Lo0 set protocols bgp group UNDERLAY local-as 65522 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.2.1 peer-as 65523 set protocols evpn encapsulation vxlan set protocols evpn default-gateway no-gateway-community set protocols evpn vni-options vni 160 vrf-target target:65002:160 set protocols evpn vni-options vni 1100 vrf-target target:65002:100 set protocols evpn extended-vni-list 1100 set protocols evpn extended-vni-list 160 set protocols lldp interface all set switch-options vtep-source-interface lo0.0 set switch-options route-distinguisher 10.255.2.10:1 set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:65002:1 set vlans v100 vlan-id 100 set vlans v100 l3-interface irb.100 set vlans v100 vxlan vni 1100 set vlans v60 vlan-id 60 set vlans v60 l3-interface irb.60 set vlans v60 vxlan vni 160

스파인 2 디바이스 구성

set system host-name r3_dc2_spine1 set interfaces xe-0/0/0 mtu 9000 set interfaces xe-0/0/0 unit 0 family inet address 10.1.2.1/30 set interfaces xe-0/0/1 mtu 9000 set interfaces xe-0/0/1 unit 0 family inet address 172.16.2.1/30 set interfaces lo0 unit 0 family inet address 10.255.2.1/32 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement FROM_Lo0 term 10 from interface lo0.0 set policy-options policy-statement FROM_Lo0 term 10 then accept set policy-options policy-statement FROM_Lo0 term 20 then reject set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.255.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.1.0.0/16 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject set routing-options autonomous-system 65002 set routing-options forwarding-table export ECMP-POLICY set routing-options forwarding-table ecmp-fast-reroute set protocols bgp group EVPN_FABRIC type internal set protocols bgp group EVPN_FABRIC local-address 10.255.2.1 set protocols bgp group EVPN_FABRIC family evpn signaling set protocols bgp group EVPN_FABRIC cluster 10.255.2.1 set protocols bgp group EVPN_FABRIC multipath set protocols bgp group EVPN_FABRIC bfd-liveness-detection minimum-interval 1000 set protocols bgp group EVPN_FABRIC bfd-liveness-detection multiplier 3 set protocols bgp group EVPN_FABRIC neighbor 10.255.2.10 set protocols bgp group EVPN_FABRIC vpn-apply-export set protocols bgp group UNDERLAY type external set protocols bgp group UNDERLAY import UNDERLAY-IMPORT set protocols bgp group UNDERLAY family inet unicast set protocols bgp group UNDERLAY export UNDERLAY-EXPORT set protocols bgp group UNDERLAY local-as 65523 set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 10.1.2.2 peer-as 65522 set protocols bgp group UNDERLAY neighbor 172.16.2.2 peer-as 65012 set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.255.2.1 set protocols bgp group OVERLAY_INTERDC family evpn signaling set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.255.1.1 peer-as 65001 set protocols lldp interface all

SRX 시리즈 디바이스의 기본 터널 검사 구성

set system host-name r4-dci-ebr set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone trust to-zone untrust policy accept-rest match source-address any set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any set security policies from-zone trust to-zone untrust policy accept-rest match application any set security policies from-zone trust to-zone untrust policy accept-rest then permit set security policies from-zone untrust to-zone trust policy accept-return match source-address any set security policies from-zone untrust to-zone trust policy accept-return match destination-address any set security policies from-zone untrust to-zone trust policy accept-return match application any set security policies from-zone untrust to-zone trust policy accept-return then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application junos-icmp-all set security policies policy-set PSET-1 policy PSET-1-P1 then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC2 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement dci term 1 from protocol direct set policy-options policy-statement dci term 1 then accept set protocols bgp group UNDERLAY export dci set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 172.16.1.1 peer-as 65511 set protocols bgp group UNDERLAY neighbor 172.16.2.1 peer-as 65523 set routing-options autonomous-system 65012 set routing-options forwarding-table export ECMP-POLICY

레이어 7 보안 서비스가 포함된 SRX 시리즈 디바이스의 터널 검사 구성

set system host-name r4-dci-ebrset services application-identification set services ssl initiation profile aamw-ssl set services ssl proxy profile ssl-inspect-profile-1 root-ca VJSA set services advanced-anti-malware policy P3 http inspection-profile scripts set services advanced-anti-malware policy P3 http action block set services advanced-anti-malware policy P3 http client-notify message "AAMW Blocked!" set services advanced-anti-malware policy P3 http notification log set services advanced-anti-malware policy P3 verdict-threshold recommended set services advanced-anti-malware policy P3 fallback-options action permit set services advanced-anti-malware policy P3 fallback-options notification log set services security-intelligence url https://cloudfeeds.argonqa.junipersecurity.net/api/manifest.xml set services security-intelligence authentication tls-profile aamw-ssl set services security-intelligence profile cc_profile category CC set services security-intelligence profile cc_profile rule cc_rule match threat-level 1 set services security-intelligence profile cc_profile rule cc_rule match threat-level 2 set services security-intelligence profile cc_profile rule cc_rule match threat-level 4 set services security-intelligence profile cc_profile rule cc_rule match threat-level 5 set services security-intelligence profile cc_profile rule cc_rule match threat-level 6 set services security-intelligence profile cc_profile rule cc_rule match threat-level 7 set services security-intelligence profile cc_profile rule cc_rule match threat-level 8 set services security-intelligence profile cc_profile rule cc_rule match threat-level 9 set services security-intelligence profile cc_profile rule cc_rule match threat-level 10 set services security-intelligence profile cc_profile rule cc_rule then action block close set services security-intelligence profile cc_profile rule cc_rule then log set services security-intelligence profile ih_profile category Infected-Hosts set services security-intelligence profile ih_profile rule ih_rule match threat-level 7 set services security-intelligence profile ih_profile rule ih_rule match threat-level 8 set services security-intelligence profile ih_profile rule ih_rule match threat-level 9 set services security-intelligence profile ih_profile rule ih_rule match threat-level 10 set services security-intelligence profile ih_profile rule ih_rule then action block close http message "Blocked!" set services security-intelligence profile ih_profile rule ih_rule then log set services security-intelligence policy secintel1 CC cc_profile set services security-intelligence policy secintel1 Infected-Hosts ih_profile set security pki ca-profile aamw-ca ca-identity deviceCA set security pki ca-profile aamw-ca enrollment url http://ca.junipersecurity.net:8080/ejbca/publicweb/apply/scep/SRX/pkiclient.exe set security pki ca-profile aamw-ca revocation-check disable set security pki ca-profile aamw-ca revocation-check crl url http://va.junipersecurity.net/ca/deviceCA.crl set security pki ca-profile aamw-secintel-ca ca-identity JUNIPER set security pki ca-profile aamw-secintel-ca revocation-check crl url http://va.junipersecurity.net/ca/current.crl set security pki ca-profile aamw-cloud-ca ca-identity JUNIPER_CLOUD set security pki ca-profile aamw-cloud-ca revocation-check crl url http://va.junipersecurity.net/ca/cloudCA.crl set security idp idp-policy idp123 rulebase-ips rule rule1 match application junos-icmp-all set security idp idp-policy idp123 rulebase-ips rule rule1 then action no-action set security address-book global address vtep-untrust 10.255.2.0/24 set security address-book global address vtep-trust 10.255.1.0/24 set security address-book global address vlan100 192.168.100.0/24 set security utm default-configuration anti-virus type sophos-engine set security utm utm-policy P1 anti-virus http-profile junos-sophos-av-defaults set security policies from-zone trust to-zone untrust policy P1 match source-address vtep-trust set security policies from-zone trust to-zone untrust policy P1 match destination-address vtep-untrust set security policies from-zone trust to-zone untrust policy P1 match application junos-vxlan set security policies from-zone trust to-zone untrust policy P1 then permit tunnel-inspection TP-1 set security policies from-zone trust to-zone untrust policy accept-rest match source-address any set security policies from-zone trust to-zone untrust policy accept-rest match destination-address any set security policies from-zone trust to-zone untrust policy accept-rest match application any set security policies from-zone trust to-zone untrust policy accept-rest then permit set security policies from-zone untrust to-zone trust policy accept-return match source-address any set security policies from-zone untrust to-zone trust policy accept-return match destination-address any set security policies from-zone untrust to-zone trust policy accept-return match application any set security policies from-zone untrust to-zone trust policy accept-return then permit set security policies policy-set PSET-1 policy PSET-1-P1 match source-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match destination-address vlan100 set security policies policy-set PSET-1 policy PSET-1-P1 match application any set security policies policy-set PSET-1 policy PSET-1-P1 match dynamic-application any set security policies policy-set PSET-1 policy PSET-1-P1 match url-category any set security policies policy-set PSET-1 policy PSET-1-P1 match from-zone trust set security policies policy-set PSET-1 policy PSET-1-P1 match to-zone untrust set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services idp-policy idp123 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services ssl-proxy profile-name ssl-inspect-profile-1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services utm-policy P1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services security-intelligence-policy secintel1 set security policies policy-set PSET-1 policy PSET-1-P1 then permit application-services advanced-anti-malware-policy P3 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 policy-set PSET-1 set security tunnel-inspection inspection-profile TP-1 vxlan VNI-1100 vni VLAN-100 set security tunnel-inspection vni VLAN-100 vni-id 1100 set interfaces ge-0/0/0 description "Link to DC2 Spine 1" set interfaces ge-0/0/0 mtu 9000 set interfaces ge-0/0/0 unit 0 family inet address 172.16.1.2/30 set interfaces ge-0/0/1 mtu 9000 set interfaces ge-0/0/1 unit 0 family inet address 172.16.2.2/30 set policy-options policy-statement ECMP-POLICY then load-balance per-packet set policy-options policy-statement dci term 1 from protocol direct set policy-options policy-statement dci term 1 then accept set protocols bgp group UNDERLAY export dci set protocols bgp group UNDERLAY multipath multiple-as set protocols bgp group UNDERLAY bfd-liveness-detection minimum-interval 350 set protocols bgp group UNDERLAY bfd-liveness-detection multiplier 3 set protocols bgp group UNDERLAY neighbor 172.16.1.1 peer-as 65511 set protocols bgp group UNDERLAY neighbor 172.16.2.1 peer-as 65523 set routing-options autonomous-system 65012 set routing-options static route 0.0.0.0/0 next-hop 10.9.159.252 set routing-options forwarding-table export ECMP-POLICY