SRX 시리즈 방화벽에서 애플리케이션 식별

애플리케이션 식별을 통해 네트워크에서 애플리케이션을 확인하고 작동 방식, 동작 특성 및 상대적 위험을 알 수 있습니다. App ID는 다양한 식별 메커니즘을 사용하여 포트, 프로토콜 및 기타 회피 전략에 관계없이 네트워크의 애플리케이션을 탐지합니다. 자세한 내용은 다음 항목을 참조하세요.

애플리케이션 식별 기법 이해

지금까지 방화벽은 정책을 시행하는 방법으로 IP 주소와 포트 번호를 사용했습니다. 이 전략은 사용자가 고정된 위치에서 네트워크에 연결하고 특정 포트 번호를 사용하여 특정 리소스에 액세스한다는 가정을 기반으로 합니다.

오늘날 무선 네트워킹과 모바일 디바이스에는 다른 전략이 필요합니다. 디바이스가 네트워크에 연결되는 방식은 빠르게 변화하고 있습니다. 개인은 여러 장치를 동시에 사용하여 네트워크에 연결할 수 있습니다. 정적으로 할당된 IP 주소 및 포트 번호 그룹으로 사용자, 애플리케이션 또는 디바이스를 식별하는 것은 더 이상 실용적이지 않습니다.

이 주제는 다음 섹션을 포함합니다.

Junos OS 차세대 애플리케이션 식별

차세대 애플리케이션 식별은 레거시 애플리케이션 식별 기능을 기반으로 구축되며 Skype, BitTorrent 및 Tor와 같은 우회 애플리케이션에 보다 효과적인 탐지 기능을 제공합니다.

Junos OS 애플리케이션 식별은 포트 번호 이외의 특성을 사용하여 서로 다른 네트워크 레이어에서 웹 기반 및 기타 애플리케이션과 프로토콜을 인식합니다. 응용 프로그램은 응용 프로그램 서명 및 구문 분석 정보가 포함된 프로토콜 번들을 사용하여 식별됩니다. 식별은 프로토콜 구문 분석 및 디코딩과 세션 관리를 기반으로 합니다.

탐지 메커니즘에는 응용 프로그램을 식별하기 위한 자체 데이터 피드 및 구문이 있습니다.

응용 프로그램 식별에서 지원되는 기능은 다음과 같습니다.

-

비디오 스트리밍, P2P 통신, 소셜 네트워킹 및 메시징을 포함한 프로토콜 및 애플리케이션 지원

-

애플리케이션 내 서비스 식별

-

애플리케이션 내에서 실행된 작업(예: 로그인, 찾아보기, 채팅, 파일 전송)을 구분하는 기능

-

모든 버전의 프로토콜 및 애플리케이션 디코더와 디코더의 동적 업데이트 지원

-

암호화 및 압축된 트래픽과 가장 복잡한 터널링 프로토콜 지원

-

레이어 3부터 레이어 7 이상까지 모든 프로토콜을 식별할 수 있는 기능

애플리케이션 식별의 이점

-

비디오 스트리밍, P2P 통신, 소셜 네트워킹 및 메시징을 포함한 애플리케이션에 대한 세분화된 제어를 제공합니다. 또한 애플리케이션의 서비스, 포트 사용, 기반 기술 및 동작 특성을 파악합니다. 이러한 가시성을 통해 우회성 애플리케이션을 방화벽에서 인라인으로 차단할 수 있습니다.

-

포트나 프로토콜에 관계없이 애플리케이션을 식별하고, 애플리케이션을 허용, 차단 또는 제한합니다. 여기에는 식별을 회피하기 위해 회피 기술을 사용하는 것으로 알려진 애플리케이션도 포함됩니다. 이 식별은 조직이 네트워크를 드나드는 트래픽 유형을 제어하는 데 도움이 됩니다.

애플리케이션 시그니처 매핑

애플리케이션 시그니처 매핑은 네트워크에서 트래픽을 발생시킨 애플리케이션을 식별하는 정확한 방법입니다. 서명 매핑은 레이어 7에서 작동하며 페이로드의 실제 콘텐츠를 검사합니다.

애플리케이션은 다운로드 가능한 프로토콜 번들을 사용하여 식별됩니다. 처음 몇 개 패킷의 애플리케이션 서명 및 구문 분석 정보는 데이터베이스의 내용과 비교됩니다. 페이로드가 데이터베이스의 항목과 동일한 정보를 포함하는 경우, 트래픽의 애플리케이션은 해당 데이터베이스 항목에 매핑된 애플리케이션으로 식별됩니다.

주니퍼 네트웍스는 FTP 및 DNS와 같은 알려진 모든 애플리케이션과 Facebook, Kazaa 및 여러 인스턴트 메시징 프로그램과 같이 HTTP 프로토콜을 통해 작동하는 애플리케이션에 대한 항목이 포함된 사전 정의된 애플리케이션 식별 데이터베이스를 제공합니다. 서명 구독을 사용하면 주니퍼 네트웍스에서 데이터베이스를 다운로드하고 미리 정의된 새 서명이 추가될 때마다 콘텐츠를 정기적으로 업데이트할 수 있습니다.

애플리케이션 식별 일치 시퀀스

그림 1은 매핑 기술이 적용되는 순서와 응용 프로그램이 결정되는 방법을 보여줍니다.

애플리케이션 식별에서 플로우의 모든 패킷은 애플리케이션이 식별될 때까지 처리를 위해 애플리케이션 식별 엔진을 통과합니다. 응용 프로그램 바인딩은 향후 식별 프로세스를 신속하게 처리하기 위해 ASC(응용 프로그램 시스템 캐시)에 저장됩니다.

애플리케이션 시그니처는 세션의 처음 몇 개 패킷에서 프로토콜 문법 분석을 기반으로 애플리케이션을 식별합니다. 애플리케이션 식별 엔진이 아직 애플리케이션을 식별하지 못한 경우 패킷을 전달하고 추가 데이터를 기다립니다.

애플리케이션 식별 모듈은 클라이언트-서버 세션 및 서버-클라이언트 세션 모두에 대해 애플리케이션을 일치시킵니다.

애플리케이션이 결정되면 AppSecure 서비스 모듈을 구성하여 트래픽의 애플리케이션 ID를 기반으로 추적, 우선 순위 지정, 액세스 제어, 탐지 및 방지를 위해 트래픽을 모니터링하고 제어할 수 있습니다.

-

애플리케이션 추적(AppTrack) - 디바이스를 통과하는 애플리케이션을 추적하고 보고합니다.

-

침입 탐지 및 방지(IDP) - 비표준 포트에서 실행되는 애플리케이션에 적절한 공격 객체를 적용합니다. 애플리케이션 식별은 디코더가 없는 애플리케이션에 대한 공격 시그니처의 범위를 좁혀 IDP 성능을 향상시킵니다.

-

AppFW(Application Firewall) - 애플리케이션 기반 규칙을 사용하여 애플리케이션 방화벽을 구현합니다.

-

AppQoS(애플리케이션 서비스 품질) - 애플리케이션 인식을 기반으로 서비스 품질 우선 순위를 지정합니다.

-

고급 정책 기반 라우팅(APBR) - 애플리케이션을 기반으로 세션을 분류하고 구성된 규칙을 적용하여 트래픽을 재라우팅합니다.

-

AppQoE(애플리케이션 체감 품질) - 애플리케이션의 성능을 모니터링하고 점수에 따라 해당 애플리케이션 트래픽에 가장 적합한 링크를 선택합니다.

참조

Junos OS 애플리케이션 식별 데이터베이스 이해

사전 정의된 서명 데이터베이스는 주니퍼 네트웍스 보안 엔지니어링 웹 사이트에서 사용할 수 있습니다. 이 데이터베이스에는 응용 프로그램 서명 라이브러리가 포함되어 있습니다. 자세한 내용은 응용 프로그램 서명을 참조하십시오. 이러한 서명 페이지는 응용 프로그램 범주, 그룹, 위험 수준, 포트 등에 대한 가시성을 제공합니다.

사전 정의된 서명 패키지는 알려진 애플리케이션 서명에 대한 식별 기준을 제공하며 주기적으로 업데이트됩니다.

새로운 애플리케이션이 추가될 때마다 모든 관련 플랫폼에 대해 프로토콜 번들이 업데이트되고 생성됩니다. 다른 응용 프로그램 서명 파일과 함께 패키지됩니다. 이 패키지는 보안 다운로드 웹 사이트를 통해 다운로드할 수 있습니다.

구독 서비스를 이용하면 직접 사용할 항목을 만들 필요 없이 최신 적용 범위를 위해 최신 서명을 정기적으로 다운로드할 수 있습니다.

애플리케이션 식별은 기본적으로 활성화되며 침입 탐지 및 방지(IDP), AppFW, AppQoS 또는 AppTrack을 구성할 때 자동으로 설정됩니다.

Junos OS 사전 정의된 애플리케이션 서명 패키지에 대한 업데이트는 별도로 라이선스가 부여된 구독 서비스를 통해 승인됩니다. 주니퍼 네트웍스에서 제공하는 서명 데이터베이스 업데이트를 다운로드하고 설치하려면 디바이스에 애플리케이션 식별 애플리케이션 서명 업데이트 라이선스 키를 설치해야 합니다. 라이센스 키가 만료되면 로컬에 저장된 애플리케이션 서명 패키지 콘텐츠를 계속 사용할 수 있지만 패키지를 업데이트할 수는 없습니다.

참조

Junos OS 애플리케이션 식별 비활성화 및 재활성화

애플리케이션 식별은 기본적으로 활성화되어 있습니다. CLI를 사용하여 애플리케이션 식별을 비활성화할 수 있습니다.

응용 프로그램 식별을 비활성화하려면:

user@host# set services application-identification no-application-identification

애플리케이션 식별을 다시 활성화하려면 애플리케이션 식별 비활성화를 지정하는 구성 문을 삭제하십시오.

user@host# delete services application-identification no-application-identification

디바이스 구성을 완료하면 해당 구성을 커밋합니다.

구성을 확인하려면 명령을 입력합니다 show services application-identification .

참조

응용 프로그램 시스템 캐시 이해

ASC(애플리케이션 시스템 캐시)는 애플리케이션 유형과 해당 대상 IP 주소, 대상 포트, 프로토콜 유형 및 서비스 간의 매핑을 저장합니다. 응용 프로그램이 식별되면 해당 정보가 ASC에 저장되므로 특정 시스템에서 실행 중인 응용 프로그램을 식별하려면 일치하는 항목만 필요하므로 식별 프로세스가 빨라집니다.

기본적으로 ASC는 매핑 정보를 3600초 동안 저장합니다. 그러나 CLI를 사용하여 캐시 시간 제한 값을 구성할 수 있습니다.

명령을 사용하여 [edit services application-identification application-system-cache-timeout] 애플리케이션 시스템 캐시 항목의 제한시간 값을 변경할 수 있습니다. 시간 제한 값은 0초에서 1,000,000초까지 구성할 수 있습니다. ASC 세션은 1000,000초 후에 만료될 수 있습니다.

ASC 항목은 구성된 ASC 시간 초과 후에 만료됩니다. 시간 초과 기간 동안 캐시 적중(ASC에서 일치하는 항목이 발견됨)이 있는 경우에도 ASC 항목은 새로 고쳐지지 않습니다.

새 사용자 지정 응용 프로그램 서명을 구성하거나 기존 사용자 지정 서명을 수정하면 미리 정의된 응용 프로그램 및 사용자 지정 응용 프로그램에 대한 기존의 모든 응용 프로그램 시스템 캐시 항목이 지워집니다.

사용자 지정 애플리케이션 시그니처를 삭제하거나 비활성화하고 구성 커밋이 실패하면 ASC(애플리케이션 시스템 캐시) 항목이 완전히 지워지지 않습니다. 대신 사용자 지정 응용 프로그램의 경로에 있는 기본 응용 프로그램이 ASC에 보고됩니다.

참조

Application Services for Application Services Application System Cache 활성화 또는 비활성화

ASC는 기본적으로 활성화되어 있습니다. 보안 서비스 조회의 차이점에 유의하십시오.

-

보안 서비스에 대한 ASC 조회는 기본적으로 활성화되어 있지 않습니다. 즉, 보안 정책, 애플리케이션 방화벽(AppFW), 애플리케이션 추적(AppTrack), 애플리케이션 서비스 품질(AppQoS), 주니퍼 ATP 클라우드, IDP, 컨텐츠 보안을 포함한 보안 서비스는 기본적으로 ASC를 사용하지 않습니다.

-

기타 서비스에 대한 ASC 조회는 기본적으로 활성화되어 있습니다. 즉, 고급 정책 기반 라우팅(APBR)을 포함한 기타 서비스는 기본적으로 애플리케이션 식별을 위해 ASC를 사용합니다.

ASC의 기본 동작 변경은 레거시 AppFW 기능에 영향을 줍니다. Junos OS 릴리스 18.2부터 보안 서비스에 대해 ASC가 기본적으로 비활성화되어 있으면 AppFW는 ASC에 있는 항목을 사용하지 않습니다.

명령을 사용하여 릴리스 18.2 이전의 Junos OS 릴리스에서와 같이 ASC 동작으로 set services application-identification application-system-cache security-services 되돌릴 수 있습니다.

보안 서비스에 대해 ASC가 활성화된 경우 보안 디바이스가 애플리케이션 회피 기술에 취약해질 수 있습니다. 기본 구성(보안 서비스에 대해 비활성화됨)의 디바이스 성능이 특정 사용 사례에 충분하지 않은 경우에만 ASC를 활성화하는 것이 좋습니다.

다음 명령을 사용하여 ASC를 활성화 또는 비활성화합니다.

보안 서비스를 위해 ASC를 사용하도록 설정합니다.

user@host#set services application-identification application-system-cache security-services기타 서비스에 대해 ASC를 비활성화합니다.

user@host#set services application-identification application-system-cache no-miscellaneous-services보안 서비스에 대해 활성화된 ASC를 비활성화합니다.

user@host#delete services application-identification application-system-cache security-services기타 서비스에 대해 비활성화된 ASC를 활성화합니다.

user@host#delete services application-identification application-system-cache no-miscellaneous-services

명령을 사용하여 show services application-identification application-system-cache ASC의 상태를 확인할 수 있습니다.

다음 샘플 출력은 ASC의 상태를 제공합니다.

user@host>show services application-identification application-system-cache

Application System Cache Configurations:

application-cache: on

Cache lookup for security-services: off

Cache lookup for miscellaneous-services: on

cache-entry-timeout: 3600 seconds

이전 릴리스에서는 응용 프로그램 캐싱이 기본적으로 활성화되었습니다. 명령을 사용하여 set services application-identification no-application-system-cache 수동으로 비활성화할 수 있습니다.

user@host# set services application-identification no-application-system-cache

참조

애플리케이션 시스템 캐시 통계 확인

목적

애플리케이션 시스템 캐시(ASC) 통계를 확인합니다.

응용 프로그램 시스템 캐시는 응용 프로그램 식별 응용 프로그램에 대한 캐시를 표시합니다.

행동

CLI 운영 모드에서 명령을 입력합니다 show services application-identification application-system-cache .

샘플 출력

명령 이름

user@host> show services application-identification application-system-cache application-cache: on nested-application-cache: on cache-unknown-result: on cache-entry-timeout: 3600 seconds

의미

출력에는 ASC 통계 정보의 요약이 표시됩니다. 다음 정보를 확인합니다:

IP 주소 - 대상 주소를 표시합니다.

Port - 서버의 대상 포트를 표시합니다.

Protocol(프로토콜) - 대상 포트의 프로토콜 유형을 표시합니다.

Application(애플리케이션) - 대상 포트에서 식별된 애플리케이션의 이름을 표시합니다.

참조

Onbox Application Identification Statistics

애플리케이션 식별 서비스는 세션당 통계 정보를 제공합니다. 이러한 통계는 고객에게 애플리케이션 사용 프로필을 제공합니다. Onbox Application Identification Statistics 기능은 AppSecure 제품군에 애플리케이션 수준 통계를 추가합니다. 응용 프로그램 통계를 통해 관리자는 누적 통계뿐만 아니라 사용자 정의 간격 동안 누적된 통계에도 액세스할 수 있습니다.

이 기능을 통해 관리자는 바이트 및 세션 수 통계를 유지하면서 통계를 지우고 간격 값을 구성할 수 있습니다. 통계 카운트는 세션 종료 이벤트 시간에 발생하므로 세션이 닫힐 때까지 바이트와 세션 카운트가 업데이트되지 않습니다. 주니퍼 네트웍스 보안 디바이스는 관리자가 애플리케이션 세션 및 바이트 수를 표시하는 데 사용할 수 있는 8개 간격의 기록을 지원합니다.

Junos OS 구성에서 애플리케이션 그룹화가 지원되는 경우, 온박스 애플리케이션 식별 통계 기능은 온박스 그룹별 일치 통계를 지원합니다. 통계는 사전 정의된 그룹에 대해서만 유지됩니다.

응용 프로그램 서명 패키지를 다시 설치해도 응용 프로그램 통계가 지워지지 않습니다. 응용 프로그램이 비활성화되면 해당 응용 프로그램에 대한 트래픽은 없지만 응용 프로그램은 통계에서 계속 유지 관리됩니다. 미리 정의된 응용 프로그램을 다시 설치하는 경우 응용 프로그램 유형에 따라 응용 프로그램이 추적되므로 문제가 되지 않습니다. 사전 정의된 그룹 통계의 경우, 보안 패키지를 다시 설치해도 통계가 지워지지 않습니다. 그러나 그룹 구성원 자격에 대한 모든 변경 내용은 업데이트됩니다. 예를 들어, junos:web은 현재 릴리스에 50개의 애플리케이션이 있고 업그레이드 후에는 60개의 애플리케이션이 있을 수 있습니다. 삭제된 응용 프로그램과 이름이 바뀐 응용 프로그램 그룹은 추가된 응용 프로그램과 동일한 방식으로 처리됩니다.

애플리케이션 식별 모듈은 각 서비스 처리 유닛(SPU)에서 각 애플리케이션에 대한 64비트 세션 카운터를 유지 관리합니다. 카운터는 세션이 특정 응용 프로그램으로 식별될 때 증가합니다. 또 다른 64비트 카운터 집합은 SPU에서 애플리케이션 당 총 바이트를 집계합니다. 지정되지 않은 응용 프로그램에 대한 카운터도 유지 관리됩니다. 세션과 바이트에 대한 여러 SPU의 통계는 라우팅 엔진에서 어그리게이션되어 사용자에게 제공됩니다.

개별 SPU에는 시간당 interval 통계를 롤오버하는 간격 타이머가 있습니다. 통계 수집 간격을 구성하려면 명령을 사용합니다 set services application-identification statistics interval time . 라우팅 엔진이 필요한 간격을 쿼리할 때마다 해당 통계는 각 SPU에서 가져와 라우팅 엔진에서 어그리게이션되어 사용자에게 표시됩니다.

을(를 clear services application-identification statistics ) 사용하여 누적, 간격, 응용 프로그램 및 응용 프로그램 그룹과 같은 모든 응용 프로그램 통계를 지웁니다.

clear services application-identification counter 명령을 사용하여 카운터를 수동으로 재설정합니다. 카운터는 디바이스가 업그레이드 또는 재부팅될 때, 플로우가 다시 시작될 때 또는 간격 타이머가 변경될 때 자동으로 재설정됩니다.

을(를 set services application-identification application-system-cache-timeout value ) 사용하여 애플리케이션 시스템 캐시 항목에 대한 시간 제한 값을 초 단위로 지정합니다.

애플리케이션 식별 통계 수집 시간의 기본 시간 간격은 1440분입니다.

IMAP 캐시 크기 구성

IMAP(Internet Message Access Protocol)는 전자 메일 저장 및 검색 서비스를 위해 전자 메일 클라이언트에서 사용하는 인터넷 표준 프로토콜입니다. IMAP 캐시는 프로토콜 구문 분석 및 컨텍스트 생성에 사용됩니다. 이메일의 구문 분석 관련 정보를 저장합니다.

IMAP 캐시의 최대 항목 수를 제한하도록 구성하고 다음 명령을 사용하여 캐시의 항목에 대한 시간 제한 값을 지정할 수 있습니다.

set services application-identification imap-cache imap-cache-size size

set services application-identification imap-cache imap-cache-timeout time in seconds

본보기:

[edit]

user@host# set services application-identification imap-cache imap-cache-size 50000

이 예에서 IMAP 캐시 크기는 50,000개의 항목을 저장하도록 구성됩니다.

[edit]

user@host# set services application-identification imap-cache-timeout 600

이 예에서 제한 시간은 캐시 항목이 IMAP 캐시에 남아 있는 600초로 구성됩니다.

참조

Junos OS 애플리케이션 식별 서비스를 위한 점보 프레임 지원 이해하기

애플리케이션 식별은 9192바이트의 더 큰 점보 프레임 크기를 지원합니다. 점보 프레임은 기본적으로 활성화되어 있지만 [set interfaces] 명령을 사용하여 최대 전송 단위(MTU) 크기를 조정할 수 있습니다. 점보 프레임을 처리하는 동안 CPU 오버헤드를 줄일 수 있습니다.

참조

응용 프로그램 식별 검사 한계

애플리케이션 식별 검사 제한을 구성하려면 다음을 수행합니다.

-

Inspection Limit for TCP and UDP Sessions

UDP 또는 TCP 세션에서 애플리케이션 식별(AppID)에 대한 바이트 제한 및 패킷 제한을 설정할 수 있습니다. AppID는 구성된 검사 한도를 기준으로 분류를 완료합니다. 제한을 초과하면 AppID가 애플리케이션 분류를 종료합니다.

AppID가 구성된 제한 내에서 최종 분류를 완료하지 않고 미리 일치하는 애플리케이션을 사용할 수 있는 경우 AppID는 애플리케이션을 미리 일치하는 애플리케이션으로 결론을 내립니다. 그렇지 않으면 글로벌 AppID 캐시가 활성화된 경우 애플리케이션이 junos:UNKNOWN으로 종료됩니다. 글로벌 AppID 캐시는 기본적으로 활성화되어 있습니다.

바이트 제한과 패킷 제한을 구성하려면 계층에서 다음 구성 문을 사용합니다.

[edit]-

user@host#set services application-identification inspection-limit tcp byte-limit byte-limit-number packet-limit packet-limit-number -

user@host#set services application-identification inspection-limit udp byte-limit byte-limit-number packet-limit packet-limit-number

표 1 은 TCP 및 UDP 세션에 대한 바이트 제한 및 패킷 제한을 구성하기 위한 범위와 기본값을 제공합니다.

표 1: TCP 및 UDP 세션에 대한 최대 바이트 제한 및 패킷 바이트 제한 세션

한계

레인지

기본값

TCP (영문)

바이트 제한

0에서 4294967295

6000

패킷 제한

0에서 4294967295

영

UDP (영어)

바이트 제한

0에서 4294967295

영

패킷 제한

0에서 4294967295

10

바이트 제한은 IP 헤더와 TCP/UDP 헤더 길이를 제외합니다.

및

packet-limit옵션을 모두byte-limit설정하면 AppID는 두 제한에 모두 도달할 때까지 세션을 검사합니다.해당

byte-limit및packet-limit값을 0으로 구성하여 TCP 또는 UDP 검사 제한을 비활성화할 수 있습니다. -

-

Global Offload Byte Limit (Other Sessions)

AppID에 대한 바이트 제한을 설정하여 분류를 완료하고 세션에서 애플리케이션을 식별할 수 있습니다. 제한을 초과하면 AppID는 애플리케이션 분류를 종료하고 다음 결정 중 하나를 수행합니다.

-

미리 일치하는 애플리케이션을 사용할 수 있는 경우 AppID는 다음과 같은 경우 애플리케이션 분류를 미리 일치하는 애플리케이션으로 결론을 내립니다.

-

AppID가 구성된 바이트 제한 내에서 최종 분류를 완료하지 않는 경우

-

일부 애플리케이션의 터널링 동작으로 인해 세션이 오프로드되지 않은 경우

-

-

사전 일치하는 애플리케이션을 사용할 수 없는 경우 글로벌 AppID 캐시가 활성화된 경우 AppID는 애플리케이션을 junos:UNKNOWN으로 종료합니다. 글로벌 AppID 캐시는 기본적으로 활성화되어 있습니다. 응용 프로그램 서비스에 대한 응용 프로그램 시스템 캐시 사용 또는 사용 안 함을 참조하십시오.

바이트 제한을 구성하려면 계층에서 다음 구성 문을 사용합니다.

[edit]set services application-identification global-offload-byte-limit byte-limit-number

옵션의

global-offload-byte-limit기본값은 10000입니다.값을 0으로 구성

global-offload-byte-limit하여 전역 오프로드 바이트 제한을 비활성화할 수 있습니다.바이트 제한은 IP 헤더와 TCP/UDP 헤더 길이를 제외합니다.

-

성능 모드 옵션 사용

DPI 성능 모드에 대한 최대 패킷 임계값 옵션은 set services application-identification enable-performance-mode max-packet-threshold value 이전 버전과의 호환성을 제공하고 구성이 새 구성을 준수할 수 있는 기회를 제공하기 위해 즉시 제거되지 않고 더 이상 사용되지 않습니다. 이 옵션은 DPI 성능 모드에 대한 최대 패킷 임계값을 설정하는 데 사용되었습니다.

구성에 이전 Junos OS 릴리스의 max-packet-threshold enabled 성능 모드 옵션이 포함된 경우, AppID는 TCP 또는 UDP 검사 제한, 전역 오프로드 바이트 제한 또는 DPI 성능 모드에 대한 최대 패킷 임계값 옵션에 구성된 가장 낮은 값에 도달하면 애플리케이션 분류를 종료합니다.

CDN(Content Delivery Network)에서 호스팅되는 응용 프로그램에 대한 응용 프로그램 식별 지원

AppID(Application Identification)를 활성화하여 AWS, Akamai, Azure, Fastly, Cloudflare 등과 같은 CDN(콘텐츠 전송 네트워크)에서 호스팅되는 웹 애플리케이션을 정확하게 분류할 수 있습니다. 다음 구성 문을 사용하여 CDN 응용 프로그램 분류를 사용하도록 설정합니다.

[edit]user@host#user@hots# set service application-identification enable-cdn-application-detection

구성을 적용하면 AppID가 CDN에서 호스팅되는 실제 애플리케이션을 식별하고 분류합니다.

DPI에 대한 최대 메모리 제한

다음 구성 문을 사용하여 심층 패킷 검사(DPI)에 대한 최대 메모리 제한을 구성할 수 있습니다.

user@host# set services application-identification max-memory memory-value

메모리 값으로 1에서 200000MB까지 설정할 수 있습니다.

JDPI 메모리 사용량이 구성된 값의 90%에 도달하면 DPI는 새 세션 처리를 중지합니다.

애플리케이션 트래픽 처리량 향상

기본 패킷 검사 제한이 있는 성능 모드에서 DPI(심층 패킷 검사)를 클라이언트-서버 및 서버에서 클라이언트 간 방향을 모두 포함하는 두 개의 패킷으로 설정하여 애플리케이션 트래픽 처리량을 향상시킬 수 있습니다. 기본적으로 성능 모드는 보안 장치에서 비활성화되어 있습니다.

애플리케이션 트래픽 처리량 개선:

show services application-identification status 명령을 사용하여 애플리케이션 식별 상태에 대한 세부 정보를 표시합니다.

show services application-identification status(DPI 성능 모드 활성화됨)

user@host> show services application-identification status pic: 2/1 Application Identification Status Enabled Sessions under app detection 0 Engine Version 4.18.2-24.006 (build date Jul 30 2014) Max TCP session packet memory 30000 Force packet plugin Disabled Force stream plugin Disabled DPI Performance mode: Enabled Statistics collection interval 1 (in minutes) Application System Cache Status Enabled Negative cache status Disabled Max Number of entries in cache 262144 Cache timeout 3600 (in seconds) Protocol Bundle Download Server https://signatures.juniper.net/cgi-bin/index.cgi AutoUpdate Disabled Slot 1: Application package version 2399 Status Active Version 1.40.0-26.006 (build date May 1 2014) Sessions 0 Slot 2 Application package version 0 Status Free Version Sessions 0

DPI 성능 모드 필드에는 DPI 성능 모드가 활성화되었는지 여부가 표시됩니다. 이 필드는 성능 모드가 활성화된 경우에만 CLI 명령 출력에 표시됩니다.

DPI를 기본 정확도 모드로 설정하고 성능 모드를 비활성화하려면 성능 모드의 활성화를 지정하는 구성 문을 삭제합니다.

성능 모드를 비활성화하려면:

성능 모드를 삭제합니다.

[edit]user@host# delete services application-identification enable-performance-mode구성을 커밋합니다.

[edit]user@host# commit

참조

알 수 없는 애플리케이션 트래픽의 패킷 캡처 개요

알 수 없는 애플리케이션의 패킷 캡처 기능을 사용하여 보안 디바이스에서 알 수 없는 애플리케이션에 대한 자세한 정보를 수집할 수 있습니다. 알 수 없는 애플리케이션 트래픽은 애플리케이션 서명과 일치하지 않는 트래픽입니다.

보안 디바이스에서 패킷 캡처 옵션을 구성하면 알 수 없는 애플리케이션 트래픽이 수집되어 디바이스의 패킷 캡처 파일(.pcap)에 저장됩니다. 알 수 없는 애플리케이션의 패킷 캡처를 사용하여 새로운 사용자 지정 애플리케이션 시그니처를 정의할 수 있습니다. 보안 정책에서 이 사용자 지정 애플리케이션 서명을 사용하여 애플리케이션 트래픽을 보다 효율적으로 관리할 수 있습니다.

트래픽이 잘못 분류된 경우 분석을 위해 또는 애플리케이션 시그니처 생성을 요청하기 위해 .pcap 파일을 주니퍼 네트웍스로 보낼 수 있습니다.

알 수 없는 애플리케이션 트래픽의 패킷 캡처의 이점

알 수 없는 애플리케이션 트래픽의 패킷 캡처를 사용하여 다음을 수행할 수 있습니다.

알려지지 않은 애플리케이션에 대한 더 많은 인사이트 수집

잠재적 위협에 대한 알려지지 않은 애플리케이션 트래픽 분석

보안 정책 규칙 생성 지원

사용자 지정 응용 프로그램 서명 만들기 사용Enable custom application signature creation

알 수 없는 모든 애플리케이션 트래픽을 차단하는 보안 정책을 구현하면 네트워크 기반 애플리케이션에 문제가 발생할 수 있습니다. 이러한 유형의 정책을 적용하기 전에 이 접근 방식이 사용자 환경에서 문제를 일으키지 않는지 확인해야 합니다. 알 수 없는 애플리케이션 트래픽을 신중하게 분석하고 그에 따라 보안 정책을 정의해야 합니다.

알 수 없는 애플리케이션 트래픽에 대한 패킷 캡처 구성

시작하기 전에

알 수 없는 애플리케이션 트래픽의 자동 패킷 캡처를 활성화하려면 다음을 수행해야 합니다.

-

SRX 시리즈 방화벽에 유효한 애플리케이션 식별 기능 라이선스를 설치합니다. Junos OS 라이선스 관리를 참조하십시오.

-

Junos OS 애플리케이션 서명 패키지를 다운로드하여 설치합니다. Junos OS 애플리케이션 서명 패키지 다운로드 및 설치를 참조하십시오.

-

보안 디바이스에 Junos OS 릴리스 20.2R1 이상 버전이 있는지 확인합니다.

개요

이 예시에서는 다음 단계를 완료하여 보안 디바이스에서 알 수 없는 애플리케이션의 자동 패킷 캡처를 구성하는 방법을 배우게 됩니다.

-

글로벌 수준 또는 보안 정책 수준에서 패킷 캡처 옵션을 설정합니다.

-

패킷 캡처 모드를 구성합니다

-

(선택 사항) 패킷 캡처 파일 옵션 구성

-

생성된 패킷 캡처 파일(.PCAP 파일)

구성

패킷 캡처 구성 옵션에 대한 자세한 내용은 시작하기 전에 패킷 캡처 를 참조하십시오.

- 전 세계적으로 알려지지 않은 애플리케이션에 대한 패킷 캡처

- 보안 정책 수준에서 알 수 없는 애플리케이션에 대한 패킷 캡처

- 패킷 캡처 모드 선택

- 패킷 캡처 옵션 정의(옵션)

- 패킷 캡처 파일(.pcaps) 액세스

전 세계적으로 알려지지 않은 애플리케이션에 대한 패킷 캡처

단계별 절차

-

글로벌 수준에서 패킷 캡처를 활성화하려면 다음 명령을 사용합니다.

user@host#set services application-identification packet-capture global

글로벌 수준에서 패킷 캡처를 활성화하면 보안 디바이스가 알 수 없는 애플리케이션 트래픽을 포함하는 모든 세션에 대한 패킷 캡처를 생성합니다.

보안 정책 수준에서 알 수 없는 애플리케이션에 대한 패킷 캡처

단계별 절차

-

보안 정책 수준에서 패킷 캡처를 구성하려면 다음 절차를 따르십시오. 이 예에서는 보안 정책 P1에서 알 수 없는 애플리케이션 트래픽의 패킷 캡처를 활성화합니다.

[edit]user@host#set security policies from-zone untrust to-zone trust policy P1 match source-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match destination-address anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match application anyuser@host#set security policies from-zone untrust to-zone trust policy P1 match dynamic-application junos:UNKNOWNuser@host#set security policies from-zone untrust to-zone trust policy P1 then permit application-services packet-capture보안 정책 수준에서 알 수 없는 애플리케이션 트래픽의 패킷 캡처를 활성화하려면, 동적 애플리케이션 일치 조건으로 을(를) 반드시 포함

junos:UNKNOWN시켜야 합니다.보안 정책(P1)을 구성할 때 시스템은 보안 정책 일치 기준과 일치하는 애플리케이션 트래픽에 대한 패킷 세부 정보를 캡처합니다.

패킷 캡처 모드 선택

다음 모드 중 하나로 알 수 없는 애플리케이션 트래픽에 대한 패킷을 캡처할 수 있습니다.

-

ASC 모드 - 애플리케이션이 junos:UNKNOWN으로 분류되고 애플리케이션 시스템 캐시(ASC)에 일치하는 항목이 있는 경우 알 수 없는 애플리케이션에 대한 패킷을 캡처합니다. 이 모드는 기본적으로 활성화되어 있습니다.

-

적극적인 모드 - AppID가 분류를 완료하기 전에 모든 트래픽을 캡처합니다. 이 모드에서 시스템은 사용 가능한 ASC 항목과 관계없이 모든 애플리케이션 트래픽을 캡처합니다. 패킷 캡처는 첫 번째 세션의 첫 번째 패킷에서 시작됩니다. 적극적인 모드는 훨씬 더 많은 리소스를 사용하므로 주의해서 사용해야 합니다.

적극적인 모드를 활성화하려면 다음 명령을 사용합니다.

[edit]user@host#set services application-identification packet-capture aggressive-mode플로우의 첫 번째 발생을 캡처해야 하는 경우가 아니면 적극적인 모드를 사용하지 않는 것이 좋습니다. 위에서 언급했듯이 디바이스의 기본 동작은 ASC에 의존합니다.

패킷 캡처 옵션 정의(옵션)

단계별 절차

선택적으로 다음 패킷 캡처 매개 변수를 설정할 수 있습니다. 그렇지 않으면 packet-capture 에 설명된 기본 옵션이 이 기능에 사용됩니다. 이 예에서는 최대 패킷 제한, 최대 바이트 제한 및 패킷 캡처(.pcap) 파일 수와 같은 패킷 캡처 옵션을 정의합니다.

-

세션당 최대 UDP 패킷 수를 설정합니다.

[edit]user@host#set services application-identification packet-capture max-packets 10 -

세션당 최대 TCP 바이트 수를 설정합니다.

[edit]user@host#set services application-identification packet-capture max-bytes 2048 -

가장 오래된 파일을 덮어쓰고 회전하기 전에 만들 최대 패킷 캡처(.pcap) 파일 수를 설정합니다.

[edit]user@host#set services application-identification packet-capture max-files 30

결과

구성 모드에서 명령 및 show security policies 계층 수준을 입력하여 show services application-identification packet-capture 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침에 따라 수정하십시오.

다음 구성은 선택적 구성을 사용하여 전역 수준에서 알 수 없는 애플리케이션 패킷 캡처의 예를 보여줍니다.

[edit services application-identification]user@host# show packet-capture{ global; max-packets 10; max-bytes 2048; max-files 30; }

다음 구성은 선택적 구성을 사용하여 보안 정책 수준에서 알 수 없는 애플리케이션 패킷 캡처의 예를 보여줍니다.

[edit services application-identification]user@host# show packet-capture{ max-packets 10; max-bytes 2048; max-files 30; }

[edit security policies]

user@host# show

from-zone untrust to-zone trust {

policy P1 {

match {

source-address any;

destination-address any;

application any;

dynamic-application [ junos:UNKNOWN ];

}

then {

permit {

application-services {

packet-capture;

}

}

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

패킷 캡처 파일(.pcaps) 액세스

구성을 완료하고 커밋한 후에는 패킷 캡처(.pcap) 파일을 볼 수 있습니다. 시스템은 각 대상 IP 주소, 대상 포트 및 프로토콜에 대해 고유한 패킷 캡처 파일을 생성합니다.

단계별 절차

패킷 캡처 파일을 보려면:

-

디바이스에서 .pcap 파일이 저장된 디렉터리로 이동합니다.

user@host> start shell % % cd /var/log/pcap

-

.pcap 파일을 찾습니다.

.pcap 파일은 형식으로 저장됩니다destination-IP-address. destination-port.protocol. pcap . 예: 142.250.31.156_443_17.pcap.

user@host:/var/log/pcap # ls -lah total 1544 drwxr-xr-x 2 root wheel 3.0K Jul 27 15:04 . drwxrwxr-x 9 root wheel 3.0K Jul 24 16:23 .. -rw-r----- 1 root wheel 5.0K Jul 24 20:16 142.250.31.156_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 15:03 142.250.64.97_443_17.pcap -rw-r----- 1 root wheel 9.0K Jul 27 14:26 162.223.228.170_443_17.pcap -rw-r----- 1 root wheel 2.1K Jul 26 17:06 17.133.234.32_16385_17.pcap -rw-r----- 1 root wheel 11K Jul 24 16:20 172.217.0.226_443_17.pcap -rw-r----- 1 root wheel 16K Jul 27 14:21 172.217.9.234_443_17.pcap -rw-r----- 1 root wheel 31K Jul 27 14:25 172.217.9.238_443_17.pcap -rw-r----- 1 root wheel 17K Jul 24 19:21 52.114.132.87_3478_17.pcap

SFTP 또는 SCP를 사용하여 .pcap 파일을 다운로드하고 Wireshark 또는 즐겨 사용하는 네트워크 분석기로 볼 수 있습니다.

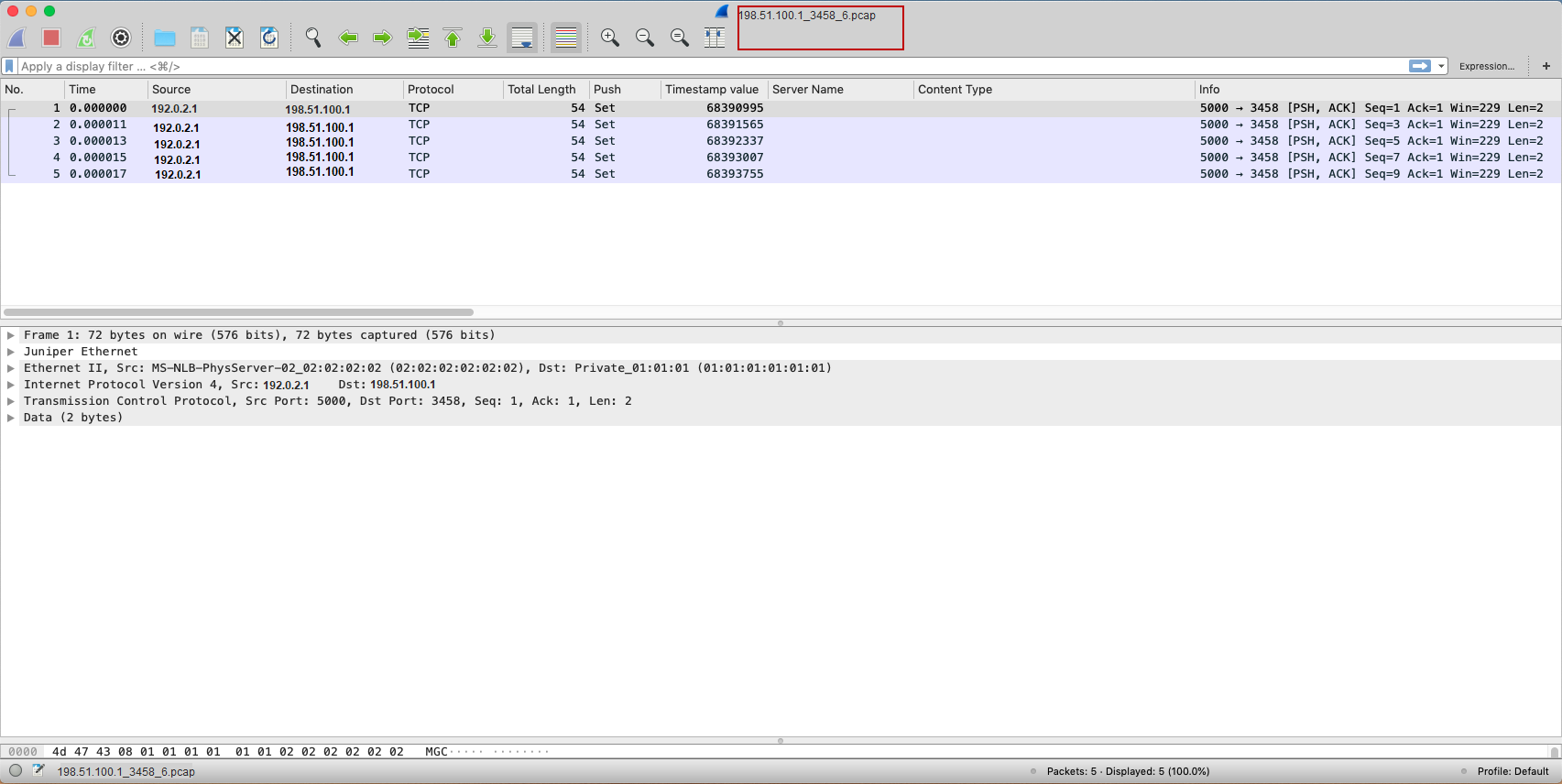

그림 2는 알 수 없는 애플리케이션 트래픽에 대해 생성된 샘플 .pcap 파일을 보여 줍니다.

그림 2: 샘플 패킷 캡처 파일 메모:

메모:패킷 손실이 발생하는 상황에서는 디바이스가 흐름의 모든 관련 세부 정보를 캡처하지 못할 수 있습니다. 이 경우 .pcap 파일은 디바이스가 수집하고 처리할 수 있었던 내용만 반영합니다.

보안 디바이스는 글로벌 또는 정책 수준 구성에 관계없이 동일한 파일에 세 가지 일치 기준(대상 IP 주소, 대상 포트 및 프로토콜)과 일치하는 모든 트래픽에 대한 패킷 캡처 세부 정보를 저장합니다. 시스템은 대상 IP 주소, 대상 포트 및 프로토콜로 캐시를 유지하며 정의된 제한을 초과하는 동일한 트래픽의 반복 캡처를 허용하지 않습니다. packet-capture에서와 같이 패킷 캡처 파일 옵션을 설정할 수 있습니다.

확인

패킷 캡처 세부 정보 보기

목적

패킷 캡처 세부 정보를 보고 구성이 작동하는지 확인합니다.

행동

show services application-identification packet-capture counters 명령을 사용합니다.

user@host> show services application-identification packet-capture counters pic: 0/0 Counter type Value Total sessions captured 47 Total packets captured 282 Active sessions being captured 1 Sessions ignored because of memory allocation failures 0 Packets ignored because of memory allocation failures 0 Ipc messages ignored because of storage limit 0 Sessions ignored because of buffer-packets limit 0 Packets ignored because of buffer-packets limit 0 Inconclusive sessions captured 4 Inconclusive sessions ignored 0 Cache entries timed out 0

의미

이 샘플 출력에서 캡처된 세션 수, 이미 캡처된 세션 수 등의 세부 정보를 얻을 수 있습니다. 패킷 캡처 카운터에 대한 자세한 내용은 show services application-identification packet-capture counters를 참조하십시오.

알 수 없는 애플리케이션의 패킷 캡처 세션당 세부 정보

보안 디바이스는 세션별로 알 수 없는 애플리케이션의 패킷 캡처 세부 정보를 저장합니다. 이제 패킷 캡처(.pcap) 파일의 파일 이름에 세션 ID가 포함됩니다. 즉, destination-IP-address_destination-port_protocol_session-id입니다. /var/log/pcap 위치의 pcap.

세션당 패킷 캡처를 저장하면 세션당 세부 정보만 저장되므로 .pcap 파일 크기가 줄어듭니다.

또한 알려지지 않은 SNI 세부 정보를 캡처할 수 있도록 알려지지 않은 애플리케이션 기능의 패킷 캡처를 향상했습니다

추가 플랫폼 정보

기능 탐색기를 사용하여 특정 기능에 대한 플랫폼 및 릴리스 지원을 확인할 수 있습니다.

다음 표를 사용하여 플랫폼에 대한 플랫폼별 동작을 검토할 수 있습니다.

| 플랫폼 |

다름 |

|---|---|

| SRX300, SRX320, SRX340, SRX345, SRX550M 및 SRX1500 |

많은 수의 ASC 항목(10,000개 이상)이 있고 이러한 항목이 명령 |

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.

set services application-identification enable-performance-mode max-packet-threshold value 더 이상 사용되지 않습니다.

set services application-identification no-application-system-cache 수동으로 비활성화할 수 있습니다.