이 페이지 내용

고급 정책 기반 라우팅

주니퍼 네트웍스 제품군에 새롭게 추가된 APBR(고급 정책 기반 라우팅)은 애플리케이션 기반 라우팅으로도 알려져 있으며, 애플리케이션을 기반으로 트래픽을 포워딩하는 기능을 제공합니다. 자세한 내용은 다음 항목을 참조하세요.

고급 정책 기반 라우팅 이해

고급 정책 기반 라우팅

네트워크에서 이동하는 음성, 데이터 및 비디오 트래픽과 애플리케이션의 끊임없는 증가로 인해 네트워크는 트래픽 유형을 인식하여 성능이나 가용성을 손상시키지 않으면서 트래픽에 효과적으로 우선 순위를 지정하고, 분리하고, 라우팅해야 합니다.

Junos OS 릴리스 15.1X49-D60부터 SRX 시리즈 방화벽은 이러한 문제를 해결하기 위해 고급 정책 기반 라우팅(APBR)을 지원합니다.

고급 정책 기반 라우팅은 세션 기반의 애플리케이션 인식 라우팅의 한 유형입니다. 이 메커니즘은 정책 기반 라우팅 및 애플리케이션 인식 트래픽 관리 솔루션을 결합합니다. APBR은 애플리케이션의 특성을 기반으로 플로우를 분류하고 이러한 특성을 기반으로 필터를 적용하여 트래픽을 리디렉션하는 것을 의미합니다. 플로우 분류 메커니즘은 사용 중인 애플리케이션을 나타내는 패킷을 기반으로 합니다.

APBR은 다음을 구현합니다.

-

애플리케이션 내의 애플리케이션 트래픽 또는 사용자 세션을 식별하기 위한 AppID의 심층 패킷 검사 및 패턴 매칭 기능

-

ASC에서 애플리케이션 유형 및 해당 대상 IP 주소, 대상 포트, 프로토콜 유형 및 일치하는 규칙에 대한 서비스 조회

일치하는 규칙이 발견되면 트래픽은 적절한 경로와 해당 인터페이스 또는 디바이스로 전달됩니다.

APBR의 이점

-

애플리케이션을 기반으로 라우팅 동작을 정의할 수 있습니다.

-

보다 유연한 트래픽 처리 기능을 제공하고 애플리케이션 속성을 기반으로 패킷을 포워딩하기 위한 세분화된 제어를 제공합니다.

APBR 작동 방식 이해

APBR 작업에 대해 논의하기 전에 APBR 구성 요소에 대해 알아보겠습니다.

-

APBR 프로필(이 문서에서는 애플리케이션 프로필이라고도 함)을 생성합니다. 프로필에는 여러 APBR 규칙이 포함되어 있습니다. 각 규칙에는 일치 기준으로 여러 응용 프로그램 또는 응용 프로그램 그룹이 포함됩니다. 트래픽이 규칙의 애플리케이션 또는 애플리케이션 그룹 중 하나와 일치하는 경우, 규칙은 일치하는 것으로 간주되고 프로필은 애플리케이션 트래픽을 연관된 라우팅 인스턴스로 전달합니다.

-

APBR 프로필은 라우팅 인스턴스를 APBR 규칙과 연결합니다. 트래픽이 애플리케이션 프로파일과 일치하면 라우팅 인스턴스에 정의된 연결된 정적 경로 및 다음 홉이 특정 세션에 대한 트래픽 라우팅에 사용됩니다.

-

애플리케이션 프로필을 수신 트래픽에 연결합니다. APBR 프로필을 APBR 정책에 연결하고 세션에 대한 애플리케이션 서비스로 적용할 수 있습니다.

APBR 워크플로에 대한 이해를 진행한 다음 APBR 미드스트림 지원에 대해 논의한 다음 APBR의 첫 번째 패킷 분류에 대해 논의해 보겠습니다.

APBR 워크플로우

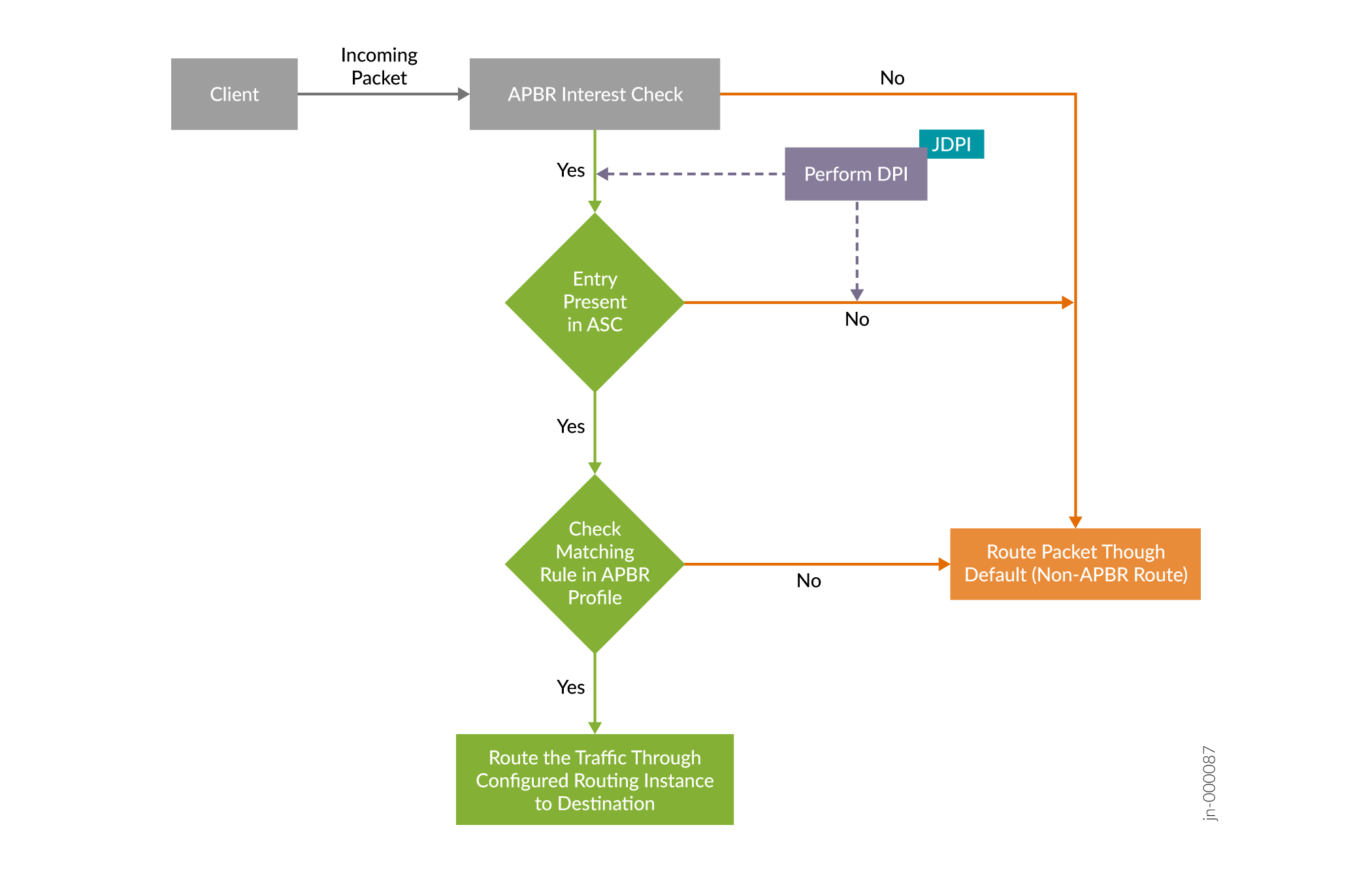

그림 1 은 Junos OS 릴리스 21.3R1 이전의 APBR 동작을 요약한 것입니다.

보안 디바이스는 DPI를 사용하여 애플리케이션의 속성을 식별하고 APBR을 사용하여 네트워크를 통해 트래픽을 라우팅합니다. 서비스 체인에서 애플리케이션 트래픽은 디바이스가 ABPR을 적용하기 전에 DPI를 거칩니다. DPI를 사용하여 애플리케이션을 식별하는 프로세스에는 여러 패킷을 분석해야 합니다. 이러한 경우, 초기 트래픽은 기본 경로(비 APBR 경로)를 통해 트래버스하여 대상에 도달합니다. DPI는 애플리케이션을 식별하지만 프로세스는 계속됩니다. DPI가 애플리케이션을 식별하면 APBR은 나머지 세션에 대한 규칙을 적용합니다. 트래픽은 APBR 프로파일 규칙에 따라 경로를 통과합니다.

소스 NAT에 다른 네트워크 주소 변환(NAT) 풀을 사용하고 미드스트림 APBR을 적용하면 세션의 소스 IP 주소는 미드스트림 APBR 이전에 세션에서 사용하던 주소와 동일하게 유지됩니다.

APBR 미드스트림 지원

Junos OS 릴리스 15.1X49-D110 및 Junos OS 릴리스 17.4R1부터 SRX 시리즈 방화벽은 세션 중간에 APBR을 지원합니다(미드스트림 지원이라고도 함). 이 향상된 기능을 통해 캐시할 수 없는 응용 프로그램과 캐시 가능한 응용 프로그램의 첫 번째 세션에 APBR을 적용할 수 있습니다. 향상된 기능으로 패킷 포워딩을 위한 세분화된 제어를 제공하는 보다 유연한 트래픽 처리 기능이 제공됩니다.

세션의 첫 번째 패킷이 미드스트림 재라우팅 케이스를 통과합니다. 즉, 애플리케이션이 아직 식별되지 않은 경우 트래픽은 기본 경로(비 APBR 경로)를 통해 목적지로 이동합니다. 동시에 DPI는 응용 프로그램이 식별될 때까지 계속됩니다. 애플리케이션이 식별되면 디바이스는 APBR 프로파일을 적용하고 나머지 세션 패킷은 APBR 프로파일에 정의된 규칙에 따라 경로를 통과합니다. 트래픽은 애플리케이션 서명 또는 ALG가 애플리케이션을 식별할 때까지 비 APBR 경로를 통해 트래버스합니다.

소스 NAT에 다른 네트워크 주소 변환(NAT) 풀을 사용하고 미드스트림 APBR을 적용하면 세션의 소스 IP 주소는 미드스트림 APBR 이전에 세션에서 사용하던 주소와 동일하게 유지됩니다.

첫 번째 패킷 분류를 사용하는 APBR

Junos OS 릴리스 21.3R1부터 APBR은 첫 번째 패킷 분류를 사용하여 네트워크 트래픽에서 애플리케이션을 식별합니다. APBR은 트래픽 플로우의 첫 번째 패킷을 검사하여 애플리케이션을 식별한 다음 애플리케이션별 규칙을 적용하여 트래픽을 전달합니다.

첫 번째 패킷 분류 기능은 DNS 캐시의 가용성 및 고정 IP 매핑과 같은 요소를 고려하여 캐시 가능한 응용 프로그램의 하위 집합에서 작동합니다.

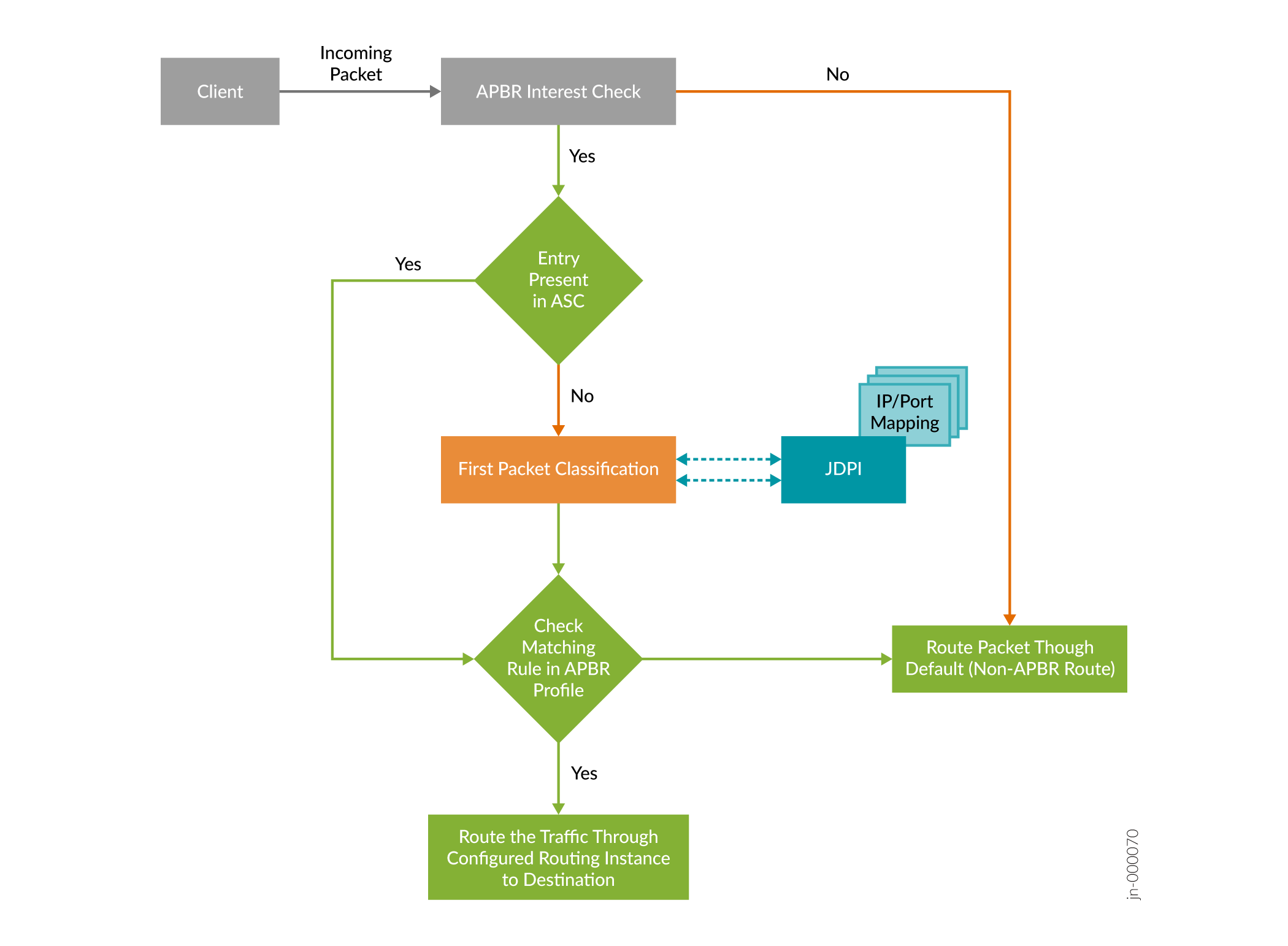

그림 2 는 APBR이 첫 번째 패킷 분류를 사용하여 애플리케이션 세부 정보를 얻는 방법을 보여줍니다.

를 사용한 APBR

를 사용한 APBR

첫 번째 패킷 분류는 애플리케이션의 정적 IP 매핑 및 포트 세부 정보와 같은 세부 정보가 포함된 저장소를 활용합니다. 저장소는 응용 프로그램 서명 패키지(JDPI)의 일부입니다.

캐시 가능한 애플리케이션의 첫 번째 세션에서 APBR은 ASC를 쿼리하여 플로우의 애플리케이션 세부 정보를 가져옵니다. ASC에서 애플리케이션 항목을 사용할 수 없는 경우 APBR은 JDPI에 애플리케이션 세부 정보를 쿼리합니다. APBR은 쿼리에 플로우의 IP 주소 및 포트 세부 정보를 사용합니다. 애플리케이션 매핑을 사용할 수 있는 경우 JDPI는 APBR에 세부 정보를 반환합니다. 애플리케이션 세부 정보를 가져온 후 APBR은 애플리케이션의 구성된 프로필을 검색하고 할당된 라우팅 인스턴스를 통해 패킷을 라우팅합니다.

동시에 JDPI는 패킷을 계속 처리하고 ASC를 업데이트합니다(활성화된 경우). 후속 플로우의 경우, APBR은 플로우에 대한 ASC에 있는 애플리케이션 항목을 기반으로 트래픽 라우팅을 수행합니다.

첫 번째 패킷 분류를 사용하면 캐시 가능한 애플리케이션의 APBR 구성에서 소스 NAT에 대해 다른 NAT 풀을 사용할 수 있습니다.

첫 번째 패킷 분류의 이점

첫 번째 패킷 분류를 사용하면 네트워크에서 트래픽을 정확하고 효율적으로 조정하여 네트워크 링크 활용을 최적화하고 성능을 향상시킬 수 있습니다.

제한

-

캐시할 수 없는 애플리케이션의 경우 소스 NAT에 다른 네트워크 주소 변환(NAT) 풀을 사용하고 세션 중간에 APBR을 적용하면 미드스트림에 APBR을 적용한 후에도 세션의 소스 IP 주소가 계속 동일하게 유지됩니다.

- 응용 프로그램의 IP 주소 및 포트 범위 세부 정보가 변경되면 변경 내용이 응용 프로그램 서명 패키지에 즉시 반영되지 않을 수 있습니다. IP 주소 및 포트 범위의 최신 업데이트를 받으려면 애플리케이션 서명 패키지를 설치해야 합니다.

- 클라우드에서 OFFICE365와 같은 여러 애플리케이션을 호스팅하는 마이크로 서비스의 경우 IP 주소 및 포트 범위를 세분화된 수준으로 유지할 수 없습니다. 이러한 경우 첫 번째 패킷 분류는 상위 애플리케이션 세부 정보를 반환합니다. 중첩 애플리케이션과 상위 애플리케이션을 포함하도록 APBR 프로필 규칙을 구성해야 합니다. 예: 동적 애플리케이션을 사용하여 MS-TEAMS로 APBR 규칙을 만들고 첫 번째 패킷 분류에 대해 동일한 규칙에 OFFICE365-CREATE-CONVERSATION을 추가합니다.

고급 정책 기반 라우팅 옵션

다음 옵션을 사용하여 APBR로 트래픽 처리를 간소화할 수 있습니다.

Limit route change- 일부 세션은 애플리케이션 서명이 애플리케이션을 식별하므로 세션 중간에 지속적인 분류를 거칩니다. 애플리케이션이 애플리케이션 서명으로 식별될 때마다 APBR이 적용되어 트래픽 경로가 변경됩니다. 문의 옵션을

tunables사용하여max-route-change세션에 대해 경로가 변경될 수 있는 횟수를 제한할 수 있습니다.set security advance-policy-based-routing tunables max-route-change value본보기:

[edit]set security advance-policy-based-routing tunables max-route-change 5이 예에서는 세션당 경로 변경 횟수를 5로 제한하려고 합니다. 세션 중간에 경로가 변경되면 이 수는 4로 줄어듭니다. 이 프로세스는 카운트가 0에 도달할 때까지 계속됩니다. 그 이후에는 세션 중간에 APBR이 적용되지 않습니다.

식별된 애플리케이션이 ASC에 항목을 가지고 있는 경우, 세션이 APBR 구성에 따라 지정된 경로로 시작되었기 때문에 해당 세션에 대한 개수는 줄어들지 않습니다.

Terminate session if APBR is bypassed–세션 중간에 APBR이 적용될 때 영역 간에 불일치가 있는 경우 세션을 종료할 수 있습니다. 세션 중간에 APBR을 적용하려면 새 송신 인터페이스와 기존 송신 인터페이스가 모두 동일한 영역에 속해야 합니다. 세션 중간에 인터페이스의 영역을 변경하면 기본적으로 APBR이 적용되지 않고 트래픽이 기존 인터페이스를 통해 계속 트래버스합니다. 이 기본 동작을 변경하려면 문의 옵션을 사용하여

drop-on-zone-mismatchAPBR을 우회하는 동일한 경로를 통해 트래픽을 트래버스하는 대신 세션을 완전히 종료할tunables수 있습니다.본보기:

[edit]set security advance-policy-based-routing tunables drop-on-zone-mismatchEnable logging- 예를 들어 인터페이스 영역의 변경으로 인해 APBR이 우회되는 경우 디바이스에서 발생하는 이벤트를 기록하도록 로깅을 활성화할 수 있습니다. 문의 옵션을

tunables사용하여enable-logging로깅을 구성할 수 있습니다.본보기:

[edit]set security advance-policy-based-routing tunables enable-loggingEnable reverse reroute- ECMP 경로에 대한 트래픽 대칭이 필요하고 수신 트래픽이 세션 중간에 전환되어야 하는 구축의 경우, 다음과 같이 보안 영역에 특정한 enable-reverse-reroute 옵션을 사용하여 재라우팅을 수행할 수 있습니다.

본보기:

[edit]set security zones security-zone zone-name enable-reverse-reroute수신 패킷이 인터페이스에 도착하고 다른 발신/반환 인터페이스를 갖는 보안 영역에 대해 위의 컨피그레이션이 활성화된 경우, 인터페이스의 변경이 감지되고 재라우팅이 트리거됩니다. 역방향 경로에 대해 경로 조회가 수행되며, 패킷이 도착한 인터페이스에 우선권이 부여됩니다.

역방향 경로의 트래픽에 대한 경로 조회가 실패하면 특정 세션에 대한 추가 처리가 중단됩니다.

역방향 재라우팅에 대한 지원은 Junos OS 릴리스 15.1X49-D130 이상부터 사용할 수 있습니다.

- Support for Layer 3 and Layer 4 Applications—Junos OS 릴리스 20.2R1부터 APBR은 레이어 3 및 레이어 4 사용자 지정 애플리케이션을 지원합니다. 다음 구성 문을 사용하여 APBR에서 레이어 3 및 레이어 4 사용자 지정 애플리케이션 조회를 수동으로 비활성화할 수 있습니다.

user@host# set security advance-policy-based-routing tunables no-l3l4-app-lookup

- Application Tracking—

AppTrack을 활성화하여 지정된 영역의 애플리케이션 플로우에 대한 트래픽을 검사하고 통계를 수집할 수 있습니다. 자세한 내용은 응용 프로그램 추적 이해를 참조하십시오.

사용 사례

여러 ISP 링크가 사용되는 경우:

APBR은 두 개 이상의 링크를 사용할 수 있는 경우 중요한 애플리케이션에 대해 고대역폭, 저지연 링크를 선택하는 데 사용할 수 있습니다.

APBR은 링크 장애 시 중요한 트래픽에 대한 폴백 링크를 생성하는 데 사용할 수 있습니다. 여러 링크를 사용할 수 있고 중요한 애플리케이션 트래픽을 전달하는 기본 링크가 중단되면 폴백 링크로 구성된 다른 링크를 사용하여 트래픽을 전달할 수 있습니다.

APBR은 심층 검사 또는 분석을 위해 트래픽을 분리하는 데 사용할 수 있습니다. 이 기능을 사용하면 심층 검사 및 감사를 거쳐야 하는 애플리케이션을 기반으로 트래픽을 분류할 수 있습니다. 필요한 경우 이러한 트래픽을 다른 디바이스로 라우팅할 수 있습니다.

제한

APBR에는 다음과 같은 제한 사항이 있습니다.

트래픽에 대한 경로 리디렉션은 애플리케이션 시스템 캐시(ASC)에 항목이 있는지 여부에 따라 달라집니다. ASC 조회가 성공한 경우에만 라우팅이 성공합니다. 첫 번째 세션에서 ASC가 트래픽에 대해 존재하지 않을 때 트래픽은 기본 경로(비 APBR 경로)를 통해 대상으로 이동합니다(이 제한은 Junos OS 15.1X49-D110 이전 릴리스에만 적용됩니다).

애플리케이션 시그니처 패키지가 설치되어 있지 않거나 애플리케이션 식별이 활성화되지 않은 경우 APBR이 작동하지 않습니다.

미드스트림을 지원하는 APBR에는 다음과 같은 제한 사항이 있습니다.

APBR은 포워드 트래픽에만 작동합니다.

APBR은 활성 FTP와 같은 제어 세션의 엔티티에 의해 시작된 데이터 세션에 대해 작동하지 않습니다.

소스 네트워크 주소 변환(NAT)에 다른 네트워크 주소 변환(NAT) 풀을 사용하고 미드스트림 APBR이 적용된 경우, 세션의 소스 IP 주소는 미드스트림 APBR을 적용하기 전에 세션에서 사용했던 주소와 계속 동일합니다.

미드스트림을 지원하는 APBR은 모든 송신 인터페이스가 동일한 존에 있을 때만 작동합니다. 이 때문에 포워딩 및 가상 라우팅 및 포워딩(VRF) 라우팅 인스턴스만 APBR 미드스트림 지원을 이용하는 데 사용할 수 있습니다.

참조

예: 애플리케이션 인식 트래픽 관리 솔루션을 위한 고급 정책 기반 라우팅 구성

이 예에서는 SRX 시리즈 방화벽에서 APBR을 구성하는 방법을 보여 줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX 시리즈 방화벽에 설치된 유효한 애플리케이션 식별 기능 라이선스.

Junos OS 릴리스 15.1X49-D60 이상을 사용하는 SRX 시리즈 방화벽. 이 구성 예는 Junos OS 릴리스 15.1X49-D60에 대해 테스트되었습니다.

개요

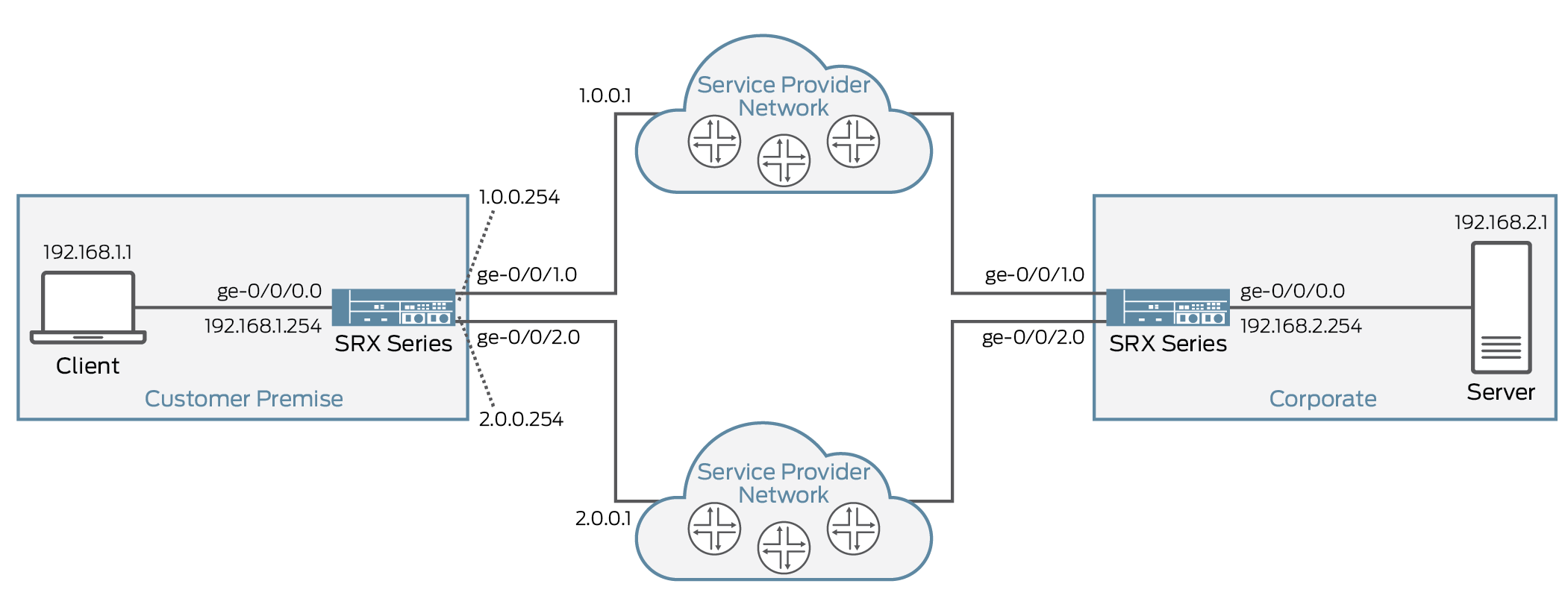

이 예에서는 트러스트 존에 도착하는 HTTP, 소셜 네트워킹 및 Yahoo 트래픽을 다음 홉 IP 주소에 지정된 특정 디바이스 또는 인터페이스로 전달하려고 합니다.

트래픽이 트러스트 존에 도착하면 APBR 프로필과 일치하며, 일치하는 규칙이 발견되면 패킷은 라우팅 인스턴스에 지정된 대로 정적 경로 및 다음 홉으로 전달됩니다. 다음 홉 주소에 도달할 수 있을 때 라우팅 테이블에 구성된 정적 경로가 포워딩 테이블에 삽입됩니다. 정적 경로로 향하는 모든 트래픽은 특정 디바이스 또는 인터페이스로 전송하기 위해 다음 홉 주소로 전송됩니다.

그림 3 은 이러한 구성 예에서 사용되는 토폴로지입니다.

을 위한 토폴로지

을 위한 토폴로지

표 1 에는 이 예에서 사용된 매개 변수의 세부 정보가 나와 있습니다.

매개 변수 |

이름 |

묘사 |

|---|---|---|

라우팅 인스턴스 |

|

전달 유형의 라우팅 인스턴스는 트래픽을 포워딩하는 데 사용됩니다. 정적 경로(예: 192.168.0.0/16)로 향하는 모든 적격 트래픽은 다음 홉 디바이스(예: 인터페이스에 1.0.0.1 주소 포함)로 전달됩니다. |

|

||

RIB 그룹 |

apbr_group |

RIB(Routing Information Base)(라우팅 테이블이라고도 함) 그룹의 이름입니다. 이 RIB 그룹은 inet.0, RI1.inet.0, RI2.inet.0 및 RI3.inet.0에서 인터페이스 경로 항목을 가져오도록 구성됩니다. |

APBR 프로필 |

프로필-1 |

APBR 프로필의 이름입니다. 이 프로필은 애플리케이션 및 애플리케이션 그룹을 일치시키고 경로 조회를 위해 일치하는 트래픽을 지정된 라우팅 인스턴스(예: R1)로 리디렉션합니다. 프로필에는 여러 규칙이 포함되어 있습니다. |

규칙 |

|

APBR 프로필에 대한 규칙을 정의합니다. 규칙을 하나 이상의 응용 프로그램(예: HTTP의 경우) 또는 응용 프로그램 그룹에 연결합니다. 애플리케이션이 프로파일에 있는 규칙의 애플리케이션 또는 애플리케이션 그룹 중 하나와 일치하는 경우, 애플리케이션 프로파일 규칙은 일치하는 것으로 간주되고 트래픽은 경로 조회를 위해 라우팅 인스턴스(예: R1)로 리디렉션됩니다. |

|

||

구역 |

트러스트 |

APBR 프로필을 적용할 수 있는 소스 영역을 지정합니다. |

애플리케이션을 기반으로 트래픽을 리디렉션하기 위해 APBR을 사용하려면 인터페이스 경로를 한 라우팅 인스턴스에서 다른 라우팅 인스턴스로 가져와야 할 수 있습니다. 다음 메커니즘 중 하나를 사용할 수 있습니다.

인터페이스 경로를 가져오기 위한 RIB 그룹

인터페이스 경로를 가져오기 위한 라우팅 정책

라우팅 정책을 사용하여 인터페이스 경로를 가져올 때 라우팅 정책에 적절한 작업이 사용되지 않으면 관리 로컬 경로(fxp0 사용)가 기본이 아닌 라우팅 인스턴스로 누수될 수 있습니다. 디바이스가 섀시 클러스터 모드에 있을 때 이러한 시나리오는 제한으로 인해 RG0 페일오버를 초래할 수 있습니다. 기본이 아닌 라우팅 인스턴스의 라우팅 테이블에서 fxp0 로컬 경로를 구성하지 않는 것이 좋습니다. 다음 샘플은 정책 옵션의 샘플 구성을 보여줍니다. 거부 작업은 필요하지 않은 경로를 제거하는 데 도움이 됩니다. 특정 경로를 사용하여 fxp0 경로를 거부할 수 있습니다.

policy-statement statement-name {

term 1 {

from {

instance master;

route-filter route-filter-ip-address exact;

}

then accept;

}

then reject;

}

APBR은 전달 경로에서 패킷을 라우팅하는 데 사용됩니다. 반환 트래픽이 동일한 경로를 통해 도착하도록 하려면 다음 샘플 구성에 표시된 대로 로드 밸런싱 라우팅 정책과 함께 ECMP 구성으로 원격 SRX 시리즈 방화벽을 구성하는 것이 좋습니다.

user@host> set routing-options static route ip-address next-hop ip-address user@host> set routing-options static route ip-address next-hop ip-address user@host> set policy-options policy-statement load-balance-policy then load-balance per-packet user@host> set routing-options forwarding-table export load-balance-policy

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 set routing-instances R2 instance-type forwarding set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1 set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust advance-policy-based-routing-profile profile1

고급 정책 기반 라우팅 구성

단계별 절차

APBR 구성:

라우팅 인스턴스를 생성합니다.

[edit] user@host# set routing-instances R1 instance-type forwarding user@host# set routing-instances R1 routing-options static route 192.168.0.0/16 next-hop 1.0.0.1 user@host# set routing-instances R2 instance-type forwarding user@host# set routing-instances R2 routing-options static route 192.168.0.0/16 next-hop 2.0.0.1

하나 이상의 라우팅 테이블을 그룹화하여 apbr_group라는 RIB 그룹을 형성하고 경로를 라우팅 테이블로 가져옵니다.

[edit] set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib RI1.inet.0 set routing-options rib-groups apbr_group import-rib RI2.inet.0

APBR 프로필을 생성하고 규칙을 정의합니다.

[edit] user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP user@host# set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 match dynamic-application-group junos:web:social-networking user@host# set security advance-policy-based-routing profile profile1 rule rule-app2 then routing-instance R2

보안 영역에 APBR 프로필을 적용합니다.

[edit] user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust advance-policy-based-routing-profile profile1

결과

구성 모드에서 및 show security zones 명령을 입력하여 show routing-instances 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 1.0.0.1;

}

}

}

R2 {

instance-type forwarding;

routing-options {

static {

route 192.168.0.0/16 next-hop 2.0.0.1;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show security advance-policy-based-routing

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

rule rule-app2 {

match {

dynamic-application-group junos:web:social-networking;

}

then {

routing-instance R2;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

advance-policy-based-routing-profile {

profile1;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

고급 정책 기반 라우팅 통계 확인

목적

애플리케이션 기반 라우팅에 대해 처리된 세션 수, 세션에 APBR이 적용된 횟수 등 APBR에 대한 통계를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advance-policy-based-routing statistics .

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

애플리케이션 기반 라우팅에 대해 처리된 세션입니다.

애플리케이션 트래픽이 APBR 프로파일과 일치하고 APBR이 다른 기준에 따라 세션에 적용되는 횟수입니다.

애플리케이션 트래픽을 식별하기 위해 AppID를 참조한 횟수입니다.

-

기본 경로와 APBR 선택 경로의 보안 영역에 불일치가 발생하고 이 불일치로 인해 트래픽이 삭제된 인스턴스 수.

자세한 내용은 show security advance-policy-based-routing statistics 를 참조하십시오.

고급 정책 기반 라우팅 확인

목적

특정 세션에 대한 세부 정보를 포함하여 디바이스에서 활성화된 세션 및 패킷 플로우에 대한 정보를 표시합니다.

행동

구성 모드에서 명령을 입력하여 show security flow session 디바이스에서 현재 활성 상태인 모든 보안 세션에 대한 정보를 표시합니다.

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

디바이스의 모든 활성 세션 및 패킷 플로우

들어오고 나가는 IP 플로우 목록(서비스 포함)

플로우와 연관된 보안 속성(예: 해당 플로우에 속한 트래픽에 적용되는 정책)

세션 시간 제한 값, 세션이 활성화된 시간, 세션이 활성화된 기간, 세션에 활성 트래픽이 있는지 여부

고급 정책 기반 라우팅 정책 구성

Junos OS 릴리스 18.2R1부터는 소스 주소, 대상 주소, 애플리케이션을 일치 조건으로 정의하여 고급 정책 기반 라우팅(APBR) 정책을 구성할 수 있습니다. 성공적으로 일치하면 구성된 APBR 프로필이 세션에 대한 애플리케이션 서비스로 적용됩니다. Junos OS의 이전 릴리스에서는 APBR 프로필을 수신 트래픽의 수신 보안 영역에 연결할 수 있었으며 APBR은 보안 영역별로 적용되었습니다. 이제 APBR 정책이 지원됨에 따라 수신 보안 영역, 소스 주소, 대상 주소 및 애플리케이션을 기반으로 트래픽에 서로 다른 APBR 규칙 세트를 적용할 수 있습니다

이러한 향상된 기능으로 패킷 포워딩을 세부적으로 제어할 수 있는 보다 유연한 트래픽 처리 기능이 제공됩니다.

지원되는 일치 기준에는 소스 주소, 대상 주소 및 애플리케이션이 포함됩니다. 애플리케이션은 프로토콜 및 레이어 4 포트를 기반으로 매칭 조건을 지원하는 데 사용될 수 있습니다.

보안 영역에 대해 하나 이상의 APBR 정책이 구성된 경우 정책은 세션 생성 단계에서 평가됩니다. 세션과 일치하는 정책이 선택되면 정책 조회가 종료됩니다. 성공적으로 일치하면 APBR 정책으로 구성된 APBR 프로필이 세션에 사용됩니다.

APBR 정책의 작동 방식

APBR 정책은 보안 영역에 대해 정의됩니다. 영역과 연결된 APBR 정책이 하나 이상 있는 경우 보안 영역에서 시작된 세션은 정책 일치를 거칩니다.

다음 시퀀스는 APBR 정책으로 트래픽을 일치시키고 정의된 매개 변수/규칙에 따라 트래픽을 포워딩하도록 고급 정책 기반 라우팅을 적용하는 데 관여합니다.

트래픽이 수신 영역에 도착하면 APBR 정책 규칙과 일치합니다. 정책 일치 조건에는 원본 주소, 대상 주소 및 애플리케이션이 포함됩니다.

트래픽이 보안 정책 규칙과 일치하면 APBR 정책의 조치가 트래픽에 적용됩니다. APBR 프로필 이름을 지정하여 APBR 정책 작업에서 애플리케이션 서비스로 APBR을 활성화할 수 있습니다.

APBR 프로필 구성에는 동적 애플리케이션 세트와 다이애믹 애플리케이션 그룹이 포함된 규칙 세트가 일치 조건으로 포함됩니다. 이러한 규칙의 작업 부분에는 트래픽을 포워딩해야 하는 라우팅 인스턴스가 포함됩니다. 라우팅 인스턴스에는 정적 라우팅 또는 동적 학습 경로 구성이 포함될 수 있습니다.

정적 경로로 향하는 모든 트래픽은 특정 디바이스 또는 인터페이스로 전송하기 위해 다음 홉 주소로 전송됩니다.

APBR 정책 규칙은 터미널입니다. 즉, 트래픽이 정책과 일치하면 다른 정책에 의해 더 이상 처리되지 않습니다.

APBR 정책에 일치하는 트래픽이 있고 APBR 프로필에 규칙과 일치하는 트래픽이 없는 경우, APBR 정책과 일치하는 트래픽은 기본 라우팅 인스턴스 [inet0]을 통해 대상으로 트래버스합니다.

레거시 APBR 프로파일 지원

Junos OS 릴리스 18.2R1 이전에는 APBR 프로필이 보안 영역 수준에서 적용되었습니다. APBR 정책에 대한 지원으로, 보안 영역 수준의 APBR 구성은 이전 버전과의 호환성을 제공하고 구성이 새 구성을 준수할 수 있는 기회를 제공하기 위해 즉시 제거되지 않고 향후에 더 이상 사용되지 않습니다.

그러나 영역 기반 APBR을 구성한 경우 특정 보안 영역에 대한 APBR 정책을 추가하려고 하면 커밋이 실패할 수 있습니다. 영역에 대한 APBR 정책을 구성하려면 영역 기반 구성을 삭제해야 합니다. 마찬가지로 보안 영역에 대해 APBR 정책이 구성된 경우 영역 기반 APBR을 구성하려고 하면 커밋 오류가 발생합니다.

제한

APBR 정책 규칙에 설정된 특정 주소 또는 주소를 사용할 때는 전체 주소록을 사용하는 것이 좋습니다. 왜냐하면, 정책 평가 시 대상 영역을 알 수 없기 때문에 영역별 규칙이 대상 주소에 적용되지 않을 수 있기 때문입니다.

보안 영역 junos-host 영역에 대한 APBR 정책 구성은 지원되지 않습니다.

예: 고급 정책 기반 라우팅 정책 구성

이 예는 APBR 정책을 구성하고 APBR 정책 규칙과 일치하는 세션에 APBR 프로필을 적용하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 18.2R1 이상이 포함된 SRX 시리즈 방화벽. 이 구성 예는 Junos OS 릴리스 18.2R1에서 테스트되었습니다.

SRX 시리즈 방화벽에 설치된 유효한 애플리케이션 식별 기능 라이선스.

개요

이 예에서는 다음 홉 IP 주소에 지정된 대로 트러스트 존에 도착하는 HTTP 트래픽을 특정 디바이스 또는 인터페이스로 전달하려고 합니다.

트래픽이 트러스트 영역에 도착하면 APBR 정책과 일치합니다. 트래픽이 정책과 일치하면 구성된 APBR 규칙이 애플리케이션 서비스로 허용된 트래픽에 적용됩니다. 패킷은 APBR 규칙에 따라 라우팅 인스턴스에 지정된 대로 정적 경로 및 다음 홉으로 전달됩니다. 다음 홉 주소에 도달할 수 있을 때 라우팅 테이블에 구성된 정적 경로가 포워딩 테이블에 삽입됩니다. 정적 경로로 향하는 모든 트래픽은 특정 디바이스 또는 인터페이스로 전송하기 위해 다음 홉 주소로 전송됩니다.

이 예에서는 다음 구성을 완료해야 합니다.

라우팅 인스턴스 및 RIB 그룹을 정의합니다.

ABPR 프로필을 생성합니다.

보안 영역을 생성합니다.

APBR 정책을 생성하고 APBR 프로필을 연결합니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

고급 정책 기반 라우팅 구성

단계별 절차

APBR 정책과 일치하는 트래픽에 APBR을 적용하려면 다음을 수행합니다.

라우팅 인스턴스를 생성합니다.

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2하나 이상의 라우팅 테이블을 그룹화하여 apbr_group라는 RIB 그룹을 형성하고 경로를 라우팅 테이블로 가져옵니다.

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0APBR 프로필을 생성하고 규칙을 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1보안 영역을 생성합니다.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0APBR 정책을 생성하고 APBR 프로필을 보안 영역에 적용합니다.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

결과

구성 모드에서 및 show security zones 명령을 입력하여 show routing-instances 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

고급 정책 기반 라우팅 통계 확인

목적

애플리케이션 기반 라우팅에 대해 처리된 세션 수, 세션에 APBR이 적용된 횟수 등 APBR에 대한 통계를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advance-policy-based-routing statistics .

Sessions Processed 18994 AppID cache hits 18994 AppID requested 0 Rule matches 0 Route changed on cache hits 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

애플리케이션 기반 라우팅에 대해 처리된 세션입니다.

애플리케이션 트래픽이 APBR 프로파일과 일치하고 APBR이 세션에 적용되는 횟수입니다.

애플리케이션 트래픽을 식별하기 위해 AppID를 참조한 횟수입니다.

자세한 내용은 show security advance-policy-based-routing statistics 를 참조하십시오.

APBR 정책 구성 확인

목적

APBR 정책, 관련 APBR 프로필에 대한 정보를 표시하고 APBR 정책 적중 횟수에 대한 정보를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advanced-policy-based-routing .

user@host> show security advanced-policy-based-routing policy-name SLA1

From zone: trust

Policy: SLA1, State: enabled, Index: 7, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: any

APBR profile: profile1

구성 모드에서 명령을 입력합니다 show security advanced-policy-based-routing hit-count .

user@host> show security advanced-policy-based-routing hit-count

Logical system: root-logical-system

Index From zone Name Hit count

1 trust SLA1 3

2 trust SLA2 0

3 trust SLA1 0

Number of policy: 3

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

정책 상태, 관련 APBR 프로필과 같은 세부 정보.

수신한 적중 횟수에 따른 정책의 유틸리티 비율을 표시합니다.

URL 범주 기반 라우팅 이해

Junos OS 릴리스 18.3 R1부터 URL 범주 기반 라우팅이 SRX 시리즈 방화벽 및 vSRX 가상 방화벽 인스턴스에서 지원됩니다. URL 범주 기반 라우팅을 통해 URL 범주를 APBR 프로필의 일치 기준으로 사용할 수 있습니다. URL 범주는 대상 서버 IP 주소를 기반으로 하며, 범주 식별은 EWF(Enhanced Web Filtering) 및 Content Security 모듈에서 얻은 로컬 웹 필터링 결과에서 활용됩니다.

URL 범주 기반 라우팅을 사용하면 웹 트래픽(HTTP 및 HTTPS)을 식별하고 지정된 대상으로 선택적으로 라우팅할 수 있습니다.

웹 필터링은 호스트, URL 또는 IP 주소에 따라 웹 사이트를 범주로 분류하고 해당 범주를 기반으로 필터링을 수행합니다. 규칙에서 URL 범주를 일치 조건으로 지정하여 APBR 프로필을 구성할 수 있습니다. APBR 프로필 규칙은 지정된 일치 기준과 트래픽을 일치시키고, 일치에 성공하면 구성된 APBR 프로필이 세션에 대한 애플리케이션 서비스로 적용됩니다. 예를 들어 소셜 미디어 같은 특정 웹사이트 카테고리에 속하는 모든 트래픽을 특정 다음 홉을 통해 라우팅한다고 가정해 보겠습니다. 이 경우 정책의 일치 기준으로 Enhanced_Social_Web_Facebook, Enhanced_Social_Web_Linkedin, Enhanced_Social_Web_Twitter 또는 Enhanced_Social_Web_Youtube와 같은 URL 범주 목록이나 기타 사용자 지정 URL을 사용하여 새 APBR 프로필을 생성할 수 있습니다. 규칙에서 정의된 URL 범주 중 하나와 일치하는 트래픽은 특정 라우팅 인스턴스의 경로를 사용하여 전달됩니다.

APBR 프로필이 규칙에 포함된 URL 범주와 트래픽을 일치시키면 APBR은 웹 필터링 모듈을 쿼리하여 URL 범주 세부 정보를 가져옵니다. URL 필터링 캐시에서 URL 범주를 사용할 수 없는 경우 보안 디바이스는 범주화 세부 사항에 대한 웹 필터링으로 구성된 프라이빗 클라우드로 요청을 보냅니다. 트래픽이 URL 범주와 일치하지 않으면 요청은 범주화되지 않고 세션은 정상적인 처리(비 APBR 경로)를 거칩니다.

EWF로 구성된 프라이빗 클라우드가 3초 간격 내에 URL 범주 요청에 응답하지 않으면 세션은 정상적인 처리(비 APBR 경로)를 거칩니다.

APBR 프로필의 규칙 처리

애플리케이션의 속성에 기반하여 트래픽을 분류하고 이러한 속성에 기반하여 정책을 적용하여 트래픽을 리디렉션함으로써 고급 정책 기반 라우팅을 제공할 수 있습니다. 이렇게 하려면 APBR 프로필을 정의하고 이를 APBR 정책에 연결해야 합니다. 동적 애플리케이션, 애플리케이션 그룹 또는 둘 다나 URL 범주를 일치 기준으로 사용하여 여러 규칙을 포함하도록 APBR 프로필을 생성할 수 있습니다. APBR 프로필에 구성된 규칙에는 다음 중 하나가 포함될 수 있습니다.

하나 이상의 응용 프로그램, 동적 응용 프로그램 또는 응용 프로그램 그룹

URL 범주(IP 대상 주소) - EWF 또는 로컬 웹 필터링.

APBR 프로필에서 규칙 조회는 두 일치 기준 모두에 대해 수행됩니다. 하나의 일치 기준만 사용할 수 있는 경우, 사용 가능한 일치 기준에 따라 규칙 조회가 수행됩니다.

APBR 프로필에는 트래픽을 애플리케이션 또는 URL 범주와 일치시키는 규칙과 경로 조회를 위해 일치하는 트래픽을 지정된 라우팅 인스턴스로 리디렉션하는 작업이 포함됩니다.

Junos OS 릴리스 18.3R1에서 URL 범주 일치는 대상 IP 주소를 기반으로 수행됩니다. 이로 인해 URL 범주 기반 규칙 일치는 세션의 첫 번째 패킷에서 종료됩니다. 동적 응용 프로그램이 세션 중간에 식별될 수 있으므로, 동적 응용 프로그램 규칙에 대한 일치 프로세스는 응용 프로그램 식별 프로세스가 완료될 때까지 계속됩니다.

URL 범주 기반 라우팅의 이점

URL 기반 범주를 사용하면 웹 트래픽을 세부적으로 제어할 수 있습니다. 특정 범주의 웹 사이트에 속하는 트래픽은 다른 경로를 통해 리디렉션되며 범주에 따라 HTTPS 트래픽에 대한 SSL 암호 해독을 포함한 추가 보안 처리를 거칩니다.

URL 범주를 기반으로 하는 트래픽 처리 기능을 통해 선택한 웹 사이트에 대해 다른 경로를 사용할 수 있습니다. 다른 경로를 사용하면 경험 품질(QoE)이 향상되고 사용 가능한 대역폭을 효과적으로 활용할 수 있습니다.

SD-WAN 솔루션은 동적 애플리케이션 기반 라우팅 외에도 URL 범주 기반 라우팅을 활용할 수 있습니다.

URL 범주 기반 라우팅은 소스 네트워크 주소 변환(NAT) 구성 변경과 함께 작동할 수 있으므로 로컬 인터넷 브레이크아웃 솔루션에 사용할 수 있습니다.

URL 범주 기반 라우팅의 제한 사항

APBR 프로필에서 URL 범주를 사용하면 다음과 같은 제한이 있습니다.

APBR 프로필의 URL 범주 식별에는 대상 IP 주소만 사용됩니다. 호스트 또는 URL 또는 SNI 필드를 기반으로 하는 URL 범주는 지원되지 않습니다.

동적 애플리케이션 또는 URL 범주를 APBR 프로필 규칙의 일치 조건으로 구성할 수 있습니다. URL 범주와 동적 애플리케이션을 모두 사용하여 규칙을 구성하면 커밋 오류가 발생합니다.

예: URL 범주 기반 라우팅 구성

이 예는 URL 범주 기반 라우팅을 구성하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 18.3 R1 이상을 사용하는 SRX 시리즈 방화벽. 이 구성 예는 Junos OS 릴리스 18.3 R1에서 테스트되었습니다.

SRX 시리즈 방화벽에 설치된 유효한 애플리케이션 식별 기능 라이선스.

EWF(Enhanced Web Filtering) 옵션을 사용하려면 주니퍼 네트웍스 웹 필터링 라이선스를 구매해야 합니다. 로컬 웹 필터링에는 라이선스가 필요하지 않습니다.

개요

이 예는 URL 범주 기반 라우팅을 사용하여 트러스트 존에 도착하는 소셜 미디어 트래픽을 특정 디바이스 또는 인터페이스로 전달하도록 SRX 시리즈 방화벽에서 APBR을 구성하는 방법을 보여줍니다.

트래픽이 도착하면 APBR 프로필과 일치하고, 일치하는 규칙이 발견되면 패킷은 라우팅 인스턴스에 지정된 정적 경로 및 다음 홉 IP 주소로 전달됩니다. 다음 홉 주소에 도달할 수 있을 때 라우팅 테이블에 구성된 정적 경로가 포워딩 테이블에 추가됩니다. 정적 경로로 향하는 모든 트래픽은 특정 디바이스 또는 인터페이스로 전송하기 위해 다음 홉 주소로 전송됩니다.

이 예에서 다음 구성을 완료합니다.

다음 유형의 웹 필터링 중 하나를 활성화합니다.

EWF(Enhanced Web Filtering) - 디바이스에서 EWF를 활성화하면 EWF 엔진이 HTTP 및 HTTPS 요청을 가로채서 URL을 95개 이상의 사전 정의된 범주 중 하나로 분류하고 사이트 평판 정보도 제공합니다. EWF를 사용하여 URL 범주 기반 라우팅 구성을 참조하십시오.

로컬 웹 필터링 - 로컬 웹 필터링을 활성화하면 여러 URL 목록이 포함된 맞춤형 URL 범주를 구성하고 허용, 허용 및 로그, 차단, 격리 등의 작업을 통해 Content Security 웹 필터링 프로파일에 적용할 수 있습니다. 로컬 웹 필터링을 사용하려면 웹 필터링 프로필을 만들고 범주 사용자 지정이 프로필의 일부인지 확인해야 합니다. 로컬 웹 필터링을 사용하여 URL 기반 라우팅 구성을 참조하십시오.

라우팅 인스턴스 및 라우팅 정보 베이스(RIB, 라우팅 테이블 그룹이라고도 함)를 정의합니다.

APBR 프로필을 정의하고 이를 APBR 정책에 연결합니다.

EWF를 사용한 URL 범주 기반 라우팅 구성

이 섹션에서는 EWF를 사용하여 URL 범주 기반 라우팅을 구성하는 단계를 제공합니다. 표 2 에는 이 예에서 사용된 매개 변수의 세부 정보가 나와 있습니다.

매개 변수 |

이름 |

묘사 |

|---|---|---|

APBR 프로필 |

APBR-PR1 |

APBR 프로필의 이름입니다. |

APBR 정책 |

p1 |

APBR 정책의 이름입니다. |

규칙 |

|

APBR 프로필 규칙의 이름입니다. APBR 프로필 규칙은 트래픽을 정의된 URL 범주와 일치시키고 일치하는 트래픽을 지정된 라우팅 인스턴스(예: RI1)로 경로 조회를 위해 리디렉션합니다. |

범주 |

Enhanced_Social_Web_Facebook |

트래픽 일치를 위해 APBR 프로필 규칙에 정의된 범주입니다. |

라우팅 인스턴스 |

|

전달 유형의 라우팅 인스턴스는 트래픽을 포워딩하는 데 사용됩니다. 정적 경로(IP 주소 1.0.0.254/8)로 향하는 모든 적격 트래픽은 다음 홉 디바이스(IP 주소 1.0.0.1)로 전달됩니다. |

RIB 그룹 |

apbr_group |

RIB 그룹의 이름입니다. RIB 그룹은 포워딩 라우팅 인스턴스와 인터페이스 경로를 공유합니다. 다음 홉이 확인 가능한지 확인하기 위해 기본 라우팅 테이블의 인터페이스 경로는 라우팅 인스턴스에 지정된 라우팅 테이블과 RIB 그룹을 통해 공유됩니다. |

EWF를 사용하여 URL 범주 기반 라우팅을 수행하려면 다음 절차를 완료해야 합니다.

강화된 웹 필터링 활성화

단계별 절차

APBR 프로필에서 URL 범주를 일치 기준으로 사용하려면 Content Security에서 EWF를 활성화해야 합니다.

EWF 옵션을 사용하려면 주니퍼 네트웍스 웹 필터링 라이선스를 구매해야 합니다. 로컬 웹 필터링에는 라이선스가 필요하지 않습니다.

웹 필터링 유형을 로 지정하여 EWF를 활성화합니다

juniper-enhanced.[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhanced구성된 EWF 엔진에 대해 캐시 크기를 500으로 설정하고 캐시 시간 제한을 1800초로 설정합니다.

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800EWF 구성에 대한 자세한 내용은 향상된 웹 필터링(EWF)을 참조하십시오.

라우팅 인스턴스 및 RIB 그룹 정의하기

단계별 절차

라우팅 인스턴스 및 RIB 그룹을 정의합니다.

트래픽을 다른 다음 홉으로 포워딩하기 위한 라우팅 인스턴스를 생성합니다. 이 단계에서는 정적 경로 1.0.0.254/8을 구성하고 다음 홉 주소를 1.0.0.1로 구성합니다.

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 1.0.0.254/8 next-hop 1.0.0.1RIB 그룹을 생성합니다.

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_groupuser@host#set routing-options rib-groups apbr_group import-rib inet.0user@host#set routing-options rib-groups apbr_group import-rib RI1.inet.0메인 라우팅 테이블(inet.0)의 인터페이스 경로는 라우팅 인스턴스 RI1.inet.0에 지정된 라우팅 테이블과 RIB 그룹을 통해 공유됩니다.

APBR 프로필 구성

단계별 절차

Facebook 애플리케이션에 대한 규칙을 생성하고 일치하는 트래픽을 라우팅 인스턴스 RI1로 전달합니다.

APBR 프로필을 생성하고 URL 범주에 대한 일치 기준을 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookAPBR 프로필 규칙은 트래픽을 정의된 URL 범주, 즉 이 예의 Facebook 애플리케이션과 일치시킵니다.

URL 범주와 일치하는 트래픽에 대한 작업을 지정합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1이 단계에서는 apbr-pr1 규칙과 일치하는 트래픽이 라우팅 인스턴스 RI1로 리디렉션되도록 지정합니다.

APBR 정책 구성 및 APBR 프로필 연결

단계별 절차

애플리케이션 프로필을 APBR 정책에 연결하여 URL 범주 기반 라우팅을 사용하도록 설정합니다.

APBR 정책을 정의합니다. 소스 주소, 대상 주소 및 애플리케이션에 대한 정책 일치 조건을 로

any지정합니다.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application any트래픽이 도착하면 APBR 정책 규칙과 일치합니다.

APBR 프로필을 정책에 연결합니다.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-servicesadvance-policy-based-routing-profile apbr-pr1트래픽이 APBR 정책(p1) 규칙과 일치하면 APBR 프로필 apbr-pr1이 APBR 정책의 작업으로 트래픽에 적용됩니다. Facebook 애플리케이션과 일치하는 트래픽은 APBR 프로필 규칙 rule-social-nw에 따라 라우팅 인스턴스 RI1로 리디렉션됩니다.

결과

구성 모드에서 명령을 입력하여 show 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

[edit]

user@host# routing-options

interface-routes {

rib-group inet apbr_group;

}

rib-groups {

apbr_group {

import-rib [ inet.0 RI1.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RRI1 {

instance-type forwarding;

routing-options {

static {

route 1.0.0.254/8 next-hop 1.0.0.1;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

로컬 웹 필터링을 사용한 URL 기반 라우팅 구성

이 섹션에서는 로컬 웹 필터링을 사용하여 URL 범주 기반 라우팅을 구성하는 단계를 설명합니다.

표 3 에는 이 예에서 사용된 매개 변수의 세부 정보가 나와 있습니다.

매개 변수 |

이름 |

묘사 |

|---|---|---|

APBR 프로필 |

APBR-PR2 |

APBR 프로필의 이름입니다. |

APBR 정책 |

p2 |

APBR 정책의 이름입니다. |

규칙 |

|

APBR 프로필 규칙의 이름입니다. APBR 프로필 규칙은 트래픽을 정의된 URL 범주와 일치시키고 일치하는 트래픽을 지정된 라우팅 인스턴스(예: RI2)로 경로 조회를 위해 리디렉션합니다. |

사용자 지정 범주(URL 패턴) |

203.0.113.0 203.0.113.10 |

트래픽 일치를 위해 APBR 프로필 규칙에 정의된 범주입니다. |

라우팅 인스턴스 |

|

전달 유형의 라우팅 인스턴스는 트래픽을 포워딩하는 데 사용됩니다. 정적 경로(IP 주소 5.0.0.10)로 향하는 모든 적격 트래픽은 다음 홉 디바이스(IP 주소 9.0.0.1)로 전달됩니다. |

RIB 그룹 |

apbr_group2 |

RIB 그룹의 이름입니다. RIB 그룹은 포워딩 라우팅 인스턴스와 인터페이스 경로를 공유합니다. 다음 홉이 확인 가능한지 확인하기 위해 기본 라우팅 테이블의 인터페이스 경로는 라우팅 인스턴스에 지정된 라우팅 테이블과 RIB 그룹을 통해 공유됩니다. |

로컬 웹 필터링을 사용하여 URL 범주 기반 라우팅을 수행하려면 다음 절차를 완료해야 합니다.

로컬 웹 필터링 활성화

단계별 절차

APBR 프로필에서 URL 범주를 일치 기준으로 사용하려면 Content Security에서 로컬 웹 필터링을 활성화해야 합니다.

웹 필터링 유형을 로

juniper-local지정하여 로컬 웹 필터링을 사용하도록 설정합니다.[edit]

user@host#set security utm feature-profile web-filtering type juniper-local사용자 지정 개체 및 URL 패턴 목록을 만듭니다.

[edit]

user@host#set security utm custom-objects url-pattern local1 value 203.0.113.0user@host#set security utm custom-objects url-pattern local1 value 203.0.113.10이 단계에서는 HTTP의 IP 주소 203.0.113.0 또는 203.0.113.10과 일치하는 패턴이 생성됩니다.

사용자 지정 URL 범주 목록을 구성합니다.

user@host#set security utm custom-objects custom-url-category custom value local1이 예제에 지정된 URL 범주는 URL 목록을 추가할 수 있는 사용자 지정입니다. 이 단계에서는 2단계에서 만든 주소 203.0.113.1 및 203.0.113.10과 일치하는 패턴을 포함하는 URL 목록

local1을 추가합니다.웹 필터링 프로필을 구성합니다.

user@host#set security utm feature-profile web-filtering juniper-local profile P1 category custom action permit웹 필터링 프로필에는 허용 동작이 있는 사용자 정의 범주가 포함되어 있습니다.

로컬 웹 필터링 구성에 대한 자세한 내용은 로컬 웹 필터링을 참조하십시오.

라우팅 인스턴스 및 RIB 그룹 정의하기

단계별 절차

라우팅 인스턴스 및 RIB 그룹을 정의합니다.

트래픽을 다른 다음 홉으로 포워딩하기 위한 라우팅 인스턴스를 생성합니다. 이 예에서는 다음 홉 주소 9.0.0.1을 사용하여 정적 경로 5.0.0.0/10을 구성합니다.

[edit]

user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 5.0.0.0/16 next-hop 9.0.0.1RIB 그룹을 생성합니다.

[edit]

user@host#set routing-options interface-routes rib-group inet apbr_group2user@host#set routing-options rib-groups apbr_group2 import-rib inet.0user@host#set routing-options rib-groups apbr_group2 import-rib RI2.inet.0메인 라우팅 테이블(inet.0)의 인터페이스 경로는 라우팅 인스턴스(RI2.inet.0)에 지정된 라우팅 테이블과 RIB 그룹을 통해 공유됩니다.

APBR 프로필 구성

단계별 절차

사용자 지정 URL 패턴과 일치하는 트래픽을 라우팅 인스턴스 RI2로 전달하는 규칙을 생성합니다.

APBR 프로필을 생성하고 URL 범주에 대한 일치 기준을 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 match category customAPBR 프로필 규칙은 트래픽을 정의된 사용자 지정 URL 범주, 즉 이 예에서 주소 203.0.113.1 및 203.0.113.10과 일치하는 URL 패턴이 있는 트래픽과 일치시킵니다.

URL 범주와 일치하는 트래픽에 대한 작업을 지정합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr2 rule rule2 then routing-instance RI2이 단계에서는 규칙과 일치하는 트래픽이 라우팅 인스턴스 RI2로 리디렉션되도록 지정합니다.

APBR 정책 구성 및 APBR 프로필 연결

단계별 절차

APBR 프로필을 APBR 정책에 연결하여 URL 카테고리 기반 라우팅을 활성화합니다.

APBR 정책을 정의합니다. 소스 주소, 대상 주소 및 애플리케이션에 대한 정책 일치 조건을 로

any지정합니다.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p2 match application any트래픽이 도착하면 은 APBR 정책 규칙과 일치합니다.

APBR 프로필을 정책에 연결합니다.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p2 then application-services advance-policy-based-routing-profile apbr-pr2트래픽이 APBR 정책(p2) 규칙과 일치하면 APBR 프로필 apbr-pr2가 APBR 정책의 작업으로 트래픽에 적용됩니다. Facebook 애플리케이션과 일치하는 트래픽은 APBR 프로필 규칙 rule2에 따라 라우팅 인스턴스 RI2로 리디렉션됩니다.

결과

구성 모드에서 명령을 입력하여 show 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr2 {

rule rule2 {

match {

category custom;

}

then {

routing-instance RI2;

}

}

}

from-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr2;

}

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet apbr_group2;

}

rib-groups {

apbr_group2 {

import-rib [ inet.0 RI2.inet.0 ];

}

}

[edit]

user@host# show routing-instances

RI2 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/10 next-hop 9.0.0.1;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

APBR 통계 확인

목적

애플리케이션 기반 라우팅에 대해 처리된 세션 수, 세션에 APBR이 적용된 횟수 등과 같은 APBR에 대한 통계를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advance-policy-based-routing statistics .

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Session Processed: 5529 ASC Success: 3113 Rule match success: 107 Route modified: 107 AppID Requested: 2416

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

애플리케이션 기반 라우팅에 대해 처리된 세션

ASC(Application System Cache)에 항목이 있는 것으로 확인된 횟수

애플리케이션 트래픽이 APBR 프로파일과 일치하고 APBR이 세션에 적용되는 횟수

애플리케이션 트래픽을 식별하기 위해 AppID(Application Identification)를 참조한 횟수

세션에 APBR이 적용된 횟수

APBR 규칙에서 애플리케이션 서비스 우회

보안 디바이스에서 동적 애플리케이션, 애플리케이션 그룹 또는 두 가지 모두를 포함하는 여러 규칙이나 URL 범주를 포함하는 APBR 프로필을 생성할 수 있습니다. URL 범주 기반 라우팅을 사용하면 웹 트래픽(HTTP 및 HTTPS)을 식별하고 지정된 대상 또는 웹 트래픽에 대한 추가 검사가 필요한 다른 디바이스로 선택적으로 라우팅할 수 있습니다. 이러한 경우 추가 검사를 위해 디바이스로 전달될 세션에서 애플리케이션 서비스를 적용하지 않거나 우회하도록 선택할 수 있습니다.

Junos OS 릴리스 19.1R1부터는 APBR 규칙을 사용하여 다시 라우팅된 세션에 대해 애플리케이션 서비스를 우회할 수 있습니다.

다음 시퀀스는 응용 프로그램 서비스를 우회하는 데 관련됩니다.

APBR은 애플리케이션 세부 정보를 사용하여 APBR 프로필(애플리케이션 프로필)에서 일치하는 규칙을 찾습니다.

일치하는 APBR 규칙이 발견되면 트래픽은 경로 조회를 위해 지정된 라우팅 인스턴스로 리디렉션됩니다.

APBR 규칙의 세션에서 애플리케이션 서비스를 우회하도록 옵션을 구성하는 경우, 세션에 애플리케이션 서비스를 우회하려는 시도가 수행됩니다.

세션에서 응용 프로그램 서비스의 우회를 나타내기 위해 로그 메시지가 생성되거나 업데이트됩니다.

사용자는 APBR 규칙을 사용하여 보안 정책, 애플리케이션 서비스 품질(AppQoS), 주니퍼 ATP 클라우드, 침입 탐지 및 방지(IDP), 보안 인텔리전스(SecIntel), 콘텐츠 보안을 포함한 애플리케이션 서비스를 우회할 수 있습니다.

바이패스가 유효하려면 APBR 규칙이 첫 번째 패킷에서 일치해야 합니다. 규칙이 첫 번째 패킷 다음에 일치하고 규칙에 우회 옵션이 구성되어 있는 경우 우회 옵션은 무시되고 애플리케이션 서비스는 우회되지 않습니다.

ALG를 우회하면 상관된(데이터) 세션이 적절한 보안 정책과 일치하지 않을 수 있으므로 이 기능으로 인해 ALG 서비스가 우회되지 않습니다.

예: APBR 규칙을 사용하여 애플리케이션 서비스 우회

이 예에서는 APBR 규칙을 사용하여 세션에서 애플리케이션 서비스를 우회하는 방법을 보여 줍니다. URL 범주 기반 라우팅을 사용하여 웹 트래픽(HTTP 및 HTTPS)을 식별하고 지정된 목적지 또는 다른 디바이스로 선택적으로 라우팅할 수 있습니다. 여기서는 웹 트래픽에 대한 추가 검사를 수행할 수 있는 세션에서 애플리케이션 서비스를 우회하도록 구성할 수 있습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 19.1R1 이상을 사용하는 SRX 시리즈 방화벽. 이 구성 예는 Junos OS 릴리스 19.1R1에서 테스트되었습니다.

SRX 시리즈 방화벽에 설치된 유효한 애플리케이션 식별 기능 라이선스.

시작하기 전에:

라우팅 인스턴스 및 RIB 그룹을 정의합니다.

전송 트래픽에 대한 규칙을 시행하고, 디바이스를 통과할 수 있는 트래픽 및 디바이스를 통과할 때 트래픽에 수행해야 하는 작업을 지정하는 적절한 보안 정책.

개요

이 예는 URL 범주 기반 라우팅을 사용하여 트러스트 존에 도착하는 소셜 미디어 트래픽을 특정 디바이스 또는 인터페이스로 포워딩하고 동일한 세션에서 애플리케이션 서비스를 우회하도록 SRX 시리즈 방화벽에서 APBR을 구성하는 방법을 보여줍니다.

이 예에서 다음 구성을 완료합니다.

APBR 프로필을 정의하고 이를 APBR 정책에 연결합니다. APBR 프로필에는 트래픽을 애플리케이션 및 URL 범주와 일치시키는 규칙이 포함되어 있습니다.

그런 다음 APBR 프로필 규칙의 작업을 지정합니다. 즉, 경로 조회를 위해 일치하는 트래픽을 지정된 라우팅 인스턴스로 리디렉션하는 것입니다.

일치하는 트래픽에 대해 애플리케이션 우회 옵션을 지정합니다.

트래픽이 도착하면 APBR 프로필과 일치하며, 일치하는 규칙이 발견되면 패킷이 고정 경로로 전달됩니다. 정적 경로로 향하는 모든 트래픽은 특정 디바이스 또는 인터페이스로 전송하기 위해 다음 홉 주소로 전송됩니다. 일치하는 트래픽에 대해 애플리케이션 바이패스 옵션을 구성했으므로 다음 홉 주소에서 특정 디바이스로 전달된 트래픽은 애플리케이션 서비스에 적용되지 않습니다.

구성

이 섹션에서는 향상된 웹 필터링(EWF)을 사용하여 URL 범주 기반 라우팅을 구성하고 트래픽에 애플리케이션 서비스를 전달하여 활성화하는 단계를 제공합니다.

강화된 웹 필터링 활성화

단계별 절차

APBR 프로필에서 URL 범주를 일치 기준으로 사용하려면 Content Security에서 EWF를 활성화해야 합니다.

EWF 옵션을 사용하려면 주니퍼 네트웍스 웹 필터링 라이선스를 구매해야 합니다. 로컬 웹 필터링에는 라이선스가 필요하지 않습니다.

웹 필터링 유형을 로 지정하여 EWF를 활성화합니다

juniper-enhanced.[edit]

user@host#set security utm feature-profile web-filtering type juniper-enhanced구성된 EWF 엔진에 대해 캐시 크기를 500으로 설정하고 캐시 시간 제한을 1800초로 설정합니다.

[edit]

user@host#set security utm feature-profile web-filtering juniper-enhanced cache size 500user@host#set security utm feature-profile web-filtering juniper-enhanced cache timeout 1800EWF 구성에 대한 자세한 내용은 향상된 웹 필터링(EWF)을 참조하십시오.

APBR 규칙 구성

단계별 절차

Facebook 애플리케이션에 대한 규칙을 생성하고 일치하는 트래픽을 라우팅 인스턴스 RI1로 전달합니다.

APBR 프로필을 생성하고 URL 범주에 대한 일치 기준을 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw match category Enhanced_Social_Web_FacebookAPBR 프로필 규칙은 트래픽을 정의된 URL 범주, 즉 이 예의 Facebook 애플리케이션과 일치시킵니다.

URL 범주와 일치하는 트래픽에 대한 작업을 지정합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then routing-instance RI1이 단계에서는 apbr-pr1 규칙과 일치하는 트래픽이 라우팅 인스턴스 RI1로 리디렉션되도록 지정합니다.

APBR 규칙과 일치하는 트래픽에 대해 우회 애플리케이션 서비스를 지정합니다.

[edit]

user@host#set security advance-policy-based-routing profile apbr-pr1 rule rule-social-nw then application-services-bypass이 단계에서는 apbr-pr1 규칙과 일치하는 트래픽이 애플리케이션 서비스를 우회하도록 지정합니다.

APBR 정책 구성 및 APBR 프로필 연결

단계별 절차

애플리케이션 프로필을 APBR 정책에 연결하여 URL 범주 기반 라우팅을 사용하도록 설정합니다.

APBR 정책을 정의합니다. 소스 주소, 대상 주소 및 애플리케이션에 대한 정책 일치 조건을 로

any지정합니다.[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy p1 match application any트래픽이 도착하면 APBR 정책 규칙과 일치합니다.

APBR 프로필을 정책에 연결합니다.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy p1 then application-services advance-policy-based-routing-profile apbr-pr1트래픽이 APBR 정책(p1) 규칙과 일치하면 APBR 프로필 apbr-pr1이 APBR 정책의 작업으로 트래픽에 적용됩니다. Facebook 애플리케이션과 일치하는 트래픽은 APBR 프로필 규칙 rule-social-nw에 따라 라우팅 인스턴스 RI1로 리디렉션됩니다. 또한 애플리케이션 서비스는 APBR 프로필 규칙 rule-social-nw에 지정된 대로 세션에 대해 우회됩니다.

결과

구성 모드에서 명령을 입력하여 show 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit security]

user@host# show advance-policy-based-routing

profile apbr-pr1 {

rule rule-social-nw {

match {

category Enhanced_Social_Web_Facebook;

}

then {

routing-instance RI1;

application-services-bypass;

}

}

}

from-zone trust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

application-services {

advance-policy-based-routing-profile apbr-pr1;

}

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

APBR 통계 확인

목적

애플리케이션 기반 라우팅에 대해 처리된 세션 수, 세션에 APBR이 적용된 횟수 등과 같은 APBR에 대한 통계를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advance-policy-based-routing statistics .

user@host> show security advance-policy-based-routing statistics

Advance Profile Based Routing statistics: Sessions Processed 110 AppID cache hits 110 AppID requested 0 Rule matches 2 Route changed on cache hits 1 Route changed midstream 1 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application Services Bypass 1

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

애플리케이션 기반 라우팅에 대해 처리된 세션

ASC(Application System Cache)에 항목이 있는 것으로 확인된 횟수

애플리케이션 트래픽이 APBR 프로파일과 일치하고 APBR이 세션에 적용되는 횟수

애플리케이션 트래픽을 식별하기 위해 AppID(Application Identification)를 참조한 횟수

세션에 APBR이 적용된 횟수

세션에 대해 응용 프로그램 서비스가 바이패스된 횟수

APBR 정책에서 사용자 소스 ID 지원

Junos OS 릴리스 19.1R1부터는 소스 주소, 대상 주소 및 애플리케이션과 함께 일치 기준 중 하나로 사용자 소스 ID를 정의하여 고급 정책 기반 라우팅(APBR) 정책을 구성할 수 있습니다. 일치에 성공하면 APBR 정책으로 구성된 APBR 프로필이 세션에 대한 애플리케이션 서비스로 적용됩니다. 소스 ID를 사용하면 UIT(사용자 식별 테이블)와 같은 리포지토리에 저장된 사용자 정보를 활용할 수 있습니다.

source-identity 필드는 정책이 적용되는 사용자 및 역할을 지정합니다. source-identity 필드가 정책에서 일치 기준으로 지정되면 정책 조회를 진행하기 전에 사용자 및 역할 정보를 검색해야 합니다. APBR 정책에서 source-identity 옵션을 일치 기준으로 사용하는 것은 선택 사항입니다. source-identity 필드의 값이 any로 구성되거나 source-identity 필드에 항목이 없는 경우, 사용자 정보 및 역할 정보는 필요하지 않으며 다른 일치 기준이 정책 조회에 사용됩니다.

다음 키워드와 함께 필드를 사용하여 source-identity 한 명 이상의 사용자 또는 사용자 역할을 지정할 수 있습니다.

authenticated-user—인증된 사용자.

unauthenticated-user—인증되지 않은 사용자.

any—인증 상태에 관계없이 모든 사용자. source-identity 필드가 구성되지 않거나 any로 설정된 경우, 다른 일치 기준만 일치에 사용됩니다

unknown-user—정전과 같은 인증 서버 연결 끊김으로 인해 인증할 수 없는 사용자.

보안 디바이스에서 UIT(사용자 식별 테이블)는 이미 인증된 활성 사용자에 대한 사용자 및 역할 정보를 제공합니다. 테이블의 각 항목은 IP 주소를 인증된 사용자 및 모든 역할에 매핑합니다.

UIT에는 인증된 모든 사용자의 IP 주소, 사용자 이름 및 역할 정보가 포함됩니다. 사용자 식별 테이블의 항목은 IP 주소를 기준으로 정렬됩니다.

보안 디바이스에서 지원되는 UIT 유형은 로컬 인증 테이블입니다. 로컬 인증 테이블은 APBR 정책에 필요한 정보에 대한 인증 소스 역할을 합니다. 로컬 인증 테이블은 CLI 명령을 사용하여 수동으로 또는 프로그래밍 방식으로 디바이스에서 생성된 정적 UIT입니다. 로컬 인증 테이블에 포함된 모든 사용자는 인증된 사용자로 간주됩니다. 사용자 및 역할 정보를 검색하기 위해 인증 테이블에서 트래픽에 해당하는 IP 주소를 가진 항목을 검색합니다. 일치하는 IP 주소가 발견되면 사용자 및 역할 정보가 테이블 항목에서 검색되고 트래픽과 연결됩니다. 찾을 수 없는 경우 사용자는 인증되지 않은 사용자로 분류됩니다.

사용자 및 역할 정보는 디바이스에서 수동으로 생성하거나 타사 인증 서버에서 이식할 수 있지만 로컬 인증 테이블의 데이터는 실시간으로 업데이트되지 않습니다.

APBR 정책 조회 중에 APBR 정책에 구성된 사용자 및 사용자 역할이 로컬 인증 테이블에 항목이 없는 경우, 정책이 일치하지 않습니다. 수신한 적중 횟수에 따라 보안 정책의 유틸리티 비율을 표시하는 적중 횟수 값은 증가하지 않습니다.

사용자 역할 검색 및 정책 조회 프로세스에 대한 자세한 내용은 사용자 역할 방화벽 보안 정책을 참조하십시오.

혜택

네트워크를 통과하는 애플리케이션 트래픽에 정책을 안전하게 적용할 수 있도록 보다 세분화된 수준에서 라우팅 동작을 정의할 수 있습니다.

보다 유연한 트래픽 처리 기능을 제공하고 사용자의 역할 및 비즈니스 요구 사항에 따라 패킷을 전달하기 위한 세분화된 제어를 제공합니다.

로컬 인증 테이블

항목을 추가하거나 삭제하는 CLI 명령을 사용하여 로컬 인증 테이블을 관리할 수 있습니다. CLI 명령을 사용하여 프로그래밍 방식으로 타사 인증 소스의 IP 주소, 사용자 이름 및 역할을 로컬 인증 테이블에 추가할 수 있습니다. 인증 소스가 사용자와 그룹을 정의하는 경우, 그룹은 역할로 구성되고 평소와 같이 사용자와 연관될 수 있습니다.

다음 명령을 사용하여 로컬 인증 테이블에 항목을 추가합니다. 테이블의 항목은 IP 주소를 사용하여 입력됩니다.

user@host >request security user-identification local-authentication-table add user user-name ip-address ip-address role [role-name role-name ]

본보기:

user@host >request security user-identification local-authentication-table add user-name user1 ip-address 2.2.2.2 roles role1

다음 명령을 사용하여 IP 주소 또는 사용자 이름으로 항목을 삭제합니다.

user@host >request security user-identification local-authentication-table delete (ip-address | user-name)

다음 명령을 사용하여 로컬 인증 테이블을 삭제합니다.

user@host >clear security user-identification local-authentication-table

다음 명령을 사용하여 로컬 인증 테이블의 내용을 표시합니다.

user@host >show security user-identification local-authentication-table all (brief | extensive)

자세한 정보는 로컬 인증 테이블을 참조하십시오.

예: 소스 ID를 사용한 고급 정책 기반 라우팅 정책 구성

이 예는 소스 ID로 APBR 정책을 구성하는 방법과 APBR 정책 규칙과 일치하는 세션에 APBR 프로필을 적용하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 19.1R1 이상이 설치된 SRX 시리즈 방화벽. 이 구성 예는 Junos OS 릴리스 19.1R1에서 테스트되었습니다.

SRX 시리즈 방화벽에 설치된 유효한 애플리케이션 식별 기능 라이선스.

개요

이 예에서는 다음 홉 IP 주소에 지정된 대로 트러스트 존에 도착하는 HTTP 트래픽을 특정 디바이스 또는 인터페이스로 전달하려고 합니다.

트래픽이 트러스트 영역에 도착하면 APBR 정책과 일치합니다. 트래픽이 정책과 일치하면 구성된 APBR 규칙이 애플리케이션 서비스로 허용된 트래픽에 적용됩니다. 패킷은 APBR 규칙에 따라 라우팅 인스턴스에 지정된 대로 정적 경로 및 다음 홉으로 전달됩니다. 다음 홉 주소에 도달할 수 있을 때 라우팅 테이블에 구성된 정적 경로가 포워딩 테이블에 삽입됩니다. 정적 경로로 향하는 모든 트래픽은 특정 디바이스 또는 인터페이스로 전송하기 위해 다음 홉 주소로 전송됩니다.

이 예에서는 다음 구성을 완료해야 합니다.

라우팅 인스턴스 및 RIB 그룹을 정의합니다.

ABPR 프로필을 생성합니다.

APBR 정책을 생성하고 APBR 프로필을 연결합니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set routing-instances R1 instance-type forwarding set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2 set routing-options interface-routes rib-group inet fbf-group set routing-options rib-groups fbf-group import-rib inet.0 set routing-options rib-groups fbf-group import-rib RI1.inet.0 set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security advance-policy-based-routing from-zone trust policy SLA1 match source-address any set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address any set security advance-policy-based-routing from-zone trust policy SLA1 match application any set security advance-policy-based-routing from-zone trust policy SLA1 match source-identity identity-1 set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

고급 정책 기반 라우팅 구성

단계별 절차

로컬 인증 테이블에 항목을 추가합니다.

사용자 이름, IP 주소 및 사용자 역할 세부 정보를 입력합니다.

user@host>request security user-identification local-authentication-table add user-name user1 ip-address 2.2.2.2 roles role1

단계별 절차

APBR 정책과 일치하는 트래픽에 APBR을 적용하려면 다음을 수행합니다.

라우팅 인스턴스를 생성합니다.

[edit]

user@host#set routing-instances R1 instance-type forwardinguser@host#set routing-instances R1 routing-options static route 5.0.0.0/24 next-hop 3.0.0.2하나 이상의 라우팅 테이블을 그룹화하여 apbr_group라는 RIB 그룹을 형성하고 경로를 라우팅 테이블로 가져옵니다.

[edit]

user@host#set routing-options interface-routes rib-group inet fbf-groupuser@host#set routing-options rib-groups fbf-group import-rib inet.0user@host#set routing-options rib-groups fbf-group import-rib RI1.inet.0APBR 프로필을 생성하고 규칙을 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile profile1 rule rule-app1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile profile1 rule rule-app1 then routing-instance R1보안 영역을 생성합니다.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0APBR 정책을 생성하고 APBR 프로필을 보안 영역에 적용합니다.

[edit]

user@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match destination-address anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match application anyuser@host#set security advance-policy-based-routing from-zone trust policy SLA1 match source-identity identity-1user@host#set security advance-policy-based-routing from-zone trust policy SLA1 then application-services advance-policy-based-routing-profile profile1

결과

구성 모드에서 및 show security zones 명령을 입력하여 show routing-instances 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show routing-instances

R1 {

instance-type forwarding;

routing-options {

static {

route 5.0.0.0/24 next-hop 3.0.0.2;

}

}

}

[edit]

user@host# show routing-options

interface-routes {

rib-group inet fbf_group;

}

rib-groups {

fbf_group {

import-rib [ inet.0 RI1.inet.0];

}

}

[edit]

user@host# show security advance-policy-based-routing

from-zone trust {

policy SLA1 {

match {

source-address any;

destination-address any;

application any;

source-identity identity-1;

}

then {

application-services {

advanced-policy-based-routing-profile profile1;

}

}

}

}

profile profile1 {

rule rule-app1 {

match {

dynamic-application junos:HTTP;

}

then {

routing-instance R1;

}

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

APBR 정책 구성 확인

목적

APBR 정책, 관련 APBR 프로필에 대한 정보를 표시하고 APBR 정책 적중 횟수에 대한 정보를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advance-policy-based-routing detail .

user@host>show security advance-policy-based-routing detail Policy: SLA1, State: enabled, Index: 5 Policy Type: Configured Sequence number: 1 From zone: trust Source addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Destination addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Application: any IP protocol: 0, ALG: 0, Inactivity timeout: 0 Source port range: [0-0] Destination port range: [0-0] APBR-Profile: profile1Source identities: identity-1

의미

명령 출력은 필드에 소스 ID 세부 정보를 Source identities 표시합니다.

APBR 규칙에서 DSCP를 일치 기준으로 사용

이 주제는 다음 섹션을 포함합니다.

소개

애플리케이션 식별 기술은 심층 패킷 검사(DPI)에 의존합니다. DPI 엔진이 애플리케이션을 식별하지 못할 수 있는 몇 가지 경우(예: 암호화된 트래픽)가 있습니다. 이러한 트래픽에 APBR 규칙을 적용하면 트래픽은 APBR 기능이 적용되지 않은 상태에서 정상적으로 처리됩니다.

Junos OS 릴리스 19.3R1부터 SRX 시리즈 방화벽은 DSCP 태그가 지정된 트래픽에서 APBR 기능을 수행하기 위한 일치 기준으로 APBR 규칙의 DSCP 값 구성을 지원합니다.

동적 애플리케이션 및 동적 애플리케이션 그룹과 같은 APBR 규칙의 다른 일치 기준 외에도 DSCP 값을 구성할 수 있습니다.

APBR 규칙에서 DSCP 값을 구성하면 DSCP 표시가 있는 트래픽으로 APBR 서비스를 확장할 수 있습니다.

사용 사례

암호화된 트래픽에 대한 일치 기준으로 DSCP와 함께 APBR 규칙을 사용할 수 있습니다.

제한

단일 APBR 프로파일에서 DSCP 값 및 URL 범주를 사용하여 규칙을 구성하는 데는 지원을 사용할 수 없습니다.

DSCP 값을 일치 기준으로 사용할 때 APBR 규칙 조회

APBR 규칙에서 DSCP 값이나 동적 애플리케이션 또는 이 둘의 조합을 구성할 수 있습니다.

APBR 규칙에서 DSCP와 동적 애플리케이션을 모두 구성한 경우 트래픽이 규칙에 지정된 모든 기준과 일치하면 규칙이 일치하는 것으로 간주됩니다. APBR 규칙에 여러 DSCP 값이 있는 경우 하나의 기준이 일치하면 일치하는 것으로 간주됩니다.

APBR 프로필에는 여러 규칙이 포함될 수 있으며, 각 규칙에는 다양한 일치 조건이 있습니다.

APBR 프로필에 여러 APBR 규칙이 있는 경우 규칙 조회는 다음과 같은 우선 순위 순서를 사용합니다.

DSCP + 동적 응용 프로그램을 사용한 규칙

동적 적용이 있는 규칙

DSCP 값이 있는 규칙

APBR 프로필에 여러 규칙이 포함된 경우 시스템은 규칙 조회를 수행하고 다음 순서로 규칙을 적용합니다.

시스템은 세션의 첫 번째 패킷에 대해 DSCP 기반 규칙을 적용합니다.

시스템은 DPI 분류 또는 ASC(애플리케이션 시스템 캐시)에서 사용할 수 있는 애플리케이션 정보가 있는지 계속 확인합니다.

세션 중간에 DPI가 새 애플리케이션을 식별하는 경우 시스템은 규칙 조회를 수행하고 해당하는 경우 새 규칙(애플리케이션 기반 규칙 또는 DSCP 기반 규칙 또는 둘 다의 조합)을 적용합니다.

애플리케이션 및 규칙 조회 식별은 DPI가 애플리케이션을 최종 애플리케이션으로 식별하거나 최대 재라우팅 값에 도달할 때까지 계속됩니다.

규칙 조회가 규칙과 일치하지 않으면 추가 작업이 수행되지 않습니다.

다음 두 가지 예를 통해 APBR이 규칙 조회를 수행하고 규칙을 적용하는 방법을 이해하겠습니다.

예제 1

이 예에서는 세 개의 APBR 규칙을 구성합니다. 하나는 DSCP 값이 30이고, 다음 규칙은 application이 HTTP이고, 세 번째 규칙은 DSCP 값이 30이고 application이 HTTP입니다. 최대 경로 변경 값을 1(기본값)로 구성합니다.

표 4 는 APBR이 규칙 조회를 수행하고 규칙을 적용하는 방법을 보여줍니다.

세션 |

트래픽 유형 |

ASC 캐시 |

DPI 분류 |

일치 규칙 |

|---|---|---|---|---|

첫 번째 세션 |

DSCP=30 |

해당 없음 |

해당 없음 |

규칙 1 |

미드스트림 세션 |

DSCP=30 응용 프로그램 = HTTP |

예 |

HTTP |

규칙 3 규칙 조회가 새 규칙과 일치하기 때문에 트래픽이 전환됩니다. 세션 중간에 규칙 변경에 따라 트래픽 전환이 발생하면 최대 경로 변경 카운트가 0으로 줄어듭니다. 이제 이 시나리오에서는 더 이상 경로가 변경되지 않습니다. |

예제 2

이 예에서는 DSCP 값이 30인 APBR 규칙 하나, DSCP 값이 60인 다음 규칙 하나, DSCP 값이 30인 세 번째 규칙과 애플리케이션이 HTTP인 세 번째 규칙을 구성합니다.

표 5 는 APBR이 규칙 조회를 수행하고 규칙을 적용하는 방법을 보여줍니다.

세션 |

트래픽 유형 |

ASC 캐시 |

DPI 분류 |

일치 규칙 |

|---|---|---|---|---|

첫 번째 세션 |

DSCP=30 |

해당 없음 |

해당 없음 |

규칙 1 |

미드스트림 세션 |

DSCP=60 응용 프로그램 = HTTP |

예 |

DSCP=60 HTTP |

규칙 2 규칙 3은 DSCP 값이 미드스트림에서 30에서 60으로 변경되므로 트래픽과 일치하지 않습니다. |

DSCP 값을 일치 기준으로 APBR 규칙 구성

이 예는 DSCP 값을 일치 기준으로 APBR 규칙을 구성하는 방법을 보여줍니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/2 unit 0 family inet address 192.0.3.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.4.1/24 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone untrust interfaces ge-0/0/3.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.1/24 set routing-instances RI1 instance-type forwarding set routing-instances RI1 routing-options static route 192.0.0.0/16 next-hop 192.0.2.254 set routing-instances RI2 instance-type forwarding set routing-instances RI2 routing-options static route 192.0.0.0/16 next-hop 192.0.3.254 set routing-instances RI3 instance-type forwarding set routing-instances RI3 routing-options static route 192.0.0.0/16 next-hop 192.0.4.254 set routing-options rib-groups apbr-group import-rib inet.0 set routing-options rib-groups apbr-group import-rib RI1.inet.0 set routing-options rib-groups apbr-group import-rib RI2.inet.0 set routing-options rib-groups apbr-group import-rib RI3.inet.0 set routing-options interface-routes rib-group inet apbr-group set security advance-policy-based-routing profile p1 rule R1 match dynamic-application junos:HTTP set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1 set security advance-policy-based-routing profile p1 rule R2 match dscp 56 set security advance-policy-based-routing profile p1 rule R2 match dynamic-application junos:HTTP set security advance-policy-based-routing profile p1 rule R2 then routing-instance RI2 set security advance-policy-based-routing profile p1 rule R3 match dscp 46 set security advance-policy-based-routing profile p1 rule R3 then routing-instance RI3 set security zones security-zone trust advance-policy-based-routing-profile p1 set security zones security-zone trust advance-policy-based-routing-profile p1

단계별 절차

DSCP 및 동적 애플리케이션을 일치 기준으로 사용하여 APBR 규칙을 구성합니다.

보안 영역 및 인터페이스를 정의합니다.

[edit]

user@host#set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1/24user@host#set interfaces ge-0/0/2 unit 0 family inet address 192.0.3.1/24user@host#set interfaces ge-0/0/3 unit 0 family inet address 192.0.4.1/24user@host#set security zones security-zone untrust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust host-inbound-traffic protocols alluser@host#set security zones security-zone untrust interfaces ge-0/0/1.0user@host#set security zones security-zone untrust interfaces ge-0/0/2.0user@host#set security zones security-zone untrust interfaces ge-0/0/3.0클라이언트 디바이스를 연결하는 수신 인터페이스에 대한 인터페이스 및 보안 영역을 정의합니다.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust host-inbound-traffic protocols alluser@host#set security zones security-zone trust interfaces ge-0/0/0.0user@host#set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.1/24라우팅 인스턴스를 구성합니다.

[edit]

user@host#set routing-instances RI1 instance-type forwardinguser@host#set routing-instances RI1 routing-options static route 192.0.0.0/16 next-hop 192.0.2.254user@host#set routing-instances RI2 instance-type forwardinguser@host#set routing-instances RI2 routing-options static route 192.0.0.0/16 next-hop 192.0.3.254user@host#set routing-instances RI3 instance-type forwardinguser@host#set routing-instances RI3 routing-options static route 192.0.0.0/16 next-hop 192.0.4.254하나 이상의 라우팅 테이블을 그룹화하여 apbr-group이라는 RIB 그룹을 형성하고 경로를 라우팅 테이블로 가져옵니다.

[edit]

user@host#set routing-options rib-groups apbr-group import-rib inet.0user@host#set routing-options rib-groups apbr-group import-rib RI1.inet.0user@host#set routing-options rib-groups apbr-group import-rib RI2.inet.0user@host#set routing-options rib-groups apbr-group import-rib RI3.inet.0user@host#set routing-options interface-routes rib-group inet apbr-group동적 애플리케이션 HTTP를 일치 기준으로 사용하여 APBR 규칙을 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R1 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1APBR은 HTTP 애플리케이션과 일치하는 트래픽을 라우팅 인스턴스 RI1로 라우팅합니다.

DSCP 및 HTTP 응용 프로그램에 대한 다른 규칙을 만듭니다.

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R2 match dscp 56user@host#set security advance-policy-based-routing profile p1 rule R2 match dynamic-application junos:HTTPuser@host#set security advance-policy-based-routing profile p1 rule R2 then routing-instance RI2APBR은 DSCP 값 56과 일치하는 트래픽을 라우팅 인스턴스 RI2로 라우팅합니다.

DSCP 값이 46인 규칙을 하나 더 정의합니다.

[edit]

user@host#set security advance-policy-based-routing profile p1 rule R3 match dscp 46user@host#set security advance-policy-based-routing profile p1 rule R3 then routing-instance RI3user@host#set security zones security-zone trust advance-policy-based-routing-profile p1APBR은 DSCP 값 46과 일치하는 트래픽을 라우팅 인스턴스 RI3으로 라우팅합니다.

보안 영역에 APBR 프로필을 적용합니다.

[edit]

user@host#set security zones security-zone trust advance-policy-based-routing-profile p1

결과

구성 모드에서 , show routing-instances, 및 show security zones 명령을 입력하여 show security advance-policy-based-routing구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

[edit]user@host#show interfaces ge-0/0/0 { unit 0 { family inet { address 4.0.0.1/24; } } } ge-0/0/1 { unit 0 { family inet { address 192.0.2.1/24; } } } ge-0/0/2 { unit 0 { family inet { address 192.0.3.1/24; } } } ge-0/0/3 { unit 0 { family inet { address 192.0.4.1/24; } } }

[edit]user@host#show routing-instances RI1 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.2.254; } } } RI2 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.3.254; } } } RI3 { instance-type forwarding; routing-options { static { route 192.0.0.0/16 next-hop 192.0.4.254; } } }

[edit]user@host#show security advance-policy-based-routing profile p1 { rule R1 { match { dynamic-application junos:HTTP; } then { routing-instance RI1; } } rule R2 { match { dynamic-application junos:HTTP; dscp 56; } then { routing-instance RI2; } } rule R3 { match { dscp 46; } then { routing-instance RI3; } } }

[edit]user@host#show security zones security-zone untrust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { ge-0/0/1.0; ge-0/0/2.0; ge-0/0/3.0; } } security-zone trust { host-inbound-traffic { system-services { all; } protocols { all; } } interfaces { ge-0/0/0.0; } advance-policy-based-routing-profile { p1; } }

구성을 완료하면 구성 모드에서 을(를) 입력합니다 commit .

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

Junos OS 릴리스 19.3R1 이상이 포함된 SRX 시리즈 방화벽. 이 구성 예는 Junos OS 릴리스 19.3R1에서 테스트되었습니다.

지원되는 모든 SRX 시리즈 방화벽.

SRX 시리즈 방화벽에 설치된 유효한 애플리케이션 식별 기능 라이선스.

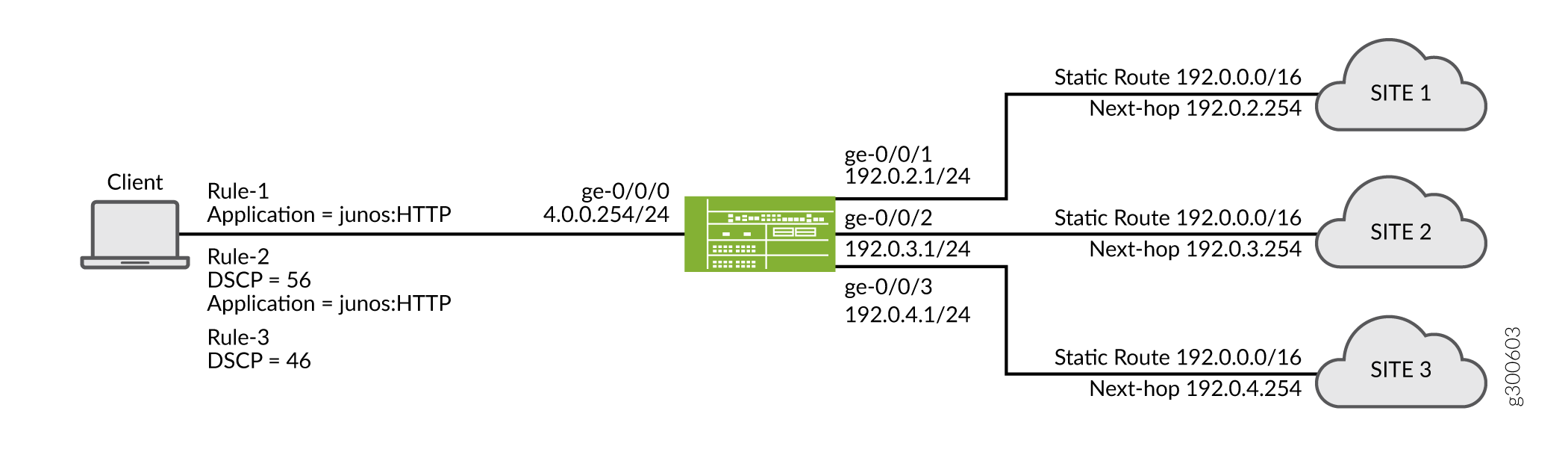

개요

이 예에서는 HTTP 트래픽과 DSCP 값 56 및 DSCP 값 46으로 태그가 지정된 트래픽을 각각 사이트 1, 사이트 2 및 사이트 3의 특정 디바이스 또는 인터페이스로 전달하려고 합니다. 보안 디바이스는 APBR 기능을 사용하여 애플리케이션 또는 DSCP 값을 기반으로 트래픽을 선호 경로로 전달합니다.

트래픽이 트러스트 존에 도착하면 APBR은 구성된 APBR 프로파일 규칙과 트래픽을 일치시킵니다. 트래픽이 규칙과 일치하는 경우 APBR은 APBR 규칙에 정의된 대로 트래픽을 특정 대상으로 전달합니다.

예를 들어, 아래에 지정된 애플리케이션 유형에 따라 트래픽을 다른 대상으로 라우팅하도록 APBR을 구성합니다.

규칙 1 - 다음 홉 주소 192.0.2.254를 사용하여 클라이언트 1에서 사이트 1로 HTTP 트래픽을 전달합니다.

규칙 2 - DSCP 값이 56인 트래픽과 HTTP 애플리케이션을 다음 홉 디바이스 192.0.3.254를 사용하여 사이트 2로 전달합니다.

규칙 3 - 다음 홉 디바이스 192.0.4.254를 사용하여 DSCP 값이 46인 트래픽을 사이트 3으로 전달합니다.

그림 4 는 이 예에서 사용되는 토폴로지입니다.

위한 토폴로지

위한 토폴로지

표 6 에는 이 예에서 사용된 매개 변수의 세부 정보가 나와 있습니다.

매개 변수 |

값 |

연관된 매개 변수 |

묘사 |

|---|---|---|---|

APBR 프로필 |

P1 |

APBR 프로필의 이름입니다. |

애플리케이션 및 DSCP 값을 일치시키는 규칙으로 프로필을 구성하고 일치하는 트래픽의 대상(예: routing-instances)을 지정합니다. |

RIB 그룹 |

RI1.inet.0 |

연관된 라우팅 인스턴스 - RI1 |

inet.0, RI1.inet.0, RI2.inet.0 및 RI3.inet.0에서 인터페이스 경로 항목을 가져오도록 RIB 그룹을 구성합니다. |

RI1.inet.2 |

연관된 라우팅 인스턴스 —RI2 |

||

RI1.inet.3 |

연관된 라우팅 인스턴스 - RI3 |

||

라우팅 인스턴스 |

RI1 |

|

다음 홉 IP 주소를 포함하도록 라우팅 인스턴스를 구성합니다. APBR은 정적 경로로 향하는 적격 트래픽을 사이트 1, 사이트 2 및 사이트 3의 다음 홉 디바이스 주소로 전달합니다. |

RI2 |

|

||

RI3 시리즈 |

|

||

APBR 규칙 |

R1 시리즈 |

|

APBR 규칙을 구성하고 동적 애플리케이션 또는 DSCP 값을 일치 기준으로 지정합니다. APBR은 일치하는 트래픽을 연결된 라우팅 인스턴스로 전달합니다. |

R2 (R2) |

|

||

R3 (R3) |

|

확인

고급 정책 기반 라우팅 통계 확인

목적

애플리케이션 기반 라우팅에 대해 처리된 세션 수, 세션에 APBR이 적용된 횟수 등 APBR에 대한 통계를 표시합니다.

행동

구성 모드에서 명령을 입력합니다 show security advance-policy-based-routing statistics .

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 0 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 0 App and DSCP hit on first packet 0 App rule hit midstream 0 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 0 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

애플리케이션 기반 라우팅에 대해 처리된 세션입니다.

애플리케이션 트래픽 또는 DSCP 태그가 지정된 트래픽이 APBR 프로파일과 일치하는 횟수.

트래픽이 미드스트림에서 다른 경로로 전환되는 횟수입니다.

고급 정책 기반 라우팅 세션 확인

목적

특정 세션에 대한 세부 정보를 포함하여 디바이스에서 활성화된 세션 및 패킷 플로우에 대한 정보를 표시합니다.

행동

구성 모드에서 명령을 입력하여 show security flow session 디바이스에서 현재 활성 상태인 모든 보안 세션에 대한 정보를 표시합니다.

의미

명령 출력에는 다음과 같은 세부 정보가 표시됩니다.

디바이스의 모든 활성 세션 및 패킷 플로우.

서비스를 포함하여 들어오고 나가는 IP 흐름의 목록입니다.

플로우와 연관된 보안 속성(예: 해당 플로우에 속한 트래픽에 적용되는 정책).

세션 시간 제한 값, 세션이 활성화된 시간, 세션이 활성화된 기간, 세션에 활성 트래픽이 있는지 여부.

특정 APBR 규칙에 대해 APBR 미드스트림 라우팅 비활성화

미드스트림 라우팅을 선택적으로 비활성화해야 하는 이유는 무엇입니까?

일부 세션은 응용 프로그램 서명이 응용 프로그램을 식별하므로 세션 중간에 연속 분류를 거칩니다. 애플리케이션이 애플리케이션 서명으로 식별될 때마다 APBR이 적용되어 트래픽 경로가 변경됩니다. 옵션을 사용하여 max-route-change 세션에 대해 경로가 변경될 수 있는 횟수를 제한할 수 있습니다. 이 옵션을 0으로 설정하면 특정 세션에 대해 APBR이 비활성화됩니다. 그러나 이 옵션은 필요하지 않을 수 있는 디바이스에서 APBR 기능을 전역으로 비활성화합니다.

미드스트림에서 APBR을 선택적으로 비활성화

Junos OS 릴리스 19.4R1부터는 특정 APBR 규칙에 대한 세션 중간에 APBR 서비스를 선택적으로 끌 수 있으며, 나머지 세션에 대해서는 글로벌 APBR 기능을 유지할 수 있습니다. 특정 APBR 규칙에 대해 미드스트림 라우팅을 비활성화하면 시스템은 해당 애플리케이션 트래픽에 대해 미드스트림 APBR을 적용하지 않고 비 APBR 경로를 통해 트래픽을 라우팅합니다.

미드스트림 APBR을 선택적으로 비활성화하려면 [edit security advance-policy-based-routing profile apbr-profile-name rule apbr-rule-name] 계층 수준에서 disable midstream routing 옵션(disable-midstream-routing)으로 APBR 규칙을 구성할 수 있습니다.

표 7 에는 선택적으로 비활성화되는 미드스트림 APBR 옵션의 동작이 나타난다.

트래픽 유형 |

트래픽 일치 APBR 규칙 |

결과 |

|---|---|---|

새 세션(세션에 대한 캐시 항목이 없는 경우) |

옵션 포함 |

세션은 기본 경로를 사용합니다. |

|

||

옵션 없음 |

미드스트림 APBR 적용 |

|

마지막 애플리케이션이 식별되거나 옵션에 정의된 대로 APBR을 |

||

설정된 세션(세션에 대한 캐시 항목이 있는 경우) |

옵션 포함 |

APBR을 적용합니다. |

추가 세션을 위해 APBR을 해제합니다. 즉, 캐시 적중 후 세션에서 추가 애플리케이션이 식별되더라도 APBR이 적용되지 않습니다. |

||

옵션 없음 |

APBR을 적용합니다. |

|

마지막 애플리케이션이 식별되거나 옵션에 정의된 대로 APBR을 |

특정 APBR 규칙에 대해 미드스트림 라우팅을 비활성화하면 애플리케이션 트래픽이 기본 비 APBR 경로를 통해 다시 라우팅됩니다.

미드스트림 라우팅 비활성화 옵션을 사용하여 특정 APBR 규칙에 대해 APBR을 선택적으로 비활성화

특정 애플리케이션에 대한 APBR 규칙을 이미 구성했으며 이제 APBR 미드스트림 라우팅을 선택적으로 비활성화하려면 다음 옵션을 사용합니다.

user@host# set security advance-policy-based-routing profile apbr-profile-name rule apbr-rule-name disable-midstream-routing

본보기:

[edit security advance-policy-based-routing]user@host#show profile p1 { rule r1 { disable-midstream-routing; match { dynamic-application junos:YAHOO; } then { routing-instance RI1; } } } from-zone trust { policy policy-1 { match { source-address any; destination-address any; application any; } then { application-services { advance-policy-based-routing-profile profile-1; } } } }

show security advance-policy-based-routing statistics 명령을 사용하여 APBR 상태를 확인합니다.

Advance Profile Based Routing statistics: Sessions Processed 9 App rule hit on cache hit 0 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 2 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 2 App and DSCP hit on first packet 0 App rule hit midstream 1 Default rule match 0 Midstream disabled rule hit midstream 1 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 2 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Default rule applied 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

이 샘플 출력에서 필드 Midstream disabled rule hit on cache hit 및 Midstream disabled rule hit midstream 은(는) 정의된 애플리케이션이 있는 규칙이 일치하는 후 세션 중간에 경로가 변경되지 않은 상태로 유지되는 횟수와 비활성화된 미드스트림이 있는 규칙의 ASC(애플리케이션 시스템 캐시)에 일치하는 항목이 있는 횟수를 나타냅니다.

APBR 규칙을 통해 트래픽을 전달하는 기본 메커니즘

Junos OS 20.1R1 릴리스부터 APBR 규칙에서 동적 애플리케이션에 대한 일치 기준으로 "any"를 구성할 수 있습니다. "any" 기준은 와일드카드 역할을 하며 모든 동적 응용 프로그램에 적용됩니다.

본보기

user@hots#set security advance-policy-based-routing profile p1 rule R1 match dynamic-application anyuser@hots#set security advance-policy-based-routing profile p1 rule R1 then routing-instance RI1

APBR 규칙의 다른 매개 변수와 일치하는 애플리케이션 트래픽은 동적 애플리케이션 유형에 관계없이 정책과 일치합니다.

APBR 규칙에서 동적 애플리케이션에 키워드를 사용하는 any 동안 다음 사항에 유의하십시오.

APBR 프로필의 동적 애플리케이션에 대해 키워드로 APBR 규칙을

any하나만 구성할 수 있습니다.키워드가 있는 DSCP 및 URL 기반 범주에

any동일한 APBR 규칙을 구성하는 것은 지원되지 않습니다.로 구성된 동적 애플리케이션이 있는

anyAPBR 규칙은 첫 번째 패킷 처리 중에만 적용됩니다.동적 애플리케이션과 다른 동적 애플리케이션 또는

any동적 애플리케이션 그룹에 동일한 APBR 규칙을 구성하는 것은 지원되지 않습니다.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.