보안 웹 프록시

요약 주니퍼 네트웍스 SRX 시리즈 디바이스를 사용하여 보안 웹 프록시 를 구성하여 애플리케이션 유형에 따라 트래픽에 대한 외부 프록시 서버를 선택적으로 우회할 수 있습니다. 이 주제를 읽고 안전한 웹 프록시의 작동 방식과 SRX 시리즈 디바이스에서 이를 구성하는 방법을 알아보십시오.

보안 웹 프록시 개요

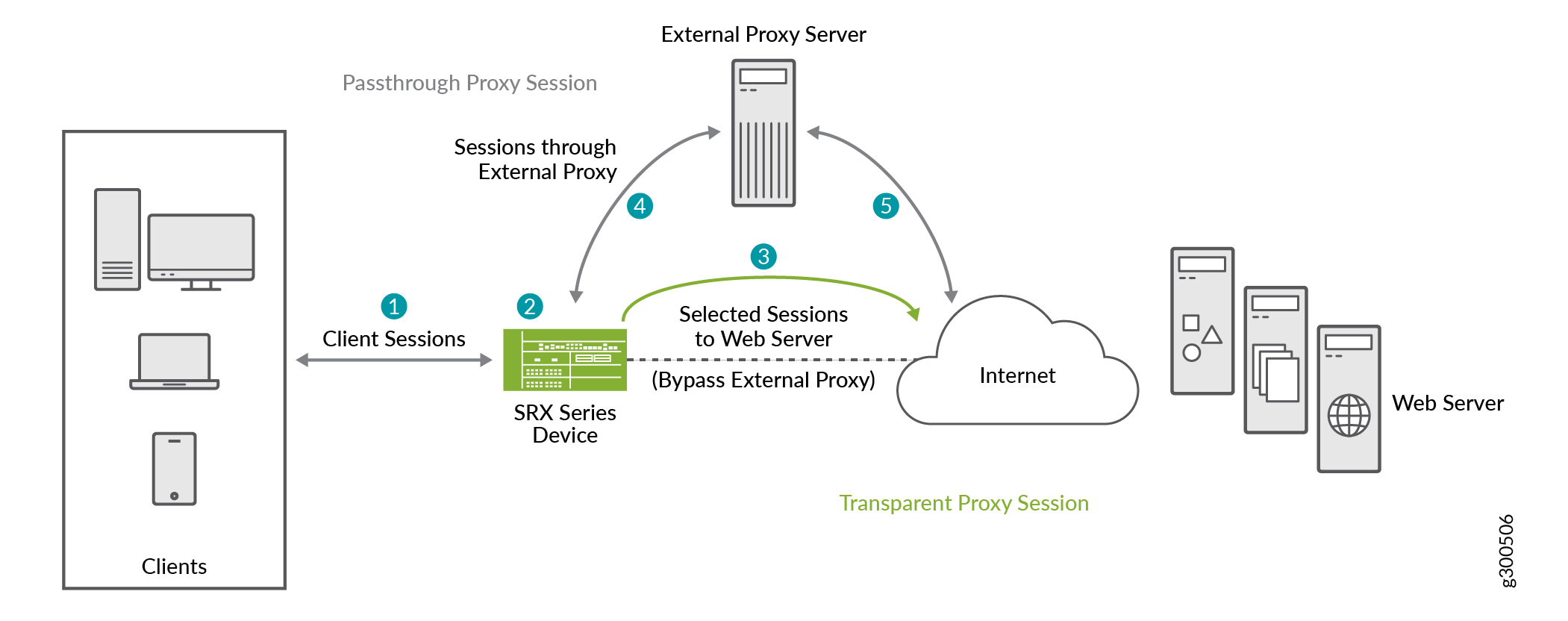

보안 웹 프록시를 사용하여 외부 프록시 서버로 트래픽을 전송하고 선택한 애플리케이션 트래픽에 대한 프록시 서버를 우회할 수 있습니다. 우회된 애플리케이션 트래픽은 대상 웹서버로 직접 전송됩니다.

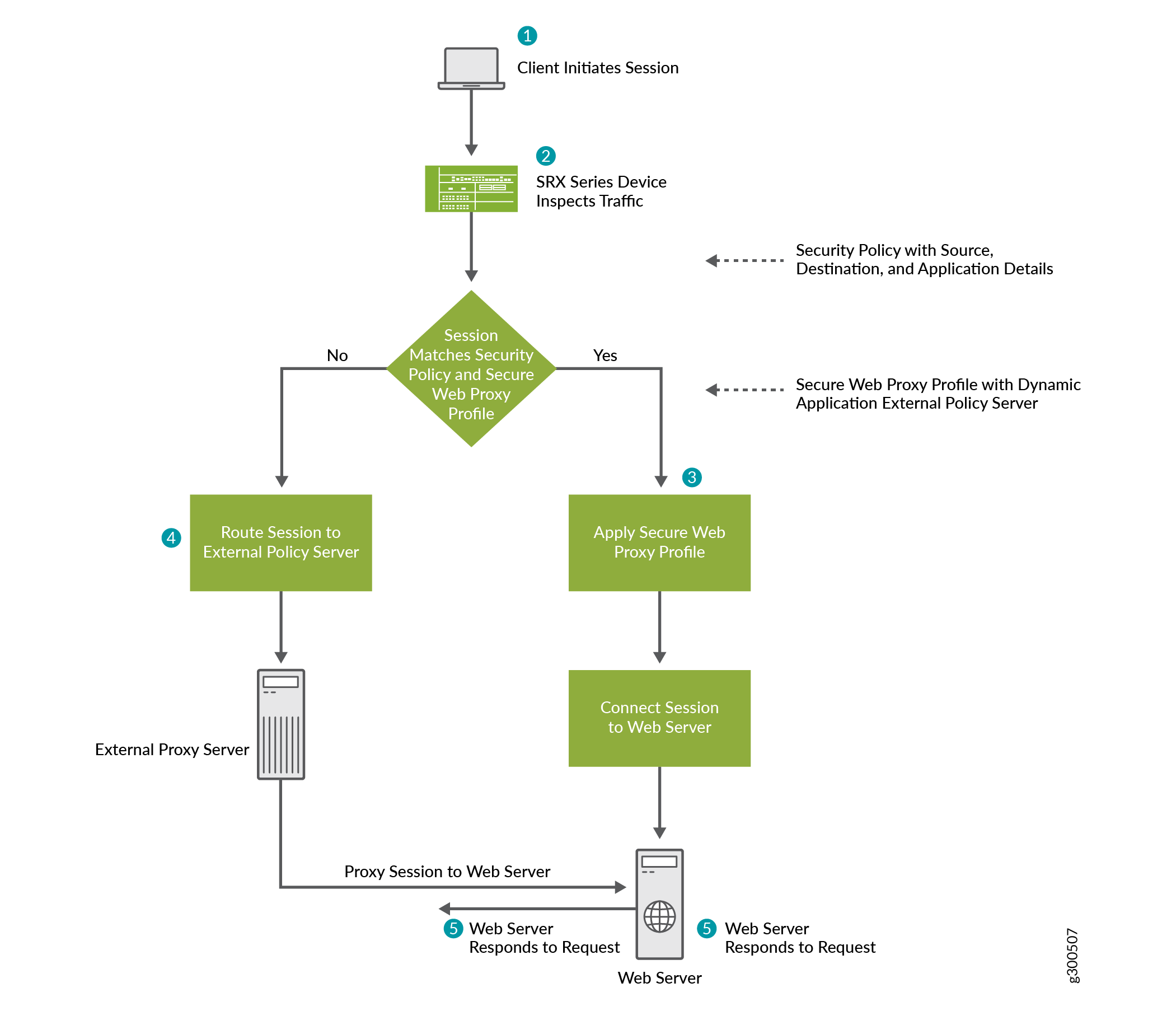

SRX 시리즈 디바이스에서 보안 웹 프록시를 사용하려면 외부 프록시 서버 세부 정보 및 외부 프록시 서버를 우회하려는 동적 애플리케이션으로 보안 웹 프록시 프로필을 구성해야 합니다. 보안 디바이스가 클라이언트로부터 요청을 받으면 디바이스는 애플리케이션에 대한 HTTP 헤더를 검사합니다. 디바이스는 보안 정책 규칙과 일치하는 트래픽에 웹 프록시 프로필을 적용합니다. 웹 프록시 프로필에 지정된 동적 애플리케이션과 일치하는 허용된 애플리케이션 트래픽은 웹 서버로 전달됩니다. 그렇지 않으면 허용된 트래픽이 구성된 외부 프록시 서버로 다시 전달됩니다.

결과적으로, 보안 디바이스는 지정된 애플리케이션에 대해 클라이언트와 웹 서버 간의 투명 프록시를 수행하고 애플리케이션 트래픽에 대해 더 나은 서비스 품질을 제공합니다.

릴리스 19.2R1 Junos OS 시작하여 SRX300, SRX320, SRX340, SRX345, SRX550, SRX1500, SRX4100, SRX4200 및 vSRX 다음 SRX 시리즈 디바이스에서 보안 웹 프록시를 구성할 수 있습니다.

혜택

-

Secure Web 프록시는 웹 서비스 프로바이더에 직접 연결을 제공하여 선택한 애플리케이션 트래픽에 더 나은 서비스 품질을 제공합니다.

제한

-

섀시 클러스터 모드에서 작동하는 SRX 시리즈 디바이스는 보안 웹 프록시 기능을 지원하지 않습니다.

-

고급 정책 기반 라우팅(APBR)은 보안 웹 프록시와 함께 적용하면 잘 작동합니다. 그러나 다른 레이어 7 서비스는 예상대로 Secure Web Proxy와 함께 작동하지 않을 수 있습니다.

-

SRX 시리즈 디바이스에 통합 정책(동적 애플리케이션의 보안 정책)을 구성한 경우 보안 웹 프록시 기능이 제대로 작동하지 않을 수 있습니다.

- 디바이스가 투명 브리지 모드에서 작동할 때 보안 웹 프록시 기능은 지원되지 않습니다.

- 클라이언트 디바이스와 프록시 서버가 동일한 네트워크 세그먼트에 구축되면 보안 웹 프록시 기능이 작동하지 않습니다.

SRX 시리즈 디바이스에서 보안 웹 프록시의 작동 방식

그림 1 과 그림 3 은 SRX 시리즈 디바이스가 보안 웹 프록시 서비스를 제공하는 방법을 보여줍니다.

의 보안 웹 프록시

의 보안 웹 프록시

SRX 시리즈 디바이스에서 보안 웹 프록시를 사용하려면 다음을 수행해야 합니다.

-

외부 프록시 서버와 외부 프록시 서버를 우회할 수 있는 동적 애플리케이션 또는 애플리케이션 그룹에 대한 세부 정보를 포함하는 보안 웹 프록시 프로필을 생성합니다.

-

디바이스를 통과하는 트래픽을 관리하기 위한 보안 정책을 생성합니다.

-

보안 정책에 보안 웹 프록시 프로필을 연결하고 허용된 트래픽에 대한 애플리케이션 서비스로 프로필을 적용합니다.

클라이언트가 요청을 시작할 때 SRX 시리즈 디바이스는 애플리케이션 트래픽을 검사하고 보안 웹 프록시 프로파일 및 보안 정책 규칙을 기반으로 외부 프록시 서버를 우회할 수 있는 트래픽을 식별합니다.

예를 들어, Microsoft Office 365를 사용하는 경우 보안 웹 프록시 프로필에서 junos:OUTLOOK 또는 junos:OFFICE365-CREATE-CONVERSATION와 같은 Office 365 애플리케이션 그룹을 지정할 수 있습니다. SRX 시리즈 디바이스는 외부 프록시 서버를 우회하여 Office 365 애플리케이션 트래픽을 Office 365 서버로 직접 전달합니다. 애플리케이션과 일치하지 않는 연결은 외부 프록시 서버로 라우팅됩니다.

SRX 시리즈 디바이스는 다음 단계를 통해 보안 웹 프록시를 수행합니다.

-

클라이언트의 브라우저는 외부 프록시 서버에 HTTP 연결 요청을 보냅니다.

-

SRX 시리즈 디바이스가 TCP 연결을 차단합니다. 디바이스는 HTTP 헤더에서 애플리케이션을 식별하고 DNS 해결을 수행합니다.

-

트래픽 매개 변수가 보안 정책 규칙 및 보안 웹 프록시 프로필 사양과 일치하면 SRX 시리즈 디바이스가 투명 모드 작동합니다. 디바이스는 투명 모드 클라이언트의 IP 주소를 사용하여 외부 프록시 서버를 우회하여 웹 서버와 새로운 연결을 시작합니다.

-

SRX 시리즈 디바이스는 웹 서버에서 클라이언트로 연결 응답을 보냅니다.

-

나머지 트래픽의 경우, SRX 시리즈 디바이스는 패스스루 모드로 작동하고 HTTP 연결 요청이 외부 프록시 서버로 이동하도록 허용합니다.

예 - SRX 시리즈 디바이스에서 보안 웹 프록시 구성

이 예는 SRX 시리즈 디바이스에서 보안 웹 프록시를 구성하는 방법을 보여줍니다.

하드웨어 및 소프트웨어 요구 사항

이 예는 다음과 같은 하드웨어 및 소프트웨어 구성 요소를 사용합니다.

-

주니퍼 네트웍스 SRX 시리즈 디바이스(SRX300, SRX320, SRX340, SRX345, SRX550, SRX1500, SRX4100, SRX4200 또는 vSRX).

-

릴리스 19.2R1 이상에서 Junos OS. Junos OS 릴리스 19.2R1을 사용하여 이 예를 테스트했습니다.

-

외부 프록시 서버의 IP 주소 및 포트 번호입니다.

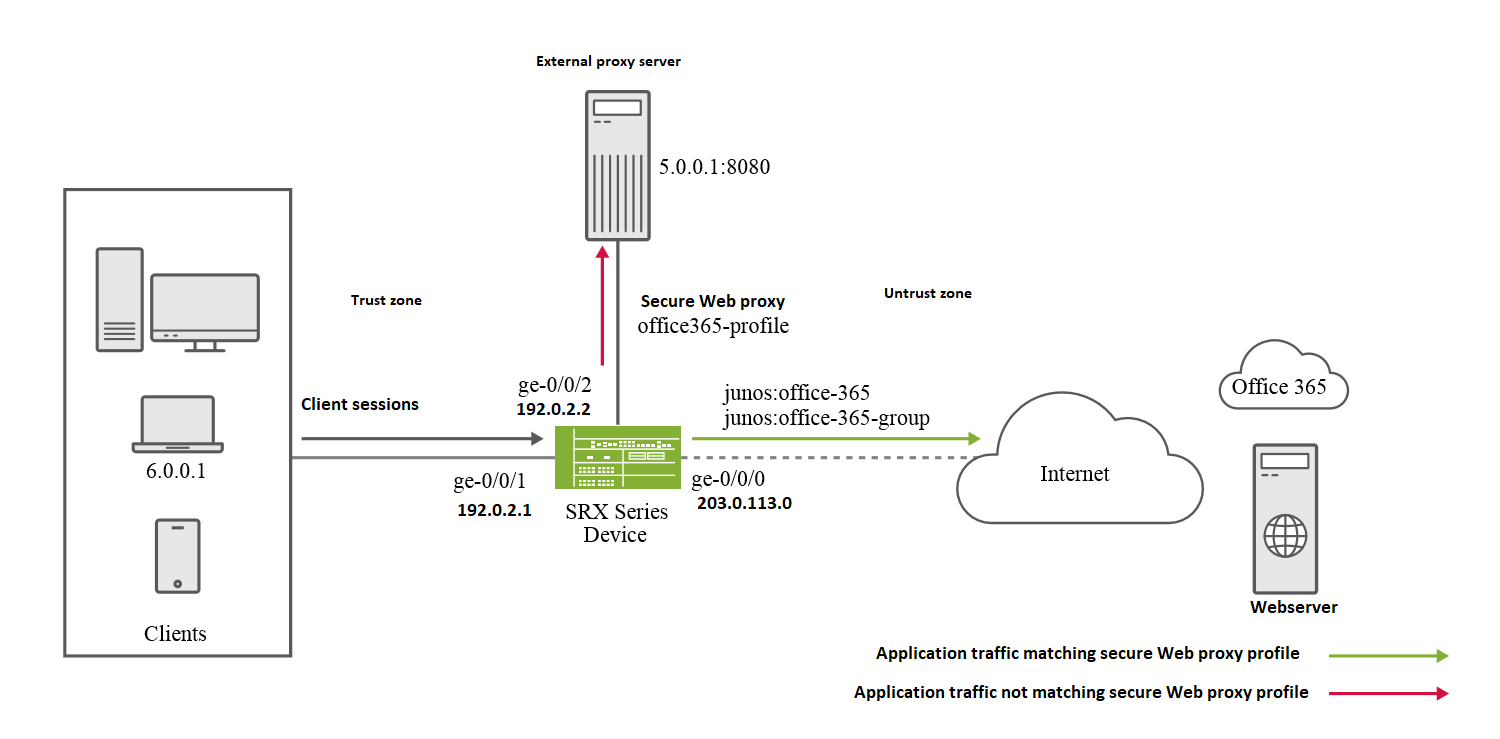

토폴로지

#overview198__TopologyForSecureWebProxyConfigurat-4A804809 는 이 예에서 사용된 토폴로지 를 보여줍니다.

구성을 위한 토폴로지

구성을 위한 토폴로지

이 예에서 인터페이스 ge-0/0/1 및 ge-0/0/2는 트러스트 영역에 있으며 클라이언트 및 외부 프록시 서버에 각각 연결됩니다. 인터페이스 ge-0/0/0은 신뢰할 수 없는 영역이며 인터넷 게이트웨이를 통해 웹 서버로 연결됩니다. 보안 웹 프록시 프로필을 구성하여 Office 365 애플리케이션 및 외부 프록시 세부 정보를 지정합니다.

구성을 완료한 후, SRX 시리즈 디바이스는 Office 365 트래픽을 위해 외부 프록시 서버를 우회하여 Office 365 트래픽을 웹 서버로 직접 전달합니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브러브를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 명령을 복사하여 [edit] 계층 수준에서 CLI로 붙여 넣은 다음, 구성 모드에서 commit을 입력합니다.

set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all set services application-identification application-group office-365-group applications junos:OUTLOOK set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32 set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080 set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365 set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group set security policies from-zone trust to-zone untrust policy 1 match source-address any set security policies from-zone trust to-zone untrust policy 1 match destination-address any set security policies from-zone trust to-zone untrust policy 1 match application any set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

이 절차에서 인터페이스 및 보안 영역을 구성합니다.

-

인터페이스를 구성합니다.

[edit]user@host# set interfaces ge-0/0/0 unit 0 family inet address 203.0.113.0 user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.1 user@host# set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.2 -

보안 영역에 인터페이스를 할당하고 모든 시스템 서비스에 대한 인바운드 트래픽을 구성합니다.

[edit]user@host#set security zones security-zone untrust interfaces ge-0/0/0.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/1.0 host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/2.0 host-inbound-traffic system-services all -

Office 365에 대한 사용자 지정 애플리케이션 그룹을 구성합니다.

[edit]user@host# set services application-identification application-group office-365-group applications junos:OUTLOOK user@host# set services application-identification application-group office-365-group applications junos:OFFICE365-CREATE-CONVERSATION -

Office 365 애플리케이션 세부 정보 및 외부 프록시 서버의 IP 주소 및 포트 세부 정보를 지정하여 보안 프록시 프로필을 생성합니다.

[edit]user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy ip 5.0.0.1/32user@host#set services web-proxy secure-proxy profile office365-profile proxy-address external_proxy port 8080user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application junos:office-365user@host#set services web-proxy secure-proxy profile office365-profile dynamic-web-application-group office-365-group -

클라이언트에서 인터넷 게이트웨이 디바이스로 발생하는 트래픽에 대한 보안 정책을 정의합니다.

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy 1 match application any -

정책 작업을 정의하여 허용된 트래픽에 보안 웹 프록시 프로필을 적용합니다.

[edit]user@host#set security policies from-zone trust to-zone untrust policy 1 then permit application-services web-proxy profile-name office365-profile

SRX 시리즈 디바이스는 외부 프록시 서버를 우회하여 Office 365 애플리케이션 트래픽을 Office 365 서버로 직접 전달합니다. Office 365 애플리케이션과 일치하지 않는 다른 세션은 외부 프록시 서버로 라우팅됩니다.

결과

구성 모드에서 , show security policies및 show security zones 명령을 입력하여 구성을 show services web-proxy secure-proxy확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정합니다.

[edit ]user@host# show services web-proxy secure-proxyprofile office365-profile { proxy-address external_proxy { ip 5.0.0.1/32; port 8080; } dynamic-web-application junos:office-365 dynamic-web-application-group office-365-group }

[edit]user@host# show security policiesfrom-zone trust to-zone untrust { policy 1 { match { source-address any; destination-address any; application any; } then { permit { application-services { web-proxy { profile-name office365-profile; } } } } } }

[edit]user@host# show security zonessecurity-zone untrust { interfaces { ge-0/0/0.0 { host-inbound-traffic { system-services { all; } } } } } security-zone trust { interfaces { ge-0/0/1.0 { host-inbound-traffic { system-services { all; } } } ge-0/0/2.0 { host-inbound-traffic { system-services { all; } } } } }

확인

세션 세부 정보 확인

목적

보안 웹 프록시가 적용되는 세션의 세부 정보를 확인합니다.

작업

운영 모드에서 명령을 입력합니다 show security flow session .

Session ID: 477, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 5.0.0.1/8080;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 22, Bytes: 2451, Out: 5.0.0.1/8080 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 478, Policy name: 1/5, Timeout: 1796, Valid In: 6.0.0.1/63638 --> 13.107.7.190/443;tcp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1, Bytes: 44, Out: 13.107.7.190/443 --> 6.0.0.1/63638;tcp, Conn Tag: 0x0, If: ge-0/0/2.0, Pkts: 31, Bytes: 28898,

의미

샘플 출력에서 ID-477은 클라이언트 세션이고 ID-478은 프록시 세션입니다. 두 번째 세션에서는 클라이언트 6.0.0.1의 트래픽이 웹 서버 13.107.7.190으로 직접 이동합니다.

보안 웹 프록시 세션 통계 표시

목적

보안 웹 프록시가 적용되는 세션의 세부 정보를 표시합니다.

작업

운영 모드에서 및 show services web-proxy session summary 명령을 입력 show services web-proxy session detail 합니다.

user@host> show services web-proxy session detail

Web Proxy sessions:

Client Session ID: 38569, Proxy Session ID: 38570

Client: 6.0.0.1/53454 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53454 ---> 13.107.7.190/443

Proxy Request: CONNECT:www.office.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38562, Proxy Session ID: 38564

Client: 6.0.0.1/53451 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53451 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38567, Proxy Session ID: 38568

Client: 6.0.0.1/53453 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53453 ---> 13.107.246.10/443

Proxy Request: CONNECT:aadcdn.msauth.net:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

Client Session ID: 38571, Proxy Session ID: 0

Client: 6.0.0.1/53455 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53455 ---> 52.96.40.242/443

Proxy Request: CONNECT:outlook.office365.com:443

Dynamic Web App: junos:OWA

Client Session ID: 38561, Proxy Session ID: 38565

Client: 6.0.0.1/53450 ---> 5.0.0.1/8080

Proxy : 6.0.0.1/53450 ---> 40.126.5.35/443

Proxy Request: CONNECT:login.microsoftonline.com:443

Dynamic Web App: junos:OFFICE365-CREATE-CONVERSATION

user@host> show services web-proxy session summary

Web Proxy sessions:

Client Session Proxy Session

[477] 6.0.0.1/63638 ---> 5.0.0.1/8080 [478] 6.0.0.1/63638 ---> 13.107.7.190/443

의미

이러한 샘플에서는 클라이언트 세션과 프록시 세션의 세부 사항을 확인합니다. 프록시 요청과 동적 웹 애플리케이션도 볼 수 있습니다.