2단계: IPSec VPN 구성 및 확인

그것은 큰 날이었다, 우리는 알고있다. 집에 가기 전에 한 번 더 새로운 지사에 대한 질문이 있습니다. 원격 본사에 보안 IPSec VPN 터널을 구축해야 합니다. 이 터널을 통해 영역 구성원 trust 은 인터넷을 통해 172.16.200.0/24 서브넷에 대한 특정 기업 리소스에 안전하게 도달할 수 있습니다.

보안 터널은 SRX 플랫폼의 주요 기능입니다. 도청이나 데이터 도난에 대한 우려 없이 공용 인터넷을 통해 민감한 트래픽을 전송할 수 있는 것은 작은 작업이 아닙니다. IPsec VPN을 사용하면 공용 인터넷을 통해 트래픽을 안전하게 터널할 수 있습니다. 트래픽이 터널링되므로 소스 NAT를 수행할 필요가 없습니다.

걱정하지 마십시오, 우리는 당신을 위해이 쉽게 만들 것입니다!

이 단계에서는 다음 방법을 다룹니다.

- st0 터널 인터페이스 구성

- 트래픽을 IPsec 터널로 스티어링하도록 정적 라우팅 구성

- 동적 경로 기반 VPN에 대한 IKE 및 IPsec 매개 변수 구성

- 172.16.200.0/24로 전송된 영역의 트래픽 trust 만 IPsec 터널에 전달되도록 보안 정책을 조정합니다.

- Junos CLI를 사용하여 IPSec VPN 작동 확인

로의 보안용 IPSec VPN

로의 보안용 IPSec VPN

IPSec VPN 개요

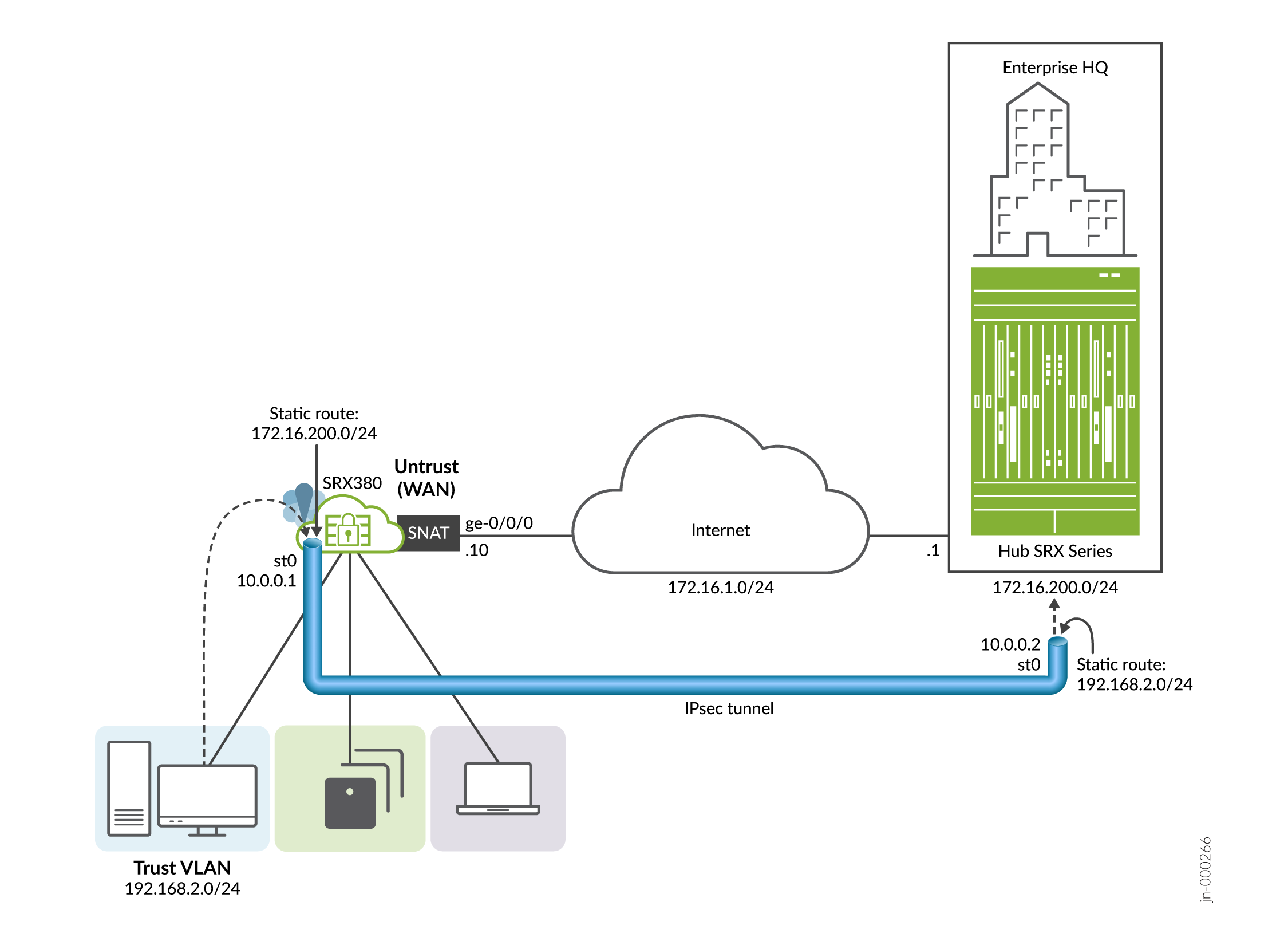

이 예에서 trust 영역에서 172.16.200.0/24로 전송된 트래픽은 IPsec 터널을 사용합니다. 이 트래픽은 소스 NAT를 우회하고 192.168.2.0/24 trust-vlan 서브넷의 원본 소스 IP로 원격 엔드를 종료합니다.

터널은 브랜치와 원격 사무실 간에 포인트 투 포인트(point-to-point)를 작동합니다. 따라서 IP 주소 할당이 선택 사항으로 표시됩니다. 이 예에서는 터널 엔드포인트에 주소를 할당하여 핑 테스트를 진단 지원으로 허용합니다. 터널로 트래픽을 유도하기 위해 각 엔드에서 정적 경로가 사용됩니다. 원격 위치의 정적 경로는 영역의 192.168.2.0/24 서브넷과 일치합니다 trust . 터널을 사용하는 트래픽에 대해 소스 NAT가 발생하지 않기 때문에 이 주소에서 일치해야 합니다.

토폴로지는 브랜치와 원격 위치 간의 클라우드를 보여줍니다. 일반적으로 이 클라우드는 인터넷입니다. 토폴로지의 디바이스 수를 줄이기 위해 브랜치와 원격지 간에 직접 연결할 수 있습니다. 그 결과, 인터넷 클라우드를 아우르는 단일 172.16.1.0/24 서브넷이 있습니다.

이는 나중에 Internet Key Exchange(IKE) 로컬 및 원격 게이트웨이를 정의할 때 두 엔드포인트가 172.16.1.0/24 서브넷을 공유한다는 것을 의미합니다. IKE 게이트웨이가 원격 서브넷에 있는 경우 구성이나 운영에 차이가 없습니다. 원격 IKE 게이트웨이 지정은 두 사이트가 인터넷을 통해 개입 홉을 갖는 일반적인 사용 사례입니다.