Junos OS를 실행하는 디바이스에서 VPN 구성

이 섹션에서는 다음 IKE 인증 방법을 사용하는 Junos OS 디바이스의 IPsec VPN 샘플 구성에 대해 설명합니다.

Junos OS를 실행하는 디바이스에서 VPN 구성 개요

이 섹션에서는 다음 IKE 인증 방법을 사용하는 Junos OS 디바이스의 IPsec VPN 샘플 구성에 대해 설명합니다.

-

IKE(Internet Key Exchange) 인증을 위해 사전 공유 키를 사용하여 IPsec VPN 구성

-

IKE(Internet Key Exchange) 인증을 위해 ECDSA 서명을 사용하여 IPsec VPN 구성

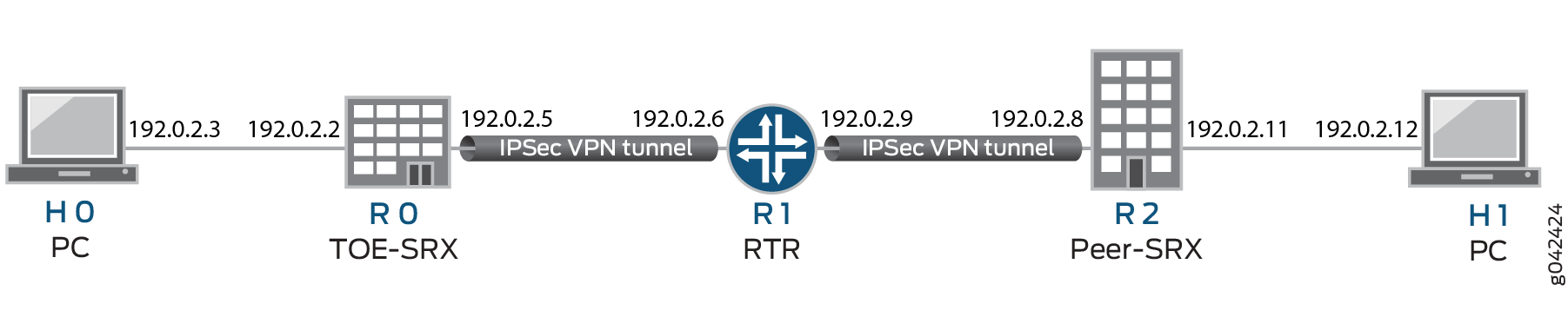

그림 1 은 이 섹션에서 설명한 모든 예에서 사용되는 VPN 토폴로지를 보여줍니다. 여기서, H0 및 H1은 호스트 PC이고, R0 및 R2는 IPsec VPN 터널의 두 엔드포인트이며, R1은 서로 다른 두 네트워크 간에 트래픽을 라우팅하는 라우터입니다.

라우터 R1은 Linux 기반 라우터, 주니퍼 네트웍스 디바이스 또는 기타 벤더 라우터가 될 수 있습니다.

표 1 은 지원되는 IKE 프로토콜, 터널 모드, 1단계 협상 모드, 인증 방법 또는 알고리즘, 암호화 알고리즘, IKE 인증 및 암호화(Phase1, IKE 제안)와 IPsec 인증 및 암호화(Phase2, IPsec 제안)에 지원되는 DH 그룹의 전체 목록을 제공합니다. 나열된 프로토콜, 모드 및 알고리즘이 지원되며 22.2 R1 공통 기준에 필요합니다.

| IKE 프로토콜 |

터널 모드 |

1단계 협상 모드 |

1단계 제안(P1, IKE) |

|||

|---|---|---|---|---|---|---|

| 인증 방법 |

인증 알고리즘 |

DH 그룹 |

암호화 알고리즘 |

|||

| IKEv1 |

주요 |

경로 |

사전 공유 키 |

샤-256 |

그룹14 |

|

| IKEv2 |

RSA 서명-2048 |

샤-384 |

그룹19 |

AES-128-CBC |

||

| ECDSA 서명-256 |

그룹20 |

AES-128-GCM |

||||

| ECDSA 서명-384 |

그룹24 |

AES-192-CBC |

||||

| AES-256-CBC |

||||||

| AES-256-GCM |

||||||

| IKE 프로토콜 |

터널 모드 |

1단계 협상 모드 |

2단계 제안(P2, IPsec) |

|||

|---|---|---|---|---|---|---|

| 인증 알고리즘 |

DH 그룹 (PFS) |

암호화 방법 |

암호화 알고리즘 |

|||

| IKEv1 |

주요 |

경로 |

HMAC-SHA1-96 |

그룹14 |

Esp |

3DES-CBC |

| IKEv2 |

HMAC-샤-256-128 |

그룹19 |

AES-128-CBC |

|||

| 그룹20 |

AES-128-GCM |

|||||

| 그룹24 |

AES-192-CBC |

|||||

| AES-192-GCM |

||||||

| AES-256-CBC |

||||||

| AES-256-GCM |

||||||

다음 섹션에서는 선택한 알고리즘에 대한 IKEv1 IPsec VPN 예제의 샘플 구성을 제공합니다. 인증 및 암호화 알고리즘은 사용자가 원하는 구성을 달성하기 위해 구성에서 대체될 수 있습니다. IKEv2 IPsec VPN에 명령을 사용합니다 set security ike gateway <gw-name> version v2-only .

- IKE(Internet Key Exchange) 인증을 위해 사전 공유 키를 사용하여 IPsec VPN 구성

- IKE(Internet Key Exchange) 인증을 위한 RSA 서명으로 IPsec VPN 구성

- IKE(Internet Key Exchange) 인증을 위해 ECDSA 서명을 사용하여 IPsec VPN 구성

IKE(Internet Key Exchange) 인증을 위한 RSA 서명으로 IPsec VPN 구성

다음 섹션에서는 RSA 서명을 IKE 인증 방법으로 사용하여 IPsec VPN을 위한 Junos OS 디바이스를 구성하는 예를 제공하는 반면, IKE/IPsec 인증/암호화에 사용되는 알고리즘은 다음 표와 같습니다. 이 섹션에서는 IKE 인증 방법으로 RSA 서명을 사용하여 IPsec VPN을 위해 Junos OS를 실행하는 디바이스를 구성합니다. IKE(Internet Key Exchange) 또는 IPsec 인증이나 암호화에 사용되는 알고리즘은 표 3에 나와 있습니다.

| IKE 프로토콜 |

터널 모드 |

1단계 협상 모드 |

1단계 제안(P1, IKE) |

|||

|---|---|---|---|---|---|---|

| 인증 방법 |

인증 알고리즘 |

DH 그룹 |

암호화 알고리즘 |

|||

| IKEv1 |

주요 |

경로 |

RSA 서명-2048 |

샤-256 |

그룹19 |

AES-128-CBC |

| IKE 프로토콜 |

터널 모드 |

1단계 협상 모드 |

2단계 제안(P2, IPsec) |

|||

|---|---|---|---|---|---|---|

| 인증 알고리즘 |

DH 그룹 (PFS) |

암호화 방법 |

암호화 알고리즘 |

|||

| IKEv1 |

주요 |

경로 |

HMAC-샤-256-128 |

그룹19 |

Esp |

AES-128-CBC |

개시자 또는 응답자에서 RSA 서명을 IKE 인증으로 사용하여 IPsec VPN 구성

개시자에서 RSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN을 구성하려면 다음을 수행합니다.

-

PKI를 구성합니다. 예: PKI 구성을 참조하십시오.

-

RSA 키 페어를 생성합니다. 예: 퍼블릭-프라이빗 키 페어 생성을 참조하십시오.

-

CA 인증서를 생성하고 로드합니다. 예: 수동으로 CA 및 로컬 인증서 로드를 참조하십시오.

-

CRL을 로드합니다. 예: 장치에 CRL을 수동으로 로드를 참조하십시오 .

-

로컬 인증서를 생성하고 로드합니다. 예: 수동으로 CA 및 로컬 인증서 로드를 참조하십시오.

-

IKE(Internet Key Exchange) 제안을 구성합니다.

[edit security ike] user@host# set proposal ike-proposal1 authentication-method rsa-signatures user@host# set proposal ike-proposal1 dh-group group19 user@host# set proposal ike-proposal1 authentication-algorithm sha-256 user@host# set proposal ike-proposal1 encryption-algorithm aes-128-cbc

참고:ike-proposal1여기서는 권한 있는 관리자가 지정한 이름입니다. -

IKE(Internet Key Exchange) 정책을 구성합니다.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

참고:여기서는

ike-policy1권한 있는 관리자가 지정한 IKE 정책 이름입니다. -

IPsec 제안을 구성합니다.

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 authentication-algorithm hmac-sha-256-128 user@host# set proposal ipsec-proposal1 encryption-algorithm aes-128-cbc

참고:ipsec-proposal1여기서는 권한 있는 관리자가 지정한 이름입니다. -

IPsec 정책을 구성합니다.

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group19 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

참고:ipsec-policy1여기서는 권한 있는 관리자가 지정한 이름입니다. -

IKE(Internet Key Exchange)를 구성합니다.

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface fe-0/0/1

참고:여기서는 피어 VPN 끝점 IP이고, 는 로컬 VPN 끝점 IP이며

fe-0/0/1,192.0.2.5는192.0.2.8VPN 끝점으로서의 로컬 아웃바운드 인터페이스입니다. IKEv2에도 다음 구성이 필요합니다.[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN을 구성합니다.

[edit security ipsec] user@host# set vpn vpn1 ike gateway gw1 user@host# set vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set vpn vpn1 bind-interface st0.0

참고:여기서는

vpn1권한 있는 관리자가 지정한 VPN 터널 이름입니다.[edit] user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

-

아웃바운드 플로우 정책을 구성합니다.

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

참고:여기서,

trustZone및untrustZone는 사전 구성된 보안 영역이고trustLanuntrustLan및 는 사전 구성된 네트워크 주소입니다. -

인바운드 플로우 정책을 구성합니다.

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

참고:여기서,

trustZone및untrustZone는 사전 구성된 보안 영역이고trustLan및untrustLan는 사전 구성된 네트워크 주소입니다. -

구성을 커밋합니다.

[edit] user@host# commit

IKE(Internet Key Exchange) 인증을 위해 ECDSA 서명을 사용하여 IPsec VPN 구성

이 섹션에서는 IKE 인증 방법으로 ECDSA 서명을 사용하여 IPsec VPN을 위해 Junos OS를 실행하는 디바이스를 구성합니다. IKE(Internet Key Exchange) 또는 IPsec 인증이나 암호화에 사용되는 알고리즘은 표 4에 나와 있습니다.

| IKE 프로토콜 |

터널 모드 |

1단계 협상 모드 |

1단계 제안(P1, IKE) |

|||

|---|---|---|---|---|---|---|

| 인증 방법 |

인증 알고리즘 |

DH 그룹 |

암호화 알고리즘 |

|||

| IKEv1 |

주요 |

경로 |

ECDSA 서명-256 |

샤-384 |

그룹14 |

AES-256-CBC |

| IKE 프로토콜 |

터널 모드 |

1단계 협상 모드 |

2단계 제안(P2, IPsec) |

|||

|---|---|---|---|---|---|---|

| 인증 알고리즘 |

DH 그룹 (PFS) |

암호화 방법 |

암호화 알고리즘 |

|||

| IKEv1 |

주요 |

경로 |

알고리즘 없음 |

그룹14 |

Esp |

AES-256-GCM |

- 개시자에서 ECDSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN 구성

- 응답자에서 ECDSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN 구성

개시자에서 ECDSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN 구성

개시자에서 ECDSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN을 구성하려면 다음을 수행합니다.

-

PKI를 구성합니다. 예: PKI 구성을 참조하십시오.

-

RSA 키 페어를 생성합니다. 예: 퍼블릭-프라이빗 키 페어 생성을 참조하십시오.

-

CA 인증서를 생성하고 로드합니다. 예: 수동으로 CA 및 로컬 인증서 로드를 참조하십시오.

-

CRL을 로드합니다. 예: 장치에 CRL을 수동으로 로드를 참조하십시오 .

-

로컬 인증서를 생성하고 로드합니다. 예: 수동으로 CA 및 로컬 인증서 로드를 참조하십시오.

-

IKE(Internet Key Exchange) 제안을 구성합니다.

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

참고:여기서는

ike-proposal1권한 있는 관리자가 지정한 IKE 제안 이름입니다. -

IKE(Internet Key Exchange) 정책을 구성합니다.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

IPsec 제안을 구성합니다.

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

참고:여기서는

ipsec-proposal1권한 있는 관리자가 지정한 IPsec 제안 이름입니다. -

IPsec 정책을 구성합니다.

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

참고:여기서, 은(는)

ipsec-policy1IPsec 정책 이름이며ipsec-proposal1권한 있는 관리자가 제공한 IPsec 제안 이름입니다. -

IKE(Internet Key Exchange)를 구성합니다.

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.8 user@host# set gateway gw1 local-identity inet 192.0.2.5 user@host# set gateway gw1 external-interface ge-0/0/2

참고:여기서, 은(는) IKE 게이트웨이 이름이고, 은(는) 피어 VPN 엔드포인트 IP이고, 은(는) 로컬 VPN 엔드포인트 IP이고

ge-0/0/2,gw1192.0.2.8192.0.2.5은(는) VPN 엔드포인트로서의 로컬 아웃바운드 인터페이스입니다. IKEv2에도 다음 구성이 필요합니다.[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN을 구성합니다.

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.10/24 qualified-next-hop st0.0 preference 1

참고:여기서는

vpn1권한 있는 관리자가 지정한 VPN 터널 이름입니다. -

아웃바운드 플로우 정책을 구성합니다.

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

참고:여기서,

trustZone및untrustZone는 사전 구성된 보안 영역이고trustLan및untrustLan는 사전 구성된 네트워크 주소입니다. -

인바운드 플로우 정책을 구성합니다.

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

참고:여기서,

trustZone및untrustZone는 사전 구성된 보안 영역이고trustLan및untrustLan는 사전 구성된 네트워크 주소입니다. -

구성을 커밋합니다.

user@host# commit

응답자에서 ECDSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN 구성

응답자에서 ECDSA 서명 IKE(Internet Key Exchange) 인증을 사용하여 IPsec VPN을 구성하려면 다음을 수행합니다.

-

PKI를 구성합니다. 예: PKI 구성을 참조하십시오.

-

ECDSA 키 페어를 생성합니다. 예: 퍼블릭-프라이빗 키 페어 생성을 참조하십시오.

-

CA 인증서를 생성하고 로드합니다. 예: 수동으로 CA 및 로컬 인증서 로드를 참조하십시오.

-

CRL을 로드합니다. 예: 장치에 CRL을 수동으로 로드를 참조하십시오 .

-

IKE(Internet Key Exchange) 제안을 구성합니다.

[edit security ike] user@host# set proposal ike-proposal1 authentication-method ecdsa-signatures-256 user@host# set proposal ike-proposal1 dh-group group14 user@host# set proposal ike-proposal1 authentication-algorithm sha-384 user@host# set proposal ike-proposal1 encryption-algorithm aes-256-cbc

참고:여기서는

ike-proposal1권한 있는 관리자가 지정한 IKE 제안 이름입니다. -

IKE(Internet Key Exchange) 정책을 구성합니다.

[edit security ike] user@host# set policy ike-policy1 mode main user@host# set policy ike-policy1 proposals ike-proposal1 user@host# set policy ike-policy1 certificate local-certificate cert1

-

IPsec 제안을 구성합니다.

[edit security ipsec] user@host# set proposal ipsec-proposal1 protocol esp user@host# set proposal ipsec-proposal1 encryption-algorithm aes-256-gcm

참고:여기서는

ipsec-proposal1권한 있는 관리자가 지정한 IPsec 제안 이름입니다. -

IPsec 정책을 구성합니다.

[edit security ipsec] user@host# set policy ipsec-policy1 perfect-forward-secrecy keys group14 user@host# set policy ipsec-policy1 proposals ipsec-proposal1

참고:여기서, 은(는)

ipsec-policy1IPsec 정책 이름이며ipsec-proposal1권한 있는 관리자가 제공한 IPsec 제안 이름입니다. -

IKE(Internet Key Exchange)를 구성합니다.

[edit security ike] user@host# set gateway gw1 ike-policy ike-policy1 user@host# set gateway gw1 address 192.0.2.5 user@host# set gateway gw1 local-identity inet 192.0.2.8 user@host# set gateway gw1 external-interface ge-0/0/1

참고:여기서, 은(는) IKE 게이트웨이 이름이고, 은(는) 피어 VPN 엔드포인트 IP이고, 은(는) 로컬 VPN 엔드포인트 IP이고

ge-0/0/1,gw1192.0.2.5192.0.2.8은(는) VPN 엔드포인트로서의 로컬 아웃바운드 인터페이스입니다. IKEv2에도 다음 구성이 필요합니다.[edit security ike] user@host# set gateway gw1 version v2-only

-

VPN을 구성합니다.

[edit] user@host# set security ipsec vpn vpn1 ike gateway gw1 user@host# set security ipsec vpn vpn1 ike ipsec-policy ipsec-policy1 user@host# set security ipsec vpn vpn1 bind-interface st0.0 user@host# set routing-options static route 192.0.2.1/24 qualified-next-hop st0.0 preference 1

참고:여기서는

vpn1권한 있는 관리자가 지정한 VPN 터널 이름입니다. -

아웃바운드 플로우 정책을 구성합니다.

[edit security policies] user@host# set from-zone trustZone to-zone untrustZone policy policy1 match source-address trustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match destination-address untrustLan user@host# set from-zone trustZone to-zone untrustZone policy policy1 match application any user@host# set from-zone trustZone to-zone untrustZone policy policy1 then permit user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-init user@host# set from-zone trustZone to-zone untrustZone policy policy1 then log session-close

참고:여기서,

trustZone및untrustZone는 사전 구성된 보안 영역이고trustLan및untrustLan는 사전 구성된 네트워크 주소입니다. -

인바운드 플로우 정책을 구성합니다.

[edit security policies] user@host# set from-zone untrustZone to-zone trustZone policy policy1 match source-address untrustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match destination-address trustLan user@host# set from-zone untrustZone to-zone trustZone policy policy1 match application any user@host# set from-zone untrustZone to-zone trustZone policy policy1 then permit user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-init user@host# set from-zone untrustZone to-zone trustZone policy policy1 then log session-close

참고:여기서,

trustZone및untrustZone는 사전 구성된 보안 영역이고trustLan및untrustLan는 사전 구성된 네트워크 주소입니다. -

구성을 커밋합니다.

user@host# commit