위협 인텔리전스 개방형 API

주니퍼 ATP 클라우드(Juniper Advanced Threat Prevention Cloud)는 다음과 같은 API를 제공합니다. 이 클라우드는 뛰어난 클라우드 기반 보호 기능을 사용하여 정교한 멀웨어와 사이버 공격으로부터 네트워크를 보호할 수 있도록 해줍니다.

위협 인텔리전스 API 개요

위협 인텔리전스 개방형 API를 사용하면 주니퍼 ATP 클라우드 C&C(Command and Control) 피드를 요구 사항에 맞게 프로그래밍할 수 있습니다. 위협 인텔리전스 API를 사용하여 다음 작업을 수행할 수 있습니다.

위협 수준이 1에서 10 사이인 C&C 피드에 IP, URL 또는 도메인을 삽입합니다. 최대 30개의 서로 다른 맞춤형 C&C 피드를 생성할 수 있습니다.

IP는 IP 주소, IP 범위 또는 IP 서브넷일 수 있습니다.

IPv4 및 IPv6 주소가 모두 지원됩니다.

IP, URL 또는 도메인의 위협 수준을 1에서 10까지 업데이트합니다.

피드에서 특정 서버를 삭제하거나 전체 피드를 삭제합니다.

피드 처리 엔진에서 작업(처리) 또는 오류(있는 경우)의 현재 상태를 검색합니다.

위협 인텔리전스 API는 프로그래밍 방식으로 액세스할 수 있도록 JSON 형식의 Swagger API 사양을 지원합니다. Swagger API 사양에 대한 자세한 내용은 https://threat-api.sky.junipersecurity.net/swagger.json 를 참조하세요.

Junos OS 19.2부터 SRX 시리즈 방화벽은 암호화된 트래픽(HTTPS) 및 위협 인텔리전스 피드의 HTTP 트래픽 검사를 지원합니다. SNI(서버 이름 식별) 검사도 지원됩니다. 이러한 변경으로 인해 새로운 CLI 명령이 도입되지는 않습니다. 기존 명령은 이 기능을 사용합니다.

다음 표에는 위협 인텔리전스 API에 대한 속도 제한(분당 수행할 수 있는 요청 수)이 나와 있습니다. 이러한 속도 제한을 초과하면 오류가 발생합니다 429 - Too many Requests .

| 특징 |

분당 최대 요청 수 |

|---|---|

| C&C 피드 |

60 |

| 차단 목록 피드 |

60 |

| 허용 목록 피드 |

60 |

| DNS (에스엔에스 |

50 |

구성 및 설정

API에 액세스하려면 주니퍼 ATP 클라우드 웹 UI에서 애플리케이션 토큰을 생성하고 이 토큰을 인증 헤더에서 전달자 토큰으로 사용해야 합니다.

응용 프로그램 토큰을 생성하려면:

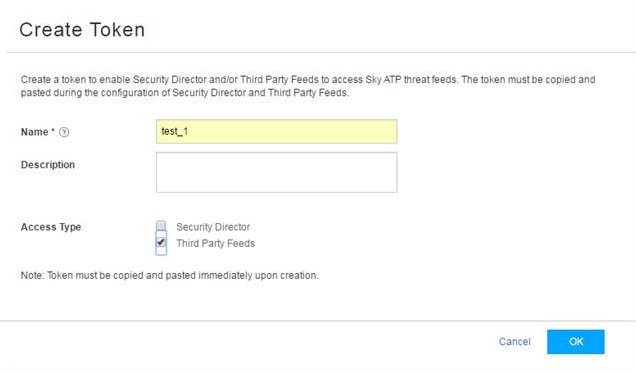

자격 증명을 사용하여 주니퍼 ATP 클라우드 웹 UI에 로그인합니다. Administration(관리) > Application Tokens(애플리케이션 토큰) 를 선택하고 더하기(+) 기호를 클릭합니다. 표시되는 팝업 상자에 토큰 이름과 기타 필요한 세부 정보를 입력하고 확인을 클릭하여 새 토큰을 만듭니다. 그림 1을 참조하십시오.

그림 1: 응용 프로그램 토큰 만들기

만들기

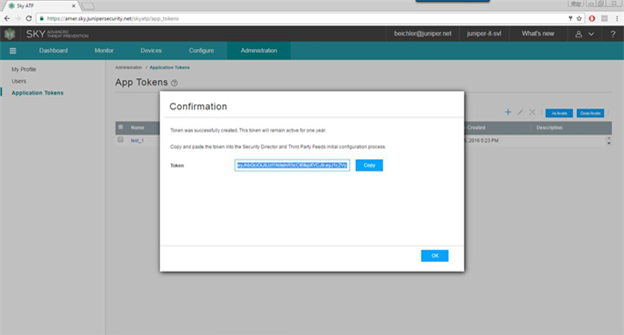

그림 2와 같이 새 토큰 생성을 나타내는 확인 팝업 메시지가 나타납니다. 이제 이 토큰을 사용하여 주니퍼 ATP 클라우드 API에 액세스할 수 있습니다.

그림 2: 응용 프로그램 토큰 만들기 확인

메모:

만들기 확인

메모:사용자당 최대 10개의 토큰을 생성할 수 있으며 각 토큰은 1년 동안 유효합니다.

응용 프로그램 토큰을 만드는 방법에 대한 자세한 내용은 응용 프로그램 토큰 만들기를 참조하십시오.

사용 예

다음 cURL 예제에서는 위협 인텔리전스 API의 사용을 보여 줍니다.

curl -k -v -XPOST -H "Authorization: Bearer <TOKEN>" -F file=@/tmp/whitelist.txt <API HOST>/v1/cloudfeeds/whitelist/file/ip/<FEEDNAME>curl -k -v -XPOST -H "Authorization: Bearer <TOKEN>" -F file=@/tmp/whitelist.txt <API HOST>/v1/cloudfeeds/cc/file/ip/<FEEDNAME>

어디:

API HOST은 고객 포털의 위치에 해당하는 Open API 호스트 이름의 이름입니다. 표 3 에서 해당 위치의 올바른 호스트 이름을 확인하십시오.TOKEN는 주니퍼 ATP 클라우드 웹 UI에서 생성되는 애플리케이션 토큰입니다.FEED NAME은 만들려는 피드의 이름입니다.

주니퍼 ATP 클라우드 API 개요

주니퍼 ATP 클라우드 API를 사용하여 다음 작업을 수행할 수 있습니다.

특정 서버 유형에 대한 차단 목록 또는 허용 목록을 검색합니다.

차단 목록 또는 허용 목록 서버 목록에서 IP, URL 또는 FQDN을 업데이트합니다.

IP는 IP 주소, IP 범위 또는 IP 서브넷일 수 있습니다.

IPv4 및 IPv6 주소가 모두 지원됩니다.

목록에서 특정 서버를 삭제하거나 전체 목록을 삭제합니다.

주니퍼 ATP 클라우드 API는 프로그래밍 방식으로 액세스할 수 있도록 JSON 형식의 Swagger API 사양을 지원합니다. Swagger API 사양에 대한 자세한 내용은 https://api.sky.junipersecurity.net/swagger.json 를 참조하세요.

다음 표에는 주니퍼 ATP 클라우드 API의 속도 제한(분당 수행할 수 있는 요청 수)이 나와 있습니다. 이러한 속도 제한을 초과하면 오류가 발생합니다 429 - Too many Requests .

| 특징 |

분당 최대 요청 수 |

|---|---|

| 해시 조회 |

50 |

| 파일 제출 |

10 |

| 차단 목록 |

60 |

| 허용 목록 |

60 |

주니퍼 ATP 클라우드는 허용 목록에서 최대 3,000개의 항목과 차단 목록에서 최대 3,000개의 전체를 지원합니다.

구성 및 설정

API에 액세스하려면 주니퍼 ATP 클라우드 웹 UI에서 애플리케이션 토큰을 생성하고 이 토큰을 인증 헤더에서 전달자 토큰으로 사용해야 합니다. 토큰 생성에 대한 자세한 내용은 Configuration and Setup 섹션을 참조하십시오.

주니퍼 ATP 클라우드 URL

주니퍼 ATP 클라우드 호스트 이름은 위치에 따라 다릅니다. 다음 표를 참조하십시오.

| 위치 |

주니퍼 ATP 클라우드 URL |

|---|---|

| 미국 |

고객 포털: https://amer.sky.junipersecurity.net Open API(감염된 호스트, 허용 목록/차단 목록, 샘플 제출): https://api.sky.junipersecurity.net Open API(위협 인텔리전스): https://threat-api.sky.junipersecurity.net |

| 유럽 연합 |

고객 포털: https://euapac.sky.junipersecurity.net Open API(감염된 호스트, 허용 목록/차단 목록, 샘플 제출): https://api-eu.sky.junipersecurity.net Open API(위협 인텔리전스): https://threat-api.sky.junipersecurity.net |

| 아시아 태평양 |

고객 포털: https://apac.sky.junipersecurity.net Open API(감염된 호스트, 허용 목록/차단 목록, 샘플 제출): https://api-apac.sky.junipersecurity.net Open API(위협 인텔리전스): https://threat-api-apac.sky.junipersecurity.net |

| 캐나다 |

고객 포털: https://canada.sky.junipersecurity.net Open API(감염된 호스트, 허용 목록/차단 목록, 샘플 제출): https://api-canada.sky.junipersecurity.net Open API(위협 인텔리전스): https://threat-api-canada.sky.junipersecurity.net |

사용 예

다음 cURL 예시는 주니퍼 ATP 클라우드 API의 사용법을 보여줍니다.

curl -k -v -XPOST -H "Authorization: Bearer <TOKEN>” -F file=@/tmp/blacklist.txt <API HOSTNAME>/v1/skyatp/blacklist/file/ip/<FEED NAME>

어디:

API HOST은 고객 포털의 위치에 해당하는 Open API 호스트 이름의 이름입니다. 표 3 에서 해당 위치의 올바른 호스트 이름을 확인하십시오.TOKEN는 주니퍼 ATP 클라우드 웹 UI에서 생성되는 애플리케이션 토큰입니다.FEED NAME은 만들려는 피드의 이름입니다.

파일/해시 API 개요

파일/해시 API를 사용하면 분석을 위해 파일을 제출할 수 있습니다. 다음 작업을 수행할 수 있습니다.

해시별로 샘플 맬웨어 점수를 조회합니다.

맬웨어 분석을 위해 샘플을 제출합니다.

특정 목록의 파일에서 IP, URL 또는 FQDN을 업데이트합니다.

IP는 IP 주소, IP 범위 또는 IP 서브넷일 수 있습니다.

IPv4 및 IPv6 주소가 모두 지원됩니다.

파일/해시 API는 프로그래밍 방식으로 액세스할 수 있도록 JSON 형식의 Swagger API 사양을 지원합니다. Swagger API 사양에 대한 자세한 내용은 https://api.sky.junipersecurity.net/swagger.json 를 참조하세요.

구성 및 설정

API에 액세스하려면 주니퍼 ATP 클라우드 웹 UI에서 애플리케이션 토큰을 생성하고 이 토큰을 인증 헤더에서 전달자 토큰으로 사용해야 합니다. 토큰 생성에 대한 자세한 내용은 Configuration and Setup 섹션을 참조하십시오.

사용 예

다음 cURL 예제에서는 파일/해시 API를 사용하는 방법을 보여 줍니다.

curl -H "Authorization: Bearer<TOKEN>” -k <API HOSTNAME>/v1/skyatp/lookup/hash/<SHA256>?full_report=truecurl -H "Authorization: Bearer<TOKEN>” -k -F file=@/srv/sample.exe <API HOSTNAME>/v1/skyatp/submit/sample

API HOST 은 고객 포털의 위치에 해당하는 Open API 호스트 이름의 이름입니다. 표 3 에서 해당 위치의 올바른 호스트 이름을 확인하십시오.

어디:

TOKEN는 주니퍼 ATP 클라우드 웹 UI에서 생성되는 애플리케이션 토큰입니다.SHA256은 샘플 해시입니다. 현재 SHA256만 지원됩니다.

전체 보고서는 향후 릴리스에서 완전히 지원됩니다. 지금 받으시는 신고는 모양과 내용이 약간 다를 수 있습니다.

감염된 호스트 API 개요

감염된 호스트 피드는 주니퍼 ATP 클라우드에서 생성되며 감염된 호스트를 표시하는 데 사용됩니다. 피드는 동적입니다. 호스트는 주니퍼 ATP 클라우드가 독점 알고리즘을 통해 호스트가 손상되었다고 의심할 경우 자동으로 추가되며, 호스트가 더 이상 손상되지 않았다고 판단되면 사용자 인터페이스를 통해 목록에서 수동으로 제거할 수 있습니다. 피드에는 호스트의 IP 주소 또는 IP 서브넷이 위협 수준(예: xxx.xxx.xxx.133 및 위협 수준 5)과 함께 나열됩니다. 이 피드는 조직에 고유하며 실제 내의 IP 주소는 겹치지 않는 것으로 간주됩니다.

감염된 호스트 피드와 연결된 허용 목록 및 차단 목록은 다음과 같습니다. 이는 일반적인 주니퍼 ATP 클라우드 허용 목록 및 차단 목록과는 다릅니다. 감염된 호스트 피드는 이러한 목록을 사용하여 현재 감염된 호스트 피드에 있는 호스트를 제거하고(허용 목록) 감염된 호스트 피드에 항상 호스트를 나열합니다(차단 목록).

감염된 호스트 API를 사용하여 다음을 수행할 수 있습니다.

현재 감염된 호스트 피드의 모든 IP 주소 목록을 반환합니다.

감염된 호스트 허용 목록 또는 차단 목록에 있는 모든 IP 주소 목록을 반환합니다.

감염된 호스트 허용 목록 또는 차단 목록에서 IP 주소를 삭제합니다.

감염된 호스트 허용 목록 또는 차단 목록에 IP 주소를 추가합니다.

감염된 호스트 API는 프로그래밍 방식으로 액세스할 수 있도록 JSON 형식의 Swagger API 사양을 지원합니다. Swagger API 사양에 대한 자세한 내용은 https://api.sky.junipersecurity.net/swagger.json 를 참조하세요.

구성 및 설정

API에 액세스하려면 주니퍼 ATP 클라우드 웹 UI에서 애플리케이션 토큰을 생성하고 이 토큰을 인증 헤더에서 전달자 토큰으로 사용해야 합니다. 토큰 생성에 대한 자세한 내용은 Configuration and Setup 섹션을 참조하십시오.

IP 필터 API 개요

DAE(Dynamic Address Entry)는 보안 정책에 동적 IP 주소 정보를 제공합니다. DAE는 가져올 수 있는 단일 IP 접두사가 아닌 IP 주소 그룹입니다. 이러한 IP 주소는 특정 도메인 또는 위협을 가하는 원치 않는 특정 위치와 같은 공통 특성을 가진 엔터티를 위한 것입니다. 그런 다음 관리자는 보안 정책 내에서 DAE를 사용하도록 보안 정책을 구성할 수 있습니다. DAE가 업데이트되면 변경 사항이 자동으로 보안 정책의 일부가 됩니다. 정책을 수동으로 업데이트할 필요가 없습니다. 이 피드는 IP 주소 전용 피드입니다. URL 또는 FQDN(정규화된 도메인 이름)은 지원하지 않습니다.

IP 필터 API를 사용하여 다음 작업을 수행할 수 있습니다.

IP 필터 피드에서 IP 주소(.csv 파일에서) 제거

IP 필터 피드에 IP 주소(.csv 파일)를 추가합니다.

IP 필터 피드에서 특정 IP 주소를 제거합니다.

IP 필터 피드에 특정 IP 주소를 추가합니다.

특정 IP 필터 피드를 제거합니다.

특정 IP 필터 피드의 처리 상태를 가져옵니다.

IP 필터 API는 프로그래밍 방식으로 액세스할 수 있도록 JSON 형식의 Swagger API 사양을 지원합니다. Swagger API 사양에 대한 자세한 내용은 https://api.sky.junipersecurity.net/swagger.json 를 참조하세요.

구성 및 설정

API에 액세스하려면 주니퍼 ATP 클라우드 웹 UI에서 애플리케이션 토큰을 생성하고 이 토큰을 인증 헤더에서 전달자 토큰으로 사용해야 합니다. 토큰 생성에 대한 자세한 내용은 Configuration and Setup 섹션을 참조하십시오.

본보기

이 예시에서는 Tor를 통해 신원을 숨기면서 DMZ의 웹 서버에 대해 표적 공격이 수행됩니다. Tor 출구 노드는 자주 이동하며 방화벽 정책 내에서 모든 1000+ 출구 노드의 최신 목록을 유지하는 것은 거의 불가능합니다. 그러나 이는 주니퍼 ATP 클라우드 API를 사용하여 쉽게 수행할 수 있습니다. 이 예에 대한 자세한 내용은 Sky ATP로 사이버 위협 인텔리전스 자동화를 참조하십시오.

아래는 다음 작업을 수행하는 예제 스크립트입니다.

cURL을 통해 공식 TorProject의 출구 노드 목록을 폴링하고 를 통해

grep합법적인 IP 정보를 추출합니다.주니퍼 ATP 클라우드 Open API를 활용하여 타사 위협 인텔리전스를 설치하고 네트워크의 모든 SRX 시리즈 방화벽에 전파합니다.

cron을 통해 매시간 실행되어 활성 Tor 릴레이가 항상 차단되도록 합니다.

#!/bin/bash

# Define Application Token (Paste in your value between the "")

APPToken="Your_Application_Token_Here"

# Define the name of the feed you wish to create

FeedName="Tor_Exit_Nodes"

#Define temporary file to store address list

TorList=/var/tmp/torlist.txt

# cURL fetches Tor Relay list from https://check.torproject.org/exit-addresses

# grep identifies and extracts valid IP addresses from the list

curl -k https://check.torproject.org/exit-addresses | grep -E -o

'(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?

[0-9][0-9]?)\.(25[0-5]|2[0-4][0-9]|[01]?[0-9][0-9]?)\.(25[0-5]

|2[0-4][0-9]|[01]?[0-9][0-9]?)' > $TorList

#Remove old Feed information before uploading new list

curl -k -v -X DELETE -H "Authorization: Bearer $APPToken" -F server='*' https://threat-api.sky.junipersecurity.net/v1/cloudfeeds/ipfilter/param/ip/${FeedName}

# Wait for 5 seconds before uploading new list

sleep 5

#Upload List to SkyATP as Feed Tor_Exit_Nodes

curl -k -v -X POST -H "Authorization: Bearer $APPToken" -F file=@${TorList} https://threat-api.sky.junipersecurity.net/v1/cloudfeeds/ipfilter/file/ip/${FeedName}

# Cleanup

rm $TorList

# Exit

스크립트가 성공적으로 실행되면 아래의 ICMP 요청 중에 최신 Tor 노드가 차단되는 것을 볼 수 있습니다 (feed-name=Tor_Exit_Nodes)

<14>1 2016-10-17T15:18:11.618Z SRX-1500 RT_SECINTEL - SECINTEL_ACTION_LOG [junos@x.x.x.x.x.137 category="secintel" sub-category="Blacklist" action="BLOCK" action-detail="DROP" http-host="N/A" threat-severity="0" source-address="5.196.121.161" source-port="1" destination-address="x.x.0.10" destination-port="24039" protocol-id="1" application="N/A" nested-application="N/A" feed-name="Tor_Exit_Nodes" policy-name="cc_policy" profile-name="Blacklist" username="N/A" roles="N/A" session-id-32="572564" source-zone-name="Outside" destination-zone-name="DMZ"] category=secintel sub-category=Blacklist action=BLOCK action-detail=DROP http-host=N/A threat-severity=0 source-address=x.x.0.110 source-port=1 destination-address=x.x.x.161 destination-port=24039 protocol-id=1 application=N/A nested-application=N/A feed-name=Tor_Exit_Nodes policy-name=cc_policy profile-name=Blacklist username=N/A roles=N/A session-id-32=572564 source-zone-name=Outside destination-zone-name=DMZ

클라우드 피드에 대한 SRX 시리즈 업데이트 간격

다음 표에서는 각 피드 유형에 대한 업데이트 간격을 제공합니다. SRX 시리즈 방화벽이 신규 및 업데이트된 피드 컨텐츠를 요청할 때 새로운 컨텐츠가 없으면 해당 시점에 업데이트가 다운로드되지 않습니다.

| 범주 |

피드 |

SRX 시리즈 방화벽 업데이트 간격(초) |

|---|---|---|

| 명령 및 통제(C&C) |

주니퍼 피드 |

1,800 |

| 통합 피드 |

86,400 |

|

| 고객 피드 |

60 |

|

| 지오IP |

geoip_country |

86,400 |

| 허용 목록 |

주니퍼 피드(whitelist_dns) | 1,800 |

| 주니퍼 피드(whitelist_dns_umbrella) | 86,400 | |

| 고객 피드(도메인, IP 및 DNS(Domain Name System)) |

1,800 |

|

| 고객 피드(리버스 쉘) | 300 | |

| 차단 목록 |

고객 피드(도메인 및 IP) |

1800 |

| 감염된 호스트 |

감염된 호스트 |

60 |

| 의심스러운 호스트 | 의심스러운 호스트 | 60 |

| DNS (에스엔에스 | 주니퍼 피드 | 1800 |

| 고객 피드 | 60 | |

| DAG(동적 주소 그룹) |

고객 피드 |

1,800 |

| 타사 DAG 피드. 예를 들어 Office 365 |

1,800 |

DNS 범주에 대한 Open API

다음 표에는 SRX 시리즈 방화벽에서 다운로드하는 피드 매니페스트가 나와 있습니다.

HTTP 메서드 |

URI (영문) |

요청 본문 |

응답 |

|---|---|---|---|

포스트/패치 |

/DNS/파일/{feed_name} |

파일 : file.txt 고양이 file_content> 1.1.1.1,10 1.1.1.2,10 |

{ "request_id": "문자열" } |

가져오기 |

/DNS/파일/{feed_name} |

{ "message":"문자열", "request_id": "문자열" } |

|

삭제하다 |

/DNS/파일/{feed_name} |

파일 : file.txt 고양이 file_content> 1.1.1.1,10 |

{ "request_id": "문자열" } |