이 페이지의 내용

AWS GuardDuty와 vSRX 가상 방화벽 통합

솔루션 개요

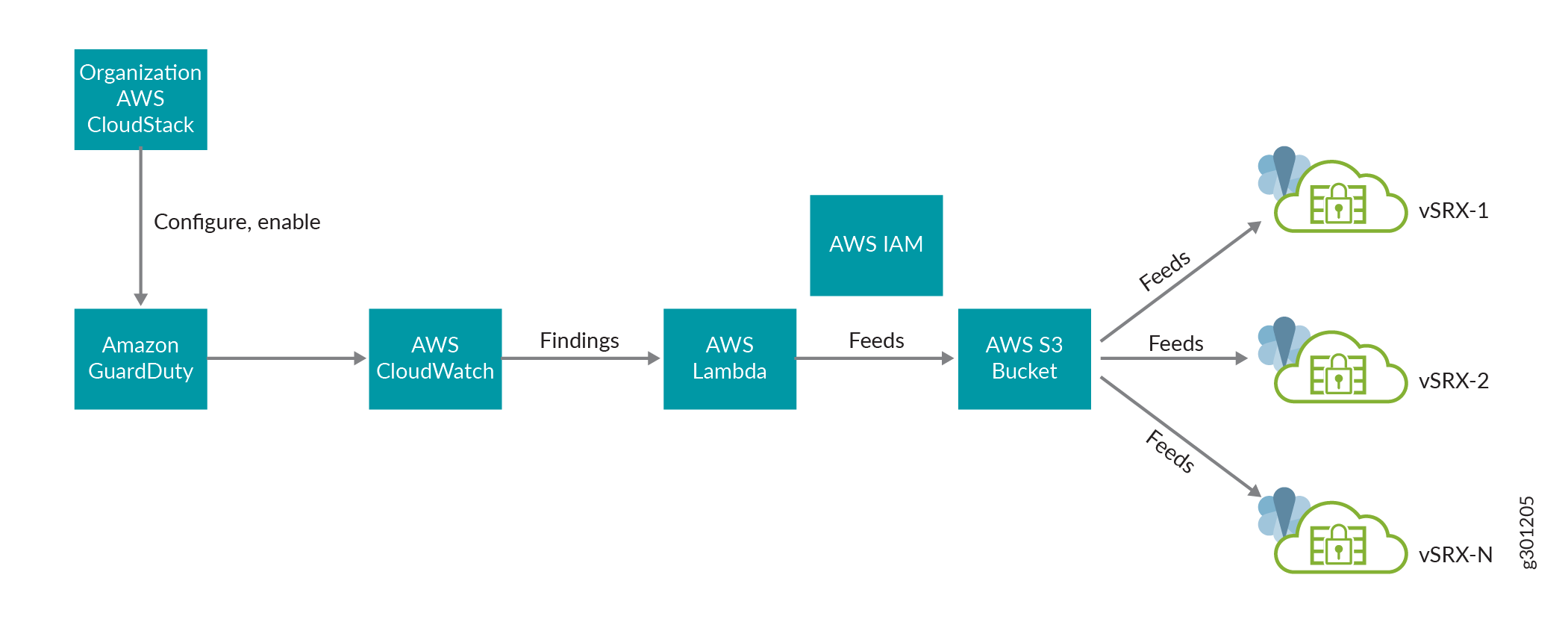

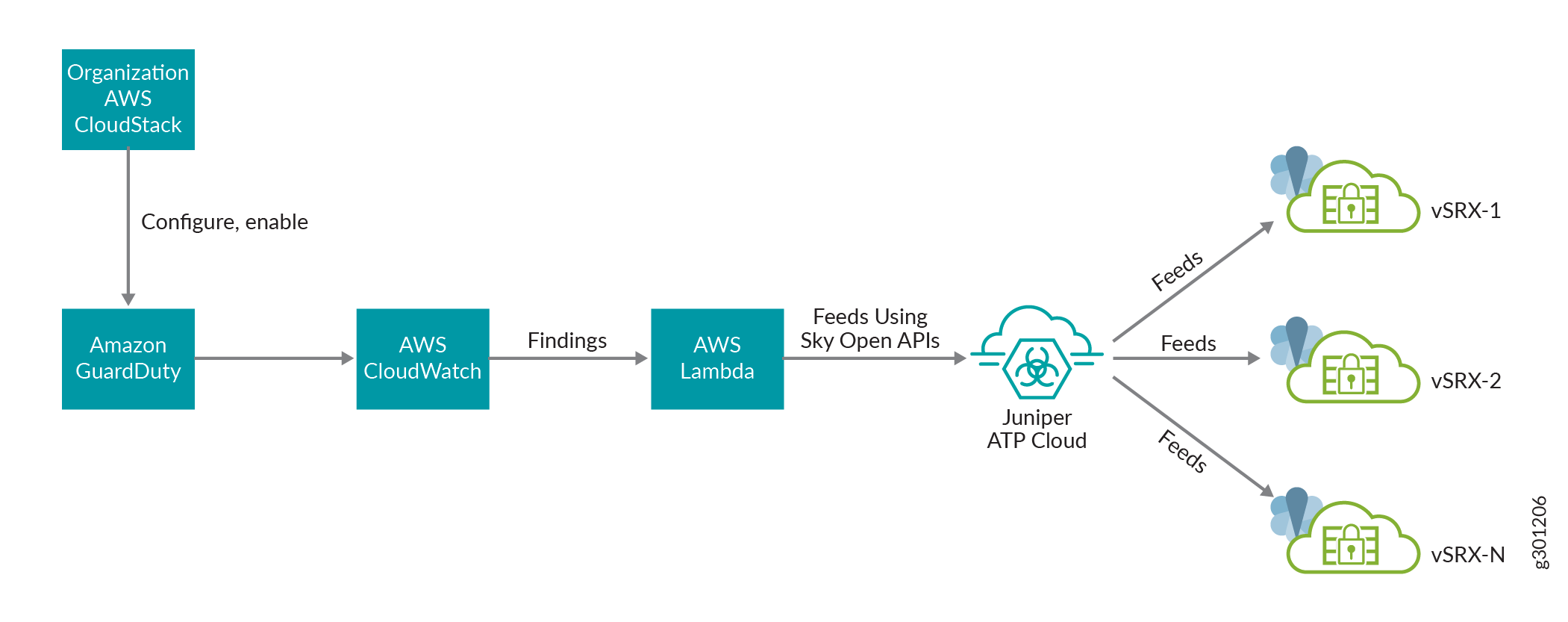

AWS GuardDuty는 AWS 환경 내에서 예기치 않은 잠재적으로 무단 활동의 악의적인 활동을 식별하는 지속적인 보안 모니터링 서비스입니다. AWS GuardDuty가 탐지한 위협은 보안 피드로 AWS 환경의 vSRX로 전송됩니다. vSRX는 두 가지 방법으로 피드에 액세스할 수 있습니다.

-

AWS S3 버킷에서 피드 직접 다운로드

-

방화벽 디바이스가 주니퍼 ATP 클라우드에 등록되어 있는 경우, 피드는 방화벽 디바이스에 ATP 클라우드 보안 인텔리전스(SecIntel) 피드와 함께 방화벽 디바이스에 푸시됩니다.

차례로 vSRX를 사용하면 피드에서 작업을 수행하고 피드에서 식별된 위협 소스에 대한 연결을 차단하거나 로그할 수 있습니다. AWS 구성 요소에 대한 자세한 내용은 AWS 설명서를 참조하세요.

이 솔루션에서 지원되는 배포 시나리오는 다음과 같습니다.

-

AWS GuardDuty와 vSRX의 직접 통합

이 구축에는 주니퍼 ATP 클라우드 라이선스가 필요하지 않습니다. AWS GuardDuty의 위협 피드는 AWS Lambda 함수를 통해 처리된 다음 AWS S3 버킷에 저장됩니다. AWS Lambda 함수를 구성하고 배포해야 합니다. 배포되면 Lambda 함수는 AWS GuardDuty 조사 결과의 데이터를 악성 IP 주소 및 URL 목록으로 변환합니다. 결과 목록은 구성된 AWS S3 버킷에 vSRX에서 수집할 수 있는 형식으로 저장됩니다. AWS S3 버킷에서 위협 피드를 주기적으로 다운로드하도록 vSRX를 구성해야 합니다. 또한 트래픽이 SecIntel 정책에 도달하기 위해 방화벽 디바이스에서 IDP 서명 패키지를 이미 사용할 수 있는지 확인해야 합니다.

그림 1: vSRX 가상 방화벽에 의한 위협 피드 직접 수집

-

ATP 클라우드를 사용하여 AWS GuardDuty와 vSRX의 통합

이 구축을 위해 주니퍼 ATP 클라우드 라이선스를 SRX 시리즈 방화벽 및 vSRX에 설치해야 합니다. 자세한 정보는 ATP 클라우드용 소프트웨어 라이선스를 참조하십시오. AWS GuardDuty의 위협 피드는 AWS Lambda 함수를 통해 처리됩니다. Lambda 함수를 구성 및 구축하고 vSRX에서 ATP 클라우드를 활성화해야 합니다. AWS Lambda 함수는 OpenAPI를 사용하여 위협 피드를 ATP 클라우드로 전송합니다(C&C 범주에 피드 업로드). 위협 피드는 ATP 클라우드 SecIntel 피드와 함께 등록된 모든 vSRX에 푸시됩니다.

그림 2: ATP 클라우드 를 통한 위협 피드 수집

를 통한 위협 피드 수집

AWS GuardDuty와 vSRX 가상 방화벽을 통합하는 워크플로

- GitHub 리포지토리에서 필요한 파일 검색

- S3 버킷 구성

- GuardDuty 구성

- Lambda 함수 구성

- CloudWatch 구성

- AWS GuardDuty와 vSRX 가상 방화벽의 직접 통합 구성

- ATP 클라우드를 사용하여 AWS GuardDuty로 vSRX 가상 방화벽 구성

- AWS GuardDuty 사용 사례

GitHub 리포지토리에서 필요한 파일 검색

필요한 파일을 검색하려면:

S3 버킷 구성

이 단계는 위협 피드가 vSRX 가상 방화벽에 의해 직접 수집되는 경우에만 필요합니다. 위협 피드 수집이 ATP 클라우드를 통해 이루어지는 경우 S3 버킷을 구성할 필요가 없습니다.

GuardDuty 구성

AWS guardduty를 구성하려면 다음을 수행합니다.

Lambda 함수 구성

Lambda 함수를 생성하려면 다음을 수행합니다.

CloudWatch 구성

규칙을 생성하고 이벤트 소스(GuardDuty)와 이벤트 대상(Lambda 함수)을 지정합니다.

규칙을 만들려면:

AWS GuardDuty와 vSRX 가상 방화벽의 직접 통합 구성

다음 섹션에는 vSRX 가상 방화벽에 필요한 CLI 구성이 나열되어 있습니다.

이 예에서는 프로필 이름, 프로필 규칙 및 위협 수준 점수를 구성합니다. 이러한 위협 수준 점수와 일치하는 모든 것은 맬웨어 또는 감염된 호스트로 간주됩니다. ATP 클라우드 위협 수준은 AWS GuardDuty의 심각도 수준과 일대일로 매핑됩니다.

AWS GuardDuty에서 심각도 수준은 언제든지 변경할 수 있지만 심각도 수준은 항상 vSRX 가상 방화벽에서 구성한 위협 수준과 일치해야 합니다.

AWS GuardDuty를 사용하여 vSRX 가상 방화벽을 구성하려면(ATP 클라우드 미사용):

보안 인텔리전스 통계를 확인하려면 명령을 show services security-intelligence statistics 사용합니다.

> show services security-intelligence statistics

Logical system: root-logical-system

Category CC:

Profile secintel_profile:

Total processed sessions: 0

Permit sessions: 0

Block drop sessions: 0

Block close sessions: 0

Close redirect sessions: 0

ATP 클라우드를 사용하여 AWS GuardDuty로 vSRX 가상 방화벽 구성

ATP 클라우드를 사용하여 AWS GuardDuty로 vSRX 가상 방화벽을 구성하려면 다음을 수행합니다.

보안 인텔리전스 상태를 확인하려면 명령을 사용합니다.show services security-intelligence update status

show services security-intelligence update status Current action :Downloading feed cc_ip_data (20200330.35) in category CC. Last update status :Feed cc_ip_data (20200330.4) of category CC not changed Last connection status:succeeded Last update time :2020-03-30 14:42:05 PDT

보안 인텔리전스 통계를 확인하려면 명령을 show services security-intelligence statistics 사용합니다.

> show services security-intelligence statistics Logical system: root-logical-system Category Whitelist: Profile Whitelist: Total processed sessions: 337 Permit sessions: 0 Category Blacklist: Profile Blacklist: Total processed sessions: 337 Block drop sessions: 0 Category CC: Profile secintel_profile: Total processed sessions: 337 Permit sessions: 0 Block drop sessions: 337 Block close sessions: 0 Close redirect sessions: 0 Category Infected-Hosts: Profile ih_profile: Total processed sessions: 0 Permit sessions: 0 Block drop sessions: 0 Block close sessions: 0 Close redirect sessions: 0

vSRX 가상 방화벽이 ATP 클라우드와 통합되면 vSRX 가상 방화벽이 ATP 클라우드 웹 포털에서 추가 구성이 필요하지 않습니다. SecIntel 구성을 포함한 모든 설정은 ATP 클라우드에 vSRX 가상 방화벽을 등록하는 동안 자동으로 생성됩니다.

AWS GuardDuty 사용 사례

이 예에서는 위협 피드를 다운로드하도록 vSRX 가상 방화벽을 구성해 보겠습니다.