이 페이지의 내용

DNS 싱크홀 개요

DNS 싱크홀 기능을 사용하면 도메인을 싱크홀 서버로 확인하거나 DNS 요청을 거부하여 허용되지 않는 도메인에 대한 DNS 요청을 차단할 수 있습니다.

SRX 시리즈 방화벽에서 DNS 필터링을 구성하여 허용되지 않는 도메인에 대한 DNS 요청을 식별하고 차단할 수 있습니다.

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.

허용되지 않는 도메인에 대한 DNS 요청을 식별한 후 다음 작업 중 하나를 수행할 수 있습니다.

-

허용되지 않는 도메인에 대한 액세스 차단 - 트래픽을 싱크홀 서버로 연결하는 DNS 응답을 보내도록 SRX 시리즈 방화벽을 구성합니다. 이 서버에는 지정한 IP 주소 또는 정규화된 도메인 이름(FQDN)이 있습니다. 클라이언트가 허용되지 않는 도메인에 액세스하려고 하면 트래픽이 의도한 대상에 도달하는 대신 싱크홀 서버로 리디렉션됩니다.

-

DNS 요청 기록 및 액세스 거부 - 알려진 악성 도메인에 대한 DNS 요청은 쿼리 유형(QTYPE)에 따라 처리됩니다. 유형 A, AAAA, MX, CNAME, TXT, SRV 및 ANY의 DNS 쿼리는 싱크홀 작업으로 이어집니다. 이러한 쿼리는 개별적으로 계산되어 보고됩니다. 다른 유형의 DNS 쿼리는 쿼리가 악성 도메인과 일치하는 경우에만 기록됩니다. 이러한 쿼리는 계속 진행할 수 있으며 기타 유형으로 집합적으로 보고됩니다.

싱크홀 서버는 권한이 없는 사용자의 허용되지 않은 도메인에 대한 추가 액세스를 차단하거나 액세스를 허용하는 동안 다른 작업을 수행할 수 있습니다. 싱크홀 서버의 작업은 DNS 필터링 기능과 독립적입니다. 싱크홀 서버 동작을 별도로 구성해야 합니다.

DNS 싱크홀 구축 모델

SRX 시리즈 방화벽은 DNS 싱크홀 기능을 구현하기 위해 다음과 같은 방법을 제공합니다.

-

투명한 DNS 검사 - SRX 시리즈 방화벽은 클라이언트와 DNS 서버 사이에 인라인으로 배치됩니다. 클라이언트는 DNS 서버를 사용하도록 구성되며, SRX 시리즈 방화벽은 이를 통과하는 DNS 트래픽을 검사합니다. 악성 도메인이 탐지되면 SRX 시리즈 방화벽이 응답을 가로채 싱크홀 IP 주소를 대체합니다.

-

DNS 프록시 - 클라이언트는 SRX 시리즈 방화벽을 DNS 서버로 사용하도록 구성됩니다. SRX 시리즈 방화벽은 DNS 쿼리를 DNS 서버로 전달하고 응답을 검사합니다. 악성 도메인의 경우 SRX 시리즈 방화벽은 실제 IP 주소 대신 싱크홀 IP 주소로 응답합니다.

이점

-

허용되지 않는 도메인에 대한 DNS 요청을 싱크홀 서버로 리디렉션하고 시스템을 운영하는 모든 사용자가 이러한 도메인에 액세스하지 못하도록 합니다.

-

SecIntel 피드를 통해 허용되지 않는 도메인에 대한 인라인 차단을 제공합니다.

-

네트워크에서 감염된 호스트를 식별하는 데 도움이 됩니다.

DNS 싱크홀을 사용하여 감염된 호스트를 식별하는 워크플로우

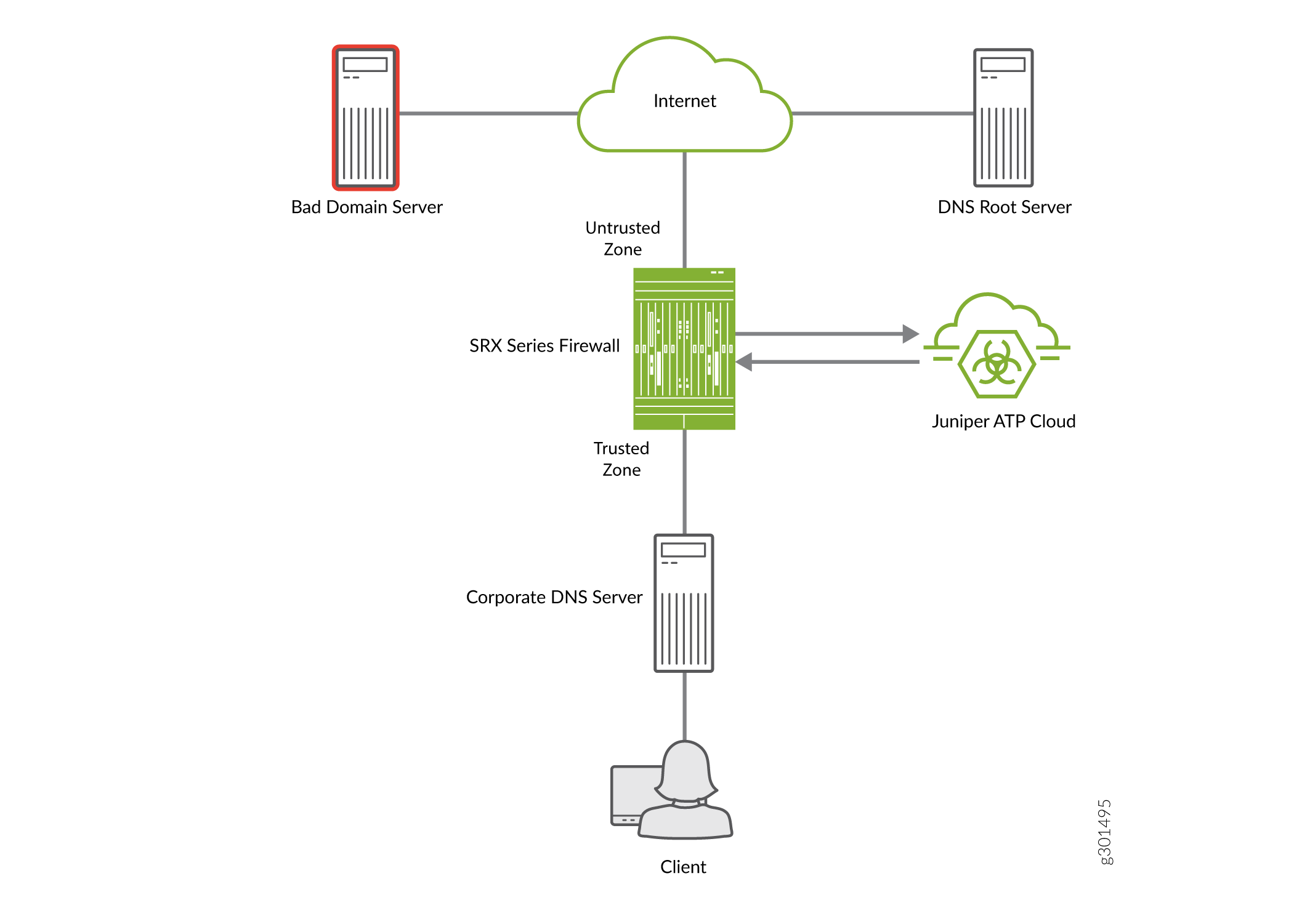

DNS 싱크홀에 대한 논리적 토폴로지는 그림 1에 나와 있습니다.

그림 1 은 클라이언트와 기업 DNS 서버 사이에 SRX 시리즈 방화벽을 배치하여 투명한 DNS 검사를 제공하는 구축을 보여줍니다. 이 구성에서 싱크홀 IP 주소는 별도의 물리적 서버가 아닌 SRX 시리즈 방화벽의 인터페이스에 직접 할당됩니다. 이 구성을 통해 SRX 시리즈 방화벽은 DNS 쿼리를 가로채서 분석한 다음 악의적인 요청을 싱크홀 IP 주소로 리디렉션하여 피해를 방지할 수 있습니다.

DNS 싱크홀 기능을 사용하여 네트워크에서 감염된 호스트를 식별하는 개략적인 워크플로우는 다음과 같습니다.

| 단계 |

설명 |

|---|---|

| 1 |

클라이언트가 잘못된 도메인 서버에 대한 DNS 요청을 보냅니다. |

| 2 |

SRX 시리즈 방화벽은 먼저 DNS 서버에서 도메인을 쿼리합니다. |

| 3 |

주니퍼 ATP 클라우드 정책으로 구성된 SRX 시리즈 방화벽은 DNS 보안 프로필을 기반으로 트래픽을 가로챕니다. 그런 다음 SRX 시리즈 방화벽은 검사를 위해 DNS 서버에서 알 수 없는 DNS 쿼리를 주니퍼 ATP 클라우드로 스트리밍합니다. |

| 4 |

주니퍼 ATP 클라우드는 허용 목록 DNS 피드, 사용자 지정 DNS 피드 및 글로벌 DNS 피드와 같은 테넌트별(논리 시스템(LSYS)/테넌트 시스템(TSYS)) 도메인 피드를 SRX 시리즈 방화벽에 제공합니다. 주니퍼 ATP 클라우드는 글로벌 DNS 피드를 위해 타사 소스 및 주니퍼 위협 연구소로부터 FQDN 정보를 수집합니다. OpenAPI를 통해 직접 지정된 DNS 피드를 게시할 수 있습니다. |

| 5 |

SRX 시리즈 방화벽은 ATP 클라우드에서 DNS 도메인 피드를 다운로드하고 일치하는 도메인에 대해 싱크홀, 차단(삭제/닫기), 허용 또는 권장 조치와 같은 조치를 적용합니다.

참고:

기본적으로 SRX 시리즈 방화벽은 기본 싱크홀 서버를 사용하여 허용되지 않는 도메인에 대한 DNS 쿼리에 응답합니다. |

| 6 |

이 예에서 SRX 시리즈 방화벽은 싱크홀 동작으로 구성됩니다. 주니퍼 ATP 클라우드가 불량 도메인 서버를 악성 도메인으로 식별한 후 SRX 시리즈 방화벽은 자체 싱크홀 IP 주소로 불량 도메인 서버에 대한 쿼리에 응답합니다. |

| 7 |

클라이언트가 불량 도메인 서버와 통신하려고 시도하면 클라이언트 트래픽은 SRX 시리즈 방화벽에서 구성된 싱크홀 IP 주소로 리디렉션됩니다. 그런 다음 SRX 시리즈 방화벽은 연결 시도를 로깅하거나 트래픽에 특정 보안 정책을 적용하는 등의 보안 작업을 수행합니다. |

| 8 |

싱크홀 IP 주소에 연결하는 감염된 클라이언트가 식별되어 감염된 호스트 피드에 추가되고 격리됩니다. 시스템 관리자는 위협 및 트래픽 로그에서 싱크홀 IP 주소를 검색하여 싱크홀 IP 주소와 통신하려는 모든 클라이언트를 식별할 수 있습니다. |

DNS 싱크홀 기능은 주니퍼 ATP 클라우드 라이선스가 있는 경우에만 사용할 수 있습니다. 기능별 라이선스 정보는 ATP 클라우드용 소프트웨어 라이선스를 참조하십시오.