이 페이지 내용

분산 방어 구성

알림 설정

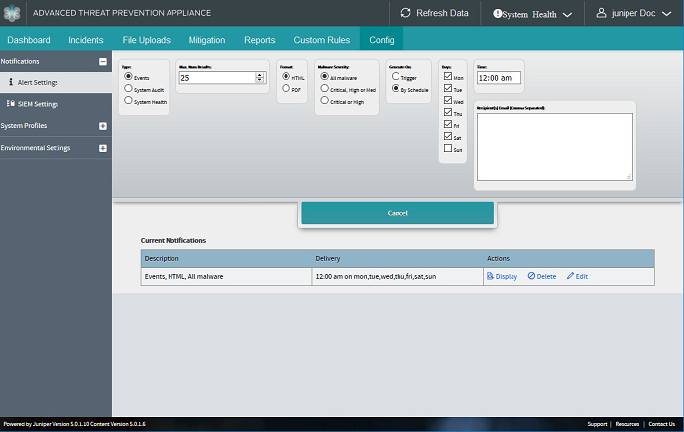

> 알림 구성 페이지를 사용하여 경고 설정 또는 SIEM 설정을 지정하거나 편집할 수 있습니다.

설정

설정

경고 설정 구성

이벤트 또는 시스템 감사 알림이 지정된 전자 메일 수신자에게 경고로 전송되도록 경고 설정을 구성합니다.

- 새 경고 알림을 만들려면 다음을 수행합니다.

- 기존 경고 구성을 표시, 삭제 또는 편집하려면 다음을 수행합니다.

- 경고 알림 구성 옵션

- SIEM 설정 구성

- 새 SIEM 알림을 만들려면 다음을 수행합니다.

- CEF 경고 event_id 또는 incident_id 사용하여 웹 UI에 세부 정보 표시

- 활성 SIEM 커넥터 구성을 표시, 삭제 또는 편집하려면 다음을 수행합니다.

- 경고 알림 구성 옵션

새 경고 알림을 만들려면 다음을 수행합니다.

-

Config > Notifications(알림 구성) 페이지로 이동하고 왼쪽 패널 메뉴에서 Alert Settings(경고 설정)를 선택합니다.

-

Create New Notification(새 알림 생성)을 클릭하여 새 이벤트, 시스템 감사 또는 시스템 상태 경고를 설정합니다.

-

사용 가능한 옵션 중에서 선택하고(아래 설명 참조) 추가를 클릭하여 구성을 완료하고 새 경고 구성을 현재 알림 목록에 추가합니다.

기존 경고 구성을 표시, 삭제 또는 편집하려면 다음을 수행합니다.

-

기존 경고 알림 구성을 표시, 삭제 또는 편집하려면 선택한 경고에 대한 현재 알림 테이블에서 표시, 삭제 또는 편집을 클릭합니다.

-

현재 설정 및 필드를 원하는 대로 편집, 수정 또는 삭제한 다음 저장을 클릭합니다.

-

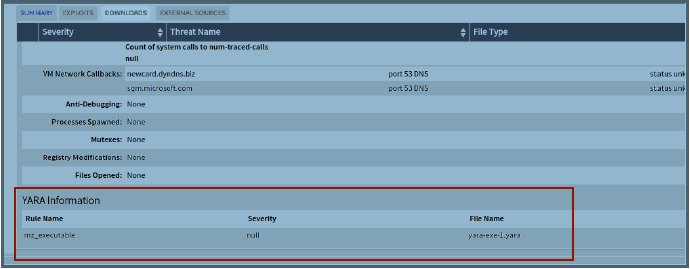

경고 보고서 표시 샘플은 다음과 같습니다.

경고 알림 구성 옵션

이벤트, 시스템 감사 및 시스템 상태 경고 설정에 대한 설명은 다음 표에 나와 있습니다.

| 형 |

구성할 경고 알림 유형을 선택합니다. 이벤트 | 시스템 감사 | 시스템 상태 |

|---|---|

| 최대 결과 수 |

이벤트 기반 경고의 경우 경고 알림에 포함할 결과 행 수를 입력합니다[기본값은 25]. |

| 판 |

알림 출력 형식으로 HTML 또는 PDF를 선택합니다. |

| 멀웨어 심각도 |

악성코드 심각도 결과를 기준으로 보고서 알림을 필터링하려면 다음 중 하나를 선택합니다. 모든 멀웨어 | 위급, 높음 또는 중간 | 위험 또는 높음 |

| 생성 위치 |

트리거 또는 일정별을 선택하여 경고가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 요일과 시간을 설정합니다. |

| 형 |

참고: 시스템 상태 이벤트 유형을 선택하면 다음 네 가지 이벤트 인스턴스에 대한 이메일 경고가 추가됩니다.

엔진이 다운되었습니다. |

|---|---|

| 전체 상태 처리 지연 |

시스템 상태 경고의 경우 전체 상태 메트릭 경고 또는 처리 지연별 경고를 선택합니다. |

| 판 |

알림 출력 형식으로 HTML 또는 PDF를 선택합니다. |

| 생성 위치 |

트리거 또는 일정별을 선택하여 경고가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 요일과 시간을 설정합니다. |

| 수신자 이메일 |

경고 알림 수신자의 이메일 주소를 입력합니다. |

| 형 |

구성할 경고 알림 유형을 선택합니다. 시스템 감사 |

|---|---|

| 이벤트 유형 |

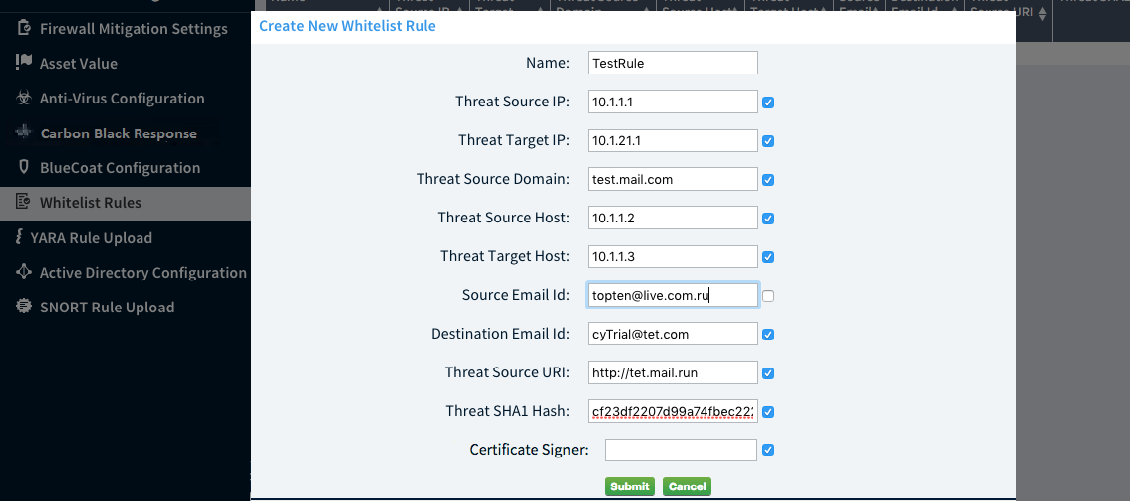

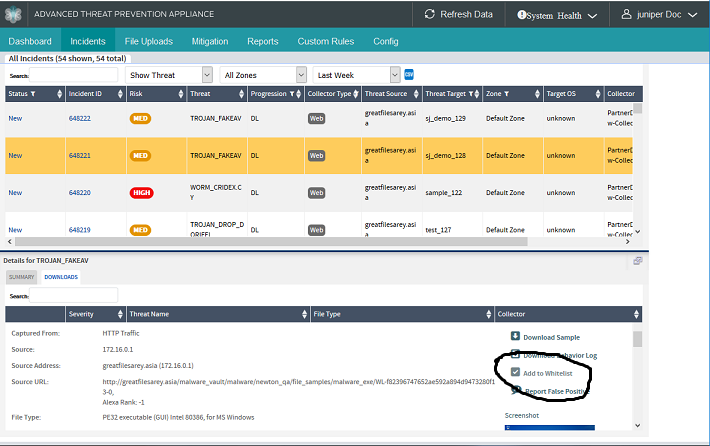

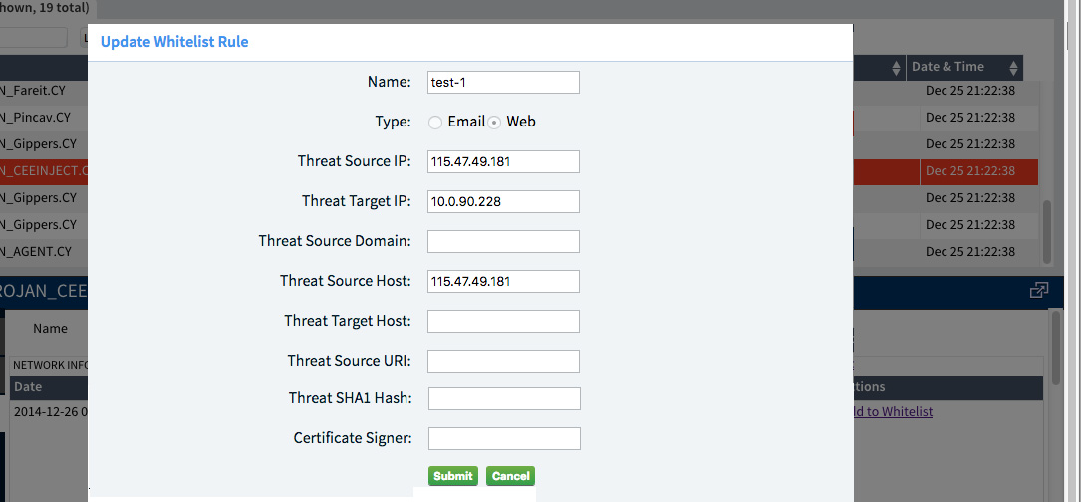

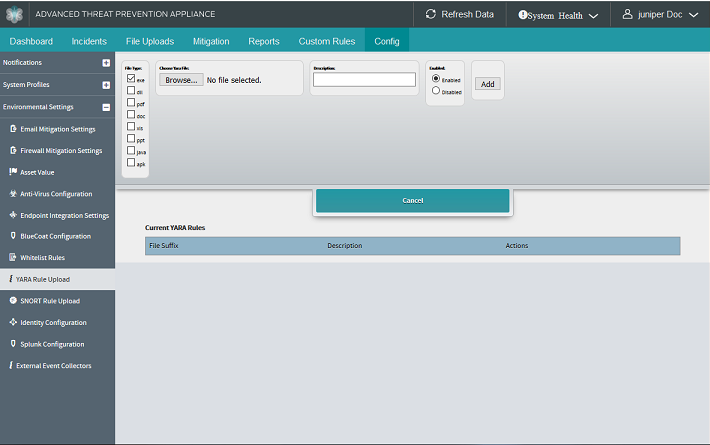

경고 알림에 포함할 이벤트 유형을 선택합니다. 로그인/로그아웃 | 로그인 실패 | 사용자 추가/업데이트 | 완화 | 화이트리스트 | | 시스템 설정 | 재시작 | 원격 지원(ATA 분석용) 조건이 지속되면 2시간마다 경고가 다시 전송됩니다. 생성된 이메일 경고에 있는 경고 텍스트의 예는 다음과 같습니다. Tue, 05 Aug 2014 21:45:18 -0700 N/A JATP(10.1.1.1)가 지난 1일 16시간 31일 동안 0KB의 모니터 트래픽을 받았습니다. Mon, 11 Aug 2014 10:57:26 -0700 동작 엔진이 실행되고 있지 않습니다. Mon, 11 Aug 2014 10:57:26 -0700 해당 없음 jatp(10.1.1.1)의 eth1 링크가 다운되었습니다. Mon, 11 Aug 2014 10:57:26 -0700 n/a 2일 5시간 11분 동안 web_collector jatp(10.1.1.1)와의 연결이 끊겼습니다. |

| 사용자 |

알림 보고서에 대해 모든 사용자 또는 현재 사용자를 선택합니다. |

| 날짜 범위 |

기간별로 보고서 알림을 필터링하려면 다음 중 하나를 선택합니다. 마지막 날 | 지난주 | 지난달 | 작년 |

| 최대 결과 수 |

경고 알림에 포함할 결과의 행 수를 입력합니다[기본값은 25]. |

| 판 |

알림 출력 형식으로 HTML 또는 PDF를 선택합니다. |

| 생성 위치 |

트리거 또는 일정별을 선택하여 경고가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 요일과 시간을 설정합니다. |

| 수신자 이메일 |

경고 알림 수신자의 이메일 주소를 입력합니다. |

-

이메일 알림 설정을 테스트하려면 다음을 참조하십시오.

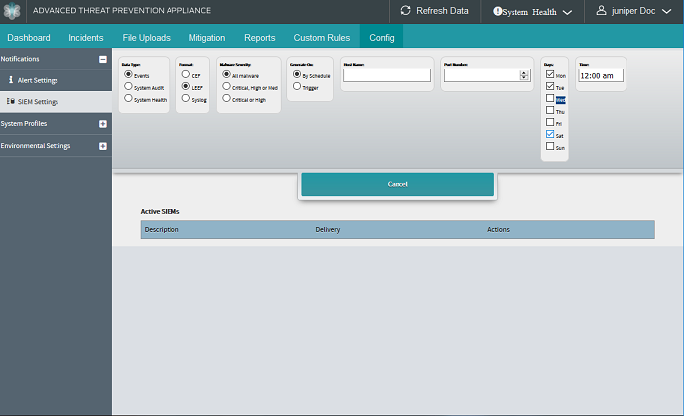

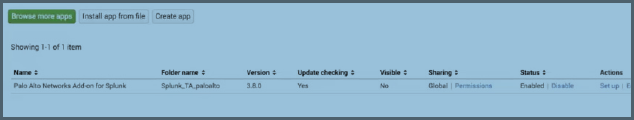

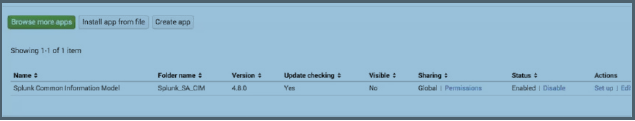

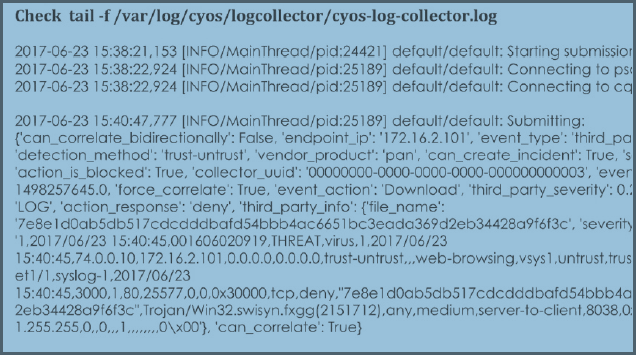

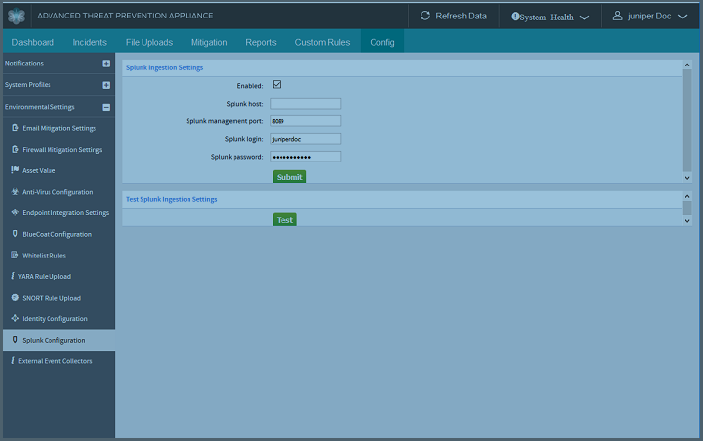

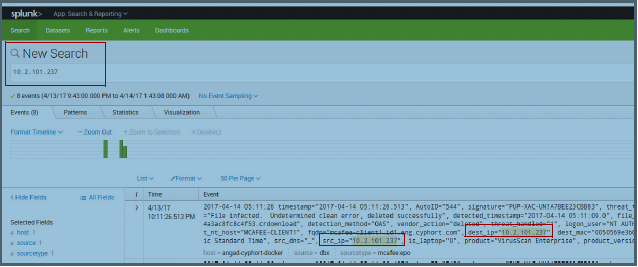

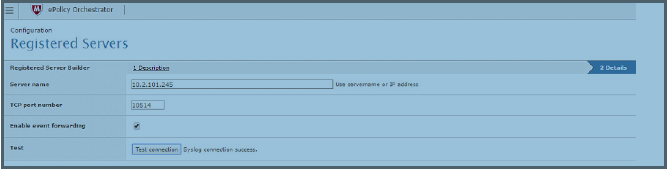

SIEM 설정 구성

이벤트 또는 시스템 감사 알림을 CEF, LEEF 또는 Syslog 형식의 로그로 지정된 호스트에 전송하려면 SIEM 설정을 구성합니다.

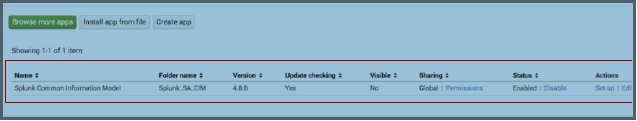

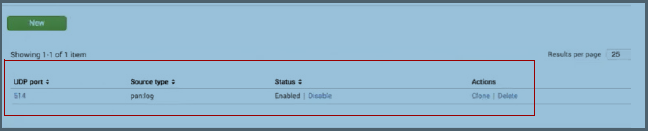

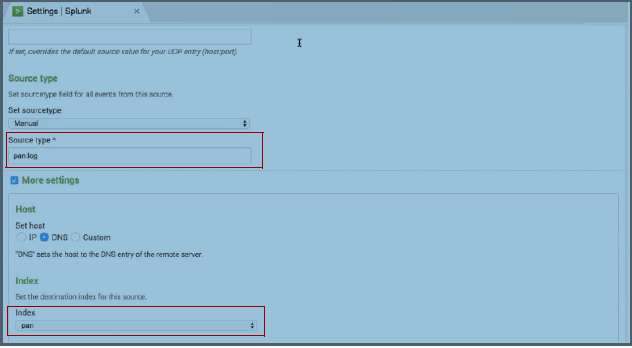

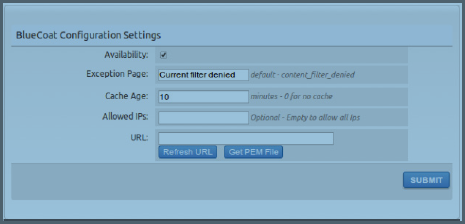

설정

설정

시스템 상태 경고를 구성할 때 SIEM 설정으로 Syslog를 선택하는 경우 Juniper ATP 어플라이언스에서 보내는 Syslog 메시지에 호스트 이름 또는 프로세스 이름을 포함하도록 선택할 수 있습니다. 호스트 이름 표시 및 프로세스 이름 표시:

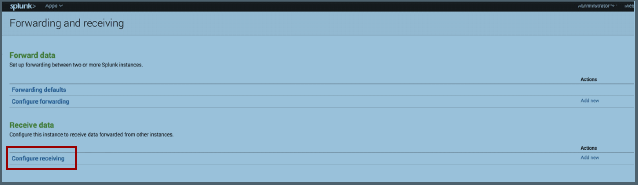

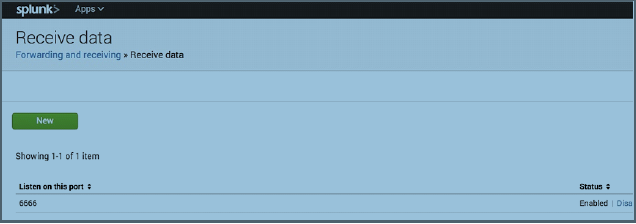

새 SIEM 알림을 만들려면 다음을 수행합니다.

-

Config>Notifications(구성알림) 페이지로 이동하고 왼쪽 패널 메뉴에서 SIEM Settings(SIEM 설정)를 선택합니다.

-

Add New SIEM Connector(새 SIEM 커넥터 추가)를 클릭하여 CEF 또는 Syslog 형식으로 새 이벤트, 시스템 감사 또는 시스템 상태 로그 알림을 설정합니다.

-

사용 가능한 옵션 중에서 선택하고(아래 설명 참조) 추가를 클릭하여 구성을 완료하고 활성 SIEM 목록에 새 SIEM 커넥터 구성을 추가합니다.

CEF 경고 event_id 또는 incident_id 사용하여 웹 UI에 세부 정보 표시

incident_id 또는 event_id이 주어지면 다음 URL을 사용하여 주니퍼 ATP 어플라이언스 웹 UI에 관련 세부 정보를 표시할 수 있습니다.

"JUNIPERATPAPPLIANCE_HOSTNAME_HERE"를 주니퍼 ATP 어플라이언스 호스트 이름으로 바꾸고, "0000000"을 event_id 또는 incident_id로 바꿉니다.

-

https://JATPAPPLIANCE_HOSTNAME_HERE/admin/index.html?incident_id=0000000 (영문)

-

https://JATPAPPLIANCE_HOSTNAME_HERE/admin/index.html?event_id=0000000 (영문)

현재 활성화된 로그인 세션이 없는 경우 로그인/비밀번호를 입력하라는 메시지가 표시됩니다.

활성 SIEM 커넥터 구성을 표시, 삭제 또는 편집하려면 다음을 수행합니다.

-

최근 보고서를 표시하거나 기존 SIEM 구성을 삭제 또는 편집하려면 선택한 구성 행의 활성 SIEM 테이블에서 각각 표시, 삭제 또는 편집을 클릭합니다.

-

현재 설정 및 필드를 원하는 대로 편집, 수정 또는 삭제한 다음 저장을 클릭합니다.

경고 알림 구성 옵션

SIEM 이벤트 또는 시스템 감사에 대한 경고 알림은 구성>시스템 설정 메뉴에서 보내는 메일 설정을 구성한 경우에만 사용할 수 있습니다.

이벤트 경고 설정에 대한 설명은 다음 표에 나와 있습니다.

| 이벤트 유형 |

구성할 SIEM 커넥터 알림 유형을 선택합니다. 로그인/로그아웃 | 로그인 실패 | 사용자 추가/업데이트 | 완화 | 화이트리스트 | 시스템 설정 | 재시작 | 원격 지원 |

|---|---|

| 판 |

알림 출력 형식으로 CEF, LEEF 또는 Syslog를 선택합니다. |

| 멀웨어 심각도 |

악성코드 심각도 결과를 기준으로 로그 알림을 필터링하려면 다음 중 하나를 선택합니다. 모든 멀웨어 | 위급, 높음 또는 중간 | 위험 또는 높음 |

| 생성 위치 |

트리거 또는 일정별을 선택하여 SIEM 이벤트 로그가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 요일과 시간을 설정합니다. |

| Host Name(호스트 이름) |

CEF, LEEF 또는 Syslog 서버의 호스트 이름을 입력합니다. |

| 포트 번호 |

CEF, LEEF 또는 Syslog 서버의 포트 번호를 입력합니다. |

| 데이터 유형 |

구성할 SIEM 알림 유형을 선택합니다. 시스템 감사 |

|---|---|

| 판 |

알림 출력 형식으로 CEF 또는 Syslog를 선택합니다. |

| 이벤트 유형 |

경고 알림에 포함할 이벤트 유형을 선택합니다. 로그인/로그아웃 | 로그인 실패 | 사용자 추가/업데이트 | 완화 | 화이트리스트 | 시스템 설정 | 재시작 | 원격 지원 |

| 판 |

로그 출력 형식으로 CEF, LEEF 또는 Syslog를 선택합니다. |

| 생성 위치 |

트리거 또는 일정별을 선택하여 SIEM 시스템 감사 로그가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 요일과 시간을 설정합니다. |

| 형 |

구성할 SIEM 커넥터 로그의 유형을 선택합니다. 시스템 상태 |

|---|---|

| 건강 |

SIEM 로그에 포함할 상태 보고서 유형을 선택합니다. 전반적인 건강 | 처리 지연 |

| 판 |

로그 출력 형식으로 CEF, LEEF 또는 Syslog를 선택합니다. 시스템 상태 경고를 구성할 때 SIEM 설정으로 Syslog를 선택하면 Juniper ATP 어플라이언스에서 전송되는 Syslog 메시지에 호스트 이름 또는 프로세스 이름을 표시하거나 숨길 수 있습니다. show hostname 및 Show Process Name. |

| 생성 위치 |

트리거 또는 일정별을 선택하여 SIEM 시스템 감사 로그가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 요일과 시간을 설정합니다. |

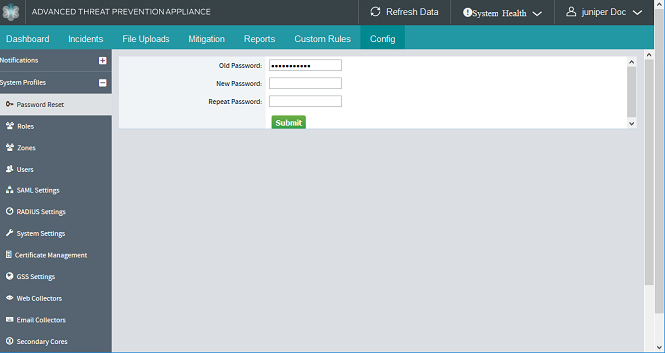

시스템 프로필 구성

구성>시스템 프로파일 페이지를 사용하여 Central Manager 웹 UI 암호 재설정을 수행하고, 사용자를 구성하고, 디스플레이 설정을 수정하고, 시스템 기능 및 변수를 설정할 수 있습니다.

중앙 관리자 암호 재설정

암호 재설정 구성 창을 사용하여 주니퍼 ATP 어플라이언스 Central Manager 웹 UI에 액세스하는 데 사용되는 관리자 암호를 재설정합니다.

중앙 관리자 암호를 재설정하려면:

-

Config>System Profiles>Password Reset(구성시스템 프로필비밀번호 재설정) 페이지로 이동합니다.

-

Old Password(이전 비밀번호) 필드에 현재 비밀번호를 입력합니다.

-

New Password(새 비밀번호) 필드에 새로운 비밀번호를 입력하고 Repeat Password(반복 비밀번호) 필드에 해당 비밀번호를 다시 입력합니다.

-

Submit(제출)을 클릭합니다.

관리자 암호 복구

관리자 암호를 복구하려면 어플라이언스에 물리적으로 액세스할 수 있어야 합니다. 비밀번호 복구 명령은 원격으로 실행할 수 없습니다. "recovery"라는 사용자는 암호 없이 로그인할 수 있으며 제한된 양의 명령을 입력할 수 있습니다.

관리자 암호를 복구하려면 다음을 수행하십시오.

-

로그인하라는 메시지가 표시되면 어플라이언스에 직접 사용자 이름을

recovery입력합니다. -

을(를)

reset-admin-password입력하여 비밀번호를 재설정합니다.복구 사용자가

exit사용할 수 있는 유일한 다른 명령은 ,help, 및history입니다.

이제 웹 UI의 보고서에서 감사 로그에서 UI 사용자를 볼 수 있을 뿐만 아니라 감사 로그에서 관리자 및 복구-관리자 CLI 사용자도 볼 수 있습니다.

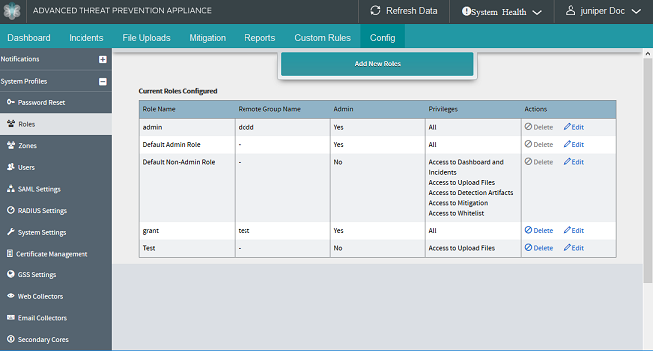

역할 기반 액세스 제어 구성

주니퍼 ATP 어플라이언스는 기업이 주니퍼 ATP 어플라이언스 제품 사용자를 업무 수행에 필요한 데이터와 관련된 역할 및 권한으로 제한할 수 있는 옵션을 제공합니다. 또한, 원격 인증 및 RADIUS/SAML 구성은 주니퍼 ATP 어플라이언스의 역할 기반 액세스 제어(RBAC) 옵션을 지원합니다.

역할 구성을 통해 시스템의 모든 신규 사용자는 역할과 연결되어야 하며 주니퍼 ATP 어플라이언스 제품의 다양한 기능에 대한 액세스는 정의된 사용자 권한에 의해 제어됩니다. 몇 가지 기본 역할을 사용할 수 있지만 필요에 따라 더 많은 역할을 만들 수 있습니다. 기존 사용자는 새 RBAC 시스템으로 자동으로 마이그레이션됩니다.

역할 구성에 따라 사용자가 주니퍼 ATP 어플라이언스 제품에 성공적으로 로그인하면 해당 사용자에게 할당된 매핑된 권한에 따라(사용자 구성 중 사용자와 연결된 역할을 통해) 기능에 대한 사용자 액세스가 제어됩니다.

원격 사용자 인증(RADIUS/SAML)도 RBAC에 대해 지원됩니다. 주니퍼 ATP 어플라이언스에서는 한 번에 한 가지 유형의 원격 인증(RADIUS 또는 SAML)만 지원됩니다.

기존 사용자에 대한 새 역할을 구성하려면 다음을 수행합니다.

-

Config>System Profiles>Roles(구성시스템 프로필역할 페이지로 이동합니다.

메모:Config>System Profiles>Users 페이지로 이동하여 해당 사용자의 액세스 역할을 정의하기 전에 새 사용자를 생성합니다.

그림 4: 사용자 역할 기반 액세스 제어를 구성하기 위한 역할 페이지

구성하기 위한 역할 페이지

-

Add New Roles(새 역할 추가)를 클릭하여 새 역할을 정의합니다.

-

새 역할 추가 창에서 "역할" 이름을 입력합니다.

메모:두 가지 기본 역할을 사용할 수 있습니다: 기본 관리자 역할과 관리자가 아닌 기본 역할

-

Remote Group Name(원격 그룹 이름)을 입력합니다(선택 사항).

메모:Remote Group Name(원격 그룹 이름)은 SAML 또는 RADIUS 구성을 통한 원격 인증에 대해 정의된 이름과 관련이 있습니다.

-

"예" 또는 "아니요"를 클릭하여 새 역할에 관리자 상태를 할당합니다.

메모:관리자 상태가 "아니요"인 경우 권한 옵션이 표시됩니다. 관리자는 기본적으로 모든 권한이 할당되므로 관리자 상태가 "예"로 설정된 경우 이 목록이 표시되지 않습니다.

-

관리자 상태가 "아니요"인 경우 새 역할에 할당할 권한 집합을 클릭하여 선택합니다.

-

Add(추가)를 클릭하여 역할 구성을 완료합니다. 새 역할이 Current Roles Configured(현재 역할 구성됨) 테이블에 추가됩니다.

메모:(으 )로 이동하여 구성된 역할을 사용자 계정에 추가합니다.

-

Delete(삭제) 버튼을 클릭하여 Current Roles Configured(현재 역할 구성됨) 테이블에서 역할 구성을 제거합니다.

메모:사용자가 능동적으로 매핑되는 역할은 삭제할 수 없습니다.

-

Edit(편집) 버튼을 클릭하여 구성을 수정합니다.

기본 역할

로컬 및 원격으로 인증된 주니퍼 ATP 어플라이언스 사용자가 사용할 수 있는 기본 역할은 다음과 같습니다.

| 관리자가 아닌 기본 역할 |

모든 사양 및 기능에 대한 액세스 |

| 관리자가 아닌 기본 역할 |

대시보드 및 인시던트에 대한 액세스 파일 업로드에 대한 액세스 권한 완화 조치에 대한 액세스 |

원격 인증 및 역할

주니퍼 ATP 어플라이언스의 원격 인증 기능은 역할 기반 액세스 제어(RBAC)를 지원합니다.

-

원격 인증을 위해 SAML 구성을 활성화하려면 을 참조하십시오. 원격 그룹 이름은 주니퍼 ATP 어플라이언스 시스템에 대해 구성한 유효한 역할에 매핑되어야 합니다.

-

원격 인증 및 RBAC를 위해 RADIUS를 구성하려면 을 참조하십시오.

메모:주니퍼 ATP 어플라이언스에서는 한 번에 한 가지 유형의 원격 인증(SAML 또는 RADIUS)만 사용할 수 있습니다. 또한 원격 그룹 이름은 주니퍼 ATP 어플라이언스에 대해 구성한 유효한 역할에 매핑되어야 합니다. Remote Group Name(원격 그룹 이름)은 SAML 또는 RADIUS 구성을 통한 원격 인증에 대해 정의된 이름과 관련이 있습니다.

-

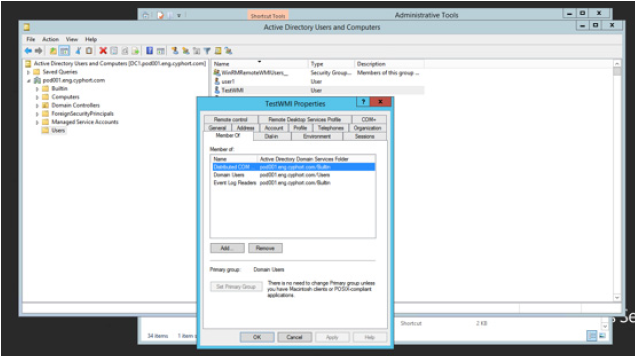

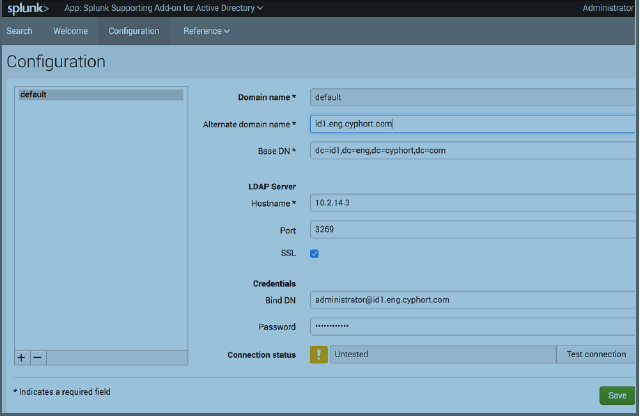

Active Directory 구성도 참조하십시오.

MSSP 다중 테넌시 영역 구성

영역 구성 페이지를 사용하여 MSSP(Managed Security 서비스 프로바이더) 지원을 위한 다중 테넌시 웹 수집기 영역을 구성할 수 있습니다.

이제 주니퍼 SRX 시리즈 방화벽을 영역에 추가할 수도 있습니다. ATP 어플라이언스 및 SRX 시리즈 디바이스 통합 가이드에서 해당 지침을 찾으십시오. JATP 영역에 SRX 시리즈 디바이스 추가를 참조하십시오.

이 기능은 테넌트 사이트에서 Traffic Collector 배포를 위한 영역을 구성합니다. 모든 테넌트 수집기는 MSSP 멀티 테넌시 사이트에서 호스팅되는 주니퍼 ATP 어플라이언스 코어 클러스터에 연결됩니다. 모든 인시던트 관리는 MSSP에서 수행합니다. 테넌트는 코어 클러스터에 액세스할 수 없습니다.

구성된 영역은 테넌트별 인시던트 및 이벤트를 식별합니다. MSSP는 테넌트당 영역을 정의하고 테넌트와 연결된 모든 수집기를 테넌트별 영역으로 그룹화합니다. 주니퍼 ATP 어플라이언스의 이벤트 상관관계 단계는 원래 영역당 모든 이벤트를 추적하고 동일한 영역 내의 이벤트를 상호 연관시킵니다. 이러한 방식으로 멀티 테넌트 MSSP는 영역/테넌트별 인시던트를 관리하고 주니퍼 ATP 어플라이언스 MCM(중앙 관리자 관리자)을 사용하여 테넌트별로 모든 영역화된 주니퍼 ATP 어플라이언스 중앙 관리자를 제어합니다.

MSSP 테넌트별 영역을 구성하려면 다음을 수행합니다.

-

MSSP당 테넌트를 구성하고 영역을 할당합니다.

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 프로필>영역 페이지에서 MSSP 영역의 이름을 지정하고 설명합니다.

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 프로필>웹 컬렉터 페이지에서 정의된 영역에 컬렉터를 할당합니다.

-

주니퍼 ATP 어플라이언스 Central Manager 웹 UI 인시던트 페이지에서 영역 데이터를 봅니다.

-

주니퍼 ATP 어플라이언스 웹 UI 운영 대시보드와 영역 데이터 및 분석의 리서치 대시보드 디스플레이를 봅니다.

-

주니퍼 ATP 어플라이언스 웹 UI 보고서 탭에서 영역 분석이 포함된 보고서를 생성합니다.

설정된 MSSP 테넌트에 대한 영역을 구성하려면 다음을 수행합니다.

-

Config(구성)>System Profiles(시스템 프로파일) 메뉴에서 Zones(영역)를 클릭하여 Zones(영역) 구성 페이지를 엽니다.

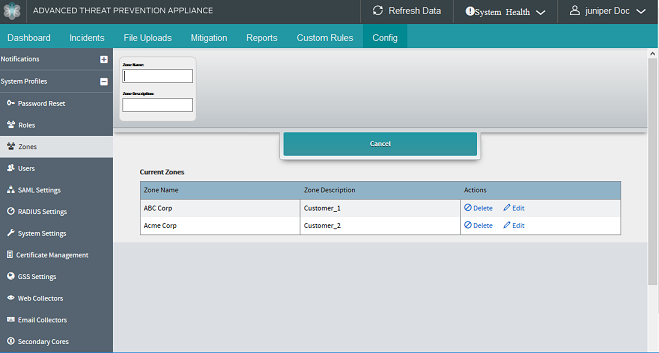

그림 5: 영역 구성 페이지

-

Zone Name(영역 이름)과 Description(설명)을 입력하고 Add(추가)를 클릭합니다.

-

Edit(편집) 버튼을 클릭하여 구성을 수정합니다.

-

Juniper ATP Appliance Central Manager 웹 UI 구성>시스템 프로필>웹 수집기 페이지로 이동하여 정의된 영역에 수집기를 할당합니다.

메모:영역을 삭제하려면 삭제할 영역에 대한 현재 영역 테이블 행에서 삭제 옵션을 누릅니다.

- 사용자 계정 구성

- 새 사용자 구성 추가

- 사용자 계정 업데이트 및 API 인증 키 설정

- SAML 설정 구성

- SAML 인증을 사용하여 주니퍼 ATP 어플라이언스에 로그인합니다

- PingFederate 서버에 대한 SAML 설정

사용자 계정 구성

주니퍼 ATP 어플라이언스 액세스를 위한 사용자 계정을 생성하려면 구성>사용자 페이지를 여십시오. 각 계정에 할당된 역할에 따라 사용자가 어플라이언스를 관리할 수 있는지 또는 단순히 디버깅 작업을 수행할 수 있는지 여부가 결정됩니다.

주니퍼 ATP 어플라이언스 설정을 보고 액세스하려면 관리자 역할로 로그인해야 합니다.

다음과 같은 기본 역할이 정의됩니다.

-

Default Administrator- 모든 모니터링 및 관리 기능에 대한 전체 액세스를 허용합니다. 사전 정의된 관리자 계정에는 이 역할이 있습니다.

-

Debugging- 디버깅 기능에만 액세스할 수 있습니다. 디버깅 역할이 있는 사용자는 CLI 또는 구성 옵션을 보거나 액세스할 수 없습니다. 디버깅 역할의 사용자는 시스템에 포함되지만 기본적으로 비활성화되어 있습니다.

-

Default Non-Administrator- 다음 중 일부 모두에 대한 사용자 접근에 대해 Config>System Profiles>Roles 설정 페이지에서 정의한 선택 가능한 권한 집합을 허용합니다.

-

주니퍼 ATP 어플라이언스의 웹 UI 대시보드 및 인시던트에 액세스

-

멀웨어 분석 파일 업로드에 대한 액세스

-

완화 옵션에 대한 액세스

-

주니퍼 ATP 어플라이언스 사용자 구성 창에서 주니퍼 ATP 어플라이언스 및 소프트웨어 관리자와 사용자의 설정 및 상태를 추가, 식별, 편집, 재구성 및/또는 볼 수 있습니다.

주니퍼 ATP 어플라이언스 사용자 테이블에서 사용자 이름을 클릭하면 기존 사용자 정보를 보거나 편집 또는 삭제할 수 있습니다.

새 사용자 구성 추가

사용자 계정 추가하기:

-

Config>System Profiles me nu 아래에서 Users(사용자)를 클릭하여 Users(사용자) 페이지를 엽니다.

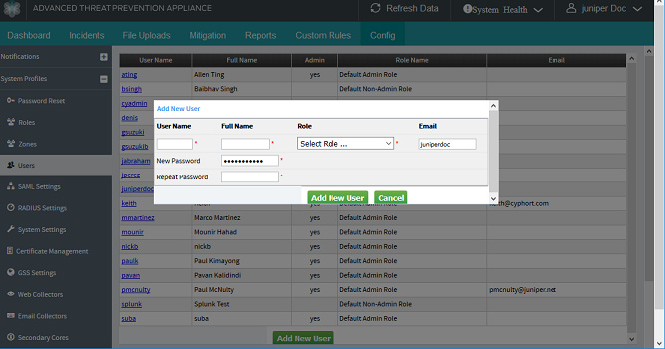

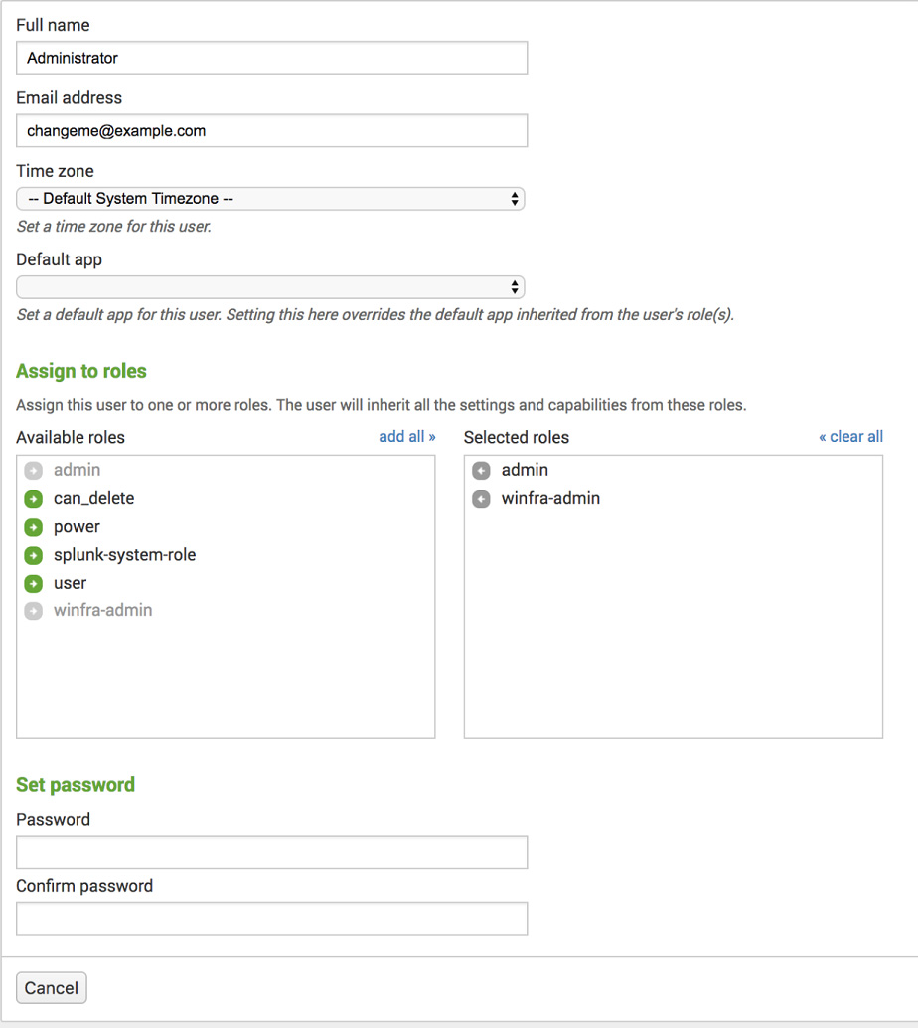

그림 6: 새 사용자 계정 구성 및 구성된 역할 또는 기본 역할 할당

할당

-

Add New User(새 사용자 추가) 버튼을 클릭하여 새 사용자를 구성합니다.

새로운 주니퍼 ATP 어플라이언스 사용자를 구성하려면 필드에 설정을 입력하고 [아래 설명] 필드에 설정을 입력하고 새 사용자 추가를 클릭하여 적용하거나 취소를 클릭하여 구성을 종료합니다.

| 사용자 이름 |

새 사용자의 간략한 이름입니다. 예: admin. |

|---|---|

| [SAML 구성] [RADIUS 구성]을 사용하여 인증 |

원격 인증이 구성되고 사용 가능한 경우에만 이 사용자에 대해 SAML 또는 RADIUS 인증을 사용하려면 선택합니다. 이 옵션을 선택하면 이 대화 상자에 암호를 입력할 필요가 없습니다. 사용자 인증은 로그인 화면의 "<IdP 이름>을 사용하여 인증" 옵션을 통해 수행됩니다. 원격 인증 구성 정보는 SAML 설정 구성 또는 RADIUS 서버 설정 구성을 참조하십시오. |

| 성명 |

새 사용자를 식별하기 위한 보다 설명적인 이름입니다. 예: CentralManagerAdmin_NYC. |

| 역할 |

역할 드롭다운 메뉴에서 구성된 역할 또는 기본 역할을 선택합니다. 기본 역할에는 기본 관리자 또는 기본 비관리자가 포함됩니다. 기본 역할에 할당된 권한에 대한 설명은 기본 역할을 참조하십시오. 디버깅을 사용하도록 설정하여 이 사용자에 대해 해당 역할을 한정합니다. |

| 새 비밀번호 |

이 사용자에 대한 CM(Central Manager) 웹 UI 액세스 암호를 입력합니다. CM Web UI는 최대 32자, 최소 8자의 암호를 지원합니다. 문자(대문자/소문자), 숫자 및 특수 문자는 암호에서 큰따옴표("), 공백 또는 백슬래시 문자(\)를 제외하고 사용할 수 있습니다. |

| 반복 암호 |

이 사용자에 대한 새 암호 입력을 반복합니다. |

Delete(삭제) 버튼을 클릭하여 사용자 구성을 제거합니다.

사용자 계정 업데이트 및 API 인증 키 설정

사용자 계정은 Config>System Profiles>Users 페이지 목록에서 기존 계정을 클릭하여 수정할 수 있습니다. 사용자 호출기 테이블의 각 사용자 이름은 해당 사용자 계정의 세부 정보에 대한 링크입니다. 사용자 이름 링크를 클릭하면 사용자 업데이트 창이 표시됩니다.

사용자 업데이트 페이지에서 사용자의 이름, 비밀번호 및 역할을 편집할 수 있으며 해당 사용자에 대한 API 키(API 인증 키)를 생성하거나 다시 생성할 수도 있습니다.

새 API 키를 생성하여 주니퍼 ATP 어플라이언스 REST API에 대한 인증된 프로그래밍 방식 액세스를 제공합니다. 그러면 해당 사용자에 대해 구성된 권한 부여 키가 해당 사용자가 API를 요청할 때마다 적용됩니다.

이 API 키 설정은 API 세션 로그인에 대한 요구 사항을 제거합니다.

사용자 설정을 수정하고 특정 사용자에 대한 API 키를 생성하려면 이 2단계 절차를 사용합니다.

-

Config>System Profiles>Users 페이지에서 기존 사용자 계정을 클릭합니다.

-

이 사용자에 대해 SAML 또는 RADIUS 인증을 사용하는 경우 구성된 경우 Authenticate using [SAML ID] [RADIUS]([SAML ID] [RADIUS]를 사용하여 인증)을 클릭하여 선택합니다.

이 옵션을 선택하면 이 대화 상자에서 암호를 정의할 필요가 없습니다. 사용자 인증은 로그인 화면의 "<IdP 이름>을 사용하여 인증" 옵션을 통해 수행됩니다. 원격 인증 및 RBAC 구성에 대한 자세한 내용은 SAML 설정 구성 또는 RADIUS 서버 설정 구성을 참조하십시오.

-

사용자 업데이트 창에서 사용자 역할 또는 암호를 필요에 따라 수정하고 "새 API 키 생성" 옵션을 클릭하여 선택합니다. 다음에 이 사용자 업데이트 창을 열 때 새 API 키가 표시됩니다.

[사용자의 API Key를 비활성화하려면 API Key 비활성화 옵션을 클릭합니다.]

-

사용자 업데이트 버튼을 클릭합니다.

-

사용자 업데이트 창을 한 번 더 열어 새 API 키를 보고 복사합니다.

-

주니퍼 ATP 어플라이언스 API에 액세스하고 각 API 호출의 일부로 아래 예제와 같이 권한 부여 키를 입력합니다.

본보기

curl -k -H 'Authorization: bbc940ccdc795813d1c2d21c60d51a4b' https://localhost/admin/api.php?op=license_details&api_key=bbc940ccdc795813d1c2d21c60d51a4b

자세한 내용은 주니퍼 ATP 어플라이언스 HTTP API 가이드를 참조하십시오.

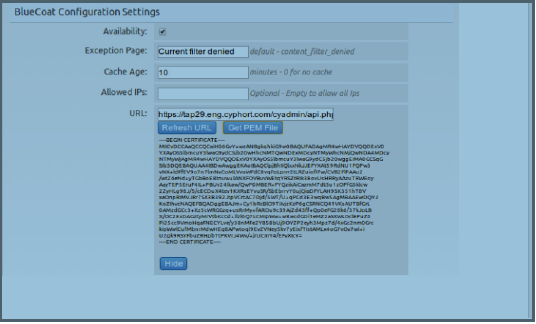

SAML 설정 구성

주니퍼 ATP 어플라이언스는 사용자가 사용자 이름과 비밀번호로 로그인할 수 있는 환경에서 웹 브라우저 SSO(Single Sign-On) 작업을 위한 SAML(Security Assertion Markup Language) 인증을 지원합니다.

SAML에 대한 자세한 내용은 https://en.wikipedia.org/wiki/SAML_2.0 에서 확인할 수 있습니다.

SAML 인증의 일환으로 SP(서비스 프로바이더)에 ID 어설션을 전달하기 전에 SSO ID 공급자(IdP)는 해당 보안 주체를 인증하기 위해 사용자(보안 주체)로부터 사용자 이름 및 암호와 같은 정보를 요청하며, SAML 구성은 상호 작용하는 당사자 간의 어설션을 지정합니다.

SAML에서는 하나의 ID 공급자가 여러 서비스 공급자에게 SAML 어설션을 제공할 수 있습니다. 마찬가지로, 하나의 SP는 여러 독립 SSO ID 공급자(IdP)의 어설션에 의존하고 신뢰할 수 있습니다. LDAP, RADIUS 또는 Active Directory를 사용하면 사용자가 사용자 이름과 비밀번호로 로그인할 수 있습니다. ID 공급자에 대한 인증 토큰의 일반적인 소스 역할을 합니다.

이 섹션에서는 SAML 구성에 대해 설명합니다. 구현하려면 각 사용자에 대한 주니퍼 ATP 어플라이언스 Central Manager 웹 UI 구성>시스템 프로필>사용자 페이지에서 MyIdP를 사용하여 인증을 선택합니다. 자세한 내용은 새 사용자 구성 추가 를 참조하십시오.

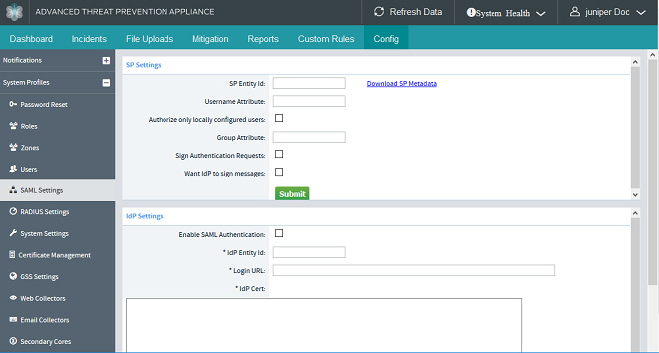

주니퍼 ATP 어플라이언스 Central Manager 웹 UI에서 SAML 설정을 구성하려면 SP 및 IdP에 대한 설정 정보를 입력합니다.

Config>System Profiles>SAML Settings(구성시스템 프로필SAML 설정) 페이지로 이동합니다.

-

SP 설정의 경우 필드당 정의를 입력하거나 SP 메타데이터 다운로드 링크를 클릭합니다.

SP 엔티티 ID

엔티티 ID는 SAML 엔티티에 대해 전역적으로 고유한 이름입니다. IdP에 등록된 어플라이언스 엔티티 ID의 이름입니다. 일반적으로 SP 엔티티 ID는 절대 URL이지만 위치가 아닌 이름입니다(실제 웹 위치로 확인될 필요는 없음).

메모:URL의 호스트 부분은 조직의 기본 DNS 도메인에 뿌리를 둔 이름이어야 하며 URL에는 포트 번호, 쿼리 문자열 또는 조각 식별자가 포함되어서는 안 됩니다.

예: https://sp_name. JATPappliance.net/sp>

메타데이터 파일 다운로드

IdP에 업로드할 SP의 XML(Juniper ATP Appliance)을 다운로드할 링크입니다.

사용자 이름 속성

주니퍼 ATP 어플라이언스 사용자 이름을 포함하는 SAML 어설션의 속성입니다. 기본적으로 주니퍼 ATP 어플라이언스는 SAML 응답의 NameID 필드가 정의되지 않은 상태로 남아 있는 경우 이 필드를 사용합니다.

그룹 속성

그룹 이름을 포함하는 SAML 어설션의 속성입니다.

관리자 사용자 그룹

관리자 권한을 받는 그룹(속성에 의해 지정됨)입니다.

예: jatp_admin

인증 요청 서명

주니퍼 ATP 어플라이언스가 SAML 인증 요청에 서명하도록 하려면 선택합니다.

IdP가 메시지에 서명하기를 원합니다.

IdP가 메시지에 서명하도록 하려면 선택합니다.

-

다음으로 IdP 설정을 정의합니다.

IdP 엔티티 ID

IdP의 전역적으로 고유한 이름(SP 엔티티 ID와 동일한 일반 명명 기준)

예: https://webauthentication.JATP.net/idp

로그인 URL

SSO URL(SP가 SSO를 시작할 수 있도록 하려면 이 필드가 필요함).

IdP 인증서

IdP 인증서 세부 정보입니다.

위의 스크린 샷의 예를 참조하십시오.

메모:SAML 인증 사용자가 "로그아웃" 링크를 사용하여 주니퍼 ATP 어플라이언스에서 로그아웃하면 IdP가 아닌 주니퍼 ATP 어플라이언스에서 로그아웃됩니다.

주니퍼 ATP 어플라이언스 사용자 및 인증 방법에는 다음의 세 가지 유형이 있습니다.

| 로컬 암호를 사용하는 로컬 사용자 |

사용자는 주니퍼 ATP 어플라이언스 웹 UI 로그인 화면에서 사용자 이름과 비밀번호로 로그인합니다. 보고서 구성 및 기타 설정과 같은 사용자별 데이터는 이 사용자 유형에 대해 로컬로 저장됩니다. |

| SAML을 사용하여 인증된 로컬 사용자 |

사용자는 주니퍼 ATP 어플라이언스(Config>System Profiles>Users)에서 수동으로 생성되지만 SAML을 통해 인증됩니다. 즉, 암호가 주니퍼 ATP 어플라이언스에 저장되지 않습니다. SAML 어설션은 사용자에게 "admin" 권한이 부여되는지 여부를 제어합니다. 사용자 권한은 로컬 또는 SAML을 통해 구성할 수 있으며, 둘 다 구성된 경우 SAML이 더 높은 우선 순위를 갖습니다. 보고서 구성 및 기타 설정과 같은 사용자별 데이터는 이 사용자 유형에 대해 로컬로 저장됩니다. 이러한 사용자는 주니퍼 ATP 어플라이언스의 사용자별 기능(API 키, 보고서, UI 사용자 지정)을 사용할 수도 있습니다. |

| SAML을 사용하여 인증된 비로컬 사용자 |

이러한 사용자 계정은 IdP에만 존재하고 주니퍼 ATP 어플라이언스에는 존재하지 않습니다. 따라서 이러한 사용자는 주니퍼 ATP 어플라이언스의 사용자별 기능에 액세스할 수 없습니다. 이 사용자 유형에 대한 데이터는 로컬에 저장되지 않습니다. 사용자 역할(RBAC)은 SAML 어설션에 있는 정보에 따라 결정됩니다. |

SAML 인증을 사용하여 주니퍼 ATP 어플라이언스에 로그인합니다

Config>System Profiles>SAML Settings(설정) 페이지에서 SAML SP 및 IdP 세부 정보를 구성한 후 Config>System Profiles>Users 페이지에서) SAML 인증이 체크 표시된 사용자는 주니퍼 ATP 어플라이언스에 액세스하려고 할 때 IdP의 로그인 페이지로 자동 리디렉션됩니다. 로컬 로그인을 수행하려면 IdP URL에 매개 변수 "local_login"가 있는지 확인합니다. 예를 들면 다음과 같습니다. https://10.2.20.100/admin/?local_login

AuditLog에는 SAML 사용자 ID가 있는 사용자 이름이 포함됩니다. 또한 주니퍼 ATP 어플라이언스는 사용자가 SAML 설정을 변경할 때 감사 메시지를 기록합니다.

PingFederate 서버에 대한 SAML 설정

일부 기업에서는 AD 인증을 위해 PF(PingFederate) 서버를 사용하여 SML을 구성합니다. 관리자는 주니퍼 ATP 어플라이언스 디바이스에 대한 결정적인 액세스를 허용하는 주니퍼 ATP 어플라이언스의 향상된 RBAC 외에도 우선 순위 기반 권한 부여를 구성하여 액세스 동작을 제어할 수 있습니다. 초기 배포를 위해 이전 섹션에서 제공한 SAML 구성 외에 몇 가지 추가 설정을 구성해야 합니다.

-

관리자는 주니퍼 ATP 어플라이언스 중앙 관리자의 구성>시스템 프로필>사용자>새 사용자 추가 창에서 관리자가 아닌 역할 사용자에 대한 권한 부여 제어를 추가해야 합니다. 이 컨트롤에는 SAML 어설션에 대한 그룹 이름 사용이 포함됩니다(우선 순위 관련 문제 제거).

사용 권한 부여가 활성화되면 주니퍼 ATP 어플라이언스는 구성된 역할의 원격 그룹을 사용합니다. Radius 또는 SAML 응답에 대해 역할이 설정되지 않은 경우 권한 부여가 실패합니다.

Authorize using(사용 권한 부여)이 비활성화(선택 취소)된 경우 선택한 Role(역할)이 적용됩니다.

-

Central Manager Config>System Profiles>SAML Settings>SP Settings(SP 설정) 창으로 이동하여 로컬로 구성된 사용자에 대해서만 권한 부여를 허용합니다. "로컬로 구성된 사용자만 권한 부여"를 선택합니다.

"로컬로 구성된 사용자에게만 권한 부여"를 선택하면 로컬 사용자가 있는 경우에만 권한 부여가 허용됩니다.

"로컬로 구성된 사용자만 인증"이 선택되어 있고 사용자가 존재하면, 사용자 계정 윈도우의 인증 체크상자가 권한을 승인하는 데 사용됩니다.

메모:"로컬로 구성된 사용자만 권한 부여"의 기본값은 SP 설정에서 선택 취소(또는 비활성화)됩니다. "SAML/Radius를 사용하여 권한 부여"의 기본값은 True(선택)입니다.

"로컬로 구성된 사용자에게만 권한 부여"에 대한 옵션

-

단순 로컬 사용자(RADIUS 및 SAML이 구성되지 않음)의 경우 "로컬로 구성된 사용자만 권한 부여"는 관련이 없습니다. 주니퍼 ATP 어플라이언스 디바이스에 대한 액세스 권한은 일치하는 역할 이름별로 부여됩니다. 역할의 "원격 그룹"이 구성된 경우 무시됩니다.

-

SAML 또는 Radius ON에 대한 인증으로 구성된 주니퍼 ATP 어플라이언스에 있는 사용자의 경우 SAML SP 설정에서 "로컬로 구성된 사용자만 권한 부여" 옵션을 설정해야 합니다.

-

원격 인증 및 권한 부여의 경우 "로컬로 구성된 사용자에게만 권한 부여"를 선택하지 않은 경우 유형 3 users are allowed. SAML 그룹 어설션이 구성된 역할 중 하나의 원격 그룹 설정과 일치하는 경우 type-3 사용자의 성공적인 인증을 기반으로 임시 사용자가 생성됩니다.

-

Config>System Profiles>SAML Settings>RADIUS Server Settings(RADIUS 서버 설정) 창으로 이동하여 구성된 사용자에 대해 "Authorize only locally configured users(로컬로 구성된 사용자만 권한 부여)"를 선택합니다.

RADIUS 서버 설정 구성

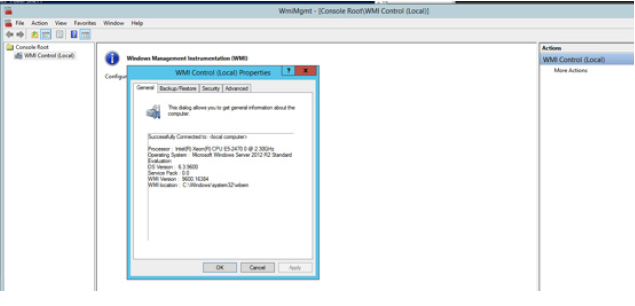

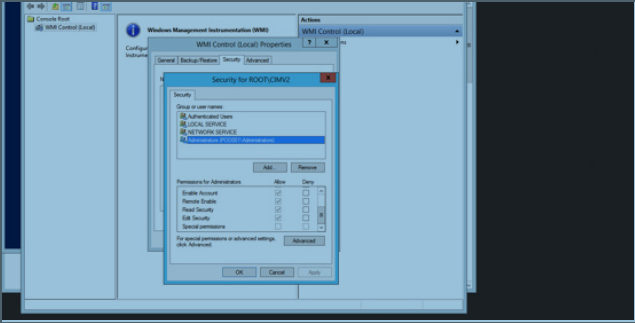

주니퍼 ATP 어플라이언스 릴리스는 고객 네트워크에서 RADIUS 프로토콜을 사용하여 AD(Active Directory) 서버에 대한 원격 인증을 지원합니다. 이 기능은 주니퍼 ATP 어플라이언스 제품과 고객 엔터프라이즈의 기본 및 보조 서버의 Active Directory RADIUS 구성을 통합합니다. 주니퍼 ATP 어플라이언스 제품과 고객 네트워크의 기존 Active Directory 서버의 RADIUS 기능 간의 이러한 통합으로 기업은 네트워크 액세스와 주니퍼 ATP 어플라이언스 액세스의 두 가지 액세스 데이터베이스를 유지 관리할 필요가 없으며 네트워크 보안 및 사용을 단순화할 수 있습니다.

RBAC에는 RADIUS 또는 SAML을 통한 원격 사용자 인증이 지원됩니다. 그러나 주니퍼 ATP 어플라이언스에서는 한 번에 한 가지 유형의 원격 인증(RADIUS 또는 SAML)만 지원됩니다. 새 AD 도메인 컨트롤러 설정에 대한 자세한 내용은 Active Directory 구성을 참조하십시오. 주니퍼 ATP 어플라이언스 이메일 피싱 상관관계에는 Active Directory 구성이 필요합니다.

RADIUS 지원을 구현하려면 주니퍼 ATP 어플라이언스 시스템에서 RADIUS 서버 설정을 구성하는 것 외에도 Active Directory를 사용하여 RADIUS 서버를 구성해야 합니다. 이 구현에서는 RADIUS 클라이언트(주니퍼 ATP 어플라이언스)와 RADIUS 서버 사이에 NAS가 없다고 가정합니다. Active Directory 인증은 RADIUS 프로토콜(RFC 2865)을 사용하여 수행됩니다.

RADIUS 서버 구성의 경우:

-

허용된 RADIUS 클라이언트 목록에 주니퍼 ATP 어플라이언스 IP를 추가합니다.

-

RADIUS 서버에서 RADIUS 암호를 구성합니다.

-

필터 ID를 구성하거나 RADIUS 서버 정책에서 RADIUS 속성을 선택합니다.

-

RADIUS 서버에서 PAP 및 MS-CHAP 인증 방법을 활성화합니다.

주니퍼 ATP 어플라이언스의 RADIUS 통합은 Windows Server 2008 및 2012에서 사용할 수 있으며 PAP 및 MS-CHAP 인증 방법을 사용하여 기본 및 보조 RADIUS 서버를 지원합니다. RADIUS가 구성된 경우 로컬 로그인에 대해 별도의 링크를 사용할 수 있습니다. https://<JATPDeviceIP>/admin/ ?local_login

RADIUS 그룹 정보

RADIUS 구성에서는 인증과 권한 부여가 결합됩니다. Active Directory 사용자 이름이 발견되고 암호가 올바르면 RADIUS 서버는 세션에 사용할 매개 변수를 설명하는 속성-값 쌍 목록을 포함하여 Access-Accept 응답을 반환합니다. AD에서 지정한 그룹 이름은 Access-Accept 응답 속성의 일부로 포함되지 않으므로 주니퍼 ATP 어플라이언스는 기본적으로 Filter-Id 속성을 사용하지만 속성 선택은 구성 가능합니다. 이 속성은 Active Directory에 구성된 사용자에 대해 그룹 이름으로 문자열 값을 사용하여 RADIUS 서버에서 구성해야 합니다. 예를 들어, RADIUS는 여러 사용자에 대해 동일한 필터 ID 값 문자열(바람직하게는 AD의 그룹 이름과 일치)을 전송하도록 구성할 수 있습니다.

로컬/원격 사용자 인증 및 RBAC

RADIUS를 통해 인증된 로컬 사용자의 경우 인증된 사용자의 AD 그룹 이름이 권한 적용을 위한 사용자 역할과 대조됩니다. 이러한 사용자는 허용된 주니퍼 ATP 어플라이언스 기능(주니퍼 ATP 어플라이언스 Central Manager 웹 UI 구성>시스템 프로필>역할 페이지에 구성)을 사용할 수 있습니다.

주니퍼 ATP 어플라이언스에 구성되지 않았지만 RADIUS를 통해 인증된 사용자의 경우, 주니퍼 ATP 어플라이언스는 SAML 구성(유형 3 사용자)과 유사한 숨겨진 사용자 사양을 수용합니다. 이 사용자는 주니퍼 ATP 어플라이언스 제품의 관리자 수준 기능에 액세스할 수 없습니다. 사용자 역할은 Filter-Id 값을 통해 받은 그룹 이름에 따라 결정됩니다.

각 사용자 역할은 RADIUS 서버에 구성된 대로 RBAC에 대해 구성된 그룹 이름에 매핑됩니다(그룹 이름은 구성된 필터 ID 속성의 값으로 반환됨).

예를 들어, RADIUS 서버의 필터 ID를 주니퍼 ATP 어플라이언스 관리자 역할의 경우 TestGroup1로, 주니퍼 ATP 어플라이언스 비관리자 역할의 경우 TestGroup2로 필터 ID를 구성하는 경우, 주니퍼 ATP 어플라이언스 측의 관리자 역할에 대한 원격 그룹 이름은 AccessGroup1이고, 주니퍼 ATP 어플라이언스 측의 비관리자 역할의 그룹 이름은 AccessGroup2입니다. RBAC에 대한 자세한 내용은 , 및 도 참조하십시오.

샘플 Windows Server 2012 네트워크 정책 서버 통합 구성 예제는 다음과 같습니다.

그런 다음 Filter-Id를 구성하고 PAP 및 MS-CHAP 인증 방법을 활성화해야 합니다.

필요에 따라 보조 RADIUS 서버를 구성합니다. 장애 조치(failover)를 위한 보조 서버 구성은 선택 사항입니다.

기본 서버로부터의 응답이 없거나, 공유 비밀 키가 기본 서버에 설정된 키와 일치하지 않거나, 기본 RADIUS 서버의 RADIUS 응답에 잘못된 RADIUS 그룹 속성이 포함되어 있는 경우 보조 RADIUS 서버로의 페일오버가 수행됩니다.

주니퍼 ATP 어플라이언스에서 RADIUS 설정 구성

주니퍼 ATP 어플라이언스 구성의 경우 다음을 설정합니다.

-

호스트 이름/IP:포트

-

RADIUS 시크릿

-

사용자 그룹 속성

-

시간 제한 값

메모:"set_radius_config" API를 사용하여 주니퍼 ATP 어플라이언스 측 RADIUS 설정을 구성하는 방법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 HTTP API 가이드를 참조하십시오.

다음 절차에 따라 주니퍼 ATP 어플라이언스 Central Manager 웹 UI에서 RADIUS 서버 설정을 구성합니다.

-

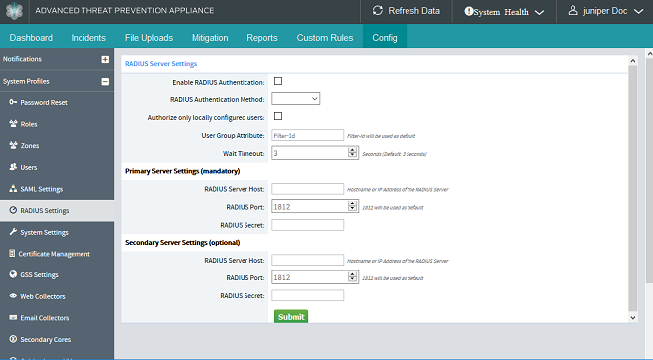

Central Manager Config>System Profiles> RADIUS Settings(RADIUS 설정) 페이지로 이동합니다.

그림 7: 주니퍼 ATP 어플라이언스 중앙 관리자 RADIUS 서버 설정 페이지

-

RADIUS 인증을 활성화하려면 Enable RADIUS Authentication(RADIUS 인증 활성화) 확인란을 클릭합니다. 확인란을 제거하여 RADIUS 구성을 비활성화합니다.

-

드롭다운에서 서버에 대해 구성된 RADIUS 인증 방법(PAP 또는 MS-CHAP)을 선택합니다. 기본 방법은 PAP입니다.

-

User Group Attribute(사용자 그룹 특성)를 입력합니다. 서버 측에서 다른 속성이 구성되지 않는 한 Filter-Id가 기본값입니다. (필터 ID를 그룹 이름에 매핑하는 방법에 대한 내용은 을(를 ) 참조하십시오.)

메모:사용자 그룹 속성은 주니퍼 ATP 어플라이언스 구성>시스템 프로필>역할 페이지를 사용하여 RBAC에 대해 주니퍼 ATP 어플라이언스 측에 구성된 원격 그룹 이름에 매핑됩니다. 원격 그룹 이름은 대소문자를 구분합니다.

-

대기 시간 제한을 입력합니다. 기본값은 3초입니다. 타임아웃은 1-30초 동안 구성할 수 있습니다.

메모:AD/RADIUS 사용자의 로그인 시도는 기본적으로 세 번 허용됩니다. 위의 단계에 표시된 대로 시도 간 시간 제한을 구성할 수 있습니다. 시간 제한 값이 30초의 높은 값으로 구성되어 있고 RADIUS 서버에 연결할 수 없는 경우, 주니퍼 ATP 어플라이언스의 응답을 기다리는 동안 사용자의 브라우저에 시간 제한 메시지가 표시될 수 있습니다.

-

기본 서버 설정을 입력합니다.

-

RADIUS Server Host(RADIUS 서버 호스트) 필드에 기본 RADIUS 서버의 호스트 이름 또는 IP 주소를 입력합니다.

-

RADIUS 포트를 입력합니다. 기본값은 1812입니다. RADIUS 액세스 요청을 보내는 데 사용되는 UDP 포트입니다.

-

서버 측에서 구성된 대로 RADIUS Secret을 입력합니다.

-

-

(선택 사항) 구성된 보조 서버 설정을 입력합니다.

-

RADIUS Server Host(RADIUS 서버 호스트) 필드에 보조 RADIUS 서버의 호스트 이름 또는 IP 주소를 입력합니다.

-

RADIUS 포트를 입력합니다. 기본값은 1812입니다. 다시 말하지만, 이것은 RADIUS 액세스 요청을 보내는 데 사용되는 UDP 포트입니다.

-

서버 측에서 구성된 대로 RADIUS Secret을 입력합니다.

-

RADIUS 로그인이 구성되면 로컬 로그인을 수행하기 위해 별도의 URL이 사용되더라도 로컬 로그인의 동작은 변경되지 않습니다.

https://<JATPDeviceIP>/admin/?local_login

-

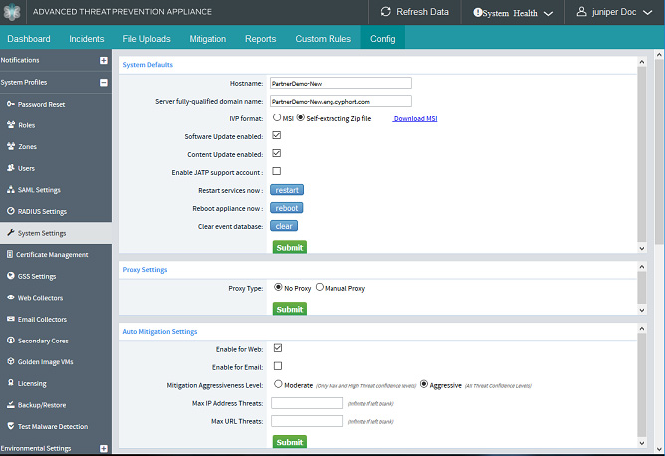

시스템 설정 구성

시스템 설정 구성 창을 사용하여 주니퍼 ATP 어플라이언스 구축, 소프트웨어 디스플레이 및 이메일 설정에 대한 설정을 구성 및/또는 수정할 수 있습니다.

Config>System Profiles>System Settings(구성)System Profiles(시스템 프로필)로 이동하여 다양한 설정 작업을 구성하고 수행한 다음 Submit(제출)을 클릭하여 구성을 저장합니다.

구성>시스템 프로필>시스템 설정 페이지에는 기본 시스템 설정에 대한 설정 옵션뿐만 아니라 디스플레이 설정, 자동 완화 설정, 발신 이메일 설정 및 발신 메일 설정 테스트가 모두 동일한 구성 페이지에 포함되어 있습니다. 시스템 설정 페이지를 스크롤하여 전체 옵션 세트를 확인합니다.

- 시스템 설정 구성

- IVP MSI 및 자동 압축 풀림 ZIP 옵션 이해

- 자동 압축 풀림 Zip 파일 IVP 프로세스

- 관리 네트워크에 대한 프록시 설정 구성

- 로컬 트래픽에 대한 프록시 설정 없음 구성

- 자동 완화 구성

- 화면표시 설정 구성

- 발송 메일 설정 구성

- 이메일 알림 설정 테스트

시스템 설정 구성

시스템 설정 구성하기:

-

Config>System Profiles>System Settings 페이지로 이동합니다.

-

페이지 상단의 System Settings(시스템 설정) 영역에서 제공된 필드에 설정을 입력한 다음(각 옵션은 아래에 설명되어 있음) Submit(제출)을 클릭하여 구성 설정을 저장합니다.

| 호스트 이름 |

주니퍼 ATP 어플라이언스 또는 소프트웨어의 이름을 입력합니다. |

|---|---|

| 서버 정규화된 도메인 이름 |

배포된 주니퍼 ATP 어플라이언스의 정규화된 도메인 이름을 입력합니다. |

| IVP 형식 |

사용자 환경에 맞게 IVP(감염 확인 패키지) 형식 구성: .ivp 형식의 MSI 설치 관리자 또는 .exe 형식의 자동 압축 풀림 Zip 파일 [MSI 설치 관리자가 해당 끝점에 설치된 후 엔터프라이즈 끝점에서 감염을 테스트하는 검색된 DL(맬웨어 다운로드)에 대해 사용자 지정된 스크립트입니다. 지금 MSI 설치 프로그램을 다운로드하려면 MSI 다운로드를 클릭합니다. MSI 다운로드는 주니퍼 ATP 어플라이언스-ivpsetup을 다운로드합니다. .ivp 파일을 실행하려는 끝점에 대한 msi입니다. 엔드포인트에서 주니퍼 ATP Appliance-ivp-setup.msi 한 번 실행하면 IVP 파일을 .ivp 형식으로 실행할 수 있습니다. 주니퍼 ATP 어플라이언스-ivpsetup을 배포하고 실행할 수 있습니다. 네트워크의 모든 시스템에서 MSI를 사용하여 .ivp 파일을 기본적으로 실행할 수 있습니다. 또는 IVP의 형식을 모든 Windows 시스템에서 수정 없이 실행할 수 있는 자동 압축 풀림 zip 파일로 설정하기만 하면 됩니다.

메모:

아래 섹션을 반드시 검토하십시오 |

| 소프트웨어 업데이트 사용 |

자동 주니퍼 ATP 어플라이언스 소프트웨어 업데이트를 활성화하거나 비활성화하려면 클릭합니다. |

| 콘텐츠 업데이트 사용 |

자동 보안 콘텐츠 업데이트를 사용하거나 사용하지 않도록 설정하려면 클릭합니다. |

| 지금 서비스 다시 시작 |

Restart(다시 시작)를 클릭하여 주니퍼 ATP 어플라이언스 서비스를 다시 시작합니다. |

| 지금 어플라이언스 재부팅 |

재부팅을 클릭하여 주니퍼 ATP 어플라이언스를 재부팅합니다. |

| 이벤트 데이터베이스 지우기 |

지우기를 클릭하여 주니퍼 ATP 어플라이언스 또는 소프트웨어 전용 이벤트 데이터베이스를 지웁니다. |

Submit(제출) 버튼을 클릭하여 구성을 적용합니다.

IVP MSI 및 자동 압축 풀림 ZIP 옵션 이해

주니퍼 ATP 어플라이언스의 감염 확인 팩(IVP)은 엔터프라이즈 엔드포인트로 다운로드된 멀웨어가 해당 엔드포인트에서 실행되었는지 여부를 확인합니다. 주니퍼 ATP 어플라이언스가 탐지하는 각 다운로드에 대해 엔드포인트 디바이스에서 IOC(Indicators of Compromise)를 검색하는 IVP를 생성할 수 있습니다. 엔드포인트에서 감염을 확인함으로써 수정 팀은 손상된 시스템으로 식별 및 확인된 특정 시스템에 노력을 집중할 수 있으므로 데스크톱 완화에 드는 시간과 비용을 절약할 수 있습니다.

관리자는 이 가이드의 이전 페이지에서 설명한 대로 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 설정>시스템 설정 페이지에서 IVP 설정을 구성합니다. 설정 옵션은 다음과 같습니다.

-

자동 압축 풀림 Zip 파일

IVP 자동 압축 풀림 zip 파일은 IVP 프로그램 자체와 감지된 손상 지표가 포함된 입력 파일이라는 두 개의 파일을 단일 .exe 파일로 패키징한 실행 파일 형식입니다.

-

증권 시세 표시기

IVP MSI는 Windows Installer 패키지 파일 형식입니다.

자동 압축 풀림 Zip 파일 IVP 프로세스

IVP 자동 압축 풀림 Zip .exe 파일이 실행되면 명령 창에 맬웨어가 설치되었는지 여부에 대한 정보가 표시되고 로그 파일을 로컬에 저장할 위치와 위치를 묻는 메시지가 표시됩니다. IVP 결과는 주니퍼 ATP 어플라이언스 중앙 관리자에게도 전송됩니다.

MSI 파일 IVP 프로세스

MSI 모드에서 IVP를 사용하려면 관리자가 먼저 엔드포인트에 주니퍼 ATP Appliance-ivp-setup.msi 다운로드하여 설치해야 합니다. 주니퍼 ATP Appliance-ivp-setup.msi 파일은 관리자가 구성>시스템 설정>시스템 설정의 IVP 형식 선택 버튼 옆에 있는 MSI 다운로드 하이퍼링크를 사용하여 주니퍼 ATP 어플라이언스 중앙 관리자에서 다운로드할 수 있습니다. 주니퍼 ATP Appliance-ivp-setup.msi 설치한 후 대상 엔드 시스템의 "C:\Program Files\JATP\IVP\JATP-ivp.exe" 아래에 IVP 프로그램이 설치됩니다. 주니퍼 ATP 어플라이언스 중앙 관리자에서 IVP 모드를 MSI로 설정하면 IVP가 생성될 때 IOC가 포함된 텍스트 파일이 다운로드됩니다.

파일 형식은 *.ivp입니다. -ivp-setup.msi가 제대로 설치된 경우 JATP.ivp 파일을 실행하면 juniprtatp-ivp.exe가 시작되고 악성코드 분석 중에 탐지되고 현재 최종 시스템에서 실행 중인 다운로드한 .ivp 파일에 설명된 IOC에 대한 검색이 시작됩니다. 기본적으로 명령 프롬프트는 엔드포인트에서 감염이 발생했는지 여부를 확인하는 결과를 표시합니다. 사용자는 명령 프롬프트 창을 종료하려면 아무 키나 눌러야 합니다. MSI 모드의 로그 파일은 "C:\Program Files\JATP\IVP"에 저장되며 주니퍼 ATP 어플라이언스 중앙 관리자에게 감염 결과가 통보됩니다.

사용자 상호 작용 없이 엔드포인트에서 IOC를 검색하려면 MSI 모드에서 IVP를 실행해야 합니다. 주니퍼 ATP 어플라이언스 IVP 프로그램이 설치되어 있는지 확인하고 IVP 파일을 다운로드한 다음 "C:\Program Files\JATP\IVP\JATP-ivp.exe -i <ivp-input.ivp>" 구문을 사용하여 IVP를 실행합니다.

... 여기서 <ivp-input.ivp>는 주니퍼 ATP 어플라이언스 중앙 관리자에서 다운로드한 .ivp입니다. IVP에 대한 인수는 다음과 같습니다.

C:\temp>JATP-ivp.exe -h Usage: JATP-ivp.exe [-version] | [[-i <inputfile>] [-o <outputfile>] [-threshold <float_num>]] -version prints out the version string -i <inputfile> default = ivp-input.txt -o <outputfile> default = ivp-output.txt -threshold <floatnum> default = 1.0

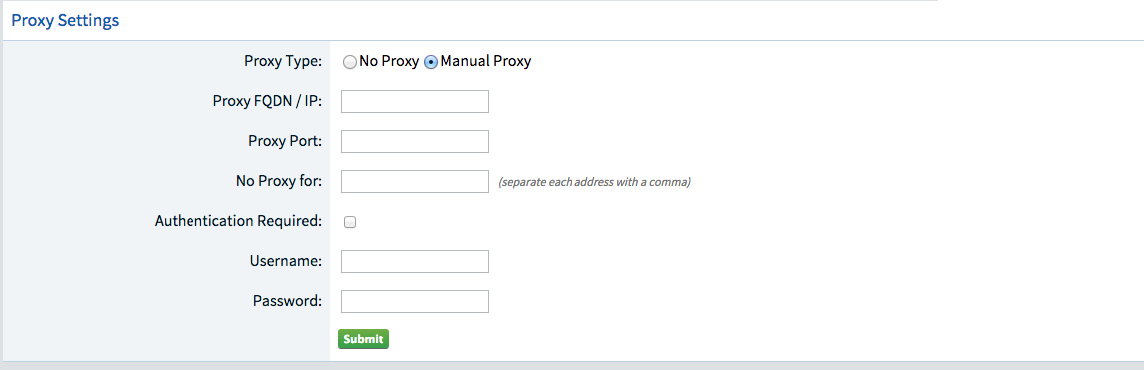

관리 네트워크에 대한 프록시 설정 구성

많은 고객이 엔드포인트에 대한 기본적인 보안을 제공하기 위해 여전히 프록시와 게이트웨이에 의존하고 있습니다. 이러한 환경에서 CM/Core 관리 네트워크는 프록시되지 않은 환경과 유사하게 작동하고 외부 서비스와 통신할 수 있어야 합니다. 이 통신에는 GSS에 대한 업로드 및 다운로드, 소프트웨어, 보안 콘텐츠 및 서명 업데이트, 기타 필요한 모든 통신이 포함됩니다. HTTP 및/또는 HTTPS 프록시 환경에 구축된 주니퍼 ATP 어플라이언스 코어가 작동하고 주니퍼 ATP 어플라이언스 GSS 및 기타 인터넷 서비스와 통신하도록 구성합니다.

시스템 설정 구성 창의 프록시 설정 영역을 사용하여 주니퍼 ATP 어플라이언스 구축을 위한 프록시 통합 및 세부 설정을 정의하고 구성할 수 있습니다.

중앙 관리자 웹 UI의 이 프록시 구성은 코어 또는 올인원 설정에만 적용할 수 있습니다. Web Collector를 통해 SPAN 트래픽 모니터링을 위한 프록시를 구성하려면 컬렉터 모드의 컬렉터 CLI에서 프록시 내부 IP 주소/외부 IP 주소 컨피그레이션을 구성해야 합니다. 예를 들어:

주니퍼 ATP 어플라이언스 수집기(수집기)# add <ip 주소 안에 프록시 설정>

자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

-

프록시 유형(프록시 없음 또는 수동 프록시)을 선택합니다.

프록시 구성은 주니퍼 ATP 어플라이언스가 익스플로잇, 다운로드, 감염을 포함한 킬 체인의 모든 링크 탐지와 통합을 제공합니다.

프록시 유형으로 수동 프록시를 선택하면 프록시 설정 페이지의 표시 영역 필드가 아래와 같이 구성에 맞게 변경됩니다.

-

Proxy FQDN/IP Address(프록시 FQDN/IP 주소) 필드에 Proxy FQDN/IP Address(프록시 FQDN/IP 주소)를 입력합니다.

관리 네트워크에 대한 프록시 설정은 포함된 호스트 이름 및 URL을 사용해야 하며, IP 주소는 항상 프록시 서버를 참조합니다.

-

Proxy Port(프록시 포트) 필드에 Proxy Port(프록시 포트) 번호를 입력합니다.

-

No Proxy for(프록시 없음) 필드에 프록시가 필요하지 않은 모든 IP 주소를 입력합니다. 각 주소를 쉼표로 구분합니다.

-

이 프록시에 인증이 필요한지 여부를 확인하려면 Authentication Required(인증 필요) 확인란을 클릭합니다.

-

인증이 필요한 경우 Username(사용자 이름) 및 Username(사용자 이름)을 입력합니다.

-

Submit(제출)을 클릭합니다.

메모:주니퍼 ATP 어플라이언스 CLI 서버 모드에서 프록시를 구성하는 방법에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오. 프록시 IP 주소 설정을 참조하십시오.

로컬 트래픽에 대한 프록시 설정 없음 구성

프록시 내부에 있는 로컬 서버를 프록시 없음 규칙에 추가해야 합니다. 프록시 없음 규칙은 프록시 없음 규칙에 포함된 지정된 네트워크 주소를 대상으로 하는 발신 연결이 프록시를 통과하지 않도록 합니다.

구성에는 CM/Core 어플라이언스 또는 All-in-one 어플라이언스에 대한 프록시 설정만 포함됩니다. 연결된 컬렉터 및 보조 코어에 대한 프록시 설정은 웹 컬렉터 및 보조 코어에 대한 주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성 페이지에 표시됩니다.

관리자는 프록시 정책이 주니퍼 ATP 어플라이언스 GSS 클라우드 서버의 IP 주소를 필터링하는지 또는 주니퍼 ATP 어플라이언스 GSS 서버의 IP 주소(업데이트, 보고서 및 평판 서버 포함)가 기존 프록시 정책에서 차단된 호스트 이름 범주에 속하는지 확인해야 합니다.

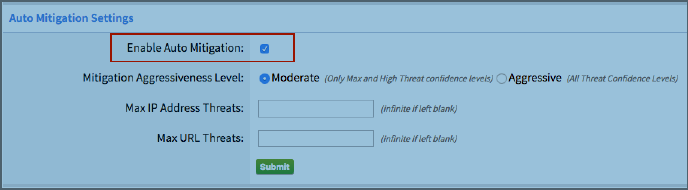

자동 완화 구성

자동 완화 기능을 사용하면 주니퍼 ATP 어플라이언스의 완화 인텔리전스를 사용자 상호 작용 없이 기업의 통합 보안 인프라에 자동으로 푸시할지 또는 지정된 완화 규칙을 통합 디바이스에 수동으로 푸시할지 사용자가 구성할 수 있습니다.

자동 완화가 활성화되면 주니퍼 ATP 어플라이언스 관리자는 새로 발견된 위협을 완화하기 위한 어떠한 조치도 취할 필요가 없습니다.

자동 완화 구성:

-

Central Manager 웹 UI의 Config>System Profiles> System Settings(시스템 설정) 페이지로 이동하고 위와 같이 Auto Mitigation Settings(자동 완화 설정) 영역까지 아래로 스크롤합니다.

-

구성된 보안 디바이스에 대한 자동 완화 차단을 활성화하려면 Enable Auto-Mitigation(자동 완화 활성화)을 클릭합니다. 방화벽 자동 완화 구성도 참조하십시오.

메모:자동 완화가 활성화되면 주니퍼 ATP 어플라이언스의 ATA(Advanced Threat Analytics)도 활성화되며, 완화 탭의 완화 테이블의 위협 소스 열 아래에 "주니퍼 ATP 어플라이언스 ATA"(로컬 보안 콘텐츠가 아님)로 ATA 결과를 볼 수 있습니다(위협이 주니퍼 ATP 어플라이언스 GSS를 통하지 않고 로컬에서 탐지되었음을 의미).

활성화되지 않은 경우, 자동 차단이 비활성화되고 주니퍼 ATP 어플라이언스 관리자가 완화 탭에서 위협을 수동으로 누르지 않는 한 완화 규칙이 통합 방화벽으로 전송되지 않습니다.

-

완화 적극성 수준(보통 또는 적극적)을 선택합니다.

공격적이라는 것은 완화 탭에 보고된 모든 위협이 자동으로 푸시됨을 의미합니다. 보통은 완화 탭에 나열된 최대 및 높음 심각도 위협만 자동으로 푸시됨을 의미합니다.

-

최대 IP 주소 위협에 방화벽으로 보낼 최대 IP 주소 수를 입력합니다. 지정하지 않을 경우 주니퍼 ATP 어플라이언스는 디바이스에 푸시되는 위협의 수를 제한하지 않습니다.

이 수치는 위험 기반이 아닌 위협 신뢰도를 기반으로 합니다. 신뢰 상태는 규칙 복합 상태에 의해 결정됩니다.

-

최대 IP URL 위협에 방화벽으로 보낼 최대 URL 수를 입력합니다. 지정하지 않으면 무한수가 허용됩니다.

-

완화 탭에서 위협 및 자동 차단 결과를 봅니다.

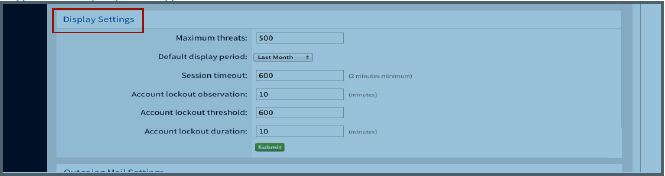

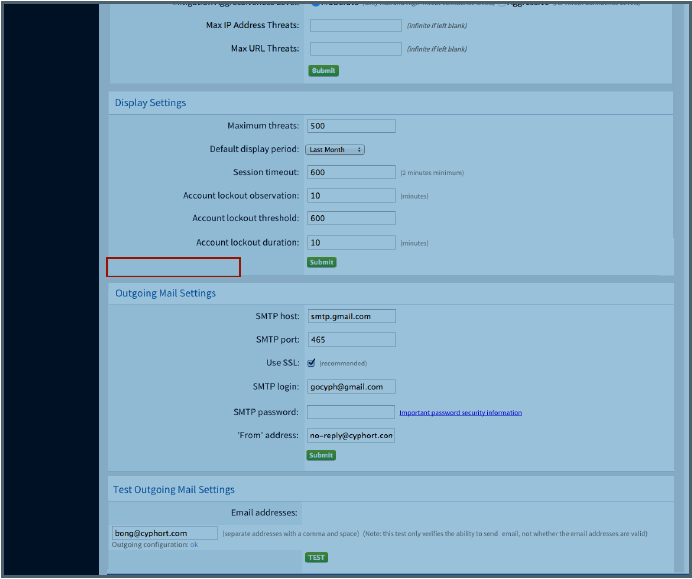

화면표시 설정 구성

시스템 설정 구성 창의 디스플레이 설정 영역을 사용하여 Central Manager 웹 UI 로그인 및 디스플레이 설정을 구성 및/또는 수정할 수 있습니다.

디스플레이 설정 구성하기:

-

구성>시스템 프로필 페이지로 이동하여 왼쪽 패널 메뉴에서 시스템 설정을 선택하고 아래로 스크롤하여 시스템 설정 페이지에서 디스플레이 설정 구성 영역을 찾습니다.

-

옵션 디스플레이 설정을 입력하거나 선택합니다[옵션은 아래에 설명되어 있음].

-

Submit(제출)을 클릭하여 구성을 적용합니다.

| 최대 위협 |

Central Manager 웹 UI 테이블에 표시할 최대 위협 수를 입력합니다[기본값: 500]. |

|---|---|

| 기본 표시 기간 |

다음 중 하나를 선택합니다. 지난 달 | 지난 3개월 | 작년 |

| 세션 시간 초과 |

웹 UI 세션 제한 시간[기본값은 15분, 최소 웹 UI 제한 설정은 2분]을 입력합니다. |

| 계정 잠금 관찰 |

사용자가 유효한 로그인으로 주니퍼 ATP 어플라이언스 웹 UI에 로그인하지 못한 경우, 계정 잠금 관찰 설정 기본값은 재시도가 허용되기 10분 전입니다. |

| 계정 잠금 임계값 |

사용자가 주니퍼 ATP 어플라이언스 또는 서비스에 로그인을 시도할 수 있는 횟수[기본값: 15]. |

| 계정 잠금 기간 |

승인되지 않은 사용자가 주니퍼 ATP 어플라이언스 웹 UI에서 잠길 수 있는 시간을 입력합니다. |

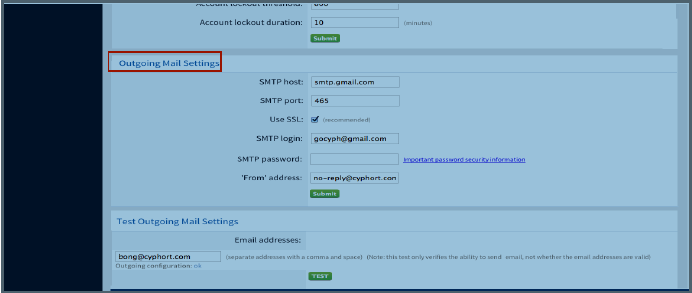

발송 메일 설정 구성

발신 메일 설정 구성 창을 사용하여 주니퍼 ATP 어플라이언스 또는 소프트웨어 구축을 위한 발신 이메일 알림 설정을 구성 및/또는 수정할 수 있습니다.

보내는 메일 설정 구성하기:

-

구성>시스템 프로파일 페이지로 이동하여 왼쪽 패널 메뉴에서 시스템 설정을 선택하고 아래로 스크롤하여 시스템 설정 페이지에서 보내는 메일 설정 구성 영역을 찾습니다.

-

이메일 설정[옵션은 아래에 설명되어 있음]을 입력하거나 선택한 다음 제출을 클릭하여 구성을 적용합니다.

표 11: 보내는 메일 설정 옵션 SMTP 호스트

엔터프라이즈 메일 호스트의 IP를 입력합니다

SMTP 포트

SMTP 포트 번호[기본값은 587]를 입력합니다.

SSL 사용

기본적으로 활성화되어 있습니다. SSL 사용을 비활성화하려면 선택을 취소합니다.

SMTP 로그인

어플라이언스 또는 서비스에 대한 SMTP 이메일 로그인을 입력합니다.

SMTP 암호

로그인 계정에 SMTP 암호를 입력합니다.

보낸 사람 주소

""보낸 사람"" 필드 이메일 주소를 입력합니다. 기본값은 mailto:noreply@JATP.net 입니다.

이메일 알림 설정 테스트

구성>시스템 프로파일>시스템 설정 페이지 하단의 보내는 메일 설정 테스트 영역에서 현재 보내는 메일 구성에 대한 테스트를 수행할 수 있습니다.

보내는 메일 설정을 테스트하려면,

-

Config>System Profiles>System Settings(시스템 프로필)System Settings(시스템 설정) 페이지로 이동하고 아래로 스크롤하여 Test Outgoing Mail Settings(보내는 메일 설정 테스트) 영역을 찾습니다.

-

주니퍼 ATP 어플라이언스에서 테스트 이메일을 보낼 이메일 주소(또는 쉼표로 구분된 일련의 이메일 주소)를 입력합니다.

-

테스트 버튼을 클릭하여 이메일 알림 구성을 테스트합니다. 주니퍼 ATP 어플라이언스가 구성 설정에 따라 입력한 이메일 주소로 이메일을 전송합니다.

메모:이 테스트는 이메일 주소가 유효한지 여부가 아니라 이메일을 보낼 수 있는지 여부를 확인합니다.

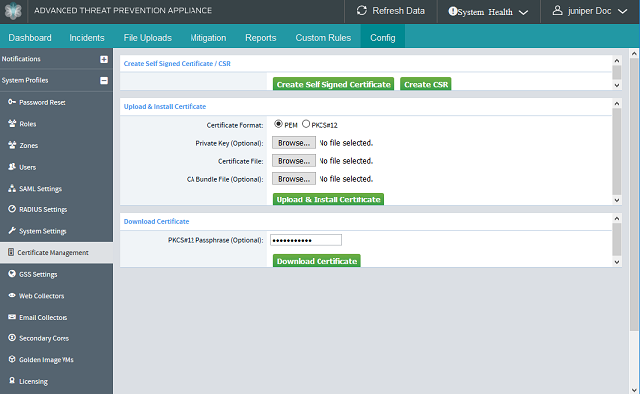

인증서 관리

구성>시스템 프로파일>인증서 관리 페이지를 사용하여 자체 서명된 인증서 또는 SSL(Secure Socket Layer) CSR(인증서 서명 요청)을 생성하거나 사용자 제공 인증서를 가져와서 설치할 수 있습니다.

서버의 일반 이름(FQDN(정규화된 도메인 이름)은 새 인증서를 만들 때 필요합니다.

주니퍼 ATP 어플라이언스를 사용하면 사용자가 서명 인증서를 기반으로 허용 목록에 추가할 수 있으므로 허용 목록 기능을 향상시킬 수 있습니다. 자세한 내용은 허용 목록 규칙 구성을 참조하십시오.

자체 서명 인증서/CSR 생성

사용자는 두 가지 사용 가능한 옵션을 사용하여 인증서를 만들 수 있습니다.

-

자체 서명된 새 인증서 만들기

-

인증서 서명 요청(CRS) 만들기

첫 번째 옵션인 Create a new private key and self-signed certificate(새 개인 키 및 자체 서명된 인증서 만들기)는 새 개인 키를 만든 다음, 장치 호스트 이름이 변경될 때마다 수행되는 것처럼 새 자체 서명된 인증서를 생성합니다.

두 번째 옵션인 기존 개인 키를 사용하여 인증서 서명 요청 생성은 사용자에게 인증서 세부 정보를 입력하라는 메시지를 표시하고 현재 개인 키와 함께 해당 세부 정보를 사용하여 CSR을 생성하며, 사용자는 이를 다운로드하여 신뢰할 수 있는 인증 기관(CA)에서 서명할 수 있습니다.

또는 새 개인 키를 사용하여 인증서 서명 요청을 만들 수 있습니다 - 이 옵션은 새 개인 키가 생성되므로 미해결 CSR을 무효화합니다. 이렇게 하면 이전 개인 키가 손상된 경우 사용자가 개인 키를 변경할 수 있습니다. 사용자가 계속 진행하기로 선택한 경우 시스템은 사용자에게 인증서 세부 정보를 묻는 메시지를 표시하고 해당 세부 정보와 새 개인 키를 사용하여 CSR을 생성하며, 사용자는 이를 다운로드하여 신뢰할 수 있는 CA에서 서명할 수 있습니다.

자체 서명된 인증서를 만들려면:

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 프로필>인증서 관리 페이지로 이동합니다.

Create Self Signed Certificate(자체 서명 인증서 생성)를 클릭합니다.

-

Create Self Signed Certificate(자체 서명 인증서 생성) 창에서 각 필드 프롬프트에 대한 세부 정보를 입력합니다

메모:일부 필드는 선택 사항이지만 제공된 경우 인증서 서명 요청을 만드는 동안 사용됩니다.

일반 이름(서버 FQDN)

서버의 정규화된 도메인 이름입니다.

조직(선택 사항)

인증서를 만들 조직입니다.

조직 구성 단위(선택 사항)

조직 단위 또는 부서, 네트워크 등

이메일 주소(선택 사항)

인증서를 만드는 관리자의 이메일 주소입니다.

지역성(선택 사항)

기업의 지역성.

시/도(선택 사항)

인증서를 사용하는 서버가 있는 시/도입니다.

국가 코드(선택 사항)

인증서를 사용하는 서버가 있는 국가입니다.

키 길이

2048비트 키 또는 4096비트 키 중 하나를 선택합니다. 일반적으로 인증 기관에서 사용하는 루트 키 쌍과 같은 매우 중요한 키에는 2048비트가 사용됩니다. 키 길이가 길수록 무차별 암호 대입이 더 어렵지만 더 긴 키 길이를 사용하면 서버와 클라이언트에 더 많은 계산 리소스가 필요합니다.

-

자체 서명된 인증서 세부 정보를 입력한 후 만들기를 클릭하면 인증서가 생성되어 실행 중인 구성에 적용됩니다.

인증서 서명 요청 CSR을 생성하려면 다음을 수행합니다.

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 프로필>인증서 관리 페이지로 이동합니다.

-

Create CSR(CSR 생성)을 클릭합니다.

-

Create CSR(CSR 생성) 창에서 각 필드 프롬프트에 대한 세부 정보를 입력합니다.

메모:Create New Private Key(새 개인 키 만들기) 옵션을 클릭하면 이전에 만든 CSR이 무효화됩니다.

일반 이름(서버 FQDN)

서버의 정규화된 도메인 이름입니다.

조직(선택 사항)

인증서를 만들 조직입니다.

조직 구성 단위(선택 사항)

조직 단위 또는 부서, 네트워크 등

이메일 주소(선택 사항)

인증서를 만드는 관리자의 이메일 주소입니다.

지역성(선택 사항)

기업의 지역성.

시/도(선택 사항)

인증서를 사용하는 서버가 있는 시/도입니다.

국가 코드(선택 사항)

인증서를 사용하는 서버가 있는 국가입니다.

새 개인 키 만들기

인증서 서명 요청의 일부로 새 개인 키를 만들려면 클릭합니다. 이 옵션을 클릭하면 이전에 만든 CSR이 무효화됩니다. 기존 개인 키를 사용하려는 경우 이 옵션을 선택하지 마십시오.

-

CSR 파일을 다운로드하여 신뢰할 수 있는 CA로 보냅니다. 신뢰할 수 있는 CA는 사용자에게 인증서 파일 및 CA 번들을 보냅니다. Config(구성)> System Profiles(시스템 프로필) > Certificate Management(인증서 관리)로 이동하고 Upload and Install Certificate(인증서 업로드 및 설치)를 클릭하여 인증서 및 CA 번들 PEM 파일을 업로드합니다.

어플라이언스는 제공된 인증서의 유효성을 검사하고 설치합니다.

사용자 제공 인증서 업로드 및 설치

신뢰할 수 있는 인증 기관(CA)에서 사용자 제공 인증서를 설치하려면 관리자가 다음을 제공해야 합니다.

-

개인 키(선택 사항) - 업로드됨

-

클라이언트 인증서 - 업로드됨

-

CA 번들(선택 사항) - 업로드됨

이 정보는 다음 두 가지 방법 중 하나로 제공될 수 있습니다.

-

개인 키, 클라이언트 인증서 및 CA 번들을 별도의 PEM 파일로 가져옵니다. PEM 인코딩은 SSL과 같은 암호화 시스템에서 사용하기 위해 RSA 개인 키를 저장하는 개인 키 형식입니다.

-

콘텐츠를 해독하기 위한 선택적 암호와 함께 PKCS#12 번들로 데이터를 가져옵니다. PKCS#12는 여러 암호화 개체를 단일 파일로 저장하기 위한 아카이브 파일 형식입니다. 개인 키를 X.509 인증서와 번들로 묶거나 트러스트 체인의 모든 구성원을 번들로 묶는 데 사용됩니다.

인증서 형식을 선택합니다. PEM부터 시작하겠습니다. PEM을 클릭합니다.

-

파일 선택을 클릭하여 개인 키를 업로드합니다(이 단계는 선택 사항).

-

Choose File(파일 선택)을 클릭하여 인증서 파일을 업로드합니다.

-

Choose File(파일 선택)을 클릭하여 CA 번들 파일을 업로드합니다(이 단계는 선택 사항).

-

Upload and Install Certificate(인증서 업로드 및 설치)를 클릭합니다.

또는 PKCS#12 형식을 선택할 수 있습니다.

PKCS#12 형식을 사용하면 관리자가 PKCS#12 가져오기를 사용하여 백업 복원 작업을 수행할 수 있는 현재 인증서의 백업을 만들 수 있습니다. 따라서 독립적으로 생성된 PKCS#12 파일이 아닌 주니퍼 ATP 어플라이언스에서 생성된 PKCS#12 파일만 업로드하도록 주의하십시오.

-

PKCS#12를 기본 인증서 형식으로 클릭하여 선택합니다.

PKCS#12 암호를 입력합니다(선택적 단계임).

메모:PKCS#12 암호는 사용자가 PKCS#12 파일을 만들 때 정의된 암호와 일치해야 합니다. 그렇지 않으면 파일의 암호를 해독할 수 없습니다.

-

또는 파일 선택을 클릭하여 PKCS#12 번들 파일을 업로드합니다.

-

Upload and Install Certificate(인증서 업로드 및 설치)를 클릭합니다. 이 작업은 기존 SSL 인증서를 대체합니다.

인증서 또는 PKCS#12 번들 다운로드

현재 인증서를 백업하려면 PKCS#12 번들을 다운로드합니다.

-

Config(구성)>System Profiles(시스템 프로필) >Certificate Management(인증서 관리)로 이동하고 페이지의 Download Certificate(인증서 다운로드) 영역까지 아래로 스크롤합니다.

-

인증서 PKCS#12 암호(선택 사항)를 입력하고 인증서 다운로드를 클릭하여 PKCS#12 번들을 다운로드하고 저장합니다. 다운로드에는 서버의 개인 키가 포함됩니다. PKCS#12 암호는 사용자가 파일을 다운로드할 때 선택 사항이지만 파일이 손실된 경우 개인 키가 노출되지 않도록 암호를 설정하는 것이 좋습니다.

메모:백업에서 인증서를 로드하려면 Config(구성)>System Profiles(시스템 프로필)>Certificate Management(인증서 관리) 페이지의 Upload and Install Certificate(인증서 업로드 및 설치) 영역에서 Upload & Install Certificate(인증서 업로드 및 설치) 버튼을 클릭합니다. Certificate"를 입력하고 PKCS#12 번들을 업로드합니다.

팁:SSL 인증서를 업로드하고 페이지의 자동 새로 고침을 적용한 후 SSL 인증서 브라우저 메시지가 표시될 수 있습니다. 브라우저의 인증서 정보에는 "암호화되지 않은 요소(예: 이미지 포함)가 포함되어 있기 때문에 웹 사이트에 대한 연결이 완전히 보호되지 않습니다....."라고 명시되어 있습니다. 이는 주니퍼 ATP 어플라이언스 웹 UI 문제가 아니며 이 메시지는 표준 브라우저 작동 주의를 나타냅니다.

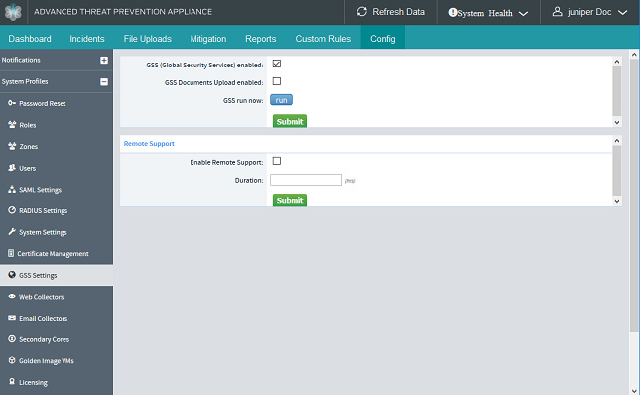

GSS 설정 구성

Config>System Profiles>GSS Settings 구성 창을 사용하여 글로벌 보안 서비스 설정을 구성 및/또는 확인하거나 글로벌 악성코드 집계 및 보고를 위해 GSS에 대한 탐지 데이터 업데이트를 수행합니다.

SSL이 가로채지 않도록 주니퍼 ATP 어플라이언스를 허용 목록에 추가해야 합니다.

GSS 설정 구성하기:

-

Config>System Profiles>GSS Settings(구성시스템 프로필GSS 설정) 페이지로 이동합니다.

-

GSS 설정을 입력하거나 선택합니다[옵션 및 필드는 아래에 설명되어 있음].

-

Submit(제출)을 클릭하여 구성을 적용합니다.

표 12: GSS 설정 옵션 GSS(Global Security Services) 지원 단방향 업데이트 옵션 양방향 업데이트 옵션

확인란을 클릭하여 [기본적으로 활성화됨]을 비활성화합니다.

단방향 GSS 통신을 활성화하려면 GSS 사용 확인란이 선택 취소되어 있는지 확인합니다. 주니퍼 ATP 어플라이언스 GSS에서 코어까지 단방향 GSS 통신을 활성화하려면 추가 라이선스 비용이 발생합니다.

양방향 GSS 통신을 사용하려면,

-

코어는 GSS에서 소프트웨어 및 콘텐츠를 가져오고 Config> System Profile>SystemSettings> Software/Content Update Enabled에 의해 제어됩니다.

-

또한 코어는 로그, 멀웨어 및 상태 데이터를 GSS로 푸시하고 Config>GSS Settings(구성GSS 설정)>GSS enabled(GSS 활성화됨)를 선택하여 제어됩니다.

GSS 문서 업로드 사용

확인란을 클릭하여 감지 데이터를 GSS에 업로드할 수 있습니다[기본적으로 비활성화됨].

이 확인란을 선택하면 GSS가 활성화된 경우 잘못된 것으로 의심되는 Microsoft Office 문서 및 pdf 파일을 GSS에 업로드할 수 있습니다.

GSS 지금 실행

Run(실행) 버튼을 클릭하여 GSS에 대한 탐지 및 폭발 데이터의 임시 업데이트를 수행합니다.

고객 사이트에서 주니퍼 ATP 어플라이언스에 대한 원격 액세스를 활성화할 기간의 시간을 입력한 다음 제출을 클릭하여 적용합니다.

메모:활성화된 원격 지원의 최대 기간은 999시간입니다.

-

주니퍼 ATP 어플라이언스가 정기적인 라이선스 확인을 실행하려면 GSS 연결이 필요합니다.

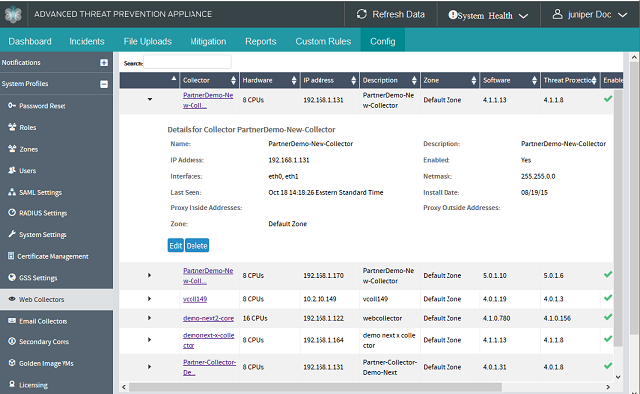

웹 수집기 구성

웹 수집기 구성 창을 사용하여 연결된 주니퍼 ATP 어플라이언스 웹 수집기의 설정 및 상태를 식별, 편집, 재구성 및/또는 확인할 수 있습니다.

Central Manager 웹 UI에서 웹 컬렉터를 비활성화하거나 해당 설정을 수정할 수 있지만, 추가 웹 컬렉터는 Central Manager 구성>시스템 프로파일>Web Collectors 웹 UI 페이지를 통해 "추가"되지 않습니다. 분산 방어 시스템에 새 웹 수집기를 추가하려면 주니퍼 ATP 어플라이언스 트래픽 수집기 빠른 시작 설명서의 지침에 따라 트래픽 수집기를 설치한 다음 수집기 CLI 명령/구성 마법사를 사용하여 CM IP 주소를 설정하여 중앙 관리자에 연결하도록 구성합니다. 자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

자세한 정보를 보려면 행 화살표를 눌러 Web Collectors 테이블의 행을 확장해야 합니다. 확장된 행의 추가 정보에는 수집기 이름, IP 주소, 구성된 인터페이스, 이 수집기에서 트래픽이 마지막으로 확인된 날짜, 수집기가 연결된 내부 네트워크 및 서브넷이 포함됩니다.

검색 필드를 사용하여 Collector 세부정보를 검색합니다.

Web Collector 및 영역 구성 보기, 편집, 사용 안 함/활성화 또는 삭제하기:

-

Config>System Profiles>Web Collectors 페이지로 이동합니다.

-

수정할 컬렉터 또는 영역 구성의 화살표 아이콘을 클릭하여 행을 확장하고 컬렉터 세부정보를 표시합니다.

구성 정보를 편집하려면 행을 확장해야 합니다.

-

Delete(삭제) 버튼을 눌러 분산 방어 시스템에서 Web Collector 구성을 제거합니다.

-

Edit(편집) 버튼을 클릭하여 구성을 수정합니다. 예를 들어, 영역 구성을 수정하려면 편집 버튼을 클릭한 다음 아래와 같이 영역 드롭다운 메뉴에서 다른 영역을 선택하여 영역 설정을 수정합니다.

메모:여기서 선택할 MSSP 테넌트당 영역을 구성하려면 MSSP 다중 테넌시 영역 구성을 참조하십시오.

MSSP 테넌트별 영역을 구성하려면 다음을 수행합니다.

-

MSSP당 테넌트를 구성하고 영역을 할당합니다.

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 프로필>영역 페이지에서 MSSP 영역의 이름을 지정하고 설명합니다.

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI 구성>시스템 프로필>웹 컬렉터 페이지에서 정의된 영역에 컬렉터를 할당합니다.

-

주니퍼 ATP 어플라이언스 Central Manager 웹 UI 인시던트 페이지에서 영역 데이터를 봅니다.

메모:테넌트별 영역 데이터 및 상관 관계 분석을 보려면 주니퍼 ATP 어플라이언스 웹 UI 운영 대시보드 및 리서치 대시보드 디스플레이로 이동하십시오. 주니퍼 ATP 어플라이언스 웹 UI 보고서 탭에서 영역 분석이 포함된 보고서를 생성합니다.

-

필요에 따라 Edit(편집) 창에서 다른 설정도 수정합니다(설명은 아래에 제공됨, Save(저장)를 클릭하여 수정된 구성 설정을 적용합니다.

메모:웹 UI를 사용하여 Collector를 삭제할 때 Central Manager 데이터베이스에서 구성이 비활성화되어 있으므로 동일한 Collector를 다시 추가할 수 없습니다.

편집 가능한 Web Collector 필드는 다음과 같이 정의됩니다.

| 이름 |

주니퍼 ATP 어플라이언스 트래픽 수집기 이름입니다. |

|---|---|

| 묘사 |

Location(위치)과 같은 구성된 컬렉터에 대한 설명입니다. 예: 샌프란시스코 빌딩 - 2층. |

| IP 주소 |

수집기의 IP 주소입니다. |

| 사용 |

활성화를 위해 클릭하여 확인 표시하십시오. 체크 표시를 제거하여 컬렉터를 비활성화합니다. |

| 인터페이스 |

트래픽 검사 및 관리 네트워크를 위해 수집기에 구성된 인터페이스. |

| 넷마스크(Netmask) |

수집기의 IP 주소 서브넷 넷마스크입니다. |

| 마지막으로 본 날짜 |

컬렉터에서 마지막으로 확인된 활동 날짜입니다. |

| 설치 날짜 |

날짜 수집기가 설치되었습니다. |

| 프록시 내부 주소 |

엔터프라이즈 네트워크 또는 네트워크 세그먼트 내에 있는 프록시 서버의 IP 주소입니다. 주니퍼 ATP 어플라이언스 CLI 컬렉터 모드 명령으로 구성됩니다. JuipnerATPHost (수집기)# "add <proxy ip> <proxy_port> 내부에 프록시 설정" 자세한 내용은 span-traffic 프록시 데이터 경로 지원 및 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오. |

| 프록시 외부 주소 |

엔터프라이즈 네트워크 또는 네트워크 세그먼트 외부에 있는 프록시 서버의 IP 주소입니다. 주니퍼 ATP 어플라이언스 CLI 컬렉터 모드 명령으로 구성됩니다. JATPHost (수집기)# set proxy outside add <proxy ip> 자세한 내용은 span-traffic 프록시 데이터 경로 지원 및 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오 |

| 내부 주소 |

수집기가 연결된 내부 엔터프라이즈 서브넷의 IP 주소입니다. |

| 구역 |

MSSP당 정의된 테넌트별 영역입니다. |

프록시 및 배포된 Collector 상태: 온라인 | 오프라인

Web Collector 페이지에는 Collector의 상태와 Collector가 작동 중이고 온라인 상태인지 여부가 표시됩니다. 이 페이지를 사용하여 Web Collector 상태 및 프록시 상태를 확인할 수 있습니다.

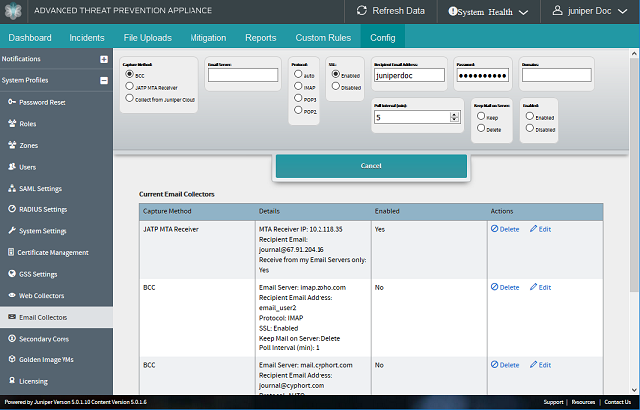

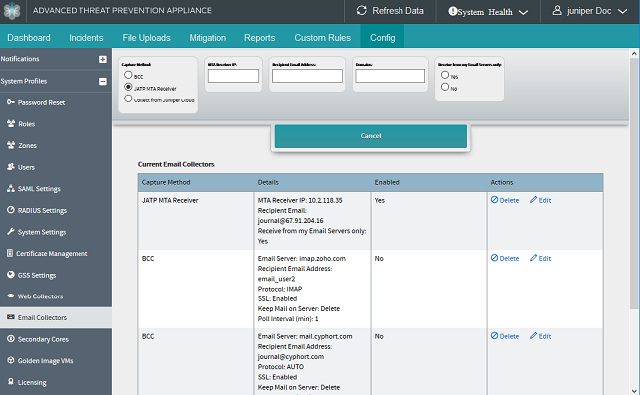

이메일 컬렉터 구성

구성>시스템 프로필>이메일 컬렉터 구성 창에서 주니퍼 ATP 어플라이언스 이메일 컬렉터가 이메일 트래픽을 수집할 이메일 서버에 대한 설정을 추가, 편집, 재구성 및/또는 확인할 수 있습니다.

피싱 상관 관계에는 Active Directory 구성이 필요합니다. 자세한 내용은 Active Directory 구성을 참조하십시오. 주니퍼 ATP 어플라이언스 이메일 수집기 구성 요소는 주니퍼 ATP 어플라이언스 코어 소프트웨어 서비스의 일부입니다. 물리적 어플라이언스 설치 또는 구성이 필요하지 않습니다.

주니퍼 ATP 어플라이언스-MTA-클라우드 수집기는 인터넷과 직접 통신하므로 적절한 방화벽 규칙을 만들어야 합니다.

새 이메일 서버 추가

분산 방어 시스템에 새 Email Collector Server를 추가하려면:

-

Config>System Profiles>Email Collectors 페이지로 이동합니다.

-

새 이메일 컬렉터 추가 버튼을 클릭합니다.

메모:고급 주니퍼 ATP 어플라이언스-MTA 이메일 수집기 기능을 사용하려면 활성화된 주니퍼 ATP 어플라이언스 고급 라이선스가 필요합니다. 자세한 내용은 주니퍼 ATP 어플라이언스 라이선스 키 설정을 참조하십시오.

-

필요한 정보를 입력하고 구성을 선택한 다음(설명은 아래에 제공됨) 저장을 클릭하여 새 구성 설정을 적용합니다.

표 14: 전자 메일 서버 설정 캡처 방법

BCC, 주니퍼 ATP 어플라이언스 MTA 수신기 또는 주니퍼 ATP 어플라이언스 클라우드에서 수집.

이메일 서버

주니퍼 ATP 어플라이언스 코어 이메일 컬렉터가 저널링 또는 숨은 참조 이메일 트래픽을 수신할 이메일 서버의 IP 주소 또는 호스트 이름을 입력합니다.

프로토콜

이메일 프로토콜을 선택합니다.

자동 | 아이맵 | POP3 | POP2

SSL (영문)

Enable(활성화) 또는 Disable(비활성화)을 선택합니다.

MTA 수신자 IP

메시지 전송 에이전트(MTA) 수신자 옵션의 IP 주소: "내 전자 메일 서버에서만 수신" [예 | 아니요] 응답이 '예'인 경우 사용 중인 이메일 게이트웨이(Gmail | 오피스365 | Local Email Gateway 각 경우에 추가 On-Premise Email Gateway 서브넷(쉼표로 구분)을 입력합니다. 서브넷을 제공하는 것은 Gmail 또는 Office 36의 선택 사항입니다.

메모:하이브리드 전자 메일 배포에서 클라우드(예: Office 365 또는 Gmail) 및 온-프레미스 전자 메일 서버를 모두 사용하는 경우 온-프레미스 전자 메일 서버 서브넷을 입력하세요.

수집기 IP

주니퍼 ATP 어플라이언스 클라우드에서 수집하는 주니퍼 ATP 어플라이언스 수집기의 IP 주소입니다. 이 IP 주소는 Core-CM IP 주소이거나 별도의 독립 실행형 MTA Receiver Server IP 주소일 수 있습니다.

수신자 이메일 주소

수신자 이메일 주소를 입력합니다.

암호

전자 메일 서버 사서함 암호를 입력합니다.

폴링 간격(Poll Interval)

폴링 간격(분)을 입력합니다. 이메일 컬렉터가 이메일 트래픽을 폴링하는 빈도입니다. 기본값은 5분입니다.

서버에 메일 보관

이메일 보관 설정을 선택합니다.

유지 | 삭제하다

사용

이메일 서버 활성화 또는 비활성화 설정을 선택합니다.

전자 메일 서버 설정 편집 또는 삭제

이메일 서버 설정을 편집하거나 삭제하려면:

-

Config>System Profiles>Email Collectors 페이지로 이동합니다.

-

현재 이메일 컬렉터 목록에서 편집 또는 삭제 버튼을 클릭합니다.

-

편집하려면 설정 및 구성 선택(설명은 위에 제공됨)을 수정한 다음 저장을 클릭하여 새 구성 설정을 적용합니다.

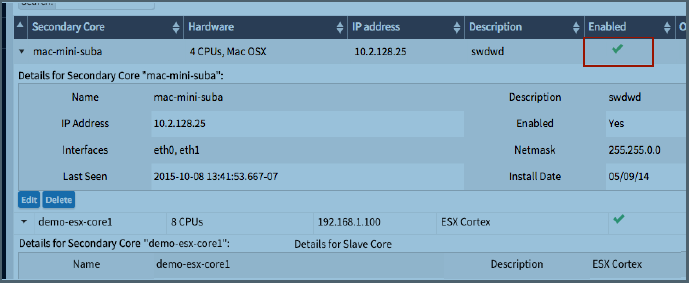

Mac OSX 또는 Windows SecondaryCore 구성

보조 코어 탐지 엔진 구성 창을 사용하여 연결된 주니퍼 ATP 어플라이언스 Mac OSX 또는 Windows(Core+CM) 보조 코어의 설정 및 상태를 식별, 편집, 재구성 및/또는 확인할 수 있습니다.

Central Manager 웹 UI에서 보조 코어를 비활성화하거나 해당 설정을 수정할 수 있지만 추가 Mac OSX 또는 Windows(Core+CM) 코어는 Central Manager 구성>시스템 프로필>보조 코어 웹 UI 페이지를 통해 "추가"되지 않습니다.

새로운 Mac OS X 또는 Windows 보조 코어를 주니퍼 ATP 어플라이언스 분산 보호 시스템에 클러스터링하거나 추가하려면 주니퍼 ATP 어플라이언스 Mac OSX 감지 엔진 빠른 시작 가이드 또는 주니퍼 ATP 어플라이언스 코어/CM 빠른 시작 가이드의 지침에 따라 Mac Mini 또는 Core+CM을 보조 코어로 설치한 다음 다음을 사용하여 CM IP 주소를 설정하여 중앙 관리자에 연결하도록 구성합니다. CLI 명령/구성 마법사.

자세한 내용은 주니퍼 ATP 어플라이언스 CLI 명령 참조를 참조하십시오.

Amazon Web Services(AWS) AMI로 주니퍼 ATP 어플라이언스 vCore 설치를 위한 보조 코어를 구성하는 방법에 대한 자세한 내용은 AWS용 주니퍼 ATP 어플라이언스 가상 코어 빠른 시작 가이드를 참조하십시오.

자세한 정보를 보려면 행 화살표를 클릭하여 Secondary Cores 테이블의 행을 확장해야 합니다. 확장된 행의 추가 정보에는 Mac OSX 또는 Core+CM(Windows) 코어 이름, IP 주소, 구성된 인터페이스 및 이 보조 코어 엔진에서 트래픽이 마지막으로 확인된 날짜가 포함됩니다.

검색 필드를 사용하여 보조 코어 세부 정보를 검색합니다.

| 이름 |

주니퍼 ATP 어플라이언스 보조 코어 이름 |

|---|---|

| 묘사 |

구성된 보조 코어에 대한 설명입니다. |

| IP 주소 |

보조 코어의 P 주소입니다. |

| 사용 |

활성화를 위해 클릭하여 확인 표시하십시오. 확인 표시를 제거하여 보조 코어를 비활성화합니다. |

| 인터페이스 |

보조 코어에 구성된 인터페이스입니다. |

| 넷마스크(Netmask) |

보조 코어 IP 주소 서브넷 넷마스크. |

| 마지막으로 본 날짜 |

보조 코어에서 마지막으로 확인된 활동 날짜입니다. |

| 설치 날짜 |

보조 코어가 설치된 날짜입니다. |

| 내부 주소 |

수집기가 연결된 내부 엔터프라이즈 서브넷의 IP 주소입니다. |

클러스터된 코어 기능을 사용하면 여러 코어 검색 엔진을 함께 실행하여 더 큰 네트워크를 지원할 수 있습니다. 주니퍼 ATP 어플라이언스는 Windows Core+CM 디바이스 보조 코어(이전 릴리스의 Mac-Mini 보조 코어 외에)를 지원합니다.

클러스터링에 대한 설치 절차는 클러스터되지 않은 장치에 대해 설정된 설치 절차와 동일합니다.

-

첫 번째 설치(현재 배포된 기존 장치)는 두 번째 설치가 수행될 때마다 자동으로 기본 설치로 등록됩니다.

-

두 번째(또는 추가) Core+CM 또는 Mac-Mini 장치는 설치될 때 자동으로 보조 코어가 되지 않습니다.

메모:이미 사용 중인 기존 기본 디바이스의 구성을 변경하지 마십시오. 모든 장치가 새로 설치된 경우 모든 장치는 기본 장치가 될 수 있으며 추가 장치는 보조 코어가 될 수 있습니다. 주니퍼 ATP 어플라이언스는 기본 설치당 최대 6개의 클러스터링된 보조 복제본을 지원합니다.

설치 단계를 수행한 후(단계는 주니퍼 ATP 어플라이언스 Core-CM 빠른 시작 가이드에 제공됨) Central Manager 서비스가 새로운 보조 코어를 감지하고 해당 보조 코어에서 검색 엔진 프로세스를 인스턴스화하는 데 약 10분이 걸립니다. 그러면 Central Manager 웹 UI에 아래 설명된 대로 추가 클러스터형 보조 코어 관리 옵션을 수행할 수 있는 구성>시스템 프로필>보조 코어 테이블에 새 보조 코어가 표시됩니다.

설치 정보는 AWS용 주니퍼 ATP 어플라이언스 가상 코어 빠른 시작 가이드를 위한 주니퍼 ATP 어플라이언스 Core-CM 빠른 시작 가이드를 참조하십시오.

보조 코어 웹 UI 구성 옵션 사용

보조 코어 구성을 보거나, 편집하거나, 비활성화/활성화하거나, 삭제하려면:

-

Config>System Profiles>SecondaryCores 페이지로 이동합니다.

-

수정할 Mac OSX 또는 Windows(Core+CM) 보조 코어의 화살표 아이콘을 클릭하여 행을 확장하고 컨피그레이션 세부 정보를 표시합니다.

구성 정보를 편집하려면 행을 확장해야 합니다.

-

Delete(삭제) 버튼을 클릭하여 분산 방어 시스템에서 보조 코어 구성을 제거합니다.

-

Edit(편집) 버튼을 클릭하여 구성을 수정합니다.

-

편집 창에서 설정을 수정합니다(설명은 아래에 제공됨을 클릭한 다음 저장을 클릭하여 수정된 구성 설정을 적용합니다).

편집 가능한 Secondary Core 필드는 다음과 같이 정의됩니다.

| 이름 |

주니퍼 ATP 어플라이언스 Mac OSX oe Core+CM (Windows) 보조 코어 엔진 이름입니다. |

|---|---|

| 묘사 |

구성된 보조 코어 엔진에 대한 설명 |

| IP 주소 및 넷 마스크 |

보조 코어가 연결된 내부 엔터프라이즈 서브넷의 IP 주소입니다. 활성화를 위해 클릭하여 확인 표시하십시오. 확인 표시를 제거하여 보조 코어를 비활성화합니다. |

| 사용 |

활성화를 위해 클릭하여 확인 표시하십시오. 확인 표시를 제거하여 보조 코어를 비활성화합니다. |

배포된 보조 코어의 상태: 온라인 | 오프라인

Secondary Core(보조 코어) 페이지에는 Collector의 상태와 Collector가 작동 중이고 온라인 상태인지 여부가 표시됩니다. 이 페이지를 사용하여 Mac OS X 또는 Core+CM(Windows) 보조 코어 상태를 확인할 수 있습니다.

골든 이미지 VM 구성

사용자 지정 VM "골든 이미지"를 구성하여 엔터프라이즈 OS 환경에 명시적으로 조정된 위협 관련성을 구체화합니다. Central Manager Config>System Profiles>Golden Image VM 페이지에서 사용할 수 있는 이 기능을 통해 사용자는 주니퍼 ATP 어플라이언스 폭발 챔버에서 맬웨어를 분석하는 사용자 지정 Windows 7 OS 이미지를 정의하고 추가할 수 있습니다.

주니퍼 ATP 어플라이언스는 기본적으로 폭발실에서 자체 Windows 이미지를 사용하지만 이러한 기본 OS 이미지가 모든 엔터프라이즈 OS 환경과 항상 일치하는 것은 아닙니다. 사용자 지정 VM 이미지(Win7 32비트 및 64비트)에 대한 지원을 통해 모든 고객은 실제 배포된 엔터프라이즈 Win 7 OS 환경과 폭발을 일치시킬 수 있습니다. 주니퍼 ATP 어플라이언스는 분석 중에 먼저 탐지 엔진 OS 이미지에 대해 멀웨어를 실행한 다음, 추가 분석 및 폭파를 위해 잠재적인 멀웨어를 Custom Golden Image VM으로 순차적으로 전달합니다.

Virtual Core의 경우 64비트 Windows 7 골든 이미지는 ESXi 서버 및 게스트 VM(가상 코어가 작동 중인 위치)이 VHV(가상화된 하드웨어 지원 가상화)를 사용하도록 구성된 경우에만 사용할 수 있습니다. 이렇게 하면 게스트 VM(즉, 가상 코어)이 64비트 골든 이미지에 필요한 KVM을 실행할 수 있습니다. 외부 게스트 VM에 대해 가상화된 HV를 사용하도록 ESXi Server 및 골든 이미지를 구성하는 방법에 대한 자세한 내용은 가상화된 HV를 사용하도록 ESXi Server 구성 항목을 참조하십시오

위협 관련성과 관련하여, 주니퍼 ATP 어플라이언스의 OS 이미지는 악성 개체를 발견했지만 사용자 지정 OS 이미지는 그렇지 않은 경우, 위협 심각도를 계산하는 동안 해당 환경에 대한 관련성이 감소하고 위험이 줄어듭니다.

고객 정의 Golden Image VM을 사용하여 확인된 악성 개체를 테스트할 수도 있습니다.

주의 사항 골든 이미지는 현재 .EXE 형식으로 제한됩니다.

- 골든 이미지 VM 구성 프로세스

- 1단계: 사용자 지정 OS ISO 탑재 및 VM 부팅

- 2단계: VNC를 통해 VM에 연결 및 Windows OS 설치

- 3단계: 골든 이미지 VM 재부팅

- 4단계: 사용자 지정 골든 이미지 VM 마무리 및 사용

- 5단계: 필요한 경우 VNC에 다시 연결하여 Adobe Acrobat을 설치합니다

- 6 단계 : Golden Image에 선호하는 AV 소프트웨어 설치

- 사용자 정의 이미지 결과 보기

- 가상화된 HV를 사용하도록 ESXi Server 구성

골든 이미지 VM 구성 프로세스

구성하려면 Windows 7 사용자 지정 이미지를 만든 다음 구성 중에 VNC를 사용하여 해당 "골든 이미지"와 상호 작용합니다. 구성이 완료되면 주니퍼 ATP 어플라이언스는 맬웨어 분석 및 탐지를 위해 사용자 지정 이미지를 자동으로 계측하고 구축합니다.

Golden Image를 설치하는 동안 복제된 Windows 7 이미지를 사용하지 마십시오. 복제 이미지는 작동하지 않습니다. 필요한 작업 흐름은 올바른 ISO를 삽입하고 VNC 연결을 연 다음 Windows 7 OS 이미지 설치 프롬프트를 따르는 것입니다.

사용자 지정 골든 이미지 VM 구성 프로세스 단계는 다음과 같습니다.

-

1단계: 사용자 지정 OS ISO 위치를 탑재하고 VM을 부팅합니다.

-

2단계: VNC를 통해 사용자 지정 Golden Image VM에 연결하고 Windows OS를 설치합니다.

메모:Windows 7 설치 프로세스 중에 Windows에서 필요한 재부팅을 수행하고 VNC 연결이 끊어집니다. 이는 예상된 동작입니다. Windows 설치 중에 VNC를 잃어버린 직후 VM을 수동으로 다시 시작하고 VNC에 다시 연결합니다.

-

3단계: VM 재부팅*

-

4단계: 사용자 지정 Golden Image VM을 마무리하고 사용하도록 설정합니다.

-

الخطوة 5 : 필요한 경우 VNC에 다시 연결하고 Adobe Acrobat을 설치합니다.

-

6단계: Golden Image에 선호하는 AV 소프트웨어 설치

RealVNC는 먼저 다음과 같이 RealVNC 구성을 수정하지 않고는 주니퍼 ATP 어플라이언스 골든 이미지에 연결할 수 없습니다. (1) RealVNC "옵션"으로 이동합니다. (2) "네트워크 속도에 적응"을 비활성화합니다. (3) 압축 슬라이더를 "최고 품질" - "사용 가능한 모든 색상, 최소 압축"으로 설정합니다.

1단계: 사용자 지정 OS ISO 탑재 및 VM 부팅

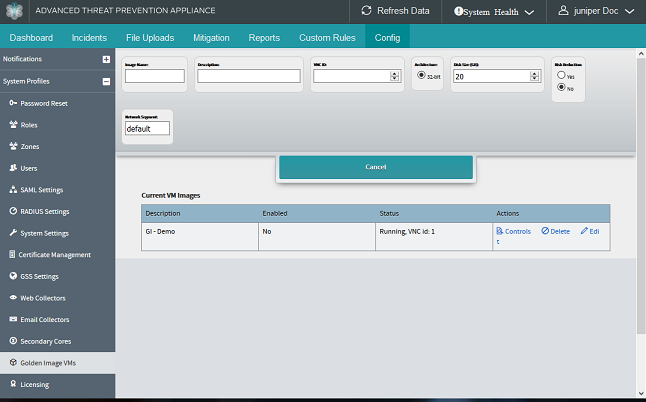

-

Central Manager 웹 UI에서 Config>System Profiles>Golden Image VM 페이지로 이동합니다.

-

New VM Image(새 VM 이미지) 버튼을 클릭합니다.

-

새 Windows 7 사용자 지정 골든 이미지 VM에 대한 설정을 입력합니다.

입력 필드는 아래에 설명되어 있습니다.

사용자 지정 VM 이미지 구성 필드

묘사

이미지 이름

만들려는 사용자 지정 VM 이미지의 이름을 입력합니다.

설명

새 골든 이미지에 대한 설명을 입력합니다.

VNC 아이디

VNC ID를 입력하십시오. ID는 고유한 정수여야 합니다.

건축학

32비트 또는 64비트 선택 디스크 크기(GB) 디스크 크기를 입력하여

디스크 크기(GB)

사용자 지정 이미지에 사용할 디스크의 크기를 입력합니다. 기본값은 20GB입니다.

위험 감소

위험 감소 설정을 yes 또는 no로 선택합니다. 여기서 "yes"는 0.3의 값을 나타내고 "no"는 각각 0의 위험 감소 값을 나타냅니다. 기본값은 아니요(0)입니다.

위험 감소는 위협 관련성 메트릭에 반영됩니다. 골든 이미지에서 잠재적인 맬웨어 개체가 무해하다고 판단하면 위험 감소가 감소된 관련성 값으로 적용됩니다

네트워크 세그먼트

이 사용자 지정 VM 이미지를 만들 OS를 실행하는 네트워크 세그먼트를 입력합니다.

분석된 멀웨어가 여기에 구성된 네트워크 세그먼트와 일치하지 않으면 관련성이 계산되지 않습니다.

-

사용자 지정 Golden Image VM 설정을 입력한 후 추가를 클릭하여 이미지를 만듭니다.

-

이미지가 Current Golden Images VM 테이블에 표시되면 Controls(컨트롤) 링크를 클릭하여 새 사용자 지정 이미지의 설치 및 탑재를 준비합니다.

-

[선택 사항: 이 새 VM 이미지에 대한 원래 설정을 편집하려면 편집을 클릭하고 사용자 지정 이미지 설정 정보를 다시 입력합니다.]

-

장착

파일 공유에서 OS용 설치 미디어를 탑재하는 경우:

-

컨트롤 창의 ISO NFS/SMB 마운트 경로 필드에 마운트 경로를 입력합니다(열려 있는 파일 공유에서 마운트하고 있는지 확인).

SMB 구문: //<IP 주소>/<dir>/<file>

NFS 구문: i<IP 주소>:<dir>/<file>

메모:권한 설정이 열려 있는 파일 공유에 대한 액세스를 허용하는지 확인합니다.

-

Mount CD ISO at Boot(부팅 시 CD ISO 마운트)를 클릭하여 선택합니다.

-

Boot VM: boot 버튼을 클릭합니다.

2단계: VNC를 통해 VM에 연결 및 Windows OS 설치

-

VNC 클라이언트를 사용하여 Golden Image VM에 연결하고 주니퍼 ATP 어플라이언스에서 맬웨어 분석을 위해 사용할 엔터프라이즈 Windows OS의 일반적인 설치를 수행합니다.

메모:Windows 설치 프로세스 중에 Windows는 필요한 재부팅을 수행하고 VNC 연결이 끊어집니다. 이는 예상된 동작입니다. Windows 설치 중에 VNC를 잃어버린 직후 VM을 수동으로 다시 시작하고 VNC에 다시 연결합니다.

3단계: 골든 이미지 VM 재부팅

-

Central Manager 웹 UI 구성>시스템 프로필>골든 이미지 VM 페이지로 돌아가서 현재 VM 이미지 테이블에서 관련 VM에 대한 제어 링크를 선택한 다음 부팅 VM: 부팅 버튼을 다시 클릭합니다.

4단계: 사용자 지정 골든 이미지 VM 마무리 및 사용

다음 단계에서 주니퍼 ATP 어플라이언스는 구성된 사용자 지정 이미지를 주니퍼 ATP 어플라이언스 분석 및 감지 아키텍처에 맞게 조정한 다음 자동으로 새 OS를 설정된 방화벽 설정에 맞게 조정하고 필요한 드라이버를 설치하는 등의 작업을 수행합니다. 이 프로세스의 일부로 주니퍼 ATP 어플라이언스가 VM을 종료하므로 VM 이미지 구성을 완료하려면 12단계에서 VM을 사용하도록 설정해야 합니다.

-

Controls(컨트롤) 창에서 Finalize Image(이미지 완료): finalize를 클릭합니다. Finalize(완료)를 클릭하면 VNC를 통해 사용자 지정 이미지 VM에 로그인하라는 메시지가 표시되고 Juniper ATP 어플라이언스 finalize 스크립트가 Golden VM Image에서 실행되므로 프롬프트를 주의 깊게 따르라는 메시지가 표시됩니다. 스크립트의 마지막 단계는 Golden Image VM이 종료되는 것입니다.

-

사용자 지정 VM 이미지의 구성을 완료하려면 이미지 사용: 사용을 클릭합니다.

5단계: 필요한 경우 VNC에 다시 연결하여 Adobe Acrobat을 설치합니다

-

VNC 포트에 한 번 더 연결하고 필요한 경우 사용자 지정 OS 환경에 Adobe Acrobat을 설치합니다.

메모:PDF Reader 및 Adobe Acrobat exe를 마운트할 수 있어야 합니다.

6 단계 : Golden Image에 선호하는 AV 소프트웨어 설치

이 단계는 선택 사항입니다. 사용자 지정 OS Golden Image 환경용 VNC 포트에 한 번 더 연결하여 원하는 AV 소프트웨어를 설치합니다(아직 연결되지 않은 경우).

Golden Image가 최신 AV 업데이트를 사용하고 있는지 확인하려면: (1) Golden Image를 부팅하고, (2) VNC를 부팅하고, (3) Windows 및 AV 업데이트를 수동으로 트리거합니다. 모든 변경 사항이 저장되도록 골든 이미지를 마무리합니다. 이 프로세스는 Golden Image OS에 모든 소프트웨어를 설치하는 데 필수적입니다.

중요: AV 소프트웨어를 설치한 후 컨트롤 창에서 완료 버튼을 한 번 더 클릭하여 AV 소프트웨어가 주니퍼 ATP 어플라이언스 소프트웨어를 "허용 목록에 추가"할 수 있도록 하십시오. 마무리 프로세스가 끝나면 주니퍼 ATP 어플라이언스 소프트웨어를 허용 목록에 추가할 것인지 확인하는 팝업 쿼리가 표시됩니다. 주니퍼 ATP 어플라이언스 소프트웨어가 차단되는 것을 방지하기 위해 해당 소프트웨어의 화이트리스트를 허용하십시오.

골든 이미지가 수정되거나 편집되면 다시 활성화하고 다시 마무리해야 합니다.

골든 이미지 VM에 디렉터리 탑재MOUNTMOUNT A DIRECTORY INTO A GOLDEN IMAGE VM

Samba 드라이브 사용자의 경우 "컴퓨터" 창을 마우스 오른쪽 버튼으로 클릭하고 "네트워크 드라이브 매핑" 또는 "네트워크 위치 추가"를 선택하여 Golden Image VM 내에서 마운트합니다. 이 경우 제3자 소프트웨어를 설치할 필요가 없습니다. 그런 다음 Samba 서버의 IP 주소와 공유 이름을 입력하여 공유를 실행하고 Golden Image에 설치할 소프트웨어를 다운로드합니다.

NFS 드라이브 사용자의 경우 드라이브를 마운트하려면 먼저 "NFS용 클라이언트" 옵션을 활성화합니다. 이 기능은 Windows 7 Ultimate Edition(윈도우 7 얼티밋 에디션) 및 Enterprise Edition(엔터프라이즈 에디션)에서만 사용할 수 있습니다.

Golden Image VM이 실행되는 동안에는 CD를 탑재할 수 없습니다. CD를 탑재하려면 VM을 부팅할 때만 이 작업을 수행합니다.

실행 중인 VM 내에서 원격 Samba 서버에 연결하려면 먼저 CLI 명령을 사용하여 Samba 서버의 IP 주소를 허용 목록에 추가해야 합니다.

set firewall whitelist add <samba_server_ip_address>

사용자 정의 이미지 결과 보기

인시던트 탭 요약 테이블의 새 행에는 사용자 지정 VM 이미지 결과가 "골든 이미지"로 표시됩니다.

3개의 골든 이미지 VM이 구성된 경우 아래와 같이 3개의 골든 이미지 결과가 작업 대시보드와 인시던트 페이지에 표시됩니다.

가상화된 HV를 사용하도록 ESXi Server 구성

가상화된 HV를 사용하도록 설정하기 위해 ESXi 서버를 구성하는 것은 VMWare ESXi 버전 5.1 이상에서만 권장됩니다.

ESXi가 하드웨어 버전 9 이상에 있는지 확인합니다.

가상화된 HV를 사용하도록 ESXi Server를 구성하려면 다음을 수행합니다.

-

SSH를 통해 ESXi 호스트에 연결합니다.

-

/etc/vmware에서 'config' 파일을 편집하고 다음 설정을 추가합니다

vhv.enable = "TRUE"

-

vSphere Web Client를 사용하여 VM 설정 > 옵션 > CPU/MMU 가상화를 통해 VM 설정을 편집하여 게스트 VM을 구성합니다.

-

Intel EPT 옵션을 선택하여 구성을 완료합니다.

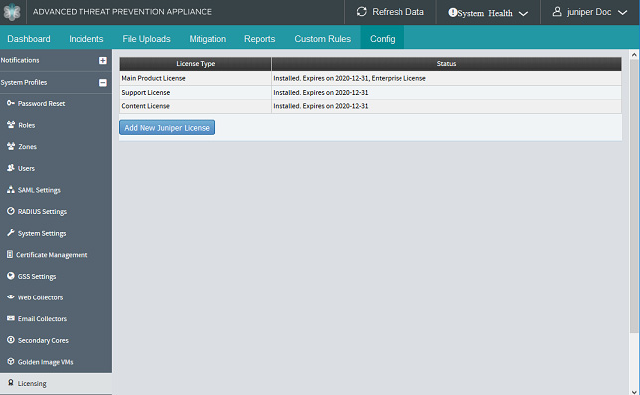

주니퍼 ATP 어플라이언스 라이선스 키 설정

유효한 제품 라이선스 키가 없으면 주니퍼 ATP 어플라이언스 시스템이 작동하지 않습니다. 마찬가지로 만료된 제품 키 또는 만료된 지원 또는 콘텐츠 라이선스는 전체 작업을 방지하고 콘텐츠 또는 소프트웨어 업데이트를 사용하지 않도록 설정합니다.

구성>시스템 프로필>라이선싱 구성 창을 사용하여 주니퍼 ATP 어플라이언스 또는 소프트웨어 서비스에 라이선스 키를 업로드합니다. 시스템에 라이선스를 부여하려면 이 구성 창을 사용하여 라이선스를 업로드하고 CLI를 사용하여 시스템 UUID를 가져와야 합니다.

라이선스 키는 주니퍼 고객 지원에서 얻을 수 있습니다.

제품 라이선스 키를 업로드하려면:

-

Config>System Profiles>Licensing 페이지로 이동합니다.

-

새 주니퍼 ATP 어플라이언스 라이선스 추가(Add New Juniper ATP Appliance License) 버튼을 클릭하여 새 라이선스 키 파일을 업로드합니다.

-

Choose File(파일 선택) 버튼을 클릭하여 업로드할 라이선스 키를 선택한 다음 Submit(제출)을 클릭하여 구성을 적용합니다.

메모:주니퍼 ATP 어플라이언스가 정기적인 라이선스 확인을 실행하려면 GSS 연결이 필요합니다. 라이선스를 수동으로 추가해도 JATPsupport가 활성화되지 않습니다.

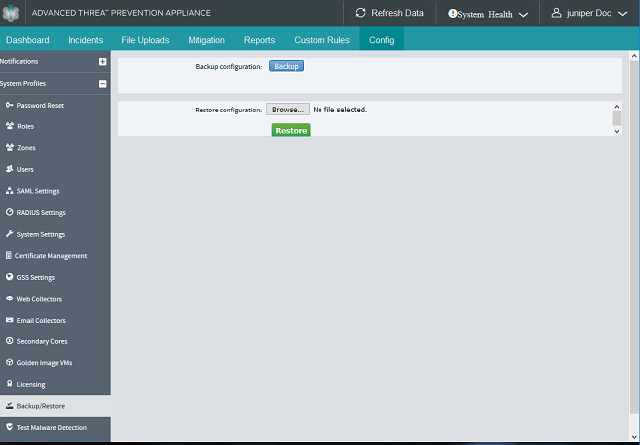

백업 및 복원 옵션 구성

백업/복원 구성 창을 사용하여 주니퍼 ATP 어플라이언스 구성의 백업을 수행하거나 저장된 구성 파일에서 시스템 구성 설정을 복원할 수 있습니다.

현재 구성 백업

현재 시스템 구성을 백업하려면:

-

Config>System Profiles>Backup/Restore(구성시스템 프로필백업/복원) 페이지로 이동합니다.

-

백업 버튼을 클릭하여 어플라이언스 또는 소프트웨어 서비스 데이터베이스를 백업합니다.

저장된 구성 복원

저장된 구성 파일을 현재 실행 중인 구성으로 복원하려면:

-

Config>System Profiles>Backup/Restore(구성시스템 프로필백업/복원) 페이지로 이동합니다.

-

Choose File(파일 선택) 버튼을 클릭하여 이전에 저장한 구성 파일을 선택하고 업로드한 다음 Restore(복원)를 클릭하여 구성 설정을 어플라이언스 또는 서비스에 적용합니다.

메모:백업 및 복원 기능은 다른 주요 릴리스에 대한 CM/Core 설치에서 수행할 수 없습니다. 예를 들어, 이전에 백업한 파일(릴리스 3.2.0 장치에서 생성됨)을 릴리스 3.2.0을 실행하는 장치로 복원하지 마십시오.

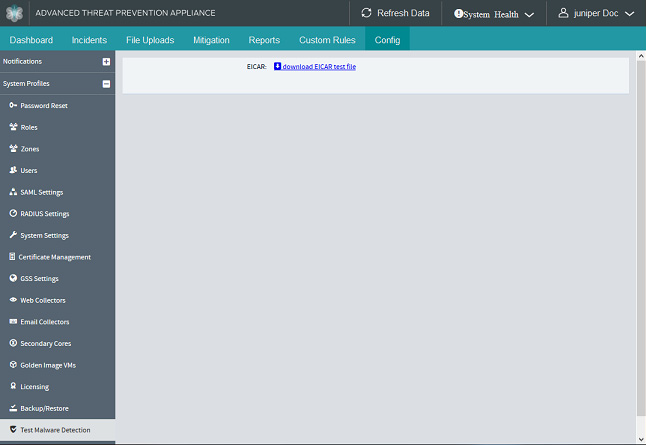

맬웨어 탐지 기능 테스트

Config>System Profiles>Test Malware Detection 컨피그레이션 창을 사용하여 어플라이언스 탐지 및 폭발 기능에 대한 테스트를 수행합니다.

다운로드

다운로드

EICAR 맬웨어 방지 테스트 패키지를 실행하려면:

-

Config>System Profiles>Test Malware Detection 페이지로 이동합니다.

-

EICAR 테스트 파일 다운로드 버튼을 클릭하여 서명 기반 EICAR 맬웨어 방지 테스트 패키지를 다운로드합니다.

-

EICAR 테스트를 실행하여 주니퍼 ATP 어플라이언스 코어 감지 기능을 확인합니다.

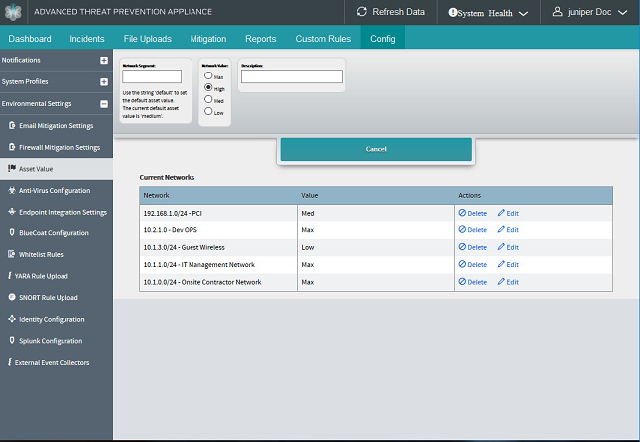

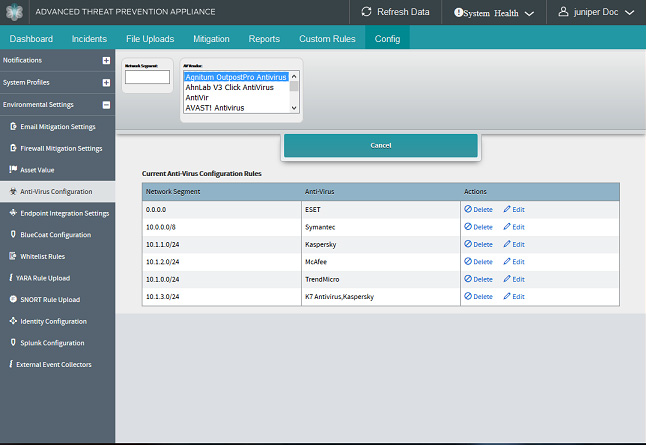

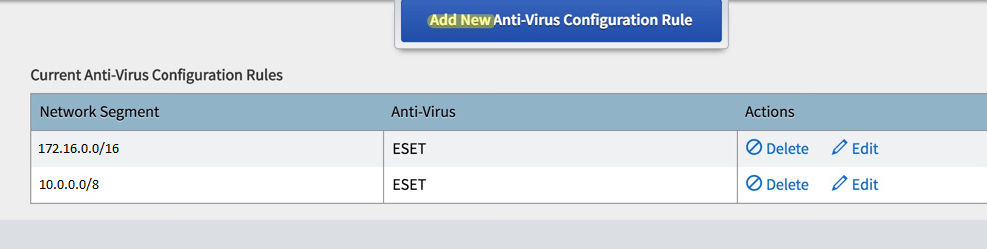

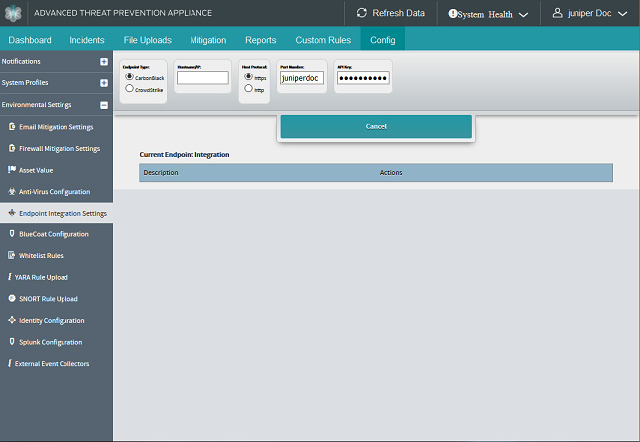

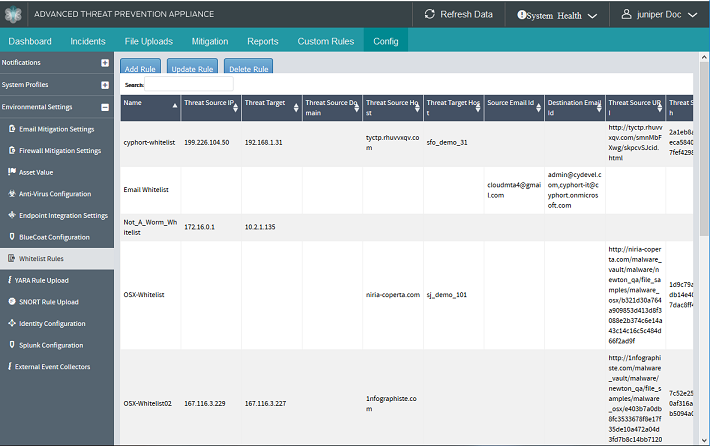

환경 설정 구성

구성>환경 설정 페이지를 사용하여 기존 보안 인프라와 기타 보안 공급업체 및 서비스와의 통합을 구성할 수 있습니다.

지원되는 구성은 다음과 같습니다.

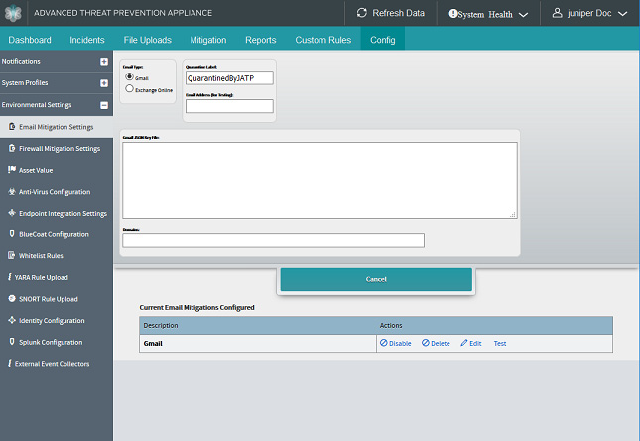

이메일 완화 설정 구성

구성>환경 설정>이메일 완화 설정 페이지를 사용하여 Gmail 또는 Exchange Server 완화 격리 옵션을 구성합니다. 이러한 설정을 사용하면 Office 365 API 또는 Gmail API를 사용하여 악성으로 검색된 전자 메일을 격리할 수 있습니다.

주니퍼 ATP 어플라이언스 이메일 클라우드의 모든 콘텐츠는 암호화됩니다. 이메일 격리 옵션을 사용하려면 사용자가 제공한 완화 키를 사용하여 디스크에 저장된 이메일 첨부 파일을 암호화해야 합니다. 주니퍼 ATP 어플라이언스 중앙 관리자에는 필요한 완화 암호화 키를 사용자가 입력할 수 있는 양식이 포함되어 있습니다.

Gmail 스팸 격리 관리 설정을 구성하려면 다음 단계를 따르세요.

-

Central Manager 웹 UI 구성>환경 설정>이메일 완화 설정 페이지로 이동하고 이메일 유형으로 Gmail을 선택합니다.

-

설정된 격리 레이블 이름을 입력합니다.

-

이메일 주소(컨피그레이션 테스트용)를 입력합니다.

-

전체 Gmail JSON 키를 입력합니다.

-

Add(추가)를 클릭하여 구성을 완료합니다.

-

격리 설정을 편집하려면 Current Email Mitigations Configured(현재 이메일 완화 구성됨) 테이블에서 Edit(편집)를 클릭합니다.

-

격리 설정을 삭제하려면 Current Email Mitigations Configured(현재 이메일 완화 구성됨) 테이블의 원하는 행에서 Delete(삭제)를 클릭합니다.

Exchange Online 격리 완화 설정을 구성하려면 다음을 수행합니다.

-

Central Manager 웹 UI 구성>환경 설정>이메일 완화 설정 페이지로 이동하고 이메일 유형으로 Exchange Online을 선택합니다.

-

설정된 인증 기관 호스트 URL을 입력합니다.

-

Office 리소스 URI를 입력합니다.

-

테넌트 ID를 입력합니다.

-

클라이언트 ID를 입력합니다.

-

격리 폴더의 이름을 입력합니다.

-

새 Azure 키 자격 증명을 생성하려면 확인란을 클릭합니다.

-

키 비트를 입력하십시오. 기본값은 4096입니다.

-

Certificate Lifetime number of days(인증서 수명 일)를 입력합니다.

-

Azure 매니페스트 키 자격 증명을 입력합니다.

-

Add(추가)를 클릭하여 구성을 완료합니다.

-

격리 설정을 편집하려면 Current Email Mitigations Configured(현재 이메일 완화 구성됨) 테이블에서 Edit(편집)를 클릭합니다.

-

격리 설정을 삭제하려면 Current Email Mitigations Configured(현재 이메일 완화 구성됨) 테이블의 원하는 행에서 Delete(삭제)를 클릭합니다.

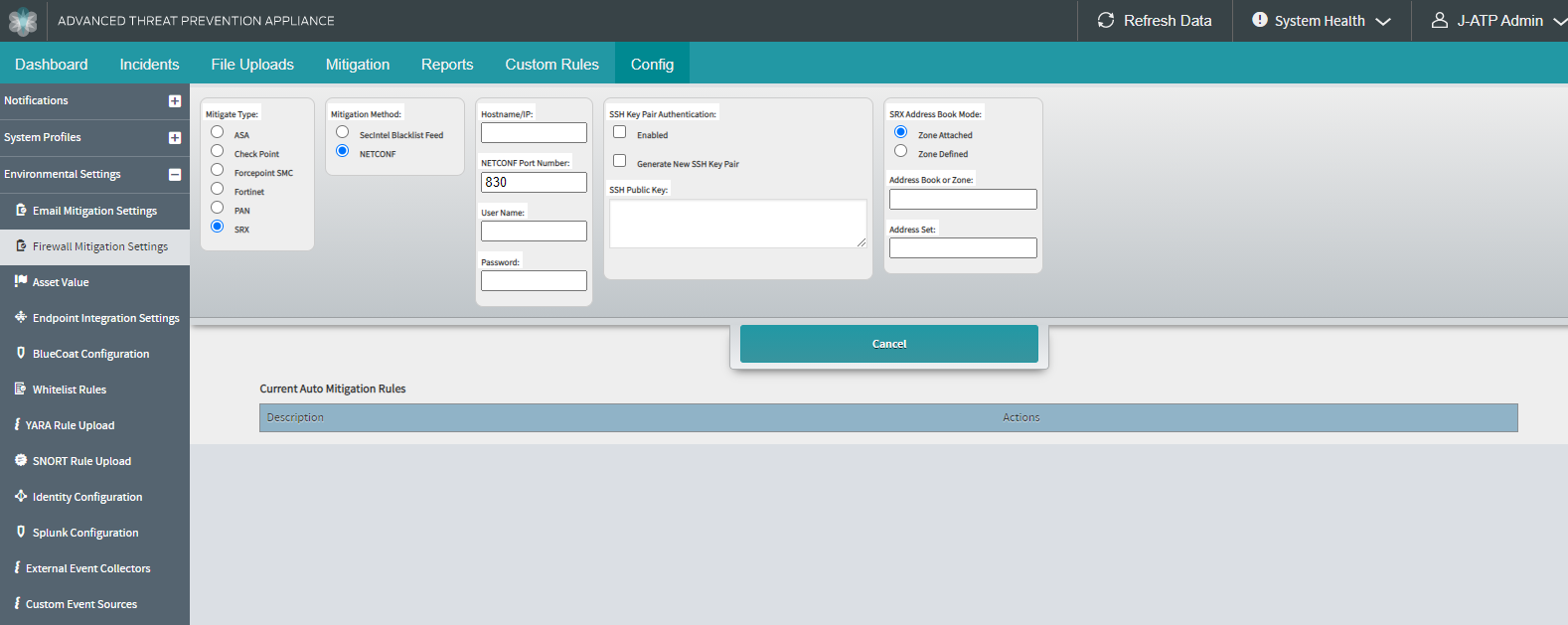

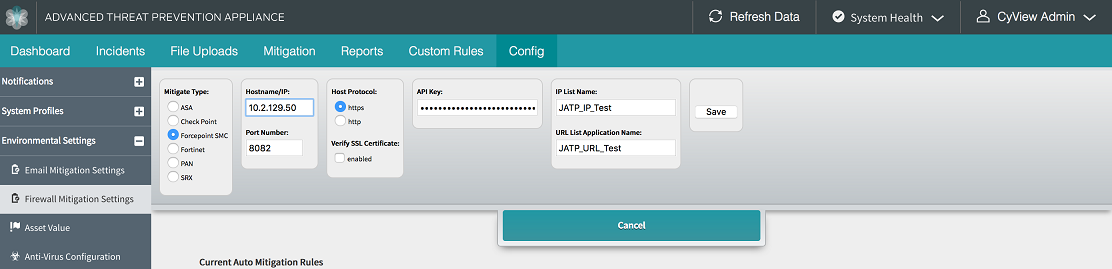

방화벽 자동 완화 구성

구성>환경 설정>방화벽 완화 설정 페이지를 사용하여 Cisco ASA 방화벽, Check Point 방화벽, Forcepoint SMC, Fortinet 방화벽, PAN(Palo Alto Network) 방화벽 및/또는 주니퍼 SRX 방화벽에서 주니퍼 ATP 어플라이언스 탐지 멀웨어의 자동 완화를 구성할 수 있습니다.

방화벽 자동 완화 구성 페이지입니다. Mitigation(완화) 탭의 Firewall blocking options(방화벽 차단 옵션)를 사용하여 구성된 자동 완화 규칙을 적용할 수 있습니다.

이 섹션에는 6개의 개별 구성 옵션이 있습니다.

-

Cisco ASA 방화벽 구성 - Cisco ASA 방화벽 구성을 참조하십시오.

-

Check Point 방화벽 구성 - Check Point 방화벽 구성을 참조하십시오.

-

Forcepoint SMC 구성 - Forcepoint SMC 구성을 참조하십시오.

-

중앙 집중식 PANORAMA PAN 방화벽 관리 디바이스 구성 - 중앙 집중식 PAN FW 완화 관리를 위한 PANORAMA 디바이스 구성 참조

-

PAN 방화벽 구성 - PAN 방화벽 구성을 참조하십시오.

-

SRX 시리즈 방화벽 구성. 주니퍼 SRX 방화벽 구성을 참조하십시오.

PAN 방화벽은 PAN OS DAG(동적 주소 그룹) 및 관련 태그를 사용하여 방화벽 정책을 적용합니다. DAG는 고정 IP 주소에 연결되지 않습니다.

주니퍼 ATP 어플라이언스는 규칙을 PAN으로 푸시하지 않습니다. 대신 PAN DAG에서 주소를 추가하거나 삭제합니다. 여기에서 PAN에 DAG의 주소를 차단하거나 다른 작업을 수행하도록 지시할 수도 있습니다. DAG에 대한 액세스를 제공하는 API는 사용자가 PAN 장치의 네트워크를 구성할 수 있는 PAN OS에서 사용할 수 있습니다.

주니퍼 ATP 어플라이언스/주니퍼 SRX 방화벽 통합은 Junos 주소 세트에 의존합니다. 주니퍼 ATP 어플라이언스 플랫폼은 SRX에 구성된 하나 이상의 Junos 주소 집합에 악성 IP 주소를 추가하여 SRX에 악성 IP 주소를 자동으로 푸시합니다.

Cisco ASA, Fortinet 및 Check Point 컨피그레이션 개요에 대해서는 해당 섹션을 참조하십시오.

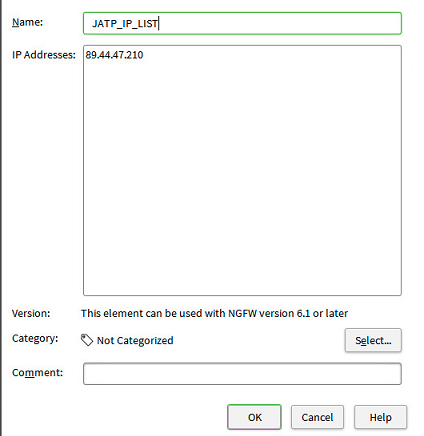

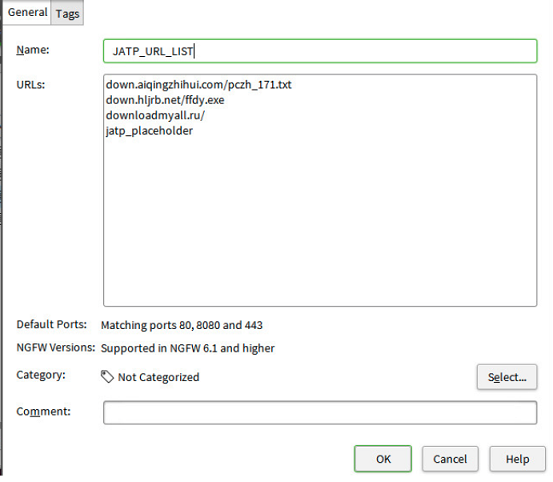

주니퍼 ATP 어플라이언스는 Forcepoint SMC(Security Management Center)와 통합되어 차단을 위해 Forcepoint 목록에 주소 및 URL을 추가하거나 제거할 수 있습니다.

- 자동 완화 정보

- PAN 방화벽 구성

- PAN 방화벽 태그 구성

- 새 자동 완화 규칙 구성

- 자동 완화 규칙 구현

- 자동 완화 규칙 작업 확인

- 중앙 집중식 PAN FW 완화 관리를 위한 PANORAMA 디바이스 구성

- 중앙 집중식 파노라마 통합 구성

- 자동 완화 규칙 구현

- 자동 완화 규칙 작업 확인

- 주니퍼 SRX 방화벽 구성

- Cisco ASA 방화벽 구성

- Cisco ASA 방화벽 컨피그레이션

- Cisco ASA 방화벽 컨피그레이션 예:

- 주니퍼 ATP 어플라이언스 ASA 방화벽 구성

- FortiManager 콘솔의 구성

- 주니퍼 ATP 어플라이언스 중앙 관리자의 구성

- Check Point 방화벽 구성

- Check Point 방화벽 구성 및 구축

- Check Point와 주니퍼 ATP 어플라이언스 통합 구성

- Forcepoint SMC 구성

- Forcepoint SMC에 대한 새 완화 규칙 구성

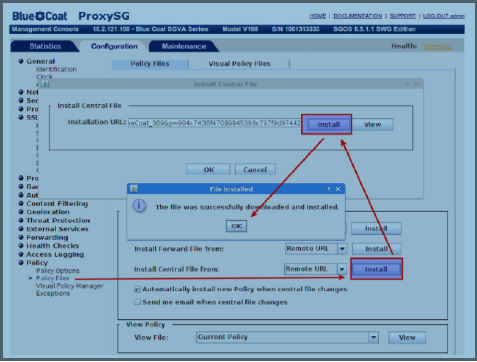

자동 완화 정보

주니퍼 ATP 어플라이언스는 통합 엔터프라이즈 차단 장치에서 포괄적인 자동 완화 기능을 제공합니다. 이전 릴리스에서는 위협 차단을 수행하기 위해 완화 인텔리전스를 통합 파트너 디바이스에 수동으로 푸시했습니다(Bluecoat와 같이 주니퍼 ATP 어플라이언스를 조사한 파트너 디바이스 제외). 이 릴리스에서 사용자는 사용자 상호 작용 없이 완화 인텔리전스를 차단 디바이스에 자동으로 푸시할지 또는 차단 인프라에 배포된 각 완화 규칙에 대해 수동 푸시 옵션을 사용할지 여부를 구성합니다.

자동 완화 설정 및 활성화에 대한 자세한 내용은 자동 완화 구성을 참조하십시오. 자동 완화를 사용하도록 설정하면 주니퍼 ATP 어플라이언스 ATA가 동시에 사용하도록 설정됩니다.

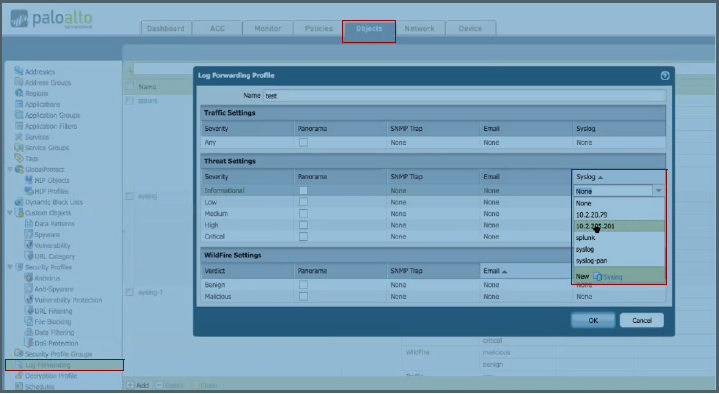

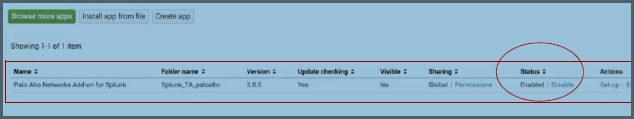

PAN 방화벽 구성

자동 완화를 위한 주니퍼 ATP 어플라이언스-PAN 방화벽 통합의 구성은 2단계 프로세스로 이루어집니다.

-

PAN 방화벽 웹 UI를 사용하여 동적 주소 그룹 및 주니퍼 ATP 어플라이언스 태그를 구성합니다.

-

이 구성>환경 설정>방화벽 완화 설정 페이지에서 구성을 완료합니다.

PAN 방화벽 태그 구성

-

PAN OS 6.0 Web UI에서 Objects(개체) 탭으로 이동하고 왼쪽 패널 메뉴에서 Tags(태그) 페이지를 선택합니다. 주니퍼 ATP 어플라이언스 태그를 입력하고 확인을 클릭합니다. 예: JATP-tag

-

Objects(개체) 탭의 왼쪽 패널 메뉴에서 Address Group(주소 그룹)을 선택한 다음 Add(추가)를 클릭하여 새 동적 주소 그룹을 만듭니다. 제공된 필드에 아래 표시된 기준을 입력하고 확인을 클릭합니다.

-

이름(예: JATP-dag)

-

설명(예: 주니퍼 ATP 어플라이언스 동적 주소 그룹)

-

유형(예: 동적)

-

일치(예: 'JATP-tag')

-

-

Policies(정책) 탭으로 이동하고 왼쪽 패널 메뉴 옵션에서 Security(보안)를 선택한 다음 Add(추가)를 클릭하여 보안 정책 규칙을 추가합니다.

-

Source(소스) 하위 탭의 Source Address(소스 주소)에서 이전에 생성한 Dynamic Address Group(예시 JATP-dag 체크 표시)을 추가합니다. OK(확인)를 클릭한 다음 창의 오른쪽 상단 모서리에 있는 Commit(커밋)을 클릭합니다.

새 자동 완화 규칙 구성

-

Config>Environmental Settings(환경 설정)>Firewall Mitigation Settings(방화벽 완화 설정) 페이지로 이동합니다.

-

Add New Auto-Mitigation Rule(새 자동 완화 규칙 추가)을 클릭합니다.

메모:각 FW 완화 설정 필드에 대한 정의는 아래에 자세히 나와 있습니다.

-

PAN FW 장치 통합을 위한 호스트 이름/IP, 호스트 프로토콜 및 포트 번호를 입력합니다.

-

Mitigation Type(완화 유형) 범주에서 PAN 을 선택하고 Device Type(디바이스 유형) 옵션에서 PAN-OS Firewall(PAN-OS 방화벽)을 선택합니다.

-

사용자 이름과 비밀번호를 입력합니다.

-

완화 URL 범주 및 TAG를 입력합니다.

팁:사용자가 URL 및 DAG 범주를 변경하려는 경우 수정된 규칙은 자동 규칙 밀어넣기로 트리거되지 않습니다. 새 범주로 푸시하려면 기존 구성을 삭제하고 새 구성을 추가합니다.

-

Expire Days(만료 일)를 입력하고 Add(추가)를 클릭합니다.

표 17: 정의된 자동 완화 설정 완화 유형

PAN-OS를 선택하여 개별 PAN FW를 구성합니다.

호스트 IP/URL

PAN 방화벽의 IP 주소 또는 FQDN/호스트 이름입니다.

호스트 프로토콜

HTTPS 또는 HTTP를 선택합니다.

포트 번호

PAN OS 관리 콘솔의 포트 번호를 입력합니다.

사용자 이름

관리자 계정 사용자 이름을 입력합니다.

암호

관리자 계정 암호입니다.

태그

구성된 DAG와 연결된 태그(위 예에서는 'JATP-tag')입니다.

완화 URL 범주

URL을 입력합니다. 이 옵션은 Palo Alto Networks 방화벽에 대한 URL을 기반으로 차단을 제공합니다. URL 기반 차단을 사용하면 보다 정확한 차단 제어가 가능합니다.

자동 완화 규칙 구현

주니퍼 ATP 어플라이언스 Central Manager 완화 페이지에서 구성된 자동 완화 규칙을 적용합니다.

-

완화(Mitigation) 테이블에서 위협 행(또는 여러 행)을 선택하고 적용(Apply)을 클릭합니다.

-

Apply(적용)를 클릭하면 모든 규칙이 PAN 방화벽으로 푸시되고 10-20초 내에 PAN 방화벽 CLI에 표시됩니다. 여러 규칙을 동시에 푸시할 수 있으며 모두 동시에 PAN CLI에 반영됩니다.

이는 비동기 작업이므로 필요에 따라 다른 규칙을 계속 푸시하고 다른 CM 웹 UI 페이지를 사용할 수 있습니다.

60초 후에 페이지를 새로 고쳐 선택한 행에 대한 푸시 성공 메시지를 확인합니다.

-

제거 단추는 자동 완화 규칙을 제거해야 하는 경우 자동 완화를 위해 눌린 행마다 사용할 수 있습니다.

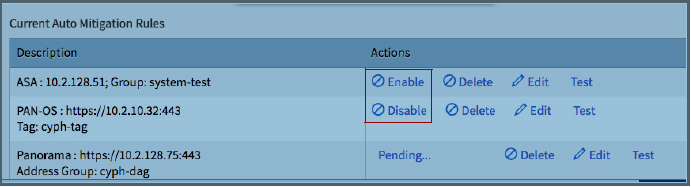

자동 완화 차단 규칙을 사용하거나 사용하지 않도록 설정하려면:

-

구성(Config)>환경 설정(Environmental Settings)>방화벽 완화 설정(Firewall Mitigation Settings) 페이지에서.

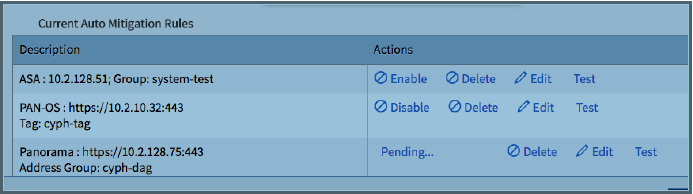

-

Current Auto Mitigation Rules(현재 자동 완화 규칙) 테이블에서 Enable(활성화) 또는 Disable(비활성화)을 클릭하여 자동 차단 전달을 활성화하거나 중지(비활성화)합니다.

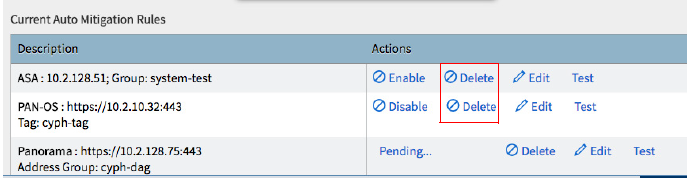

PAN FW 규칙 및/또는 구성을 삭제하려면:

-

구성(Config)>환경 설정(Environmental Settings)>방화벽 완화 설정(Firewall Mitigation Settings) 페이지에서.

-

현재 팬 FW로 푸시되는 규칙이 없는 경우 삭제 옵션을 클릭합니다.

-

규칙이 현재 푸시되고 있는 경우 삭제 옵션이 비활성화됩니다. Remove all IP Addresses(모든 IP 주소 제거)를 클릭합니다.

PAN FW 구성을 삭제하려면 먼저 '모든 IP 주소 제거'를 선택한 다음 '삭제'를 선택합니다.

자동 완화 규칙 작업 확인

-

PAN-OS CLI에서 다음을 입력합니다.

show object dynamic-address-group all

중앙 집중식 PAN FW 완화 관리를 위한 PANORAMA 디바이스 구성

주니퍼 ATP 어플라이언스 플랫폼은 악성 IP 주소와 멀웨어로 연결되는 URL을 모니터링하고 탐지합니다. 이전 릴리스에서는 주니퍼 ATP 어플라이언스와 PAN(Palo Alto Networks) 방화벽의 통합을 통해 주니퍼 ATP 어플라이언스가 악성 URL 및 IP를 개별 PAN FW 디바이스로 푸시하여 차단할 수 있었습니다. 그러나 일부 기업은 다양한 위치에 구축된 일련의 PAN 방화벽을 사용합니다. 이러한 이유로 주니퍼 ATP 어플라이언스는 중앙 위치에서 PAN 방화벽의 분산 네트워크를 제어하는 네트워크 보안 관리 디바이스인 Palo Alto Network의 Panorama와의 통합 기능을 제공합니다. 주니퍼 ATP 어플라이언스는 평소와 같이 개별 PAN-OS FW와의 통합을 구성하거나 주니퍼 ATP 어플라이언스의 방화벽 및 보안 게이트웨이 자동 완화 옵션의 일부로 중앙 집중식 Panorama 디바이스와의 통합을 구성할 수 있는 유연성을 제공합니다. 개별 FW 통합에 대해서는 을(를) 참조하십시오 .

주니퍼 ATP 어플라이언스/파노라마 통합은 IP 주소를 방화벽 주소 그룹에 푸시하고, 구성된 각 방화벽 디바이스 그룹에 대한 사용자 지정 URL 범주에 URL을 푸시합니다. 여러 장치 그룹을 구성할 수도 있습니다.

중앙 집중식 디바이스 그룹, 주소 그룹 및 관련 정책 구성에 대한 자세한 내용은 Palo Alto Networks Panorama 설명서를 참조하십시오.

중앙 집중식 파노라마 통합 구성

-

Config>Environmental Settings(환경 설정)>Firewall Mitigation Settings(방화벽 완화 설정) 페이지로 이동합니다.

-

Add New Auto-Mitigation Rule(새 자동 완화 규칙 추가)을 클릭합니다.

메모:각 FW 완화 설정 필드에 대한 정의는 아래에 자세히 나와 있습니다.

-

완화 유형(Mitigation Type) 범주에서 PAN을 선택하고 디바이스 유형(Device Type) 옵션에서 파노라마(Panorama)를 선택합니다.

-

호스트 이름/IP를 입력합니다.

-

구성된 장치 그룹을 입력합니다. 장치 그룹이 여러 개인 경우 각 장치 그룹 이름을 공백으로 구분하여 입력합니다.

-

중앙 집중식 PANORAMA FW 장치의 호스트 프로토콜과 포트 번호를 입력합니다.

-

사용자 이름과 비밀번호를 입력합니다.

-

완화 URL 범주를 입력합니다.

-

주소 그룹을 입력합니다.

-

Expire Days(만료 일)를 입력하고 Add(추가)를 클릭합니다.

표 18: 정의된 PANORAMA 자동 완화 설정 완화 유형

Panorama를 선택하여 중앙 집중식 Panorama 관리 서버 디바이스를 구성합니다.

호스트 IP/URL

IP 주소 또는 Panorama 장치의 FQDN/호스트 이름입니다. Device Group(장치 그룹) Device Group name(s)을 입력합니다. 여러 장치 그룹이 가능할 수 있습니다

장치 그룹

장치 그룹 이름을 입력합니다. 여러 장치 그룹을 지정할 수 있습니다(문자 공백으로 구분). Manage Devive Groups(Devive Groups) 페이지의 Panorama Console에서 Device Group(s)을 설정합니다. Panorama 방화벽 네트워크의 모든 방화벽이 그룹화되는 곳입니다.

호스트 프로토콜

HTTPS 또는 HTTP를 선택합니다.

포트 번호

PAN OS 관리 콘솔의 포트 번호를 입력합니다.

사용자 이름

관리자 계정 사용자 이름을 입력합니다.

암호

관리자 계정 암호입니다.

완화 URL 범주

URL을 입력합니다. 이 옵션은 Palo Alto Networks 방화벽에 대한 URL을 기반으로 차단을 제공합니다. URL 기반 차단을 사용하면 보다 정확한 차단 제어가 가능합니다. 주니퍼 ATP 어플라이언스/Panorama는 구성된 각 방화벽 디바이스 그룹에 대한 사용자 지정 URL 범주에 URL을 푸시합니다. 푸시는 주니퍼 ATP 어플라이언스에서 분산 PAN FW로의 완화 보안 웹 게이트웨이를 통해 이루어집니다.

주소 그룹

주니퍼 ATP 어플라이언스가 PAN 차단을 위해 IP 주소를 푸시하는 그룹 위치입니다. 주니퍼 ATP 어플라이언스와 관련된 Panorama 콘솔에서 생성한 기존 주소 그룹을 입력합니다. 주소 그룹을 지정하지 않으면 PAN은 푸시가 실행될 때 새 주소 그룹을 생성합니다.

만료일

규칙이 만료되기 전까지의 기간(일)을 입력합니다. 만료 일 기본값은 0이며, 이는 규칙이 만료되지 않음을 의미합니다.

자동 완화 규칙 구현

주니퍼 ATP 어플라이언스 Central Manager 완화 페이지에서 구성된 자동 완화 규칙을 적용합니다.

-

완화(Mitigation) 테이블에서 위협 행(또는 여러 행)을 선택하고 적용(Apply)을 클릭합니다.

메모:Apply(적용) 작업은 지정된 디바이스 그룹의 분산 PAN-OS 방화벽에서 정책이 실행되는 Panorama 디바이스로 자동 완화 규칙을 푸시합니다.

-

적용을 클릭하면 모든 규칙이 Panorama를 통해 PAN 방화벽으로 푸시되고 10-20초 내에 PAN 방화벽 CLI에 표시됩니다. 여러 규칙을 동시에 푸시할 수 있으며 모두 동시에 PAN CLI에 반영됩니다.

이는 비동기 작업이므로 필요에 따라 다른 규칙을 계속 푸시하고 다른 CM 웹 UI 페이지를 사용할 수 있습니다.

60초 후에 페이지를 새로 고쳐 선택한 행에 대한 푸시 성공 메시지를 확인합니다.

-

제거 단추는 자동 완화 규칙을 제거해야 하는 경우 자동 완화를 위해 눌린 행마다 사용할 수 있습니다.

Panorama 규칙 및/또는 구성을 삭제하려면:

-

구성(Config)>환경 설정(Environmental Settings)>방화벽 완화 설정(Firewall Mitigation Settings) 페이지에서.

-

현재 Panorama 장치에 푸시되고 있는 규칙이 없는 경우 삭제 옵션을 클릭합니다.

-

규칙이 현재 푸시되고 있는 경우 삭제 옵션이 비활성화됩니다. Remove all IP/URL Addresses(모든 IP/URL 주소 제거)를 클릭합니다.

파노라마 구성을 삭제하려면 먼저 '모든 IP/URL 주소 제거'를 선택한 다음 '삭제'를 선택합니다.

자동 완화 규칙 작업 확인

-

Panorama 디바이스 그룹에 있는 각 개별 PAN-OS 방화벽의 CLI에서 다음 명령을 입력하여 작업을 확인합니다.

show object dynamic-address-group all

주니퍼 SRX 방화벽 구성

- 주니퍼 SRX 방화벽 완화 개요

- SRX CLI에서 보안 정책 주소 세트 구성

- 주니퍼 ATP 어플라이언스 웹 UI에서 영역 정의 SRX 구성 정의

- SecIntel 차단 목록 피드 구성

- 주니퍼 ATP 어플라이언스 완화 탭에서 SRX 활동 보기

- SRX SSH 퍼블릭/프라이빗 키 쌍 생성

- 주니퍼 ATP 어플라이언스 웹 UI에서 영역 연결 SRX 구성 정의

주니퍼 SRX 방화벽 완화 개요

주니퍼 ATP 어플라이언스는 주니퍼 SRX 방화벽과의 완화 통합 기능을 제공합니다. 주니퍼 ATP 어플라이언스 플랫폼이 악성 IP 주소를 SRX에 푸시하면 해당 IP 주소는 SRX에 구성된 하나 이상의 Junos 주소 집합에 추가됩니다. 이 섹션에서는 해당 구성에 대해 설명합니다.

SRX 네트워크 관리자는 특정 주소 세트와 관련된 액세스를 거부하거나 트래픽을 모니터링하는 SRX의 Junos 정책을 구성합니다. 영역 정의 또는 영역 연결의 이러한 주소 집합에는 주니퍼 ATP 어플라이언스에서 탐지한 모든 악성 IP 주소가 포함됩니다.

SRX 관리자는 완화를 위해 주니퍼 ATP 어플라이언스에서 보고한 악성 IP 주소를 포함하도록 표준 Junos 주소 집합 및 정책을 구성합니다. 완화된 주소의 모든 항목이 차단됩니다(정책에 따라 신뢰할 수 있는 주소에서 신뢰할 수 없는 주소로 이동됨). 관리자는 구성된 완화 주소 집합의 트래픽을 적절하게 처리하는 정책을 구성해야 합니다. 다음 섹션에서는 SRX 완화 주소 세트를 식별하기 위해 주니퍼 ATP 어플라이언스 플랫폼을 구성하는 방법에 대해 설명합니다.

JUNOS SRX 주소록 및 주소 세트

Junos에서 주소 집합은 주소록 안에 중첩됩니다. 주소 집합 및 장부에 대한 자세한 설명은 Junos 설명서에서 확인할 수 있습니다. 일반적으로 주소록은 보안 영역 내에 나타날 수 있는 모든 가능한 주소 및 호스트 이름의 집합입니다. 주소 집합은 사용자가 구성할 수 있는 주소록의 하위 집합입니다. 주소록에는 여러 주소 집합이 포함될 수 있으며, 주소 집합에는 여러 주소가 포함될 수 있습니다.

주소 집합은 영역 연결(전역) 또는 영역 정의로 구성할 수 있습니다.

-

영역 정의 주소 집합(영역별이라고도 함)은 특정 영역에 대해 버전 11.2 이하를 실행하는 SRX 시스템에서 구성됩니다. 영역 정의 주소 집합은 영역당 1개의 기본 주소록을 사용합니다. 영역 정의 구성 모드에서 각 보안 영역에는 이름이 지정되지 않은 단일 주소록이 있습니다. 주소 집합은 이 영역별 주소록 내에 정의되어 있습니다. SRX는 영역 정의 주소 집합의 기본 이름으로 "주소록"이라는 이름을 사용합니다. 신뢰할 수 있는 영역은 사용자가 구성하며, 신뢰할 수 없는 영역은 일반적으로 인터넷과 알 수 없는 서버로 표시됩니다.

버전 11.2 이상을 실행하는 SRX 시스템에 대해 전역, 영역 연결 또는 영역 정의 주소 세트를 구성할 수 있습니다. Junos 버전 11.2 이상은 새로운 영역 연결 구성 모드 외에도 레거시 영역 지정 구성 모드를 지원합니다. 영역 연결 주소 집합 구성의 경우 관리자는 주소 집합과 함께 주소록 또는 영역을 모두 지정해야 합니다. 전역 영역 연결 주소 집합의 구문은 영역 정의와 다릅니다. 아래의 TIP 예를 참조하십시오.

팁:SRX 주소록 모드를 Zone Attached로 선택하는 경우 CM Web UI의 "Address Book or Zone" 입력 필드에 주소록 이름을 지정하고 "Address Set" 입력 필드에 주소 세트를 지정합니다. 더미 IP 주소가 포함된 주소 세트는 SRX CLI의 주소록 아래에 생성되어야 합니다. 예를 들어:

-

Address-book book1 with address-set asset Address Book or Zone : book1 Address-set : asset

-

Address-book global with address-set asset Address Book or Zone : global Address-set : asset

-

SRX 주소록 모드를 Zone Defined(영역 정의)로 선택하는 경우 "Address Book or Zone(주소록 또는 영역)" 입력 필드에 영역 이름을 지정하고 "Address Set(주소 세트)" 입력 필드에 설정된 주소를 지정합니다. 더미 IP 주소가 포함된 주소 집합은 SRX CLI에서 해당 존에 대한 주소록 아래에 생성되어야 합니다.

영역과 주소 집합을 공백으로 구분하여 여러 항목(각 영역에 대해 하나씩)을 만들 수 있습니다. 예를 들어, 주소 집합이 "asset1"인 "untrust1" 영역과 주소 집합 "asset2"가 있는 영역 "untrust2"에 여러 IP 주소를 푸시하려면 다음을 구성해야 합니다.

Address Book or Zone : untrust1 untrust2 Address-set : aset1 aset2

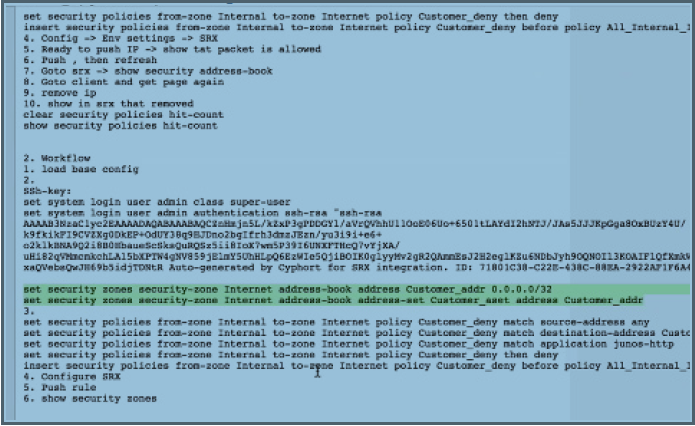

SRX CLI에서 보안 정책 주소 세트 구성

주니퍼 ATP 어플라이언스 웹 UI에서 SRX 통합을 구성하기 전에 SRX에서 완료해야 하는 작업은 다음과 같습니다.

-

필요에 따라 영역 기반 주소록 및 주소 집합 보안 정책을 구성합니다.

Zone-Defined Example with Syntax descriptions:

set security zones security-zone <JATP-Zone-name> address-book address Customer_addr 0.0.0.0/32 set security zones security-zone <JATP-Zone-name> address-book address-set <JATP-addressSet> address Customer_addr

-

필요에 따라 영역 연결 주소록 및 주소 집합 보안 정책을 구성합니다.

Zone-attached Global Example:

set security address-book global address-set <JATP-addressSet> address Customer_addr set security address-book global address Customer_addr 0.0.0.0/32 set security address-book global address-set Customer_addressSet address Customer_addr

Zone-attached User Defined Example:

set security address-book <JATP-book> address-set <JATP-addressSet> address Customer_addr

... 여기서 <JATP-book>은 주니퍼 ATP 어플라이언스 웹 UI의 "Address Book 또는 Zone"에 구성된 주소록이고, <JATP-addressSet>은 "Address Set" 필드에 구성된 주소 세트입니다.

set security address-book <JATP-book> address Customer_addr 0.0.0.0/32 set security address-book <JATP-book> address-set <JATP-aset> address Customer_addr

메모:주니퍼 ATP 어플라이언스는 SRX CLI에서 구성된 주소 집합으로만 악성 IP 주소를 푸시합니다. 관리자는 이러한 악성 IP 주소로 가는 연결을 차단하도록 SRX에 대한 정책을 구성해야 합니다. 예를 들어:

set security policies from-zone Internal to-zone Internet policy Customer_deny match source-address any set security policies from-zone Internal to-zone Internet policy Customer_deny match destination-address <JATP-addressSet> set security policies from-zone Internal to-zone Internet policy Customer_deny match application junos-http set security policies from-zone Internal to-zone Internet policy Customer_deny then deny

-

주니퍼 ATP 어플라이언스 웹 UI로 이동하여 SRX 통합을 구성합니다.

-

영역 정의 주소록 구성 설정에 대한 지침은 다음 섹션의 주니퍼 ATP 어플라이언스 웹 UI에서 영역 정의 SRX 구성 정의를 참조하십시오.

-

영역 연결 주소록 구성 설정에 대한 지침은 주니퍼 ATP 어플라이언스 웹 UI에서 영역 연결 SRX 구성 정의를 참조하십시오.

-

SSH 키 쌍 생성에 대한 정보는 SRX SSH 퍼블릭/프라이빗 키 쌍 생성을 참조하십시오.

-

SRX 방화벽 활동 모니터링에 대한 자세한 내용은 주니퍼 ATP 어플라이언스 완화 탭에서 SRX 활동 보기를 참조하십시오.

-

주니퍼 ATP 어플라이언스 웹 UI에서 영역 정의 SRX 구성 정의

영역 정의 SRX 완화 구성 프로세스는 두 부분으로 이루어집니다.

-

SRX CLI를 사용하여 보안 영역 및 주소 집합을 지정합니다.

-

주니퍼 ATP 어플라이언스 웹 UI를 사용하여 SRX 완화 통합을 구성합니다.

영역 정의 SRX 통합을 구성하려면 다음을 수행합니다.

-

SRX CLI에서 주소록/주소 집합을 정의하여 보안 정책을 영역 정의 또는 전역 영역 연결로 구성합니다. 예를 들어:

그림 19: 샘플 SRX CLI 구성 예 -

주니퍼 ATP 어플라이언스 Central Manager 웹 UI의 구성>환경 설정>방화벽 완화 설정 페이지로 이동하여 SRX를 선택합니다.

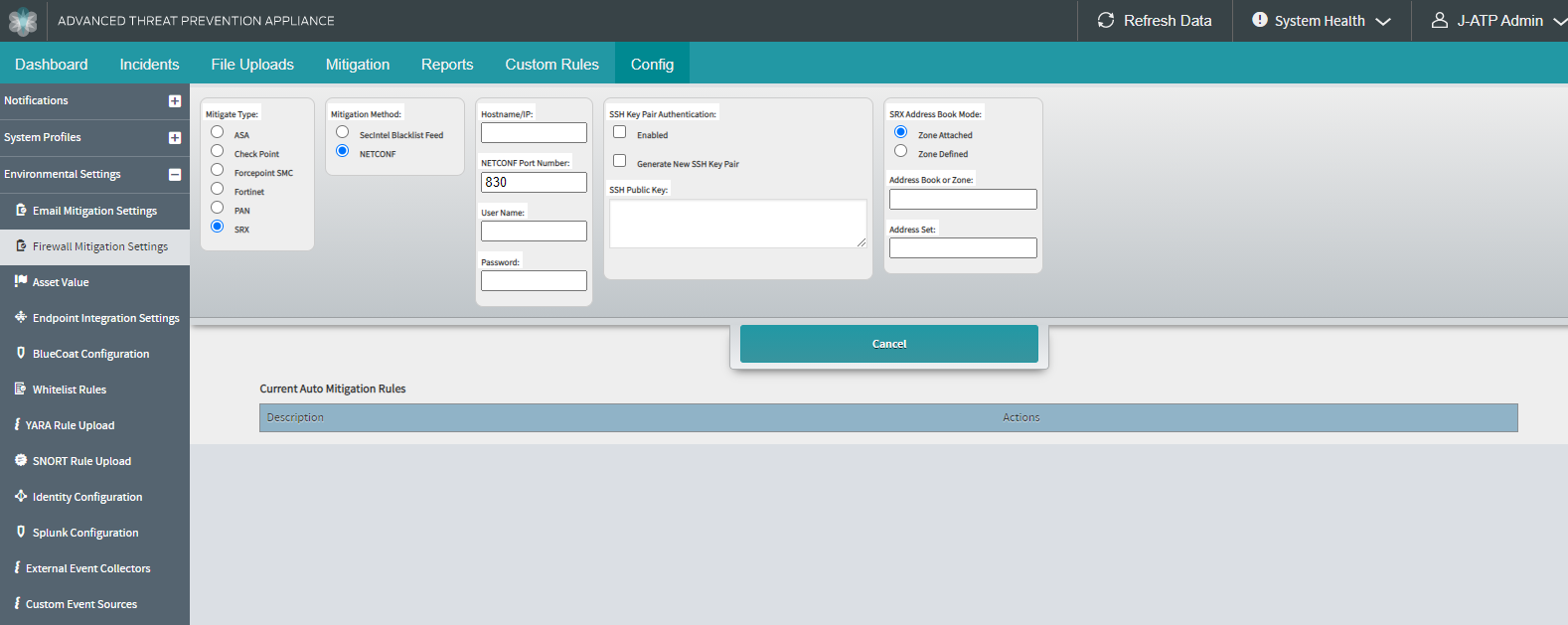

그림 20: 주니퍼 ATP 어플라이언스 자동 완화 구성 페이지

-

NETCONF를 선택합니다.

-

SRX 호스트 이름 또는 IP 주소를 입력합니다. 호스트 이름/IP 필드에서.

-

SRX에 로그인할 수 있도록 NETCONF 포트 번호를 입력합니다: 830.

메모:NETCONF 포트 번호는 SRX에서 구성되며 정의된 포트 번호는 주니퍼 ATP 어플라이언스 웹 UI 구성 NETCONF 포트 번호 필드에 입력됩니다.

-

User Name(사용자 이름) 및 Password(암호) 필드에 SRX 로그인을 위한 사용자 이름과 암호를 입력합니다.

메모:SRX에 로그인하는 데 사용할 수 있는 두 가지 모드가 있습니다: 사용자 이름 및 암호 구성 또는 SSH 키 및 암호 구문(SSH 암호 구문은 열 2의 암호 필드에 정의된 암호임). SSH 퍼블릭/프라이빗 키 쌍을 구성하려면 SRX SSH 퍼블릭/프라이빗 키 쌍 생성 섹션을 참조하십시오.

-

Expire Days(만료 일) 필드에 완화된 IP 주소가 자동으로 삭제되기 전의 일 수[0일은 주소를 삭제하지 않아야 함을 나타냄]를 입력합니다.

만료로 설정된 일수가 지나면 IP 주소가 SRX에서 자동으로 제거됩니다.

-

SRX 주소록 모드 영역에서 주소 집합 구성에 대해 정의된 영역을 선택합니다. 아래 표시된 샘플 구성 모드는 Zone Defined(영역 정의)입니다.

-

주소록 또는 영역 필드에서 영역을 정의합니다(주소록은 영역 연결 세트용, 영역은 영역 정의 세트용). 위의 예에서 영역은 영역 정의 구성에 대해 "신뢰할 수 있는" 및 "신뢰할 수 없음"으로 설정됩니다.

-

Address Set(주소 세트) 필드에서 주소 세트를 정의하십시오. 이 예에서는 SRX 정책에 따라 "asset1" 및 "asset2"를 정의했습니다.

-

저장을 클릭합니다. 또는 SSH 키를 생성하려는 경우 바로 아래 단계를 수행합니다.

-

Current Auto-Mitigation Rules(현재 자동 완화 규칙) 테이블에서 방금 저장한 SRX 구성을 찾고 Test(테스트) 링크를 클릭하여 SRX 통합을 확인합니다.

-

Edit(편집)를 클릭하여 구성 설정을 수정하거나 Delete(삭제)를 클릭하여 구성을 제거합니다.

-

다음은 주니퍼 ATP 어플라이언스가 영역 정의 방화벽 완화를 위해 SRX에 푸시하는 정보의 예입니다.

"trust"라는 영역 정의 완화에 대한 샘플 구문:

Example : Pushing IP address 10.31.165.131 to SRX set security zones security-zone trust address-book address JATP-AUTOGENERATED- ADDRESS-10.31.165.131 10.31.165.131/32 set security zones security-zone trust address-book address-set asset1 address JATP-AUTO-GENERATED-ADDRESS-10.31.165.131

SecIntel 차단 목록 피드 구성

주니퍼 ATP 어플라이언스는 기존 SecIntel 피드 기능을 확장하여 차단 목록 피드를 사용하여 완화할 수 있도록 IP 주소와 URL을 모두 제공합니다. 주니퍼 ATP 어플라이언스는 현재 등록된 SRX 디바이스에 C&C(Command & Control), GeoIP, 감염된 호스트 피드를 제공합니다. 차단 목록 완화 옵션이 활성화되면 차단 목록 피드가 등록된 SRX 디바이스로도 전달됩니다.

현재 주니퍼 ATP 어플라이언스에서 지원하는 SRX 방화벽 완화 방법은 표 19에 제시되어 있습니다.

| 완화 방법 |

IP 주소 완화 |

URL 완화 |

|---|---|---|

| NETCONF (넷콘프) |

예 |

아니요 |

| SecIntel 차단 목록 피드 |

예 |

예 |

SecIntel 차단 목록 완화 방법을 사용하는 경우 이 완화를 적용하는 SRX 디바이스가 주니퍼 ATP 어플라이언스에 등록되어 있는지 확인하십시오.

SRX 방화벽으로 SecIntel 차단 목록 피드를 구성하려면 먼저 NETCONF 방법을 사용하여 다른 SRX 구성을 제거해야 합니다. 그렇지 않으면 구성이 오류를 반환합니다. SecIntel 차단 목록 피드를 사용하여 단일 SRX 구성만 만들 수 있습니다. Secintel 차단 목록 피드를 사용하여 SRX 구성을 생성한 후에는 다른 SRX 구성을 생성할 수 없습니다.

IPv6 주소의 경우, 주니퍼 ATP 어플라이언스는 각 SRX 시리즈 방화벽이 IP 피드의 IPv6 데이터를 지원할 수 있는지 확인하고 적절한 피드 콘텐츠를 반환합니다. 차단 목록에 있는 IPv6 주소의 경우, 피드는 IPv6 피드 데이터를 수신할 수 있는 SRX 디바이스에만 전달됩니다.

IP 주소 및 URL 목록을 SRX 방화벽으로 전송하려면 ATP 어플라이언스에서 완화 규칙을 생성해야 합니다.

-

주니퍼 ATP 어플라이언스 Central Manager 웹 UI에서 구성 > 환경 설정(Config Environmental Settings) > 방화벽 완화 설정(Firewall Mitigation Settings ) 페이지로 이동합니다.

-

Add New Auto Mitigation Rule(새 자동 완화 규칙 추가)을 클릭합니다.

-

완화 유형 범주에서 SRX 를 선택합니다.

-

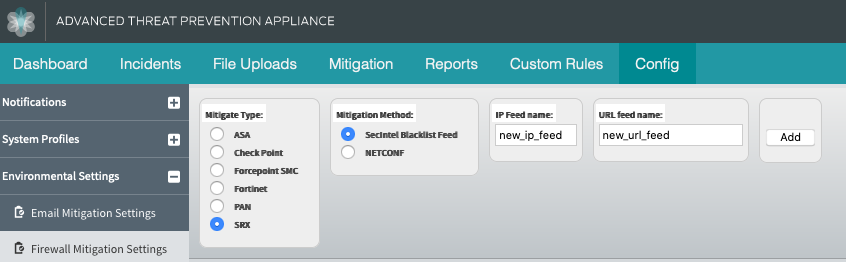

그림 21과 같이 Mitigation Method(완화 방법)에서 SecIntel Blacklist Feed(SecIntel 블랙리스트 피드) 옵션을 선택합니다.

그림 21: SecIntel 블랙리스트 피드

-

완화를 위해 IP 피드 이름 및 URL 피드 이름을 입력합니다. 표 20의 지침을 참조하십시오.

-

Add(추가)를 클릭합니다.

새로 만든 자동 완화 규칙이 Current Auto Mitigation Rules(현재 자동 완화 규칙) 섹션에 표시됩니다. 새 완화 규칙을 편집, 삭제, 비활성화 또는 테스트할 수 있습니다.

| SRX 방화벽에 대한 완화 필드 |

정의 |

|---|---|

| IP 피드 이름 |

ATP 어플라이언스에서 SRX 방화벽으로 전송된 의심스러운 IP 주소 목록의 피드 이름을 입력합니다. 이름에는 쉼표, 대시 및 밑줄과 같은 일부 특수 문자를 포함한 영숫자만 포함되어야 합니다. |

| URL 피드 이름 |

ATP 어플라이언스에서 SRX 방화벽으로 전송된 의심스러운 URL 목록의 피드 이름을 입력합니다. 이름에는 쉼표, 대시 및 밑줄과 같은 일부 특수 문자를 포함한 영숫자만 포함되어야 합니다. |

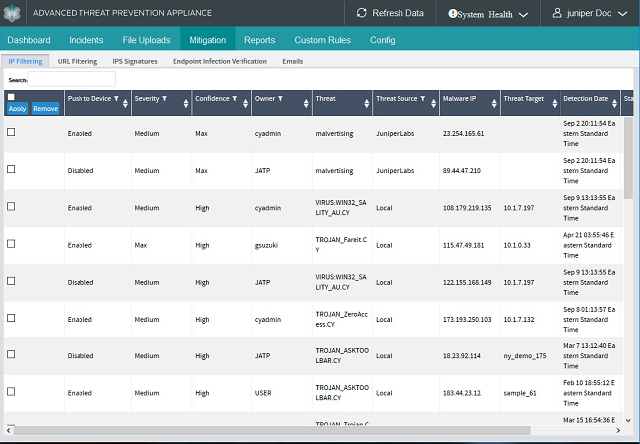

주니퍼 ATP 어플라이언스 완화 탭에서 SRX 활동 보기

주니퍼 ATP 어플라이언스 웹 UI에서 SRX 완화 작업을 모니터링하려면 완화 탭으로 이동하여 방화벽 완화 작업을 확인하십시오.

정책을 적용하는 중일 때 관리자는 해당 작업에 대한 완화 페이지의 메시지에 "적용 보류 중"이라는 메시지가 표시되는 것을 확인할 수 있습니다.

차단 규칙을 삭제하려면 구성에서 삭제를 클릭하여 차단 구성을 삭제합니다.

SRX SSH 퍼블릭/프라이빗 키 쌍 생성

-

SSH 퍼블릭/프라이빗 키 쌍을 생성하려면 SRX 구성을 생성하거나 편집해야 합니다.

-

Enabled(활성화됨) 및 Generate New SSH Key Pair(새 SSH 키 쌍 생성) 확인란을 선택합니다.

-

저장을 클릭합니다.

-

Current Auto-Mitigation Rules(현재 자동 완화 규칙) 테이블에서 Edit(편집)를 클릭하여 동일한 SRX 구성을 엽니다. 새 SSH 공개 키가 창에 표시됩니다.

-

생성된 SSH 공개 키를 복사하여 SRX CLI에 붙여넣어 SRX를 적절하게 구성합니다. 예를 들어:

set system login user admin authentication ssh-rsa "ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC8gjrdWo5dpOHT+PtliV1N6rV4nBTdTE12zQdZSqqbBo OBWe……”

메모:키에서 사용하는 SSH 비밀 암호는 열 2의 암호 필드에 정의된 암호입니다.

주니퍼 ATP 어플라이언스 웹 UI에서 영역 연결 SRX 구성 정의

영역 정의 SRX 완화 설정과 유사하게 영역 연결 SRX 통합은 두 부분으로 구성된 프로세스입니다.

-

사용자 지정 주소록을 정의하고 SRX CLI를 사용하여 하나 이상의 영역에 주소록을 연결합니다.

-

주니퍼 ATP 어플라이언스 웹 UI를 사용하여 SRX 완화 통합을 구성합니다.

SRX에서 영역 연결 정책을 구성하려면(SRX 관리자가 수행):

-

SRX CLI를 사용하여 제거되지 않는 IP로 주소록 "Customer_addressbook" 및 주소 세트 "Customer_addressSet"를 생성합니다.

-

주소록을 하나 이상의 영역에 연결합니다.

-

주니퍼 ATP 어플라이언스 중앙 관리자 웹 UI로 이동하여 SRX 영역 연결 주소록 및 주소 세트와 통합하십시오.

주니퍼 ATP 어플라이언스 Central Manager 웹 UI에서 존 연결 SRX 통합을 구성하려면 다음을 수행합니다.

-

주니퍼 ATP 어플라이언스 Central Manager 웹 UI의 구성>환경 설정>방화벽 완화 설정 페이지로 이동하여 SRX를 선택합니다.

메모:Junos 버전 11.2 이상을 실행하는 SRX 방화벽에서 영역 연결 방법은 항상 정의되고 항상(암묵적으로) 모든 보안 영역에 연결되는 "전역" 주소록을 사용합니다. 관리자가 이 전체 주소록에 설정된 주소를 지정하도록 선택한 경우 주소록 이름 필드에 "global"이라는 단어를 입력하기만 하면 됩니다. (기본 주소록의 실제 이름입니다.) "global" 주소록은 "global"이라는 이름의 특수 주소록이며, 해당 주소록이 구성에 사용될 주소록인 경우 영역 연결 구성에 대한 주니퍼 ATP 어플라이언스 웹 UI에서 이와 같이 참조해야 합니다. 이 예에서는 "trust"라는 주소록을 사용합니다.

-

SRX 호스트 이름 또는 IP 주소를 입력합니다. 호스트 이름/IP 필드에서.

-

SRX에 로그인할 수 있도록 NETCONF 포트 번호를 입력합니다. 예: 830.