SIEM Syslog, LEEF 및 CEF 로깅

주니퍼 ATP 어플라이언스 플랫폼은 클라이언트 브라우저, 운영 체제, 이메일 및 애플리케이션을 악용하고 침투하는 은밀한 고급 웹, 파일 및 이메일 기반 위협을 수집, 검사 및 분석합니다. 주니퍼 ATP 어플라이언스는 악의적인 공격을 탐지하여 인시던트 및 이벤트 세부 정보를 생성하며, 이를 CEF, LEEF 또는 Syslog 형식으로 연결된 SIEM 플랫폼으로 전송할 수 있습니다. 이 가이드에서는 이러한 형식을 사용하는 인시던트 및 이벤트 수집에 대한 정보를 제공합니다.

주니퍼 ATP 어플라이언스는 다음 이벤트 유형에 대해 피싱(PHS, DL + PHS)을 포함한 다운로드(DL) 및 감염(IN) 인시던트에 대한 LEEF 또는 CEF 로그를 생성합니다.

http | 이메일 | 증권 시세 표시기 | 제출 서류 | 익스플로잇 | 데이터 도난

참고:DL(다운로드) 기반 CEF 로그에는 다운로드한 악성코드 파일의 해시 및 파일 형식이 포함됩니다. IN(감염) 기반 CEF 로그는 해시 및 파일 유형을 제공하지 않습니다.

ID 정보도 SIEM의 일부로 전송됩니다. 운영자 가이드에서 제공되는 Active Directory 통합 정보, 외부 수집기 옵션 및 기타 Advanced Threat Analytics 및 Anti-SIEM 필터링 옵션을 참조하십시오.

이 가이드는 SIEM 매핑 및 통합을 위한 CEF, LEEF 및 Syslog 출력에 초점을 맞춥니다. 주니퍼 ATP 어플라이언스는 이 가이드에서 다루지 않은 JSON 기반 HTTP API 결과와 ASCII TEXT 알림도 제공합니다. 자세한 내용은 주니퍼 ATP 어플라이언스 HTTP API 가이드를 참조하십시오.

또한 주니퍼 ATP 어플라이언스는 이전 릴리스에서 Syslog 기능을 확장하고 Syslog 메시징에 더 많은 세부 정보를 추가했습니다. Syslog 경고는 다음 인시던트 및 이벤트 유형에 대해 전송됩니다.

다운로드

감염

악용

이메일 다운로드

피싱

파일 업로드(멀웨어 분석)

데이터 도난

엔드포인트 ID 정보

주니퍼 ATP 어플라이언스는 Syslog 출력에 externalId(인시던트 ID), eventID(이벤트 ID) 등의 필드를 추가했습니다. 이 문서에는 모든 추가 필드가 포함되어 있습니다.

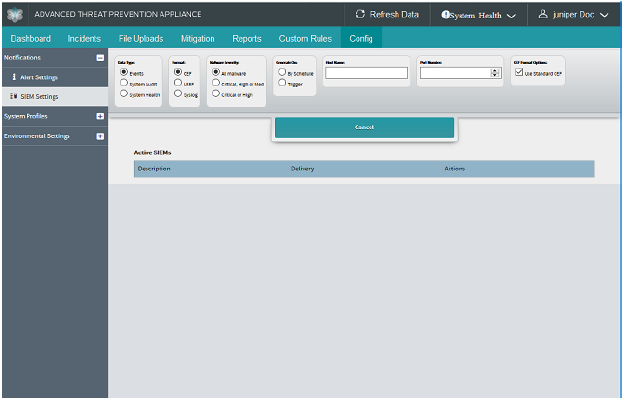

주니퍼 ATP 어플라이언스 중앙 관리자 WebUI 구성> 알림> SIEM 설정은 CEF 형식, LEEF 형식 또는 SYSLOG SIEM 서버에 대한 이벤트 및 시스템 감사 알림을 구성하는 옵션을 제공합니다. 서버는 CEF, LEEF 및 Syslog 형식(Syslog의 호스트 이름 및 포트 번호 제공)으로 주니퍼 ATP 어플라이언스 알림을 수신하도록 구성되어야 합니다.

이벤트 또는 시스템 감사 알림이 CEF, LEEF 또는 Syslog 형식으로 지정된 호스트에 aslog로 전송되도록 SIEM 설정을 구성합니다.

설정

설정

시스템 상태 알림을 구성할 때 SIEM 설정으로 Syslog를 선택하는 경우 주니퍼 ATP 어플라이언스에서 전송되는 Syslog 메시지에 호스트 이름 또는 프로세스 이름을 포함하도록 선택할 수 있습니다. 호스트 이름 표시 및 프로세스 이름 표시:

새 SIEM 알림을 만들려면 다음을 수행합니다.

Config>Notifications 페이지로 이동하여 왼쪽 패널 메뉴에서 SIEM Settings를 선택합니다.

새 SIEM 커넥터 추가를 클릭하여 CEF, LEEF 또는 Syslog 형식으로 새 이벤트, 시스템 감사 또는 시스템 상태 로그 알림을 설정합니다.

사용 가능한 옵션 중에서 선택하고 추가를 클릭하여 구성을 완료하고 새 SIEM 커넥터 구성을 활성 SIEMS 목록에 추가합니다.

CEF 경고 event_id 또는 incident_id 사용하여 웹 UI에 세부 정보 표시

incident_id 또는 event_id 주어지면 다음 URL을 사용하여 주니퍼 ATP 어플라이언스 웹 UI에 관련 세부 정보를 표시할 수 있습니다.

"JATP_HOSTNAME_HERE"를 주니퍼 ATP 어플라이언스 호스트 이름으로 바꾸고 "0000000"을 event_id 또는 incident_id로 바꿉니다.

https://JATP_HOSTNAME_HERE/admin/index.html?incident_id=0000000으로 문의하십시오.

https://JATP_HOSTNAME_HERE/admin/index.html?event_id=0000000으로 문의하십시오.

현재 활성 상태인 로그인 세션이 없는 경우 로그인/암호를 입력하라는 메시지가 표시됩니다.

활성 SIEM 커넥터 구성을 표시, 삭제 또는 편집하려면 다음을 수행합니다.

최근 보고서를 표시하거나 기존 SIEM 구성을 삭제 또는 편집하려면 선택한 구성 행의 활성 SIEM 테이블에서 각각 표시, 삭제 또는 편집을 클릭합니다.

현재 설정과 필드를 원하는 대로 편집, 수정 또는 삭제한 다음 Save(저장)를 클릭합니다.

경고 알림 구성 옵션Alert notification configuration options

SIEM 이벤트 또는 시스템 감사에 대한 경고 알림은 Config>System Settings(구성시스템 설정) 메뉴에서 보내는 메일 설정을 구성한 경우에만 사용할 수 있습니다.

이벤트 경고 설정에 대한 설명은 다음 표에 나와 있습니다.

형식 |

구성할 SIEM 커넥터 알림의 유형을 선택합니다. 이벤트 |

형식 |

알림 출력 형식으로 CEF 또는 Syslog를 선택합니다. |

맬웨어 심각도 |

맬웨어 심각도 결과를 기준으로 로그 알림을 필터링하려면 다음 중 하나를 선택합니다. 모든 멀웨어 | Critical, High 또는 Med | 위험 또는 높음 |

생성 날짜 |

트리거 또는 일정별을 선택하여 SIEM 이벤트 로그가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 날짜와 시간을 설정합니다. |

Host Name(호스트 이름) |

CEF 또는 Syslog 서버의 호스트 이름을 입력합니다. |

포트 번호 |

CEF 또는 Syslog 서버의 포트 번호를 입력합니다. |

형식 |

구성할 SIEM 알림 유형을 선택합니다. 시스템 감사 |

형식 |

알림 출력 형식으로 CEF 또는 Syslog를 선택합니다. |

이벤트 유형 |

경고 알림에 포함할 이벤트 유형을 선택합니다. 로그인/로그아웃 | 로그인 실패 | 사용자 추가/업데이트 | 환경 설정 | 다시 시작할 |

형식 |

로그 출력 형식으로 CEF 또는 Syslog를 선택합니다. |

생성 날짜 |

트리거 또는 일정별을 선택하여 SIEM 시스템 감사 로그가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 날짜와 시간을 설정합니다. |

형식 |

구성할 SIEM 커넥터 로그의 유형을 선택합니다. 시스템 상태 |

건강 |

SIEM 로그에 포함할 상태 보고서 유형을 선택합니다. 전반적인 건강 | 처리 지연 |

형식 |

로그 출력 형식으로 CEF 또는 Syslog를 선택합니다. 시스템 상태 알림을 구성할 때 SIEM 설정으로 Syslog를 선택하는 경우, 주니퍼 ATP 어플라이언스에서 전송되는 Syslog 메시지에서 호스트 이름 또는 프로세스 이름을 표시하거나 숨길 수 있습니다. |

생성 날짜 |

트리거 또는 일정별을 선택하여 SIEM 시스템 감사 로그가 생성되는 방법을 설정합니다. "일정별"을 선택한 경우 요일을 선택한 다음 오전 00:00 또는 오후 형식으로 시간을 입력하여 경고가 생성될 날짜와 시간을 설정합니다. |

Syslog 트랩 싱크 서버

CEF 또는 Syslog 형식으로 경고 알림을 생성하도록 주니퍼 ATP 어플라이언스를 구성할 때 관리자는 rsyslog 트랩 싱크 SIEM 서버가 CEF를 지원하는지 확인해야 합니다. CEF 출력은 rsyslog 서버에서만 구문 분석을 위해 액세스할 수 있으며 주니퍼 ATP 어플라이언스 CLI 또는 웹 UI에서 볼 수 없습니다.

CEF, LEEF 및 Syslog 형식

CEF(Common Event Format) 및 LEEF(Log Event Extended Format)는 다양한 디바이스, 네트워크 어플라이언스 및 애플리케이션의 보안 관련 정보와 로그 관리를 위한 개방형 표준 syslog 형식입니다. 이 개방형 로그 형식은 구성된 채널로 주니퍼 ATP 어플라이언스 멀웨어 이벤트, 시스템 감사 및 시스템 상태 알림을 전송하기 위해 주니퍼 ATP 어플라이언스에서 채택되었습니다.

리프 형식

LEEF 이벤트가 수신되면 QRadar는 트래픽 분석을 수행하고 이벤트 트래픽을 검사하여 송신 디바이스 또는 어플라이언스 트래픽을 식별합니다. 트래픽 분석에서 이벤트 소스를 식별하면 처음 25개의 이벤트는 이벤트 이름이 알 수 없는 로그 이벤트로 설정된 SIM 일반 로그 DSM 이벤트로 분류됩니다. 이벤트 트래픽이 식별된 후 QRadar 는 송신 어플라이언스 또는 소프트웨어에서 전달된 이벤트를 분류하고 레이블을 지정하는 로그 소스를 작성합니다. 송신 디바이스에서 전송된 이벤트는 QRadar의 로그 활동 탭에서 볼 수 있습니다.

자세한 정보는 https://www.ibm.com/support/knowledgecenter/SS42VS_DSM/b_Leef_format_guide.pdf 의 QRadar LEEF(Log Event Extended Format) 안내서를 참조하십시오.

주니퍼 ATP 어플라이언스 DSM 플러그인 설치에 대한 정보는 LEEF 경보를 위한 QRadar 주니퍼 ATP 어플라이언스 DSM 설치의 내용을 참조하십시오.

CEF 형식

표준 CEF 형식은 다음과 같습니다.

CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|Extension

주니퍼 ATP 어플라이언스 CEF 형식은 다음과 같습니다.

CEF:0|JATP|Cortex|<JATP version 5.0>|<event type: http,email,datatheft...>|<malware name>|<incident risk mapping to 0- 10>|externalId=<JATP Incident ID> eventId=<JATP event ID> <ExtensionField=value...>...

CEF 형식에는 가장 관련성이 높은 맬웨어 이벤트, 시스템 감사 또는 시스템 상태 정보가 포함되어 있어 이벤트 소비자가 데이터를 구문 분석하고 상호 운용적으로 사용할 수 있습니다. 이벤트를 통합하기 위해 syslog 메시지 형식이 전송 메커니즘으로 사용됩니다. 이 메커니즘은 각 메시지에 적용되는 공통 접두사를 포함하도록 구성되며 아래와 같이 날짜와 호스트 이름을 포함합니다.

<timestamp in UTC> host <message> where message=<header>|<extension>

다음은 Splunk에 표시된 일반적인 접두사입니다.

<Timestamp in UTC> <server-fully-qualified domain name of the Juniper ATP box> <CEF format>

Syslog의 우선 순위 헤더 형식은 다음과 같습니다.

<Syslog Priority> Timestamp Hostname Processname: SyslogContent

Syslog 우선 순위는 134입니다.

Syslog Facility(Syslog 기능)는 User-level(사용자 수준)이고 Syslog Severity(시스템 로그 심각도)는 Notice(알림)입니다. 호스트 이름 및 프로세스 이름은 SIEM 설정 구성 페이지에서 호스트 이름 표시 및 프로세스 이름 표시 옵션을 선택하여 구성합니다(위 그림 참조).

기본 CEF 필드 및 CEF 확장 필드 키=값 쌍 정의에 대한 정의는 다음 섹션에 나와 있습니다.

CEF 필드 정의

정의 |

정의 |

|---|---|

버전 |

CEF 형식의 버전을 식별하는 정수입니다. 이 정보는 다음 필드가 나타내는 내용을 결정하는 데 사용됩니다. 예: 0 |

장치 공급업체 장치 제품 장치 버전 |

송신 장치의 유형을 고유하게 식별하는 문자열입니다. 두 제품 12월이 동일한 장치-공급업체 및 장치-제품 쌍을 사용하지는 않지만 이러한 쌍을 관리하는 중앙 기관은 없습니다. 고유한 이름 쌍을 할당해야 합니다. 예: JATP|피질|3.6.0.12 |

서명 ID/이벤트 클래스 ID |

이벤트 유형을 식별하는 CEF 형식의 고유 식별자입니다. 문자열 또는 정수일 수 있습니다. 이벤트 클래스 ID는 보고된 이벤트의 유형을 식별합니다. 예(다음 유형 중 하나): http |이메일| 증권 시세 표시기 | 제출서류| 익스플로잇| 데이터 도난 |

멀웨어 이름 |

맬웨어 이름을 나타내는 문자열입니다. 예: TROJAN_FAREIT. Dc |

심각도/사고 위험 매핑 |

이벤트의 심각도를 반영하는 정수입니다. 주니퍼 ATP 어플라이언스 CEF의 경우 심각도 값은 0-10 범위의 인시던트 위험 매핑 범위입니다 예: 9. |

외부 ID |

주니퍼 ATP 어플라이언스 사고 번호입니다. 예: externalId=1003 |

이벤트 ID |

주니퍼 ATP 어플라이언스 이벤트 ID 번호입니다. 예: eventId=13405 |

확장 |

키-값 쌍의 컬렉션입니다. 키는 미리 정의된 집합의 일부입니다. 이벤트에는 공백으로 구분된 임의의 수의 키-값 쌍이 임의의 순서로 포함될 수 있습니다.

참고:

섹션에 제공된 이러한 확장 필드 레이블에 대한 정의를 검토하십시오: CEF 확장 필드 키=값 쌍 정의. |

Syslog의 타임스탬프 형식은 M D H:i:s입니다.

주니퍼 ATP 어플라이언스 CEF 알림 예시

다음 CEF 예는 필드 및 레이블별로 정의됩니다.

CEF:Version|Device Vendor|Device Product|Device Version|Signature ID|Name|Severity|Extension

주니퍼 ATP 어플라이언스 CEF 형식은 다음과 같습니다.

2016-01-23 17:36:39.841+00 tap0.test.JATP.net

CEF:0|JATP|Cortex|3.6.0.15|cnc|TROJAN_Zemot.CY|7|externalId=995

eventId=123 lastActivityTime=2016-01-23 17:36:39.841+00

src=50.154.149.189 dst=192.168.1.10 malwareSeverity=0.5

malwareCategory=Trojan_DataTheft cncServers=50.154.149.189

Nov 23 17:36:39 10-3 : Timestamp in UTC 2016-01-23 17:36:39.841+00

tap00.test.JATP.net : Server-fully-qualified domain name of the JATP box

CEF:0 : CEF version is 0

JATP : Device vendor is Juniper

Cortex : Device product is Cortex

5.0 : Device version (Version number as shown in the GUI)

cnc : Type of event

TROJAN_Zemot.CY : Name of the malware

7 : Severity (range between 0-10)

995 : External ID

123 : Event ID

2016-01-23 17:36:39.841+00 : Last Activity Time stamp

50.154.149.189 : Source IP Address

192.168.1.10 : Destination IP Address

0.5 : Malware Severity Rating

Trojan_DataTheft : Malware Category

31.170.165.131 : CnC server IP Address