보안 정책

보안 정책 개요

엔드포인트 연결은 도달 가능성(네트워크의 올바른 전송 상태) 및 보안(연결이 허용되어야 함)에 따라 결정됩니다. L2 및 L3 도메인 간에, 그리고 보다 세분화된 L2/L3 IP 엔드포인트 간에 정책을 지정해야 합니다. 보안 정책을 통해 보다 세분화된 엔드포인트 간의 트래픽을 허용하거나 거부할 수 있습니다. 가상 네트워크 간 트래픽(SVI의 ACL) 및 외부-내부 트래픽(경계 리프 디바이스의 ACL, 외부 엔드포인트만 해당)을 제어합니다. ACL은 적절한 디바이스 구문으로 렌더링되고 적용 지점에 적용됩니다. 새로운 VXLAN 엔드포인트를 추가(예: 랙 추가 또는 가상 네트워크에 리프 추가)하면 ACL이 가상 네트워크 인터페이스에 자동으로 배치됩니다. 새 일반 시스템 ECP(External Connectivity Point)(적용 지점)를 추가하면 외부 엔드포인트 그룹에 대한 ACL이 자동으로 배치됩니다. 레이어 2 IPv4 지원 청사진에 보안 정책을 적용할 수 있습니다(IPv6은 지원되지 않음). 지원되는 디바이스는 참조 섹션의 기능 매트릭스에 있는 연결(리프 레이어로부터) 테이블을 참조하십시오.

보안 정책은 소스 포인트(서브넷 또는 IP 주소), 대상 포인트(서브넷 또는 IP 주소) 및 프로토콜에 기반하여 이러한 포인트 간의 트래픽을 허용하거나 거부하는 규칙으로 구성됩니다. 규칙은 상태 비저장이며, 이는 허용된 인바운드 트래픽에 대한 응답이 아웃바운드 트래픽에 대한 규칙을 따른다는 것을 의미합니다(반대의 경우도 마찬가지).

규칙에는 트래픽 로깅이 포함될 수 있습니다. ACL은 디바이스에서 지원되는 메커니즘을 사용하여 일치 항목을 기록하도록 구성됩니다. 로그 구성은 네트워크 디바이스에 로컬입니다. Apstra 서버에는 없습니다. 이러한 로그를 구문 분석하는 것은 이 문서의 범위를 벗어납니다.

양방향 보안 정책의 경우 각 방향에 대해 하나씩 두 개의 정책 인스턴스를 생성합니다.

각 서브넷/엔드포인트에 둘 이상의 정책을 적용할 수 있으며, 이는 규칙의 순서가 동작에 영향을 미친다는 것을 의미합니다. 라우팅 영역, 가상 네트워크 및 IP 엔드포인트 사이에는 암시적 계층이 존재하므로 서로 다른 수준의 계층에서 정책이 적용되는 방식을 고려해야 합니다. 한 규칙의 일치 집합이 다른 규칙의 일치 집합(완전 포함)을 포함하면 규칙이 충돌할 수 있습니다. 더 구체적인 규칙을 먼저 실행하거나("예외" 포커스/모드) 덜 구체적인 규칙을 먼저 실행("재정의" 포커스/모드)하도록 규칙을 설정할 수 있습니다.

규칙 간에 완전 포함 상황이 있는 경우에도 규칙이 충돌할 수 있지만 작업은 동일합니다. 이 경우 덜 구체적인 규칙을 사용하여 압축할 수 있으며 더 구체적인 규칙은 "새도우" 규칙이 됩니다. 충돌하는 규칙이 감지되면 경고가 표시되고 해결 방법이 표시됩니다.

충돌하는 규칙이 식별되는 몇 가지 경우는 다음과 같습니다.

- 서로 다른 IP 엔드포인트 쌍 간 정책의 규칙은(하나가 두 쌍 모두에 공통적이더라도) IP 주소 쌍이 다르다는 점을 감안할 때 겹치지 않습니다. 이로 인해 원본 IP/대상 IP 관점에서 연결되지 않은 일치 집합이 발생합니다(다른 "IP 서명").

- 동일한 IP 엔드포인트 간의 정책 규칙은 필드(예: 대상 포트)와 겹칠 수 있습니다. Apstra 소프트웨어가 이를 확인합니다.

- 서로 다른 가상 네트워크 쌍 간의 정책 규칙(하나의 가상 네트워크가 두 쌍에 공통적인 경우에도)은 서브넷 쌍이 다르다는 점을 감안할 때 겹치지 않습니다. 이로 인해 원본 IP/대상 IP 관점에서 분리된 일치 집합이 발생합니다(다른 "IP 서명").

- 동일한 가상 네트워크 간의 정책 규칙은 필드(예: 대상 포트)와 겹칠 수 있습니다. Apstra 소프트웨어가 이를 확인합니다.

- IP 끝점 그룹을 사용하면 IP 끝점 쌍 집합이 생성되므로 IP 끝점 쌍과 관련된 위의 설명이 적용됩니다.

- 한 쌍의 IP 엔드포인트와 한 쌍의 부모 가상 네트워크 간의 정책 규칙에는 IP 서명 관점에서 포함이 있습니다. Apstra 소프트웨어는 목적지 포트/프로토콜 중복을 분석하여 완전 봉쇄 또는 비완전 봉쇄 충돌로 분류합니다.

- 하나 이상의 가상 네트워크가 부모가 아닌 IP 엔드포인트 쌍과 가상 네트워크 쌍 간의 정책 규칙은 충돌하지 않습니다(다른 "IP 서명").

- IP 엔드포인트 쌍과 IP 엔드포인트 - 가상 네트워크가 부모인 가상 네트워크 쌍 간의 정책 규칙은 IP 서명 관점에서 완전 포함됩니다. Apstra 소프트웨어가 나머지 필드를 분석합니다.

- 외부 IP 엔드포인트 또는 엔드포인트 그룹을 포함하는 정책의 규칙은 외부 포인트가 계층적 가정에 의해 바인딩되지 않으므로 IP 서명 관점에서 분석해야 합니다.

- 라우팅 영역은 가상 네트워크 및 IP 엔드포인트의 집합이므로 위의 설명이 적용됩니다.

다음과 같은 경우 엔드포인트가 보안 정책에서 지원되지 않습니다.

- 원본 지점은 외부 끝점 또는 외부 끝점 그룹입니다.

- 대상 지점은 내부(내부 엔드포인트, 내부 엔드포인트 그룹, 가상 네트워크, 라우팅 영역)입니다.

분석 관점에서뿐만 아니라 결과 컴퍼지션을 이해하는 측면에서도 컴포지션을 다루기 쉽게 만들려면 지정된 엔드포인트/그룹에 적용할 수 있는 보안 정책의 수를 제한하는 것이 유용할 수 있습니다.

보안 정책 매개 변수

보안 정책에는 다음과 같은 세부 정보가 포함됩니다.

| 매개 변수 | 설명 |

|---|---|

| 이름 | 32자 이하, 밑줄, 대시 및 영숫자만 해당 |

| 묘사 | 선택적 |

| 사용 |

|

| 태그 | 선택적 |

| 소스 포인트 유형 |

|

| 소스 포인트 |

|

| 대상 포인트 유형 | 소스 점(이전에 생성됨) |

| 대상 지점 | 대상 지점(이전에 생성됨) |

| 규칙 작업(Rule Actions) |

|

| 규칙 프로토콜 |

|

| 소스 포트 | TCP 및 IP 프로토콜의 경우 |

| 목적지 포트 | TCP 및 IP 프로토콜의 경우 |

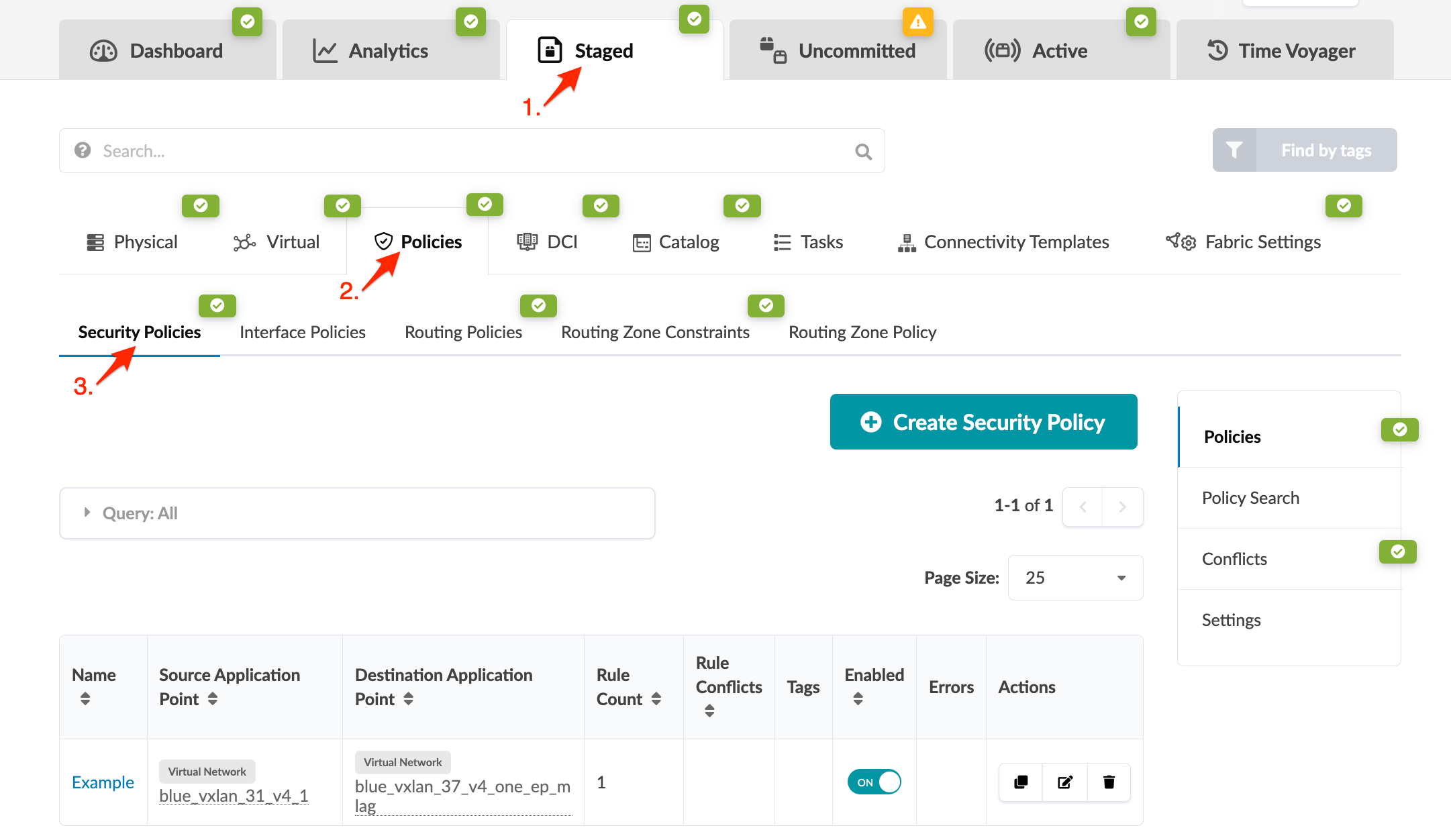

청사진에서 Staged > Policies(단계적 정책) > Security Policies(보안 정책) > Policies(정책 )로 이동하여 보안 정책으로 이동합니다. 보안 정책을 생성, 복제, 편집 및 삭제할 수 있습니다.

보안 정책 생성

보안 정책을 생성하기 전에 라우팅 영역, 가상 네트워크, 엔드포인트 및 엔드포인트 그룹을 순서대로 생성합니다. 이는 보안 정책을 만들기 위한 기초가 됩니다.

보안 정책을 생성하려면 다음을 수행합니다.

정책 오류

- 빨간색으로 강조 표시된 테이블 보기에서 보안 정책에 오류가 있는지 확인합니다.

- 세부정보를 보려면 오류 표시 버튼을 클릭하세요.

- 오류를 해결하면 정책이 더 이상 빨간색으로 강조 표시되지 않고 오류 필드가 비어 있습니다.

단계적 변경을 활성화하려면 블루프린트에 커밋합니다.

보안 정책 편집

- 왼쪽 탐색 메뉴에서 Staged > Policies > Security Policies > Policies로 이동하고 편집할 정책에 대한 Edit 버튼을 클릭합니다.

- 원하는 대로 변경합니다.

- Edit(편집)를 클릭하여 변경 사항을 스테이징하고 테이블 뷰로 돌아갑니다.

보안 정책 삭제

- 왼쪽 탐색 메뉴에서 Staged > Policies > Security Policies > Policies로 이동하고 삭제할 정책에 대한 삭제 버튼을 클릭합니다.

- Delete(삭제)를 클릭하여 삭제를 스테이징하고 테이블 뷰로 돌아갑니다.

보안 정책 검색

특정 서브넷 또는 지점에 적용되는 보안 정책을 찾을 수 있습니다.

- 청사진에서 정책 검색을 > Staged > Policies > Security Policies로 이동합니다.

- 소스 포인트 유형을 선택하고 해당하는 경우 서브넷 또는 소스 포인트를 입력합니다.

- 대상 지점 유형을 선택하고 해당하는 경우 서브넷 또는 소스 지점을 입력합니다.

- Search(검색)를 클릭하여 관련 보안 정책을 표시합니다.

보안 정책 충돌

청사진에서 Staged > Policies > Security Policies > Conflicts(보안 정책 충돌 )로 이동하여 감지된 충돌을 확인합니다(Rule Conflicts(규칙 충돌) 열). 충돌은 가능할 때마다 자동으로 해결됩니다. 기본적으로 보다 구체적인 정책이 덜 구체적인 정책보다 먼저 적용되지만 이러한 보안 정책 설정을 변경할 수 있습니다. 충돌 세부 정보를 보려면 Rule Conflicts(규칙 충돌) 열에서 아이콘을 클릭합니다.

충돌이 자동으로 해결된 경우 Resolved by AOS(AOS에서 해결 됨)가 Status(상태 ) 열에 표시됩니다.

보안 정책 설정

충돌 해결 방법과 트래픽 허용 또는 거부 여부를 구성할 수 있습니다.

단계적 변경을 활성화하려면 블루프린트에 커밋합니다.