인터페이스 정책

802.1X 서버 포트 인증

IEEE 802.1X 는 네트워크 포트 기반 네트워크 액세스 제어를 위한 IEEE 표준입니다. IEEE 802.1 네트워킹 프로토콜 그룹의 일부입니다. LAN에 연결하려는 디바이스에 인증 메커니즘을 제공합니다.

IEEE 802.1X는 IEEE 802를 통한 EAP(확장할 수 있는 인증 프로토콜)의 캡슐화를 정의하며, 이를 "EAP over LAN" 또는 EAPOL이라고 합니다.

802.1X 인증에는 요청자, 인증자 및 인증 서버의 세 당사자가 포함됩니다. 요청자는 LAN에 연결하려는 클라이언트 디바이스(예: 서버)입니다. '신청자'라는 용어는 인증자에게 자격 증명을 제공하는 클라이언트에서 실행되는 소프트웨어를 지칭하기 위해 서로 바꿔서 사용할 수도 있습니다. 인증자는 클라이언트와 네트워크 간에 데이터 링크를 제공하고 이더넷 스위치 또는 무선 액세스 포인트와 같이 둘 사이의 네트워크 트래픽을 허용하거나 차단할 수 있는 네트워크 디바이스입니다. 인증 서버는 일반적으로 네트워크 액세스 요청을 수신하고 응답할 수 있는 신뢰할 수 있는 서버이며, 연결이 허용되는지 여부와 해당 클라이언트의 연결 또는 설정에 적용되어야 하는 다양한 설정을 인증자에게 알릴 수 있습니다. 인증 서버는 일반적으로 RADIUS 및 EAP 프로토콜을 지원하는 소프트웨어를 실행합니다. 경우에 따라 인증 서버 소프트웨어가 인증자 하드웨어에서 실행 중일 수 있습니다.

인증자는 보호된 네트워크에 대한 보안 가드 역할을 합니다. 신청자(즉, 클라이언트 디바이스)는 신청자의 ID가 검증되고 승인될 때까지 인증자를 통해 네트워크의 보호 측으로 액세스할 수 없습니다. 802.1X 포트 기반 인증의 경우 신청자는 처음에 인증자에게 필요한 자격 증명을 제공해야 합니다. 이러한 자격 증명은 네트워크 관리자가 미리 지정하며 사용자 이름/암호 또는 허용된 디지털 인증서를 포함할 수 있습니다. 인증자는 이러한 자격 증명을 인증 서버에 전달하여 액세스 권한을 부여할지 여부를 결정합니다. 인증 서버가 자격 증명이 유효하다고 판단하면 인증자에게 알리고, 인증자는 요청자(클라이언트 디바이스)가 네트워크의 보호된 쪽에 있는 리소스에 액세스할 수 있도록 합니다.

802.1X로 확장하면 인증 서버가 포트 구성 옵션을 인증자에게 전달할 수도 있습니다. 예를 들어 RADIUS 값 쌍 속성을 사용하여 VLAN ID를 전달하여 신청자가 여러 VLAN 중 하나에 액세스할 수 있도록 합니다.

(출처 : Wikipedia, Apstra 수정)

인터페이스 정책 설정 모음인 802.1X 서버 포트 인증을 사용하여 네트워크 디바이스에서 802.1X 구성을 관리할 수 있습니다.

802.1X 인터페이스 정책은 Junos(기술 프리뷰) 및 Arista EOS 물리적 네트워크 디바이스에서만 지원됩니다. Juniper Evolved는 현재 이 기능을 지원하지 않습니다.

Junos의 802.1X 인터페이스 정책은 주니퍼 Apstra 기술 프리뷰 기능으로 분류되었습니다. 이러한 기능은 "있는 그대로" 자발적으로 사용됩니다. 주니퍼 지원은 고객이 이러한 기능을 사용할 때 경험하는 모든 문제를 해결하고 지원 사례를 대신하여 버그 보고서를 작성하려고 시도합니다. 그러나 주니퍼는 Tech Preview 기능에 대한 포괄적인 지원 서비스를 제공하지 않을 수 있습니다.

자세한 내용은 주니퍼 Apstra 기술 프리뷰 페이지를 참조하거나 주니퍼 지원에 문의하십시오.

이 정책 설정을 사용하면 네트워크에서 네트워크에 대한 액세스 권한을 제공하기 전에 청사진의 L2 서버가 RADIUS 서버에 인증하도록 요구할 수 있습니다.

네트워크 운영자는 클라이언트가 EAP-TLS, 인증서, 간단한 사용자 이름 및 암호 또는 MAC 인증 우회를 사용하여 인증하도록 요구할 수 있습니다.

암호화 프로토콜, 인증서, EAP에 대한 지원은 RADIUS 신청자와 RADIUS 서버 간에 협상되며 스위치에 의해 제어되지 않습니다.

인증이 발생한 후 RADIUS 서버는 인증 시 VLAN ID 속성을 선택적으로 설정하여 요청자를 리프별 VLAN ID로 알려진 정의된 VLAN으로 이동할 수 있습니다.

이 섹션에서는 802.1X 서버 포트 인증 및 동적 VLAN 할당과 함께 사용할 인터페이스 정책을 만드는 데 필요한 작업에 대해 설명합니다.

일반적인 시나리오

다음은 802.1X 포트 인증에 대한 몇 가지 일반적인 시나리오입니다.

- 디바이스는 802.1X를 지원하고, 자격 증명 및 VLAN은 Radius로 구성됩니다.

- 디바이스는 802.1X를 지원하지만 자격 증명은 Radius에 구성되지 않습니다.

- 디바이스는 802.1X를 지원하지 않지만 디바이스 MAC 주소는 Radius로 구성됩니다.

- 디바이스는 802.1X를 지원하지 않으며 디바이스 MAC 주소는 Radius에 구성되지 않습니다.

디바이스는 802.1X를 지원하고, 자격 증명 및 VLAN은 Radius로 구성됩니다.

- 디바이스(서플리컨트)가 포트에 연결됩니다.

- 스위치(인증자)는 신청자와 RADIUS(인증 서버) 간의 EAP 협상을 중재합니다.

- 인증 시 Radius는 디바이스의 VLAN 번호가 포함된 Access-Accept 메시지를 스위치로 보냅니다

- 스위치는 디바이스 포트를 지정된 VLAN에 추가합니다

디바이스는 802.1X를 지원하지만 자격 증명은 Radius에 구성되지 않습니다.

- 디바이스(서플리컨트)가 포트에 연결됩니다.

- 스위치(인증자)는 신청자와 RADIUS(인증 서버) 간의 EAP 협상을 중재합니다.

- 신청자에 대한 자격 증명을 찾지 못한 Radius는 스위치에 Access-Reject 메시지를 보냅니다

- 스위치는 디바이스 포트를 지정된 폴백(즉, AuthFail/Parking) VLAN에 추가합니다

디바이스는 802.1X를 지원하지 않지만 디바이스 MAC 주소는 Radius로 구성됩니다.

- 디바이스(Non-Supplicant)가 포트에 연결됩니다.

- 스위치(인증자)가 802.1X가 지원되지 않음을 나타내는 EAP-Request Identity 메시지에 대한 응답을 받지 못함

- 스위치는 디바이스의 MAC 주소를 Radius(인증 서버)로 인증합니다.

- Radius는 디바이스의 VLAN 번호를 포함하는 Access-Accept 메시지를 스위치로 보냅니다.

- 스위치는 디바이스 포트를 지정된 VLAN에 추가합니다

디바이스는 802.1X를 지원하지 않으며 디바이스 MAC 주소는 Radius에 구성되지 않습니다.

- 디바이스(Non-Supplicant)가 포트에 연결됩니다.

- 스위치(인증자)가 802.1X가 지원되지 않음을 나타내는 EAP-Request Identity 메시지에 대한 응답을 받지 못함

- 스위치는 디바이스의 MAC 주소를 Radius(인증 서버)로 인증합니다.

- Radius가 MAC 주소에 대한 레코드를 찾지 못함

- RADIUS는 VLAN 없이 스위치에 Access-Reject 또는 Access-Accept 메시지를 보냅니다

- 스위치는 디바이스 포트를 지정된 폴백(즉, AuthFail/Parking) VLAN에 추가합니다

802.1X 인터페이스 정책 워크플로우

- 가상 네트워크 생성(예: 데이터 VLAN, 폴백 VLAN, 동적 VLAN)

- AAA 서버 생성

- 802.1X 인터페이스 정책 생성

- 포트 및 폴백 VLAN 할당

인터페이스를 위한 가상 네트워크 생성

아래 표에 따라 인터페이스 정책에 대한 가상 네트워크를 생성합니다. 리소스 풀을 사용하는 대신 모든 리프 디바이스 간에 일관된 VLAN ID를 사용하여 이러한 가상 네트워크를 만드는 것이 좋습니다. VLAN 만들기에 대한 자세한 내용은 가상 네트워크를 참조하세요.

| 매개 변수 | 설명 |

|---|---|

| 데이터 VLAN(포트에 할당됨) | 포트에 하나 이상의 VLAN이 할당된 경우 인터페이스는 802.1X 구성을 갖습니다. 포트에 VLAN이 할당되지 않은 경우 인터페이스에서 802.1X 구성이 렌더링되지 않습니다. 인터페이스는 라우팅된 포트로 구성됩니다. |

| 동적 VLAN(옵션, 포트가 아닌 리프 디바이스에 할당됨) | RADIUS 서버 자체는 선택적으로 사용자(신청자)가 인증되고 권한이 부여될 때 동적으로 VLAN ID를 선택합니다. Apstra 소프트웨어는 동적 VLAN 할당을 제어할 수 없습니다. 이 결정은 스위치 구성이 아니라 RADIUS 구성에 의해 결정됩니다. |

| 폴백 VLAN(옵션, 포트가 아닌 리프 디바이스에 할당됨) | 인증 실패 시 폴백 VLAN을 사용자(신청자)에게 할당할 수 있습니다. 폴백의 경우 VLAN은 스위치 구성에 의해 제어됩니다. RADIUS 동적 VLAN 또는 폴백 VLAN이 스위치에 존재해야 하지만 엔드포인트를 해당 VLAN에 바인딩할 필요는 없습니다. 스위치에만 있으면 됩니다. |

인터페이스 정책을 위한 AAA 서버 생성

AAA 서버를 생성합니다. 자세한 내용은 AAA 서버(블루프린트)를 참조하십시오.

802.1x 인터페이스 정책 생성

인터페이스 또는 폴백 VLAN을 할당하려면 먼저 정책을 생성해야 합니다.

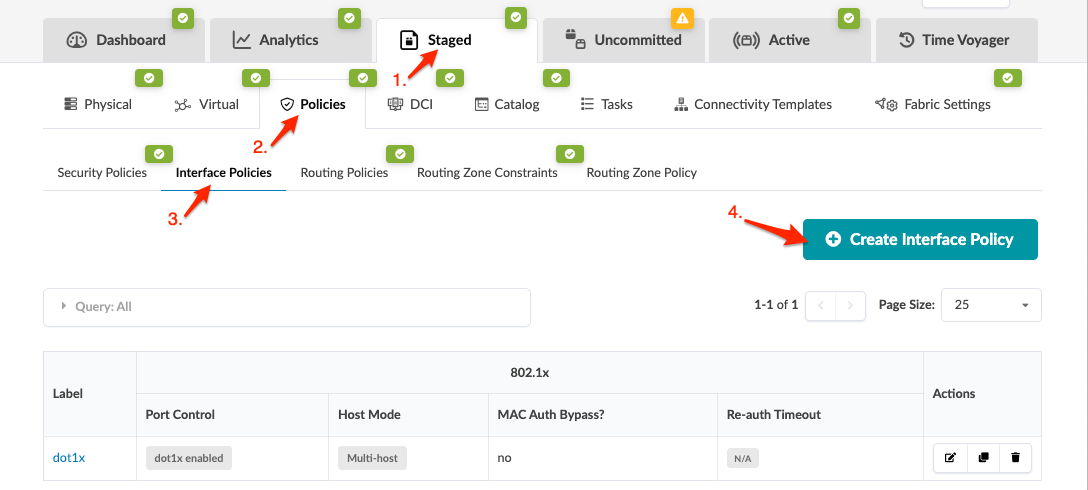

- 청사진에서 Staged > Polices > Interface Policies(인터페이스 정책 )로 이동하고 Create Interface Policy(인터페이스 정책 생성)를 클릭합니다.

- 이름을 입력하고 드롭다운 목록에서 802.1x 를 선택합니다.

- 포트 제어를 선택합니다.

- dot1x enabled - 네트워크에 대한 액세스 권한을 부여하기 전에 포트가 EAPOL을 인증해야 합니다.

- 액세스 거부 - 포트를 완전히 차단합니다. 네트워크 액세스가 허용되지 않습니다. 다른 매개 변수는 필요하지 않습니다. 예: 감염될 수 있는 포트를 신속하게 비활성화하기 위한 격리 구성으로.

- 호스트 모드를 선택합니다.

- Multi-host** (기본값) - 첫 번째 성공적인 권한 부여 후 포트의 모든 MAC 주소를 인증할 수 있습니다. 첫 번째 호스트가 인증을 해제하면 포트의 모든 MAC가 인증이 해제됩니다.

- 단일 호스트 - 단일 호스트의 인증을 허용합니다. 다른 모든 MAC은 허용되지 않습니다.

- Arista EOS에서 MAC Auth Bypass 를 활성화하려면 Enabled(활성화됨) 상자를 선택합니다. MAC 인증 바이패스를 활성화하면 포트가 인증 타임아웃 기간 내에 인증되지 않을 경우 스위치가 MAC 주소를 RADIUS 서버로 보낼 수 있습니다. MAC 인증 바이패스(MAB) 요청은 클라이언트가 RADIUS 요청에 응답하지 않거나 인증에 실패한 경우에만 전송됩니다.

메모:

MAC 인증 바이패스는 802.1X 포트 제어와 함께 구성되어야 합니다.

주의:MAC 인증 우회 실패 동작은 스위치 공급업체와 주요 스위치 모델 간에 다를 수 있습니다.

- Re-auth Timeout(재인증 시간 초과)(선택 사항)을 입력하여 기간(초)을 구성합니다. 재인증 시간 초과로 인해 스위치는 시간 초과가 만료된 후 모든 클라이언트에게 네트워크에 대한 재인증을 요청합니다. 이렇게 하면 MAC 인증 우회도 다시 트리거됩니다.

재인증 타임아웃이 구성되지 않으면 스위치에서 관련 구성이 렌더링되지 않습니다. 즉, 스위치 포트는 OS 공급업체 기본값이 됩니다. 값이 구성되면 포트에서 802.1X 재인증이 활성화되고 시간 값이 구성됩니다.

- Create(생성)를 클릭하여 인터페이스 정책을 생성하고 테이블 보기로 돌아갑니다.

인터페이스 정책에 포트 및 폴백 VN 할당

이 단계에서는 인터페이스 정책에 인터페이스 또는 동적 VLAN을 추가합니다.

- 청사진에서 Staged > Polices > Interface Policies(인터페이스 정책)로 이동하고 인터페이스 정책 이름을 선택한 후 Assigned To(할당 대상 ) 섹션까지 아래로 스크롤합니다.

- 포트 및 인터페이스 할당: 리프 이름을 클릭하여 인터페이스를 확장한 다음, 포트 및 인터페이스를 클릭하여 할당합니다. 충돌하는 정책에 할당된 포트는 할당할 수 없습니다.

- 폴백 VN 할당: 대체 가상 네트워크 할당은 리프에 따라 다릅니다. 여러 리프 디바이스에서 폴백을 재사용하려면 각 리프에 폴백을 할당해야 합니다. 리프에 할당된 모든 VN은 대체 가상 네트워크로 사용될 수 있으며 제한이 없습니다.

- 정책이 구성되면 해당 설정이 적용되는 인터페이스를 포함하여 설정이 표시됩니다.

메모:

AAA, Dot1x 및 Dot1x 인터페이스 구성은 이제 리프 디바이스로 푸시됩니다. 다음은 Arista EOS 스위치용으로 렌더링된 샘플 구성의 일부입니다.

leaf1#sh running-config section dot1x logging level DOT1X errors ! aaa group server radius AOS_RADIUS_DOT1X server 172.20.191.5 vrf management ! aaa authentication dot1x default group AOS_RADIUS_DOT1X aaa accounting dot1x default start-stop group AOS_RADIUS_DOT1X logging ! interface Ethernet5 switchport trunk allowed vlan 99 switchport mode trunk switchport ipv6 enable ipv6 address auto-config ipv6 nd ra rx accept default-route dot1x pae authenticator dot1x reauthentication dot1x port-control auto dot1x timeout reauth-period 30 ! ..snip.. ! dot1x system-auth-control dot1x dynamic-authorization