SRX320 방화벽 공장 기본 설정

SRX320 출하 시 기본 설정은 다음과 같습니다.

| 소스 영역 |

대상 영역 |

정책 작업 |

|---|---|---|

| 트러스트 |

트러스트 |

허락하다 |

| 트러스트 |

불신(untrust) |

허락하다 |

| 소스 영역 |

대상 영역 |

정책 작업 |

|---|---|---|

| 트러스트 |

불신(untrust) |

소스 NAT-언트러스트(untrust) 영역 인터페이스 |

| 포트 레이블 |

인터페이스 |

보안 영역 |

DHCP 상태 |

IP 주소 |

|---|---|---|---|---|

| 0/0 및 0/7 |

ge-0/0/0 및 ge-0/0/7 |

불신(untrust) |

클라이언트 |

할당 |

| 0/1 에서 0/6 |

VLAN 인터페이스 irb.0(ge-0/0/1 - ge-0/0/6) |

트러스트 |

서버 |

192.168.1.1/24 |

| 인터페이스 |

보안 영역 |

IP 주소 |

|---|---|---|

| CL-1/0/0 |

해당 사항 없음 |

해당 사항 없음 |

| DL0(논리적) |

불신(untrust) |

ISP 할당* |

| *LTE Mini-PIM이 있는 경우에만 |

||

SRX320은 기본적으로 다음 서비스 및 프로토콜이 활성화된 상태로 제공됩니다.

| 서비스 |

프로토콜 |

장치 시작 모드 |

|---|---|---|

| SSH입니다 HTTPS를 참조하십시오 |

RSTP(모든 인터페이스) |

트랜지스터 |

Junos OS 릴리스 25.2R1부터 공장 기본 디바이스 구성은 계층 수준의 문을 [edit system services] 포함 netconf ssh 하지 않습니다.

안전한 트래픽을 제공하기 위해 언트러스트(untrust) 영역에서 기본 스크린 세트가 구성됩니다. 또한 기본 보안 정책은 언트러스트(untrust) 영역 인터페이스에서 발생하는 트래픽이 트러스트 영역으로 전달되지 못하도록 차단합니다.

공장 기본 설정을 로드하고 보는 방법

디바이스는 공장 기본 구성 파일 세트와 함께 제공됩니다. 장치에서 공장 기본 설정을 보려면:

-

루트 사용자로 로그인하고 자격 증명을 제공합니다.

-

다양한 하드웨어 플랫폼에 대한 기본 구성 파일의 전체 목록을 봅니다.

user@host> file list /etc/config

-

특정 기본 구성 파일의 내용을 표시하려면:

user@host> file show /etc/config/<config file name>

구성에 대한 변경 사항을 커밋하면 활성 구성이 되는 새 구성 파일이 생성됩니다. 구성 모드 명령으로 load factory-default 항상 새로운 공장 기본 구성을 로드하여 공장 기본 구성으로 되돌릴 수 있습니다. Junos 소프트웨어는 구성 명령을 실행할 때 하드웨어 플랫폼에 대한 올바른 기본 구성을 load factory-default 선택합니다.

작동 모드 명령을 사용하거나 구성 모드일 show 때 단순히 명령을 사용하여 show configuration 설정을 볼 수 있습니다.

전면 패널의 RESET CONFIG 버튼을 사용하여 공장 기본 구성을 로드할 수도 있습니다. SRX320 서비스 게이트웨이의 RESET CONFIG 버튼 사용하기를 참조하십시오.

클라우드 기반 프로비저닝을 위한 플러그 앤 플레이

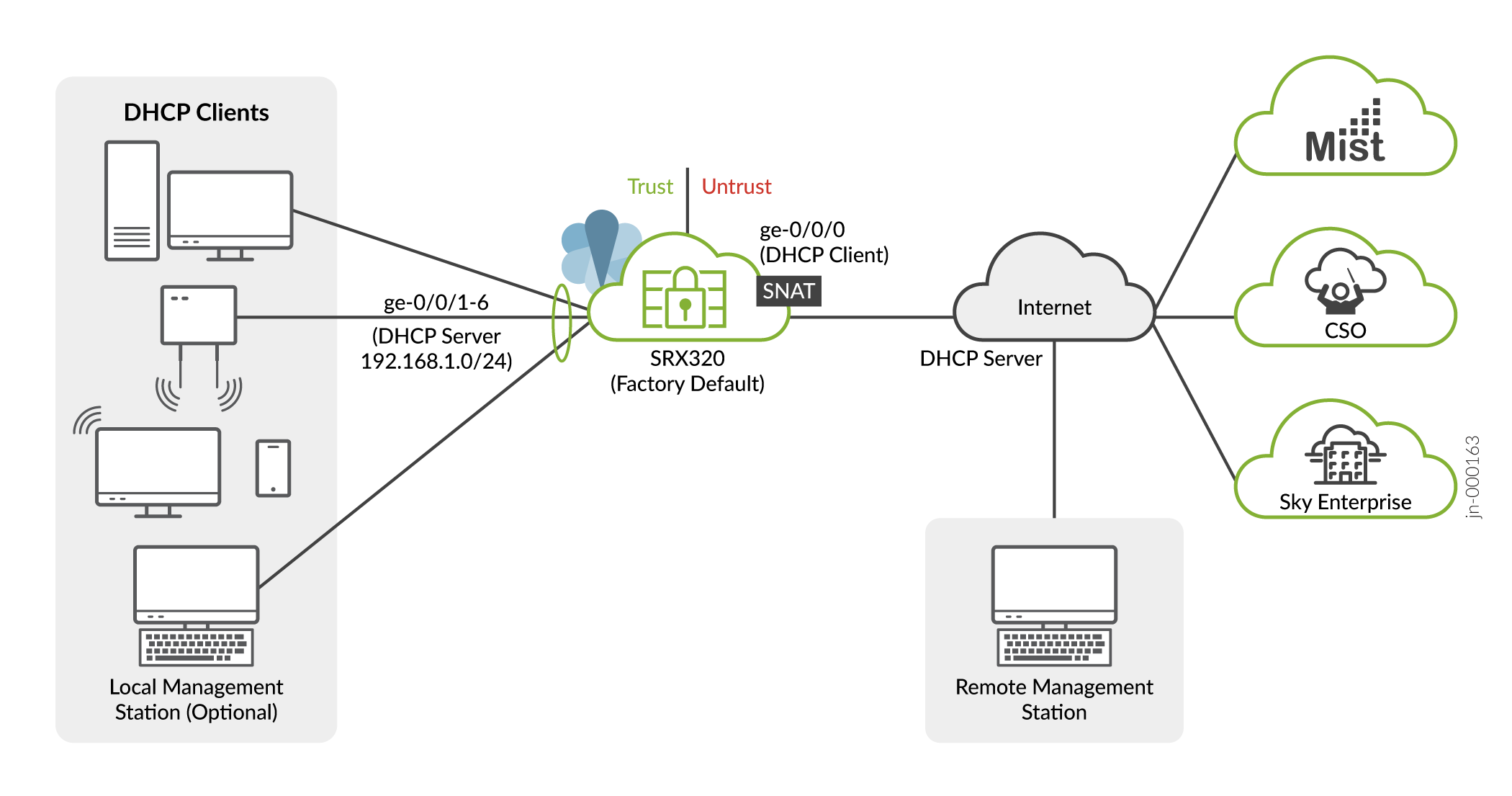

이 섹션에서는 플러그 앤 플레이 인터넷 연결을 위해 SRX320 공장 기본값을 활용하는 방법을 보여줍니다. 이 연결을 사용하면 수동으로 또는 클라우드 기반 프로비저닝 서비스를 통해 SRX320을 원격으로 관리하고 구성할 수 있습니다.

인터넷에서 SRX320을 빠르게 이용하여 Juniper Mist Cloud 또는 CSO(Contrail Service Orchestration)와 같은 클라우드 기반 프로비저닝 서비스에 빠르게 액세스하려면 다음 단계를 따르십시오. 공장 기본 구성과 SRX320의 플러그 앤 플레이 연결은 아래와 같습니다.

- WAN 네트워크를 포트 0/0(ge-0/0/0)에 연결합니다. 기본 구성에서 ge-0/0/0은 WAN 인터페이스입니다. 기본 구성에서 이 인터페이스는 신뢰할 수 없는 영역에 배치되고 DHCP 클라이언트로 구성됩니다. 이러한 설정을 통해 SRX는 서비스 프로바이더로부터 IP 주소와 기본 경로를 수신할 수 있습니다.

- DHCP 주소 할당을 위해 LAN 클라이언트(PC, 노트북, AP 등)를 구성합니다. 이러한 디바이스를 0/1에서 0/6(ge-0/0/1에서 ge-0/0/6)의 LAN 포트 중 하나에 연결합니다. 그게 다야, 당신은 끝났어!

기본 구성에서 LAN 포트는 관련 IRB 인터페이스가 있는 트러스트 VLAN에 구성됩니다. DHCP 서비스는 신뢰 영역에 배치되는 IRB 인터페이스를 통해 신뢰 VLAN에 제공됩니다. 그 결과 모든 LAN 포트가 SRX를 통해 전체 레이어 2(태그 없음) 연결을 갖춘 공통 IP 서브넷을 공유합니다. 레이어 3에서 IRB 인터페이스는 LAN을 192.168.1.0/24 서브넷과 연결하고, 192.168.1.1 주소는 자체적으로 예약합니다.

LAN 디바이스에는 DHCP를 통해 192.168.1.0/24 서브넷에서 IP 주소와 기본 게이트웨이가 할당됩니다.

- SRX320이 인터넷 연결을 제공하는지 확인합니다. LAN 포트에 연결된 디바이스에서 브라우저를 열고 http://www.juniper.net 를 가리킵니다. 페이지가 로드되지 않으면 인터넷 연결을 확인하십시오.

결함을 격리하려면 다음 단계를 시도하십시오.

- WAN 모뎀의 전원을 껐다 켭니다. 모뎀이 서비스 공급자에 올바르게 연결되어 있는지 확인합니다.

- CLI를 사용하여 SRX320에서 인터넷 대상을 핑하여 인터넷 연결을 테스트합니다. 대상이 ping에 응답할 수 있는지 확인하고 이름과 IP 주소를 모두 사용하여 연결 문제에서 DNS를 격리해 보십시오.

- LAN 디바이스에서 SRX의 IRB 인터페이스에 할당된 192.168.1.1 주소로 ping을 생성합니다. 성공적인 응답은 LAN 디바이스와 SRX 간의 DHCP 및 레이어 2 연결을 검증합니다.

show dhcp server binding명령을 사용하여 LAN 측 DHCP 서버 주소 할당을 확인합니다.

이제 SRX320 및 LAN 디바이스 모두 인터넷에 액세스할 수 있습니다. 기본 정책은 트러스트 영역에서 언트러스트(untrust) 영역으로 모든 트래픽을 허용합니다. 또한 기본 정책은 WAN에서 나가는 트래픽에 대해 SNAT를 수행합니다. 기본적으로 모든 응답 트래픽은 언트러스트에서 트러스트 영역으로 다시 허용됩니다. 언트러스트(WAN) 영역에서 시작되는 트래픽은 트러스트 영역에서 차단됩니다. HTTPS, TFTP 및 DHCP 트래픽은 신뢰할 수 없는 영역에서 시작되어 로컬 호스트로 전송될 수 있습니다.

J-Web을 사용하여 SRX에 액세스하여 로컬 및 원격으로 초기 구성을 수행할 수 있습니다. 로컬 액세스의 경우 LAN 포트에 연결된 컴퓨터를 사용하고 브라우저가 https://191.168.1.1 를 가리키도록 합니다. WAN 인터페이스를 통해 원격으로 액세스하려면 WAN 프로바이더가 SRX에 할당한 IP 주소를 알아야 합니다. J-Web 설정 마법사를 사용하여 초기 설정을 수행하는 방법에 대한 자세한 내용은 J-Web 설정 마법사 를 참조하십시오. 콘솔 포트를 사용하여 항상 로컬에서 SRX320에 액세스하여 추가 구성을 수행할 수 있습니다. 초기 구성에 CLI를 사용하는 방법에 대한 자세한 내용은 SRX320 Day One+ 를 참조하십시오.

메모:기본 구성에서는 로컬 또는 원격으로 J-Web을 사용하여 SRX320에 액세스하는 데 암호가 필요하지 않습니다. SRX를 인터넷에 연결한 후 가능한 한 빨리 SRX를 클라우드 프로비저닝 서비스에 도입하거나 루트 암호(J-Web 또는 Junos CLI 사용)를 수동으로 구성해야 합니다.