Google Cloud による vSRX 仮想ファイアウォールの導入について

Google Cloud Platform を使用した vSRX 仮想ファイアウォールの導入について

Google Cloud Platform(GCP)は、Google が提供するパブリック クラウド サービスです。Amazon Web Service(AWS)やMicrosoft Azureと同様に、GCPはアプリケーションやWebサイトの構築とホスト、データの保存、Googleの拡張性に優れたインフラストラクチャ上でのデータの分析を可能にする一連の製品とサービスを提供しています。従量制モデルが提供され、専用ハードウェアを使用して独自のプライベート クラウドを構築する手間を省きます。

Google の仮想プライベート クラウド(VPC)では、ワークロードを地域とグローバルに接続する方法を柔軟に拡張して制御できます。オンプレミスまたはリモートリソースをGCPに接続すると、各地域の接続や管理ポリシーを複製することなく、VPCへのグローバルアクセスが可能になります。

パブリッククラウドのvSRX仮想ファイアウォールは、パブリックインターネットからサービスVMを保護したり、異なるサブネット内のVMを保護したり、VPNゲートウェイとして使用したりするために使用できます。

AWS と同様に、GCP では Google のパブリック インフラストラクチャ上に独自の VPC を構築できます。GCP は AWS とは異なり、VM 管理のハイパーバイザーとして Xen を変更する代わりに KVM を使用します。

Google クラウドでは、vSRX 仮想ファイアウォール インスタンスが Google VPC 上で実行されます。Google VPC のプロパティは次のとおりです。

グローバルなプライベート通信スペースを提供します。

組織内のマルチテナント機能をサポートします。

コンピューティング エンジンやクラウド ストレージなどの Google Cloud Platform(GCP)リソース間のプライベート通信を提供します。

IAM(識別およびアクセス管理)を使用して構成アクセスのセキュリティを提供します。

ハイブリッド環境全体に拡張可能。

GCP でリソースを作成する場合は、ネットワークとサブネットを選択します。インスタンス テンプレート以外のリソースについては、ゾーンまたはリージョンも選択します。ゾーンを暗示的に選択すると、その親領域が選択されます。サブネットはリージョン オブジェクトであるため、リソースに対して選択した領域によって、使用できるサブネットが決定されます。

インスタンスを作成するプロセスでは、ゾーン、ネットワーク、サブネットを選択します。選択できるサブネットは、選択したリージョンのサブネットに制限されています。GCP は、サブネット内で利用可能なアドレスの範囲からインスタンスに IP アドレスを割り当てます。

マネージド インスタンス グループを作成するプロセスでは、グループ タイプとインスタンス テンプレートに応じてゾーンまたはリージョンを選択します。選択できるインスタンステンプレートは、定義されたサブネットがマネージドインスタンスグループに選択された同じリージョンにあるインスタンステンプレートに限定されます。インスタンス テンプレートはグローバル リソースです。インスタンス テンプレートを作成するプロセスでは、ネットワークとサブネットを選択します。自動モード ネットワークを選択した場合、自動モード ネットワークは定義によってすべてのリージョンにサブネットを持っているため、テンプレートを使用するマネージド インスタンス グループの選択したリージョンで利用可能なサブネットの選択を遅るために「自動サブネット」を選択できます。

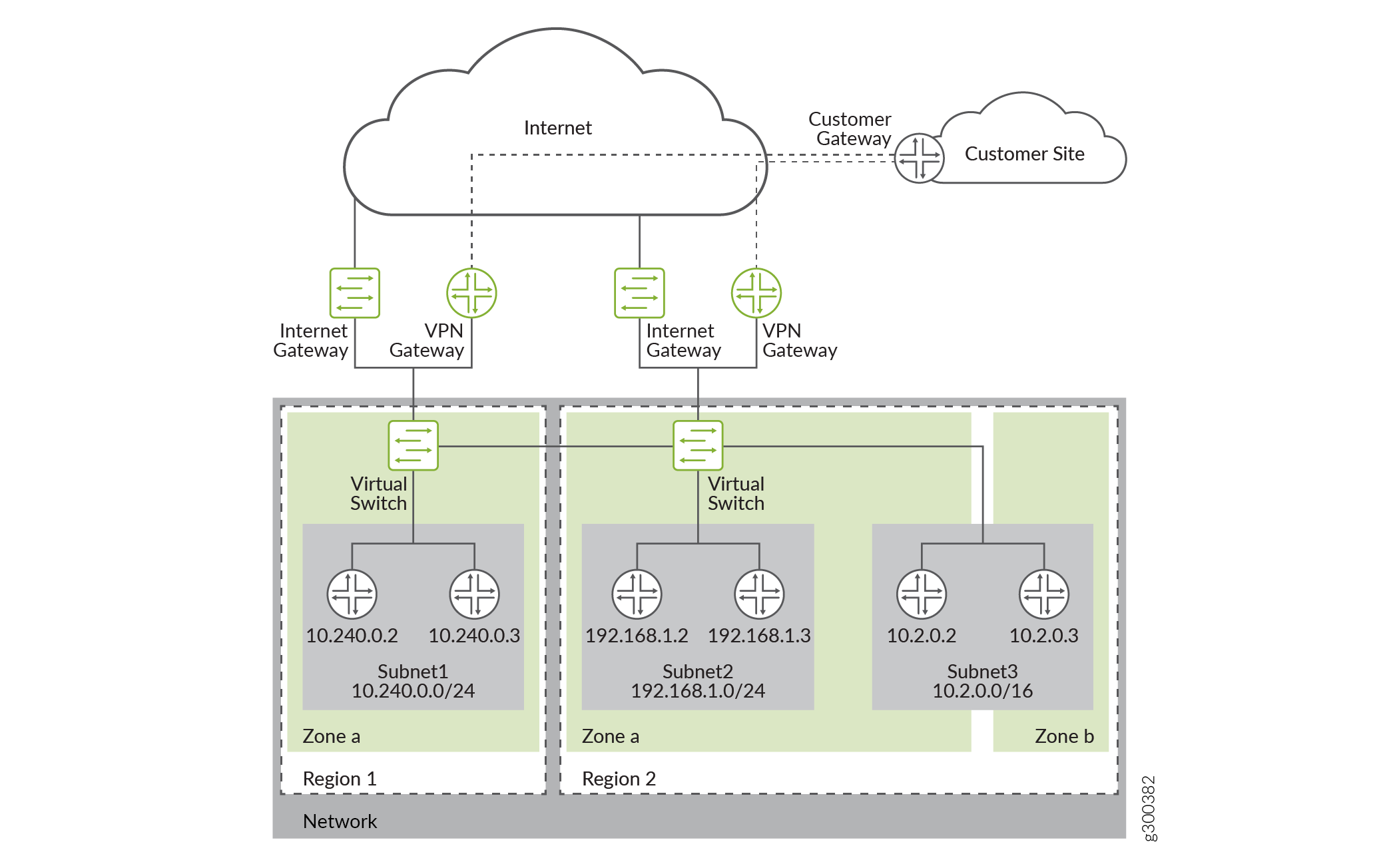

一般的な Google VPC の例を 図 1 に示します。

の例

の例

vSRX 仮想ファイアウォール インスタンスは、VPC サブネット内の複数の仮想インターフェイスを使用して起動されます。最初のインターフェイス(fxp0)は管理インターフェイスになります。インターネットゲートウェイに接続してパブリックアクセスを実現します。SRXシリーズファイアウォールと同じように、SSHを使用してインターフェイスにアクセスし、Junos CLIで仮想デバイスを管理できます。後続のインターフェイスは収益ポートです。これらは、Linux上で実行されているフローされたプロセスによって管理され、すべてのトラフィックを処理します。GCP では、vSRX 仮想ファイアウォール インスタンスあたり最大 8 つのネットワーク インターフェイスが許可されます。

最初のブートの初期プロビジョニング パラメーターには、ホスト名、root パスワード、SSH 公開キー、管理インターフェイス(fxp0)IP アドレス、デフォルト ゲートウェイ IP アドレスがあります。

Junos OS リリース 19.2R1 以降、2 個の vCPU、4 GB メモリ、19 GB のディスク容量を持つ vSRX 仮想ファイアウォール インスタンスが GCP でサポートされています。

インスタンスへのアクセスの管理

インスタンスの作成と管理には、Google Cloud Platform Console、gcloud コマンドライン ツール、REST API など、さまざまなツールを使用できます。インスタンスでアプリケーションを設定するには、SSH for Linux インスタンスを使用してインスタンスに接続します。

インスタンスへのアクセスは、以下のいずれかの方法で管理できます。

Linux instance:

OSログインを使用してインスタンスへのアクセスを管理します。これにより、SSHキーをGoogleアカウントまたはG Suiteアカウントに関連付け、アイデンティティおよびアクセス管理(IAM)ロールを使用してインスタンスへの管理者または非管理者アクセスを管理できます。コンソールから gcloud コマンドライン ツールまたは SSH を使用してインスタンスに接続した場合、Compute Engine は自動的に SSH キーを生成して、Google アカウントまたは G Suite アカウントに適用できます。

プロジェクトまたはインスタンスメタデータでSSHキーを管理し、OSログインを使用しないメタデータアクセスでインスタンスへのアクセスを管理者に付与します。コンソールからgcloudコマンドラインツールまたはSSHを使用してインスタンスに接続すると、Compute Engineは自動的にSSHキーを生成して、プロジェクトのメタデータに適用できます。

Windows Server instancesWindows Server インスタンスのパスワードを作成します。

アクセス インスタンス

インスタンスへのアクセスを設定した後、いくつかのオプションのいずれかを使用してインスタンスに接続できます。インスタンスの接続の詳細については、「 インスタンス への接続」を参照してください。