GCP での vSRX 仮想ファイアウォール導入のセットアップの準備

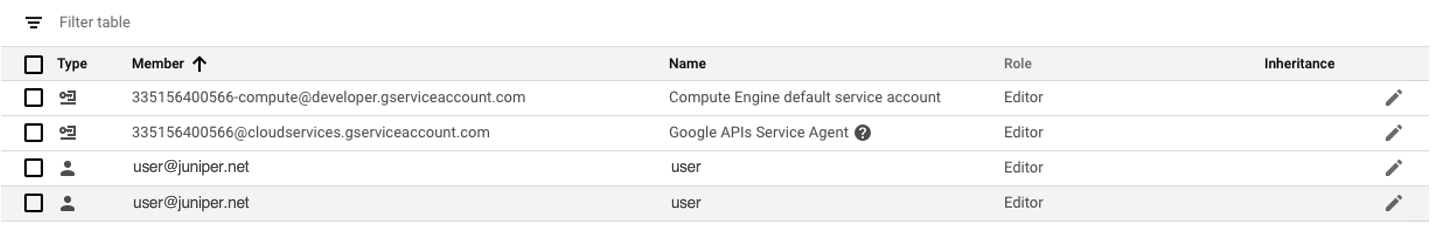

開始する前に、Google アカウントと ID およびアクセス管理(IAM)ロールが必要です。このロールには、コンピュート エンジン インスタンスとストレージ サービス、および Google の VPC オブジェクトへのアクセス、作成、変更、削除に必要なすべてのアクセス許可が必要です。また、アクセス キーと、対応するシークレット アクセス キー、証明書、アカウント識別子も作成する必要があります。

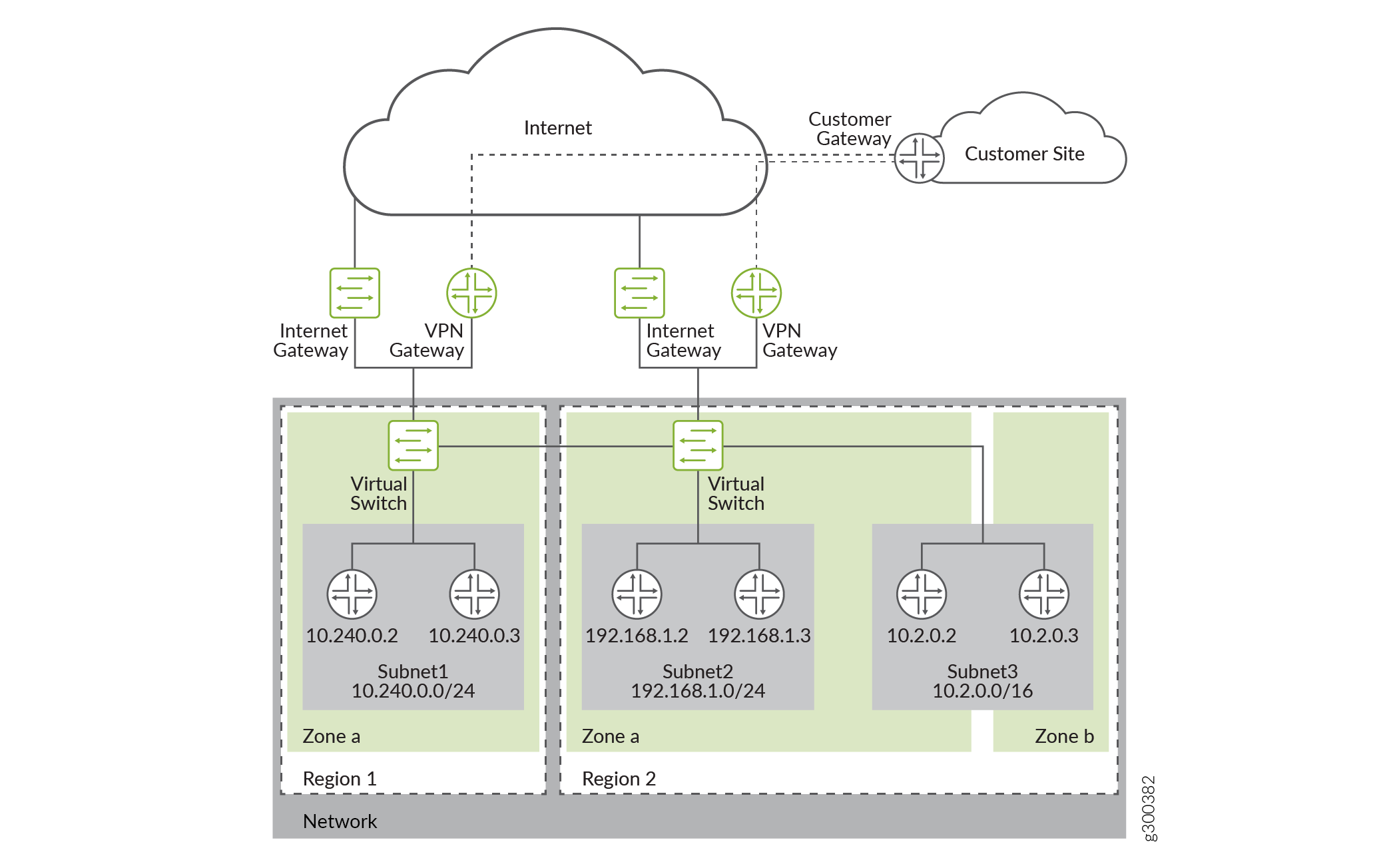

図 1 は、vSRX 仮想ファイアウォールを導入して、Google VPC のプライベート サブネットで実行されるアプリケーションにセキュリティを提供する方法の例を示しています。

の例

の例

Google Cloud Platform で vSRX 仮想ファイアウォール 3.0 ファイアウォールを設定し、Google Cloud Platform(GCP)上の Google Cloud Computer Engine インスタンスに vSRX 仮想ファイアウォール 3.0 ファイアウォールを導入する必要があります。

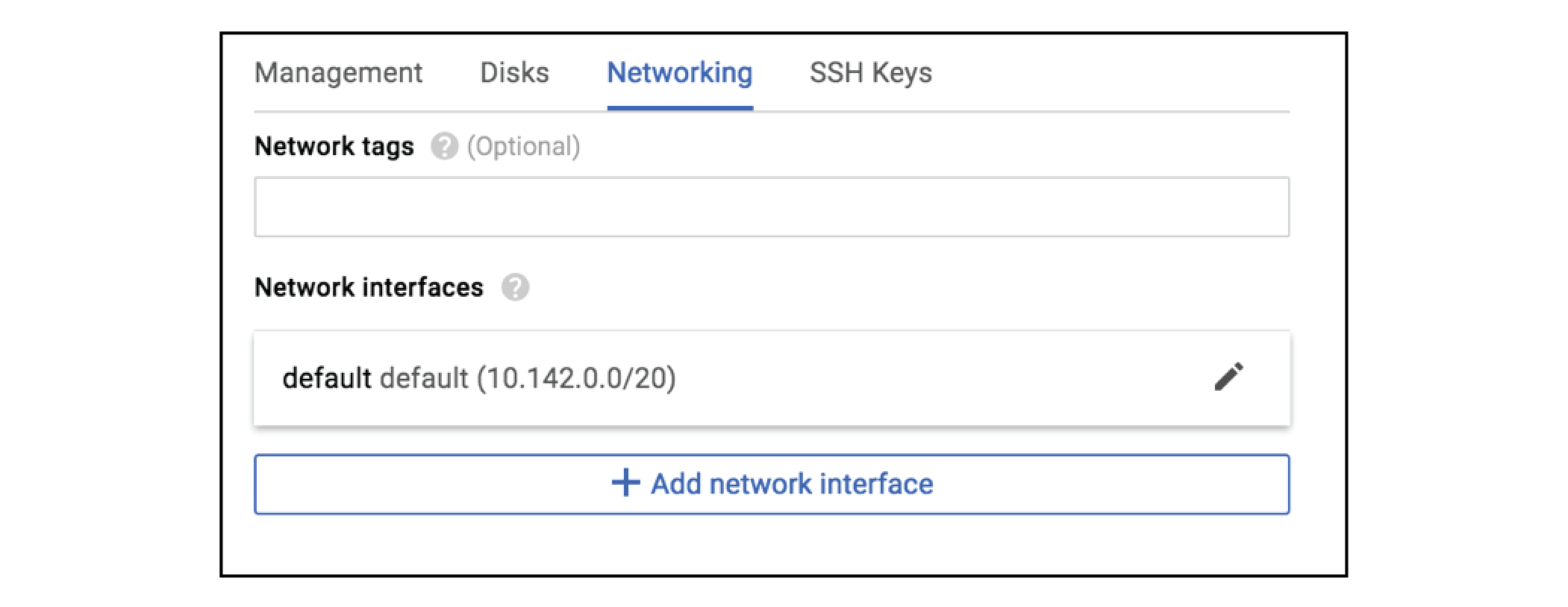

vSRX仮想ファイアウォール3.0を展開する前に、プロジェクトネットワークとサブネットワークを作成し、vSRX仮想ファイアウォールインターフェイスのネットワークとIPアドレスの割り当てを計画する必要があります。導入中は、既存のネットワークとサブネットワークから選択する必要があります。

SubnetworksvSRX 仮想ファイアウォールの導入を計画している特定のリージョンの各 VPC ネットワークにサブネットワークを作成する必要があります。VPCネットワークは、異なる地域にサブネットワークを追加できます。これらのサブネットワークはすべて GCP の内部ネットワークです。

IP Addressインターフェイスサブネットワークを作成する場合、IPアドレス範囲を割り当てる必要があります。

Range—ネットワークサブネットの範囲を他のサブネットと重複することはできません。

-

External IP AddressvSRX 仮想ファイアウォールの導入時に、vSRX 仮想ファイアウォールのネットワーク インターフェイスを作成する際に、外部 IP アドレスの有効化または無効化を選択できます。デフォルトでは、一時的な IP アドレスが自動割り当てられます。また、ネットワーク インターフェイスの作成時に静的アドレスを指定することもできます。

Management InterfacevSRX 仮想ファイアウォールに追加された最初のネットワーク インターフェイスは、vSRX 仮想ファイアウォール上の fxp0 にマッピングされます。

IP 転送を有効にする

このインターフェイスには外部IPアドレスがあります。

vSRX 仮想ファイアウォールでは、DHCP はデフォルトで fxp0 に対応しています。

導入完了後に、導入時に指定した一時的な IP アドレスを静的 IP アドレスに変更できます。

Interface Order最初のネットワーク インターフェイスは fxp0 にマッピングされ、2 番目のネットワーク インターフェイスは ge-0/0/0 に、第 3 のネットワーク インターフェイスは ge-0/0/1 にマッピングされます。

Number of vSRX Interfaces

vSRX 仮想ファイアウォール インスタンスごとに許可される仮想インターフェイスの最大数は 8 です。

vSRX 仮想ファイアウォール インスタンスを作成するには、マシン タイプを指定する必要があります。マシン タイプは、メモリ サイズ、仮想 CPU カウント、最大ディスク容量など、VM インスタンスで使用可能な仮想ハードウェア リソースの特定のコレクションを指定します。

Default VPC Network—GCPプロジェクトにはデフォルトのネットワークがあり、使用されていない場合はデフォルトネットワークを削除できます。プロジェクトでは、デフォルトで 5 つのネットワークが使用されます。プロジェクトの追加ネットワークをリクエストできます。

Firewall Rules管理接続へのアクセスを許可するには、GCP ファイアウォール ルールを作成する必要があります。

開始する前に、以下の準備が整っていることを確認します。

Google Cloud Platform アカウントプランニング

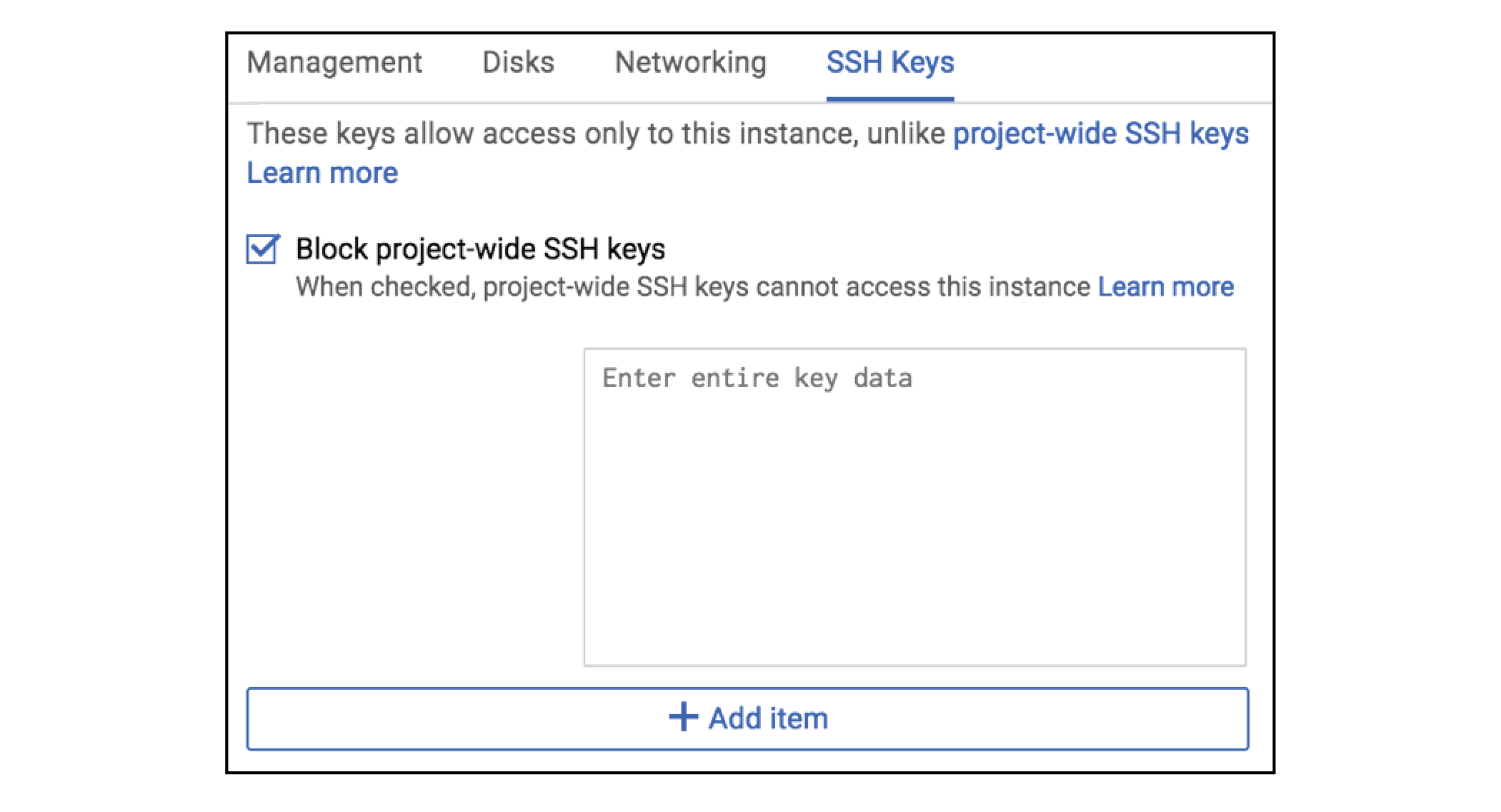

SSHキーペア

仮想プライベート クラウド(VPC)ネットワーク計画

ステップ 1:Google Cloud Platform アカウント計画

vSRX 仮想ファイアウォール VM の導入を開始する前に、ライセンス情報を確認し、構成プロセスに必要な情報を収集します。

ステップ 2: ネットワーク属性を定義し、認証のための SSH キー ペアを生成する

以下の手順では、ネットワーク属性を定義し、独自のSSHキーペアを生成して、初めてログインできるようにする手順を示します。

ステップ 3:Google Virtual Private Cloud(VPC)ネットワークを計画する

Google Cloud Platform で仮想プライベート クラウド(VPC)ネットワークを準備します。GCP で vSRX 仮想ファイアウォールの導入を開始する前に、仮想プライベート ネットワーク、ルール、サブネットワークを作成し、インターフェイスを設定する必要があります。