AWS 機能を使用した監視とトラブルシューティングの一元化

このトピックでは、vSRX 仮想ファイアウォールを CloudWatch、IAM、Security Hub と統合することで、AWS コンソールで vSRX 仮想ファイアウォール インスタンスの監視とトラブルシューティングを実行する方法について詳しく説明します。

Cloudwatch を使用した一元的な監視について

AWS は、AWS アカウント全体のサードパーティー サービスからのさまざまなメトリック、ログ、セキュリティ イベントを包括的に表示します。CloudWatch のサポートにより、vSRX 仮想ファイアウォールはネイティブ メトリックとログをクラウドに公開できます。このログを使用して、vSRX 仮想ファイアウォールの実行中の状態を監視できます。Security Hubは、セキュリティアラートを集約、整理、優先順位付けする単一の場所です。

CloudWatch ログ エージェントは、Amazon EC2 インスタンスから CloudWatch ログにログ データを送信する自動化された方法を提供します。エージェントは、ログ データを CloudWatch ログにプッシュします。

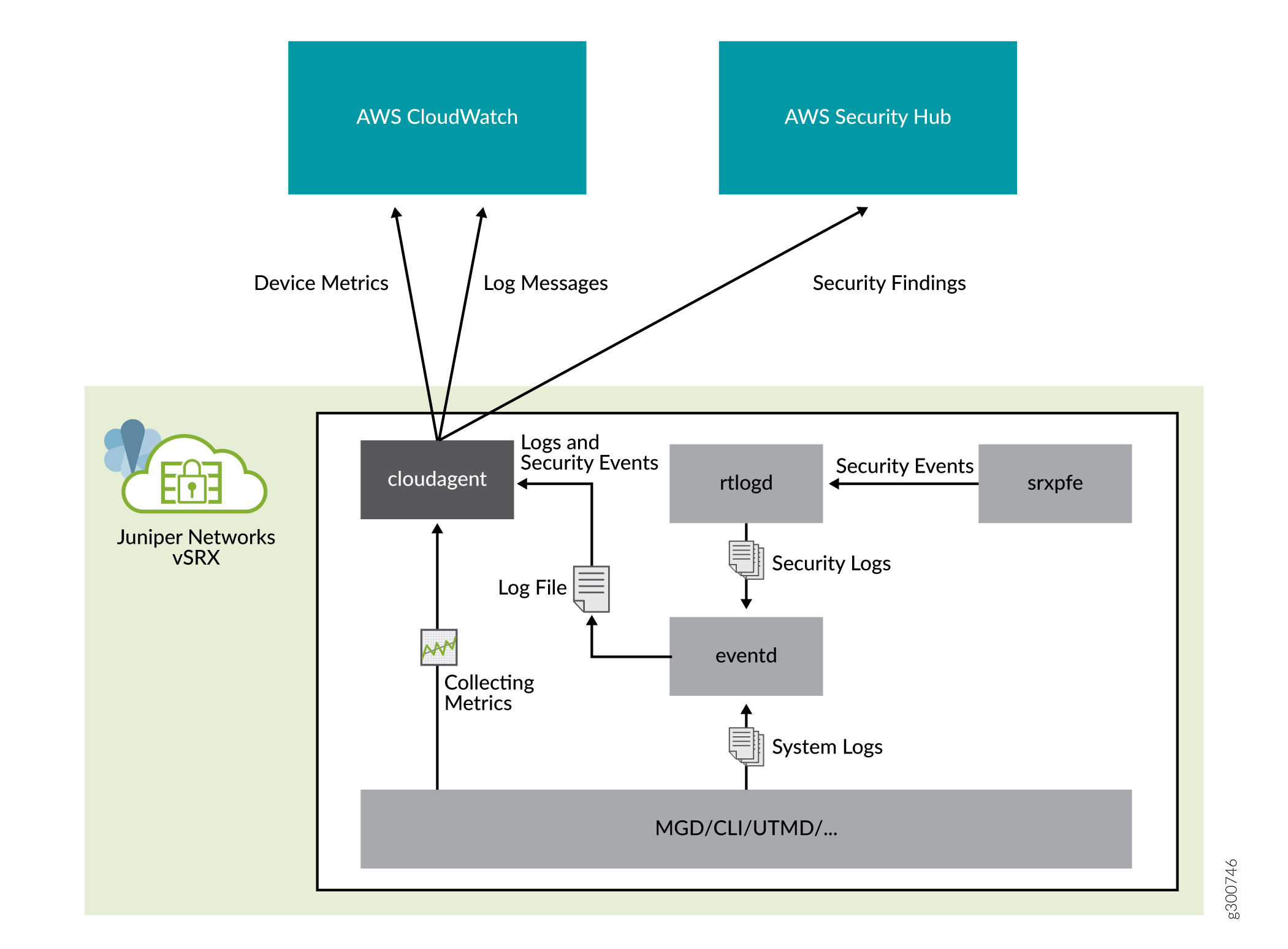

vSRX仮想ファイアウォールで実行されるクラウドエージェントデーモンにより、AWS CloudWatchとセキュリティハブを統合できます。クラウドエージェント:

デバイスのメトリックを収集し、AWS CloudWatch にメトリックを送信します。

システムとセキュリティのログを収集し、AWS CloudWatchLog にログを送信します。

クラウドエージェントでvSRX仮想ファイアウォールのイベントログモードで収集できるイベントタイプ(コンポーネントまたはログレベル)は、CloudWatchログ収集に対応しています。CloudWatchLog でサポートされているイベントは次のとおりです。

インターフェイスステータス(アップ/ダウン)、設定変更、ユーザーログインログアウトなどのシステムアクティビティ。

IDP、ATPクラウドなどのセキュリティイベント、コンテンツセキュリティログなどのセキュリティログ、Screen、ATPクラウドなど。

セキュリティアラートを収集し、そのアラートをセキュリティ検索形式でSecurity Hubにインポートします。

セキュリティハブにセキュリティイベントをインポートするには、CloudWatchログ収集を設定し、ログメッセージに基づいてセキュリティイベントをインポートする必要があります。

Security Hubは、AWSアカウント、サービス、サポートされるサードパーティパートナーからセキュリティデータを収集し、セキュリティトレンドを分析し、最も優先度の高いセキュリティ問題を特定するのに役立ちます。vSRX 仮想ファイアウォールに AWS セキュリティ ハブのサポートが追加されると、管理者はアカウント全体でセキュリティ結果を収集して優先順位付けする手間を軽減できます。Securityハブのサポートにより、vSRX仮想ファイアウォールセキュリティ出力に基づいて、アカウントレベルの自動構成とコンプライアンスチェックを継続的に実行できます。

インポートされるイベントとメトリックの一覧については、 表 1 と 表 2 を参照してください。

イベントとその目的の詳細については、 Juniper System Log Explorerを参照してください。

| メトリック |

説明 |

|---|---|

| AV_MANY_MSGS_NOT_SCANNED_MT |

過剰なトラフィックによるウィルス対策スキャンをスキップする |

| WEBFILTER_URL_BLOCKED |

ブロックされた Web リクエスト |

| AAMW_CONTENT_FALLBACK_LOG |

AAMW コンテンツフォールバック情報 |

| AV_MANY_MSGS_DROPPED_MT |

過剰なトラフィックが原因で受信したファイルをドロップする |

| PFE_SCREEN_MT_CFG_ERROR |

画面設定エラー |

| WEBFILTER_URL_REDIRECTED |

リダイレクトされた Web リクエスト |

| AV_FILE_NOT_SCANNED_PASSED_MT |

ウィルス対策スキャナーは、最大コンテンツ サイズを超えたために、スキャンせずに受信したトラフィックを通過しました。 |

| RT_SCREEN_TCP_SRC_IP |

TCP ソース IP 攻撃 |

| RT_SCREEN_SESSION_LIMIT |

セッション制限 |

| SECINTEL_ACTION_LOG |

Secintel のアクション情報 |

| IDP_APPDDOS_APP_STATE_EVENT |

IDP:DDOS アプリケーションの状態遷移イベント |

| AAMW_HOST_INFECTED_EVENT_LOG |

AAMW クラウド ホストのステータス イベント情報 |

| IDP_ATTACK_LOG_EVENT |

IDP 攻撃ログ |

| IDP_SESSION_LOG_EVENT |

IDP セッション イベント ログ |

| AAMW_MALWARE_EVENT_LOG |

AAMW クラウド マルウェア イベント情報 |

| WEBFILTER_URL_PERMITTED |

許可される Web リクエスト |

| IDP_PACKET_CAPTURE_LOG_EVENT |

IDPパケットキャプチャイベントログ |

| RT_SCREEN_WHITE_LIST |

画面のホワイト リスト |

| RT_SCREEN_IP |

IP 攻撃 |

| AAMW_SMTP_ACTION_LOG |

AAMW SMTP アクション情報 |

| RT_SCREEN_TCP_DST_IP |

TCP 宛先 IP 攻撃 |

| IDP_APPDDOS_APP_ATTACK_EVENT |

IDP:アプリケーションに対する DDOS 攻撃 |

| RT_SCREEN_ICMP |

ICMP 攻撃 |

| IDP_TCP_ERROR_LOG_EVENT |

IDP TCP エラー ログ |

| AV_FILE_NOT_SCANNED_DROPPED_MT |

ウィルス対策スキャナーは、最大コンテンツ サイズを超えたために、スキャンせずに受信したトラフィックをドロップしました。 |

| AAMW_ACTION_LOG |

AAMW アクション情報 |

| PFE_SCREEN_MT_ZONE_BINDING_ERROR |

画面設定エラー |

| AV_VIRUS_DETECTED_MT |

ウィルス対策スキャナーがウィルスを検出しました。 |

| PFE_SCREEN_MT_CFG_EVENT |

画面の設定 |

| RT_SCREEN_TCP |

TCP 攻撃 |

| RT_SCREEN_UDP |

UDP 攻撃 |

| AV_SCANNER_DROP_FILE_MT |

ウィルス対策スキャナーが、内部エラーにより受信したトラフィックをドロップしました。 |

| AAMW_IMAP_ACTION_LOG |

AAMW IMAP アクション情報 |

| AV_SCANNER_ERROR_SKIPPED_MT |

内部エラーによるウィルス対策スキャンをスキップする |

| AV_MEMORY_INSUFFICIENT_MT |

DRAM のサイズが小さすぎてウィルス対策をサポートするには |

| メトリック |

ユニット |

説明 |

|---|---|---|

| コントロールプレーンCPUUtil |

パーセント |

コントロール プレーン タスクが実行されている CPU の使用 |

| データプレーンCPUUtil |

パーセント |

データ プレーン タスクが実行されている各 CPU の使用 |

| DiskUtil |

パーセント |

ディスク・ストレージの使用率 |

| コントロールプレーンメモリユーティリティ |

パーセント |

コントロール プレーン タスクのメモリ利用率 |

| DataPlaneメモリユーティリティ |

パーセント |

データ プレーン タスクのメモリ使用率 |

| フローセッションの使用 |

カウント |

使用中のフロー セッションの数を監視します。これには、有効、無効、保留中およびその他の状態で割り当てられているすべてのセッションが含まれます。 |

| フローセッションユーティリティ |

パーセント |

フロー セッションの使用率 |

| 実行中のプロセス |

カウント |

実行中のプロセスの数。 |

| Ge00X入力KBPS |

キロビット/秒 |

インターフェイス入力統計情報(キロビット/秒)。各GEインターフェイスは個別に監視されます。 |

| Ge00XInputPPS |

カウント/秒 |

インターフェイスは、1 秒あたりのパケットの統計情報を入力します。各GEインターフェイスは個別に監視されます。 |

| Ge00XOutputKBPS |

キロビット/秒 |

インターフェイス出力統計情報(キロビット/秒)。各GEインターフェイスは個別に監視されます。 |

| Ge00XOutputPPS |

カウント/秒 |

インターフェイスは、1 秒あたりのパケットの統計情報を出力します。各GEインターフェイスは個別に監視されます。 |

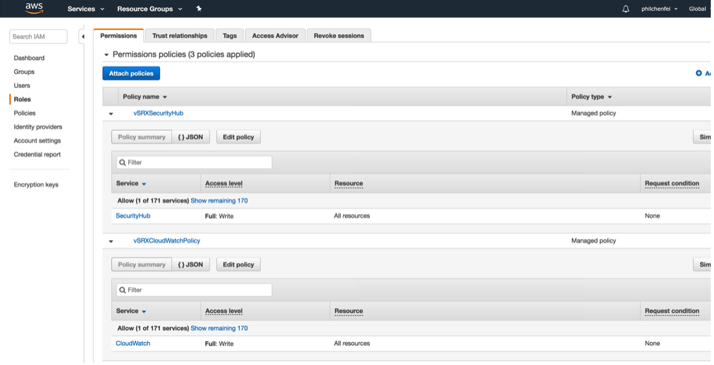

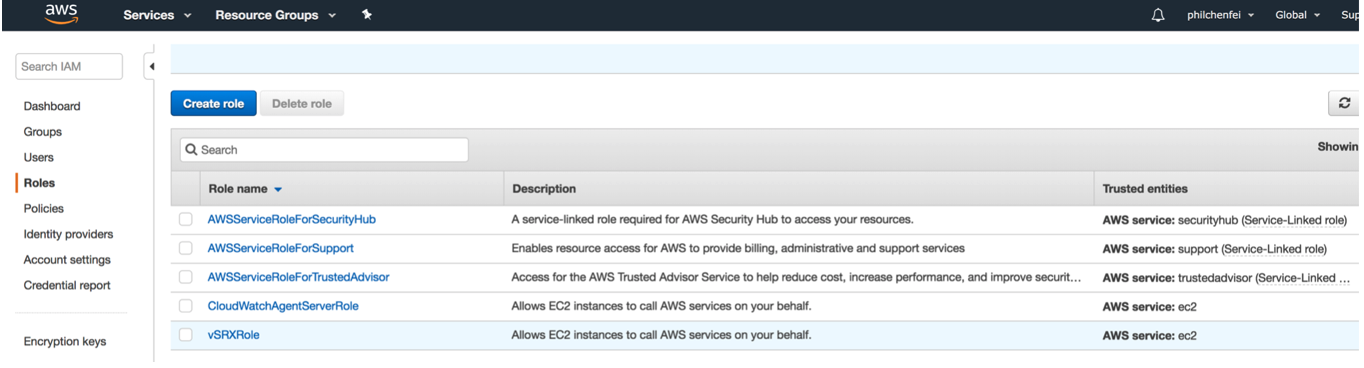

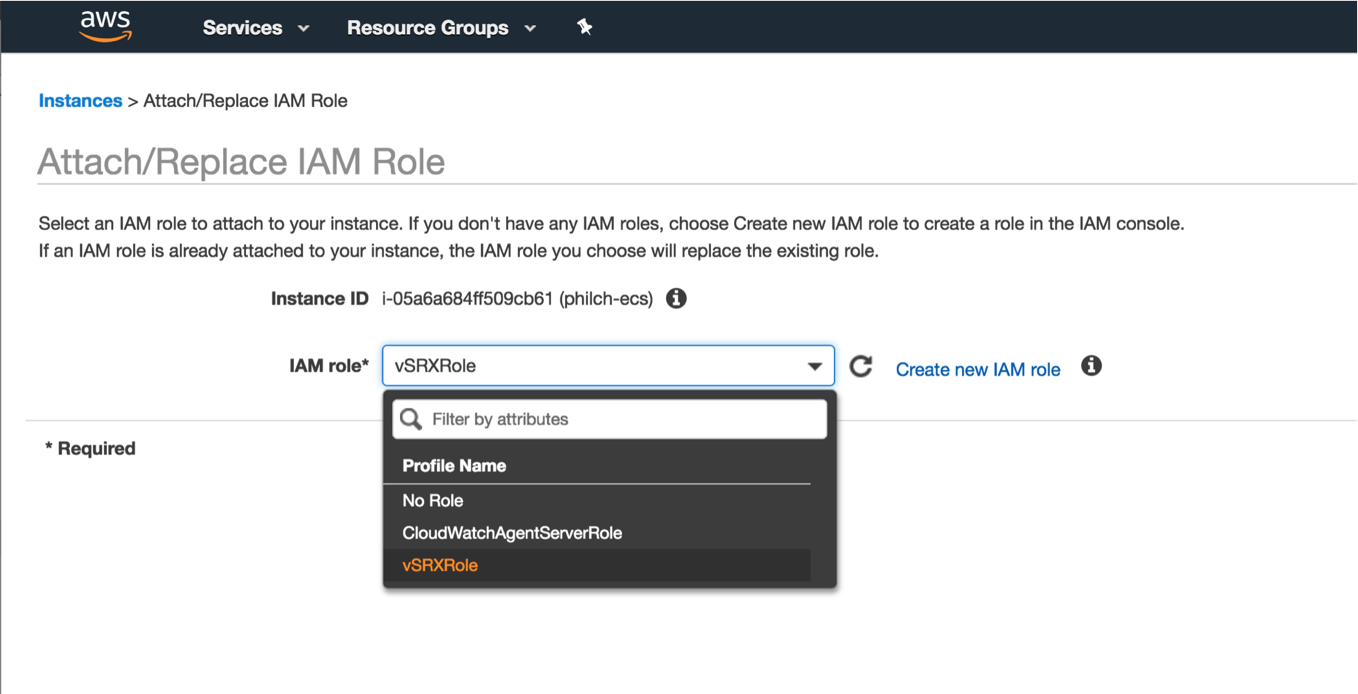

vSRX 仮想ファイアウォールで実行されているエージェントの他に、以下を含む、vSRX 仮想ファイアウォールの CloudWatch および Security Hub サービスを有効にするには、AWS コンソールを設定する必要があります。

-

CloudWatch および Security Hub にデータを投稿するための vSRX 仮想ファイアウォールの権限を付与します。

AWS アイデンティティおよびアクセス管理(IAM)コンソールで、対応する権限を持つロールを作成します。

AWS EC2 コンソールで vSRX 仮想ファイアウォール インスタンスにロールをアタッチします。

CloudWatch ダッシュボードを構成して、メトリック項目とチャート ウィジェットを表示する

図 1 は、クラウドエージェントが vSRX 仮想ファイアウォールからデータを収集し、AWS サービスに投稿する方法を示しています。

での AWS Cloudwatch の統合

での AWS Cloudwatch の統合

利点

アプリケーションとインフラストラクチャ全体でイベントとデータを単一プラットフォームで監視可能

AWS とオンプレミスでメトリックを収集する最も簡単な方法

運用パフォーマンスとリソース最適化の向上

運用の可視化とインサイトの取得

ログから実用的なインサイトを導き出す

CloudWatch の概要

Amazon CloudWatch は、開発者、システム運用者、サイト信頼性エンジニア(SRE)、IT マネージャー向けに構築された監視および管理サービスです。CloudWatch は、データと実用的なインサイトを提供し、アプリケーションの監視、システム全体のパフォーマンス変更の把握と対応、リソース使用率の最適化、運用状態の統合ビューの取得を行います。

CloudWatch を使用すると、環境での異常な動作の検出、アラームの設定、ログとメトリックの同時可視化、自動化されたアクションの実行、問題のトラブルシューティング、インサイトの確認を行い、vSRX 仮想ファイアウォール 3.0 インスタンスをスムーズに稼働させ続けることができます。

CloudWatch は、監視および運用データをログ、メトリック、イベントの形式で収集し、自動化されたダッシュボードを使用して可視化することで、AWS とオンプレミスで実行される AWS リソース、アプリケーション、サービスの統合ビューを取得できます。メトリックとログを相互に関連付けて、リソースの正常性とパフォーマンスをよりよく理解できます。また、指定したメトリック値のしきい値に基づいてアラームを作成したり、機械学習アルゴリズムに基づいて異常なメトリックの動作を監視したりすることもできます。迅速に対応するには、自動アクションを設定してアラームがトリガーされた場合に通知し、自動スケーリングを自動的に開始します。たとえば、解決までの平均時間の短縮に役立ちます。また、メトリック、ログ、トレースを深く掘り下げて分析して、アプリケーションのパフォーマンスを向上させる方法をより深く理解することもできます。

セキュリティ ハブの概要

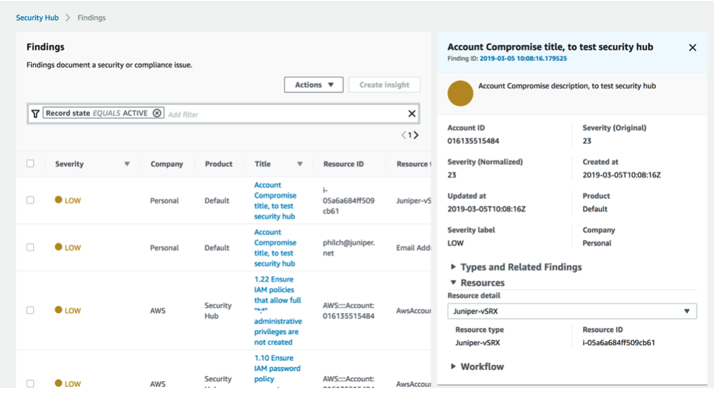

AWS Security Hub は、AWS アカウント全体の優先度の高いセキュリティアラートとコンプライアンスステータスを包括的に表示します。Security Hubは、セキュリティアラートを集約、整理、優先順位付けする単一の場所です。vSRX仮想ファイアウォールは、セキュリティ検出データをSecurity Hubに投稿する認証機能を備えたSecurity Hubをサポートしています。

Security Hubは、vSRX仮想ファイアウォールインスタンスからさまざまなセキュリティアラートを収集します。Security Hubの統合により、vSRX仮想ファイアウォールインスタンスのセキュリティアラートや調査結果を集約、整理、優先順位付けする単一の場所ができるようになりました。調査結果は、実行可能なグラフや表と統合されたダッシュボードに視覚的に要約されています。AWS のベスト プラクティスとジュニパーの標準に基づいた自動コンプライアンス チェックを使用して、環境を継続的に監視することもできます。管理コンソールを使用して Security Hub を有効にし、有効にすると、Security Hub は調査結果の集約と優先順位付けを開始します。

ID およびアクセス管理コンソール

AWS ID およびアクセス管理(IAM)を使用すると、AWS サービスとリソースへのアクセスを安全に管理できます。IAM を使用すると、AWS のユーザーとグループを作成および管理し、アクセス許可を使用して AWS リソースへのアクセスを許可または拒否できます。

IAM は、AWS アカウントの機能を無料で提供します。

vSRX 仮想ファイアウォールと AWS モニタリングおよびトラブルシューティング機能の統合

このトピックでは、CloudWatch and Security Hub と vSRX 仮想ファイアウォール 3.0 を統合して AWS コンソールで一元的な監視とトラブルシューティングを行う方法について詳しく説明します。

- vSRX 仮想ファイアウォールによる AWS CloudWatch and Security Hub へのアクセス許可の付与

- AWS CloudWatch MetricでvSRX仮想ファイアウォールインスタンスの監視を有効にする

- AWS CloudWatch への vSRX 仮想ファイアウォールログの収集、保存、表示

- vSRX仮想ファイアウォールでセキュリティハブを有効にして設定する

vSRX 仮想ファイアウォールによる AWS CloudWatch and Security Hub へのアクセス許可の付与

このセクションでは、vSRX 仮想ファイアウォール インスタンスへのアクセスを有効にして AWS CloudWatch および Security Hub とやり取りする方法について詳しく説明します。

AWS CloudWatch MetricでvSRX仮想ファイアウォールインスタンスの監視を有効にする

この手順では、AWS CloudWatch Metric を使用した vSRX 仮想ファイアウォールの監視を有効にする手順を示します。

メトリックは、システムのパフォーマンスに関するデータです。CloudWatch Metric 監視を有効にすると、vSRX 仮想ファイアウォール インスタンスのリソースの一部を監視できます。

AWS CloudWatch への vSRX 仮想ファイアウォールログの収集、保存、表示

CloudWatch ログは、Amazon Elastic Compute Cloud(Amazon EC2)インスタンス、AWS CloudTrail、Route 53、およびその他のソースからのログファイルの監視、保存、アクセスに使用されます。vSRX 仮想ファイアウォール インスタンスの場合、cloudagent はシステム ログとセキュリティ ログの両方を収集し、これらのログを CloudWatchLog にポストします。cloudagent のログコレクションは、タイム ウィンドウにログをキャッシュし、バッチで CloudWatchLog にポストします。

この手順では、vSRX仮想ファイアウォールでCloudWatchログを有効にして設定する方法について詳しく説明します。

vSRX仮想ファイアウォールでセキュリティハブを有効にして設定する

AWS Security Hubにセキュリティイベントをインポートするには、CloudWatchログ収集を設定し、ログメッセージに基づいてセキュリティイベントをインポートする必要があります。

例えば:

# set security cloud aws cloudwatch log group vsrx-group

# set security cloud aws cloudwatch log file mylog security-hub-import

# set security cloud aws cloudwatch log file mylog collect-interval 1

# set system syslog file mylog any any

# set system syslog file mylog structured-data

上記の設定では 、 /var/ log Directoryの下でファイルmylogにCloudWatchログ収集を設定し、ログファイル内のセキュリティイベントがvSRX仮想ファイアウォールからセキュリティハブにAWSセキュリティ検索形式でインポートされます。

この security-hub-import オプションは、構造化データ形式のログ ファイルでのみサポートされています。つまり、メッセージがプレーンテキスト形式でログに記録されている場合、ログメッセージ内のセキュリティイベントをAWSセキュリティ検出に変換してSecurity Hubにインポートすることはできません。

vSRX仮想ファイアウォールから投稿されたセキュリティ結果は、Security Hubコンソールで確認できます。