vSRX仮想ファイアウォール向けAmazon仮想プライベートクラウドを設定する

開始する前に、Amazon Web Services(AWS)アカウントとアイデンティティおよびアクセス管理(IAM)ロールが必要で、Amazon Elastic Compute Cloud(Amazon EC2)、Amazon Simple Storage Service(S3)、Amazon Virtual Private Cloud(Amazon VPC)オブジェクトへのアクセス、作成、変更、削除に必要なすべての権限が必要です。また、アクセス キー、対応するシークレット アクセス キー、X.509 証明書、アカウント識別子も作成する必要があります。AWS の用語と vSRX 仮想ファイアウォール AWS の導入での使用について詳しくは、「AWS を 使用する vSRX について」を参照してください。

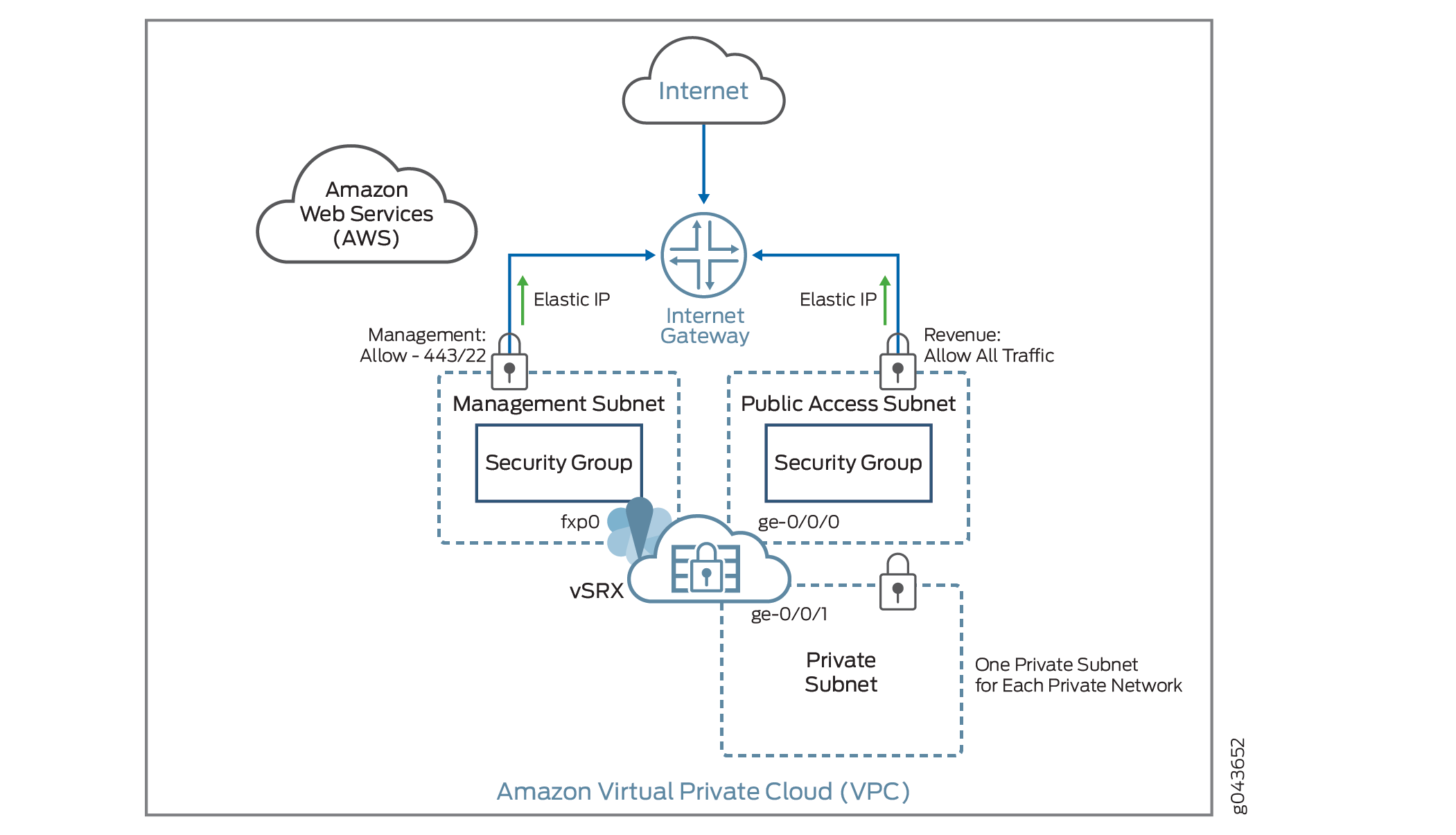

図 1 は、vSRX 仮想ファイアウォールを導入して、Amazon VPC のプライベート サブネットで実行されるアプリケーションにセキュリティを提供する方法の例を示しています。

以下の手順では、Amazon VPC for vSRX 仮想ファイアウォールを作成および準備する方法について概要を説明します。この手順では、関連するインターネットゲートウェイ、サブネット、ルートテーブル、セキュリティグループを使用してAmazon VPCを設定する方法を説明します。

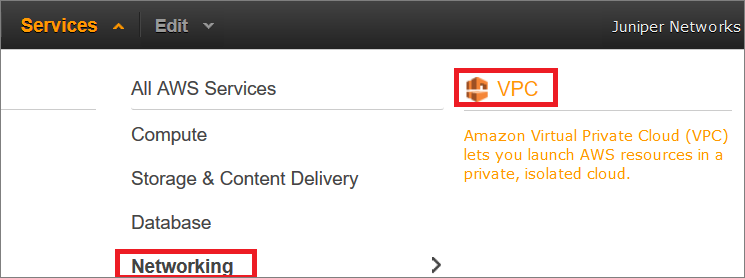

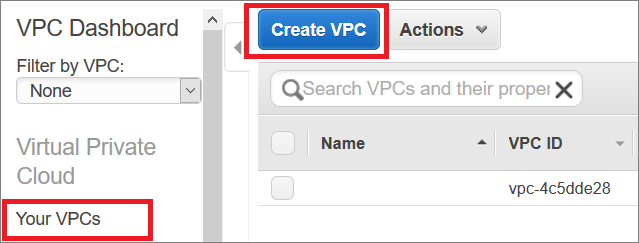

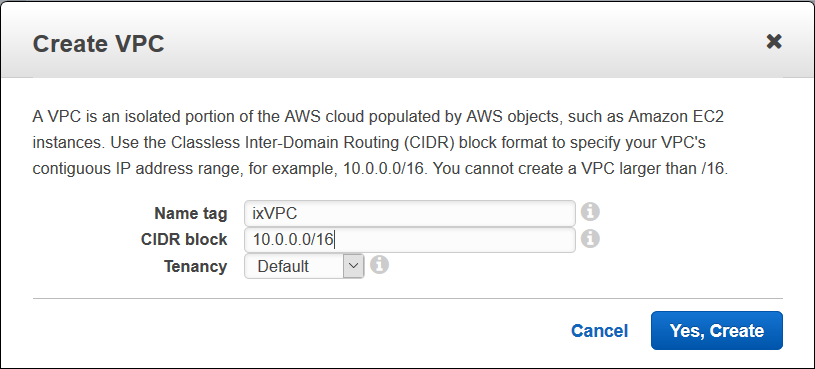

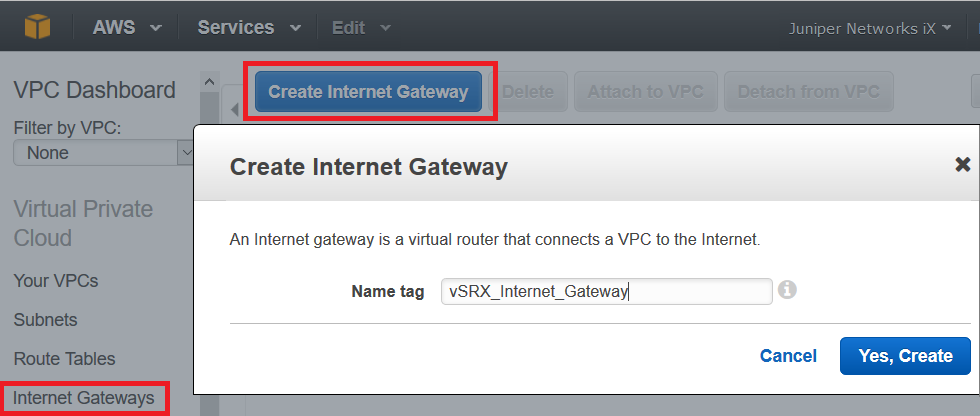

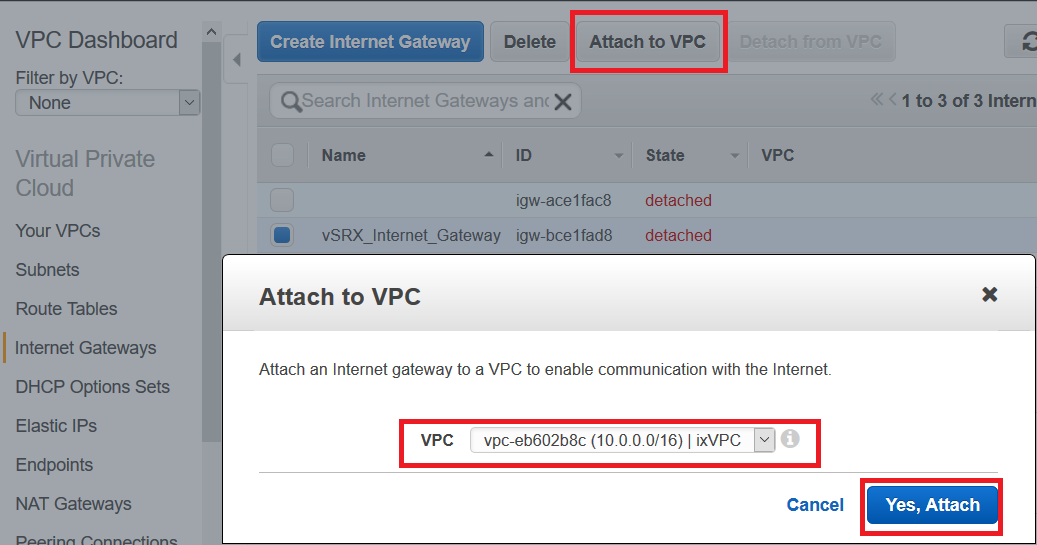

ステップ 1: Amazon VPC とインターネット ゲートウェイを作成する

Amazon VPC とインターネットゲートウェイを作成するには、次の手順に従います。VPC とインターネット ゲートウェイが既に存在する場合は、 ステップ 2: vSRX 仮想ファイアウォールのサブネットの追加に進みます。

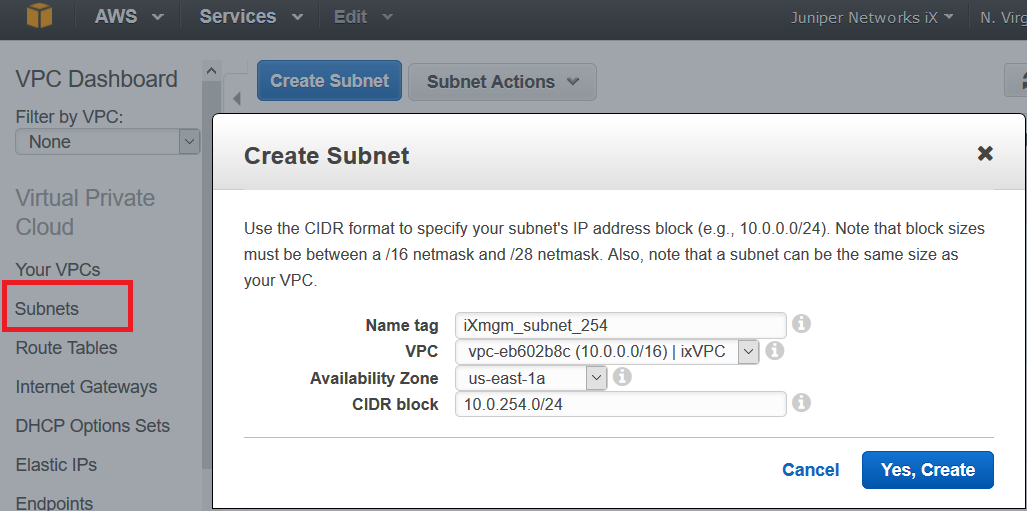

ステップ 2:vSRX 仮想ファイアウォールのサブネットを追加する

Amazon VPC では、パブリックサブネットはインターネットゲートウェイにアクセスできますが、プライベートサブネットではアクセスできません。vSRX仮想ファイアウォールには、個々のインスタンスグループごとに2つのパブリックサブネットと1つ以上のプライベートサブネットが必要です。パブリックサブネットは、管理インターフェイス(fxp0)用と収益(データ)インターフェイス用の1つで構成されています。他のvSRX仮想ファイアウォールインターフェイスに接続されたプライベートサブネットは、プライベートサブネットとインターネット上のアプリケーション間のすべてのトラフィックがvSRX仮想ファイアウォールインスタンスを通過する必要があります。

各 vSRX 仮想ファイアウォール サブネットを作成するには::

vSRX 仮想ファイアウォール インスタンスを作成してアタッチする各サブネットについて、これらの手順を繰り返します。

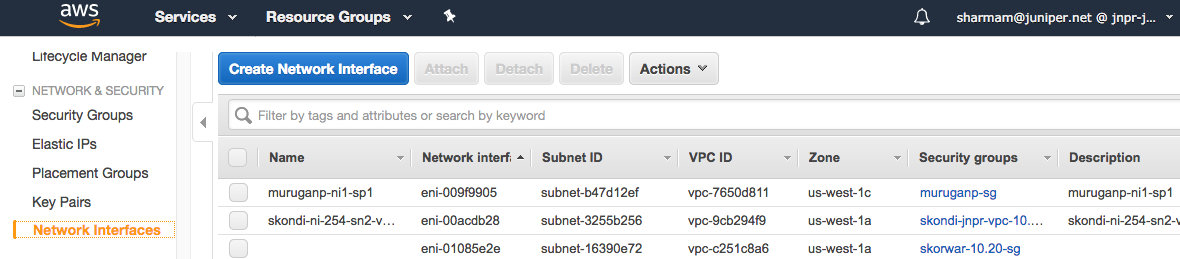

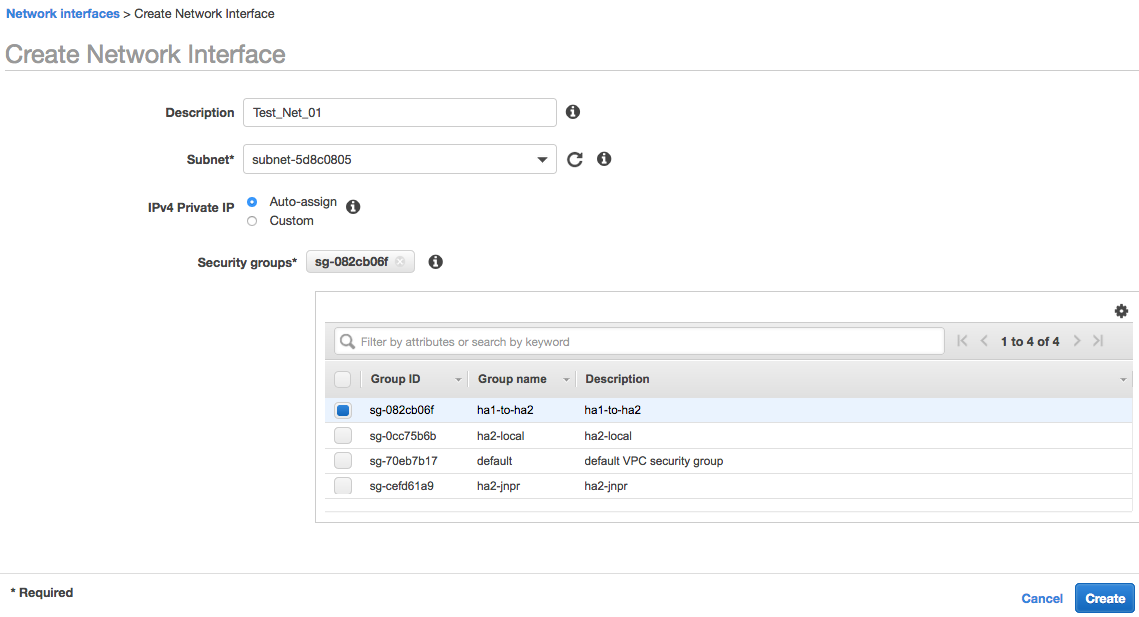

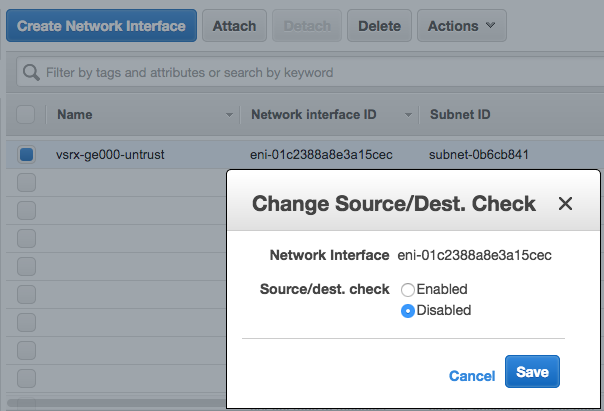

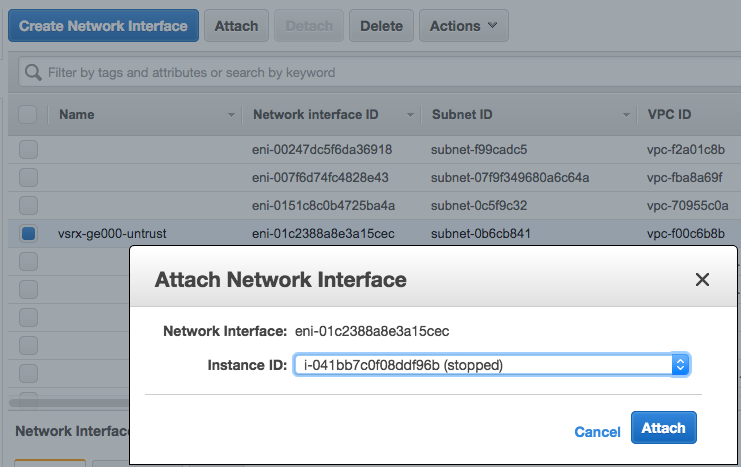

ステップ 3: サブネットにインターフェイスをアタッチする

サブネットにインターフェイスをアタッチするには::

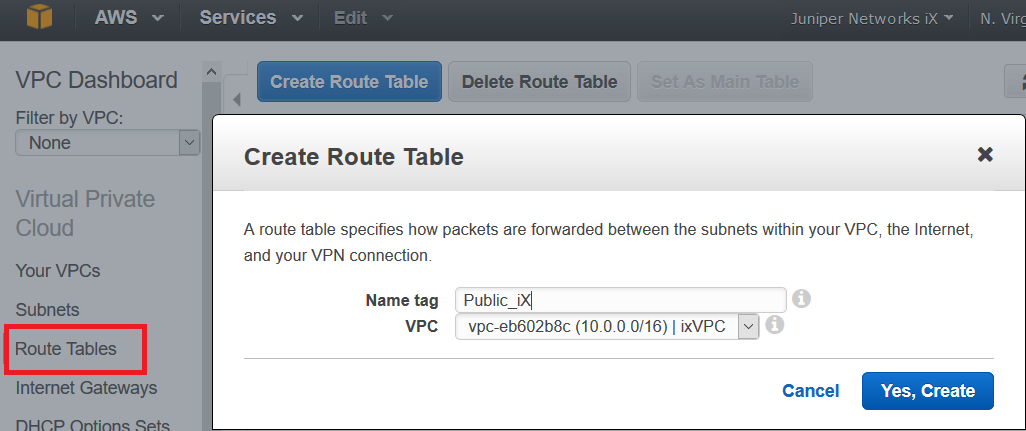

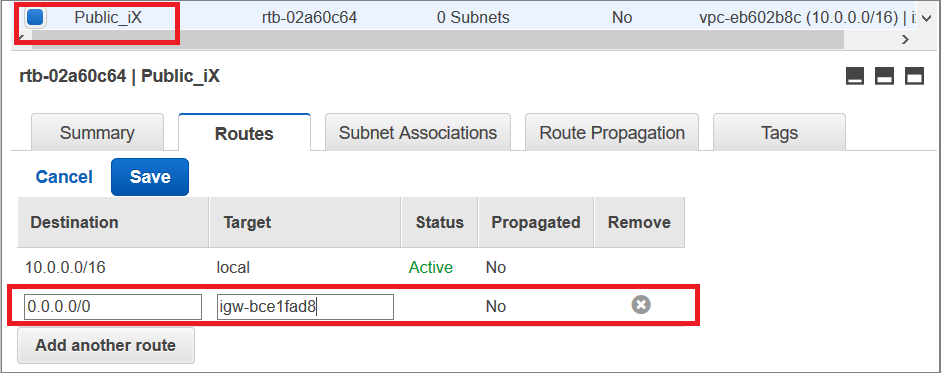

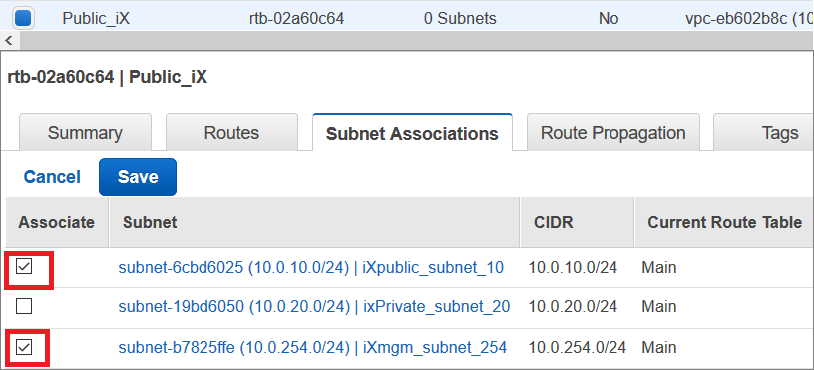

ステップ 4: vSRX 仮想ファイアウォールのルート テーブルを追加する

デフォルトでは、各 Amazon VPC にメインルートテーブルが作成されます。パブリックサブネット用にカスタムルートテーブルを作成し、各プライベートサブネットに個別のルートテーブルを作成することをお勧めします。カスタムルートテーブルに関連付けられていないすべてのサブネットは、メインルートテーブルに関連付けられています。

ルート テーブルを作成するには、次の手順に沿います。

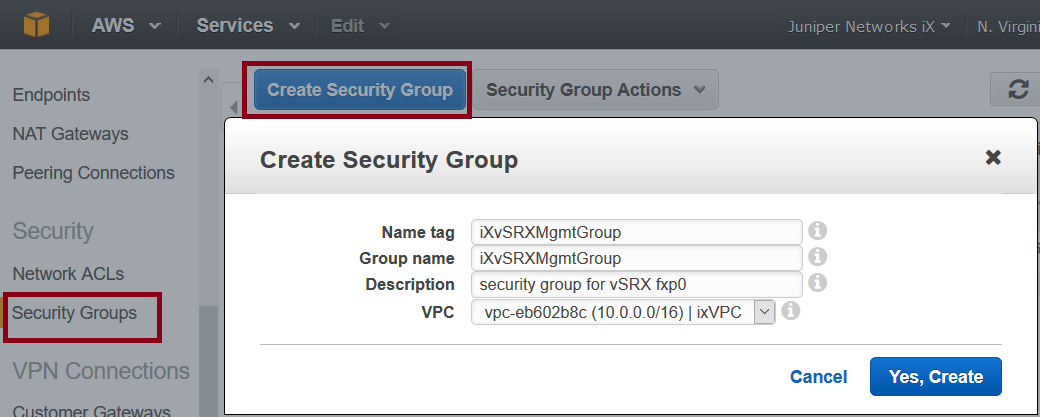

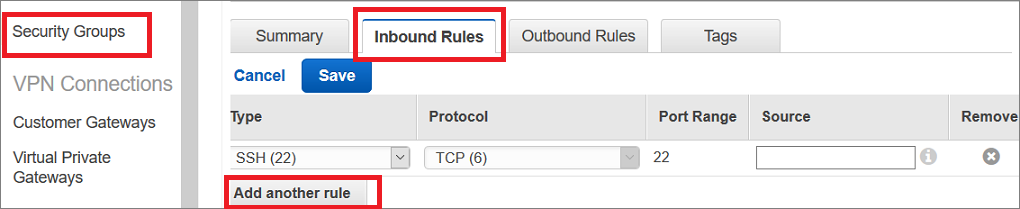

ステップ 5: vSRX 仮想ファイアウォールのセキュリティ グループの追加

Amazon VPC ごとにデフォルトのセキュリティ グループが作成されます。vSRX 仮想ファイアウォール管理インターフェイス(fxp0)用に個別のセキュリティ グループを作成し、他のすべての vSRX 仮想ファイアウォール インターフェイス用に別のセキュリティ グループを作成することをお勧めします。セキュリティ グループは、Amazon EC2 ダッシュボードで vSRX 仮想ファイアウォール インスタンスが起動されたときに割り当てられます。この場合は、セキュリティ グループを追加および管理することもできます。

セキュリティ グループを作成するには、以下の手順にしたがっています。