例:Juniper Secure ConnectのLDAP認証の設定(CLI手順)

概要

LDAPは、ユーザーの認証に役立ちます。LDAPを認証オプションとして使用する場合は、1つ以上のLDAPグループを定義し、グループメンバーシップに基づくアドレス割り当てに特定のローカルIPプールを使用できます。グループごとのローカルIPプールを指定しない場合、Junos OSはアクセスプロファイルで設定されたローカルIPプールからIPアドレスを割り当てます。

ユーザーグループを設定するには、[edit access ldap-options]階層レベルでallowed-groups ステートメントを含めます。これらのグループ名は、LDAP ディレクトリ内の名前と一致します。

group1、group2、group3 などの LDAP グループについて考えてみます。group1 をアドレス プール Juniper_Secure_Connect_Addr-Pool に割り当てることができます。group2 をアドレス プール poolB に割り当てることができます。group3 をアドレス プール poolC に割り当てることができます。

-

User1 は group1 に属しています。ユーザー1のグループが構成済みグループの1つと一致すると、ユーザー1が認証されます。グループはメンバーシップに基づいて、次のアドレス プール Juniper_Secure_Connect_Addr-Pool から User1 に IP アドレスを割り当てます。

-

User2 は group2 に属しています。ユーザー2のグループが設定されたグループの1つと一致すると、ユーザー2が認証されます。グループは、そのグループ メンバーシップに基づいて、以下のアドレス プール poolB から User2 に IP アドレスを割り当てます。

-

User3 は group3 に属しています。ユーザー3のグループが設定されたグループの1つと一致すると、ユーザー3が認証されます。グループはメンバーシップに基づいて、次のアドレス プール poolC から User3 に IP アドレスを割り当てます。

-

ユーザー4のグループは、設定されたグループのいずれとも一致しません。

表-1にLDAP サーバー ldap-options がグローバルアクセスレベルおよびアクセスプロファイル内で設定されている場合の応答を示します。プロファイル設定の優先度は、グローバル設定よりも高くなります。

| ユーザー名 | 構成 一致したグループ | LDAP サーバーが返したグループ | アドレス プール | アクション |

|---|---|---|---|---|

| ユーザー1 | グループ1 | グループ1、グループ2、グループ3 | Juniper_Secure_Connect_Addrプール | 受け入れ(設定済みグループと照合) |

| ユーザー2 | グループ2 | グループ1、グループ2、グループ3 | プールB | 受け入れ(設定済みグループと照合) |

| ユーザー3 | グループ3 | グループ1、グループ2、グループ3 | プールC | 受け入れ(設定済みグループと照合) |

| ユーザー4 | グループ4 | groupX、groupY、groupZ | プールD | 拒否(設定された一致したグループに一致しません) |

この例では、ユーザーが 1 つのグループに所属する認証オプションとして LDAP を使用しています。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

任意のSRXシリーズファイアウォール

-

Junos OS リリース 23.1R1

開始する前に、以下を実行します。

-

LDAP オプションについては、「ladp-options」を参照してください。

-

セキュア接続のためのTLS/SSLによるLDAP認証の有効化については、 セキュア接続のためのTLS/SSLによるLDAP認証の有効化を参照してください。

前提条件については、「 Juniper Secure Connect のシステム要件」を参照してください。

SRXシリーズファイアウォールは、デフォルトのシステム生成証明書ではなく、署名付き証明書または自己署名証明書のいずれかを使用していることを確認する必要があります。Juniper Secure Connectの設定を開始する前に、次のコマンドを実行して、証明書をSRXシリーズファイアウォールにバインドする必要があります。

user@host# set system services web-management https pki-local-certificate <cert_name>

例えば:

user@host# set system services web-management https pki-local-certificate SRX_Certificate

ここで、SRX_Certificate は CA から取得した証明書または自己署名証明書です。

位相幾何学

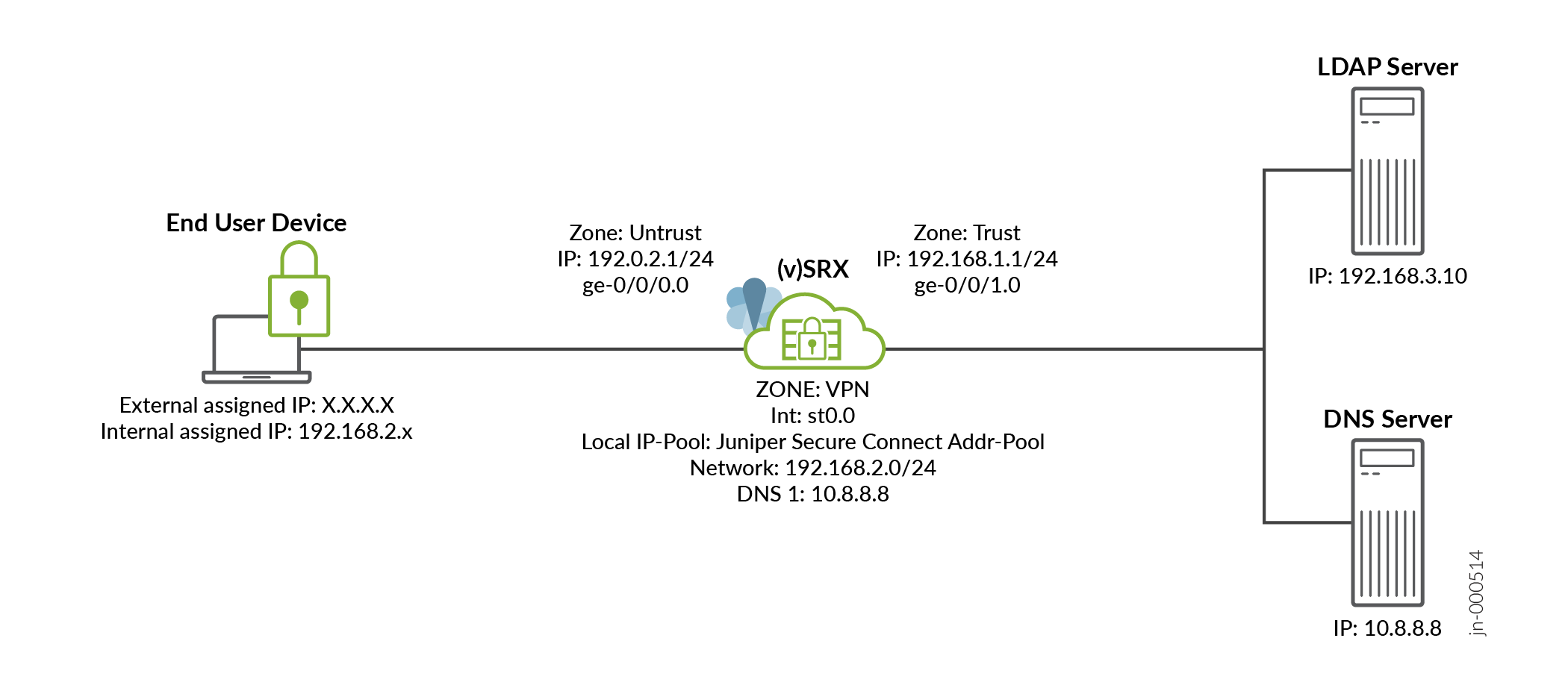

以下の図は、この例のトポロジーを示しています。

図1:Juniper Secure ConnectのLDAP認証の設定

構成

この例では、ユーザーが単一のグループに属する認証オプションとしてLDAPを使用します。

CLIクイック構成

この例を素早く設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に合わせて必要な詳細を変更し、コマンドを[edit]階層レベルのCLIにコピー&ペーストしてください。

set security ike proposal JUNIPER_SECURE_CONNECT authentication-method pre-shared-keys set security ike proposal JUNIPER_SECURE_CONNECT dh-group group19 set security ike proposal JUNIPER_SECURE_CONNECT authentication-algorithm sha-384 set security ike proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc set security ike proposal JUNIPER_SECURE_CONNECT lifetime-seconds 28800 set security ike policy JUNIPER_SECURE_CONNECT mode aggressive set security ike policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT set security ike policy JUNIPER_SECURE_CONNECT pre-shared-key ascii-text "$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o" set security ike gateway JUNIPER_SECURE_CONNECT dynamic hostname ra.example.com set security ike gateway JUNIPER_SECURE_CONNECT dynamic ike-user-type shared-ike-id set security ike gateway JUNIPER_SECURE_CONNECT ike-policy JUNIPER_SECURE_CONNECT set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection optimized set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 set security ike gateway JUNIPER_SECURE_CONNECT version v1-only set security ike gateway JUNIPER_SECURE_CONNECT aaa access-profile JUNIPER_SECURE_CONNECT set security ike gateway JUNIPER_SECURE_CONNECT tcp-encap-profile SSL-VPN set security ike gateway JUNIPER_SECURE_CONNECT external-interface ge-0/0/0 set security ipsec proposal JUNIPER_SECURE_CONNECT authentication-algorithm hmac-sha-256-128 set security ipsec proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc set security ipsec proposal JUNIPER_SECURE_CONNECT lifetime-seconds 3600 set security ipsec policy JUNIPER_SECURE_CONNECT perfect-forward-secrecy keys group19 set security ipsec policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT bind-interface st0.0 set security ipsec vpn JUNIPER_SECURE_CONNECT ike gateway JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT ike ipsec-policy JUNIPER_SECURE_CONNECT set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 local-ip 0.0.0.0/0 set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 remote-ip 0.0.0.0/0 set security remote-access profile ra.example.com ipsec-vpn JUNIPER_SECURE_CONNECT set security remote-access profile ra.example.com access-profile JUNIPER_SECURE_CONNECT set security remote-access profile ra.example.com client-config JUNIPER_SECURE_CONNECT set security remote-access client-config JUNIPER_SECURE_CONNECT connection-mode manual set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet network 192.168.2.0/24 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-dns 10.8.8.8/32 set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-wins 192.168.3.10/32 set access profile JUNIPER_SECURE_CONNECT authentication-order ldap set access profile JUNIPER_SECURE_CONNECT ldap-options base-distinguished-name CN=Users,DC=juniper,DC=net set access profile JUNIPER_SECURE_CONNECT ldap-options search search-filter CN= set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR" set access profile JUNIPER_SECURE_CONNECT ldap-options allowed-groups group1 address-assignment pool Juniper_Secure_Connect_Addr-Pool set access profile JUNIPER_SECURE_CONNECT ldap-server 192.168.3.10 set access firewall-authentication web-authentication default-profile JUNIPER_SECURE_CONNECT set services ssl termination profile Juniper_SCC-SSL-Term-Profile server-certificate JUNIPER_SECURE_CONNECT(RSA) set security tcp-encap profile SSL-VPN ssl-profile Juniper_SCC-SSL-Term-Profile set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match source-address any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match destination-address any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match application any set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then permit set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then log session-close set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match source-address any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match destination-address any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match application any set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then permit set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then log session-close set interfaces ge-0/0/0 description untrust set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/1 description trust set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.1/24 set interfaces st0 unit 0 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services https set security zones security-zone untrust host-inbound-traffic system-services tcp-encap set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone vpn interface st0.0

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。

- 1 つ以上のインターネット鍵交換(IKE)プロポーザルを設定します。次に、これらのプロポーザルを IKE ポリシーに関連付けます。IKEゲートウェイオプションを設定します。

user@host# set security ike proposal JUNIPER_SECURE_CONNECT authentication-method pre-shared-keys user@host# set security ike proposal JUNIPER_SECURE_CONNECT dh-group group19 user@host# set security ike proposal JUNIPER_SECURE_CONNECT authentication-algorithm sha-384 user@host# set security ike proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc user@host# set security ike proposal JUNIPER_SECURE_CONNECT lifetime-seconds 28800 user@host# set security ike policy JUNIPER_SECURE_CONNECT mode aggressive user@host# set security ike policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT user@host# set security ike policy JUNIPER_SECURE_CONNECT pre-shared-key ascii-text "$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o" user@host# set security ike gateway JUNIPER_SECURE_CONNECT dynamic hostname ra.example.com user@host# set security ike gateway JUNIPER_SECURE_CONNECT dynamic ike-user-type shared-ike-id user@host# set security ike gateway JUNIPER_SECURE_CONNECT ike-policy JUNIPER_SECURE_CONNECT user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection optimized user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 user@host# set security ike gateway JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5 user@host# set security ike gateway JUNIPER_SECURE_CONNECT version v1-only user@host# set security ike gateway JUNIPER_SECURE_CONNECT aaa access-profile JUNIPER_SECURE_CONNECT user@host# set security ike gateway JUNIPER_SECURE_CONNECT tcp-encap-profile SSL-VPN user@host# set security ike gateway JUNIPER_SECURE_CONNECT external-interface ge-0/0/0

- 1つ以上のIPsecプロポーザルを設定します。次に、これらのプロポーザルを IPsec ポリシーに関連付けます。IPSec VPNパラメータとトラフィックセレクターを設定します。

user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT authentication-algorithm hmac-sha-256-128 user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT encryption-algorithm aes-256-cbc user@host# set security ipsec proposal JUNIPER_SECURE_CONNECT lifetime-seconds 3600 user@host# set security ipsec policy JUNIPER_SECURE_CONNECT perfect-forward-secrecy keys group19 user@host# set security ipsec policy JUNIPER_SECURE_CONNECT proposals JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT bind-interface st0.0 user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT ike gateway JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT ike ipsec-policy JUNIPER_SECURE_CONNECT user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 local-ip 0.0.0.0/0 user@host# set security ipsec vpn JUNIPER_SECURE_CONNECT traffic-selector ts1 remote-ip 0.0.0.0/0

- リモート アクセス プロファイルとクライアント構成を構成します。

user@host# set security remote-access profile ra.example.com ipsec-vpn JUNIPER_SECURE_CONNECT user@host# set security remote-access profile ra.example.com access-profile JUNIPER_SECURE_CONNECT user@host# set security remote-access profile ra.example.com client-config JUNIPER_SECURE_CONNECT user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT connection-mode manual user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection interval 10 user@host# set security remote-access client-config JUNIPER_SECURE_CONNECT dead-peer-detection threshold 5

- 外部認証順序の LDAP サーバーを指定します。

user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet network 192.168.2.0/24 user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-dns 10.8.8.8/32 user@host# set access address-assignment pool Juniper_Secure_Connect_Addr-Pool family inet xauth-attributes primary-wins 192.168.3.10/32 user@host# set access profile JUNIPER_SECURE_CONNECT authentication-order ldap user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options base-distinguished-name CN=Users,DC=juniper,DC=net user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search search-filter CN= user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options search admin-search password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR" user@host# set access profile JUNIPER_SECURE_CONNECT ldap-options allowed-groups group1 address-assignment pool Juniper_Secure_Connect_Addr-Pool user@host# set access profile JUNIPER_SECURE_CONNECT ldap-server 192.168.3.10 user@host# set access firewall-authentication web-authentication default-profile JUNIPER_SECURE_CONNECT

-

SSL 終端プロファイルを作成します。SSL終端は、SRXシリーズファイアウォールがSSLプロキシサーバーとして機能し、クライアントからのSSLセッションを終了するプロセスです。SSL終端プロファイルの名前を入力し、SRXシリーズファイアウォールでSSL終端に使用するサーバー証明書を選択します。サーバー証明書は、ローカル証明書識別子です。サーバー証明書は、サーバーの ID を認証するために使用されます。

user@host# set services ssl termination profile Juniper_SCC-SSL-Term-Profile server-certificate JUNIPER_SECURE_CONNECT(RSA)

SSL VPN プロファイルを作成します。 tcp-encapを参照してください。

user@host# set security tcp-encap profile SSL-VPN ssl-profile Juniper_SCC-SSL-Term-Profile

-

ファイアウォールポリシーを作成します。

trustゾーンからvpnゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match source-address any user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match destination-address anyuser@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 match application any user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then permit user@host# set security policies from-zone trust to-zone VPN policy JUNIPER_SECURE_CONNECT-1 then log session-close

vpnゾーンからtrustゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match source-address any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match destination-address any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 match application any user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then permit user@host# set security policies from-zone VPN to-zone trust policy JUNIPER_SECURE_CONNECT-2 then log session-close

-

イーサネット インターフェイス情報を設定します。

user@host# set interfaces ge-0/0/0 description untrust user@host# set interfaces ge-0/0/0 unit 0 family inet address 192.0.2.1/24 user@host# set interfaces ge-0/0/1 description trust user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.168.1.1/24

ファミリーをinetに設定してst0インターフェイスを設定します。

user@host# set interfaces st0 unit 0 family inet

-

セキュリティ ゾーンを設定します。

user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services https user@host# set security zones security-zone untrust host-inbound-traffic system-services tcp-encap user@host# set security zones security-zone untrust interfaces ge-0/0/0.0 user@host# set security zones security-zone trust interfaces ge-0/0/1.0 user@host# set security zones security-zone vpn interface st0.0

業績

構成の結果を確認します。

[edit security ike]

proposal JUNIPER_SECURE_CONNECT {

authentication-method pre-shared-keys;

dh-group group19;

authentication-algorithm sha-384;

encryption-algorithm aes-256-cbc;

lifetime-seconds 28800;

}

policy JUNIPER_SECURE_CONNECT {

mode aggressive;

proposals JUNIPER_SECURE_CONNECT;

pre-shared-key ascii-text “$9$vWL8xd24Zk.5bs.5QFAtM8X7bsgoJDHq4o"; ## SECRET-DATA

}

gateway JUNIPER_SECURE_CONNECT {

dynamic {

hostname ra.example.com;

ike-user-type shared-ike-id;

}

ike-policy JUNIPER_SECURE_CONNECT;

dead-peer-detection {

optimized;

interval 10;

threshold 5;

}

version v1-only;

aaa {

access-profile JUNIPER_SECURE_CONNECT;

}

tcp-encap-profile SSL-VPN;

external-interface ge-0/0/0;

}

[edit security ipsec]

proposal JUNIPER_SECURE_CONNECT {

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy JUNIPER_SECURE_CONNECT {

perfect-forward-secrecy {

keys group19;

}

proposals JUNIPER_SECURE_CONNECT;

}

vpn JUNIPER_SECURE_CONNECT {

bind-interface st0.0;

ike {

gateway JUNIPER_SECURE_CONNECT;

ipsec-policy JUNIPER_SECURE_CONNECT;

}

traffic-selector ts1 {

local-ip 0.0.0.0/0;

remote-ip 0.0.0.0/0;

}

}

[edit security remote-access]

profile ra.example.com {

ipsec-vpn JUNIPER_SECURE_CONNECT;

access-profile JUNIPER_SECURE_CONNECT;

client-config JUNIPER_SECURE_CONNECT;

}

client-config JUNIPER_SECURE_CONNECT {

connection-mode manual;

dead-peer-detection {

interval 10;

threshold 5;

}

}

[edit access]

address-assignment {

pool Juniper_Secure_Connect_Addr-Pool {

family inet {

network 192.168.2.0/24;

xauth-attributes {

primary-dns 10.8.8.8/32;

primary-wins 192.168.3.10/32;

}

}

}

}

profile JUNIPER_SECURE_CONNECT {

authentication-order ldap;

ldap-options {

base-distinguished-name DC=juniper,DC=net;

search {

search-filter CN=

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=juniper,DC=net;

password "$9$Bmf1hreK8x7Vrl24ZGiHkqmPQ36/t0OR"; ## SECRET-DATA

}

}

allowed-groups {

group1 {

address-assignment {

pool Juniper_Secure_Connect_Addr-Pool;

}

}

}

}

ldap-server 192.168.3.10;

}

firewall-authentication {

web-authentication {

default-profile JUNIPER_SECURE_CONNECT;

}

}

[edit services]

ssl {

termination {

profile Juniper_SCC-SSL-Term-Profile {

server-certificate JUNIPER_SECURE_CONNECT(RSA);

}

}

}

SSL 終端プロファイルに添付するサーバー証明書が既にあることを確認します。

[edit security]

tcp-encap {

profile SSL-VPN {

ssl-profile Juniper_SCC-SSL-Term-Profile;

}

}

policies {

from-zone trust to-zone VPN {

policy JUNIPER_SECURE_CONNECT-1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-close;

}

}

}

}

from-zone VPN to-zone trust {

policy JUNIPER_SECURE_CONNECT-2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

log {

session-close;

}

}

}

}

}

[edit interfaces]

ge-0/0/0 {

description untrust;

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/1 {

description trust;

unit 0 {

family inet {

address 192.168.1.1/24;

}

}

}

st0 {

unit 0 {

family inet;

}

}

[edit security zones]

security-zone untrust {

host-inbound-traffic {

system-services (ike | https | tcp-encap);

}

interfaces {

ge-0/0/0.0;

}

}

security-zone trust {

interfaces {

ge-0/0/1.0;

}

}

security-zone vpn {

interfaces {

st0.0;

}

}

検証

設定が正常に機能していることを確認するには、以下の表示コマンドを入力します。

IPsec、IKE、グループ情報の確認

目的

アクセス プロファイルを使用し、プロファイル内で ldap-options を設定する場合JUNIPER_SECURE_CONNECT LDAP サーバー応答に基づいて起こりうる結果のリストを表示します。

アクション

動作モードから、以下のコマンドを入力します。

user@host> show network-access address-assignment pool Juniper_Secure_Connect_Addr-Pool IP address/prefix Hardware address Host/User Type 192.168.2.3 FF:FF:C0:A8:02:03 user1 xauth

user@host> show security ike security-associations detail

IKE peer 192.0.2.100, Index 6771534, Gateway Name: JUNIPER_SECURE_CONNECT

Role: Responder, State: UP

Initiator cookie: f174398039244783, Responder cookie: ffb63035b9f3f098

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 192.0.2.1:500, Remote: 192.0.2.100:10952

Lifetime: Expires in 28746 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Juniper Secure Connect

Peer ike-id: ra.example.com

AAA assigned IP: 192.168.2.3

Algorithms:

Authentication : hmac-sha384-192

Encryption : aes256-cbc

Pseudo random function: hmac-sha384

Diffie-Hellman group : DH-group-19

Traffic statistics:

Input bytes : 2058

Output bytes : 1680

Input packets: 12

Output packets: 10

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 1 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 192.0.2.1:500, Remote: 192.0.2.100:10952

Local identity: 192.0.2.1

Remote identity: ra.example.com

Flags: IKE SA is created

user@host> show security ike active-peer detail Peer address: 192.0.2.100, Port: 10952, Peer IKE-ID : ra.example.com AAA username: user1 Assigned network attributes: IP Address : 192.168.2.3 , netmask : 255.255.255.0 DNS Address : 10.8.8.8 , DNS2 Address : 0.0.0.0 WINS Address : 192.168.3.10 , WINS2 Address : 0.0.0.0 Previous Peer address : 0.0.0.0, Port : 0 Active IKE SA indexes : 6771534 IKE SA negotiated : 1 IPSec tunnels active : 1, IPSec Tunnel IDs : 67108869 DPD Config Mode : optimized DPD Config Interval: 10 DPD Config Treshold: 5 DPD Config P1SA IDX: 6771534 DPD Flags : REMOTE_ACCESS DPD Stats Req sent: 0, DPD Stats Resp rcvd: 0 DPD Statistics : DPD TTL :5 DPD seq-no :515423892 DPD Statistics : DPD triggerd p1SA :0 DPD Reserved :0

user@host> show security ipsec security-associations detail

ID: 67108869 Virtual-system: root, VPN Name: JUNIPER_SECURE_CONNECT

Local Gateway: 192.0.2.1, Remote Gateway: 192.0.2.100

Traffic Selector Name: ts1

Local Identity: ipv4(0.0.0.0-255.255.255.255)

Remote Identity: ipv4(192.168.2.3)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 500, Nego#: 4, Fail#: 0, Def-Del#: 0 Flag: 0x24608f29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Tue Mar 28 2023 11:34:36: IPSec SA negotiation successfully completed (1 times)

Tue Mar 28 2023 11:34:36: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Tue Mar 28 2023 11:34:35: IKE SA negotiation successfully completed (1 times)

Direction: inbound, SPI: f74fcaad, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3435 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2838 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 8605b13f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3435 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2838 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

意味

コマンド出力には、一致したグループの詳細が表示されます。