Juniper Secure ConnectでのSAML認証

このトピックでは、Juniper Secure Connect のセキュリティ アサーション マークアップ言語(SAML)ベースのユーザー認証について説明します。

SAMLの概要

Security Assertion Markup Language(SAML)は、サービス プロバイダ(SP)とプロバイダーの(IdP)の間で認証および許可データを交換するための XML ベースのフレームワークです。SAMLはシングルサインオン(SSO)を可能にし、ユーザーは一度ログインすれば、毎回認証情報を再入力することなく、複数のアプリケーションにシームレスにアクセスできます。

Juniper Secure Connectは、SAMLバージョン2(SAML 2.0)を使用したリモートユーザー認証をサポートしています。ikedプロセスを使用してVPNサービスを実行する場合、SRXシリーズファイアウォールはこの機能をサポートします。

Juniper Secure ConnectのSAMLコンポーネント

以下は、Juniper Secure Connect向けSAMLの主要コンポーネントです。

-

プリンシパル(ユーザー):リモート アクセス VPN 接続などのサービスを要求するユーザー。Juniper Secure Connectのリモートユーザーがプリンシパルになります。ユーザーのデバイス(Windowsラップトップなど)で使用可能なブラウザが、SSOのエージェントとして使用されます。

-

ID プロバイダー (IdP) - ユーザーを認証し、サービス プロバイダーに ID アサーションを提供するエンティティ。IdP は、ユーザーが認証されたことを示す認証アサーションを生成します。IdP の例としては、Okta と Microsoft Azure があります。

-

サービス プロバイダー(SP):ユーザーにサービスを提供するエンティティ。IdP からのアサーションに依存して、ユーザーにアクセス権を付与します。Juniper Secure Connectでは、SRXシリーズファイアウォールがリモートアクセスVPNサービスを提供するSPとして機能します。

-

SAML アサーション - ユーザーの認証および許可情報を伝える XML ベースのメッセージ。アサーションは、IdP から SP にユーザー ID 情報を転送するために使用されます。

-

SAML バインディング - IdP と SP の間で SAML メッセージを送信する方法を定義します。 SRXシリーズファイアウォールは、HTTPリダイレクトとHTTP POSTバインディングを介したSPが開始するSSOプロファイルをサポートします。

-

SAML メタデータ - エンティティ ID、証明書、バインディング、URL などの IdP 属性と SP 属性を記述する XML ベースのデータ。これらのエンティティは相互に影響し合います。SRXシリーズファイアウォールでは、IdPメタデータのインポートとSPメタデータのエクスポートが可能です。

表1 は、SRXシリーズファイアウォールでサポートされているSAML機能の一覧を示しています。

| SAML機能 |

支える |

|---|---|

| SAML バージョン |

SAMLv1 とは互換性がありません。 |

| SAML プロファイル |

|

| SAML バインディング |

|

| サービスプロバイダハッシュアルゴリズム |

既定値は SHA-256 です。 |

| アサーションキャッシュ |

|

| 高可用性のサポート |

進行中の認証セッションの高可用性サポートはありません。 |

利点

-

ユーザーエクスペリエンスの向上—SAMLは、マルチアプリケーションアクセスシナリオでSSO機能を提供します。1回のログインで、Juniper Secure Connectに加え、さまざまなサービスプロバイダが提供する複数のアプリケーションに接続できます。アプリケーションごとに異なる資格情報を入力する必要はありません。

-

セキュリティの強化—SAMLは、セキュアなIdPを使用して単一の認証ポイントを提供することで、Juniper Secure Connectリモートユーザーのセキュリティを強化します。SAML は、ユーザー資格情報をサービス プロバイダーと共有しません。SAML は ID 情報のみをサービス プロバイダーに転送するため、資格情報はすべてのサービス プロバイダーではなく IdP にのみ送信されます。

-

容易な統合—オープンスタンダードであるSAMLにより、Juniper Secure Connectリモートユーザー認証用の任意のIdPと簡単に統合できます。

-

コストの削減 - SAML を使用すると、サービス プロバイダーは複数のユーザー アカウントの詳細を維持するコストを削減できます。

Juniper Secure ConnectでのSAMLの仕組み

Juniper Secure ConnectでSAMLを使用したリモートユーザー認証を設定する場合は、以下の点を考慮してください。

-

Juniper Secure Connectでリモートユーザー認証にSAMLを選択する場合は、IdPと契約を結んでいることを確認してください。サービスプロバイダーが認識する必要がある IdP に関連する構成設定について知っておく必要があります。

-

アクセスプロファイルの認証方法としてSAMLを設定します。 authentication-order(アクセス プロファイル)を参照してください。

-

ID プロバイダー (IdP) やサービス プロバイダー (SP) 設定などの SAML アクセス パラメーターを構成します。 samlを参照してください。

-

アクセスプロファイルのSAML設定を指定します。 saml (アクセス プロファイル)を参照してください。

-

IdP からの SAML アサーションをキャッシュしない場合は、SAML オプションで設定を行います。 saml-options を参照してください。

-

SAML で Juniper Secure Connect リモート ユーザーを認証するには、リモート アクセス VPN プロファイルと IKE ゲートウェイ AAA アクセス プロファイルの両方が SAML ベースである必要があります。

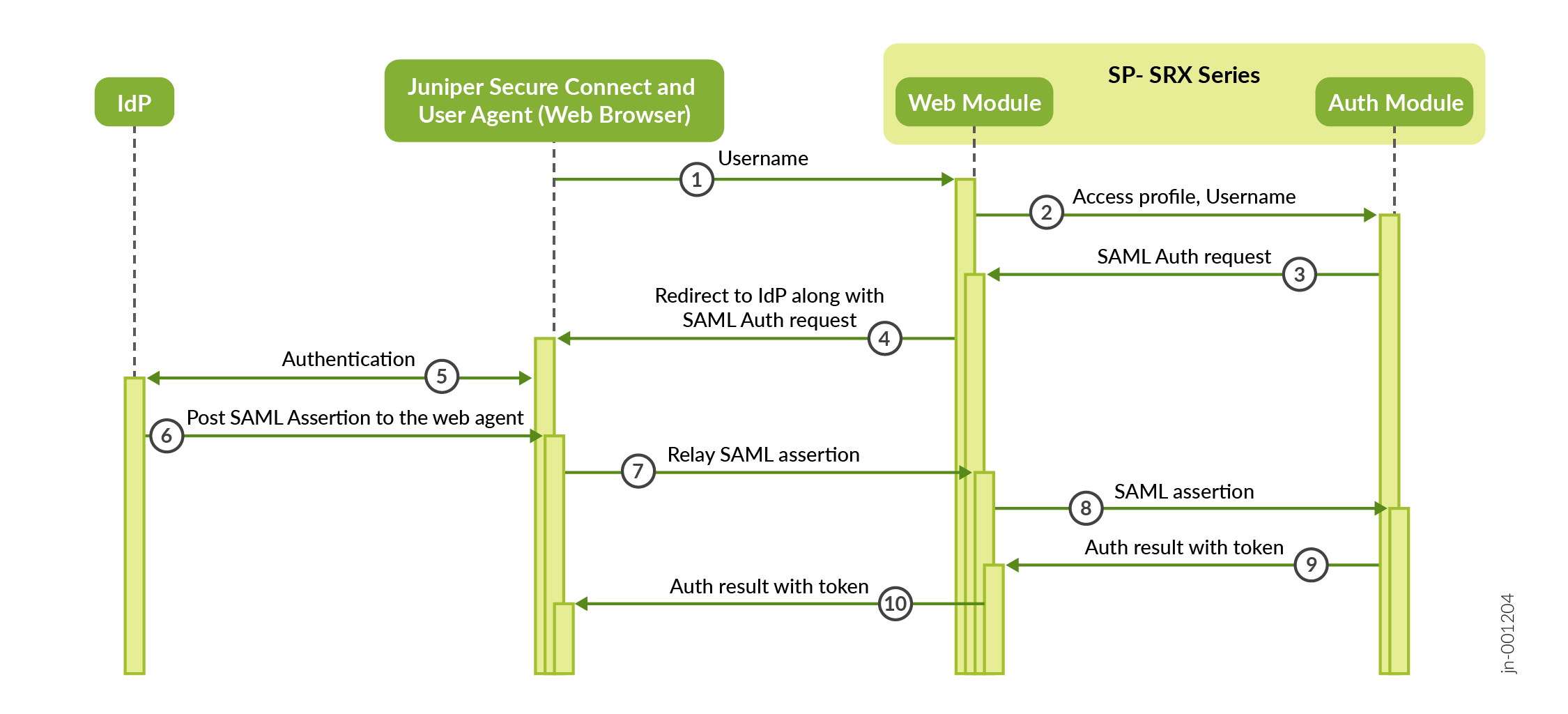

図1 は、Juniper Secure ConnectでのSAMLベースのユーザー認証ワークフローを示しています。

を使用したSAML認証ワークフロー

を使用したSAML認証ワークフロー

Juniper Secure Connectリモートユーザーは、特定のユーザー名と接続プロファイルを指定して、SRXシリーズファイアウォールに接続要求を送信します。

SRXシリーズファイアウォールは、アクセスプロファイルをチェックして、プロファイルが認証方法としてSAMLを使用しているかどうかを判断します。アクセスプロファイルには、異なるドメインの複数のIdPを含めることができます。ユーザーのドメインによって、IdP の選択が決まります。例えば、ユーザー名が user1@domain1 で、domain1 がアクセス プロファイル内で設定されている場合、ファイアウォールは domain1 に対応する IdP を選択します。domain1 が設定されていない場合、ファイアウォールは

anyドメインで設定された IdP を使用します。同様に、ユーザー名に user1 などのメール形式が含まれていない場合、ファイアウォールはデフォルトでanyドメインで設定された IdP を選択します。ファイアウォールがSAML認証リクエストをJuniper Secure Connectに送信します。

Juniper Secure ConnectはWebブラウザ(ユーザーエージェント)を起動し、SAML認証リクエストをIdPにリダイレクトします。

IdP がユーザーを認証します。

認証が成功すると、IdP は HTTP POST リクエストを使用して SAML アサーションを送信します。

Webブラウザは、SAMLアサーションをSRXシリーズファイアウォールに中継します。

SRXシリーズファイアウォールがSAMLアサーションを受信して検証します。

SAMLアサーションが有効な場合、ファイアウォールは認証結果を有効なSAMLアサーショントークンとともにJuniper Secure Connectに送信します。

Juniper Secure Connectは、SAML認証後にSRXシリーズファイアウォールとのリモートアクセスVPNトンネルを確立します。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer を使用します。