Juniper Secure Connectへの移行方法

このトピックは、すでにダイナミックVPNを導入しており、Juniper Secure Connectへの移行を計画しているユーザーを対象としています。Juniper Secure Connectを初めてご利用になる方は、このトピックを読み飛ばしてかまいません。

開始する前に、以下を実行します。

-

特徴量の比較について学習します。 ダイナミックVPNと比較した場合のJuniper Secure Connectのメリットをご覧ください。

-

詳しくは、機能強化についての記事をご覧ください。 「Juniper Secure Connectの概要」を参照してください。

後でロールバックする必要がある場合や、何らかの理由でロールバック履歴で現在の設定をロールオーバーした場合は、現在の動作設定をバックアップすることをお勧めします。

詳細については、「 構成ファイルのレスキューと回復」を参照してください。

ダイナミックVPNと比較した場合のJuniper Secure Connectのメリット

ダイナミックVPNは、ジュニパーネットワークスのレガシーサービスです。このトピックでは、Juniper Secure ConnectとダイナミックVPNの違い、およびダイナミックVPNよりもJuniper Secure Connectが推奨される理由について説明します。

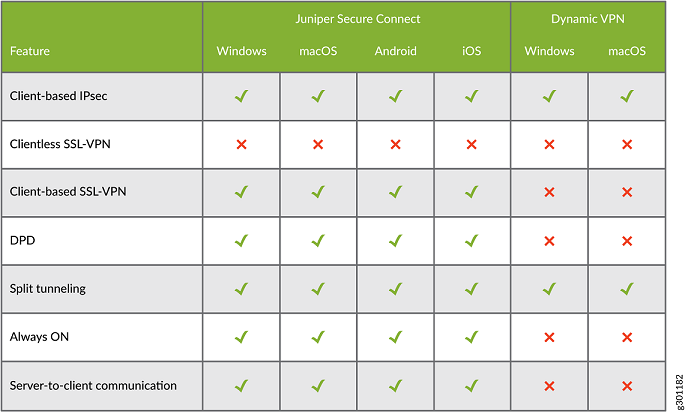

図1 は、Juniper Secure ConnectとダイナミックVPNを比較した概要です。

の機能比較の概要

の機能比較の概要

表1 は、SRXシリーズファイアウォール上のダイナミックVPNとJuniper Secure Connectの接続機能に関連する違いを示しています。

| 接続機能 |

ダイナミックVPN |

Juniper Secure Connect |

|---|---|---|

| 接続モード |

IPsec モード |

IPsec が推奨モードです。 Juniper Secure Connectは、IPsec トラフィックがブロックされている制限されたネットワークをバイパスするために、必要に応じてプロトコルをSSL-VPNに自動的に変更します。 |

| VPN 接続モード |

ポリシーベースのVPNでは、各ファイアウォールポリシーで接続とVPN確立を定義する必要があります。 |

ルートベースの VPN 接続 Advanced Threat Prevention(ATP)クラウド、ユーザーファイアウォールなどの他のサービスを含む、きめ細かいファイアウォールポリシーを定義できます。 |

Juniper Secure Connectには多くのメリットがありますが、リモートアクセスVPN導入のソリューションとしてダイナミックVPNは提供していません。ダイナミックVPNのサポートは終了する予定ですが、既存のダイナミックVPN環境をJuniper Secure Connectに移行することをお勧めします。Juniper Secure Connectへの移行については、 Junos OSダイナミックVPNからJuniper Secure Connectへの移行を参照してください。

ライセンス要件

最初のステップとして、2人以上の同時ユーザーが必要な場合は、Juniper Secure Connectのライセンスがインストールされていることを確認してください。

構成要件

ダイナミックVPNのドキュメントは、 Junos OSおよびJunos OS Evolved 23.1ポータブルライブラリにアーカイブされています。ドキュメントにアクセスするには、アーカイブされたファイルをダウンロードして解凍します。解凍したフォルダで vpn-ipsec.pdf ファイルを見つけて、 Remote Access VPN 章に移動します。

以下のダイナミックVPNタスクを実行します。

-

ダイナミックVPNに使用するファイアウォールポリシーを更新します。

-

現在のダイナミックVPNポリシーで

from-zoneオプションを確認します。from-zoneオプションは、Juniper Secure Connect VPN ウィザードで使用される送信元ゾーンになります。 -

ダイナミックVPNに言及するファイアウォールポリシーを削除します。

-

-

edit security dynamic-vpn、edit security ike、およびedit security ipsec階層の動的vpn用に作成されたIKEおよびIPsec設定を削除します。

移行用J-Webウィザード

Juniper Secure Connectの設定には、J-Webウィザードを使用できます。

現在の設定を移行する際に、1つ以上の値を見落とす可能性があるため、Juniper Secure Connectの新規導入から始めることをお勧めします。新しいJuniper Secure Connectをセットアップする場合:

-

分割トンネリング ルールがあるかどうかを確認します。これらのルールは、クライアントがVPNトンネルを介して通信するSRXシリーズファイアウォールの背後にあるリモートで保護されたリソースを指定します。[

set security dynamic-vpn clients configuration-name remote-protected-resources] 階層レベルでルールを確認できます。セキュアな接続 VPN ウィザードでは、保護されたネットワークと同じ分割トンネル定義が使用されます。 -

J-Web 展開ウィザードで新しい展開を開始します。ファイアウォールポリシーを自動的に作成するには、 ファイアウォールポリシーの自動作成 オプションを有効にすることをお勧めします。

-

このワークフローでは、アクセス プロファイルとアドレス割り当てプールを再利用できます。

-

SRXシリーズファイアウォールを指すネットワークからのルートがすでにあり、そのIPアドレスをアドレス割り当てプールに含めている場合、またはRADIUSを介して定義している場合は、ソースNATの使用を無効にすることができます。

-

これで、Juniper Secure Connectの設定を開始する準備が整いました。