IPsec VPNの概要

IPsec VPNは、データを暗号化して認証し、パブリックネットワーク上にプライベートトンネルを作成するセキュアなネットワーキングプロトコルスイートで、一般的にサイト間接続やリモートアクセス接続に使用されます。次のトピックを読み、 Juniper Security Director Cloud とSRXシリーズファイアウォールを使用してリモートネットワークを安全に接続する方法を理解してください。

IPsec VPNは、インターネットなどのパブリックWANを介してリモートコンピュータと安全に通信する手段を提供します。VPN接続は、サイト間VPNまたはリモートのダイヤルアップユーザーとLANを使用して、2つのLANをリンクできます。これら2つのポイント間を流れるトラフィックは、パブリックWANを構成するルーター、スイッチ、その他のネットワーク機器などの共有リソースを通過します。WANを通過するVPN通信を保護するには、IPsecトンネルを作成する必要があります。

Juniper Security Directorクラウドは、IPsec VPNの管理と導入を簡素化します。一般的に、VPNの設定は、多数のSRXシリーズファイアウォールに展開する場合、退屈で反復的なものです。Juniper Security Director Cloudでは、VPNプロファイルを使用して共通の設定をグループ化し、複数のSRXシリーズファイアウォールにわたる複数のVPNトンネル設定にプロファイルを適用できます。サイト間VPNとハブアンドスポークVPNを展開できます。 Juniper Security Director Cloudは、必要な導入シナリオを決定し、すべてのSRXシリーズファイアウォールに必要な設定を公開します。

利点

- データを暗号化して、機密性と完全性を確保します。

- 通信ピアのIDを検証します。

- インターネットを介してプライベートネットワークに安全にアクセスできます。

IPsec VPNタイプ

Juniper Security Director Cloudは、SRXシリーズファイアウォールでポリシーベースとルートベースのIPsec VPNをサポートします。

ここでは、ジュニパーのSRXシリーズファイアウォール上のポリシーベースとルートベースのIPsec VPNを比較します。

| 機能 | ポリシーベースVPN | ルートベースVPN |

|---|---|---|

| サポートされるトポロジー | サイト間のみ | ハブアンドスポーク、フルメッシュ |

| エンドポイント数 | 2つのエンドポイント | 2つ以上のエンドポイント |

| 拡張性 | 制限付き | 高い |

| 柔軟性 | 柔軟性が低い | より柔軟な |

| エンタープライズクラス導入 | 理想的ではない | 推奨 |

| 基準 | ポリシーベーストンネルモードを使用 | ルートベーストンネルモードを使用 |

|---|---|---|

| リモートゲートウェイタイプ | 非ジュニパーデバイス | ジュニパーデバイス |

| トラフィック制限 | 特定のアプリケーショントラフィック | 一般的なトラフィック |

| NAT要件 | 不要 | 送信元または宛先の NAT が必要 |

| ルーティングプロトコル | スタティックルーティング | 動的ルーティング(OSPF、BGP など) |

| 冗長性(プライマリ/バックアップVPN) | 未対応 | 対応 |

Juniper Security Director CloudでいずれかのタイプのVPNを作成すると、トポロジービューが表示されます。トポロジー内のアイコンをクリックして、リモートゲートウェイを設定できます。

IPsec VPNと論理システム

Juniper Security Director Cloudは、各論理システムを他のセキュリティデバイスとして認識し、論理システムのセキュリティ設定の所有権を持ちます。Juniper Security Director Cloudでは、各論理システムはスタンドアロンのセキュリティデバイスとして管理されます。

Juniper Security Director Cloudは、トンネルインターフェイスがデバイスの個々の論理システムに排他的に割り当てられるようにします。同じデバイスの複数の論理システムにトンネルインターフェイスが割り当てられていません。

Juniper Security Director Cloud は、PPPoE(Point-to-Point Protocol over Ethernet)を介したVPNをサポートしていません。

IPsec VPNトポロジー

Juniper Security Director Cloud は、以下のIPsec VPNトポロジーをサポートしています。

-

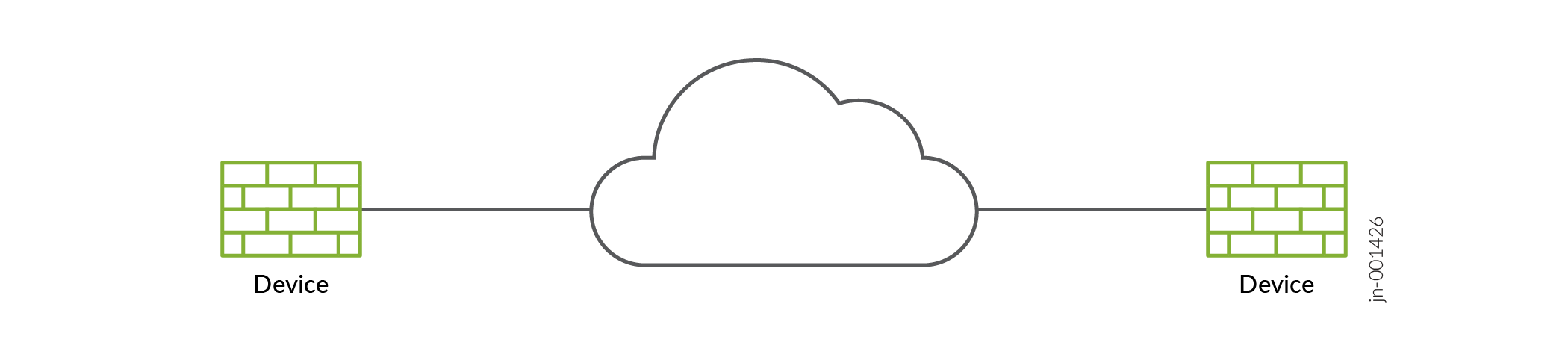

サイト間VPN—組織内の2つのサイトを接続し、サイト間の安全な通信を可能にします。

図1:サイト間VPN

-

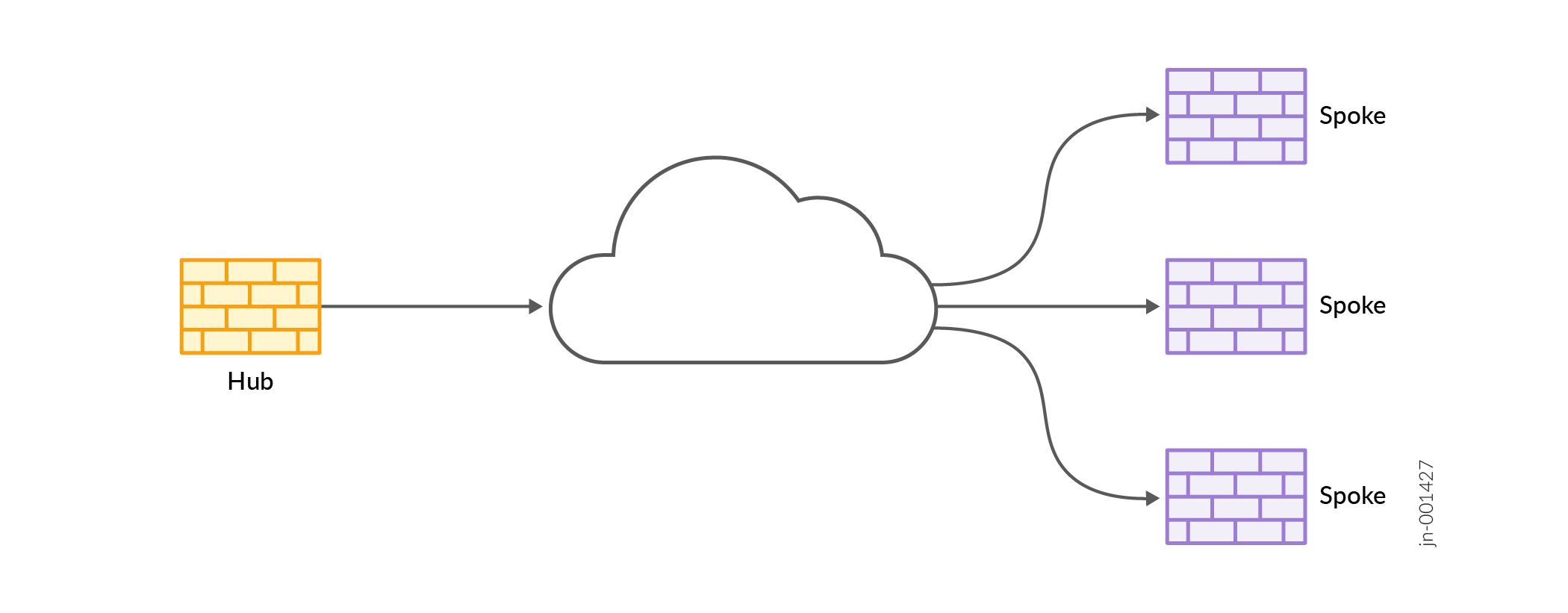

ハブアンドスポーク(すべてのピアの確立)—エンタープライズネットワーク内の支社と本社を接続します。このトポロジーを使用して、トラフィックをハブ経由で送信することにより、スポーク同士を接続することもできます。

図2:ハブアンドスポーク(すべてのピアを確立)

-

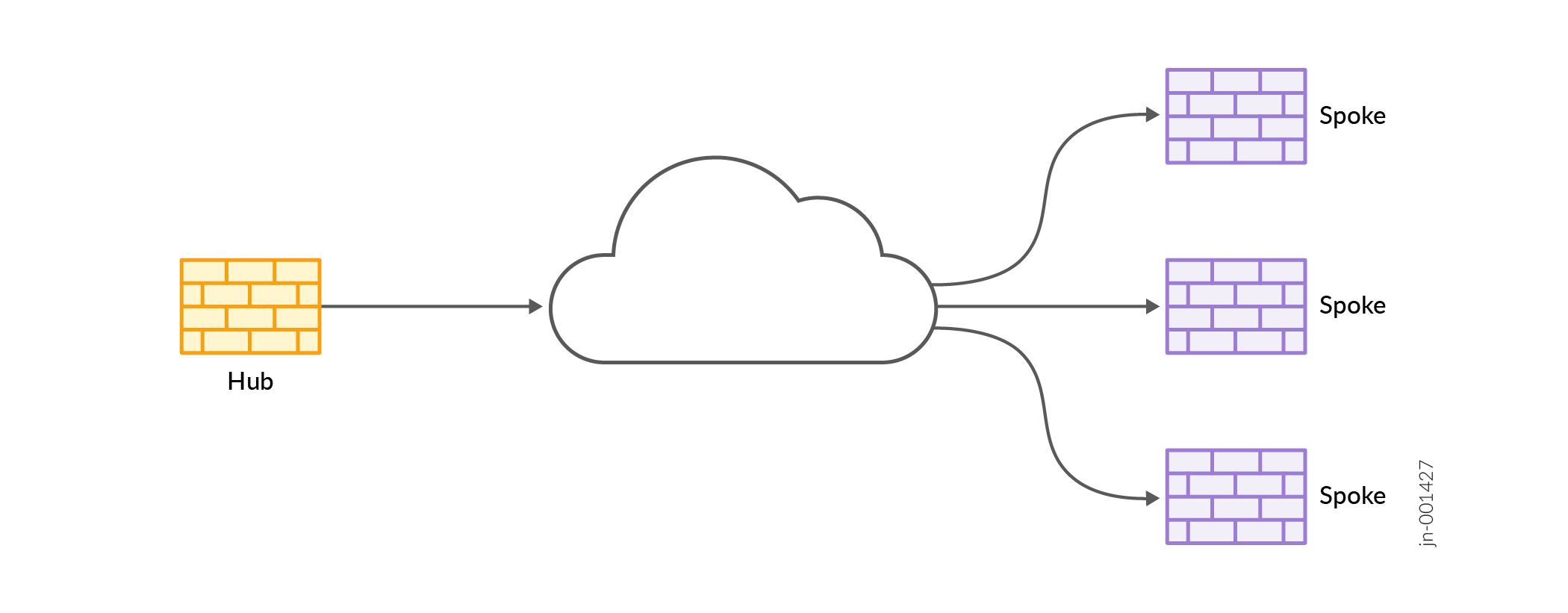

ハブアンドスポーク(スポークによる確立)—Autovpnは、スポークと呼ばれるリモートサイトへの複数のトンネルの単一の終端ポイントとして機能するハブと呼ばれるIPsec VPNアグリゲータをサポートします。Autovpn を使用すると、ネットワーク管理者は現在および将来のスポーク用にハブを設定できます。スポークデバイスの追加または削除時にハブの設定を変更する必要がないため、管理者は大規模なネットワーク導入を柔軟に管理できます。

図3:ハブアンドスポーク(スポークによる確立)

-

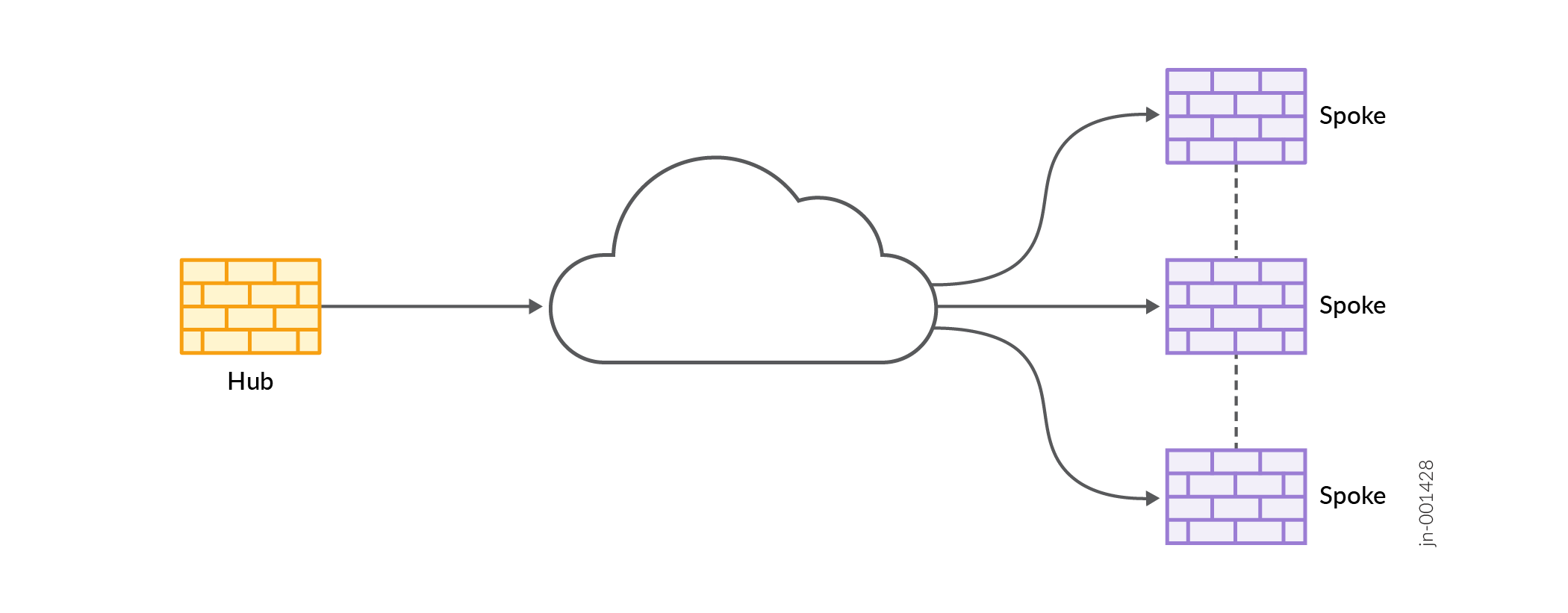

ハブアンドスポーク(自動検出VPN)—自動検出VPN(ADVPN)は、中央ハブが2つのスポーク間のトラフィックの最適なパスを動的に通知できるテクノロジーです。両方のスポークがハブからの情報を確認すると、ショートカットトンネルを確立し、ハブを介してトラフィックを送信せずにホストが到達できるようにルーティングトポロジーを変更します。

図4:ハブアンドスポーク(自動検出VPN)

-

リモートアクセスVPN(Juniper Secure Connect)—Juniper Secure Connectは、ユーザーがインターネットを使用して企業ネットワークやリソースにリモート接続するためのセキュアなリモートアクセスを提供します。Juniper Secure Connectは、SRXシリーズファイアウォールサービスデバイスから設定をダウンロードし、接続確立時に最も効果的なトランスポートプロトコルを選択します。

図5:リモートアクセスVPN(Juniper Secure Connect)

IPsec VPN設定

IPsec VPNモード

Juniper Security Director Cloudは、次の2つのVPNトラフィック交換モードをサポートしています。

-

トンネルモード—このモードは、元のIPパケットをVPNトンネル内の別のパケット内にカプセル化します。これは、別のプライベートネットワーク内のホストがパブリックネットワークを介して通信したい場合に最も一般的に使用されます。両方のVPNゲートウェイが互いにVPNトンネルを確立しており、2つのゲートウェイ間のすべてのトラフィックは、元のパケットが外部IPsecパケット内に埋め込まれて2つのゲートウェイからのものであるように見えます。

-

トランスポートモード—このモードは、トンネルモードのように元のパケットを新しいパケットにカプセル化しません。トランスポートモードは、IPsecトンネルを確立した2つのホスト間でパケットを直接送信します。

トンネルモードは、インターネット上で最も一般的なVPNモードです。これは、特にプライベートアドレス空間を持つネットワークがパブリックIPネットワークを介して通信できるためです。トランスポートモードは、主にプライベートネットワーク上のホストとサーバー間など、IPアドレスが重複しない安全な通信を確保するために2つのホスト間のトラフィックを暗号化する場合に使用されます。

IPsec VPNルーティング

SRXシリーズファイアウォールは、宛先ネットワークに到達する方法を把握している必要があります。これは、スタティックルーティングまたは動的ルーティングを使用して設定できます。

Juniper Security Directorクラウドでは、ルートベースVPNは、スタティックルーティングとともにOSPF、RIP、eBGPルーティングをサポートします。静的ルーティングでは、管理者はVPNの一部として各サイトのホストまたはネットワークアドレスのリストを指定する必要があります。

例えば、VPNの一部として数千ものスポークを搭載している小売業では、静的なルーティングアプローチにより、各デバイスに膨大な設定が生成されます。静的ルーティングでは、管理者が各ルートを手動で設定する必要があり、インフラストラクチャが変更されたり、管理者が保護されたネットワークのアドレスにアクセスできない場合に問題が発生する可能性があります。手動でルートを最新に保つことも、膨大なオーバーヘッドを生み出します。

IKE認証

Internet Key Exchangeネゴシエーションは、2つの当事者が通信できる安全なチャネルを確立する機能のみを提供します。まだ、互いを認証する方法を定義する必要があります。ここでIKE認証を使用して、相手がVPNを確立する権限を持っていることを確認します。以下のIKE認証が利用可能です。

-

事前共有キー認証—VPN接続を確立する最も一般的な方法は、事前共有キーを使用することです。これは本質的に両方の当事者にとって同じパスワードです。このパスワードは、電話、口頭での交換、または安全性の低いメカニズム(電子メールなど)を通じて、帯域外メカニズムで事前に交換する必要があります。その後、両者はDiffie-Hellman交換で得られたピアの公開鍵で事前共有鍵を暗号化することで、互いを認証します。

事前共有キーは、単一の組織内または異なる組織間でサイト間IPsec VPNに導入されるのが一般的です。事前共有鍵は、少なくとも8文字で構成され、12文字以上が推奨され、文字、数字、英数字以外の文字を組み合わせて使用し、文字の大文字と小文字が区別されます。事前共有鍵では、辞書単語を使用すべきではありません。

-

証明書認証—証明書ベースの認証は、証明書キーが簡単に侵害されないため、事前共有キー認証よりも安全であると考えられています。また、証明書は、全員が事前共有キーを共有するわけではない多数のピアサイトがある大規模な環境にも適しています。証明書は公開鍵と秘密鍵で構成されており、認証機関(CA)と呼ばれる一次証明書によって署名することができます。このようにして、証明書をチェックして、信頼できる CA で署名されているかどうかを確認できます。

フィールドの説明 - IPsec VPNページ

| フィールド |

説明 |

|---|---|

| 名前 |

IPsec VPNの名前。 |

| 説明 |

IPsec VPNの説明。 |

| VPNトポロジー |

サイト間、ハブアンドスポーク、リモートアクセスVPNなど、IPsec VPNの導入トポロジーのタイプ |

| プロファイルタイプ |

VPNプロファイルのタイプ(インラインプロファイルや共有プロファイルなど)。 |

| プロファイル名 |

VPNプロファイルの名前。 このプロファイルでは、2つのサイト間のVPN接続を確立するためのセキュリティパラメーターが定義されています。 |

| トンネルモード |

トンネルモード(ルートベースまたはポリシーベースなど)。 |

| 設定状態 |

IPsec VPNの設定状態 |

| ステータス |

デバイスの設定を更新する前にVPN設定を検証できます。

|

| 作成者 |

IPsec VPNを作成したユーザーのメールアドレス。 |