復号化プロファイルの概要

Secure Sockets Layer(SSL)は、インターネットに暗号化技術を提供するアプリケーションレベルのプロトコルです。 Transport Layer Security (TLS)とも呼ばれるSSLは、プライバシー、認証、機密性、データ完全性を組み合わせて、クライアントとサーバー間の安全なデータ転送を保証します。SSLは、このレベルのセキュリティのために証明書とプライベートパブリックキー交換ペアに依存しています。

サーバー認証は、WebブラウザがWebサーバーのIDを検証できるようにすることで、不正な送信を防止します。機密性メカニズムにより、通信がプライベートであることを保証します。SSLは、データを暗号化して機密性を確保し、不正なユーザーが電子通信を傍受することを防ぎます。最後に、メッセージの完全性により、通信のコンテンツが改ざんされていないことが保証されます。

SSLプロキシは、クライアントとサーバー間でSSLの暗号化と暗号化解除を実行しますが、サーバーもクライアントもその存在を検出できません。SSLプロキシは、ペイロードを暗号化および復号化するためのキーを持っていることを確認します。

-

サーバーでは、SSLプロキシがクライアントとして機能します。SSLプロキシが共有プレマスターキーを生成し、暗号化と復号化するキーを決定します。

-

クライアントでは、SSLプロキシがサーバーとして機能します。SSLプロキシが最初に元のサーバーを認証し、元のサーバー証明書内の公開キーを既知のキーに置き換えます。その後、証明書の元の発行者を自分のIDに置き換えることで新しい証明書を生成し、自分の公開キー(プロキシプロファイル設定の一部として提供)でこの新しい証明書に署名します。クライアントがこのような証明書を受諾すると、証明書上の公開キーで暗号化された共有プレマスターキーを送信します。SSLプロキシが元のキーを独自のキーに置き換えているため、共有のプレマスターキーを受信できます。復号化と暗号化は各方向(クライアントとサーバー)で行われ、暗号化と復号化両方の鍵が異なります。

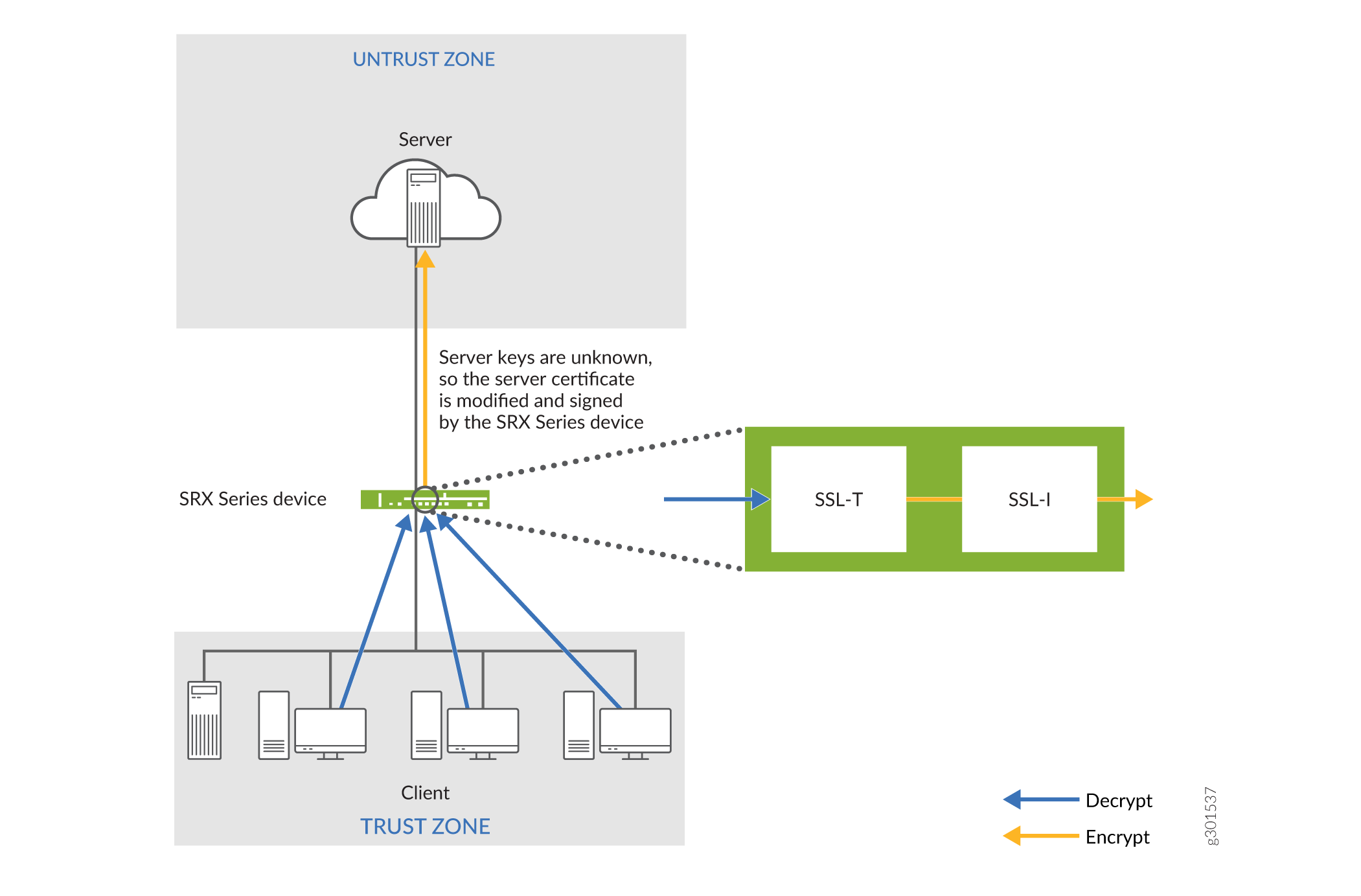

以下の図は、SSLプロキシが暗号化されたペイロードでどのように動作するかを示しています。SSLプロキシは、以下のサービスを使用します。

-

クライアント側のSSL-T-SSLターミネーター。

-

サーバー側のSSL-I-SSL開始エータ。

上のSSLプロキシ

上のSSLプロキシ

プロキシモードでサポートされている暗号

SSL暗号は、暗号化暗号、認証方法、圧縮から構成されています。以下の表は、サポートされている暗号のリストを示しています。NULL暗号は除外されます。

以下のSSLプロトコルがサポートされています。

-

SSLv3

-

TLS1

| SSL暗号 |

キー交換アルゴリズム |

データ暗号化 |

メッセージ完全性 |

|---|---|---|---|

| RSA_WITH_RC4_128_MD5 |

RSA鍵交換 |

128ビットRC4 |

MD5ハッシュ |

| RSA_WITH_RC4_128_SHA |

RSA鍵交換 |

128ビットRC4 |

セキュアハッシュアルゴリズム(SHA)ハッシュ |

| RSA_WITH_DES_CBC_SHA |

RSA鍵交換 |

DES CBC |

SHAハッシュ |

| RSA_WITH_3DES_EDE_CBC_SHA |

RSA鍵交換 |

3DES EDE/CBC |

SHAハッシュ |

| RSA_WITH_AES_128_CBC_SHA |

RSA鍵交換 |

128ビットAES/CBC |

SHAハッシュ |

| RSA_WITH_AES_256_CBC_SHA |

RSA鍵交換 |

256ビットAES/CBC |

SHAハッシュ |

| RSA_EXPORT_WITH_RC4_40_MD5 |

RSAエクスポート |

40ビットRC4 |

MD5ハッシュ |

| RSA_EXPORT_WITH_DES40_CBC_SHA |

RSAエクスポート |

40ビットDES/CBC |

SHAハッシュ |

| RSA_EXPORT1024_WITH_DES_CBC_SHA |

RSA 1024ビットエクスポート |

DES/CBC |

SHAハッシュ |

| RSA_EXPORT1024_WITH_RC4_56_MD5 |

RSA 1024ビットエクスポート |

56ビットRC4 |

MD5ハッシュ |

| RSA_EXPORT1024_WITH_RC4_56_SHA |

RSA 1024ビットエクスポート |

56ビットRC4 |

SHAハッシュ |

| RSA-WITH-AES-256-GCM-SHA384 |

RSA鍵交換 |

256ビットAES/GCM |

SHA384ハッシュ |

| RSA-WITH-AES-256-CBC-SHA256 |

RSA鍵交換 |

256ビットAES/CBC |

SHA256ハッシュ |

| RSA-WITH-AES-128-GCM-SHA256 |

RSA鍵交換 |

128ビットAES/GCM |

SHA256ハッシュ |

| RSA-WITH-AES-128-CBC-SHA256 |

RSA鍵交換 |

128ビットAES/CBC |

SHA256ハッシュ |

サーバー認証

クライアントとデバイス間の暗黙の信頼(クライアントがデバイスによって生成された証明書を受け入れるため)は、SSLプロキシの重要な側面です。サーバーの認証が侵害されないことが非常に重要です。しかし実際には、自己署名証明書や異常のある証明書は数多く存在します。異常には、期限切れの証明書、ドメイン名に一致しない共通名のインスタンスなどが挙げられます。

SSLプロキシがサーバー認証を完全に無視するように指定できます。この場合、SSLプロキシはサーバー証明書検証プロセス中に発生したエラー(CA署名検証の失敗、自己署名証明書、証明書の有効期限切れなど)を無視します。

SSLプロキシプロファイルの作成中に、SSLプロキシがサーバー認証エラーを無視するかどうかを指定できます。

-

サーバー認証エラーを無視 しないように 指定した場合、以下のシナリオが発生します。

-

認証に成功した場合、キーを置き換え、発行者名をプロキシプロファイルのルートCA証明書で設定された発行者名に変更することで、新しい証明書が生成されます。

-

認証に失敗すると、接続はドロップされます。

-

-

サーバー認証エラーを無視するように指定した場合、以下のシナリオが発生します。

手記:このオプションを認証用に設定することはお勧めしません。設定するとWebサイトがまったく認証されなくなるためです。ただし、このオプションを使用して、SSLセッションをドロップした根本的原因を効果的に特定できます。

-

証明書が自己署名されている場合、キーを置き換えるだけで新しい証明書が生成されます。発行者名は変更されません。これにより、クライアントブラウザに証明書が無効であるという警告が表示されます。

-

証明書の有効期限が切れている場合、または共通名がドメイン名に一致しない場合、キーを置き換え、発行者名をSSL-PROXY(DUMMY_CERT:SRVR認証失敗のために生成)することで新しい証明書が生成されます。これにより、クライアントブラウザに証明書が無効であるという警告が表示されます。

-

ルートCA

公開鍵インフラストラクチャ(PKI)階層では、ルート CA がトラストパスの最上位にあります。ルート CA は、サーバー証明書を信頼できる証明書として識別します。

信頼できるCAリスト

SSLプロキシは、クライアントとサーバー間の安全なデータ転送を保証します。セキュアな接続を確立する前に、SSLプロキシは 認証機関 (CA)の証明書をチェックして、サーバー証明書の署名を検証します。このため、サーバーを効果的に認証するには、信頼できる CA 証明書の妥当なリストが必要です。

セッションの再開

SSLセッションは、フルハンドシェイクが実行されたときに作成されるパラメーターと暗号化キーのセットを参照します。接続とは、セッション内で発生する会話またはアクティブなデータ転送です。完全なSSLハンドシェイクとプライマリキー生成には、かなりのコンピューティングオーバーヘッドがあります。短命なセッションでは、SSLハンドシェイクにかかる時間はデータ転送よりも長い場合があります。スループットを向上させ、適切なセキュリティレベルを維持するために、SSLセッションの再開がセッションのキャッシュメカニズムを提供します。このようにして、事前のマスター秘密鍵や合意された暗号などのセッション情報を、クライアントとサーバーの両方にキャッシュできます。セッションIDは、キャッシュされた情報を識別します。その後の接続では、両方の当事者は、事前マスター秘密鍵を作成する代わりに、セッションIDを使用して情報を取得することに同意します。セッションの再開により、 ハンドシェイク プロセスが短縮され、SSLトランザクションが高速化されます。

SSLプロキシログ

復号化プロファイルでログが有効になっている場合、SSLプロキシは下表に示すメッセージを生成できます。

| ログタイプ |

形容 |

|---|---|

| すべての |

すべてのログが生成されます。 |

| 警告 |

警告の報告に使用するログ |

| 情報 |

一般情報を報告するために使用するログ |

| エラー |

エラーの報告に使用するログ |

| ホワイトリスト登録済みのセッション |

セッションが許可されている場合に生成されるログ |

| セッションが許可されました |

軽微なエラーが発生した後でも、SSLプロキシがセッションを処理するときに生成されるログ。 |

| セッションがドロップされました |

セッションがSSLプロキシによってドロップされたときに生成されるログ。 |

すべてのログには同様の情報が含まれています。メッセージフィールドには、ログ生成の理由が含まれています。以下に示す3つのプレフィックスのうちの1つがメッセージの送信元を特定します。その他のフィールドには、記述的なラベルが付けられています。

| 接頭辞 |

形容 |

|---|---|

| 制 |

デバイスに関連するエラーまたは復号化プロファイルの一部として実行されたアクションのために生成されたログ。ほとんどのログはこのカテゴリに該当します。 |

| opensslエラー |

opensslライブラリがエラーを検出した場合、 ハンドシェイク プロセス中に生成されるログ。 |

| 証明書エラー |

証明書にエラー(X.509関連エラー)が検出された場合、ハンドシェイクプロセス中に生成されるログ |

復号化プロファイルページでは、復号化プロファイルを表示および管理できます。このページにアクセスするには、をクリックします。

フィールドの説明

| 畑 |

形容 |

|---|---|

| 名前 |

復号化プロファイルの名前。 |

| 優先される暗号 |

プロファイルに関連付けられた優先暗号。 |

| カスタム暗号 |

暗号のセット(優先される暗号が カスタムの場合)。SSHサーバーが暗号化と暗号化解除機能を実行するために使用する暗号です。 |

| 除外アドレス |

復号化処理から除外されているアドレス。 |

| 形容 |

復号化プロファイルの説明。 |

| ルート証明書 |

復号化プロファイルに関連付けられたルート証明書。 |

| 畑 |

形容 |

|---|---|

| 一般情報 |

|

| 名前 |

復号化プロファイルの名前。 |

| 形容 |

復号化プロファイルの説明。 |

| 優先される暗号 |

プロキシプロファイルに関連付けられた優先暗号。 |

| カスタム暗号 |

暗号のセット(優先される暗号が カスタムの場合)。SSHサーバーが暗号化と暗号化解除機能を実行するために使用する暗号です。 |

| フロートレースが有効 |

フロートレースが有効または無効になっているかどうかを示します。 |

| 証明 書 |

ルート証明書と、ルート証明書に関連付けられた信頼できる認証局を表示します。 |

| 除外アドレス |

復号化処理から除外されているアドレス。 |

| 除外URLカテゴリ |

復号化処理から除外されているURLカテゴリ。 |

| アクション |

|

| 不問に付す |

サーバー認証の失敗が無視されている(有効)または無視されている(無効)かどうかを示します。 |

| セッションの再開 |

セッションの再開を有効にするためにセッション情報をキャッシュするか(有効)または無効(無効)を示します。 |

| 伐採 |

ログ記録が有効になっている場合、ログに記録されるイベントのタイプを示します。 |

| 交渉 |

セッションを作成し、SSLトンネルトランスポートを確立した後にSSLパラメーターの変更に必要な再ネゴシエーションのタイプを示します。 |