Policy Enforcerリリース23.1R1をPolicy Enforcerリリース24.1R1に移行します。

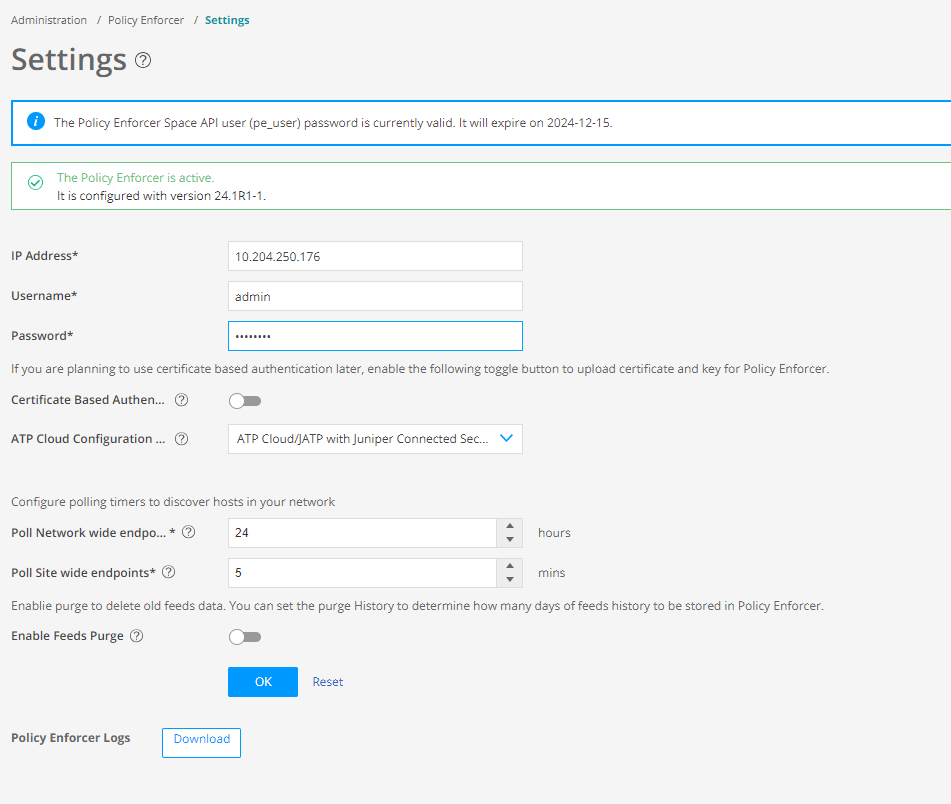

Junos Space Security Directorリリース24.1R1以降、スタンドアロンのPolicy Enforcerを使用することはできません。Security Director Insights 24.1R1で実行されているPolicy Enforcerに移行する必要があります。

スタンドアロンのPolicy Enforcerリリース23.1R1データをSecurity Director Insights 24.1R1に移行する必要があります。

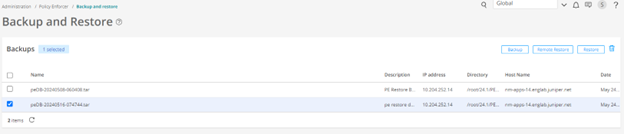

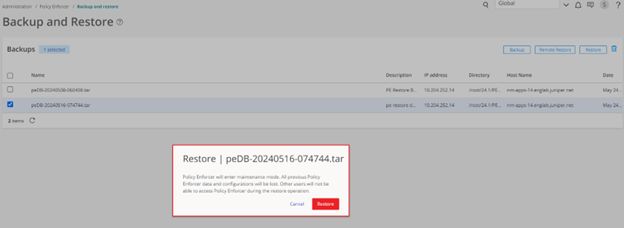

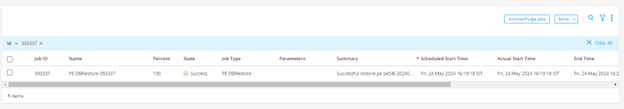

Policy Enforcerの移行手順は、既存のバックアップおよびリストア機能に基づいています。

スタンドアロンのPolicy Enforcerリリース23.1R1データをSecurity Director Insights 24.1R1に移行する必要があります。

スタンドアロンのPolicy EnforcerをSecurity Director Insights Policy Enforcerに移行する前に、まずJunos Spaceネットワーク管理プラットフォーム 23.1R1またはSecurity Director 23.1R1からJunos Spaceネットワーク管理プラットフォーム 24.1R1またはSecurity Director 24.1R1にアップグレードする必要があります。

アップグレード手順の詳細については、 Junos Spaceネットワーク管理プラットフォームリリース24.1R1へのアップグレードを参照してください。

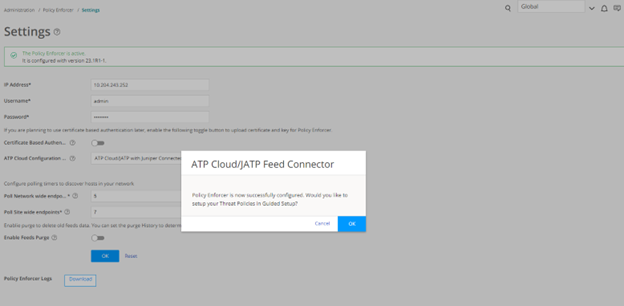

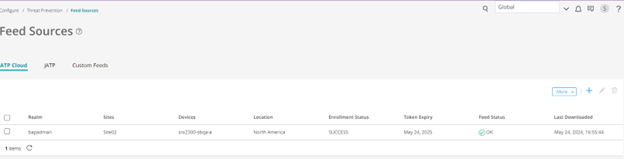

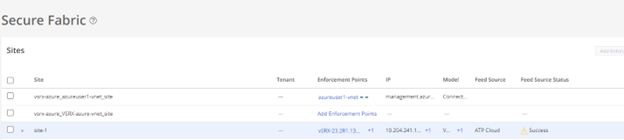

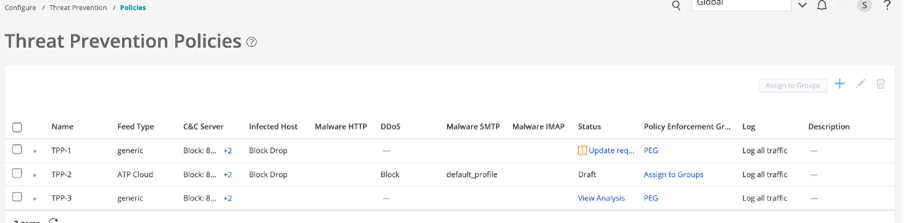

スタンドアロンのPolicy EnforcerをSecurity Director InsightsのPolicy Enforcerに移行するには: