サードパーティ製プラグインのClearPass構成

ClearPass では、以下を構成します。

-

API クライアント

-

カスタム属性

-

適用プロファイル

-

適用ポリシー

Policy EnforcerのClearPassコネクターは、Clearpass APIを使用してClearpass Radiusサーバーと通信します。脅威の修復の一環として、Policy EnforcerのClearpassコネクターは適用プロファイルを使用します。このセクションでは、Policy Enforcerが適切な適用プロファイルを呼び出せるようにClearpassを設定する方法について説明します。

設定の一環として、ClearPassで2つの適用プロファイル(1つは隔離用、もう1つは終了用)を作成します。次に、ClearPass適用ポリシーで使用します。ClearPassを設定したら、Policy EnforcerでClearPassコネクタを設定します。

-

常に、802.1x、Radius CoA、Radiusアカウンティング、DHCPスヌーピング機能をサポートするサードパーティ製スイッチを使用してください。DHCPスヌーピングを有効にすることは重要です。これは、Radius属性であるFramed-IP-Addressを設定します。Framed-IP-Addressを設定した後にのみ、Policy Enforcerは感染ホストIPアドレスに関連するセッションを検出し、セッションを終了できます。

-

ClearPass の古いセッションは終了できないため、セッションを再認証するまで、実際の East-West トラフィック ブロックはアクティブになりません。ClearPassの古いセッションは頻繁にクリアする必要があります。

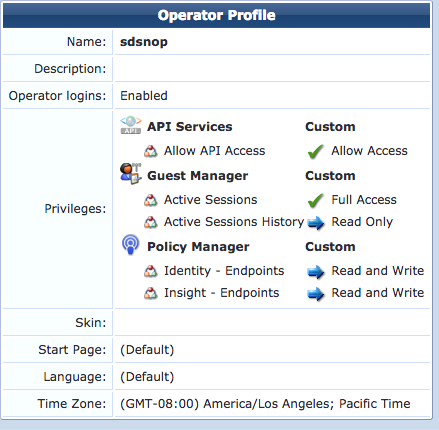

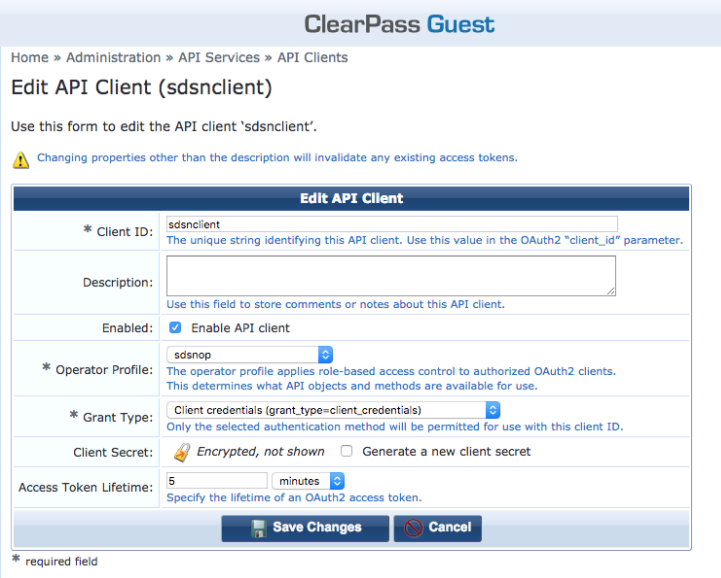

API クライアントを設定するには:

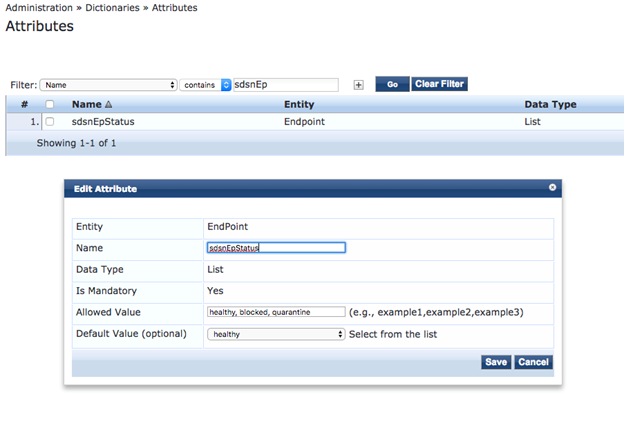

カスタム属性を設定するには:

-

[ClearPass Policy Manager] を選択し、[ Administration > Dictionaries > Attributes ] に移動して、カスタム属性を作成します。次に、それをディクショナリに追加します:sdsnEpStatus。次のように入力します。

-

エンティティの種類: エンドポイント

-

名前: sdsnEpStatus (この名前 - sdsnEpStatus を使用する必要があることに注意してください)

-

データ型: リスト

-

必須: はい

-

許可された値: healthy、blocked、quarantine

-

デフォルト値: healthy

図 3: ClearPass の属性編集

-

-

「 保存」をクリックします。

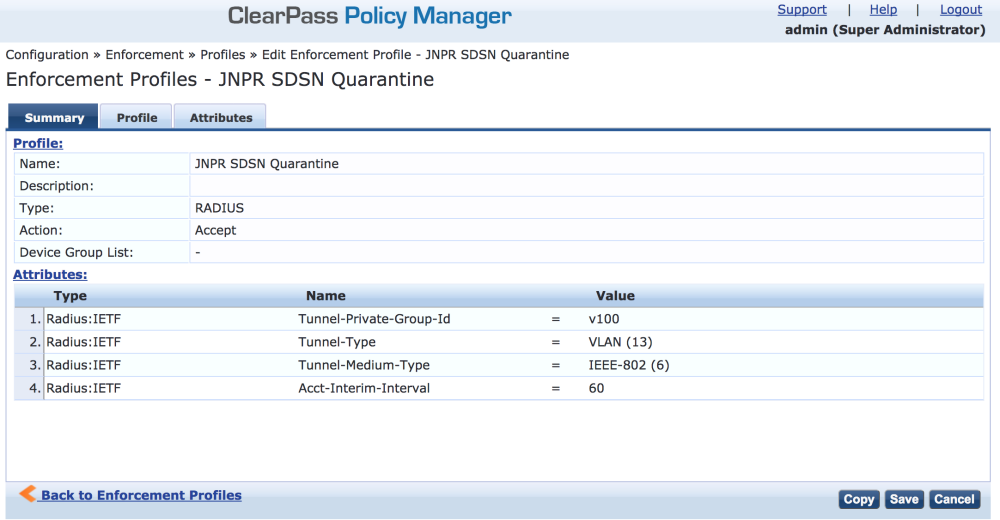

適用プロファイルを設定するには:

-

ClearPass で、[ Configuration > Enforcement > Profiles ] に移動し、2 つの適用プロファイルを作成します。

-

プロファイル 1: 感染したエンドポイントを隔離するために、次のプロファイルを作成します。

-

名前: 適用プロファイルの名前

-

説明: Juniper Connected Securityの隔離プロファイル

-

タイプ: RADIUS

-

アクション: 受け入れます

図4:ClearPass実施プロファイル:検疫 手記:

手記:画面の下部に表示されるデータは一例であり、設定を目的としたものではありません。4番目の属性は、NASデバイスからClearpass Radiusサーバーに送信されるアカウンティングパケットに設定できることに注意してください。

-

-

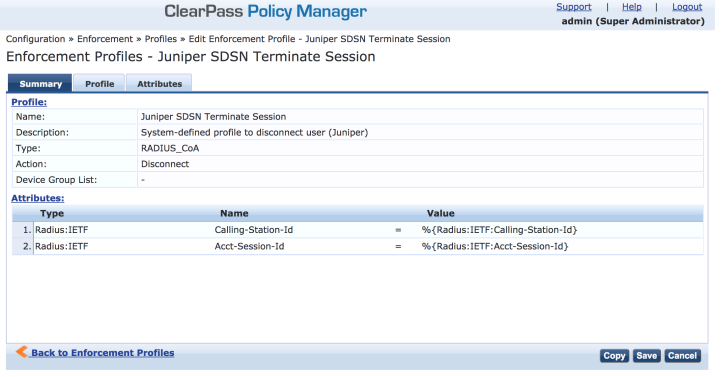

プロファイル 2: 次のプロファイルを作成して、感染したエンドポイントをブロックします。

手記:このプロファイルを設定するには、デフォルトのシステム プロファイル [Juniper Terminate Session] をコピーし、プロファイル名と属性を編集します。

-

名前: JNPR SDSN セッション終了

-

説明: SDSN のブロックプロファイル

-

タイプ: RADIUS_CoA

-

アクション: 切断

手記:COAの終了に必要なベンダー固有の追加属性がある場合は、ここで追加する必要があります。例えば、ジュニパーネットワークスの空中ブランコ無線クライアントの場合、JNPR SDSNセッション終了プロファイルには、NAS-IP-AddressとUser-Nameの2つの追加属性が必要です。

図 5: ClearPass Enforcement Profile: Terminate

-

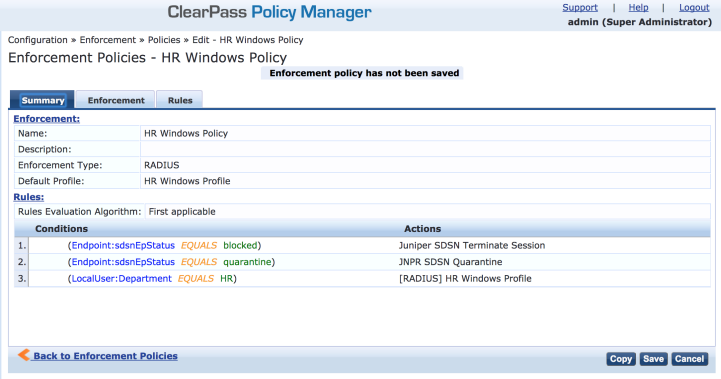

適用ポリシーを設定します。

ClearPassで、[ Configuration > Enforcement > Policies]に移動します。作成した両方のプロファイルは、Policy Enforcerによってアドレス指定されたエンドポイントのすべての適用ポリシーに追加する必要があります。

ルールの評価は「最初に適用可能」に設定する必要があります。

サポートされている各ベンダーのデフォルトの終了適用プロファイルが、その適用プロファイルのコピーに取って代わられていないことを確認します。また、終了に必要なすべての属性がプロファイルで設定されていることを確認してください。(前述のジュニパーネットワークスの空中ブランコワイヤレスクライアントの例と同様)。

インサイトを有効にします。

-

ClearPass で、使用中のサーバーの [管理 ] > [サーバー マネージャー ] > [サーバー構成 ] に移動します。

-

[ システム ] タブで [Insight] を有効にします。

[Log accounting Interim-update Packets] を [TRUE] に設定します。

-

ClearPass で、使用中のサーバーの [管理 ] > [サーバー マネージャー ] > [サーバー構成 ] に移動します。

-

「 サービス・パラメータ 」タブを選択します。

-

[サービス ロケーションを選択]ドロップダウンリストで、[Radius Server]を選択し、[Log accounting Interim-update Packets]を[TRUE]に設定します。

-

サードパーティ製スイッチ用の Policy Enforcer コネクターの作成に進み、Policy Enforcer で設定を完了します。