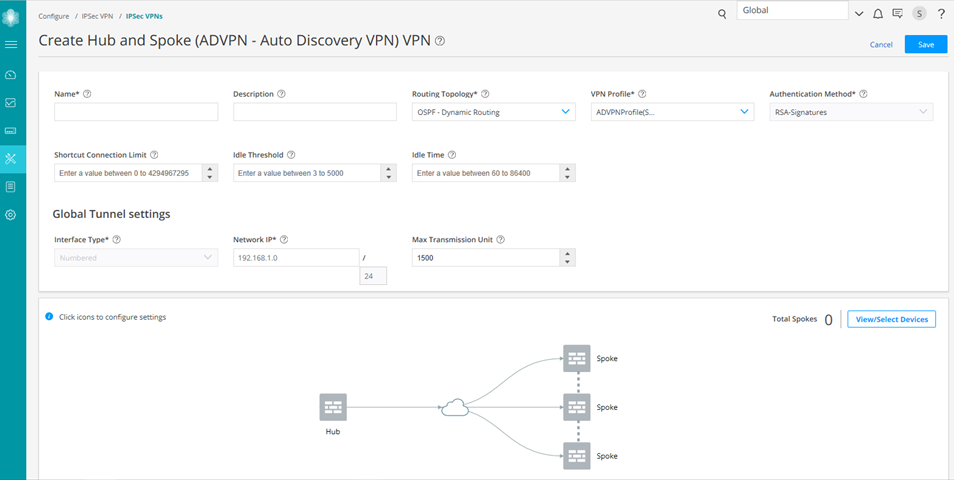

ハブアンドスポーク方式自動検出 VPNの作成

始める前に

-

「 IPSec VPN の概要 」トピックをお読みください。

-

現在のデータセットについては、IPSec VPNのメインページを確認してください。フィールドの説明については、 IPSec VPNメインページのフィールド を参照してください。

-

アドレスとアドレス セットを作成します。 アドレスとアドレス グループの作成を参照してください。

-

VPN プロファイルを作成します。 VPN プロファイルの作成を参照してください。

ADVPN(自動検出 VPN)は、スポーク間で VPN トンネルを動的に確立して、ハブ経由のトラフィックのルーティングを回避します。

ハブアンドスポークADVPNを設定するには:

| 設定 |

ガイドライン |

|---|---|

| 名前 |

英数字、コロン、ピリオド、ダッシュ、アンダースコアの一意の文字列を入力します。スペースは使用できません。最大長は 62 文字です。 |

| 形容 |

VPN の説明を入力します。最大長は 255 文字です。 |

| ルーティング トポロジ |

次のいずれかのオプションを選択します。

|

| VPN プロファイル |

展開シナリオに基づいて、ドロップダウン リストから VPN プロファイルを選択します。 デフォルト プロファイルは、特定の IPSec VPN にのみ適用できます。[Create IPSec VPN] ページの [ View IKE/IPsec settings ] をクリックすると、詳細を表示および編集できます。 共有プロファイルは、1 つ以上の IPsec VPN で使用できます。共有プロファイルの詳細を表示するには、[Create IPSec VPN] ページで [View IKE/IPsec settings] をクリックする必要があります。 [VPN プロファイル] の値を [デフォルト] として選択した場合は、IPSec VPN を保存するときに、新しいプロファイルを [VPN 固有(VPN Specific)] または [共有(Shared)] として保存する必要があります。共有として保存する場合、プロファイルは [VPN プロファイル] ページに一覧表示されます。 |

| 認証方法 |

インターネット鍵交換(IKE)メッセージの送信元の認証にデバイスが使用する認証方法をリストから選択します。

|

| ショートカット接続制限 |

特定のゲートウェイを使用して、異なるショートカット パートナーで作成できるショートカット トンネルの最大数を選択します。最大数は、デフォルトでもありますが、プラットフォームによって異なります。 |

| アイドルしきい値 |

ショートカットが停止するレートをパケット/秒で選択します。 範囲:毎秒 3 〜 5,000 パケット。 |

| アイドル時間 |

トラフィックがアイドルしきい値を下回っている場合にショートカットを削除するまでの期間を秒単位で選択します。 範囲: 60 秒から 86,400 秒。 |

| グローバルトンネル設定 | |

| ネットワークIP |

番号付きインターフェイスの IP アドレスを入力します。これは、トンネル インターフェイスに IP アドレスが自動的に割り当てられるサブネット アドレスです。 |

| 最大伝送単位 |

最大送信単位(MTU)をバイト単位で選択します。これは、IPsec オーバーヘッドを含む IP パケットの最大サイズを定義します。トンネル エンドポイントの MTU 値を指定できます。有効範囲は 68 から 9192 バイトです。デフォルト値は 1500 バイトです。 |

| 設定 |

ガイドライン |

|---|---|

| ハブ |

[デバイスをハブとして] を選択します。 |

| エンドポイント |

スポークとして [デバイス(Devices)] を選択します。 |

| 利用できる |

現在のドメインと子ドメインのすべてのデバイスを表示し、親の表示を有効にします。親ビューが無効になっている子ドメインのデバイスは表示されません。 ハブ アンド スポーク デバイスを選択します。 デバイスの選択には、次のフィルタ条件が適用されます。

|

| 設定 |

ガイドライン |

|---|---|

| 外部インターフェース |

IKEセキュリティアソシエーション(SA)の発信インターフェイスを選択します。このインターフェイスは、キャリアとして機能するゾーンに関連付けられており、ファイアウォールセキュリティを提供します。 |

| トンネルゾーン |

トンネルゾーンを選択します。これらは、カプセル化前およびカプセル化後の IPsec トラフィックに対する NAT アプリケーションの動的 IP(DIP)アドレス プールをサポートできるアドレス空間の論理領域です。 また、トンネル ゾーンは、トンネル インターフェイスと VPN トンネルを組み合わせる際にも大きな柔軟性を提供します。 |

| メトリック |

ネクストホップのアクセスルートのコストを指定します。 |

| ルーティング インスタンス |

必要なルーティング インスタンスを選択します。 |

| 証書 |

仮想プライベートネットワーク(VPN)の開始者と受信者を認証するための証明書を選択します。 これは、次のいずれかのシナリオに適用されます。

|

| 信頼されたca/グループ |

リストから認証局(CA)プロファイルを選択して、ローカル証明書に関連付けます。 これは、次のいずれかのシナリオに適用されます。

|

| コンテナ |

ハブは、スポークの証明書のサブジェクトフィールドがハブで構成された値と完全に一致する場合、スポークのIKE IDを認証します。各サブジェクトフィールドに複数のエントリを指定できます。フィールドの値の順序は一致している必要があります。 |

| ワイルドカード |

ハブは、スポークの証明書のサブジェクトフィールドがハブで構成された値と一致する場合、スポークのIKE IDを認証します。ワイルドカード一致では、フィールドごとに 1 つの値のみがサポートされます。フィールドの順序は重要ではありません |

| 輸出 |

|

| OSPFエリア |

このVPNのトンネルインターフェイスを設定する必要がある0〜4,294,967,295の範囲でOSPFエリアIDを選択します。 これは、ルーティングトポロジーがOSPF-Dynamic Routingである場合に適用されます。 |

| 最大再送信時間 |

再送信タイマーを選択して、RIP デマンド回線が応答しないピアに更新メッセージを再送する回数を制限します。設定した再送信の閾値に達すると、ネクストホップルーターからのルートは到達不能とマークされ、ホールドダウンタイマーが開始します。このタイマーを有効にするには、一対の RIP デマンド回線を設定する必要があります。 再送信の範囲は 5 秒から 180 秒で、デフォルト値は 50 秒です。

手記:

これは、[Routing Topology] が [RIP-Dynamic Routing] の場合にのみ適用されます。 |

| AS番号 |

自律システム(AS)に割り当てる一意の番号を選択します。AS番号は自律システムを識別し、システムが外部ルーティング情報を隣接する他の自律システムと交換できるようにします。有効な範囲は 0 から 4294967295 です。

手記:

これは、ルーティングトポロジーがe-BGP動的ルーティングの場合のみ適用されます。 |

| 保護されたネットワーク |

選択したデバイスのアドレスまたはインターフェイス タイプを設定して、ネットワークの 1 つのエリアを他のエリアから保護します。 動的ルーティングプロトコルを選択すると、インターフェイスオプションが表示されます。

手記:

[ 新しいアドレスの追加] をクリックしてアドレスを作成することもできます。 |

| 設定 |

ガイドライン |

|---|---|

| IKE 設定 | |

| IKE バージョン |

IPsecの動的セキュリティアソシエーション(SA)のネゴシエーションに使用するIKEバージョン(V1またはV2)を選択します。デフォルトでは、IKE V2が使用されます。 |

| モード |

IKE ポリシー モードを選択します。

手記:

モードは、IKE バージョンが V1 の場合に適用されます。 |

| 暗号化アルゴリズム |

適切な暗号化メカニズムを選択します。 |

| 認証アルゴリズム |

アルゴリズムを選択します。デバイスはこのアルゴリズムを使用して、パケットの信頼性と整合性を検証します。 |

| デフィー・ヘルマン・グループ |

グループを選択します。Diffie-Hellman(DH)グループは、鍵交換プロセスで使用される鍵の強度を決定します。 |

| ライフタイム-秒 |

有効期間を選択します.有効な範囲は 180(SA)の有効期間を選択します。有効範囲は 180 秒から 86,400 秒です。 |

| デッド ピアの検出 |

を有効にすると、2 つのゲートウェイが、ピア ゲートウェイが起動していて、IPsec 確立中にネゴシエートされたデッド ピア検出(DPD)メッセージに応答しているかどうかを判断できます。 |

| DPD モード |

DPDモードを選択します。

|

| DPD 間隔 |

検出メッセージを送信する間隔を秒単位で選択しを送信する間隔を秒単位で選択します。デフォルトの間隔は 10 秒で、許容範囲は 2 秒から 60 秒です。 |

| DPD しきい値 |

失敗 DPD しきい値を選択します。これは、ピアからの応答がない場合に DPD メッセージを送信しなければならない最大回数を指定します。デフォルトの送信回数は 5 回で、許容範囲は 1 から 5 です。 |

| 高度な設定 | |

| 一般的な IKE ID |

このオプションを有効にすると、ピアIKE IDが受け入れられます。このオプションはデフォルトで無効になっています。[General IKE ID] が有効になっている場合、[IKE ID] オプションは自動的に無効になります。 |

| IKEv2再認証 |

再認証の頻度を選択します。再認証の頻度を 0 に設定することで、再認証を無効にできます。 範囲は 0 から 100 です。 |

| IKEv2 Re フラグメント化のサポート |

IKEv2 フラグメント化は、大きな IKEv2 メッセージを小さなメッセージに分割して、IP レベルでフラグメント化が発生しないようにします。 |

| IKEv2 再フラグメント サイズ |

メッセージがフラグメント化されるパケットのサイズを選択します。デフォルトでは、IPv4 のサイズは 576 バイトです。 範囲は 570 から 1320 です。 |

| IKE ID |

次のいずれかを選択します。

IKE ID は、[General IKE ID] が無効になっている場合にのみ適用されます。 |

| NAT-T |

動的エンドポイントがNATデバイスの背後にある場合は、ネットワークアドレス変換トラバーサル(NAT-T)を有効にします。 |

| キープアライブ |

値を選択します。NATキープアライブは、VPNピア間の接続中にNAT変換を維持するために必要です。範囲は 1 から 300 秒からです。 |

| IPsec 設定 | |

| 議定書 |

VPNを確立するために必要なプロトコルを選択します。

|

| 暗号化アルゴリズム |

必要な暗号化方式を選択します。 これは、プロトコルが ESP の場合に適用されます。 |

| 認証アルゴリズム |

アルゴリズムを選択します。デバイスは、これらのアルゴリズムを使用して、パケットの信頼性と整合性を検証します。 |

| 完全転送機密保持 |

デバイスが暗号化キーの生成に使用する方法として、Perfect Forward Secrecy(PFS)を選択します。PFSは、新しい暗号化キーを以前のキーとは独立して生成します。番号が大きいほどセキュリティは高くなりますが、処理時間が長くなります。 |

| トンネルの確立 |

IKE をいつアクティブにするかを指定するオプションを選択します。

|

| 高度な設定 | |

| VPN モニター |

このオプションを有効にすると、Internet Control Message Protocol(ICMP)を送信してVPNが稼働しているかどうかを判別できます。 |

| 最適化 |

VPN監視の最適化が有効になっている場合、SRXシリーズデバイスは、VPNトンネルを介して、設定されたピアからの発信トラフィックがあり、受信トラフィックがない場合にのみ、ICMPエコー要求(ping)を送信します。VPNトンネルを通過する受信トラフィックがある場合、SRXシリーズデバイスはトンネルがアクティブであると見なし、ピアにpingを送信しません。 |

| アンチリプレイ |

デフォルトでは、アンチリプレイ検出は有効になっています。IPsec は、IPsec パケットに組み込まれた一連の番号を使用することで VPN 攻撃から保護します。システムは、同じシーケンス番号をすでに確認しているパケットを受け入れません。シーケンス番号をチェックし、シーケンス番号を無視するのではなく、チェックを強制します。IPsec メカニズムでエラーが発生し、パケットの順序が乱れ、適切な機能が妨げられる場合は、無効にします。 |

| インストール間隔 |

キーを再設定したアウトバウンド セキュリティ アソシエーション(SA)をデバイスにインストールできる最大秒数を選択します。 |

| アイドル時間 |

適切なアイドル時間間隔を選択します。通常、セッションとそれに対応する変換は、トラフィックが受信されない場合、一定時間が経過するとタイムアウトします。 |

| DF ビット |

IP メッセージの DF(Don't Fragment)ビットを処理するオプションを選択します。

|

| 外部 DSCP をコピー |

外部 IP ヘッダー暗号化パケットから復号化パス上の内部 IP ヘッダー プレーン テキスト メッセージへの差別化されたサービス コード ポイント(DSCP)フィールドのコピーを有効にします。この機能を有効にするメリットは、IPsec 復号化後、クリア テキスト パケットが内部 CoS(サービス クラス)ルールに従うことができることです。 |

| 存続期間の秒数 |

有効期間を選択します.有効な範囲は 180(SA)の有効期間を選択します。有効範囲は 180 秒から 86,400 秒です。 |

| ライフタイム キロバイト |

IPsec セキュリティ アソシエーション(SA)の有効期間(キロバイト単位)を選択します。範囲は 64 から 4294967294 キロバイトからです。 |