インターネットへのアクティブ/スタンバイモードのLTEバックアップを使用したWANリンクの設定

この例では、SRXシリーズのデバイス上でアクティブ/スタンバイ設定でLTEバックアップを使用したWANリンクを設定する方法を示します。

要件

この例では、次のハードウェアとソフトウェアのコンポーネントを使用しています。

SRX300シリーズのデバイス(SRX320、SRX340、SRX345、SRX380、SRX550)から1台のデバイス

1 つの LTE ミニPIM

データサービスのサブスクリプションがあるSIMカード1枚

この例では、アプリケーション識別ライセンスのインストールと、アプリケーション識別パッケージのダウンロードとインストールが必要です。詳細については、 SRXシリーズのライセンスを参照してください。 show system license および show services application-identification status コマンドを使用して、ライセンスステータスを確認します。

Junos OSアプリケーションシグネチャパッケージの更新は、別途ライセンスされたサブスクリプションサービスによって承認されます。ジュニパーネットワークスが提供する署名データベースの更新をダウンロードしてインストールするには、アプリケーション識別アプリケーション署名更新ライセンスキーをデバイスにインストールする必要があります。ライセンスキーの有効期限が切れても、ローカルに保存されたアプリケーション署名パッケージの内容を引き続き使用できますが、パッケージを更新することはできません。

概要

この例では、SRXデバイスをセットアップして、オンサイトの従業員に有線および無線インターネットとイントラネットアクセスを提供し、ゲストデバイスに無線インターネットアクセスを提供します。主要なインターネットリンクはイーサネット経由ですが、バックアップ接続はLTEネットワーク経由です。2 つのリンクはアクティブ/スタンバイ モードで構成されています。プライマリ リンクがダウンしていない限り、トラフィックは LTE モデム(LTE-MPIM)を介してルーティングされません。

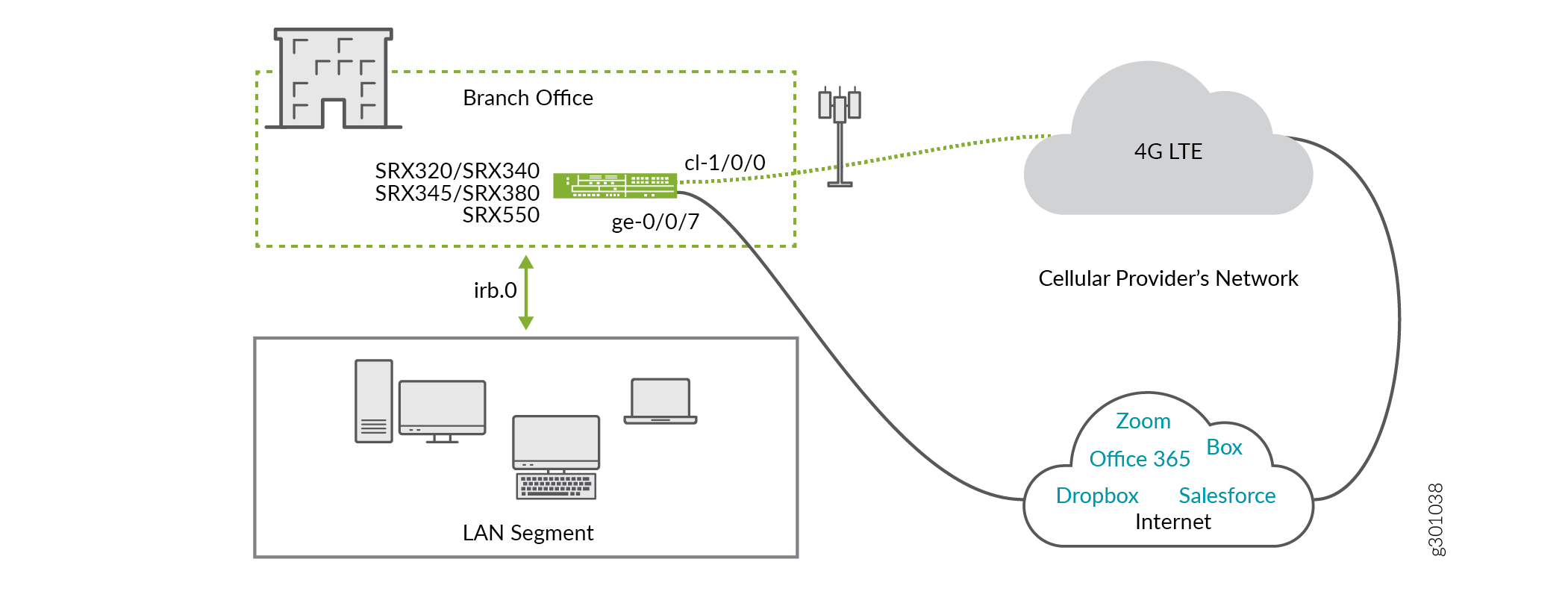

図 1 に、この例のトポロジを示します。

トポロジの詳細を次に示します。

LTE Mini-PIM は、SRX デバイスのスロット 1 にインストールされています。

SIMカードはLTEモジュールのスロット1に取り付けられています。

プライマリ リンクはインターフェイス ge-0/0/7 に接続されています。

プライマリリンクは、接続されているデバイスからIPアドレス、ネットワークマスク、デフォルトゲートウェイ、およびDNSサーバーを受信します。

インターフェイス cl-1/0/0 はモデム(LTE-MPIM)を識別します。

LTE ネットワークは、インターフェイス dl.0 でセルラー ネットワークを介したリンクを終端し、IP アドレス、ネットワーク マスク、およびデフォルト ゲートウェイを ge-0/0/7 に割り当てます。

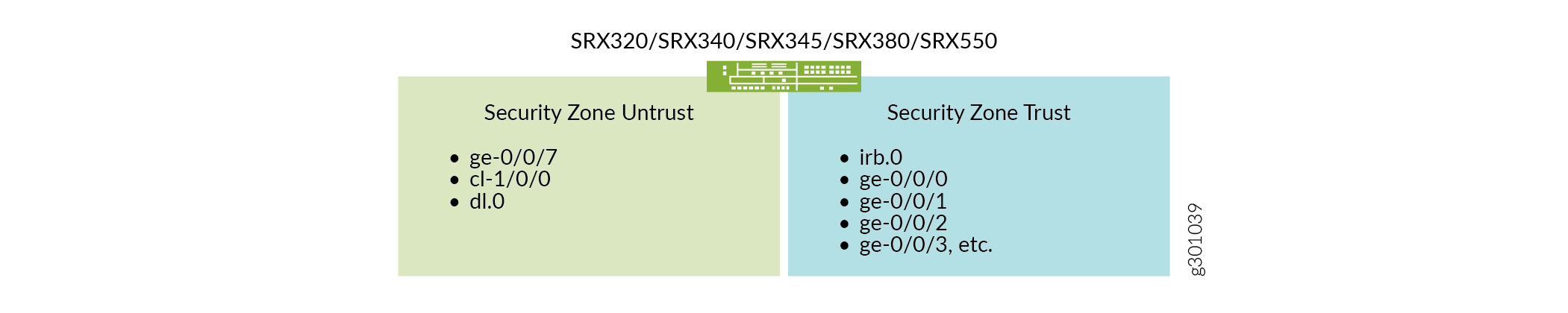

SRXデバイスには、untrustとtrustという2つのセキュリティゾーンが設定されています。インターフェイスをセキュリティ ゾーンに分離することで、トラフィックを分離し、企業イントラネットがさらされるリスクを軽減できます。セキュリティ ゾーンは、セキュリティ ポリシーの明確で簡素化された実装を実現する手段として機能します。untrust ゾーンは、インターネットにアクセスできるインターフェイスをホストします。

図 2 に、各セキュリティ ゾーンのインターフェイスを示します。

企業イントラネットの内部インターフェイスは、trust ゾーンにあります。 表 1 は、ゾーン間のトラフィックに対するセキュリティ ポリシーの望ましい動作を示しています。

ゾーンから |

ゾーンへ |

セキュリティ ポリシーの動作 |

|---|---|---|

信頼 |

信頼 |

はい |

信頼できない |

信頼できない |

いいえ |

信頼 |

信頼できない |

はい |

信頼できない |

信頼 |

信頼開始のみ |

表 2 は、インターフェイスの VLAN 情報と IP アドレス情報をまとめたものです。

インターフェイス |

Vlan |

IPアドレス |

ネットワーク マスク |

|---|---|---|---|

DL.0 |

- |

Dhcp |

- |

ge-0/0/7 |

- |

Dhcp |

- |

IRB.0 |

3 |

192.0.2.1 |

255.255.255.0 |

ベースライン構成

手順

手順

この構成のステップは、下位レイヤーから上位レイヤーに論理的に構築されます。

既存の構成を保存した後、それを削除して、この例では最初からやり直します。

[edit ] save backup delete This will delete the entire configuration Delete everything under this level? [yes,no] (no) yes

強力な root パスワードを割り当てます。以下に示すものは、ドキュメントのみを目的としています。

[edit ] set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

以下のベースライン構成コマンドをコピーしてテキスト・エディターに貼り付け、環境に合わせて必要に応じて変更します。load set terminal コンフィギュレーション モード コマンドを使用して、編集したコマンドを CLI にロードします。

[edit] set system name-server 8.8.8.8 set system ntp server 216.239.35.12 set system time-zone America/Los_Angeles set system syslog archive size 100k set system syslog archive files 3 set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file LOG-Accepted-Traffic any any set system syslog file LOG-Accepted-Traffic match RT_FLOW_SESSION_CREATE set system syslog file LOG-Accepted-Traffic archive size 1m set system syslog file LOG-Accepted-Traffic archive files 3 set system syslog file LOG-Blocked-Traffic any any set system syslog file LOG-Blocked-Traffic match RT_FLOW_SESSION_DENY set system syslog file LOG-Blocked-Traffic archive size 1m set system syslog file LOG-Blocked-Traffic archive files 3 set system syslog file LOG-Sessions any any set system syslog file LOG-Sessions match RT_FLOW set system syslog file LOG-Sessions archive size 1m set system syslog file LOG-Sessions archive files 3 set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any set security policies from-zone trust to-zone trust policy trust-to-trust match application any set security policies from-zone trust to-zone trust policy trust-to-trust then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust interfaces dl0.0 set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set protocols l2-learning global-mode switching

ベースライン設定をコミットします。

ヒント:システム認証または管理アクセスを変更する場合は、 の使用を検討してください

commit confirmed。構成は、変更によって予期せずデバイスから分離された場合、リモート アクセスの復元を自動的にロールバックします。[edit] commit

設定例

手順

手順

この構成のステップは、下位レイヤーから上位レイヤーに論理的に構築されます。

ネットワークの LAN セグメントに共通の VLAN を作成します。また、irb インターフェイスを設定し、VLAN に関連付けます。

[edit ] set vlans vlan-trust vlan-id 3 set vlans vlan-trust l3-interface irb.0 set interfaces irb.0 family inet address 192.0.2.1/24

trustゾーンとuntrustゾーン間のトラフィックを許可するセキュリティポリシーを作成します。目的のネットワーク セグメントとアプリケーションをポリシーに含めていることを確認します。また、信頼VLANサブネットをグローバルアドレス帳に追加します。次に、指定されたアドレスがセキュリティ ポリシーで参照されます。

[edit security] set address-book global address vlan 192.0.2.0/24 set policies from-zone trust to-zone untrust policy allow-in-zone match source-address vlan set policies from-zone trust to-zone untrust policy allow-in-zone match destination-address any set policies from-zone trust to-zone untrust policy allow-in-zone match application any set policies from-zone trust to-zone untrust policy allow-in-zone then permit application-services application-traffic-control rule-set critical_app_rs

trustゾーン内のデバイス間のトラフィックを許可するセキュリティポリシーを作成します。目的のネットワーク セグメントとアプリケーションをポリシーに含めていることを確認します。

[edit security] set policies from-zone trust to-zone trust policy allow-in-zone match source-address vlan set policies from-zone trust to-zone trust policy allow-in-zone match destination-address vlan set policies from-zone trust to-zone trust policy allow-in-zone match application any set policies from-zone trust to-zone trust policy allow-in-zone then permit

LAN セグメントに接続されているデバイスに固有の DHCP サーバー グループを作成します。

[edit system] set services dhcp-local-server group junosDHCPPool interface irb.0

LAN セグメント内のデバイスに割り当てる IP アドレスのプールを作成します。このプールからデバイスに割り当てる最低および最高 IP アドレス、DNS サーバー、およびインターフェイスの

irb.0IP アドレスであるプールのデフォルト ゲートウェイの IP アドレスを設定します。[edit access] set address-assignment pool junosDHCPPool family inet network 192.0.2.0/24 set address-assignment pool junosDHCPPool family inet range junosRange low 192.0.2.10 set address-assignment pool junosDHCPPool family inet range junosRange high 192.0.2.240 set address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 198.51.100.0 set address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 203.0.113.0 set address-assignment pool junosDHCPPool family inet dhcp-attributes propagate-settings ge-0/0/7 set address-assignment pool junosDHCPPool family inet dhcp-attributes router 192.0.2.1

外部インターフェイスのtrustゾーン内のデバイスにNATを適用するためのソースNATを作成します。ソース NAT の詳細については、「 ソース NAT」を参照してください。

[edit security] set nat source rule-set trust-to-untrust from zone trust set nat source rule-set trust-to-untrust to zone untrust set nat source rule-set trust-to-untrust rule source-nat-rule match source-address 192.0.2.0/24 set nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface

プライマリインターフェイスを設定します。

[edit interfaces] set ge-0/0/7 unit 0 description "WAN Interface 1 - Primary" set ge-0/0/7 unit 0 family inet dhcp vendor-id Juniper-srx320 set ge-0/0/7 unit 0 backup-options interface dl0.0

モデム(LTE-MPIM)インターフェイスを設定します。

[edit interfaces] set cl-1/0/0 description “WAN Interfaces 2 – Backup” set cl-1/0/0 dialer-options pool 1 priority 100 set cl-1/0/0 act-sim 1 set cl-1/0/0 cellular-options sim 1 radio-access automatic

ダイヤラ インターフェイスを設定します。

[edit interfaces] set dl0 unit 0 family inet negotiate-address set dl0 unit 0 family inet6 negotiate-address set dl0 unit 0 dialer-options pool 1 set dl0 unit 0 dialer-options dial-string "*99#"

LANインターフェイスge-0/0/0、ge-0/0/1、およびその他のインターフェイスを、信頼するVLANのスイッチングインターフェイスとして設定します。トラストVLANは、事実上トラストゾーンの一部になります。示されている設定例は、1つのインターフェイス、具体的にはge-0/0/0の場合です。すべての LAN セグメント インターフェイスに対して同じ手順を繰り返します。

[edit interfaces] set ge-0/0/0 unit 0 family ethernet-switching vlan members vlan-trust

必要なプロトコルがtrustゾーンで許可されていることを確認します。これにより、ネットワークのLANセグメントの適切な動作が保証されます。

[edit security] set zones security-zone trust host-inbound-traffic system-services all set zones security-zone trust host-inbound-traffic protocols all set zones security-zone trust interfaces irb.0

untrust ゾーンでプロトコルが許可されていることを確認します。

[edit security] set zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services dhcp set zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services tftp set zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services netconf set zones security-zone untrust interfaces dl0.0 host-inbound-traffic system-services tftp

サービス クラスを設定し、キュー 0 にベストエフォート型トラフィックを割り当て、レート リミッタを定義します。

SRX320デバイスは、統合されたサービスクラス(CoS)に対して、インターフェイスごとに8つのプライオリティキューをサポートします。ビジネスクリティカルなトラフィックは、 にルーティング

queue 0されます。[edit class-of-service] set forwarding-classes queue 0 fc-class1 set application-traffic-control rate-limiters rate-limit-mb bandwidth-limit 1000 set application-traffic-control rate-limiters rate-limit-mb burst-size-limit 13000

AppQosルールとアプリケーションの一致条件を定義します。

AppQoS ルールセットは、トラフィックを異なるキューに誘導します。最初のルールである は、ビジネスクリティカルなアプリケーションを

queue 0、 に向けて誘導し、rule1輻輳が発生した場合にトラフィックをドロップする確率を低く設定します。このルールはrestrule、両方向(アップリンクとダウンリンク)の残りのトラフィックにシェーパーを適用します。この例では、Salesforce と Office365 が重要なアプリケーションとして識別されています。[edit class-of-service application-traffic-control] set rule-sets critical_app_rs rule rule1 match application [ junos:SALESFORCE junos:OFFICE365 ] set rule-sets critical_app_rs rule rule1 then forwarding-class fc-class1 set rule-sets critical_app_rs rule rule1 then loss-priority low set rule-sets critical_app_rs rule restrule match application-any set rule-sets critical_app_rs rule restrule then loss-priority high set rule-sets critical_app_rs rule restrule rate-limit client-to-server then rate-limit-mb set rule-sets critical_app_rs rule restrule rate-limit server-to-client then rate-limit-mb

設定をコミットします。

[edit] commit

モデム(LTE-MPIM)のSIMのアクセスポイント名を設定します。

メモ:これは動作モード コマンドです。

root@device>request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

結果

完全な構成は、参照用に設定された形式で提供されます。

set system root-authentication encrypted-password "$6$QkCmOYcl$cJZHOqj5F5AfSiJvXyTx8ewMkb4H/Vw1yuHcJivgmQAAZRTOh/iUt/Glnwsdu8puPNAHeP8gYefnWFHo3UxL11" set system services dhcp-local-server group junosDHCPPool interface irb.0 set system time-zone America/Los_Angeles set system name-server 8.8.8.8 set system syslog archive size 100k set system syslog archive files 3 set system syslog user * any emergency set system syslog file LOG-Accepted-Traffic any any set system syslog file LOG-Accepted-Traffic match RT_FLOW_SESSION_CREATE set system syslog file LOG-Accepted-Traffic archive size 1m set system syslog file LOG-Accepted-Traffic archive files 3 set system syslog file LOG-Blocked-Traffic any any set system syslog file LOG-Blocked-Traffic match RT_FLOW_SESSION_DENY set system syslog file LOG-Blocked-Traffic archive size 1m set system syslog file LOG-Blocked-Traffic archive files 3 set system syslog file LOG-Sessions any any set system syslog file LOG-Sessions match RT_FLOW set system syslog file LOG-Sessions archive size 1m set system syslog file LOG-Sessions archive files 3 set system syslog file messages any notice set system syslog file messages authorization info set system ntp server 216.239.35.12 set security address-book global address vlan 192.0.2.0/24 set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 192.0.2.0/24 set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any set security policies from-zone trust to-zone trust policy trust-to-trust match application any set security policies from-zone trust to-zone trust policy trust-to-trust then permit set security policies from-zone trust to-zone trust policy allow-in-zone match source-address vlan set security policies from-zone trust to-zone trust policy allow-in-zone match destination-address vlan set security policies from-zone trust to-zone trust policy allow-in-zone match application any set security policies from-zone trust to-zone trust policy allow-in-zone then permit set security policies from-zone trust to-zone untrust policy allow-in-zone match source-address vlan set security policies from-zone trust to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone trust to-zone untrust policy allow-in-zone match application any set security policies from-zone trust to-zone untrust policy allow-in-zone then permit application-services application-traffic-control rule-set critical_app_rs set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces irb.0 set security zones security-zone untrust interfaces dl0.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services netconf set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members vlan-trust set interfaces ge-0/0/7 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/7 unit 0 family inet dhcp vendor-id Juniper-srx320 set interfaces ge-0/0/7 unit 0 backup-options interface dl0.0 set interfaces cl-1/0/0 description "“WAN" set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#" set interfaces irb unit 0 family inet address 192.0.2.1/24 set class-of-service forwarding-classes queue 0 fc-class1 set class-of-service application-traffic-control rate-limiters rate-limit-mb bandwidth-limit 1000 set class-of-service application-traffic-control rate-limiters rate-limit-mb burst-size-limit 13000 set class-of-service application-traffic-control rule-sets critical_app_rs rule rule1 match application junos:SALESFORCE set class-of-service application-traffic-control rule-sets critical_app_rs rule rule1 match application junos:OFFICE365 set class-of-service application-traffic-control rule-sets critical_app_rs rule rule1 then forwarding-class fc-class1 set class-of-service application-traffic-control rule-sets critical_app_rs rule rule1 then loss-priority low set class-of-service application-traffic-control rule-sets critical_app_rs rule restrule match application-any set class-of-service application-traffic-control rule-sets critical_app_rs rule restrule then loss-priority high set class-of-service application-traffic-control rule-sets critical_app_rs rule restrule then rate-limit client-to-server rate-limit-mb set class-of-service application-traffic-control rule-sets critical_app_rs rule restrule then rate-limit server-to-client rate-limit-mb set access address-assignment pool junosDHCPPool family inet network 192.0.2.0/24 set access address-assignment pool junosDHCPPool family inet range junosRange low 192.0.2.10 set access address-assignment pool junosDHCPPool family inet range junosRange high 192.0.2.240 set access address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 198.51.100.0 set access address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 203.0.113.0 set access address-assignment pool junosDHCPPool family inet dhcp-attributes router 192.0.2.1 set access address-assignment pool junosDHCPPool family inet dhcp-attributes propagate-settings ge-0/0/7 set vlans vlan-trust vlan-id 3 set vlans vlan-trust l3-interface irb.0 set protocols l2-learning global-mode switching

検証

設定が正常に機能していることを確認するには、このタスクを実行します。

Junos OS によって検出されたミニ PIM モジュールを検証します。

目的

Junos OS によって検出されたミニ PIM モジュールを検証します。

アクション

動作モードから:

user@host> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE Power Supply 0

意味

出力には、検出されたミニPIMモジュールが一覧表示されます。ミニPIMスロット番号はFPC番号として報告され、ミニPIM番号(常に0)はPIC番号として報告されます。

ミニPIMのファームウェアバージョンの確認

目的

Mini-PIM のファームウェア バージョンを確認します。

アクション

動作モードから:

user@host> show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

Routing Engine 0 RE BIOS 0 3.0 3.6 OK

Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OK

意味

出力には、Mini-PIM のファームウェア バージョンが 17.1.80 と表示されます。

WANインターフェイス上のトラフィックの検証

目的

トラフィックがWANインターフェイスで予期されるキューを通過していることを確認します。

アクション

動作モードから:

user@host> show interfaces ge-0/0/7 extensive

Physical interface: ge-0/0/7, Enabled, Physical link is Up

Interface index: 136, SNMP ifIndex: 513, Generation: 139

Link-level type: Ethernet, MTU: 1514, Link-mode: Full-duplex, Speed: 1000mbps,

BPDU Error: None, MAC-REWRITE Error: None, Loopback: Disabled,

Source filtering: Disabled, Flow control: Disabled, Auto-negotiation: Enabled,

Remote fault: Online

Device flags : Present Running

Interface flags: SNMP-Traps Internal: 0x0

Link flags : None

CoS queues : 8 supported, 8 maximum usable queues

Hold-times : Up 0 ms, Down 0 ms

Current address: 64:64:9b:05:8b:26, Hardware address: 64:64:9b:05:8b:26

Last flapped : 2020-04-09 15:46:13 PDT (4w3d 00:58 ago)

Statistics last cleared: Never

Traffic statistics:

Input bytes : 33066002 0 bps

Output bytes : 0 0 bps

Input packets: 104182 0 pps

Output packets: 0 0 pps

Input errors:

Errors: 0, Drops: 0, Framing errors: 0, Runts: 0, Policed discards: 0,

L3 incompletes: 0, L2 channel errors: 260770, L2 mismatch timeouts: 0,

FIFO errors: 0, Resource errors: 0

Output errors:

Carrier transitions: 5, Errors: 0, Drops: 0, Collisions: 0, Aged packets: 0,

FIFO errors: 0, HS link CRC errors: 0, MTU errors: 0, Resource errors: 0

Egress queues: 8 supported, 4 in use

Queue counters: Queued packets Transmitted packets Dropped packets

0 best-effort 0 0 0

1 expedited-fo 0 0 0

2 assured-forw 0 0 0

3 network-cont 0 0 0

Queue number: Mapped forwarding classes

0 best-effort

1 expedited-forwarding

2 assured-forwarding

3 network-control

意味

この出力は、ベストエフォート、優先転送、保証転送、およびネットワーク制御トラフィックが、WAN インターフェイス上でそれぞれ予想されるキュー 0、1、2、および 3 を通過していることを示しています。