このページの目次

Cisco ISEおよびJuniper EXスイッチを802.1Xベースの認証に設定する

このネットワーク構成例について

このネットワーク設定例(NCE)では、IEEE 802.1Xベースの認証用にCisco Identity Services Engine 2.X(Cisco ISE)およびJuniper EXスイッチを設定する方法を説明します。

概要

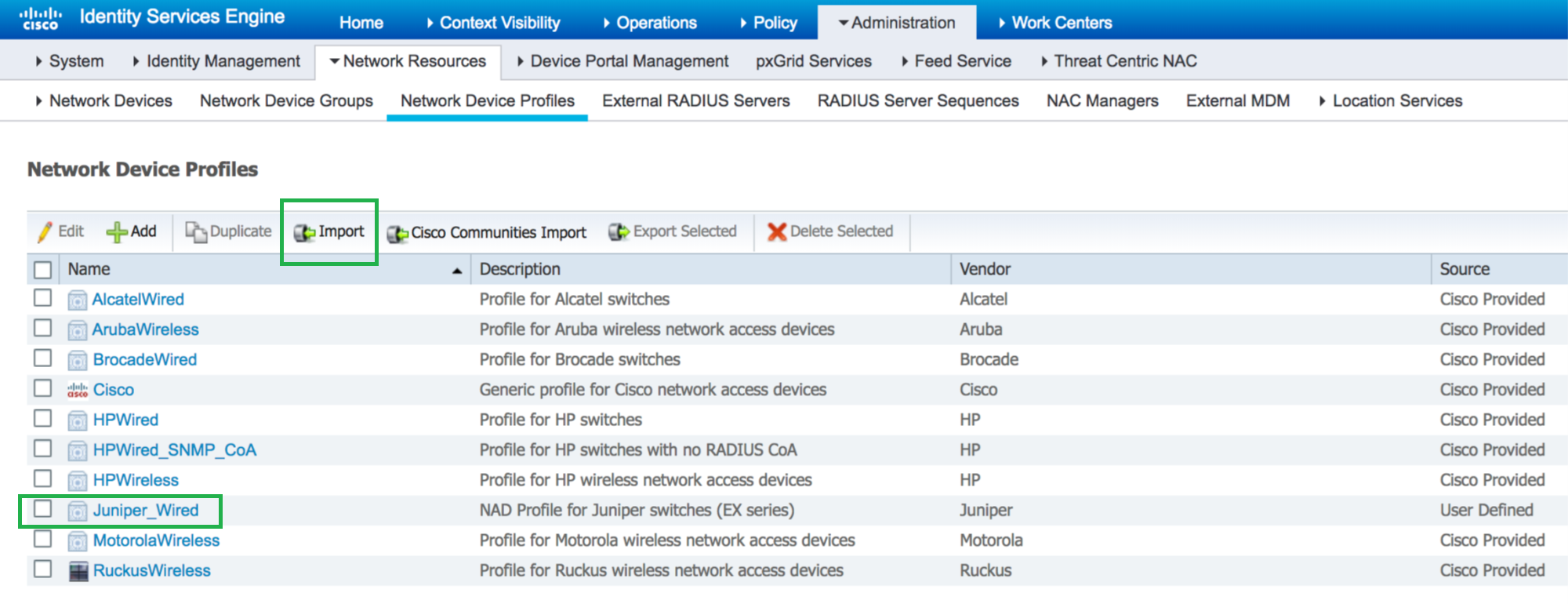

Cisco ISE 2.X には、多くのネットワーク デバイス プロファイルが事前にインポートされていますが、ジュニパー用のプロファイルは付属していません。ネットワーク デバイス プロファイルは、MAC Radius、dot1x 認証、VLAN と ACL の割り当て、CoA 機能の処理方法を指定します。

Cisco ISE では、ネットワーク デバイス プロファイルを XML 形式でインポートして、IEEE 802.1X 標準ネットワーク デバイスとの統合を可能にします。この例では、ジュニパー ネットワーク デバイス プロファイルをインポートし、Cisco ISE および Juniper EX スイッチで IEEE 802.1X ベースの認証を許可する設定を行う方法を示します。

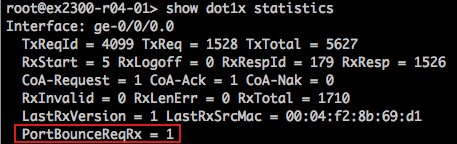

トポロジ

この例では、 図 1 のネットワーク トポロジーを使用します。

この例で使用されているハードウェアおよびソフトウェア コンポーネントの詳細を次に示します。

デバイス |

ソフトウェアバージョン |

役割 |

|---|---|---|

ジュニパーEX2300-C-12P |

Junos 18.2R1-S1 |

スイッチとオーセンティケータ |

Cisco ISE |

2.4.0.357 パッチ2-18080100 |

RADIUS サーバー |

ポリコム VVX 310 IP 電話 |

SIP/5.5.1.11526/22-11-16 15:05 |

サプリカント(MAC Radius) |

ウィンドウズ 10 プロフェッショナル |

2018-08-22現在のすべての推奨パッチ |

サプリカント(dot1x) |

ネットワークプリンタ |

N/a |

サプリカント(MAC Radius) |

Juniper Mist AP43 |

0.6.18981 |

サプリカント(MAC Radius) |

すべてのユーザとエンドポイントは、内部の Cisco ISE データベースに保存されます。

Microsoft Active Directory、LDAP、証明書ベース認証などの外部ユーザ データベースの統合については、 『Cisco Identity Services Engine Administrator Guide, Release 2.4』を参照してください。

手順

- ジュニパー有線デバイスプロファイルをインポートする

- ジュニパーデバイスプロファイルへのEXスイッチの追加

- 許可プロファイルの作成

- エンドポイント ID グループの作成

- エンドポイントの追加

- ユーザ ID グループの作成

- ユーザーの追加

- 認証ポリシーの設定

- 認可ポリシーの設定

- ゲスト アクセスを有効にするための Cisco ISE ポリシーの設定

- IETF Egress-VLAN-ID 属性を使用した無色ポートの設定

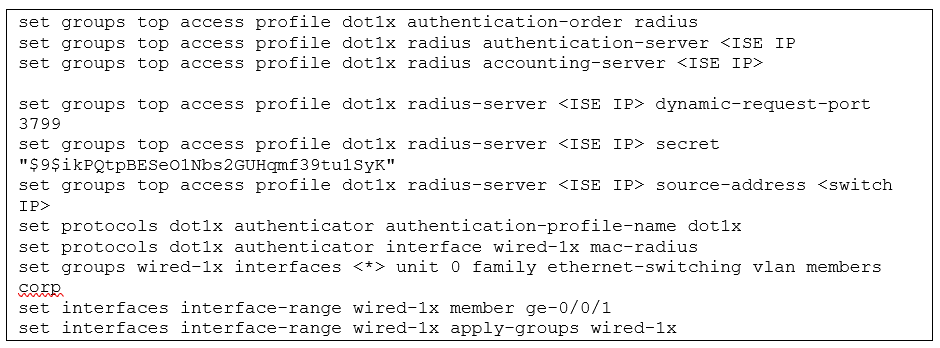

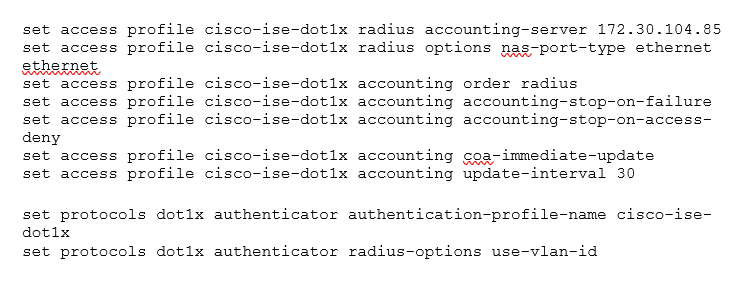

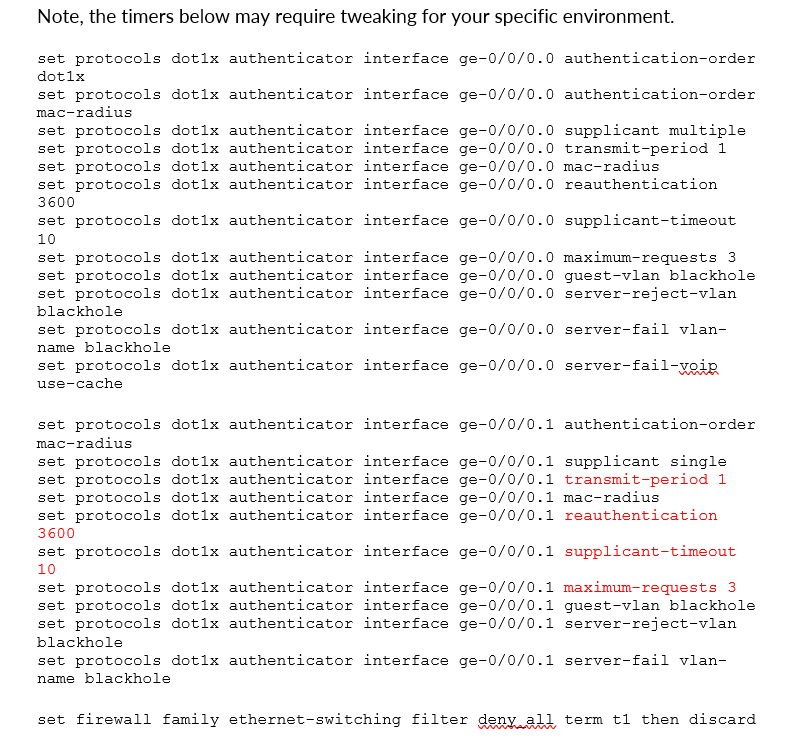

- EXスイッチで802.1Xプロトコルを設定する

- ウィンドウズ10を設定する

ジュニパー有線デバイスプロファイルをインポートする

ネットワーク上でCisco ISEが稼働していると仮定すると、まずJuniper EXスイッチデバイスプロファイルを追加する必要があります。

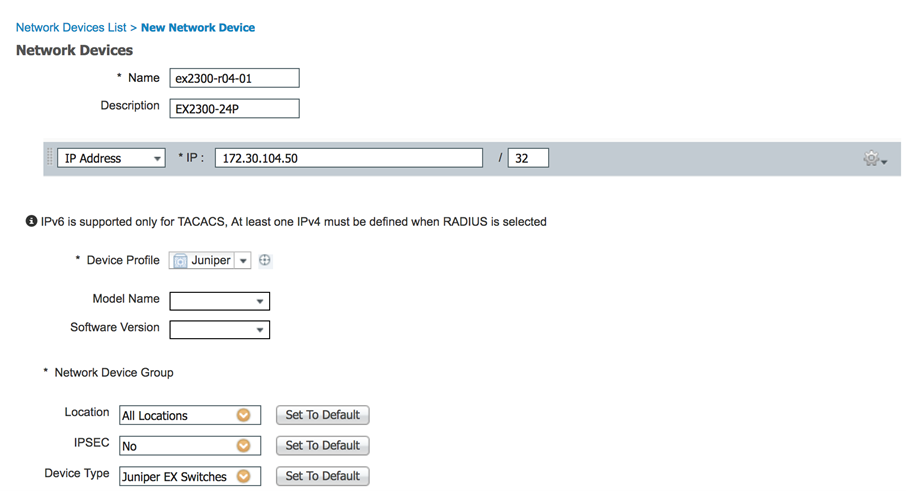

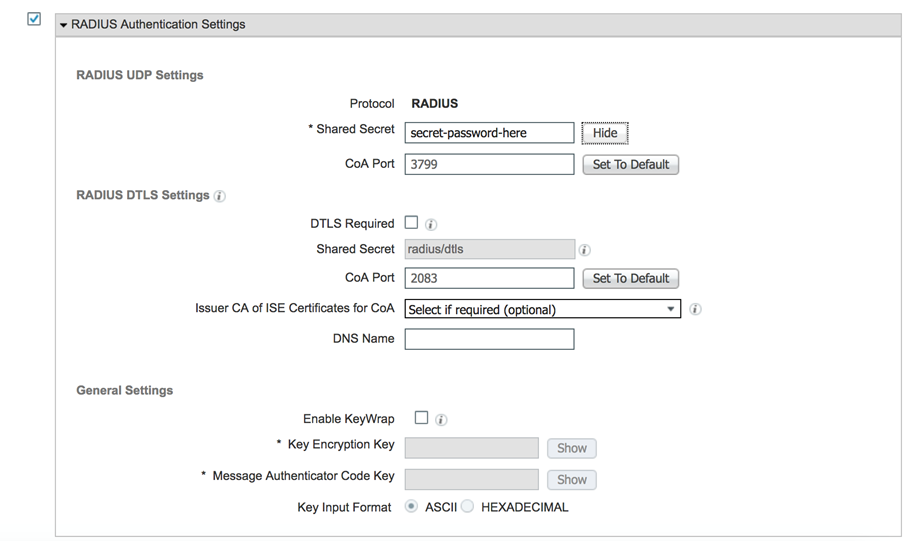

ジュニパーデバイスプロファイルへのEXスイッチの追加

EXスイッチは個別に追加することも、IPアドレス範囲として追加することもできます。

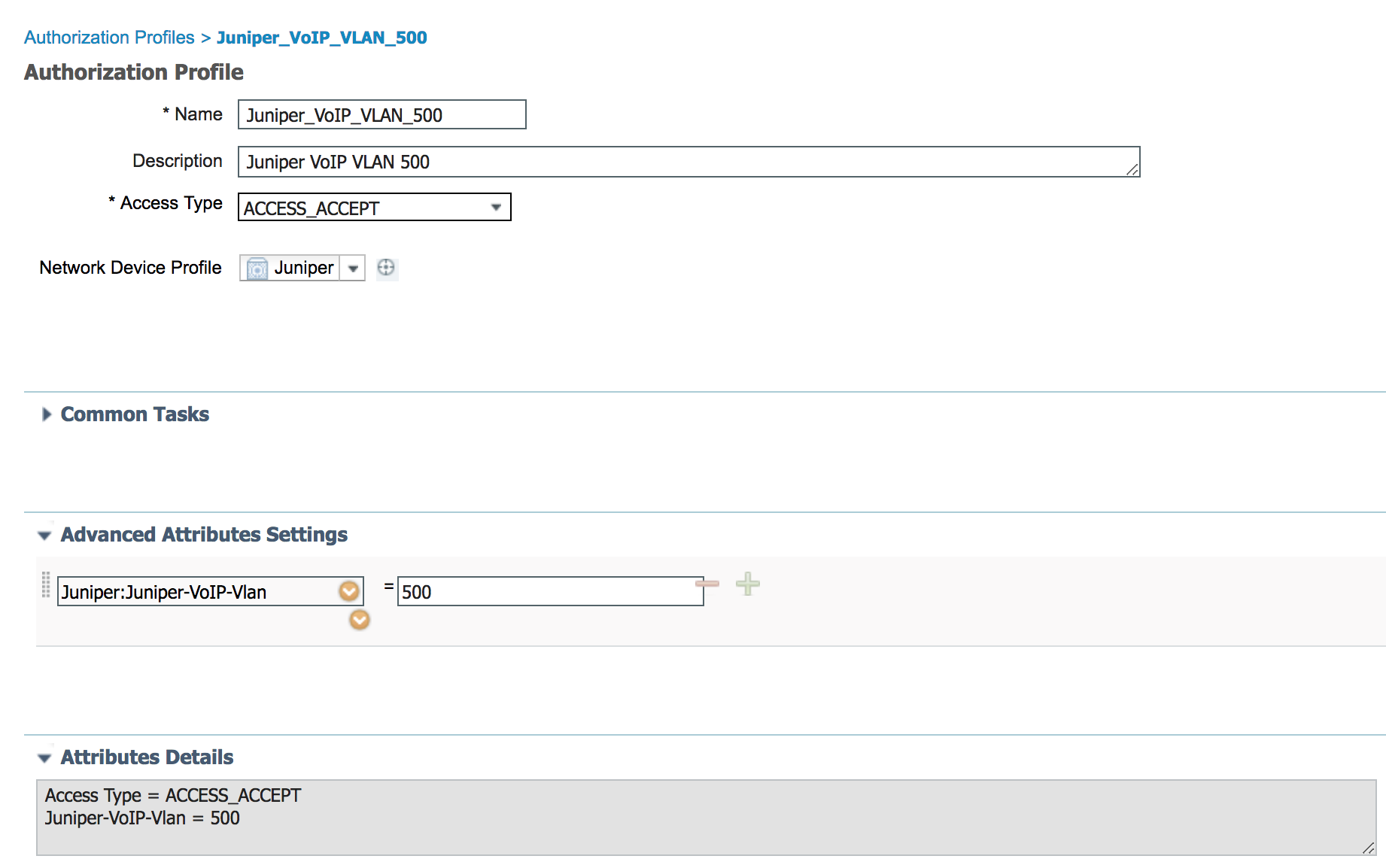

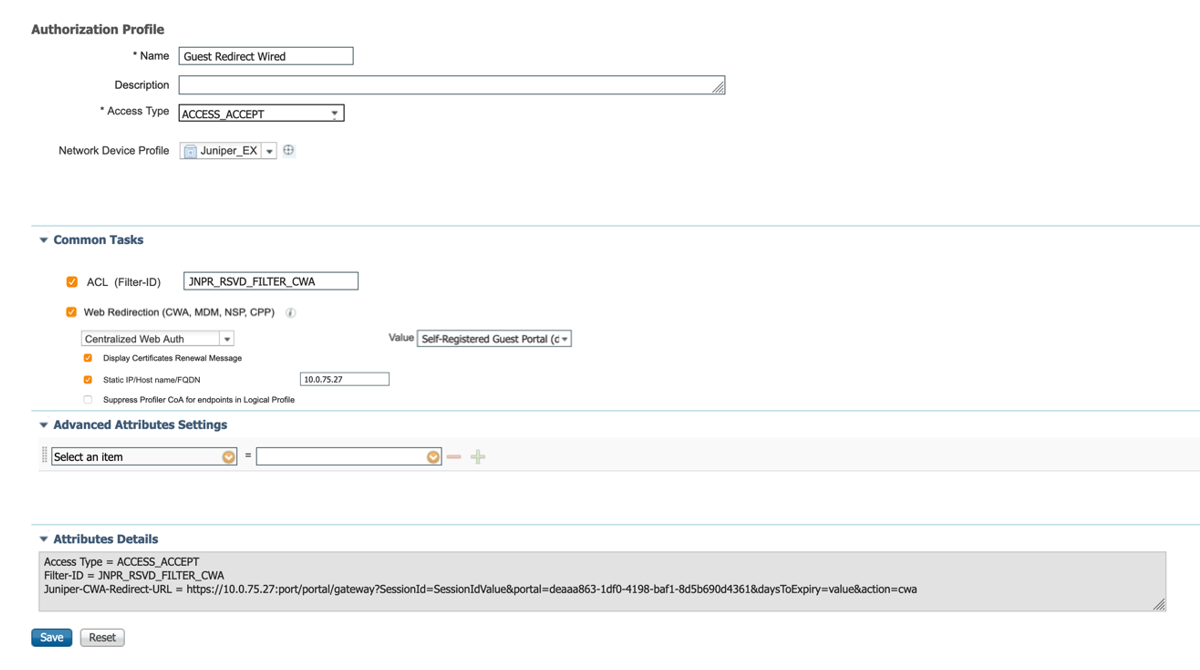

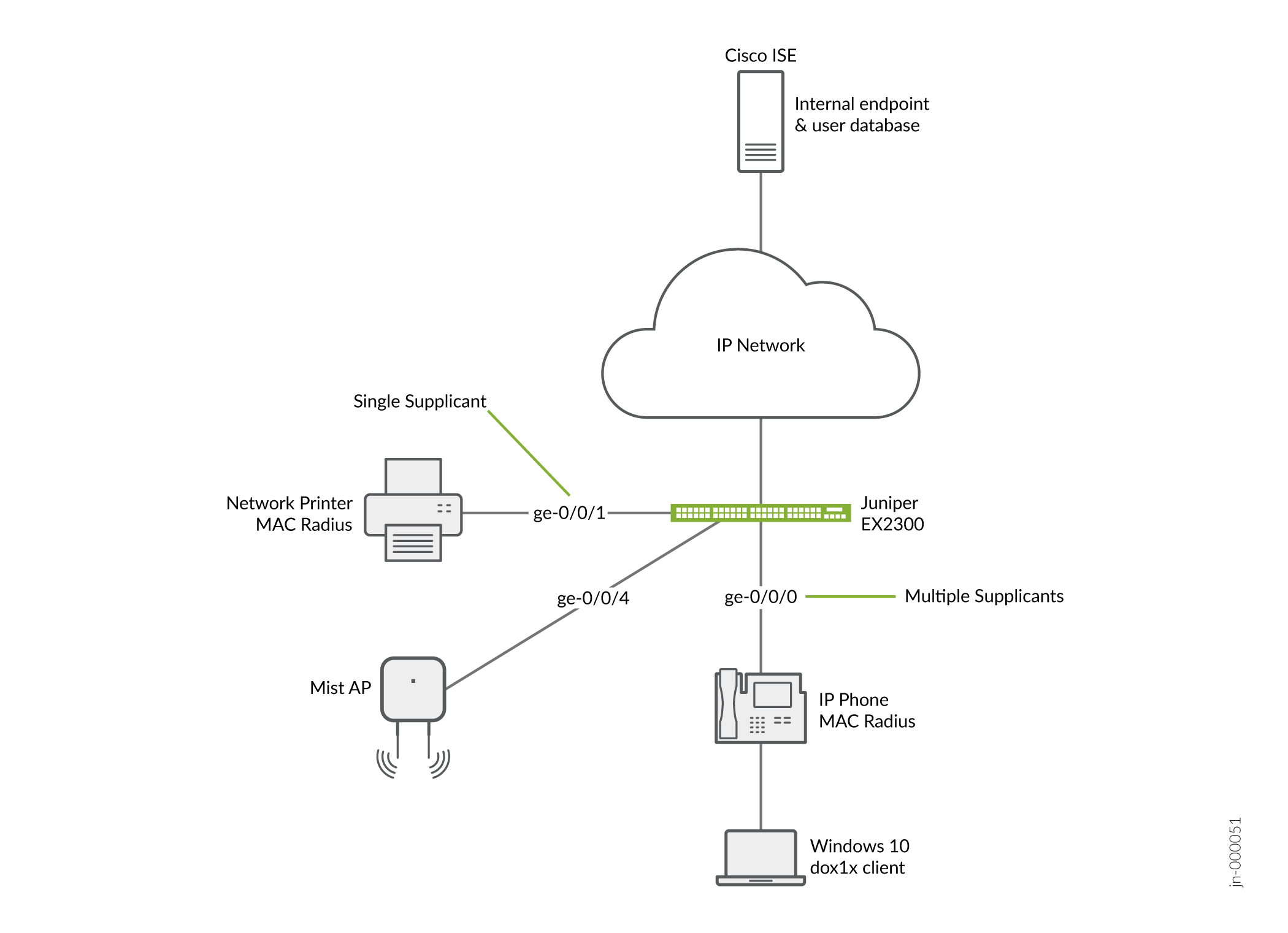

許可プロファイルの作成

認可プロファイルを使用すると、ユーザーまたはエンドポイントに異なる属性を適用できます。名前または VLAN ID で VLAN を変更できます。スイッチにすでに設定されているファイアウォールフィルターを割り当てることもできます。この例では、4 つの認証プロファイルを作成します。

Juniper_VoIP_VLAN_500

Juniper_VoIP_VLAN_100

Juniper_VoIP_VLAN_100_ACL

Juniper_VoIP_VLAN_100_dACL

最初のプロファイルは、Juniper-VoIP-VLAN属性を使用してVoIP VLANを500に設定します。

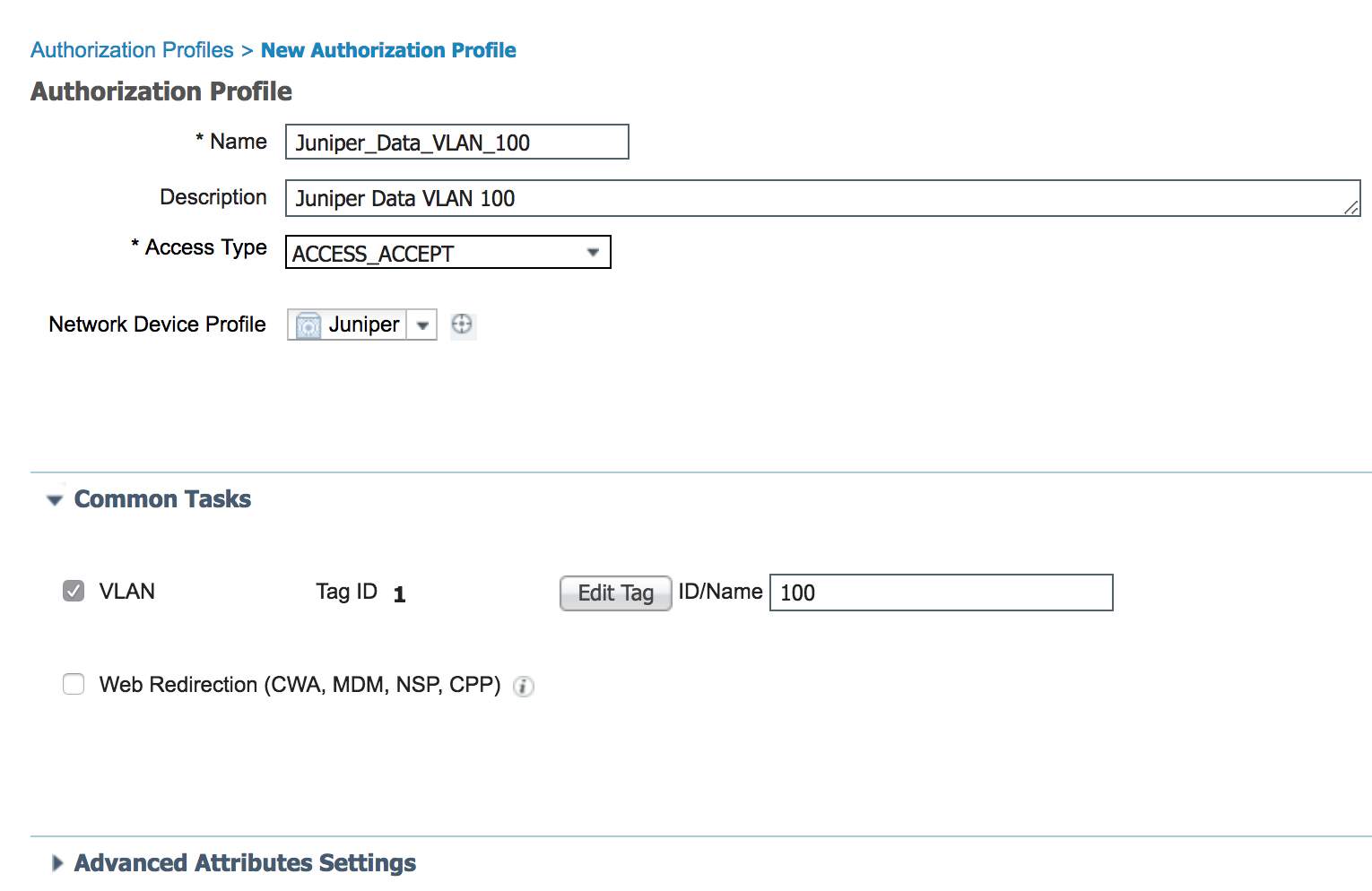

2 番目の認証プロファイルは、VLAN ID の標準 RADIUS 属性を使用して、データ VLAN を 100 に設定します。

Cisco ISE で、[ ポリシー>結果] を選択し、左側のペインから [ 認可] > [許可プロファイル] を選択します。

プロファイル Juniper_VoIP_VLAN_100に という名前を付けます。

VLAN ID/名前 100を に設定します。

[ 追加] をクリックします。

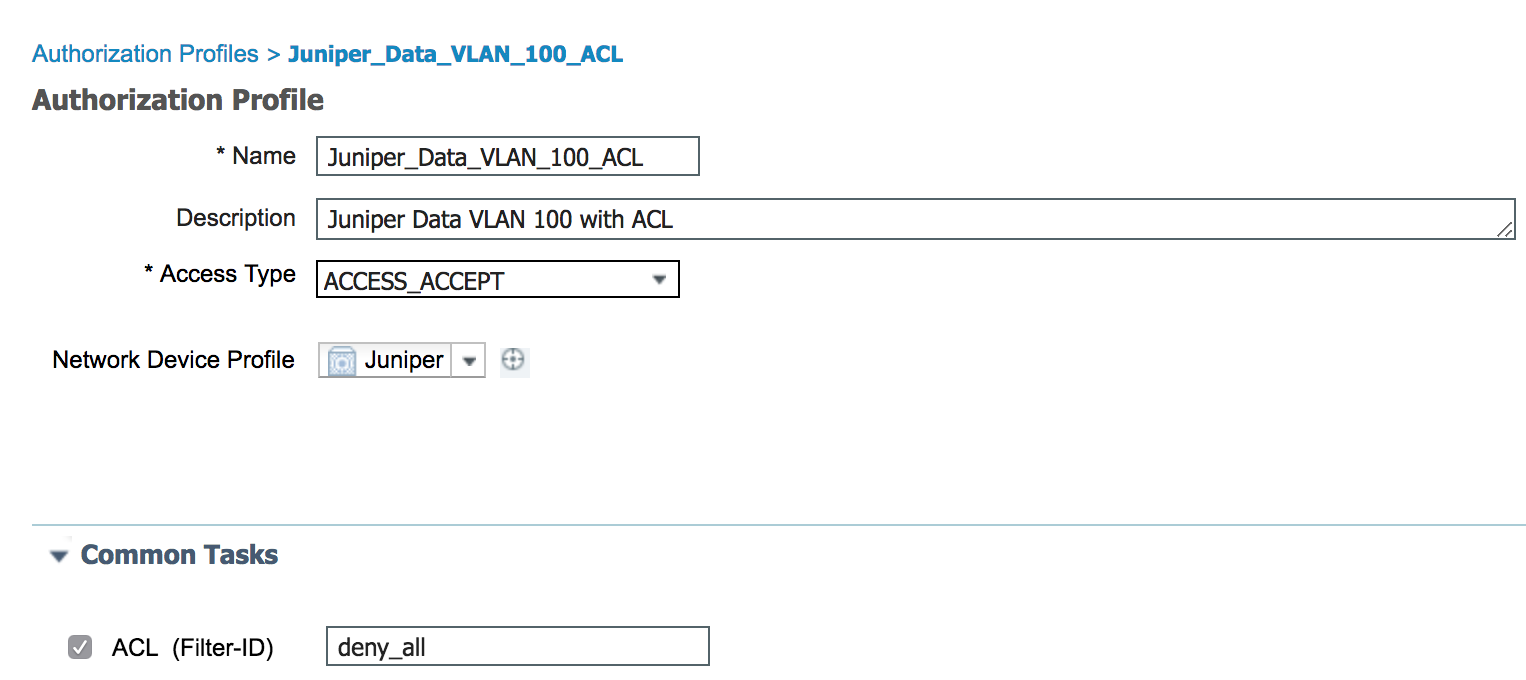

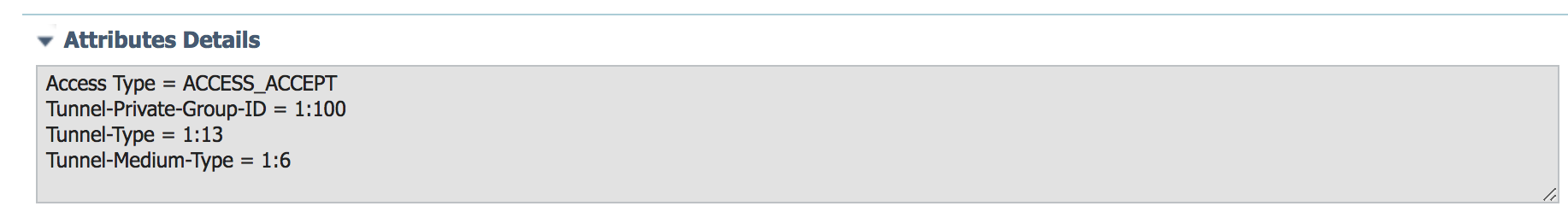

3 番目のプロファイルは、データ VLAN を 100 に設定し、ローカル ファイアウォール フィルター/ACL をサプリカントに適用します。このファイアウォールフィルター/ACLは、スイッチ上ですでに設定されている必要があります。ファイアウォールフィルター/ACLは、標準のフィルターID半径属性を使用して適用されます。スイッチに設定されているローカルフィルターの名前を入力します。

Cisco ISE で、[ ポリシー] > [結果] を選択し、左側のペインから [ 認可] > [許可プロファイル] を選択します。

プロファイル Juniper_VoIP_VLAN_100_ACLに という名前を付けます。

[共通タスク] で、[ACL (フィルター ID)] を [すべて拒否] に設定します。

VLAN ID/名前 100を に設定します。

[ 追加] をクリックします。

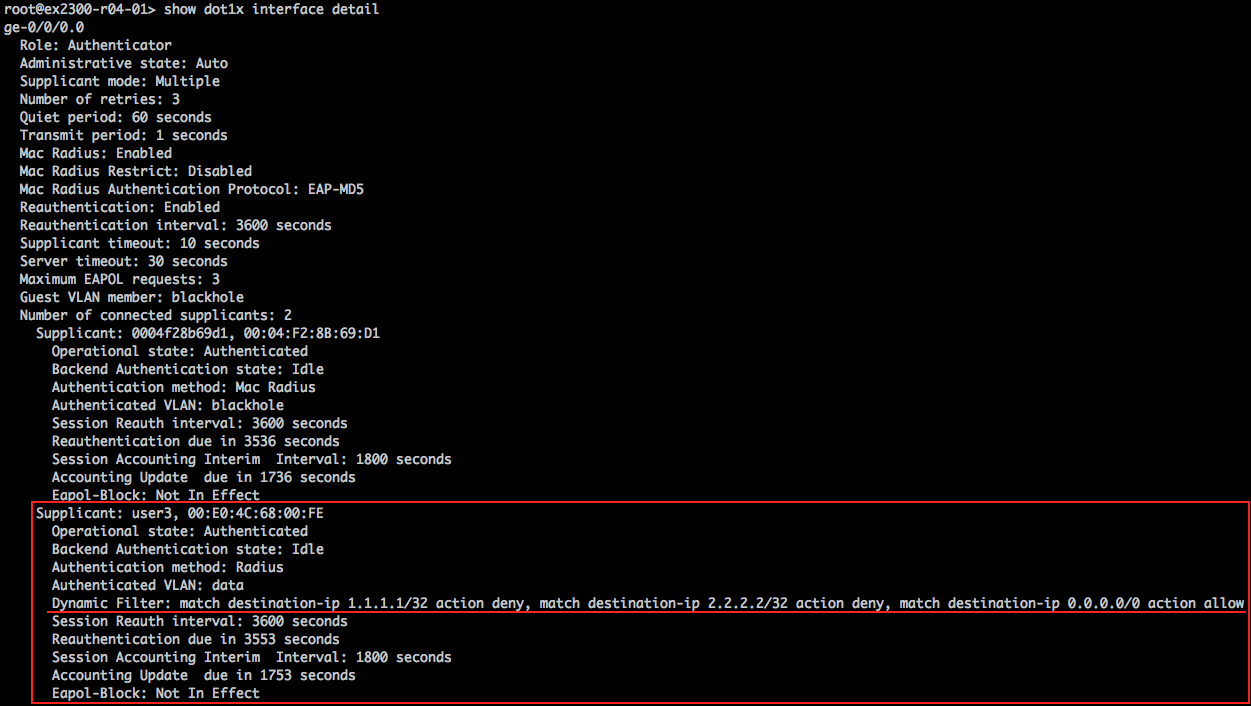

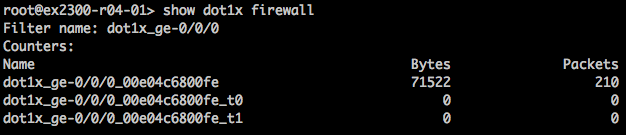

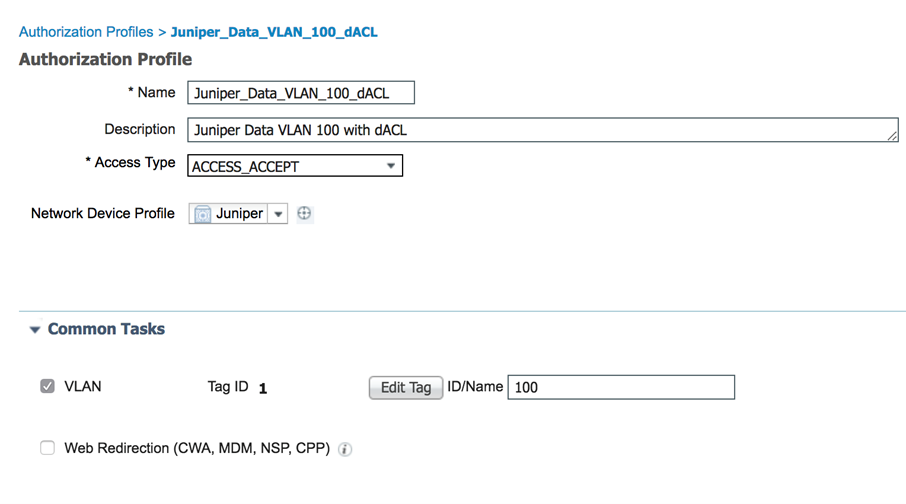

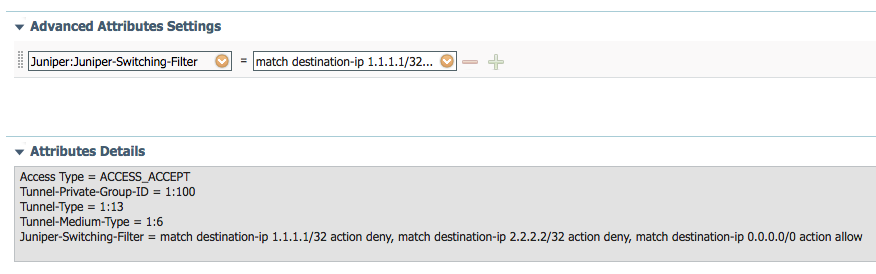

4 番目の認証プロファイルは、データ VLAN を 100 に設定し、動的/ダウンロード可能なファイアウォール フィルター/ACL をサプリカントに適用します。このファイアウォールフィルター/ACLは動的に作成されるため、スイッチ上でローカルに設定する必要はありません。この認証プロファイルは、Juniper-Switching-Filter属性を使用します。

構文と機能セットは、通常のJunosファイアウォールフィルター/ACLとは異なります。複数のエントリはコンマで区切ります。構文の詳細については、 Juniper-Switching-Filter VSA一致条件とアクション を参照してください。

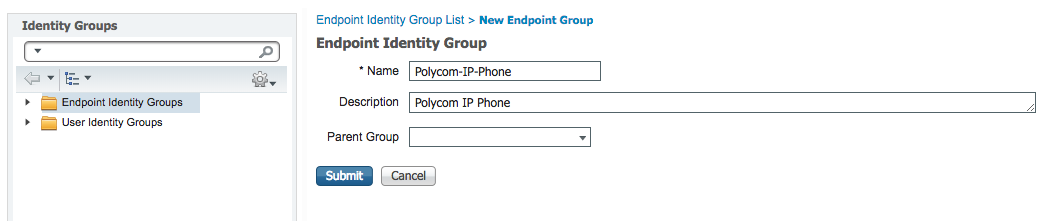

エンドポイント ID グループの作成

IP Phone などのエンドポイントは、エンドポイント ID グループにグループ化して、VoIP VLAN などの共通属性を簡単に適用できます。

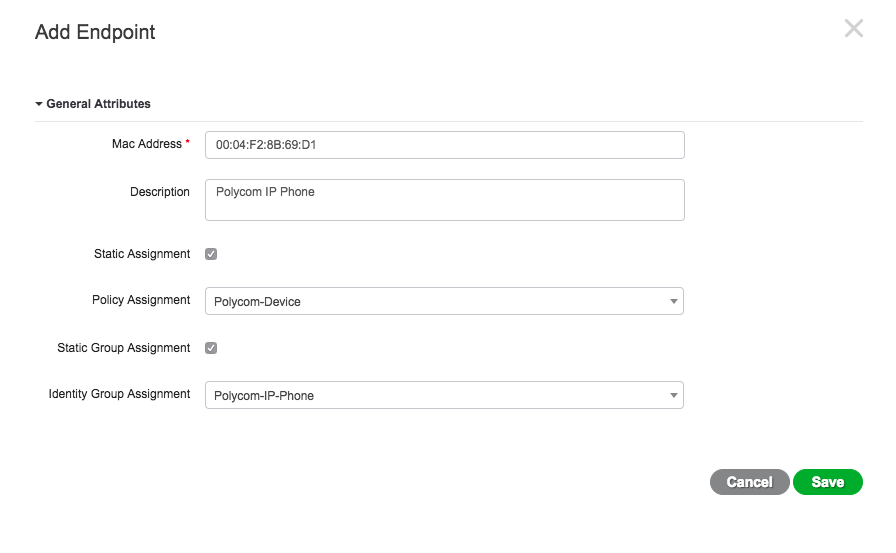

エンドポイントの追加

このセットアップの Polycom IP Phone は、dot1x 認証用には設定されていません。代わりに、MAC RADIUSとMAC認証バイパス(MAB)に依存しています。

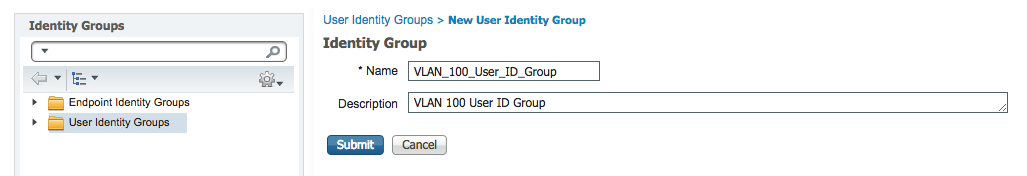

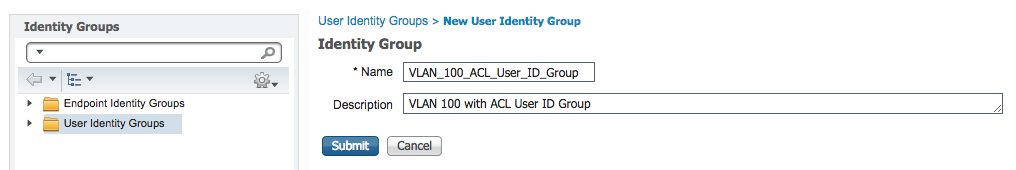

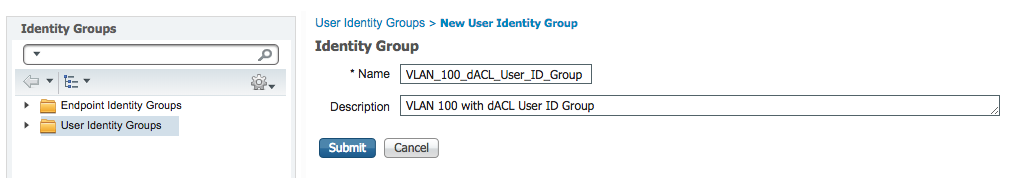

ユーザ ID グループの作成

ユーザ識別グループを使用すると、グループのメンバーであるユーザに特定の属性を適用できます。この例では、3 つの新しいユーザ ID グループを作成します。

VLAN_100_User_ID_Group

VLAN_100_ACL_User_ID_Group

VLAN_100_dACL_User_ID_Group

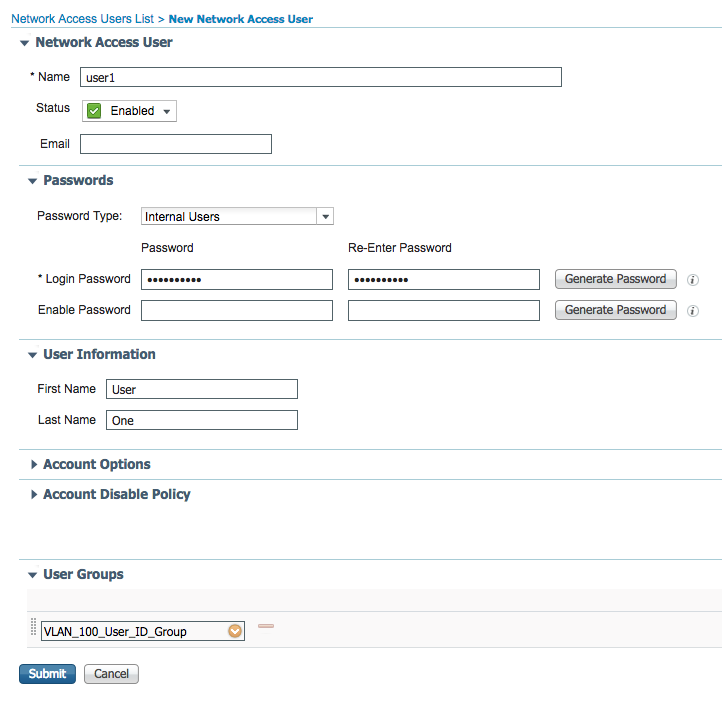

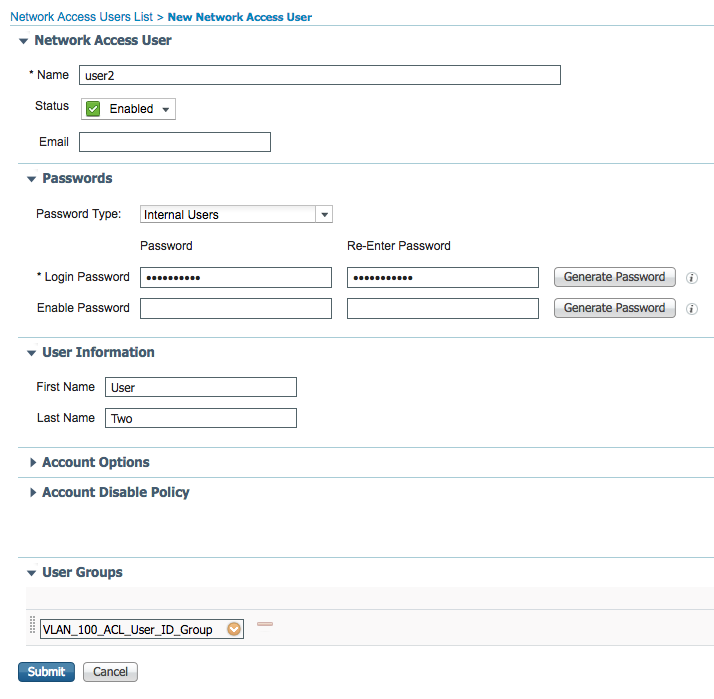

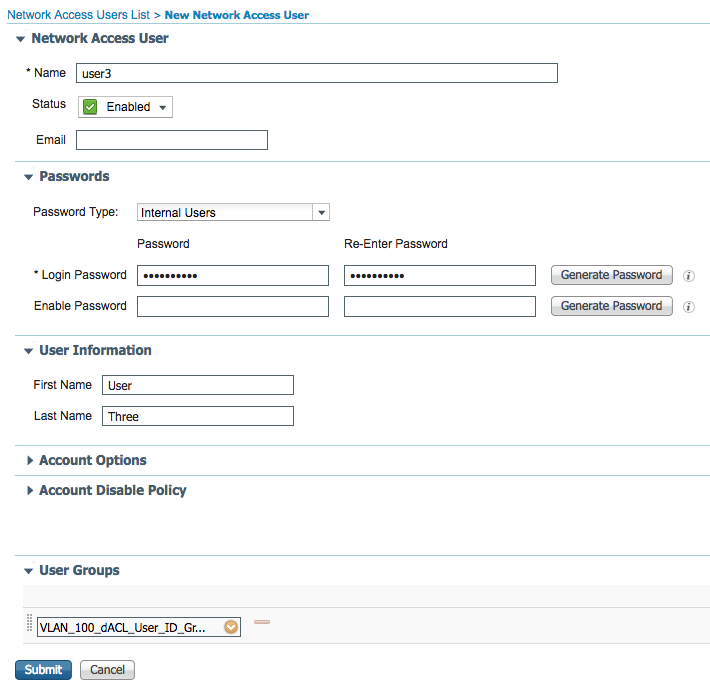

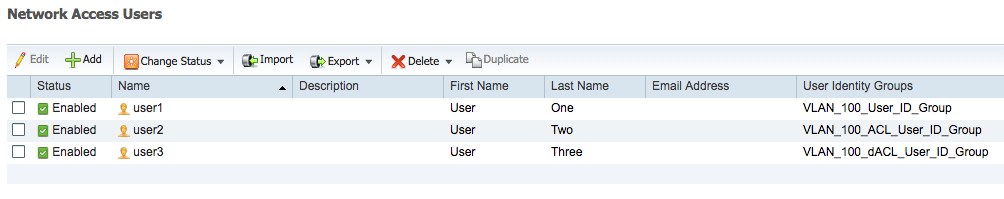

ユーザーの追加

この例では、user1、user2、および user3 という名前の 3 つのローカル ユーザーを作成します。各ユーザは、異なるユーザ ID グループに割り当てられます。

作成した 3 人のユーザーの概要を次に示します。

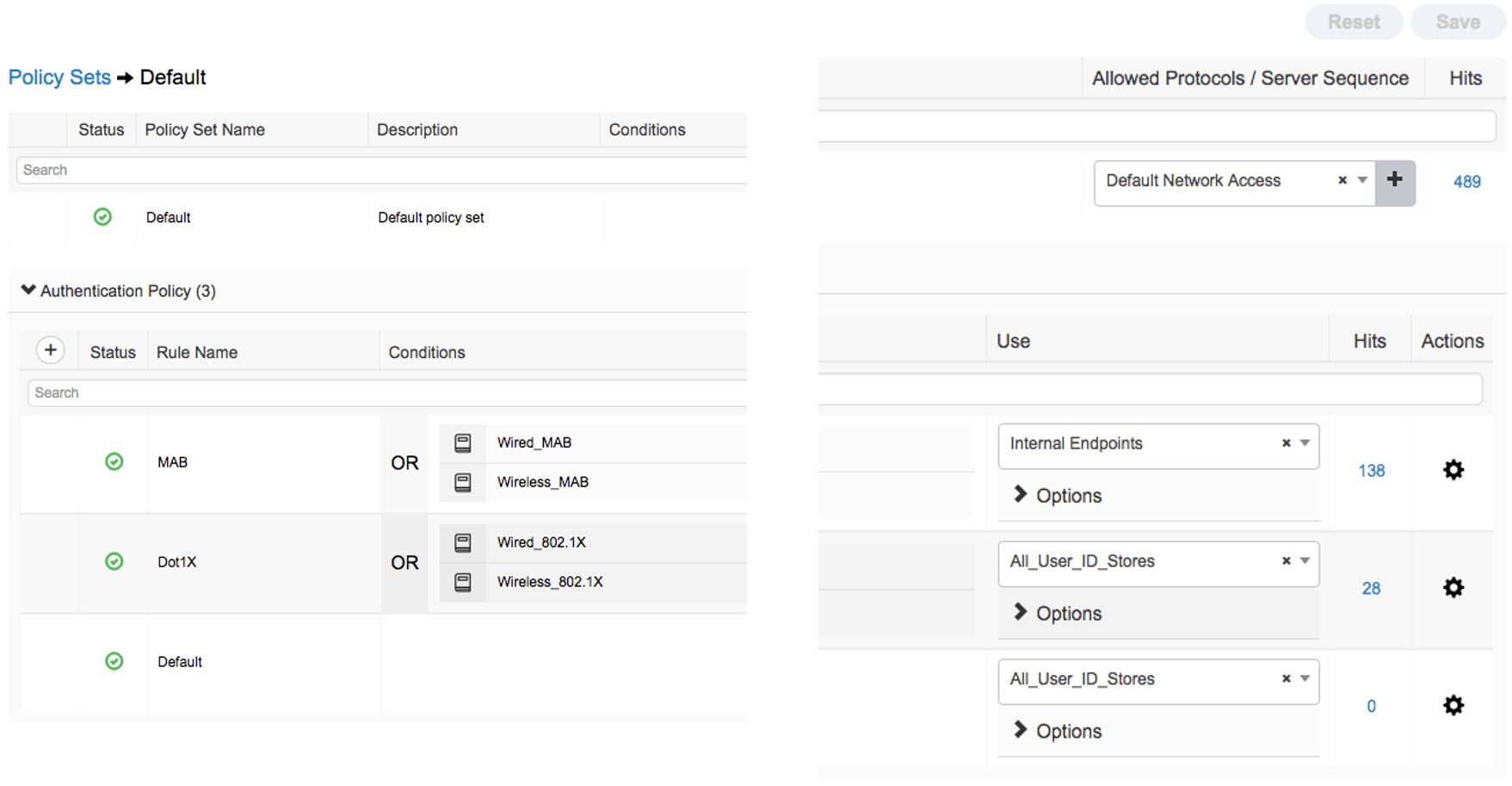

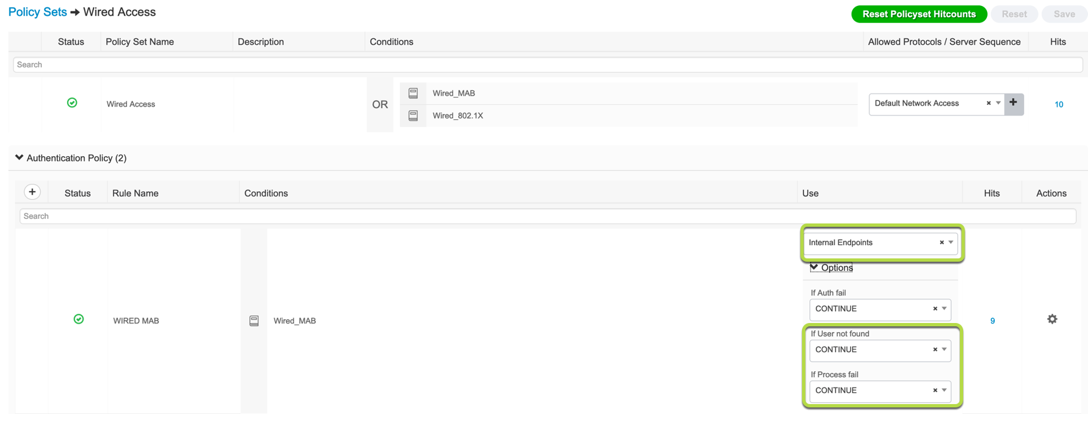

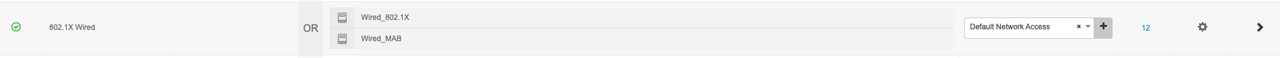

認証ポリシーの設定

認証ポリシーには、デフォルトで 3 つのエントリが含まれています。

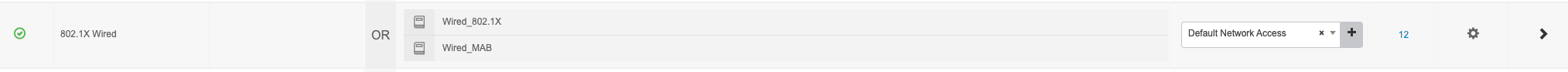

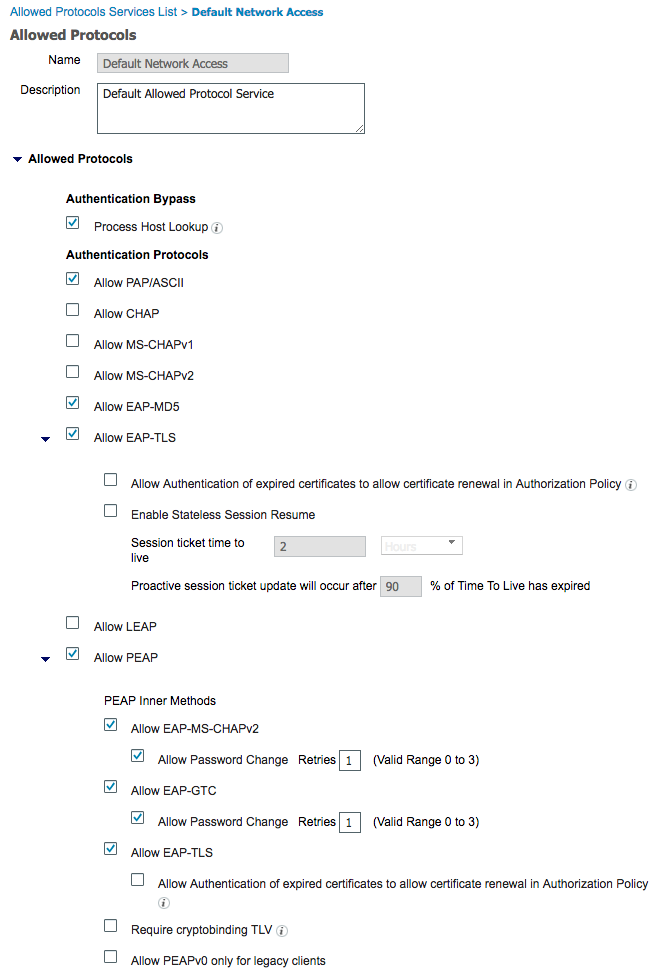

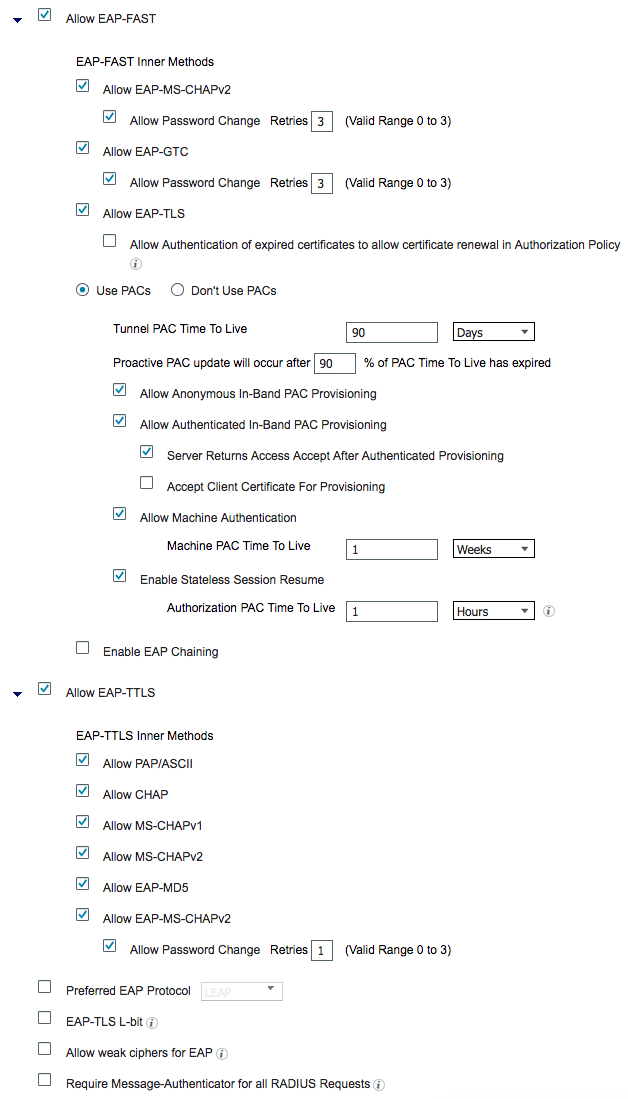

定義済みの MAB および dot1x ルールには、ネットワーク デバイス プロファイルに関連付けられた条件があります。ジュニパーのデバイスから要求があった場合、スイッチは自動的にジュニパーのネットワーク デバイス プロファイルで設定された属性を使用して、MAB および dot1x 要求を認証します。Default という名前の認証ポリシーには、許可されたプロトコルの既定のネットワーク アクセス ポリシーが含まれています。このネットワークアクセスポリシーは、Juniper EXスイッチと互換性があります。

この例では、既定の認証ポリシーを使用します。

Cisco ISE デフォルト ネットワーク アクセス プロファイル

Juniper EXスイッチのデフォルトネットワークアクセスプロファイルのCisco ISE設定を次に示します。

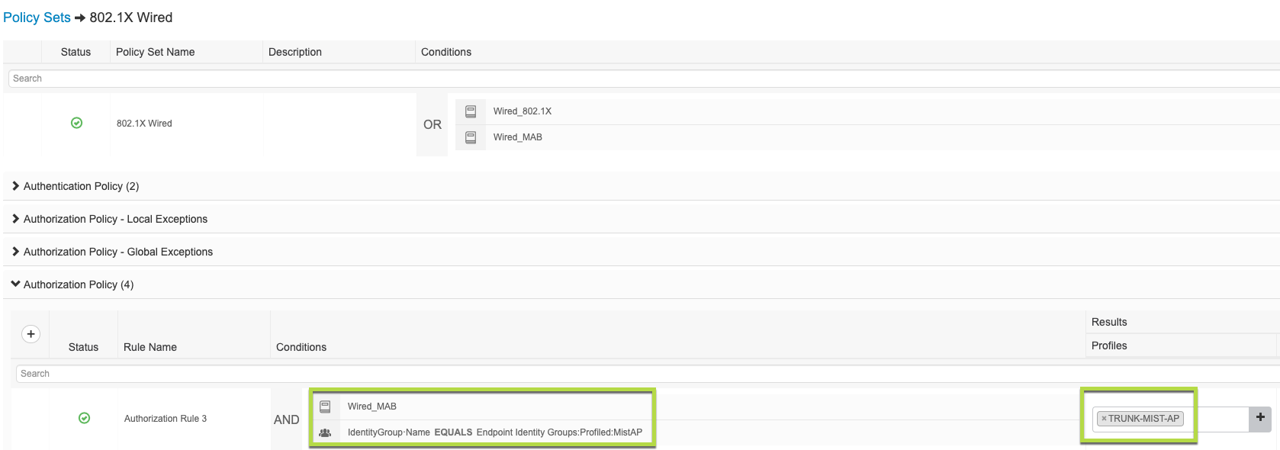

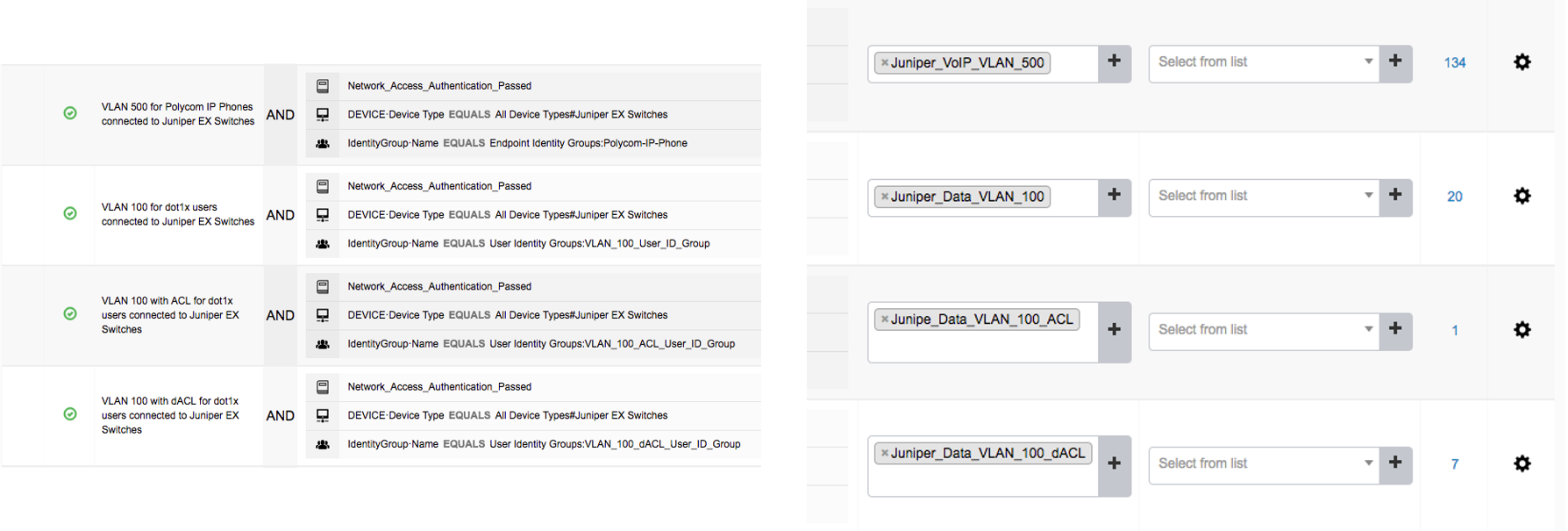

認可ポリシーの設定

承認ポリシーの順序は重要であり、設定によって異なる場合があります。作成しようとしているルールの上に一般的なルールがないことを確認してください。

この例では、それぞれ 3 つの条件を持つ 4 つの新しいルールを作成します。

ジュニパーEXスイッチに接続されたポリコムIP電話用VLAN 500

ジュニパーEXスイッチに接続されたdot1xユーザー向けのVLAN 100

ジュニパーEXスイッチに接続されたdot1xユーザー用のACL付きVLAN 100

ジュニパーEXスイッチに接続されたdot1xユーザー向けのdACLを備えたVLAN 100

- [承認ポリシー] を展開し、画面の左上隅にある [+] ボタンをクリックします。

- ルールの名前を入力します(例: VLAN 500 for Polycom IP Phones connected to Juniper EX Switches)。

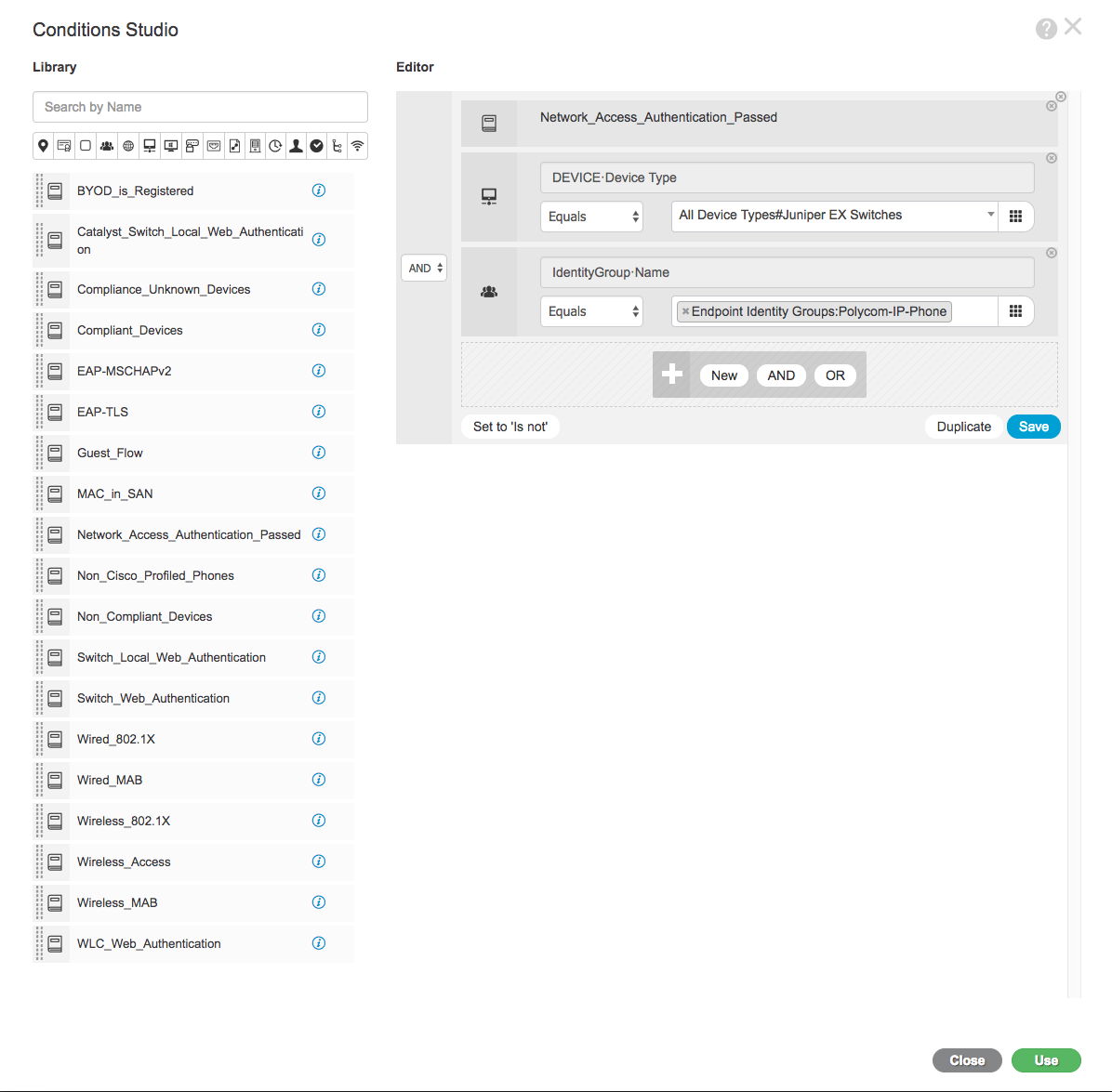

- [条件] をクリックして条件ツールを開きます。

- 左側のライブラリから右側のエディターにドラッグアンドドロップします。一致させるさまざまな属性を構築します。

- 完了したら、[ 保存] をクリックしないでください。代わりに、右下隅にある [US] ボタンをクリックします。

条件スタジオの例を次に示します。

この 4 つの新しいルールを分析してみましょう。各ルールには 3 つの条件があります。最初の 2 つの条件は同じですが、3 番目の条件は別の属性で一致します。ルールがポートに適用されるのは、3 つの条件がすべて満たされた場合のみです。

ルール |

エンドポイントが |

次に、スイッチはポート/サプリカントをに割り当てます。 |

|---|---|---|

ジュニパーEXスイッチに接続されたポリコムIP電話用VLAN 500 |

ネットワークアクセス認証に合格し、リクエストがジュニパーEXスイッチから送信され、エンドポイントがPolycom-IP-Phoneグループに存在する |

音声 VLAN 500 |

ジュニパーEXスイッチに接続されたdot1xユーザー向けのVLAN 100 |

ネットワークアクセス認証に合格し、要求がジュニパーEXスイッチから送信され、エンドポイントがVLAN_100_User_ID_Group内にある |

データ VLAN 100 |

ジュニパーEXスイッチに接続されたdot1xユーザー用のACL付きVLAN 100 |

ネットワークアクセス認証に合格し、リクエストがジュニパーEXスイッチから送信され、エンドポイントがVLAN_100_ACL_User_ID_Group内にある |

データ VLAN 100 と ACL |

ジュニパーEXスイッチに接続されたdot1xユーザー向けのdACLを備えたVLAN 100 |

ネットワークアクセス認証に合格し、要求がジュニパーEXスイッチから送信され、エンドポイントがVLAN_100_dACL_User_ID_Group内にある |

データ VLAN 100 と動的/ダウンロード可能な ACL |

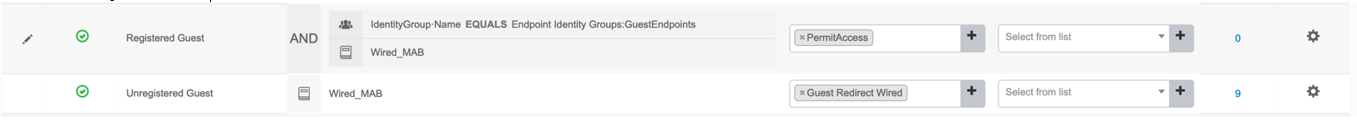

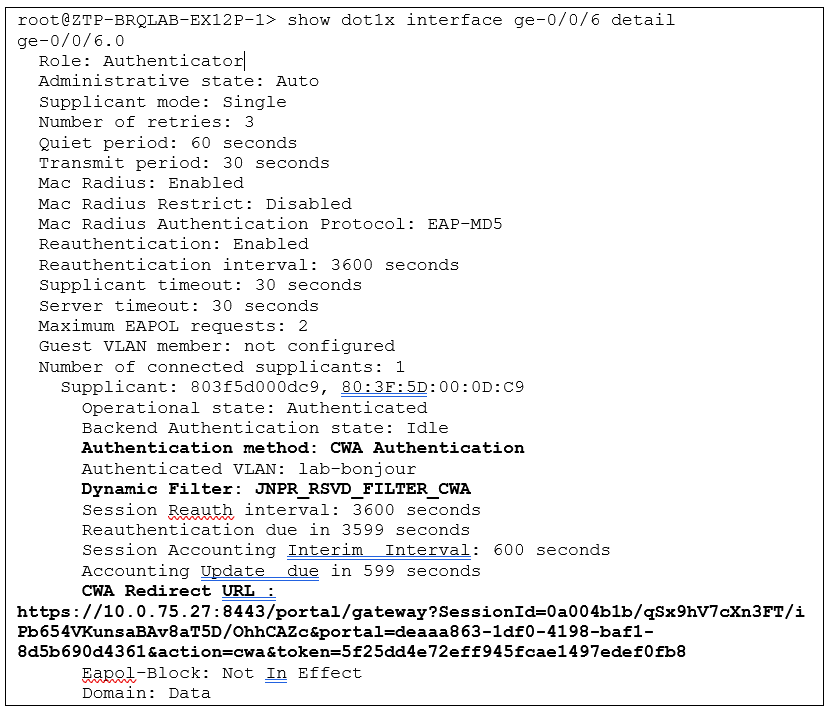

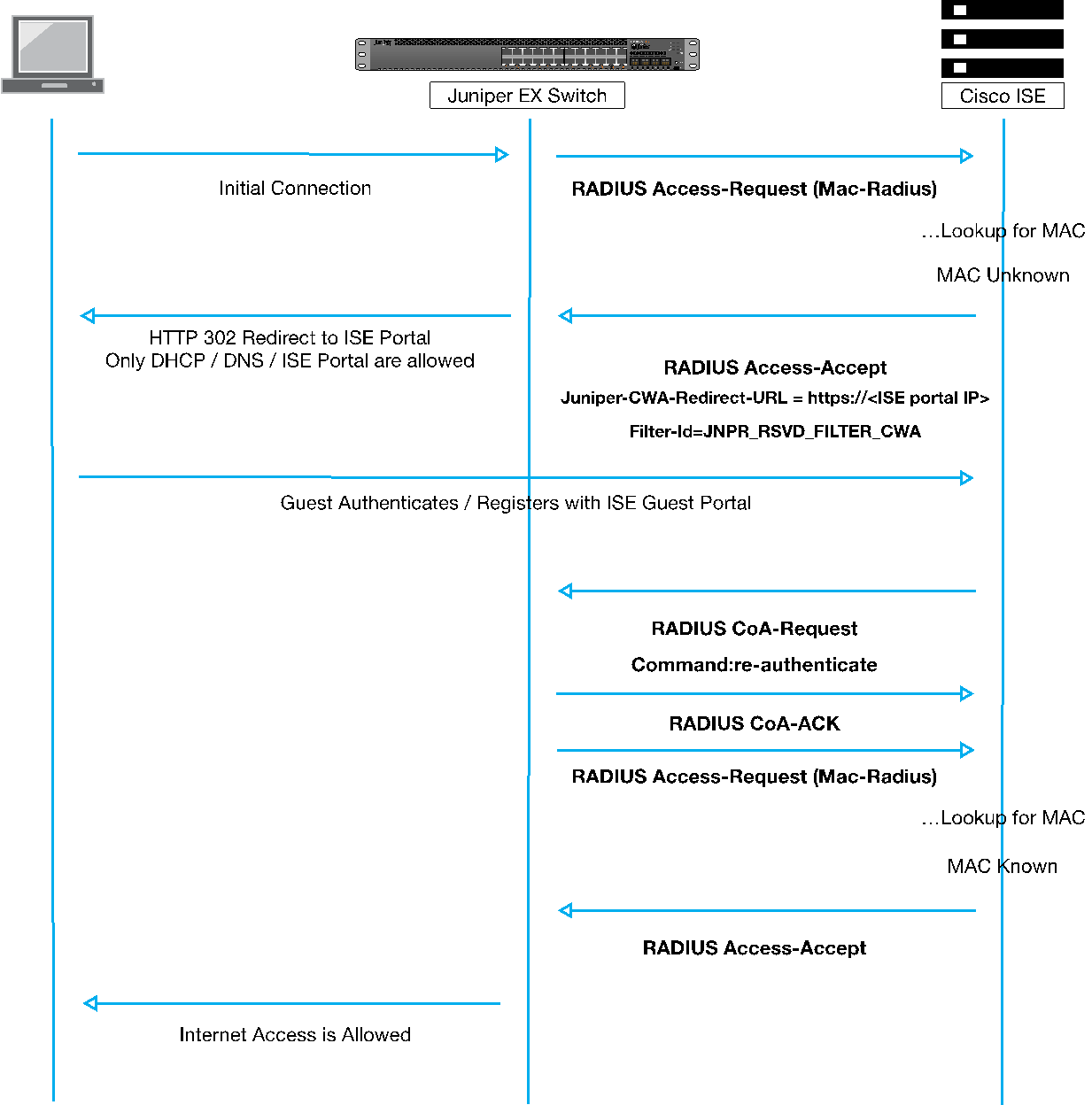

ゲスト アクセスを有効にするための Cisco ISE ポリシーの設定

Cisco ISE ゲスト ポータルを含むゲスト アクセスのユースケースの場合、Juniper EX スイッチは、Juniper-CWA-Redirect-URL VSA と特別なフィルタ ID JNPR_RSVD_FILTER_CWAをサポートし、不明なゲスト クライアントを Cisco ISE ポータルにリダイレクトします。次の図は、Cisco ISE でのゲスト アクセス フローの概要を示しています。

このシナリオのJuniper EXスイッチの構成を次に示します。

ゲスト アクセスを有効にするように Cisco ISE ポリシーを設定する方法を次に示します。

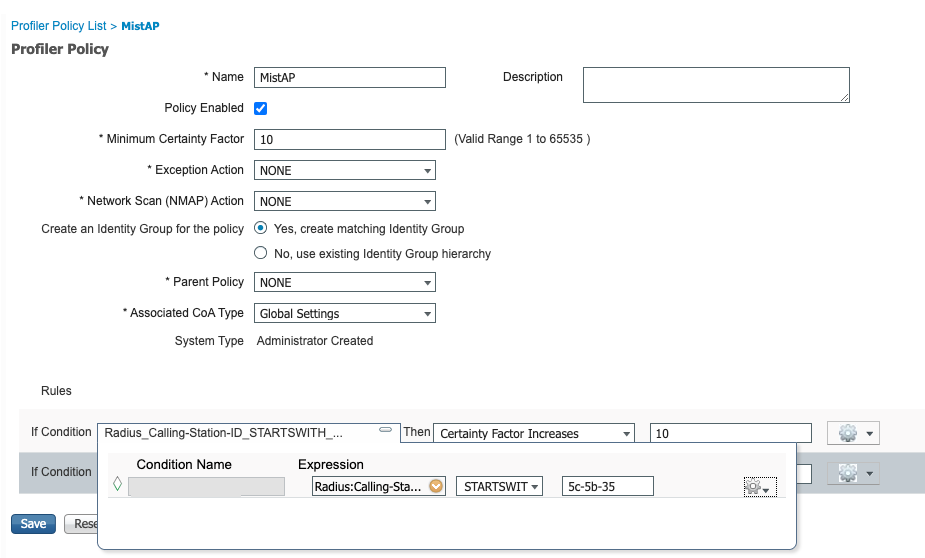

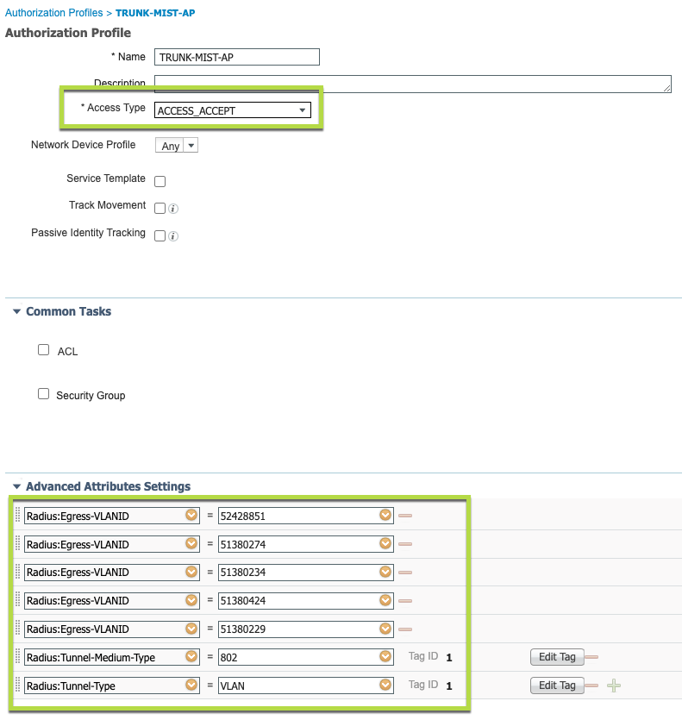

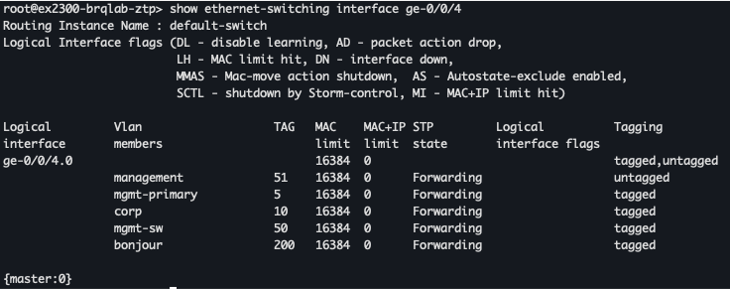

IETF Egress-VLAN-ID 属性を使用した無色ポートの設定

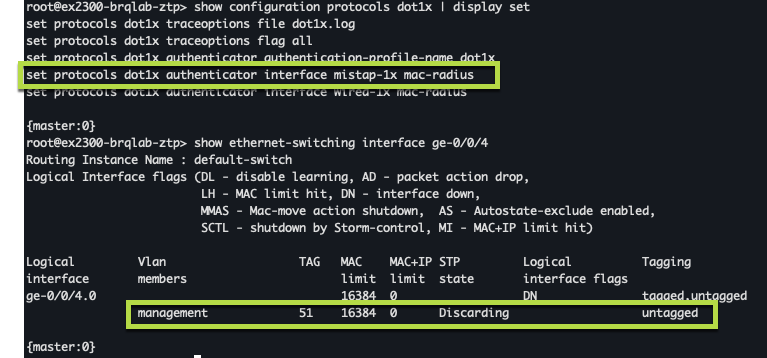

Junos 20.4 以降では、スイッチ ポートをアクセス/トランク ポートに自動的に設定し、RADIUS(Cisco ISE)応答に基づいて複数の VLAN を割り当てることができます。例えば、スイッチに共通のポート構成を設定し、Mist AP、プリンター、会社のラップトップなど、接続デバイスのIDに基づいて自動的に再構成することができます。

タグなしの管理用ネイティブVLANを使用してMist AP用に構成されたトランクポートの例を次に示します。

デフォルトでは、ポートは 802.1X および MAC-RADIUS が有効になっているアクセス ポートとして設定されます。

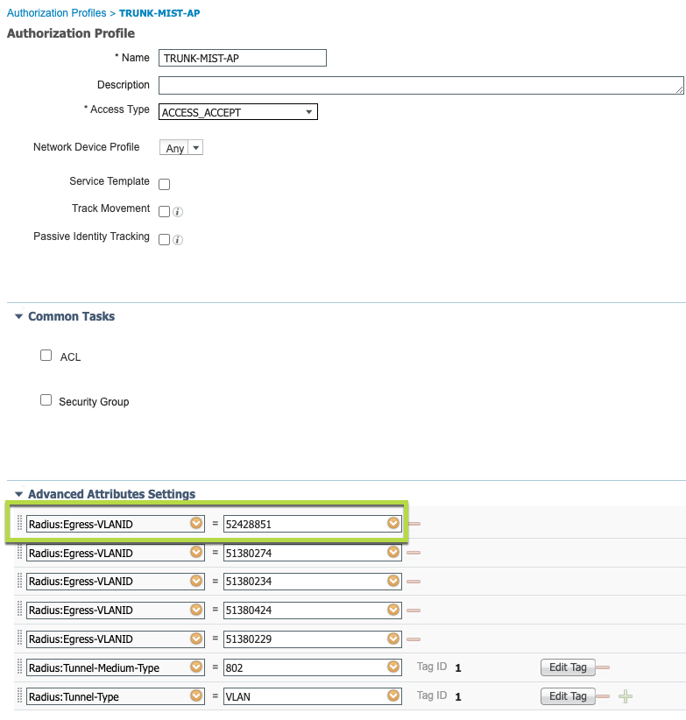

Cisco ISE で新しいプロファイラ ポリシーを作成して、Mist MAC-OUI に基づいて Mist AP を自動プロファイリングする方法を次に示します。プロファイラ ポリシーは、完全なスイッチ ポート構成(ネイティブ VLAN 51 とその他すべての必須 VLAN がタグ付けされたトランク)を送信します。

上記のすべての数値はどのようにして取得しましたか?次の式を使用しました。

access-acceptでプッシュする各VLANの16進数値を作成します。16 進形式は 0x31000005です。最初の 7 文字は、0x31000 (タグ付き) または 0x32000 (タグなし) のいずれかです。最後の3文字は、16進数に変換された実際のVLAN IDです。 10進数から16進数へのコンバーター を使用して、16進数の値を取得できます。たとえば、タグなしのVLAN 51を送信する場合、値は 0x32000033 です。

この 16 進数値を入力したら、値全体を 10 進数に戻します。この 1進数から10進数へのコンバーター を使用して、10進数を取得できます。

この例では、0x32000033 を 10 進数に変換すると、値は 52428851 になります。

10 進数値を使用して Cisco ISE 許可プロファイルを設定します。

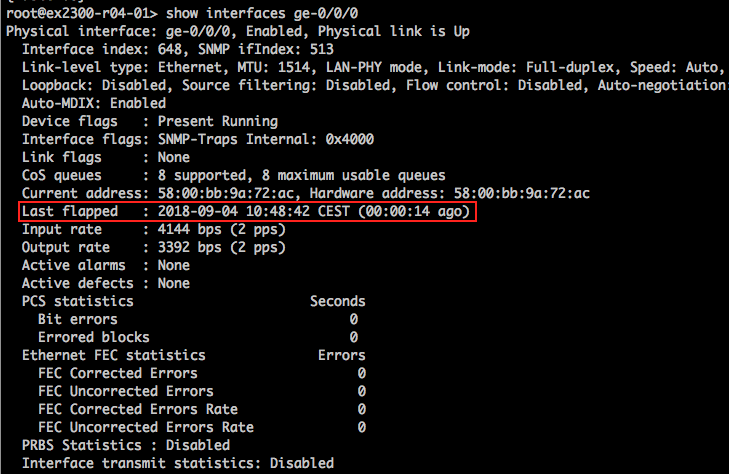

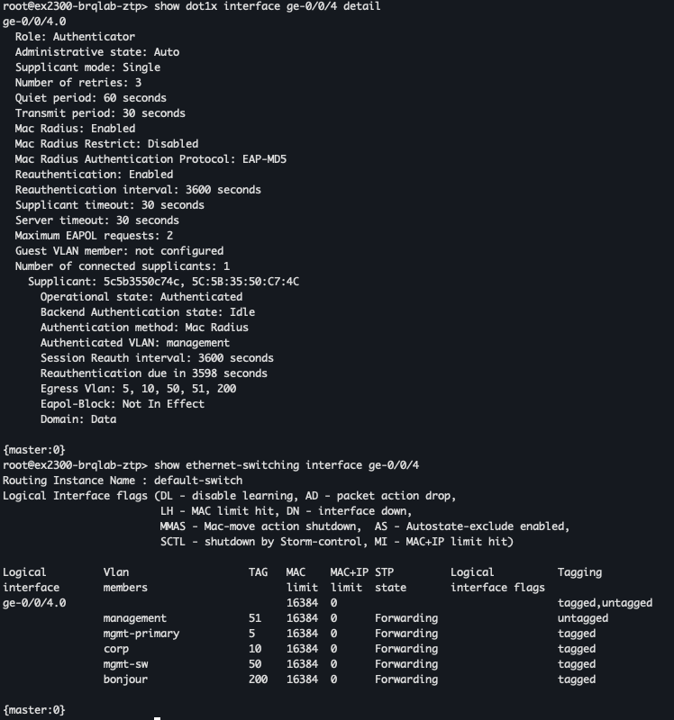

Mist APを差し込み、出力を確認します。

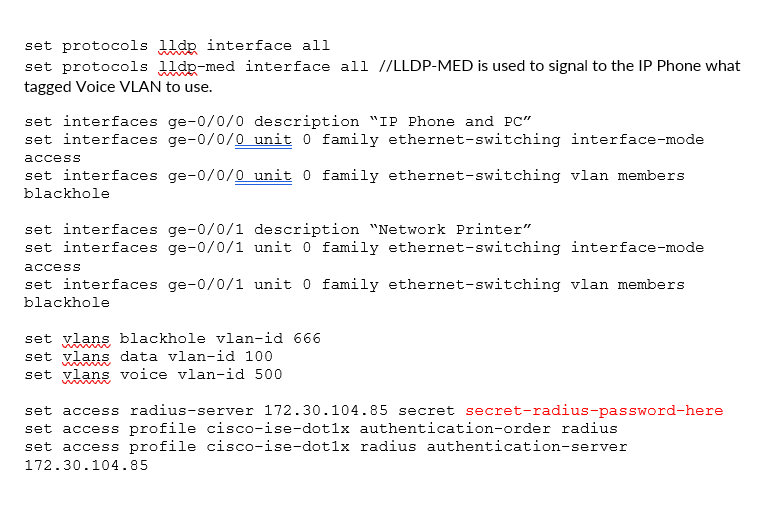

EXスイッチで802.1Xプロトコルを設定する

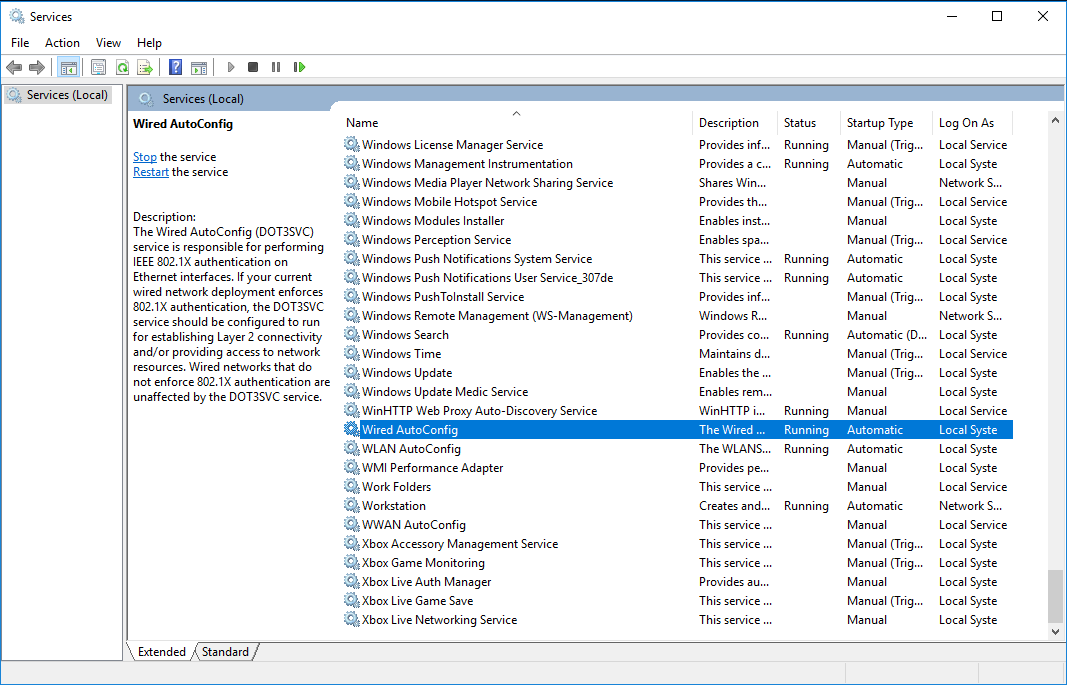

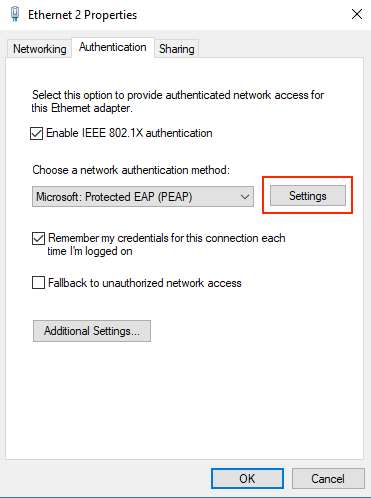

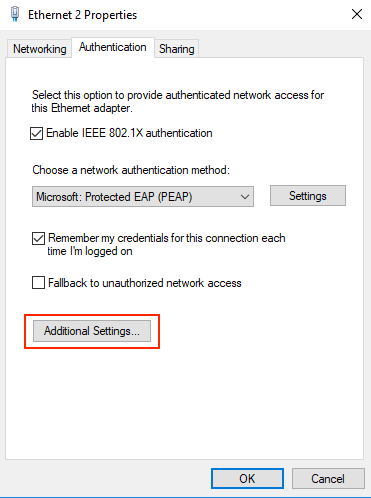

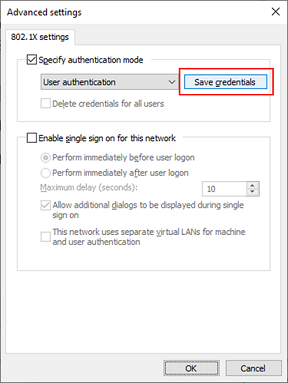

ウィンドウズ10を設定する

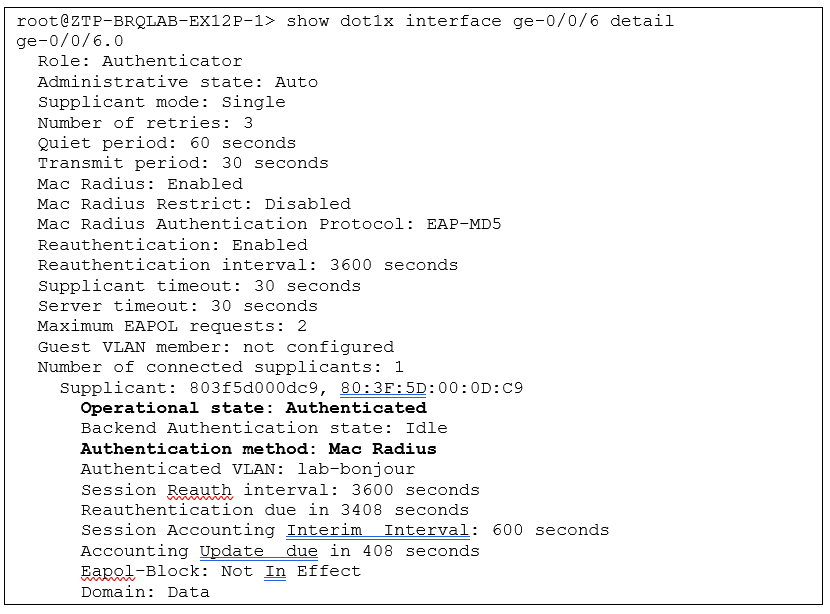

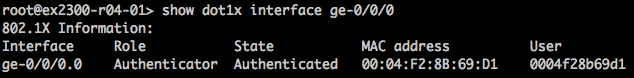

テストと検証

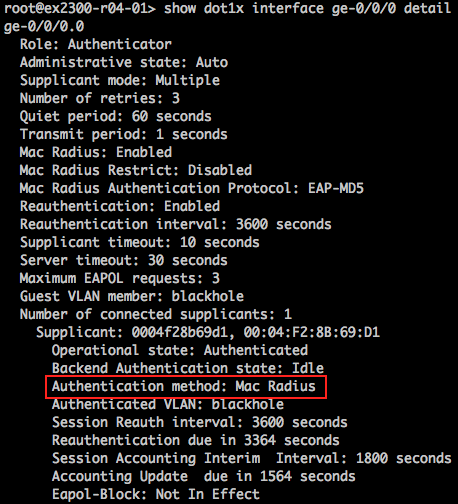

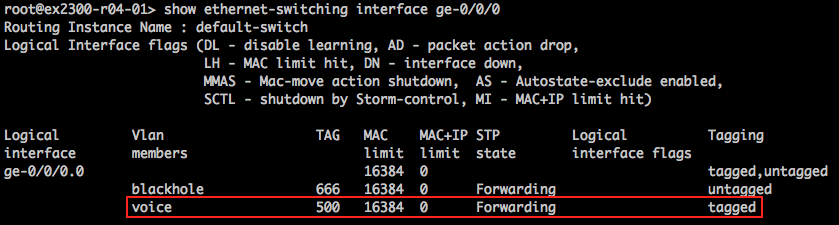

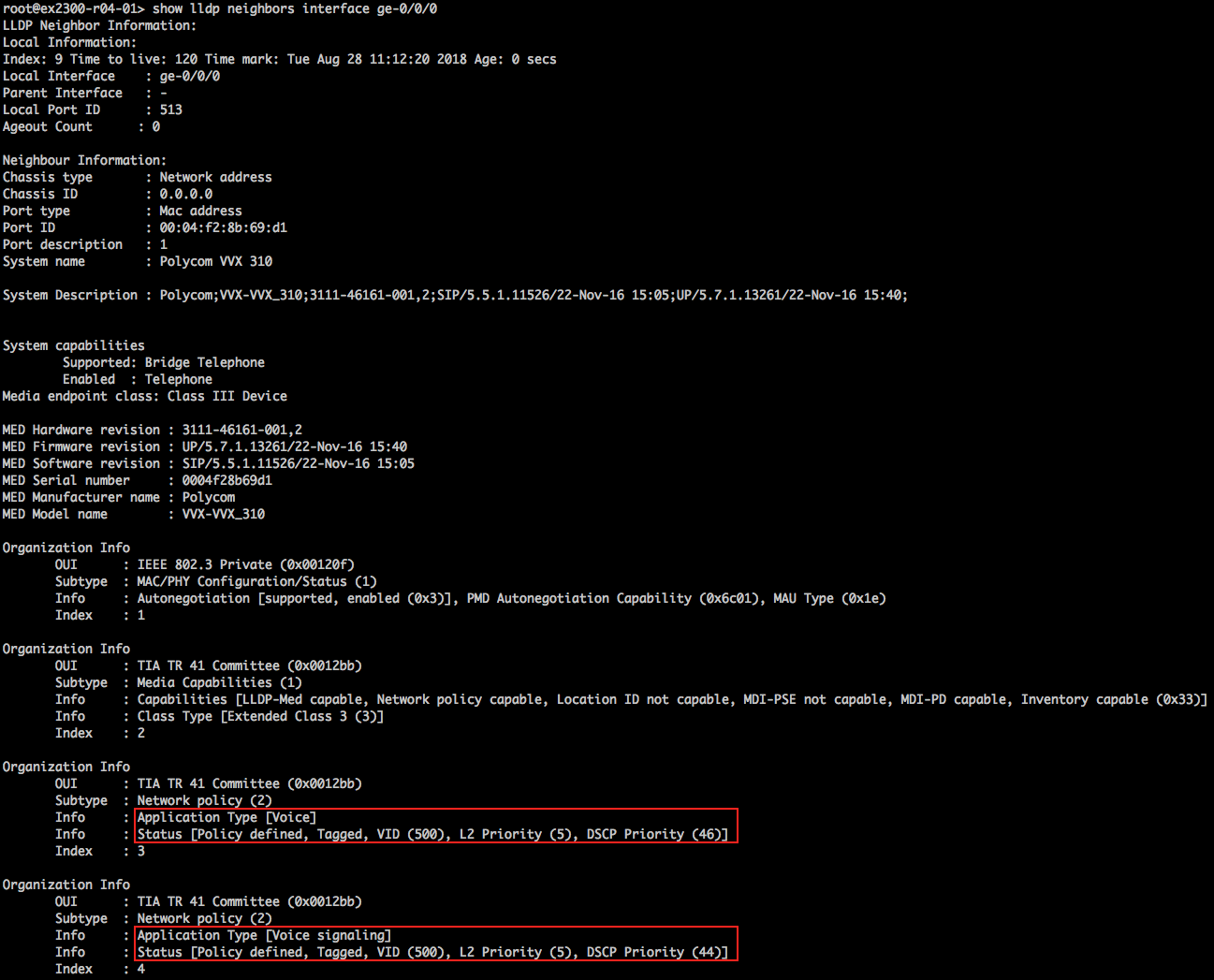

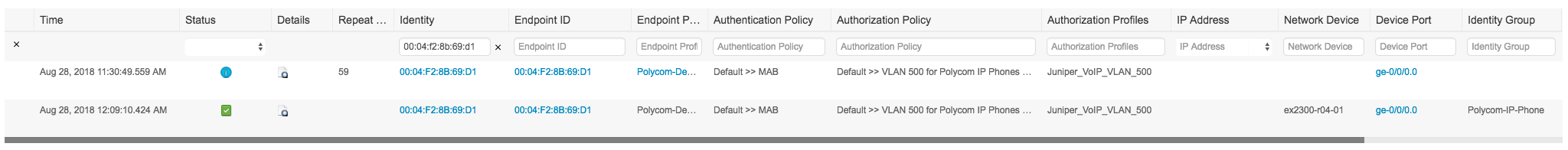

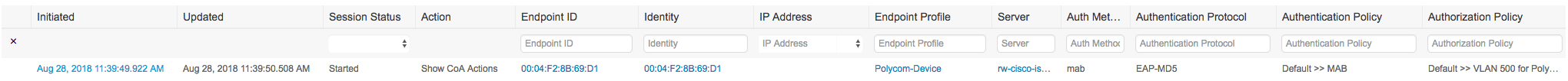

IP 電話の認証ステータスの確認

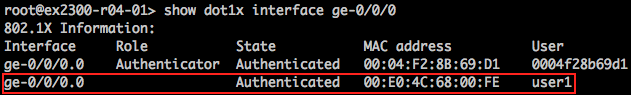

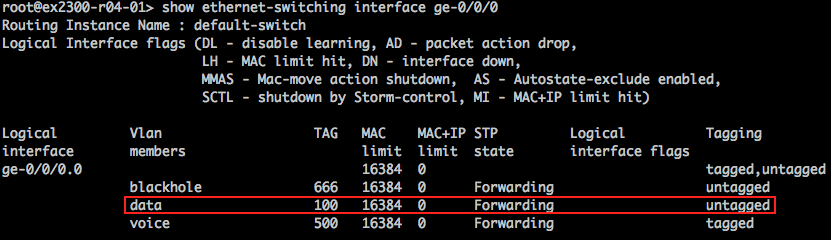

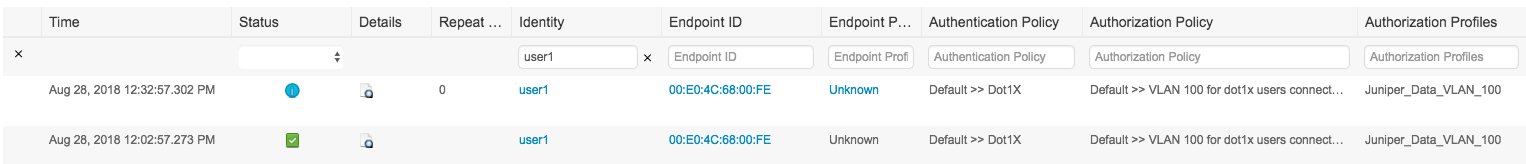

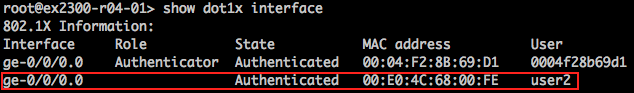

Windows 10 クライアントへの接続を確認する

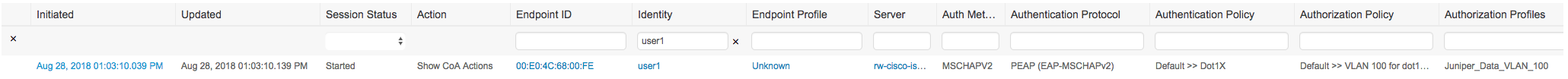

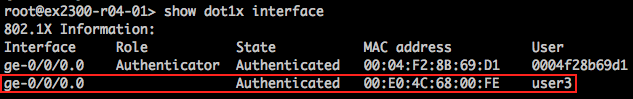

ユーザー 1 の確認

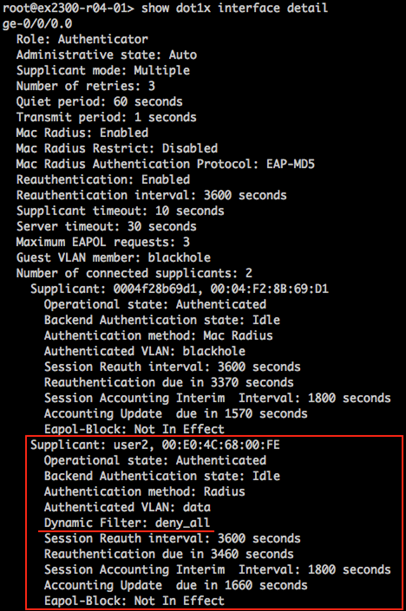

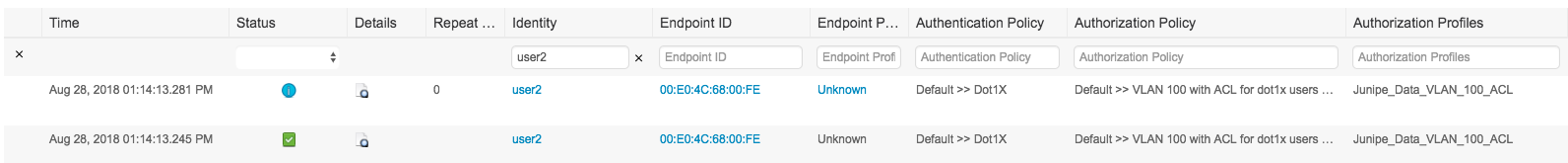

ユーザー 2 の確認

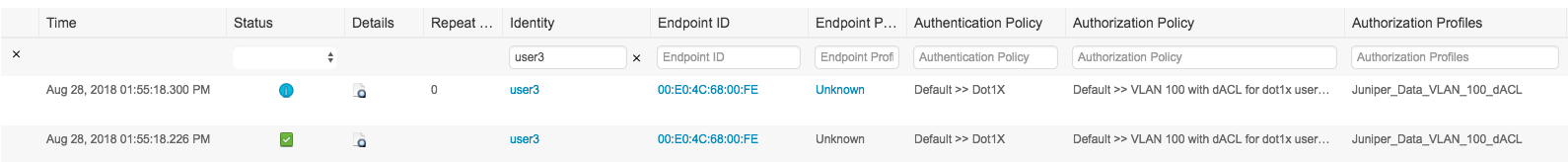

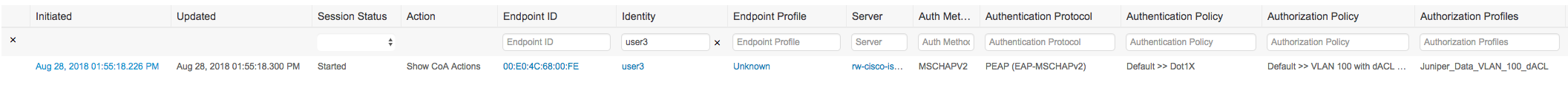

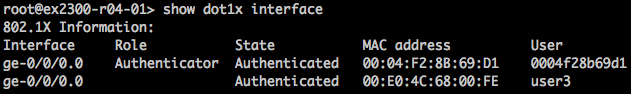

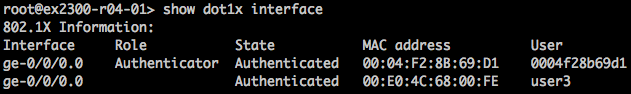

ユーザー 3 の確認

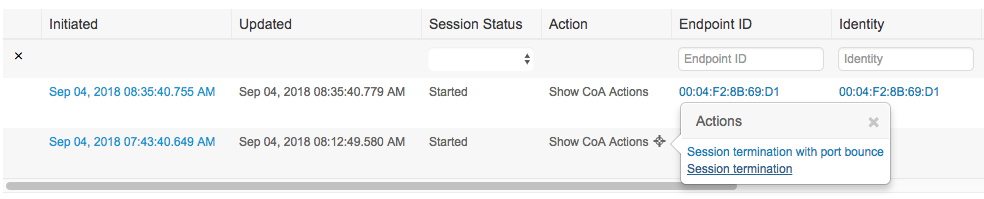

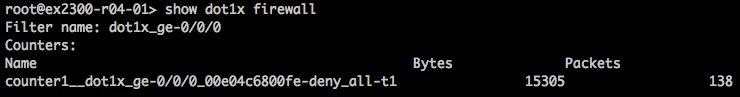

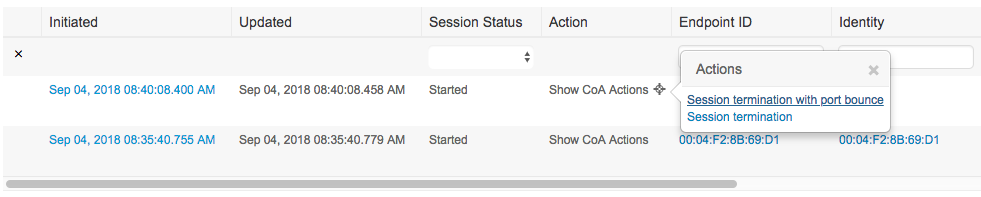

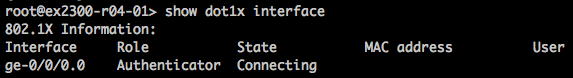

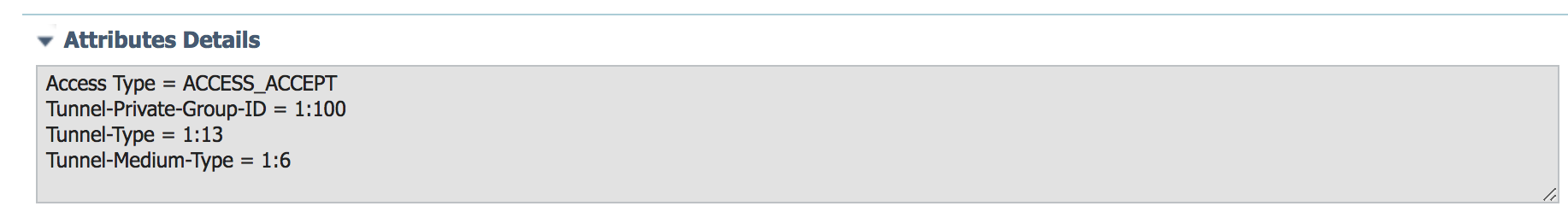

ポートバウンスによるCoAセッション切断の確認