EVPNネットワークでOTT DCIを設定する方法

要件

この設定例では、次のデバイスとソフトウェア バージョンを使用します。

両方のDCでJunos OSリリース19.1R3-S2を実行するQFX5120-32Cスイッチで構成されるスパインデバイス。

DC1でJunos OSリリース18.4R2-S5を実行するQFX5110-48Sスイッチで構成されるリーフデバイス。

DC2でJunos OSリリース18.4R2-S5を実行するQFX5120-48Yスイッチで構成されるリーフデバイス。

概要

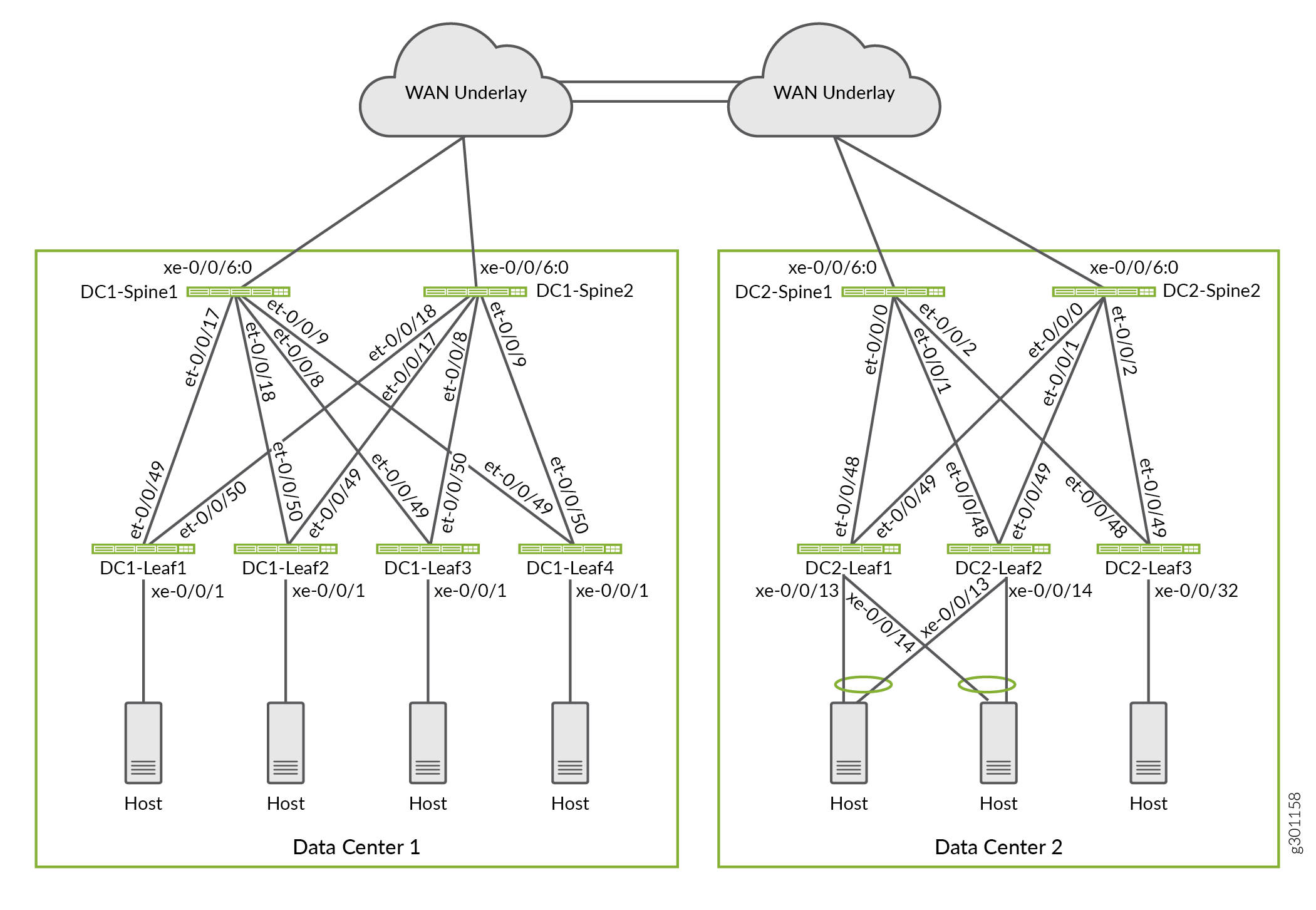

この導入では、エッジルーティングされたブリッジング(ERB)オーバーレイモデルで構成された2つのデータセンターファブリックネットワークを備えたアーキテクチャを使用します。データセンターは、レイヤー3 IPアンダーレイネットワークで相互接続されています。 図 1 は、2 つのデータ センター間でアンダーレイ トランスポートを提供する WAN 接続を示しています。オーバーザトップEVPN-VXLAN DCIアーキテクチャを使用して、2つのデータセンター内のエンドポイントと仮想マシンにレイヤー2とレイヤー3の両方の接続を提供します。

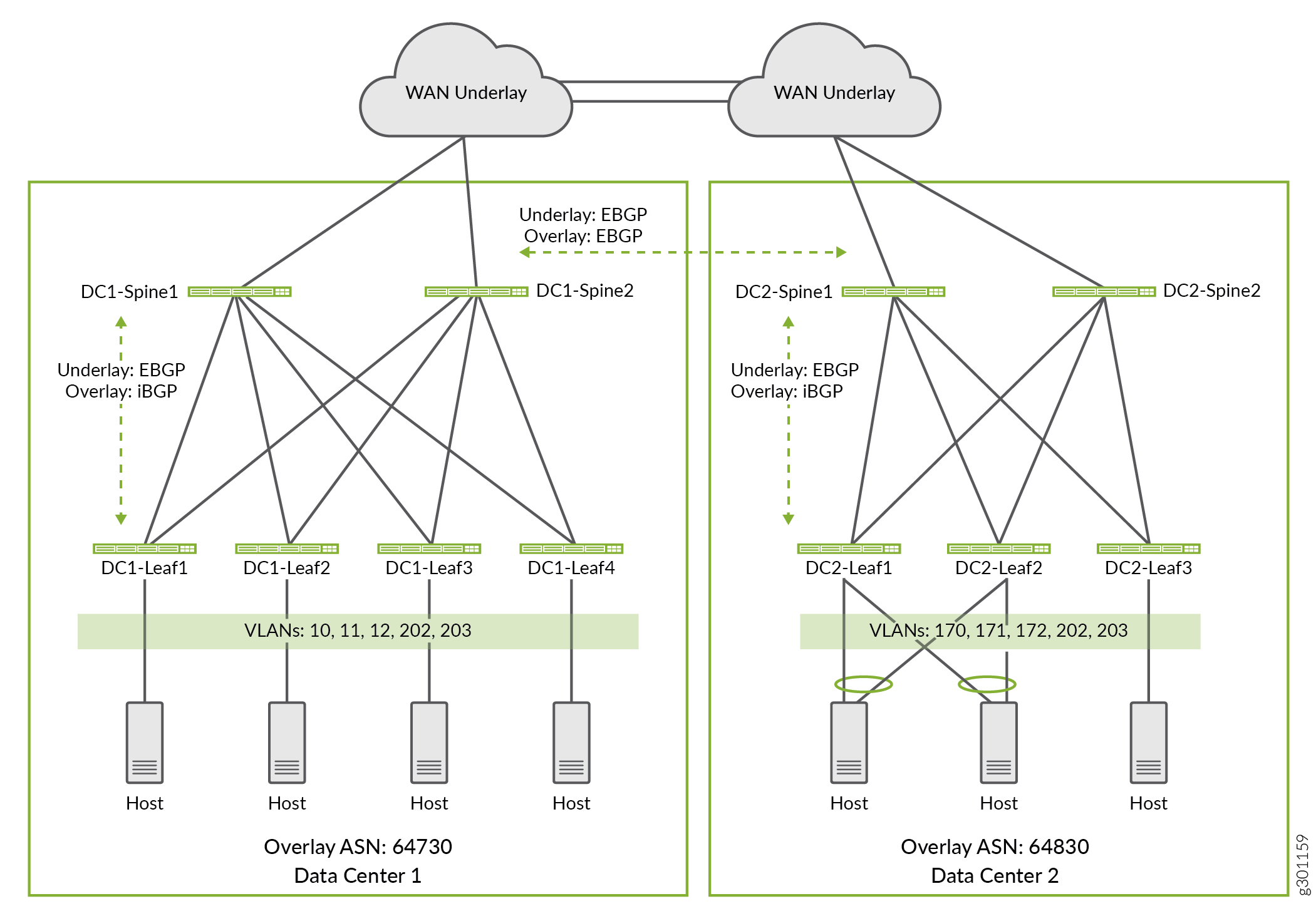

この例では、一部の VLAN は特定のデータ センター内にのみ存在するように設定され、他の VLAN は 2 つのデータ センターにまたがるように設定されています。 図 2 は、2 つのデータセンターで構成された VLAN を示しています。VLANを次のように構成します。

VLAN 10、11、および 12 は、データ センター1に対してローカルです。これらのVLANのエンドポイントは、レイヤー3ルーティングを使用して、データセンター2の他のVLANに到達します。

VLAN 170、171、および 172 は、Data Center 2 に対してローカルです。これらのVLANのエンドポイントは、レイヤー3ルーティングを使用して、データセンター1の他のVLANに到達します。

VLAN 202 および 203 は、データ センター 1 とデータ センター 2 に共通です。これらのVLANは、両方のデータセンターのすべてのリーフデバイスに拡張されます。これらのVLAN上のエンドポイントは、レイヤー2ブリッジングを使用して、他のデータセンターのエンドポイントに到達します。

内の VLAN

内の VLAN

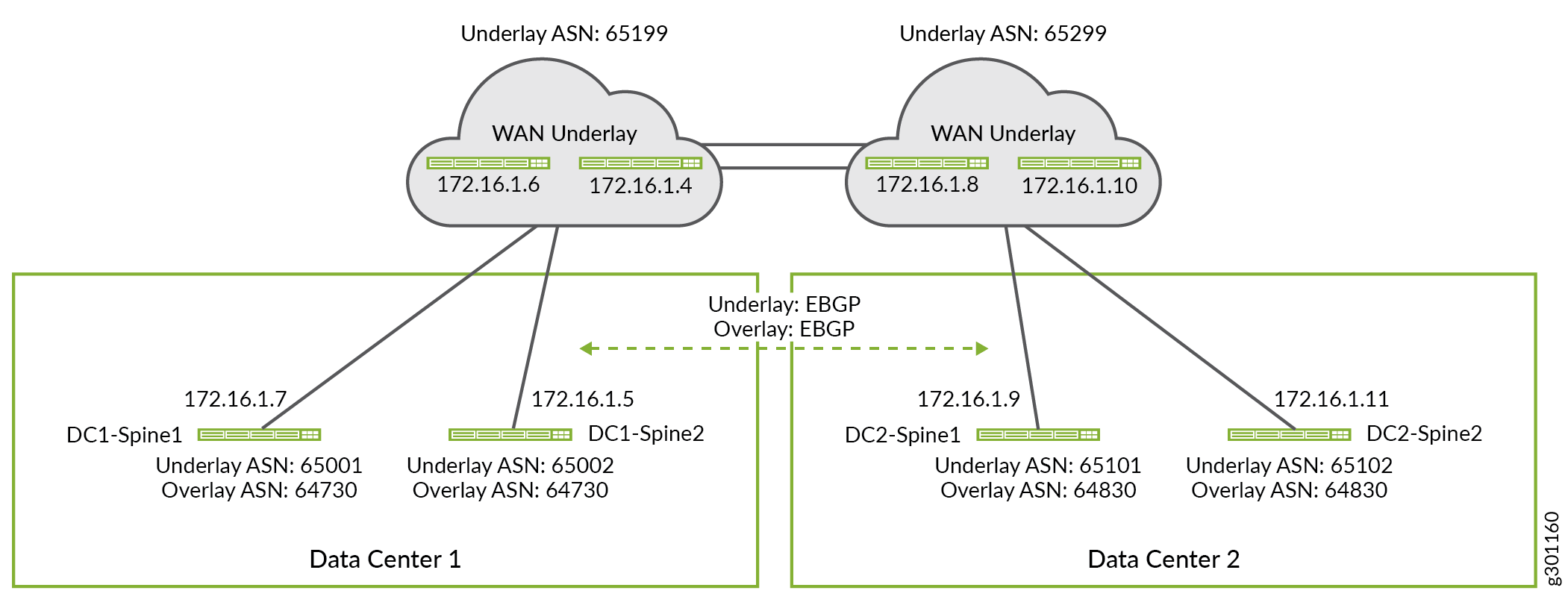

アンダーレイ ネットワークでは、任意のルーティング プロトコルを使用できます。アンダーレイ ルーティング プロトコルにより、デバイスはループバック IP アドレスを相互に交換できます。この例では、各データセンターファブリック内のアンダーレイルーティングプロトコルとしてeBGPが使用されています。eBGP プロトコルは、2 つのデータセンター間の WAN 接続全体にアンダーレイネットワークを拡張する場合にも使用されます。DC 間のオーバーレイ ルーティング プロトコルとして、iBGP または eBGP のいずれかを使用できます。どちらを選択するかは、データセンターに同じ自律システム番号を使用するか、異なる自律システム番号を使用するかによって異なります。この例では、ファブリック内のオーバーレイプロトコルと2つのデータセンター間のeBGPにiBGPを使用します。 図 3 に、この例で使用する自律システム番号と IP アドレスを示します。

の詳細

の詳細

WAN接続用の境界スパインデバイスの設定

要件

ボーダースパインWANアンダーレイ構成

このページに示す設定は、アンダーレイとオーバーレイネットワークが動作する既存のEVPNファブリック上で確立されています。つまり、このセクションでは、DC アンダーレイを WAN クラウドに拡張するために必要な追加設定のみを示します。対照的に、詳細な構成は、各DCデバイスの完全な構成を示しています。

このセクションでは、境界スパインデバイスのWANアンダーレイ設定を設定する方法について説明します。簡潔にするために、各データセンターで1つのスパインデバイスを設定する手順のみを示します。同様の設定手順を適用して、他の境界スパインデバイスを設定できます。

各データセンター内のすべての境界スパインデバイスについて、これらの手順を繰り返します。

この例で使用されている完全な設定については、 データセンター向けEVPN-VXLANネットワークの詳細な設定 を参照してください。

ボーダースパインWANアンダーレイ

手順

手順

WANピアリングセッションを、データセンター1スパイン1(DC1-スパイン1)の既存のアンダーレイグループに追加します。境界スパインデバイスは、WANアンダーレイネットワークを使用して、データセンター間でループバックアドレス情報を交換します。これにより、スパインデバイスがWANクラウド全体でeBGPオーバーレイ接続を形成できるようになります。

set protocols bgp group UNDERLAY neighbor 172.16.1.6 peer-as 65199

この例では、WAN ルーター ピアリングが既存の

UNDERLAYBGP ピアグループに追加されます。このグループはすでにDCのアンダーレイの一部として設定されているため、既存のグループにネイバーとしてWANルーターを追加するだけで済みますUNDERLAY。データセンター2スパイン1(DC2-スパイン1)の既存の

UNDERLAYグループにWANピアリングを追加します。set protocols bgp group UNDERLAY neighbor 172.16.1.8 peer-as 65299

両方のデータセンターのスパインデバイスとリーフデバイスで使用される共通のWANアンダーレイポリシーを設定します。データセンター1のループバックアドレス用にサブネット10.80.224.128/25を、データセンター2のループバックアドレス用にサブネット10.0.0.0/24を予約します。ポリシーでループバックアドレスの予約された範囲を指定することで、デバイスが予約されたループバックアドレスで設定されている限り、デバイスが追加されたときにポリシーを更新する必要はありません。

set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.80.224.128/25 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK from route-filter 10.0.0.0/24 orlonger set policy-options policy-statement UNDERLAY-EXPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-EXPORT term DEFAULT then reject set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.80.224.128/25 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK from route-filter 10.0.0.0/24 orlonger set policy-options policy-statement UNDERLAY-IMPORT term LOOPBACK then accept set policy-options policy-statement UNDERLAY-IMPORT term DEFAULT then reject

この例では、アンダーレイは DC 内および DC 間でループバック ルートのみを交換します。アンダーレイのインポートとエクスポートのポリシーは、両方の DC のすべてのデバイスで使用できるように記述されています。たとえば、ポリシーは、

UNDERLAY-EXPORTローカルとリモートの両方の DC ループバック アドレスに一致するように設定されています。DC1 のデバイスに適用すると、項のみが10.80.224.128/25 orlonger一致します。DC2 に割り当てられたループバック アドレスの余分なroute-filter期間を設定しても害はなく、両方の DC のアンダーレイに同じポリシーを適用できます。

ボーダースパインWANオーバーレイ

手順

ファブリックオーバーレイでは、eBGP を使用して、両方のデータセンター内のすべての境界スパインデバイス間で eBGP ピアリングのフルメッシュを設定します。スパインデバイスは、それぞれのDC内でオーバーレイルートリフレクタとして機能します。オーバーレイ ピアリング セッションは、DC 間の EVPN オーバーレイを拡張します。

DC間オーバーレイセッションはWANクラウド上で実行されるため、このピアグループではBFD(双方向障害検出)は有効になっていません。BFD は、アンダーレイとオーバーレイの両方で、各 DC 内で実行できるようにしています。

デフォルトでは、eBGP はルートを再アドバタイズする際に、プロトコルネクストホップフィールドの IP アドレスを変更して、独自の IP アドレスを使用します。この場合、プロトコルネクストホップフィールドに、ルートを発信したリーフデバイスのVTEP IPアドレスを使用します。BGPがオーバーレイルートのネクストホップを変更しないようにするには、OVERLAY_INTERDCピアグループで オプションを有効にしますno-nexthop-change。

DC1-Spine1にWANオーバーレイネットワークを設定します。

set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC description "Group for overlay EBGP peering to remote DC" set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.80.224.149 set protocols bgp group OVERLAY_INTERDC family evpn signaling delay-route-advertisements minimum-delay routing-uptime 480 set protocols bgp group OVERLAY_INTERDC local-as 64730 set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.0.0.2 peer-as 64830 set protocols bgp group OVERLAY_INTERDC neighbor 10.0.0.3 peer-as 64830

DC2-Spine1でWANオーバーレイネットワークを設定します。

set protocols bgp group EVPN_FABRIC type internal set protocols bgp group OVERLAY_INTERDC type external set protocols bgp group OVERLAY_INTERDC description "Group for overlay EBGP peering to remote DC" set protocols bgp group OVERLAY_INTERDC multihop no-nexthop-change set protocols bgp group OVERLAY_INTERDC local-address 10.0.0.2 set protocols bgp group OVERLAY_INTERDC family evpn signaling delay-route-advertisements minimum-delay routing-uptime 480 set protocols bgp group OVERLAY_INTERDC local-as 64830 set protocols bgp group OVERLAY_INTERDC multipath multiple-as set protocols bgp group OVERLAY_INTERDC neighbor 10.80.224.149 peer-as 64730 set protocols bgp group OVERLAY_INTERDC neighbor 10.80.224.150 peer-as 64730

レイヤー2 DCIをサポートするリーフデバイスの設定

2 つの DC 間でレイヤー 2 (VLAN) 接続を拡張するには、共有 VLAN 内のすべてのエンドポイントに対してレイヤー 2 ブロードキャスト ドメインを拡張するようにネットワークを構成する必要があります。この例では、VLAN 202 および 203 のエンドポイントは、ローカルまたはリモートのデータ センターにあるかどうかに関係なく、同じレイヤー 2 ドメインに属しています。目標は、これらの VLAN を 2 つの DC 間で拡張 (拡張) することです。

これらの共有 VLAN のレイヤー 2 接続を DC 間で拡張するには、次のように構成する必要があります。

-

階層下

protocols evpnにある拡張 VLAN に関連付けられている EVPN タイプ 2 および EVPN タイプ 3 ルートに対して、一意の VXLAN ネットワーク識別子(VNI)ベースのルート ターゲットを設定します。 -

インポートポリシーを適用し、 階層の コマンドを使用して、ストレッチVLAN

vrf-importにバインドされている一意のルートターゲットを受け入れますswitch-options。拡張 VLAN は、リモート データ センターによってアドバタイズされる EVPN タイプ 2 およびタイプ 3 ルートです。

関連するデータセンター内のすべてのリーフデバイスについて、これらの手順を繰り返します。以下に示すコマンドが既存の switch-options 階層と protocols evpn 階層に追加され、2 つの DC 間で共有 VLAN が拡張されます。

手順

手順

データセンター1リーフ1(DC1-リーフ1)で、拡張VLANのVNI固有のターゲットを設定します。

set protocols evpn vni-options vni 1202 vrf-target target:64730:202 set protocols evpn vni-options vni 1203 vrf-target target:64730:203

データセンター1リーフ1(DC1-Leaf1)で拡張VLANのVNIターゲットと一致するようにVRFインポートポリシーを設定します。このポリシーは、自動検出(AD)に使用されるデフォルトのEVPNタイプ1ルートにも一致します。ポリシー自体は、後のステップで定義します。

set switch-options vrf-import OVERLAY_IMPORT

データセンター2リーフ1(DC2-リーフ1)で、拡張VLANのVNI固有のターゲットを設定します。

set protocols evpn vni-options vni 1202 vrf-target target:64830:202 set protocols evpn vni-options vni 1203 vrf-target target:64830:203 03

データセンター2リーフ1(DC2-リーフ1)の拡張VLANのVNIターゲットで照合するVRFインポートポリシーを指定します。

set switch-options vrf-import OVERLAY_IMPORT

前のステップで階層

switch-options vrf-importで設定した VRF インポートポリシーを定義します。この例では、各データセンターと、DC間で拡張されるレイヤー2ドメインごとに一意のルートターゲットを使用します。このポリシーは、各 DC/POD に関連付けられた EVPN タイプ 1 AD ルートと、両方のデータセンターの拡張 VLAN で使用される EVPN タイプ 2 および EVPN タイプ 3 ルートをインポートするように設定されています。このポリシーは、両方の DC のすべてのリーフ デバイスで構成する必要があります。

メモ:導入環境では、データセンター内のリーフデバイスに共通のルートターゲットを使用できます。共通のルートターゲットを使用する場合、データセンターからのルートは、暗黙的なインポートポリシーの一部として自動的にインポートされます。

set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_202_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_202_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_203_fm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 20 from community shared_203_fm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 20 then accept set policy-options community comm_pod1 members target:64730:999 set policy-options community comm_pod2 members target:64830:999 set policy-options community shared_202_fm_pod1 members target:64730:202 set policy-options community shared_202_fm_pod2 members target:64830:202 set policy-options community shared_203_fm_pod1 members target:64730:203 set policy-options community shared_203_fm_pod2 members target:64830:203

および コミュニティに使用される

comm_pod1値は、それぞれDC1およびcomm_po2DC2のリーフデバイスの階層下switch-optionsで指定されたvrf-target statement値と一致します。これは、自動検出に使用されるすべてのEVPNタイプ1ルートに追加されるルートターゲットです。このターゲットは、階層でprotocols evpnVNI固有のターゲットが指定されていない他のすべてのEVPNルートにもアタッチされます。この例では、拡張 VLAN は VNI 固有のターゲットを使用するように構成されています。したがって、インポート ポリシーは、各 DC で使用される 3 つのターゲットすべてに一致するように記述されます。繰り返しになりますが、このアプローチでは、両方の DC のすべてのリーフ デバイスで共通のポリシーを使用できます。

要件

レイヤー3 DCIをサポートするリーフデバイスの設定

EVPN タイプ 5 ルートは、拡張されていない VLAN の DC 間のレイヤー 3 接続に使用されます。EVPN タイプ 5 ルートは、IP プレフィックス ルートとも呼ばれます。つまり、タイプ 5 ルートは、レイヤー 2 ブロードキャスト ドメインがデータ センター内に閉じ込められている場合に使用されます。EVPN タイプ 5 ルートは、非拡張 VLAN に関連付けられた IRB インターフェイスの IP プレフィックスをアドバタイズすることで、レイヤー 3 接続を有効にします。この例では、VLAN(10、11、12)はデータセンター1に限定され、VLAN(170、171、172)はデータセンター2内に限定されています。IPプレフィックスルートを使用して、これらのVLANのメンバー間にレイヤー3のデータセンター間接続を確立します。

手順

手順

EVPNタイプ5ルートをサポートするレイヤー3 VRFを定義して、DC1-Leaf1でレイヤー3 DCIを設定します。

set routing-instances TENANT_1_VRF description "VRF for Tenant_1" set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.10 set routing-instances TENANT_1_VRF interface irb.11 set routing-instances TENANT_1_VRF interface irb.12 set routing-instances TENANT_1_VRF interface irb.202 set routing-instances TENANT_1_VRF interface irb.203 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.80.225.140:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-target target:1:65001 set routing-instances TENANT_1_VRF vrf-table-label set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT

EVPNタイプ5ルートをサポートするレイヤー3 VRFを定義して、DC2-Leaf1でレイヤー3 DCIを設定します。

set routing-instances TENANT_1_VRF description "VRF for Tenant_1" set routing-instances TENANT_1_VRF instance-type vrf set routing-instances TENANT_1_VRF interface irb.170 set routing-instances TENANT_1_VRF interface irb.171 set routing-instances TENANT_1_VRF interface irb.172 set routing-instances TENANT_1_VRF interface irb.202 set routing-instances TENANT_1_VRF interface irb.203 set routing-instances TENANT_1_VRF interface lo0.1 set routing-instances TENANT_1_VRF route-distinguisher 10.0.1.19:9999 set routing-instances TENANT_1_VRF vrf-import VRF1_T5_RT_IMPORT set routing-instances TENANT_1_VRF vrf-export VRF1_T5_RT_EXPORT set routing-instances TENANT_1_VRF vrf-target target:1:65001 set routing-instances TENANT_1_VRF vrf-table-label set routing-instances TENANT_1_VRF routing-options multipath set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes advertise direct-nexthop set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes encapsulation vxlan set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes vni 9999 set routing-instances TENANT_1_VRF protocols evpn ip-prefix-routes export T5_EXPORT

DC1内のすべてのリーフデバイスに対するレイヤー3 DCIポリシーを設定します。

set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement T5_EXPORT term fm_v6_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v6_host from route-filter 0::0/0 prefix-length-range /128-/128 set policy-options policy-statement T5_EXPORT term fm_v6_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community target_t5_pod1 members target:64730:9999 set policy-options community target_t5_pod2 members target:64830:9999

DC2内のすべてのリーフデバイスに対するレイヤー3 DCIポリシーを設定します。

set policy-options policy-statement T5_EXPORT term fm_direct from protocol direct set policy-options policy-statement T5_EXPORT term fm_direct then accept set policy-options policy-statement T5_EXPORT term fm_static from protocol static set policy-options policy-statement T5_EXPORT term fm_static then accept set policy-options policy-statement T5_EXPORT term fm_v4_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v4_host from route-filter 0.0.0.0/0 prefix-length-range /32-/32 set policy-options policy-statement T5_EXPORT term fm_v4_host then accept set policy-options policy-statement T5_EXPORT term fm_v6_host from protocol evpn set policy-options policy-statement T5_EXPORT term fm_v6_host from route-filter 0::0/0 prefix-length-range /128-/128 set policy-options policy-statement T5_EXPORT term fm_v6_host then accept set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then community add target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_EXPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 from community target_t5_pod1 set policy-options policy-statement VRF1_T5_RT_IMPORT term t1 then accept set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 from community target_t5_pod2 set policy-options policy-statement VRF1_T5_RT_IMPORT term t2 then accept set policy-options community target_t5_pod1 members target:64730:9999 set policy-options community target_t5_pod2 members target:64830:9999

ルート ターゲットをインポートするための代替ポリシー設定

要件

この例では、自動派生ルートターゲットの識別子の一部としてオーバーレイAS番号が含まれています。その結果、データ センター 1 とデータ センター 2 の同じ VNI に対して異なるルート ターゲットになります。

よりシンプルなポリシー設定のために、 階層に オプションswitch-options付きの auto ステートメントを含めるvrf-targetことで、ルートターゲットを自動的に導出することができます。を有効にするとvrf-target auto、JunosはEVPNタイプ2およびタイプ3のルートに使用するルートターゲットを自動的に作成します。EVPN-VXLAN の場合、ルート ターゲットは VNI(VXLAN ネットワーク識別子)から自動的に導き出されます。この例では、VNI 1202の自動派生EVPNタイプ2およびタイプ3ルートターゲットは、データセンター1のターゲット:64730:268436658とデータセンター2のターゲット:64830:268436658です。これらのルートターゲットは、関連するEVPNタイプ2およびタイプ3ルートに接続されます。ステートメントはvrf-target auto、これらのVNIの同じルートターゲット値を照合してインポートするための暗黙的なインポートポリシーを作成します。

よりシンプルなポリシーでは、VLAN 202および203のEVPNタイプ2および3ルートは自動的にインポートされません。自律システム番号が異なるデータセンターからEVPNタイプ2および3ルートをインポートするには、 ステートメントを含めます vrf-target auto import-as 。

データセンター1のリーフ1の設定例を次に示します。

set switch-options vrf-import OVERLAY_IMPORT set switch-options vrf-target target:64730:999 set switch-options vrf-target auto import-as 64830 vni-list 1202 set switch-options vrf-target auto import-as 64830 vni-list 1203 set protocols evpn extended-vni-list 110 set protocols evpn extended-vni-list 111 set protocols evpn extended-vni-list 112 set protocols evpn extended-vni-list 1202 set protocols evpn extended-vni-list 1203 set policy-options policy-statement OVERLAY_IMPORT term 5 from community comm_pod1 set policy-options policy-statement OVERLAY_IMPORT term 5 then accept set policy-options policy-statement OVERLAY_IMPORT term 10 from community comm_pod2 set policy-options policy-statement OVERLAY_IMPORT term 10 then accept set policy-options community comm_pod1 members target:64730:999 set policy-options community comm_pod2 members target:64830:999

検証

手順

要件

概要

BGP ピアリングの検証

目的

アンダーレイ、オーバーレイ、および DC 間 BGP ピアリング セッションを検証します。

アクション

すべてのアンダーレイおよびオーバーレイBGPピアリングセッションが確立されていることを確認します。これには、WANクラウド全体で形成されたDC間のeBGPオーバーレイピアリングが含まれます。

以下は、DC2 の DC2-Spine1 デバイスから取得したものです。すべてのBGPピアリングセッションは、両方のDCのすべてのリーフデバイスとスパインデバイスで確立する必要があります。

user@dc2spine1> show bgp summary

Threading mode: BGP I/O

Groups: 3 Peers: 9 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0

10 5 0 0 0 0

bgp.evpn.0

99 99 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

10.0.0.14 64830 11634 11582 0 1 8:49:40 Establ

bgp.evpn.0: 36/36/36/0

10.0.0.18 64830 11646 11604 0 2 8:49:40 Establ

bgp.evpn.0: 36/36/36/0

10.0.0.19 64830 11652 11603 0 3 8:49:38 Establ

bgp.evpn.0: 36/36/36/0

10.80.224.149 64730 11621 11622 0 6 8:49:31 Establ

bgp.evpn.0: 27/27/27/0

10.80.224.150 64730 11630 11600 0 6 8:49:31 Establ

bgp.evpn.0: 27/27/27/0

172.16.0.1 65019 11640 11582 0 2 8:49:39 Establ

inet.0: 1/1/1/0

172.16.0.3 65018 11634 11583 0 1 8:49:42 Establ

inet.0: 1/1/1/0

172.16.1.5 65229 11678 11500 0 1 8:49:43 Establ

inet.0: 3/8/3/0

172.16.1.8 65229 11688 11581 0 1 8:49:43 Establ

inet.0: 3/8/3/0

意味

DC2-Spine1の出力では、すべてのBGPセッションが確立されていることが確認されています。ローカル リーフごとにアンダーレイとオーバーレイ セッションがあり、さらに WAN ピアリング セッションと、リモート DC 内のスパイン デバイスへの 2 つのオーバーレイ ピアリング セッションがあります。これにより、セッションの総数は 9 になります。リモートDCへのオーバーレイピアリングを確立できる機能により、WANクラウド上での適切なアンダーレイルート交換が確認されます。

リーフ デバイスで VTEP を検証する

目的

異なるデータセンターにある2台のリーフデバイス間のレイヤー2接続を検証します。

アクション

ローカルとリモートの両方のデータセンターのリーフデバイスでVTEPインターフェイスが立ち上がっていることを確認します。

以下は、データセンター1のリーフからのVTEPステータスの出力のスニペットです。

user@dc1leaf1> show interfaces vtep

Physical interface: vtep, Enabled, Physical link is Up

Interface index: 641, SNMP ifIndex: 508

Type: Software-Pseudo, Link-level type: VxLAN-Tunnel-Endpoint, MTU: Unlimited, Speed: Unlimited

Device flags : Present Running

Link type : Full-Duplex

Link flags : None

Last flapped : Never

Input packets : 0

Output packets: 0

.

.

.

Logical interface vtep.32769 (Index 555) (SNMP ifIndex 539)

Flags: Up SNMP-Traps Encapsulation: ENET2

VXLAN Endpoint Type: Remote, VXLAN Endpoint Address: 10.80.224.141, L2 Routing Instance: default-switch, L3 Routing Instance: default

Input packets : 731317

Output packets: 469531709

Protocol eth-switch, MTU: Unlimited

Flags: Trunk-Mode

.

.

.

Logical interface vtep.32770 (Index 572) (SNMP ifIndex 541)

Flags: Up SNMP-Traps Encapsulation: ENET2

VXLAN Endpoint Type: Remote, VXLAN Endpoint Address: 10.0.0.18, L2 Routing Instance: default-switch, L3 Routing Instance: default

Input packets : 136973831

Output packets: 141901343

Protocol eth-switch, MTU: Unlimited

Flags: Trunk-Mode

.

.

.

意味

DC1-Leaf1の出力では、このリーフデバイスとローカルデータセンターファブリックの他のリーフデバイス間にレイヤー2 VXLANトンネルが作成されていることがわかります(DC1のリーフ2のVTEPアドレスはスニペットに示されています)。また、この出力には、このリーフデバイスとリモートデータセンターファブリック内の他のリーフデバイスとの間でVTEPが学習されたことも示されています(DC2のリーフ2のVTEPはスニペットに示されています)。入出力パケット カウンターは、これらの VTEP 上のエンドポイント間のデータ伝送の成功を検証します。

EVPNタイプ1ルートの確認

目的

EVPN タイプ 1 ルートがルーティング テーブルに追加されていることを確認します。

アクション

EVPN タイプ 1(AD/ESI)ルートが受信され、インストールされていることを確認します。

user@dc1leaf1>show route | match 1:10.0.0.181:10.0.0.18:0::0202020201::FFFF:FFFF/192 AD/ESI 1:10.0.0.18:0::0202020202::FFFF:FFFF/192 AD/ESI user@dc1leaf1>show route extensive | find 1:10.0.0.18:0::0202020201:1:10.0.0.18:0::0202020201::FFFF:FFFF/192 AD/ESI (1 entry, 0 announced) *BGP Preference: 170/-101 Route Distinguisher: 10.0.0.18:0 Next hop type: Indirect, Next hop index: 0 Address: 0xbd78c94 Next-hop reference count: 50 Source: 10.80.224.149 Protocol next hop: 10.0.0.18 Indirect next hop: 0x2 no-forward INH Session ID: 0x0 State: <Active Int Ext> Local AS: 64730 Peer AS: 64730 Age: 1:22 Metric2: 0 Validation State: unverified Task: BGP_64730.10.80.224.149 AS path: 64830 I Communities: target:64830:999 encapsulation:vxlan(0x8) esi-label:0x0:all-active (label 0) Import Accepted Route Label: 1 Localpref: 100 Router ID: 10.80.224.149 Secondary Tables: default-switch.evpn.0 Indirect next hops: 1 Protocol next hop: 10.0.0.18 Indirect next hop: 0x2 no-forward INH Session ID: 0x0 Indirect path forwarding next hops: 1 Next hop type: Router Next hop: 10.80.224.2 via et-0/0/49.0 Session Id: 0x0 10.0.0.18/32 Originating RIB: inet.0 Node path count: 1 Forwarding nexthops: 1 Nexthop: 10.80.224.2 via et-0/0/49.0 Session Id: 0

EVPN ルーティング インスタンス情報を表示します。以下のスニペットは、DC1のリーフ1で取得されています。

user@dc1leaf1> show evpn instance extensive

Instance: __default_evpn__

Route Distinguisher: 10.80.224.140:0

Number of bridge domains: 0

Number of neighbors: 0

. . .

ESI: 00:00:00:00:00:02:02:02:02:01

Status: Resolved

Number of remote PEs connected: 2

Remote PE MAC label Aliasing label Mode

10.0.0.19 1203 0 all-active

10.0.0.18 0 0 all-active

ESI: 00:00:00:00:00:02:02:02:02:02

Status: Resolved

Number of remote PEs connected: 2

Remote PE MAC label Aliasing label Mode

10.0.0.19 0 0 all-active

10.0.0.18 0 0 all-active

. . .

意味

これらの出力は、DC1-Leaf1がリモートデータセンターからEVPNタイプ1(AD/ESI)ルートを受信したことを示しています。コマンドの出力 show route extensive を使用して、これらのルートに「target:64830:999」のルートターゲットがあり、これらのルートが正常にインストールされたことを示すことができます。ESI 02:02:02:02:01と02:02:02:02:02は、リモートデータセンターのイーサネットセグメントです。また、この出力は、IP アドレスが 10.0.0.18 および 10.0.0.19 のリモート PE がこれらのイーサネット セグメントの一部であることも示しています。

EVPNタイプ2ルートの確認

目的

EVPN タイプ 2 ルートがルーティング テーブルに追加されていることを確認します。

アクション

データセンター1のリーフデバイスのルートテーブルにEVPNタイプ2のルートが受信され、インストールされていることを確認します。

show route を使用して、VLAN 203 でリモート データ センター内にあるエンドポイントを検索します。

user@dc1leaf1>show route | match 00:10:94:00:00:06

2:10.0.0.18:1::1203::00:10:94:00:00:06/304 MAC/IP

2:10.0.0.18:1::1203::00:10:94:00:00:06::10.1.203.151/304 MAC/IP

詳細を表示するには、show routeの詳細ビューを使用します。

user@dc1leaf1> show route extensive | find 2:10.0.0.18:1::1203::00:10:94:00:00:06::10.1.203.151/304

2:10.0.0.18:1::1203::00:10:94:00:00:06::10.1.203.151/304 MAC/IP (1 entry, 0 announced)

*BGP Preference: 170/-101

Route Distinguisher: 10.0.0.18:1

Next hop type: Indirect, Next hop index: 0

Address: 0xbd78c94

Next-hop reference count: 58

Source: 10.80.224.149

Protocol next hop: 10.0.0.18

Indirect next hop: 0x2 no-forward INH Session ID: 0x0

State: <Active Int Ext>

Local AS: 64730 Peer AS: 64730

Age: 1:31 Metric2: 0

Validation State: unverified

Task: BGP_64730.10.80.224.149

AS path: 64830 I

Communities: target:64830:203 encapsulation:vxlan(0x8)

Import Accepted

Route Label: 1203

ESI: 00:00:00:00:00:00:00:00:01:01

Localpref: 100

Router ID: 10.80.224.149

Secondary Tables: default-switch.evpn.0

Indirect next hops: 1

Protocol next hop: 10.0.0.18

Indirect next hop: 0x2 no-forward INH Session ID: 0x0

Indirect path forwarding next hops: 1

Next hop type: Router

Next hop: 10.80.224.2 via et-0/0/49.0

Session Id: 0x0

10.0.0.18/32 Originating RIB: inet.0

Node path count: 1

Forwarding nexthops: 1

Nexthop: 10.80.224.2 via et-0/0/49.0

Session Id: 0

show vlans VLAN 203 の情報を検索するには、 コマンドを使用します。

user@dc1leaf1> show vlans v203

Routing instance VLAN name Tag Interfaces

default-switch v203 203

esi.1860*

vtep.32769*

vtep.32770*

vtep.32772*

xe-0/0/1.0*

上記の出力は、VLAN 203 が VTEP「vtep.32769 - 10.80.224.141 – DC1-リーフ2」、「vtep.32772 – 10.0.0.18 – DC2-リーフ2」、「vtep.32770 - 10.0.0.19 – DC2-リーフ1」で設定されていることを示しています。また、この出力は、これらの VTEP で VLAN v203 に接続されているエンドポイントが存在することも示しています。 show interfaces VTEP を使用して、これらのVTEP の VTEP IP アドレスを取得できます。 show evpn database および show ethernet-switching-table コマンドを使用して、これらのエンドポイントのMACアドレスとIPアドレスを検索します。

EVPNデータベース内のエントリーを検索するには、 show evpn database を使用します。

user@dc1leaf1> show evpn database neighbor 10.0.0.18

Instance: default-switch

VLAN DomainId MAC address Active source Timestamp IP address

1202 3c:8c:93:2e:a8:c0 10.0.0.18 Jul 18 23:41:54 10.1.202.18

1203 00:10:94:00:00:06 00:00:00:00:00:02:02:02:02:01 Jul 19 03:16:42 10.1.203.151

1203 3c:8c:93:2e:a8:c0 10.0.0.18 Jul 18 23:41:54 10.1.203.18

show ethernet-switching table特定のMACアドレスの情報を表示するには、 コマンドを使用します。

user@dc1leaf1> show ethernet-switching table 00:10:94:00:00:06

MAC flags (S - static MAC, D - dynamic MAC, L - locally learned, P - Persistent static

SE - statistics enabled, NM - non configured MAC, R - remote PE MAC, O - ovsdb MAC)

Ethernet switching table : 29 entries, 29 learned

Routing instance : default-switch

Vlan MAC MAC Logical Active

name address flags interface source

v203 00:10:94:00:00:06 DR esi.1874 00:00:00:00:00:02:02:02:02:01

意味

出力は、リモート PE の VLAN 203 上のデバイスからの MAC アドレスが EVPN データベースにインストールされ、イーサネット スイッチング テーブルにあることを示しています。

レイヤー 3 DCI の検証

目的

レイヤー 3 ルートがルーティングテーブルにインストールされていることを確認します。

アクション

データセンター1のリーフデバイスのルートテーブルにEVPNタイプ5ルートが受信され、インストールされていることを確認します。

VLAN 170 のサブネットである 10.1.170.0/24 から EVPN タイプ 5 ルートを受信していることを確認します。このVLANは、データセンター2に対してローカルです。Data Center 1 からこのサブネットにアクセスするには、レイヤー 3 ルーティングが必要です。

user@dc1leaf1> show route | match 5: | match 10.1.170.0

5:10.0.1.18:9999::0::10.1.170.0::24/248

5:10.0.1.19:9999::0::10.1.170.0::24/248

. . .

10.1.170.0/24ネットワークのEVPNタイプ5ルートに関する詳細を表示できます。このサブネットのこのリーフデバイスから送信されたトラフィックは、VNI 9999 の VXLAN トンネルにカプセル化され、データ センター 2 のリモート リーフ 10.0.0.18 に送信されます。

user@dc1leaf1> show route 10.1.170.0/24 extensive

TENANT_1_VRF.inet.0: 28 destinations, 57 routes (28 active, 0 holddown, 0 hidden)

10.1.170.0/24 (3 entries, 1 announced)

TSI:

KRT in-kernel 10.1.170.0/24 -> {composite(1742)}

*EVPN Preference: 170/-101

Next hop type: Indirect, Next hop index: 0

Address: 0xdfacd74

Next-hop reference count: 9

Next hop type: Router, Next hop index: 1738

Next hop: 10.80.224.2 via et-0/0/49.0, selected

Session Id: 0x0

Protocol next hop: 10.0.0.18

Composite next hops: 1

Protocol next hop: 10.0.0.18

Composite next hop: 0xb959d60 1740 INH Session ID: 0x0

VXLAN tunnel rewrite:

MTU: 0, Flags: 0x0

Encap table ID: 0, Decap table ID: 11

Encap VNI: 9999, Decap VNI: 9999

Source VTEP: 10.80.224.140, Destination VTEP: 10.0.0.18

SMAC: e4:5d:37:ea:98:00, DMAC: 3c:8c:93:2e:a8:c0

Indirect next hop: 0xc710304 131071 INH Session ID: 0x0

Indirect path forwarding next hops: 1

Next hop type: Router

Next hop: 10.80.224.2 via et-0/0/49.0

Session Id: 0x0

10.0.0.18/32 Originating RIB: inet.0

Node path count: 1

Forwarding nexthops: 1

Nexthop: 10.80.224.2 via et-0/0/49.0

Session Id: 0

この出力から、10.1.170.0/24サブネットへのルートがこのリーフデバイスに存在することがわかります。ホストルートをエクスポートおよびインポートしているため、特定のEVPNタイプ5ホストルートが表示されます。

user@dc1leaf1> show route table TENANT_1_VRF.inet.0 10.1.170.0/24

TENANT_1_VRF.inet.0: 21 destinations, 35 routes (21 active, 0 holddown, 0 hidden)

@ = Routing Use Only, # = Forwarding Use Only

+ = Active Route, - = Last Active, * = Both

10.1.170.0/24 @[EVPN/170] 1d 06:38:11

> to 10.80.224.2 via et-0/0/49.0

> to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 1d 06:38:09

> to 10.80.224.2 via et-0/0/49.0

> to 10.80.224.12 via et-0/0/50.0

#[Multipath/255] 1d 06:38:09, metric2 0

> to 10.80.224.2 via et-0/0/49.0

> to 10.80.224.12 via et-0/0/50.0

10.1.170.100/32 @[EVPN/170] 00:00:23

> to 10.80.224.2 via et-0/0/49.0

> to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 00:00:22

> to 10.80.224.2 via et-0/0/49.0

> to 10.80.224.12 via et-0/0/50.0

#[Multipath/255] 00:00:22, metric2 0

> to 10.80.224.2 via et-0/0/49.0

> to 10.80.224.12 via et-0/0/50.0

出力は、このリーフデバイス内の10.1.203.0/24サブネットのルートを示しています。この場合、VLAN 203 は両方のデータ センターにまたがって拡張されます。EVPN タイプ 5 ルートのみをサブネット ルートに制限すると、L2 拡張 VLAN の VNI 間ルーティングが非対称になります。L2 拡張 VLAN の VNI 間ルーティングに対称モデルを導入する場合は、EVPN タイプ 5 ホスト ルートをエクスポートおよびインポートする必要があります。

この例では、 に適用されたポリシーを EVPN プロトコルのエクスポート ポリシーTENANT_1_VRFとして使用し、T5_EXPORT/32 ホスト ルートのアドバタイズを有効にします。その結果、この例では、VLAN 間ルーティングの対称ルーティングが DC 間で拡張されている場合の VLAN 間ルーティングを示します。

user@dc1leaf1>show route table TENANT_1_VRF.inet.0 10.1.203.0/24

TENANT_1_VRF.inet.0: 28 destinations, 57 routes (28 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

10.1.203.0/24 *[Direct/0] 1d 05:42:50

> via irb.203

[EVPN/170] 1d 05:42:50

> to 10.80.224.2 via et-0/0/49.0

to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 1d 05:42:50

> to 10.80.224.2 via et-0/0/49.0

to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 1d 05:42:50

> to 10.80.224.2 via et-0/0/49.0

to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 1d 05:42:50

> to 10.80.224.2 via et-0/0/49.0

to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 01:06:19

> to 10.80.224.2 via et-0/0/49.0

to 10.80.224.12 via et-0/0/50.0

[EVPN/170] 01:17:41

> to 10.80.224.2 via et-0/0/49.0

to 10.80.224.12 via et-0/0/50.0

10.1.203.1/32 *[Local/0] 1d 05:42:50

Local via irb.203

10.1.203.11/32 *[Local/0] 1d 05:42:50

Local via irb.203

10.1.203.52/32 *[EVPN/7] 02:52:51

> via irb.203

意味

この出力は、10.1.203.0/24 サブネットと 10.1.203.52/32 の特定のホスト ルート (Data Center 2 のエンドポイントの IP アドレス) の両方がインストールされていることを示しています。10.1.203.52/32ルートのEVPNタイプ2ルートよりも、より多くのEVPNタイプ5ルートが優先されます。これにより、レイヤー2の拡張VLAN上で対称的なVNI間ルーティングが実現します。