インターネットへのアクティブ/アクティブモードのLTEバックアップを使用したWANリンクの設定

この例では、SRX300シリーズのデバイスまたはSRX550Mでアクティブ/アクティブ設定でLTEバックアップを使用してWANリンクを設定する方法を示します。

要件

この例では、以下のハードウェアおよびソフトウェア コンポーネントを使用します。

1台のSRX300シリーズ デバイス(SRX320、SRX340、SRX345、SRX380)またはSRX550M

SRX300 シリーズ用の 1 つの LTE Mini-PIM

データサービスのサブスクリプションがあるSIMカード1枚

Junos OS 19.4R1以降

この設定は、Junos OS 19.4R1を搭載したSRX320デバイスでテスト済みです。

概要

この例では、支社/拠点のSRX320シリーズデバイスをセットアップして、オンサイトの従業員に有線および無線のインターネットとイントラネットアクセスを提供します。また、ゲストデバイスにワイヤレスインターネットアクセスを提供しています。プライマリ リンク接続は MPLS を介して提供されます。ブロードバンドインターネットアクセスはイーサネット経由で行われ、バックアップ接続はLTEネットワークを介して行われます。2 つのリンクはアクティブ/アクティブ モードで構成されます。プライマリ リンクとセカンダリ リンクの両方がダウンしない限り、トラフィックは LTE モデムを介してルーティングされません。

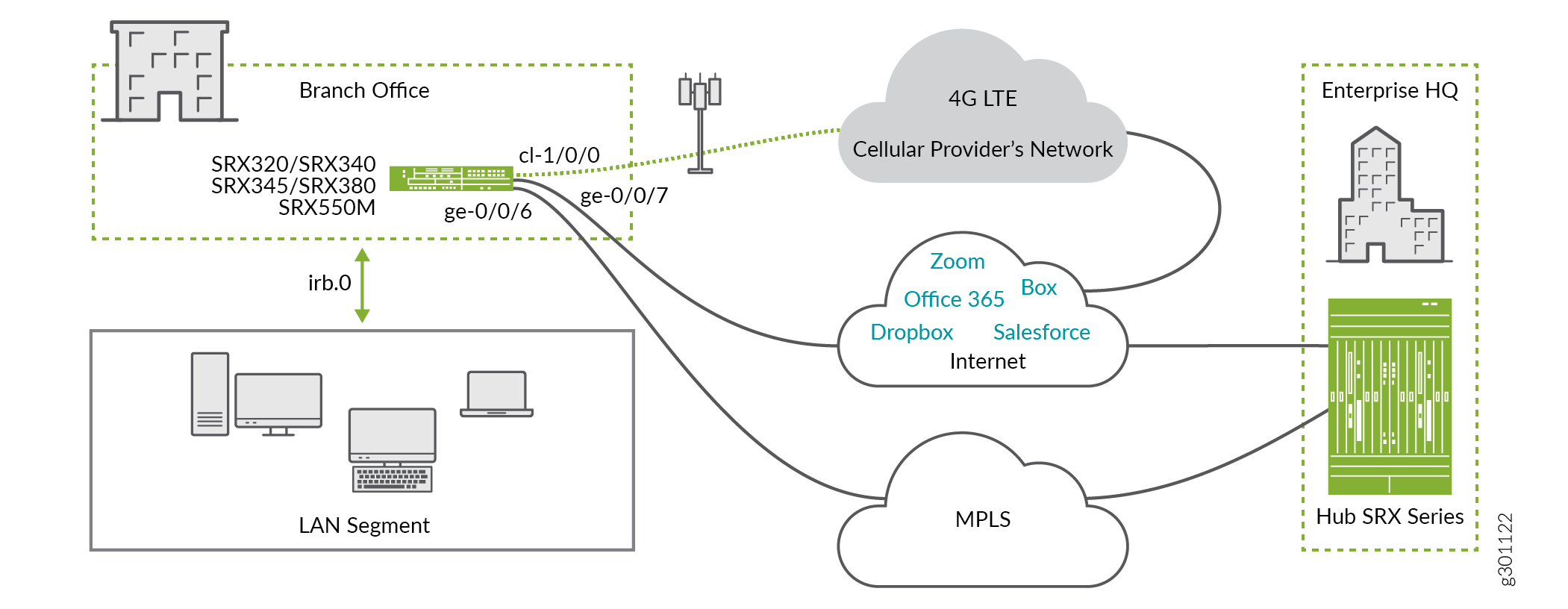

この例では、 図1 に示すトポロジーを使用しています。

トポロジーでは、次のようになります。

LTE Mini-PIM は、SRX シリーズ デバイスのスロット 1 に取り付けられています。

SIM カードは、LTE Mini-PIM のスロット 1 に装着されています。

プライマリ MPLS リンクは、インターフェイス ge-0/0/6 に接続されています。

ブロードバンドインターネットリンクは、インターフェイスge-0/0/7に接続されています。

インターフェイス cl-1/0/0 は、モデム Mini-PIM を識別します。

セルラーネットワーク経由のリンクは、インターフェイスdl0.0で終了します。

有線ポート ge-0/0/6 と ge-0/0/7 は、DHCP を介して IP アドレス、ネットワーク マスク、およびデフォルト ゲートウェイを受信します。

LTEインターフェイス(cl-1/0/0およびdl0.0)は、セルラーサービスプロバイダーによってIPアドレス、ネットワークマスク、デフォルトゲートウェイを受け取ります。

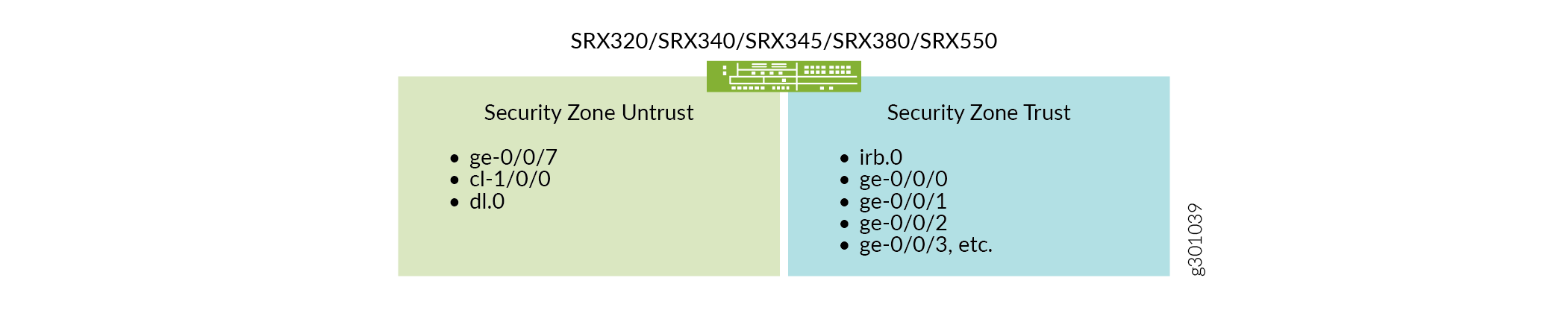

この例では、SRX320デバイスに設定されたuntrustとtrustの2つのセキュリティゾーンを使用しています。インターフェイスをセキュリティ ゾーンに分離することで、トラフィックを分離でき、企業イントラネットがさらされるリスクを軽減できます。また、セキュリティ ゾーンを使用すると、セキュリティ ポリシーを明確かつ簡素に実装できます。untrust ゾーンは、インターネットにアクセスできるインターフェイスをホストします。企業イントラネットの内部インターフェイスは、trust ゾーンにあります。 図 2 および 表 1 を参照して、インターフェイス、セキュリティ ゾーン、セキュリティ ポリシーの設定を確認してください。

図 2 に、各セキュリティ ゾーンのインターフェイスを示します。

表 1 は、ゾーン間のトラフィックに対するセキュリティ ポリシーの望ましい動作を示しています。

ゾーンから |

ゾーンへ |

トラフィックを許可するセキュリティポリシーの動作 |

|---|---|---|

信頼 |

信頼 |

はい |

信頼できない |

信頼できない |

いいえ |

信頼 |

信頼できない |

はい |

信頼できない |

信頼 |

信頼開始のみ。 trustゾーンで開始されたトラフィックとリターントラフィックを許可します。 |

表 2 は、インターフェイスの VLAN 情報と IP アドレス情報をまとめたものです。

インターフェイス |

Vlan |

IPアドレス |

ネットワーク マスク |

|---|---|---|---|

DL0.0 |

- |

Dhcp |

- |

ge-0/0/6 |

|

Dhcp |

255.255.255.0 |

ge-0/0/7 |

- |

Dhcp |

- |

IRB.0 |

3 |

192.168.1.1 |

255.255.255.0 |

表3のアプリケーションを考えてみましょう。説明のために、Office365、Salesforce、およびZoomアプリケーションがビジネスクリティカルであると仮定し、主にMPLSリンクを介してルーティングします。これらのアプリケーションもLTEリンクよりも優先しています。残りのアプリケーションは、ブロードバンドインターネットアクセスリンクを使用します。LTEバックアップリンクは、ビジネスクリティカルなアプリケーションにのみ予約しています。その結果、LTE接続が利用可能な唯一の接続である場合、重要でないアプリケーションにアクセスできません。

アプリケーション |

プライマリリンク |

セカンダリリンク |

重要なアプリケーション? |

|---|---|---|---|

Office365 |

Mpls |

ブロードバンドインターネット |

はい |

Salesforce |

Mpls |

ブロードバンドインターネット |

はい |

ズーム |

Mpls |

ブロードバンドインターネット |

はい |

たるみ |

ブロードバンドインターネット |

Mpls |

いいえ |

GoToミーティング |

ブロードバンドインターネット |

Mpls |

いいえ |

Dropbox |

ブロードバンドインターネット |

Mpls |

いいえ |

Skype |

ブロードバンドインターネット |

Mpls |

いいえ |

Youtube |

ブロードバンドインターネット |

Mpls |

いいえ |

構成

手順

手順

この設定例のステップは、下位レイヤーから上位レイヤーへと論理的に構築されます。

モデム (LTE-MPIM) の SIM のアクセス ポイント名 (APN) を設定します。

user@host>request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1ネットワークの LAN セグメントに共通の VLAN を作成します。この例ではVLAN ID 3を使用し、 それをvlan-trustと呼びます。

user@host#set vlans vlan-trust vlan-id 3 set vlans vlan-trust l3-interface irb.0AppQoSルールとアプリケーション一致条件を定義します。

set class-of-service application-traffic-control rule-sets critical_app_rs rule 1 match application-any set class-of-service application-traffic-control rule-sets critical_app_rs rule 1 then log

trustゾーンとuntrustゾーン間のトラフィックを許可するセキュリティポリシーを作成します。目的のネットワーク セグメントとアプリケーションをポリシーに含めてください。

set security policies from-zone trust to-zone untrust policy allow-in-zone match source-address 192.168.1.0/24 set security policies from-zone trust to-zone untrust policy allow-in-zone match destination-address any set security policies from-zone trust to-zone untrust policy allow-in-zone match application any set security policies from-zone trust to-zone untrust policy allow-in-zone then permit application-services application-traffic-control rule-set critical_app_rs

trustゾーン内のデバイス間のトラフィックを許可するセキュリティポリシーを作成します。目的のネットワーク セグメントとアプリケーションをポリシーに含めてください。

set security policies from-zone trust to-zone trust policy allow-in-zone match source-address 192.168.1.0/24 set security policies from-zone trust to-zone trust policy allow-in-zone match destination-address 192.168.1.0/24 set security policies from-zone trust to-zone trust policy allow-in-zone match application any set security policies from-zone trust to-zone trust policy allow-in-zone then permit

LAN セグメントに接続されているデバイスに固有の DHCP サーバー グループを作成します。

set system services dhcp-local-server group jdhcp -group interface irb.0

LAN セグメント内のデバイスに割り当てる IP アドレスのプールを作成します。この IP アドレスのプールには、最低 IP アドレスと最高 IP アドレス、DNS サーバーの IP アドレス、およびデフォルト ゲートウェイ (

irb.0インターフェイス) の IP アドレスを指定します。デフォルト ゲートウェイは通常、irb.0 インターフェイスです。set access address-assignment pool junosDHCPPool family inet network 192.168.1.0/24 set access address-assignment pool junosDHCPPool family inet range junosRange low 192.168.1.10 set access address-assignment pool junosDHCPPool family inet range junosRange high 192.168.1.240 set access address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool junosDHCPPool family inet dhcp-attributes name-server 1.1.1.1 set access address-assignment pool junosDHCPPool family inet dhcp-attributes propagate-settings ge-0/0/7 set access address-assignment pool junosDHCPPool family inet dhcp-attributes router 192.168.1.1

外部インターフェイスのtrustゾーン内のデバイスにNATを適用するためのソースNATを作成します。

set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 192.168.1.0/24 set security nat source rule-set trust-to-untrust rule r1 then source-nat interface

プライマリインターネットリンクのインターフェイスを設定します。DHCP プロトコル経由で設定を取得するためのインターフェイスを設定します。

set interfaces ge-0/0/7 unit 0 description "WAN Interface 1 - Primary" set interfaces ge-0/0/7 unit 0 family inet dhcp vendor-id Juniper-srx320

LTE-MPIMインターフェイスを設定します。SIM カードが入っている SIM スロットがアクティブに設定されていることを確認します。

set interfaces cl-1/0/0 description “WAN Interfaces 2 – Backup” set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

ダイヤラ インターフェイスを設定します。

set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set interfaces dl0 unit 0 dialer-options dial-string "*99#"

LAN インターフェイス ge-0/0/0、ge-0/0/1、およびその他のインターフェイスを、信頼する VLAN のスイッチング インターフェイスとして設定します。信頼 VLAN は、インターフェイスを信頼ゾーンに効果的に追加します。1つのインターフェイスの設定を示しています。同じ手順を繰り返して、すべての LAN セグメント インターフェイスを設定します。

set interface ge-0/0/0 unit 0 family ethernet-switching vlan members vlan-trust

trustゾーンで必要なプロトコルを許可します。この手順により、ネットワークのLANセグメントの適切な動作が保証されます。

set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces irb.0

untrust ゾーンで必要なプロトコルを許可します。

set security zones security-zone untrust screen untrust-screen set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces ge-0/0/7.0 host-inbound-traffic system-services netconf set security zones security-zone untrust interfaces ge-0/0/6.0 host-inbound-traffic system-services dhcp set security zones security-zone untrust interfaces ge-0/0/6.0 host-inbound-traffic system-services tftp set security zones security-zone untrust interfaces ge-0/0/6.0 host-inbound-traffic system-services netconf set security zones security-zone untrust interfaces dl0.0 host-inbound-traffic system-services tftp

表 3 で指定されている各アプリケーションおよび各リンクのタイムパフォーマンス監視プローブを作成します。

このステップでは、Office365アプリケーションに関して

icmp-pingプローブタイプを設定します。Office365 は MPLS リンクを使用します。このプローブ テストでは、Office365 で使用される IP アドレス 40.97.223.114 への接続を調査します。プローブテストは5回、6秒間隔で実行されます。違反してはならないと予想されるしきい値は、5 つの連続したテストの損失と 300000 マイクロ秒のリターン送信時間 (RTT) です。インターフェイス ge-0/0/6 上のゲートウェイの IP アドレスは 192.168.220.1 です。set services rpm probe office365_rpm_primary test office365_test_primary probe-type icmp-ping set services rpm probe office365_rpm_primary test office365_test_primary target address 40.97.223.114 set services rpm probe office365_rpm_primary test office365_test_primary probe-count 5 set services rpm probe office365_rpm_primary test office365_test_primary probe-interval 6 set services rpm probe office365_rpm_primary test office365_test_primary thresholds successive-loss 5 set services rpm probe office365_rpm_primary test office365_test_primary rtt 300000 set services rpm probe office365_rpm_primary test office365_test_primary destination-interface ge-0/0/6.0 set services rpm probe office365_rpm_primary test office365_test_primary next-hop 192.168.220.1

同じアプリケーションに対して 2 番目のプローブを作成します。このアプリケーションのセカンダリインターフェイスの詳細を必ず使用してください。ブロードバンド インターネット リンク上のデフォルト ゲートウェイの IP アドレスは 10.10.10.1 です。

set services rpm probe office365_rpm_secondary test office365_test_secondary probe-type icmp-ping set services rpm probe office365_rpm_secondary test office365_test_secondary target address 40.97.223.114 set services rpm probe office365_rpm_secondary test office365_test_secondary probe-count 5 set services rpm probe office365_rpm_secondary test office365_test_secondary probe-interval 6 set services rpm probe office365_rpm_secondary test office365_test_secondary thresholds successive-loss 5 set services rpm probe office365_rpm_secondary test office365_test_secondary rtt 300000 set services rpm probe office365_rpm_secondary test office365_test_secondary destination-interface ge-0/0/7.0 set services rpm probe office365_rpm_secondary test office365_test_secondary next-hop 10.10.10.1

Skype アプリケーション用に 2 つのプローブを作成します。

このステップでは、プローブ間隔を1秒に短くし、RTTを60000マイクロ秒に短く設定します。この設定は、アプリケーションのより高いリンク保証を反映しています。プライマリ プローブのインターフェイスは ge-0/0/7 であり、プローブされる IP アドレスは Office365 とは異なることに注意してください。このステップで使用する IP アドレスは、プローブに使用するターゲットアドレスです。つまり、各ターゲット アドレスは、プローブを作成したアプリケーションに属しています。

set services rpm probe skype_rpm_primary test skype_test_primary probe-type icmp-ping set services rpm probe skype_rpm_primary test skype_test_primary target address 13.107.8.2 set services rpm probe skype_rpm_primary test skype_test_primary probe-count 5 set services rpm probe skype_rpm_primary test skype_test_primary probe-interval 1 set services rpm probe skype_rpm_primary test skype_test_primary thresholds successive-loss 5 set services rpm probe skype_rpm_primary test skype_test_primary rtt 60000 set services rpm probe skype_rpm_primary test skype_test_primary destination-interface ge-0/0/7.0 set services rpm probe skype_rpm_primary test skype_test_primary next-hop 10.10.10.1 set services rpm probe skype_rpm_secondary test skype_test_secondary probe-type icmp-ping set services rpm probe skype_rpm_secondary test skype_test_secondary target address 13.107.8.2 set services rpm probe skype_rpm_secondary test skype_test_secondary probe-count 5 set services rpm probe skype_rpm_secondary test skype_test_secondary probe-interval 1 set services rpm probe skype_rpm_secondary test skype_test_secondary thresholds successive-loss 5 set services rpm probe skype_rpm_secondary test skype_test_secondary rtt 60000 set services rpm probe skype_rpm_secondary test skype_test_secondary destination-interface ge-0/0/6.0 set services rpm probe skype_rpm_secondary test skype_test_secondary next-hop 192.168.220.1

同じパターンを使用して、残りのアプリケーションのプローブを設定します。

set services rpm probe salesforce_rpm_primary test salesforce_test_primary probe-type icmp-ping set services rpm probe salesforce_rpm_primary test salesforce_test_primary target address 96.43.144.26 set services rpm probe salesforce_rpm_primary test salesforce_test_primary probe-count 5 set services rpm probe salesforce_rpm_primary test salesforce_test_primary probe-interval 6 set services rpm probe salesforce_rpm_primary test salesforce_test_primary thresholds successive-loss 5 set services rpm probe salesforce_rpm_primary test salesforce_test_primary rtt 300000 set services rpm probe salesforce_rpm_primary test salesforce_test_primary destination-interface ge-0/0/6.0 set services rpm probe salesforce_rpm_primary test salesforce_test_primary next-hop 192.168.220.1 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary probe-type icmp-ping set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary target address 96.43.144.26 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary probe-count 5 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary probe-interval 6 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary thresholds successive-loss 5 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary rtt 300000 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary destination-interface ge-0/0/7.0 set services rpm probe salesforce_rpm_secondary test salesforce_test_secondary next-hop 10.10.10.1 set services rpm probe dropbox_rpm_primary test dropbox_test_primary probe-type icmp-ping set services rpm probe dropbox_rpm_primary test dropbox_test_primary target address 162.125.248.1 set services rpm probe dropbox_rpm_primary test dropbox_test_primary probe-count 5 set services rpm probe dropbox_rpm_primary test dropbox_test_primary probe-interval 1 set services rpm probe dropbox_rpm_primary test dropbox_test_primary thresholds successive-loss 5 set services rpm probe dropbox_rpm_primary test dropbox_test_primary rtt 200000 set services rpm probe dropbox_rpm_primary test dropbox_test_primary destination-interface ge-0/0/7.0 set services rpm probe dropbox_rpm_primary test dropbox_test_primary next-hop 10.10.10.1 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary probe-type icmp-ping set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary target address 162.125.248.1 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary probe-count 5 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary probe-interval 1 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary thresholds successive-loss 5 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary rtt 200000 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary destination-interface ge-0/0/6.0 set services rpm probe dropbox_rpm_secondary test dropbox_test_secondary next-hop 192.168.220.1 set services rpm probe zoom_rpm_primary test zoom_test_primary probe-type icmp-ping set services rpm probe zoom_rpm_primary test zoom_test_primary target address 3.80.20.128 set services rpm probe zoom_rpm_primary test zoom_test_primary probe-count 5 set services rpm probe zoom_rpm_primary test zoom_test_primary probe-interval 1 set services rpm probe zoom_rpm_primary test zoom_test_primary thresholds successive-loss 5 set services rpm probe zoom_rpm_primary test zoom_test_primary rtt 60000 set services rpm probe zoom_rpm_primary test zoom_test_primary destination-interface ge-0/0/6.0 set services rpm probe zoom_rpm_primary test zoom_test_primary next-hop 192.168.220.1 set services rpm probe zoom_rpm_secondary test zoom_test_secondary probe-type icmp-ping set services rpm probe zoom_rpm_secondary test zoom_test_secondary target address 3.80.20.128 set services rpm probe zoom_rpm_secondary test zoom_test_secondary probe-count 5 set services rpm probe zoom_rpm_secondary test zoom_test_secondary probe-interval 1 set services rpm probe zoom_rpm_secondary test zoom_test_secondary thresholds successive-loss 5 set services rpm probe zoom_rpm_secondary test zoom_test_secondary rtt 60000 set services rpm probe zoom_rpm_secondary test zoom_test_secondary destination-interface ge-0/0/7.0 set services rpm probe zoom_rpm_secondary test zoom_test_secondary next-hop 10.10.10.1 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary probe-type icmp-ping set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary target address 216.115.208.241 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary probe-count 5 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary probe-interval 1 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary thresholds successive-loss 5 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary rtt 60000 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary destination-interface ge-0/0/7.0 set services rpm probe gotomeeting_rpm_primary test gotomeeting_test_primary next-hop 10.10.10.1 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary probe-type icmp-ping set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary target address 216.115.208.241 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary probe-count 5 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary probe-interval 1 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary thresholds successive-loss 5 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary rtt 60000 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary destination-interface ge-0/0/6.0 set services rpm probe gotomeeting_rpm_secondary test gotomeeting_test_secondary next-hop 192.168.220.1 set services rpm probe youtube_rpm_primary test youtube_test_primary probe-type http-get set services rpm probe youtube_rpm_primary test youtube_test_primary target url https://youtube.com set services rpm probe youtube_rpm_primary test youtube_test_primary probe-count 5 set services rpm probe youtube_rpm_primary test youtube_test_primary probe-interval 10 set services rpm probe youtube_rpm_primary test youtube_test_primary thresholds successive-loss 5 set services rpm probe youtube_rpm_primary test youtube_test_primary rtt 150000 set services rpm probe youtube_rpm_primary test youtube_test_primary destination-interface ge-0/0/7.0 set services rpm probe youtube_rpm_primary test youtube_test_primary next-hop 10.10.10.1 set services rpm probe youtube_rpm_secondary test youtube_test_secondary probe-type http-get set services rpm probe youtube_rpm_secondary test youtube_test_secondary target url https://youtube.com set services rpm probe youtube_rpm_secondary test youtube_test_secondary probe-count 5 set services rpm probe youtube_rpm_secondary test youtube_test_secondary probe-interval 10 set services rpm probe youtube_rpm_secondary test youtube_test_secondary thresholds successive-loss 5 set services rpm probe youtube_rpm_secondary test youtube_test_secondary rtt 150000 set services rpm probe youtube_rpm_secondary test youtube_test_secondary destination-interface ge-0/0/6.0 set services rpm probe youtube_rpm_secondary test youtube_test_secondary next-hop 192.168.220.1 set services rpm probe slack_rpm_primary test slack_test_primary probe-type icmp-ping set services rpm probe slack_rpm_primary test slack_test_primary target address 216.115.208.241 set services rpm probe slack_rpm_primary test slack_test_primary probe-count 5 set services rpm probe slack_rpm_primary test slack_test_primary probe-interval 1 set services rpm probe slack_rpm_primary test slack_test_primary thresholds successive-loss 5 set services rpm probe slack_rpm_primary test slack_test_primary rtt 60000 set services rpm probe slack_rpm_primary test slack_test_primary destination-interface ge-0/0/7.0 set services rpm probe slack_rpm_primary test slack_test_primary next-hop 10.10.10.1 set services rpm probe slack_rpm_secondary test slack_test_secondary probe-type icmp-ping set services rpm probe slack_rpm_secondary test slack_test_secondary target address 216.115.208.241 set services rpm probe slack_rpm_secondary test slack_test_secondary probe-count 5 set services rpm probe slack_rpm_secondary test slack_test_secondary probe-interval 1 set services rpm probe slack_rpm_secondary test slack_test_secondary thresholds successive-loss 5 set services rpm probe slack_rpm_secondary test slack_test_secondary rtt 60000 set services rpm probe slack_rpm_secondary test slack_test_secondary destination-interface ge-0/0/6.0 set services rpm probe slack_rpm_secondary test slack_test_secondary next-hop 192.168.220.1

アプリケーションごとにルーティング インスタンスを作成します。そのアプリケーションの 1 次リンクを経由するルートの優先度を、他のリンクと比較して低くしてください。優先度が低いほど、ルートがより優先されます。ビジネスクリティカルなアプリケーションがLTEバックアップインターフェイスを使用していることを確認します。

この手順では、Office365 アプリケーションのルーティング インスタンスを構成します。プライマリ リンクは MPLS リンクです。このリンクのゲートウェイに優先値 10 を設定すると、ゲートウェイが最も優先されるルートになります。ブロードバンド インターネット リンクのゲートウェイの優先度が 20 の場合、2 番目に最適な優先オプションになります。LTE バックアップ リンクの優先値は 30 で、最も優先度の低いオプションです。

set routing-instances office365_RInstance instance-type forwarding set routing-instances office365_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 10 set routing-instances office365_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 20 set routing-instances office365_RInstance routing-options static route 0/0 qualified-next-hop dl0.0 set routing-instances office365_RInstance routing-options static route 0/0 preference 30

前のステップと同じパターンを使用して、残りのアプリケーションのルーティングインスタンスを設定します。

set routing-instances skype_RInstance instance-type forwarding set routing-instances skype_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances skype_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances salesforce_RInstance instance-type forwarding set routing-instances salesforce_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 10 set routing-instances salesforce_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 20 set routing-instances salesforce_RInstance routing-options static route 0/0 qualified-next-hop dl0.0 preference 30 set routing-instances dropbox_RInstance instance-type forwarding set routing-instances dropbox_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances dropbox_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances slack_RInstance instance-type forwarding set routing-instances slack_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances slack_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances zoom_RInstance instance-type forwarding set routing-instances zoom_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 10 set routing-instances zoom_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 20 set routing-instances zoom_RInstance routing-options static route 0/0 qualified-next-hop dl0.0 preference 30 set routing-instances gotomeeting_RInstance instance-type forwarding set routing-instances gotomeeting_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances gotomeeting_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20 set routing-instances youtube_RInstance instance-type forwarding set routing-instances youtube_RInstance routing-options static route 0/0 qualified-next-hop 10.10.10.1 preference 10 set routing-instances youtube_RInstance routing-options static route 0/0 qualified-next-hop 192.168.220.1 preference 20

すべてのアプリケーションのIP監視ポリシーを設定します。ポリシーの目的は、前のステップでルーティングインスタンスで作成されたルートのメトリックを変更することです。ポリシーはプローブごとに作成されます。

このステップでは、office365アプリケーションのIP監視ポリシーを作成します。2つのプローブを構成したため、プローブごとに1つずつ、合計2つのポリシーを作成しました。プローブされたリンクが許可されたしきい値から逸脱した場合、ポリシーは、アプリケーショントラフィックを他のリンク上に再ルーティングするために、ルートのプリファレンスを変更します。このポリシーは、2 番目に最適なリンクのメトリックを 2 に減らします。

例: Office35 のプライマリ リンク (MPLS) が RTT とパケット損失の要件を満たしていないことをプローブが識別した場合、ポリシーでは、ブロードバンド インターネット リンクのゲートウェイのメトリックが 2 になることが許可されます。ポリシーによって、2 番目に最適なルートのメトリックが変更されることに注意してください。

set services ip-monitoring policy office365_ipm_primary match rpm-probe office365_rpm_primary set services ip-monitoring policy office365_ipm_primary then preferred-route routing-instances office365_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy office365_ipm_primary then preferred-route routing-instances office365_RInstance route 0/0 preferred-metric 2

Office365 のセカンダリ プローブの IP 監視ポリシーを構成します。ネクストホップアドレスは、プライマリMPLSリンクです。

set services ip-monitoring policy office365_ipm_secondary match rpm-probe office365_rpm_ secondary set services ip-monitoring policy office365_ipm_ secondary then preferred-route routing-instances office365_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy office365_ipm_ secondary then preferred-route routing-instances office365_RInstance route 0/0 preferred-metric 2

残りのアプリケーションのIP監視ポリシーは、前の2つの手順で行ったのと同様のパターンに従って構成します。

set services ip-monitoring policy skype_ipm_primary match rpm-probe skype_rpm_primary set services ip-monitoring policy skype_ipm_primary then preferred-route routing-instances skype_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy skype_ipm_primary then preferred-route routing-instances skype_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy skype_ipm_secondary match rpm-probe skype_rpm_ secondary set services ip-monitoring policy skype_ipm_ secondary then preferred-route routing-instances skype_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy skype_ipm_ secondary then preferred-route routing-instances skype_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy salesforce_ipm_primary match rpm-probe salesforce_rpm_primary set services ip-monitoring policy salesforce_ipm_primary then preferred-route routing-instances salesforce_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy salesforce_ipm_primary then preferred-route routing-instances salesforce_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy salesforce_ipm_secondary match rpm-probe salesforce_rpm_ secondary set services ip-monitoring policy salesforce_ipm_ secondary then preferred-route routing-instances salesforce_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy salesforce_ipm_ secondary then preferred-route routing-instances salesforce_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy dropbox_ipm_primary match rpm-probe dropbox_rpm_primary set services ip-monitoring policy dropbox_ipm_primary then preferred-route routing-instances dropbox_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy dropbox_ipm_primary then preferred-route routing-instances dropbox_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy dropbox_ipm_secondary match rpm-probe dropbox_rpm_ secondary set services ip-monitoring policy dropbox_ipm_ secondary then preferred-route routing-instances dropbox_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy dropbox_ipm_ secondary then preferred-route routing-instances dropbox_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy slack_ipm_primary match rpm-probe slack_rpm_primary set services ip-monitoring policy slack_ipm_primary then preferred-route routing-instances slack_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy slack_ipm_primary then preferred-route routing-instances slack_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy slack_ipm_secondary match rpm-probe slack_rpm_ secondary set services ip-monitoring policy slack_ipm_ secondary then preferred-route routing-instances slack_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy slack_ipm_ secondary then preferred-route routing-instances slack_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy zoom_ipm_primary match rpm-probe zoom_rpm_primary set services ip-monitoring policy zoom_ipm_primary then preferred-route routing-instances zoom_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy zoom_ipm_primary then preferred-route routing-instances zoom_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy zoom_ipm_secondary match rpm-probe zoom_rpm_ secondary set services ip-monitoring policy zoom_ipm_ secondary then preferred-route routing-instances zoom_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy zoom_ipm_ secondary then preferred-route routing-instances zoom_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy gotomeeting_ipm_primary match rpm-probe gotomeeting_rpm_primary set services ip-monitoring policy gotomeeting_ipm_primary then preferred-route routing-instances gotomeeting_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy gotomeeting_ipm_primary then preferred-route routing-instances gotomeeting_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy gotomeeting_ipm_secondary match rpm-probe gotomeeting_rpm_ secondary set services ip-monitoring policy gotomeeting_ipm_ secondary then preferred-route routing-instances gotomeeting_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy gotomeeting_ipm_ secondary then preferred-route routing-instances gotomeeting_RInstance route 0/ preferred-metric 2 set services ip-monitoring policy youtube_ipm_primary match rpm-probe youtube_rpm_primary set services ip-monitoring policy youtube_ipm_primary then preferred-route routing-instances youtube_RInstance route 0/0 next-hop 192.168.220.1 set services ip-monitoring policy youtube_ipm_primary then preferred-route routing-instances youtube_RInstance route 0/0 preferred-metric 2 set services ip-monitoring policy youtube_ipm_secondary match rpm-probe youtube_rpm_ secondary set services ip-monitoring policy youtube_ipm_ secondary then preferred-route routing-instances youtube_RInstance route 0/0 next-hop 10.10.10.1 set services ip-monitoring policy youtube_ipm_ secondary then preferred-route routing-instances youtube_RInstance route 0/0 preferred-metric 2

スコープ内の 8 つのアプリケーションすべてに一致する高度なポリシーベースのルーティング (APBR) プロファイルを構成し、トラフィックをそのアプリケーションの対応するルーティングインスタンスにリダイレクトします。プロファイルはルールに分割されます。各ルールは、1 つのアプリケーションと 1 つのルーティング インスタンスを対象としています。

このステップでは、ルール

office365_ruleはアプリケーションjunos:OFFICE365-CREATE-CONVERSATION" のすべてのトラフィックを照合し、トラフィックをルーティング インスタンスoffice365_RInstanceにリダイレクトします。set security advance-policy-based-routing tunables max-route-change 0 set security advance-policy-based-routing profile apbr_profile rule office365_rule match dynamic-application junos:OFFICE365-CREATE-CONVERSATION set security advance-policy-based-routing profile apbr_profile rule office365_rule then routing-instance office365_RInstance set security advance-policy-based-routing profile apbr_profile rule skype_rule match dynamic-application junos: SKYPE set security advance-policy-based-routing profile apbr_profile rule skype_rule then routing-instance skype_RInstance set security advance-policy-based-routing profile apbr_profile rule salesforce_rule match dynamic-application junos:SALESFORCE set security advance-policy-based-routing profile apbr_profile rule salesforce_rule then routing-instance salesforce_RInstance set security advance-policy-based-routing profile apbr_profile rule dropbox_rule match dynamic-application junos: DROPBOX set security advance-policy-based-routing profile apbr_profile rule dropbox_rule then routing-instance dropbox_RInstance set security advance-policy-based-routing profile apbr_profile rule slack_rule match dynamic-application junos:SLACK set security advance-policy-based-routing profile apbr_profile rule slack_rule then routing-instance slack_RInstance set security advance-policy-based-routing profile apbr_profile rule zoom_rule match dynamic-application junos:ZOOM set security advance-policy-based-routing profile apbr_profile rule zoom_rule then routing-instance zoom_RInstance set security advance-policy-based-routing profile apbr_profile rule gotomeeting_rule match dynamic-application junos: GOTOMEETING set security advance-policy-based-routing profile apbr_profile rule gotomeeting_rule then routing-instance gotomeeting_RInstance set security advance-policy-based-routing profile apbr_profile rule youtube_rule match dynamic-application junos:YOUTUBE set security advance-policy-based-routing profile apbr_profile rule youtube_rule then routing-instance youtube_RInstance set

この手順では、アプリケーションの継続性への影響を回避するために、進行中のセッションのセッション途中のパス変更は許可されません。これは、パラメーターを

max-route-change0 に設定することで実現されます。プロトコルに依存しないルーティングテーブルのグループを設定します。グループは、専用インスタンスのルーティングテーブルをメインルーティングテーブルにインポートします。

set routing-options interface-routes rib-group inet apbr_group set routing-options rib-groups apbr_group import-rib inet.0 set routing-options rib-groups apbr_group import-rib office365_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib skype_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib salesforce_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib dropbox_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib slack_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib zoom_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib gotomeeting_RInstance.inet.0 set routing-options rib-groups apbr_group import-rib youtube_RInstance.inet.0

新しく作成したプロファイル

apbr_profileをセキュリティ ゾーンの信頼に追加します。この設定は、trustゾーン内のトラフィックにプロファイルを適用します。set security zones security-zone trust advance-policy-based-routing-profile apbr_profile

設定をコミットします。

commit

検証

設定が正しく行われていることを確認するために、以下の作業を行います。

Junos OS による Mini-PIM モジュールの検出を検証

目的

Junos OSがミニPIMモジュールを検出していることを確認します。

アクション

動作モードから:

user@host> show chassis hardware Hardware inventory: Item Version Part number Serial number Description Chassis CX0916AF0004 SRX320-POE Routing Engine REV 0x05 650-065041 CX0916AF0004 RE-SRX320-POE FPC 0 FPC PIC 0 6xGE,2xGE SFP Base PIC FPC 1 REV 02 650-073958 AH06074206 FPC PIC 0 LTE for AE Power Supply 0

意味

デバイスは、出力にミニPIMモジュール LTE for AE を表示します。

Mini-PIM のファームウェア バージョンの確認

目的

Mini-PIM のファームウェア バージョンを確認します。

アクション

動作モードから:

user@host> show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

Routing Engine 0 RE BIOS 0 3.0 3.6 OK

Routing Engine 0 RE BIOS Backup 1 3.0 3.6 OK

意味

出力には、Mini-PIM のファームウェア バージョンが 17.1.80 と表示されます。必要に応じてファームウェアを更新します。 LTEミニ物理インターフェイスモジュールのファームウェアアップグレードを参照してください。

APBRルールの有効性の検証

目的

APBRルールを適用した後、トラフィック処理の詳細を確認します。

アクション

動作モードから:

user@host> show security advance-policy-based-routing statistics Advance Profile Based Routing statistics: Sessions Processed 5611 App rule hit on cache hit 1 App rule hit on HTTP Proxy/ALG 0 Midstream disabled rule hit on cache hit 0 URL cat rule hit on cache hit 0 DSCP rule hit on first packet 0 App and DSCP hit on first packet 0 App rule hit midstream 0 Midstream disabled rule hit midstream 0 URL cat rule hit midstream 0 App and DSCP rule hit midstream 0 DSCP rule hit midstream 0 Route changed on cache hits 1 Route changed on HTTP Proxy/ALG 0 Route changed midstream 0 Zone mismatch 0 Drop on zone mismatch 0 Next hop not found 0 Application services bypass 0

意味

出力には、アプリケーションベースのルーティングルールで処理されたセッションの詳細、アプリケーショントラフィックがAPBRプロファイルに一致する回数()、セッションにAPBRが適用された回数(rule hitRoute change)が表示されます。