EXシリーズスイッチとAruba ClearPassポリシーマネージャーで動的セグメンテーションを提供するためのデバイスプロファイリングの設定

ダイナミックセグメンテーションでは、ダイナミックVLANとポリシーを使用してEXスイッチに有線ポートを柔軟に割り当て、モノのインターネット(IOT)、アクセスポイントのトラフィック、有線ユーザーのトラフィックをセグメント化できます。Aruba ClearPassは、有線および無線制御のネットワーク・アクセス・ポリシーを一元的に管理して適用できます。

マイクロセグメンテーションは、East-Westトラフィックを制御するためのデバイスの認証に成功すると、有線ポートに動的ファイアウォールフィルターを適用することで得られます。ダイナミックフィルターを使用すると、カメラネットワークで制御して、安全なカメラ録画サーバーまたはセキュリティ担当者が使用するいくつかの専用端末とのみ通信するようにできます。同様に、IP Phoneネットワークにファイアウォールフィルターを適用して、IP電話とネットワーク内のコールマネージャーサーバー間の通信を許可できます。

この構成例では、EXシリーズスイッチとAruba ClearPass Policy Managerの機能を使用して、エンドポイント認証プロセスの一部としてデバイスプロファイリングを実行する方法を示します。

この例では、組織の有線インフラストラクチャには、アクセスポリシーを定義した4種類のエンドポイントがあります。

-

Access points- アクセス ポイントとしてプロファイリングされたエンドポイントは、ネットワークへのアクセスが許可され、AP_VLAN VLAN に動的に割り当てられます。

-

IP phones- IP フォンとしてプロファイルされたエンドポイントは、ネットワークへのアクセスが許可されます。IPPhone_VLANは、VoIP VLANとして動的に割り当てられます。

-

Corporate laptops- 802.1X サプリカントを持つエンドポイントは、ユーザ クレデンシャルによって認証されます。ユーザーの認証が正常に完了すると、ラップトップはネットワークへのアクセスを許可され、Employee_VLAN VLANに配置されます。

-

Camera /IOT Devices—802.1xサプリカントの有無にかかわらず、カメラやIOTデバイスをネットワークに追加して、Camera_IOT_VLAN VLANへのアクセス権を付与することができます。

-

Noncorporate laptops/Tablets- 802.1X サプリカントがなく、企業以外のデバイスとしてプロファイルされているエンドポイントには、インターネット アクセスのみが提供されます

表 1 に、有線、無線、および許可のアクセス ポリシーの定義値を示します。

| アクセスポリシー |

有線 |

ワイヤレス |

承認 |

|---|---|---|---|

| AP VLAN |

130 (ネイティブ) |

許可 VLAN = 121,131,151,102 |

- |

| IP-電話 |

120 |

121 |

電話とコール マネージャー サーバー間 |

| 従業員 |

150 |

151 |

すべてアクセス |

| 修復 |

101 |

102 |

検疫 |

| IOTカメラ |

130 |

131 |

DHCP、NTP、NVR |

要件

この例では、ポリシー インフラストラクチャ用の以下のハードウェアおよびソフトウェア コンポーネントを使用します。

-

EX4300、EX2300、EX3400スイッチ(Junos OSリリース20.2R1以前を搭載)

-

Aruba ClearPass Policy Manager (6.9.0.130064 を実行)

概要とトポロジー

エンドポイント アクセス ポリシーを実装するために、ポリシー インフラストラクチャは次のように構成されます。

-

スイッチ上のすべてのアクセス インターフェイスは、修復 VLAN として機能する VLAN 100 になるように初期設定されています。エンドポイントが正常に認証されない場合、またはサポートされているエンドポイントの 1 つとして正常にプロファイルされない場合、そのエンドポイントは修復 VLAN に残ります。

メモ:エンドポイントがDHCPを使用する場合は、VLANの変更を避けます。エンドポイントは、既存のリースの有効期限が切れるか、ポートバウンスが発生するまで、別のDHCPRequestを送信しません。

-

802.1X サプリカントを持つエンドポイントは、802.1X PEAP 認証を使用して認証されます。802.1X PEAP認証の詳細については、 EXシリーズスイッチとAruba ClearPass PolicyManagerを使用した802.1X PEAPおよびMAC RADIUS認証の設定を参照してください。

-

802.1Xサプリカントを持たないエンドポイントは、MAC RADIUS認証を使用して認証され、デバイスのタイプを判断するためにプロファイルされます。これらのエンドポイントは、次の 2 段階の認証プロセスを経ます。

-

最初のステップは、エンドポイントが最初にスイッチに接続した後、Aruba ClearPass プロファイルによってプロファイルされる前に行われます。接続後、エンドポイントはMAC RADIUS認証を使用して認証されます。Aruba ClearPassは、エンドポイントにインターネットへのアクセスを許可するようにスイッチに指示するが、内部ネットワークへのアクセスは禁止する強制ポリシーを適用します。

-

2 番目の手順は、エンドポイントが正常にプロファイリングされた後に行われます。最初のステップで認証された後、エンドポイントはDHCPサーバーに接続してIPアドレスを要求します。スイッチは、エンドポイントからDHCPサーバーに送信されたDHCPメッセージをAruba ClearPassにも中継し、これによりClearPassがエンドポイントをプロファイリングできるようになります。エンドポイントをプロファイリングし、エンドポイントをエンドポイントリポジトリに追加すると、ClearPassはRADIUS認証変更(CoA)メッセージをスイッチに送信し、セッションを終了するように指示します。その後、スイッチはエンドポイントに代わって再認証を試みます。エンドポイントは現在エンドポイント・リポジトリに存在するため、Aruba ClearPassは、エンドポイントを認証する際に、デバイス・タイプに適した適用ポリシーを適用できます。たとえば、エンドポイントがアクセス ポイントの場合、ClearPass はアクセス ポイントをAP_VLAN VLAN に動的に割り当てる適用ポリシーを適用します。

-

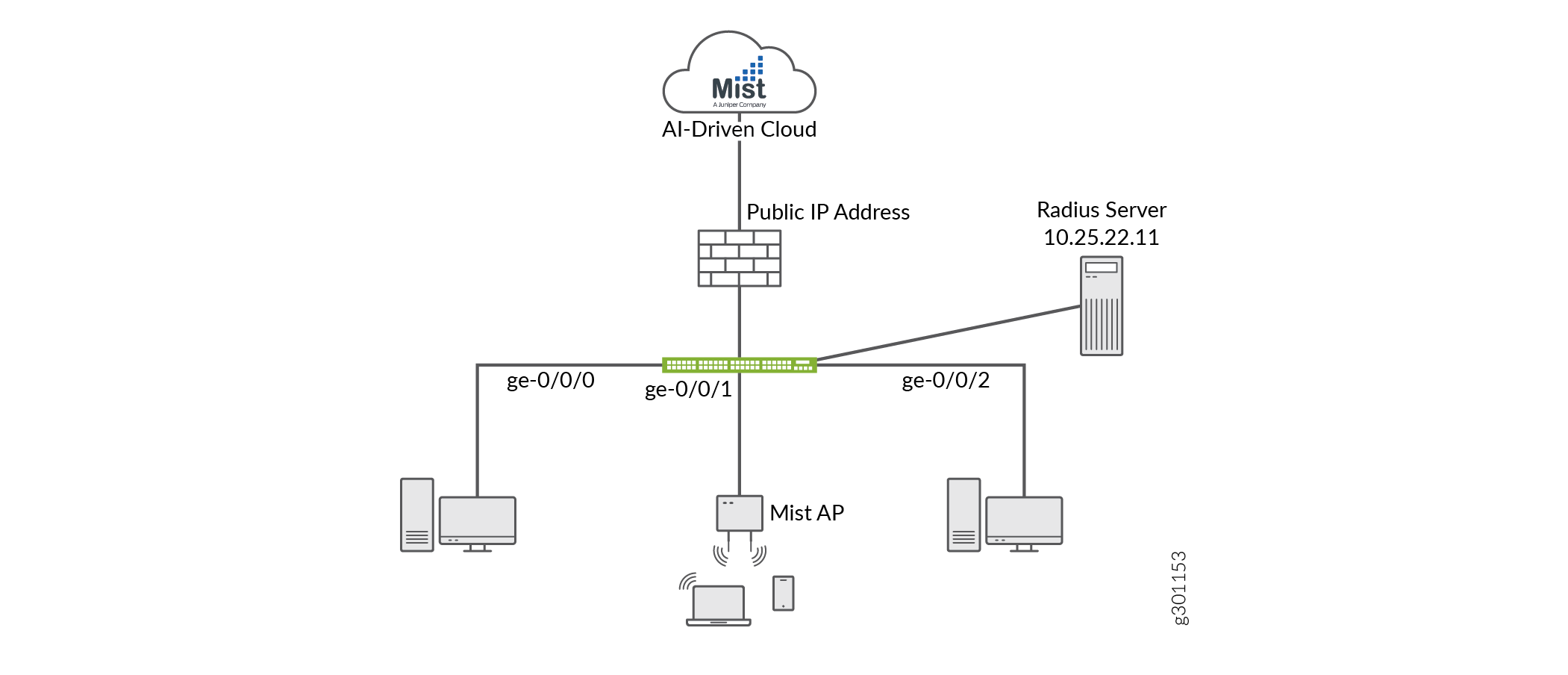

図 1 に、この例で使用するトポロジを示します。

で使用されるトポロジー

で使用されるトポロジー

構成

このセクションでは、次の手順について説明します。

EX スイッチの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを 階層レベルで CLI [edit] にコピー アンド ペーストして、設定モードからコミットを入力します。

[edit] set access radius-server 10.25.22.11 dynamic-request-port 3799 set access radius-server 10.25.22.11 secret "$9$tqCW01hevLVwgSrwgoJHkp0BISrKM87db" set access radius-server 10.25.22.11 source-address 10.25.99.11 set access profile ACCESS_PROF_RADIUS accounting-order radius set access profile ACCESS_PROF_RADIUS authentication-order radius set access profile ACCESS_PROF_RADIUS radius authentication-server 10.25.22.11 set access profile ACCESS_PROF_RADIUS radius accounting-server 10.25.22.11 set protocols dot1x authenticator authentication-profile-name ACCESS_PROF_RADIUS set protocols dot1x authenticator interface AUTHC supplicant multiple set protocols dot1x authenticator interface AUTHC transmit-period 3 set protocols dot1x authenticator interface AUTHC mac-radius set vlans AP vlan-id 130 set vlans EMPLOYEE-WIRED vlan-id 150 set vlans EMPLOYEE-WIRELESS vlan-id 151 set vlans IOT-WIRED vlan-id 111 set vlans IOT-WIRELESS vlan-id 112 set vlans IP-PHONE-WIRED vlan-id 120 set vlans IP-PHONE-WIRELESS vlan-id 121 set vlans MANAGEMENT vlan-id 99 set vlans MANAGEMENT l3-interface irb.99 set vlans REMEDIATION-WIRED vlan-id 101 set vlans REMEDIATION-WIRELESS vlan-id 102 set interfaces interface-range AP member ge-0/0/0 set interfaces interface-range AP native-vlan-id 130 set interfaces interface-range AP unit 0 family ethernet-switching interface-mode trunk set interfaces interface-range AP unit 0 family ethernet-switching vlan members AP set interfaces interface-range AP unit 0 family ethernet-switching vlan members EMPLOYEE-WIRELESS set interfaces interface-range AUTHC member ge-0/0/6 set interfaces interface-range AUTHC member ge-0/0/3 set interfaces interface-range AUTHC member ge-0/0/2 set interfaces interface-range AUTHC member ge-0/0/4 set interfaces interface-range AUTHC member ge-0/0/7 set interfaces interface-range AUTHC member ge-0/0/8 set interfaces interface-range AUTHC member ge-0/0/9 set interfaces interface-range AUTHC member ge-0/0/5 set interfaces interface-range AUTHC unit 0 family ethernet-switching interface-mode access set interfaces interface-range AUTHC unit 0 family ethernet-switching vlan members REMEDIATION-WIRED set firewall family ethernet-switching filter Internet_Only_Access term Allow_DHCP from destination-port 67 set firewall family ethernet-switching filter Internet_Only_Access term Allow_DHCP from destination-port 68 set firewall family ethernet-switching filter Internet_Only_Access term Allow_DHCP from ip-protocol udp set firewall family ethernet-switching filter Internet_Only_Access term Allow_DHCP then accept set firewall family ethernet-switching filter Internet_Only_Access term Allow_DNS from destination-port 53 set firewall family ethernet-switching filter Internet_Only_Access term Allow_DNS from ip-protocol udp set firewall family ethernet-switching filter Internet_Only_Access term Allow_DNS from ip-protocol tcp set firewall family ethernet-switching filter Internet_Only_Access term Block_Internal from ip-destination-address 192.168.0.0/16 set firewall family ethernet-switching filter Internet_Only_Access term Block_Internal then discard set firewall family ethernet-switching filter Internet_Only_Access term Allow_All then accept

手順

EXスイッチを設定する一般的な手順は次のとおりです。

-

Aruba ClearPass Policy Manager への接続を構成します。

-

802.1Xプロトコルで使用されるアクセスプロファイルを作成します。アクセス プロファイルは、802.1X プロトコルに、使用する認証サーバーと認証方法、および認証方法の順序を指示します。

-

802.1X プロトコルを構成します。

-

VLAN を構成します。

-

アクセス ポートでイーサネット スイッチングを設定します。

-

IRB(統合型ルーティングおよびブリッジング)インターフェイスを設定し、VLAN に割り当てます。

-

デバイス・プロファイリングを実行できるように、DHCPパケットをAruba ClearPassに送信するようにDHCPリレーを構成します。

-

内部ネットワークへのアクセスをブロックするファイアウォールポリシーを作成します。

EX スイッチを設定するには:

-

RADIUS サーバーの接続情報を指定します。

[edit] user@Policy-EX-switch# set access radius-server 10.25.22.11 dynamic-request-port 3799 user@Policy-EX-switch# set access radius-server 10.25.22.11 secret password user@Policy-EX-switch# set access radius-server 10.25.22.11 source-address 10.25.99.11

-

アクセスプロファイルを設定します。

[edit access] user@Policy-EX-switch# set access profile ACCESS_PROF_RADIUS accounting-order radius user@Policy-EX-switch# set access profile ACCESS_PROF_RADIUS authentication-order radius user@Policy-EX-switch# set access profile ACCESS_PROF_RADIUS radius authentication-server 10.25.22.11 user@Policy-EX-switch# set access profile ACCESS_PROF_RADIUS radius accounting-server 10.25.22.11

-

ACCESS_PROF_RADIUSを使用するように802.1Xを設定し、各アクセスインターフェイスでプロトコルを有効にします。さらに、インターフェイスを設定して、MAC RADIUS認証をサポートし、それぞれを個別に認証する必要がある複数のサプリカントを許可します。

デフォルトでは、スイッチは最初に 802.1X 認証を試みます。エンドポイントから EAP パケットを受信しない場合、エンドポイントに 802.1X サプリカントがないことを示している場合は、MAC RADIUS 認証を試みます。

[edit] user@Policy-EX-switch# set protocols dot1x authenticator authentication-profile-name ACCESS_PROF_RADIUS user@Policy-EX-switch# set protocols dot1x authenticator interface AUTHC supplicant multiple user@Policy-EX-switch# set protocols dot1x authenticator interface AUTHC transmit-period 3 user@Policy-EX-switch# set protocols dot1x authenticator interface AUTHC mac-radius user@Policy-EX-switch# set interfaces interface-range AP member ge-0/0/0 user@Policy-EX-switch# set interfaces interface-range AP native-vlan-id 130 user@Policy-EX-switch# set interfaces interface-range AP unit 0 family ethernet-switching interface-mode trunk user@Policy-EX-switch# set interfaces interface-range AP unit 0 family ethernet-switching vlan members AP user@Policy-EX-switch# set interfaces interface-range AP unit 0 family ethernet-switching vlan members EMPLOYEE-WIRELESS user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/6 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/3 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/2 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/4 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/7 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/8 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/9 user@Policy-EX-switch# set interfaces interface-range AUTHC member ge-0/0/5

-

この例で使用する VLAN を構成します。

[edit] user@Policy-EX-switch# set vlans AP vlan-id 130 user@Policy-EX-switch# set vlans EMPLOYEE-WIRED vlan-id 150 user@Policy-EX-switch# set vlans EMPLOYEE-WIRELESS vlan-id 151 user@Policy-EX-switch# set vlans IOT-WIRED vlan-id 111 user@Policy-EX-switch# set vlans IOT-WIRELESS vlan-id 112 user@Policy-EX-switch# set vlans IP-PHONE-WIRED vlan-id 120 user@Policy-EX-switch# set vlans IP-PHONE-WIRELESS vlan-id 121 user@Policy-EX-switch# set vlans MANAGEMENT vlan-id 99 user@Policy-EX-switch# set vlans MANAGEMENT l3-interface irb.99 user@Policy-EX-switch# set vlans REMEDIATION-WIRED vlan-id 101 user@Policy-EX-switch# set vlans REMEDIATION-WIRELESS vlan-id 102

ダイナミックVLANの割り当てが機能するためには、認証が試行される前にVLANがスイッチ上に存在している必要があります。VLAN が存在しない場合、認証は失敗します。

-

DHCPリクエストパケットをAruba ClearPassに転送するようにDHCPリレーを設定します。

[edit] user@Policy-EX-switch# set dhcp-relay server-group dhcp-dot1x 10.25.22.11 user@Policy-EX-switch# set dhcp-relay active-server-group dhcp-dot1x

-

MAC RADIUS認証で認証済みで、まだプロファイリングされていないデバイスに使用するファイアウォールフィルター Internet_Only_Accessを設定します。

このフィルターは、エンドポイントによる内部ネットワーク (192.168.0.0/16) へのアクセスをブロックします。

[edit] user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DHCP from destination-port 67 user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DHCP from destination-port 68 user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DHCP from ip-protocol udp user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DHCP then accept user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DNS from destination-port 53 user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DNS from ip-protocol udp user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_DNS from ip-protocol tcp user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term BLOCK_RFC_1918 from ip-destination-address 10.0.0.0/8 user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term BLOCK_RFC_1918 from ip-destination-address 172.16.0.0/12 user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term BLOCK_RFC_1918 from ip-destination-address 192.168.0.0/16 user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term BLOCK_RFC_1918 then discard user@Policy-EX-switch# set firewall family ethernet-switching filter INTERNET_ACCESS_ONLY term ALLOW_ALL then accept

結果

設定モードから、次のコマンド show を入力して設定を確認します。

user@Policy-EX-switch# show access

radius-server {

10.25.22.11 {

dynamic-request-port 3799;

secret "$9$tqCW01hevLVwgSrwgoJHkp0BISrKM87db"; ## SECRET-DATA

source-address 10.25.99.11;

}

}

profile ACCESS_PROF_RADIUS {

accounting-order radius;

authentication-order radius;

radius {

authentication-server 10.25.22.11;

accounting-server 10.25.22.11;

}

}

}

user@Policy-EX-switch# show protocols

dot1x {

authenticator {

authentication-profile-name ACCESS_PROF_RADIUS;

interface {

AUTHC {

supplicant multiple;

transmit-period 3;

mac-radius;

}

}

}

}

user@Policy-EX-switch# show interfaces

interface-range AP {

member ge-0/0/0;

native-vlan-id 130;

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan {

members [ AP EMPLOYEE-WIRELESS ];

}

}

}

}

interface-range AUTHC {

member ge-0/0/6;

member ge-0/0/3;

member ge-0/0/2;

member ge-0/0/4;

member ge-0/0/7;

member ge-0/0/8;

member ge-0/0/9;

member ge-0/0/5;

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members REMEDIATION-WIRED;

}

}

}

}

user@Policy-EX-switch# show vlans

AP {

vlan-id 130;

}

EMPLOYEE-WIRED {

vlan-id 150;

}

EMPLOYEE-WIRELESS {

vlan-id 151;

}

IOT-WIRED {

vlan-id 111;

}

IOT-WIRELESS {

vlan-id 112;

}

IP-PHONE-WIRED {

vlan-id 120;

}

IP-PHONE-WIRELESS {

vlan-id 121;

}

MANAGEMENT {

vlan-id 99;

l3-interface irb.99;

}

REMEDIATION-WIRED {

vlan-id 101;

}

REMEDIATION-WIRELESS {

vlan-id 102;

}

}

}

user@Policy-EX-switch# show forwarding-options

dhcp-relay {

server-group {

dhcp-dot1x {

10.25.22.11;

}

}

helpers {

bootp {

server 10.25.22.11;

}

}

user@Policy-EX-switch# show firewall

family ethernet-switching {

filter INTERNET_ACCESS_ONLY {

term ALLOW_DHCP {

from {

destination-port [ 67 68 ];

ip-protocol udp;

}

then accept;

}

term ALLOW_DNS {

from {

destination-port 53;

ip-protocol [ udp tcp ];

}

}

term BLOCK_RFC_1918 {

from {

ip-destination-address {

10.0.0.0/8;

172.16.0.0/12;

192.168.0.0/16;

}

}

then discard;

}

term ALLOW_ALL {

then accept;

}

}

}

}

デバイスの設定が完了したら、設定モードから を入力します commit 。

Aruba ClearPass Policy Manager の設定

手順

Aruba ClearPassを設定するための一般的な手順は以下の通りです。

-

Juniper-AV-Pair属性がRADIUSディクショナリに存在することを確認します。

-

EXスイッチをネットワークデバイスとして追加します。

-

802.1X PEAP 認証に使用されるサーバー証明書がインストールされていることを確認します。

-

この例で 802.1X 認証に使用するローカル ユーザーを追加します。

-

次の実施プロファイルを作成します。

-

VLAN 150 にエンドポイントを配置する VLAN 150 ENF PROF。

-

JUNIPER VOIP VLAN 120 VLAN 120 VLAN を VoIP VLAN として定義する拡張子。

-

VLAN 130 にエンドポイントを配置する VLAN 130 ENF PROF。

-

まだプロファイリングされていないデバイスに使用されるファイアウォールフィルターを指定するInternet_Only_Access_Fliter_ID_ENF_Prof Internet_Only_Access。

-

-

次の 2 つの強制ポリシーを作成します。

-

MAC RADIUS認証が使用されるときに呼び出されるポリシーです。

-

802.1X 認証が使用されるときに呼び出されるポリシー。

-

-

MAC RADIUS 認証サービスと 802.1X 認証サービスを定義します。

-

MAC RADIUS 認証サービスが 802.1X 認証サービスよりも先に評価されていることを確認します。

Aruba ClearPassを設定するには、次の手順に従います。

-

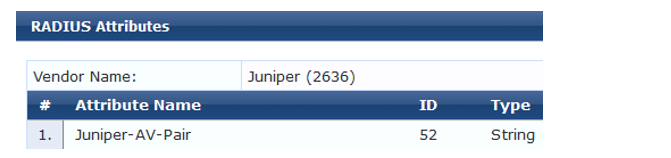

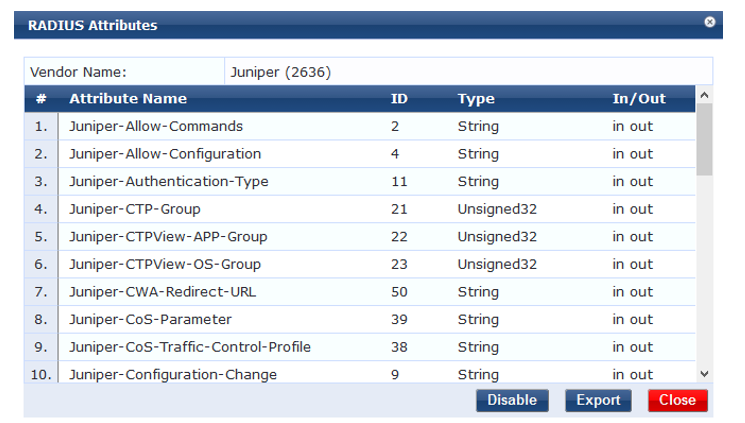

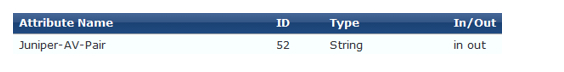

Juniper-AV-Pair属性がRADIUSディクショナリに存在することを確認します。

[RADIUS]>[管理]>[辞書]に移動し、ジュニパー辞書を開きます。

メモ:

メモ:ジュニパー辞書が赤で表示されている場合は、辞書を有効にするジュニパー辞書ページを開き、有効にするボタンをクリックします。

Juniper-AV-Pair属性が存在しない場合は、次の手順に従って追加します。

-

[エクスポート] ボタンをクリックします。

-

RadiusDictionary.xml ファイルをコンピュータに保存し、テキスト エディタで開きます。

-

[ 半径属性] セクションの下に、次の行を追加します。

<属性プロファイル="入力中" 型="文字列" 名前="Juniper-AV-Pair" id="52"/>

-

XML ファイルを保存します。

-

ClearPass セッションに戻り、[RadiusDictionary] ページの右上隅にある [インポート] ボタンをクリックします。

-

[ 参照 ] ボタンをクリックし、先ほど保存した RadiusDictionary.xml ファイルを見つけます

-

[インポート] をクリックします。

-

次に、 Juniper RADIUS辞書 を開き、 Juniper-AV-Pair 属性が存在するかどうかを確認します

-

-

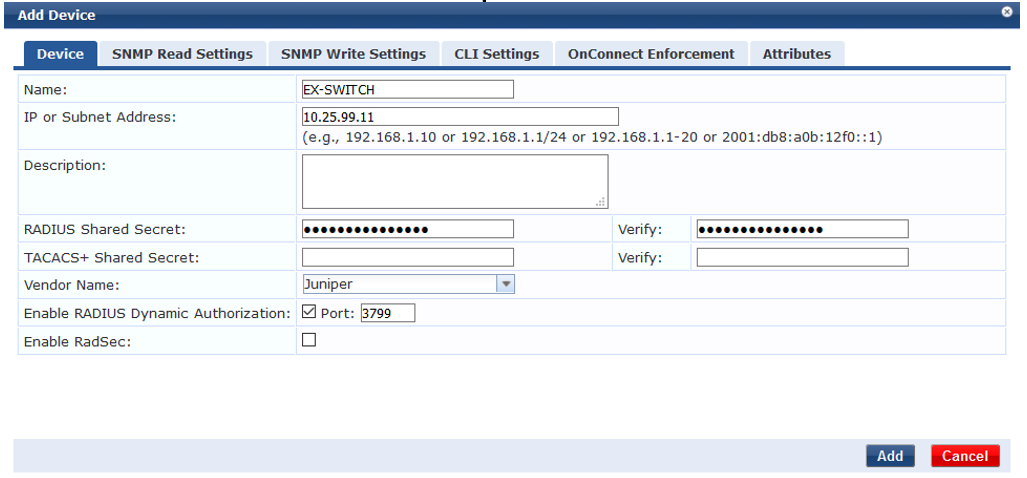

EXスイッチをネットワークデバイスとして追加します。

手順

-

[構成] > [ネットワーク > デバイス] で、[ 追加] をクリックします。

-

[デバイス]タブで、スイッチのホスト名とIPアドレス、およびスイッチに設定したRADIUS共有シークレットを入力します。[ベンダー名] フィールドを [ジュニパー] に設定します。

-

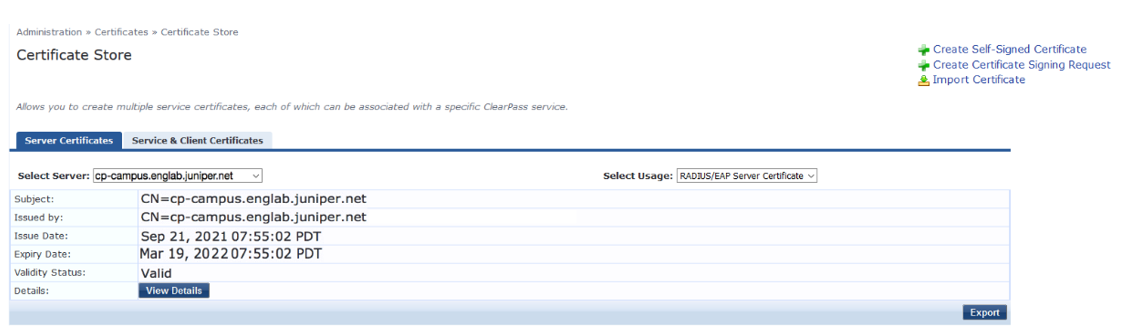

802.1X PEAP 認証用の信頼されたサーバー証明書が存在することを確認します。

-

「管理>証明書>証明書ストア」で、各 Aruba ClearPass サーバーに有効な RADIUS/EAP サーバー証明書がインストールされていることを確認します。そうでない場合は、有効なサーバー証明書を追加します。Aruba ClearPassのドキュメントおよび認証局には、証明書を取得してClearPassにインポートする方法の詳細が記載されています。

-

-

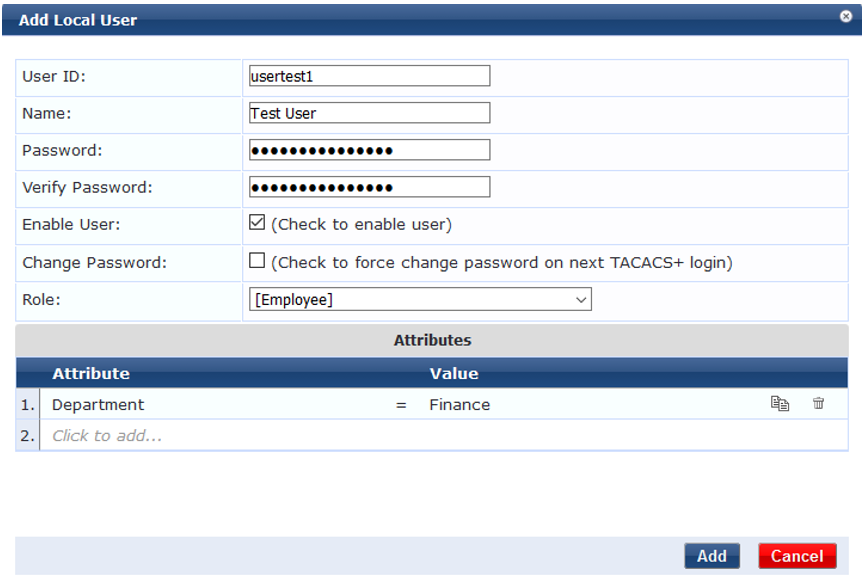

ローカル・ユーザー・リポジトリーにテスト・ユーザーを追加します。このユーザーは、802.1X 認証の検証に使用されます。

-

「構成> ID > ローカル・ユーザー」で、「 追加」をクリックします。

-

「ローカル・ユーザーの追加」ウィンドウで、ユーザー ID ( usertest1)、ユーザー名 (テスト・ユーザー)、およびパスワードを入力します。次に、ユーザー ロールとして [従業員 ] を選択します。[属性] で [ 部門 ] 属性を選択し、[値] に 「財務」 と入力します。

メモ:この設定例では、ClearPassローカルユーザーリポジトリが認証ソースとして使用されます。ただし、一般的なエンタープライズ展開では、Microsoft Active Directory が認証ソースとして使用されます。Active Directory を認証ソースとして設定する方法の詳細については、管理 » サポート » ドキュメントにある ClearPass のドキュメントを検索してください。

-

-

-

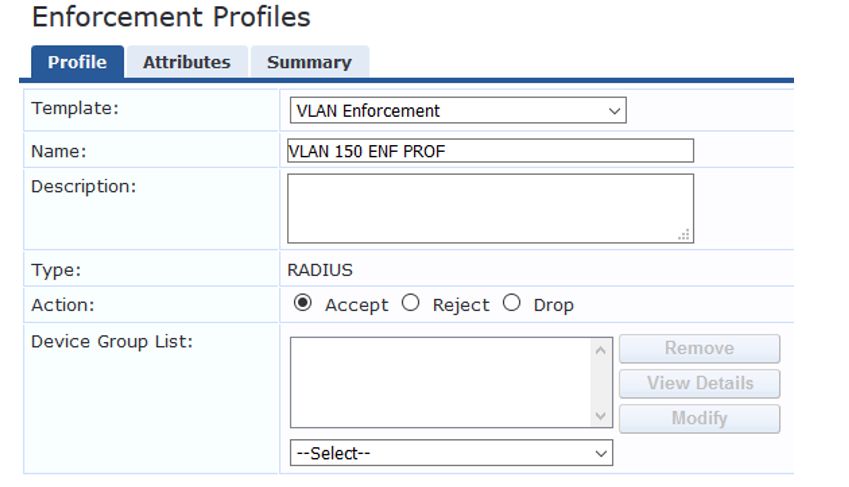

802.1Xを使用して認証する従業員のラップトップまたはデスクトップの実施プロファイルを設定します。

-

このプロファイルは、エンドポイントを VLAN 150 に配置します。

手順

「構成>適用>プロファイル」で、「 追加」をクリックします。

-

[プロファイル] タブで、[テンプレート] を [VLAN 強制] に設定し、[名前] フィールドにプロファイル名「VLAN 150 ENF PROF」を入力します。

-

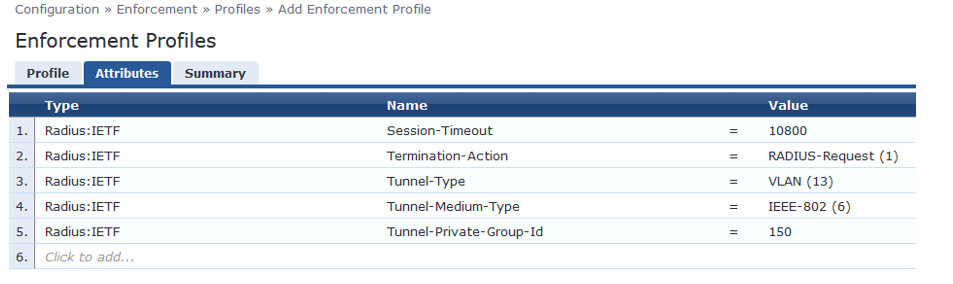

[属性] タブで、次のように属性を構成します。

-

-

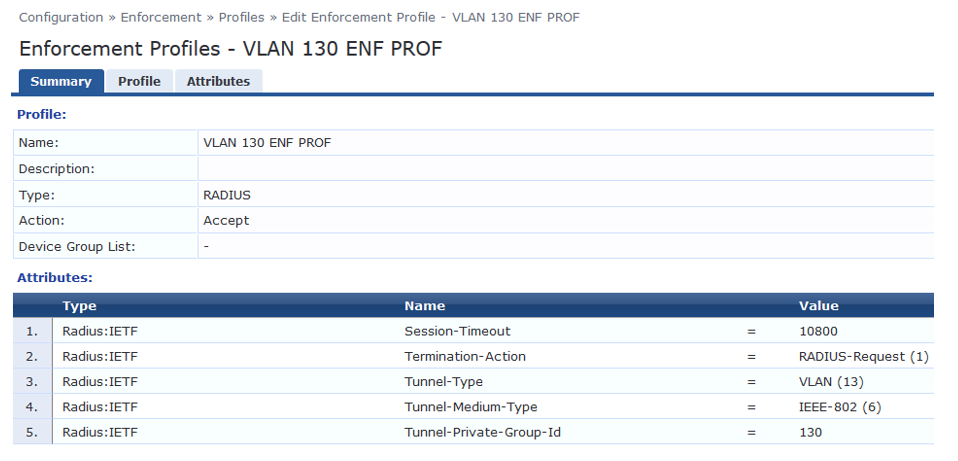

VLAN 130 にアクセス ポイントを配置するアクセス ポイント実施プロファイルを設定します。

-

前の手順で使用したのと同じ基本的な手順を使用して、このプロファイルを作成します。プロファイルを完了すると、[概要] タブの情報が次のように表示されます。

-

-

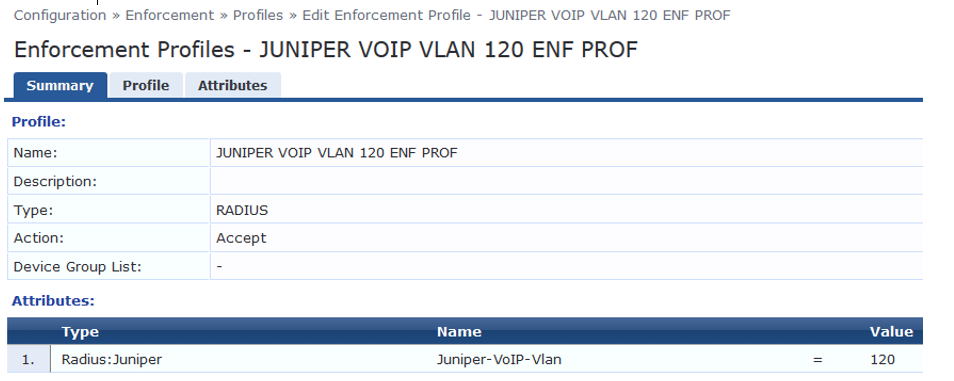

IP フォン強制プロファイルを設定します。

-

このプロファイルは、VoIP VLANとして使用するVLANとしてVLAN 120を返すようにAruba ClearPassに指示します。ジュニパーネットワークスのRADIUSディクショナリは、この目的に使用する特別なRADIUS属性を定義しています。属性タイプとして[RADIUS-Juniper]を選択し、属性名として[Juniper-VoIP-Vlan]を選択します。

-

プロファイルを完了すると、[ 概要 ] タブの情報が次のように表示されます。

-

-

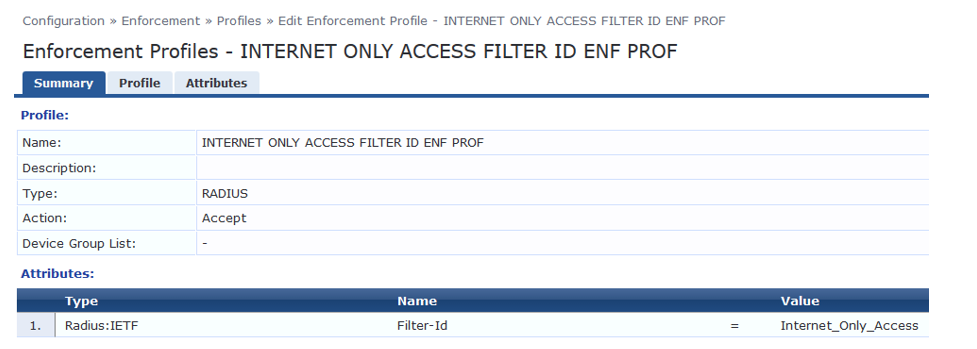

インターネットアクセスのみの実施プロファイルを設定します。

-

この実施プロファイルは、内部ネットワークへのアクセスをブロックするスイッチで設定したファイアウォールフィルター Internet_Only_Accessファイアウォールフィルターの名前を返すようにAruba ClearPassに指示します。このプロファイルを完了すると、[概要] タブの情報が次のように表示されます。

-

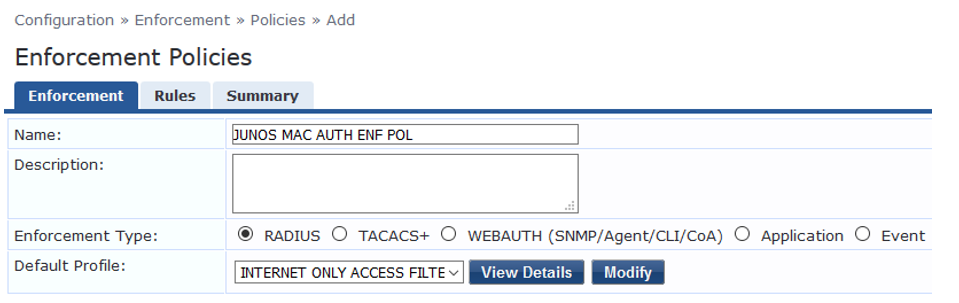

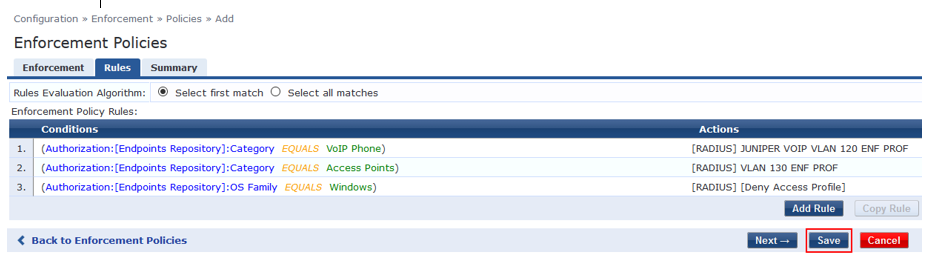

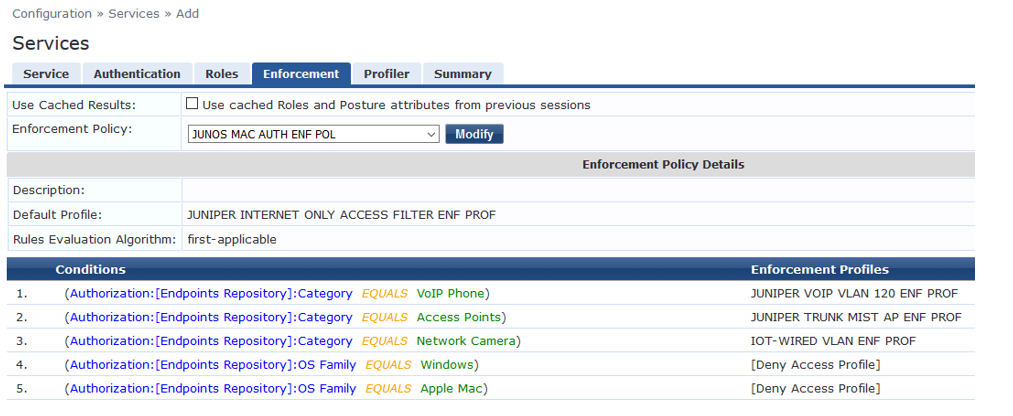

MAC RADIUS認証強化ポリシーを設定します。

-

MAC RADIUS認証によって認証されるエンドポイントの場合、このポリシーは、デバイスプロファイルに従って適用ポリシーを適用するようにAruba ClearPassに通知します。VLAN 130 ENF PROFはアクセスポイントとしてプロファイルされたエンドポイントに適用され、JUNIPER VOIP VLAN 120 ENF PROFはVoIP電話としてプロファイルされたエンドポイントに適用されます。定義済みの適用ポリシー [アクセス拒否プロファイル] は、Windows デバイスとしてプロファイルされたエンドポイントに適用されます。これにより、802.1Xサプリカントを搭載したラップトップのみがネットワークにアクセスできるという組織のアクセスポリシーが適用されます。まだプロファイリングされていないエンドポイントを含む他のすべてのエンドポイントには、インターネットのみのアクセス フィルター ID ENF PROFプロファイルが適用されます。

-

[構成>適用> ポリシー] で、[ 追加] をクリックします。

-

[適用] タブで、ポリシーの名前 (JUNOS MAC AUTH ENF POL) を入力し、[既定のプロファイル] を [インターネットのみのアクセス フィルター ID ENF PROF] に設定します。

-

[ルール] タブで、[ルール の追加] をクリックし、表示されたルールを追加します。

次のルールを作成する前に、[ 保存 ] をクリックしてルールを順番に追加する必要があります。

-

-

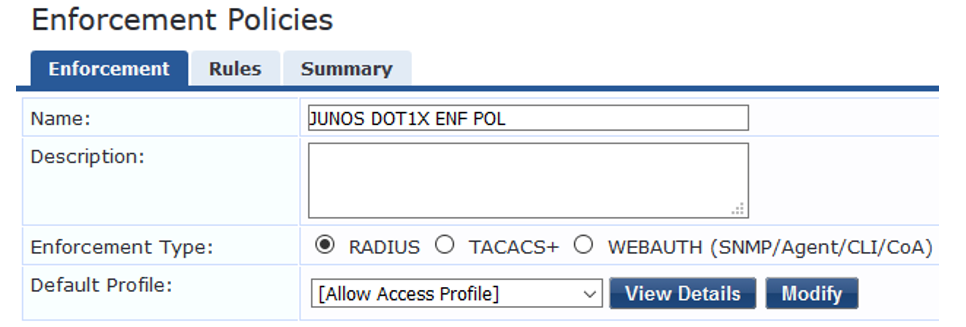

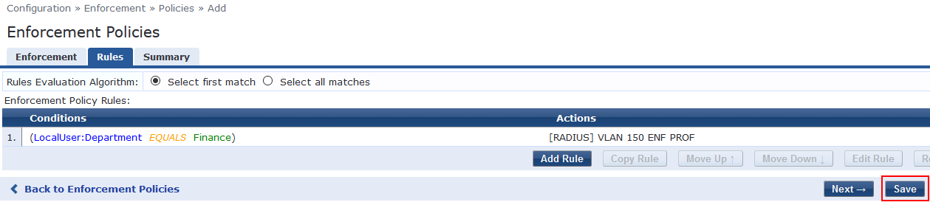

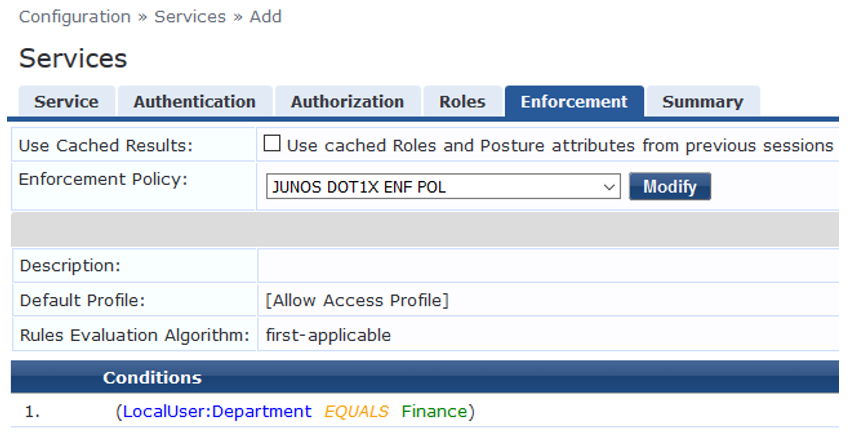

802.1X 強制ポリシーを構成します。

このポリシーは、ユーザーが財務部門のメンバーとして正常に認証された場合に、VLAN 150 ENF PROF実施プロファイルを使用するようにAruba ClearPassに指示します。その他のユーザー認証はデフォルト プロファイルに一致し、スイッチに RADIUS Accept が送信され、エンドポイントが修復 VLAN 100 に配置されます。

-

設定 » 適用 » ポリシー で、 追加 をクリックします。

-

[適用]タブで、ポリシーの名前 (JUNOS DOT1X ENF POL) を入力し、[デフォルトプロファイル]を [アクセスプロファイルを許可]に設定します。

-

[ルール] タブで、[ルールの追加] をクリックし、表示されたルールを追加します。

-

-

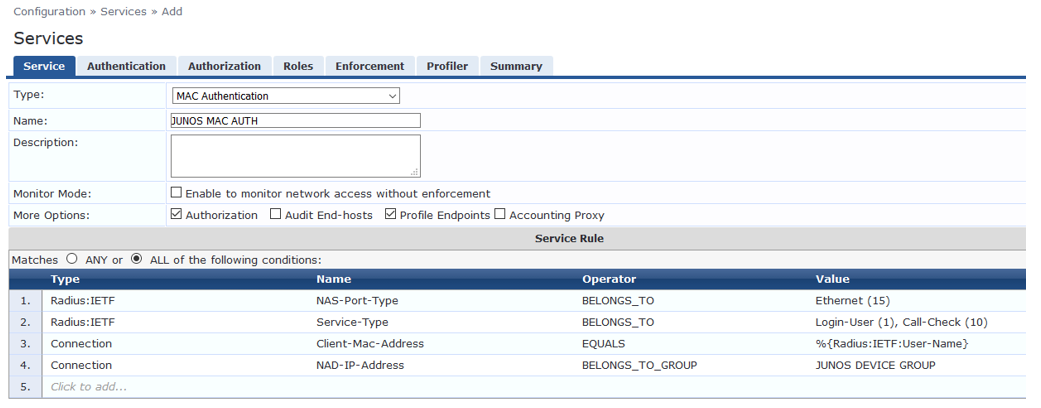

JUNOS MAC 認証サービスを設定します。

このサービスの設定では、受信したRADIUSユーザー名属性とクライアントMACアドレス属性が同じ値の場合、MAC RADIUS認証が実行されます。

-

設定 » サービス で、 追加 をクリックします。

-

[サービス] タブで、表示されているフィールドに入力します。必ず [ 承認 ] オプションと [エンドポイントのプロファイル] オプションを選択してください。

-

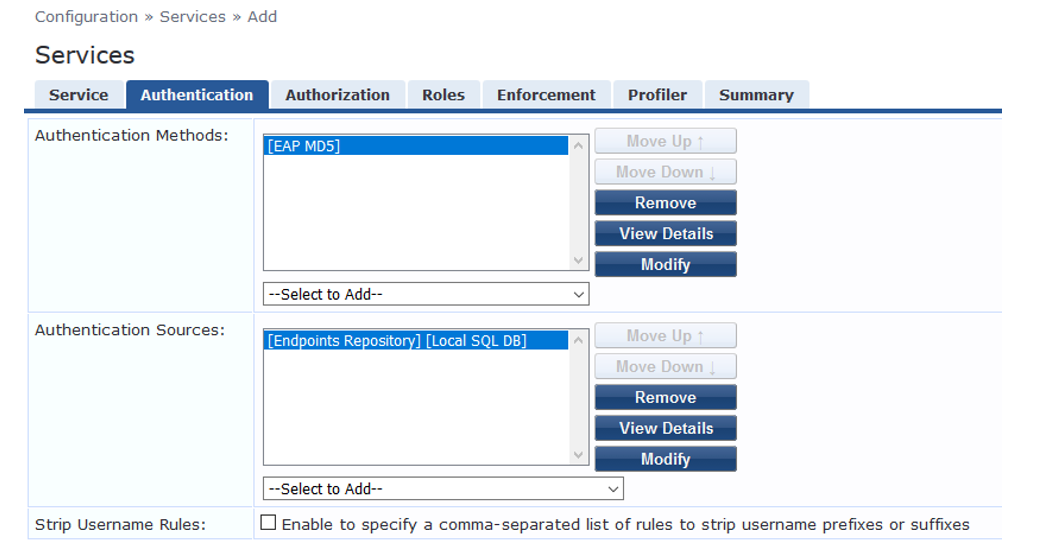

[認証]タブで、[認証方法]リストから [すべてのMAC認証を許可する] を削除し、[ EAP MD5] をリストに追加します。

認証ソースの一覧で[エンドポイントリポジトリ][ローカルSQL DB]を選択します。

-

適用 タブで、 JUNOS MAC AUTH ENF POL を選択します。

-

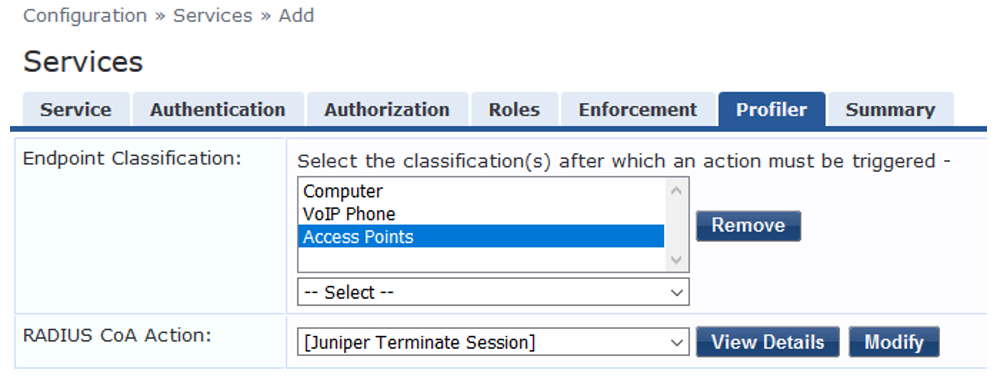

[プロファイラー] タブで、[コンピューター]、[VoIP 電話]、[アクセス ポイント] を [エンドポイント分類] リストに追加します。

RADIUS CoAアクションリストから [セッション終了] を選択します。 この構成により、エンドポイントは、プロファイリングされてエンドポイント・リポジトリーに追加された後、再認証を受けます。エンドポイントがプロファイリングされる前は、認証されたユーザーセッションに対してインターネットのみのアクセスフィルターID ENF PROF実施プロファイルが有効になっています。(このプロファイルは、ステップ 7 で設定した MAC 認証ポリシーのデフォルトプロファイルです)。Aruba ClearPassは、デバイスが正常に分類されると、RADIUS CoAをスイッチに送信し、これによりスイッチがセッションを終了します。その後、スイッチはエンドポイントの再認証を試みます。エンドポイントのデバイス プロファイルがエンドポイント リポジトリにあるため、エンドポイントが認証されるときに適切なデバイス適用プロファイルが適用されます。

-

「保存」をクリックします。

-

-

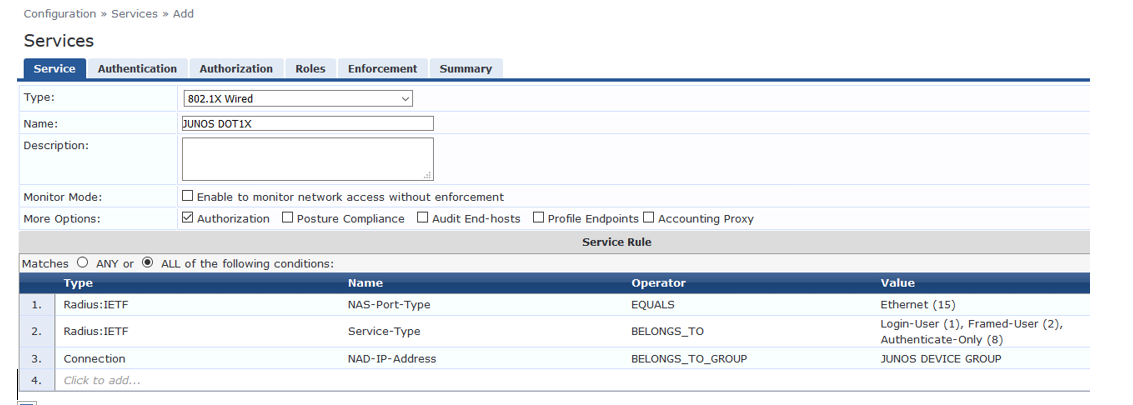

802.1X 認証サービスを構成します。

-

「構成>サービス」で、「 追加」をクリックします。

-

[サービス] タブで、次のようにフィールドに入力します。

-

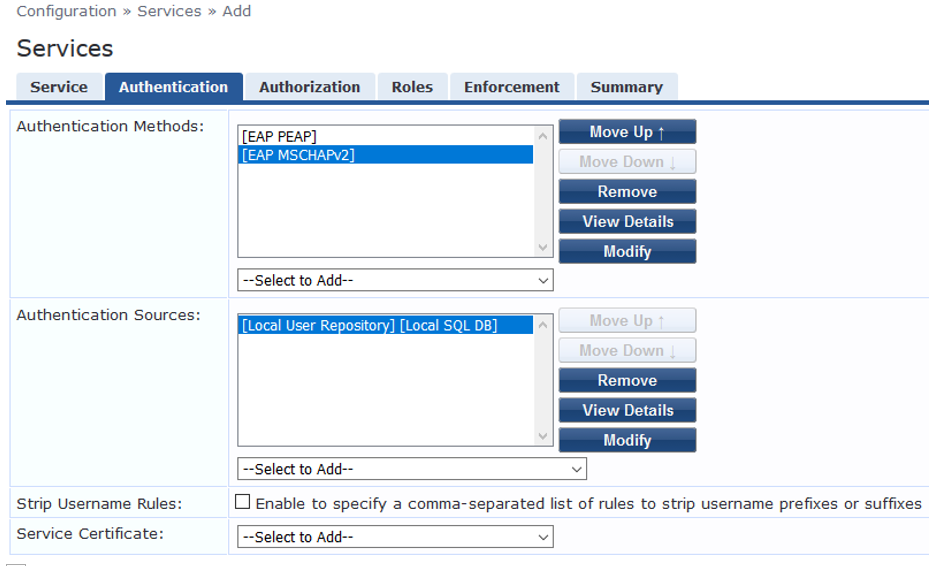

[認証] タブで、次の操作を行います。

-

[認証ソース]を[ローカル ユーザリポジトリ][ローカルSQL DB]に設定します。

-

[EAP FAST]、[EAP-TLS]、および [EAP-TTLS] の認証方法を削除します。

-

-

[適用] タブで、[適用ポリシー] を [Juniper_Dot1X_Policy] に設定します。

-

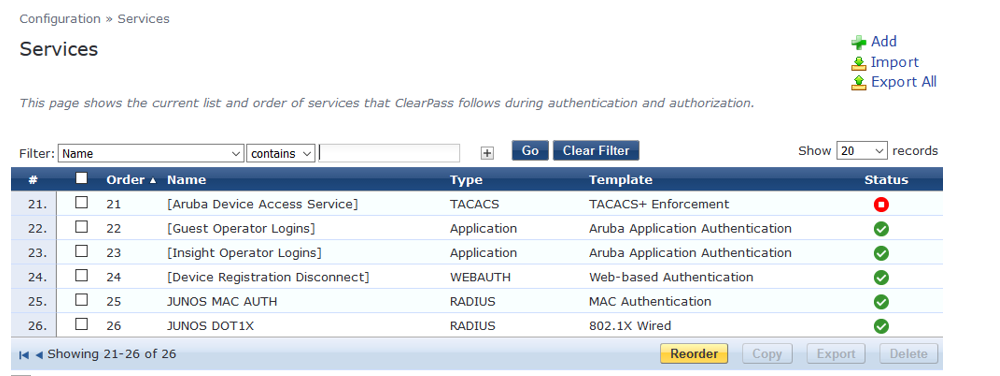

MAC RADIUS 認証サービス ポリシーが、802.1X 認証サービス ポリシーよりも先に評価されていることを確認します。

-

Aruba ClearPassは、同じ値を持つRADIUSユーザー名属性とクライアントMACアドレス属性によってMAC RADIUS認証要求を認識するように構成されているため、MAC RADIUSサービスポリシーを最初に評価する方が効率的です。

-

[サービス] メインウィンドウで、次に示すように、サービス リストで JUNOS DOT1X の前に JUNOS MAC AUTH が表示されていることを確認します。表示されない場合は、[並べ替え] をクリックして、JUNOS MAC AUTH を JUNOS DOT1X の上に移動します。

-

-

検証

設定が正常に機能していることを確認します。

- EXスイッチでの802.1X認証の検証

- EXスイッチでのアクセスポイント認証の確認

- EXスイッチでのVoIP電話および企業以外のラップトップの認証の確認

- Aruba ClearPass Policy Manager での認証要求のステータスの検証

EXスイッチでの802.1X認証の検証

目的

テスト ユーザー usertest1 が認証され、正しい VLAN に配置されていることを確認します。

この手順を実行するには、usertest1 の認証情報を渡すアクティブな 802.1X サプリカントを持つ Windows デバイスが必要です。802.1X PEAP認証用にWindows 7サプリカントを構成する方法については、EXシリーズスイッチとAruba ClearPass PolicyManagerを使用した802.1X PEAPおよびMAC RADIUS認証の構成を参照してください。

アクション

-

Windows 7ラップトップをEXスイッチのge-0/0/22に接続します。

-

スイッチで、次のコマンドを入力します。

user@Policy-EX-switch-01> show dot1x interface ge-0/0/8 802.1X Information: Interface Role State MAC address User ge-0/0/8.0 Authenticator Authenticated 98:90:96:D8:70:19 usertest1 -

ダイナミックVLANの割り当てを含む詳細については、次のように入力します。

user@Policy-EX-switch-01> show dot1x interface ge-0/0/8 detail ge-0/0/8.0 Role: Authenticator Administrative state: Auto Supplicant mode: Multiple Number of retries: 3 Quiet period: 60 seconds Transmit period: 3 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Mac Radius Authentication Protocol: EAP-MD5 Reauthentication: Enabled Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: usertest1, 98:90:96:D8:70:19 Operational state: Authenticated Backend Authentication state: Idle Authentication method: Radius Authenticated VLAN: EMPLOYEE-WIRED Session Reauth interval: 10800 seconds Reauthentication due in 10772 seconds Eapol-Block: Not In Effect Domain: Data出力は、usertest1 が正常に認証され、従業員有線 VLAN に配置されたことを示しています。

EXスイッチでのアクセスポイント認証の確認

目的

アクセス ポイントが正常に認証され、正しい VLAN に配置されていることを確認します。

アクション

-

EXスイッチのge-0/0/6にアクセスポイントを接続します。

-

スイッチで、次のコマンドを入力します。

user@Policy-EX-switch-01> show dot1x interface ge-0/0/6 ge-0/0/6.0 Role: Authenticator Administrative state: Auto Supplicant mode: Multiple Number of retries: 3 Quiet period: 60 seconds Transmit period: 3 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Mac Radius Authentication Protocol: EAP-MD5 Reauthentication: Enabled Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 1 Supplicant: 5c5b352e2d19, 5C:5B:35:2E:2D:19 Operational state: Authenticated Backend Authentication state: Idle Authentication method: Mac Radius Authenticated VLAN: AP Session Reauth interval: 3600 seconds Reauthentication due in 3549 seconds Egress Vlan: 102, 121, 130, 131, 151 Operational supplicant mode: Single Eapol-Block: Not In Effect Domain: Data出力は、アクセスポイントが認証され、AP_VLAN VLANに配置されたことを示しています。

EXスイッチでのVoIP電話および企業以外のラップトップの認証の確認

目的

VoIP 電話が正常に認証されていること、および企業以外のラップトップが認証されていないことを確認します。

アクション

-

VoIP電話をEXスイッチのge-0/0/8に接続し、802.1Xサプリカントが有効になっていないラップトップを電話のイーサネットポートに接続します。

-

デバイスの認証状態を確認するには、スイッチで次のコマンドを入力します。

user@Policy-EX-switch-01> show dot1x interface ge-0/0/8 ge-0/0/8.0 Role: Authenticator Administrative state: Auto Supplicant mode: Multiple Number of retries: 3 Quiet period: 60 seconds Transmit period: 30 seconds Mac Radius: Enabled Mac Radius Restrict: Disabled Mac Radius Authentication Protocol: EAP-MD5 Reauthentication: Enabled Configured Reauthentication interval: 3600 seconds Supplicant timeout: 30 seconds Server timeout: 30 seconds Maximum EAPOL requests: 2 Guest VLAN member: not configured Number of connected supplicants: 2 Supplicant: 08173515ec53, 08:17:35:15:EC:53 Operational state: Authenticated Backend Authentication state: Idle Authentication method: Mac Radius Authenticated VLAN: IPPhone_VLAN Session Reauth interval: 3600 seconds Reauthentication due in 3591 seconds Session Accounting Interim Interval: 600 seconds Accounting Update due in 591 seconds Supplicant: No User, D0:67:E5:50:E3:DD Operational state: Connecting Backend Authentication state: Idle Authentication method: None Session Reauth interval: 0 seconds Reauthentication due in 0 seconds Session Accounting Interim Interval: 600 seconds Accounting Update due in 0 seconds出力では、2 つのサプリカントがポートに接続されており、それぞれが MAC アドレスで識別されていることがわかります。VoIP電話は正常に認証され、IPPhone_VLANに配置されます。ラップトップは認証状態ではなく接続状態であり、認証に失敗したことを示しています。

-

IPPhone_VLAN VLAN が VoIP VLAN として割り当てられていることを確認するには、次のコマンドを入力します。

user@Policy-EX-switch-01> show ethernet-switching interface ge-0/0/8 Routing Instance Name : default-switch Logical Interface flags (DL - disable learning, AD - packet action drop, LH - MAC limit hit, DN - interface down, MMAS - Mac-move action shutdown, SCTL - shutdown by Storm-control ) Logical Vlan TAG MAC STP Logical Tagging interface members limit state interface flags ge-0/0/8.0 65535 tagged,untagged default 1 65535 Forwarding untagged IPPhone_VLAN 120 65535 Forwarding tagged

IPPhone_VLANタグ付き VLAN として表示され、VoIP VLAN であることを示します。

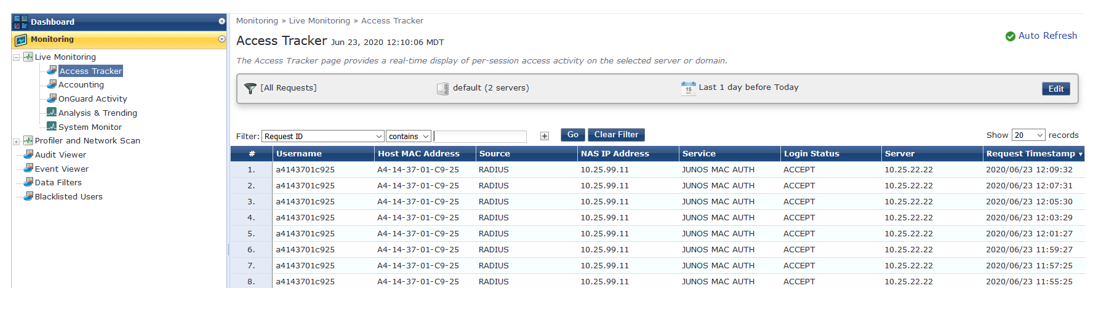

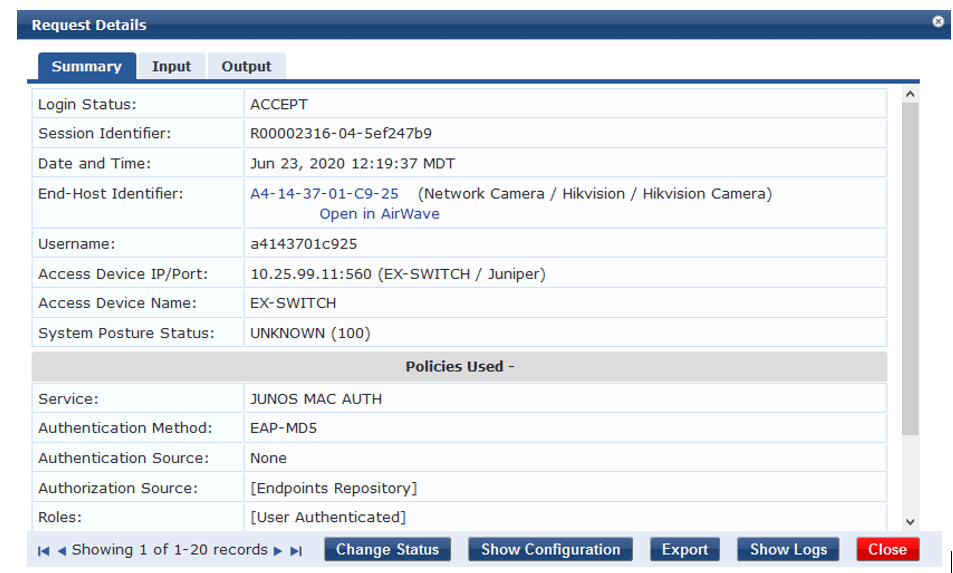

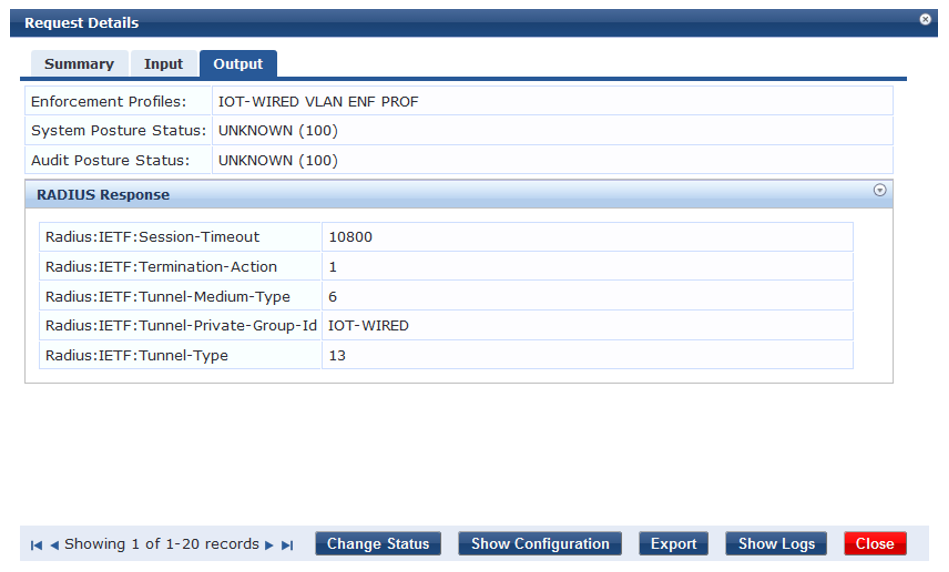

Aruba ClearPass Policy Manager での認証要求のステータスの検証

目的

エンドポイントが正しく認証されていること、およびスイッチとAruba ClearPassの間で正しいRADIUS属性が交換されていることを確認します。

アクション

-

モニタリング>ライブモニタリング>アクセストラッカーに移動して、認証要求のステータスを表示します。

アクセストラッカーは、認証要求の発生を監視し、そのステータスを報告します。

-

特定の認証要求の詳細を取得するには、要求をクリックします。

-

この要求のためにAruba ClearPassがスイッチに送り返したRADIUS属性を確認するには、[ 出力 ]タブをクリックします。

意味

IOTデバイス(カメラ)からの認証要求が成功し、IOT VLANに関する正しい情報がスイッチに返されました。

デバイスプロファイルの監視

手順

Aruba ClearPass Profileがエンドポイント・リポジトリで検出して維持しているデバイスを表示し、プロファイリングされたデバイスの総数、デバイスの種類、デバイス固有のデータ (デバイス・ベンダー、デバイスのホスト名、デバイスがリポジトリに追加されたときのタイムスタンプなど) に関する情報を取得できます。

-

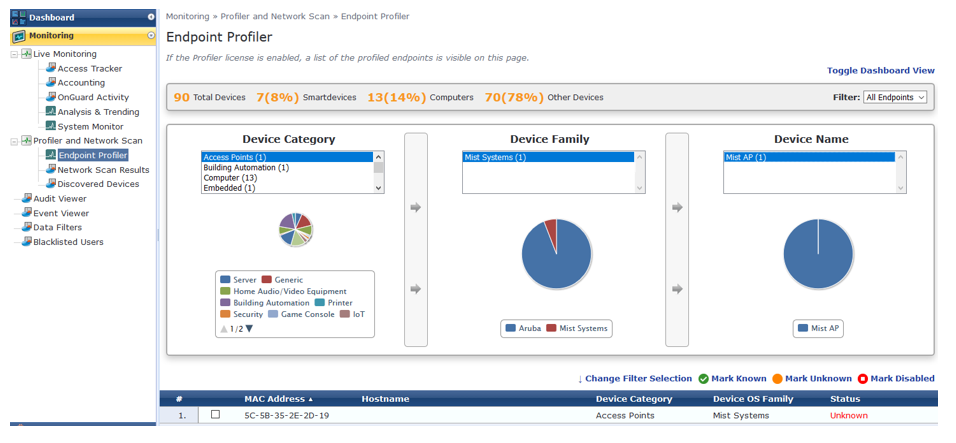

Aruba ClearPass で、[ 監視 ] » [プロファイラー とネットワーク スキャン ] » [エンドポイント プロファイラー] の順に選択します。最初の [エンドポイント プロファイラ] ウィンドウには、リポジトリ内のエンドポイントの概要が表示され、デバイス カテゴリ内のデバイス、デバイス ファミリ、およびデバイス名の階層がグループ化されます。ウィンドウの下部にある表には、現在選択されているデバイス名グループに含まれるエンドポイントが一覧表示されます。

-

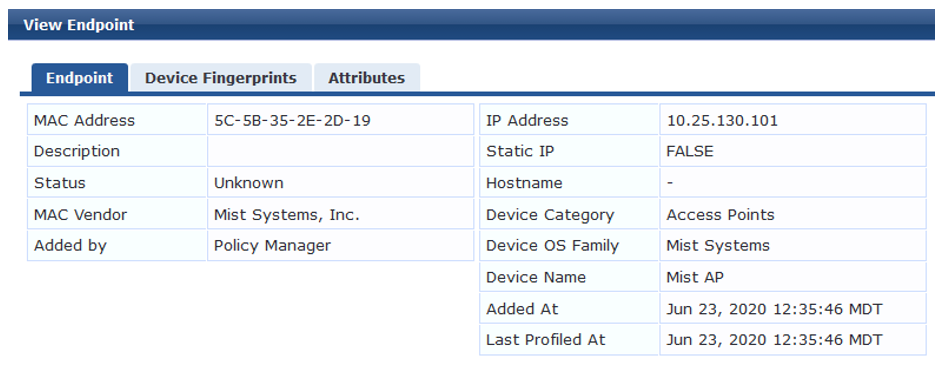

個々のエンドポイントの詳細を表示するには、テーブル内のエンドポイントをクリックします。

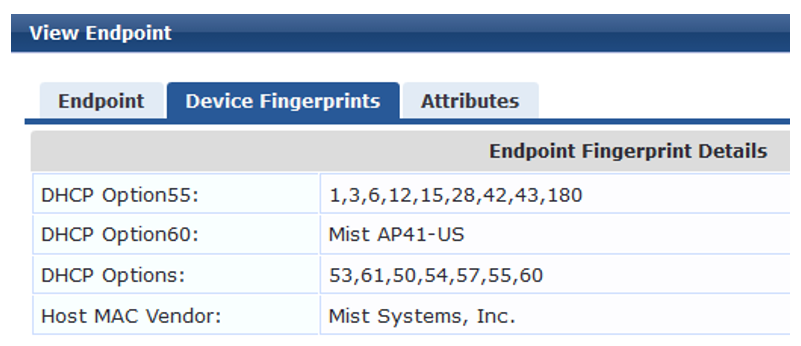

[エンドポイントの表示] ウィンドウで、[デバイスのフィンガープリント] タブをクリックすると、デバイスのプロファイリングに使用される ClearPass プロファイルの情報を表示できます。次の例では、ClearPass プロファイルは、DHCP メッセージのさまざまな DHCP オプションから取得した情報を使用して、デバイスをプロファイルしています。

認証のトラブルシューティング

手順

このトピックでは、EX シリーズ スイッチで認証操作のトレースを有効にすることで、詳細な診断情報を取得する方法について説明します。

Aruba ClearPass Policy Manager は、追加の詳細な診断情報を提供します。

802.1X プロトコルのトレース オプションを有効にすることができます。

-

次のコマンド セットを使用すると、do1x という名前のファイルにトレース ログを書き込むことができます。

root@EX-switch-1# set protocols dot1x traceoptions file dot1x root@EX-switch-1# set protocols dot1x traceoptions file size 5m root@EX-switch-1# set protocols dot1x traceoptions flag all

-

show log CLI コマンドを使用して、トレース ログ ファイルの内容を表示します。例えば:

root@EX-switch-1> show log dot1x root@EX-switch-1> set protocols dot1x traceoptions file size 5m

-

UNIX レベルのシェルからトレース ログ ファイルの内容を表示することもできます。例えば:

root@EX-switch-1> start shell root@EX-switch-1: RE:0% tail -f /var/log/dot1x